PJI-2016-1

Endereço encurtado: http://bit.ly/pji20161

Projeto Integrador I: Diário de Aula 2016-1

Professores: Marcelo Maia Sobral (![]() Facebook) e Simara

Facebook) e Simara

Encontros: 2a feira/18:45, 4a feira/19:00

Atendimento paralelo: 2a e 4a feira 18:30 h

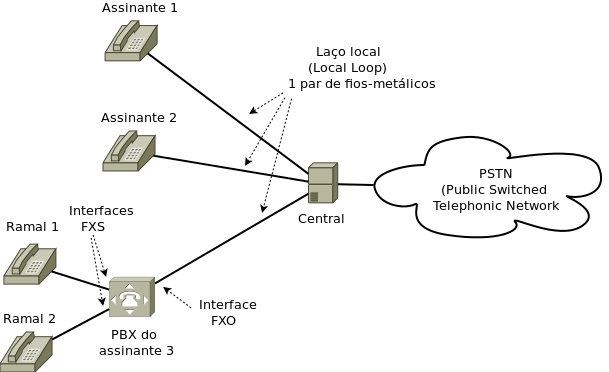

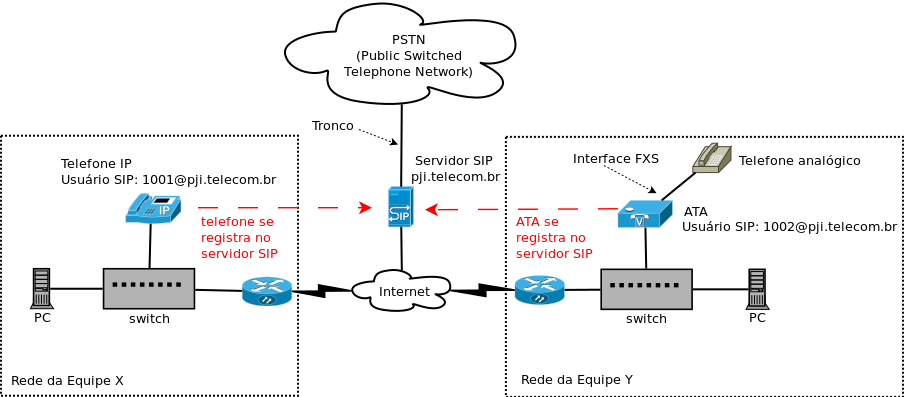

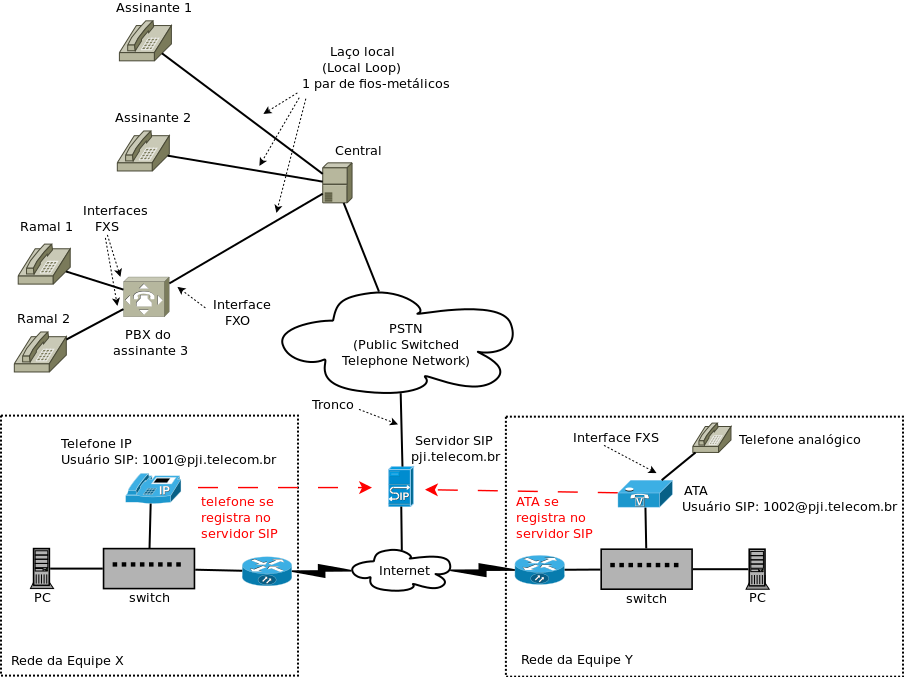

Ementa

Introdução e histórico das telecomunicações e da Internet. Uso de serviços e aplicações oferecidos pelas redes de telecomunicações. Conceitos sobre redes de computadores: comutação de pacotes versus comutação de circuitos, redes locais e rede Internet. Instalação de computadores e integração a uma rede local e a Internet. Sistema operacional Linux. Introdução ao sistema telefônico: telefonia fixa e móvel, centrais de comutação, telefonia IP e convergência. Integração de serviços de voz convencionais e VoIP.

Bibliografia

- FOROUZAN, Behrouz A.; FEGAN, Sophia Chung. Comunicação de dados e redes de computadores. Tradução de Ariovaldo Griesi. 4. ed. São Paulo: McGraw-Hill, 2008. 1134 p., il. ISBN 9788586804885.

- KUROSE, J. e ROSS, K. Redes de Computadores e a Internet: Uma abordagem top-down. Tradução da 3a edição, Addison Wesley, 2006.

- COLCHER, Sérgio. VOIP: voz sobre IP. Rio de Janeiro: Elsevier, 2005.

Material de apoio

- Linux

- Redes

- Outros

E:

<mindmap>PJI-2015-2</mindmap>

Curiosidades

- Telex: um serviço já extinto (?!)

- Submarine Cable Map

- Mapa de Ataques

- Panorama do Tráfego - RNP

- Uma semana na vida do Administrador de Suporte do "Inferno" (humor)

- Vaga de Técnico em Redes na RNP: um exemplo de oferta de emprego

Avaliações

As avaliações serão de dois tipos:

- Projetos: feitos em equipe, serão avaliados de acordo com o cumprimento dos objetivos previamente determinados. Na apresentação do projeto, uma entrevista será feita para definir o conceito concedido a cada membro da equipe.

- Testes: feitos individualmente, serão aplicados semanalmente no início da aula. O conteúdo para esses testes serão textos informados com uma semana de antecedência, assim como as técnicas e assuntos vistos em aula. A avaliação de cada teste será dada com um dos conceitos S (suficiente) e I (insuficiente).

O conceito final será calculado da seguinte forma:

- A: ao menos dois projetos A e um projeto B

- B: ao menos dois projetos B em um projeto C

- C: ao menos C em todos projetos

Além disso, os testes ajustam o conceito final da seguinte maneira:

- Incrementa: se pelo menos 75% dos testes S, incrementa conceito final em um nível (ex: B sobe para A)

- Mantém: se pelo menos 40% dos testes S, mantém conceito final

- Decrementa: se menos de 40% dos testes S, decrementa conceito final em um nível (ex: A reduz para B)

Projetos

| Nome | Projeto 1 | Projeto 2 | Conceito | Conceito após ajuste |

Faltas |

|---|---|---|---|---|---|

| Alan | A | A | A | A/9 | 0 |

| Alvaro | A | C | C | C/6 | 3 |

| Andreza | B | B | B | B/7 | 18 |

| Cesar Benites | A | D* | D | D | |

| Cezar Roggia | A | D* | D | D | |

| Diogo | A | D* | D | D | |

| Felipe | A | A | A | A/10 | 18 |

| Fernando | A | D* | D | D | |

| Gabriel | A | D* | D | D | |

| Giordano | A | A | A | A/9 | 15 |

| Higino | A | A | A | A/10 | 18 |

| Kleiton | A | B | B | B/7 | 9 |

| Leonardo | D* | B | C | C/6 | 27 |

| Marcio F. | A | C | C | C/6 | 3 |

| Marcio M. | C | B | B | B/8 | 12 |

| Marcos Felipe | A | D* | D | D | |

| Mike | A | A | A | A/10 | 15 |

- OBS: I = Indefinido (por ausência à avaliação, ou por ter iniciado a disciplina depois do projeto)

- OBS 2: conceito acompanhado de ? = falta o relatório do projeto

Testes

| Nome | T1 | T2 | T3 | T4 | T5 | T6 | T7 | T8 | T9 | T10 | T11 | Ajuste |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Alan | S | S | S | S | ||||||||

| Alvaro | S | S | S | I | ||||||||

| Andreza | I | S | I | S | ||||||||

| Cesar Benites | S | S | I | S | ||||||||

| Cezar Roggia | S | S | S | S | ||||||||

| Diogo | S | I* | I* | I | ||||||||

| Felipe | S | S | I* | S | ||||||||

| Fernando | S | S | I | S | ||||||||

| Gabriel | S | S | I | I* | ||||||||

| Giordano | S | S | S | S | ||||||||

| Higino | S | S | S | S | ||||||||

| Kleiton | S | S | S | S | ||||||||

| Leonardo | S | S | S | S | ||||||||

| Marcio F. | D* | I | S | I | ||||||||

| Marcio M. | S | S | I | S | ||||||||

| Marcos Felipe | S | S | S | S | ||||||||

| Mike | S | S | I* | S |

Obs: I* = não fez o teste

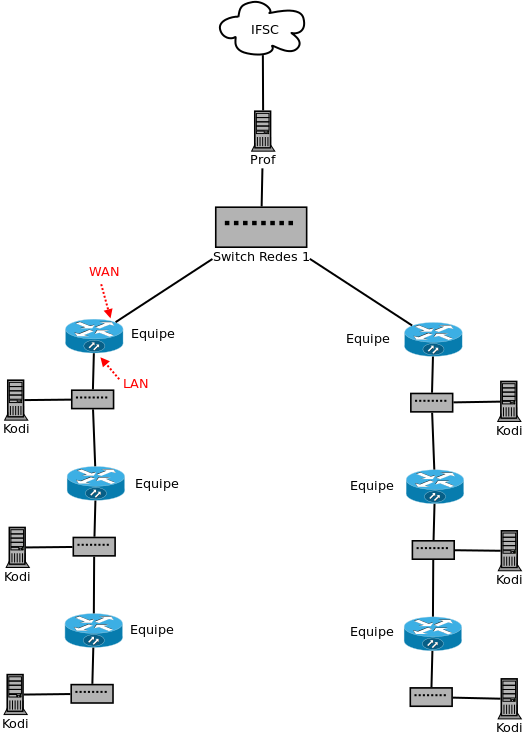

Equipes

- Equipe 1: Mike, Gabriel

- Equipe 2: Higino, Felipe

- Equipe 3: Márcio M., Marcos Felipe, Andreza

- Equipe 4: Alan, Giordano

- Equipe 5: Álvaro, Diogo

- Equipe 6: Fernando, César, Cézar

- Equipe 7: Kleiton, Márcio F.

02/10: Apresentação da disciplina

- Apresentação

- Panorama atual das telecomunicações

- A história dos telefones celulares

- Telebrasil (Associação Brasileira de Telecomunicações)

- Telecom no Brasil: um panorama

- Estatísticas sobre telecomunicações no Brasil

- Principais grupos de telecomunicações no Brasil

- Telecomunicações: O Novo Cenário (BNDES)

- Desafios e Oportunidades do Setor de Telecomunicações no Brasil (IPEA)

- Netflix abocanha 34% de todo o tráfego da internet na América do Norte

- Tráfego total VoIP na Internet

- Internet no Brasil 2014 (dados e fontes)

- Internet: como estão as velocidades nos principais países

- Apresentação sobre redes de computadores

- O Mundo Submarino da Internet

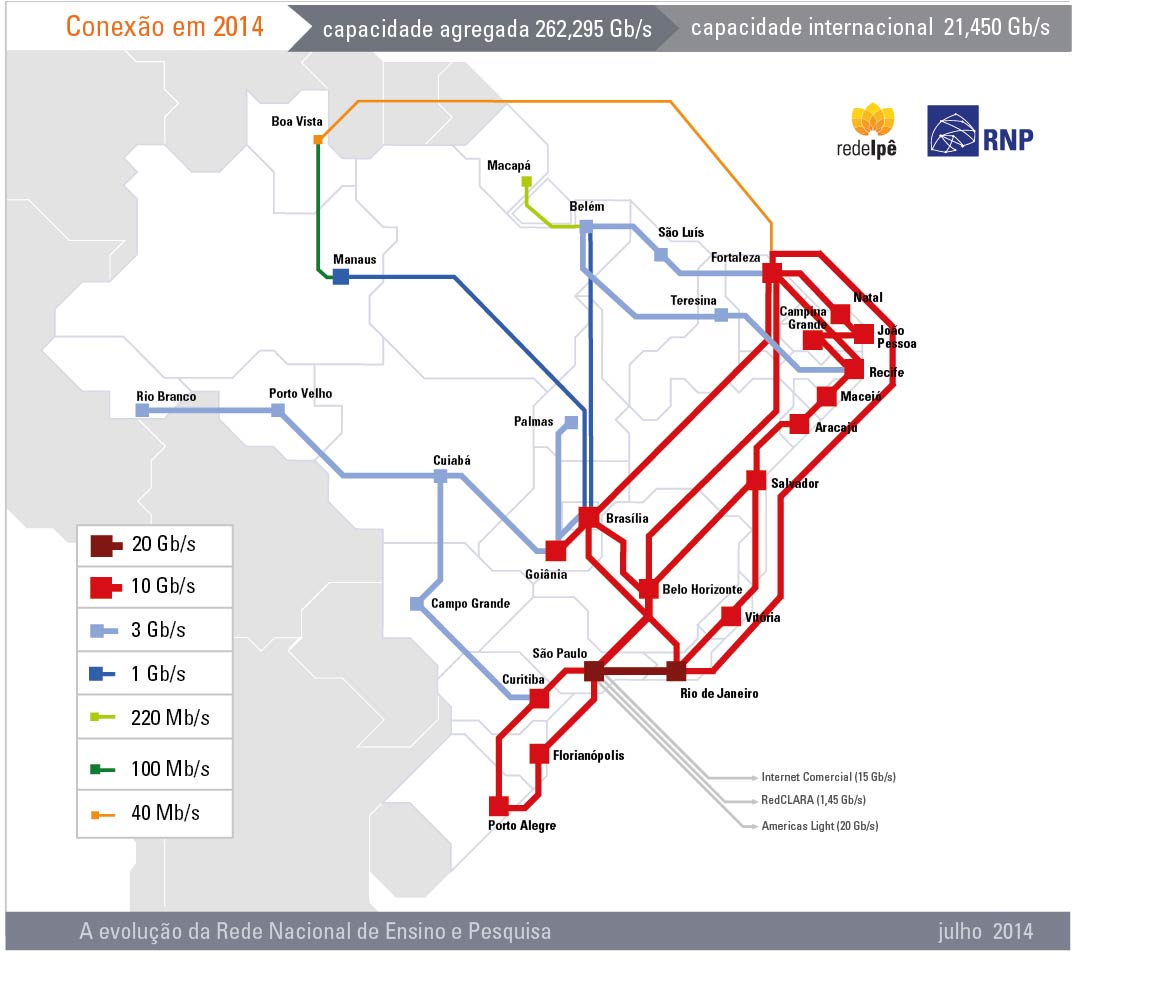

- Rede Ipê: a Rede Nacional de Pesquisa (RNP)

Documentários sobre telecomunicações

- História das Telecomunicações

- Inventos: Telefones Celulares (video Discovery)

- Documentário É Logo Ali: parte 1 e parte 2

- Video da Petrobras

Uma introdução a comunicação de dados

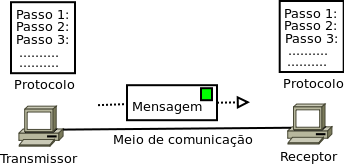

Comunicação dados pode ser entendida como troca de informação entre dois dispositivos através de algum meio de comunicação. A comunicação ocorre no âmbito de um sistema de telecomunicações, composto por equipamentos (hardware) e programas (software). Um sistema básico de comunicação de dados se constitui de cinco componentes:

- A mensagem: a informação a ser transmitida. O conteúdo da mensagem, seja um texto, música, video, ou qualquer outro tipo de informação, é representada por conjuntos de bits (dígitos binários).

- Transmissor: dispositivo que transmite a mensagem.

- Receptor: dispositivo que recebe a mensagem.

- Meio de comunicação: caminho físico por onde viaja a mensagem do transmissor até o receptor.

- Protocolo: conjunto de regras que governa a comunicação de dados.

Atividade

- Proponha uma solução para:

- conversar com uma pessoa que está em outra cidade .. e em outro país

- conversar com uma pessoa que está pescando nas Ilhas Moleques do Sul

- enviar um documento para outra pessoa, independente de qual cidade esteja

- monitorar sensores de correntes em bóias marítimas que estão longe da costa ... e se estiverem perto da costa ?

- controlar um mini-submarino a partir de um barco na superfície

- copiar um arquivo de um computador para outro

- escutar músicas em um tablet ou smartphone, sendo que inicialmente não estão nesses dispositivos

- assistir a um filme que está em um arquivo em outro computador

- acessar remotamente uma webcam que monitora uma residência.

- Como funciona cada solução sugerida ?

- O que todas têm em comum ?

- Demonstre cada solução proposta por meio de um experimento (isso é, na prática).

08/10: Conceitos básicos e início do projeto 1

O projeto 1 tem por objetivo:

Isso pode ser detalhado da seguinte forma:

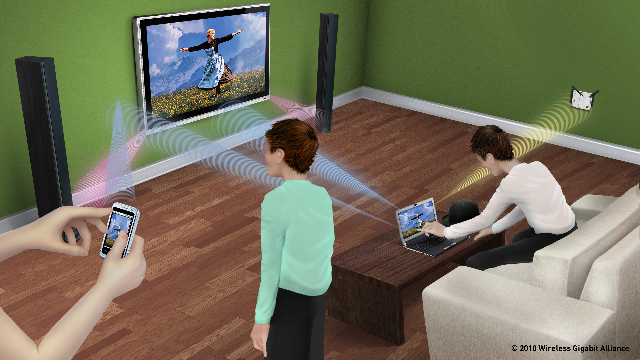

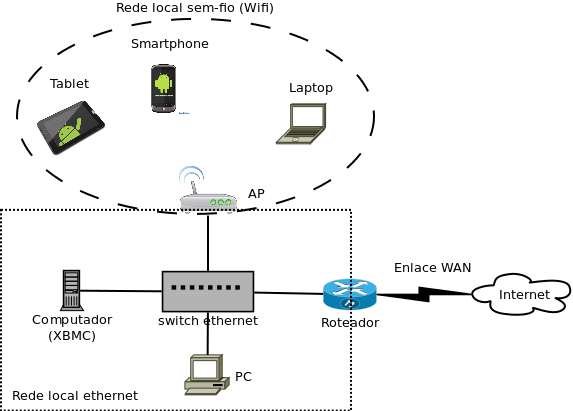

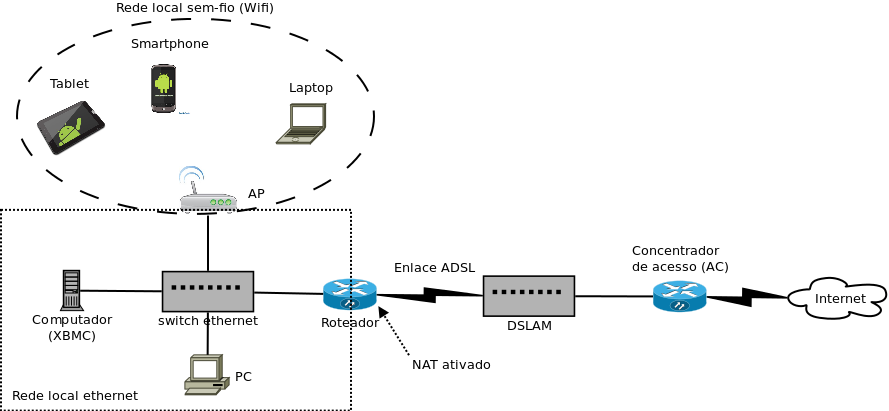

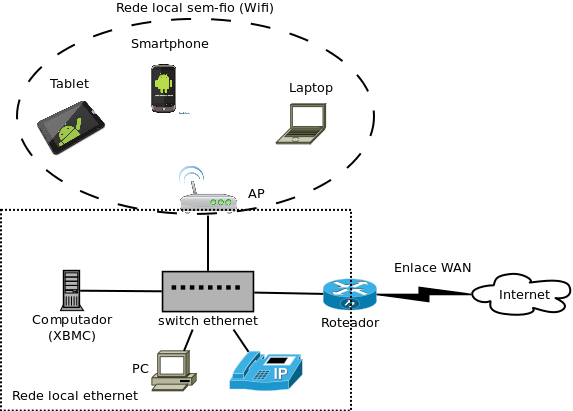

- O cenário: rede local de alcance reduzido. Uma residência ou pequeno escritório, por exemplo.

- O problema: armazenar e distribuir mídia em geral para os dispositivos em rede. Músicas, filmes, fotos, etc. Uma casa com vários cômodos ou um escritório com música ambiente.

- reproduzir midia em e vindo de laptops, desktops, tablets e smartphones

- reproduzir midia em TVs LCD/LED/Plasma

- reproduzir midia em amplificadores de audio, ou dock stations

- controlar a reprodução com controle remoto

- ... possivelmente outras funcionalidades !

- Como fazer: pesquisa de ferramentas de armazenamento, organização/catalogação e distribuição de mídia em rede. Compartilhamento automatizado/facilitado para o usuário final.

- O que usar: sistema operacional Linux, aplicações em rede.

Uma pequena rede interliga possivelmente computadores, smartphones, tablets e laptops. Em um ou mais dos computadores existem videos e músicas, que podem estar organizados em listas de reprodução ou por categoria (ex: os videos podem estar classificados por gênero, além de terem uma sinopse obtida do IMDB). As pessoas que usam essa rede gostariam de poder integrar seus dispositivos, de forma a poderem neles reproduzir esses videos e músicas. Assim, eles poderão assistir ou ouvir o que quiserem em qualquer parte do ambiente. Além disso, o contrário também poderia ser desejável: uma pessoa poderia reproduzir em um computador, ou mesmo na TV, videos, músicas e fotos que estão armazenados em seu smartphone ou tablet.

Do ponto de vista da aprendizagem, o projeto 1 tem por objetivos:

- Usar as interface gráfica e de linha de comando do sistema operacional Linux para operações básicas:

- Visualizar, copiar, remover e criar arquivos e diretórios

- Executar programas e terminar processos

- Editar arquivos de texto simples em modo gráfico ou texto

- Instalar pacotes de software

- Usar a rede de computadores, o que implica

- Referenciar recursos na rede por meio de URL

- Usar programas apropriados para cada tipo de aplicação de rede

- Selecionar e usar programas apropriadas para cada necessidade

Começando o projeto

- Conheça a rede onde deseja compartilhar videos, músicas e fotos. Veja seus dispositivos e equipamentos de comunicação, e como estão interligados. Veja que programas já existem nos computadores e os sistemas operacionais que estão instalados. Procure entender como um dispositivo móvel (smartphone ou tablet) se integra a essa rede.

- Entenda bem o que você quer implantar na sua rede, e como espera que funcione. Se acreditar que lhe ajuda, faça diagramas que mostrem como os dispositivos compartilharão e reproduzirão conteúdos por meio da rede. Você pode também enumerar as situações em que as pessoas farão uso da estrutura que você pretende implantar.

- Procure identificar o material necessário e os programas (softwares) que vão desempenhar essas funções. Quer dizer, aqui vale a pergunta "... o que eu preciso para fazer tal coisa ?" e "... como isso será usado ?".

- Você certamente precisará usar ao menos um computador com sistema operacional Linux. O que é necessário conhecer para poder utilizá-lo a contento ?

Atividade: identificar softwares para centro de midia

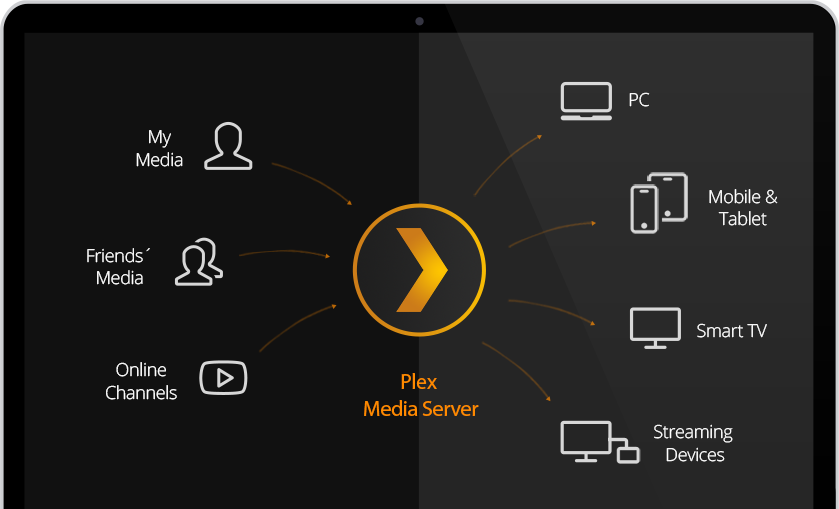

A investigação da turma teve como fruto um conjunto de possíveis softwares para usar no projeto. A escolha de um desses softwares depende dele ser capaz de atender os requisitos listados na descrição do projeto. Assim, a tabela abaixo pretende sistematizar o cumprimento dos requisitos por esses softwares.

| Software | Reproduz videos | Reproduz musicas | Apresenta fotos | Acessa midia remota | Controle remoto | Reproduz em outro dispositivo | Reproduz vindo de outro dispositivo | Linux | Gratuito |

|---|---|---|---|---|---|---|---|---|---|

| KooRaRoo | x | ||||||||

| Mythubuntu | |||||||||

| TVersity | |||||||||

| Kodi | x | x | x | x | x | x | x | x | x |

| Plex | |||||||||

| JRiver | x | x | x | x | x | x | x | x | |

| Serviio | x | x | x | x | |||||

| Universal | |||||||||

| Miro | x | x | ?? | x | x | x | ?? | x | x |

| Plex | X | X | X | X | X | X | X | x | +- |

| Enna | x | x | x | x | x | x | |||

| Subsonic | x | x | ?? | ?? | x | x | ?? | x | +- |

| Moovida | x | ?? | ?? | ?? | ?? | ?? | x |

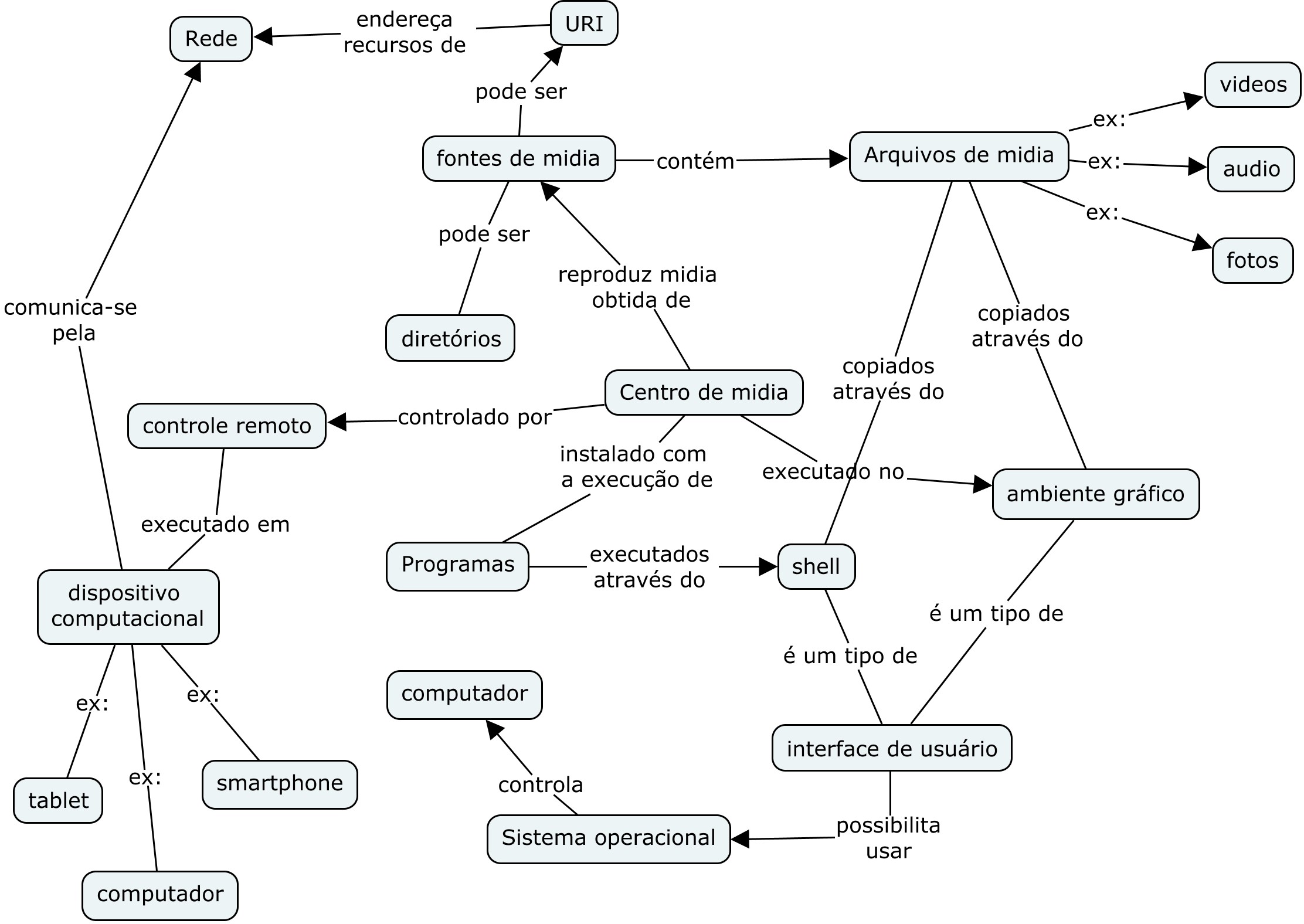

Uma visão geral (dos professores) sobre o projeto 1

A realização do projeto 1 envolve a compreensão de um conjunto de conceitos. O mapa conceitual abaixo procura resumir as ideias envolvidas, e como elas se relacionam. Esse mapa pode ser melhorado ao longo do projeto !

09/10: Projeto 1: escolhendo e instalando o media center

Na aula anterior vocês procuraram por softwares que pudessem satisfazer as necessidades apontadas no projeto. Muitos softwares existem, dentre eles Kodi, Miro, Universal Media Server e Plex (devem existir ainda outros ...). Com base na tabela comparativa feita na aula passada, cada equipe deve escolher um deles para instalá-lo. Nosso objetivo é cada equipe ter um media center básico funcionando ao final da aula.

Instalando o Kodi

- Execute o VirtualBox, e escolha a máquina virtual PJI1-grafico. Os próximos passos deverão ser realizados dentro dessa máquina virtual.

- Acesse o site do Kodi.

- Esses sites sobre programas costumam ter uma página com instruções de instalação. Usualmente elas são acessadas pelo link Download. Procure esse link na página principal do site do Kodi, e siga-o.

- Leia as instruções de instalação do Kodi no Ubuntu Linux, que é o sistema operacional que iremos usar.

- Siga as instruções, que evolve várias etapas, para que, ao final, se tenha o Kodi instalado.

Apesar do guia acima parecer curto e fácil, ele implica alguns conhecimentos para ser realizado a contento - e entendido ! Uma compreensão sobre o que é o sistema operacional Linux, quais seus elementos básicos, e como ele pode ser utilizado, são necessários para essa tarefa. Mas veremos isso à medida que instalarmos o Kodi.

Caso a interface gráfica fique lenta

Uma interface gráfica lenta no VirtualBox significa que a aceleração gráfica não está ativada. Para ativá-la deve-se instalar 'dentro da máquina virtual um software do VirtualBox chamado de Guest Additions. Siga os passos abaixo para fazer essa instalação:

- Os drivers do VirtualBox

- Abra um navegador de arquivos

- Clique duas vezes no arquivo VBoxGuestAdditions_4.3.14.iso

- Veja que apareceu no canto esquerdo inferior uma pasta com nome VBoxGuest ... selecione-a no navegador de arquivos

- Copie o arquivo VBoxLinuxAdditions.run para a pasta pessoal do usuário (home folder)

- Em um terminal, execute:

sudo apt-get install linux-headers-$(uname -r) sudo apt-get install dkms sudo bash VBoxLinuxAdditions.run

- Após a instalação reinicie a máquina virtual

Instalando o Plex

O que é um sistema operacional ?

No curso iremos trabalhar com sistema operacional Linux. Porém o conceito de sistema operacional inclui também o Windows, Mac OS X, FreeBSD, Android, iOS, e (muitos, muitos !) outros. Para ter uma ideia do que faz um sistema operacional, vejam esta animação:

A Saga do Windows

Não há um video tão direto e divertido como esse que se baseie no Linux. Mas alguns documentários podem contextualizar o Linux e contar um pouco de sua história. Vocês podem assisti-lo em outro momento, caso se interessem em conhecer melhor o Linux e software livre:

Revolution OS: A História do Linux, GNU e software livre

The Code Linux - documentário sobre Linux

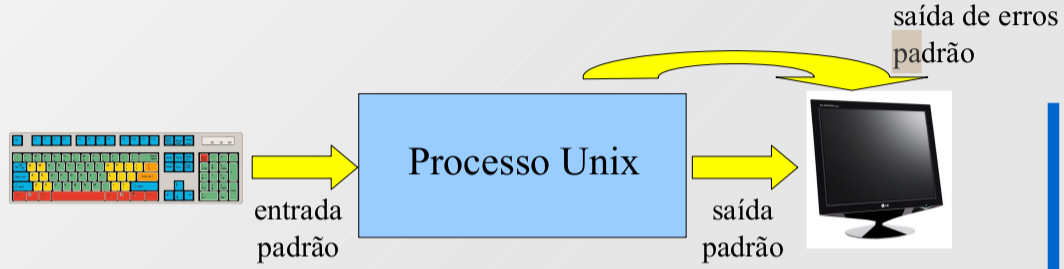

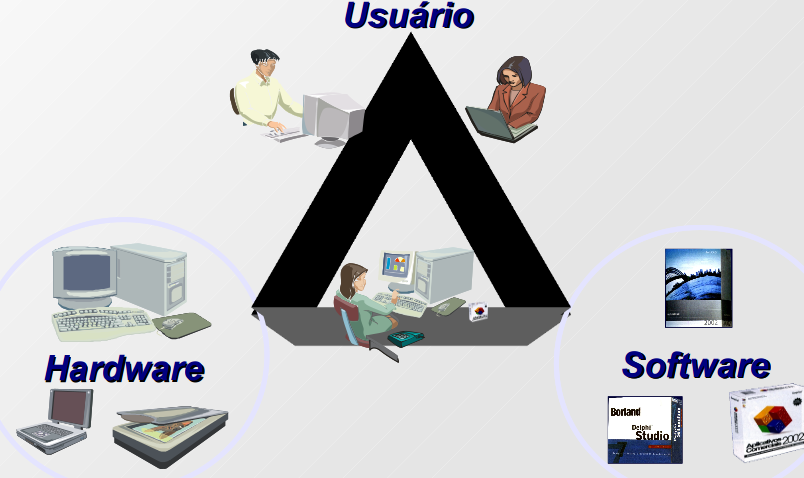

O que esses videos procuram revelar é que o sistema operacional é um programa que articula os recursos do computador (hardware) para que usuários possam executar programas (software). O sistema operacional por si só não tem utilidade, pois ele existe para viabilizar o uso de aplicativos, e esses sim são úteis para os usuários. Costuma-se dizer também que um sistema operacional pode ser visto como uma plataforma de software sobre a qual podem-se criar e utilizar programas.

Um sistema computacional é formado por hardware e software, e é utilizado por pessoas ou mesmo outros sistemas

Alguns conceitos são comuns ao projeto de sistemas operacionais:

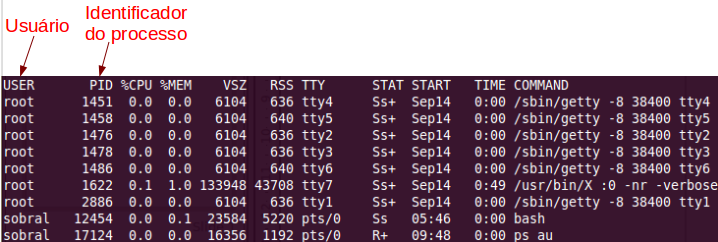

- Interface com o usuário, tanto gráfica quanto via terminal com o interpretador de comandos (shell)

- Processos (programas em execução), sendo usual hoje em dia que múltiplos processos possam coexistir em um sistema operacional

- Gerenciamento dos recursos do computador (memória, discos, ...), de forma a tirar melhor proveito de suas capacidades

- Arquivos e diretórios, para facilitar o armazenamento de dados e sua organização

- Rede (comunicação com outros computadores), uma vez que hoje em dia é inconcebível que um dispositivo computacional não possa se comunicar com outros dispositivos

Sistemas operacionais usados em equipamentos de rede

Equipamentos de rede como roteadores, pontos de acesso, modems adsl, switches ethernet e mesmo centrais telefônicas podem ser considerados computadores especializados. Todos possuem algum sistema operacional sobre o qual outros softwares são usados para implementar as funções de cada equipamento.

- OpenWRT: Linux para roteadores e pontos de acesso

- Firmwares para roteadores são baseados em Linux ?

- Módulo ICIP 30 para Centrais Telefônicas Intelbras usam Linux ...

Interface com o usuário

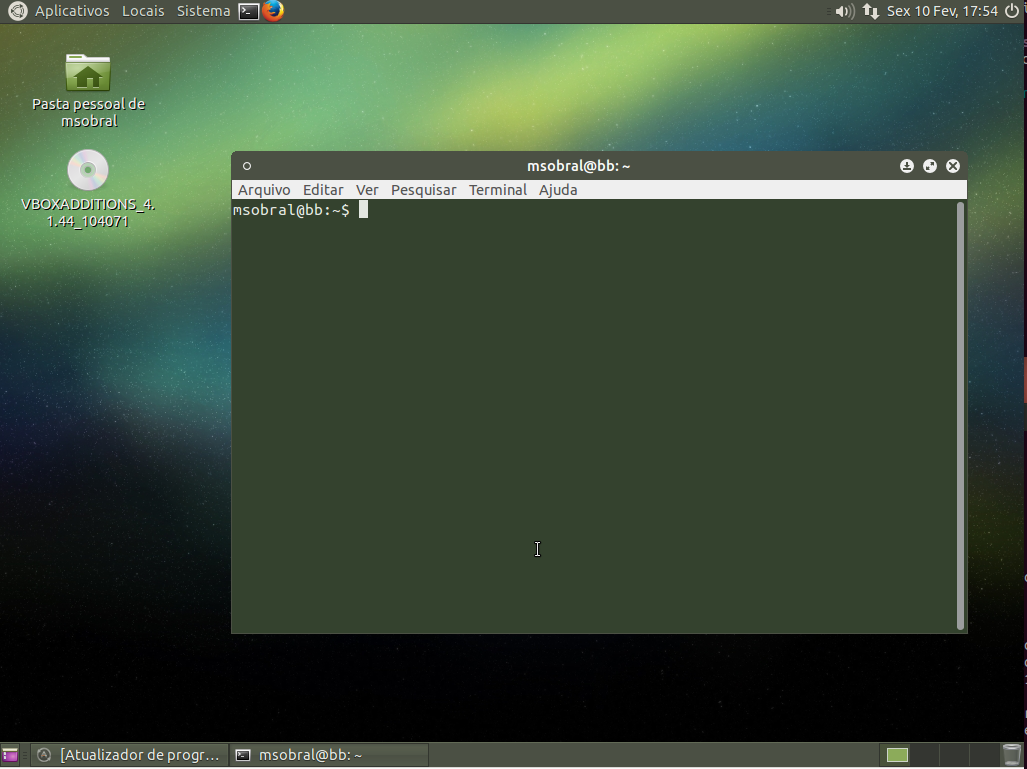

Hoje, em particular, precisaremos explorar um pouco dos conceitos de interface com o usuário, processos e usuários. Nosso ponto de partida é o uso do terminal, pois precisaremos disso para iniciar a instalação do centro de midia.

Em especial, ao longo dos projetos faremos uso intensivo da interface de linha de comando por meio de terminais (ver figura acima). Uma boa introdução ao uso do terminal pode ser lida no material de apoio.

Algumas atividades para o uso do sistema operacional

Ao longo do projeto 1 (e também do projeto 2) diversas atividades precisarão ser realizadas com o sistema operacional. Algumas delas são bastante corriqueiras, e por isso acabam sendo realizadas desde as primeiras vezes em que se usa o sistema. Elas envolvem:

- Iniciar e encerrar uma sessão no Linux: sessões são iniciadas quando um usuário se autentica no sistema operacional, iniciando sua interface de trabalho (gráfica ou textual) e executando seus aplicativos. O término da sessão encerra todos os programas em execução iniciados pelo usuário (há exceções).

- Familizarização com a interface gráfica: a interface gráfica se apresenta como a interface preferencial para a grande maioria dos usuários. Ela oferece um acesso intuitivo para aplicativos e arquivos.

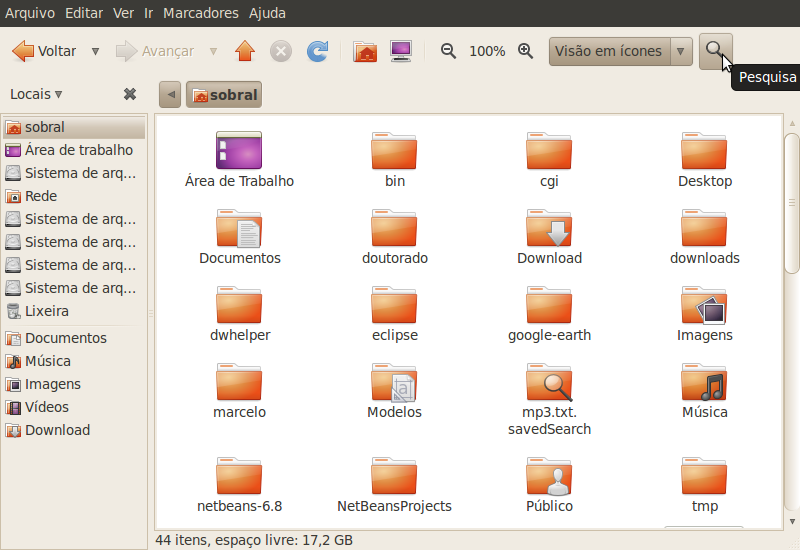

- Usar o navegador de arquivos Nautilus: o acesso a arquivos e diretórios (ou pastas) pode ser feito com o navegador de arquivos. Esse aplicativo gráfico apresenta diversas facilidades para trabalhar com arquivos e diretórios.

- Operar sobre diretórios: o uso do sistema operacional e do seu ambiente de trabalho envolve também lidar com diretórios. Operações tipicas incluem navegar, criar, remover, remover recursivamente, listar, copiar e renomear diretórios.

- Trabalhar o conceito de nomes de arquivos e diretórios absolutos e relativos: usando ".", "..", "~" e "-"

- Trabalhar o conceito de diretório de trabalho e de diretório de entrada:

- Operar sobre arquivos: arquivos são a forma usual de armazenamento persistente de informações no computador. Praticamente todos os dados acessados residem em arquivos, tais como textos, planilhas, videos, músicas, e outros. Assim, deve-se saber como criar, remover, renomear e listar arquivos.

- Usar o manual online (man): para ajudar o acesso à documentação do sistema operacional existem manuais online tanto em modo texto quanto gráfico. No modo texto, o comando man possibilita acesso a textos detalhados sobre inúmeros aspectos do sistema.

- Outros: trabalhar o conceito de arquivo escondido e usar TAB para autocompletar nomes no shell;

Material de Apoio

- Um resumo conceitual sobre sistemas computacionais

- Guia Foca Linux

- Guia oficial do Ubuntu Linux

- Uso do Terminal

- Comandos básicos na linha de comando

- Terminal básico

- Aprenda Linux, 101: A linha de comando do Linux (artigo da IBM ... um pouco mais avançado)

15/10: Projeto 1: instalando fontes de midia locais

Agora que o media center está instalado, devem ser adicionadas fontes de vídeos, música e imagens (fotos) para apresentação. O Kodi possiblita o acesso a essas fontes de diferentes maneiras, mas iniciaremos pela forma mais simples. Os arquivos de video, música e fotos devem ser colocados em subdiretórios no disco de seu computador (máquina virtual), e então cadastrados no Kodi. Porém primeiro é necessário entender como se trabalha com diretórios e arquivos no Linux.

Arquivos e diretórios

Arquivos são como caixas, onde se guardam dados de um certo tipo. Arquivos podem conter programas, textos, imagens, videos, músicas, ou qualquer outro tipo de dado necessário aos usuários. E arquivos são um bom exemplo de algo que chega a parecer um objeto físico, mas na verdade é uma criação do sistema operacional. Quer dizer que não existem fisicamente arquivos - o que existem são discos rígidos, CD e DVD, pendrives, e possivelmente outros dispositivos de armazenamento. O sistema operacional apresenta cada arquivo como uma parte da capacidade desses dispositivos. Mas isso são detalhes internos do sistema operacional, e para os usuários interessa saber como usar esses arquivos.

Um arquivo se define como:

- um conteúdo, que são os dados nele armazenados

- informações sobre o arquivo, tais como nome, usuário dono, data de criação, permissões de acesso, entre outras.

- ações que pode ser feitas sobre ele: criar, remover, renomear, copiar, mover, mudar permissões, modificar conteúdo, mostrar conteúdo, ...

Nomes de arquivos e extensões

Nomes de arquivos, por convenção, são formados por duas partes: nome e extensão. No exemplo abaixo, o nome está destacado em azul e a extensão em vermelho:

mulher_de_40.mp3

O conceito de extensão surgiu para informar o tipo de conteúdo do arquivo. No caso do Unix (incluindo o Linux), extensões são opcionais porém muito úteis. Elas ajudam os usuários a identificarem os tipos de arquivos (ex: se contêm música, video, texto, ou algum outro conteúdo). Muitos programas gráficos também usam as extensões para classificarem arquivos. Por isso, memso naõ sendo obrigatórias nos nomes de arquivos, é uma boa ideia usá-las sempre que possível.

Ao longo do tempo muitas extensões foram definidas, pois muitos tipos diferentes de arquivos foram inventados. Aproveitando o tema do projeto 1, uma relação não exaustiva de extensões para música e video é:

- Música (audio): mp3, wma, wav, aac, dat, ogg, m4a, flac, ami, au, mid, ac3

- Video: avi, mkv, mp4, mpg, vob, ogm, m4v, wmv, 3gp, flv, rmvb, mov, yuv, mjpg

Outras (muitas !) extensões podem ser encontradas em:

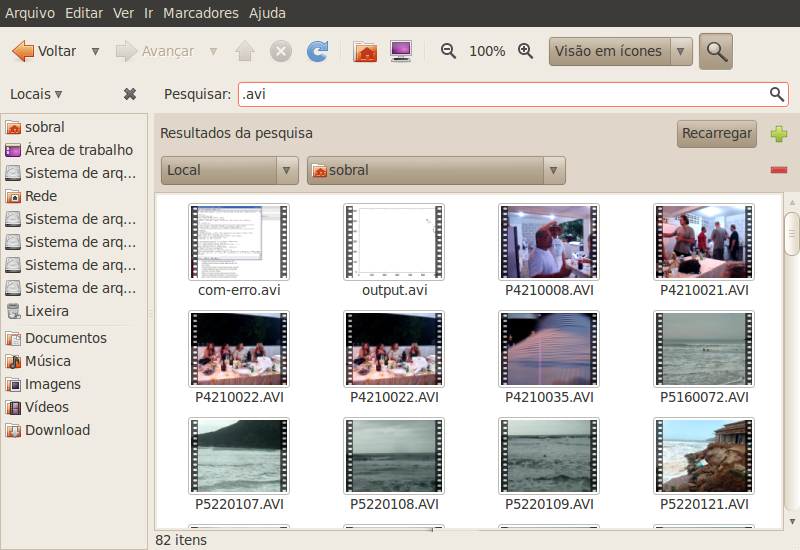

Procurando arquivos ou diretórios

Uma tarefa usual em um sistema operacional é localizar arquivos. Essa procura pode ser baseada no nome ou parte do nome de arquivo, na data de criação ou última modificação, no nome do usuário ou grupo dono, ou outros atributos do arquivo. Pode ser inclusive baseada numa combinação dessas informações. Por exemplo, pode ser necessário procurar todos os arquivos de música ou video, ou então todos os programas (arquivos executáveis) que pertençam ao superusuário (usuário root). Existem programas capazes de fazer tais buscas tanto no ambiente gráfico quanto no modo texto.

As buscas a serem realizadas são:

- Arquivos de música

- Arquivos de música ou video

- Arquivos de texto ou planilha do Openoffice que não tenham sido modificados a 7 dias ou mais

- Arquivos executáveis (programas)

- Arquivos executáveis pertencentes ao usuário root

Para iniciar, vamos usar programas gráficos para fazer buscas.

Usando o ambiente gráfico

O primeiro programa gráfico a ser usado é o nautilus, o gerenciador de arquivos disponível no Ubuntu Linux. Para usá-lo para fazer buscas selecione a opção de pesquisa:

No nautilus aparecerá uma caixa de texto onde se deve digitar o nome ou parte do nome dos arquivos a serem procurados.

Tente fazer as buscas usando esse programa. Há alguma que não pode ser feita ?

Usando a linha de comando (modo texto)

O nautilus funciona como um gerenciador de arquivos e diretórios, possibilitando investigar que arquivos existem em cada diretório, entre outras coisas. Com ele é simples listar o conteúdo de um ou mais diretórios, bastando navegar por sua interface. Mas na linha de comando não há essa facilidade. Nela devem-se usar alguns programas para obter um resultado parecido. Para começar a usar a linha de comando, devem-se conhecer e saber usar programas para navegar por diretórios, listar diretórios, procurar arquivos e diretórios e copiar arquivos.

Na linha de comando existe o conceito de diretório atual ou corrente. Quando se acessa esse tipo de interface, existe um diretório em que operações sobre arquivos são realizadas. Para descobrir o diretório atual usa-se o programa pwd, como mostrado a seguir:

msobral@turing:~$ pwd

/home/msobral

No exemplo acima, o diretório atual é /home/msobral. Qualquer operação sobre arquivos ou diretórios será feita tendo como base esse diretório. A operação mais simples é a listagem de diretório, que se faz com o programa ls. Aproveitando o exemplo acima, a listagem do diretório atual teria este resultado:

msobral@turing:~$ ls

001.jpg iperf-2.0.5.tar.gz prova4-2011-1.odt

002.jpg juliano.tgz prova4-2011-1-rec.odt

003.jpg klaus prr.log

004.jpg livros public_html

005.jpg Makefile.in quartus.cap

006.jpg nhrp.tar radiusd_test.py

007.jpg nohup.out rco2

008.jpg passwd.web rmu

msobral@turing:~$

A listagem apresentada revela vários arquivos e subdiretórios existentes no diretório atual. Sabendo que public_html é um subdiretório, pode-se desejar mudar o diretório atual de forma a entrar nesse subdiretório. Isso pode ser facilmente realizado com o programa cd:

msobral@turing:~$ cd public_html

msobral@turing:~/public_html$ pwd

/home/msobral/public_html

Para voltar ao diretório imediatamente anterior ao diretório atual (subir um diretório), deve-se usar o nome especial de diretório .. (dois pontos):

msobral@turing:~/public_html$ cd ..

msobral@turing:~$ pwd

/home/msobral

A cópia de arquivos na linha de comando envolve usar o programa cp. Com ele podem-se copiar um ou mais arquivos para um diretório de destino. Por exemplo, para copiar o arquivo 001.jpg para dentro do diretório public_html pode-se fazer o seguinte:

msobral@turing:~$ cp 001.jpg public_html

O diretório de destino é sempre o último argumento passado ao programa cp. A cópia de múltiplos arquivos pode ser feita listando-os todos antes do diretório de destino:

msobral@turing:~$ cp 001.jpg 002.jpg 003.jpg public_html

... ou usando-se o caractere especial * (chamado de curinga ou wildcard no original em inglês):

msobral@turing:~$ cp *.jpg public_html

No exemplo acima, todos os arquivos cujos nomes terminem com .jpg serão copiados para dentro de public_html. Outra variação no uso do curinga é:

msobral@turing:~$ cp 00*.jpg public_html

... em que todos os arquivos cujos nomes iniciem com 00 e terminem com .jpg serão copiados.

Procurando arquivos

A procura de arquivos e diretórios pode ser realizada na linha de comando com o programa find. Por exemplo, para localizar todos os arquivos ou diretórios chamados default, e que estejam abaixo de /etc:

aluno@D1:~$ find /etc -name default -print

/etc/default

/etc/calendar/default

/etc/X11/xinit/xinput.d/default

aluno@D1:~$

Uso do find :

find diretório [opões]

... sendo diretório o diretório abaixo de que se deseja fazer a busca. As opções servem para selecionar arquivos e diretórios durante a busca, e também para executar ações para cada um deles que for encontrado. Algumas opções mais comuns:

- -name nome: seleciona arquivos ou diretórios cujos nomes sejam nome' . Essa opção aceita wildcards (* e ?)

- -type tipo: seleciona apenas o tipo' indicado, que pode ser:

- d: diretório

- f: arquivo

- l: link simbólico (ou atalho)

- -perm modo: seleciona apenas arquivos ou diretórios que possuam as permissões indicadas em modo

- -size tamanho: seleciona apenas arquivos com tamanho de acordo com o especificado (em bytes)

- -mtime n: seleciona apenas arquivos ou diretórios modificados a n * 24 horas atrás

- -atime n: seleciona apenas arquivos ou diretórios acessados a n * 24 horas atrás

- -user usuario: seleciona apenas arquivos ou diretórios pertencentes a usuario

- -exec comando \;: executa comando para cada arquivo ou diretório encontrado. Ex:

- find /tmp -type f -mtime +7 -exec rm -f {} \; : remove todos os arquivos dentro de /tmp que estejam há 7 dias sem serem modificados. A sequência {} é substituída pelo nome do arquivo encontrado.

... e muitas outras (consulte o manual do find).

Visualizando o conteúdo dos arquivos

Cada arquivo guarda um certo tipo de informação. Para poder visualizá-lo corretamente, deve-se usar um programa capaz de entender seu conteúdo, e mostrá-lo da forma esperada. Por exemplo, arquivos de video, música e imagem são reproduzidos pelo Kodi e outros programas. Arquivos de texto são visualizados e editados com editores de texto, e assim por diante. De forma geral, (quase) sempre existe ao menos um programa que sabe mostrar o conteúdo de um certo tipo de arquivo. Por convenção, o tipo de um arquivo é informado por sua extensão, que é a parte final do seu nome que vem após o . (ex: video.avi tem extensão .avi).

Como exercício, procure programas capazes de mostrar estes tipos de arquivos:

- Videos com extensão .mp4, .avi, .mkv e .wmv

- Músicas com extensão .mp3, .wav, .flac, .ogg e .wma

- Imagens com extensão .png, .jpg, .gif, .bmp e .pnm

- Textos com extensão .txt, .rtf, .doc, .docx e .odt

- Arquivos com extensão .dia, .ods, .php, .html, .xml

Os programas encontrados devem poder ser usados tanto no modo gráfico quanto em linha de comando (se possível).

Mas, afinal, o que existe dentro dos arquivos ? Em que medida um arquivo de video, música, ou texto diferem em seus conteúdos ? Posto de outra forma, se não houvesse a extensão para informar o tipo de arquivo, seria possível identificá-los observando seus conteúdos ? Afinal, que conteúdo é esse ?

Atividade

Crie três fontes locais de midia no Kodi: uma para videos, outra para musicas e uma terceira para imagens. Em seguida copie arquivos de midia para seu computador e organize-os para que possam ser acessados por meio do Kodi. Caso não tenha em mãos esses arquivos de midia, use o seguinte:

Além disso, procure por arquivos de video e de música em seu computador, e copie-os para as respectivas fontes de midia do Kodi.

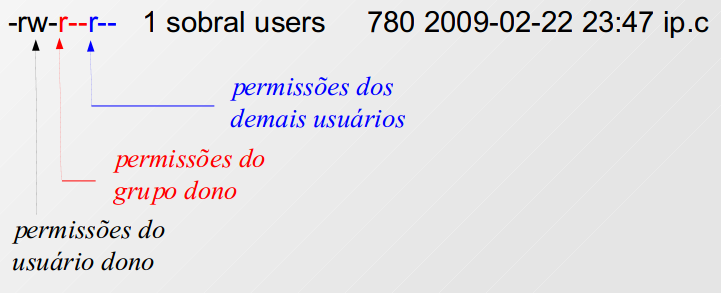

Permissões de acesso a arquivos e diretórios

As permissões de acesso a arquivos e diretórios permitem proteger o sistema de arquivos do Linux do acesso indevido por pessoas ou programas não autorizados.O princípio da segurança está baseado no conceito de usuário dono ou proprietário, grupo e demais usuários. Um arquivo sempre possui um usuário que é o seu proprietário. Quando um usuário cria um arquivo ou diretório, ele passa a ser o seu dono. No entanto, o arquivo poderá ser repassado a outro usuário. O grupo permite atribuir permissões de acesso a arquivos e diretórios comuns a um grupo de usuários. Por fim, demais usuários (outros) são usuários que não são donos nem pertencem ao grupo do arquivo ou diretório.

Lembrar que um usuário do sistema é identificado pelo seu nome de login, ao qual existe associado

um número chamado UID (''user ID''). Uma coleção de usuários pode pertencer a um grupo. Um grupo

também possui um nome e um identificador numérico (''GID'').

As permissões podem ser do tipo:

- leitura (r): permite o acesso ao conteúdo de arquivos; no caso de diretório, permite listar seu conteúdo.

- escrita (w): permite alterar o conteúdo do arquivo; no caso de diretório, permite criar arquivos ou subdiretórios dentro dele

- execução (x): permite executar um arquivo (caso seja um programa); no caso de diretório, permite entrar nele.

O acesso a um arquivo/diretório se dá da seguinte forma:

- Se o usuário que tentou o acesso for seu dono: verificam-se as permissões correspondentes ao proprietário do arquivo.

- Se o usuário pertence ao grupo dono do arquivo: verificam-se as permissões correspondentes a esse grupo

- Demais usuários: verificam as permissões para demais usuários (outros)

ATENÇÃO: teste de 22/10

A primeira avaliação do tipo teste será realizada dia 22/10 às 19h. Ele será composto de algumas questões objetivas ou discursivas sobre os conceitos vistos até então:

- O sistema operacional Linux

- Arquivos e diretórios

As questões do teste serão feitas de acordo com as atividades realizadas em aula, e o material didático existente aqui na wiki, nas aulas de 09/10 e 15/10.

16/10: Projeto 1: transmitindo a midia pela rede

Na aula passada foi visto como cadastrar fontes de midia locais. Essas fontes são na verdade diretórios existentes nos discos do computador onde roda o próprio Kodi. Os arquivos de midia nesses diretórios podem assim ser facilmente reproduzidos pelo media center. O Kodi também é capaz de acessar arquivos de midia em fontes remotas - i.e. que são fornecidas por outros computadores através da rede. Por exemplo, inclua a seguinte fonte de video em seu Kodi, chamando-a de tele (seu caminho deve ser exatamente a URL mostrada abaixo):

A câmera IP mostrada em aula está nesta URL:

- rtsp://admin:admin@192.168.1.108:554/

Em seguida, acesse o menu de videos do Kodi e veja os videos existentes em tele. Tente reproduzir um deles ...

Atividade

Investigue as outras formas de cadastrar fontes de midia remotas disponíveis no Kodi. Para cada uma delas, procure entender como funciona, e qual o método de acesso utilizado.

Compartilhando videos entre Kodi

A atividade anterior mostrou como o Kodi pode obter midia que está armazenada em outros computadores. Mas ele pode também fornecer midia para outros dispositivos. Por exemplo, um computador com Kodi pode acessar as fontes de video e música de outro computador também com Kodi. Investigue como isso pode ser realizado, e demonstre com o acesso a midias que estão no computador de um colega.

Desafios:

- veja videos do Kodi em seu smartphone ou tablet.

- escute música do Kodi em seu smartphone ou tablet.

- toque músicas do seu smartphone ou tablet no Kodi

- restrinja o acesso ao seu centro de midia !

Para conseguir ativar essas funcionalidades no seu media center, são necessários alguns conceitos básicos sobre comunicação de dados e redes de computadores. Não custa revisá-los ...

Comunicação de dados

Comunicação de dados pode ser entendida como troca de informação entre dois dispositivos através de algum meio de comunicação. A comunicação ocorre no âmbito de um sistema de telecomunicações, composto por equipamentos (hardware) e programas (software). Um sistema básico de comunicação de dados se constitui de cinco componentes:

- A mensagem: a informação a ser transmitida. O conteúdo da mensagem, seja um texto, música, video, ou qualquer outro tipo de informação, é representada por conjuntos de bits (dígitos binários).

- Transmissor: dispositivo que transmite a mensagem.

- Receptor: dispositivo que recebe a mensagem.

- Meio de comunicação: caminho físico por onde viaja a mensagem do transmissor até o receptor.

- Protocolo: conjunto de regras que governa a comunicação de dados.

Esse modelo pode ser usado para entender diferentes sistemas de comunicação, inclusive aqueles que envolvem computadores. Quando aplicado em uma escala maior (muitos computadores se comunicando), cria-se o que conhecemos como rede de computadores. Hoje em dia, falar de rede de computadores é praticamente o mesmo que se referir a Internet, mas nem sempre foi assim. Veja o video abaixo para ter uma ideia de como a Internet surgiu:

A história da Internet, que não é a World Wide Web.

22/10: Projeto 1: ajustes finos no centro de midia

O Kodi pode ser em larga medida configurado e ajustado diretamente por meio de sua interface gráfica. Porém é interessante notar que alguns ajustes rápidos podem ser feitos diretamente em seus arquivos de configuração. Esses arquivos são compostos por texto simples, e se encontram dentro do subdiretório .kodi. Sendo assim, hoje devemos realizar o seguinte:

- Explorar os ajustes que podem ser feitos no Kodi, incluindo acrescentar novas fontes de midia e add-ons.

- Experimentar a edição de seus arquivos de configuração

A segunda atividade envolve o uso de um editor de texto, seja em modo gráfico ou em modo texto.

Editores de texto

Os editores a serem vistos servem pra criar e modificar arquivos de texto simples (contêm apenas texto e sem formatação). Esse tipo de arquivo é muito comum para arquivos de programa, manuais rápidos, e documentos escritos em linguagens de formatação de texto, como HTML e XML.

Alguns desses editores:

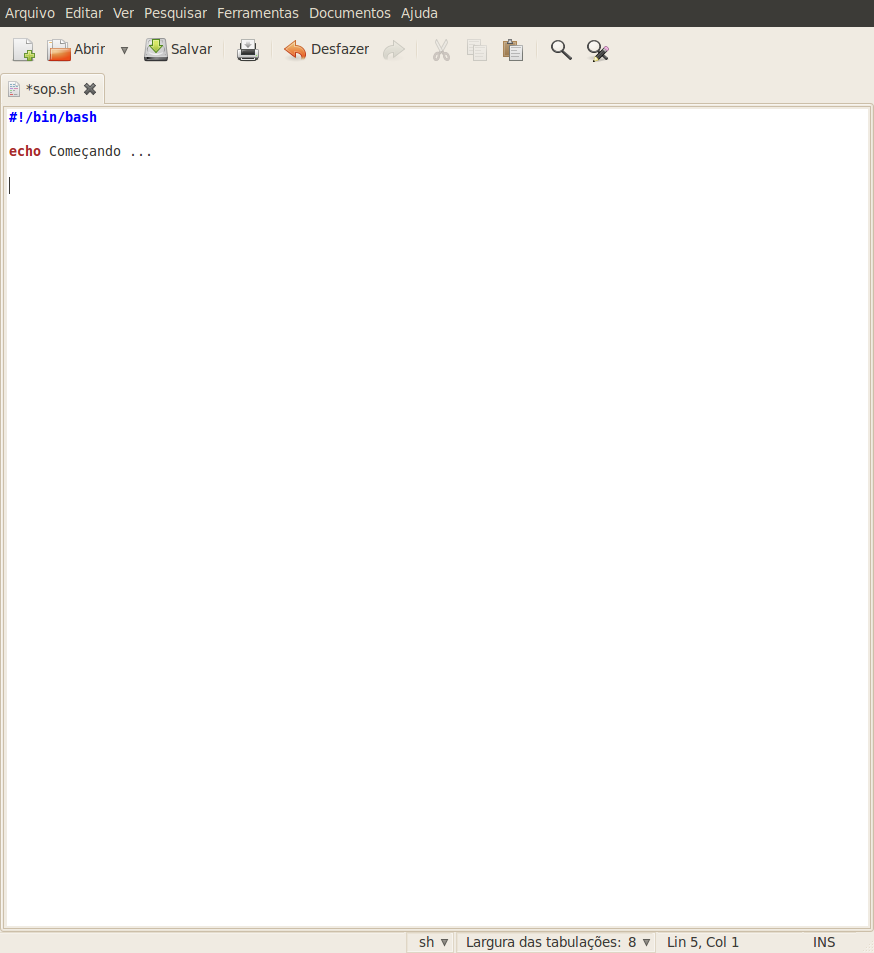

- gedit: um editor de texto simples para o ambiente gráfico. Possui recurso para ressaltar palavras e sentenças, chamado syntax highlight, de acordo com o tipo de texto (se programa em linguagem C, C++, Python, PHP, shll script, ou um texto HTML, entre outros).

- vi: um editor de programas com recursos avançados de edição. Mas usa uma interface textual com comandos que devem ser memorizados ... algo anacrônico, mas funciona. Como motivação para usá-lo, praticamente todo computador com Unix (não somente Linux) vem com esse editor previamente instalado.

- nano: um outro editor mais simples, também para modo texto e com menos funcionalidades que o vi, porém um pouco mais amigável.

gedit

Para executar o gedit deve-se selecioná-lo no menu de aplicativos ou na ferramenta de busca da interface gráfica.

Esse editor é bastante simples, porém útil para a edição de perquenos textos e programas. Algumas funções existentes são busca e substituição de palavras e impressão. Outras funcionalidades podem ser adicionadas por plugins.

Experimente editar diferentes tipos de arquivos de texto com o gedit:

- Um texto HTML

- Um programa em linguagem C

- Um programa em linguagem Java

- Um programa em linguagem Python

- Um texto simples

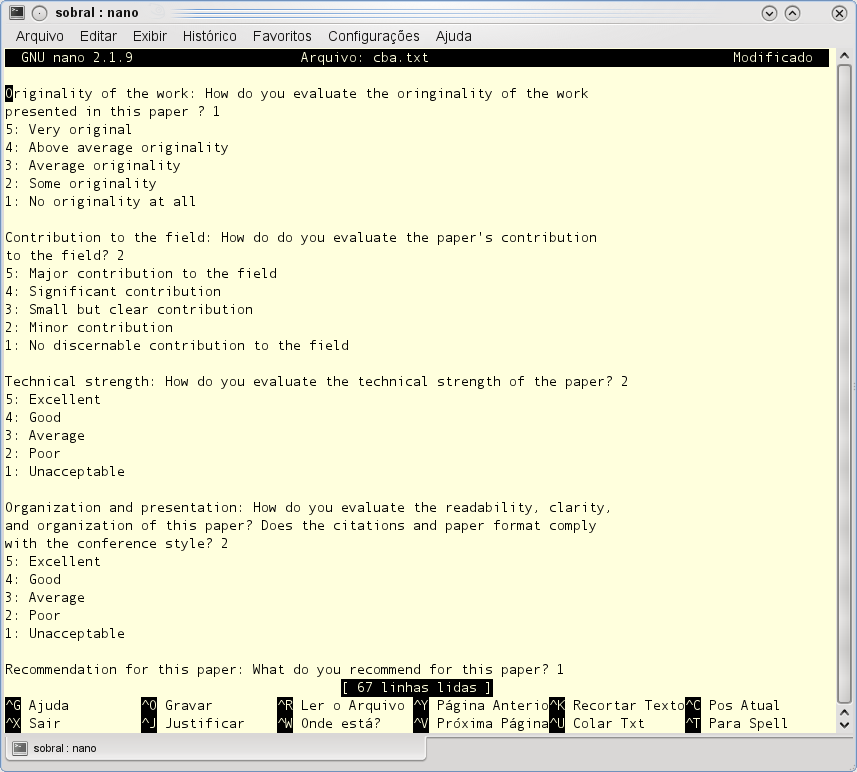

nano

O editor nano serve para editar arquivos em modo texto. Sua tela apresenta uma área de trabalho, onde aparece o texto, com uma barra de ajuda embaixo. Nessa barra há os comandos que podem ser usados, que devem ser invocados com a combinação da tecla Ctrl e a letra indicada. Para terminá-lo basta teclar Ctrl X, fornecendo o nome do arquivo onde guardar o texto.

vi

O editor vi é bastante simples e muito utilizado por ser encontrado em todas as distribuições Linux. Poderíamos optar por um editor um pouco mais avançado, mas com o inconveniente de encontrarmos uma distribuição/instalação onde não dispuséssemos deste editor. O editor vi não tem como objetivo formatar textos: negritos, indentações, justificação, etc. Na prática o vi é muito usado para editar textos que não necessitam de formatação em nenhum momento, como por exemplo códigos fonte de programas em alguma linguagem de programação, e que não carreguem o texto com caracteres especiais. Assim, esse editor também é chamado de editor de programas.

Dicas:

Modos de operação

O editor vi tem três modos de operação distintos: modo insert , modo escape (também chamado de modo comando), modo last line;

- insert: usado para a digitação do texto. Neste modo o vi funciona como uma máquina de escrever, com a diferença de que você pode retroceder sobre o texto já digitado para corrigir eventuais erros. Cada caracter que for digitado aparecerá na tela exatamente como foi digitado.

- escape: os caracteres comuns (letras, números e sinais de pontuação) têm um significado especial e quase todos os caracteres funcionam como comandos; portanto, existem muitos comandos. Alguns comandos servem para passar para o modo insert, outros para movimentar o cursor sobre as linhas do texto, alterar trechos do texto, buscar palavras, etc.

- last line: os comandos são digitados em uma linha especial que aparece no final da tela quando se digita : (dois pontos) no modo escape. Parte dos comandos do modo escape possuem similares no modo last line, como por exemplo os comandos de edição, que veremos mais adiante. Os comandos no modo last line devem ser seguidos por ENTER, contrariamente ao que acontece no modo escape.

Criação e edição de arquivos

Para criarmos um arquivo simplesmente digitamos vi seguido do nome do arquivo. Por exemplo:

vi primeiro.arquivo

Após isto será aberto o editor com conteúdo vazio, no modo comando. Para podermos editar qualquer coisa devemos entrar no modo inserção, para isto basta teclarmos <i> (aparecerá -- INSERT -- na base da janela). Em seguida digitamos o texto propriamente dito, usando o teclado normalmente.

Para salvarmos o texto devemos teclar <Esc> (modo comando), <:> (modo last line> e <w> (write). Assim teremos o nosso texto salvo.

Agora vamos a alguns comandos úteis:

- Copiar algumas linhas do texto: colocamos o cursor no início do texto a ser copiado e, no modo de comando, teclamos <n>+<y>+<y>, onde n é número de linhas que desejamos copiar. Por exemplo se digitarmos <5>+<y>+<y> copiaremos 5 linhas para o buffer.

- Excluir algumas linhas do texto: colocamos o cursor no início do texto a ser excuído e, no modo de comando, teclamos <n>+<d>+<d>, onde n é número de linhas que desejamos copiar. Por exemplo se digitarmos <3>+<y>+<y> apagaremos 3 linhas do texto mas que serão armazenadas no buffer.

- Colar o conteúdo do buffer para alguma parte do texto: colocamos o cursor no ponto onde pretendemos inserir o texto e, no modo de comando, teclamos

(paste) para inserirmos o texto abaixo da linha do cursor e

para inserir o texto acima da linha do cursor.

- Encontrar alguma palavra: no modo de comando, teclamos </> <palavra> <Enter>. O vi mostrará a primeira ocorrência da mesma. Para ir para a próxima ocorrência teclamos <n> (next), e para a ocorrência anterior teclamos <p> (previous)

- Substituir uma palavra por outra: no modo de comando, teclamos <:s/><palavra></><outra><Enter>. Por exemplo se quisermos substituir velha por nova: <:s/><velha></><nova><Enter>, assim teremos a troca da primeira ocorrência de velha por nova. Para substituirmos todas as ocorrências acrescentamos <%> entre <:> e <s> do caso anterior. Exemplo: <:%s/><velha></><nova><Enter>

- Inserir o conteúdo de um texto externo em nosso texto: no modo de comando, teclamos <:r>+<caminho/arquivo>+<Enter>.

- Salvar com outro nome: no modo de comando, teclamos <:w>+<novo.nome>+<Enter>.

Uma lista de comandos resumida segue abaixo:

- 0: vai para o início da linha

- $: vai para o final da linha

- gg: vai para a primeira linha

- G: vai para a última linha

- :n: vai para a linha n (n é um número)

- w: vai para a próxima palavra

- b: vai para a palavra anterior

- x: apaga um caractere à direita do cursor

- X: apaga um caractere à esquerda do cursor

- dd: apaga-se uma linha inteira

- D: apaga do cursor até o final da linha

- dw: apaga até a próxima palavra

- dfs: apaga até a próxima ocorrência do caractere s

- a: entra-se em inserção uma posição à frente do cursor

- i: entra-se em inserção uma posição antes do cursor

- rc: substitui o caractere sob o cursor pelo caractere c

- cwnova: substitui a palavra a partir do cursor pela palavra nova

- :w: grava o arquivo

- :w um_arquivo: grava o conteúdo no arquivo um_arquivo

- :w! um_arquivo: grava o conteúdo no arquivo um_arquivo, sobrescrevendo-o caso exista

- :r um_arquivo: lê um_arquivo e insere seu conteúdo a partir do cursor

- :r!comando: executa comando no shell, e insere seu resultado a partir do cursor

- :q: sai do vi (termina o editor)

- :q!: sai do vi, descartando as modificações

Outros editores ?

Há muitos outros editores de texto ! Se tiver curiosidade, faça um pesquisa na Web sobre os editores de texto que existem para o Linux.

23/10: Projeto 1: continuação

Hoje continuaremos a experimentar editores de texto no Linux, com ênfase em editores usados em linha de comando (nano e vi ou vim). Além disso, veremos com obter informações sobre programas e outros assuntos no Linux (sem precisar usar a rede). Por fim, aprenderemos a realizar backups simples em sistemas Unix.

O manual online do Linux

Todo sistema operacional da família Unix possui um manual online acessível pela linha de comando. Esse manual contém documentação sobre programas, comandos, bibliotecas de programação, arquivos de sistema e outros assuntos. Ele é acessível pelo comando man. Ele deve ser executado da seguinte forma:

man o_que_se_deseja_consultar

Por exemplo, para saber o manual do comando cd, pode-se fazer isto:

man cd

Deve-se notar que o manual apresentado está em inglês. Isso serve como motivação para se acostumar a ler nesse idioma (muito importante para um técnico !). Mas existem manuais traduzidos para português, ainda que incompletos.

Atividade

- Descubra como instalar o manual em português. Dica: pesquise na web por man pages português.

- Experimente visualizar o manual de outros comandos que você conhece (ex: ls, pwd, cp, mv, ...).

Fazendo backup de seus arquivos

Existem muitos programas para realizar cópias de segurança no Linux (chamadas de backup). Porém tradicionalmente a forma mais simples de realizar uma cópia pessoal de um conjunto de arquivos e diretórios faz uso de um programa simples chamado tar.

tar

O programa tar é um utilitário do mundo Unix originalmente criado para backups em fita (daí seu nome: TApe aRchiver, se bem que tar é também um trocadilho que pode significar piche, pois ele de certa forma gruda um arquivo ao outro). O resultado da execução do tar é um arquivo contendo todos os arquivos e diretórios que foram selecionados para inclusão. Esse arquivo tar pode ser então compactado, obtendo-se algo parecido com o que faz zip ou rar.

Mas porque não usar então zip e rar ? Afinal, eles existem também no Linux ... No entanto, esses compactadores nasceram no mundo do antigo MS-DOS, e assim não são capazes de armazenar todos os atributos de arquivos que existem em sistemas Unix (informações tais como usuário e grupo dono do arquivo, permissões de acesso, tipo do arquivo, datas de último acesso e modificação). O tar, pelo contrário, consegue preservar esses atributos, e por isto se torna mais adequado para uso no Unix em geral.

Uso do tar:

- Criação de arquivo tar:

tar cf nome_arquivo.tar arquivo_ou_diretorio1 [arquivo_ou_diretorio2 ...]

- Mostrar o conteúdo de arquivo tar:

tar tvf nome_arquivo.tar

- Extrair conteúdo de arquivo tar:

tar xf nome_arquivo.tar

Os usos acima não compactam os arquivos incluídos dentro do arquivo tar. Para compactá-los deve-se adicionar uma opção de compactação:

- Criação de arquivo tar compactado:

- Com compress:

tar cZf nome_arquivo.tar.Z arquivo_ou_diretorio1 [arquivo_ou_diretorio2 ...]

- Com gzip:

tar czf nome_arquivo.tar.gz arquivo_ou_diretorio1 [arquivo_ou_diretorio2 ...]

- Com bzip2:

tar cjf nome_arquivo.tar.bz2 arquivo_ou_diretorio1 [arquivo_ou_diretorio2 ...]

- Com compress:

- Mostrar o conteúdo de arquivo tar:

- Com compress:

tar tvZf nome_arquivo.tar.Z

- Com gzip:

tar tvzf nome_arquivo.tar.gz

- Com bzip2:

tar tvjf nome_arquivo.tar.bz2

- Com compress:

- Extrair conteúdo de arquivo tar:

- Com compress:

tar xZf nome_arquivo.tar.Z

- Com gzip:

tar xzf nome_arquivo.tar.gz

- Com bzip2:

tar xjf nome_arquivo.tar.bz2

- Com compress:

Compactadores no modo texto

Vários compactadores de arquivos existem no Linux, e o nautilus simplifica sua seleção e uso. Esses compactadores podem ser usados também no modo texto ... aliás, eles originalmente foram criados para serem usados dessa forma ! O que o nautilus faz é facilitar seu uso por meio de uma interface gráfica.

Os principais compactadores são:

- compress: compactador mais antigo e comum nos Unix em geral, porém em desuso. Gera arquivos compactados com extensão .Z. Precisa do pacote de software ncompress no Ubuntu. Exemplo de uso:

msobral@curl2:~/tmp$ compress palavras.txt msobral@curl2:~/tmp$ ls -l palavras.txt.Z -rw-rw-r-- 1 msobral msobral 932433 Jun 29 14:59 palavras.txt.Z msobral@curl2:~/tmp$ uncompress palavras.txt.Z msobral@curl2:~/tmp$ ls -l palavras.txt -rw-rw-r-- 1 msobral msobral 2856243 Jun 29 14:59 palavras.txt

- GNU zip: compactador bastante utilizado, com maior poder de compactação que compress. Gera arquivos compactados com extensão .gz. Já vem instalado no Ubuntu. Exemplo de uso:

msobral@curl2:~/tmp$ gzip palavras.txt msobral@curl2:~/tmp$ ls -l palavras.txt.gz -rw-rw-r-- 1 msobral msobral 532756 Jun 29 14:59 palavras.txt.gz msobral@curl2:~/tmp$ gunzip palavras.txt.gz msobral@curl2:~/tmp$ ls -l palavras.txt -rw-rw-r-- 1 msobral msobral 2856243 Jun 29 14:59 palavras.txt

- bzip2: vem sendo bastante usado por ter um poder de compactação ainda maior, porém à custa de maior processamento (compactação fica mais lenta). Gera arquivos compactados com extensão .bz2. Também já vem instalado no Ubuntu.

msobral@curl2:~/tmp$ bzip2 palavras.txt msobral@curl2:~/tmp$ ls -l palavras.txt.bz2 -rw-rw-r-- 1 msobral msobral 720099 Jun 29 14:59 palavras.txt.bz2 msobral@curl2:~/tmp$ bunzip2 palavras.txt.bz2 msobral@curl2:~/tmp$ ls -l palavras.txt -rw-rw-r-- 1 msobral msobral 2856243 Jun 29 14:59 palavras.txt

- xz: outro compactador bastante usado recentemente. Pode compactar ainda mais que bzip2, porém a um custo computacional maior. Isso significa que ele demora mais para compactar um arquivo que esse outro compactador. Gera arquivos com extensão .xz. Ele já vem instalado no Ubuntu.

msobral@curl2:~/tmp$ xz palavras.txt msobral@curl2:~/tmp$ ls -l palavras.txt.xz -rw-rw-r-- 1 msobral msobral 387056 Jun 29 14:59 palavras.txt.xz msobral@curl2:~/tmp$ unxz palavras.txt.xz msobral@curl2:~/tmp$ ls -l palavras.txt -rw-rw-r-- 1 msobral msobral 2856243 Jun 29 14:59 palavras.txt

Note que os compactadores compress, gzip, bzip2 e xz compactam um arquivo por vez. Assim, com eles não é possível juntar vários arquivos e diretórios dentro de um único arquivo compactado (o que se faz corriqueiramente com zip ou rar ...). Portanto, se for necessário compactar um diretório ou um conjunto de arquivos, o melhor é combinar um compactador com o programa tar.

Atividade

Faça os exercícios abaixo usando o nautilus e os compactadores no modo texto:

- Procure um arquivo de texto (extensão .txt, .html, ou .doc) com ao menos 100 kB e compacte-o com compress, gzip e bzip2. Compare os tamanhos dos arquivos resultantes.

- Usando o programa tar, compacte todo o diretório home do usuário aluno. Experimente criar o arquivo tar sem compactação, e depois compactado com cada um dos compactadores vistos. Você terá portanto como resultado quatro arquivos tar diferentes ...

- Descompacte os arquivos tar gerados na questão anterior. Para evitar sobreposição, descompacte cada um deles em um diretório separado.

- Faça um backup da configuração do Kodi ... isso é importante para poder recuperar o seu centro de midia no caso de dano no disco onde ele foi instalado (experiência própria !).

29/10: Projeto 1: conclusão

Hoje deve-se concluir o projeto 1, para que possa ser entregue devidamente documentado na próxima aula (05/11 - 5a feira). Lembrem que o projeto deve cumprir os objetivos descritos lá na aula de 08/10.

A versão final do projeto a ser apresentada deve conter também um toque pessoal de cada equipe. O centro de midia a ser mostrado deve conter ao menos um add-on não usual, que ofereça algum serviço ou funcionalidade extra interessante. Personalizações da interface também são bem-vindas !

Um passeio pelo Linux

Ao longo do projeto 1 usamos o Ubuntu, uma distribuição Linux. O Ubuntu se apresenta com um ambiente gráfico razoavelmente simples de usar, mas um tanto diferente de outros sistemas operacionais largamente conhecidos (Windows e MacOS-X). As necessidades do projeto foram satisfeitas em boa parte por aplicativos (programas) acessados por meio da interface gráfica, mas houve momentos em que foi necessário usar a interface de linha de comando. Originalmente o Linux, assim como outros sistemas operacionais variantes do Unix, ofereciam somente a interface de linha de comando em modo texto. Ainda hoje essa interface, conhecida como CLI (Command Line Interface), mantém-se muito utilizada por apresentar grande flexibilidade, expressividade, e possibilidade de automação de tarefas (outros motivos devem existir ;-). Por isso seu domínio é fundamental para os usuários técnicos, que utilizarão o sistema operacional em sua atuação profissional.

05/11: Projeto 1: apresentação

A avaliação inicia com a realização de um conjunto de tarefas por cada equipe. Em seguida, os professores entrevistarão os membros de cada equipe.

Tarefas

Obs: as tarefas podem ser realizadas tanto pela interface gráfica quanto pela linha de comando, a não ser que se peça o contrário.

1. Crie uma fonte de video e outra de música no disco do seu computador. Ambas devem se chamar LOCAL. Em seguida, copie os arquivos de música e video existentes em:

http://tele.sj.ifsc.edu.br/~msobral/pji/proj1/arquivos

… e organize-os nas respectivas fontes de midia.

2. Crie as seguintes fontes de video, música e imagens:

Video: http://tele.sj.ifsc.edu.br/~msobral/pji/proj1/videos

Músicas: http://tele.sj.ifsc.edu.br/~msobral/pji/proj1/musicas

Imagens: http://tele.sj.ifsc.edu.br/~msobral/pji/proj1/imagens

3. Compartilhe suas fontes de midia pela rede. Para facilitar a identificação do seu centro de midia, nomeie-o com o nome e número de sua equipe.

4. Teste o acesso às fontes de midia criadas. Faça o acesso tanto diretamente no seu centro de midia, quanto por meio de dispositivos em rede (ex: smartphones). Nesses testes, deve ser possível reproduzir no seu centro de midia conteúdos existentes em seus smartphones, e vice-versa.

5. Use um controle remoto para controlar seu centro de midia.

6. Faça um backup da configuração do Kodi, compactando-o da melhor forma possível. Em seguida, copie o backup para outro computador em rede, ou para um pendrive.

7. Prepare e demonstre as funcionalidades extras que adicionou ao seu centro de midia.

06/11: Projeto 2: uma infraestrutura para o centro de midia

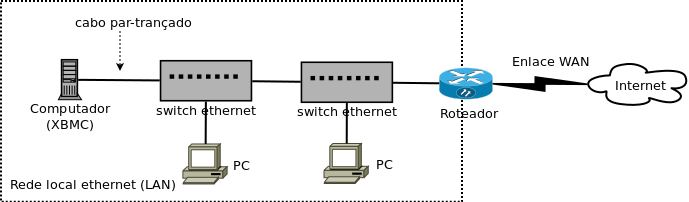

No projeto 1 foi implantado um centro de midia, e com ele alguns conceitos sobre sistemas operacionais e redes de computadores precisaram ser estudados. Esse projeto partiu do princípio de que a infraestrutura estaria pronta, portanto ele foi desenvolvido sobre um computador devidamente instalado e operacional, e também uma rede de computadores. Porém, em um caso real, possivelmente essa infraestrutura não exista.

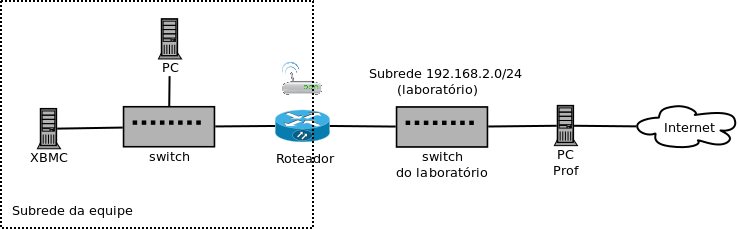

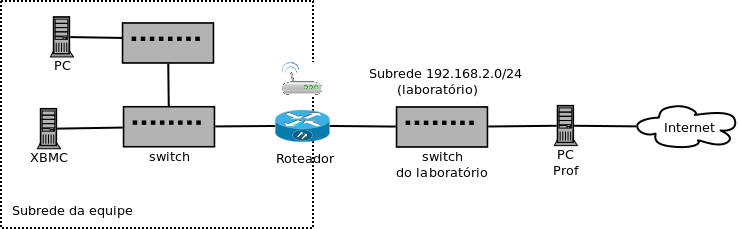

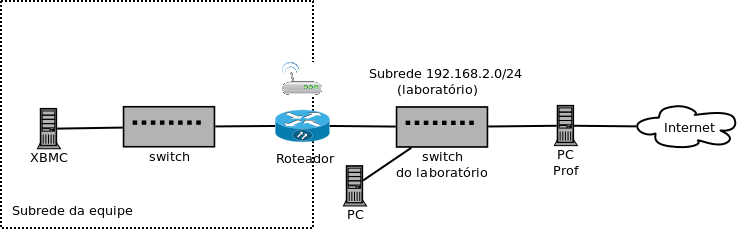

O projeto 2 trata de retormar o tema do centro de midia, porém partindo do zero. Isso significa que não existe uma rede funcionando nem um computador pronto onde instalar os softwares. Assim, esse novo projeto implica implantar o seguinte cenário:

O ponto de partida é instalar o computador onde fica o centro de midia. Esse computador deve ser preparado para disponibilizar um conjunto de softwares além do Kodi, uma vez que ele também deve se apresentar de forma conveniente para que uma pessoa o utilize para tarefas corriqueira. Porém nem esse computador existe ainda ... ele deve primeiro ser montado.

Plano geral de trabalho do Projeto 2

A fazer coletivamente: quais as tarefas a serem realizadas para desenvolver este projeto ?

Tarefa 1: Iniciar pelo computador onde ficará o centro de midia

- Montar seu computador

- Instalar o sistema operacional

- Escolher uma distribuição Linux do seu agrado. Alguns exemplos:

- Obter a imagem de instalação do sistema operacional. Elas estão em repositórios online, e há cópias de algumas delas aqui em um servidor do IFSC:

- Se você estiver fora do IFSC: Ubuntu 14.04 LTS

- Se você estiver no laboratório de Redes 1 do IFSC: Ubuntu 14.04 LTS

- Debian 8

- Gerar a midia com a imagem do sistema operacional a ser instalado.

- Identificar o procedimento para copiar a imagem de instalação na midia escolhida

- No caso de instalação em máquina virtual, basta vincular o arquivo de imagem (.iso) ao CD/DVD da máquina virtual.

- No caso de um computador real, há estas opções de midia de instalação: CD, DVD, Pendrive

- Iniciar o computador de forma que execute o instalador contido na midia de instalação

- Proceder a instalação do sistema operacional

- Particionar o disco de forma a poder atualizar totalmente o sistema operacional sem perder os arquivos de usuários

- Instalar softwares para uso geral pelo usuário (liste os softwares que você considera necessários ou interessantes ter em seu computador)

- Instalar os softwares do centro de midia

- Integrar o computador à rede

- Usar o computador com o sistema e softwares instalados !

OBS: para um primeiro contato, faremos uma instalação do sistema operacional em uma máquina virtual Virtualbox. Após ter o procedimento básico de instalação bem compreendido isso será repetido em um computador real.

12/11: Projeto 2: preparando o computador do centro de midia

Na aula anterior fizemos um aquecimento, em que instalamos um sistema operacional em uma máquina virtual. Hoje iremos repetir essa tarefa, porém usando um computador real. Assim a primeira parte do projeto 2 pode ser mais realista, simulando uma situação corriqueiramente enfrentada na prática.

Obtendo o computador

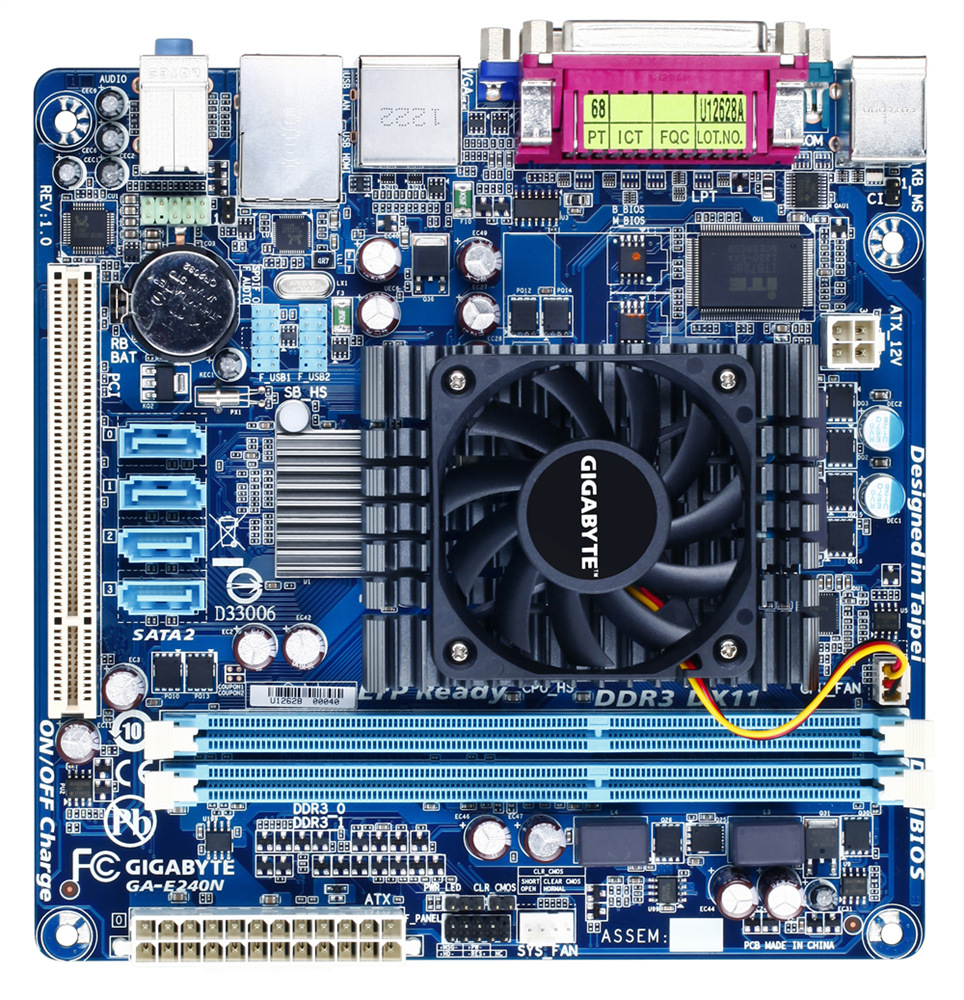

O computador de cada equipe precisa ser especificado e então montado. Os componentes necessários para cada computador precisam ser identificados e escolhidos, para então montá-los. Por isso, primeiro precisamos enumerar que componentes são esses. Para ajudar essa tarefa, primeiro vamos entender a estrutura geral de um computador do tipo PC.

- Um resumo conceitual sobre sistemas computacionais

- Principais componentes físicos de um computador

- Fotos de antigos computadores

- 30 anos do PC IBM

Um computador montado em seu gabinete

Uma placa-mãe de computador PC

Tabela de componentes dos computadores

Procure no seu computador os componentes da tabela abaixo. Identifique o fabricante e modelo, e demais informações úteis.

| Componente | Descrição | Fabricante e modelo | Equipe |

|---|---|---|---|

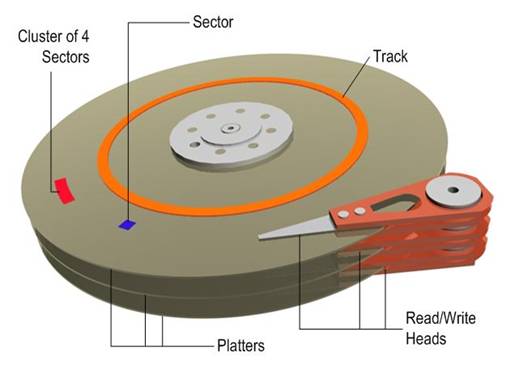

| HD | Disco rígido, que armazena arquivos e diretórios |

1 | |

| Western Digital WD800BD | 2 | ||

| Western Digital Caviar WD 800BB 80GB | 3 | ||

| Samsung 160GB | 4 | ||

| HD 80 GB Samsung 7200 RPM SATA 2 | 5 | ||

| Sata Samsung 320 GB | 6 | ||

| SATA, 320GB, 7200 RPM, 3,5 POLEGADAS, modelo Smasun HD322-J | 7 | ||

| Fonte | Fonte de alimentação | ||

| RAM | Memória RAM, usada como rascunho pelos programas |

1 | |

| Markvision M24VD293 1 GB DDR2 533 | 2 | ||

| Kingston KVR 333x64C251512 PC2700 333 MHz CL 2.5 DDR DIMM | 3 | ||

| DHM DDR2 667 MHz 512 MB, Kingston DDR2 1GB 667 MHz | 4 | ||

| Markvision 1GB DDR2 800 MHz, Supertacent 512MB DDR2 533 MHz | 5 | ||

| DDR2 2GB Samsung | 6 | ||

| Markvison 2G DDR 2 800 MHZ modelo PC6400U | 7 | ||

| Placa-mãe | Placa principal, onde reside o processador e memória |

1 | |

| Gigabyte GA-945GM-DS2 | 2 | ||

| Foxconn 761GXX8ML-RS | 3 | ||

| Intel DG31PR | 4 | ||

| Gigabyte GA-945GM-DS2 | 5 | ||

| Gigabyte GA-945 G2M-S2 | 6 | ||

| Gigabyte GA-G31M-S2L | 7 | ||

| Processador | O cérebro do computador, o qual executa os programas |

1 | |

| Intel Celeron D 3 GHz | 2 | ||

| AMD Athlon 64 | 3 | ||

| 4 | |||

| 5 | |||

| 6 | |||

| INTEL CORE 2 - E7500, 2,93 GHz | 7 | ||

| Placa de vídeo | A interface entre o computador e o monitor | 1 | |

| Intel Graphics 950 | 2 | ||

| Integrated SIS Mirage TM1 Graphics | 3 | ||

| Intel Graphics Media Accelerator 950/GeForce 7200GS 256 MB DDR2 | 4 | ||

| 5 | |||

| 6 | |||

| Interface de rede | Conecta o computador a uma rede | 1 | |

| Realtek RTL811B Gigabbit | 2 | ||

| Broadcomm 10/100 AC 131 Phy | 3 | ||

| Realtek RTL 8111 - GR - Full-duplex 10/100/1000 | 4 | ||

| onboard 10/100 | 5 | ||

| 6 | |||

| Placa de som | A saída de som do computador | 1 | |

| Realtek 97 ALC888 codec | 2 | ||

| Realtek ALC 653 5.1 | 3 | ||

| ALC 883 | 4 | ||

| Onboard 5.1 | 5 | ||

| 6 | |||

| Interfaces E/S | Interfaces de entrada e saída (tipo e quantidade) |

1 | |

| floppy, IDE, SATA 3Gbps, USB 2.0, PCIE x16, PCIE x1, PCI, PS/2, paralela, serial, VGA | 2 | ||

| USB, Serial, Paralela, VGA | 3 | ||

| PS2, VGA,USB 2.0, PCIE 1x, PCIE 1x, PCI, SATA 2, floppy, IDE, UltraDMA ATA 66/100/133 | 4 | ||

| PCIE 3.0, PCI x16, USB, paralela, serial, VGA, PS2 | 5 | ||

| 6 |

Tarefa (trazer na próxima aula: 19/11)

Você recebeu a tarefa de especificar um computador a ser comprado em sua empresa. Esse computador deve ser usado para rodar programas de escritório. A empresa optou por adquirir os componentes em separado, de forma a montar o computador. Sendo assim, selecione todos os componentes desse computador, informando fabricante, modelo e preço. Use componentes disponíveis em mercado atualmente. Inclua figuras para ilustrar as peças do computador que você escolheu.

Videos ilustrativos

- Eniac: o primeiro computador eletrônico

- Montando um computador

- Funcionamento de um processador

- Funcionamento de um disco rígido

- Outro video sobre funcionamento de um disco rígido

Instalação do sistema operacional

Para enriquecer o projeto 2, foi decidido que cada equipe deve escolher uma distribuição Linux e usá-la em seu computador. Porém, para facilitar o compartilhamento de informações e experiências entre as equipes, limitaram-se às seguintes distribuições, as quais possuem grande similaridade:

A instalação do sistema operacional segue praticamente o mesmo procedimento da aula anterior. Porém desta vez será necessário gravar a imagem do instalador do sistema operacional em um DVD ou pendrive.

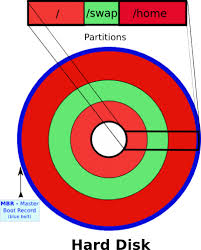

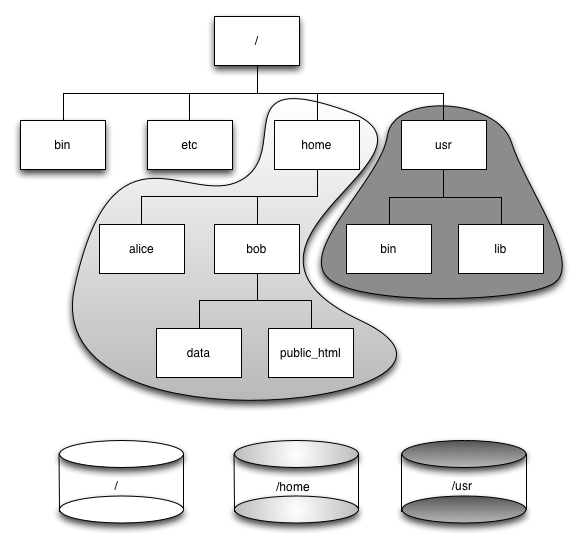

Particionamento do disco

Deve-se instalar o sistema operacional com particionamento manual do disco. As partições devem ser:

- /: a partição raiz, onde fica o sistema operacional e seus arquivos de configuração e também arquivos de log e temporários.

- /home: a partição dos usuários, onde ficam seus diretórios pessoais.

- swap: a partição de memória virtual, cujo tamanho deve ser ao menos igual ao da memória RAM instalada (na verdade, isso é discutível ... há muitas possibilidades para o tamanho da área de swap, e ela pode inclusive não existir).

|

disco dividido em partições |

O particionamento acima corresponde a uma instalação típica muito simples. A principal ideia por trás dessa escolha foi possibilitar que o sistema operacional fosse reinstalado sem que se percam os arquivos de usuários (e sem necessidade fazer backup para essa finalidade). Mas há outras possibilidades para particionamento do disco, dependendo do propósito para que o sistema operacional deve ser instalado. Essas variações serão melhor discutidas lá na 3a fase, na disciplina de Gerência de Redes.

OBS: os conceitos e termos técnicos vêm se acumulando gradativamente. Como exercício de compreensão, explique o que significa:

- sistema operacional

- partição

- sistema de arquivos

- usuário e grupo

- particionamento manual

- partição raiz

- diretório pessoal

- memória virtual

- memória RAM

- backup

Curiosidade: a carga do sistema operacional (boot)

- Guia do Linux/Iniciante+Intermediário/Gerenciadores de partida (boot loaders)/GRUB

- Como recuperar o GRUB facilmente

- Linux Bootloaders

- Inside the Linux boot process

- GRUB bootloader - Full tutorial

A carga do sistema operacional corresponde ao início de sua execução. Quando o computador é ligado, o sistema operacional deve ser iniciado e isso depende do carregador de boot (boot loader), ou simplesmente boot. O boot é um programa que carrega para a memória RAM o núcleo do sistema operacional, chamado de kernel, e o executa. Lembre que o sistema operacional também é um programa ! Uma vez em execução, o sistema operacional toma conta do computador. A figura a seguir ilustra todo esse processo em um computador do tipo PC.

O processo de boot em um computador do tipo PC

Existem diferentes boot loaders, porém o mais utilizado atualmente é o Grub. Esse boot é bastante flexível, e também complexo ! Normalmente a instalação do sistema operacional cuida dos detalhes para a correta instalação do Grub, e existem ferramentas administrativas que possibilitam sua manutenção após instalado (ex: quando se deseja ter mais de um sistema operacional no computador). Mas quando ocorrem problemas mais complicados, inevitavelmente deve-se restaurá-lo manualmente. E aí valem os tutoriais descritos nesta seção.

13/11: Projeto 2: ajuste fino da instalação do sistema operacional

ATENÇÃO: TESTE NA PRÓXIMA 5a FEIRA !!!

O teste será sobre a instalação de sistema operacional, incluindo alguns conceitos que vimos esta semana.

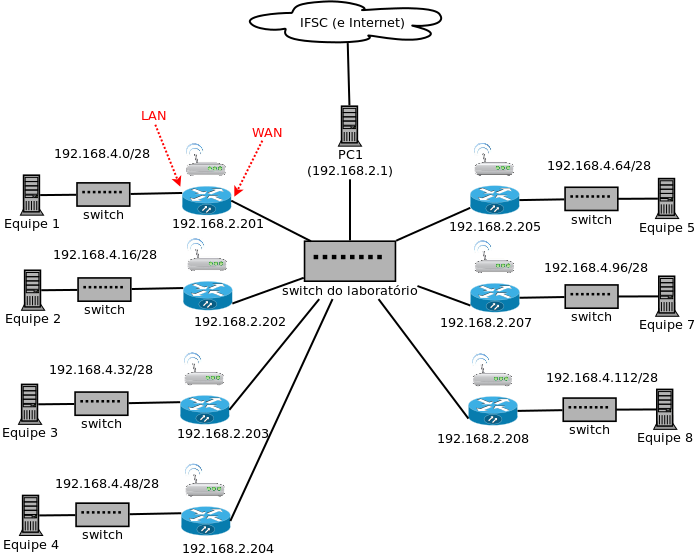

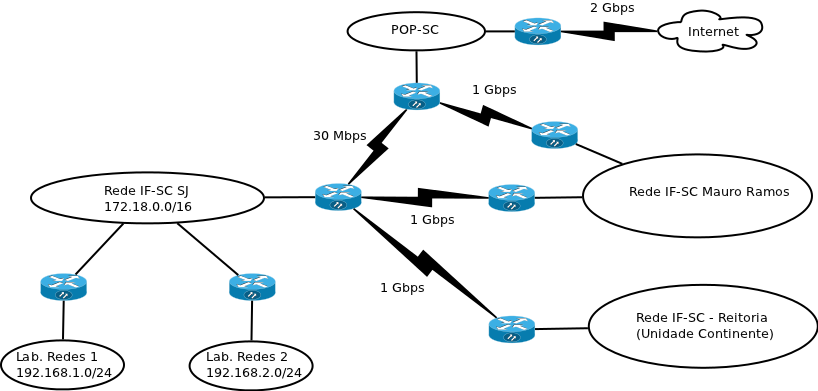

Configuração da rede no centro de midia

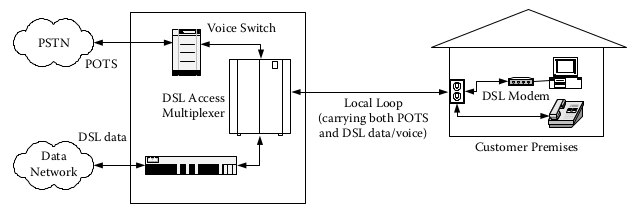

O projeto 2 envolve não somente instalar e fazer o ajuste fino do computador que distribui a midia, mas também implantar a rede através da qual ele se comunica com outros dispositivos e com a Internet.

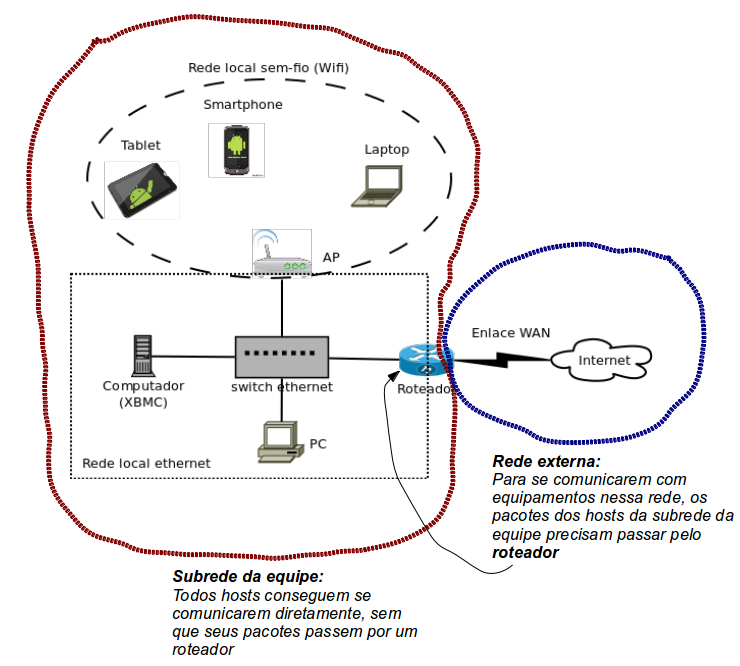

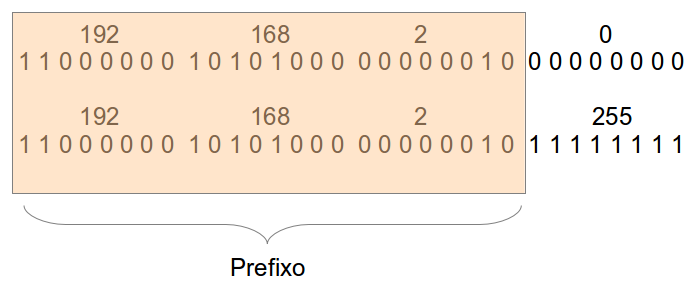

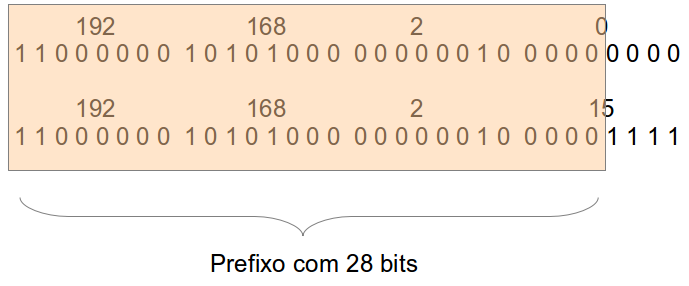

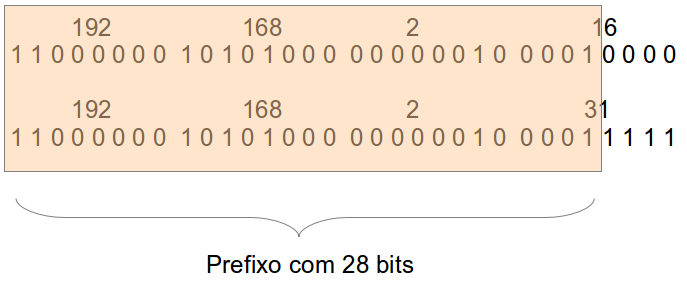

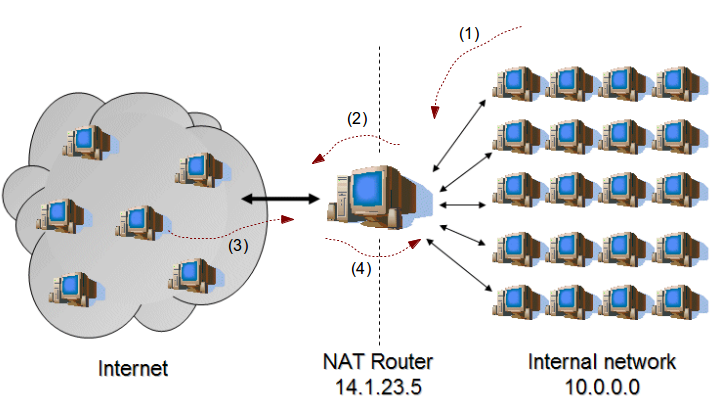

Se seu computador e demais dispositivos estão em rede, então eles precisam de um endereço para se encontrarem. Cada dispositivo capaz de se comunicar nessa rede precisa de um endereço único, para que as mensagens possam ser a eles destinadas. Na Internet esses são endereços IP, que nada mais são que números compostos por 32 bits. Por questão de legibilidade, esses números são expressos por quatro octetos (grupos de 8 bits) separados por pontos, como neste exemplo:

192.168.1.1

Os octetos desse endereço são: 192, 168, 1 e 1.

Exercícios:

- escreva o endereço acima em binário.

- quantos endereços IP são possíveis de existir ?

- qual o primeiro e o último endereço IP possível ?

Endereços IP podem ser atribuídos às interfaces de rede de um computador. Uma interface de rede é um hardware que conecta um computador a uma rede física (mas existem interfaces de rede virtuais ... na verdade o buraco é mais embaixo nessa história ;-). Nos sistemas Linux, e Unix em geral, isso pode ser feito por meio do programa ifconfig, que é um acrônimo para interface configuration. Com esse programa se pode tanto consultar a configuração das interfaces quanto modificá-las. Ex:

- Visualizar as interfaces ativadas e configuradas:

ifconfig

- Visualizar todas as interfaces:

ifconfig -a

- Visualizar a configuração de uma interface específica:

# ifconfig _nome_da_interface ifconfig eth0 - Desativar uma interface:

ifconfig eth0 down

- Ativar uma interface:

ifconfig eth0 up

- Modificar o endereço IP de uma interface:

ifconfig eth0 192.168.2.222

Atividade

- Configure o endereço IP da interface de rede do seu computador. A rede do laboratório usa endereços entre 192.168.1.1 e 192.168.1.254. Para o seu computador, use o endereço 192.168.1.(200+número da sua equipe)

- Teste a comunicação pela interface de rede. Experimente executar este programa:

ping 192.168.1.1 - Desative a interface, e teste a comunicação.

- Reative a interface, e faça novo teste.

- Reinicie o computador, e veja se a interface continua configurada.

- Descubra como tornar a configuração da interface de rede permanente (tanto manualmente, no modo texto, quanto usando ferramentas administrativas gráficas).

- Curiosidade: quantos equipamentos existem na Internet ? Isso é impossível de descobrir exatamente, mas ao menos pode-se saber quantos endereços IP são possíveis de existir na Internet como um todo. Se cada equipamento necessita ao menos um endereço IP, o número encontrado pode dar uma ideia do tamanho da Internet ...

- Outra curiosidade: e se os endereços IP fossem maiores (tivessem mais bits) ? De fato, existe uma nova versão para esses endereços que usa 128 bits ao invés de 32. Quantos endereços seria possível usar nessa nova versão, chamada de IPv6 ?

Atividade extra: acesso remoto ao computador

Um dos objetivos do projeto é adquirir familiaridade com a operação do sistema operacional. Após a instalação do seu computador, pode-se aproveitar a oportunidade para experimentar algumas ações comuns de serem feitas nesse tipo de sistema. Dentre elas, o acesso e administração remota de um computador é de grande utilidade.

O acesso remoto a um computador com sistema Linux (e Unix em geral) pode ser feito de diversas maneiras. Alguns métodos possibilitam executar aplicativos gráficos remotamente, ou mesmo abrir toda a área de trabalho (desktop). Outros possibilitam somente obter um terminal de texto. Neste experimento o segundo tipo de acesso será usado, por ser mais simples, rápido e representativo.

O acesso remoto a um terminal de texto atualmente se faz com um aplicativo chamado SSH (Secure Shell). Seu uso básico é bastante simples, bastando informar o endereço IP do computador onde se deseja fazer o acesso. Além disso, é necessário possuir uma conta de usuário nesse computador.

- Descubra o endereço IP do seu computador do centro de midia.

- Abra um terminal na máquina real (sistema hospedeiro), e conecte-se no novo computador usando o SSH:

ssh usuario@IP_do_computador_alvo

- Experimente executar o kodi por meio desse acesso com SSH. Veja o resultado na tela gráfica do computador alvo.

- Experimente executar este comando pelo SSH:

sudo poweroff

- Outros comandos úteis para serem usados remotamente:

- ps: mostra os processos existentes

- top: mostra os processos mais ativos, junto com diversas informações sobre a utilização do sistema

- kill: mata um processo (ou apenas lhe envia um sinal ...)

- killall: mata todos os processos de acordo com algum critério (ex: pelo nome)

- Comandos para manipulação de diretórios (pastas)

- Comandos para manipulação de arquivos

- passwd: muda a senha de um usuário

- users: lista os usuários logados no sistema

- who: mostra quem está conectado a seu computador

- w: mostra quem está conectado em seu computador, e que programa está executando

- Saída do sistema

Agora que vocês já sabem como acessar remotamente um computador que rode Linux, experimentem acessar um servidor de teste existente na rede do IFSC. Esse servidor foi criado especialmente para nossa disciplina de Projeto. Pode-se acessá-lo tanto de dentro do câmpus São José, quanto de fora do IFSC. Seu nome DNS é prg2.sj.ifsc.edu.br (e seu endereço IP é 200.135.233.75), e o usuário é aluno (a senha será fornecida em aula).

- Que arquivos de video existem lá ? E de música ?

- Copie os arquivos identificados para o seu computador. Dica: veja os programas ftp, scp, sftp e wget.

| Exemplos de uso do comando scp |

|---|

# Copia o arquivo teste.txt para o diretório pessoal do aluno no computador 200.135.233.75

# Note que "." é o diretório de destino no computador remoto, que corresponde ao diretório de trabalho

# acessado pelo scp ... como o acesso foi realizado como usuário aluno,

# "." corresponde ao diretório pessoal do aluno

scp teste.txt aluno@200.135.233.75:.

# Faz o inverso ... copia o arquivo teste.txt para o diretório atual

scp aluno@200.135.233.75:teste.txt .

# Agora copia todos os arquivos com extensão mp3 para o diretório "Downloads"

# no computador remoto

scp *.mp3 aluno@200.135.233.75:Downloads/

# Por fim, copia todos os arquivos .mp3 do computador remoto de volta para seu computador,

# para dentro do subdiretório "Musicas"

scp "aluno@200.135.233.75:Downloads/*.mp3" Musicas/

|

- Agora copie algum arquivo do seu computador para esse computador da disciplina. Crie lá uma pasta com o seu nome, e coloque os arquivos lá dentro.

OBS:

- se você estiver usando um computador com Linux ou MAC-OS X, use o programa ssh para fazer o acesso remoto.

- se estiver usando Windows, use o programa putty, que é um cliente SSH.

Para esquentar: explorando a linha de comando

Após instalar o sistema operacional em seu computador, propõe-se uma atividade para exercitar o uso da linha de comando.

- A partir de outro computador do laboratório, acesse seu computador usando ssh.

- Copie os arquivos de música, video e imagem do servidor de Tele para seu diretório pessoal. Dica: ver os programas wget, lynx, w3m

- Crie dentro de sua pasta (diretório) pessoal um diretório chamado Midia (ver comandos para manipulação de diretórios)

- Dentro desse novo diretório crie três outros diretórios: Musicas, Filmes, Fotos

- Mova os arquivos transferidos no passo 1 para seus diretórios correspondentes (ver comandos para manipulação de arquivos)

- Remova os arquivos de midia de que você não gostou ;-)

- Desligue o computador

19/11: Projeto 2: explorando o sistema operacional

Permissões de arquivos e diretórios

As permissões de acesso a arquivos e diretórios permitem proteger o sistema de arquivos do Linux do acesso indevido por pessoas ou programas não autorizados.O princípio da segurança está baseado no conceito de usuário dono ou proprietário, grupo e demais usuários. Um arquivo sempre possui um usuário que é o seu proprietário. Quando um usuário cria um arquivo ou diretório, ele passa a ser o seu dono. No entanto, o arquivo poderá ser repassado a outro usuário. O grupo permite atribuir permissões de acesso a arquivos e diretórios comuns a um grupo de usuários. Por fim, demais usuários (outros) são usuários que não são donos nem pertencem ao grupo do arquivo ou diretório.

Lembrar que um usuário do sistema é identificado pelo seu nome de login, ao qual existe associado

um número chamado UID (''user ID''). Uma coleção de usuários pode pertencer a um grupo. Um grupo

também possui um nome e um identificador numérico (''GID'').

As permissões podem ser do tipo:

- leitura (r): permite o acesso ao conteúdo de arquivos; no caso de diretório, permite listar seu conteúdo.

- escrita (w): permite alterar o conteúdo do arquivo; no caso de diretório, permite criar arquivos ou subdiretórios dentro dele

- execução (x): permite executar um arquivo (caso seja um programa); no caso de diretório, permite entrar nele.

O acesso a um arquivo/diretório se dá da seguinte forma:

- Se o usuário que tentou o acesso for seu dono: verificam-se as permissões correspondentes ao proprietário do arquivo.

- Se o usuário pertence ao grupo dono do arquivo: verificam-se as permissões correspondentes a esse grupo

- Demais usuários: verificam as permissões para demais usuários (outros)

Modificação de permissões

O programa chmod é usado para modificar permissões de arquivos e diretórios. As permissões podem ser especificadas de duas maneiras diferentes, sendo a simbólica a mais simples (depende do gosto do freguês). Veja este exemplo de mudança de permissão de forma simbólica:

# cria um arquivo para demonstração

touch teste.txt

# remove a permissão de escrita para grupo dono e demais usuários

chmod go-w teste.txt

# Ativa permissão de leitura e execução para todos

chmod a+rx teste.txt

As permissões especificadas de forma simbólica seguem a seguinte regra:

- Uma ou mais letras para especificar quem é alvo da mudança de permissão:

- a: todos usuários (dono, grupo dono e demais usuários)

- u: usuário dono

- g: grupo dono

- o: outros usuários

- Um operador para indicar se permissão deve ser adicionada ou removida:

- +: adicionar permissão

- -: remover permissão

- =: definir permissão

- Uma combinação de letras para indicar as permissões envolvidas:

- r: leitura

- w: escrita

- x: execução

As permissões podem ser especificadas também de forma numérica. Para entender como isso funciona, cada permissão deve ser representada por um bit: se a permissão estiver ativada, esse bit vale 1, caso contrário vale 0. Assim, podem-se representar as 9 permissões (três possíveis permissões para cada categoria de usuário: dono, grupo e outros usuários) como bits:

rwxrwxrwx ---> 111111111

rwxr-xr-x ---> 111101101

rw-r--r-- ---> 110100100

A representação numérica é feita em octal, pois fica mais simples de calcular. Cada dígito octal representa uma categoria de usuário (dono, grupo, ou demais usuários). Como são três permissões por categoria, podem-se expressá-las como um digito octal. Os exemplos acima ficariam assim:

rwxrwxrwx ---> 111111111 ---> 777

rwxr-xr-x ---> 111101101 ---> 755

rw-r--r-- ---> 110100100 ---> 644

Com isso, as permissões podem ser modificadas diretamente com esses números octais:

# cria um arquivo para demonstração

touch teste.txt

# remove a permissão de escrita para grupo dono e demais usuários

# usuário dono pode ler e modificar o arquivo

chmod 644 teste.txt

# Ativa permissão de leitura e execução para todos

# usuário dono pode também modificar o arquivo

chmod 755 teste.txt

Exercícios sobre permissões

- Investigação sobre o efeito das permissões em arquivos e diretórios

- Mude para o diretório /home, usando o comando:

cd .. - Liste seu conteúdo com o comando:

ls -l