RCO2-2012-1: mudanças entre as edições

Criou página com '= Redes de Computadores II: Diário de Aula 2011-2 = '''Professor:''' Marcelo Maia Sobral (msobral@gmail.com) <br>'''Lista de email (forum):''' rco2@googlegroups.com <br>'''Enco...' |

|||

| (220 revisões intermediárias por 3 usuários não estão sendo mostradas) | |||

| Linha 1: | Linha 1: | ||

= Redes de Computadores II: Diário de Aula | = Redes de Computadores II: Diário de Aula 2012-1 = | ||

'''Professor:''' Marcelo Maia Sobral (msobral@gmail.com) | '''Professor:''' Marcelo Maia Sobral (msobral@gmail.com) | ||

<br>'''Lista de email (forum):''' rco2@googlegroups.com | <br>'''Lista de email (forum):''' rco2@googlegroups.com | ||

<br>'''Encontros:''' | <br>'''Encontros:''' 5a feira/9:40, 6a feira/7:30 | ||

<br>'''Atendimento paralelo:''' 4a | <br>'''Atendimento paralelo:''' 4a de 13:30 às 16 h. | ||

* [[RCO2-ementa|Ementa]] | * [[RCO2-ementa|Ementa]] | ||

| Linha 38: | Linha 37: | ||

== Listas de exercícios == | == Listas de exercícios == | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/lista1.pdf 1a lista de exercícios] | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista1.pdf 1a lista de exercícios] ''(09/03/2012)'' | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista2.pdf 2a lista de exercícios] ''(16/03/2012)'' | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/lista2.pdf 2a lista de exercícios] | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista3.pdf 3a lista de exercícios] ''(30/03/2012)'' | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/ | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista4.pdf 4a lista de exercícios] ''(19/04/2012)'' | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/ | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista5.pdf 5a lista de exercícios] ''(10/05/2012)'' | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/lista5.pdf 5a lista de exercícios] | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista6.pdf 6a lista de exercícios] ''(21/06/2012)'' | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/lista6.pdf 6a lista de exercícios] | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista7.pdf 7a lista de exercícios] ''(21/06/2012)'' | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/lista7.pdf 7a lista de exercícios] | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/ | == RECUPERAÇÕES APÓS A GREVE !!! == | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/ | |||

* | Inicialmente pensei em fazermos as avaliações de recuperação nos | ||

dias em que vocês têm ANC. Minha sugestão é nesta 4a às 7:30 h, ou 6a feira às | |||

9:40 h. Todos podem vir (confirmar por email) ? | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/rec/prova1-2012-1-erc.odt Prova 1 (simulado)] | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/rec/prova2-2011-2.odt Prova 2 (simulado)] | |||

=== DATAS E HORÁRIOS DA REVISÃO E DA AVALIAÇÃO === | |||

* Revisão nesta semana (12 e 14/9) na 4a de 7:30 a 9:20h, e 6a feira de 9:40 a 11:30h. | |||

* '''AVALIAÇÕES:''' | |||

** ''Avaliação 3:'' 4a da semana que vem (19/9), iniciando 7:30 h. | |||

** ''Avaliações 1 e 2:'' 2a feira (24/9), iniciando 8:00 h. | |||

== Avaliações == | == Avaliações == | ||

{| border="1" cellpadding="2" | {| border="1" cellpadding="2" | ||

!Aluno | !Aluno | ||

!1a prova | !1a prova | ||

!Trabalho | !Trabalho LAN | ||

!2a prova | !2a prova | ||

!Trabalho WAN | !Trabalho WAN | ||

!4a prova | !4a prova | ||

!Conceito FINAL | !Conceito FINAL | ||

|- | |- | ||

|Ana Paula || | |Ana Paula || C||B || C|| A|| B|| B | ||

|- | |- | ||

| | |Bárbara || D|| B|| D|| D*|| D*|| D | ||

|- | |||

|Bruno || D/C||B || C|| A|| D/C|| C | |||

|- | |||

|Carlos Eduardo || D|| A|| D|| A|| D/D|| D | |||

|- | |- | ||

| | |Claudir || D|| D*||D || A|| D|| D | ||

|- | |||

|Daniel || D|| D*||D || D*|| D*|| D | |||

|- | |||

|Diogo || D/C|| B||C || A|| D/C|| C | |||

|- | |||

|Douglas || D|| D*||D || D*|| D*||D | |||

|- | |||

|Fábio || D|| D*|| D|| D*|| D*|| D | |||

|- | |||

|Ismael || C|| B|| B|| A|| D/C||C | |||

|- | |||

|João Mário || D|| A||D || A|| D||D | |||

|- | |||

|Jonas || D/C|| A||C || A|| D/C||C | |||

|- | |||

|José Lopes || B|| A||D* || D*|| D*|| D | |||

|- | |||

|Juan Carlos|| C||B ||C ||A || D/C||C | |||

|- | |||

|Kelly ||C ||B || C|| A|| C||C | |||

|- | |||

|Leandro ||B || D*/C||D/C || A|| C||C | |||

|- | |||

|Lindalvo || D/C||B ||C || A|| D/C||C | |||

|- | |||

|Luís Henrique || B||D*/C || D/C|| A|| D/C||C | |||

|- | |||

|Mário Allan || C|| B|| C|| A|| D/C||C | |||

|- | |||

|Mário André || D/C|| B||C || A|| D/C||C | |||

|- | |||

|Maycon Moreira || B|| A|| A|| A|| B||A | |||

|- | |||

|Maykon Chagas || D/C|| B||C || A|| D*/C||C | |||

|- | |- | ||

|Michelle|| D||B || D*|| D*|| D*||D | |||

|- | |||

|Nathan || D|| A||D* || D*|| D*||D | |||

|- | |||

|Renan || D|| D*|| D*|| D*|| D*||D | |||

|- | |||

|Ricardo || B||A || C|| A|| D/C||B | |||

|- | |||

|Rubia || D|| D*||D* || D*|| D*||D | |||

|- | |||

|Thiago || D*|| D*|| D|| D*|| D*||D | |||

|} | |} | ||

| Linha 107: | Linha 138: | ||

* [[Omnetpp-Instalacao| Tutorial para instalação do Omnet++ 4.0p1]] | * [[Omnetpp-Instalacao| Tutorial para instalação do Omnet++ 4.0p1]] | ||

= | = 01/03: Apresentação = | ||

Apresentação da disciplina: conteúdo, bibliografia e avaliação, laboratório. | Apresentação da disciplina: conteúdo, bibliografia e avaliação, laboratório. | ||

| Linha 114: | Linha 145: | ||

* [http://mmsobral.no-ip.org:8080/ifsc/RCO2/slides/aula1.pdf Introdução: escopo da disciplina] | * [http://mmsobral.no-ip.org:8080/ifsc/RCO2/slides/aula1.pdf Introdução: escopo da disciplina] | ||

* Capítulo 13 do livro "''Comunicação de Dados e Redes de Computadores''", de Berhouz Forouzan | |||

* Capítulo 5 do livro "''Redes de Computadores e a Internet''", de James Kurose. | |||

* Capítulo 4 do livro "''Redes de Computadores''", de Andrew Tanenbaum | |||

Apresentação da disciplina: conteúdo, bibliografia e avaliação, laboratório. | |||

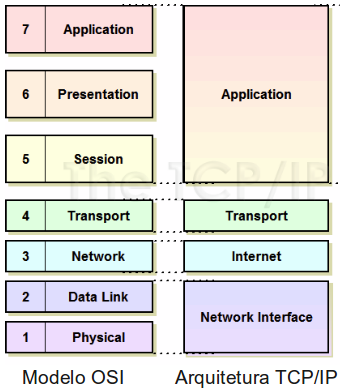

== Lembrando Redes de Computadores da 3a fase ... == | |||

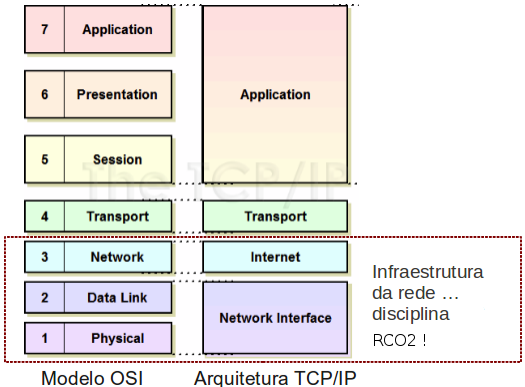

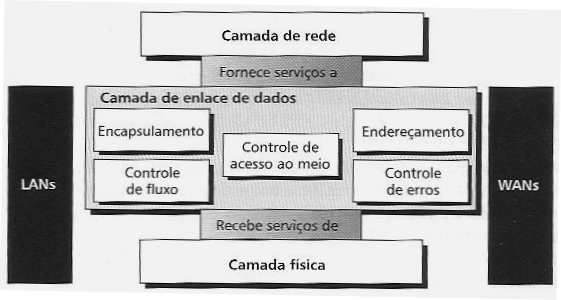

Em RCO1 foi estudado o assunto ''Arquitetura de Redes'' com ênfase na Internet. A figura abaixo resume a ''arquitetura em camadas'' usada para representar o funcionamento de sistemas em uma rede de computadores. Cada camada representa uma certa funcionalidade necessária para a comunicação, e apresenta um ou mais protocolos que participam dessa tarefa. | |||

[[imagem:Osi-tcpip-rco2.png]] | |||

O foco da disciplina RCO2 é a '''infra-estrutura de rede''', representada pelas camadas ''Internet'' e ''Acesso a rede'' no modelo TCP/IP (ou camadas ''Rede'' e inferiores no modelo OSI). Ela diz respeito ao conjunto de ''equipamentos, links, protocolos e tecnologias'' empregados para construir uma rede de computadores. Essa rede pode ser assim usada para que sistemas finais consigam se comunicar, tais como computadores de usuários, servidores, smartphones, e quaisquer outros dispositivos que produzam ou consumam dados. Desta forma, em IER estudaremos como escolher tecnologias, selecionar e configurar equipamentos, e interligá-los para construir redes de computadores. | |||

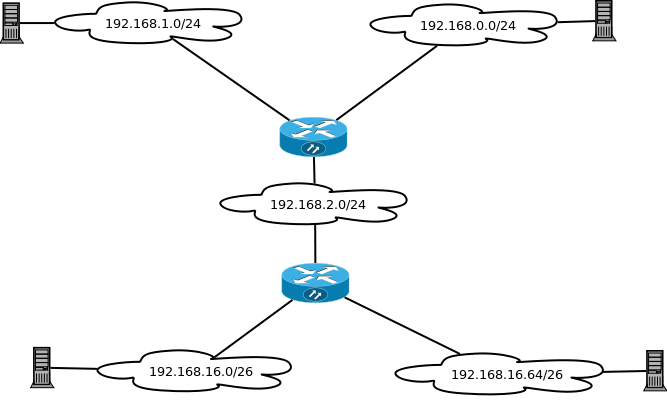

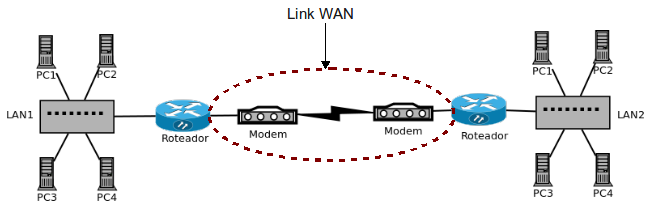

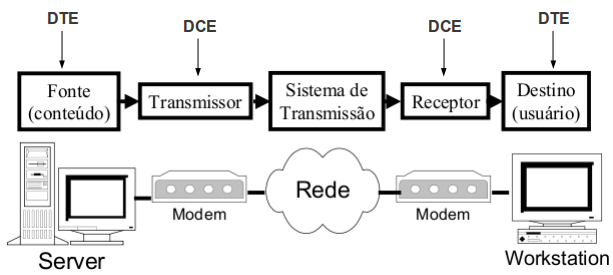

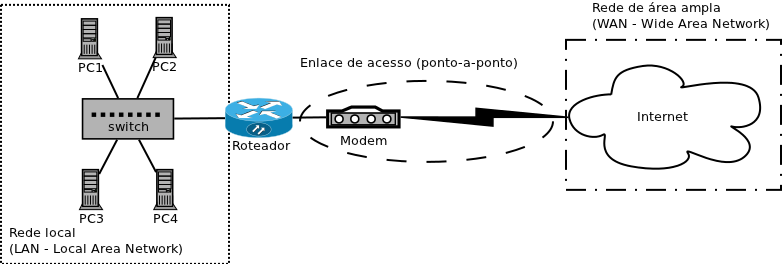

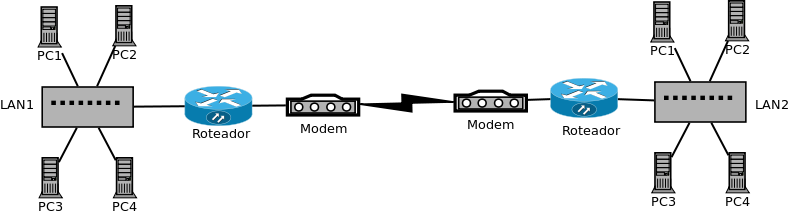

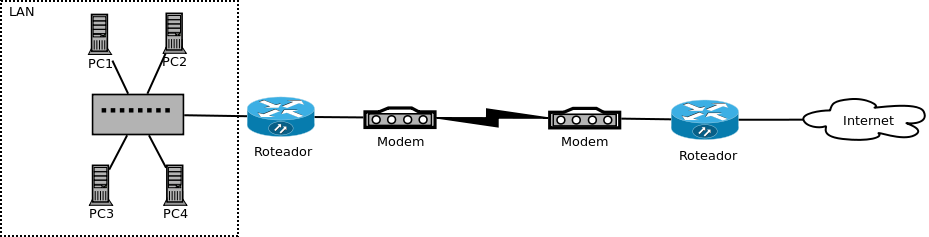

Nosso ponto de partida serão pequenas redes compostas por uma ou mais redes locais (LANs) que se interligam, incluindo conexão para a Internet. Em cada rede investigaremos seu funcionamento, incluindo as configurações da subrede IP e os equipamentos usados. | |||

[[Image:Rede1-IER.png]] | |||

<br>''Figura 1: uma pequena rede local (LAN) com conexão para Internet'' | |||

[[ | [[Image:Rede2-IER.png]] | ||

<br>'' | <br>''Figura 2: duas redes locais (LAN) interligadas por um enlace de longa distância (WAN)'' | ||

Conceitos necessários para realizar os exercícios: | |||

* Endereços IP e máscaras de rede | |||

* Rotas estáticas | |||

* Interfaces de rede | |||

== Ferramentas de apoio ao estudo == | |||

Uma limitação que temos está na pouca quantidade de equipamentos para as atividades em laboratório. Para atenuar esse problema, podem-se usar softwares que simulem redes. Existe um software desses em particular, chamado Netkit, que possibilita criar redes virtuais. Essas nada mais são que máquinas virtuais interligadas com switches e links seriais virtuais (isso é, tudo feito por software mas funciona como se fosse de verdade). Com ele se podem criar redes compostas por máquinas virtuais Linux, que são conectadas por links ethernet e PPP. Todos os cenários que usaremos em nosso estudo (com exceção das configurações de modems), poderiam ser reproduzidos com esse software. Existe um guia de instalação e uso publicado na wiki: | |||

* [[Netkit]] | |||

Esse guia contém uma [[Netkit#Uma_biblioteca_de_exemplos_de_experimentos|coleção de exemplos]], para que tenham ideia do que se pode fazer com o Netkit. | |||

O Netkit fica assim como opção para complementar o estudo. Ele funciona como um laboratório de redes, em que se podem criar redes como aquelas que vemos em aula e mesmo inventar novas redes. Seu uso se destina a fixar conceitos, para que o uso dos equipamentos reais seja facilitado. | |||

Além do Netkit, este simulador de roteamento IP, que roda dentro do próprio navegador, pode ajudá-los a exercitar a divisão de subredes e a criação de rotas estáticas. | |||

* [http://tele.sj.ifsc.edu.br/~msobral/IER/ipkit/ Ipkit: Simulador de encaminhamento IP] | |||

=== Exercícios === | |||

1. Usando o [[Netkit]] crie as seguintes redes. Não esqueça de definir as rotas estáticas. | |||

[[imagem:Rede1-1.png|400px]] | |||

<br>[http://tele.sj.ifsc.edu.br/~msobral/RCO2/Lab.conf Arquivo do experimento] | |||

< | [[imagem:Rede1-2.png|400px]] | ||

<br>[http://tele.sj.ifsc.edu.br/~msobral/RCO2/Lab2.conf Arquivo do experimento (Lab2.conf)] | |||

[[imagem:Rede1-3.png|400px]] | |||

. | |||

2. Teste a comunicação entre os computadores e roteadores usando o comando ping. Use também o tcpdump ou wireshark para monitorar as interfaces de rede. | |||

= 02/03: Criando redes IP = | |||

... continuação dos exercícios da aula passada. | |||

= | = 08/03: Redes locais = | ||

''Referências bibliográficas:'' | |||

* Capítulo 13 do livro "Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan | |||

* Capítulo 5 do livro "Redes de Computadores e a Internet, 5a edição", de James Kurose | |||

* Capítulo 4 do livro "Redes de Computadores", de Andrew Tanenbaum | |||

* Transparências: | |||

** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula7.pdf Introdução] | |||

** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula8.pdf LANs e acesso ao meio] | |||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab6-2010-2.pdf Roteiro do experimento] | |||

* | |||

** | |||

* | |||

* | |||

* [http://www | |||

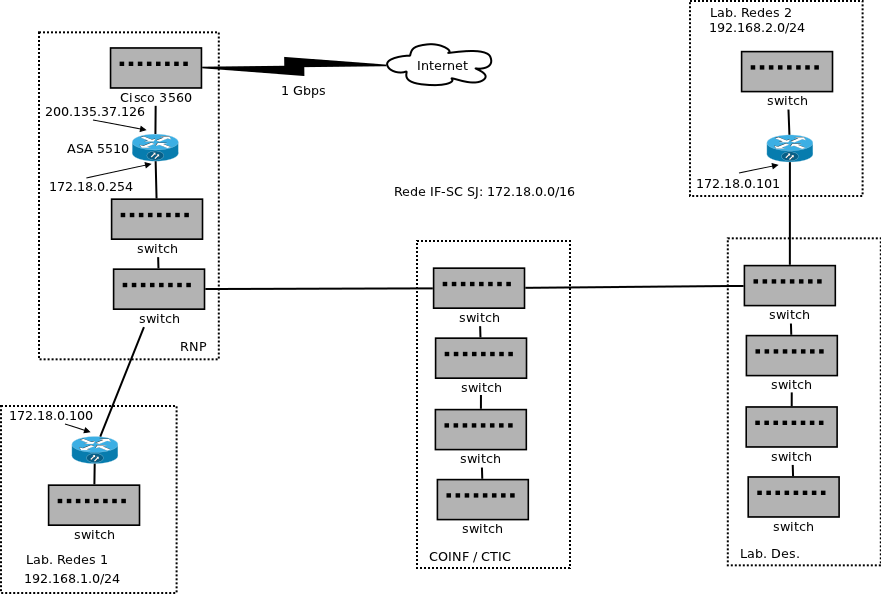

== Estudo de caso: entendendo a rede do IFSC-SJ == | |||

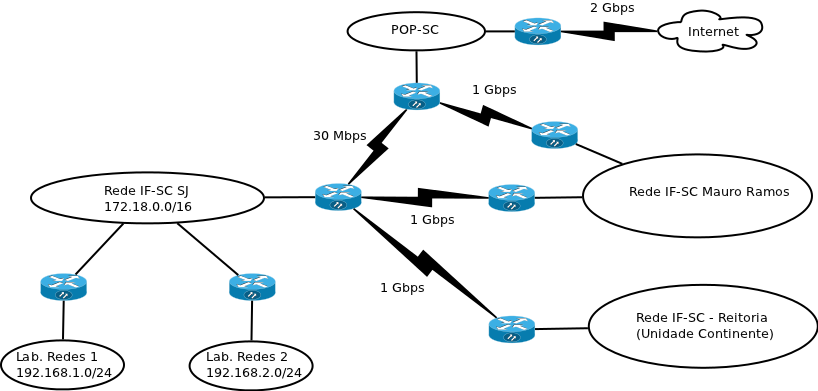

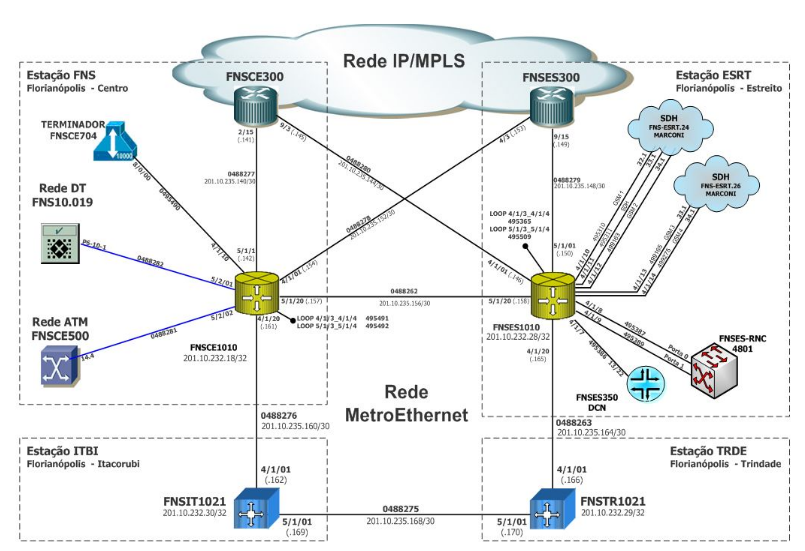

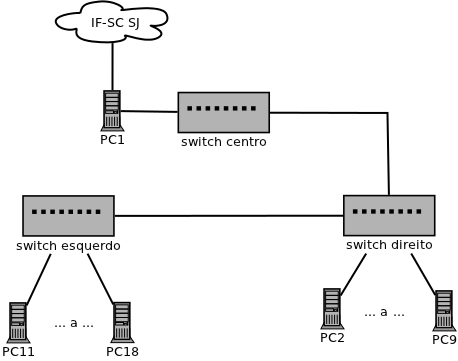

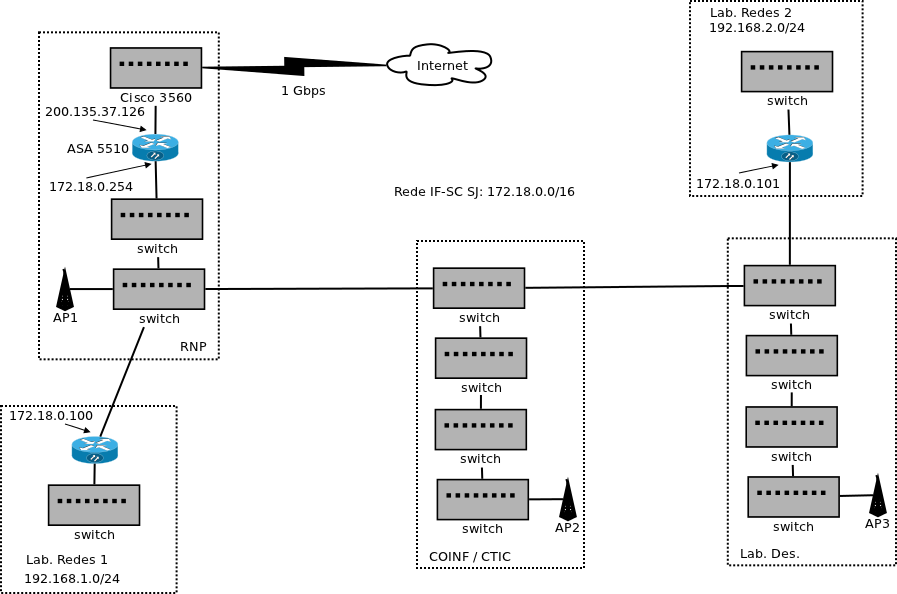

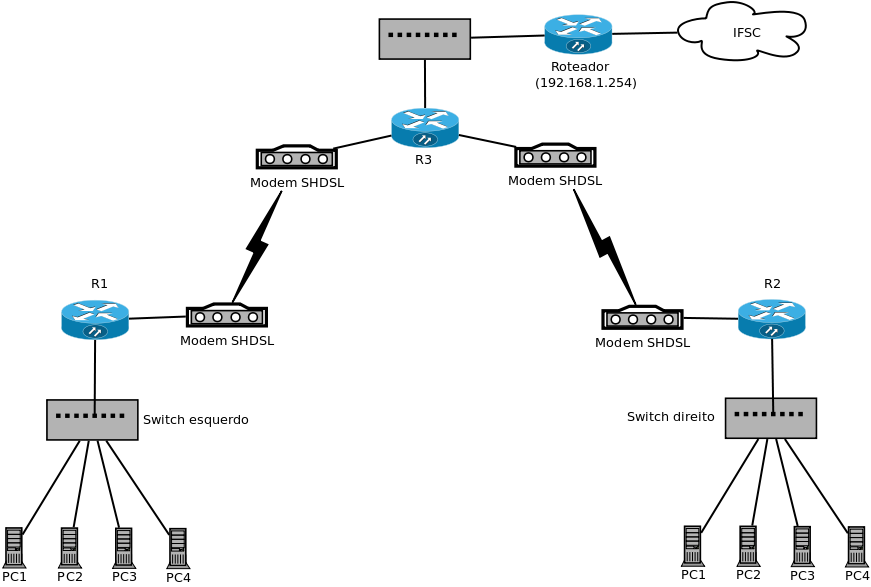

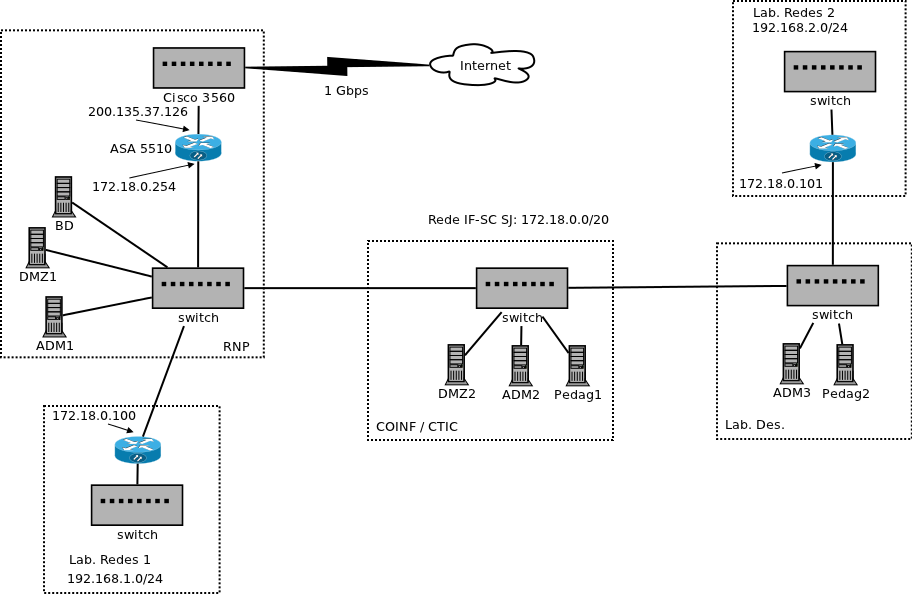

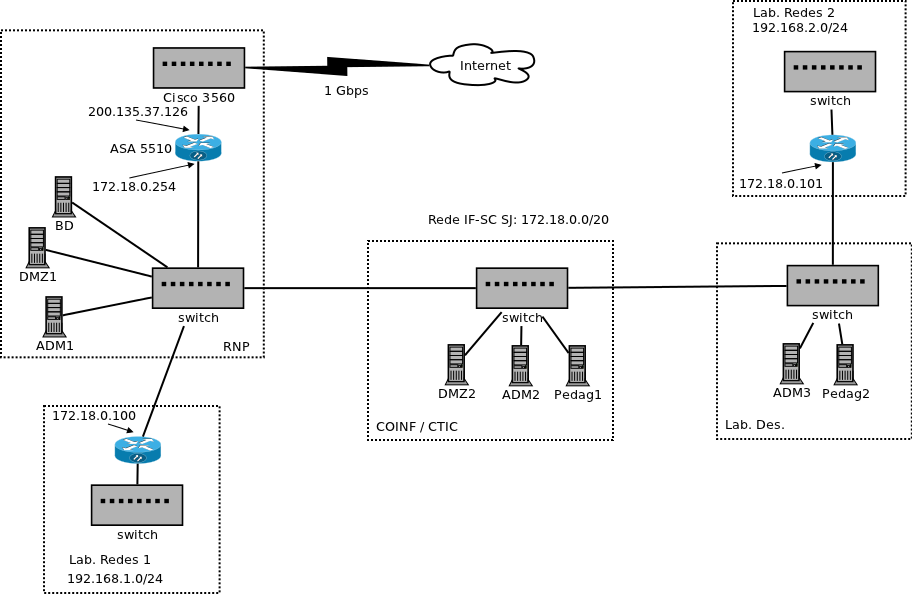

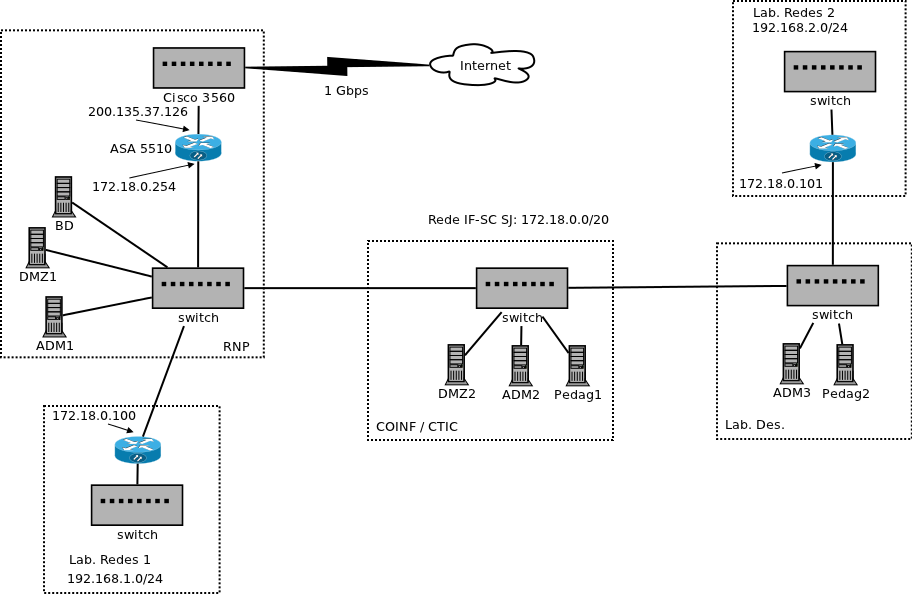

A rede do IF-SC é composta pelas redes dos campi, sendo que o campus Mauro Ramos centraliza os links para os demais campi. Dentre eles, o link para a rede do campus São José tem a capacidade de 1 Gbps. Além disso, o link para a Internet se localiza também no campus Mauro Ramos. A figura abaixo mostra um diagrama simplificado da rede do IF-SC, destacando apenas os campis Mauro Ramos, São José e Continente. | |||

[[imagem:Ifsc.png|600px]] | |||

Como se pode ver, os campi são interligados por enlaces (links) de longa-distância com alta capacidade de transmissão (1 Gbps). O link para a Internet, provido pelo [http://www.pop-sc.rnp.br/ POP-SC] (Ponto de Presença da [http://www.rnp.br RNP] em SC, mantido pela UFSC) é também de 1 Gbps. Esses links de longa distância asseguram que não existam gargalos entre os campi, possibilitando uma boa vazão entre as redes. | |||

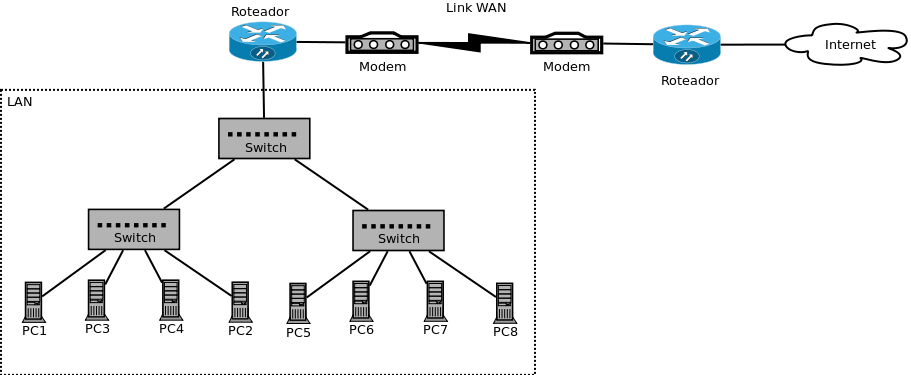

No nosso primeiro projeto, vamos iniciar estudando a estrutura e funcionamento da rede do campus São José. Essa rede é formada por três redes locais, compostas por switches ethernet, servidores, gateways e firewall. O diagrama abaixo apresenta a estrutura geral da rede do nosso campus. | |||

[[imagem:Ifsc-sj.png|800px]] | |||

.. | * '''Observar os equipamentos in-loco:''' veremos que tipos de equipamentos são usados para manter a estrutura, como são conectados, seus fabricantes e modelos. | ||

* '''Criar um modelo reduzido dessa rede usando equipamentos reais:''' criaremos um modelo usando switches e computadores do laboratório. | |||

* '''Investigar as tecnologias empregadas na rede:''' identificaremos as tecnologias usadas e testaremos sua capacidade de transmissão. | |||

== Distinção entre WAN, MAN e LAN == | |||

* Aplicações de cada um desses tipos de rede | * Aplicações de cada um desses tipos de rede | ||

| Linha 882: | Linha 270: | ||

** [http://en.wikipedia.org/wiki/Myrinet Myrinet] | ** [http://en.wikipedia.org/wiki/Myrinet Myrinet] | ||

** [http://en.wikipedia.org/wiki/InfiniBand Infiniband] | ** [http://en.wikipedia.org/wiki/InfiniBand Infiniband] | ||

| Linha 902: | Linha 289: | ||

<br>''Uma LAN um pouco maior, e também com um link para Internet'' | <br>''Uma LAN um pouco maior, e também com um link para Internet'' | ||

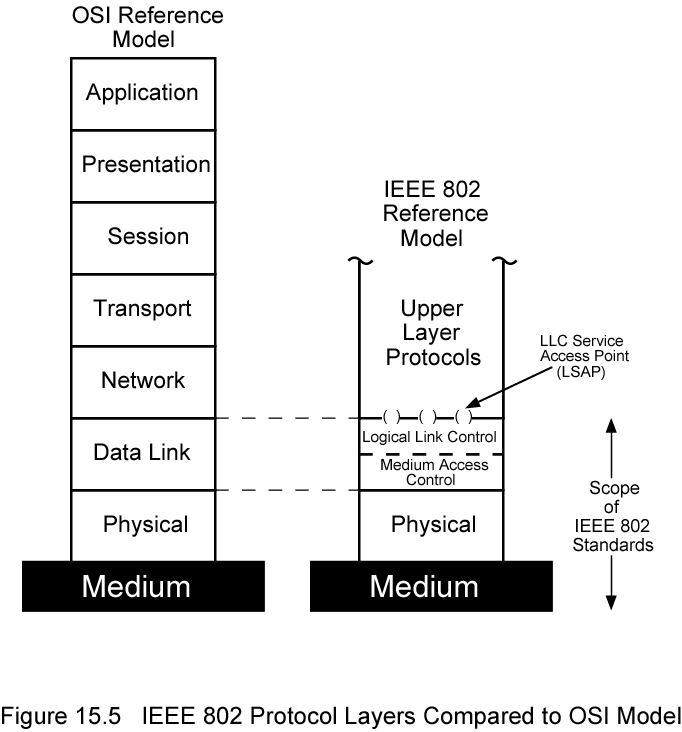

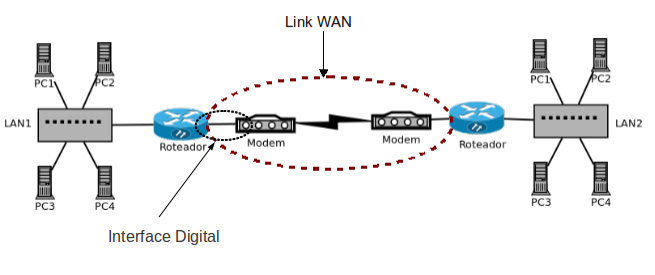

= 09/03 LANs: arquitetura IEEE 802 = | |||

A [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista1.pdf 1a lista de exercícios] já está disponível. | |||

[ | |||

* Arquitetura IEEE 802 e Redes locais IEEE 802.3 (Ethernet) | * Arquitetura IEEE 802 e Redes locais IEEE 802.3 (Ethernet) | ||

** Ver [http://tele.sj.ifsc.edu.br/~msobral/RCO2/slides/aula9-ieee.pdf transparências]. | ** Ver [http://tele.sj.ifsc.edu.br/~msobral/RCO2/slides/aula9-ieee.pdf transparências]. | ||

** Capítulo 14 do livro "Comunicação de Dados e Redes de Computadores", de Behrouz Forouzan. | |||

** Capítulo 5 do livro "Redes de Computadores e a Internet", de James Kurose. | |||

** Capítulo 4 do livro "Redes de Computadores", de Andrew Tanenbaum. | ** Capítulo 4 do livro "Redes de Computadores", de Andrew Tanenbaum. | ||

** | ** [http://www.arandanet.com.br/midiaonline/rti/2010/abril/index.html Ethernet 40 Gbps e 100 Gbps] | ||

[[Imagem:Ethernet.png|600px]] | [[Imagem:Ethernet.png|600px]] | ||

| Linha 929: | Linha 317: | ||

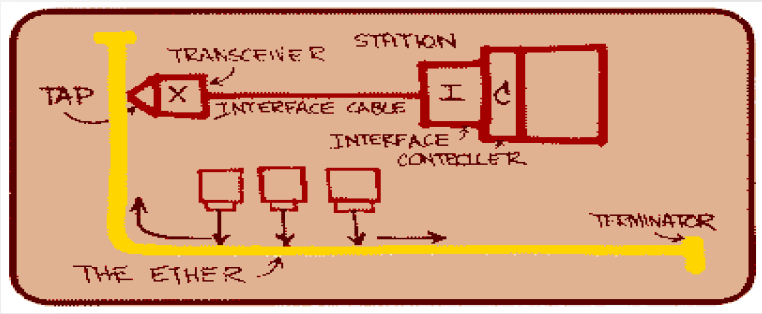

... mas no início redes Ethernet não eram assim ! Leia o material de referência para ver como eram essas redes num passado relativamente próximo. | ... mas no início redes Ethernet não eram assim ! Leia o material de referência para ver como eram essas redes num passado relativamente próximo. | ||

=== Arquitetura IEEE 802 | == Atividade == | ||

Será criado um modelo simplificado da [[RCO2-2012-1#Estudo_de_caso:_entendendo_a_rede_do_IFSC-SJ|rede do campus IF-SC SJ]]. | |||

... como tarefa extra-classe, experimente fazer esse modelo reduzido também com o [[Netkit]]. | |||

{{collapse top|Um exemplo de configuração para o Netkit}} | |||

<syntaxhighlight lang=text> | |||

# computadores e switch que ficam na subrede do IF-SC SJ | |||

ifsc1[type]=generic | |||

ifsc2[type]=generic | |||

ifsc-switch[type]=switch | |||

asa5510[type]=gateway | |||

# Gateway, micros e switch do lab. Redes 1 | |||

r1-2[type]=generic | |||

r1-3[type]=generic | |||

gw-r1[type]=gateway | |||

r1-switch[type]=switch | |||

# Gateway, micros e switch do lab. Redes 2 | |||

r2-2[type]=generic | |||

r2-3[type]=generic | |||

gw-r2[type]=gateway | |||

r2-switch[type]=switch | |||

# Asportas do switch do IF-SC SJ | |||

ifsc-switch[eth0]=ifsc-port1 | |||

ifsc-switch[eth1]=ifsc-port2 | |||

ifsc-switch[eth2]=ifsc-port3 | |||

ifsc-switch[eth3]=ifsc-port4 | |||

ifsc-switch[eth4]=ifsc-port5 | |||

# Micros da subrede do IF-SC obtem enderecos IP via DHCP | |||

ifsc1[eth0]=ifsc-port1:ip=dhcp | |||

ifsc2[eth0]=ifsc-port2:ip=dhcp | |||

# O ASA 5510 é gateway da rede do IF-SC SJ. | |||

asa5510[eth0]=ifsc-port3:ip=172.18.0.254/16 | |||

# ... no uplink não foi usado o IP externo do IF-SC SJ para evitar conflito | |||

# (isso poderia impedir esse gateway de se comunicar com servidores do IF-SC). | |||

asa5510[eth1]=uplink:ip=10.0.0.1/30 | |||

asa5510[default_gateway]=10.0.0.2 | |||

# O ASA 5510 faz NAT da rede interna. | |||

asa5510[nat]=eth1 | |||

# O ASA 5510 é também o servidor DHCP da subrede do IF-SC SJ | |||

asa5510[dhcp]=eth0:range=172.18.20.1,172.18.30.200:default-lease=43200:max-lease=86400:gateway=172.18.0.254 | |||

# Portas do switch do lab. Redes 1 | |||

r1-switch[eth0]=r1-port1 | |||

r1-switch[eth1]=r1-port2 | |||

r1-switch[eth2]=r1-port3 | |||

# Ligacao dos micros e gateway do lab. Redes 1 ao seu switch. Esses micros tem IP fixo. | |||

r1-2[eth0]=r1-port1:ip=192.168.1.2/24 | |||

r1-3[eth0]=r1-port2:ip=192.168.1.3/24 | |||

gw-r1[eth0]=r1-port3:ip=192.168.1.1/24 | |||

# O gateway do lab. Redes 1 fica ligado tambem ao switch do IF-SC | |||

gw-r1[eth1]=ifsc-port4:ip=172.18.0.100/16 | |||

# O gateway default dos micros do lab. Redes 1 | |||

r1-2[default_gateway]=192.168.1.1 | |||

r1-3[default_gateway]=192.168.1.1 | |||

# A rota default do gateway do lab. Redes 1 vai pelo ASA 5510 | |||

gw-r1[default_gateway]=172.18.0.254 | |||

# O gateway do lab. Redes 1 faz NAT da rede interna | |||

gw-r1[nat]=eth1 | |||

# Portas do switch do lab. Redes 2 | |||

r2-switch[eth0]=r2-port1 | |||

r2-switch[eth1]=r2-port2 | |||

r2-switch[eth2]=r2-port3 | |||

# Ligacao dos micros e gateway do lab. Redes 2 ao seu switch. Esses micros tem IP fixo. | |||

r2-2[eth0]=r2-port1:ip=192.168.2.2/24 | |||

r2-3[eth0]=r2-port2:ip=192.168.2.3/24 | |||

gw-r2[eth0]=r2-port3:ip=192.168.2.1/24 | |||

# O gateway do lab. Redes 2 fica ligado tambem ao switch do IF-SC | |||

gw-r2[eth1]=ifsc-port5:ip=172.18.0.101/16 | |||

# O gateway default dos micros do lab. Redes 2 | |||

r2-2[default_gateway]=192.168.2.1 | |||

r2-3[default_gateway]=192.168.2.1 | |||

# A rota default do gateway do lab. Redes 2 vai pelo ASA 5510 | |||

gw-r2[default_gateway]=172.18.0.254 | |||

# O gateway do lab. Redes 2 faz NAT da rede interna | |||

gw-r2[nat]=eth1</syntaxhighlight> | |||

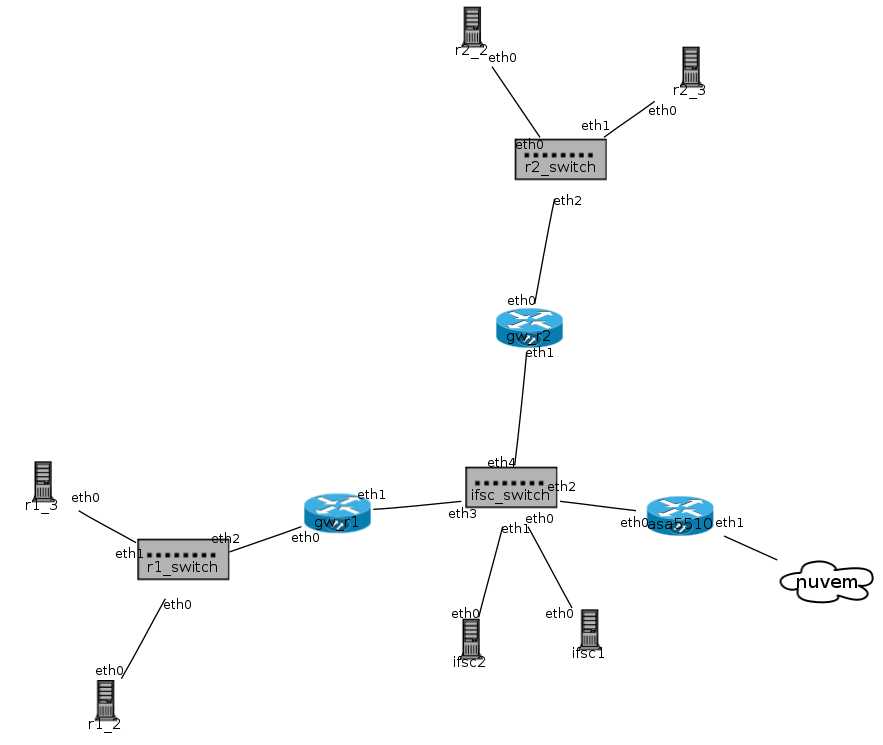

Essa configuração gera a seguinte rede no Netkit: | |||

[[imagem:Ifsc-sj.png|600px]] | |||

{{collapse bottom}} | |||

== Arquitetura IEEE 802 == | |||

| Linha 959: | Linha 451: | ||

* [http://www.datacottage.com/nch/eoperation.htm Animacões que mostram o tratamento de colisões] | * [http://www.datacottage.com/nch/eoperation.htm Animacões que mostram o tratamento de colisões] | ||

=== Utilização do meio de transmissão em uma rede local com MAC do tipo CSMA/CD === | === Utilização do meio de transmissão em uma rede local com MAC do tipo CSMA/CD === | ||

| Linha 974: | Linha 461: | ||

O ''total de quadros recebidos'' pode ser obtido em qualquer um dos computadores. | O ''total de quadros recebidos'' pode ser obtido em qualquer um dos computadores. | ||

{{collapse top|Experiência com uma rede real}} | |||

Para fazer com uma rede real: | Para fazer com uma rede real: | ||

| Linha 994: | Linha 483: | ||

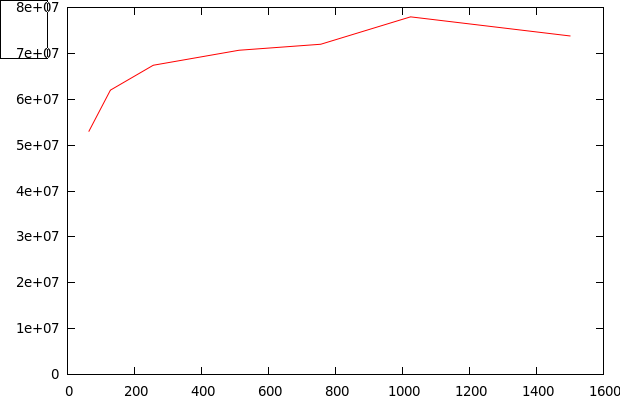

Com esses dados deve-se plotar um gráfico da quantidade de bytes recebidos X quantidade de estações transmissoras. Na tabela acima, as estações transmissoras estão na 1a coluna, e a quantidade de bytes recebidos deve ser calculada pela subtração da 3a coluna pela 2a coluna. | Com esses dados deve-se plotar um gráfico da quantidade de bytes recebidos X quantidade de estações transmissoras. Na tabela acima, as estações transmissoras estão na 1a coluna, e a quantidade de bytes recebidos deve ser calculada pela subtração da 3a coluna pela 2a coluna. | ||

{{collapse bottom}} | |||

Para fazer a experiência pode | {{collapse top|Experiência com uma rede simulada}} | ||

Para fazer a experiência pode-se usar também o simulador Omnet++: | |||

* [[Omnetpp-Instalacao|Instale o Omnet++ 4]] | |||

* Instale o modelo INET: <syntaxhighlight lang=bash> | |||

# Faz o download do INET Framework (aprox. 23 MB) | # Faz o download do INET Framework (aprox. 23 MB) | ||

wget http://tele.sj.isfc.edu.br/~msobral/RCO2/soft/inet-20100323-src.tgz | wget http://tele.sj.isfc.edu.br/~msobral/RCO2/soft/inet-20100323-src.tgz | ||

| Linha 1 009: | Linha 501: | ||

make | make | ||

</syntaxhighlight> | </syntaxhighlight> | ||

* Copie esses arquivos para dentro de ''inet/examples/ethernet/lans'':<br>[http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab5/mu.ini mu.ini]<br>[http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab5/mu2.ini mu2.ini]<br>[http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab5/Networks.ned Networks.ned] | |||

* Para executar uma simulação interativa, com animação, faça assim: <syntaxhighlight lang=bash> | |||

cd inet/examples/ethernet/lans | cd inet/examples/ethernet/lans | ||

./run mu.ini | ./run mu.ini | ||

</syntaxhighlight>... e escolha um dos modelos para executar. | </syntaxhighlight>... e escolha um dos modelos para executar. | ||

* Para executar uma simulação não-interativa, com uma bateria de experimentos que variam a quantidade de estações (2 a 16) e tamanhos de quadros (256, 512 e 1480 bytes), faça assim: <syntaxhighlight lang=bash> | |||

cd inet/examples/ethernet/lans | cd inet/examples/ethernet/lans | ||

./run -u Cmdenv -c Hub1 mu2.ini | ./run -u Cmdenv -c Hub1 mu2.ini | ||

</syntaxhighlight> | </syntaxhighlight> | ||

* Os resultados das simulações estarão em arquivos dentro do subdiretório ''inet/examples/ethernet/lans/results''. Por exemplo, o arquivo ''Hub1-0.sca'' contém o resultado da primeira simulação, e parte de seu conteúdo é mostrada abaixo (cada linha contém algum resultado ou estatística da simulação, e o título é auto-explicativo): <syntaxhighlight lang=text> | |||

version 2 | version 2 | ||

run Hub1-1-20100423-09:38:33-7627 | run Hub1-1-20100423-09:38:33-7627 | ||

| Linha 1 090: | Linha 582: | ||

* 2 a 45 estações | * 2 a 45 estações | ||

* Geração de tráfego por estação com intervalos entre quadros dados por uma distribuição exponencial com média 15*tamanho_quadro_em_bits*0.11us (0.11us é o tempo aproximado de um bit) | * Geração de tráfego por estação com intervalos entre quadros dados por uma distribuição exponencial com média 15*tamanho_quadro_em_bits*0.11us (0.11us é o tempo aproximado de um bit) | ||

{{collapse bottom}} | |||

{{collapse top|Análise de desempenho do CSMA/CD}} | |||

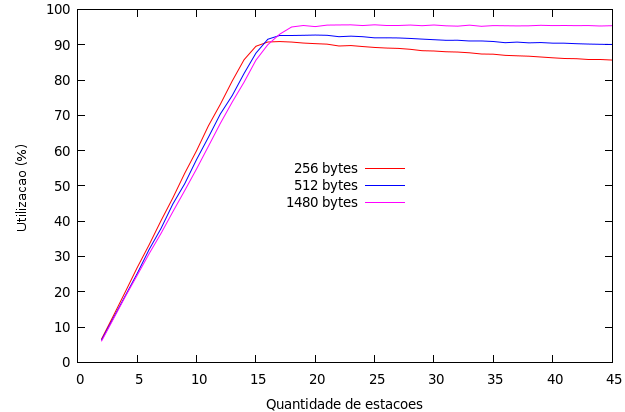

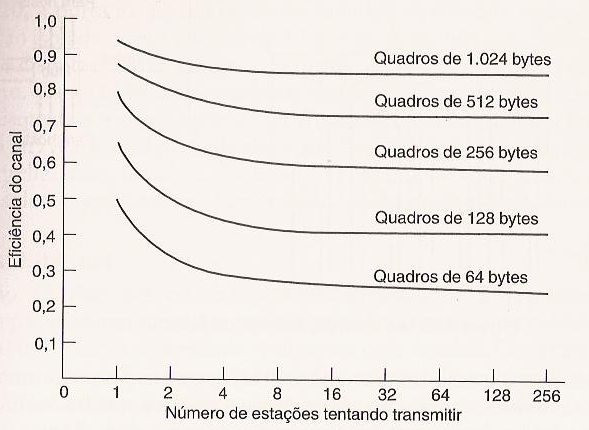

Uma análise feita no capítulo 4 do livro "Redes de Computadores, 4a ed." de Andrew Tanenbaum fornece a seguinte previsão aproximada de desempenho para o CSMA/CD em uma rede Ethernet a 10 Mbps. | |||

* ''Utilização do meio:'' | * ''Utilização do meio:'' | ||

| Linha 1 106: | Linha 601: | ||

Essa figura mostra curvas para a utilização do meio em função da quantidade de estações prontas para transmitir, e para diferentes tamanhos de quadro. A conclusão é que quadros menores proporcionam desempenho inferior, assim como uma quantidade maior de estações resulta em uma provável menor utilização do meio. No entanto essa análise considera a rede numa situação de carga muito alta, o que não acontece normalmente. Há também algumas simplificações no desenvolvimento da análise, tal como considerar que a probabilidade de retransmissão constante em cada ''slot'', ao invés de analisar o algoritmo de recuo exponencial binário (''backoff''). Finalmente, esse resultado tem sentido para um meio de transmissão compartilhado, mas a atualmente as redes locais ethernet trabalham com meios de transmissão exclusivos (''ethernet comutada e full-duplex'', em que não há risco de colisão). | Essa figura mostra curvas para a utilização do meio em função da quantidade de estações prontas para transmitir, e para diferentes tamanhos de quadro. A conclusão é que quadros menores proporcionam desempenho inferior, assim como uma quantidade maior de estações resulta em uma provável menor utilização do meio. No entanto essa análise considera a rede numa situação de carga muito alta, o que não acontece normalmente. Há também algumas simplificações no desenvolvimento da análise, tal como considerar que a probabilidade de retransmissão constante em cada ''slot'', ao invés de analisar o algoritmo de recuo exponencial binário (''backoff''). Finalmente, esse resultado tem sentido para um meio de transmissão compartilhado, mas a atualmente as redes locais ethernet trabalham com meios de transmissão exclusivos (''ethernet comutada e full-duplex'', em que não há risco de colisão). | ||

Para fins de comparação, | Para fins de comparação, veja os resultados obtidos com uma rede simulada. | ||

{{collapse bottom}} | |||

= | = 14/03: Interligando redes locais = | ||

* Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula10.pdf transparências]. | * Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula10.pdf transparências]. | ||

* Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | * Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | ||

* Capítulo 5 do livro "''Redes de Computadores e a Internet, 5a ed.''", de James Kurose. | |||

* Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | * Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | ||

== Interligação de LANs (norma IEEE802.1D) == | |||

* Operação de pontes e switches [http://tele.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab7-2011-1.pdf (roteiro)] | * Operação de pontes e switches [http://tele.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab7-2011-1.pdf (roteiro)] | ||

** | ** Como um switch aprende que endereços MAC estão em cada porta ? | ||

** Como um switch encaminha um quadro cujo destinatário é desconhecido ? | |||

** Como um switch propaga quadros em broadcast ? | |||

*** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/lan-switch-transparent.swf Animação sobre o funcionamento de switches (Cisco)] | *** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/lan-switch-transparent.swf Animação sobre o funcionamento de switches (Cisco)] | ||

== Tecnologias de LAN switches == | |||

Leia este [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/switch-internals.pdf bom texto] sobre estruturas internas de switches. | Switches ''store-and-forward'' X ''cut-through'' | ||

* Leia este [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/switch-internals.pdf bom texto] sobre estruturas internas de switches. | |||

* [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a00800a7af3.shtml#switchtechs Bom texto sobre switches] | * [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a00800a7af3.shtml#switchtechs Bom texto sobre switches] | ||

* [http://www.cisco.com/image/gif/paws/10607/lan-switch-transparent.swf Animação sobre o funcionamento de switches] | |||

* [http://www.cisco.com/en/US/prod/collateral/switches/ps9441/ps9670/white_paper_c11-465436.html Texto sobre tecnologias de switches (store-and-forward e cut-through)] | * [http://www.cisco.com/en/US/prod/collateral/switches/ps9441/ps9670/white_paper_c11-465436.html Texto sobre tecnologias de switches (store-and-forward e cut-through)] | ||

Algumas animações mostrando o funcionamento de switches ''store-and-forward'' e ''cut-through'': | |||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0142.mov Animacão sobre switches cut-through] | |||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0141.mov Animacão sobre switches store-and-forward] | |||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0143.mov Animacão sobre switches simétricos (todas portas com mesma taxa de bits)] | |||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0144.mov Animacão sobre switches assimétricos (portas com diferentes taxas de bits)] | |||

* Quais são as características dos switches do laboratório ? | * Quais são as características dos switches do laboratório ? | ||

| Linha 1 153: | Linha 643: | ||

** 3Com 3224 [http://www.3com.com/prod/pt_la_amer/detail.jsp?tab=prodspec&sku=3C16479 (especificações)] | ** 3Com 3224 [http://www.3com.com/prod/pt_la_amer/detail.jsp?tab=prodspec&sku=3C16479 (especificações)] | ||

=== | == Segmentando redes == | ||

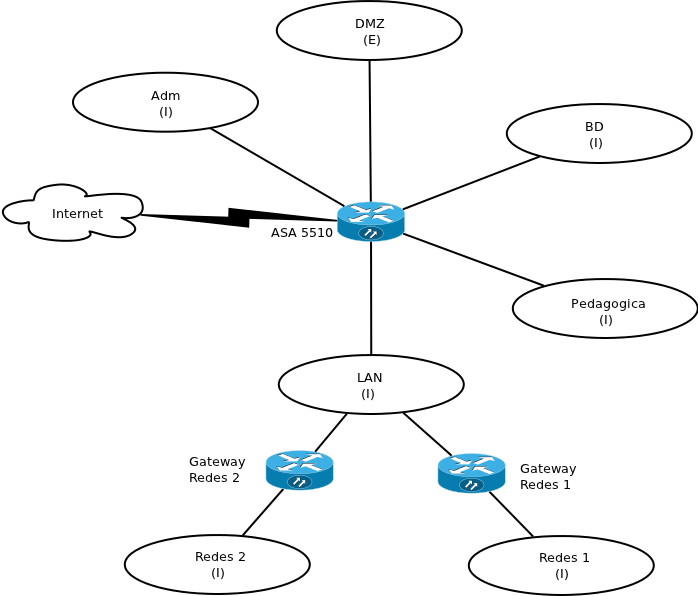

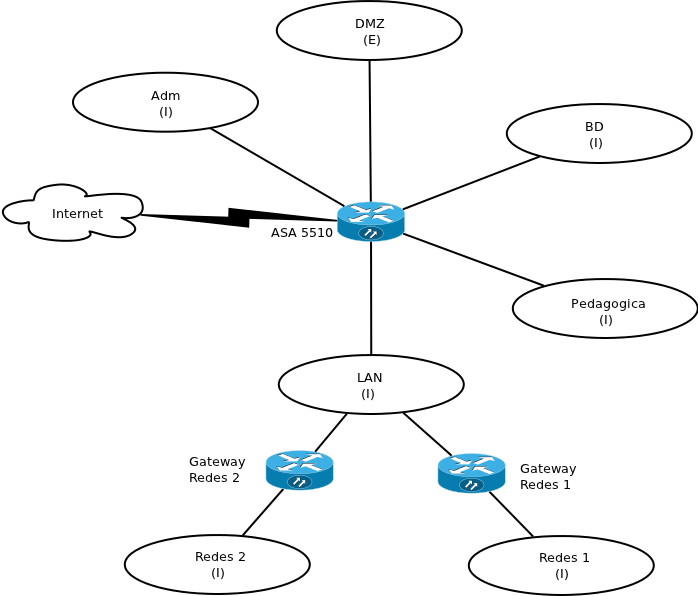

A equipe que administra a rede do campus São José vem estudando uma reestruturação dessa rede. Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral do campus precisaria ser segmentada inicialmente em cinco novas subredes, denominadas: | |||

{| border="1" cellpadding="2" | |||

!Segmento | |||

!Descrição | |||

!Subrede IP | |||

|- | |||

|'''Pedagogica''' || Pontos das salas de aula e laboratórios de informática|| 172.18.32.0/20 | |||

|- | |||

|'''Administrativa''' || Pontos de setores administrativos|| 172.18.16.0/20 | |||

|- | |||

|'''DMZ''' || Servidores acessíveis de fora da escola (ex: Wiki, WWW)|| 200.135.37.64/26 | |||

|- | |||

|'''BD''' || Servidores que hospedam bancos de dados (ex: LDAP, MySQL)|| 172.18.240.0/24 | |||

|- | |||

|'''LAN''' || Demais pontos de rede || 172.18.0.0/20 | |||

|} | |||

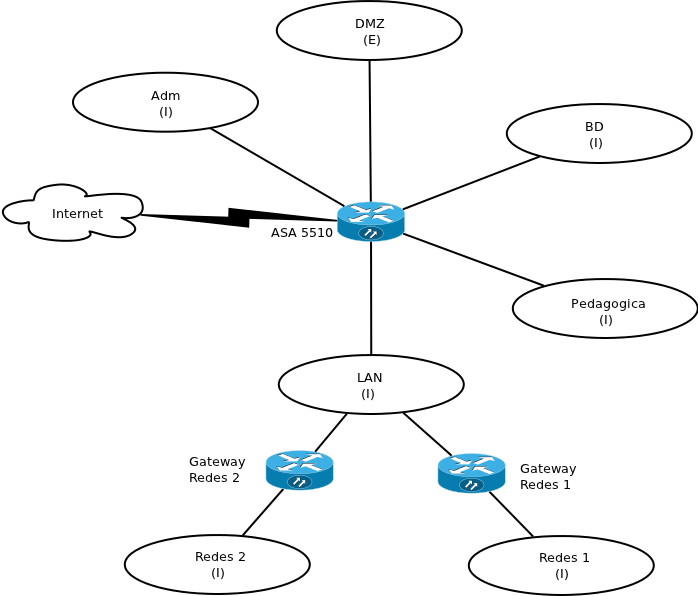

A figura abaixo mostra a estrutura proposta para a rede do campus São José, composta pelas cinco novas subredes e as subredes dos laboratórios de Redes 1 e Redes 2. Como se pode observar, o roteador/firewall Cisco ASA 5510 se torna um nó central da rede, pois interliga todas suas subredes (com exceção dos laboratórios de Redes 1 e Redes 2). | |||

[[imagem:Nova-rede-ifsc-sj.png|600px]] | |||

Existe mais de uma forma de implantar uma estrutura como essa, as quais serão apresentadas nas próximas subseções. | |||

=== Segmentação física === | |||

A segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, contendo seus switches e cabeamentos. No entanto, para adotar esse tipo de segmentação, algumas modificações precisarão ser feitas na infraestrutura de rede existente. Observe a estrutura física da rede do campus: | |||

<syntaxhighlight lang= | [[imagem:Rede-ifsc-sj.png|600px]] | ||

< | |||

O que seria necessário fazer para implantar uma segmentação física ? | |||

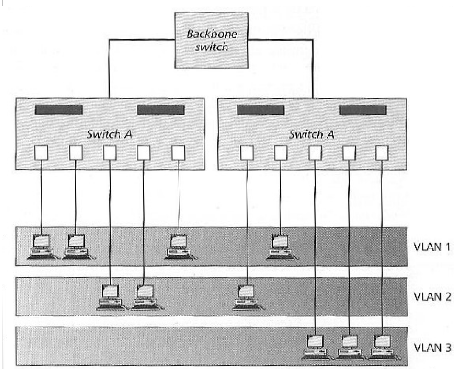

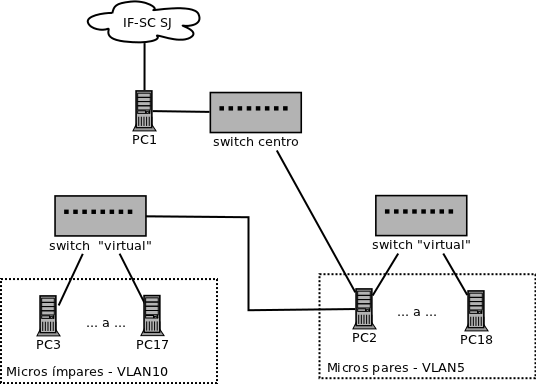

=== Segmentação com VLANs === | |||

Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar '''redes locais virtuais''', como mostrado na seguinte figura: | |||

[[imagem:Vlans.png]] | |||

No exemplo acima, três redes locais virtuais ('''VLAN''') foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um ''patch panel'' virtual, que seria implementado diretamente nos switches. | |||

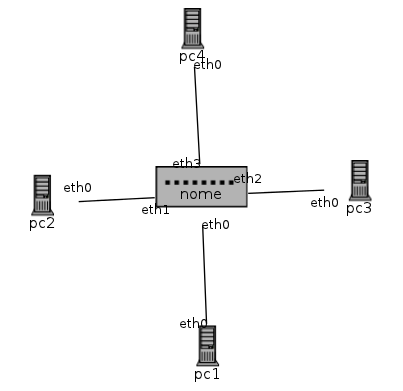

'''Exemplo:''' a configuração do [[Netkit]] mostrada abaixo cria uma pequena rede composta por um switch e quatro computadores. Além disso, foram definidas duas VLANs (VLAN 5 e VLAN 10). Com isso, os computadores ''pc1'' e ''pc4'' pertencem a VLAN 5, e os computadores ''pc2'' e ''pc3'' estão na VLAN 10. Execute a rede abaixo e teste a comunicação entre os computadores - quais computadores conseguem se comunicar ?. | |||

{| border="0" cellpadding="2" | |||

|- | |||

| <syntaxhighlight lang=text> | |||

sw[type]=switch | |||

pc1[type]=generic | |||

pc2[type]=generic | |||

pc3[type]=generic | |||

pc4[type]=generic | |||

# As portas do switch | |||

sw[eth0]=port0:vlan_untagged=5 | |||

sw[eth1]=port1:vlan_untagged=10 | |||

sw[eth2]=port2:vlan_untagged=10 | |||

sw[eth3]=port3:vlan_untagged=5 | |||

# Ligando os computadores ao switch | |||

pc1[eth0]=port0:ip=192.168.0.1/24 | |||

pc2[eth0]=port1:ip=192.168.0.2/24 | |||

pc3[eth0]=port2:ip=192.168.0.3/24 | |||

pc4[eth0]=port3:ip=192.168.0.4/24 | |||

</syntaxhighlight> || [[imagem:Vlans-ex1.png]] | |||

|} | |||

=== Padrão IEEE 802.1q === | |||

Os primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/ieee/802.1Q-2005.pdf IEEE 802.1q]. Os fabricantes de equipamentos de rede o adoataram largamente, suplantando outras tecnologias legadas (ex: [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a0080094665.shtml ISL] e [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a0080094c52.shtml VTP] da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes. | |||

Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN: | |||

* D-Link DES-526 [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/manual-des3526.pdf (manual)] | |||

* Micronet SP 1658B [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/SP1658B_Manual.pdf (manual)] | |||

* 3Com 3224 [http://www.3com.com/prod/pt_la_amer/detail.jsp?tab=prodspec&sku=3C16479 (especificações)] | |||

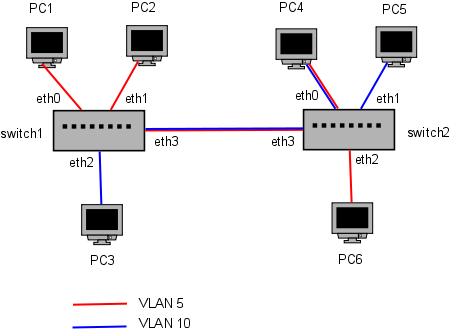

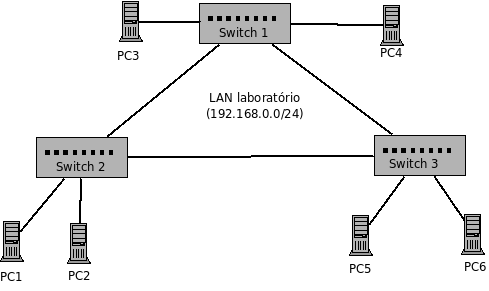

Uma VLAN é identificada por um número, chamado VID (''VLAN Identifier''), sendo que a VLAN com VID 1 é considerada a ''VLAN default'' (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma: | |||

{| border="0" cellpadding="2" | |||

|- | |||

|[[imagem:Bridge3.png]] || <syntaxhighlight lang=text> | |||

switch1[type]=switch | |||

switch2[type]=switch | |||

pc1[type]=generic | |||

pc2[type]=generic | |||

pc3[type]=generic | |||

pc4[type]=gateway | |||

pc5[type]=generic | |||

pc6[type]=generic | |||

pc1[default_gateway]=192.168.0.4 | |||

pc2[default_gateway]=192.168.0.4 | |||

pc3[default_gateway]=192.168.1.4 | |||

pc5[default_gateway]=192.168.1.4 | |||

pc6[default_gateway]=192.168.0.4 | |||

switch1[eth0]=sw1-port0:vlan_untagged=5 | |||

switch1[eth1]=sw1-port1:vlan_untagged=5 | |||

switch1[eth2]=sw1-port2:vlan_untagged=10 | |||

switch1[eth3]=link-sw1-sw2:vlans_tagged=5,10 | |||

switch2[eth0]=sw2-port0:vlans_tagged=5,10 | |||

switch2[eth1]=sw2-port1:vlan_untagged=10 | |||

switch2[eth2]=sw2-port2:vlan_untagged=5 | |||

switch2[eth3]=link-sw1-sw2:vlans_tagged=5,10 | |||

pc1[eth0]=sw1-port0:ip=192.168.0.1/24 | |||

pc2[eth0]=sw1-port1:ip=192.168.0.2/24 | |||

pc3[eth0]=sw1-port2:ip=192.168.1.3/24 | |||

pc4[eth0]=sw2-port0:vlans_tagged=(5,ip=192.168.0.4/24),(10,ip=192.168.1.4/24) | |||

pc5[eth0]=sw2-port1:ip=192.168.1.5/24 | |||

pc6[eth0]=sw2-port2:ip=192.168.0.6/24 | |||

</syntaxhighlight> | </syntaxhighlight> | ||

|} | |||

'' | Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN: | ||

* '''tagged:''' cada quadro transmitido ou recebido por essa porta deve conter o número da VLAN a que pertence. Esse modo é usado normalmente em portas que interligam switches. | |||

* '''untagged:''' quadros que entram e saem pela porta não possuem informação sobre a VLAN a que pertencem. Usado normalmente para conectar computadores e servidores a switches. | |||

''' | Esses modos '''tagged''' e '''untagged''' implicam haver uma forma de um quadro Ethernet informar a que VLAN pertence. Isso é usado para restringir a propagação de quadros, fazendo com que sejam recebidos e transmitidos somente por portas de switches que fazem parte de suas VLANs. | ||

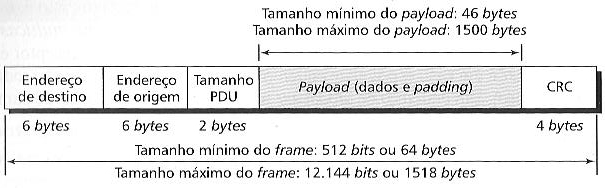

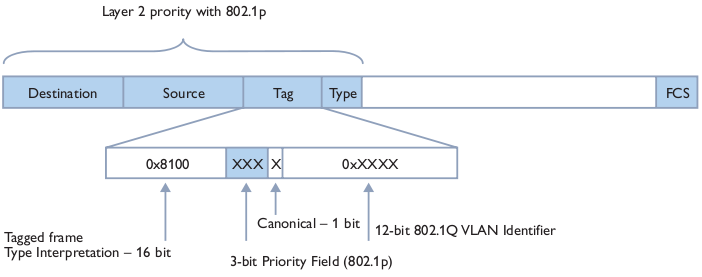

O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a que VLAN este pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura abaixo, compõe-se de 4 bytes situados entre os campos de endereço de origem e ''Type''. O identificador de VLAN (VID) ocupa 12 bits, o que possibilita portanto 4096 diferentes VLANs. | |||

[[imagem: | [[imagem:Quadro-8021q.png]] | ||

<br>''Quadro ethernet com a TAG IEEE 802.1q'' | <br>''Quadro ethernet com a TAG IEEE 802.1q'' | ||

A ''tag'' de VLAN, inserida em quadros Ethernet, está diretamente relacionada com os modos '''tagged''' e '''untagged''' de portas de switches. Portas em modo '''tagged''' transmitem e recebem quadros que possuem ''tag'', e portas em modo '''untagged''' recebem e transmitem quadros que não possuem ''tag''. Isso foi pensado para tornar a implantação de VLANs transparente para os usuários finais, pois seus computadores não precisarão saber que existem VLANs (i.e. não precisarão interpretar ''tags''). Por isso equipamentos que não interpretam ''tags'' são denominados ''VLAN-unaware'' (desconhecem VLAN), e equipamentos que recebem e transmitem quadros com ''tag'' são referidos como ''VLAN-aware'' (conhecem VLAN). | |||

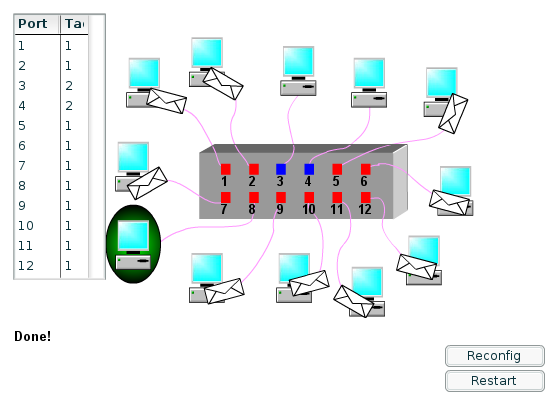

'''Exemplo: simulador de switch com VLAN:''' | |||

<br>Esta animação possibilita simular a configuração de VLANs em um switch, e efetuar testes de transmissão. Experimente criar diferentes VLANs e observar o efeito em transmissões unicast e broadcast (clique na figura para acessar o simulador). | |||

[[imagem:Simulador-vlan.png|link=http://www2.rad.com/networks/2006/vlan/demo.htm|Um simulador de VLANs]] | |||

=== Atividade === | |||

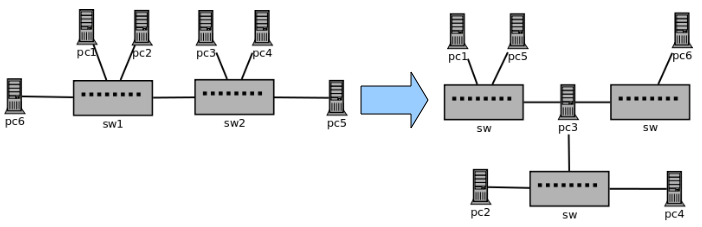

Na figura abaixo, a rede da esquerda está fisicamente implantada em uma pequena empresa. No entanto, uma reestruturação tem como objetivo modificá-la de acordo com o diagrama mostrado à direita. Essa alteração da rede deve ser feita sem adicionar switches ou modificar o cabeamento (tampouco devem-se mudar as conexões de pontos de rede às portas de switches). Faça essa modificação usando o [[Netkit]]. | |||

[[imagem:Vlan-ex1.png]] | |||

# '''Criar a topologia física:'''<syntaxhighlight lang=text> | |||

sw1[type]=switch | |||

sw2[type]=switch | |||

pc1[type]=generic | |||

pc2[type]=generic | |||

pc3[type]=generic | |||

pc4[type]=generic | |||

pc5[type]=generic | |||

pc6[type]=generic | |||

sw1[eth0]=sw1-port0 | |||

sw1[eth1]=sw1-port1 | |||

sw1[eth2]=sw1-port2 | |||

sw1[eth3]=link-sw1-sw2 | |||

sw2[eth0]=sw2-port0 | |||

sw2[eth1]=sw2-port1 | |||

sw2[eth2]=sw2-port2 | |||

sw2[eth3]=link-sw1-sw2 | |||

pc1[eth0]=sw1-port0 | |||

pc2[eth0]=sw1-port1 | |||

pc6[eth0]=sw1-port2 | |||

pc3[eth0]=sw2-port0 | |||

pc4[eth0]=sw2-port1 | |||

pc5[eth0]=sw2-port2 | |||

</syntaxhighlight> | |||

# '''Criar a topologia lógica usando VLANs'''<br>''... isso é com vocês!'' <syntaxhighlight lang=text> | |||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

switch[type]=switch | sw1[type]=switch | ||

sw2[type]=switch | |||

pc1[type]=generic | pc1[type]=generic | ||

pc2[type]=generic | pc2[type]=generic | ||

pc3[type]=generic | pc3[type]=generic | ||

pc4[type]=generic | pc4[type]=generic | ||

pc5[type]=generic | |||

pc6[type]=generic | |||

sw1[eth0]=sw1-port0:vlan_untagged=1 | |||

sw1[eth1]=sw1-port1:vlan_untagged=3 | |||

sw1[eth2]=sw1-port2:vlan_untagged=2 | |||

sw1[eth3]=link-sw1-sw2 | |||

sw2[eth0]=sw2-port0:vlan_tagged=1,2,3 | |||

sw2[eth1]=sw2-port1:vlan_untagged=3 | |||

sw2[eth2]=sw2-port2:vlan_untagged=1 | |||

sw2[eth3]=link-sw1-sw2 | |||

pc1[eth0]=sw1-port0:ip=192.168.1.1/24 | |||

pc2[eth0]=sw1-port1:ip=192.168.3.2/24 | |||

pc6[eth0]=sw1-port2:ip=192.168.2.6/24 | |||

pc3[eth0]=sw2-port0:vlan_tagged=(1,ip=192.168.1.3/24),(2,ip=192.168.2.3/24),(3,ip=192.168.3.3/24) | |||

pc4[eth0]=sw2-port1:ip=192.168.3.4/24 | |||

pc5[eth0]=sw2-port2:ip=192.168.1.5/24 | |||

</syntaxhighlight> | |||

= 15/03: Redes locais e VLANs = | |||

A [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista2.pdf 2a lista de exercícios] já está disponível. | |||

...continuando o estudo sobre VLANs. | |||

== Atividade == | |||

Voltando à segmentação da rede do campus São José, vamos implantar a nova rede usando VLANs. | |||

{| border="0" cellpadding="2" | |||

|- | |||

|[[imagem:Ifsc-sj-simples.png|400px]] || [[imagem:Ier-seta.png]]|| [[imagem:Nova-rede-ifsc-sj.png|400px]] | |||

|} | |||

Primeiro isso será realizado usando o [[Netkit]], e em seguida será implantado no laboratório. Para simplificar a rede, vamos assumir que a topologia física está implantada como mostrado na figura acima, à esquerda. | |||

= 22/03: Redes locais e VLANs = | |||

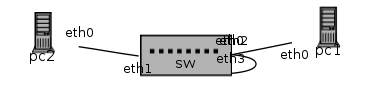

Foi realizada uma atividade de implantação de uma rede comv VLANs. Essa rede foi criada usando os switches D-Link 3526, interligados da seguinte forma: | |||

[[imagem:Rede-vlan-real.png]] | |||

Essa rede foi implantada com VLANs, de forma a funcionar como se tivesse a seguinte topologia: | |||

[[imagem:Rede-vlan-virtual.png]] | |||

= 23/03: Protegendo a rede local contra erros de interligação = | |||

* Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | * Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | ||

* Capítulo 5 do livro "''Redes de computadores e a Internet, Uma abordagem Top-Down. 5a edição'', de James Kurose. | |||

* Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | * Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | ||

Outros materiais: | |||

* Introdução a STP (ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula11.pdf transparências]) | * Introdução a STP (ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula11.pdf transparências]) | ||

* [http://www.cisco.com/warp/public/473/spanning_tree1.swf Uma animação sobre STP]. | * [http://www.cisco.com/warp/public/473/spanning_tree1.swf Uma animação sobre STP]. | ||

| Linha 1 244: | Linha 894: | ||

* [http://en.wikipedia.org/wiki/Spanning_tree_protocol STP na Wikipedia] | * [http://en.wikipedia.org/wiki/Spanning_tree_protocol STP na Wikipedia] | ||

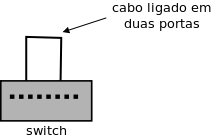

== A nova rede do IF-SC SJ == | |||

Após implantar a [[RCO2-2012-1#Atividade_3|nova rede do IF-SC SJ]], a equipe da gerência de rede passou a acompanhar seu uso pela comunidade escolar. E um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede em um laboratório (que está na Subrede ''Pedagógica''). Quer dizer, ele fez algo assim com um dos switches da rede: | |||

[[imagem:Curto-lan.png]] | |||

Para ver a consequência dessa ação aparentemente inocente, experimente reproduzi-la em uma rede feita com o [[Netkit]]: | |||

{| border="0" cellpadding="2" | |||

|- | |||

|[[imagem:Stp-ex1.png]] || <syntaxhighlight lang=text> | |||

pc1[type]=generic | |||

pc2[type]=generic | |||

sw[type]=switch | |||

sw[eth0]=port0 | |||

sw[eth1]=port1 | |||

pc1[eth0]=port0:ip=192.168.0.1/24 | |||

pc2[eth0]=port1:ip=192.168.0.2/24 | |||

# ... a barbeiragem do usuário da rede no switch ! | |||

sw[eth2]=link-barbeiragem | |||

sw[eth3]=link-barbeiragem | |||

</syntaxhighlight> | |||

|} | |||

'''O que ocorreu ao tentar pingar de pc1 para pc2 ?''' | |||

== O problema dos ciclos (caminhos fechados) em uma rede local ethernet == | |||

A interligação acidental de duas portas de um switch cria um ciclo na rede local (''loop''). Mas isso pode ser feito também de forma intencional, pois em LANs grandes pode ser desejável ter enlaces redundantes, para evitar que a interrupção de um enlace isole parte da rede. A existência de interligações alternativas portanto é algo que pode ocorrer em uma rede local, seja por acidente ou com a finalidade de conferir algum grau de tolerância a falhas na infraestrutura da rede. Um caso em que uma rede possui um ciclo intencionalmente colocado pode ser visto na LAN abaixo: | |||

[[imagem:LAN-anel-stp.png]] | [[imagem:LAN-anel-stp.png]] | ||

| Linha 1 280: | Linha 962: | ||

</syntaxhighlight> | </syntaxhighlight> | ||

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa trancaria devido a um efeito chamado de ''tempestade de broadcasts'' (''broadcast storm''). Isso acontece porque ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso | Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa trancaria devido a um efeito chamado de ''tempestade de broadcasts'' (''broadcast storm''). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo [http://en.wikipedia.org/wiki/Spanning_Tree_Protocol STP] (''Spanning Tree Protocol'', definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa. | ||

[[Netkit#STP_.28Spanning_Tree_Protocol.29| | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula11.pdf Ver transparências] | ||

* [http://www.cisco.com/warp/public/473/spanning_tree1.swf Uma animação sobre STP] | |||

* [http://www.visualland.net/protocol.overview.php?p=Spanning%20Tree&protocol=Spanning%20Tree&title=Spanning%20Tree%20Overview ... e várias animações sobre STP] | |||

== Atividade == | |||

Vamos realizar um experimento para entender melhor como funciona o STP. Isso nos dará base para aplicá-lo no caso da rede da escola (o que faremos na pŕoxima aula). | |||

[[Netkit#STP_.28Spanning_Tree_Protocol.29|Switches e STP (Spanning Tree Protocol) no Netkit]] | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab8-2011-1.pdf Roteiro do experimento] | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab8-2011-1.pdf Roteiro do experimento] | ||

... ver também: | ... ver também: | ||

* timers do STP (hello e max-age), que influenciam o tempo de convergência do protocolo | * timers do STP (hello e max-age), que influenciam o tempo de convergência do protocolo | ||

= | = 29/03: Acrescentando enlaces redundantes na rede da escola = | ||

Voltando à segmentação da rede do campus São José, vamos acrescentar alguns enlaces para conferir um grau de tolerância a falhas: | |||

{| border="0" cellpadding="2" | |||

|- | |||

|[[imagem:Ifsc-sj-simples.png|400px]] || [[imagem:Ier-seta.png]]|| [[imagem:Nova-rede-ifsc-sj.png|400px]] | |||

|} | |||

Dada a dimensão da rede, isso será realizado usando o [[Netkit]]. Sendo assim, implante a rede acima e ative o STP para tratar os caminhos fechados. Em seguida, experimente modificar alguns links para verificar se a rede continua funcionando. | |||

= 30/03: Fazendo controle de acesso em redes locais = | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista3.pdf 3a lista de exercícios] | |||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/avaliacoes/2010-1/prova3-2010-1.pdf Prova de 2010-1] | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/avaliacoes/2010-1/prova3-2010-1.pdf Prova de 2010-1] | ||

=== | |||

== Controlando o acesso à rede da escola == | |||

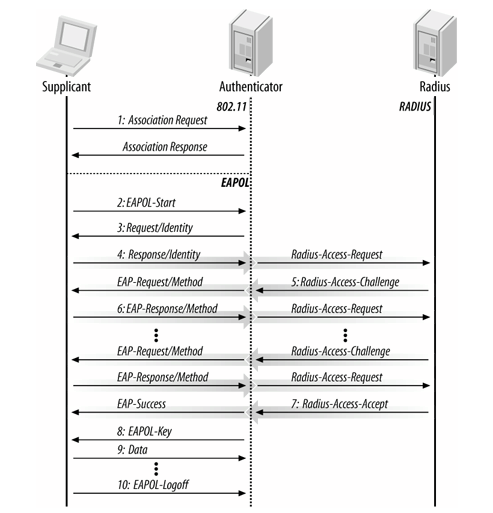

A gerência de rede concluiu que deve-se controlar os acessos aos pontos da rede da escola. Com isso, somente usuários devidamente autenticados e autorizados poderão se comunicar usando os pontos de rede. A forma com que isso deve ser feito deve impedir inclusive que uma pessoa conecte um laptop a uma tomada de rede, e consiga acessar a rede. Além disso, o acesso pode ser negado ou concedido dependendo do tipo de usuário (aluno, funcionário, professor, visitante) e da localização do ponto de rede. O mecanismo de segurança capaz de fazer isso deve agir portanto diretamente nas portas de switches, habilitando-as ou bloqueando-as dependendo do usuário que tentar usar o equipamento nela conectado. | |||

=== Padrão IEEE 802.1x === | |||

* Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula12.pdf transparências] | * Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula12.pdf transparências] | ||

| Linha 1 304: | Linha 1 011: | ||

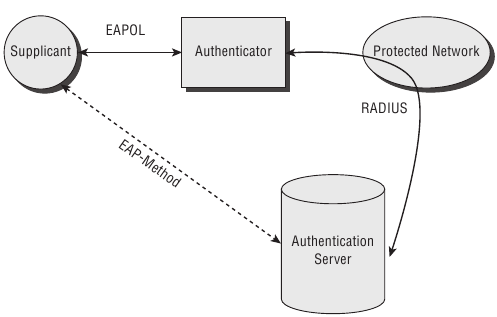

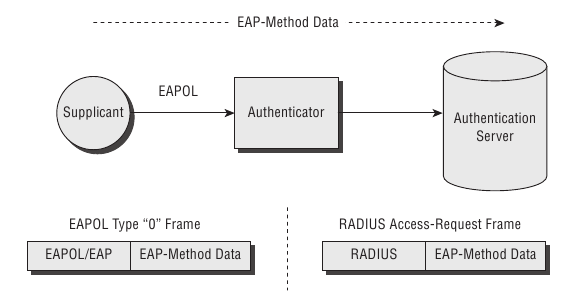

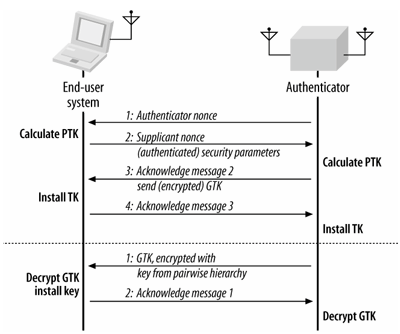

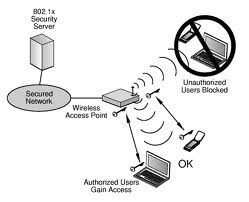

O padrão [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/ieee/802.1X-2004.pdf IEEE 802.1x] define um framework para controle de acesso a redes locais IEEE 802, sendo usado tanto em redes cabeadas quanto sem-fio. O propósito dessa norma é criar mecanismos para identificar e autorizar ou não o acesso de um usuário à infraestrutura da rede. Esses mecanismos são implementados em três componentes que forma a estrutura de controle de acesso IEEE 802.1x, mostrada na figura abaixo: | |||

[[imagem:Ieee-8021x.png]] | [[imagem:Ieee-8021x.png]] | ||

| Linha 1 326: | Linha 1 033: | ||

* ... [http://freeradius.org/features/eap.html e muitos outros !] | * ... [http://freeradius.org/features/eap.html e muitos outros !] | ||

=== TRABALHO SOBRE LANS === | <!-- === TRABALHO SOBRE LANS === --> | ||

= 05/04: Revisão e Trabalho = | |||

''' | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista1.pdf 1a lista de exercícios] ''(09/03/2012)'' | ||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista2.pdf 2a lista de exercícios] ''(16/03/2012)'' | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista3.pdf 3a lista de exercícios] ''(30/03/2012)'' | |||

... para a avaliação que está próxima ! | |||

== Trabalho 1: projeto de uma rede local == | |||

* | O 1o trabalho trata de implantar um modelo para a rede da escola. Esse modelo deve incorporar as seguintes técnicas de redes locais vistas em aula: | ||

* '''Segmentação com uso de VLANs:''' as subredes a serem implantadas devem ser feitas usando segmentação lógica. | |||

* '''Proteção contra enlaces redundantes:''' a rede deve ser protegida contra ligações entre tomadas de rede ("curtos-circuitos" com cabos de rede). E se qualquer um dos switches cair ou ligação entre switches for rompida, os demais switches devem conseguir se comunicar. | |||

* '''Controle de acesso:''' usuários devem ser identificados e autorizados ao tentarem usar pontos de rede em qualquer um dos segmentos da rede. As seguintes restrições devem ser feitas: | |||

** ''Alunos:'' podem acessar somente a rede Pedagogica | |||

** ''Professores e funcionários:'' apenas redes Pedagogica ou Administrativa | |||

** ''Administradores da rede:'' todas as redes | |||

A rede que será a base para o trabalho está mostrada abaixo. A rede da esquerda corresponde à topologia física, e a da direita representa a topologia lógica. | |||

{| border="0" cellpadding="2" | |||

|- | |||

|[[imagem:Ifsc-sj-simples.png|400px]] || [[imagem:Ier-seta.png]]|| [[imagem:Nova-rede-ifsc-sj.png|400px]] | |||

|} | |||

As subredes a serem criadas devem usar as seguintes faixas de endereços: | |||

{| border="1" cellpadding="2" | {| border="1" cellpadding="2" | ||

! | !Segmento | ||

!Descrição | !Descrição | ||

!Subrede IP | |||

|- | |- | ||

|'' | |'''Pedagogica''' || Pontos das salas de aula e laboratórios de informática|| 172.18.32.0/20 | ||

|- | |- | ||

|'' | |'''Administrativa''' || Pontos de setores administrativos|| 172.18.16.0/20 | ||

|- | |- | ||

|'' | |'''DMZ''' || Servidores acessíveis de fora da escola (ex: Wiki, WWW)|| 200.135.37.64/26 | ||

|- | |- | ||

|'' | |'''BD''' || Servidores que hospedam bancos de dados (ex: LDAP, MySQL)|| 172.18.240.0/24 | ||

|- | |- | ||

|'''LAN''' || Demais pontos de rede || 172.18.0.0/20 | |||

|} | |} | ||

Para fins de demonstração, os seguintes usuários devem ser usados para fins de controle de acesso (as senhas ficam a seu critério): | |||

{| border="1" cellpadding="2" | {| border="1" cellpadding="2" | ||

! | !Usuário | ||

! | !Tipo | ||

|- | |||

|boi || Administrador da rede | |||

|- | |||

|humberto || Administrador da rede | |||

|- | |||

|joaozinho || Aluno | |||

|- | |||

|cacilda || Aluna | |||

|- | |- | ||

| | |raimundo || Professor | ||

|- | |- | ||

| | |marocas || Professora | ||

|- | |- | ||

| | |manuel || Funcionário | ||

|- | |- | ||

| | |bilica || Funcionária | ||

|} | |||

A rede deve ser criada usando o [[Netkit]]. O professor avaliará o trabalho testando o modelo da rede, verificando se: | |||

# Todos os computadores conseguem se comunicar. | |||

# Se a rede resiste a enlaces redundantes. | |||

# Se apesar da remoção de um link entre switches, ou mesmo a remoção de um switch, as demais partes da rede continuam funcionando. | |||

# Se as restrições a usuários foram corretamente definidas (e estão funcionando). | |||

[[ | A entrega do trabalho deve portanto ser composta de: | ||

# Modelo da rede feito no [[Netkit]]. | |||

# Relatório contendo uma descrição de como a rede foi implantada, diagrama da rede física e lógica, mapa das conexões de switches, e funcionalidades ativadas e configuradas nos switches. Esse relatório deve ser escrito de forma a possibilitar que uma pessoa de formação técnica consiga reproduzir seu trabalho, além de ser capaz de manter a rede. | |||

Os grupos podem ser compostos de até '''03 alunos''' (sem exceção !!!). | |||

'' | '''Prazo de entrega: 19/04''' | ||

= 12/04: 1a avaliação = | |||

Na sala de aula. | |||

= | = 13/04: Redes sem-fio = | ||

* Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula15.pdf transparências] | * Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula15.pdf transparências] | ||

| Linha 1 504: | Linha 1 134: | ||

* Ver este [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro on-line] sobre redes IEEE 802.11. (precisa do ''gnochm'' ou ''chmsee'' para ser lido) | * Ver este [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro on-line] sobre redes IEEE 802.11. (precisa do ''gnochm'' ou ''chmsee'' para ser lido) | ||

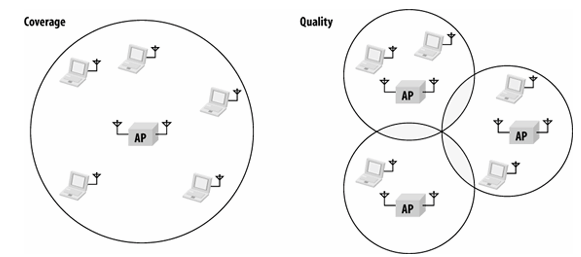

== Introdução == | |||

Redes sem-fio se tornaram uma tecnologia largamente difundida e de uso corriqueiro, principalmente em sua versão para redes locais. Graças a ela, as pessoas não precisam usar cabos para ter acesso à rede, e podem se comunicar em qualquer localização dentro do alcance da rede sem-fio. Mesmo usuários em movimento podem se manter em comunicação pela rede sem-fio. Essas características atraentes da tecnologia fazem com que ela seja naturalmente desejável na rede da escola. | |||

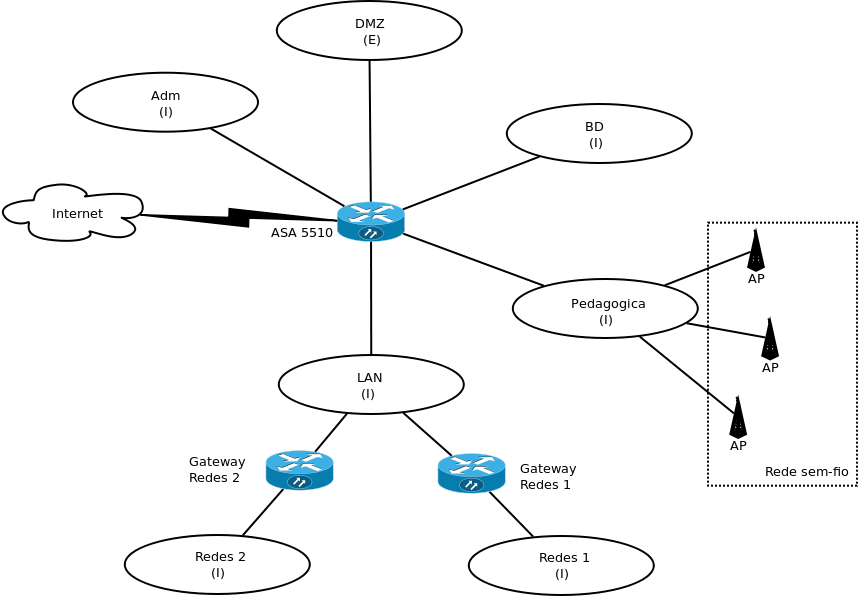

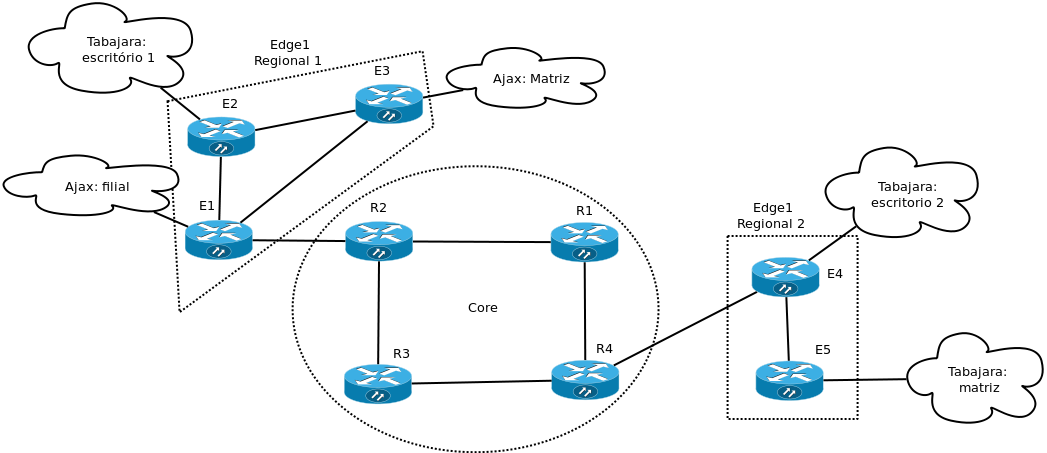

A rede do campus São José deve ser estendida para que seus usuários possam acessá-la via rede sem-fio, como se estivessem usando a subrede Pedagógica. Assim, a gerência da rede imaginou que a nova rede do campus ficaria da seguinte forma, após adicionar a rede sem-fio: | |||

[[imagem:Nova-rede-ifsc-sj-wl.png|600px]] | |||

A implantação da rede sem-fio deve atender alguns requisitos levantados pela gerência de rede, os quais serão discutidos mais tarde. No entanto, antes de pensar nos detalhes a serem observados, devem-se conhecer as características de comunicação de dados por um canal sem-fio e os mecanismos inventados para efetuar esse tipo de comunicação. | |||

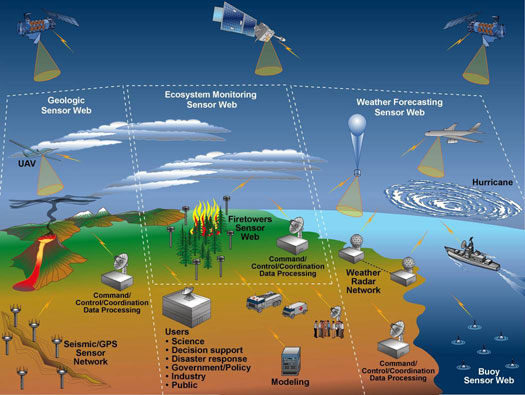

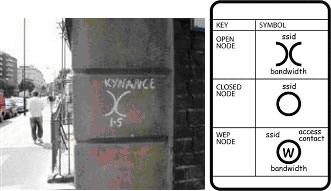

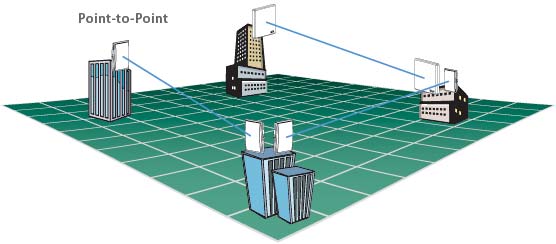

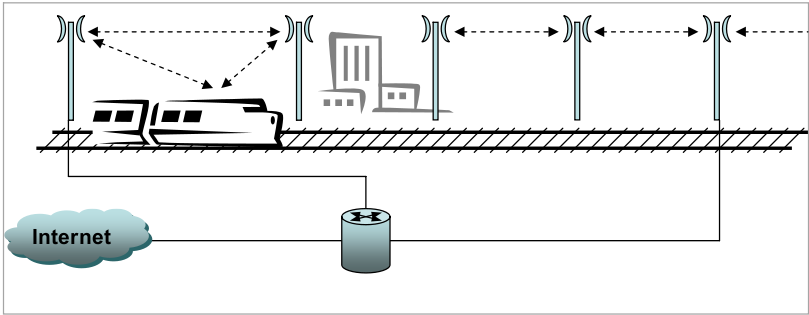

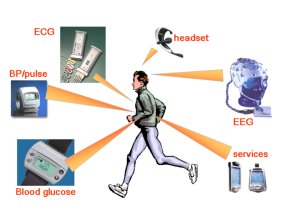

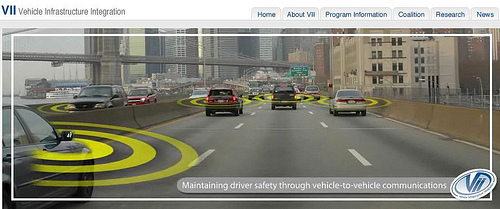

== Alguns usos de redes sem-fio == | |||

[[imagem:WLAN-comum.gif]]<br> | [[imagem:WLAN-comum.gif]]<br> | ||

| Linha 1 543: | Linha 1 179: | ||

''Redes entre veículos (experimental)'' | ''Redes entre veículos (experimental)'' | ||

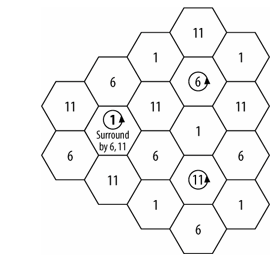

== Padrão IEEE 802.11 == | |||

* Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula15.pdf transparências] | * Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula15.pdf transparências] | ||

| Linha 1 554: | Linha 1 190: | ||

** [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab16-wlan.pdf Roteiro do experimento]--> | ** [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab16-wlan.pdf Roteiro do experimento]--> | ||

Dentre as várias tecnologias de comunicação sem-fio existentes, o padrão IEEE 802.11 para redes locais tem ampla utilização. Conhecido popularmente como Wi-Fi (um trocadilho com Hi-Fi, uma qualidade atribuída a aparelhos de som e que significa ''High-Fidelity''), está presente praticamente em todos os lugares hoje em dia - desde escolas, empresas, aeroportos, supermercados, restaurantes, cafés e residências, e até mesmo em espaços abertos de cidades (ver ''Cidades Digitais''). Muitos dos problemas existentes nesse tipo de rede (alguns resolvidos e outros não), e características de funcionamento, são comuns a outras tecnologias menos conhecidas, porém também importantes em suas áreas de aplicação. Por isso nosso estudo se concentrará nesse padrão de redes sem-fio, para conhecê-lo com razoável profundidade. Como consequência, além de entender como funciona uma rede IEEE 802.11, os conhecimentos obtidos habilitarão a compreensão de outras tecnologias de redes sem-fio. | |||

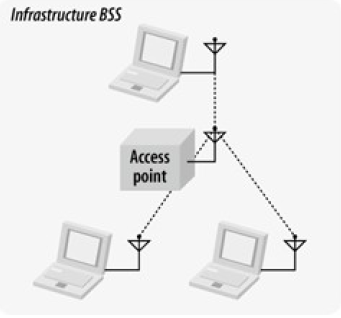

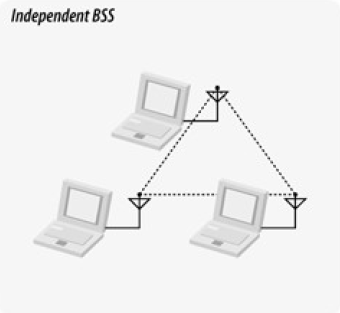

* Apresentaram-se as possíveis formas de organização de uma rede IEEE 802.11: | |||

** '''Rede infraestruturada:''' uso de uma estação central, que intermedia as transmissões das demais estações.<br><br>[[imagem:Infrastructure-bss.png]]<br> | |||

** '''Rede Ad-Hoc:''' estações se comunicam livremente com suas estações vizinhas.<br><br>[[imagem:Adhoc-bss.png]]<br> | |||

** '''Rede Mesh:''' estações se comunicam livremente, mesmo que existam múltiplos saltos (''multihop'').<br><br>[[imagem:Mesh_topology.gif]]<br> | |||

== Atividade == | |||

Será feito um experimento para configurar, usar e verificar a vazão de uma rede local sem-fio IEEE 802.11. Também será investigado o tráfego nessa rede, usando o analisador de protocolo wireshark. | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab16-wlan-2011-1.pdf Roteiro do experimento] | |||

= 19/04: Redes sem-fio IEEE 802.11 = | |||

* Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula15.pdf transparências] | |||

* Ver capítulo 15 do livro ''Comunicação de Dados e Redes de Computadores, 3a ed.'', de Behrouz Forouzan. | |||

* Ver capítulo 6 do livro ''Redes de Computadores e a Internet, 3a ed.'', de James Kurose. | |||

* Ver capítulo 4 (seção 4.4) do livro ''Redes de Computadores, 4a ed.'', de Andrew Tanenbaum. | |||

* Ver este [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro on-line] sobre redes IEEE 802.11. (precisa do ''gnochm'' ou ''chmsee'' para ser lido) | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista4.pdf 4a lista de exercícios] | |||

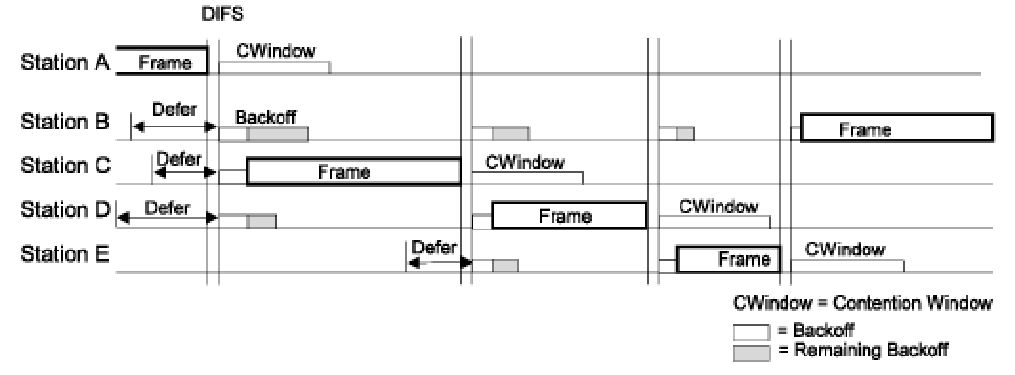

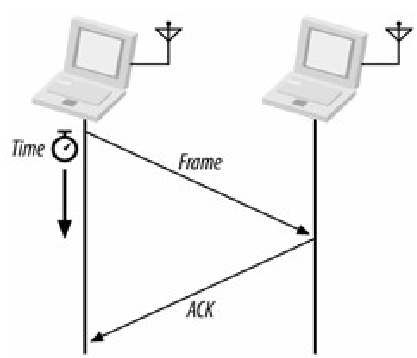

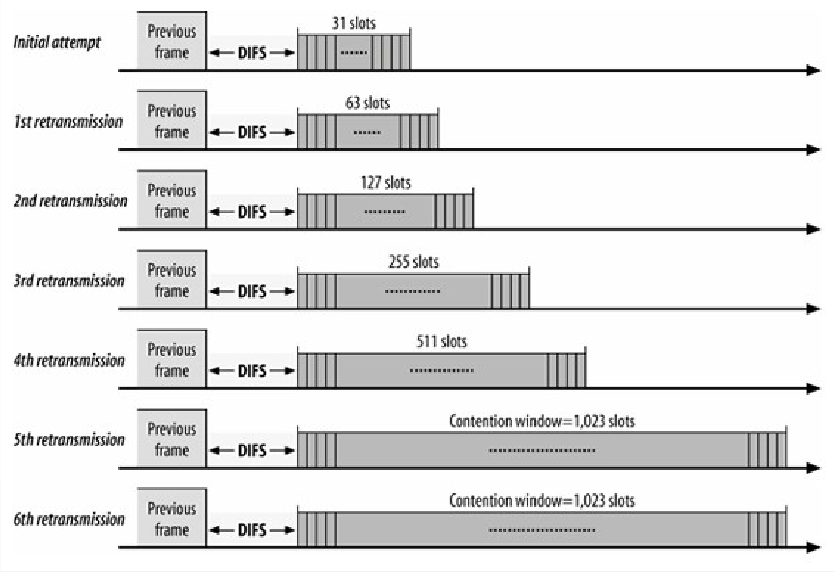

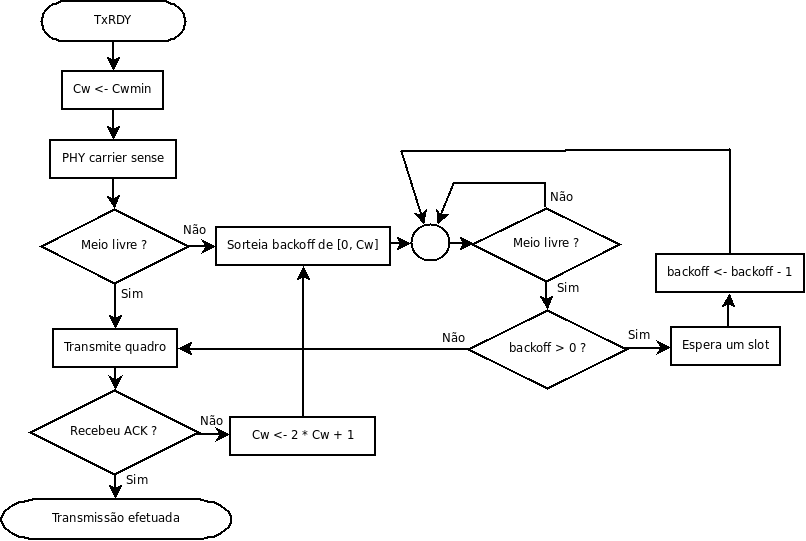

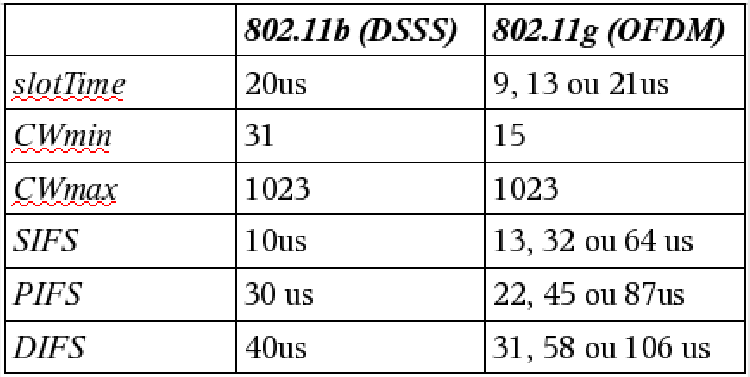

=== MAC CSMA/CA (''Carrier Sense Multiple Access/Collision Avoidance'') === | === MAC CSMA/CA (''Carrier Sense Multiple Access/Collision Avoidance'') === | ||

| Linha 1 576: | Linha 1 227: | ||

[[Imagem:Wlan-backoff.png|400px]]<br> | [[Imagem:Wlan-backoff.png|400px]]<br> | ||

''Backoff para retransmissões sucessivas'' | ''Backoff para retransmissões sucessivas'' | ||

= 20/04: Correção da 1a avaliação = | |||

== TAREFA: LEITURA DA SEMANA == | |||

Leiam o seguinte texto: | |||

*[http://arstechnica.com/business/guides/2009/12/wifi-looks-to-1-gigabit-horizon.ars/1 The future of WiFi: gigabit speeds and beyond] | |||

Na próxima aula (26/04) alguém será sorteado para apresentar um resumo e puxar uma discussão sobre o conteúdo desse texto. A apresentação deve ser feita em no máximo 10 minutos, e pode usar o projetor para ajudar na explanação. | |||

'''OBS:''' | |||

# Caso o sorteado não tenha preparado seu material, será penalizado com arredondamentos para baixo de conceitos de avaliações. | |||

# O sorteio será repetido até que alguém que tenha se preparado faça a apresentação. | |||

# Um sorteado que tenha faltado será tratado como no caso 1. | |||

[[imagem:Dr-evil.jpg|200px]] | |||

= 26/04: Rede sem-fio IEEE 802.11 e o MAC CSMA/CA = | |||

* Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula15.pdf transparências] | |||

* Ver capítulo 15 do livro ''Comunicação de Dados e Redes de Computadores, 3a ed.'', de Behrouz Forouzan. | |||

* Ver capítulo 6 do livro ''Redes de Computadores e a Internet, 3a ed.'', de James Kurose. | |||

* Ver capítulo 4 (seção 4.4) do livro ''Redes de Computadores, 4a ed.'', de Andrew Tanenbaum. | |||

* Ver este [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro on-line] sobre redes IEEE 802.11. (precisa do ''gnochm'' ou ''chmsee'' para ser lido) | |||

'''Leitura adicional:''' | |||

* [http://www.radio-electronics.com/info/wireless/wi-fi/ieee-802-11n.php IEEE 802.11n overview] | |||

---- | |||

| Linha 1 615: | Linha 1 298: | ||

** [http://media.pearsoncmg.com/aw/aw_kurose_network_2/applets/csma-ca/withhidden.html CSMA/CA com nodos escondidos (Kurose)] | ** [http://media.pearsoncmg.com/aw/aw_kurose_network_2/applets/csma-ca/withhidden.html CSMA/CA com nodos escondidos (Kurose)] | ||

=== Resultados do experimento | == Exercício 8 da lista == | ||

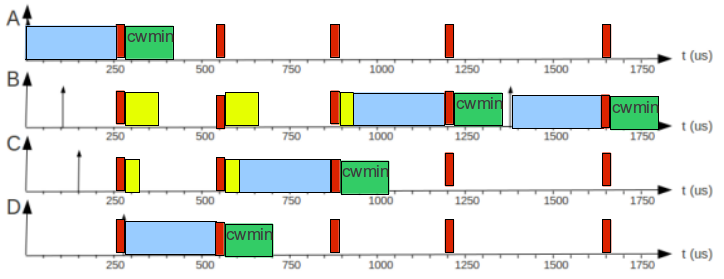

Foi resolvido o primeiro diagrama do exercício 8 da [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista4.pdf lista 4]: | |||

[[imagem:Csma-ca-2012-11.png]] | |||

''Legenda:'' | |||

* '''Azul:''' transmissão de um quadro + recepção de ACK. | |||

* '''Verde:''' espera imposta após uma transmissão de quadro (duração: ''CWmin'' slots, sendo ''CWmin=15'' no IEEE 802.11g). | |||

* '''Amarelo:''' backoff | |||

* '''Vermelho:''' DIFS | |||

== Resultados do experimento == | |||

* ''Downstream:'' 7 fluxos unidirecionais simultâneos de 144 MB enviados do computador do professor (rede cabeada) para os dos alunos (rede sem-fio). | * ''Downstream:'' 7 fluxos unidirecionais simultâneos de 144 MB enviados do computador do professor (rede cabeada) para os dos alunos (rede sem-fio). | ||

| Linha 1 621: | Linha 1 316: | ||

* Comandos usados (usaram-se [http://manpages.ubuntu.com/manpages/lucid/en/man1/dd.1posix.html dd] e [http://manpages.ubuntu.com/manpages/dapper/en/man1/nc.1.html nc]): | * Comandos usados (usaram-se [http://manpages.ubuntu.com/manpages/lucid/en/man1/dd.1posix.html dd] e [http://manpages.ubuntu.com/manpages/dapper/en/man1/nc.1.html nc]): | ||

** No computador que recebe o fluxo (''X'' é o número do computador): ''nc -d -l 150X '' | ** No computador que recebe o fluxo (''X'' é o número do computador): ''nc -d -l 150X '' | ||

** No computador que inicia o fluxo: ''dd if=/dev/zero bs=1440 count= | ** No computador que inicia o fluxo: ''dd if=/dev/zero bs=1440 count=10000 | nc 192.168.1.X 150X'' | ||

| Linha 1 628: | Linha 1 323: | ||

!Upstream (kB/s) | !Upstream (kB/s) | ||

|- | |- | ||

| | |756|| 234 | ||

|- | |||

|334 || 262 | |||

|- | |||

|278 || 233 | |||

|- | |- | ||

| | |251 || 244 | ||

|- | |- | ||

| | |241 || 243 | ||

|- | |- | ||

| | |235 || 240 | ||

|- | |||

|218 || 269 | |||

|} | |} | ||

== Desempenho estimado do MAC CSMA/CA == | |||

| Linha 1 658: | Linha 1 359: | ||

** signal extension (trailer PHY): 6 us | ** signal extension (trailer PHY): 6 us | ||

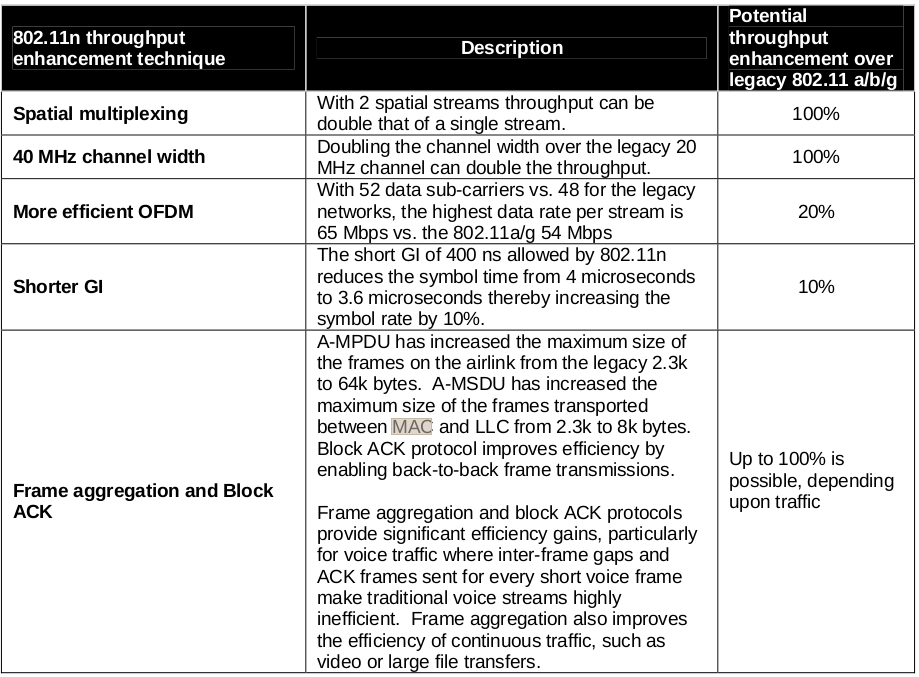

== | == Melhorias no padrão IEEE 802.11n == | ||

Ver [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/WFA_802_11n_Industry_June07.pdf este artigo da WiFi Alliance]. A tabela abaixo sumariza as melhorias criadas nesse padrão. | |||

[[image:80211n-melhorias.png|600px]] | |||

= 27/04: Redes sem-fio IEEE 802.11: formação de BSS. Sistemas de Distribuição = | |||

* Ver capítulos 8, 20, 21, 23 e 25 do [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro sobre IEEE 802.11] | * Ver capítulos 8, 20, 21, 23 e 25 do [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro sobre IEEE 802.11] | ||

* Ver capítulo 8 (seção 8.6.4) do livro ''Redes de Computadores, 4a ed.'' de Anndrew Tanenbaum. | * Ver capítulo 8 (seção 8.6.4) do livro ''Redes de Computadores, 4a ed.'' de Anndrew Tanenbaum. | ||

* | * [http://www.radio-electronics.com/info/wireless/wi-fi/ieee-802-11n.php Varios tutoriais sobre IEEE 802.11] | ||

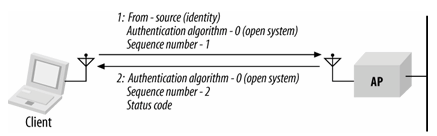

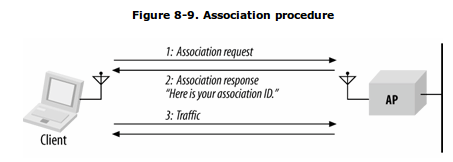

== Autenticação e associação == | |||

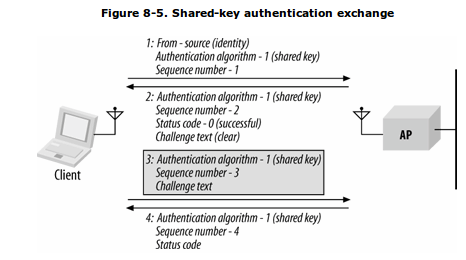

Originalmente foi definido na norma IEEE 802.11 que uma estação precisa se autenticar e associar a um BSS para poder transmitir dados. Em sua forma mais simples, esses procedimentos demandam apenas quatro quadros de controle no total, sendo dois para cada operação. A sequência de autenticação em sua forma mais simples é denominada ''Autenticação aberta'', mostrada abaixo: | Originalmente foi definido na norma IEEE 802.11 que uma estação precisa se autenticar e associar a um BSS para poder transmitir dados. Em sua forma mais simples, esses procedimentos demandam apenas quatro quadros de controle no total, sendo dois para cada operação. A sequência de autenticação em sua forma mais simples é denominada ''Autenticação aberta'', mostrada abaixo: | ||

| Linha 1 682: | Linha 1 389: | ||

''Associação com AP'' | ''Associação com AP'' | ||

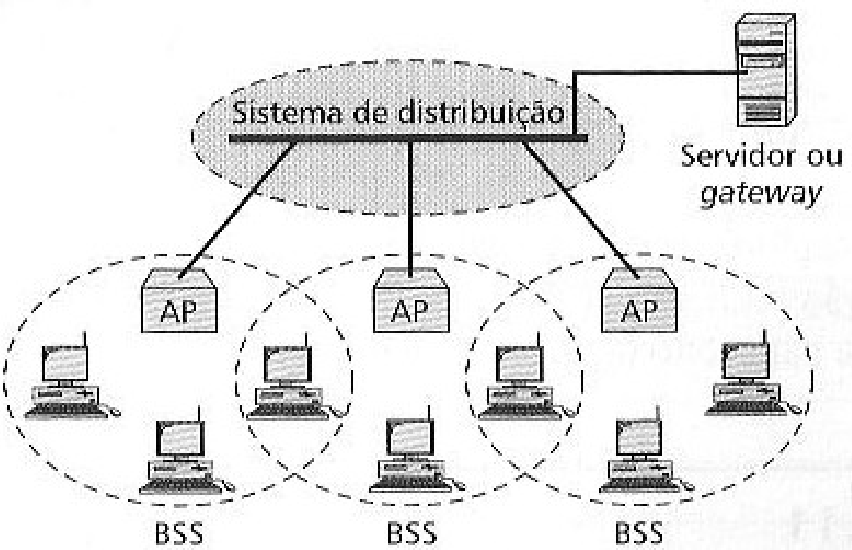

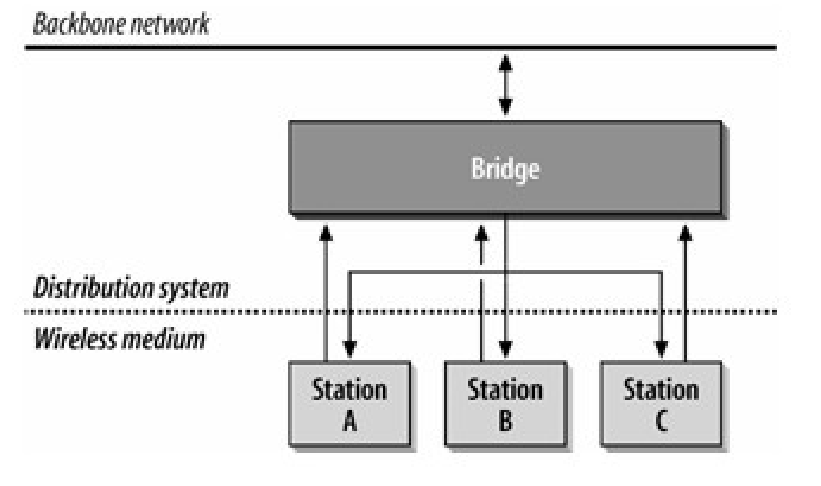

== Sistemas de Distribuição == | |||

| Linha 1 696: | Linha 1 403: | ||

[[imagem:80211-ds2.png|400px]] | [[imagem:80211-ds2.png|400px]] | ||

=== | == TAREFA: leitura da semana == | ||

Leiam este texto e se reparem para apresentá-lo na aula de 5a feira (03/05): | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/WiGig_White_Paper_FINAL.pdf Wireless Gigabit Alliance White Paper] | |||

Na apresentação procurem interpretar o conteúdo do texto (explicá-lo com suas palavras), e extrair o máximo de informação relevante. Se necessário, pesquisem em outras fontes para esclarecer o que não entenderem, ou consultem seus professores. Vocês podem também usar o grupo de email de RCO2 (rco2@googlegroups.com) para discutirem entre si. | |||

= 03/05: Sistemas de Distribuição = | |||

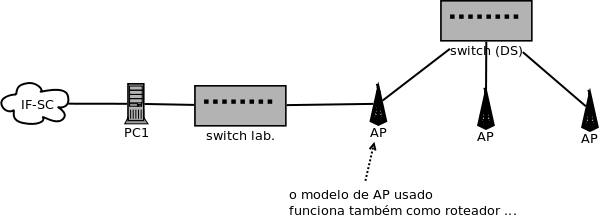

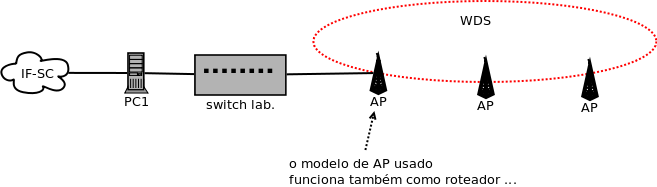

Foi criada uma rede sem-fio composta por três BSS, que formaram o ESS "redes2". Essa rede sem-fio estava em uma subrede separada da rede do laboratório, havendo um computador com papel de gateway. Duas configurações foram testadas: | |||

# Os AP estarão interligados por um DS via rede cabeada<br><br>[[imagem:Lab-ds-1.png|400px]]<br><br> | # Os AP estarão interligados por um DS via rede cabeada<br><br>[[imagem:Lab-ds-1.png|400px]]<br><br> | ||

# Os AP estarão interligados por um WDS. <br><br>[[imagem:Lab-ds-2.png|400px]]<br><br> | # Os AP estarão interligados por um WDS. <br><br>[[imagem:Lab-ds-2.png|400px]]<br><br> | ||

Em ambos os casos, | Em ambos os casos, foram feitos downloads de arquivos longos para estimar a vazão que pode ser obtida. | ||

= 04/05: Redes Ad Hoc e Mesh = | |||

As redes Ad Hoc e Mesh não dependem a rigor de existir uma infraestrutura prestabelecida para que as estações possam se comunicar. Nessas formas de organização de redes sem-fio, as estações podem transmitir quadros diretamente entre si, e mesmo entre estações fora do alcance direto. Nesse caso, a transmissão de quadros ocorre em múltiplos saltos (''multihop''), e depende de mecanismos para descobrir caminhos dentro da rede sem-fio. A principal diferença entre redes ad hoc e mesh reside justamente em como se faz a descoberta de caminhos. | |||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab17-wlan.pdf Roteiro do experimento] | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab17-wlan.pdf Roteiro do experimento] | ||

== Redes Ad Hoc == | |||

* Ausência de uma estação base (ou ''Access Point'') | '''Características:''' | ||

* Cada estação pode se comunicar diretamente com qualquer outra estação em seu alcance | * Ausência de uma estação base (ou ''Access Point''). | ||

* Problemas dos nodos escondidos e expostos se manifestam intensamente | * Cada estação pode se comunicar diretamente com qualquer outra estação em seu alcance. | ||

* Demandam roteamento especializado (ex: [http://en.wikipedia.org/wiki/Ad_hoc_On-Demand_Distance_Vector_Routing AODV], [http://en.wikipedia.org/wiki/OLSR OLSR]) | * Problemas dos nodos escondidos e expostos se manifestam intensamente. | ||

* Demandam roteamento especializado para a descoberta de caminhos, quando necessário fazer encaminhamento em múltiplos saltos. | |||

** '''Descoberta de caminhos:''' no caso de redes IEEE 802.11, depende de uso de tecnologia adicional e fora do escopo da rede sem-fio. Por exemplo, se as estações se comunicarem com IPv4 ou IPv6, podem-se usar protocolos de roteamento IP (ex: [http://en.wikipedia.org/wiki/Ad_hoc_On-Demand_Distance_Vector_Routing AODV], [http://en.wikipedia.org/wiki/OLSR OLSR]). Isso demanda a configuração adicional desses protocolos, e não garante uma integração plena com a rede sem-fio - quer dizer, esses protocolos de roteamento podem não conseguir escolher os melhores caminhos, pois podem não ter acesso a todas as informações sobre as qualidades de links entre as estações. | |||

[[imagem:Adhoc1.jpg]] | [[imagem:Adhoc1.jpg]] | ||

| Linha 1 726: | Linha 1 445: | ||

<br>''Podem ser usadas como base para aplicações inovadoras, como redes veiculares '' | <br>''Podem ser usadas como base para aplicações inovadoras, como redes veiculares '' | ||

=== Problemas sobre nodos escondidos e expostos === | == Redes Mesh == | ||

De forma geral, redes mesh são compostas por um conjunto de nodos capazes de descobrir caminhos dentro da rede, os quais são usados pelos demais nodos da rede para que possam se comunicar. Assim, os nodos roteadores formam uma ''malha'' cujos caminhos idealmente são compostos pelos enlaces de melhor qualidade. Apesar de não existirem estações base (i.e. pontos de acesso), essa rede provê uma certa infraestrutura para que nodos acessem a rede e se comuniquem. Além disso, assume-se que os nodos roteadores sejam estáticos ou possuam baixo grau de mobilidade, de forma que seus enlaces sejam duradouros. Essa forma de organização se apresenta em diferentes redes sem-fio, tais como redes metropolitanas e redes industriais. Recentemente, uma extensão ao padrão IEEE 802.11 vem sendo discutida para possibilitar a formação de redes mesh com esse tipo de rede. | |||

O padrão [http://en.wikipedia.org/wiki/IEEE_802.11s IEEE 802.11s] propõe mecanismos para o estabelecimento de redes mesh. No escopo de redes IEEE 802.11, estações capazes de formarem redes mesh (chamadas de ''mesh points'') descobrem automaticamente suas estações vizinhas e as utilizam para estabelecerem caminhos para outras estações que estejam fora de alcance direto. Para isso, dois componentes importantes da tecnologia foram definidos: | |||

* Um estimador de qualidade de enlace para avaliar os enlaces entre estações, e assim poder estabelecer e usar os melhores caminhos dentro da rede. | |||

* Um ou mais protocolos de descoberta de caminhos (evita-se o termo ''roteamento'', por estar associado uma função da camada de rede), sendo mandatório o HWMP. Há também o OLSR, que é opcional. | |||

O kernel Linux possui uma [https://github.com/cozybit/open80211s/wiki/HOWTO implementação do IEEE 802.11s] feita em software, explorando a capacidade de muitas interfaces de rede de delegarem as funções de gerenciamento do MAC para o device driver (isso é conhecido como SoftMAC). Assim, pode-se estabelecer e experimentar uma rede mesh IEEE 802.11s usando-se algumas ferramentas do Linux. | |||

<!-- === Problemas sobre nodos escondidos e expostos === | |||

# De acordo com a rede sem-fio em modo ad hoc mostrada na figura abaixo, assumindo que o MAC seja o CSMA/CA, identifique: | # De acordo com a rede sem-fio em modo ad hoc mostrada na figura abaixo, assumindo que o MAC seja o CSMA/CA, identifique: | ||

| Linha 1 732: | Linha 1 462: | ||

#* Para cada estação, identifique todas as estações que podem transmitir simultaneamente (independente da estação destino). Quer dizer, que estações podem transmitir sem risco de colisões devido ao problema dos nodos escondidos. <br><br>[[imagem:Rede-sem-fio1.png|600px]]<br> | #* Para cada estação, identifique todas as estações que podem transmitir simultaneamente (independente da estação destino). Quer dizer, que estações podem transmitir sem risco de colisões devido ao problema dos nodos escondidos. <br><br>[[imagem:Rede-sem-fio1.png|600px]]<br> | ||

# Faça a mesma análise para a rede mostrada abaixo: <br><br>[[imagem:Rede-sem-fio2.png|600px]] | # Faça a mesma análise para a rede mostrada abaixo: <br><br>[[imagem:Rede-sem-fio2.png|600px]] | ||

--> | |||

== TAREFA: Leitura da semana == | |||

O texto desta semana trata de arquiteturas para WLAN corporativas. | |||

* [http://www.cisco.com/web/about/ac123/ac147/archived_issues/ipj_9-3/wireless_lan_switches.html Wireless LAN Switches — Functions and Deployment] | |||

Outro texto que pode ajudar a entender a questão segue abaixo: | |||

* [http://www.networkcomputing.com/wireless/229609252 Enterprise Wi-Fi Architecture--Proprietary from Edge to Core] | |||

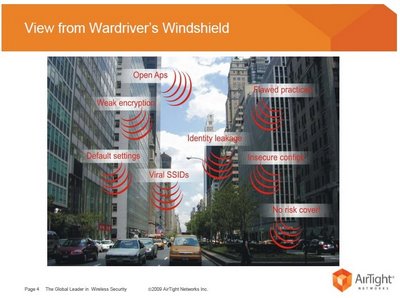

= 10/05: Segurança em redes sem-fio IEEE 802.11 = | |||

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/listas/2012-1/lista5.pdf 5a lista de exercícios] | |||

== Uma rede sem-fio para o IFSC-SJ == | |||

A rede sem-fio do campus Sao Jose do IFSC esta sendo reformulada. A nova rede a ser implantada deve atender os seguintes requisitos: | |||

* Apresentar boa cobertura em toda a escola: em todas as localidades do campus, deve-se conseguir uma taxa nominal de ao menos 20 Mbps. | |||

* Os usuarios da rede sem-fio devem ter acesso via segmento ''Pegadogica''. | |||

* Para acessar a rede sem-fio, os usuarios devem ser autenticados individualmente. | |||

* Todas as comunicacoes dos usuarios devem ser encriptadas. | |||

Para servir de piloto, foram instalados tres pontos de acesso na rede, como se pode ver abaixo: | |||

[[imagem:Ifsc-sj-wlan.png|600px]] | |||

Com o que ja estudamos, o que pode ser feito para atender os requisitos dessa rede sem-fio ? | |||

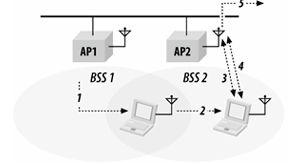

=== Transição de BSS === | |||

Em redes IEEE 802.11 com mais de um AP, para ampliar a área de cobertura, estações que se movimentam podem precisar migrar de um AP para outro. Essa operação se chama ''transição de BSS'' (também conhecida como ''handover'' ou ''roaming''). | |||

[[imagem:Handover2.png]] | |||

A transição se desencadeia quando o sinal do enlace com o AP atual tem sua qualidade abaixo de um determinado limiar. Isso faz com que um novo AP seja procurado (varredura, ou ''scanning''). Ao escolher um novo AP, a estação precisa nele se autenticar e associar. A autenticação depende do método usado (aberto, WPA-PSK à esquerda, ou WPA-EAP à direita) | |||

[[imagem:Auth-rsn1.png]] [[imagem:Auth-eap.png|400px]] | |||

Como se pode deduzir, a transição feita dessa forma não é imediata. Na verdade, ela pode demorar muitos segundos ! Esse atraso de transição pode influenciar negativamente nas comunicações em andamento, uma vez que a transição costuma ocorrer quando o sinal está com baixa qualidade (causando perdas de quadros), além da demora para se completar. Esforços vêm sendo feitos atualmente para reduzir o atraso de transição, e dentre eles a norma [http://en.wikipedia.org/wiki/IEEE_802.11r-2008 IEEE 802.11r] propõe um mecanismo para acelerar a autenticação. Porém o atraso de varredura ainda está por melhorar ... | |||

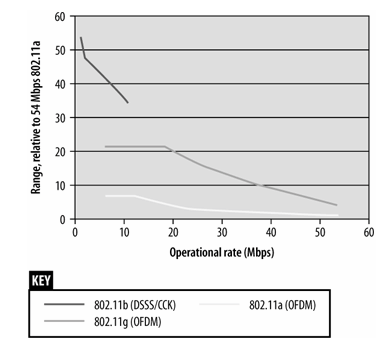

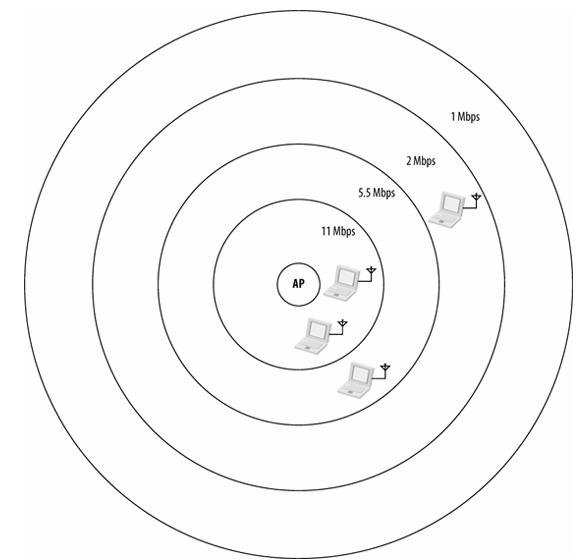

A qualidade do sinal depende da modulação usada (e da taxa de dados), assim o limiar entre um BSS e outro depende de como as estações medem a qualidade de sinal e quais as taxas mínimas aceitáveis. A figura abaixo ilustra possíveis alcances para diferentes taxas de dados. | |||

[[imagem:80211-ranges-rates.png|400px]]<br> | |||

''Taxas em função da distância do AP (exemplo, pois depende das condições do ambiente e dos equipamentos)'' | |||

Esta outra figura ilustra as taxas em função da distância para um cenário sem obstáculos, e assumindo alguns parâmetros típicos de equipamentos (ver o capítulo 23 do livro ''"802.11 Wireless Networks The Definitive Guide"''). | |||

[[imagem:80211-ranges.png]] | |||