PTC-20171

1 Projeto de Protocolos: Diário de Aula 2017-1

Professor: Marcelo Maia Sobral

Encontros: 2a feira/15:40 (Semana B), 4a feira/15:40

Atendimento paralelo: 3a de 13:00 às 14:00h, 4a de 8:30 às 9:30h

1.1 Referências complementares

- ASN.1

- Internet Standard 68 (ABNF)

- SDL Forum

- RFC-1317: On the Design of Application Protocols

- Protocol Design Beyond Graph-Based Models

- Protocol Design (entrevista)

- Inrodução a C++ (com referências bibliográficas)

1.2 Avaliações

As avaliações são de dois tipos:

- Projetos: feitos em equipes de até dois alunos, são desenvolvidos ao longo da disciplina. Os resultados parciais devem ser entregues por meio de relatórios parciais, e o resultado final deve ser demonstrado na prática e descrito em um relatório conclusivo.

- Tarefas: feitas individualmente, e servem para ajustar os conceitos dos projetos (podem aumentá-los ou reduzi-los).

| Aluno | Projeto 1 | Projeto 2 | Projeto 3 | FINAL |

|---|---|---|---|---|

| André | 9 | 8 | 9 | 9 |

| Gabriel | 9 | 8 | 9 | 9 |

| Gustavo | 8 | 5 | 8 | 6 |

| Lucas | 8 | 5 | 8 | 6 |

| Marcos Vinicios | 8 | 5 | 8 | 6 |

| Maria Luiza | 9 | 8 | 9 | 9 |

| Tamara | 8 | 5 | 8 | 6 |

Obs: D* = não fez a avaliação.

1.3 Softwares

- Compilador ASN.1

- ANTLR (Another Tool for Language Recognition)

- APG (ABNF Parser Generator)

- SPIN Model Checker

2 13/02: Introdução

- Caracterização de protocolos por meio de um exemplo: sintaxe, comportamento, temporização, semântica. Princípios de projeto e propriedades desejáveis de protocolos. Análise de um protocolo real.

- Projeto 1: um protocolo de comunicação

- Projeto 2: um protocolo de aplicação

- Projeto 3: implementação de um protocolo padrão segundo uma especificação

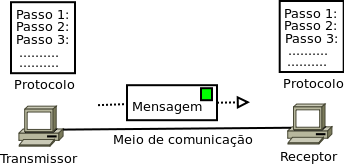

Um protocolo é uma parte muito importante de um sistema de comunicação. A comunicação de dados pode ser entendida como troca de informação entre dois dispositivos através de algum meio de comunicação. A comunicação ocorre no âmbito de um sistema de telecomunicações, composto por equipamentos (hardware) e programas (softwares). Um sistema básico de comunicação de dados se constitui de cinco componentes:

- A mensagem: a informação a ser transmitida. O conteúdo da mensagem, seja um texto, música, video, ou qualquer outro tipo de informação, é representada por conjuntos de bits (dígitos binários).

- Transmissor: dispositivo que transmite a mensagem.

- Receptor: dispositivo que recebe a mensagem.

- Meio de comunicação: caminho físico por onde viaja a mensagem do transmissor até o receptor.

- Protocolo: conjunto de regras que governa a comunicação de dados.

Os sistemas de comunicação reais, incluídas as redes de computadores, são bem mais complexos do que esse modelo simplificado. No entanto, todos podem ser entendidos, em alguma medida, a partir desse modelo. Nesta disciplina estudam-se princípios e técnicas para projeto de protocolos, incluindo formas de verificar a consistência e correção de seu funcionamento.

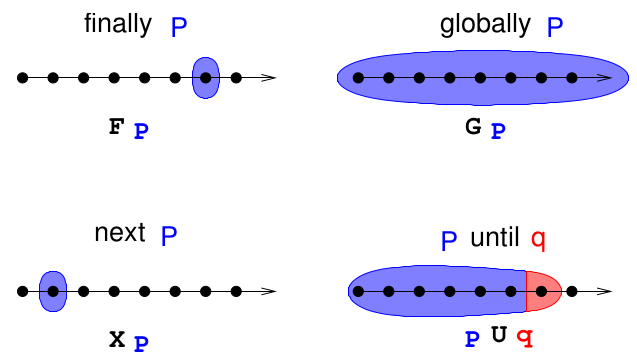

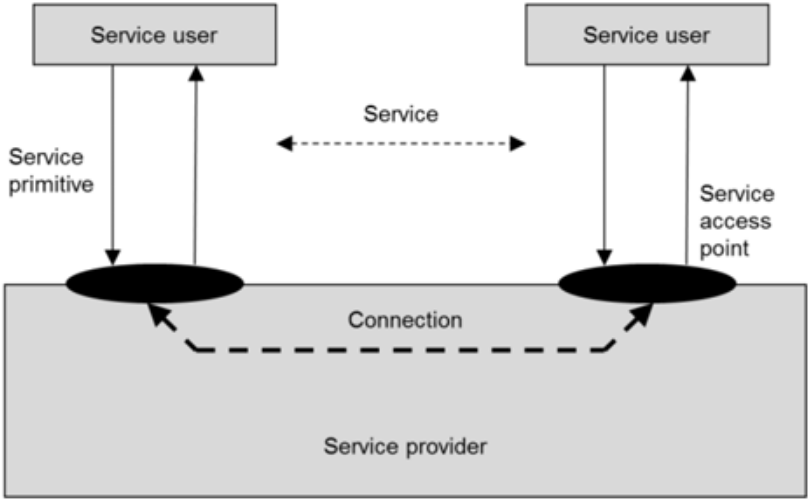

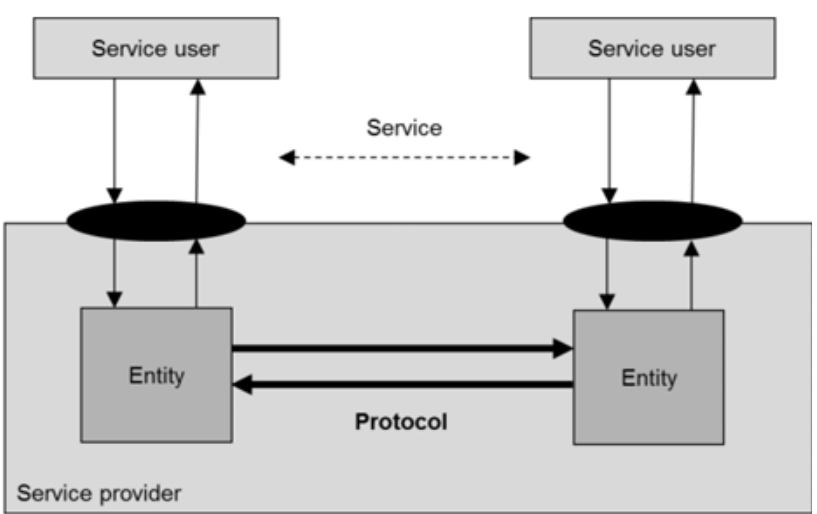

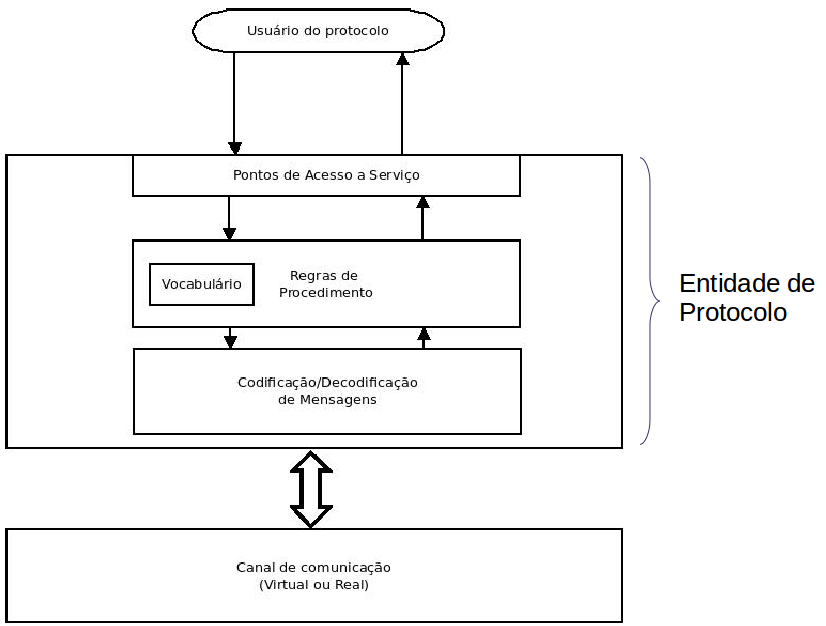

2.1 Serviço e Protocolo

Um sistema de comunicação provê serviços para as aplicações ou usuários realizarem ações que envolvam a comunicação entre sistemas através de uma rede. Por exemplo, existem serviços para transferência de arquivos, reprodução remota de videos e músicas, execução remota de programas, pesquisa por informação, e muitos outros. O conceito de serviço está relacionado ao de protocolo. Um serviço é provido por entidades que interagem de acordo com um protocolo. Assim, um serviço é um dos elementos envolvidos na especificação de um protocolo. As figuras a seguir mostram a relação entre esses conceitos, primeiro apresentando somente a visão de um serviço para um usuário, e, em seguida, a relação entre serviço e protocolo.

Um serviço visto por um usuário

O serviço provido pelo protocolo

2.2 Protocolos reais

Que protocolos existentes despertam suas curiosidades sobre os detalhes de seus projetos ? Identifiquem alguns protocolos, e anotem suas finalidades e características.

| Protocolo | Finalidade | Características |

|---|---|---|

| NTP | Sincronizar os relógios dos computadores ligados a rede. | Utiliza uma versão do algoritmo de Marzullo para determinar o tempo dos servidores corrigindo os efeitos da variação da latência da rede. Utiliza uma hierarquia mestre-escravo onde o servidor envia o horário UTC aos equipamentos da rede, enviando as informações por UDP. |

| HTTP | Acessar páginas web(arquivos .html na internet) através de um endereço(URL) | Permite persistência de dados ou não; mensagens são de 2 tipos(request e response); mensagens sempre tem um cabeçalho e o seu corpo é opcional; seu corpo(body) e informação útil podem ser de texto normal ou encapsuladas; o modo de comunicação é cliente-servidor; mensagens request são determinadas pelo método HTTP usado (GET, POST ...); mensagens response são determinadas pelo código de estado retornado (200, 401, 500...) |

| FTP | Transferência de arquivos entre máquinas em uma rede TCP/IP | Apresenta uma interface para realizar a transferência. Permite a independência entre os sistemas de arquivos de ambas as máquinas (cliente e servidor). Utiliza dois canais para comunicação: um para controle (conexão persistente) e outro para dados (conexão não persistente). |

| HDLC | Comunicação na camada de enlace | Orientado a bit; Orientado a conexão; modo de operação síncrono; Transmissão half-duplex e full-duplex; Transmissão através de Frames. |

| SIP | Utiliza o modelo “requisição-resposta”, para iniciar sessões de comunicação interativa entre utilizadores | Baseado na tecnologia HTTP, o SIP permite a integração de vários conteúdos. Reúne a tecnologia que permite a transmissão de dados em várias meios de comunicação virtual, contando com a velocidade e mobilidade da rede VoIP. |

2.2.1 Análise dos protocolos

De acordo com Gerard Holzmann, no capítulo 2 de seu livro Design and Validation of Computer Protocols, um protocolo é composto por cinco elementos:

- O serviço oferecido pelo protocolo

- As considerações sobre o ambiente em que o protocolo é executado

- O vocabulário de mensagens usadas para implementar o protocolo

- A codificação (ou formato) de cada mensagem do vocabulário

- O comportamento, definido por regras de intercâmbio responsáveis pela consistência das trocas de mensagens

Com base nesses elementos, deve-se complementar ou adequar a análise dos protocolos selecionados:

| Protocolo | Serviço | Ambiente de execução | Vocabulário | Codificação | Comportamento |

|---|---|---|---|---|---|

| NTP | Sincronização dos relógios dos computadores ligados a rede. | Funciona apenas em redes locais e em ambientes de redes com e sem fio. | Dados e frames de informação. | Quando um equipamento entra na rede as trocas de mensagens para a obtenção do endereço acionam o protocolo que já sincroniza o novo equipamento com a rede, e quando não há manda dados periodicamente. | |

| FTP | Transferência de arquivos entre máquinas em uma rede TCP/IP | Apresenta uma interface para realizar a transferência. Permite a independência entre os sistemas de arquivos de ambas as máquinas (cliente e servidor). Utiliza dois canais para comunicação: um para controle (conexão persistente) e outro para dados (conexão não persistente). | Comandos e códigos | Mensagens podem ser de dois modos: em texto ou binário. Cada mensagem inclui um identificador de 3 dígitos, que indica o comando ou código correspondente. | Cliente estabelece conexão de controle com o servidor (porta 21), enviando informações de usuário e senha e comandos para mudar diretório.

Com a verificação positiva do usuário o servidor mantém a conexão de controle aberta e aguarda as solicitações de transferência. Cliente solicita um arquivo. Servidor abre uma conexão de dados com o cliente (porta 20). Após a transferência concluída a conexão é finalizada. |

| HDLC | Oferecer comunicação na cama de enlace, utilizando transmissões síncronas de frames e orientação a bit. | Baixa taxa de transferência e ambientes ruidosos; Utilizado por protocolos como X.25, PPP e SNA. | Frames de informação, supervisão e inumerados. | Todas as mensagens tem o mesmo formato de frame, sendo alterado apenas o campo de controle (8 bits). | |

| HTTP | Acessar arquivos de mídia (texto, páginas, áudios, vídeos) na internet | Ambiente cliente servidor, comunicações com persistência ou não de dados | Mensagens do tipo Request ou Response | Cabeçalho sempre presente(genérico, requisição/resposta e de entidades) e corpo opcional, corpo(body) e informação útil podem ser de texto normal ou encapsuladas | Mensagens request são determinadas pelo método HTTP (GET, POST ...) e response são determinadas pelo código de estado retornado (200, 401, 500...) |

| PPP | estabelecer enlace de dados por linhas seriais | canal de comunicação formado por linha serial síncrona ou assíncrona | controle, dados | binária (big endian) | ?? |

2.3 Propriedades desejáveis de um protocolo

Ainda segundo Gerard Holzmann, no capítulo 2 de seu livro Design and Validation of Computer Protocols, um protocolo possui algumas propriedades desejáveis:

- Simplicidade: um protocolo bem estruturado pode ser construído com um pequeno número de partes bem projetadas e bem entendidas.

- Modularidade: um protocolo que realiza uma função complexa pode ser construído com partes menores que interagem de maneira simples e bem definida. Cada parte menor é um protocolo leve que pode ser desenvolvido separadamente, verificado, implementado e mantido.

- Adequação: um protocolo bem formado não é incompleto, nem possui funções que nunca são de fato utilizadas. Um protocolo bem formado se limita aos recursos existentes, além de ser estável e adaptável.

- Robustez: um protocolo robusto deve funcionar bem em condições normais, e também em situações imprevistas. Ele deve conseguir lidar com cada possível sequência de ações, em todas as possíveis condições. Ele deve ter um projeto mínimo, de forma a remover considerações não essenciais que poderiam impedir sua adaptação a condições não antecipadas.

- Consistência: protocolos não devem apresentar interações que os levem a falhar, tais como deadlocks, livelocks e terminações inesperadas.

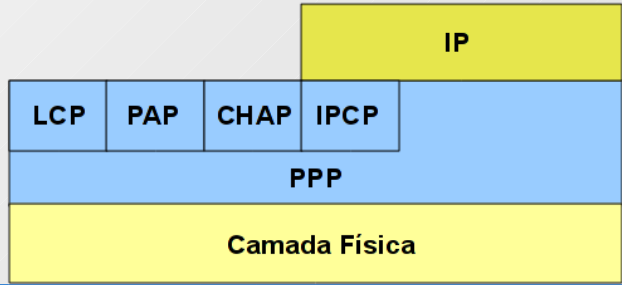

A figura a seguir mostra a arquitetura do protocolo de enlace PPP como exemplo de simplicidade e modularidade:

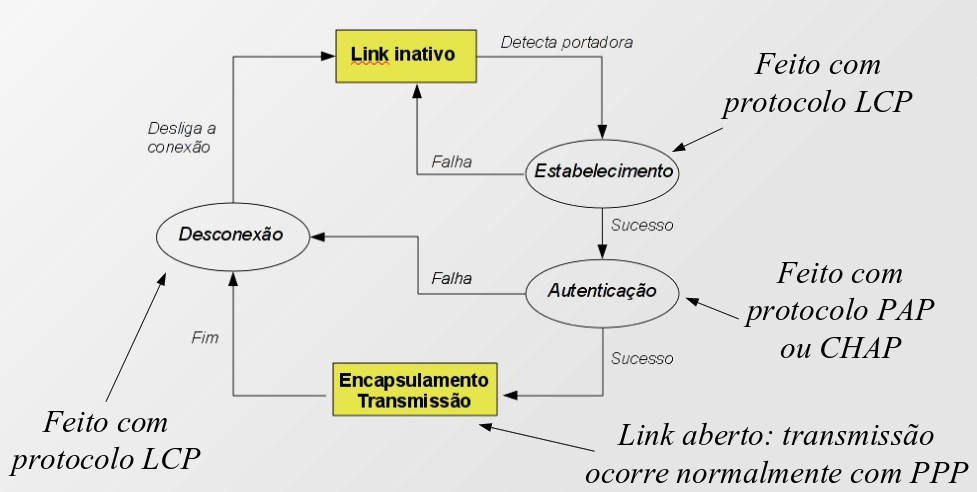

Robustez e consistência são aspectos comportamentais do protocolo, que envolvem portanto a dinâmica de seu funcionamento. O comportamento de um protocolo pode ser descrito de algumas formas, sendo usual utilizar diagramas. A figura a seguir apresenta o comportamento em alto-nível do protocolo PPP (mas não significa que dela se possa concluir que ele seja robusto ou consistente):

2.4 Diretrizes de projeto

No mesmo capÍtulo 2 de seu livro, Gerard Holzmann enumera dez regras de projeto de um protocolo:

- Definição do problema: certifique-se de que o problema esteja bem definido, com a identificação de todos os critérios de projeto, requisitos e restrições antes de iniciar um projeto.

- Definição do serviço: deve-se definir o serviço a ser realizado em cada nível de abstração antes de decidir que estruturas devem ser usadas para implementá-los (o que vem antes de como).

- Funcionalidades externas primeiro: projete a funcionalidade externa antes da interna. Primeiro considere a solução como uma caixa-preta e decida como ela interage com seu ambiente. Depois decida como a caixa-preta pode ser organizada internamente. Provavelmente isso consiste de caixas-pretas menores que podem ser refinadas de forma similar.

- Mantenha a simplicidade: protocolos extravagantes são mais propensos a ter bugs que protocolos simples. Eles são mais difíceis de implementar, verificar e comumente menos eficientes. Existem poucos problemas realmente complexos em projetos de protocolos. Problemas que aparentam serem complexos costumam ser problemas misturados. A tarefa dos projetistas é identificar os problemas mais simples, separá-los, e então resolvê-los individualmente.

- Preservar independência: não conectar o que for independente, o que significa separar questões ortogonais.

- Mantenha o projeto extensível: não introduza o que for imaterial. Não restrinja o que for irrelevante. Um bom projeto é facilmente extensível, e resolve uma classe de problemas ao invés de uma única instância.

- Crie um protótipo: antes de implementar um projeto, crie um protótipo de alto-nível, e verifique se os critérios do projeto são atingidos.

- Torne-o eficiente: implemente o projeto, meça seu desempenho e, se necessário, otimize-o.

- Verifique a implementação: confira se a implementação final otimizada é equivalente ao protótipo de alto-nível que foi verificado.

- Não pule as regras 1 a 7

2.5 TAREFA: um protocolo imaginário

Imagine um protocolo para transferência de arquivo. Esse protocolo deve prover a transferência de um arquivo entre dois computadores, de forma que o conteúdo E os atributos de um arquivo sejam devidamente copiados. Sendo assim:

- Especifique o serviço provido pelo protocolo

- Faça considerações sobre o ambiente de execução do protocolo (ex: o tipo de canal de comunicação usado e suas características)

- Defina seu vocabulário, e também a codificação de mensagens a ser adotada

- Descreva seu comportamento

Ao final, implemente esse protocolo usando seus conhecimentos sobre redes de computadores e sistemas distribuídos. OBS:

- o canal de comunicação deve ser baseado em um protocolo de transporte. Isso elimina a possibilidade de usar protocolos de aplicação, tais como HTTP (e, por consequência, implementar algo na fa forma de web service ou coisa parecida)

- o arquivo deve ser copiado sem erros, e a cópia deve apresentar o mesmo nome e atributos que o original

A entrega da especificação e do protocolo implementado deve ser feita até dia 20/02.

3 15/02: Projeto 1: um protocolo de comunicação

Um protocolo de comunicação está relacionado aos mecanismos necessários para a entrega de mensagens entre duas aplicações quaisquer. Considerando uma arquitetura de redes em camadas como TCP/IP, protocolos de comunicação correspondem às camadas de enlace até transporte. Questões como garantia de entrega, controle de sequência, tratamento de erros, sincronização, estabelecimento e término de sessão, multiplexação e delimitação de mensagens, entre possivelmente outras, fazem parte do projeto de tais protocolos. Para introduzir o projeto de um protocolo de comunicação, o primeiro projeto da disciplina envolve um protocolo para estabelecimento de enlace sem-fio ponto-a-ponto.

Considere o caso de uma nova interface de rede sem-fio composta por um transceiver RF capaz de transmitir a distâncias de até 1 km. No caso de distâncias como essa, a taxa de transmissão possível de ser obtida é de 2400 bps, porém distâncias menores possibilitam taxas maiores, até um máximo de 19200 bps. Esse transceiver pode ser usado como uma interface serial do tipo UART. Portanto, com ele podem-se criar enlaces de média distância e baixas taxas de transmissão.

O transceiver RF usado como UART proporciona uma camada física, cuja interface de acesso a serviço oferece operações de envio e recepção de bytes. Nenhuma facilidade para delimitação de mensagens, endereçamento, sincronização e tratamento de erros é fornecida. De fato, tais serviços devem ser implementados em um protocolo de enlace que use esse transceiver como camada física.

O projeto 1 envolve o desenvolvimento de um protocolo de comunicação usando esse transceiver RF, de forma a oferecer um serviço de comunicação com essas características.

3.1 O transceiver RF APC 220

O transceiver RF a ser utilizado se chama APC 220. Alguns documentos podem ser úteis:

3.2 Um primeiro experimento

O primeiro contato com o transceiver RF envolve escrever um programa que transmita a mensagem Hello world! de um computador a outro usando um enlace sem-fio. Para isso, deve-se:

- Configurar dois transceivers RF

- Conectá-los a dois computadores diferentes usando adaptadores USB

- Testar a comunicação usando programa para comunicação serial (ex: gtkterm, picocom, minicom). OBS: ver esta observação sobre um detalhe quanto ao uso do transceiver via USB.

- Escrever um programa que se comunique por meio dos transceivers. Para isso podem ser úteis:

| A serial modelada como uma classe C++ |

|---|

#ifndef SERIAL_H

#define SERIAL_H

#include <termios.h>

class Serial {

public:

Serial();

Serial(const char * path, int rate);

Serial(const Serial& orig);

virtual ~Serial();

int get() { return tty_fd;}

bool cca();

int write(const char * buffer, int len);

int read(char * buffer, int len);

int read(char * buffer, int len, bool block);

char read_byte();

private:

int tty_fd;

};

#endif /* SERIAL_H */

#include <iostream>

#include "Serial.h"

using namespace std;

int main() {

Serial rf("/dev/ttyUSB0", B9600);

string msg = "um teste ...\r\n";

char buffer[32];

int n = rf.write(msg.c_str(), msg.size());

cout << "Enviou " << n << " bytes" << endl;

n = rf.read(buffer, 32);

cout << "Recebeu " << n << " bytes: ";

cout.write(buffer, n);

cout << endl;

}

|

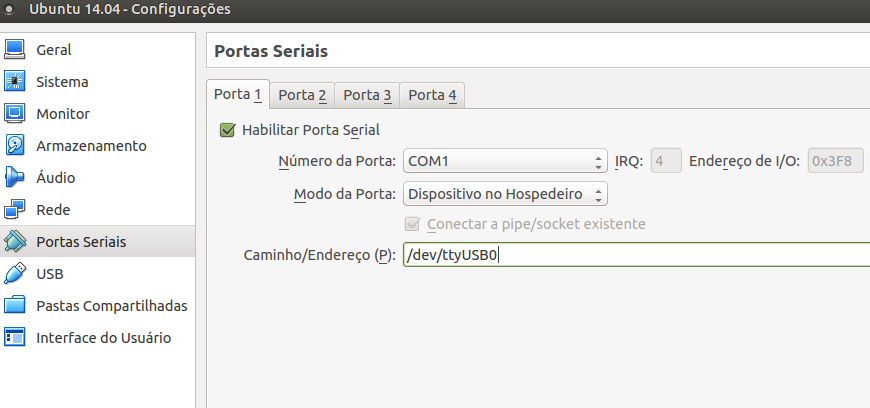

3.2.1 Configuração no VirtualBox

O transceiver deve ser conectado a porta USB do computador. O Linux o reconhece e cria o arquivo de dispositivo /dev/ttyUSB0 a ele associado. Com isso a máquina virtual VirtualBox deve ser configurada da seguinte forma:

- Habilitar a primeira porta serial (COM1)

- O modo dessa serial deve ser Dispositivo no hospedeiro

- O caminho do dispositivo deve ser /dev/ttyUSB0

3.3 TAREFA: início do protocolo de enlace

Implemente a delimitação de mensagens do seu protocolo de enlace, de forma que mensagens de tamanho variável possam ser transmitidas e corretamente recebidas. Essas mensagens pode ter entre 8 e 1024 bytes. Em seguida, use-as para transmitir um arquivo através do enlace sem-fio.

DICA: Ver capítulo 11 do livro "Comunicação de Dados e Redes de Computadores", de Behrouz Forouzan, ou capítulo 5 do livro "Redes de Computadores" de Andrew Tanenbaum.

4 22/02: Projeto 1: Sincronização e enquadramento

- Anatomia de um processo em memória no Linux: revisão sobre uso de memória e sua relação com variáveis, objetos e parâmetros em programas C/C++

A técnica de enquadramento escolhida é a do tipo sentinela. Mais especificamente, escolheu-se a versão dessa técnica implementada pelo protocolo PPP:

- Usa-se a flag 7E (01111110) como delimitador de quadros

- Usa-se um byte de escape 7D (01111101) para preenchimento de octeto

- O transmissor deve fazer pelo menos o escape dos bytes 7E e 7D que aparecerem no conteúdo do quadro

- Cada byte que sofrer o escape deve ser modificado por meio de um XOR 20. Ex: se o byte a sofrer escape for 7E, ele deve ser modificado para 5E (7E XOR 20 = 5E).

4.1 Enquadramento (framing)

O enquadramento é uma função do protocolo de enlace responsável por delimitar quadros na interface com a camada física. Deve-se ter em mente que a camada física oferece um serviço de envio e recepção de sequências de bytes sem qualquer estrutura. Cabe à camada de enlace delimitar as unidades de dados de protocolo (PDU) dentro dessas sequências de bytes.

Existe mais de uma abordagem para delimitar quadros (ver mais no capítulo 11 de Data Communications and Computer Networks, de Behoruz Forouzan, e capítulo 5 de Redes de Computadores e a Internet, de James Kurose e Keith Ross):

| Abordagem | Descrição | Exemplos |

|---|---|---|

| Quadros de tamanho fixo / duração definida | Quadros têm sempre mesmo comprimento ou duração | ATM, TDMA-based |

| Sentinela | padrão de bits/bytes delimita quadros | PPP, HDLC |

| Contador / duração | Cabeçalho contém duração ou comprimento do quadro | IEEE 802.11 |

| Presença/ausência de portadora | Ausência de portadora delimita quadros | IEEE 802.11, IEEE 802.3 |

4.1.1 Atividade

- Escolha uma abordagem viável para o protocolo de enlace a ser desenvolvido

- Modele a abordagem usando uma máquina de estados finitos de comunicação, de forma a facilitar sua implementação. Alguns textos introdutórios sobre MEF:

- Implemente a abordagem escolhida

4.2 Implementação do enquadramento

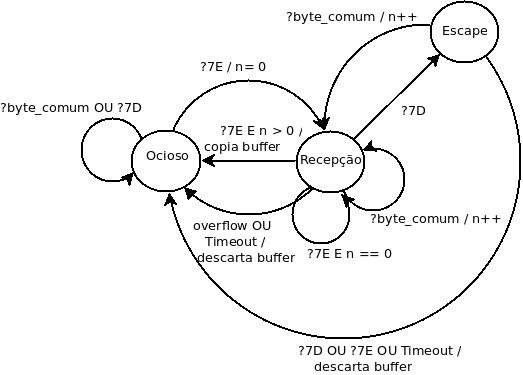

Uma máquina de estados para o receptor é esta:

Além disso, uma possível implementação dessa função do protocolo poderia ser esta:

#ifndef FRAMING_H

#define FRAMING_H

#include <cstdint>

#include "Serial.h"

class Enquadramento {

public:

Enquadramento(Serial & dev, int bytes_min, int bytes_max);

~Enquadramento();

// envia o quadro apontado por buffer

// o tamanho do quadro é dado por bytes

void envia(char * buffer, int bytes);

// espera e recebe um quadro, armazenando-o em buffer

// retorna o tamanho do quadro recebido

int recebe(char * buffer);

private:

int min_bytes, max_bytes; // tamanhos mínimo e máximo de quadro

Serial & porta;

char buffer[4096]; // quadros no maximo de 4 kB (hardcoded)

enum Estados {Q0, Q1, Q2};

// bytes recebidos pela MEF até o momento

int n_bytes;

// estado atual da MEF

int estado;

// aqui se implementa a máquina de estados de recepção

// retorna true se reconheceu um quadro completo

bool handle(char byte);

};

#endif

A declaração acima sugere implementar a MEF a partir do método handle da classe Enquadramento. Esse método deve ser executado para cada byte recebido, representando o tratamento de um evento pela MEF. Uma forma usual e direta de implementar uma MEF faz uso de uma estrutura do tipo switch-case. Essa abordagem se baseia em um modelo de programação estruturada. Basicamente ele depende de um algoritmo que executa um procedimento do sistema dependendo de seu estado atual e do evento. A seleção do procedimento se faz com uma estrutura switch-case. O exemplo abaixo mostra o esqueleto de uma MEF implementada usando essa técnica.

// o tratador de eventos de uma MEF hipotética

// A MEF aqui representada nada faz de útil ...

bool Enquadramento::handle(uint8_t byte) {

switch (estado) {

case Q0: // estado 0

estado = Q1; // muda para Q1

break;

case Q1: // estado 1

estado = Q2; // muda para Q2

break;

case Q2: // estado 2

break;

estado = Q0; // muda para Q0

}

}

OBS: para testar sua implementação da classe Enquadramento, use um arquivo ao invés da Serial. A transmissão de um quadro implica gravá-lo nesse arquivo. A recepção de um quadro deve ser feita pela leitura desse arquivo.

- Experimente gravar inicialmente um único quadro, e em seguida recebê-lo.

- Em seguida, grave dois ou mais quadros consecutivos, e depois leia-os do arquivo

- Teste sua implementação em caso de erros de transmissão:

- Grave um ou dois quadros, depois escreva alguns bytes aleatórios seguidos de um novo quadro. Ao final, tente receber os quadros que foram gravados.

- Grave um quadro, depois grave um quadro propositalmente corrompido sem 7E ao final, depois grave um novo quadro. Receba-os e compare com o que foi gravado.

- Grave um quadro, depois grave um quadro propositalmente corrompido com 7D seguido de 7E, depois grave um novo quadro. Receba-os e compare com o que foi gravado.

- Se as transmissões e recepções usando o arquivo funcionarem, experimente realizá-las usando a Serial.

OBS: este arquivo zipado contém alguns quadros de teste.

| algumas coisas prontas para ajudar |

|---|

#include <iostream>

//#include <iomanip>

#include <fstream>

#include <stdio.h>

#include <errno.h>

#include "framing.h"

using namespace std;

void dump(char * buffer, int len) {

int m = 0, line = 0;

while (m < len) {

printf("%02X: ", line*16);

for (int n=0; n < 16 and m < len; n++, m++) {

int x = (unsigned char)buffer[m];

printf("%02X ", x);

}

puts("");

line++;

}

}

int main(int argc, char * argv[]) {

string path;

if (argc > 1) path = argv[1];

else path = "teste.pkt";

ifstream arq(path);

if (not arq.is_open()) {

perror("ao abrir arquivo de quadros ");

return errno;

}

Enquadramento proto(arq, 8, 32);

char quadro[32];

int bytes = proto.recebe(quadro);

dump(quadro, bytes);

}

int main(int argc, char * argv[]) {

string path;

if (argc > 1) path = argv[1];

else path = "teste.pkt";

ifstream arq(path);

if (not arq.is_open()) {

perror("ao abrir arquivo de quadros ");

return errno;

}

Enquadramento proto(arq, 8, 32);

char quadro[32];

while (true) {

try {

int bytes = proto.recebe(quadro);

if (bytes == 0) break;

dump(quadro, bytes);

} catch (exception e) {

cerr << "Erro ao receber quadro ! " << endl;

}

}

}

int Enquadramento::recebe(char * buffer_out) {

char byte;

while (true) {

//porta.read(&byte, 1);

byte = porta.get(); // lê um byte do arquivo de teste

if (porta.fail()) return 0;

if (handle(byte)) {

memcpy(buffer_out, buffer, n_bytes);

return n_bytes;

}

}

}

|

5 01/03: Projeto 1: mecanismos básicos de um protocolo de comunicação

Um protocolo de comunicação pode incorporar um subconjunto de mecanismos elementares para que o serviço seja devidamente provido. Diferentes autores enumeram esses mecanismos, para fins de fácil compreensão. Por exemplo, Georg Holzmann no cap. 2 de Design and Validation of Computer Protocols identifica os seguintes tipos de mecanismos:

- Início e término de intercâmbio de dados

- Sincronização de transmissores e receptores

- Detecção e correção de erros de transmissão

- Formatação e codificação de dados

Mais especificamente, Controle de erros é detalhado no cap. 3 e Controle de fluxo no cap. 4.

Hartmut Konig, no cap. 5 de Protocol Engineering, 2nd ed. identifica estes mecanismos:

- Controle de erros

- Sincronização

- Gerenciamento de conexão

- Codificação e decodificação de PDU

- Ajustes em tamanhos de PDUs

- Sequenciamento

- Controle de fluxo

- Controle de taxa

Outro autor, Robin Sharp, no cap. 4 de Principles of Protocol Design, identifica estes mecanismos:

- Controle de sequência e de erros

- Controle de fluxo

- Indicação de mudança de estado do par

- Mudança de modo de serviço

- Multiplexação e separação

- Segmentação e remontagem

- Priorização

Como se pode notar, essas classificações possuem sobreposições, porém também sensíveis diferenças. Por vezes é questão de nomenclatura, em outras de ênfase em aspectos de um protocolo. No nosso caso, devemos conhecer e entender esses mecanismos para identificar quais deles são úteis para nosso protocolo de comunicação. Para realizar essa análise, antes de mais nada devemos definir o serviço a ser provido por nosso novo protocolo.

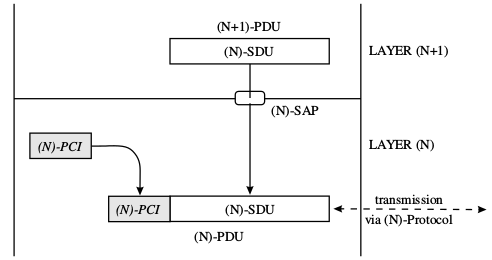

Essas funções de protocolo, para melhor entendimento e definição, devem, sempre que possível, ser relacionadas com o conceito de camadas (ver, por exemplo modelo de referência OSI). A figura a seguir resume alguns termos elementares que aparecem em um modelo em camadas (N é o número da camada), sendo eles:

- PDU: unidade de dados do protocolo (coloquialmente: pacote)

- SDU: unidade de dados de serviço (payload, carga do pacote)

- PCI: informações de controle do protocolo (cabeçalho)

- SAP: ponto de acesso a serviço (a interface ou canal para acesso à camada pelos seus usuários)

5.1 TAREFA: Definição do protocolo

Especifique seu protocolo, iniciando pelo serviço a ser oferecido. Em seguida, enumere e descreva os mecanismos a serem utilizados para implementar as funções de seu protocolo.

Serviço:

- protocolo de enlace ponto-a-ponto, para camada física do tipo UART

- encapsulamento de mensagens entre 8 e 1024 bytes

- recepção de mensagens livres de erros

- garantia de entrega

- controle de acesso ao meio

- conectado (estabelecimento de sessão)

6 08/03: Projeto 1: A função de controle de erros do protocolo de comunicação

- Implementação de Checksum

- Implementação de CRC em software

- Implementação do CRC-16 para PPP (RFC 1662)

- A Painless Guide to CRC Error Detection Algorithms, 3rd Edition por Ross Williams

- Um pequeno resumo sobre CRC (obtido do livro Comunicação de Dados e Redes de Computadores, de William Stallings)

O controle de erros envolve:

- Detecção de erros: cada mensagem recebida deve ter verificada a integridade de seu conteúdo. Mensagens corrompidas devem ser rejeitadas (descartadas)

- Recuperação de erros: mensagens descartadas devido a erros podem ser recuperadas. Existem duas abordagens:

- Correção de erros: mensagens incluem bits de redundância que possibilita, dentro de certos limites, corrigir bits corrompidos.

- Retransmissão: mensagens descartadas são simplesmente retransmitidas

O protocolo de comunicação a ser desenvolvido no projeto 1 deve receber apenas mensagens corretas. Para isso, pelo menos deve ser implementada uma função de detecção de erros.

6.1 Detecção de erros

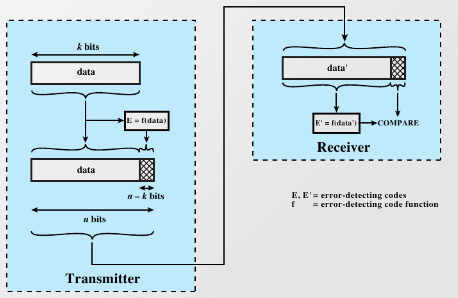

A detecção de erros implica adiciona à mensagem transmitida uma certa quantidade de bits de redundância. Os valores desses bits são determinados com base no conteúdo da mensagem. Na recepção, calcula-se novamente o valor dos bits de redundância e compara-se com os bits de redundância incluídos na mensagem. Se forem iguais, presume-se que mensagem está correta.

Bits de redundância para detecção de erros

A detecção de erros envolve basicamente a escolha de uma dentre duas técnicas:

- Checksum (soma de verificação): os bits de redundância são calculados como uma soma de todos os octetos da mensagem.

- CRC (verificação de redundância cíclica): os bits de redundância são calculados usando uma forma de álgebra polinomial.

6.2 Atividade

- Analise e escolha uma das técnicas para detecção de erros para seu protocolo.

- Implemente a técnica escolhida.

| Exemplo da classe Enquadramento com métodos para cálculo e verificação de CRC |

|---|

#ifndef FRAMING_H

#define FRAMING_H

#include <cstdint>

#include "Serial.h"

class Enquadramento {

public:

Enquadramento(Serial & dev, int bytes_min, int bytes_max);

~Enquadramento();

// envia o quadro apontado por buffer

// o tamanho do quadro é dado por bytes

void envia(char * buffer, int bytes);

// espera e recebe um quadro, armazenando-o em buffer

// retorna o tamanho do quadro recebido

int recebe(char * buffer);

private:

int min_bytes, max_bytes; // tamanhos mínimo e máximo de quadro

Serial & porta;

char buffer[4096]; // quadros no maximo de 4 kB (hardcoded)

enum Estados {Q0, Q1, Q2};

// bytes recebidos pela MEF até o momento

int n_bytes;

// estado atual da MEF

int estado;

// aqui se implementa a máquina de estados de recepção

// retorna true se reconheceu um quadro completo

bool handle(char byte);

// verifica o CRC do conteúdo contido em "buffer". Os dois últimos

// bytes desse buffer contém o valor de CRC

bool check_crc(char * buffer, int len);

// gera o valor de CRC dos bytes contidos em buffer. O valor de CRC

// é escrito em buffer[len] e buffer[len+1]

void gen_crc(char * buffer, int len);

// calcula o valor de CRC dos bytes contidos em "cp".

// "fcs" deve ter o valor PPPINITFCS16

// O resultado é o valor de CRC (16 bits)

// OBS: adaptado da RFC 1662 (enquadramento no PPP)

uint16_t pppfcs16(uint16_t fcs, char * cp, int len);

};

#endif

|

7 13/03: Projeto 1: Garantia de entrega no protocolo de enlace

A garantia de entrega pode ser definida como um serviço do protocolo que garante que uma mensagem foi entregue ao destino. Enquanto uma mensagem não tiver sua entrega assegurada, ela permanece na fila de saída mantida no transmissor pelo protocolo.

Mecanismos ARQ (Automatic Repeat reQuest) podem ser incorporados a protocolos para garantir a entrega de mensagens, preservando a ordem de envio e buscando eficiência no uso do canal. Tais mecanismos se baseiam em alguns elementos:

- Mensagens de dados

- Mensagens de confirmação positiva (ACK) e negativa (NAK)

- Numeração de sequência de mensagens

- Retransmissão de mensagens perdidas ou recusadas

Maiores detalhes podem ser lidos ndesta descrição de mecanismos ARQ, incluindo uma análise simplificada de seu desempenho.

7.1 Escolha do mecanismo ARQ a ser utilizado no protocolo de enlace

Dentre os três mecanismos ARQ elementares, pare-e-espere atende plenamente a necessidade de garantia de entrega e eficiência no uso do canal de comunicação do protocolo de enlace. Isso se conclui com a análise de utilização do canal usando pare-e-espere:

Portanto, a utilização do meio seria no máximo em torno de 0.99 (ou 99%).

7.2 Modelagem do mecanismo ARQ

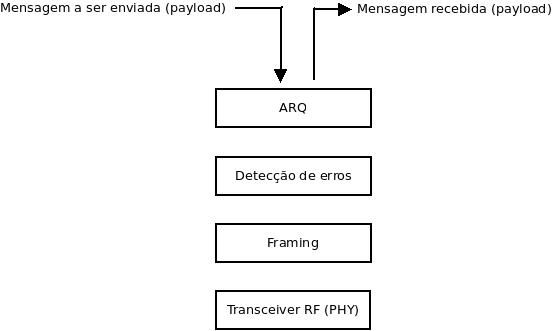

O mecanismo ARQ pare-e-espere deve ser modelado antes de ser implementado no protocolo. Sua disposição na estrutura do protocolo deve ser esta:

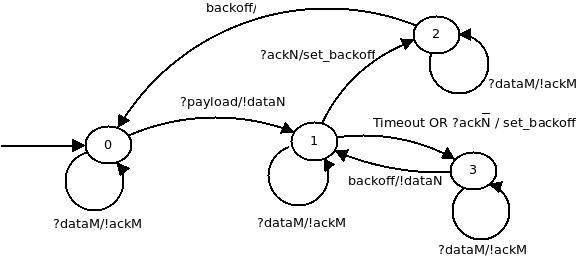

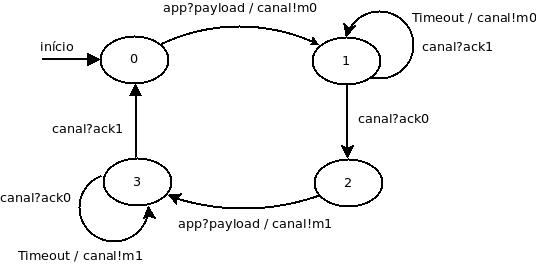

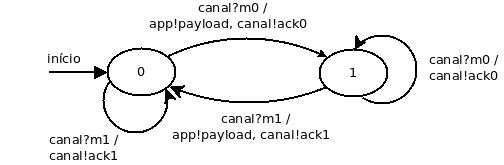

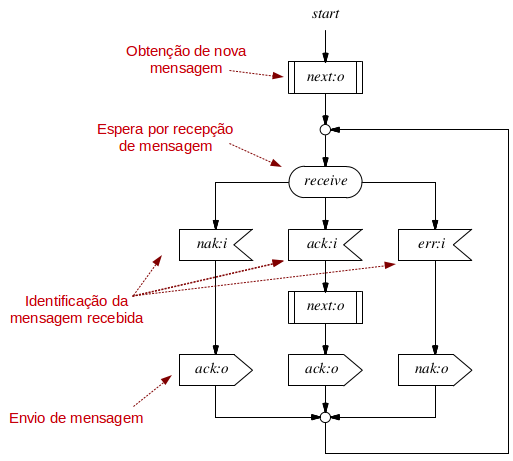

Assim, a subcamada ARQ envia e recebe quadros de dados e de confirmação da subcamada inferior (detecção de erros). O mecanismo ARQ implementado nessa subcamada pode ser modelado como duas máquinas de estado finitas: uma para transmissão e outra para recepção:

Duas questões despontam quanto à modelagem com máquinas de estados finitos:

- As MEF projetadas podem ser minimizadas (terem menos estados) ?

- As MEF podem ser combinadas em uma nova MEF que contenha o comportamento tanto do transmissor quanto do receptor ?

Para investigar essas questões, devem-se estudar máquinas de estados finitos no contexto de protocolos de comunicação. MEF é uma ferramenta de modelagem útil para representar o comportamento ou regras de procedimento (proceding rules) de protocolos.

7.3 Conjunto de mensagens (vocabulário) e regras de procedimento (gramática)

O protocolo proposto no projeto 1 deve ser especificado. Isso implica sua descrição sem ambiguidades, para que possa ser corretamente implementado. A especificação envolve a definição do serviço oferecido, seu vocabulário e sintaxe, sua gramática, e a verificação de seu comportamento. Sua implementação se chama entidade de protocolo, sendo composta por software e (por vezes) hardware.

Diagrama simplificado da entidade de protocolo

A entidade de protocolo a ser desenvolvida implica pelo menos:

- Especificar e implementar a interface de acesso ao protocolo para seus usuários.

- Definir um vocabulário de mensagens, e a sintaxe abstrata dessas mensagens.

- Modelar as regras de procedimento, que determinam as sequências de mensagens e eventos aceitas pelo protocolo.

- Especificar a codificação das mensagens, o que se denomina sua sintaxe concreta.

7.3.1 Vocabulário

Um protocolo envolve intercâmbio de mensagens entre duas ou mais entidades. O conjunto de mensagens que compõe o protocolo é chamado de vocabulário.

Ex: um protocolo do tipo stop-and-wait possui um vocabulário dado por:

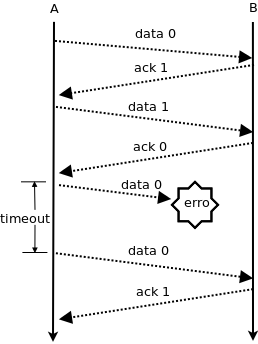

Essas mensagens podem ser usadas em sequências como mostrado neste diagrama de sequência temporal:

Cada mensagem carrega alguma informação composta por dados (o conteúdo gerado pela aplicação) e meta-dados (o conteúdo de controle gerado e usado pelo próprio protocolo). O formato das mensagens é dado pela 'sintaxe do protocolo, e existem diferentes métodos para sua descrição. Esse aspecto do protocolo deve ser trabalhado mais adiante.

7.3.2 Regras de procedimento

Intercâmbios de mensagens entre entidades de um protocolo devem respeitar regras quanto às sequências válidas de mensagens. O conjunto dessas regras é chamado de regras de procedimento (procedure rules).

Um protocolo é um sistema a eventos-discretos. Isso significa que as ações em um protocolo ocorrem em instantes pontuais, e não continuamente. Essas ações, ou acontecimentos, são chamadas de eventos. Por exemplo, a recepção ou envio de uma mensagem, a ocorrência de timeout, o início ou término de uma sessão são eventos ao longo de uma comunicação. Assim, um protocolo interage com seu ambiente (canal de comunicação, usuário), sendo acionado por eventos (ex: recepção de mensagem) que são respondidos com a realização de ações (ex: envio de mensagem). Seu comportamento depende do histórico de eventos passados, o que é chamado de estado. Esse tipo de sistema demanda modelos específicos para a descrição das sequências possíveis de eventos, incluindo a informação sobre o estado do protocolo.

Um diagrama de sequência temporal, como mostrado no exemplo do protocolo stop-and-wait, apesar de ilustrativo não pode ser usado para especificar as regras de um protocolo. Esse tipo de diagrama é útil para apresentar uma sequência específica de troca de mensagens, mas não todas as sequências possíveis. Quer dizer, ele não tem expressividade para especificar todas as possíveis sequências de mensagens durante as comunicações. Outros tipos de diagramas e métodos formais devem ser usados nesse caso.

7.3.3 Máquinas de Estados Finitos

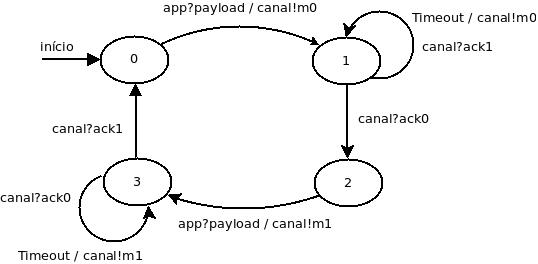

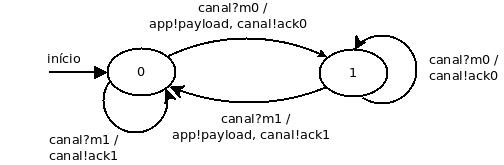

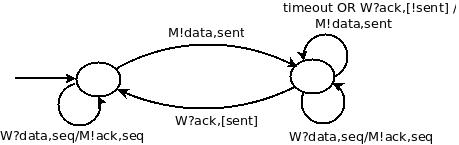

O protocolo stop-and-wait usado como exemplo envia uma mensagem por vez, aguardando sua confirmação para enviar uma nova mensagem. Caso a confirmação não seja recebida, a última mensagem é retransmitida. Um exemplo de protocolo que usa esse tipo de mecanismo de controle de erros é o MAC CSMA/CA do padrão IEEE 802.11. Uma versão para o stop-and-wait usa um bit para numerar mensagens, de forma a evitar a duplicação de mensagens no receptor. Assim, seu vocabulário é composto pelas mensagens msg0, msg1, ack0, ack1. As regras de procedimento desse protocolo podem ser ilustradas usando diagramas de máquinas de estados finitos, como mostrado a seguir:

|

|

Uma máquina de estados finitos (ou simplesmente MEF) é composta de um conjunto de estados (as bolas) e transições (as setas). Um estado representa uma instância de comportamento do sistema (ex: ocioso, espera), e uma transição representa uma mudança de estado. Uma transição possui um estado inicial e um ou mais estados finais, além de uma condição para que ocorra (a isso se chama evento). Esse modelo básico de MEF possui expressividade para modelar alguns sistemas, e apresenta diversas propriedades importantes para analisar o comportamento desses sistemas.

Formalmente, uma MEF é definida pela tupla (Q, q0, S, T), sendo:

- Q: um conjunto não-vazio de estados

- q0: um elemento de Q denominado estado inicial

- S: um conjunto de eventos (ou mensagens), o qual forma um vocabulário

- T: uma relação de transição de estados

A relação de transição de estados T é usualmente representada por uma tabela cujas linhas contêm o estado inicial, uma ação, e o estado final. No caso da MEF do transmissor do protocolo stop-and-wait, essa tabela poderia ser:

| Estado inicial | Ação | Estado final |

|---|---|---|

| 0 | envia m0 | 1 |

| 1 | recebe ack1 | 2 |

| 1 | recebe ack0 | 0 |

| 1 | timeout | 0 |

| 2 | envia m1 | 3 |

| 3 | recebe ack0 | 0 |

| 3 | recebe ack1 | 2 |

| 3 | timeout | 2 |

Para o projeto do protocolo de comunicação, a MEF tem duas finalidades:

- Modelar as regras de procedimento do protocolo: a MEF torna possível conceber o comportamento do protocolo, definindo o que deve ser feito a depender das mensagens recebidas e transmitidas, entre outros eventos. Além disso, mecanismos internos do protocolo também podem ser modelados com MEF (ex: enquadramento).

- Verificar o comportamento do protocolo: o projeto do protocolo pode esconder problemas sutis e difíceis de identificar. Existem técnicas e ferramentas que auxiliam na verificação da correção das regras de procedimento do protocolo, evidenciando problemas tais como impasses e perdas de sincronismo.

Num primeiro momento, as MEF serão utilizadas para modelar o protocolo de comunicação. Seu uso para verificar a correção do protocolo deve ser realizado após ter sido construído um protótipo.

7.4 Atividade: MEF da garantia de entrega do protocolo de comunicação

O protocolo de comunicação deve ser modelado com uma MEF. Algumas funções do protocolo podem ser convenientemente representadas com MEF, tais como:

- Enquadramento (framing)

- Garantia de entrega (mecanismo ARQ)

- Gerenciamento de conexão

- Controle de acesso ao meio

Tendo como base a ganartia de entrega, modele-a com uma MEF. Para isso identifique os componentes da MEF capazes de representar as regras de procedimento dessa função do protocolo: estados, eventos e transições. Em seguida, faça um diagrama da MEF da garantia de entrega.

8 15/03: Projeto 1: Garantia de entrega no protocolo de enlace

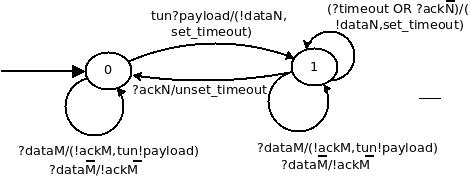

A MEF do ARQ: N é o número de sequência de envio, e M o de recepção

A notação dos rótulos das transições da máquina de estados é:

evento / ação

... sendo evento o evento que dispara a transição, e ação as ações a serem realizadas ao final da transição.

Tanto eventos quanto ações podem conter envios e recepções de mensagens. Envios são da forma:

canal!mensagem

E recepções são assim:

canal?mensagem

... sendo que canal pode ser omitido, se o canal por onde ocorre o envio ou recepção for evidente.

9 22/03: Projeto 1: ARQ e integração com o sistema operacional

- Event Loop: uma técnica para tratar eventos

- Padrão de Projeto Reactor: outra técnica para tratar eventos

9.1 As sequências de processamento do protocolo

O protocolo até o momento apresenta funcionalidades elementares que o tornam capaz de estabelecer enlaces rudimentares. Dois blocos funcionais importantes foram definidos:

- Framing (enquadramento): cuida da delimitação de quadros e da detecção de erros.

- ARQ (garantia de entrega): define o formato de quadro e trata dos mecanismos para entrega e retransmissão.

A implementação desses blocos funcionais foi realizada de forma simplificada. No caso, supôs-se que as pontas de enlace se revezam entre transmissões e recepções, de forma que um lado envia um quadro e em seguida aguarda receber um quadro. Em outras palavras, o protótipo do protocolo até o momento não é capaz de reagir assincronamente aos eventos a que está sujeito em situações usuais: a qualquer instante pode-se receber um quadro ou haver a necessidade de transmitir um quadro. Para que o protocolo seja de fato funcional, nenhuma suposição pode ser feita sobre as sequências de quadros recebidas e transmitidas, tampouco as velocidade relativas das aplicações que se comunicam por meio do enlace. Isso implica repensar o modelo de sistema do protocolo para que ele possa atender esses eventos.

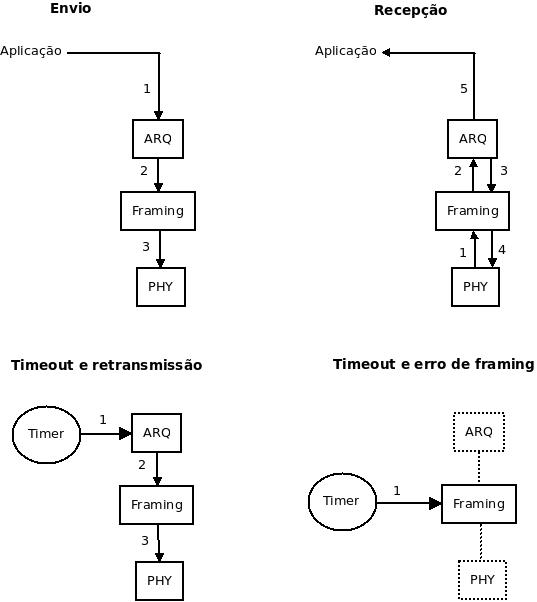

A busca de soluções para o protocolo inicia com uma investigação sobre as sequências de processamento que podem ocorrer. A figura a seguir identifica três sequências representativas (há algumas outras, mas essas são esclarecedoras):

Algumas sequências de processamento do protocolo

Deve-se observar que as sequências apresentadas na figura possuem diferentes origens, como se pode ver pelas setas numeradas:

- Envio: esta sequência inicia com (1) o surgimento de uma mensagem fornecida por uma aplicação. Essa mensagem deve então (2) ser encapsulada em um quadro de dados na subcamada ARQ. Ao final, o quadro gerado em ARQ (3) deve ser delimitado e transmitido pela subcamada de enquadramento.

- Recepção: esta sequência inicia com (1) a recepção de um byte vindo do transceiver RF (subcamada PHY). Se, após a recepção desse byte, um quadro completo e livre de erros foi recebido, (2) ele é repassado à subcamada ARQ. Se for um quadro de dados, uma confirmação é gerada e transmitida via subcamada de enquadramento, conforme passos 3 e 4, e (5) o conteúdo do quadro é entregue à aplicação. Se for um quadro de confirmação, os passos 3 a 5 não são executados.

- Timeout e retransmissão: na ocorrência de um (1) timeout na subcamada ARQ, o último quadro de dados é retransmitido, conforme passos 2 e 3.

Do ponto de vista do modelo de sistema, uma questão importante trata da identificação e tratamento dos eventos pelo protocolo. Conforme as sequências exemplificadas, há estes eventos:

- mensagem vinda da aplicação

- bytes vindos da camada física

- timeout

Assim, devem-se investigar técnicas para possibilitar que o protocolo consiga atender esses eventos assim que surgirem.

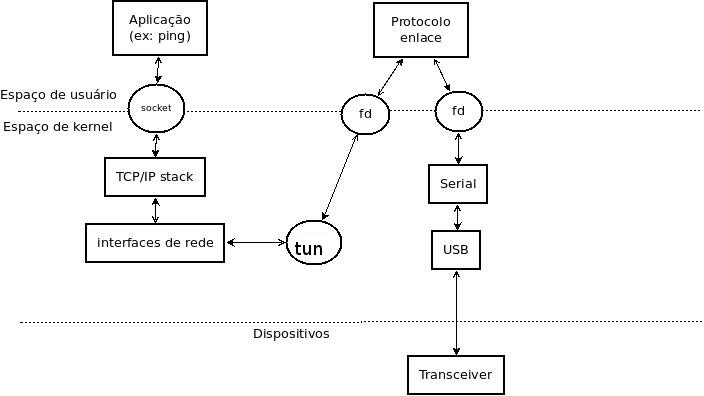

9.1.1 Multiplexação do acesso a descritores de arquivos

Pelo diagrama sobre a integração ao subsistema de rede do Linux (mostrado na próxima seção), o driver do protocolo de enlace deve ler dados tanto do descritor de arquivo da interface tun quanto da interface serial do transceiver RF. Porém, ao tentar ler algo de um descritor de arquivos (ex: com chamada de sistema read) o processo é bloqueado. Enquanto estiver bloqueado não se pode ler dados que porventura estejam disponíveis no outro descritor de arquivos. Isso se deve ao fato de que leituras com read serem bloqueantes. Para poder aguardar por dados em ambos descritores de arquivo simultaneamente, o processo do protocolo deve multiplexar o acesso a esses descritores.

Algumas técnicas são bem conhecidas para aguardar dados através de múltiplos descritores de arquivos:

- Espera ocupada: os descritores de arquivo são configurados para serem não-bloqueantes, e assim pode-se implementar um laço que tente ler algo de cada descritor de arquivo em sequência. Se um descritor não tiver dados disponíveis, a leitura retorna imediatamente. Esse tipo de solução tem a grande desvantagem de desperdiçar tempo de processador.

- Uso de threads: cria-se uma thread para ler de cada descritor de arquivo. Como threads são concorrentes, uma thread pode ficar bloqueada esperando dados em um descritor de arquivo enquanto outra lê outro descritor e processa os dados recebidos. Uma solução como essa envolve um projeto cuidadoso para tratar questões de sincronismo das threads.

- Uso da chamada de sistema select: a chamada select possibilita esperar por dados em um conjunto de descritores de arquivos. A chamada em si é bloqueante, porém retorna imediatamente se ao menos um dos descritores de arquivos estiver disponível para acesso. A chamada informa quais descritores podem ser acessados sem risco de bloqueio. Essa solução é simples e não precisa dos cuidados com sincronismo como no caso de threads. O exemplo a seguir mostra o uso de select para esperar por dados vindos da entrada padrão ou a recepção de uma conexão em um socket TCP.

| Exemplo mais simples de uso de select |

|---|

|

Em C++ #include <sys/select.h>

#include <sys/time.h>

#include <unistd.h>

#include <iostream>

#include <fcntl.h>

using namespace std;

int main() {

int fd1, fd2;

// fd1: arquivo /dev/random (lento de ler)

// note que foi aberto em modo não-bloqueante

fd1 = open("/dev/random", O_RDONLY | O_NONBLOCK);

// fd2: entrada padrão (usualmente teclado)

fd2 = 0;

// faz com que fd2 opere em modo não-bloqueante

int op = fcntl(fd2, F_GETFL);

fcntl(fd2, F_SETFL, op | O_NONBLOCK);

while (true) {

// cria um conjunto de descritores

fd_set r;

// inicia o conjunto de descritores, e nele

// acrescenta fd1 e fd2

FD_ZERO(&r);

FD_SET(fd1, &r);

FD_SET(fd2, &r);

// chama select para monitorar o conjunto de descritores

// como não foi especificado timeout (último

// parâmetro), select pode ficar bloqueado para sempre

// O valor de retorno de seelct é a quantidade de

// descritores prontos para serem acessados

int n = select(fd1+1, &r, NULL, NULL, NULL);

cout << "Ha " << n << " descritores prontos" << endl;

// testa se fd1 está pronto para ser acessado

if (FD_ISSET(fd1, &r)) {

char buffer[1024];

cout << "Descritor do random: ";

cout << read(fd1, buffer, 1024) << " bytes" << endl;

}

// testa se fd1 está pronto para ser acessado

if (FD_ISSET(fd2, &r)) {

char buffer[1024];

cout << "Descritor do teclado: ";

cout << read(fd2, buffer, 1024) << " bytes" << endl;

}

}

}

#!/usr/bin/python3

import sys,select,os

import fcntl

def set_nonblock(arq):

fd = arq.fileno()

flag = fcntl.fcntl(fd, fcntl.F_GETFL)

fcntl.fcntl(fd, fcntl.F_SETFL, flag | os.O_NONBLOCK)

fd1 = open('/dev/random','rb')

fd2 = sys.stdin

set_nonblock(fd1)

set_nonblock(fd2)

while True:

r,w,e = select.select([fd1, fd2], [], [])

if fd1 in r:

print('Chegou algo em random:', len(fd1.read(1024)))

if fd2 in r:

print('Chegou algo no teclado:', len(fd2.read(1024)))

|

| Exemplo de uso de select com socket |

|---|

|

Em C #include <sys/select.h>

#include <sys/time.h>

#include <sys/types.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <arpa/inet.h>

#include <unistd.h>

#include <stdio.h>

#include <string.h>

#define PORT 5555

int cria_socket(int port) {

int sd = socket(AF_INET, SOCK_STREAM, 6);

struct sockaddr_in addr;

socklen_t len;

// Vincula um endereco local qualquer ao socket

addr.sin_family = AF_INET;

addr.sin_addr.s_addr = htonl(INADDR_ANY);

addr.sin_port = htons(port);

len = sizeof(addr);

int ok = 1;

setsockopt(sd, SOL_SOCKET, SO_REUSEADDR, (void*)&ok, sizeof(ok));

if (bind(sd, (struct sockaddr*)&addr, sizeof(addr)) < 0) {

perror("Ao vincular endereço ao socket");

return -1;

}

listen(sd, 2);

return sd;

}

int main() {

printf("Esperando que se tecle algo + ENTER, ou se receba conexão no port %d ...\n\n", PORT);

fflush(stdout);

int fd = 0; // o descritor 0 corresponde à entrada padrão ...

int sd = cria_socket(PORT); // cria um socket TCP no port PORT

int max_fd = fd;

if (sd > max_fd) max_fd = sd;

struct timeval timeout; // para especificar o timeout

timeout.tv_sec = 5; //timeout de 2 segundos

timeout.tv_usec = 0;

fd_set espera; // um conjunto de descritores

FD_ZERO(&espera); // zera o conjunto de descritores

FD_SET(fd, &espera); // adiciona "fd" ao conjunto de descritores

FD_SET(sd, &espera); // adiciona "sd" ao conjunto de descritores

// aqui se usa select para monitorar os descritores contidos em "espera"

if (select(max_fd+1, &espera, NULL, NULL, &timeout) == 0) {

// timeout !!

puts("Timeout !");

} else {

puts("Algo chegou ...");

// a seguir se verifica que descritores podem ser lidos sem risco de bloqueio

// i.e.: que descritores estão prontos para serem acessados

if (FD_ISSET(fd, &espera)) {

char linha[128];

int n;

n = read(fd, linha, 128);

printf("Leu %d caracteres da entrada padrão: %s\n", n, linha);

}

if (FD_ISSET(sd, &espera)) {

char * msg = "***\r\nrecebi conexão mas desconectei em seguida ...\r\n\r\n";

int n, con;

struct sockaddr_in addr;

socklen_t len = sizeof(addr);

con = accept(sd, (struct sockaddr*)&addr, &len);

printf("Recebeu conexão de (%s,%d)\n", inet_ntoa(addr.sin_addr), ntohs(addr.sin_port));

send(con, msg, strlen(msg), 0);

shutdown(con, SHUT_RDWR);

}

}

}

#!/usr/bin/python3

import sys,socket

import select

import os,fcntl

PORT = 5555

Timeout = 30

def set_nonblock(arq):

fd = arq.fileno()

flag = fcntl.fcntl(fd, fcntl.F_GETFL)

fcntl.fcntl(fd, fcntl.F_SETFL, flag | os.O_NONBLOCK)

def cria_socket(port):

sd = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sd.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)

sd.bind(('0.0.0.0', port))

sd.listen(2)

return sd

print("Esperando que se tecle algo + ENTER, ou se receba conexão no port %d ...\n" % PORT)

fd1 = sys.stdin

set_nonblock(fd1)

sd = cria_socket(PORT)

while True:

r, w, e = select.select([fd1, sd], [], [], Timeout)

if not r:

print('Timeout ! saindo ...')

break

if fd1 in r:

data = fd1.read(1024)

print('Leu %d caracteres da entrada padrão: %s' % (len(data), data))

if sd in r:

con,addr = sd.accept()

con.send('***\r\nrecebi conexão mas desconectei em seguida ...\r\n\r\n'.encode('utf-8'))

con.shutdown(socket.SHUT_RDWR)

print('Recebeu conexão de %s:%d' % addr)

|

Excetuando a técnica 1, as demais podem ser usadas na implementação do protocolo.

9.2 A integração com o subsistema de rede do Linux

A integração do protocolo de enlace com o subsistema de rede do Linux pode ser feita de duas formas:

- Criação de um device driver no kernel Linux: uma tarefa árdua, e que envolve um bom conhecimento sobre o kernel Linux e desenvolvimento de device drivers. A depuração é difícil. O protocolo fica bem integrado ao sistema operacional.

- Implementação do protocolo em espaço de usuário: um protótipo em espaço de usuário é mais fácil de criar, pois pode usar as APIs existentes para a linguagem de programação escolhida. A depuração fica facilitada. Porém a integração com o sistema operacional apresenta um certo overhead devido ao fluxo de processamento transitar frequentemente entre espaços de sistema e de usuário.

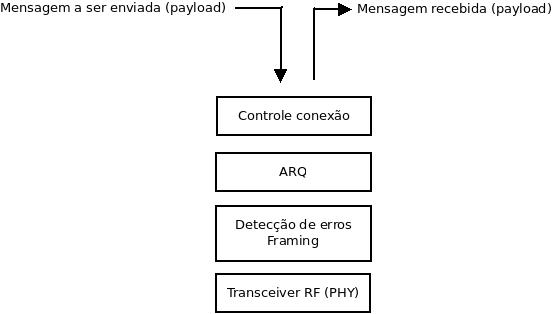

Para o objetivo do projeto 1, a segunda opção é a mais adequada. A implementação em espaço de usuário deve usar uma interface de rede do tipo tun para fazer a integração com o subsistema de rede. Com isso, existe uma interface de rede associada ao enlace estabelecido pelo protocolo, a qual possui parâmetros de rede IP (endereço, máscara), e rotas podem ser definidas para destinos alcançáveis através dela. Com isso, qualquer aplicação TCP/IP pode se comunicar usando o protocolo desenvolvido.

A figura a seguir mostra um diagrama que esquematiza a integração do protótipo com o Linux, evidenciando a interface de rede do tipo tun.

A criação e configuração de uma interface tun pode ser feita de forma programática, usando chamadas de sistema do Linux. O código-fonte a seguir demonstra como uma interface dessas pode ser criada e configurada.

| função para criar uma interface tun |

|---|

#include <sys/types.h>

#include <unistd.h>

#include <fcntl.h>

#include <sys/ioctl.h>

#include <stdio.h>

#include <net/if.h>

#include <linux/if_tun.h>

#include <string.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <arpa/inet.h>

// tun_alloc: cria uma interface tun

// Parâmetro de entrada:

// char * dev: o nome da interface ser criada. Se for NULL, interface será denominada pelo sistema (ex: tun0)

//

// Retorno: valor inteiro

// - se > 0: o descritor de arquivo da interface tun criada.

// - se < 0, ocorreu um erro

#define MTU 256

#define MASK "255.255.255.252"

int tun_alloc(char *dev)

{

struct ifreq ifr;

int fd, err;

if( (fd = open("/dev/net/tun", O_RDWR)) < 0 ) {

perror("");

return -1;

}

memset(&ifr, 0, sizeof(ifr));

/* Flags: IFF_TUN - TUN device (no Ethernet headers)

* IFF_TAP - TAP device

*

* IFF_NO_PI - Do not provide packet information

*/

//ifr.ifr_flags = IFF_TUN | IFF_NO_PI;

ifr.ifr_flags = IFF_TUN;

if( *dev )

strncpy(ifr.ifr_name, dev, IFNAMSIZ);

err = ioctl(fd, TUNSETIFF, (void *) &ifr);

if( err < 0 ){

close(fd);

perror("");

return err;

}

return fd;

}

// esta outra função configura a interface tun: define os endereços IP do enlace ponto-a-ponto,

// a máscara de rede /30 e ativa a interface. Ela faz o mesmo que o comando:

// ifconfig nome_tun IP_da_interface dstaddr IP_da_outra_ponta_do_enlace

//

// esta função deve ser usada assim, supondo que a interface tun se chame tun0, e os endereços IP

// do enlace sejam 10.0.0.1 e 10.0.0.2:

//

// if (set_ip("tun0", "10.0.0.1", "10.0.0.2") < 0) {

// perror("so configurar a interface tun");

// return 0;

// }

//

// Maiores detalhes sobre as chamadas de sistemas utilizadas: ver "man netdevice", ou

// http://man7.org/linux/man-pages/man7/netdevice.7.html

int set_ip(char *dev, char * ip, char * dst) {

struct ifreq ifr;

struct sockaddr_in *addr;

int ok;

int sd;

// cria um socket para configurar a interface

// esse socket não tem nada de especial ...

sd = socket(AF_INET, SOCK_DGRAM, 0);

if (sd < 0) return sd;

// zera todos os bytes da struct ifreq

// essa struct contém os atributos a serem configurados na interface

bzero(&ifr, sizeof(ifr));

// usa o ponteiro addr para referenciar o campo de endereço da struct ifreq

// isso facilita o preenchimento dos atributos desse campo

addr = (struct sockaddr_in*)&(ifr.ifr_ifru.ifru_addr);

// preenche o campo endereço com o enderço IP da interface

addr->sin_addr.s_addr = inet_addr(ip);

addr->sin_family = AF_INET;

addr->sin_port = 0;

// escreve o nome da interface na struct ifreq. Isso é necessário

// para o kernel saber que interface é alvo da operação

strncpy(ifr.ifr_name, dev, IFNAMSIZ);

// executa uma operação de configuração de endereço IP de interface

ok = ioctl(sd, SIOCSIFADDR, &ifr);

if (ok < 0) return ok;

// preenche o campo endereço com o endereço IP da outra ponta do enlace

addr->sin_addr.s_addr = inet_addr(dst);

// executa uma operação de configuração de endereço IP de destino da interface

ok = ioctl(sd, SIOCSIFDSTADDR, &ifr);

if (ok < 0) return ok;

// preenche o campo endereço com a máscara de rede da interface

addr->sin_addr.s_addr = inet_addr(MASK);

// executa uma operação de configuração de máscara de rede da interface

ok = ioctl(sd, SIOCSIFNETMASK, &ifr);

if (ok < 0) return ok;

// executa uma operação de configuração de MTU da interface

ifr.ifr_mtu = MTU;

ok = ioctl(sd, SIOCSIFMTU, &ifr);

if (ok < 0) return ok;

// lê as flags da interface

ok = ioctl(sd, SIOCGIFFLAGS, &ifr);

if (ok < 0) return ok;

// acrescenta flags UP (ativa) e RUNNING (pronta para uso)

ifr.ifr_flags |= IFF_UP | IFF_RUNNING;

// executa uma operação de configuração flags da interface

return ioctl(sd, SIOCSIFFLAGS, &ifr);

}

|

Após criar a interface, pode-se testar a comunicação com um simples ping:

ping 10.0.0.2

9.3 Atividade

- Integre seu protocolo com o kernel Linux. Antes de qualquer coisa, o enquadramento e a detecção de erros devem estar funcionando corretamente.

- Escolha a técnica de multiplexação a ser usada. Dica: dedique um tempo a modelar seu protocolo, para evidenciar como seus elementos atuarão de acordo com a multiplexação escolhida ... e lembre de considerar a implementação de timeouts.

10 27/03: Projeto 1: continuação

11 29/03: Projeto 1: continuação

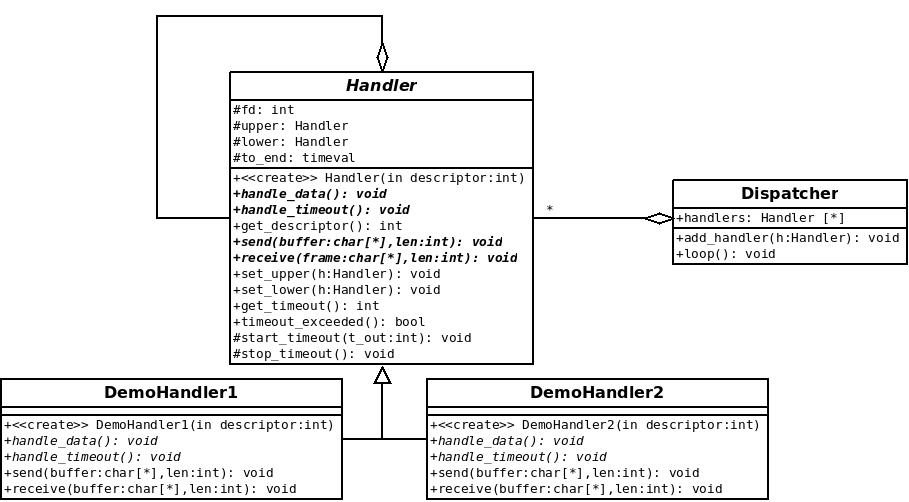

12 05/04: Projeto 1: o tratamento de eventos por meio do dispatcher

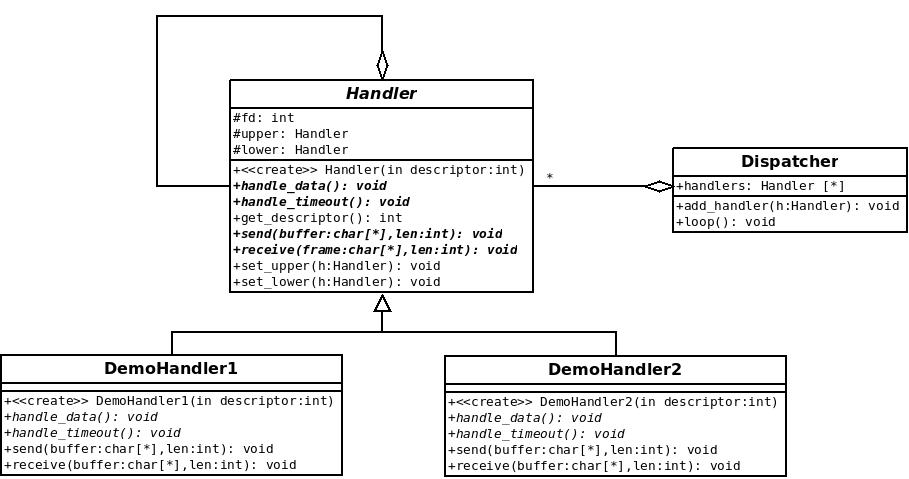

A estrutura do protocolo envolve o uso de um dispatcher (ou um event loop) para identificar os eventos e encaminhá-los para serem tratados pelos componentes do protocolo. Quando o dispatcher identifica um evento, ele invoca de forma síncrona seu tratador. As sequências de processamento do protocolo descritas na aula de 22/03 correspondem às chamadas dos tratadores de evento. Na aba colapsada a seguir apresenta-se um esboço de um dispatcher, que pode ser adaptado para uso no protocolo.

| a classe Enquadramento redefinida como um Handler |

|---|

class Enquadramento : public Handler {

public:

Enquadramento(Serial & dev, int bytes_min, int bytes_max);

virtual ~Enquadramento();

// envia o quadro apontado por buffer

// o tamanho do quadro é dado por bytes

virtual int send(char * buffer, int bytes);

virtual int receive(char * buffer, int bytes) { throw -1;}

virtual void handle_data();

virtual void handle_timeout();

private:

int min_bytes, max_bytes; // tamanhos mínimo e máximo de quadro

Serial & porta;

char buffer[4096];

enum Estados {Q0, Q1, Q2};

// bytes recebidos pela MEF até o momento

int n_bytes;

// estado atual da MEF

int estado;

// aqui se implementa a máquina de estados de recepção

// retorna true se reconheceu um quadro completo

bool handle(char byte);

// verifica o CRC do conteúdo contido em "buffer". Os dois últimos

// bytes desse buffer contém o valor de CRC

bool check_crc(char * buffer, int len);

// gera o valor de CRC dos bytes contidos em buffer. O valor de CRC

// é escrito em buffer[len] e buffer[len+1]

void gen_crc(char * buffer, int len);

// calcula o valor de CRC dos bytes contidos em "cp".

// "fcs" deve ter o valor PPPINITFCS16

// O resultado é o valor de CRC (16 bits)

// OBS: adaptado da RFC 1662 (enquadramento no PPP)

u16 pppfcs16(char * cp, int len);

};

Enquadramento::Enquadramento(Serial & dev, int bytes_min, int bytes_max) : Handler(dev.get()), porta(dev) {

min_bytes = bytes_min;

max_bytes = bytes_max;

n_bytes = 0;

estado = Q0;

}

int Enquadramento::send(char * buffer, int bytes) {

// envio de um quadro

}

void Enquadramento::handle_data() {

char byte;

porta.read(&byte, 1);

if (handle(byte)) {

// recebeu um quadro completo: repassa-o para ARQ

if (upper) upper->receive(buffer, n_bytes);

}

}

|

| a criação do protocolo supondo que existam as classes ARQ e Enquadramento |

|---|

#include "dispatcher.h"

#include "Enquadramento.h"

#include "ARQ.h"

#include "Serial.h"

#include "Tun.h"

int main() {

Serial dev("/dev/ttyUSB0", B9600);

int tun_fd = tun_alloc("ptp0");

ARQ h1(tun_fd); // handler ARQ

Enquadramento h2(dev, 32, 256); // handler Enquadramento

// ARQ em cima, Enquadramento embaixo

h1.set_lower(h2);

h2.set_upper(h1);

Dispatcher monitor;

monitor.add_handler(h1);

monitor.add_handler(h2);

monitor.loop();

}

|

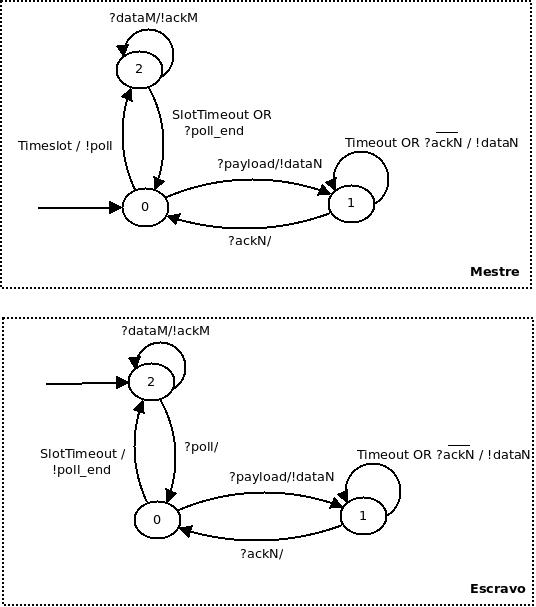

13 10/04: Projeto 1: O controle de acesso ao meio

O enlace a ser estabelecido usa um canal compartilhado. Somente um dos lados do enlace pode transmitir em um determinado momento. Por isso é necessário que o protocolo inclua um mecanismo de controle de acesso ao meio (MAC) para arbitrar as transmissões no enlace.

Três abordagens para acesso ao meio podem ser identificadas (maiores detalhes estão no capítulo 5, seção 5.3, do livro Redes de Computadores e a Internet, 5a. edição, de James Kurose e Keith Ross):

- Por revezamento: usando mensagens especiais, o direito de acesso ao meio é definido inequivocamente para cada um dos lados alternadamente. Esse acesso ao meio é livre de disputa, o que significa que colisões não ocorrem.

- Por divisão de tempo: ambos os lados se mantêm sincronizados, e usam intervalos de tempo cíclicos predeterminados para suas transmissões (isso é uma forma de TDMA). Essa abordagem também é livre de disputa.

- Aleatória: cada um dos lados pode tentar transmitir em instantes arbitrários. Se transmissões se sobrepuserem (colisões), as mensagens envolvidas são perdidas e devem ser retransmitidas. Usam-se esperas de tempo aleatórias para evitar que as retransmissões causem novas colisões. Essa abordagem envolve disputa por acesso ao meio.

Para nosso protocolo, as abordagens 1 e 3 são viáveis. Para a abordagem 1, pode-se imaginar um acesso ao meio do tipo mestre-escravo. Para a abordagem 3, o acesso ao meio clássico Aloha poderia ser facilmente implementado.

13.1 Aloha

Um controle de acesso ao meio do tipo Aloha. Ele pode ser integrado ao ARQ:

13.2 Mestre-escravo

Um controle de acesso ao meio do tipo Mestre-Escravo. Ele também pode ser integrado ao ARQ:

13.3 Atividade

- Escolha um dos MAC e incorpore-o a seu protocolo.

13.4 Diferenciação de eventos no ARQ

O componente ARQ está sujeito a pelo menos três tipos de eventos:

- payload vindo da tun: notificado pelo Dispatcher por meio do método handle_data

- quadro vindo do Enquadramento: notificado pelo Enquadramento por meio do método receive

- timeout: notificado pelo Dispatcher por meio do método handle_timeout.

Esses eventos devem ser tratados por meio da máquina de estados do ARQ. Uma forma de resolver isso é implementar a máquina de estados em um método específico, como este:

// executa a MEF, passando como parâmetros uma identificação

// do tipo de evento, o buffer que contém os dados,

// e a quantidade de bytes contidos nesse buffer

void mef(Evento tipo, char * dados, int bytes);

Método mef, que representa a máquina de estados. Ele deve ser declarado na classe ARQ

O tipo Evento pode ser declarado como uma enumeração:

enum Evento {Payload, Quadro, Timeout};

Tipo Evento: fica melhor declará-lo como privativo da classe ARQ

Seguindo esse modelo, os eventos recebidos podem ser encaminhados para a máquina de estados pelos respectivos métodos da classe ARQ:

void ARQ::receive(char * frame, int bytes) {

mef(Quadro, frame, bytes);

}

void ARQ::handle_data() {

char buffer[1024];

int bytes;

// lê os bytes da tun

// encaminha os dados lidos para a máquina de estados

mef(Payload, buffer, bytes);

}

void ARQ::handle_timeout() {

// encaminha o timeout pra máquina de estados

mef(Timeout, NULL, 0);

}

Métodos que recebem eventos devem encaminhá-los apropriadamente para a máquina de estados

14 12/04: Projeto 1: Timeouts

O protocolo de enlace possui limites de tempo para suas sequências de ações em ao menos estes casos:

- Enquadramento: há um limite de tempo para a recepção de um novo byte de um quadro. Se esse tempo for excedido, considera-se que os bytes restantes foram perdidos e assim o quadro incompleto deve ser descartado.

- ARQ: há um limite de tempo para a recepção de uma confirmação de um quadro de dados. Se esse tempo for excedido, uma retransmissão deve ser feita.

- MAC:

- Aloha: o MAC Aloha realiza backoff quando um quadro é perdido. O backoff pode ser considerado um tempo de espera a ser notificado ao MAC, de forma parecida com um timeout.

- Mestre-escravo: no MAC Mestre-Escravo cada nodo pode deter o direito de transmitir por um tempo máximo predefinido. Quando esse temnpo se esgota o nodo deve passar o direito de transmissão para o outro nodo. O controle do tempo de posse do direito de transmitir pode ser implementado de forma parecida com timeout.

No modelo de implementação do protocolo, cabe ao Dispatcher detectar e notificar timeouts. Porém o Dispatcher não sabe qual timeout pertence a cada Handler, ou que timeouts os Handlers precisam. Assim, os Handlers precisam disposnibilizar essa informação ao Dispatcher.

15 19/04: Gerenciamento de sessão

A próxima função do protocolo de enlace envolve o estabelecimento, manutenção e terminação de conexão. Sendo um protocolo ponto-a-ponto, deve-se estabelecer um enlace entre as duas pontas participantes antes de poder transferir dados. Isso evita que as transmissões entre um par de participantes sejam confundidas com transmissões de outros pares.

Nas seções 5.2 e 5.3 do capítulo 5 do livro Protocol Engineering, 2nd ed, de Hartmut Konig, há uma explicação sobre o gerenciamento de conexões e diversas formas de implementá-la. No caso do protocolo de enlace, serão usados estabelecimento e terminação explícitos de conexões, e manutenção de conexão.

15.1 Estabelecimento de conexão

Para criar uma conexão deve-se:

- estabelecer a conexão: ambos participantes devem se sincronizar para aceitar ou recusar a conexão

- negociar parâmetros de conexão: a conexão pode envolver parâmetros operacionais do protocolo que devem ser comuns a ambos participantes. Como exemplo, citam-se tamanho máximo de PDU e identificador de conexão.

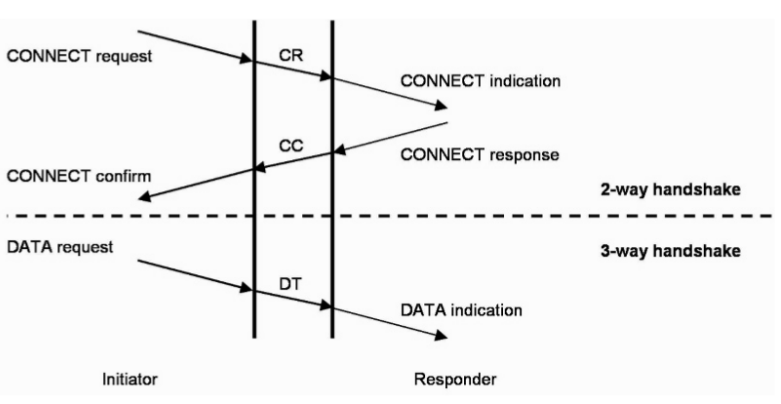

A sincronização entre os participantes implica a troca de mensagens, a qual pode ser feita com duas (2-way handshaking) ou 3 (3-way handshaking) mensagens:

A sincronização do tipo 2-way é adequada em comunicações unidirecionais, mas não para comunicações bidirecionais. Isso se deve ao fato de que a primeira mensagem (CR) contém parâmetros de conexão do participante que iniciou o processo, e a segunda mensagem (CC) contém parâmetros do outro participante. Se a mensagem CC for perdida, o participante iniciador da conexão não tem como saber se a conexão foi aceita e quais os parâmetros definidos pelo outro participante. Assim, uma terceira mensagem enviada pelo iniciador serve para que o outro participante saiba que a conexão foi estabelecida, e que assim ele pode usá-la para enviar dados. De forma resumida:

- Ao receber a mensagem CC, o iniciador já pode enviar dados pela conexão

- Ao receber a terceira mensagem, o outro participante também pode enviar dados pela conexão. OBS: essa terceira mensagem pode ser uma mensagem de dados comum, pois ela serve para que o outro participante saiba que a conexão foi estabelecida com os parâmetros negociados.

15.2 Manutenção de conexão

Um enlace pode ter momentos de ociosidade, quando não há mensagens de dados para serem transmitidas. Isso pode ser confundido com casos em que o enlace se rompe (ex: um dos participantes é desligado, ou o meio de comunicação é seccionado). Para evitar que um enlace rompido seja interpretado com um enlace ocioso (e vice-versa), o protocolo deve fazer a manutenção de conexão.

A manutenção de conexão pode ser feita com o envio periódico de mensagens de verificação. Por exemplo, o protocolo PPP usa mensagens Keep-Alive enviadas a cada 10 segundos para monitorar o estado do enlace. Se três mensagens Keep-Alive consecutivas forem perdidas, o enlace é terminado. Nesse caso, após um certo tempo (ex: 30 segundos) o protocolo PPP tenta restabelecer o enlace. O protocolo TCP também possui um mecanismo opcional para manutenção de conexão chamado de Keep Alive. Uma abordagem como essa poderia ser incluída no protocolo de enlace em desenvolvimento.

15.3 Terminação de conexão

A terminação de conexão implica duas necessidades:

- A sincronização entre os participantes quanto ao término da conexão (ambos participantes devem fechar a conexão)

- A garantia de que todas as mensagens de dados pendentes sejam entregues

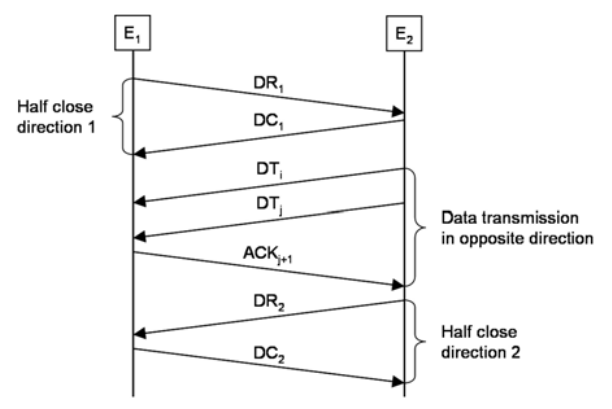

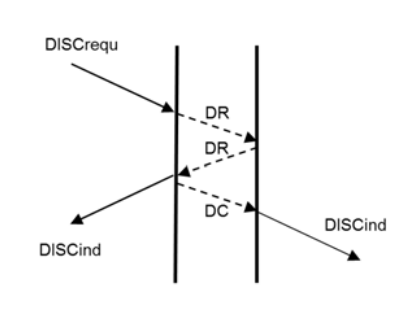

A solução não é tão simples quanto parece. Uma discussão detalhada pode ser lida na seção 5.3.3 do livro Protocol Engineering, 2nd ed, de Hartmut Konig. Com base nessa explicação e no fato de que o protocolo de enlace em desenvolvimento é bidirecional, deve-se usar a terminação de conexão feita por ambos participantes do enlace. Assim um participante envia uma mensagem para terminação de conexão, e após sua confirmação entra-se em estado de conexão parcialmente fechada (half-close connection). O outro participante envia suas mensagens pendentes, e em seguida envia sua mensagem de terminação de conexão. Após a confirmação dessa última mensagem de terminação, a conexão é considerada terminada. A figura a seguir exemplifica esse procedimento.

Uma simplificação pode ser feita se ambos participantes encerrarem a conexão simultaneamente. Nesse caso, a terminação pode ser sincronizada com três mensagens (3-way handshake):

Por fim, pode acontecer de mensagens de terminação de conexão serem perdidas. Isso manteria um ou mesmo ambos participantes esperando indefinidamente pelo término de conexão. Uma solução para evitar essa situação é usar timeout para a espera de confirmação da mensagem de término de conexão.

15.4 Atividade

- Identifique em que parte da estrutura do seu protocolo devem se encaixar o gerenciamento de conexão

- Modele o gerenciamento de conexão do seu protocolo de enlace.

16 24/04: Projeto 1: conclusão

O protocolo ponto-a-ponto para um canal sem-fio entra em fase de conclusão. O modelo do protocolo foi estabelecido de forma a prover os serviços que foram definidos no início do projeto. Apenas o controle de conexão é opcional.

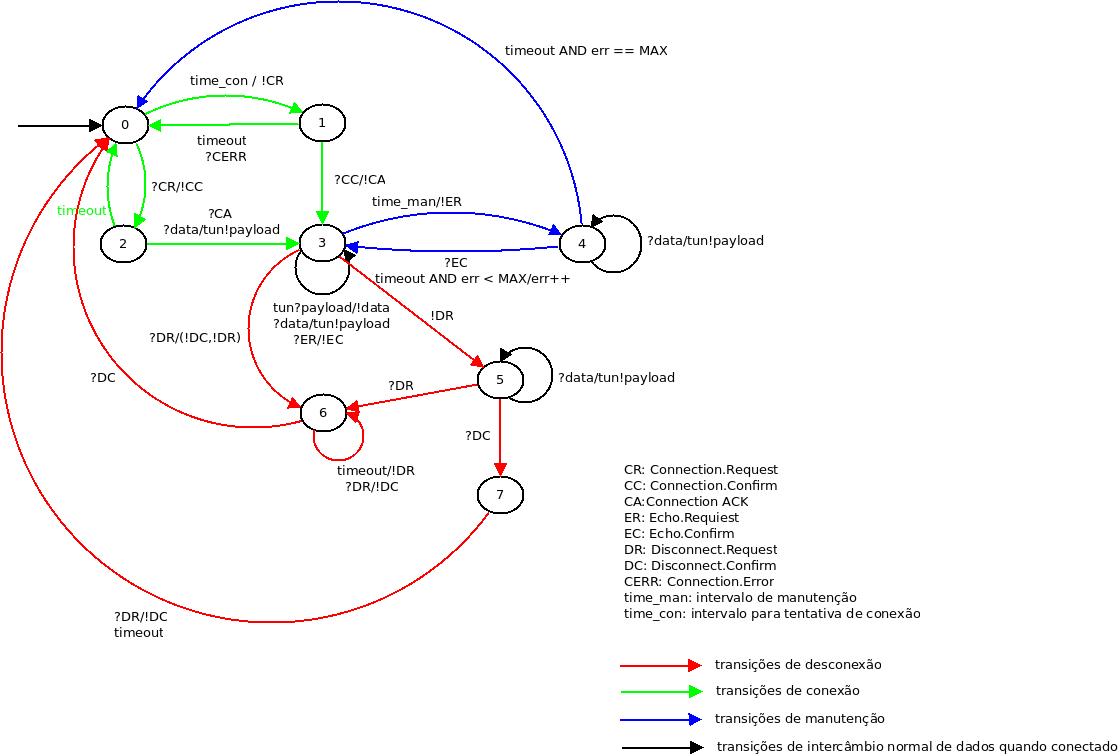

Para as equipes que puderem implementar o controle de conexão, segue um esboço de como isso se integraria na estrutura atual do protocolo.

O protocolo com o controle de conexão

O controle de conexão implica estabelecimento, manutenção e terminação de conexões. Apenas uma conexão pode estar estabelecida por vez, pois no contexto do protocolo uma conexão significa uma associação com outra entidade do protocolo para formar um enlace ponto-a-ponto. Com isso, apenas um enlace ponto-a-ponto pode existir por vez, para uma determinada entidade de protocolo. O estabelecimento de conexão envolve uma negociação em três vias, e a terminação deve ser feita explicitamente por ambas entidades. O comportamento do controle de conexão está esboçado na máquina de estados a seguir.

Um possível comportamento para o controle de conexão

Algumas modificações são necessárias para integrar o controle de conexão com a garantia de entrega (ARQ):

- ARQ não mais recebe payload diretamente da tun, e sim via controle de conexão

- Quadro usado no ARQ deve ter em seu cabeçalho um campo para identificar a conexão. Quadros recebidos com identificadores de conexão desconhecidos devem ser descartados pelo ARQ (e sem serem confirmados).

- Quadros de gerenciamento do controle de conexão devem ser enviados sem aguardar confirmação, ou com retransmissões limitadas.

- ARQ deve inibir controle de conexão quando transmitir um quadro de dados, até que receba uma confirmação.

17 26/04: Projeto 1: finalização

A entrega do código-fonte do protocolo e do relatório técnico deve ser feita usando o Moodle.

- Prazo: 08/05/2017

- Prazo com atraso: 15/05/2017

18 03/05: Projeto 2: um protocolo de aplicação

Projeto 2: um protocolo de aplicação; especificação e modelagem informal do protocolo

- Objetivo:

- Propor um protocolo de aplicação

- Descrever informalmente o protocolo proposto

Visão geral:

- Pedir que a turma proponha uma aplicação que julgue interessante. Algumas ideias são:

- Transferência de arquivos, com autenticação de usuário, múltiplos arquivos transferidos simultaneamente e procura remota de arquivos.

- Jogo (obs: sugerir a batalha naval, ou algum jogo simples com múltiplos jogadores)

- Finanças (ex: compra e venda de ações ... creio que com modelo publisher/subscriber)

- Sensoriamento e Controle (ex: monitorar janelas, portas e iluminação de uma residência, podendo abri-las ou fechá-las)

- Comunicador usando rede adhoc com dispositivos móveis

... em seguida:

- Descrever a comunicação envolvida nessa aplicação

- Propor um protocolo para essa finalidade

- Especificar o protocolo (rever os passos 1 a 7 das diretrizes de projeto)

- Definir o serviço a ser provido pelo protocolo, o que inclui a interface de acesso a serviço

- Verificar e implementar o protocolo

18.1 Exemplo: Protocolo para Jogos

No semestre 2015/2 foi especificado um protocolo genérico para jogos com múltiplos jogadores. Esse protocolo se mostrou complexo para o tempo disponível para desenvolvimento.A seguir apresenta-se sua descrição inicial.

O protocolo para jogos oferece um serviço de comunicação flexível e extensível para jogos com múltiplos jogadores. Esse serviço foi inicialmente imaginado com estas funcionalidades:

- Identificação e descoberta de jogadores

- Controle de sessão

- Entrada/início de jogo

- Término/abandono de jogo

- Mudança de modo de jogador (ex: suspensão ou pausa, reativação, ...)

- Autenticação de jogador

- Comunicações de jogo

- Entrega de mensagens diretas (endereçadas a um jogador ou grupo de jogadores), com ou sem resposta

- Notificações de eventos

Envio de mensagens de controle

18.2 Especificação do protocolo

- Objetivos:

- definir o serviço a ser provido pelo protocolo

- determinar o vocabulário do protocolo

- especificar suas regras de procedimento usando máquinas de estado finitos

O protocolo de aplicação escolhido deve ser especificado. Isso implica sua descrição sem ambiguidades, para que possa ser corretamente implementado. A especificação envolve a definição do serviço oferecido, seu vocabulário e sintaxe, sua gramática, e a verificação de seu comportamento. Sua implementação se chama entidade de protocolo, sendo composta por software e (por vezes) hardware.

Essas questões já foram vistas no projeto 1:

18.3 Atividade: modelo do protocolo de aplicação com MEF

- Defina o vocabulário do protocolo de aplicação, incluindo os tipos de mensagens e suas sintaxes.

- Modele o comportamento do protocolo de aplicação com uma MEF. Para isso identifique os componentes da MEF capazes de representar as regras de procedimento do protocolo: estados, mensagens e eventos, transições. Em seguida, faça um diagrama da MEF do protocolo.

19 08/05: Projeto 2: codificação das mensagens

vocabulário e gramática do protocolo; sintaxe: representação textual, ASN.1

Objetivos:

- representar mensagens com sintaxe abstrata (ex: ABNF, ASN.1, ou outras)

- codificar mensagens com sintaxe concreta

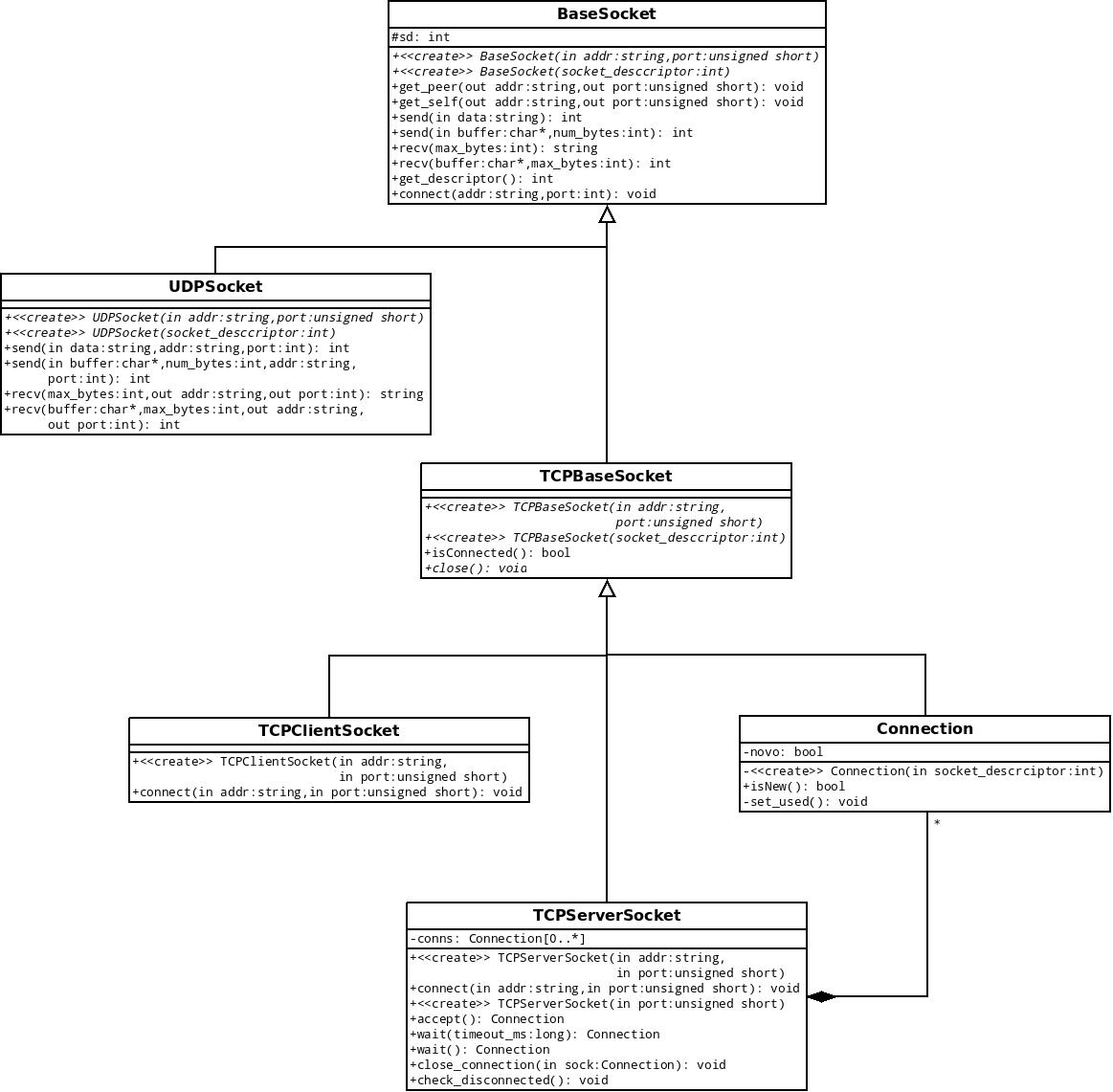

Cada mensagem que compõe o vocabulário de um protocolo carrega informações que dizem respeito a seu conteúdo (ou payload) e meta-dados do protocolo. Por exemplo, mensagens do protocolo TCP (chamadas de segmentos), como mostrado na figura a seguir, contêm diversas informações de controle que formam um cabeçalho, e um corpo de mensagem que contém os dados transportados pela mensagem.