Parte da camada de enlace na arquitetura IEEE 802, tem papel fundamental na comunicação entre estações. O MAC é responsável por:

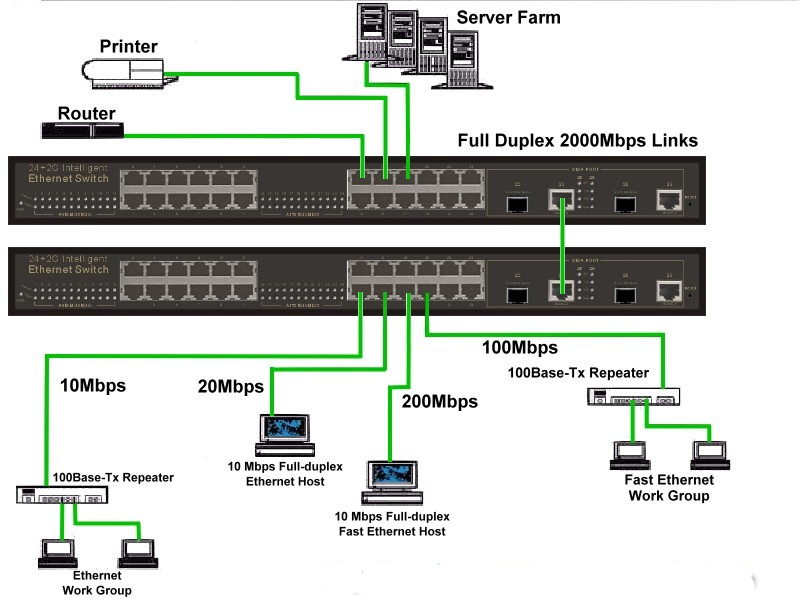

Essas características importantes devem fazer com que uma LAN com switches tenha um desempenho superior a uma LAN com hubs. Por desempenho entenda-se um número menor de colisões sob tráfego intenso (ou mesmo ausência total de colisões), e maior capacidade de canal vista por cada equipamento conectado ao switch.

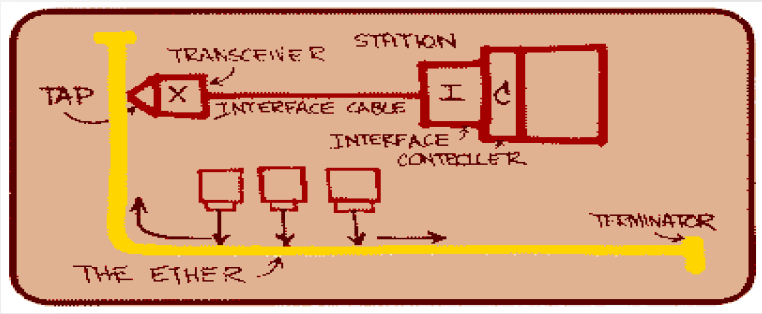

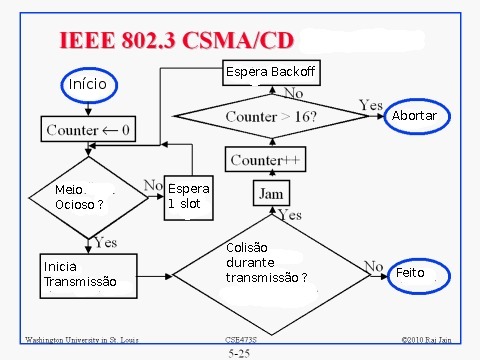

O acesso do tipo CSMA/CD é probabilístico: uma estação verifica se o meio está está livre antes de iniciar uma transmissão, mas isso não impede que ocorra uma colisão (apenas reduz sua chance). Se acontecer uma colisão, cada estação envolvida usa esperas de duração aleatória para desempate, chamadas de backoff. A ideia é que as estações sorteiem valores de espera diferentes, e assim a que tiver escolhido um valor menor consiga transmitir seu quadro. Veja o fluxograma acima para entender como isso é feito.

6 Protocolo ARP

6.1 Atividade

Realizar este conjunto de experimentos.

7 AULA 05 e 06 29/10/ 31/10 de 2018

7.1 Padrão IEEE 802.11 (WLAN)

O padrão IEEE 802.11 define uma tecnologia de redes locais sem-fio (WLAN), mais conhecida como WiFi. Esse tipo de rede tem como algumas características o baixo custo dos dispositivos, facilidade de utilização e boas taxas de transmissão em curtas distâncias (algumas dezenas de metros). Apesar de ter sido projetada para redes locais, essa tecnologia também tem sido usada para redes de média distância (alguns km). No entanto, para distâncias mais longas o padrão precisa ser adaptado para que funcione de forma eficiente. Para entender como criar enlaces de acesso sem-fio de alguns quilômetros usando esse tipo de tecnologia, é necessário entender seus princípios de funcionamento.

8 Estrutura de uma rede IEEE 802.11

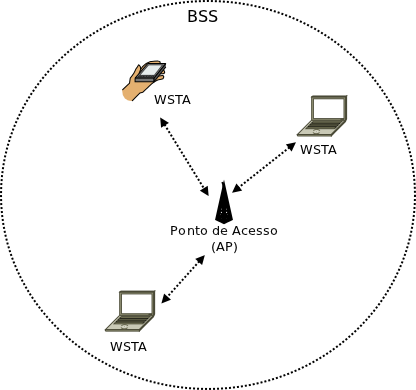

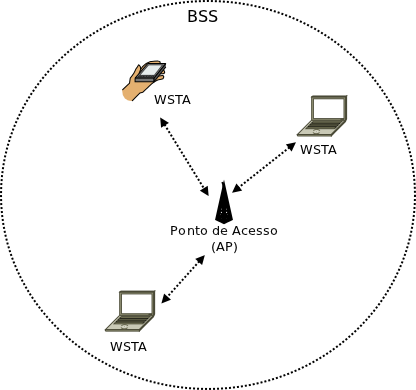

Uma rede local sem-fio (WLAN) IEEE 802.11 é implantada por um equipamento especial chamado de ponto de acesso (AP - Access Point). Esse equipamento estabelece uma WLAN, de forma que computadores, smartphones, PDAs, laptops, tablets (e outros dispositivos possíveis) possam se comunicar pelo canal sem-fio. Esses dispositivos são denominados estações sem-fio (WSTA - Wireless Station), e se comunicam usando o AP como intermediário. Isso significa que todas as transmissões na WLAN são intermediadas pelo AP: ou estão indo para o AP, ou vindo dele. Além disso, uma WSTA somente pode se comunicar na WLAN se primeiro se associar ao AP - isto é, se registrar no AP, sujeitando-se a um procedimento de autenticação.

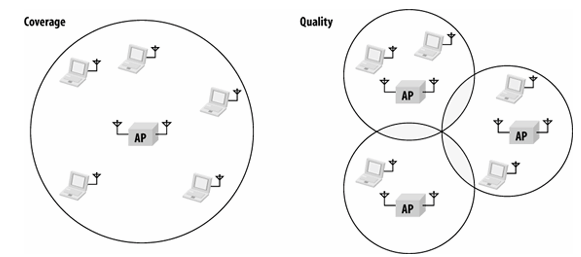

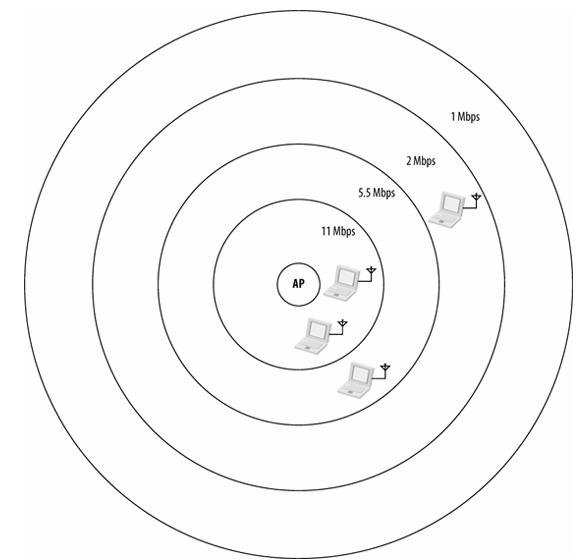

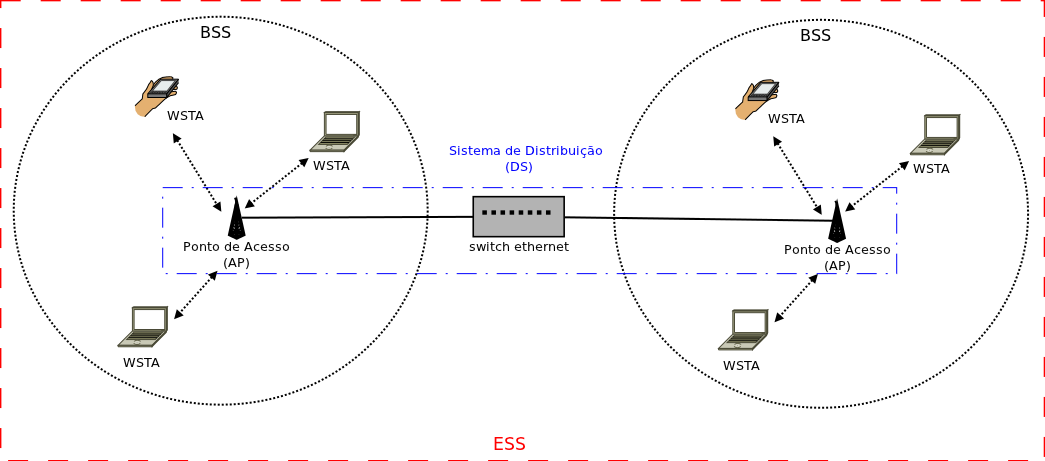

Do ponto de vista da organização da WLAN, a menor estrutura possível é o BSS (Basic Service Set), mostrado na figura abaixo. Um BSS é formado por um AP e as WSTA a ele associadas. O BSS possui um nome, identificado pela sigla SSID (Service Set Identifier), que deve ser definido pelo gerente de rede. O BSS opera em um único canal, porém as transmissões podem ocorrer com diferentes taxas de bits (cada quadro pode ser transmitido com uma taxa, dependendo da qualidade do canal sem-fio conforme medida pela WSTA que faz a transmissão). Por fim, apenas uma transmissão pode ocorrer a cada vez, o que implica o uso de um protocolo de acesso ao meio (MAC) pelas WSTA e AP.

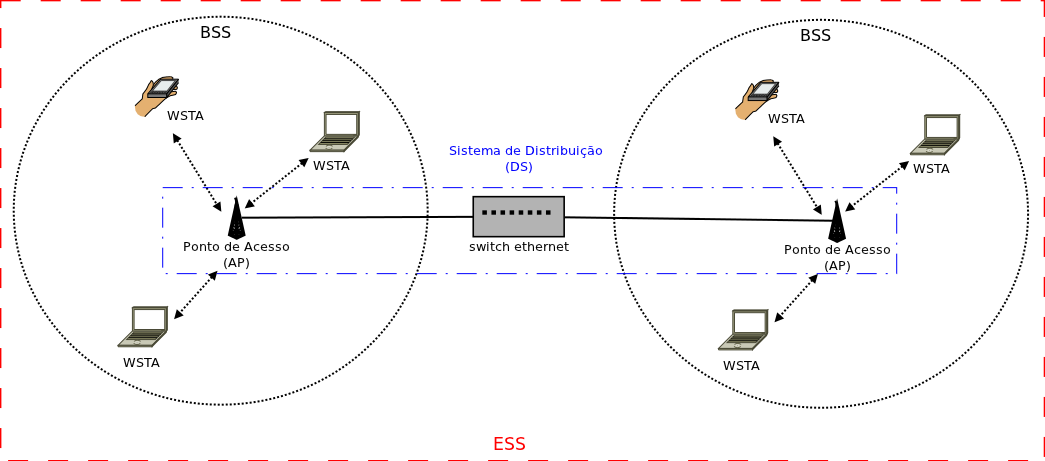

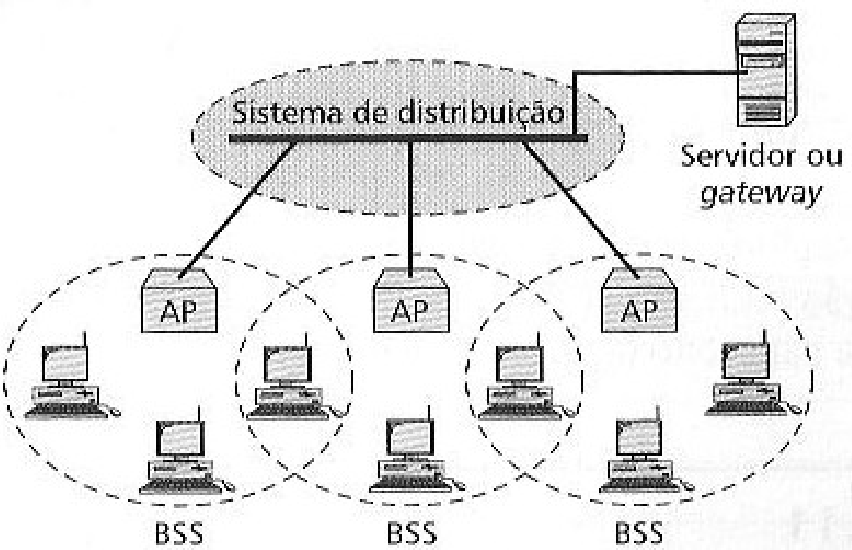

O AP opera em nível de enlace, de forma parecida com um switch ethernet (porém sua tarefa é um pouco mais complexa ...). Isso quer dizer que o AP não usa o protocolo IP para decidir como encaminhar os quadros das WSTA, e assim não faz roteamento. Uma consequência desse modo de operação do AP é que a junção de dois ou mais AP por meio de um switch ethernet, com seus respectivos BSS, faz com que WSTAs em diferentes BSS possa se comunicar como se fizessem parte da mesma rede local. A união de dois ou mais BSS, mostrada na figura a seguir, se chama ESS (Extended Service Set). Em um ESS, todos os BSS possuem o mesmo SSID. No entanto, ao se criar um ESS deve-se cuidar para evitar que BSS vizinhos usem o mesmo canal.

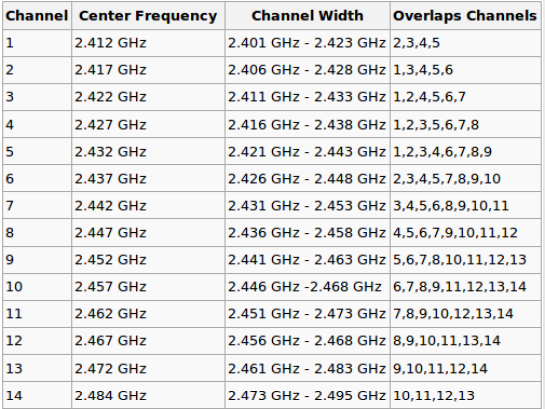

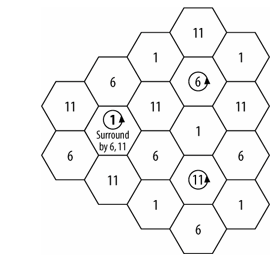

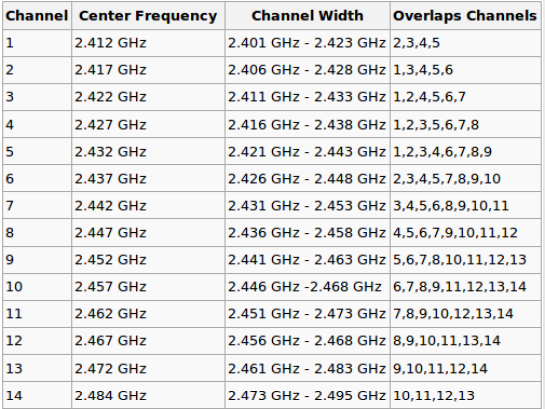

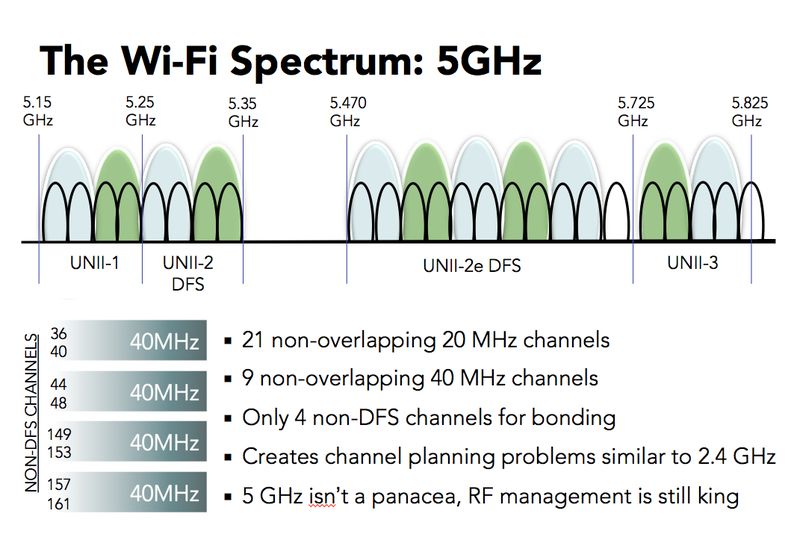

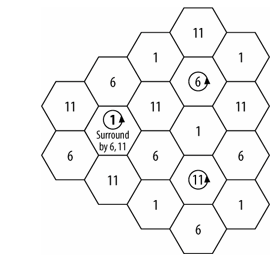

As redes IEEE 802.11b e IEEE 802.11g usam a frequência 2.4 GHz para seus canais, que são espaçados a cada 5 MHz. As redes IEEE 802.11a e IEEE 802.11n usam a frequência de 5 GHz. No caso de IEEE 802.11g, ainda a mais comum de ser usada, os canais são numerados de 1 a 11. Apesar de haver 11 canais, apenas três deles (no máximo) não apresentam sobreposição. Isso se deve à modulação OFDM usada nessa rede, que na prática ocupa uma largura de banda de pouco mais de 20 MHz. A tabela abaixo mostra os canais usados em IEEE 802.11g, indicando a lista de canais interferentes de cada canal.

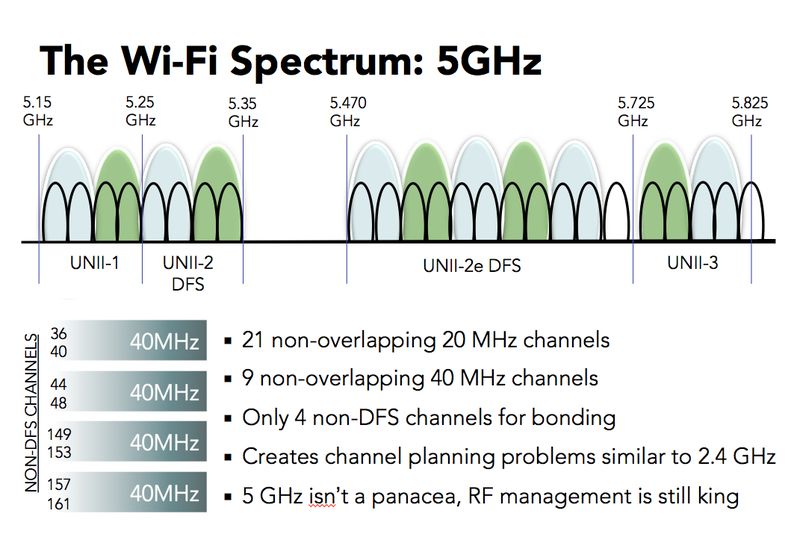

No caso da banda de 5 GHz há muito mais canais:

8.1 Sistemas de Distribuição

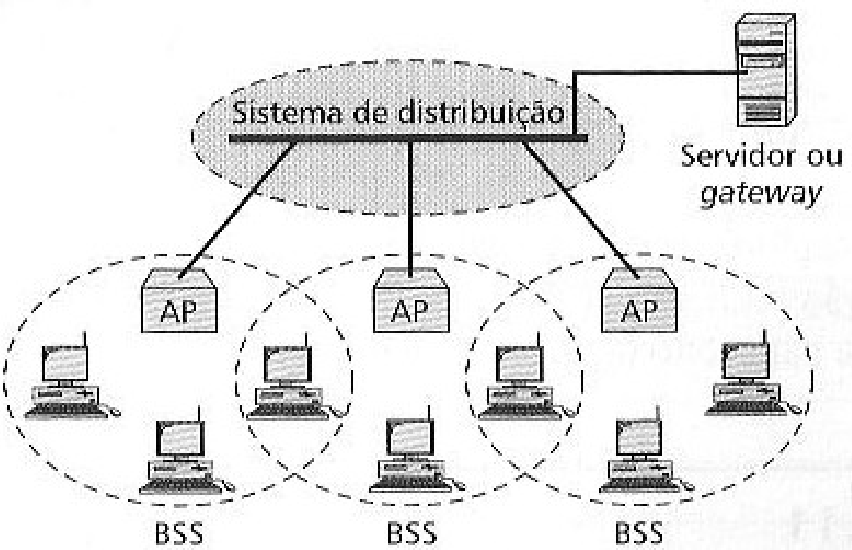

Uma típica WLAN com estrutura distribuída pode ser criada explorando-se o conceito de Sistema de Distribuição (DS - Distribution System).

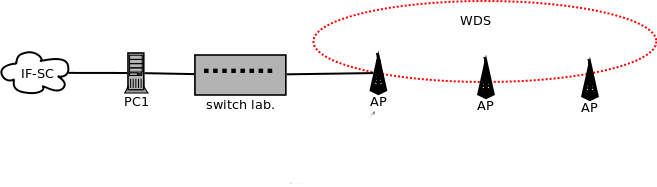

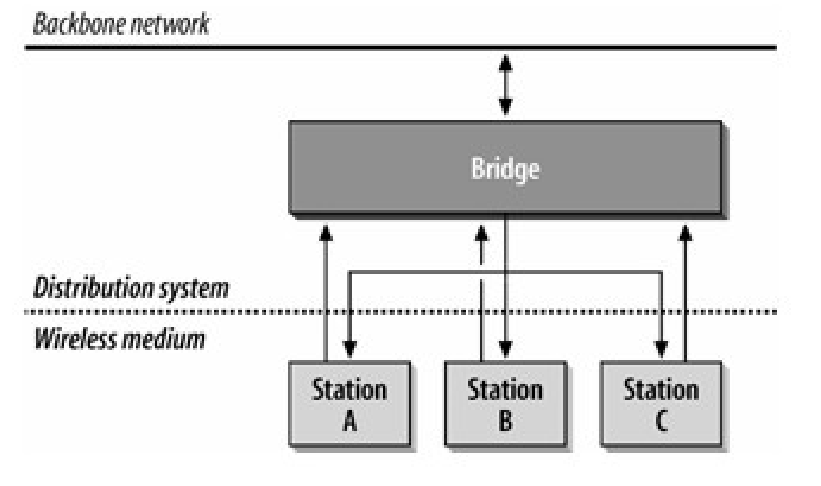

Em uma rede IEEE 802.11, vários BSS podem se combinar para formarem um ESS (Extended Station Set). A interligação entre os AP deve ser feita em nível de enlace, seja por uma rede cabeada ou por links sem-fio. Essa interligação é denominada Sistema de Distribuição, estando exemplificada na figura abaixo:

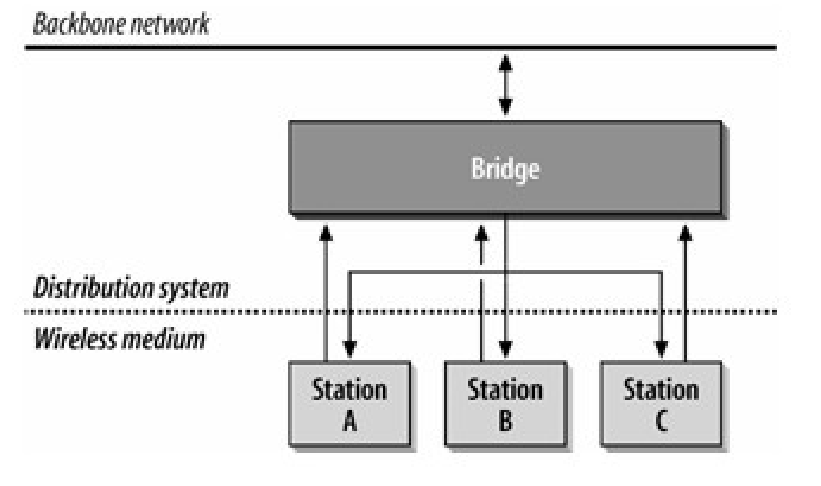

O sistema de distribuição funciona como uma ponte entre as WSTA, como mostrado na figura abaixo. Assim, se dois AP forem interligados, as WSTA que pertencem a seus BSS poderão se comunicar como se estivessem na mesma rede local.

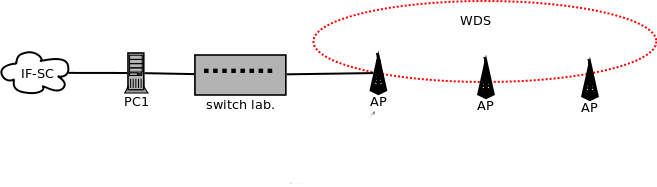

Sistemas de distribuição podem ser implantados usando o próprio canal sem-fio, sendo assim denominados WDS (Wireless Distribution System).

A cobertura de uma área envolve um planejamento que leve em conta as taxas mínimas desejáveis e as características dos equipamentos (potências de transmissão e ganhos de antenas) e do ambiente (existência de obstáculos, reflexões, e fontes de ruído). Além disso, deve-se minimizar a interferência entre BSS vizinhos, o que pode ser feito escolhendo-se canais que não se sobreponham. A figura abaixo mostra conceitualmente como se podem escolher os canais dos AP para atingir esse objetivo.

Desta forma, podem-se criar BSS para cobrir uma área e aproveitar melhor a capacidade do meio de transmissão.

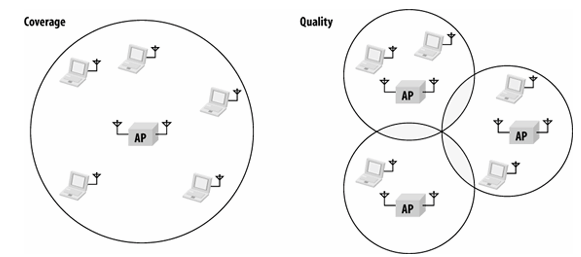

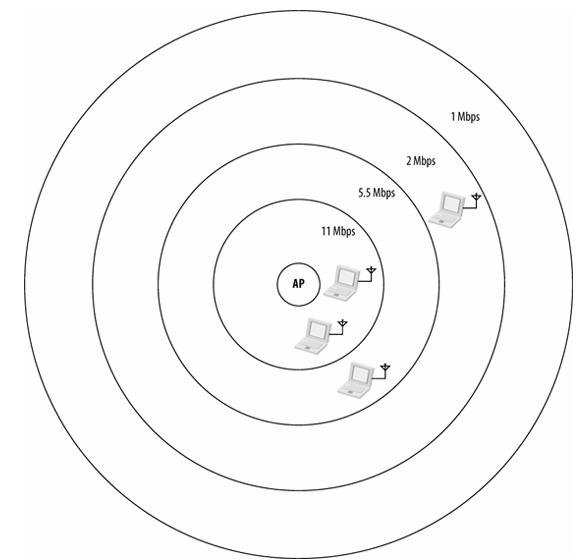

Deve-se levar em conta que a qualidade do sinal tem relação com a modulação usada (e da taxa de dados), assim o limiar entre um BSS e outro depende de como as estações medem a qualidade de sinal e quais as taxas mínimas aceitáveis. A figura abaixo ilustra possíveis alcances para diferentes taxas de dados.

Taxas em função da distância do AP (exemplo, pois depende das condições do ambiente e dos equipamentos)

8.2 Considerações sobre implantação de redes locais sem-fio

Vimos que, para ampliar a cobertura de uma rede sem-fio IEEE 802.11, usam-se vários AP interligados em um Sistema de Distribuição (DS). Uma das maiores dificuldades ao se implantar uma rede sem-fio é determinar:

- quantos AP são necessários

- onde devem ser instalados

- qual o canal e potência de transmissão a serem usados em cada AP.

Existem algumas técnicas para estimar a cobertura de cada AP, dados sua potência de transmissão e as características do ambiente em que se encontra (paredes, portas, outros obstáculos). Um bom resumo pode ser encontrado no TCC "Estudo e projeto para o provimento seguro de uma infra-estrutura de rede sem fio 802.11" de Cesar Henrique Prescher, defendido em 2009. Mas mesmo que se apliquem as recomendações ali descritas, ao final será necessário fazer uma verificação em campo da rede implantada. Para isso deve-se medir a qualidade de sinal sistematicamente na área de cobertura, para identificar regiões de sombra (sem cobertura ou com cobertura deficiente) e de sobreposição de sinais de APs. Tal tarefa implica o uso de ferramentas apropriadas e da aplicação de medições metódicas.

9 O MAC CSMA/CA

O protocolo MAC usado em redes IEEE 802.11 se chama CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance). Ele foi desenhado para prover um acesso justo e equitativo entre as WSTA, de forma que em média todas tenhas as mesmas oportunidades de acesso ao meio (entenda isso por "oportunidades de transmitirem seus quadros"). Além disso, em seu projeto foram incluídos cuidados para que colisões sejam difíceis de ocorrer, mas isso não impede que elas aconteçam. Os procedimentos e cuidados do MAC para evitar e tratar colisões apresentam um certo custo (overhead), que impedem que as WSTA aproveitem plenamente a capacidade do canal sem-fio. Consequentemente, a vazão pela rede sem-fio que pode de fato ser obtida é menor que a taxa de bits nominal (por exemplo, com IEEE 802.11g e taxa de 54 Mbps, efetivamente pode se obter no máximo em torno de 29 MBps).

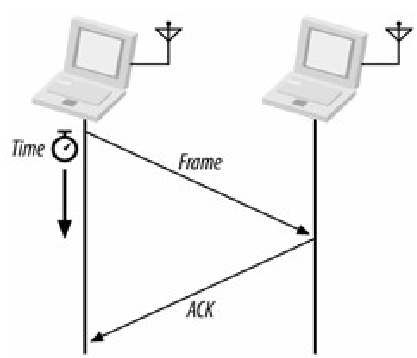

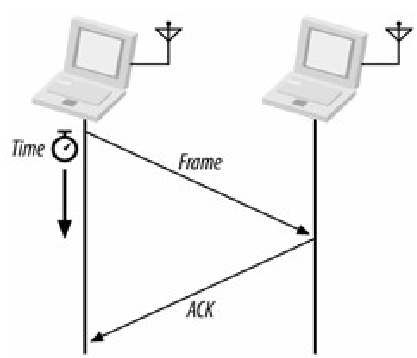

O protocolo CSMA/CA implementa um acesso ao meio visando reduzir a chance de colisões. Numa rede sem-fio como essa, não é possível detectar colisões, portanto uma vez iniciada uma transmissão não pode ser interrompida. A detecção de colisões, e de outros erros que impeçam um quadro de ser recebido pelo destinatário, se faz indiretamente com quadros de reconhecimento (ACK). Cada quadro transmitido deve ser reconhecido pelo destinatário, como mostrado abaixo, para que a transmissão seja considerada com sucesso.

Envio de um quadro de dados, com subsequente reconhecimento (ACK)

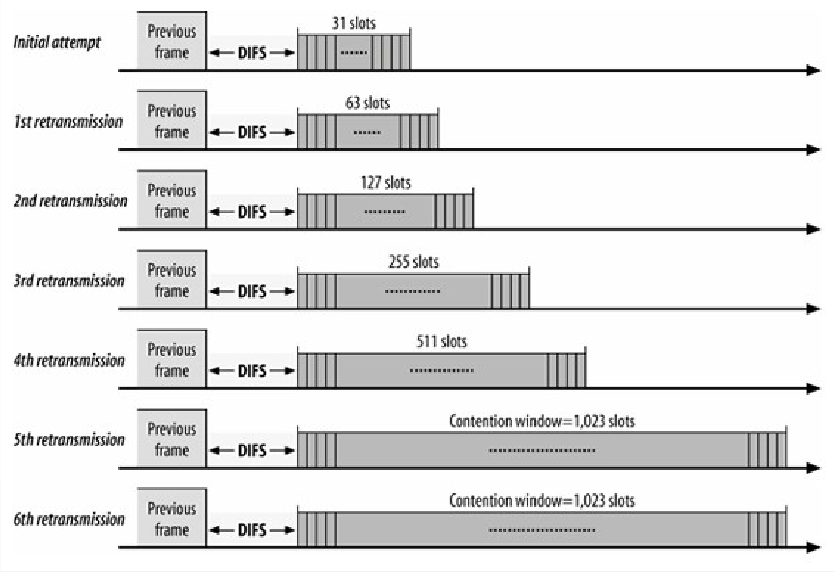

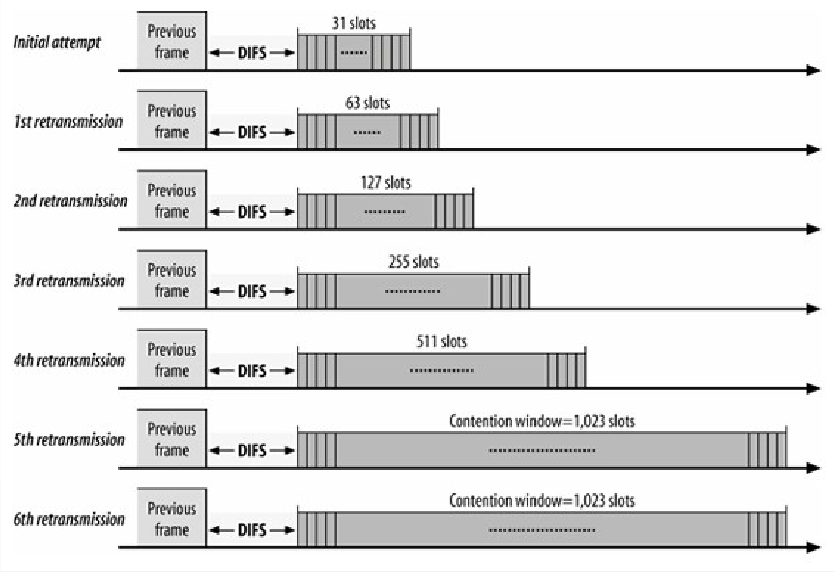

O não recebimento de um ACK desencadeia uma retransmissão, de forma parecida com o procedimento de retransmissão do CSMA/CD ao detectar colisão. Antes de efetuar uma retransmissão, o MAC espera um tempo aleatório denominado backoff (recuo). Esse tempo é sorteado dentre um conjunto de possíveis valores que compõem a Janela de Contenção (Cw - Contention Window), representados no intervalo [0, Cw]. O valor de Cw varia de (15 para IEEE 802.11a/g/n e 31 para 802.11b) a (1023), e praticamente dobra a cada retransmissão de um mesmo quadro. A figura abaixo ilustra as janelas de contenção para retransmissões sucessivas.

Backoff para retransmissões sucessivas

Resumidamente, o protocolo MAC usa basicamente dois mecanismos principais para fazer o acesso ao meio:

- Antes de uma transmissão, verifica-se se o canal está livre. Caso não esteja, deve-se primeiro aguardar que fique livre.

- Cada quadro transmitido deve ser confirmado pelo receptor. Isso quer dizer que o receptor deve enviar um quadro de confirmação para o transmissor (ACK). Se esse quadro ACK não for recebido, o transmissor assume que houve um erro. Nesse caso, o transmissor faz uma retransmissão.

- Antes de uma retransmissão o transmissor se impõem um tempo de espera aleatório chamado de backoff. A duração máxima do backoff depende de quantas retransmissões do mesmo quadro já foram feitas.

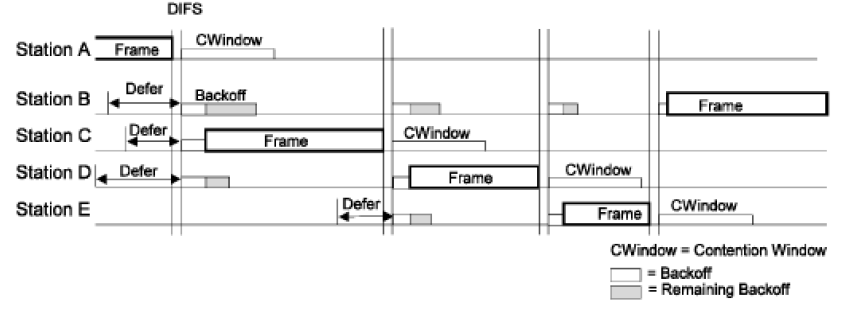

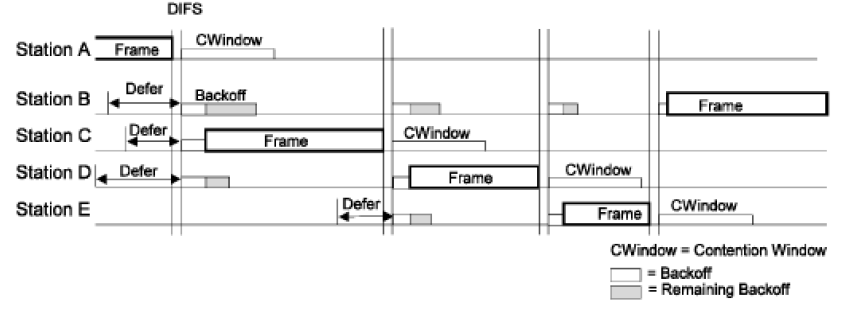

A figura abaixo ilustra um cenário em que cinco WSTA disputam o acesso ao meio. Repare os backoff feitos pelas WSTA antes de iniciarem suas transmissões. Esse backoff sempre precede uma transmissão quando a WSTA for verificar o canal sem-fio e o encontra ocupado (pense em por que o MAC deve fazer isso ...).

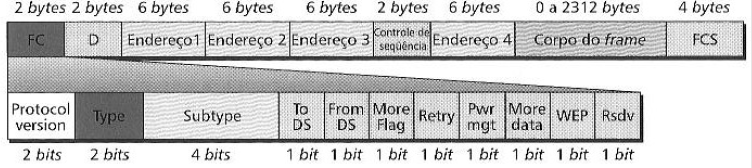

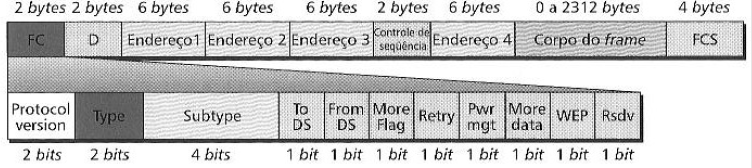

Por fim, o MAC CSMA/CA usado nas redes IEEE 802.11 define uma formato de quadros, mostrado na figura abaixo. Note que ele é diferente do quadro ethernet, e portanto o AP precisa traduzir os cabeçalhos de quadros que viajam da rede cabeada para a WLAN, e vice-versa. Note também que os endereços MAC do CSMA/CA são os mesmos que em redes ethernet.

10 Atividade

Realize estes experimentos sobre redes sem-fio.

11 Aula 07

11.1 Protocolo DHCP

DHCP (Dynamic Host Configuration Protocol) é um protocolo para obtenção automática de configuração de rede, usado por computadores que acessam fisicamente uma rede. Esses computadores são tipicamente máquinas de usuários, que podem usar a rede esporadicamente (ex: usuários ocm seus laptops, com acesso via rede cabeada ou sem-fio), ou mesmo computadores fixos da rede. O principal objetivo do DHCP é fornecer um endereço IP, a máscara de rede, o endereço IP do roteador default e um ou mais endereços de servidores DNS. Assim, um novo computador que acesse a rede pode obter essa configuração sem a intervenção do usuário.

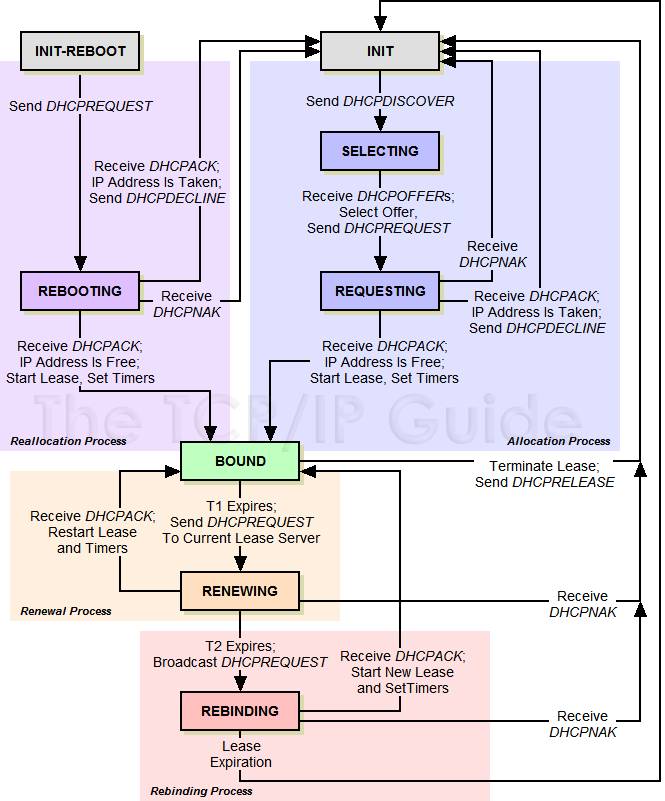

Para esse serviço pode haver um ou mais servidores DHCP. Um computador que precise obter sua configuração de rede envia mensagens DHCPDISCOVER em broadcast para o port UDP 67. Um servidor DHCP, ao receber tais mensagens, responde com uma mensagem DHCPOFFER também em broadcast, contendo uma configuração de rede ofertada. O computador então envia novamente em broadcast uma mensagem DHCPREQUEST, requisitando o endereço IP ofertado pelo servidor. Finalmente, o servidor responde com uma mensagem DHCPACK, completando a configuração do computador cliente. Como a configuração tem um tempo de validade (chamado de lease time), o cliente deve periodicamente renová-la junto ao servidor DHCP, para poder continuar usando-a. O diagrama abaixo mostra simplificadamente esse comportamento:

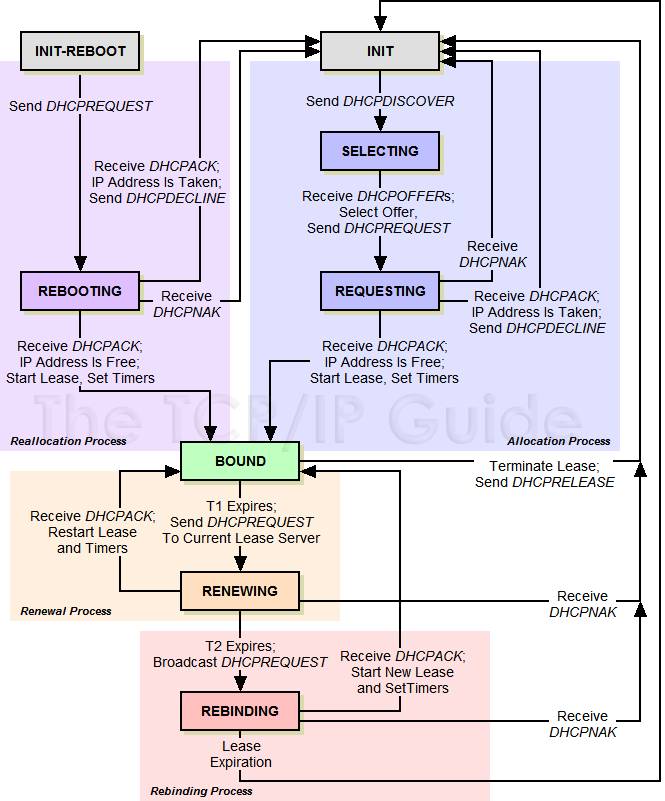

Abaixo segue um diagrama de estados detalhado do DHCP, mostrando todas as possíveis transições do protocolo:

O servidor DHCP identifica cada cliente pelo seu endereço MAC. Assim, o DHCP está fortemente relacionado a redes locais IEEE 802.3 (Ethernet) e IEEE 802.11 (WiFi).

11.1.1 Servidor DHCP

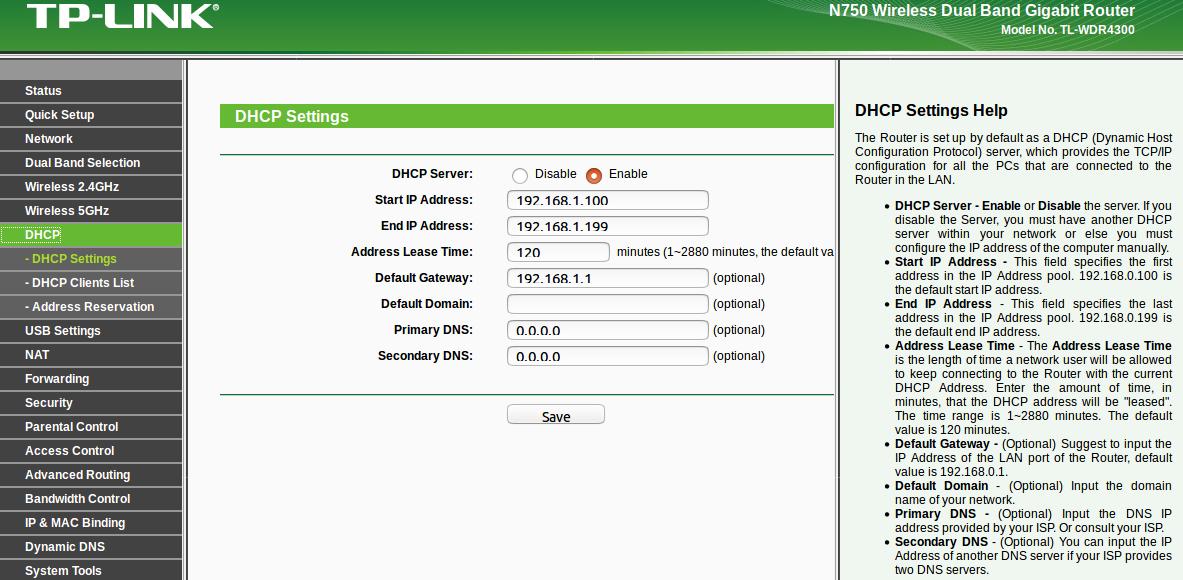

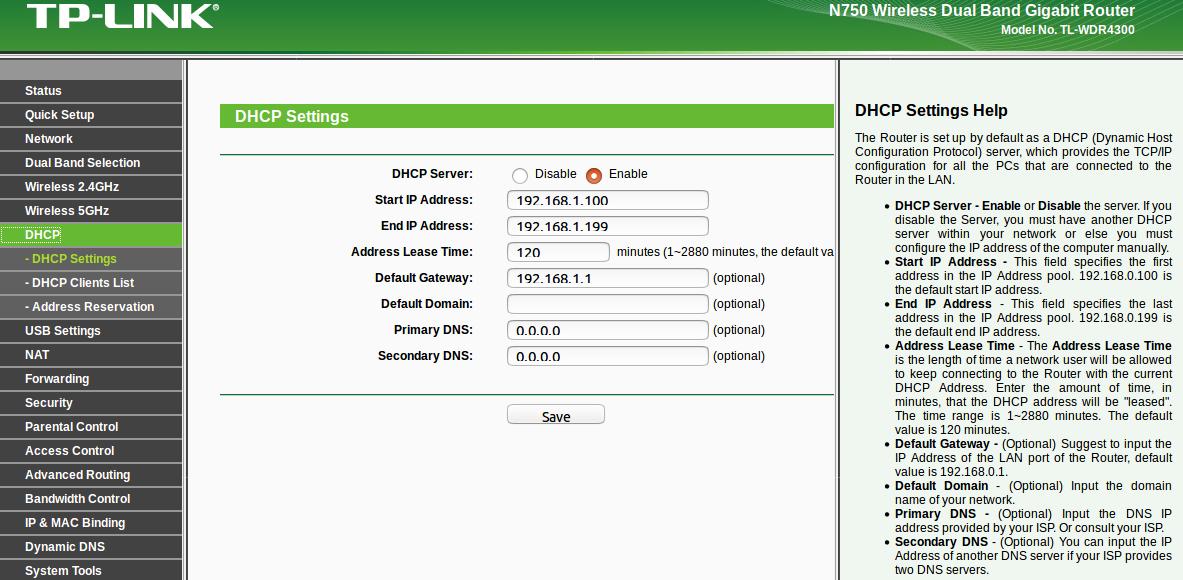

Em uma rede local em que hosts devem obter sua configuração de rede dinamicamente, deve haver ao menos um servidor DHCP. Esse serviço costuma estar disponibilizado em equipamentos de rede, tais como pontos de acesso sem-fio e roteadores. Por exemplo, o roteador sem-fio TP-Link WDR 4300 oferece esse serviço, que pode ser configurado e ativado por meio de sua interface de gerenciamento.

Configuração do serviço DHCP na interface web do roteador TP-Link WDR4300

Podem existir mais de um servidor DHCP em uma mesma rede local, porém há que ter um cuidado. As faixas de endereços concedidas por diferentes servidores não podem se sobrepor. Assim, se um servidor DHCP oferece endereços entre 192.168.1.20 e 192.168.1.100, um outro servidor DHCP pode oferecer endereços entre 192.168.1.110 e 192.168.1.200, mas não entre 192.168.1.90 e 192.168.1.150.

Servidores DHCP como esse costumam ser limitados. Com eles se consegue tão somente definir a faixa de endereços IP a ser concedida, o tempo de concessão, o servidor DNS e o roteador default. Porém há muitas outras possibilidades no serviço DHCP, tais como:

- Vincular um endereço IP a um host específico, com base em seu endereço MAC.

- Informar o nome do domínio DNS e o nome do host

- Informar os endereços de uma ou mais impressoras

- Indicar um arquivo de boot a ser usado pelo host

- ...e muitas outras opções !

O uso de um servidor DHCP completamente funcional demanda um programa especial a ser executado em um computador. O software ISC DHCP Server oferece todas as opções DHCP, além de ser altamente configurável. Ele pode ser instalado e executado em um computador com sistemas operacionais Linux, BSD, Solaris, entre outros da família Unix. Esse servidor DHCP é configurado por meio de um arquivo de configuração, cuja localização depende de como o software foi instalado. Em sistemas Ubuntu, em que o servidor DHCP pode ser instalado a partir de um pacote de software chamado isc-dhcp-server, esse arquivo está em /etc/dhcp/dhcpd.conf. Um exemplo simples desse arquivo está a seguir:

# tempos de concessão, em segundos

default-lease-time 600;

max-lease-time 7200;

# Algumas opções de uso comum

option subnet-mask 255.255.255.0;

option broadcast-address 192.168.1.255;

option routers 192.168.1.1;

option domain-name-servers 191.36.8.2, 191.36.8.3;

option domain-name "sj.ifsc.edu.br";

# subrede 192.168.1.0/24 com duas faixas de endereços a serem concedidos:

# 192.168.1.100 a 192.168.1.150

# 192.168.1.190 a 192.168.1.240

subnet 192.168.1.0 netmask 255.255.255.0 {

range 192.168.1.100 192.168.2.150;

range 192.168.1.190 192.168.2.240;

}

11.2 Atividades

Realizar este conjunto de experimentos.

12 Aula 08

Acesso Remoto com SSH

Aula 07 - ssh

- apt-get install openssh-server

Configurações no arquivo

- AllowUsers alunos

- PermitRootLogin yes

Ativar e desativar servidor

- /etc/init.d/ssh stop

- /etc/init.d/ssh start

Cliente SSH

- apt-get install openssh-client

13 Aula 09 Projeto

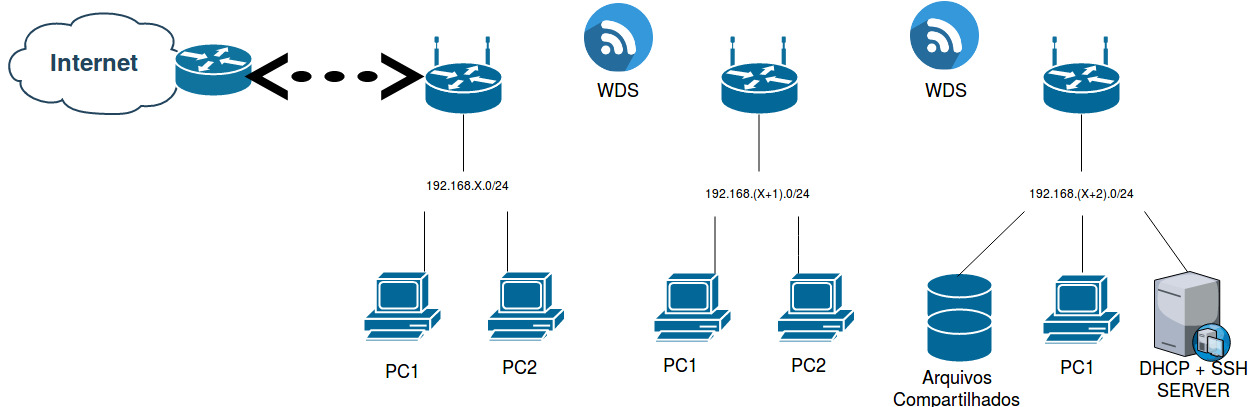

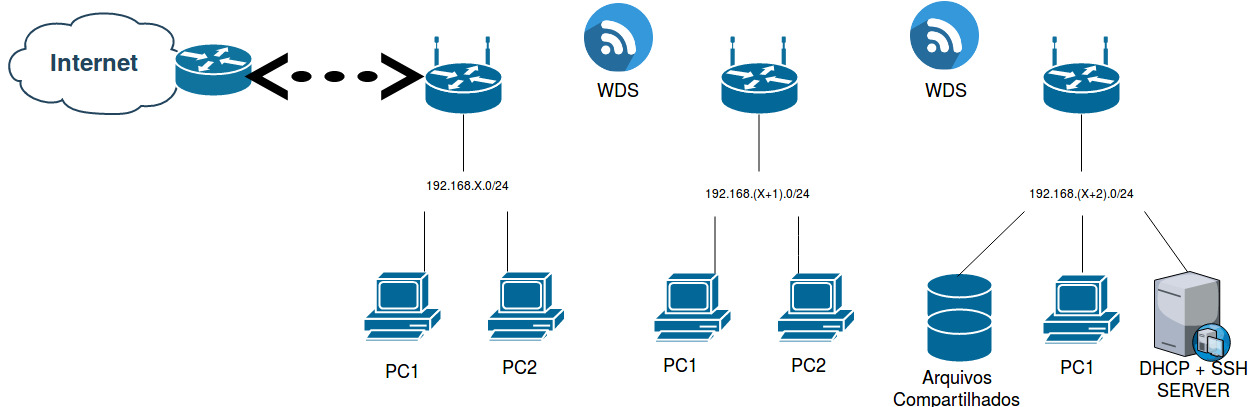

Implante a rede a seguir de acordo com os seguintes requisitos:

- Todos os computadores (PC's) devem se comunicar com a internet;

- Os computadores terão ip's fixos, exceto o PC1 que esta na rede do servidor DHCP;

- Realize acesso aos arquivos compartilhados, e a computadores remotos.

14 Aula 10 Introdução ao IPV6

Texto extraído do livro Laboratório de IPv6:

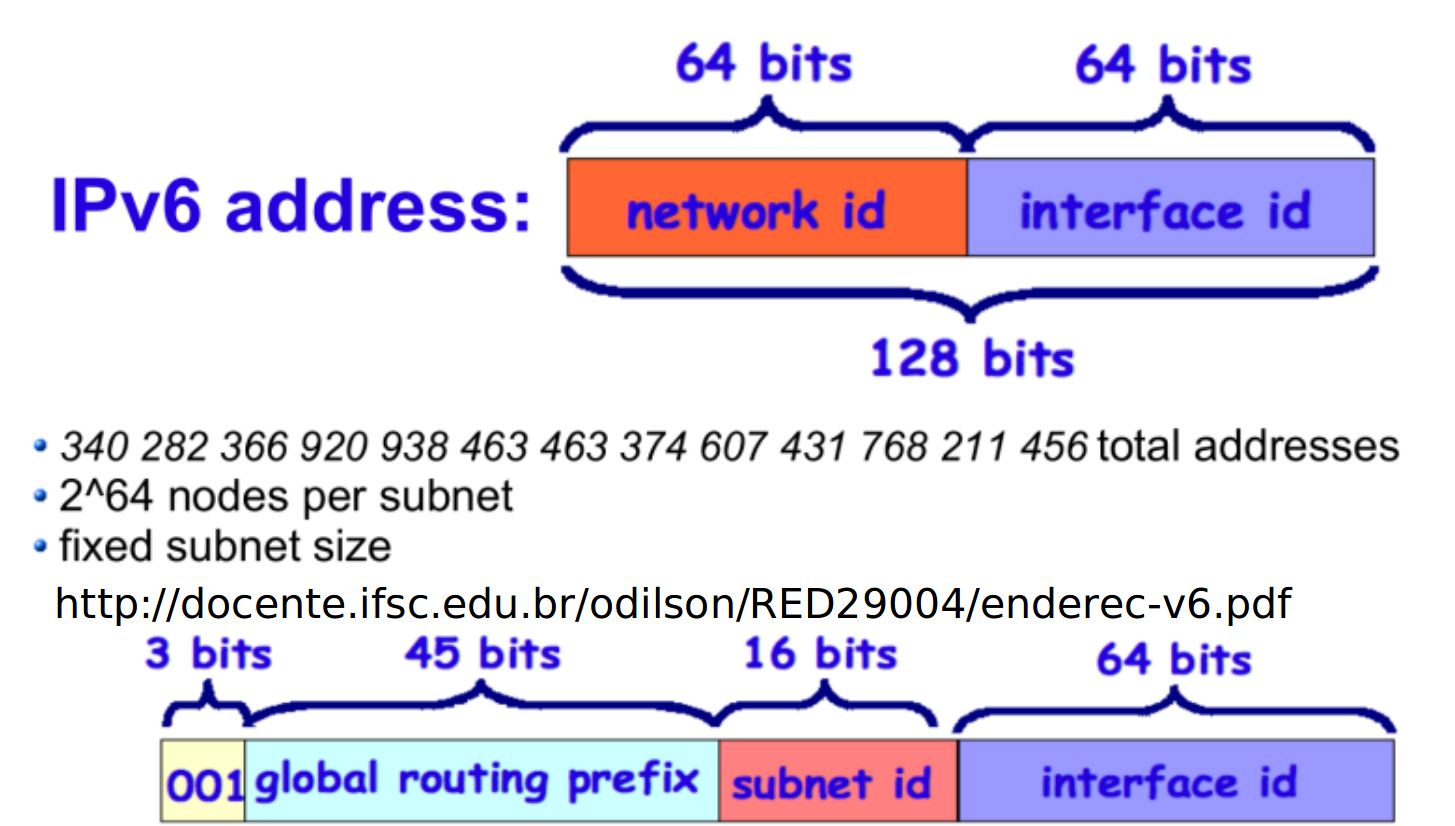

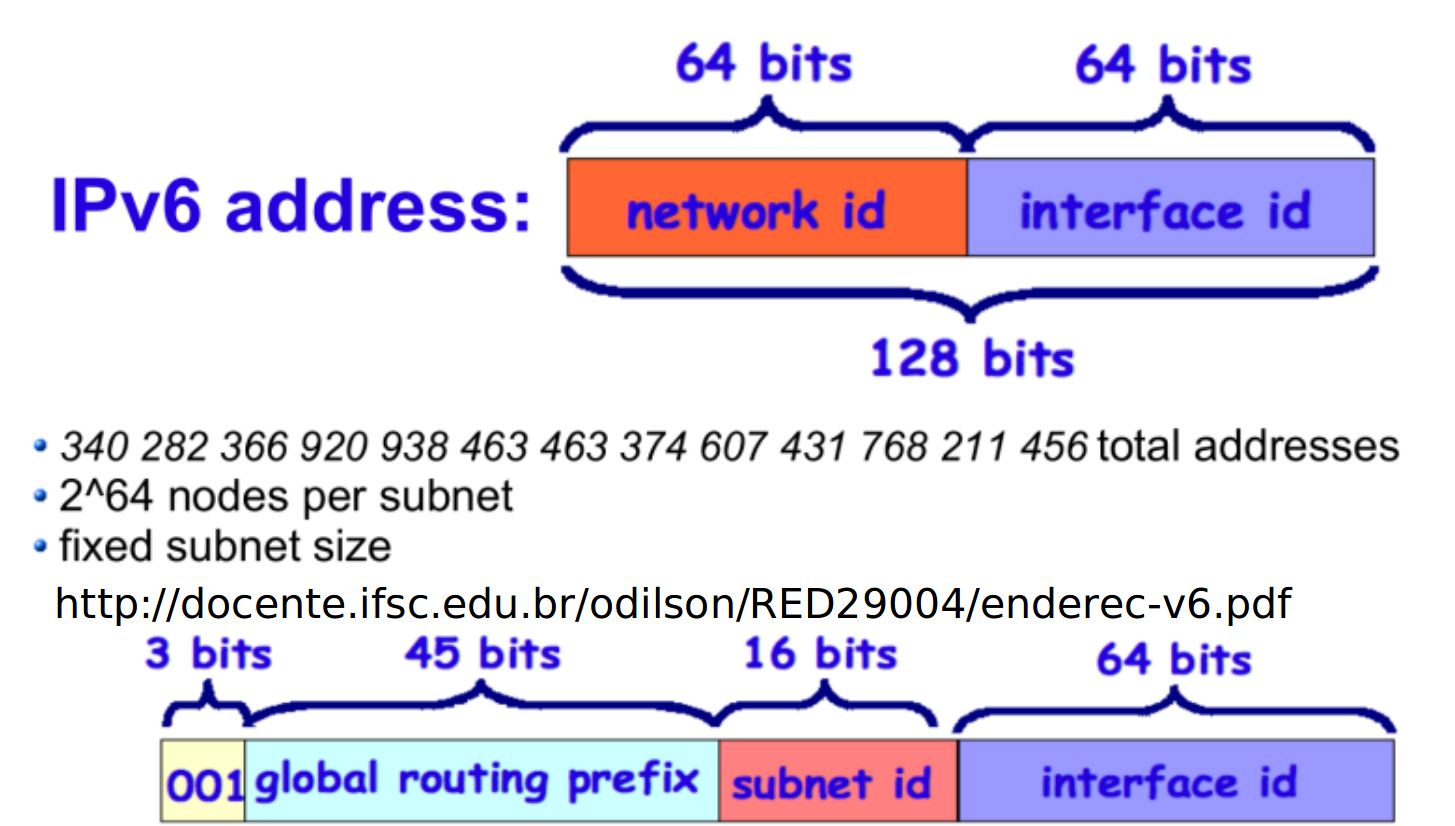

Considerando que a concepção da Internet data da década de 70 e que, de lá para cá, houve uma explosão inesperada do seu uso, o IPv4 mostrou-se inadequado para acompanhar esta evolução.Uma das deficiências mais apontadas do IPv4 foi o espaço de endereçamento baseado num valor inteiro de 32 bits, que é tipicamente representado por quatro octetos em decimal, sendo possível disponibilizar apenas 4.294.967.296 endereços IPV4 diferentes. Para contornar essa deficiência, inúmeras soluções paliativas foram propostas e adotadas, como por exemplo o NAT (Network Address Solution) e o CIDR (Classless InterDomain Routing). Contudo, à medida que novas tecnologias de redes surgiram e o IP continuava sendo um dos protocolos chaves para sua operação, outras deficiências começaram a ser detectadas, especialmente aquelas referentes à segurança e ao suporte a parâmetros de QoS (Quality of Service) e mobilidade. Como consequência, no inicio da década de 90 é publicada a proposta da nova geração do IP (IPng – IP next generation) ou IPv6. Este novo protocolo traz a solução para muitas das deficiências de seu predecessor, o IPv4, incluindo espaço de endereçamento de 128 bits gerando a possibilidade de 340.282.366.920.938.463.463.374.607.431.768.211.456 endereços disponíveis, suporte a roteamento e segmentação de pacotes na estação origem, suporte a mobilidade e mecanismos de segurança.

15 Endereço IPV6

Um endereço IPV6 possui 128 bits disponíveis para endereçar hosts, possibilitando 340 undecilhões de endereços possíveis. Para se ter uma ideia do que isto representa, se convertêssemos cada IPv6 possível em um cm2, poderíamos envolver toda a superfície do planeta Terra com 7 camadas de endereços..

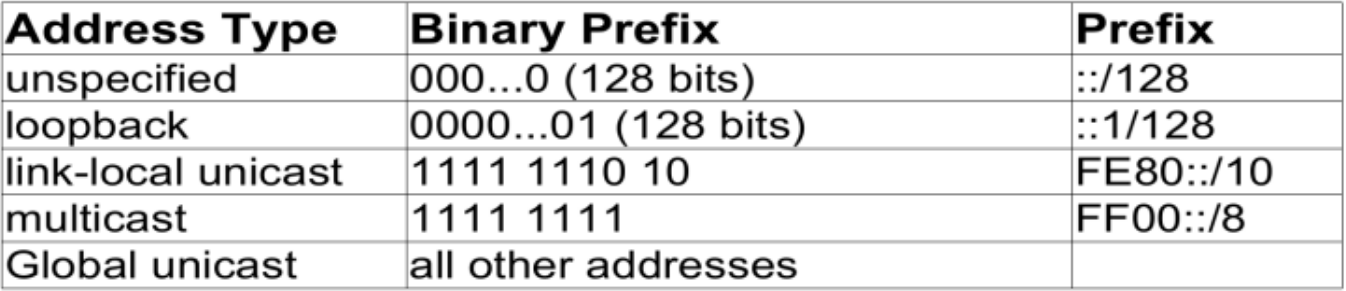

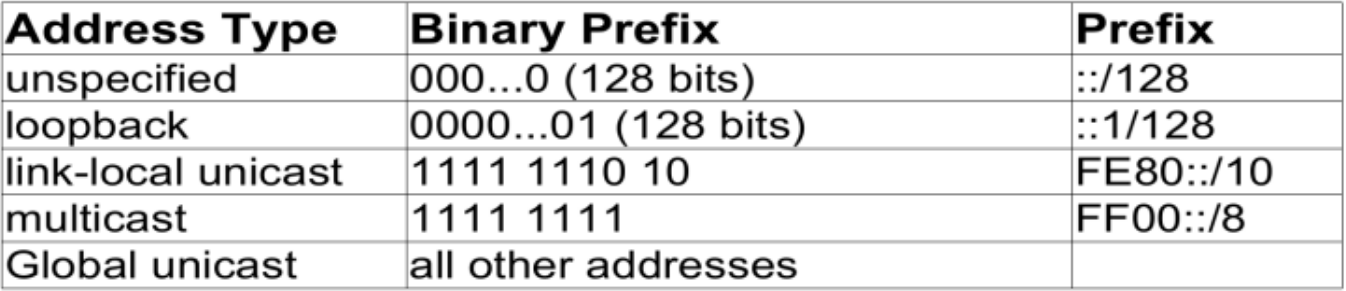

16 Tipos de Endereços IPV6

O IPV6 possui categorias de endereços, conforme a tabela a seguir:

- Endereços Anycast: Um endereço IPv6 anycast é utilizado para identificar um grupo de interfaces, porém, com a propriedade de que um pacote enviado a um endereço anycast é encaminhado apenas a interface do grupo mais próxima da origem do pacote. Os endereços anycast são atribuídos a partir da faixa de endereços unicast e não há diferenças sintáticas entre eles.

- Endereços Loopback: Endereços aplicados as interfaces loopback dos host; (Verificar com ifconfig)

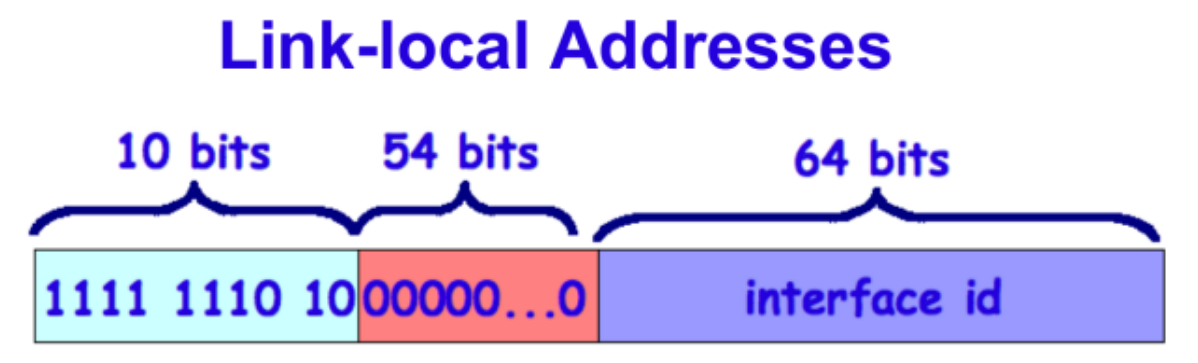

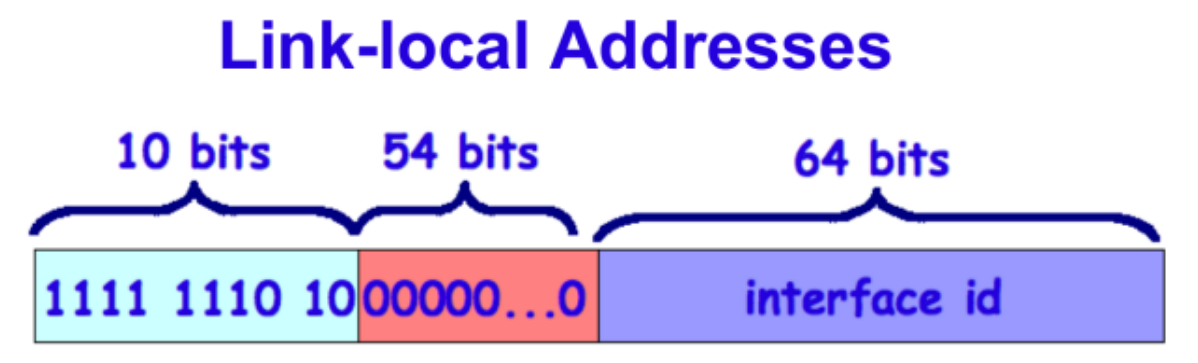

- Endereços Link local: Podem ser utilizados apenas no enlace específico onde a interface está conectada, sendo assim não é roteável;

- Endereços Unique local address Endereço com grande probabilidade de ser globalmente único, utilizado apenas para comunicações locais, geralmente dentro de um mesmo enlace ou conjunto de enlaces. Um endereço ULA não deve ser roteável na Internet global;

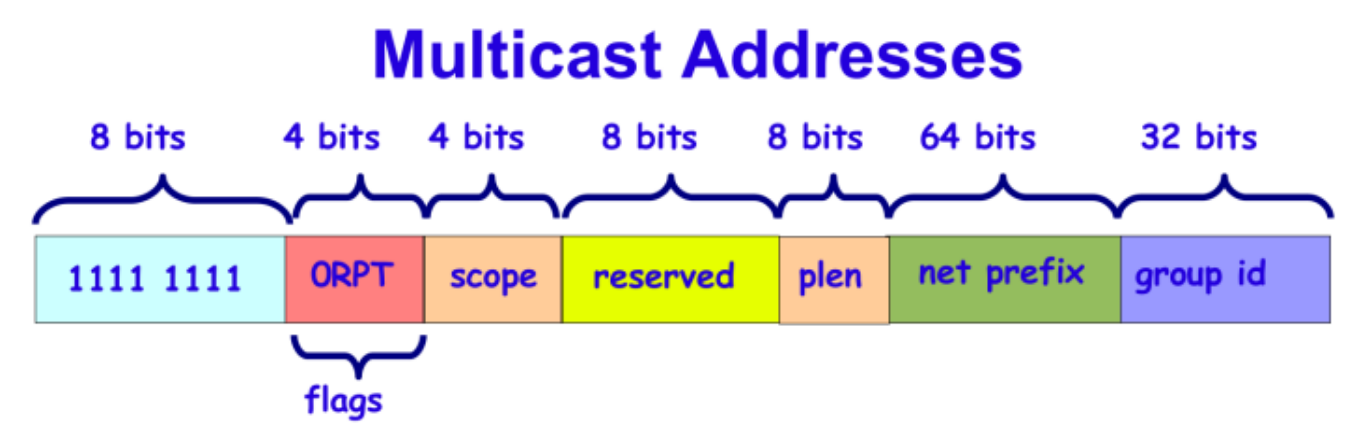

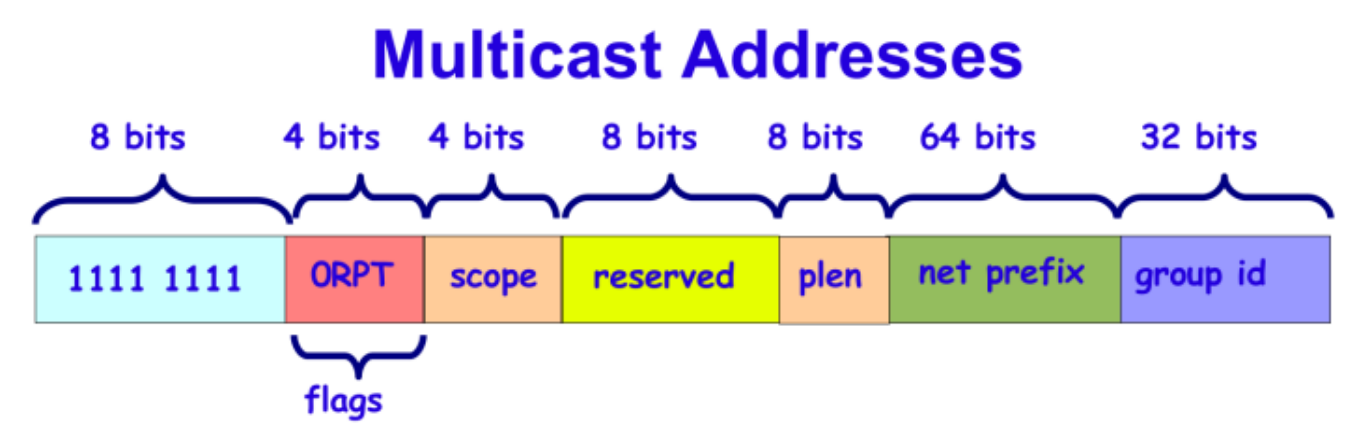

- Endereços Multicast: Endereços multicast são utilizados para identificar grupos de interfaces, sendo que cada interface pode pertencer a mais de um grupo. Os pacotes enviados para esses endereço são entregues a todos as interfaces que compõe o grupo;

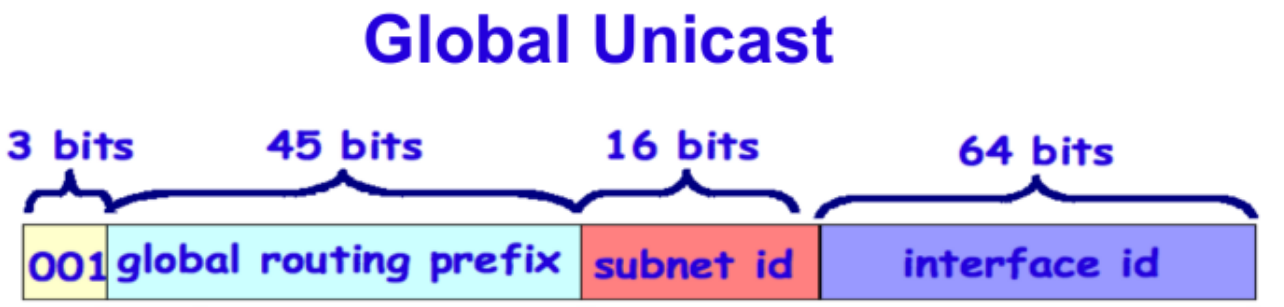

- Endereços Global unicast: Equivalente aos endereços públicos IPv4, o endereço global unicast é globalmente roteável e acessível na Internet IPv6.

16.1 Endereços Unicast

Link Local pode ser usado apenas no enlace específico onde a interface está conectada, o endereço link local é atribuído automaticamente utilizando o prefixo FE80::/64. Os 64 bits reservados para a identificação da interface são configurados utilizando o formato IEEE EUI-64. Vale ressaltar que os roteadores não devem encaminhar para outros enlaces, pacotes que possuam como origem ou destino um endereço link-local.

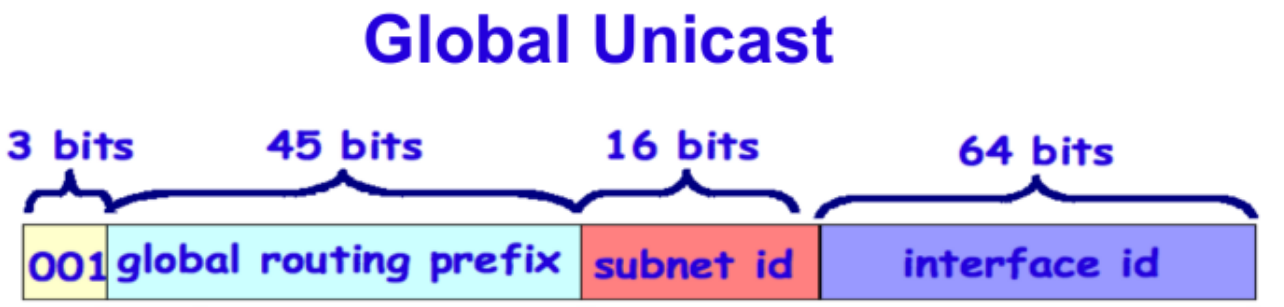

Atualmente, está reservada para atribuição de endereços a faixa 2000::/3 (001), ou seja, 3 primeiros bits utilizados para registros da faixa 2000. Equivalente aos endereços públicos IPv4, o endereço global unicast é globalmente roteável e acessível na Internet IPv6. Ele é constituído por três partes: o prefixo de roteamento global, utilizado para identificar o tamanho do bloco atribuído a uma rede; a identificação da sub-rede, utilizada para identificar um enlace em uma rede; e a identificação da interface, que deve identificar de forma única uma interface dentro de um enlace.Sua estrutura foi projetada para utilizar os 64 bits mais a esquerda para identificação da rede e os 64 bits mais a direita para identificação da interface.

16.2 Endereço Multicast

O IPV6 não possui endereço broadcast, e sim multicast. Endereços multicast são utilizados para identificar grupos de interfaces, sendo que cada interface pode pertencer a mais de um grupo. Os pacotes enviados para esses endereço são entregues a todos as interfaces que compõe o grupo. Seu funcionamento é similar ao do broadcast, dado que um único pacote é enviado a vários hosts, diferenciando-se apenas pelo fato de que no broadcast o pacote é enviado a todos os hosts da rede, sem exceção, enquanto que no multicast apenas um grupo de hosts receberá esse pacote.

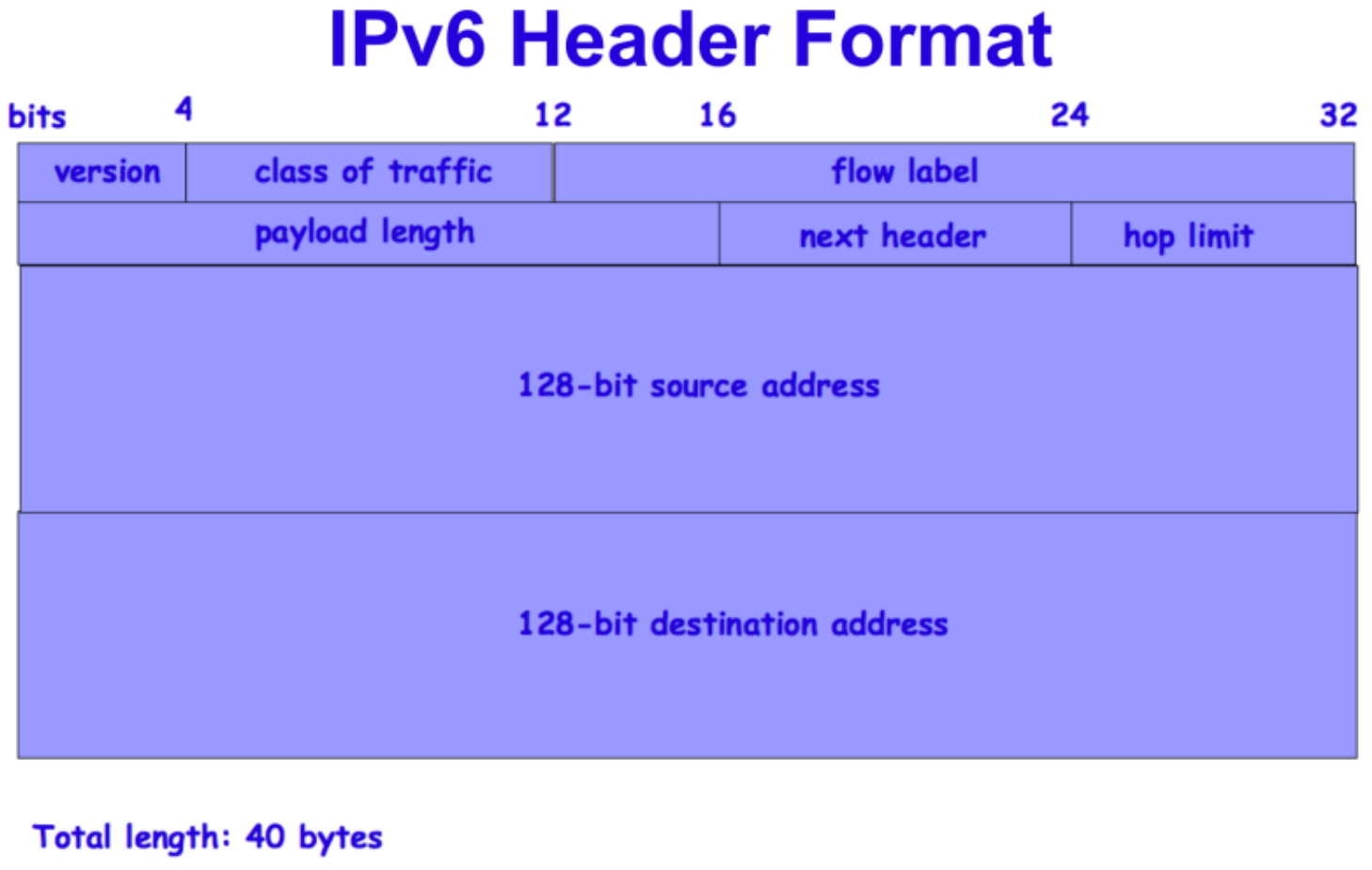

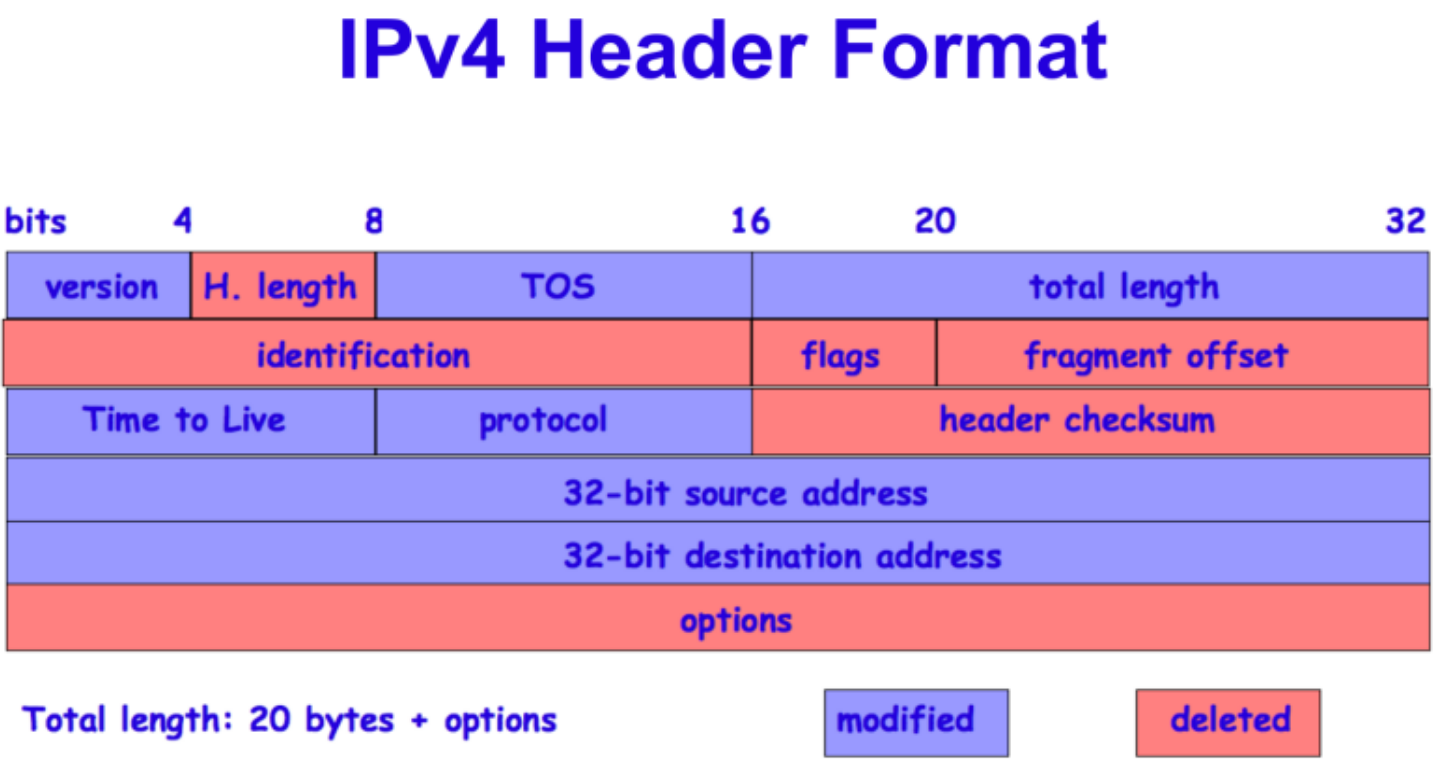

17 Cabeçalho IPV6

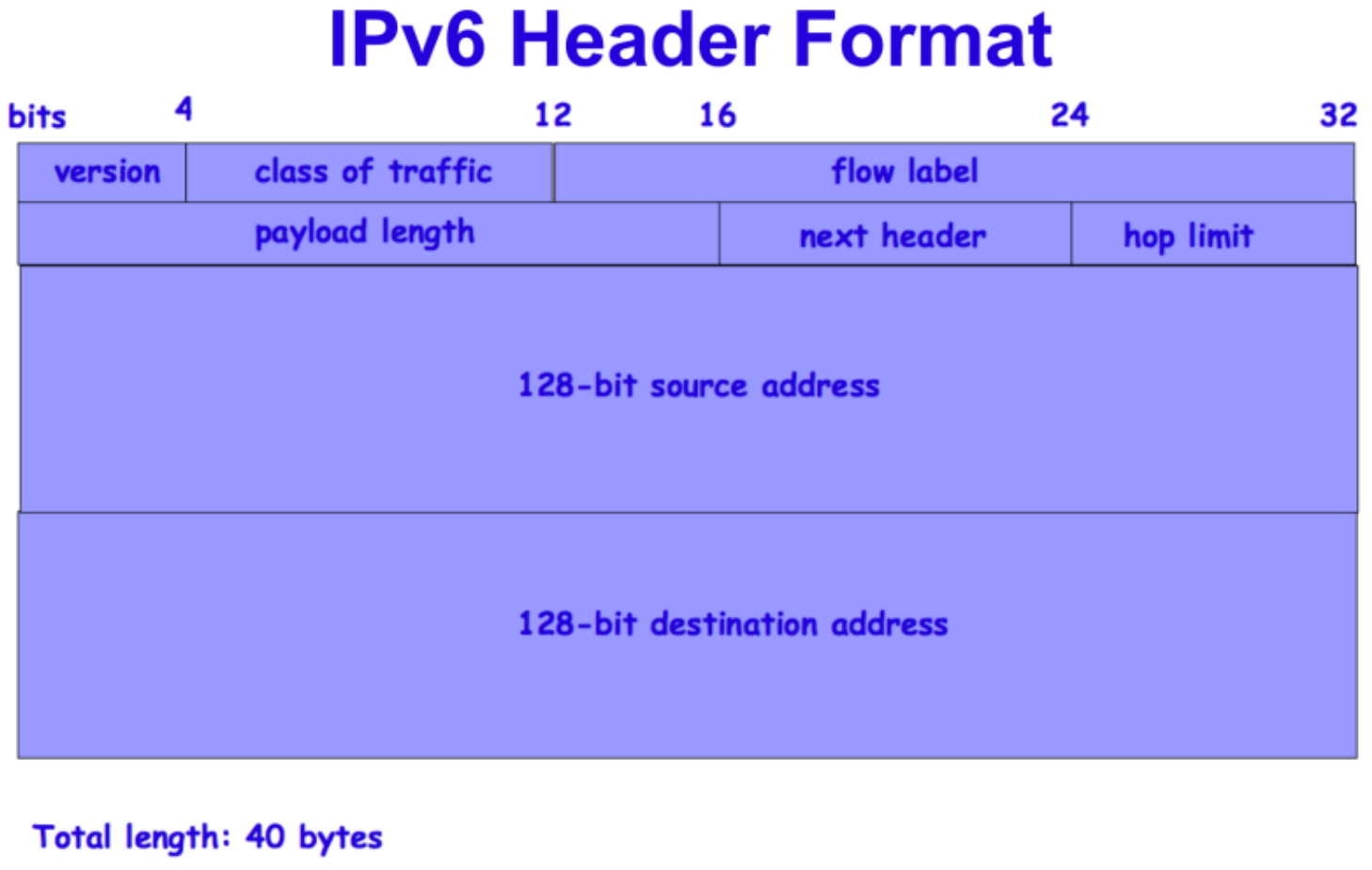

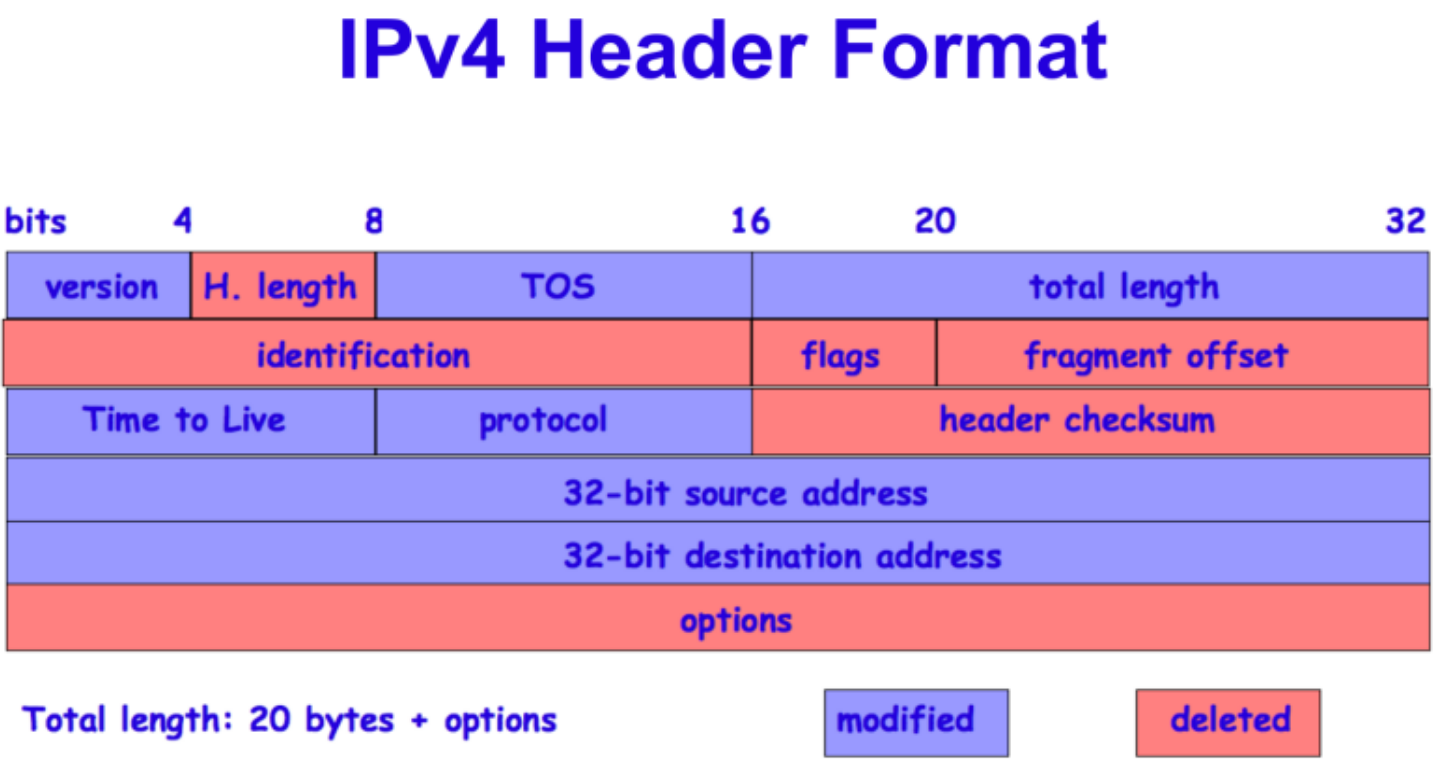

O cabeçalho IPv6 possui menos informações quando comparado ao cabeçalho do IPv4. Várias informações foram removidas do cabeçalho IPV6, como o checksum considerada uma informação desnecessária já que o controle de erro é atribuído as camadas inferiores. Os campos presentes no cabeçalho IPV6 são definidos a seguir:

- Class of traffic: define a classe de serviço a que o pacote pertence, permitindo assim dar diferentes prioridades a pacotes dependendo da exigência de cada aplicação. Permite o controle da qualidade de serviço (QoS) na rede.

- Flow Label: Direcinado para aplicações que precisam de desempenho;

- Payload Length: Tamanho dos dados em bytes que pacote transporta.

- Next Header: aponta para o pŕoximo cabeçalho.

- Hop: Número máximo de saltos, número de roteadores no caminho, da origem ao destino do datagrama que deve ser percorrido antes do datagrama ser descartado. Semelhante ao TTL do IPv4.

18 Atividade