Equipe Platinum Relatorio

1 Equipe Platinum

1.1 Informações da Equipe

Nome : Equipe_Platinum

- Participantes:

Gianor Caon

Abner Pires Urbano

- NameServer: platinum.sj.cefetsc.edu.br

- IP Externo: 200.135.37.101

- IP Interno: 192.168.10.10

- Telefone acesso Dial-up: (48) 3381-2826

- Página Web: www.platinum.sj.cefetsc.edu.br

1.2 OBJETIVOS

1.3 INFORMAÇÕES DAS DISCIPLINAS

1.3.1 Gerência de Redes de Computadores

Professor Eduardo

Configure seu servidor para responder por um domínio. O nome do domínio deverá seguir o modelo: dominio.sj.cefetsc.edu.br. Onde “dominio” será de escolha do grupo.

O ip do servidor será: 200.135.233.5x. Onde “x“ deverá ser igual ao último digito do ip do servidor de sua equipe, ou algum outro determinado pelo professor em caso de conflito. Este número, bem como o "dominio" da item anterior, deverá ser repassado ao professor, para que sejam feitos os ajustes necessários no DNS (hendrix) da escola. Obs.: não confunda "dominio" com nome de máquina.

No servidor deverão estar configurados os seguintes serviços: DNS, servidor de e-mail, ssh, ftp, firewall, Apache com uma página personalizada e cotas em disco para os usuários. Também deverão ser configurados os serviços NAT, roteamento e Squid para uso com possíveis clientes locais, conectados via uma segunda interface de rede. Estes serviços não serão habilitados para conexões remotas.

Deverão ser criados usuários, e estes deverão ter um e-mail do tipo: usuario@dominio.sj.cefetsc.edu.br. Os usuários poderão também ter acesso a suas contas/arquivos remotamente. Para cada professor deverá ser criado um usuário exclusivo e na criação deste, a equipe deverá informar, como faria há um usuário leigo, quais os serviços disponíveis e o procedimento para acessar os mesmos, em resumo: manual do usuário. Obs.: os professores farão uso destes usuários para testar o sistema. Convidem colegas para serem usuário do seu sistema, avisando que é um sistema experimental.

1.3.2 Programação para Redes de Computadores

- O presente projeto consiste no provimento de uma solução completa para um provedor de acesso à Internet. Dentre os diversos serviços oferecidos pela provedoras podemos destacar o serviço de e-mail e a autenticação de usuários.

- Desenvolver um painel de controle, ou seja, um sítio web onde o administrador do sistema poderá executar tarefas administrativas através do sistema a ser desenvolvido em PHP. Essa página consistirá em apenas um menu de acesso fácil para os demais sistemas. Vale salientar que o acesso a essa página deverá ser protegido através da autenticação de usuário e senha. Pode-se implementar tal controle em PHP ou utilizar recursos providos pelo próprio servidor HTTP. As tarefas implementadas pelos demais grupos também deverão ser integradas no sistema. Isto é, o painel de controle deverá prover entradas no menu para acionar os demais sistemas.

- Sistema para controle de usuários

Desenvolver um sistema em PHP para permitir a manutenção de usuários da provedora. Este deverá prover opções para a inclusão, modificação e remoção dos usuários, além de permitir a listagem dos usuários cadastrados. O sistema deverá ser correto ao ponto de não permitir a inclusão de contas com nomes de usuários duplicados ou a inserção de contas sem senha, etc.

- Desenvolver um sistema que liste a atual carga do sistema, a quantidade de memória em uso e livre, os atuais processos em execução e quais portas estão abertas para aceitar conexões.

1.3.3 Instalação de Equipamentos de Redes

-Com o conhecimento adquirido, estaremos construindo um link óptico de comunicação entre Rack da Direita e Rack da Esquerda. maximizando a transferencia de informações entre os mesmos.

-Criação de uma comunicação wi-fi, envolvendo roteador wireless uma placa de rede wireless.

-Instalação e teste de comunicação do link de fibra óptica usando teste-set.

-Instalação e configuração da placa de rede wireless.

-Configuração de roteador Digitel para comunicação entre a internet e o servidor da equipe.

-Configuração dos switchs envolvidos na interligação do rack direito e esquerdo.

1.3.4 Cabeamento Estruturado

-Utilizando conhecimetos de cabeamento estruturado. Criar um link de fribra óptica dentro das especificações estudadas ao longo do curso. evolvendo técnicas de fusão de fibra, padrões de cabos e atenuação dos mesmos.

-Realizar a instalação e certificação da estrutura de cabeamento estruturado para as devidas instalações do projeto.

-Fazer o levantamento dos componentes necessários para a montagem dos equipamentos em seus locais definidos no projeto (quantidade de cabo UTP, conectores, etc.)

-A partir deste levantamento, fazer um projeto para a montagem. Este projeto deverá ser apresentado dia 24 de novembro juntamente com os cronogramas de execução do projeto.

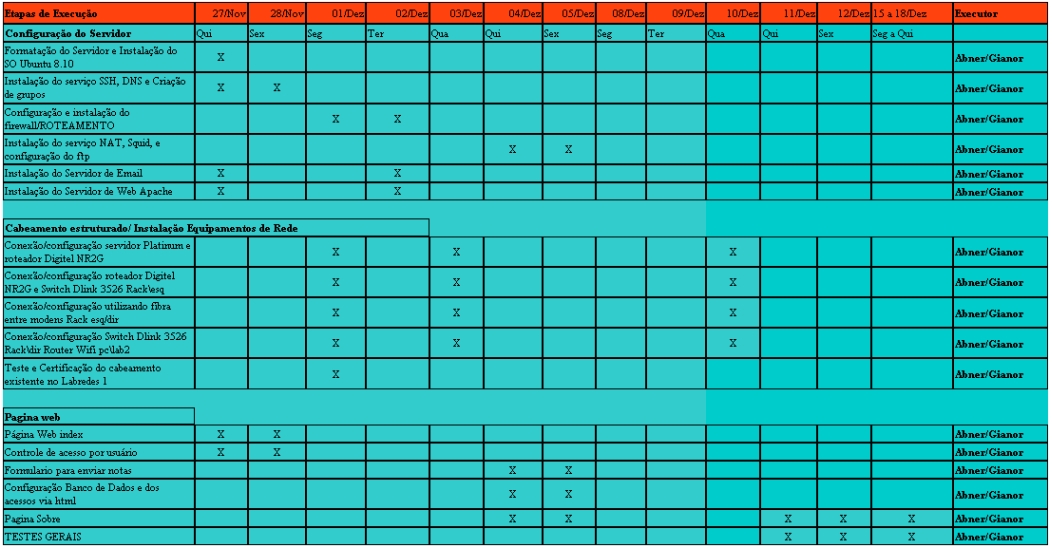

2 CRONOGRAMA

2.1 Previsto

2.2 Realizado

Arquivo:CronogramaPlatinumFeito.jpg

2.3 Problemas de execução

- Não conseguimos testar o acesso discado, os modens se conectam porém o servidor não respondeu as requisições de conexão; a equipe responsável pelos testes do acesso discado está utilizando a nossa linha pois a backup está com problemas.

- Não foi conseguido configurar VLAN nos switchs Dlink 3526, tentadas várias opções referentes à VLAN.

- Não foi conseguido fazer a certificação e identificação dos pontos de rede existentes ( no dia que tentamos o equipamento durou 20 minutos e a bateria acabou.

3 Instalações, configurações e demais

3.1 Gerência de Redes

Instalação servidor

Instalado distro Ubuntu Desktop 8.10, feito upgrade do sistema.

Configurado eth0:

comando vim /etc/network/interfaces ".. auto lo iface lo inet loopback auto eth0 iface eth0 inet static address 192.168.10.10 netmask 255.255.255.0 broadcast 192.168.10.255 gateway 192.168.10.1 .." Configurado servidor de nomes:

".. nameserver 192.168.10.10 nameserver 200.135.37.65 .." por Gianor

Instalação e configuração dos serviços

APACHE2

arquivo /etc/apache2/apache2.conf: ".. <Directory "/var/www"> </Directory> .." habilitado página pessoal para os usuários: ".. cd /etc/apache2/mods-enabled/ ln -ns ../mods-available/userdir.conf userdir.conf ln -ns ../mods-available/userdir.load userdir.load .." por Gianor

BIND9 (DNS)

arquivo /etc/bind/named.conf.local ".. zone "platinum.sj.cefetsc.edu.br" { type master; file "/etc/bind/zone.platinum"; }; .." arquivo /etc/bind/zone.platinum ".. $TTL 86400 $ORIGIN platinum.sj.cefetsc.edu.br. @ IN SOA ns-platinum.sj.cefetsc.edu.br gianor.platinum.sj.cefetsc.edu.br. ( 2008120406 ;serial 3H ;refresh 15M ;retry 1W ;expiry 1D) ;minimum IN NS ns-platinum.sj.cefetsc.edu.br. IN MX 0 mx.platinum.sj.cefetsc.edu.br. IN A 200.135.37.101 www IN A 200.135.37.101 ftp IN A 200.135.37.101 mail IN A 200.135.37.101 mx IN A 200.135.37.101 .." por Gianor

POSTFIX

arquivo /etc/postfix/main.cf ".. smtpd_tls_cert_file=/etc/ssl/certs/ssl-cert-snakeoil.pem smtpd_tls_key_file = /etc/postfix/ssl/smtpd.key smtpd_use_tls = yes smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache myhostname = platinum.sj.cefetsc.edu.br alias_maps = hash:/etc/aliases alias_database = hash:/etc/aliases myorigin = /etc/mailname mydestination = platinum.sj.cefetsc.edu.br, localhost.localdomain, localhost relayhost = mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128 mailbox_command = mailbox_size_limit = 124000000 recipient_delimiter = + inet_interfaces = all inet_protocols = all smtpd_sasl_local_domain = smtpd_sasl_auth_enable = yes smtpd_sasl_security_options = noanonymous broken_sasl_auth_clients = yes smtpd_sasl_authenticated_header = yes smtpd_recipient_restrictions = permit_sasl_authenticated,permit_mynetworks,reject_unauth_destination smtpd_tls_auth_only = no smtp_use_tls = yes smtp_tls_note_starttls_offer = yes smtpd_cert_file = /etc/postfix/ssl/smtpd.crt smtpd_tls_CAfile = /etc/postfix/ssl/cacert.pem smtpd_tls_loglevel = 1 smtpd_tls_received_header = yes smtpd_tls_session_cache_timeout = 3600s tls_random_source = dev:/dev/urandom home_mailbox = Maildir/ .." por Gianor

PHP

configuração padrão do php com integração mysql (pacote php5-mysql) por Gianor

SSH

arquivo /etc/ssh/sshd_config ".. Port 10122 PermitRootLogin no PermitEmptyPasswords no .." por Gianor

MySQL Server

configuração padrão de instalação, adicionado usuário platinum para administrar base platinumdb por Gianor

FTP

/etc/proftpd/proftpd.conf ".. DefaultRoot ~ .." por Gianor

SQUID (proxy)

arquivo /etc/squid3/squid3.conf ".. #porta do squid http_port 3128 #Direcionamento dos arquivos de erros error_directory /etc/squid/logerror #Memória RAM usada pelo squid cache_mem 128 MB #Gerenciamento do cache rotate cache_swap_low 90 cache_swap_high 95 .." por Gianor

FIREWALL

#!/bin/sh ### FIREWALL PLATINUM ### # description: Iniciando Firewall # chkconfig: 345 80 30 # pidfile: /var/run/fwplatinum.pid iptables=/sbin/iptables ip_eth0=192.168.10.10 ip_lo=127.0.0.1 intranet=192.168.10.0/24 # Gerar log's (yes/no) ? LOGGING=yes # debug ? DEBUG=yes iptables() { if [ "$DEBUG" == "yes" -o "$DEBUG" == "YES" ] then echo "Executando: iptables $@" $iptables "$@" else $iptables "$@" fi } do_log() { if [ "$LOGGING" == "yes" -o "$LOGGING" == "YES" ] then iptables "$@" fi } action() { loop=1 for args in "$@" do if [ $loop -eq 1 ];then echo -en "$1 ..." else cmd="$cmd $args" fi loop=`expr $loop + 1` done /bin/sh $cmd if [ $? -eq 0 ];then echo "done" else echo "failed" fi } start() { # Habilitando encaminhamento de pacotes de outras máquinas echo 1 > /proc/sys/net/ipv4/ip_forward # Proteção contra IP Spoofing # for i in /proc/sys/net/ipv4/conf/*/rp_filter; do echo 1 >$i done # Limpando o firewall $iptables -t mangle -F $iptables -t nat -F $iptables -F $iptables -X allow_tcp 2> /dev/null $iptables -X bad_tcp 2> /dev/null $iptables -X allowed_ports 2> /dev/null $iptables -X allow_icmp 2> /dev/null # Criando novas regras $iptables -N bad_tcp $iptables -N allowed_ports $iptables -N allow_tcp $iptables -N allow_icmp # Regra padrão = Bloquear, depois liberar $iptables -P INPUT DROP $iptables -P FORWARD DROP $iptables -P OUTPUT DROP #Mascarando conexões saintes #$iptables -t nat -A POSTROUTING -s $intranet -o eth0 -j MASQUERADE # Liberando e Mascarando Acesso da rede 192.168.10.0/24 para o mundo exterior $iptables -t nat -I POSTROUTING -s $intranet -o eth0 -j MASQUERADE $iptables -t nat -I PREROUTING -s $intranet -o eth0 -j ACCEPT $iptables -I FORWARD -s $intranet -j ACCEPT #---------------------- Regras de PREROUTING ----------------------# $iptables -t nat -A PREROUTING -p tcp --dport 22 -j DNAT --to 192.168.10.10:10122 # Proxy Transparente $iptables -t nat -A PREROUTING -i eth0 -s $intranet -p tcp --dport 80 -j DNAT --to $ip_eth0:3128 #==========================TCP AUTORIZADOS============================# $iptables -A allow_tcp -m state --state RELATED,ESTABLISHED -j ACCEPT $iptables -A allow_tcp -p tcp -j ACCEPT #==========================ICMP AUTORIZADOS===========================# $iptables -A allow_icmp -s $intranet -p icmp -m limit --limit 1/s -j ACCEPT $iptables -A allow_icmp -p icmp -s $intranet -j ACCEPT #==========================PORTAS TCP LIBERADAS=======================# $iptables -A allowed_ports -i eth0 -p tcp -m multiport --dport 20,21,22,25,53,80,143,3306,10000,10122 -j ACCEPT $iptables -A allowed_ports -i eth0 -p udp --dport 53 -j ACCEPT #=======================Regras de entrada INPUT=======================# $iptables -A INPUT -j bad_tcp $iptables -A INPUT -j allow_icmp $iptables -A INPUT -j allow_tcp $iptables -A INPUT -j allowed_ports $iptables -A INPUT -p ALL -i $if_lo -s $ip_lo -j ACCEPT $iptables -A INPUT -p ALL -i $if_lo -s $ip_eth0 -j ACCEPT $iptables -A INPUT -i eth0 -s $intranet -p tcp -m multiport --dport 20,21,22,53,80,143,3128,3306,10000,10122 -j ACCEPT $iptables -A INPUT -i eth0 -s $intranet -p udp --dport 53 -j ACCEPT $iptables -A INPUT -p ALL -m state --state ESTABLISHED,RELATED -j ACCEPT #====================LOGANDO PACOTES INPUT MORTOS========================# $iptables -A INPUT -m limit --limit 1/minute --limit-burst 3 -j LOG --log-level debug --log-prefix "PACOTE IN MORTO: " #=====================Regras de Encaminhamento FORWARD==========================# $iptables -A FORWARD -j bad_tcp $iptables -A FORWARD -j allow_icmp $iptables -A FORWARD -j allow_tcp $iptables -A FORWARD -o eth0 -s $intranet -p ALL -j ACCEPT $iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT #====================LOGANDO PACOTES FORWARD MORTOS======================# $iptables -A FORWARD -m limit --limit 1/minute --limit-burst 3 -j LOG \ --log-level debug --log-prefix "PACOTE FW MORTO: " #========================Regra de Saída==================================# $iptables -A OUTPUT -p ALL -s $ip_lo -j ACCEPT $iptables -A OUTPUT -p ALL -s $ip_eth0 -j ACCEPT #====================LOGANDO PACOTES OUTPUT MORTOS======================# $iptables -A OUTPUT -m limit --limit 1/minute --limit-burst 3 -j LOG --log-level debug --log-prefix "PACOTE OUT MORTO: " } stop() { $iptables -F $iptables -F -t nat $iptables -F -t mangle $iptables -X allow_tcp 2>/dev/null $iptables -X allowed_ports 2>/dev/null $iptables -X bad_tcp 2>/dev/null $iptables -X allow_icmp 2> /dev/null $iptables -P INPUT ACCEPT $iptables -P OUTPUT ACCEPT $iptables -P FORWARD ACCEPT } status(){ echo -en "\\033[1;34m" echo "Listagem de Regras de NAT ativas:" echo -en "\\033[0;39m" $iptables -nL -t nat -v |more echo -en "\\033[1;34m" echo "Listagem de Regras de MANGLE ativas:" echo -en "\\033[0;39m" $iptables -nL -t mangle -v |more echo -en "\\033[1;34m" echo "Prescione <enter> para continuar" echo -en "\\033[0;39m" read x echo -en "\\033[1;34m" echo "Listagem de Regras de Filtragem ativas:" echo -en "\\033[0;39m" $iptables -nL -v |sed s/Chain/Regras/g|more } case $1 in start) action "Iniciando o Firewall" $0 funcstart ;; stop) action "Interrompendo Firewall" $0 funcstop ;; status) status ;; funcstart) start& ;; funcstop) stop ;; *) echo "Use $0 start|stop|status" exit 0 ;; esac .." por Gianor

SISTEMA DE COTA

configurado pelo sistema WEBMIN, o qual deve ser acessado com a senha de root repassada.

por Gianor

ADIÇÃO DOS USUÁRIOS

comando adduser na shell do sistema, e pelo sistema WEBMIN.

por Gianor

3.2 Instalação Equipamentos de Redes

Instalado componentes:

- Placa PCI Wireless SuperG PCI Adapter no computador cliente de wireless

por Abner e configurada por Gianor.

- Criado o link wi-fi Lab. Redes 1 / Computador com Wireless, com o equipamento roteador wireless D-Link (WAN: 192.168.10.20/24, LAN: 192.168.40.254/24, DHCP: 192.168.10.1-100/24) comunicando com a placa de rede wireless do computador cliente, com as seguintes especificações marca Encore, superG 108mbps; regra de segurança: liberação por filtro MAC.

- Teste de comunicação e navegação realizado com sucesso.

por Gianor.

- Certificada a conexão dos modens fibra Digitel com equipamento de test-set, velocidade em 2Mbps, teste OK.

por Abner com ajuda do Gianor.

- Configurado Roteador Digitel NR2G:

1 - restaurado configuração default;

2 - configurada LAN0 com endereço IP: 200.135.37.101/26, LAN1 com IP: 192.168.10.1/24;

3 - habilitado protocolo RIP nas interfaces LAN0 e LAN1;

4 - configurado MASQUERADE para conexões saintes na interface LAN0;

5 - configurado NAT REDIRECT da interface LAN0 para o servidor da equipe com IP 192.168.10.10;

6 - testado e funcional.

por Gianor.

- Configurado e instalado modem transcend na interface serial ttyS0 do servidor.

- Comunicação entre modem e servidor OK (testado como software minicom, porém acesso dial-up não OK.

por Abner (configuração do modem)e Gianor (configuração no servidor).

3.3 Cabeamento Estruturado

- Executada parte de passagem dos cabos ópticos no Lab1 entre os racks esquerdo e direito.

- Confecção dos conectores fibra optica via fusão, utilizando equipamento de alta tecnologia e precisão cedidos pela instituição. Estas emendas são necessárias para conexão dos modens fibra Digitel.

por Abner com ajuda do Gianor.

- Feito conexões entre os devidos equipamentos utilizando cabos UTP categoria 5e; utilizou-se estrutura já existente no Laboratório de Redes 1 junto com patchcords na cor vermelha.

por Gianor.

- Iniciado teste e certificação pontos de rede bancada do lado direito lab1, onde ponto RE23 com perda de retorno no par 7/8 de 1dB, possível conector de bancada; ponto RE18 com pino 5 rompido, faltanto testar pontos RE17 abaixo e RI e outros. Feito por Gianor e Abner;

3.4 Programação para Redes

Configuração BLOG

4 Manual

5 Logins do Sistema

andre - professor

jorge - professor

emerson - professor

eduardo - professor

abner - aluno

gianor - aluno

gilberto - aluno

discador - pppdialer