Mudanças entre as edições de "PJI2-2017-1"

(→Testes) |

|||

| (196 revisões intermediárias por 2 usuários não estão sendo mostradas) | |||

| Linha 1: | Linha 1: | ||

| − | Endereço encurtado: http://bit.ly/ | + | Endereço encurtado: http://bit.ly/pji2-20171 |

| + | Presença: [https://docs.google.com/spreadsheets/d/1--1xbw2q99B9q4SbLRNbuU6BxDaOINRQzROw_wNMUas/edit?usp=sharing Neste link] | ||

__TOC__ | __TOC__ | ||

| − | = Projeto Integrador | + | = Projeto Integrador II: Diário de Aula 2017-1 = |

'''Professores:''' [[Marcelo_Maia_Sobral|Marcelo Maia Sobral]] ([[imagem:Facebook2.png|20px]] [http://www.facebook.com/Marcelo.Sobral.Ifsc Facebook]) e [[Simara]] (''simara.sonaglio@ifsc.edu.br'') | '''Professores:''' [[Marcelo_Maia_Sobral|Marcelo Maia Sobral]] ([[imagem:Facebook2.png|20px]] [http://www.facebook.com/Marcelo.Sobral.Ifsc Facebook]) e [[Simara]] (''simara.sonaglio@ifsc.edu.br'') | ||

| Linha 21: | Linha 22: | ||

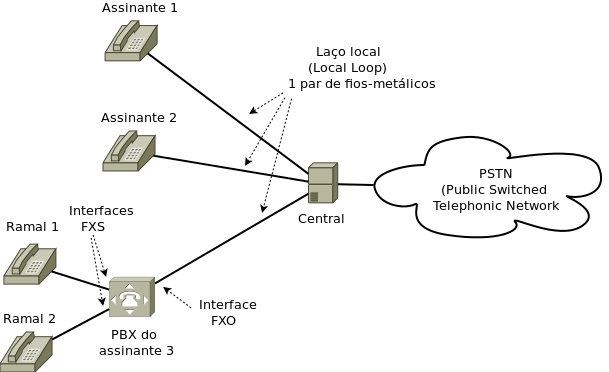

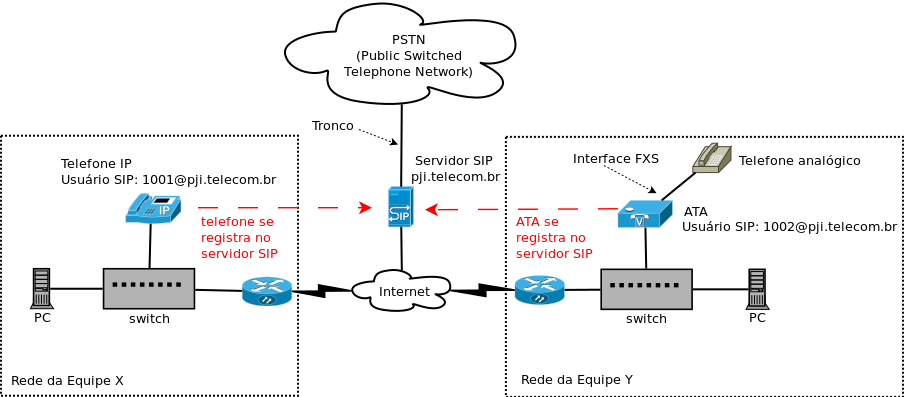

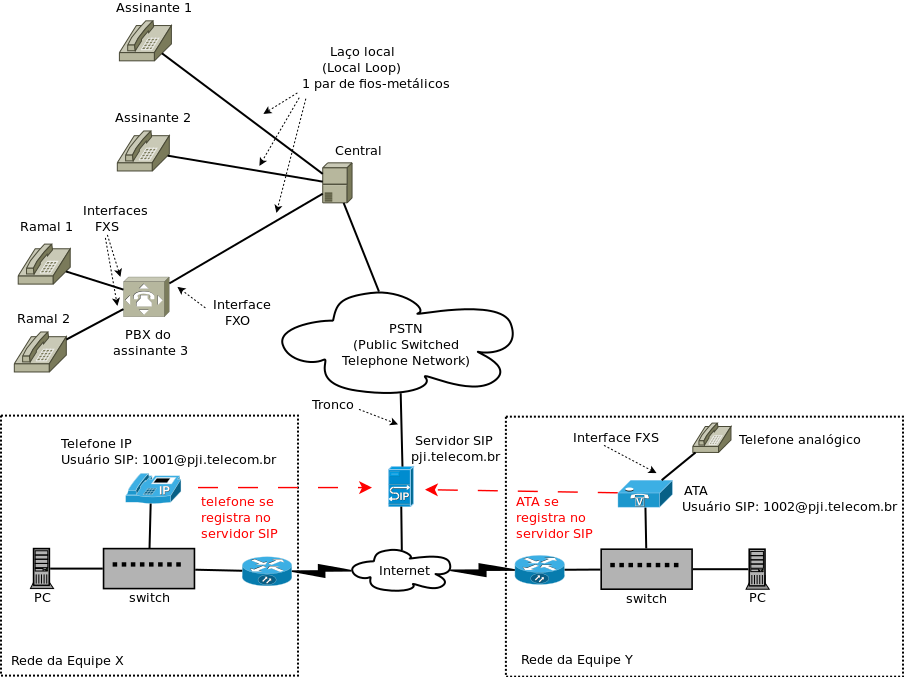

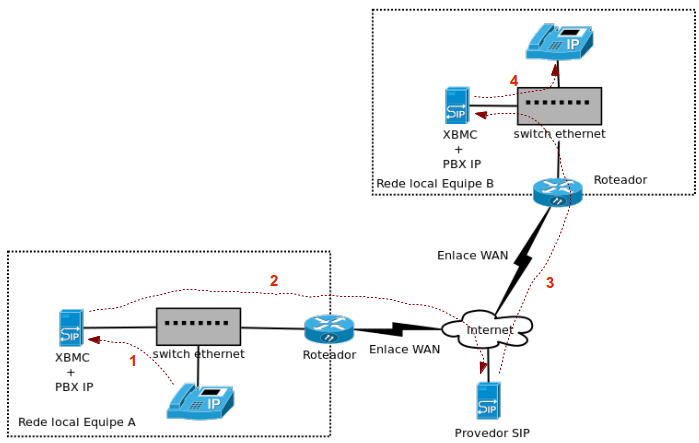

Introdução e histórico das telecomunicações e da Internet. Uso de serviços e aplicações oferecidos pelas redes de telecomunicações. Conceitos sobre redes de computadores: comutação de pacotes versus comutação de circuitos, redes locais e rede Internet. Instalação de computadores e integração a uma rede local e a Internet. Sistema operacional Linux. Introdução ao sistema telefônico: telefonia fixa e móvel, centrais de comutação, telefonia IP e convergência. Integração de serviços de voz convencionais e VoIP. | Introdução e histórico das telecomunicações e da Internet. Uso de serviços e aplicações oferecidos pelas redes de telecomunicações. Conceitos sobre redes de computadores: comutação de pacotes versus comutação de circuitos, redes locais e rede Internet. Instalação de computadores e integração a uma rede local e a Internet. Sistema operacional Linux. Introdução ao sistema telefônico: telefonia fixa e móvel, centrais de comutação, telefonia IP e convergência. Integração de serviços de voz convencionais e VoIP. | ||

| − | * [[Curso_Técnico_em_Telecomunicações_- | + | * [[Curso_Técnico_em_Telecomunicações_-_Projeto_Integrador_II_(PJI2)#Cronograma_das_Atividades|Cronograma]] |

== Bibliografia == | == Bibliografia == | ||

| Linha 44: | Linha 45: | ||

** [http://www.gliffy.com/ Gliffy: um software online para fazer diagramas] | ** [http://www.gliffy.com/ Gliffy: um software online para fazer diagramas] | ||

| − | == | + | == Alguns textos interessantes == |

| + | * [http://www.techtudo.com.br/artigos/noticia/2012/06/historia-dos-telefones-celulares.html A história dos telefones celulares] | ||

| + | * [http://www.telebrasil.org.br/ Telebrasil (Associação Brasileira de Telecomunicações)] | ||

| + | * [http://www.businessreviewbrasil.com.br/tecnologia/1290/Telecom-no-Brasil:-um-panorama Telecom no Brasil: um panorama] | ||

| + | * [http://www.teleco.com.br/estatis.asp Estatísticas sobre telecomunicações no Brasil] | ||

| + | * [http://www.teleco.com.br/operadoras/grupos.asp Principais grupos de telecomunicações no Brasil] | ||

| + | * [http://www.bndes.gov.br/SiteBNDES/export/sites/default/bndes_pt/Galerias/Arquivos/conhecimento/revista/rev1110.pdf Telecomunicações: O Novo Cenário (BNDES)] | ||

| + | * [http://www.ipea.gov.br/portal/index.php?option=com_content&view=article&id=1378 Desafios e Oportunidades do Setor de Telecomunicações no Brasil (IPEA)] | ||

| + | * [http://www.tecmundo.com.br/netflix/54634-netflix-abocanha-34-trafego-internet-america-norte.htm Netflix abocanha 34% de todo o tráfego da internet na América do Norte] | ||

| + | * [http://www.statista.com/statistics/267183/forecast-for-the-worldwide-voip-traffic/ Tráfego total VoIP na Internet] | ||

| + | * [http://www.avellareduarte.com.br/projeto/conceituacao/conceituacao1/conceituacao14_internetBrasil2014.htm Internet no Brasil 2014 (dados e fontes)] | ||

| + | * [http://www.tecmundo.com.br/internet/51663-internet-como-estao-as-velocidades-nos-principais-paises-infografico-.htm Internet: como estão as velocidades nos principais países ] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/res/palestra-redes.pdf Apresentação sobre redes de computadores] | ||

| + | * [http://kelsocartography.com/blog/?p=2618 O Mundo Submarino da Internet] | ||

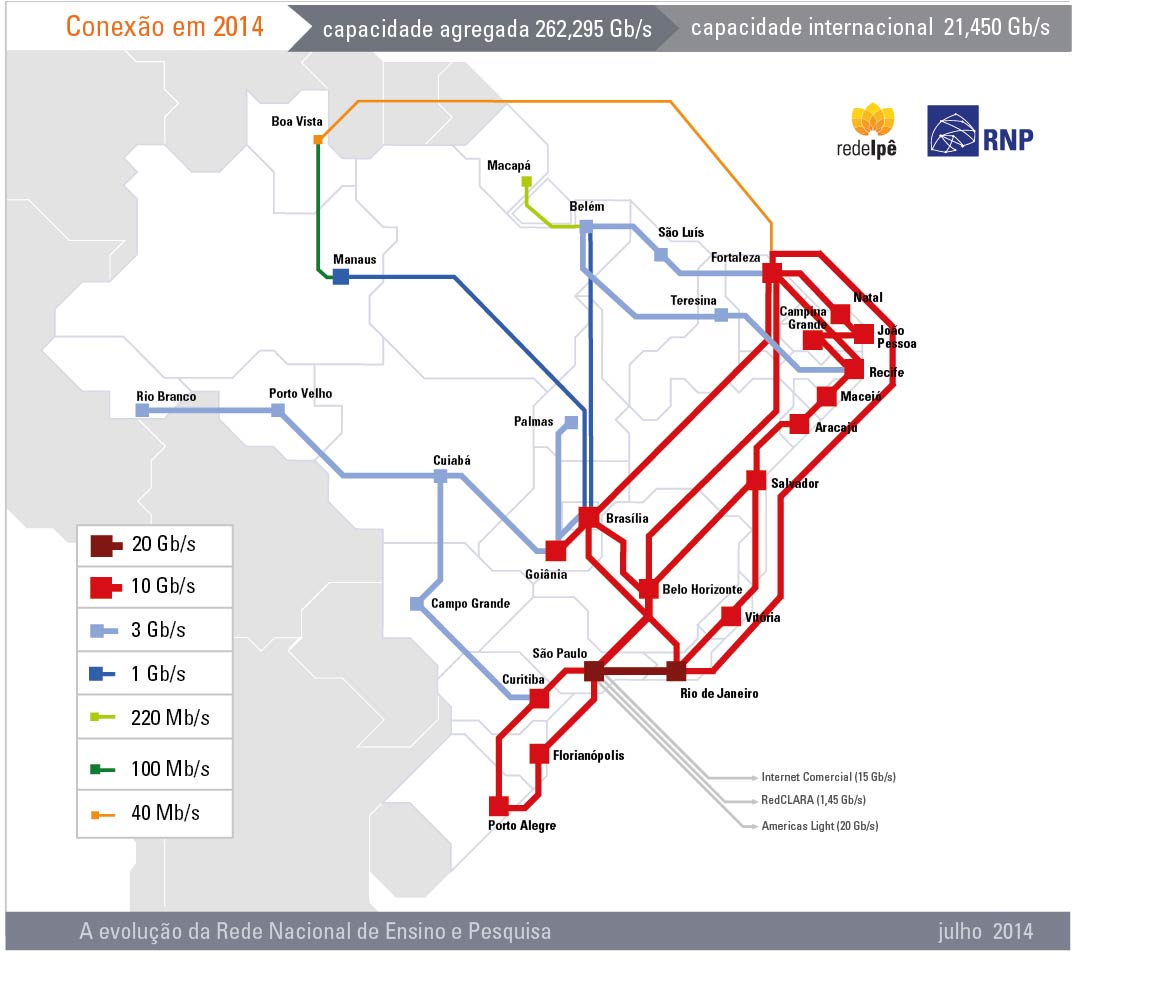

| + | * [http://www.rnp.br/servicos/conectividade/rede-ipe Rede Ipê: a Rede Nacional de Pesquisa (RNP)] | ||

| + | * [https://wiki.openwrt.org/toh/raspberry_pi_foundation/raspberry_pi Openwrt no RaspberryPi] | ||

| + | |||

| + | == Oportunidades para Técnicos em Telecomunicações == | ||

| − | + | * [http://www.catho.com.br/vagas/tecnico-em-telecomunicacoes/ Ofertas de vagas para técnico em Telecom] | |

| + | * [http://www.sine.com.br/vagas-empregos/tecnico-de-telecomunicacoes Ofertas de vagas para técnico em Telecom no SINE] | ||

| + | * [http://www.catho.com.br/profissoes/tecnico-em-telecomunicacoes/ Salário médio do Técnico em Telecomunicações no Brasil] | ||

| + | |||

| + | == Documentários sobre telecomunicações == | ||

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/pji/videos/telecomunicacoes_HC.mp4 História das Telecomunicações] | |

| − | + | * [https://archive.org/details/Inventos.Telefones.Celulares Inventos: Telefones Celulares (video Discovery)] | |

| − | + | * Documentário ''É Logo Ali'': [http://tele.sj.ifsc.edu.br/~msobral/pji/videos/logo_ali_1.mp4 parte 1] e [http://tele.sj.ifsc.edu.br/~msobral/pji/videos/logo_ali_2.mp4 parte 2] | |

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/pji/videos/telecomunicacoes_petrobras.mp4 Video da Petrobras] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

== Curiosidades == | == Curiosidades == | ||

| Linha 94: | Linha 109: | ||

{| border="1" | {| border="1" | ||

! Nome | ! Nome | ||

| − | !Projeto 1 | + | !Projeto 1 |

!Projeto 2 | !Projeto 2 | ||

| − | |||

!Conceito | !Conceito | ||

!Conceito<br>após ajuste | !Conceito<br>após ajuste | ||

| − | ! | + | |- |

| − | |} | + | | 162001443-2 <!--Alisson-->||<center>7</center>||<center>3</center> ||<center>5</center> || <center>5</center> |

| + | |- | ||

| + | | 162000955-2 <!-- Ana Paula -->||<center>0*</center> ||<center>0*</center> ||<center>0</center> ||<center>0</center> | ||

| + | |- | ||

| + | | 162001092-5 <!-- Bruno -->|| <center>6</center>||<center>7</center> ||<center>7</center> || <center>7</center> | ||

| + | |- | ||

| + | | 162001005-4<!-- Daniel -->|| <center>7</center>||<center>10</center> ||<center>8</center> ||<center>9</center> | ||

| + | |- | ||

| + | | 162002311-3<!-- Eathan -->|| <center>7</center>||<center>8</center> || <center>7</center>||<center>7</center> | ||

| + | |- | ||

| + | | 162000998-6<!-- Jhorase-->|| <center>7</center>||<center>9</center> ||<center>8</center> ||<center>9</center> | ||

| + | |- | ||

| + | | 162001423-8<!-- Marcelo-->|| <center>7</center>||<center>0*</center> ||<center>3</center> ||<center>3</center> | ||

| + | |- | ||

| + | | 162000795-9<!-- Michel-->|| <center>6</center>||<center>7</center> ||<center>6</center> || <center>6</center> | ||

| + | |- | ||

| + | | 162001012-7<!-- Ricardo-->|| <center>6</center>||<center>8</center> ||<center>7</center> ||<center>7</center> | ||

| + | |- | ||

| + | | 162001704-0<!-- Robson-->|| <center>0*</center>||<center>0*</center> ||<center>0</center> ||<center>0</center> | ||

| + | |- | ||

| + | | 162005091-9<!-- Willian-->|| <center>10</center>||<center>10</center> ||<center>10</center> ||<center>10</center> | ||

| + | |} | ||

| − | *'''OBS:''' | + | *'''OBS:''' 0* = Indefinido (por ausência à avaliação) |

| − | |||

=== Testes === | === Testes === | ||

| Linha 112: | Linha 146: | ||

! T2 | ! T2 | ||

! T3 | ! T3 | ||

| − | ! T4 | + | ! T4 |

! T5 | ! T5 | ||

! T6 | ! T6 | ||

! T7 | ! T7 | ||

| − | |||

| − | |||

| − | |||

| − | |||

!Ajuste | !Ajuste | ||

| + | |- | ||

| + | | 162001443-2 <!--Alisson-->|| S||S ||S |||S ||S || I|| I|| mantém | ||

| + | |- | ||

| + | | 162000955-2 <!-- Ana Paula -->|| I||I ||I* ||I* ||I* ||I* ||I* || - | ||

| + | |- | ||

| + | | 162001092-5 <!-- Bruno -->||S ||S || S||S || S||I ||I ||mantém | ||

| + | |- | ||

| + | | 162001005-4<!-- Daniel -->|| S||S ||S ||S ||S ||S || S ||+1 | ||

| + | |- | ||

| + | | 162002311-3<!-- Eathan -->||I ||I ||S ||S ||S ||I ||I || mantém | ||

| + | |- | ||

| + | | 162000998-6<!-- Jhorase-->||S ||I* || S|| S||S ||S ||S ||+1 | ||

| + | |- | ||

| + | | 162001423-8<!-- Marcelo-->|| S||I ||S ||S ||I || I||I || mantém | ||

| + | |- | ||

| + | | 162000795-9<!-- Michel-->||I ||S ||S ||I* || S||I ||S || mantém | ||

| + | |- | ||

| + | | 162001012-7<!-- Ricardo-->||I* ||S || S||S ||I || I|| I||mantém | ||

| + | |- | ||

| + | | 162001704-0<!-- Robson-->|| S||I || S||I* ||I* ||I* ||I* ||- | ||

| + | |- | ||

| + | | 162005091-9<!-- Willian-->||I* ||S || S||S ||S ||S ||S||+1 | ||

|} | |} | ||

| Linha 131: | Linha 183: | ||

!Membros | !Membros | ||

|- | |- | ||

| − | |1 || | + | |1 || |

|- | |- | ||

| − | |2 || | + | |2 || |

|- | |- | ||

| − | |3 || | + | |3 || |

|- | |- | ||

| − | |4 || | + | |4 || |

|- | |- | ||

| − | |5 || | + | |5 || |

|- | |- | ||

|6 || | |6 || | ||

| Linha 146: | Linha 198: | ||

|} | |} | ||

| − | = | + | = 10/02: Apresentação da disciplina = |

{{Collapse top | Aula 1}} | {{Collapse top | Aula 1}} | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | '''Objetivo da aula:''' usar o sistema operacional Linux para visualizar os conteúdos de arquivos | |

| − | + | ||

| − | + | ||

| − | + | A disciplina se compõe de três etapas: | |

| − | + | # Introdução ao uso do sistema operacional Linux | |

| − | + | # Instalação de um computador com Linux e implantação de uma rede local com acesso a Internet | |

| − | + | # Implementação de um pequeno PBX IP | |

| − | + | ||

| − | + | Hoje inicia-se a etapa 1. Ao longo dela serão estudados alguns conceitos sobre o sistema operacional Linux, e serão praticados exercícios e resolvidos pequenos desafios relacionados com procedimentos usuais do dia-a-dia. Ao final da etapa, um pequeno projeto será realizado para consolidar o conhecimento e avaliar o progresso da turma. | |

| − | + | ||

| − | + | ||

| − | + | == O que é um sistema operacional ? == | |

| − | + | ||

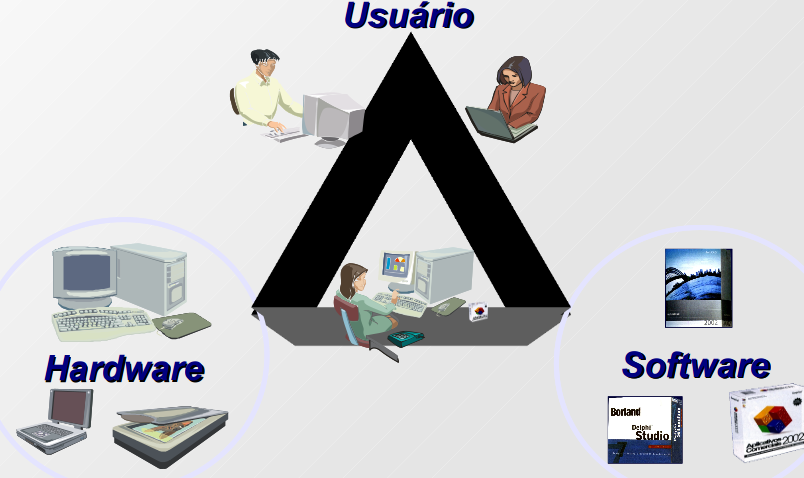

| − | + | Um computador por si só é apenas um [http://wiki.sj.ifsc.edu.br/images/c/cf/Pji1-Laptop-aberto.JPG conjunto de circuitos lógicos complexos]. Para ter alguma utilidade, essa máquina deve ser usada para executar programas. Programas são parecidos com receitas, contendo instruções que envolvem cálculos, cópia de dados entre componentes dentro (ex: memória, placa de video, discos) e fora do computador (ex: impressora, teclado, monitor, rede) e temporização. O principal programa executado em um computador é o '''sistema operacional'''. Esse programa especial tem por finalidade facilitar o uso do computador pelos usuários, além de aproveitar de forma eficiente seus recursos. Sem um sistema operacional um computador se torna completamente inútil. | |

| − | |||

| − | |||

| − | + | Na área de Telecomunicações predominam sistemas operacionais da família [https://www.cenapad.unicamp.br/servicos/treinamentos/tutorial_unix/unix_tutor.html Unix], o que inclui o Linux. Porém o conceito de ''sistema operacional'' inclui também o [http://pt.wikipedia.org/wiki/Microsoft_Windows Windows], [http://pt.wikipedia.org/wiki/OS_X Mac OS X], [http://www.freebsd.org/ FreeBSD], [http://pt.wikipedia.org/wiki/Android Android], [http://pt.wikipedia.org/wiki/IOS iOS], e ([http://levenez.com/unix/ muitos], [http://levenez.com/windows/ muitos] !) outros. Essa variedade tem razões históricas e tecnológicas, pois com o tempo criaram-se sistemas operacionais que exploraram novas ideias, atendiam novas necessidades e se adequavam a novos tipos de computadores. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Apesar de existirem muitos diferentes sistemas operacionais, eles compartilham algumas características. Esta animação se baseia no antigo sistema operacional Windows 95, porém revela atribuições elementares de um sistema operacional ... | |

| − | + | <center>[https://www.youtube.com/watch?v=4eAeTPA8jvE A Saga do Windows]</center> | |

| − | |||

| − | |||

| − | |||

| − | + | Não há um video tão direto e divertido como esse que se baseie no Linux. Mas alguns documentários podem contextualizar o Linux e contar um pouco de sua história, como estes videos: | |

| − | [[ | + | <center>[https://www.youtube.com/watch?v=plMxWpXhqig Revolution OS: A História do Linux, GNU e software livre]<br><br> |

| + | [https://www.youtube.com/watch?v=hZcPedvLqTM The Code Linux - documentário sobre Linux]</center> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | O que esses videos procuram revelar é que o sistema operacional é um '''programa''' que articula os recursos do computador (''hardware'') para que usuários possam executar programas (''software''). O sistema operacional por si só não tem utilidade, pois ele existe para viabilizar o uso de aplicativos, e esses sim são úteis para os usuários. Costuma-se dizer também que um sistema operacional pode ser visto como uma ''plataforma de software'' sobre a qual podem-se criar e utilizar programas. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[imagem:Pji-So1.png|600px]] | |

| + | <br>''Um sistema computacional é formado por hardware e software, e é utilizado por pessoas ou mesmo outros sistemas'' | ||

| − | |||

| − | + | Alguns conceitos são comuns ao projeto de sistemas operacionais: | |

| − | # | + | * '''Interface com o usuário''', tanto gráfica quanto via [http://www.guiafoca.org/cgs/guia/iniciante/ch-bas.html#s-basico-terminal terminal] com o [http://www.guiafoca.org/cgs/guia/iniciante/ch-bas.html#s-basico-interpcmd interpretador de comandos (''shell'')] |

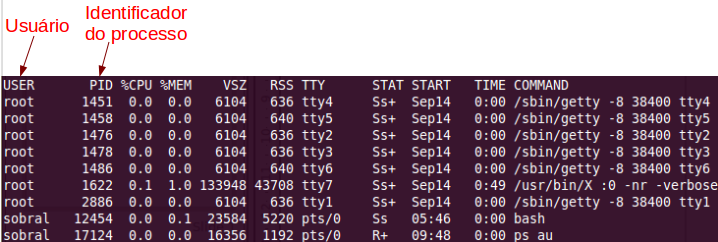

| − | # | + | * '''Processos''' (programas em execução), sendo usual hoje em dia que múltiplos processos possam coexistir em um sistema operacional |

| + | * '''Gerenciamento dos recursos''' do computador (memória, discos, ...), de forma a tirar melhor proveito de suas capacidades | ||

| + | * '''Arquivos e diretórios''', para facilitar o armazenamento de dados e sua organização | ||

| + | * '''Rede''' (comunicação com outros computadores), uma vez que hoje em dia é inconcebível que um dispositivo computacional não possa se comunicar com outros dispositivos | ||

| − | |||

| − | + | == O sistema operacional Linux == | |

| + | O sistema operacional Linux [https://pt.wikipedia.org/wiki/Linux#Cria.C3.A7.C3.A3o nasceu de um projeto do então estudante Linus Torvalds], no início da década de 1990. Na verdade, Linux o nome do núcleo do sistema operacional, que é seu componente fundamental responsável por controlar o ''hardware'' e oferecer um conjunto de abstrações, mecanismos e facilidades para sua utilização por programadores e usuários. O desenvolvimento do Linux, desde sua origem, se dá pela colaboração de diversos programadores ao redor do mundo, tendo também a participação de empresas em tempos recentes. Todas as contribuições são abertas e gratuitas, independente se vindas de pessoas ou empresas. | ||

| − | |||

| + | O sistema operacional que se utiliza em computadores se compõe do núcleo Linux e um conjunto de programas e demais arquivos para formar um ambiente de trabalho. Essa combinação de diferentes programas, e as facilidades para instalá-los e mantê-los, se chama [https://pt.wikipedia.org/wiki/Distribui%C3%A7%C3%A3o_Linux distribuição Linux]. Existem muitas distribuições Linux, sendo algumas das mais conhecidas Ubuntu, Fedora, Debian, Linux Mint, ArchLinux e OpenSuSE. A escolha da distribuição a ser usada depende do gosto e conhecimento do usuário e, em certos casos, do [https://pt.wikipedia.org/wiki/Lista_de_distribui%C3%A7%C3%B5es_de_Linux uso específico que se pretende]. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | [[imagem:Pji1-Tux-2.png]] | ||

| + | <br>''[https://pt.wikipedia.org/wiki/Tux Tux], o mascote Linux, caracterizado para as distribuições Mint, Ubuntu e Fedora.'' | ||

| − | |||

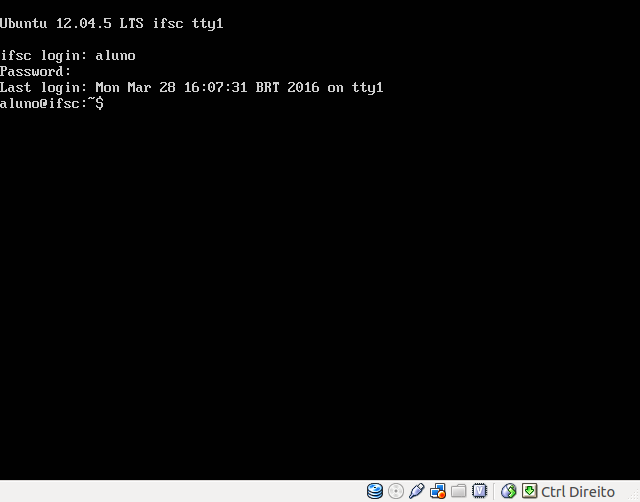

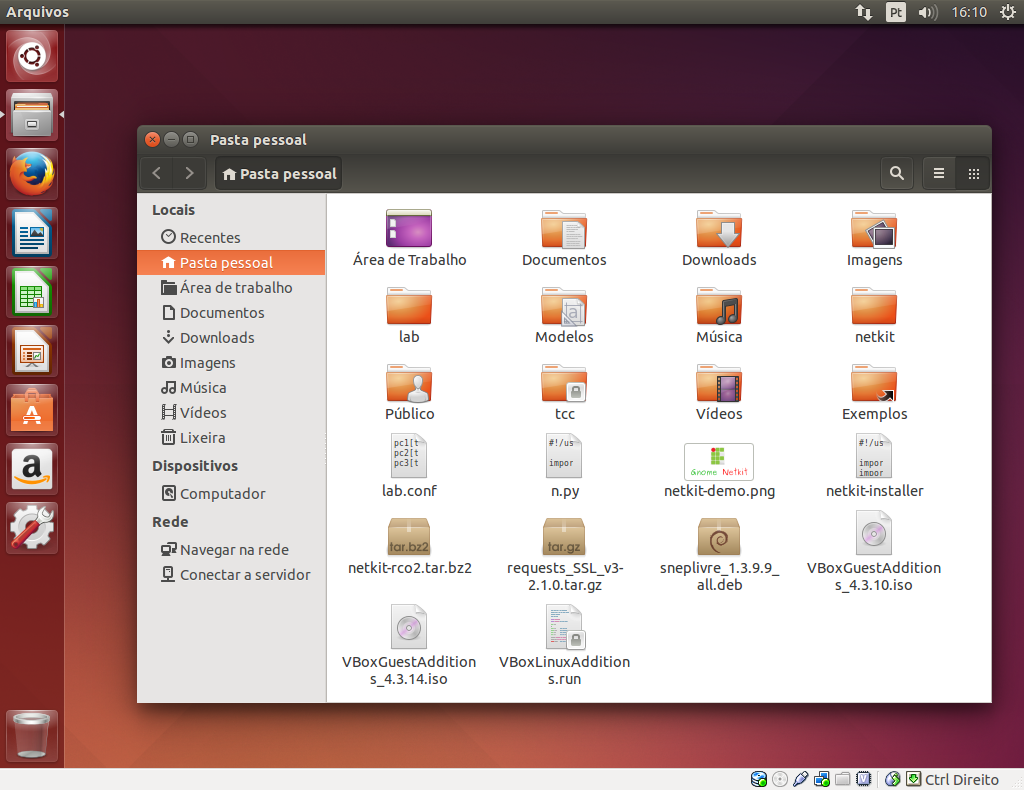

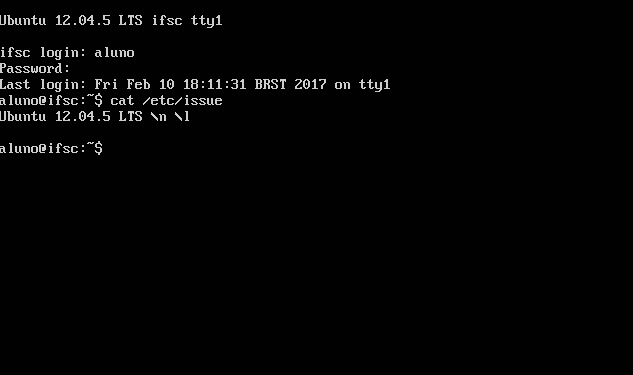

| + | Tradicionalmente, um sistema operacional Linux oferece uma interface de usuário baseada em linha de comando. Essa interface em modo texto está sempre disponível, sendo apresentada pelo menos durante a inicialização do sistema. Em seus primórdios havia apenas essa interface, porém uma interface gráfica também foi desenvolvida e incorporada às distribuições Linux. Essa interface gráfica é implementada por um conjunto de programas, diferente de sistemas Windows, em que ela faz parte do núcleo do sistema. Com isso, podem-se usar diferentes interfaces gráficas em um mesmo sistema operacional Linux. | ||

| − | |||

| + | [[imagem:Pji1-Linux-cli.png|500px]] | ||

| + | <br>''A interface de linha de comando do Linux'' | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | [[imagem:Pji1-Linux-gui-1.png|500px]] | ||

| + | <br>''A interface gráfica Unity do Ubuntu Linux'' | ||

| − | + | [[imagem:Pji1-Linux-gui-2.png|500px]] | |

| + | <br>''A interface gráfica Mate do Ubuntu Mate'' | ||

| + | <!-- [[imagem:Pji1-Linux-arch-1.jpg|400px]] --> | ||

| − | + | == Curiosidade: sistemas operacionais usados em equipamentos de rede == | |

| − | |||

| − | |||

| − | |||

| − | + | Equipamentos de rede como roteadores, pontos de acesso, modems adsl, switches ethernet e mesmo centrais telefônicas podem ser considerados computadores especializados. Todos possuem algum sistema operacional sobre o qual outros softwares são usados para implementar as funções de cada equipamento. | |

| − | + | * [http://www.makeuseof.com/tag/what-is-openwrt-and-why-should-i-use-it-for-my-router/ OpenWRT: Linux para roteadores e pontos de acesso] | |

| + | * [http://unix.stackexchange.com/questions/128899/are-router-firmware-based-on-linux Firmwares para roteadores são baseados em Linux ?] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/pji/icip_30.pdf Módulo ICIP 30 para Centrais Telefônicas Intelbras usam Linux ...] | ||

| − | + | == A carga do sistema operacional (boot) == | |

| − | + | ||

| − | + | * [http://pt.wikibooks.org/wiki/Guia_do_Linux/Iniciante+Intermedi%C3%A1rio/Gerenciadores_de_partida_%28boot_loaders%29/GRUB Guia do Linux/Iniciante+Intermediário/Gerenciadores de partida (boot loaders)/GRUB] | |

| − | + | * [http://www.vivaolinux.com.br/dica/Boot-Repair-Como-recuperar-o-GRUB-facilmente Como recuperar o GRUB facilmente] | |

| − | + | * [http://www.linux.org/threads/linux-bootloaders.4489/ Linux Bootloaders] | |

| − | + | * [https://www.ibm.com/developerworks/library/l-linuxboot/ Inside the Linux boot process] | |

| − | + | * [http://www.dedoimedo.com/computers/grub.html GRUB bootloader - Full tutorial] | |

| − | + | ||

| − | + | ||

| − | + | A carga do sistema operacional corresponde ao início de sua execução. Quando o computador é ligado, o sistema operacional deve ser iniciado e isso depende do ''carregador de boot'' (''boot loader''), ou simplesmente ''boot''. O ''boot'' é um programa que carrega para a memória RAM o [http://www.guiafoca.org/cgs/guia/intermediario/ch-kern.html núcleo do sistema operacional, chamado de ''kernel''], e o executa. Lembre que o sistema operacional também é um programa ! Uma vez em execução, o sistema operacional toma conta do computador. A figura a seguir ilustra todo esse processo em um computador do tipo PC. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[imagem:Pji-Boot1.gif]] | |

| + | <br>''O processo de boot em um computador do tipo PC'' | ||

| − | |||

| + | Existem diferentes ''boot loaders'', porém o mais utilizado atualmente é o [http://www.gnu.org/software/grub/ Grub]. Esse ''boot'' é bastante flexível, e também complexo ! Normalmente a instalação do sistema operacional cuida dos detalhes para a correta instalação do ''Grub'', e existem ferramentas administrativas que possibilitam sua manutenção após instalado (ex: quando se deseja ter mais de um sistema operacional no computador). Mas quando ocorrem problemas mais complicados, inevitavelmente deve-se restaurá-lo manualmente. E aí valem os tutoriais descritos nesta seção. | ||

| − | |||

| − | + | === Sistemas operacionais usados em equipamentos de rede === | |

| − | + | Equipamentos de rede como roteadores, pontos de acesso, modems adsl, switches ethernet e mesmo centrais telefônicas podem ser considerados computadores especializados. Todos possuem algum sistema operacional sobre o qual outros softwares são usados para implementar as funções de cada equipamento. | |

| − | + | * [http://www.makeuseof.com/tag/what-is-openwrt-and-why-should-i-use-it-for-my-router/ OpenWRT: Linux para roteadores e pontos de acesso] | |

| + | * [http://unix.stackexchange.com/questions/128899/are-router-firmware-based-on-linux Firmwares para roteadores são baseados em Linux ?] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/pji/icip_30.pdf Módulo ICIP 30 para Centrais Telefônicas Intelbras usam Linux ...] | ||

| − | + | === Interface com o usuário === | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

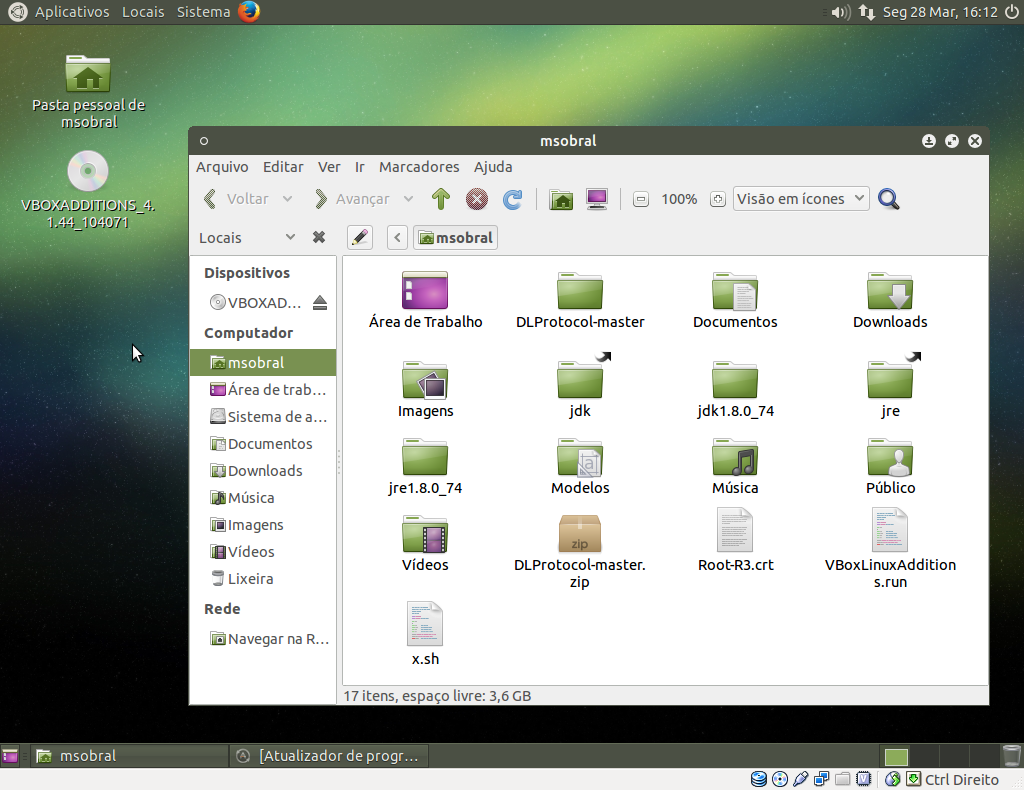

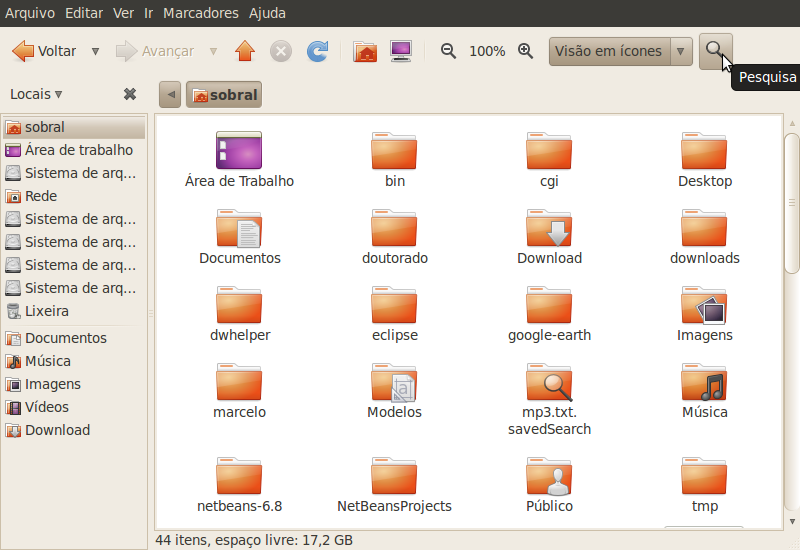

| − | + | Hoje, em particular, precisaremos explorar um pouco dos conceitos de ''interface com o usuário'', ''arquivos'' e ''aplicativos''. A interface a ser usada inicialmente é a interface gráfica (''GUI - Graphical User Interface''). A figura a seguir mostra essa interface, conforme a que existe nos computadores do laboratório: | |

| − | + | [[imagem:Pji-Terminal1.png|600px]] | |

| + | <br>''Uma interface gráfica ...'' | ||

| − | |||

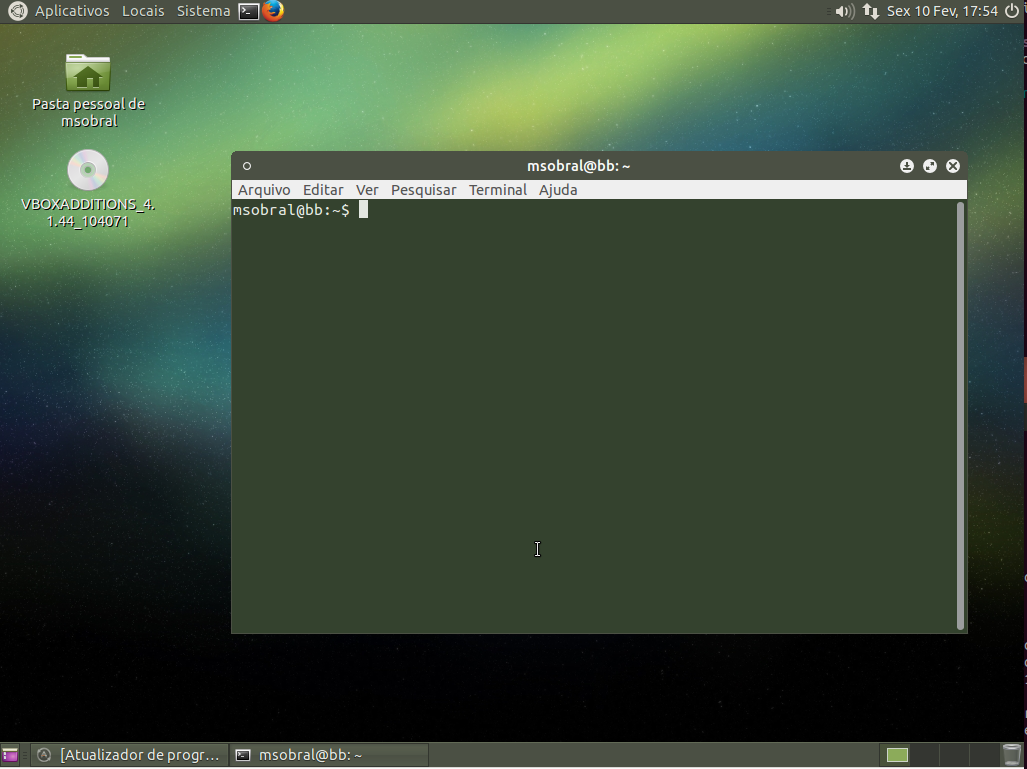

| − | + | Outro tipo de interface a ser usada é a interface de linha de comando, ou simplesmente interface de texto (CLI - Command Line Interface). Essa interface se apresenta como uma tela de texto, sem recursos gráficos nem interação com mouse, onde se podem somente digitar comandos e visualizar seus resultados na forma de texto simples. A figura a seguir mostra uma interface de texto: | |

| − | + | [[imagem:Pji-CLI.png|600px]] | |

| − | + | <br>''Uma interface de linha de comando acessível em um terminal ...'' | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Em especial, ao longo da disciplina faremos uso intensivo da interface de linha de comando por meio de terminais (ver figura acima). Uma boa introdução ao uso do terminal pode ser lida no [[PJI2-2017-1#Material_de_apoio|material de apoio]]. | |

| − | |||

| − | |||

| − | == Algumas atividades para o uso do sistema operacional == | + | === Algumas atividades para o uso do sistema operacional === |

| − | Ao longo | + | Ao longo da disciplina, diversas atividades precisarão ser realizadas com o sistema operacional. Algumas delas são bastante corriqueiras, e por isso acabam sendo realizadas desde as primeiras vezes em que se usa o sistema. Elas envolvem: |

* '''Iniciar e encerrar uma sessão no Linux:''' sessões são iniciadas quando um usuário se autentica no sistema operacional, iniciando sua interface de trabalho (gráfica ou textual) e executando seus aplicativos. O término da sessão encerra todos os programas em execução iniciados pelo usuário (há exceções). | * '''Iniciar e encerrar uma sessão no Linux:''' sessões são iniciadas quando um usuário se autentica no sistema operacional, iniciando sua interface de trabalho (gráfica ou textual) e executando seus aplicativos. O término da sessão encerra todos os programas em execução iniciados pelo usuário (há exceções). | ||

* '''Familizarização com a interface gráfica:''' a interface gráfica se apresenta como a interface preferencial para a grande maioria dos usuários. Ela oferece um acesso intuitivo para aplicativos e arquivos. | * '''Familizarização com a interface gráfica:''' a interface gráfica se apresenta como a interface preferencial para a grande maioria dos usuários. Ela oferece um acesso intuitivo para aplicativos e arquivos. | ||

| − | * '''Usar o navegador de arquivos | + | * '''Usar o navegador de arquivos:''' o acesso a arquivos e diretórios (ou ''pastas'') pode ser feito com o navegador de arquivos. Esse aplicativo gráfico apresenta diversas facilidades para trabalhar com arquivos e diretórios. |

* '''Executar programas:''' programas podem ser executados com ajuda do sistema operacional. Basicamente podem-se classificá-los em ''aplicativos'', que realizam tarefas para as finalidades do usuário (ex: editar texto, navegar na web), e ''utilitários'', que servem para ajudar a usar o ambiente do sistema operacional (ex: shell, programas de cópia de arquivos). Programas podem ser executados tanto a partir da interface gráfica quanto da linha de comando. | * '''Executar programas:''' programas podem ser executados com ajuda do sistema operacional. Basicamente podem-se classificá-los em ''aplicativos'', que realizam tarefas para as finalidades do usuário (ex: editar texto, navegar na web), e ''utilitários'', que servem para ajudar a usar o ambiente do sistema operacional (ex: shell, programas de cópia de arquivos). Programas podem ser executados tanto a partir da interface gráfica quanto da linha de comando. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | == Atividade == |

| − | + | # Um conjunto de arquivos foi disponibilizado na rede do IFSC-SJ (ver [http://tele.sj.ifsc.edu.br/~msobral/pji2/aula1/ este link]). Usando o ambiente gráfico (GUI), obtenha cada um desses arquivos, e faça o seguinte: | |

| − | + | #* Visualize seu conteúdo | |

| − | #* | + | #* Identifique o tipo de conteúdo, apontando que informação associada ao arquivo pode ser usada para descobrir isso |

| − | #* | + | #* Identifique os aplicativos capazes de apresentarem esse arquivo |

| − | + | #* Tente modificar os conteúdos desses arquivos, identificando os aplicativos utilizados | |

| − | #* | + | # Repita a atividade anterior, porém usando a interface de linha de comando (CLI) |

| − | #* | + | # Escreva um relatório que contenha as informações relacionadas a cada arquivo, de acordo com as atividades realizadas. Esse relatório deve ser entregue por email para os professores. |

| − | # | ||

| − | # | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | {{collapse bottom}} | ||

| − | + | = 15/02: Manipulação de arquivos e diretórios = | |

| − | + | {{Collapse top | Aula 2}} | |

| + | '''Objetivo da aula:''' usar o sistema operacional Linux para manipular arquivos e diretórios utilizando interface gráfica e linha de comando. | ||

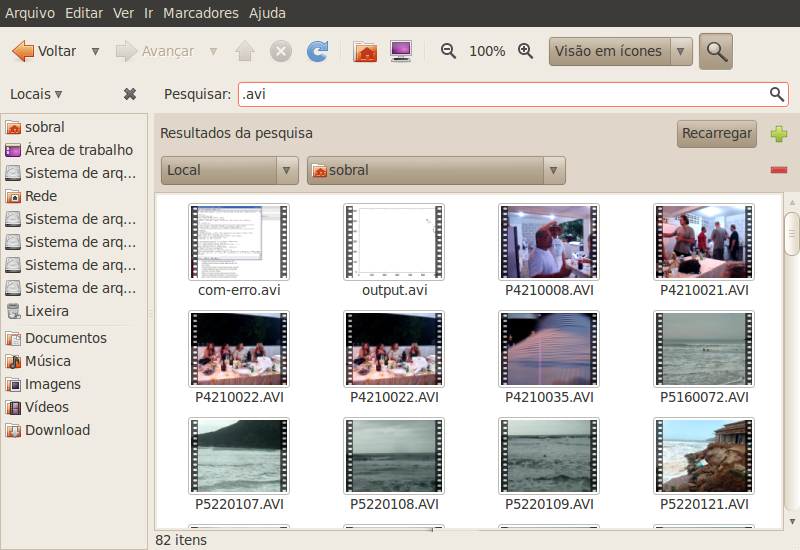

| − | + | Uma tarefa usual em um sistema operacional é localizar arquivos. Essa procura pode ser baseada no nome ou parte do nome de arquivo, na data de criação ou última modificação, no nome do usuário ou grupo dono, ou outros atributos do arquivo. Pode ser inclusive baseada numa combinação dessas informações. Por exemplo, pode ser necessário procurar todos os arquivos de música ou video, ou então todos os programas (arquivos executáveis) que pertençam ao superusuário (usuário ''root''). Existem programas capazes de fazer tais buscas tanto no ambiente gráfico quanto no modo texto. | |

| − | + | As buscas a serem realizadas são: | |

| − | # | + | # Arquivos de música |

| − | # | + | # Arquivos de música ou video |

| − | + | # Arquivos de texto ou planilha do Openoffice que não tenham sido modificados a 7 dias ou mais | |

| − | # | + | # Arquivos executáveis (programas) |

| − | # | + | # Arquivos executáveis pertencentes ao usuário ''root'' |

| − | # | ||

| − | |||

| − | + | Para iniciar, vamos usar programas gráficos para fazer buscas. | |

| − | + | == Usando o ambiente gráfico == | |

| − | |||

| − | |||

| − | |||

| + | O primeiro programa gráfico a ser usado é o ''caja'' (ou ''nautilus'' em outras versões do Ubuntu que não o Mate), o gerenciador de arquivos disponível no Ubuntu Linux. Para usá-lo para fazer buscas selecione a opção de pesquisa: | ||

| − | |||

| − | + | [[imagem:Pesquisa1.png|600px]] | |

| − | |||

| + | No ''caja'' aparecerá uma caixa de texto onde se deve digitar o nome ou parte do nome dos arquivos a serem procurados. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[imagem:Pesquisa2.png|600px]] | |

| − | + | Tente fazer as buscas usando esse programa. Há alguma que não pode ser feita ? | |

| − | + | == Usando a linha de comando (modo texto) == | |

| − | + | O ''caja'' funciona como um gerenciador de arquivos e diretórios, possibilitando investigar que arquivos existem em cada diretório, entre outras coisas. Com ele é simples listar o conteúdo de um ou mais diretórios, bastando navegar por sua interface. Mas na linha de comando não há essa facilidade. Nela devem-se usar alguns programas para obter um resultado parecido. Para começar a usar a linha de comando, devem-se conhecer e saber usar programas para navegar por diretórios, listar diretórios, procurar arquivos e diretórios e copiar arquivos. | |

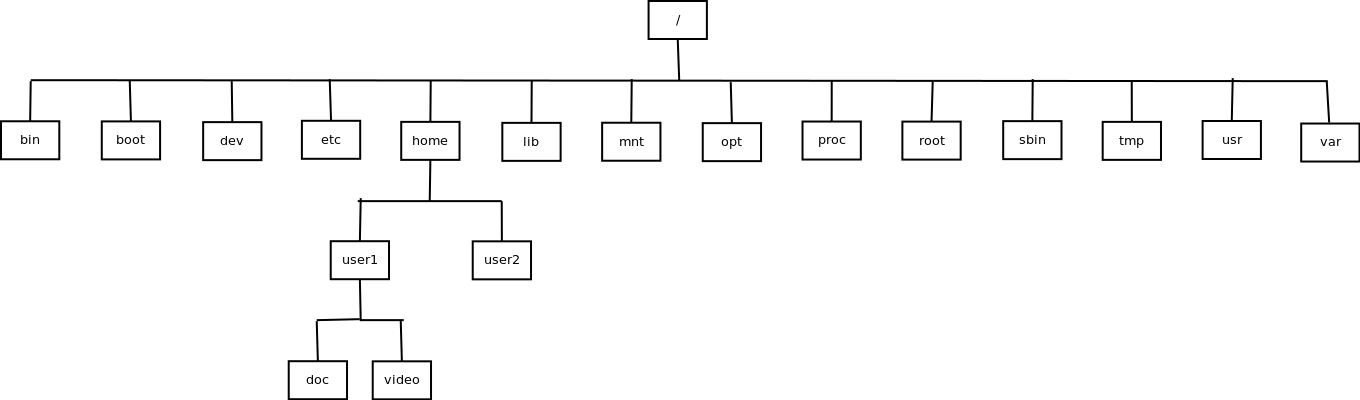

| − | = | + | ===Árvore de diretórios=== |

| − | + | Antes de iniciarmos o estudo de comandos dos Linux é necessário entendermos como funciona a sua organização de arquivos e diretórios. Isso é importante para conseguirmos especificar adequadamente o caminho de arquivos e diretórios que desejamos manipular quando formos utilizar os mais diversos comandos. | |

| − | + | [[imagem:ArvoreDiretorios2.png|1000px]] | |

| − | Na | + | Na figura acima é mostrado um exemplo de como são organizados arquivos e diretórios no Linux. Como é possível notar arquivos e diretórios são organizados de forma hierárquica, formando o que se chama de Árvore de Diretórios. |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | No Linux há um diretório de nível superior chamado '''root''' que é identificado como apenas uma barra ('''/'''). Abaixo deste diretório principal estão organizados hierarquicamente todos os demais diretórios e arquivos existentes. Os diretórios que estão contidos em '''/''' são chamados de sub-diretórios. No exemplo mostrado na Figura acima podemos perceber que em '''/''' está o sub-diretório '''home''', dentro de '''home''' está o sub-diretórios '''user1''' e dentro de '''user1''' estão os sub-diretórios '''doc''' e '''videos'''. | |

| − | |||

| + | O caminho de um arquivo ou diretório é a localização deste a partir do topo da estrutura de diretórios ('''/''') ou a partir do diretório atual em que o usuário se encontra. Quando apontamos o caminho a partir do topo estamos nos referindo ao '''caminho absoluto''' de arquivos e diretórios. Quando apontamos o caminho de um arquivo ou diretório a partir do diretório corrente em que o usuário se encontra, estamos usando o conceito de '''caminho relativo'''. | ||

| − | + | Por exemplo, o caminho absoluto do diretório '''doc''' que aparece na figura é '''/home/user1/doc'''. Já se o diretório atual do usuário for '''/home''', o caminho relativo do diretório '''doc''' é '''user1/doc'''. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | === Diretório atual === |

| − | + | Na linha de comando existe o conceito de diretório atual ou corrente. Quando se acessa esse tipo de interface, existe um diretório em que operações sobre arquivos são realizadas. Para descobrir o diretório atual usa-se o programa [http://manpages.ubuntu.com/manpages/trusty/man1/pwd.1.html pwd], como mostrado a seguir: | |

| + | <syntaxhighlight lang=bash> | ||

| + | msobral@turing:~$ pwd | ||

| + | /home/aluno | ||

| + | </syntaxhighlight> | ||

| − | + | === Listagem de diretório === | |

| − | |||

| − | A | + | No exemplo anterior, o diretório atual é ''/home/aluno''. Qualquer operação sobre arquivos ou diretórios será feita tendo como base esse diretório. A operação mais simples é a listagem de diretório, que se faz com o programa [http://manpages.ubuntu.com/manpages/trusty/man1/ls.1.html ls]. Aproveitando o exemplo acima, a listagem do diretório atual teria este resultado: |

| − | |||

| − | + | <syntaxhighlight lang=bash> | |

| + | msobral@turing:~$ ls | ||

| + | 001.jpg iperf-2.0.5.tar.gz prova4-2011-1.odt | ||

| + | 002.jpg juliano.tgz prova4-2011-1-rec.odt | ||

| + | 003.jpg klaus prr.log | ||

| + | 004.jpg livros public_html | ||

| + | 005.jpg Makefile.in quartus.cap | ||

| + | 006.jpg nhrp.tar radiusd_test.py | ||

| + | 007.jpg nohup.out rco2 | ||

| + | 008.jpg passwd.web rmu | ||

| + | msobral@turing:~$ | ||

| + | </syntaxhighlight> | ||

| − | === | + | === Mudança de diretório === |

| − | + | A listagem apresentada revela vários arquivos e subdiretórios existentes no diretório atual. Sabendo que ''public_html'' é um subdiretório, pode-se desejar mudar o diretório atual de forma a entrar nesse subdiretório. Isso pode ser facilmente realizado com o programa [http://manpages.ubuntu.com/manpages/vivid/en/man1/cd.1posix.html cd]: | |

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@turing:~$ cd public_html | ||

| + | aluno@turing:~/public_html$ pwd | ||

| + | /home/aluno/public_html | ||

| + | </syntaxhighlight> | ||

| − | |||

| − | + | ==== Diretório atual e diretório acima ==== | |

| − | + | O diretório imediatamente acima é referido com '''..''' (dois pontos). Esse é um atalho que possibilita subir um nível de diretório sem conhecer o nome do diretório imediatamente superior. Assim, para voltar ao diretório imediatamente anterior ao diretório atual pode-se fazer isto: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | <syntaxhighlight lang=bash> |

| + | aluno@turing:~/public_html$ cd .. | ||

| + | aluno@turing:~$ pwd | ||

| + | /home/aluno | ||

| + | </syntaxhighlight> | ||

| − | |||

| + | O diretório atual possui também um atalho chamado '''.''' (um ponto). Assim, se for executado este comando ... | ||

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@turing:~/public_html$ pwd | ||

| + | /home/aluno/public_html | ||

| + | aluno@turing:~/public_html$ cd . | ||

| + | aluno@turing:~/public_html$ pwd | ||

| + | /home/aluno/public_html | ||

| + | </syntaxhighlight> | ||

| + | ... nada acontecerá (o diretório atual não será modificado). | ||

| − | + | === Criação e remoção de diretório === | |

| − | + | Um diretório pode ser criado com o comando [http://manpages.ubuntu.com/manpages/trusty/man1/mkdir.1.html mkdir]. O uso desse comando pede apenas um argumento, que é o nome ou caminho do diretório a ser criado: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@M2:~$ pwd | ||

| + | /home/aluno | ||

| + | aluno@M2:~$ mkdir teste | ||

| + | aluno@M2:~$ cd teste | ||

| + | aluno@M2:~$ pwd | ||

| + | /home/aluno/teste | ||

| + | </syntaxhighlight> | ||

| − | + | Para remover um diretório usa-se o comando [http://manpages.ubuntu.com/manpages/trusty/man1/rmdir.1.html rmdir]. Esse diretório deve estar vazio para o comando consiga removê-lo: | |

| − | = | + | <syntaxhighlight lang=bash> |

| + | aluno@M2:~$ pwd | ||

| + | /home/aluno | ||

| + | aluno@M2:~$ rmdir teste | ||

| + | aluno@M2:~$ cd teste | ||

| + | cd: teste: Arquivo ou diretório não encontrado | ||

| + | aluno@M2:~$ rmdir Downloads | ||

| + | rmdir: falhou em remover “Downloads”: Diretório não vazio | ||

| + | </syntaxhighlight> | ||

| − | + | === Cópia de arquivos === | |

| − | + | A cópia de arquivos na linha de comando envolve usar o programa [http://manpages.ubuntu.com/manpages/trusty/man1/cp.1.html cp]. Com ele podem-se copiar um ou mais arquivos para um diretório de destino. Por exemplo, para copiar o arquivo ''001.jpg'' para dentro do diretório ''public_html'' pode-se fazer o seguinte: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@M2:~$ cp 001.jpg public_html | ||

| + | </syntaxhighlight> | ||

| − | + | O diretório de destino é sempre o último argumento passado ao programa ''cp''. A cópia de múltiplos arquivos pode ser feita listando-os todos antes do diretório de destino: | |

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@M2:~$ cp 001.jpg 002.jpg 003.jpg public_html | ||

| + | </syntaxhighlight> | ||

| − | |||

| + | ... ou usando-se o caractere especial ''*'' (chamado de ''curinga'' ou ''wildcard'' no original em inglês): | ||

| − | + | <syntaxhighlight lang=bash> | |

| − | + | aluno@M2:~$ cp *.jpg public_html | |

| − | + | </syntaxhighlight> | |

| − | |||

| − | + | No exemplo acima, todos os arquivos cujos nomes terminem com ''.jpg'' serão copiados para dentro de ''public_html''. Outra variação no uso do ''curinga'' é: | |

| − | |||

| − | = | + | <syntaxhighlight lang=bash> |

| + | aluno@M2:~$ cp 00*.jpg public_html | ||

| + | </syntaxhighlight> | ||

| − | + | ... em que todos os arquivos cujos nomes iniciem com ''00'' e terminem com ''.jpg'' serão copiados. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | === Renomeação de arquivos === | |

| − | + | Arquivos podem ser renomeados com o comando [http://manpages.ubuntu.com/manpages/trusty/man1/mv.1.html mv]. Ele pode ser usado de forma muito parecida com o comando ''cp''. A diferença está na remoção do arquivo original, como se ele sumisse de seu diretório de origem e aparecesse no diretório de destino. | |

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@M2:~$ mv mulher_de_40.mp3 Musicas | ||

| + | aluno@M2:~$ ls Musicas | ||

| + | mulher_de_40.mp3 | ||

| + | aluno@M2:~$ ls mulher_de_40.mp3 | ||

| + | não é possível acessar mulher_de_40.mp3: Arquivo ou diretório não encontrado | ||

| + | </syntaxhighlight> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Se os diretórios de origem e destino forem iguais, mas os nomes do arquivo de origem e destino forem diferentes, então o arquivo na verdade é renomeado. | |

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@M2:~$ mv mulher_de_40.mp3 musica_romantica.mp3 | ||

| + | aluno@M2:~$ ls musica_romantica.mp3 | ||

| + | musica_romantica.mp3 | ||

| + | aluno@M2:~$ ls mulher_de_40.mp3 | ||

| + | não é possível acessar mulher_de_40.mp3: Arquivo ou diretório não encontrado | ||

| + | </syntaxhighlight> | ||

| − | + | === Remoção de arquivos === | |

| − | + | Arquivos podem ser removidos com o comando [http://manpages.ubuntu.com/manpages/trusty/man1/rm.1.html rm]. Cuidado ao utilizá-lo ! Uma vez removido, um arquivo não pode ser recuperado ! | |

| − | + | <syntaxhighlight lang=bash> | |

| − | + | aluno@M2:~$ rm mulher_de_40.mp3 | |

| − | + | aluno@M2:~$ ls mulher_de_40.mp3 | |

| − | + | não é possível acessar mulher_de_40.mp3: Arquivo ou diretório não encontrado | |

| + | </syntaxhighlight> | ||

| − | == | + | === Curingas (''wildcards'') === |

| − | + | Curingas são caracteres especiais usados para selecionar vários arquivos ou diretórios de uma só vez. Os curingas podem ser usados em qualquer comando para especificar nomes de arquivos e diretórios. Dois curingas bastante usados são: | |

| + | * '''*''' : casa com uma sequência composta por 0 ou mais caracteres quaisquer. | ||

| + | * '''?''' : casa com um único caractere qualquer | ||

| + | Curingas são muito úteis para operações sobre arquivos e diretórios. Por exemplo, para copiar todos os arquivos de música MP3 pode-se usar o curinga ''*''' da seguinte forma: | ||

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@M2:~$ cp *.mp3 Musica | ||

| + | </syntaxhighlight> | ||

| − | |||

| − | + | Para mover os arquivos cuja extensão seja ''mp4'' ou ''mpg'', podem-se usar os curingas ''*'' e ''?'' desta forma: | |

| + | <syntaxhighlight lang=bash> | ||

| + | aluno@M2:~$ mv *.mp? Videos | ||

| + | </syntaxhighlight> | ||

| − | + | === Procura por arquivos === | |

| − | + | A procura de arquivos e diretórios pode ser realizada na linha de comando com o programa '''find'''. Por exemplo, para localizar todos os arquivos ou diretórios chamados ''default'', e que estejam abaixo de ''/etc'': | |

| − | + | <syntaxhighlight lang=bash> | |

| + | aluno@D1:~$ find /etc -name default -print | ||

| + | /etc/default | ||

| + | /etc/calendar/default | ||

| + | /etc/X11/xinit/xinput.d/default | ||

| + | aluno@D1:~$ | ||

| + | </syntaxhighlight> | ||

| + | Uso do '''find''' : | ||

| − | + | <syntaxhighlight lang=bash> | |

| + | find diretório [opões] | ||

| + | </syntaxhighlight> | ||

| − | + | ... sendo ''diretório'' o diretório abaixo de que se deseja fazer a busca. As opções servem para selecionar arquivos e diretórios durante a busca, e também para executar ações para cada um deles que for encontrado. Algumas opções mais comuns: | |

| + | * '''-name nome:''' seleciona arquivos ou diretórios cujos nomes sejam '''''nome'''' . Essa opção aceita ''wildcards'' (* e ?) | ||

| + | * '''-type tipo:''' seleciona apenas o '''''tipo'''' indicado, que pode ser: | ||

| + | ** '''d:''' diretório | ||

| + | ** '''f:''' arquivo | ||

| + | ** '''l:''' ''link'' simbólico (ou atalho) | ||

| + | * '''-perm modo:''' seleciona apenas arquivos ou diretórios que possuam as permissões indicadas em ''modo'' | ||

| + | * '''-size tamanho:''' seleciona apenas arquivos com tamanho de acordo com o especificado (em bytes) | ||

| + | * '''-mtime n:''' seleciona apenas arquivos ou diretórios modificados a '''''n * 24''''' horas atrás | ||

| + | * '''-atime n:''' seleciona apenas arquivos ou diretórios acessados a '''''n * 24''''' horas atrás | ||

| + | * '''-user usuario:''' seleciona apenas arquivos ou diretórios pertencentes a '''''usuario''''' | ||

| + | * '''-exec comando \;:''' executa '''comando''' para cada arquivo ou diretório encontrado. Ex: | ||

| + | ** ''find /tmp -type f -mtime +7 -exec rm -f {} \;'' : remove todos os arquivos dentro de /tmp que estejam há 7 dias sem serem modificados. A sequência '''''{}''''' é substituída pelo nome do arquivo encontrado. | ||

| − | + | ... e muitas outras (consulte o [http://manpages.ubuntu.com/manpages/karmic/en/man1/find.1.html manual do find]). | |

| − | + | == Exercícios == | |

| − | 3. Crie | + | # Partindo do subdiretório /home/aluno/Desktop, e usando somente caminhos (''pathnames'') relativos, indique a sequência de comandos necessária para visitar sucessivamente os seguintes subdiretórios: |

| + | #* /home/aluno | ||

| + | #* /home | ||

| + | #* /etc/default | ||

| + | #* /usr/share/doc | ||

| + | #* /usr/share/doc/python/faq | ||

| + | #* /usr/lib/ubuntu-mate | ||

| + | #* /usr/local/etc | ||

| + | #* /usr/local/man | ||

| + | #*/usr/local/lib/python2.7 | ||

| + | #*/usr/local/lib/python2.7/site-packages | ||

| + | #*/usr/local/lib/python2.7/dist-packages | ||

| + | #* /home/aluno | ||

| + | #* /home/aluno/Downloads | ||

| + | #Partindo do subdiretório ''/home/aluno'', informe a sequência de subdiretórios (indique-os com seus caminhos absolutos) visitados se forem seguidos os seguintes caminhos relativos: | ||

| + | #* Imagens | ||

| + | #* ../Documentos | ||

| + | #* ../.. | ||

| + | #* ../boot | ||

| + | #* grub | ||

| + | #* ../../usr/lib | ||

| + | #* ../share | ||

| + | #* ../local | ||

| + | #* lib/python2.7 | ||

| + | #* ../.. | ||

| + | #* ../../etc | ||

| + | #* ../lib/modules | ||

| + | #* ../../home | ||

| + | #* aluno/Downloads/.. | ||

| + | # Organize [http://tele.sj.ifsc.edu.br/~msobral/pji/proj1/arquivos/arquivos.tar estes arquivos], de forma que sejam colocados nos subdiretórios ''Imagens'', ''Videos'' e ''Documentos'', de acordo com seus tipos. Os arquivos devem ser movidos para esses diretórios. | ||

| + | # Remova o arquivo compactado transferido no exercício anterior. | ||

| + | # Renomeie os arquivos de imagens organizados no exercício 3. Dê um nome para cada imagem de acordo com seu conteúdo. | ||

| + | # No diretório ''/usr/share/sounds/ubuntu'' existem vários arquivos de áudio. Crie um diretório dentro de seu diretório pessoal e copie-os para esse novo diretório. Em seguida, reproduza-os para escutá-los. | ||

| + | # Encontre o arquivo ''lsusb'', que se encontra em algum subdiretório dentro de ''/usr'' | ||

| + | # Encontre os subdiretórios ''lib'', que estão dentro de ''/usr'' | ||

| + | # Localize todos os arquivos executáveis (i.e., os programas) que existem abaixo de ''/lib'' | ||

| + | # Localize todos os arquivos pertencentes ao usuário ''aluno'' e que estejam dentro de ''/tmp'' | ||

| − | + | <!-- | |

| − | + | === Resolução === | |

| − | |||

| + | {{collapse top|Exercício 1}} | ||

| + | ''Obs:'' o primeiro comando serve para mudar para o diretório pessoal (''/home/aluno''). Dali em diante os comandos usam somente caminhos relativos. | ||

| − | + | {| border=1 | |

| + | !Caminho absoluto | ||

| + | !Comando com caminho relativo | ||

| + | |- | ||

| + | | /home/aluno || cd | ||

| + | |- | ||

| + | | /home||cd .. | ||

| + | |- | ||

| + | | /etc/default|| cd ../etc/default | ||

| + | |- | ||

| + | | /usr/share/doc|| cd ../../usr/share/doc | ||

| + | |- | ||

| + | | /usr/share/doc/python/faq|| cd python/faq | ||

| + | |- | ||

| + | | /usr/lib/ubuntu-mate|| cd ../../../lib/ubuntu-mate | ||

| + | |- | ||

| + | | /usr/local/etc|| cd ../../local/etc | ||

| + | |- | ||

| + | | /usr/local/man|| cd ../man | ||

| + | |- | ||

| + | |/usr/local/lib/python2.7|| cd ../lib/python2.7 | ||

| + | |- | ||

| + | |/usr/local/lib/python2.7/site-packages|| cd site-packages | ||

| + | |- | ||

| + | |/usr/local/lib/python2.7/dist-packages|| cd ../dist-packages | ||

| + | |- | ||

| + | | /home/aluno|| cd ../../../../../home/aluno | ||

| + | |- | ||

| + | | /home/aluno/Downloads|| cd Downloads | ||

| + | |} | ||

| + | {{collapse bottom}} | ||

| + | {{collapse top|Exercício 2}} | ||

| + | ''Obs:'' o diretório inicial para os comandos é ''/home/aluno'' | ||

| − | + | {| border=1 | |

| − | + | !Comando com caminho relativo | |

| − | + | !Caminho absoluto resultante | |

| − | + | |- | |

| + | |cd Imagens || /home/aluno/Imagens | ||

| + | |- | ||

| + | |cd ../Documentos||/home/aluno/Documentos | ||

| + | |- | ||

| + | |cd ../.. || /home | ||

| + | |- | ||

| + | |cd ../boot || /boot | ||

| + | |- | ||

| + | |cd grub || /boot/grub | ||

| + | |- | ||

| + | |cd ../../usr/lib || /usr/lib | ||

| + | |- | ||

| + | |cd ../share || /usr/share | ||

| + | |- | ||

| + | |cd ../local || /usr/local | ||

| + | |- | ||

| + | |cd lib/python2.7 || /usr/local/lib/python2.7 | ||

| + | |- | ||

| + | |cd ../.. || /usr/local | ||

| + | |- | ||

| + | |cd ../../etc || /etc | ||

| + | |- | ||

| + | |cd ../lib/modules || /lib/modules | ||

| + | |- | ||

| + | |cd ../../home || /home | ||

| + | |- | ||

| + | |cd aluno/Downloads/.. || /home/aluno/Downloads | ||

| + | |} | ||

| + | {{collapse bottom}} | ||

| + | --> | ||

| + | {{collapse bottom}} | ||

| + | = 17/02: continuação = | ||

| − | + | {{collapse top | Aula 3}} | |

| + | continuação da [[PJI2-2017-1#15.2F02:_Manipulando_de_arquivos_e_diret.C3.B3rios|aula de 15/02]] | ||

| + | {{collapse bottom}} | ||

| + | = 22/02: continuação = | ||

| − | + | {{collapse top | Aula 4}} | |

| + | continuação da [[PJI2-2017-1#15.2F02:_Manipulando_de_arquivos_e_diret.C3.B3rios|aula de 15/02]] | ||

| + | {{collapse bottom}} | ||

| − | = | + | = 24/02: Editores de texto = |

| − | {{collapse top | | + | {{collapse top | Aula 5}} |

| − | |||

| − | |||

| − | |||

| + | Hoje serão vistos alguns editores de texto do Linux. Esses programas são essenciais para muitas tarefas realizadas no sistema, uma vez que diversos aplicativos ou do próprio sistema são ajustados (ou ''configurados'') por meio de arquivos de texto. Alguns editores são mais intuitivos, porém limitados, e outros exigem maior esforço para serem dominados, no entanto apresentam mais recursos. | ||

| − | + | * [[Manipula%C3%A7%C3%A3o_de_arquivos_e_diret%C3%B3rios#Editores_de_texto | Editores de texto]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | Mas primeiro vamos fazer duas atividades para relaxar ... | ||

| − | + | == Um pequeno desafio == | |

| − | |||

| − | |||

| − | |||

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/pji/proj1/mjpg.tar Alguns videos MJPG] | |

| − | |||

| − | |||

| − | + | Em seu diretório ''home'' (pasta pessoal) existem alguns arquivos de video obtidos com sua câmera fotográfica, porém você não sabe exatamente onde estão. Além disso, esses videos são codificados na máquina fotográfica com o codec [https://en.wikipedia.org/wiki/Motion_JPEG MJPG], que gera arquivos muito grandes. Se forem recodificados para codec XVID, os tamanhos desses videos serão reduzidos substancialmente (4 vezes ou mais). Sabendo que existem programas que podem recodificá-los no modo texto, faça o seguinte: | |

| − | o | + | # Localize esses arquivos de video MJPG |

| − | + | # Identifique algum programa capaz de fazer essa mudança de codificação (chamada de transcodificação). | |

| + | # Use esse programa para transcodificar esses videos para codec XVID. | ||

| + | # Ao final do processo, reproduza-os com seu programa preferido. | ||

| − | + | == O que há em um sistema Android ? == | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | O sistema operacional [https://en.wikipedia.org/wiki/Android_(operating_system) Android] se baseia em componentes do Linux. Inclusive é possível abrir um terminal de texto para investigar informações internas do sistema, as quais não são visíveis na interface gráfica de usuário. Um experimento pode ser facilmente realizado para revelar esse terminal de texto, que muito se assemelha à linha de comando de um sistema Linux usual. | |

| − | |||

| + | # Ative o modo de depuração USB do seu celular. Existe um procedimento para cada modelo, como se pode ler [https://www.kingoapp.com/root-tutorials/how-to-enable-usb-debugging-mode-on-android.htm neste tutorial]. | ||

| + | # Obtenha as [https://developer.android.com/studio/releases/platform-tools.html ferramentas de plataforma do Android]. Siga as instruções para download e utilização. | ||

| + | # A ferramenta para acesso ao celular se chamada [https://developer.android.com/studio/command-line/adb.html adb (Android Debug Bridge)], que é um programa de linha de comando. | ||

| + | # Conecte seu celular ao computador com um cabo USB | ||

| + | # Execute este comando no computador: <syntaxhighlight lang=bash> | ||

| + | adb devices | ||

| + | </syntaxhighlight>... conferindo se seu celular é identificado. | ||

| + | # Abra um terminal com seu celular com este comando: <syntaxhighlight lang=bash> | ||

| + | adb shell | ||

| + | </syntaxhighlight> | ||

| + | # Navegue pelos subdiretórios em seu celular, comparando-os com os de um sistema Linux. Investigue também subdiretórios que pareçam ser de aplicativos instalados em seu celular. | ||

| + | # Experimente copiar arquivos do seu celular para o computador, por meio do comando: <syntaxhighlight lang=bash> | ||

| + | adb pull | ||

| + | </syntaxhighlight>... mas os detalhes de como fazer isso devem ser procurados no manual ([https://developer.android.com/studio/command-line/adb.html aqui] tem alguma coisa). | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | {{collapse bottom}} | |

| − | + | = 01/03: continuação = | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | {{collapse top | Aula 6}} | |

| − | + | continuação da [[PJI2-2017-1#15.2F02:_Manipulando_de_arquivos_e_diret.C3.B3rios|aula de 24/02]] | |

| + | {{collapse bottom}} | ||

| − | + | = 03/03: Backups = | |

| − | + | {{collapse top | Aula 7}} | |

| − | + | A aula de hoje tem estes objetivos: | |

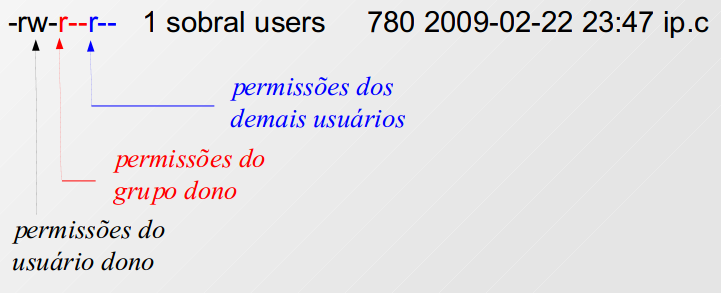

| − | + | * interpretar permissões de arquivos e diretórios | |

| − | arquivos | + | * realizar e recuperar cópias de segurança pela interface gráfica e pela linha de comando |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | + | * [[Manipulação_de_arquivos_e_diretórios#Permiss.C3.B5es_de_acesso_a_arquivos_e_diret.C3.B3rios|Permissões de arquivos e diretórios]] |

| + | * [[Manipula%C3%A7%C3%A3o_de_arquivos_e_diret%C3%B3rios#Backups|Cópias de segurança (backups)]] | ||

| + | {{collapse bottom}} | ||

| + | |||

| + | = 08/03: Continuação aula 7 = | ||

| + | |||

| + | {{collapse top | Aula 8}} | ||

| + | |||

| + | {{collapse bottom | Aula 8}} | ||

| + | |||

| + | = 10/03: Projeto da etapa 1 = | ||

| + | |||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/pji2/Formul%c3%a1rioDeAvalia%c3%a7%c3%a3oFase.odt Formulário de avaliação] | ||

| + | |||

| + | {{collapse top | Aula 9}} | ||

| + | A etapa 1 envolveu ter um primeiro contato com o sistema operacional Linux. Foram apresentadas as duas interfaces de usuário, sendo elas a interface gráfica (GUI) e a linha de comando (CLI ou, simplesmente, ''shell''). Aprenderam-se conceitos básicos, tais como diretórios, arquivos e permissões, e usaram-se aplicativos gráficos e programas pela linha de comando para manipulá-los. Isso deve ser suficiente para que se consiga usar o sistema operacional e os aplicativos nele disponíveis. | ||

| + | |||

| + | A conclusão da etapa 1 envolve implantar um serviço de compartilhamento de arquivos para uma empresa. Esse serviço tem por finalidade oferecer acesso a arquivos para funcionários e clientes. No caso de funcionários, deve ser possível tanto enviar quanto baixar arquivos. Para clientes, apenas baixar arquivos está disponível. Esses tipos de transferência de arquivos podem ser descritas assim: | ||

| + | * '''upload''': enviar arquivos para esse computador | ||

| + | * '''download''': baixar arquivos desse computador | ||

| + | |||

| + | Quando as transferências são feitas por funcionários, o acesso deve ser autenticado por meio de um usuário e sua senha. Cada funcionário possui seu usuário. Ao acessar o serviço, um funcionário tem acesso a seu diretório pessoal, a um diretório com documentos da empresa, e a um diretório compartilhado com os demais funcionários. O diretório compartilhado serve para funcionários poderem disponibilizar arquivos entre si. O diretório com documentos da empresa (manuais, formulários e programas) deve estar em modo somente-leitura. | ||

| + | |||

| + | Acessos feitos por clientes da empresa são anônimos, não exigindo um usuário e senha válidos. Esse tipo de acesso possibilita o acesso a um diretório onde a empresa compartilha manuais e programas relacionados a seus produtos. Apenas tal diretório pode ser acessado de forma anônima. | ||

| + | |||

| + | O tipo de serviço que melhor atende essa necessidade se chama [https://en.wikipedia.org/wiki/File_Transfer_Protocol FTP]. Existem vários programa que implementam esse serviço para o Linux, e assim um deles devem ser escolhido e instalado. A lista a seguir apresenta algumas opções para servidores FTP: | ||

| + | * wu-ftpd | ||

| + | * proftpd | ||

| + | * vsftpd | ||

| + | * pure-ftpd | ||

| + | |||

| + | * [http://www.deskshare.com/resources/articles/ftp-how-to.aspx Como FTP funciona] | ||

| + | |||

| + | |||

| + | A avaliação do projeto é feita em duas partes: | ||

| + | # Demonstração do repositório em laboratório para os professores | ||

| + | # [http://moodlenovo.sj.ifsc.edu.br/mod/assign/view.php?id=2253 Entrega de relatório no Moodle]. Pode-se utilizar como base [http://www.ufpa.br/getsolda/docs_graduacao/modelo_relat_tecnico.pdf este documento] para elaboração do relatório. No item 3 deste documento (PROCEDIMENTOS EXPERIMENTAIS), descrever todos os procedimentos realizados para a implantação do seu repositório. Imagine que com o documento redigido por você outra pessoa deverá ser apta a configurar um repositório de modo similar ao seu. | ||

| + | |||

| + | == Atividades == | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/ Um repositório de manuais de equipamentos ...] | ||

| − | |||

| + | As atividades a seguir servem como uma ajuda para implantar o repositório. Notem que o repositório deve atender os requisitos apresentados na descrição do projeto, portanto a mera realização das atividades a seguir não significa que o repositório foi implantado conforme especificado. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | # Cada aluno deve escolher um dos servidores FTP. As características desses programas devem ser avaliadas para uma boa escolha. | ||

| + | # O programa escolhido deve ser instalado em seu computador (máquina virtual). | ||

| + | # Deve-se configurar o servidor FTP para que se possam fazer acessos com usuários autenticados ou anônimo. | ||

| + | # Devem-se disponibilizar arquivos variados (ex: videos, imagens, documentos, outros programas) para acesso anônimo. ''Dica:'' veja como funciona o [ftp://ftp.unicamp.br/ servidor FTP da Unicamp]. | ||

| + | # Devem-se disponibilizar arquivos da empresa, também variados, para acesso de funcionários. Eles devem ficar no diretório somente-leitura que contém arquivos de uso corporativo para ps funcionários. | ||

| + | # Acesse seu servidor FTP a partir de outros computadores e de seus celulares (''dica:'' use um cliente FTP): transfira arquivos em ambas direções e verifique se foram copiados corretamente. | ||

| + | # Faça um backup de arquivos pessoais, e copie-o para seu servidor FTP. | ||

| + | # Em outro computador, baixe o arquivo de backup e recupere-o. | ||

| + | # Implante o diretório de compartilhamento de arquivos entre funcionários: nesse diretório cada funcionário pode gravar arquivos, os quais ficarão acessíveis para outros funcionários. | ||

| − | + | {{collapse bottom}} | |

| − | + | = 15/03: Projeto da etapa 1 - Continuação = | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | {{collapse top | Aula 10}} | |

| − | + | {{collapse bottom}} | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | = 17/03: Projeto da etapa 1 - Apresentação = | |

| − | + | {{collapse top | Aula 11}} | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

{{collapse bottom}} | {{collapse bottom}} | ||

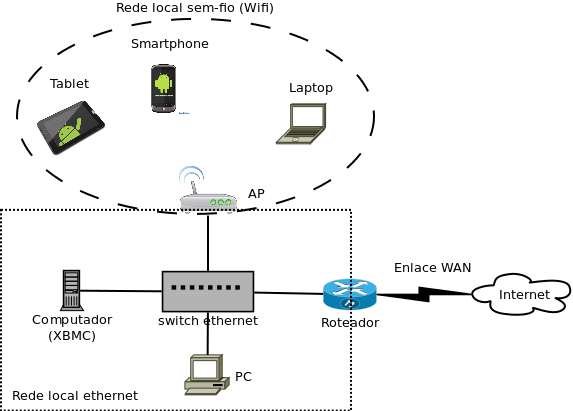

| − | + | = 22/03: Etapa 2: uma rede residencial com acesso a Internet = | |

| − | + | {{collapse top | Aula 12}} | |

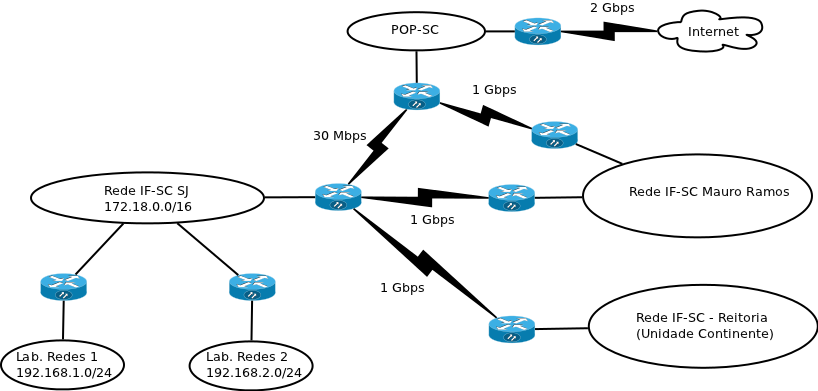

| − | + | A etapa 1 envolveu ter um primeiro contato com o sistema operacional Linux. Foram apresentadas as duas interfaces de usuário, sendo elas a interface gráfica (GUI) e a linha de comando (CLI ou, simplesmente, shell). Aprenderam-se conceitos básicos, tais como diretórios, arquivos e permissões, e usaram-se aplicativos gráficos e programas pela linha de comando para manipulá-los. Isso deve ser suficiente para que se consiga usar o sistema operacional e os aplicativos nele disponíveis. Para finalizar a etapa 1 cada aluno implementou um repositório para disponibilização de arquivos de uma empresa utilizando um servidor FTP. | |

| − | + | A etapa 1 do projeto integrador partiu do princípio de que toda a infraestrutura necessária estaria pronta, portanto ele foi desenvolvido sobre um computador devidamente instalado e operacional, e também a rede de computadores estava devidamente configurada. Porém, em um caso real, possivelmente essa infraestrutura não exista. | |

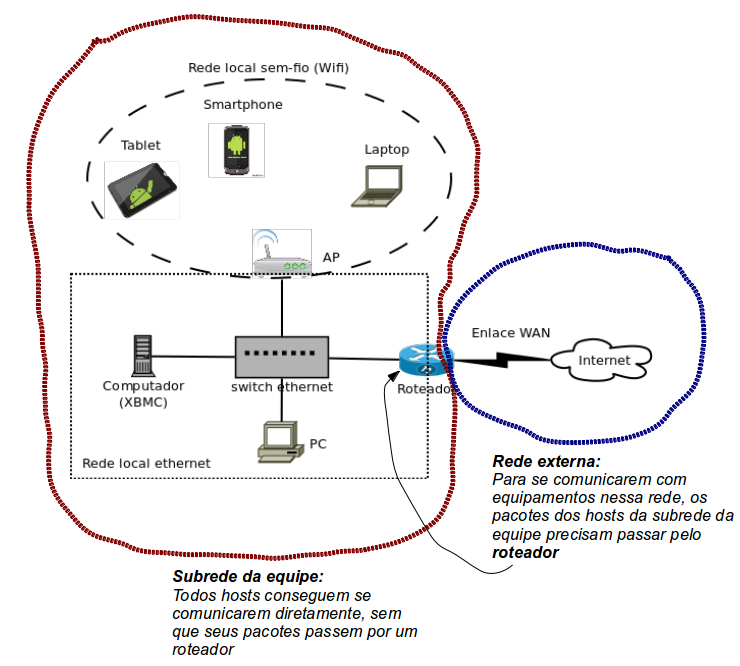

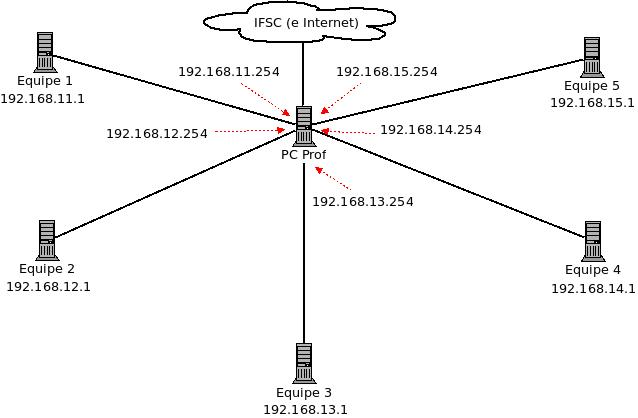

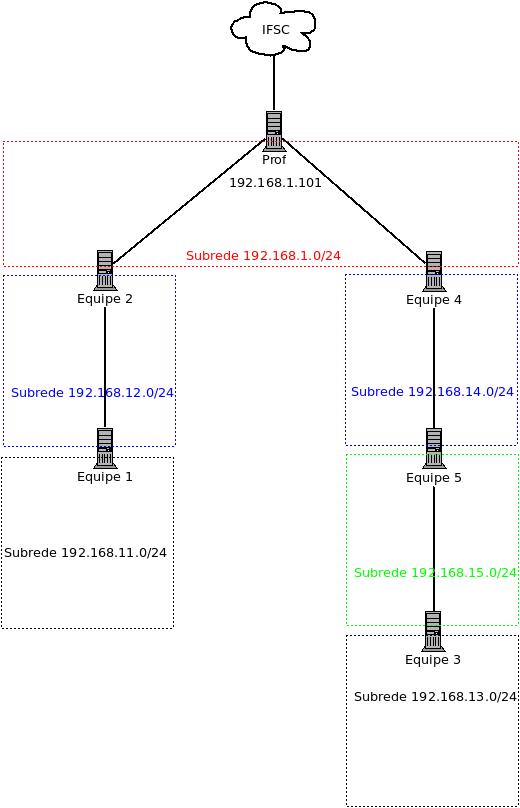

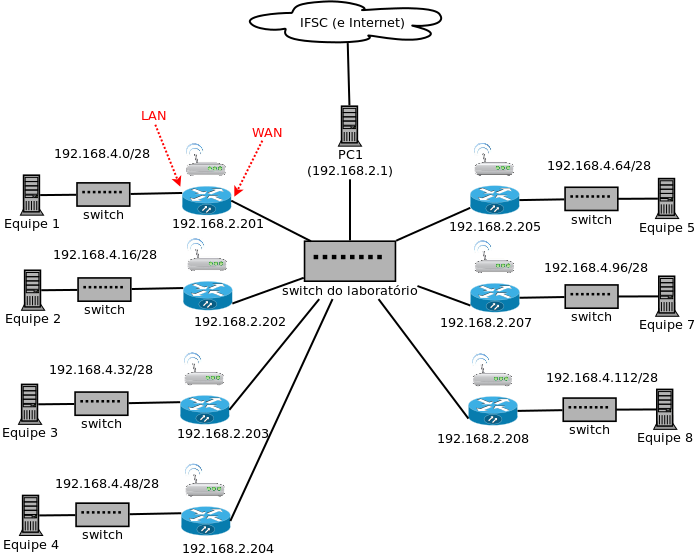

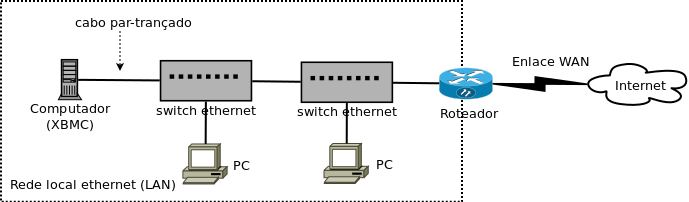

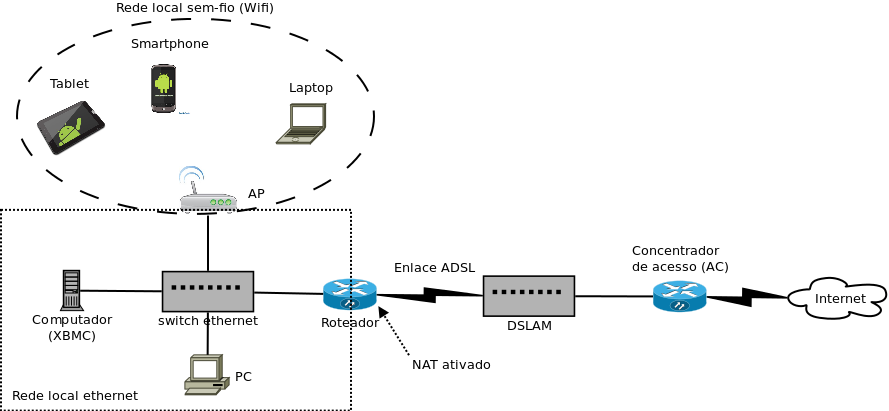

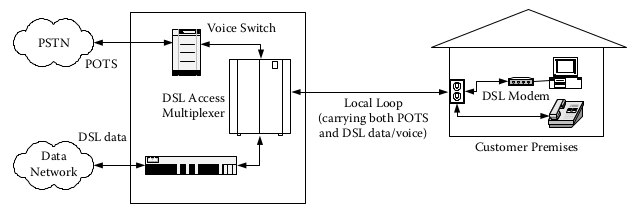

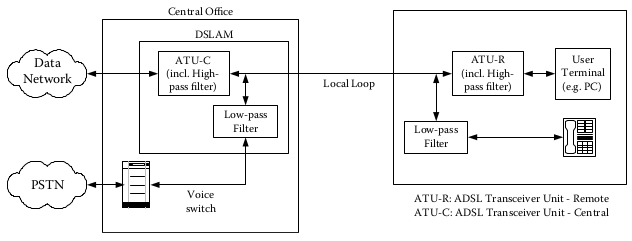

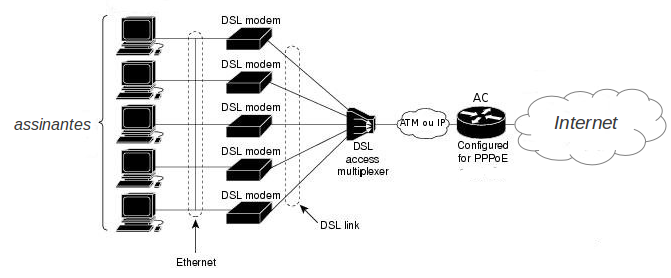

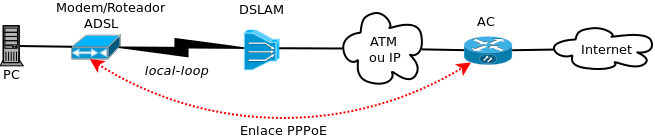

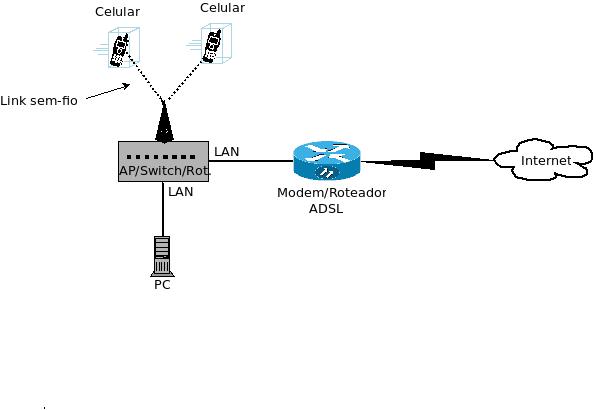

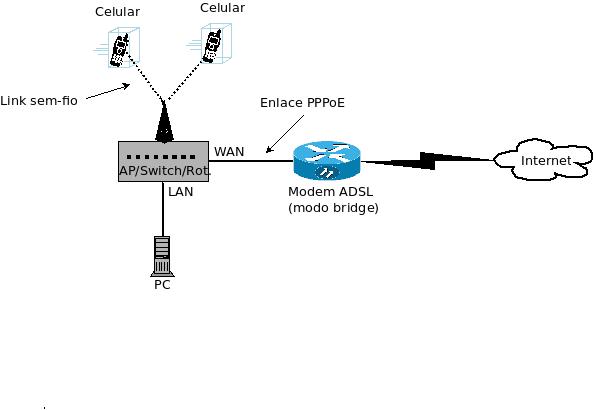

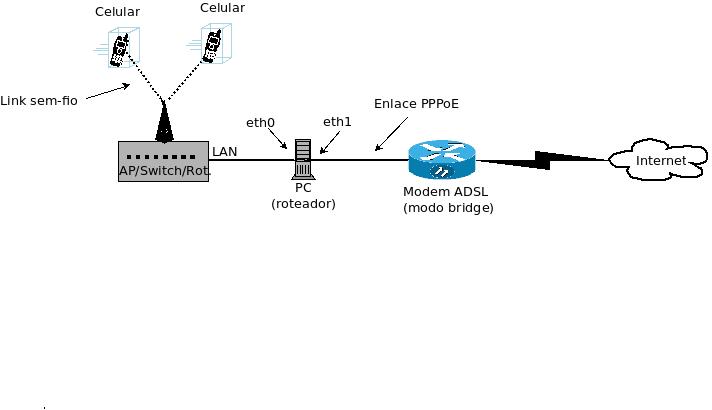

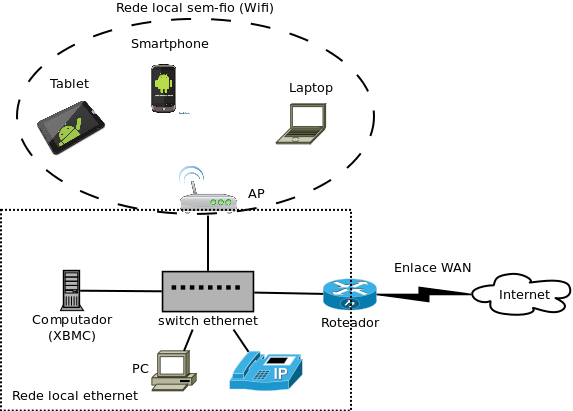

| − | + | A etapa 2 trata de, ''partindo do zero'', implantar uma rede residencial com acesso a Internet. Essa rede deve ter ao menos um computador, uma rede sem-fio e um enlace ADSL para acesso a Internet. Essa nova etapa implica implantar o seguinte cenário: | |

| Linha 779: | Linha 875: | ||

<!-- [[imagem:Pji1-Network-home.gif|800px]] --> | <!-- [[imagem:Pji1-Network-home.gif|800px]] --> | ||

| − | == Plano geral de trabalho | + | == Plano geral de trabalho da Etapa 2 == |

* [http://canaltech.com.br/tutorial/linux/guia-como-instalar-o-ubuntu-linux/ Um guia de instalação do Ubuntu Linux] | * [http://canaltech.com.br/tutorial/linux/guia-como-instalar-o-ubuntu-linux/ Um guia de instalação do Ubuntu Linux] | ||

| Linha 799: | Linha 895: | ||

##* [https://www.centos.org/ CentOS] | ##* [https://www.centos.org/ CentOS] | ||

## Obter a imagem de instalação do sistema operacional. Elas estão em repositórios online, e há cópias de algumas delas aqui em um computador do laboratório: | ## Obter a imagem de instalação do sistema operacional. Elas estão em repositórios online, e há cópias de algumas delas aqui em um computador do laboratório: | ||

| − | ##* [http:// | + | ##* [http://192.168.1.101/Ubuntu/ubuntu-14.04.5-desktop-amd64.iso Ubuntu 14.04 LTS 64 bits] |

| − | ##* [http:// | + | ##* [http://192.168.1.101/Mate/ubuntu-mate-14.04.2-LTS-desktop-amd64.iso Ubuntu Mate 14.04 LTS 64 bits] |

## Gerar a midia com a imagem do sistema operacional a ser instalado. | ## Gerar a midia com a imagem do sistema operacional a ser instalado. | ||

##* Identificar o procedimento para copiar a imagem de instalação na midia escolhida | ##* Identificar o procedimento para copiar a imagem de instalação na midia escolhida | ||

| Linha 809: | Linha 905: | ||

##* Particionar o disco de forma a poder atualizar totalmente o sistema operacional sem perder os arquivos de usuários | ##* Particionar o disco de forma a poder atualizar totalmente o sistema operacional sem perder os arquivos de usuários | ||

# Instalar softwares para uso geral pelo usuário (liste os softwares que você considera necessários ou interessantes ter em seu computador) | # Instalar softwares para uso geral pelo usuário (liste os softwares que você considera necessários ou interessantes ter em seu computador) | ||

| − | |||

# Integrar o computador à rede | # Integrar o computador à rede | ||

# Usar o computador com o sistema e softwares instalados ! | # Usar o computador com o sistema e softwares instalados ! | ||

| Linha 816: | Linha 911: | ||

'''OBS:''' para um primeiro contato, faremos uma instalação do sistema operacional em uma máquina virtual Virtualbox. Após ter o procedimento básico de instalação bem compreendido isso será repetido em um computador real. | '''OBS:''' para um primeiro contato, faremos uma instalação do sistema operacional em uma máquina virtual Virtualbox. Após ter o procedimento básico de instalação bem compreendido isso será repetido em um computador real. | ||

| − | {{ | + | {{collapse bottom}} |

| + | |||

| + | = 24/03: Projeto 2: preparação de um computador = | ||

| − | + | {{Collapse top | Aula 13}} | |

| − | + | * [[Introdução_ao_Sistema_Operacional_Linux#A_carga_do_sistema_operacional_.28boot.29|Curiosidade: a carga (boot) do sistema operacional]] | |

| − | |||

| − | |||

| − | |||

| − | |||

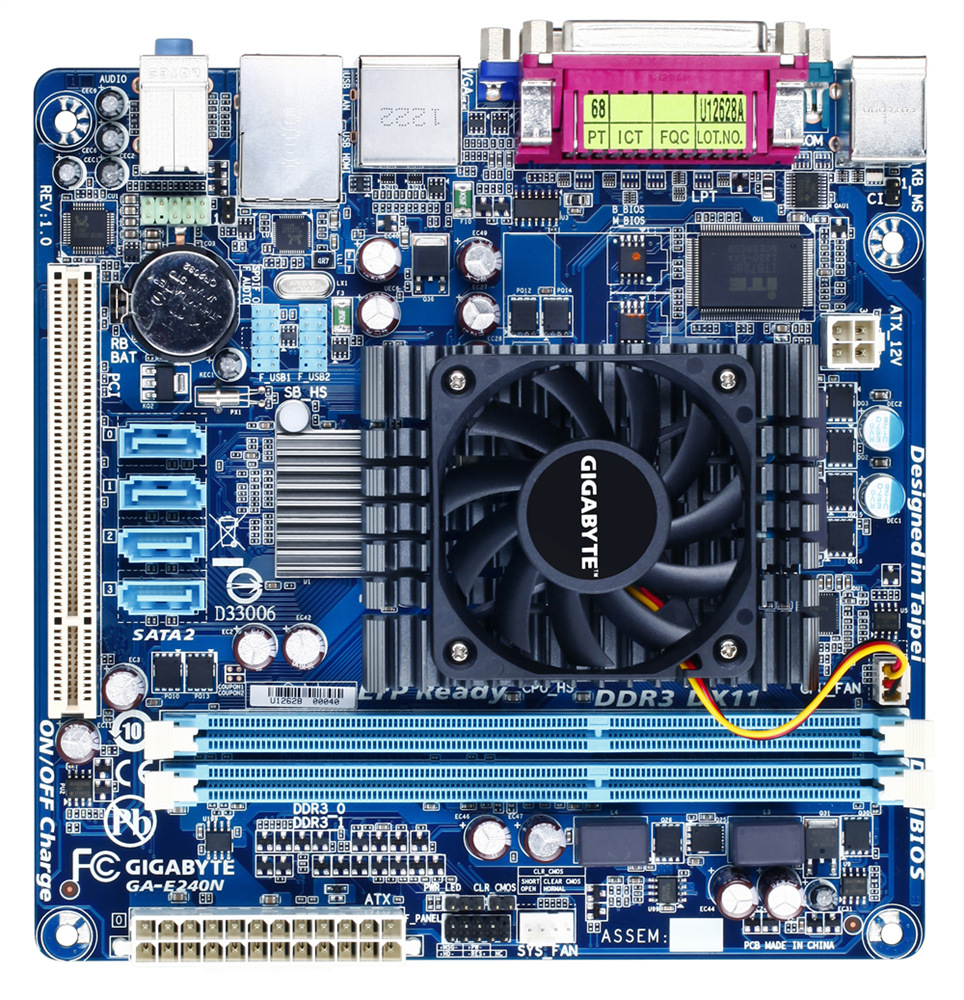

Na aula anterior fizemos um aquecimento, em que instalamos um sistema operacional em uma máquina virtual. Hoje iremos repetir essa tarefa, porém usando um computador real. Assim a primeira parte do projeto 2 pode ser mais realista, simulando uma situação corriqueiramente enfrentada na prática. | Na aula anterior fizemos um aquecimento, em que instalamos um sistema operacional em uma máquina virtual. Hoje iremos repetir essa tarefa, porém usando um computador real. Assim a primeira parte do projeto 2 pode ser mais realista, simulando uma situação corriqueiramente enfrentada na prática. | ||

| Linha 913: | Linha 1 006: | ||

|} | |} | ||

| − | === Tarefa (trazer na aula de | + | === Tarefa (trazer na aula de '''05/04''') === |

Você recebeu a tarefa de especificar um computador a ser comprado em sua empresa. Esse computador deve ser usado para rodar programas de escritório. A empresa optou por adquirir os componentes em separado, de forma a montar o computador. Sendo assim, '''selecione todos os componentes desse computador''', informando fabricante, modelo e preço. Use componentes disponíveis em mercado atualmente. Inclua figuras para ilustrar as peças do computador que você escolheu. | Você recebeu a tarefa de especificar um computador a ser comprado em sua empresa. Esse computador deve ser usado para rodar programas de escritório. A empresa optou por adquirir os componentes em separado, de forma a montar o computador. Sendo assim, '''selecione todos os componentes desse computador''', informando fabricante, modelo e preço. Use componentes disponíveis em mercado atualmente. Inclua figuras para ilustrar as peças do computador que você escolheu. | ||

| Linha 926: | Linha 1 019: | ||

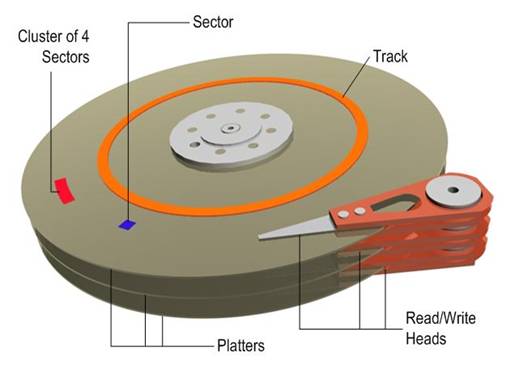

* [http://www.youtube.com/watch?v=kdmLvl1n82U Outro video sobre funcionamento de um disco rígido] | * [http://www.youtube.com/watch?v=kdmLvl1n82U Outro video sobre funcionamento de um disco rígido] | ||

| − | + | == Instalação do sistema operacional == | |

| − | + | A instalação do sistema operacional segue praticamente o mesmo procedimento da aula anterior. Porém desta vez será necessário gravar a imagem do instalador do sistema operacional em um DVD ou [http://unetbootin.github.io/#install pendrive]. | |

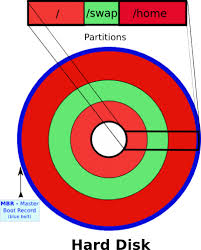

| − | + | === Particionamento do disco === | |

| − | |||

| − | |||

| − | |||

| − | + | Deve-se instalar o sistema operacional com particionamento manual do disco. As partições devem ser: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | Deve-se instalar o sistema operacional com particionamento manual do disco. As partições devem ser: | ||

* '''/''': a partição raiz, onde fica o sistema operacional e seus arquivos de configuração e também [http://www.guiafoca.org/cgs/guia/intermediario/ch-log.html arquivos de log] e temporários. | * '''/''': a partição raiz, onde fica o sistema operacional e seus arquivos de configuração e também [http://www.guiafoca.org/cgs/guia/intermediario/ch-log.html arquivos de log] e temporários. | ||

* '''/home''': a partição dos usuários, onde ficam seus diretórios pessoais. | * '''/home''': a partição dos usuários, onde ficam seus diretórios pessoais. | ||

| Linha 960: | Linha 1 036: | ||

| − | O particionamento acima corresponde a uma instalação típica muito simples. A principal ideia por trás dessa escolha foi possibilitar que o sistema operacional fosse reinstalado sem que se percam os arquivos de usuários (e sem necessidade fazer backup para essa finalidade). Mas há outras possibilidades para particionamento do disco, dependendo do propósito para que o sistema operacional deve ser instalado | + | O particionamento acima corresponde a uma instalação típica muito simples. A principal ideia por trás dessa escolha foi possibilitar que o sistema operacional fosse reinstalado sem que se percam os arquivos de usuários (e sem necessidade fazer backup para essa finalidade). Mas há outras possibilidades para particionamento do disco, dependendo do propósito para que o sistema operacional deve ser instalado. |

===Exercício=== | ===Exercício=== | ||

| Linha 981: | Linha 1 057: | ||

| − | + | {{Collapse bottom | Aula 13}} | |

| + | |||

| + | = 29/03: Projeto 2: continuação Aula 13 = | ||

| + | |||

| + | {{Collapse top | Aula 14}} | ||

{{Collapse bottom | Aula 14}} | {{Collapse bottom | Aula 14}} | ||

| − | = | + | = 31/03: Projeto 2: ajuste fino da instalação do sistema operacional = |

{{Collapse top | Aula 15}} | {{Collapse top | Aula 15}} | ||

| Linha 991: | Linha 1 071: | ||

Na aula de hoje serão vistos os seguintes temas: | Na aula de hoje serão vistos os seguintes temas: | ||

| − | # | + | # Conclusão da instalação do sistema operacional |

| − | # | + | # Exercício sobre conceitos vistos até então nas etapas 1 e 2 |

| − | #[[ | + | # [[PJI2-2017-1#24.2F03:_Projeto_2:_prepara.C3.A7.C3.A3o_de_um_computador|Tarefa para a próxima aula: especificação de computador (ver na aula de 24/03)]] |

| − | # | + | # Configuração da rede no computador da equipe |

| − | |||

| − | |||

| − | == ATENÇÃO: TESTE NA PRÓXIMA | + | == ATENÇÃO: TESTE NA PRÓXIMA 4a FEIRA (05/04) == |

O próximo teste trata do que foi estudado e realizado nesta semana: | O próximo teste trata do que foi estudado e realizado nesta semana: | ||

* computador e seus componentes | * computador e seus componentes | ||

* instalação do sistema operacional | * instalação do sistema operacional | ||

| + | * configuração de rede | ||

| + | |||

| + | == Uso de RaspberryPi como computador == | ||

| + | |||

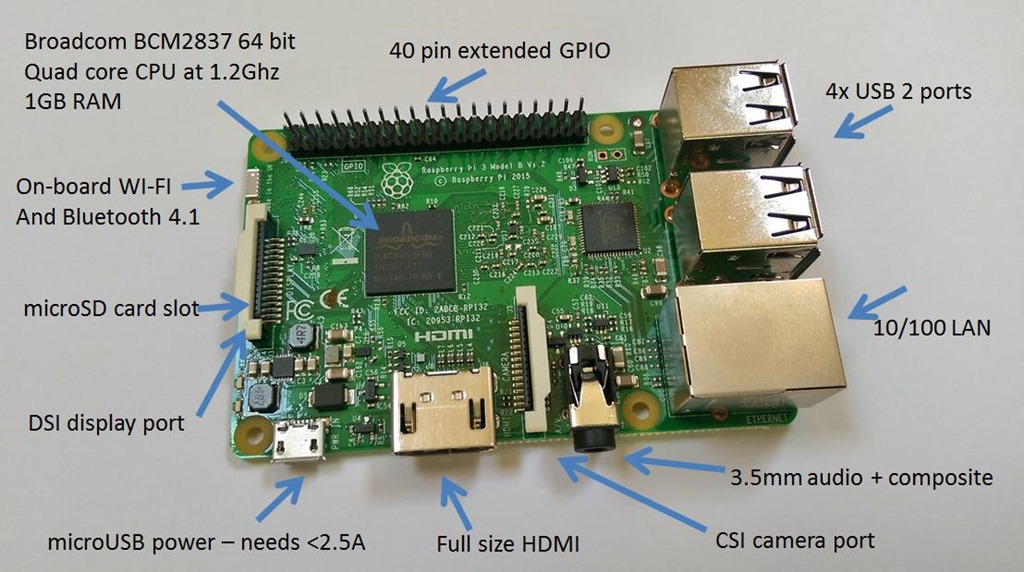

| + | [https://www.raspberrypi.org/ RaspberryPi] é um projeto com o propósito de [https://www.raspberrypi.org/about/ ''disponibilizar computadores de baixo custo e alto desempenho para que pessoas possam aprender, resolver problemas e se divertirem'']. O computador RaspberryPi, chamado daqui em diante de Rpi, tem tamanho de um cartão de crédito, bastando teclado e mouse USB, monitor com entrada HDMI e fonte de alimentação para ser utilizado. Ele possui 1 GB RAM e processador ARM de quatro núcleos com clock de 1.2 GHz. Para acesso à rede ele possui interfaces de rede ethernet e Wifi, além de Bluetooth. | ||

| + | |||

| + | |||

| + | [[imagem:PJI2-Raspberry-Pi-3.jpg|600px]] | ||

| + | <br>''RaspberryPi 3'' | ||

| + | |||

| + | |||

| + | O Rpi pode executar vários sistemas operacionais, porém o foco está no Linux. A distribuição oficial mantida pelo projeto se chama Raspbian, sendo baseada em Debian. Outras distribuições Linux, e mesmo o sistema operacional Windows 10, podem ser vistas no sítio de downloads: | ||

| + | * [https://www.raspberrypi.org/downloads/ Sistemas operacionais para Rpi] | ||

| + | |||

| + | |||

| + | Devido à maior simplicidade na montagem e uso, além do menor custo, serão usados computadores Rpi para as etapas seguintes da disciplina de Projeto 2. Porém isso implica obter o Rpi, instalar o sistema operacional e, por fim, experimentá-lo com monitor, mouse e teclado. | ||

| + | * [https://www.raspberrypi.org/downloads/raspbian/ Obtendo o Raspbian] | ||

| + | ** [http://curl.sj.ifsc.edu.br/~msobral/rpi Cópia no computador do professor] | ||

| + | * [https://www.raspberrypi.org/documentation/installation/installing-images/README.md Instalação de sistema operacional no Rpi] | ||

== Configuração da rede no computador da equipe == | == Configuração da rede no computador da equipe == | ||

| Linha 1 069: | Linha 1 166: | ||

# '''Outra curiosidade:''' e se os endereços IP fossem maiores (tivessem mais bits) ? De fato, existe uma nova versão para esses endereços que usa 128 bits ao invés de 32. Quantos endereços seria possível usar nessa nova versão, chamada de '''IPv6''' ? | # '''Outra curiosidade:''' e se os endereços IP fossem maiores (tivessem mais bits) ? De fato, existe uma nova versão para esses endereços que usa 128 bits ao invés de 32. Quantos endereços seria possível usar nessa nova versão, chamada de '''IPv6''' ? | ||

| − | + | <!-- | |

| + | === Arquivo /etc/network/interfaces === | ||

| − | + | O arquivo ''/etc/network/interfaces'' contém declarações para configurar as interfaces de rede. Um exemplo de configuração básica contida nesse arquivo pode ser vista a seguir: | |

| − | + | <syntaxhighlight lang=text> | |

| + | auto lo eth0 | ||

| + | iface lo inet loopback | ||

| + | iface eth0 inet dhcp | ||

| + | </syntaxhighlight> | ||

| − | + | Esse exemplo pode ser interpretado assim: | |

| − | + | * ''Linha 1'': declara que as interfaces ''lo'' e ''eth0'' devem ser ativadas automaticamente no boot. Se uma interface não aparecer em uma declaração como esta, então ela não será ativada. OBS: interface ativadas desta forma NÃO são controladas pelo ''NetworkManager''. | |

| − | + | * ''Linha 2'': configura a interface ''lo'' como sendo do tiupo ''loopback''. Essa é uma interface especial criada puramente em software (uma interface de rede virtual), usada para comunicação entre processos de um mesmo computador. | |

| + | * ''Linha 3'': configura a interface ''eth0'' de forma dinâmica usando [[GER-2010-1#DHCP|DHCP]]. A configuração de rede é solicitada usando a própria rede. Ness ecaso, deve existir algum equipamento ou computador nessa rede que seja um servidor DHCP, capaz de responder com uma mensagem contendo a configuração de rede a ser utilizada. | ||

| − | + | O exemplo anterior é bastante simplificado, uma vez que a configuração de rede de fato é obtida dinamicamente com DHCP. Isso pode ser suficiente para computadores usados somente para acesso a Internet, mas não para computadores que sejam servidores. Nesse caso, é melhor definir uma configuração de rede estática, como mostrado a seguir: | |

| − | |||

| − | |||

| − | |||

| − | + | <syntaxhighlight lang=text> | |

| + | auto lo eth0 | ||

| + | iface lo inet loopback | ||

| + | iface eth0 inet static | ||

| + | address 172.18.80.251 | ||

| + | netmask 255.255.128.0 | ||

| + | gateway 172.18.0.254 | ||

| + | dns-nameservers 200.135.37.65 200.135.37.66 | ||

| + | </syntaxhighlight> | ||

| − | |||

| − | + | A diferença em relação ao caso anterior está na declaração da interface ''eth0''. Ao invés de configurá-la com ''DHCP'', declararam-se todas as informações de rede. Assim, essa interface sempre será ativada com essas informações configuradas. No exemplo apresentado, as configurações de rede são: | |

| + | * ''address 172.18.80.251'': endereço IP da interface | ||

| + | * ''netmask 255.255.128.0'': máscara de rede | ||

| + | * ''gateway 172.18.0.254'': endereço do gateway (ou roteador ''default'') | ||

| + | * ''dns-nameservers 200.135.37.65 200.135.37.66'': servidores DNS a serem utilizados (podem-se especificar um ou mais endereços IP) | ||

| − | + | O [http://manpages.ubuntu.com/manpages/trusty/en/man5/interfaces.5.html manual do arquivo /etc/network/interfaces] apresenta muitos outros detalhes sobre possíveis configurações de rede. | |

| − | + | --> | |

| − | + | ||

| − | + | {{Collapse bottom | Aula 15}} | |

| − | + | ||

| − | + | = 05/04: Projeto 2: Usuários e grupos = | |

| − | + | ||

| − | + | {{Collapse top | Aula 16}} | |

| − | + | * [http://www.linfo.org/root.html Root] | |

| + | * [https://en.wikipedia.org/wiki/Superuser Superusuário] | ||

| + | * [https://wiki.archlinux.org/index.php/users_and_groups Usuários e grupos] | ||

| + | |||

| + | ===Usuários e grupos=== | ||

| + | |||

| + | Um usuário Linux é uma entidade que possui uma identificação no sistema onde os principais parâmetros são: login, senha, e número de identificação. Estas informações permitem ao Linux controlar como o acesso é garantido aos usuários e o que eles podem fazer depois de obter a permissão de acesso. Um grupo é um conjunto de usuários. Cada grupo também possui identificação única no sistema, um nome e um número. O administradores de sistemas normalmente fazem controle de acesso por meio dos grupos. | ||

| + | |||