|

|

| (99 revisões intermediárias por 2 usuários não estão sendo mostradas) |

| Linha 1: |

Linha 1: |

| − | = Instalação de Equipamentos de Redes: Diário de Aula 2014-1-Integrado = | + | = Diário de Aula 2014-1 (Integrado - Turma 60808) = |

| | | | |

| | =Instrutor= | | =Instrutor= |

| Linha 9: |

Linha 9: |

| | * [[Instalação_de_Equipamentos_de_Rede_(técnico)|Ementa]] | | * [[Instalação_de_Equipamentos_de_Rede_(técnico)|Ementa]] |

| | | | |

| − | == Bibliografia ==

| + | = Bibliografia = |

| | | | |

| | * ''Comunicação de Dados e Redes de Computadores, 4a edição'', de Behrouz Forouzan. | | * ''Comunicação de Dados e Redes de Computadores, 4a edição'', de Behrouz Forouzan. |

| | * ''Redes de Computadores e a Internet, 5a edição'', de James Kurose. | | * ''Redes de Computadores e a Internet, 5a edição'', de James Kurose. |

| − | * ''Redes de Computadores: uma abordagem de sistemas", de Larry Peterson e Bruce Davie. | + | * ''Redes de Computadores: uma abordagem de sistemas'', de Larry Peterson e Bruce Davie. |

| | * ''Redes de Computadores, 4a edição'', de Andrew Tanenbaum. | | * ''Redes de Computadores, 4a edição'', de Andrew Tanenbaum. |

| | * [http://www.sj.ifsc.edu.br/~msobral/IER/ Antiga página da disciplina (2009-1 e 2009-2)] | | * [http://www.sj.ifsc.edu.br/~msobral/IER/ Antiga página da disciplina (2009-1 e 2009-2)] |

| | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs.html Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande] | | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs.html Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande] |

| − | * [http://books.google.com/books?id=C9ZN-jYKHpMC&printsec=frontcover&dq=forouzan&hl=pt-BR&ei=fvt2TP3eCMH58Aa77cS1Bw&sa=X&oi=book_result&ct=result&resnum=3&ved=0CDMQ6AEwAg#v=onepage&q&f=false Comunicação de dados e Redes de Computadores, de Berhouz Forouzan (alguns capítulos no Google Books)]

| |

| | | | |

| | Para pesquisar o acervo das bibliotecas do IFSC: | | Para pesquisar o acervo das bibliotecas do IFSC: |

| − | * [http://biblioteca.ifsc.edu.br/sophia/ Acesso ao acervo da Biblioteca do IFSC] | + | * [[Portal_da_Biblioteca| Portal da Biblioteca]] |

| | | | |

| − | == Curiosidades == | + | = Avaliações = |

| | + | |

| | + | Os conhecimentos serão analisados através de provas e trabalhos. As provas terão peso de 70% da nota final, enquanto os trabalhos terão 30%. Dentre os trabalhos, pode ser pedida a realização de listas de exercícios, apresentações em grupo, atividades em grupo e participação em sala de aula. |

| | + | |

| | + | = Curiosidades = |

| | | | |

| | * [http://en.wikipedia.org/wiki/Telegraphy#Telex Telex]: um serviço já extinto (?!) | | * [http://en.wikipedia.org/wiki/Telegraphy#Telex Telex]: um serviço já extinto (?!) |

| Linha 28: |

Linha 31: |

| | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/ciberespaco.pdf O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento] | | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/ciberespaco.pdf O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento] |

| | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/comp-net-history.pdf Uma história das Redes de Computadores] | | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/comp-net-history.pdf Uma história das Redes de Computadores] |

| − | * [http://www.aiaa.org/spaceops2002archive/papers/SpaceOps02-P-T5-21.pdf Uso do HDLC em missões espaciais (artigo da Nasa)]

| |

| − | * [http://www.cisco.com/warp/cpropub/45/tutorial.htm Tutorial sobre a interface CLI de roteadores Cisco]

| |

| | * [http://www.cisco.com/en/US/tech/tk713/tk507/technologies_tech_note09186a008019cfa7.shtml#ppp01 Resolução de problemas com PPP em roteadores Cisco] | | * [http://www.cisco.com/en/US/tech/tk713/tk507/technologies_tech_note09186a008019cfa7.shtml#ppp01 Resolução de problemas com PPP em roteadores Cisco] |

| | * [http://www.cisco.com/en/US/products/hw/routers/ps221/products_password_recovery09186a0080094773.shtml Recuperação de senha em roteadores Cisco 1700 e 1800] | | * [http://www.cisco.com/en/US/products/hw/routers/ps221/products_password_recovery09186a0080094773.shtml Recuperação de senha em roteadores Cisco 1700 e 1800] |

| | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/dlink Alguns procedimentos para o switch D-Link DES-3526 em português] | | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/dlink Alguns procedimentos para o switch D-Link DES-3526 em português] |

| | | | |

| − | == Listas de exercícios ==

| + | = Softwares = |

| − | | |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/listas/lista1-2012-1.pdf 1a lista de exercícios (redes locais)]

| |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/listas/lista2-2012-1.pdf 2a lista de exercícios (redes locais)]

| |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/listas/lista3-2012-1.pdf 3a lista de exercícios (redes sem-fio)]

| |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/listas/lista4-2012-1.pdf 4a lista de exercícios (enlaces ponto-a-ponto)]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/listas/lista3-2010-1.pdf 5a lista de exercícios (enlaces físicos: modems e interfaces digitais)]

| |

| − | <!--

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/listas/lista3-2010-1.pdf 2a lista de exercícios]

| |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/listas/lista3-2011-1.pdf 3a lista de exercícios]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista7.pdf 4a lista de exercícios]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista7.pdf 5a lista de exercícios]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista7.pdf 6a lista de exercícios]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista8.pdf 7a lista de exercícios]

| |

| − | -->

| |

| − | | |

| − | == RECUPERAÇÕES APÓS A GREVE !!! ==

| |

| − | | |

| − | Inicialmente pensei em fazermos as avaliações de recuperação no nosso horário normal de aula.

| |

| − | | |

| − | === CONFIRMADA DATA DE RECUPERAÇÃO ===

| |

| − | | |

| − | Uma revisão será feita na 3a feira (18/9) entre 18:30 e 20:30h, no lab. de Redes.

| |

| − | | |

| − | A recuperação ocorrerá na 5a feira (20/9), a partir de 18:30h, na sala de aula (sala 12 ou 13).

| |

| − | | |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/avaliacoes/prova1-2012-1.odt Prova 1]

| |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/avaliacoes/prova2-2012-1-simulado.pdf Prova 2 - simulado]

| |

| − | | |

| − | == Avaliações ==

| |

| − | | |

| − | {| border="1" cellpadding="2"

| |

| − | !Aluno

| |

| − | !1a prova

| |

| − | !2a prova

| |

| − | !P.I.

| |

| − | !FINAL

| |

| − | |-

| |

| − | |Anderson || B||C || A||B

| |

| − | |-

| |

| − | |Andrei || D|| C|| D||D

| |

| − | |-

| |

| − | |Cleidiane || C|| D||D ||D

| |

| − | |-

| |

| − | |Fernando || C|| C|| A||C

| |

| − | |-

| |

| − | |Filipe || D||D* || D|| D

| |

| − | |-

| |

| − | |Gabriel || C||B || A|| B

| |

| − | |-

| |

| − | |Guilherme || D|| D*|| D|| D

| |

| − | |-

| |

| − | |Ismael || B|| C|| A|| B

| |

| − | |-

| |

| − | |Kleiton || B||B || A|| B

| |

| − | |-

| |

| − | |Leonardo ||C || C|| A||C

| |

| − | |-

| |

| − | |Marcos ||D||D* || D|| D

| |

| − | |-

| |

| − | |Mauricio ||D*/C || B|| A||B

| |

| − | |-

| |

| − | |Michel || B||B || A|| A

| |

| − | |-

| |

| − | |Rafael ||D/C || D/C|| A||C

| |

| − | |-

| |

| − | |Robson || C|| C|| A|| C

| |

| − | |-

| |

| − | |Rodrigo || C|| D/C|| C||C

| |

| − | |-

| |

| − | |Sarah || C|| D|| D||D

| |

| − | |-

| |

| − | |Tiago || B||C || A|| B

| |

| − | |-

| |

| − | |Vinicio || C|| D/B|| A||C

| |

| − | |-

| |

| − | |Vinicius || B|| C|| A||B

| |

| − | |}

| |

| − | | |

| − | '''Legenda:'''

| |

| − | * ''X+'': conceito pode ser promovido, dependendo de entrevista com professor.

| |

| − | * ''D*:'' não fez avaliação.

| |

| − | | |

| − | '''OBS:''' Projeto Integrador (P.I) será usado para aumentar conceitos de quem se destacar em sua execução.

| |

| − | | |

| − | == Softwares ==

| |

| | | | |

| | * [[Netkit]]: possibilita criar experimentos com redes compostas por máquinas virtuais Linux | | * [[Netkit]]: possibilita criar experimentos com redes compostas por máquinas virtuais Linux |

| | * [http://tele.sj.ifsc.edu.br/~msobral/IER/ipkit/ IPKit]: um simulador de encaminhamento IP (roda direto dentro do navegador) | | * [http://tele.sj.ifsc.edu.br/~msobral/IER/ipkit/ IPKit]: um simulador de encaminhamento IP (roda direto dentro do navegador) |

| | | | |

| − | == 28/02: Introdução ==

| |

| | | | |

| − | * Capítulo 13 do livro "''Comunicação de Dados e Redes de Computadores''", de Berhouz Forouzan

| + | =Instalação de Equipamentos de Redes= |

| − | * Capítulo 5 do livro "''Redes de Computadores e a Internet''", de James Kurose.

| |

| − | * Capítulo 4 do livro "''Redes de Computadores''", de Andrew Tanenbaum

| |

| | | | |

| − | Apresentação da disciplina: conteúdo, bibliografia e avaliação, laboratório.

| + | ==Material de Apoio== |

| | + | * Transparências utilizadas durante as aulas: |

| | + | ** [[media:Aula1.pdf|Comunicação de Dados]] |

| | + | ** [[media:Aula2-sobral.pdf|Enlaces ponto a ponto e a Camada de Enlace]] (Retirado das aulas do Prof. [[Marcelo Maia Sobral]]) |

| | + | ** [[media:Aula2.pdf|Framing]] |

| | + | ** [[media:Aula4.pdf|HDLC e PPP]] |

| | + | ** [[media:Ch07_pt_BR.pdf|Meios de Transmissão]] |

| | + | ** [http://www.sj.ifsc.edu.br/~casagrande/RED/slides/fundamentos1.pdf Fundamentos de telecomunicações, protocolos e interfaces digitais] (Retirado das aulas do Prof. Jorge Casagrande) |

| | + | ** Modems [http://www.sj.ifsc.edu.br/~msobral/IER/slides/aula5-modems.pdf Digitais] (Prof. Sobral) e [[media:Aula6-modems-analogicos.pdf| Analógicos]] (Prof. Casagrande) |

| | + | ** [[media:Ch12-CSMACA.pdf|CSMA/CA]] |

| | + | ** [[media:Ch14-WLAN.pdf|Wireless LANs]] |

| | + | ** [[media:Ch18-ATM_FrameRelay.pdf|Frame Relay e ATM]] |

| | | | |

| − | === Lembrando Redes de Computadores da 2a fase ... ===

| |

| | | | |

| − | Em RCO foi estudado o assunto ''Arquitetura de Redes'' com ênfase na Internet. A figura abaixo resume a ''arquitetura em camadas'' usada para representar o funcionamento de sistemas em uma rede de computadores. Cada camada representa uma certa funcionalidade necessária para a comunicação, e apresenta um ou mais protocolos que participam dessa tarefa.

| + | * Listas de Exercícios: |

| | + | ** [[media:Lista1-Exercicios-IER.odt|Lista 1]] |

| | + | ** [[media:Lista2-Exercicios.doc|Lista 2]] |

| | + | ** [[media:Lista3-Exercicios.doc|Lista 3]] ([[media:Lista3-Exercicios-resolvida.doc|onde encontrar as respostas no livro]]) |

| | + | ** [[media:Lista4-IER-2014-Exercicios.doc|Lista 4]] |

| | | | |

| − | [[imagem:Osi-tcpip-ier.png]]

| + | ==Aula 1== |

| | + | (Aula de 07/03) |

| | + | * Apresentação da disciplina |

| | + | * Comunicação de dados |

| | + | * Redes |

| | + | * Topologia |

| | | | |

| | + | Confira transparências sobre [[media:Aula1.pdf|Comunicação de Dados]]. |

| | | | |

| − | O foco da disciplina IER é a '''infra-estrutura de rede''', representada pelas camadas ''Internet'' e ''Acesso a rede'' no modelo TCP/IP (ou camadas ''Rede'' e inferiores no modelo OSI). Ela diz respeito ao conjunto de ''equipamentos, links, protocolos e tecnologias'' empregados para construir uma rede de computadores. Essa rede pode ser assim usada para que sistemas finais consigam se comunicar, tais como computadores de usuários, servidores, smartphones, e quaisquer outros dispositivos que produzam ou consumam dados. Desta forma, em IER estudaremos como escolher tecnologias, selecionar e configurar equipamentos, e interligá-los para construir redes de computadores.

| + | ==Aula 2== |

| | + | (Aula de 11/03) |

| | | | |

| − | Nosso ponto de partida serão pequenas redes compostas por uma ou mais redes locais (LANs) que se interligam, incluindo conexão para a Internet. Em cada rede investigaremos seu funcionamento, incluindo as configurações da subrede IP e os equipamentos usados.

| + | * Enlaces ponto a ponto |

| | + | * O papel da camada de Enlace |

| | + | * O papel da camada física |

| | | | |

| | + | Confira transparências sobre [[media:Aula2-sobral.pdf|Enlaces ponto a ponto e a Camada de Enlace]]. |

| | | | |

| − | [[Image:Rede1-IER.png]] | + | Curiosidade: [[media:Cisco_flaws_put_routers_back_in_the_dock_-_SC_Magazine_UK.pdf|Falha de segurança em roteadores Cisco]] |

| − | <br>''Figura 1: uma pequena rede local (LAN) com conexão para Internet''

| |

| | | | |

| | + | ==Aula 3== |

| | + | (Aula de 14/03) |

| | + | * Enquadramento (framing) |

| | + | * Preenchimento de bit (bit-stuffing) |

| | + | * Preenchimento de caractere (byte-stuffing) |

| | | | |

| − | [[Image:Rede2-IER.png]] | + | Confira transparências sobre [[media:Aula2.pdf|Framing]]. |

| − | <br>''Figura 2: duas redes locais (LAN) interligadas por um enlace de longa distância (WAN)''

| |

| | | | |

| | + | ===Atividade 1=== |

| | | | |

| | + | Aula de laboratório: esse experimento será feito usando o [[Netkit|Netkit]], que deve ser instalado e atualizado nos computadores. |

| | | | |

| − | Conceitos necessários para realizar os exercícios:

| + | Três roteadores estarão interligados por enlaces PPP. A interface mostrada no Netkit para os roteadores é muito parecida com a CLI de roteadores Cisco reais (graças ao software [http://www.quagga.net/ Quagga], que é usado em máquinas virtuais do Netkit que agem como roteadores). No entanto, as interfaces seriais de enlaces ponto-a-ponto no Quagga são identificadas pelos nomes ''ppp0'', ''ppp1'' e assim por diante (ao contrário de ''Serial 0'' e ''Serial 1'' usados em Cisco). |

| − | * Endereços IP e máscaras de rede

| |

| − | * Rotas estáticas

| |

| − | * Interfaces de rede

| |

| | | | |

| − | === Ferramentas de apoio ao estudo === | + | [[imagem:Ppp-exp1.png|thumb|Rede do experimento|alt=Rede do experimento|centro|480px]] |

| | | | |

| − | Uma limitação que temos está na pouca quantidade de equipamentos para as atividades em laboratório. Para atenuar esse problema, podem-se usar softwares que simulem redes. Existe um software desses em particular, chamado Netkit, que possibilita criar redes virtuais. Essas nada mais são que máquinas virtuais interligadas com switches e links seriais virtuais (isso é, tudo feito por software mas funciona como se fosse de verdade). Com ele se podem criar redes compostas por máquinas virtuais Linux, que são conectadas por links ethernet e PPP. Todos os cenários que usaremos em nosso estudo (com exceção das configurações de modems), poderiam ser reproduzidos com esse software. Existe um guia de instalação e uso publicado na wiki:

| + | Copie a configuração, abaixo, do Netkit. Salve num arquivo chamado lab.conf. O arquivo deverá descrever a topologia ilustrada acima. |

| | | | |

| − | * [[Netkit]]

| + | {{collapse top|Configuração do experimento para o Netkit}} |

| | + | <syntaxhighlight lang=text> |

| | + | # Os três roteadores |

| | + | r1[type]=router |

| | + | r2[type]=router |

| | + | r3[type]=router |

| | | | |

| − | Esse guia contém uma [[Netkit#Uma_biblioteca_de_exemplos_de_experimentos|coleção de exemplos]], para que tenham ideia do que se pode fazer com o Netkit.

| + | # O computador que fica na subrede da esquerda |

| | + | pc1[type]=generic |

| | | | |

| − | O Netkit fica assim como opção para complementar o estudo. Ele funciona como um laboratório de redes, em que se podem criar redes como aquelas que vemos em aula e mesmo inventar novas redes. Seu uso se destina a fixar conceitos, para que o uso dos equipamentos reais seja facilitado. | + | # O computador que fica na subrede da direita |

| | + | pc2[type]=generic |

| | | | |

| − | Além do Netkit, este simulador de roteamento IP, que roda dentro do próprio navegador, pode ajudá-los a exercitar a divisão de subredes e a criação de rotas estáticas.

| + | # Um computador que representa a Internet |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/ipkit/ Ipkit: Simulador de encaminhamento IP]

| + | internet[type]=generic |

| | | | |

| − | ==== Exercícios ==== | + | # Os enlaces ponto-a-ponto entre os roteadores |

| | + | r1[ppp0]=linkEsquerdo:ip=10.0.0.1/30:debug=1 |

| | + | r1[ppp1]=linkDireito:ip=10.0.0.5/30:debug=1 |

| | + | r2[ppp0]=linkEsquerdo:ip=10.0.0.2/30:debug=1 |

| | + | r3[ppp0]=linkDireito:ip=10.0.0.6/30:debug=1 |

| | | | |

| − | 1. Usando o [http://tele.sj.ifsc.edu.br/~msobral/IER/ipkit/ Ipkit] crie as seguintes redes. Não esqueça de definir as rotas estáticas.

| + | # a subrede do laboratório, que representa a Internet |

| | + | r1[eth0]=lanExterna:ip=192.168.1.230/24 |

| | + | internet[eth0]=lanExterna:ip=192.168.1.1/24 |

| | | | |

| − | [[imagem:Rede1-1.png|400px]] | + | # A subrede do lado esquerdo |

| | + | r2[eth0]=lanEsquerda:ip=172.18.0.30/28 |

| | + | pc1[eth0]=lanEsquerda:ip=172.18.0.17/28 |

| | | | |

| | + | # A subrede do lado direito |

| | + | r3[eth0]=lanDireita:ip=172.18.10.110/28 |

| | + | pc2[eth0]=lanDireita:ip=172.18.10.97/28 |

| | | | |

| − | [[imagem:Rede1-2.png|400px]] | + | # As rotas ... |

| | + | pc1[default_gateway]=172.18.0.30 |

| | + | pc2[default_gateway]=172.18.10.110 |

| | + | r2[default_gateway]=10.0.0.1 |

| | + | r3[default_gateway]=10.0.0.5 |

| | + | r1[route]=172.18.0.16/28:gateway=10.0.0.2 |

| | + | r1[route]=172.18.10.96/28:gateway=10.0.0.6 |

| | + | internet[route]=172.18.0.0/16:gateway=192.168.1.230 |

| | + | </syntaxhighlight> |

| | + | {{collapse bottom}} |

| | | | |

| | + | Com base nessa rede, as seguintes atividades serão realizadas: |

| | + | # Observe as informações sobre as interfaces PPP nos roteadores, e compare com o que é mostrado para interfaces ethernet: <syntaxhighlight lang=bash> |

| | + | r1# show interface ppp0 |

| | + | </syntaxhighlight> ... ou ... <syntaxhighlight lang=bash> |

| | + | r1# start-shell |

| | + | # ifconfig ppp0 |

| | + | # ifconfig eth0 |

| | + | </syntaxhighlight> |

| | + | # Teste a comunicação pelos enlaces PPP. Por exemplo, no roteador ''r1'' pode ser feito o seguinte: <syntaxhighlight lang=bash> |

| | + | r1# ping 10.0.0.2 |

| | + | r1# ping 10.0.0.6 |

| | + | </syntaxhighlight> |

| | + | # Adicione rotas nos roteadores, de forma que as redes fiquem totalmente alcançáveis: |

| | + | #* '''r1:''' <syntaxhighlight lang=bash> |

| | + | # configure terminal |

| | + | (conf)# ip route 172.18.0.16/28 ppp0 |

| | + | (conf)# ip route 172.18.10.96/28 ppp1 |

| | + | (conf)# exit |

| | + | </syntaxhighlight> |

| | + | #* '''r2:''' <syntaxhighlight lang=bash> |

| | + | # configure terminal |

| | + | (conf)# ip route 0.0.0.0/0 ppp0 |

| | + | (conf)# exit |

| | + | </syntaxhighlight> |

| | + | #* '''r3:''' <syntaxhighlight lang=bash> |

| | + | # configure terminal |

| | + | (conf)# ip route 0.0.0.0/0 ppp0 |

| | + | (conf)# exit |

| | + | </syntaxhighlight> |

| | + | # Compare o encapsulamento de datagramas IP na rede ethernet e no enlace PPP. Para isso use o wireshark, executando-o para a interface eth0 do roteador ''r1'' e também para a interface ''ppp0''. Para haver datagramas passando pelo roteador, deixe um ping em execução entre os computadores ''pc1'' e ''internet''. |

| | | | |

| − | [[imagem:Rede1-3.png|400px]]

| + | ==Aula 4== |

| | + | (Aula de 18/03) |

| | | | |

| − | 2. Reproduza as redes do exercício 1 usando o [[Netkit]]. Teste a comunicação entre os computadores e roteadores usando o comando ping. Use também o tcpdump para monitorar as interfaces de rede.

| + | * Continuação da aula de laboratório |

| | + | * Verificar se as configurações de lab.conf estão corretamente implementadas no Netkit. |

| | | | |

| − | == 06/03: Redes locais == | + | ==Aula 5== |

| | + | (Aula de 21/03) |

| | | | |

| − | ''Referências bibliográficas:''

| + | * HDLC (High-level Data Link Control) |

| − | * Capítulo 13 do livro "Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan | + | * PPP (Point-to-Point Protocol) |

| − | * Capítulo 5 do livro "Redes de Computadores e a Internet, 5a edição", de James Kurose | + | * Enquadramento |

| − | * Capítulo 4 do livro "Redes de Computadores", de Andrew Tanenbaum

| + | * Protocolos para detecção de erros, controle de fluxo, controle de erros e gerenciamento de enlace |

| | | | |

| | + | Confira transparências sobre [[media:Aula4.pdf|HDLC e PPP]]. |

| | | | |

| − | '''Início do Projeto 1:'''

| + | ==Aula 6== |

| − | # Entender a estrutura, funcionamento e tecnologias utilizadas na rede do IFSC - SJ

| + | (Aula de 25/03) |

| − | # Propor e testar melhorias nessa rede com respeito a:

| + | * Fazer a [[media:Lista1-Exercicios-IER.odt|Lista de Exercícios 1]] |

| − | #* Organização da estrutura

| |

| − | #* Desempenho

| |

| − | #* Tolerância a falhas

| |

| − | #* Segurança

| |

| | | | |

| − | === Etapa 1: entendendo a rede do IFSC-SJ === | + | ==Aula 7== |

| | + | (Aula de 28/03) |

| | | | |

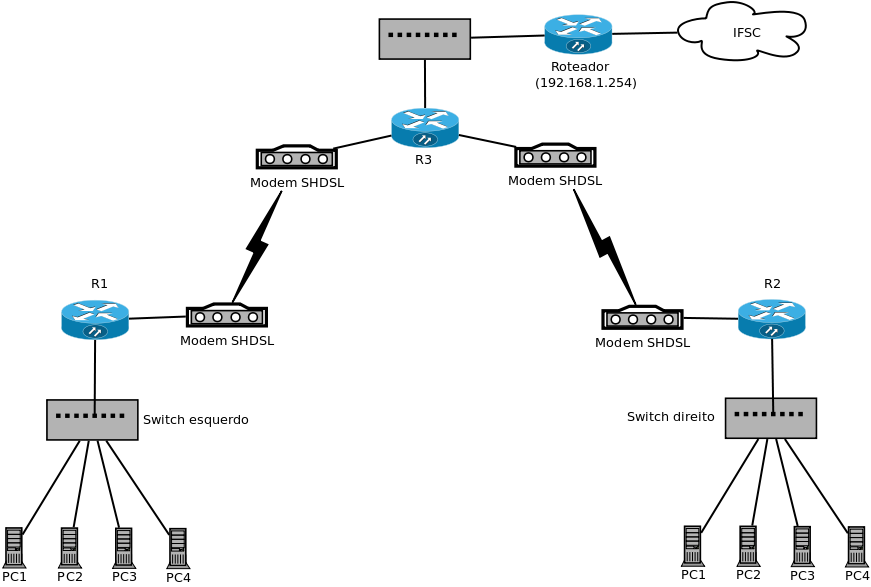

| − | A rede do IF-SC é composta pelas redes dos campi, sendo que o campus Mauro Ramos centraliza os links para os demais campi. Dentre eles, o link para a rede do campus São José tem a capacidade de 1 Gbps. Além disso, o link para a Internet se localiza também no campus Mauro Ramos. A figura abaixo mostra um diagrama simplificado da rede do IF-SC, destacando apenas os campis Mauro Ramos, São José e Continente.

| + | * Requisitos e objetivos da camada fisica |

| | + | ** Fundamentos de comunicação de dados |

| | + | *** Meios físicos de transmissão |

| | + | *** Códigos de comunicação de dados |

| | | | |

| | + | Veja as apresentações sobre [[media:Ch07_pt_BR.pdf|meios de transmissão]] e também aquelas disponibilizadas pelo Prof. Jorge Casagrande sobre [http://www.sj.ifsc.edu.br/~casagrande/RED/slides/fundamentos1.pdf códigos e comunicação serial]. |

| | | | |

| − | [[imagem:Ifsc.png|600px]]

| + | ==Aula 8== |

| | + | (Aula de 01/04) |

| | | | |

| | + | * Requisitos e objetivos da camada física |

| | + | ** Fundamentos de comunicação de dados |

| | + | *** Comunicação serial síncrona e assíncrona |

| | + | ** Interfaces digitais |

| | + | *** Interfaces assíncronas RS-232 e RS-485 |

| | + | *** Interfaces síncronas V.35, V.36 e G.703 |

| | | | |

| − | Como se pode ver, os campi são interligados por enlaces (links) de longa-distância com alta capacidade de transmissão (1 Gbps). O link para a Internet, provido pelo [http://www.pop-sc.rnp.br/ POP-SC] (Ponto de Presença da [http://www.rnp.br RNP] em SC, mantido pela UFSC) é também de 1 Gbps. Esses links de longa distância asseguram que não existam gargalos entre os campi, possibilitando uma boa vazão entre as redes.

| + | Veja as apresentações disponibilizadas pelo Prof. Jorge Casagrande sobre [http://www.sj.ifsc.edu.br/~casagrande/RED/slides/fundamentos1.pdf interfaces digitaisl]. |

| | | | |

| − | No nosso primeiro projeto, vamos iniciar estudando a estrutura e funcionamento da rede do campus São José. Essa rede é formada por três redes locais, compostas por switches ethernet, servidores, gateways e firewall. O diagrama abaixo apresenta a estrutura geral da rede do nosso campus.

| + | ==Aula 9== |

| | + | (Aula de 04/04) |

| | | | |

| | + | Laboratório sobre enlaces PPP e HDLC com roteadores. |

| | | | |

| − | [[imagem:Rede-ifsc-sj.png|600px]]

| + | Para esta atividade será criada uma rede composta por três roteadores Cisco, que estarão interligados como mostrado abaixo: |

| | | | |

| | | | |

| − | Para entender seu funcionamento, precisaremos fazer algumas atividades:

| + | [[imagem:Rede-modems.png|thumb|Rede com modems|alt=Rede com modems|centro|600px]] |

| − | * '''Criar um modelo reduzido dessa rede:''' criaremos um modelo usando o [[Netkit]], de forma a representar as subredes existentes no campus. Com isso entenderemos como opera o roteamento IP dentro do campus.<br><syntaxhighlight lang=text>

| |

| − | pc-ifsc[type]=generic

| |

| − | pc-redes1[type]=generic

| |

| − | pc-redes2[type]=generic

| |

| | | | |

| − | gw-redes1[type]=gateway

| |

| − | gw-redes2[type]=gateway

| |

| − | gw-ifsc[type]=gateway

| |

| | | | |

| − | pc-redes1[eth0]=linkredes1

| + | Criar os circuitos com modems operando a 2 Mbps. |

| − | gw-redes1[eth0]=linkredes1

| |

| | | | |

| − | pc-redes2[eth0]=linkredes2

| |

| − | gw-redes2[eth0]=linkredes2

| |

| | | | |

| − | gw-redes1[eth1]=linkifsc

| + | O experimento deve ser realizado com os seguintes passos: |

| − | gw-redes2[eth1]=linkifsc

| + | # Acesse a interface de gerência (console) do seu roteador. O roteador R1 está no rack esquerdo, o roteador R3 está no rack do centro, e R2 está no rack direito. Para acessar a console, faça o seguinte: |

| − | gw-ifsc[eth0]=linkifsc

| + | ## Conecte um cabo serial ''cross'' na interface serial RS-232 do seu computador. Conecte esse cabo também na interface ''console'' do roteador, que fica no painel traseiro. Como os roteadores estão distantes das bancadas, será necessário usar as tomadas azuis, que conectam as bancadas aos racks. |

| − | pc-ifsc[eth0]=linkifsc</syntaxhighlight>

| + | ## Execute o programa ''minicom'', que abre um terminal de texto via porta serial. Ele deve ser configurado para se comunicar pela porta serial ''/dev/ttyS0'', com 9600 bps, 8 bits de dados e 1 stop-bit (isso aparece descrito assim: 9600 8N1). <syntaxhighlight lang=bash> |

| − | * '''Observar os equipamentos in-loco:''' veremos que tipos de equipamentos são usados para manter a estrutura, como são conectados, seus fabricantes e modelos. | + | sudo minicom -s |

| − | * '''Criar um modelo reduzido dessa rede usando equipamentos reais:''' criaremos um modelo usando switches e computadores do laboratório, de forma a reproduzir o modelo feito com o Netkit. | + | </syntaxhighlight> |

| − | * '''Investigar as tecnologias empregadas na rede:''' identificaremos as tecnologias usadas e testaremos sua capacidade de transmissão.

| + | ## Se o ''minicom'' estiver correto, você deverá ver a interface CLI do roteador (''Command Line Interface''). Caso contrário, confira se o cabo serial está bem encaixado, e se os parâmetros do ''minicom'' estão certos. |

| − | ** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula9-ieee.pdf Slides sobre arquitetura IEEE 802] | + | # Configure os roteadores da seguinte forma: |

| | + | #* '''R1:''' <syntaxhighlight lang=text> |

| | + | > enable (password "a") |

| | + | # configure terminal |

| | + | (conf)# interface fastethernet 0 |

| | + | (conf-intf)# ip address 192.168.20.254 255.255.255.0 |

| | + | (conf-intf)# no shutdown |

| | + | (conf-intf)# exit |

| | + | (conf)# interface serial 0 |

| | + | (conf-intf)# encapsulation ppp |

| | + | (conf-intf)# ip address 10.1.1.2 255.255.255.252 |

| | + | (conf-intf)# no shutdown |

| | + | (conf-intf)# exit |

| | + | (conf)# ip route 0.0.0.0 0.0.0.0 serial 0 |

| | + | (conf)# exit |

| | + | </syntaxhighlight> |

| | + | #* '''R2:''' <syntaxhighlight lang=text> |

| | + | > enable |

| | + | # configure terminal |

| | + | (conf)# interface fastethernet 0 |

| | + | (conf-intf)# ip address 192.168.10.254 255.255.255.0 |

| | + | (conf-intf)# no shutdown |

| | + | (conf-intf)# exit |

| | + | (conf)# interface serial 0 |

| | + | (conf-intf)# encapsulation ppp |

| | + | (conf-intf)# ip address 10.1.1.6 255.255.255.252 |

| | + | (conf-intf)# no shutdown |

| | + | (conf-intf)# exit |

| | + | (conf)# ip route 0.0.0.0 0.0.0.0 serial 0 |

| | + | (conf)# exit |

| | + | </syntaxhighlight> |

| | + | #* '''R3:''' <syntaxhighlight lang=text> |

| | + | > enable |

| | + | # configure terminal |

| | + | (conf)# interface ethernet 0 |

| | + | (conf-intf)# ip address 192.168.1.231 255.255.255.0 |

| | + | (conf-intf)# no shutdown |

| | + | (conf-intf)# exit |

| | + | (conf)# interface serial 0 |

| | + | (conf-intf)# encapsulation ppp |

| | + | (conf-intf)# ip address 10.1.1.5 255.255.255.252 |

| | + | (conf-intf)# no shutdown |

| | + | (conf-intf)# exit |

| | + | (conf)# interface serial 1 |

| | + | (conf-intf)# encapsulation ppp |

| | + | (conf-intf)# ip address 10.1.1.1 255.255.255.252 |

| | + | (conf-intf)# no shutdown |

| | + | (conf-intf)# exit |

| | + | (conf)# ip route 0.0.0.0 0.0.0.0 192.168.1.1 |

| | + | (conf)# exit |

| | + | </syntaxhighlight> |

| | + | # Para conferir as configurações das interfaces, use o comando ''show interface'' (detalhado) ou ''show ip interface brief'' (resumidos configuração e status): <syntaxhighlight lang=text> |

| | + | # show interface serial 0 |

| | + | </syntaxhighlight> |

| | + | # Assim que os enlaces forem estabelecidos, o que pode ser conferido com o comando ''show interface'' aplicado às interaces seriais, ''conclua'' a configuração da rede (rotas nos pcs e roteadores). Ela deve ser configurada de forma que um computador possa se comunicar com qualquer outro computador da outra rede, e também acessar a Internet. Para isso, use os comandos nos PCs como: |

| | + | * sudo ifconfg eth0 x.x.x.x netmask m.m.m.m up - para atribuir outro endereço na placa de rede |

| | + | * sudo route add default gw x.x.x.x - para atribuir um novo gateway para a placa de rede |

| | + | * sudo route add -net x.x.x.x netmask m.m.m.m eth0 - para associar uma nova rede a interface eth0 |

| | + | * route -n - para ver a tabela atual de roteamento |

| | + | E monte a tabela de roteamento com o comando (conf)# ip route x.x.x.x m.m.m.m y.y.y.y onde x é o endereço de rede com mask m a ser alcançado e y é o próximo salto (endereço da interface do próximo roteador). O y também pode ser o nome da interface. |

| | | | |

| − | === Tarefa ===

| + | Solução para os roteadores: |

| − | | + | #* '''R1:''' <syntaxhighlight lang=text> |

| − | Faça uma pesquisa sobre recursos e funcionalidades que podem ser encontrados em switches atualmente encontrados no mercado. Identifique os modelos e fabricantes de switches que foram investigados. Entregue o resultado de sua pesquisa via email (msobral@gmail.com).

| + | > enable (password "a") |

| − | | + | # configure terminal |

| − | == 13/03: Segmentando redes locais (NÃO HOUVE AULA) ==

| + | (conf)# ip route 192.168.20.0 255.255.255.0 fastethernet 0 |

| − | | + | (conf)# ip route 192.168.10.0 255.255.255.0 10.1.1.1 |

| − | Não houve aula por falta de energia elétrica.

| + | </syntaxhighlight> |

| − | | + | #* '''R2:''' <syntaxhighlight lang=text> |

| − | == 20/03: Segmentando redes locais ==

| + | > enable (password "a") |

| − | | + | # configure terminal |

| − | '''ATENÇÃO:''' a [http://tele.sj.ifsc.edu.br/~msobral/IER/listas/lista1-2012-1.pdf 1a lista de exercícios] foi publicada ! | + | (conf)# ip route 192.168.10.0 255.255.255.0 fastethernet 0 |

| − | | + | (conf)# ip route 192.168.20.0 255.255.255.0 10.1.1.5 |

| − | | + | </syntaxhighlight> |

| − | '''Bibliografia:'''

| + | #* '''R3:''' <syntaxhighlight lang=text> |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula10.pdf Transparências sobre VLANs]

| + | > enable (password "a") |

| − | * [http://fengnet.com/book/Layer%202%20VPN%20Architectures/ch04lev1sec6.html Livro sobre VLANs]

| + | # configure terminal |

| − | * Ver capítulo 16 do livro ''Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan

| + | (conf)# ip route 192.168.10.0 255.255.255.0 10.1.1.6 |

| − | * Ver capítulo 5 do livro ''Redes de Computadores e a Internet'', de James Kurose | + | (conf)# ip route 192.168.20.0 255.255.255.0 10.1.1.2 |

| − | * Ver capítulo 4 do livro ''Redes de Computadores'', de Andrew Tanenbaum

| + | (conf)# ip route 192.168.1.0 255.255.255.0 ethernet 0 |

| − | | |

| − | | |

| − | Na [[IER-2012-1#06.2F03:_Redes_locais|aula anterior]] ficamos de criar um modelo reduzido da rede do IF-SC SJ:

| |

| − | * '''Criar um modelo reduzido dessa rede usando equipamentos reais:''' criaremos um modelo usando switches e computadores do laboratório, de forma a reproduzir o modelo feito com o Netkit.

| |

| − | | |

| − | Assim, no início da aula de hoje faremos essa atividade. Em seguida iremos voltar a investigar as tecnologias empregadas na construção dessa rede.

| |

| − | | |

| − | === Tecnologias de LAN switches ===

| |

| − | | |

| − | * [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a00800a7af3.shtml#switchtechs Bom texto sobre switches]

| |

| − | * [http://www.cisco.com/image/gif/paws/10607/lan-switch-transparent.swf Animação sobre o funcionamento de switches]

| |

| − | * [http://www.cisco.com/en/US/prod/collateral/switches/ps9441/ps9670/white_paper_c11-465436.html Texto sobre tecnologias de switches (store-and-forward e cut-through)]

| |

| − | | |

| − | | |

| − | Algumas animações mostrando o funcionamento de switches ''store-and-forward'' e ''cut-through'':

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0142.mov Animacão sobre switches cut-through]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0141.mov Animacão sobre switches store-and-forward]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0143.mov Animacão sobre switches simétricos (todas portas com mesma taxa de bits)]

| |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/videos/q0144.mov Animacão sobre switches assimétricos (portas com diferentes taxas de bits)]

| |

| | | | |

| | + | Para o PC do professor |

| | + | $ sudo route add -net 192.168.10.0 netmask 255.255.255.0 eth0 |

| | + | $ sudo route add -net 192.168.20.0 netmask 255.255.255.0 eth0 |

| | + | Para os PCs das subredes direita e esquerda |

| | + | $ sudo ifconfg eth0 192.168.x.y netmask 255.255.255.0 up - x={10,20}; y={1,2,3,4} |

| | + | $ sudo route add default gw 192.168.x.254 - x={10,20} |

| | + | </syntaxhighlight> |

| | + | # Verificar e anotar todas as configurações dos componentes de redes, modens, cabos, adaptadores, manobras dos cabos, etc... |

| | + | # Acessar as redes mutuamente qualquer computador de um subrede deve acessar qualquer outro da outra subrede; |

| | + | # Acessar a internet em todos os PCs; |

| | + | # Teste a vazão pelos enlaces ponto-a-ponto. Em algum computador da subrede esquerda execute: <syntaxhighlight lang=bash> |

| | + | netperf -f k -H 192.168.1.1 |

| | + | </syntaxhighlight> Realize pelo menos três medidas para cada teste e use a média desses valores como resultado final; |

| | + | # Faça isso também usando um computador da subrede da direita e depois entre computadores das subredes direta e esquerda. |

| | + | # Excute o ''netperf'' entre computadores da ''mesma subrede'', anote os valores e compare com o anterior que atravessa a rede até atingir a rede 192.168.1.1. |

| | + | # É possível usar o protocolo HDLC ao invés do PPP, bastando nos roteadores substituir o comando ''encapsulation ppp'' por ''encapsulation hdlc''. Após fazer essa alteração, e se certificar de os enlaces foram reativados, repita e anote as mesmas medições de vazão acima agora com HDLC; |

| | + | # Observe as informações fornecidas pelos roteadores sobre os enlaces ponto-a-ponto. Para isso, execute ''show interface'' nas interfaces seriais, e leia o sumário resultante. |

| | | | |

| − | '''Quais são as características dos switches do laboratório ?'''

| + | ==Aula 10== |

| − | * D-Link DES-526 [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/manual-des3526.pdf (manual)] | + | * Requisitos e objetivos da camada física |

| − | * Micronet SP 1658B [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/SP1658B_Manual.pdf (manual)] | + | ** Modems |

| − | * 3Com 3224 [http://www.3com.com/prod/pt_la_amer/detail.jsp?tab=prodspec&sku=3C16479 (especificações)]

| + | *** [[media:Aula5-modems.pdf|Modems Digitais]] |

| | + | *** [[media:Aula6-modems-analogicos.pdf|Modems analógicos]] |

| | | | |

| − | === Segmentando redes === | + | ==Prova 1== |

| | + | A primeira prova foi aplicada no dia 22/04, com base nos conteúdos apresentados e também nas aulas de laboratório. |

| | | | |

| − | A equipe que administra a rede do campus São José vem estudando uma reestruturação dessa rede. Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral do campus precisaria ser segmentada inicialmente em cinco novas subredes, denominadas:

| + | ==Prova substitutiva== |

| | + | Excepcionalmente, será feita uma prova substitutiva à Prova 1 com base nos conteúdos apresentados e nas aulas de laboratório. Todos os alunos que desejam fazer a prova substitutiva devem comparecer à sala 09, no dia 06/05. As turmas serão divididas entre A e B. Portanto, haverá uma turma que fará a prova às 7h30 e outra às 9h40. |

| | | | |

| − | {| border="1" cellpadding="2"

| + | ==Trabalho em grupo== |

| − | !Segmento

| |

| − | !Descrição

| |

| − | !Subrede IP

| |

| − | |-

| |

| − | |'''Pedagogica''' || Pontos das salas de aula e laboratórios de informática|| 172.18.32.0/20

| |

| − | |-

| |

| − | |'''Administrativa''' || Pontos de setores administrativos|| 172.18.16.0/20

| |

| − | |-

| |

| − | |'''DMZ''' || Servidores acessíveis de fora da escola (ex: Wiki, WWW)|| 200.135.37.64/26

| |

| − | |-

| |

| − | |'''BD''' || Servidores que hospedam bancos de dados (ex: LDAP, MySQL)|| 172.18.240.0/24

| |

| − | |-

| |

| − | |'''LAN''' || Demais pontos de rede || 172.18.0.0/20

| |

| − | |}

| |

| | | | |

| | + | Em grupos de até 3 pessoas, os alunos devem preparar apresentações sobre os conceitos abaixo. Essas apresentações deverão ser elaboradas para aproveitar os recursos de multimídia do Laboratório. As apresentações devem ter duração de 20 a 30 minutos. Procure utilizar exemplos da sua experiência para enfatizar aquilo que será apresentado. |

| | | | |

| − | A figura abaixo mostra a estrutura proposta para a rede do campus São José, composta pelas cinco novas subredes e as subredes dos laboratórios de Redes 1 e Redes 2. Como se pode observar, o roteador/firewall Cisco ASA 5510 se torna um nó central da rede, pois interliga todas suas subredes (com exceção dos laboratórios de Redes 1 e Redes 2).

| + | Os grupos devem se subdividir em: |

| | | | |

| | + | # Acesso randômico (seção 12.1 do Forouzan) |

| | + | ## CSMA |

| | + | ## CSMA/CD |

| | + | # Ethernet (seções 13.2 e 13.3 do Forouzan) |

| | + | ## Ethernet padrão |

| | + | ## Evolução do padrão (bridges e switches) |

| | + | # Fast ethernet e gigabit ethernet (seções 13.4 e 13.5 do Forouzan) |

| | + | # Conexão de LANs (seção 15.1 do Forouzan) |

| | + | ## Hubs passivos e ativos |

| | + | ## Repetidores |

| | + | ## Bridge |

| | + | ## Spanning-tree |

| | + | ## Roteadores |

| | + | # Redes Backbone (seção 15.2 do Forouzan) e LANs virtuais (seção 15.3 do Forouzan) |

| | | | |

| − | [[imagem:Nova-rede-ifsc-sj.png|600px]]

| |

| | | | |

| − | | + | == Segmentação com VLANs == |

| − | Existe mais de uma forma de implantar uma estrutura como essa, as quais serão apresentadas nas próximas subseções.

| |

| − | | |

| − | ==== Segmentação física ====

| |

| − | | |

| − | A segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, contendo seus switches e cabeamentos. No entanto, para adotar esse tipo de segmentação, algumas modificações precisarão ser feitas na infraestrutura de rede existente. Observe a estrutura física da rede do campus:

| |

| − | | |

| − | [[imagem:Rede-ifsc-sj.png|600px]]

| |

| − | | |

| − | | |

| − | O que seria necessário fazer para implantar uma segmentação física ?

| |

| − | | |

| − | ==== Segmentação com VLANs ====

| |

| | | | |

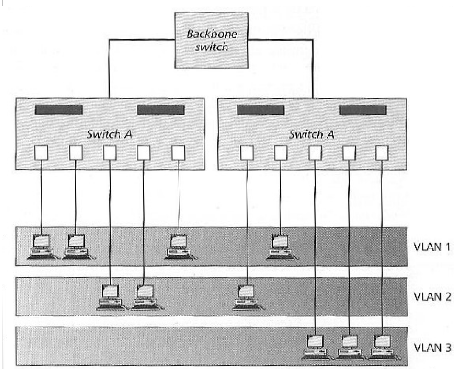

| | Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar '''redes locais virtuais''', como mostrado na seguinte figura: | | Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar '''redes locais virtuais''', como mostrado na seguinte figura: |

| Linha 333: |

Linha 381: |

| | No exemplo acima, três redes locais virtuais ('''VLAN''') foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um ''patch panel'' virtual, que seria implementado diretamente nos switches. | | No exemplo acima, três redes locais virtuais ('''VLAN''') foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um ''patch panel'' virtual, que seria implementado diretamente nos switches. |

| | | | |

| − | '''Exemplo:''' a configuração do [[Netkit]] mostrada abaixo cria uma pequena rede composta por um switch e quatro computadores. Além disso, foram definidas duas VLANs (VLAN 5 e VLAN 10). Com isso, os computadores ''pc1'' e ''pc4'' pertencem a VLAN 5, e os computadores ''pc2'' e ''pc3'' estão na VLAN 10. Execute a rede abaixo e teste a comunicação entre os computadores - quais computadores conseguem se comunicar ?. | + | '''Exemplo:''' a configuração do [[Netkit]] mostrada abaixo cria uma pequena rede composta por um switch e quatro computadores. Além disso, foram definidas duas VLANs (VLAN 5 e VLAN 10). Com isso, os computadores ''pc1'' e ''pc4'' pertencem a VLAN 5, e os computadores ''pc2'' e ''pc3'' estão na VLAN 10. Execute a rede abaixo e teste a comunicação entre os computadores. Quais computadores conseguem se comunicar? |

| | | | |

| | {| border="0" cellpadding="2" | | {| border="0" cellpadding="2" |

| Linha 359: |

Linha 407: |

| | | | |

| | | | |

| − | ''Exercício:'' acrescente dois computadores a uma nova VLAN, e use um gateway para interligar as três VLANs.

| + | === Exercício: acrescente um gateway para interligar as duas VLANs === |

| | + | {{Collapse top | Apresentação da configuração}} |

| | + | |

| | + | Abaixo está uma possível solução. Percebe-se que foram necessários criar segmentos de rede para possibilitar a comunicação com o gateway. |

| | | | |

| | <syntaxhighlight lang=text> | | <syntaxhighlight lang=text> |

| Linha 370: |

Linha 421: |

| | pc3[type]=generic | | pc3[type]=generic |

| | pc4[type]=generic | | pc4[type]=generic |

| − | pc5[type]=generic

| |

| − | pc6[type]=generic

| |

| | | | |

| | # As portas do switch | | # As portas do switch |

| Linha 378: |

Linha 427: |

| | sw[eth2]=port2:vlan_untagged=10 | | sw[eth2]=port2:vlan_untagged=10 |

| | sw[eth3]=port3:vlan_untagged=5 | | sw[eth3]=port3:vlan_untagged=5 |

| − | sw[eth4]=port4:vlan_untagged=20 | + | sw[eth4]=port4:vlan_untagged=5 |

| − | sw[eth5]=port5:vlan_untagged=20 | + | sw[eth5]=port5:vlan_untagged=10 |

| − | sw[eth6]=port6:vlan_untagged=5

| |

| − | sw[eth7]=port7:vlan_untagged=10

| |

| − | sw[eth8]=port8:vlan_untagged=20

| |

| | | | |

| | # Ligando os computadores ao switch | | # Ligando os computadores ao switch |

| Linha 389: |

Linha 435: |

| | pc3[eth0]=port2:ip=192.168.10.3/24 | | pc3[eth0]=port2:ip=192.168.10.3/24 |

| | pc4[eth0]=port3:ip=192.168.5.4/24 | | pc4[eth0]=port3:ip=192.168.5.4/24 |

| − | pc5[eth0]=port4:ip=192.168.20.5/24

| |

| − | pc6[eth0]=port5:ip=192.168.20.6/24

| |

| | | | |

| − | gw[eth0]=port6:ip=192.168.5.254/24 | + | gw[eth0]=port4:ip=192.168.5.254/24 |

| − | gw[eth1]=port7:ip=192.168.10.254/24 | + | gw[eth1]=port5:ip=192.168.10.254/24 |

| − | gw[eth2]=port8:ip=192.168.20.254/24

| |

| | | | |

| | pc1[default_gateway]=192.168.5.254 | | pc1[default_gateway]=192.168.5.254 |

| Linha 400: |

Linha 443: |

| | pc3[default_gateway]=192.168.10.254 | | pc3[default_gateway]=192.168.10.254 |

| | pc4[default_gateway]=192.168.5.254 | | pc4[default_gateway]=192.168.5.254 |

| − | pc5[default_gateway]=192.168.20.254

| |

| − | pc6[default_gateway]=192.168.20.254

| |

| | </syntaxhighlight> | | </syntaxhighlight> |

| | | | |

| | + | [[imagem:Ier-vlan1.png]] |

| | | | |

| − | [[imagem:Vlan-ex2.png]]

| + | {{Collapse bottom}} |

| | | | |

| − | ==== Padrão IEEE 802.1q ==== | + | == O uso do Netkit para LANs == |

| | | | |

| − | Os primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/ieee/802.1Q-2005.pdf IEEE 802.1q]. Os fabricantes de equipamentos de rede o adoataram largamente, suplantando outras tecnologias legadas (ex: [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a0080094665.shtml ISL] e [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a0080094c52.shtml VTP] da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes.

| + | Utilizaremos o Netkit para simular LANs. Abaixo estão alguns experimentos elaborados pelo Prof. Jorge Casagrande. |

| | | | |

| − | Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

| + | Caso necessite de mais informações sobre o Netkit, por favor, consulte a http://wiki.netkit.org/. Os laboratórios oficiais do Netkit estão em http://wiki.netkit.org/index.php/Labs_Official. |

| − | * D-Link DES-526 [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/manual-des3526.pdf (manual)]

| |

| − | * Micronet SP 1658B [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/SP1658B_Manual.pdf (manual)]

| |

| − | * 3Com 2824 [http://tele.sj.ifsc.edu.br/~msobral/IER/roteiros/3Com-2824.pdf (especificações)]

| |

| | | | |

| − | Uma VLAN é identificada por um número, chamado VID (''VLAN Identifier''), sendo que a VLAN com VID 1 é considerada a ''VLAN default'' (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

| + | ===[http://tele.sj.ifsc.edu.br/~casagrande/RED/labs/netkit/lan.tar.gz LAN simples]=== |

| | | | |

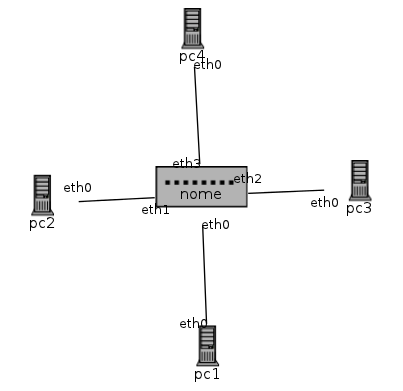

| | + | Uma LAN com quatro computadores (pc1, pc2, pc3, pc4). Os computadores virtuais têm IPs 192.168.0.X, sendo X o número computador (ex: pc1 tem IP 192.168.0.1). Use ping para fazer testes de comunicação. Veja o arquivo ''Lab.conf'' (configuração da rede). A rede criada nesse experimento está mostrada abaixo: |

| | | | |

| − | {| border="0" cellpadding="2"

| + | [[imagem:Exemplo-Lan1-netkit.png]] |

| − | |-

| |

| − | |[[imagem:Bridge3.png]] || <syntaxhighlight lang=text>

| |

| − | switch1[type]=switch

| |

| − | switch2[type]=switch

| |

| − | pc1[type]=generic

| |

| − | pc2[type]=generic

| |

| − | pc3[type]=generic

| |

| − | pc4[type]=gateway

| |

| − | pc5[type]=generic

| |

| − | pc6[type]=generic

| |

| | | | |

| − | pc1[default_gateway]=192.168.0.4

| + | Ao executar esse experimento quatro abas dos computadores virtuais surgirão (um para cada pc virtual). Realize um ping entre os pcs para constatar a operação da LAN. |

| − | pc2[default_gateway]=192.168.0.4

| |

| − | pc3[default_gateway]=192.168.1.4

| |

| − | pc5[default_gateway]=192.168.1.4

| |

| − | pc6[default_gateway]=192.168.0.4

| |

| | | | |

| − | switch1[eth0]=sw1-port0:vlan_untagged=5

| + | Observe no desenho acima que a rede ethernet é um domínio de colisão de pacotes para essa rede interligada através de hub. O domínio de colisão é a rede 192.168.0.0/24. Para Ethernet-padrão, o método de acesso ao meio é o CSMA/CD 1-persistent. |

| − | switch1[eth1]=sw1-port1:vlan_untagged=5

| |

| − | switch1[eth2]=sw1-port2:vlan_untagged=10

| |

| − | switch1[eth3]=link-sw1-sw2:vlans_tagged=5,10

| |

| | | | |

| − | switch2[eth0]=sw2-port0:vlans_tagged=5,10

| + | Vamos observar esse domínio de colisão. Para tanto, efetue um ping do pc1 para o pc2. No pc3, execute o comando |

| − | switch2[eth1]=sw2-port1:vlan_untagged=10

| |

| − | switch2[eth2]=sw2-port2:vlan_untagged=5

| |

| − | switch2[eth3]=link-sw1-sw2:vlans_tagged=5,10

| |

| | | | |

| − | pc1[eth0]=sw1-port0:ip=192.168.0.1/24

| + | <code> |

| − | pc2[eth0]=sw1-port1:ip=192.168.0.2/24

| + | tcpdump -i eth0 |

| − | pc3[eth0]=sw1-port2:ip=192.168.1.3/24

| |

| − | pc4[eth0]=sw2-port0:vlans_tagged=(5,ip=192.168.0.4/24),(10,ip=192.168.1.4/24)

| |

| − | pc5[eth0]=sw2-port1:ip=192.168.1.5/24

| |

| − | pc6[eth0]=sw2-port2:ip=192.168.0.6/24

| |

| | </syntaxhighlight> | | </syntaxhighlight> |

| − | |}

| |

| | | | |

| − | Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

| + | Observe agora utilizando o Wireshark do pc4. |

| − | * '''tagged:''' cada quadro transmitido ou recebido por essa porta deve conter o número da VLAN a que pertence. Esse modo é usado normalmente em portas que interligam switches.

| |

| − | * '''untagged:''' quadros que entram e saem pela porta não possuem informação sobre a VLAN a que pertencem. Usado normalmente para conectar computadores e servidores a switches.

| |

| | | | |

| | + | ===[http://tele.sj.ifsc.edu.br/~casagrande/RED/labs/netkit/bridge.tar.gz LAN com switch]=== |

| | | | |

| − | Esses modos '''tagged''' e '''untagged''' implicam haver uma forma de um quadro Ethernet informar a que VLAN pertence. Isso é usado para restringir a propagação de quadros, fazendo com que sejam recebidos e transmitidos somente por portas de switches que fazem parte de suas VLANs.

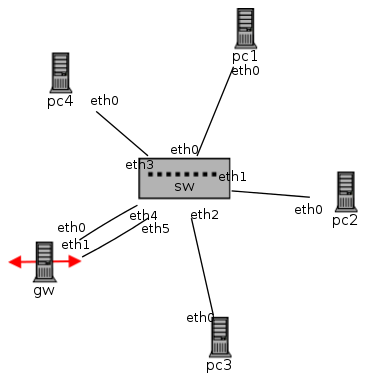

| + | Uma LAN com quatro computadores (pc1, pc2, pc3, pc4) interligados por um switch. O switch é implementado por um computador com Linux com 4 portas ethernet. Analise o arquivo ''Lab.conf''. A rede do experimento está mostrada abaixo: |

| | | | |

| | + | [[imagem:Exemplo-Bridge-netkit.png]] |

| | | | |

| − | O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a que VLAN este pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura abaixo, compõe-se de 4 bytes situados entre os campos de endereço de origem e ''Type''. O identificador de VLAN (VID) ocupa 12 bits, o que possibilita portanto 4096 diferentes VLANs.

| + | Repita os testes feitos acima para verificar o domínio de colisão usando ping, tcpdump e wireshark. O que foi observado? |

| | | | |

| | + | Execute o comando tcpdump para as interfaces eth0, eth1, eth2 e eth3 do switch. O que foi observado? |

| | | | |

| − | [[imagem:Quadro-8021q.png]] | + | ===[http://tele.sj.ifsc.edu.br/~casagrande/RED/labs/netkit/lan2.tar.gz LAN com 2 switches]=== |

| − | <br>''Quadro ethernet com a TAG IEEE 802.1q''

| |

| | | | |

| | + | Uma LAN com 6 computadores (pc1 a pc6) interligados por dois switches (switch1 e switch2). Ambos switches são implementados por computadores com Linux com 4 portas ethernet. Observe os valores de tempo de teste dos pings entre pcs de um mesmo switch e entre os dois switches. Compare com a LAN simples (com hub). A rede do experimento está mostrada abaixo: |

| | | | |

| − | A ''tag'' de VLAN, inserida em quadros Ethernet, está diretamente relacionada com os modos '''tagged''' e '''untagged''' de portas de switches. Portas em modo '''tagged''' transmitem e recebem quadros que possuem ''tag'', e portas em modo '''untagged''' recebem e transmitem quadros que não possuem ''tag''. Isso foi pensado para tornar a implantação de VLANs transparente para os usuários finais, pois seus computadores não precisarão saber que existem VLANs (i.e. não precisarão interpretar ''tags''). Por isso equipamentos que não interpretam ''tags'' são denominados ''VLAN-unaware'' (desconhecem VLAN), e equipamentos que recebem e transmitem quadros com ''tag'' são referidos como ''VLAN-aware'' (conhecem VLAN).

| + | [[imagem:Exemplo-lan2.png]] |

| | | | |

| | + | ===[http://tele.sj.ifsc.edu.br/~casagrande/RED/labs/netkit/lan-ext.tar.gz Uplink para a rede real]=== |

| | | | |

| − | '''Exemplo: simulador de switch com VLAN:'''

| + | O Netkit possibilita que se criem links para a rede real, e com isto as máquinas virtuais podem acessar a rede externa e mesmo a Internet. O link para a rede real funciona como um enlace ponto-a-ponto ethernet entre uma máquina virtual e a máquina real (o sistema hospedeiro), como pode ser visto neste exemplo: |

| − | <br>Esta animação possibilita simular a configuração de VLANs em um switch, e efetuar testes de transmissão. Experimente criar diferentes VLANs e observar o efeito em transmissões unicast e broadcast (clique na figura para acessar o simulador).

| |

| | | | |

| − | [[imagem:Simulador-vlan.png|link=http://www2.rad.com/networks/2006/vlan/demo.htm|Um simulador de VLANs]] | + | [[imagem:Netkit-uplink.png]] |

| | | | |

| − | == 27/03: VLANs ==

| + | A criação do link para rede externa deve ser feita com o link especial ''uplink''. Ele deve ter um endereço IP que será usado somente para criar o link entre a máquina virtual e o sistema hospedeiro. O IP no sistema hospedeiro é sempre o último endereço possível dentro da subrede especificada (no exemplo, seria o IP 10.0.0.2). |

| | | | |

| − | Hoje faremos mais exercícios para reforçar o entendimento sobre como funcionam VLANs IEEE 802.1q, e como podem ser utilizadas.

| + | <syntaxhighlight lang=text> |

| | + | pc2[eth1]=uplink:ip=10.0.0.1/30 |

| | + | </syntaxhighlight> |

| | | | |

| − | === Atividade 1: usando VLANs para implantar uma rede real ===

| + | Se outras máquinas virtuais precisarem acessar a rede externa, devem ter rotas configuradas para usarem o gateway onde foi feito o ''uplink''. Além disso, será necessário ativar o NAT nesse gateway. O NAT pode ser ativado em máquinas virtuais do tipo ''gateway''. Em sua configuração deve-se informar qual a interface de saída onde será feito o NAT: |

| − | | |

| − | Imagine que a rede do laboratório esteja fisicamente organizada como mostrado a seguir:

| |

| − | | |

| − | | |

| − | [[imagem:Rede-vlan-real.png]]

| |

| − | | |

| − | | |

| − | No entanto, deseja-se reestruturá-la para que os computadores pares e os ímpares fiquem em redes locais separadas. Cada rede local deve possuir sua própria subrede IP. Para realizar essa tarefa devem-se usar VLANs, e a rede a ser criada deve funcionar como se tivesse a seguinte topologia:

| |

| − | | |

| − | | |

| − | [[imagem:Rede-vlan-virtual.png]]

| |

| − | | |

| − | | |

| − | * '''Computadores pares:''' subrede 10.0.1.32/28

| |

| − | * '''Computadores ímpares:''' subrede 10.0.1.192/28

| |

| − | * '''Rede do laboratório:''' subrede 192.168.1.0/24

| |

| − | | |

| − | | |

| − | A turma deve implantar essa nova rede usando os switches [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/manual-des3526.pdf D-Link DES-3526], que ficam nos racks esquerdo e direito no laboratório. Esses switches podem ser gerenciados via interface web, telnet, ou console serial. Seus endereços IP são estes:

| |

| − | * '''Switch direito:''' 192.168.1.240

| |

| − | * '''Switch esquerdo:''' 192.168.1.241

| |

| − | | |

| − | == 05/04: Protegendo redes contra ''loops'' e rompimentos de enlaces ==

| |

| − | | |

| − | * Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan.

| |

| − | * Capítulo 5 do livro "''Redes de computadores e a Internet, Uma abordagem Top-Down. 5a edição'', de James Kurose.

| |

| − | * Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum.

| |

| − | | |

| − | '''ATENÇÃO:'''

| |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/listas/lista2-2012-1.pdf 2a lista de exercícios]

| |

| − | | |

| − | Outros materiais:

| |

| − | * Introdução a STP (ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula11.pdf transparências])

| |

| − | * [http://www.cisco.com/warp/public/473/spanning_tree1.swf Uma animação sobre STP].

| |

| − | * [http://www.visualland.net/protocol.overview.php?p=Spanning%20Tree&protocol=Spanning%20Tree&title=Spanning%20Tree%20Overview ... e várias animações sobre STP]

| |

| − | | |

| − | * [http://en.wikipedia.org/wiki/Spanning_tree_protocol STP na Wikipedia]

| |

| − | | |

| − | === A nova rede do IF-SC SJ ===

| |

| − | | |

| − | Após implantar a [[RCO2-2012-1#Atividade_3|nova rede do IF-SC SJ]], a equipe da gerência de rede passou a acompanhar seu uso pela comunidade escolar. E um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede em um laboratório (que está na Subrede ''Pedagógica''). Quer dizer, ele fez algo assim com um dos switches da rede:

| |

| | | | |

| | + | <syntaxhighlight lang=text> |

| | + | pc2[type]=gateway |

| | | | |

| − | [[imagem:Curto-lan.png]]

| + | pc2[nat]=eth1 |

| − | | |

| − | | |

| − | Para ver a consequência dessa ação aparentemente inocente, experimente reproduzi-la em uma rede feita com o [[Netkit]]:

| |

| − | | |

| − | {| border="0" cellpadding="2"

| |

| − | |-

| |

| − | |[[imagem:Stp-ex1.png]] || <syntaxhighlight lang=text>

| |

| − | pc1[type]=generic

| |

| − | pc2[type]=generic | |

| − | sw[type]=switch

| |

| − | | |

| − | sw[eth0]=port0

| |

| − | sw[eth1]=port1

| |

| − | | |

| − | pc1[eth0]=port0:ip=192.168.0.1/24

| |

| − | pc2[eth0]=port1:ip=192.168.0.2/24

| |

| − | | |

| − | # ... a barbeiragem do usuário da rede no switch !

| |

| − | sw[eth2]=link-barbeiragem

| |

| − | sw[eth3]=link-barbeiragem

| |

| | </syntaxhighlight> | | </syntaxhighlight> |

| − | |}

| |

| | | | |

| | + | Assim, todos datagramas que sairem pela interface ''eth1'' do gateway ''pc2'' terão seus endereços IP de origem substituídos pelo endereço IP dessa interface. |

| | | | |

| − | '''O que ocorreu ao tentar pingar de pc1 para pc2 ?'''

| + | Por fim, a criaçao do ''uplink'' implica executar alguns comandos como ''root'' no sistema hospedeiro. Assim, ao ativar a rede o Netkit irá usar o ''sudo'' para executar esses comandos. Por isso é possível que a sua senha seja solicitada durante a inicialização da rede virtual. |

| | | | |

| − | === O problema dos ciclos (caminhos fechados) em uma rede local ethernet === | + | ==== Uplink em modo ''bridge'' ==== |

| | | | |

| − | A interligação acidental de duas portas de um switch cria um ciclo na rede local (''loop''). Mas isso pode ser feito também de forma intencional, pois em LANs grandes pode ser desejável ter enlaces redundantes, para evitar que a interrupção de um enlace isole parte da rede. A existência de interligações alternativas portanto é algo que pode ocorrer em uma rede local, seja por acidente ou com a finalidade de conferir algum grau de tolerância a falhas na infraestrutura da rede. Um caso em que uma rede possui um ciclo intencionalmente colocado pode ser visto na LAN abaixo:

| + | Às vezes uma interface de uma máquina virtual precisa ser exposta na rede real, como se ela pertencesse ao sistema hospedeiro. Neste caso, deve-se criar uma ''bridge'' entre a interface da máquina virtual e uma interface real do sistema hospedeiro (de forma semelhante ao que faz o Virtualbox e outros tipos de máquinas virtuais). Uma ''bridge'' é um mecanismo existente no Linux para interligar interfaces ethernet em nível de enlace, como se elas formassem um ''switch''. O procedimento para criar uma ''bridge'' integrada a uma interface do tipo ''uplink'' do Netkit é um tanto trabalhoso, e por isso esse processo foi automatizado. |

| | | | |

| − | [[imagem:LAN-anel-stp.png]]

| + | A criação de um ''uplink'' em modo bridge deve ser feita usando o parâmetro ''bridge'' ao se declarar uma interface de rede, como mostrado abaixo: |

| | | | |

| | <syntaxhighlight lang=text> | | <syntaxhighlight lang=text> |

| − | sw1[type]=switch

| + | pc[eth0]=uplink:bridge=eth0:ip=192.168.1.100/24 |

| − | sw2[type]=switch

| |

| − | sw3[type]=switch

| |

| − | pc1[type]=generic

| |

| − | pc2[type]=generic

| |

| − | pc3[type]=generic

| |

| − | | |

| − | # Ativação do STP nos switches

| |

| − | sw1[stp]=on

| |

| − | sw2[stp]=on

| |

| − | sw3[stp]=on

| |

| − | | |

| − | sw1[eth0]=sw1-sw2

| |

| − | sw1[eth1]=sw1-port1

| |

| − | sw1[eth2]=sw1-sw3

| |

| − | | |

| − | sw2[eth0]=sw1-sw2

| |

| − | sw2[eth1]=sw2-port1

| |

| − | sw2[eth2]=sw2-sw3

| |

| − | | |

| − | sw3[eth0]=sw1-sw3

| |

| − | sw3[eth1]=sw3-port1

| |

| − | sw3[eth2]=sw2-sw3

| |

| − | | |

| − | pc1[eth0]=sw1-port1:ip=192.168.0.1/24

| |

| − | pc2[eth0]=sw2-port1:ip=192.168.0.2/24

| |

| − | pc3[eth0]=sw3-port1:ip=192.168.0.3/24

| |

| | </syntaxhighlight> | | </syntaxhighlight> |

| | | | |

| − | Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa trancaria devido a um efeito chamado de ''tempestade de broadcasts'' (''broadcast storm''). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo [http://en.wikipedia.org/wiki/Spanning_Tree_Protocol STP] (''Spanning Tree Protocol'', definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa.

| + | Neste exemplo, será criada uma ''bridge'' entre a interface ''eth0'' da máquina virtual ''pc'' e a interface ''eth0'' do sistema hospedeiro. Como com isso a interface da máquina virtual estará exposta na rede real, seu endereço IP pode pertencer à subrede da rede real. Se esse endereço IP for de alguma outra subrede, a máquina virtual não conseguirá se comunicar com as máquinas reais, tampouco acessar a Internet. Mas isso pode ser desejável se a intenção for interligar redes virtuais que estejam sendo executadas em diferentes computadores. |

| | | | |

| − | === Atividade ===

| |

| | | | |

| − | Vamos realizar um experimento para entender melhor como funciona o STP. Isso nos dará base para aplicá-lo no caso da rede da escola.

| + | === STP (Spanning Tree Protocol) === |

| | | | |

| − | [[Netkit#STP_.28Spanning_Tree_Protocol.29|Switches e STP (Spanning Tree Protocol) no Netkit]] | + | Switches reais usualmente possuem suporte a [[IER-2011-1#Interliga.C3.A7.C3.A3o_de_LANs_e_Spanning_Tree_Protocol_.28STP.29|STP (''Spanning Tree Protocol'')]] para possibilitar haver enlaces redundantes em uma rede local. No Netkit podem-se criar redes em que se usa o STP, que deve ser ativado no switches. Um exemplo de rede em que o STP se torna necessário é mostrada na figura abaixo: |

| | | | |

| − | * [http://tele.sj.ifsc.edu.br/~msobral/IER/roteiros/lab9-2011-1.pdf Roteiro do experimento]

| + | [[imagem:LAN-anel-stp.png]] |

| | | | |

| − | Uma outra rede com caminhos fechados:

| + | Para criar essa rede no Netkit pode-se usar a seguinte configuração: |

| | | | |

| − | {| border="0" cellpadding="2"

| + | <syntaxhighlight lang=text> |

| − | |-

| |

| − | | <syntaxhighlight lang=text>

| |

| | sw1[type]=switch | | sw1[type]=switch |

| | sw2[type]=switch | | sw2[type]=switch |

| | sw3[type]=switch | | sw3[type]=switch |

| − | sw4[type]=switch

| |

| | pc1[type]=generic | | pc1[type]=generic |

| | pc2[type]=generic | | pc2[type]=generic |

| Linha 615: |

Linha 544: |

| | # Ativação do STP nos switches | | # Ativação do STP nos switches |

| | sw1[stp]=on:bridge_priority=1024 | | sw1[stp]=on:bridge_priority=1024 |

| − | sw2[stp]=on:bridge_priority=512 | + | sw2[stp]=on:bridge_priority=128 |

| − | sw3[stp]=on:bridge_priority=1024 | + | sw3[stp]=on:bridge_priority=500 |

| − | sw4[stp]=on:bridge_priority=256

| + | |

| − |

| |

| | sw1[eth0]=sw1-sw2 | | sw1[eth0]=sw1-sw2 |

| | sw1[eth1]=sw1-port1 | | sw1[eth1]=sw1-port1 |

| | sw1[eth2]=sw1-sw3 | | sw1[eth2]=sw1-sw3 |

| − | sw1[eth3]=sw1-sw4

| |

| | | | |

| | sw2[eth0]=sw1-sw2 | | sw2[eth0]=sw1-sw2 |

| | sw2[eth1]=sw2-port1 | | sw2[eth1]=sw2-port1 |

| − | sw2[eth2]=sw2-sw4 | + | sw2[eth2]=sw2-sw3 |

| | | | |

| | sw3[eth0]=sw1-sw3 | | sw3[eth0]=sw1-sw3 |

| | sw3[eth1]=sw3-port1 | | sw3[eth1]=sw3-port1 |

| − | sw3[eth2]=sw3-sw4 | + | sw3[eth2]=sw2-sw3 |

| | | | |

| − | sw4[eth0]=sw1-sw4

| |

| − | sw4[eth1]=sw2-sw4

| |

| − | sw4[eth2]=sw3-sw4

| |

| − |

| |

| | pc1[eth0]=sw1-port1:ip=192.168.0.1/24 | | pc1[eth0]=sw1-port1:ip=192.168.0.1/24 |

| | pc2[eth0]=sw2-port1:ip=192.168.0.2/24 | | pc2[eth0]=sw2-port1:ip=192.168.0.2/24 |

| | pc3[eth0]=sw3-port1:ip=192.168.0.3/24 | | pc3[eth0]=sw3-port1:ip=192.168.0.3/24 |

| − | </syntaxhighlight> || [[imagem:STP-rede2.png]]

| |

| − | |}

| |

| − |

| |

| − | == 10/04: Controlando o acesso aos pontos de rede ==

| |

| − |

| |

| − | === Atividade ===

| |

| − |

| |

| − | Para iniciar a aula, vamos implantar a nova rede do campus São José de forma que:

| |

| − | # A segmentação proposta seja feita usando VLANs.

| |

| − | # Exista proteção contra ''loops'' acidentais entre portas de switches.

| |

| − | # Existam links redundantes, de forma a minimizar quedas da rede se houver rompimento de cabos ou desligamento de switches.

| |

| − |

| |

| − | Como se pode notar, será necessário aplicar as técnicas vistas até a aula passada ...

| |

| − |

| |

| − |

| |

| − | {| border="0" cellpadding="2"

| |

| − | |-

| |

| − | |[[imagem:Ifsc-sj-simples.png|400px]] || [[imagem:Ier-seta.png]]|| [[imagem:Nova-rede-ifsc-sj.png|400px]]

| |

| − | |}

| |

| − |

| |

| − |

| |

| − | {| border="1" cellpadding="2"

| |

| − | !Segmento

| |

| − | !Descrição

| |

| − | !Subrede IP

| |

| − | |-

| |

| − | |'''Pedagogica''' || Pontos das salas de aula e laboratórios de informática|| 172.18.32.0/20

| |

| − | |-

| |

| − | |'''Administrativa''' || Pontos de setores administrativos|| 172.18.16.0/20

| |

| − | |-

| |

| − | |'''DMZ''' || Servidores acessíveis de fora da escola (ex: Wiki, WWW)|| 200.135.37.64/26

| |

| − | |-

| |

| − | |'''BD''' || Servidores que hospedam bancos de dados (ex: LDAP, MySQL)|| 172.18.240.0/24

| |

| − | |-

| |

| − | |'''LAN''' || Demais pontos de rede || 172.18.0.0/20

| |

| − | |}

| |

| − |

| |

| − |

| |

| − | Isso será realizado usando o [[Netkit]], e em uma aula futura será reproduzidos com equipamentos reais no laboratório. Para simplificar a rede, vamos assumir que a topologia física esteja implantada como mostrado na figura acima, à esquerda. A configuração do Netkit necessária para criar essa topologia física segue abaixo.

| |

| − |

| |

| − | {{collapse top|Configuração da rede IF-SC São José}}

| |

| − | <syntaxhighlight lang=text>

| |

| − | # switches

| |

| − | sw-rnp[type]=switch

| |

| − | sw-redes1[type]=switch

| |

| − | sw-redes2[type]=switch

| |

| − | sw-coinf[type]=switch

| |

| − | sw-labdes[type]=switch

| |

| − |

| |

| − | # gateways

| |

| − | asa5510[type]=gateway

| |

| − | gw-redes1[type]=gateway

| |

| − | gw-redes2[type]=gateway

| |

| − |

| |

| − | # computadores e servidores

| |

| − | bd[type]=generic

| |

| − | dmz1[type]=generic

| |

| − | dmz2[type]=generic

| |

| − | adm1[type]=generic

| |

| − | adm2[type]=generic

| |

| − | adm3[type]=generic

| |

| − | pedag1[type]=generic

| |

| − | pedag2[type]=generic

| |

| − | pc-redes1[type]=generic

| |

| − | pc-redes2[type]=generic

| |

| − |

| |

| − | # Portas dos switches

| |

| − | sw-rnp[eth0]=rnp-port0

| |

| − | sw-rnp[eth1]=rnp-port1

| |

| − | sw-rnp[eth2]=rnp-port2

| |

| − | sw-rnp[eth3]=rnp-port3

| |

| − | sw-rnp[eth4]=rnp-port4

| |

| − | sw-rnp[eth5]=rnp-port5

| |

| − |

| |

| − | sw-redes1[eth0]=redes1-port0

| |

| − | sw-redes1[eth1]=redes1-port1

| |

| − |

| |

| − | sw-redes2[eth0]=redes2-port0

| |

| − | sw-redes2[eth1]=redes2-port1

| |

| − |

| |

| − | sw-coinf[eth0]=coinf-port0

| |

| − | sw-coinf[eth1]=coinf-port1

| |

| − | sw-coinf[eth2]=coinf-port2

| |

| − | # Ligações entre switches

| |

| − | sw-coinf[eth3]=rnp-port5

| |

| − | sw-coinf[eth4]=labdes-port3

| |

| − |

| |

| − | sw-labdes[eth0]=labdes-port0

| |

| − | sw-labdes[eth1]=labdes-port1

| |

| − | sw-labdes[eth2]=labdes-port2

| |

| − | sw-labdes[eth3]=labdes-port3

| |

| − |

| |

| − | # Ligações dos computadores aos switches

| |

| − | asa5510[eth0]=rnp-port0:ip=172.18.0.254/16

| |

| − | bd[eth0]=rnp-port1:ip=172.18.0.10/16

| |

| − | dmz1[eth0]=rnp-port2:ip=172.18.0.11/16

| |

| − | adm1[eth0]=rnp-port3:ip=dhcp

| |

| − | gw-redes1[eth1]=rnp-port4:ip=172.18.0.100/16

| |

| − |

| |

| − | pc-redes1[eth0]=redes1-port1:ip=192.168.1.2/24

| |

| − | gw-redes1[eth0]=redes1-port0:ip=192.168.1.1/24

| |

| − |

| |

| − | pc-redes2[eth0]=redes2-port1:ip=192.168.2.2/24

| |

| − | gw-redes2[eth0]=redes2-port0:ip=192.168.2.1/24

| |

| − |

| |

| − | dmz2[eth0]=coinf-port0:ip=172.18.0.13/16

| |

| − | adm2[eth0]=coinf-port1:ip=dhcp

| |

| − | pedag1[eth0]=coinf-port2:ip=dhcp

| |

| − |

| |

| − | adm3[eth0]=labdes-port0:ip=dhcp

| |

| − | pedag2[eth0]=labdes-port1:ip=dhcp

| |

| − | gw-redes2[eth1]=labdes-port2:ip=172.18.0.101/16

| |

| − |

| |

| − | # ASA 5510 é servidor dhcp da LAN ...

| |

| − | asa5510[dhcp]=eth0:range=172.18.100.1,172.18.100.250:gateway=172.18.0.254

| |

| − |

| |

| − | # Gateways default dos computadores que usam IP fixo

| |

| − | gw-redes1[default_gateway]=172.18.0.254

| |

| − | gw-redes2[default_gateway]=172.18.0.254

| |

| − | pc-redes1[default_gateway]=192.168.1.1

| |

| − | pc-redes2[default_gateway]=192.168.2.1

| |

| − | bd[default_gateway]=172.18.0.254

| |

| − | dmz1[default_gateway]=172.18.0.254

| |

| − | dmz2[default_gateway]=172.18.0.254

| |

| − | </syntaxhighlight>

| |

| − | {{collapse bottom}}

| |

| − |

| |

| − | {{collapse top|Configuração da NOVA REDE IF-SC São José}}

| |

| − | <syntaxhighlight lang=text>

| |

| − | # switches

| |

| − | sw-rnp[type]=switch

| |

| − | sw-redes1[type]=switch

| |

| − | sw-redes2[type]=switch

| |

| − | sw-coinf[type]=switch

| |

| − | sw-labdes[type]=switch

| |

| − |

| |

| − | # gateways

| |

| − | asa5510[type]=gateway

| |

| − | gw-redes1[type]=gateway

| |

| − | gw-redes2[type]=gateway

| |

| − |

| |

| − | # computadores e servidores

| |

| − | bd[type]=generic

| |

| − | dmz1[type]=generic

| |

| − | dmz2[type]=generic

| |

| − | adm1[type]=generic

| |

| − | adm2[type]=generic

| |

| − | adm3[type]=generic

| |

| − | pedag1[type]=generic

| |

| − | pedag2[type]=generic

| |

| − | pc-redes1[type]=generic

| |

| − | pc-redes2[type]=generic

| |

| − |

| |

| − | # Portas dos switches

| |

| − | sw-rnp[eth0]=rnp-port0:vlan_tagged=1,10,20,30,40

| |

| − | sw-rnp[eth1]=rnp-port1:vlan_untagged=30

| |