Mudanças entre as edições de "Curso Técnico Integrado de Telecomunicações - Redes de Computadores (RCO)"

Ir para navegação

Ir para pesquisar

| (136 revisões intermediárias por 3 usuários não estão sendo mostradas) | |||

| Linha 1: | Linha 1: | ||

| − | |||

| − | |||

{{DivulgueEngtelecom}} | {{DivulgueEngtelecom}} | ||

==Informações Gerais== | ==Informações Gerais== | ||

*[[RCO-IntTel|Carga horária, Ementas, Bibliografia]] | *[[RCO-IntTel|Carga horária, Ementas, Bibliografia]] | ||

*[[RCO-IntTel (Plano de Ensino) | Plano de Ensino]] | *[[RCO-IntTel (Plano de Ensino) | Plano de Ensino]] | ||

| − | |||

==Edições== | ==Edições== | ||

| − | + | *[[RCO60807 2021-1|RCO60803 2021 em diante - Prof. Odilson Tadeu Valle - Roteiros de laboratórios]] | |

| − | + | *[[RCO60803 2019-1|RCO60803 2019-1 - Trabalho dirigido - Prof. Odilson Tadeu Valle]] | |

| + | *[[RCO60803 2018-2|RCO60803 2018-2 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva]] | ||

*[[RCO60803 2018-1|RCO60803 2018-1 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva]] | *[[RCO60803 2018-1|RCO60803 2018-1 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva]] | ||

*[[RCO60803 2017-2|RCO60803 2017-2 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva]] | *[[RCO60803 2017-2|RCO60803 2017-2 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva]] | ||

| Linha 24: | Linha 22: | ||

Vários [http://wps.pearsoned.com/ecs_kurose_compnetw_6/216/55463/14198700.cw/ aplicativos] com representação dinâmica de características das redes de computadores. | Vários [http://wps.pearsoned.com/ecs_kurose_compnetw_6/216/55463/14198700.cw/ aplicativos] com representação dinâmica de características das redes de computadores. | ||

==Transparências utilizadas durante as aulas== | ==Transparências utilizadas durante as aulas== | ||

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/slides-kurose-cap1.pdf Capítulo 1 - Introdução] |

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/slides-kurose-cap2.pdf Capítulo 2 - Camada de Aplicação] |

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/PPTs%20-%20Cap%C3%ADtulo%202%20-%20FTP%20-%20Email%20-%20P2P.pdf Capítulo 2 - Camada de Aplicação - FTP + EMAIL + P2P] |

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/slides-kurose-cap3.pdf Capítulo 3 - Camada de Transporte] |

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/PPTs%20-%20Cap%C3%ADtulo%204%20A%20camada%20de%20REDE.pdf Capítulo 4 - Camada de Rede] |

==Slides de Outras Universidades== | ==Slides de Outras Universidades== | ||

| Linha 44: | Linha 42: | ||

* [http://www.pop-sc.rnp.br/publico/monitoramento.php Monitoramento do tráfego RNP - PoP-SC] | * [http://www.pop-sc.rnp.br/publico/monitoramento.php Monitoramento do tráfego RNP - PoP-SC] | ||

| − | * [ | + | * [https://www.rnp.br/sistema-rnp/ferramentas/panorama-de-trafego Monitoramento do tráfego RNP - Nacional] |

| − | * [http://www.redclara.net/index.php/pt/red- | + | * [http://www.redclara.net/index.php/pt/red/redclara/topologia-actual-de-la-red Rede Clara Internacional] |

* [https://eventos.rnp.br/sites/default/files/activity/activity-presentation/apresentacao_wrnp_2017_eduardo_grizenid_v_1.2.pdf Futura infraestrutura de rede da RNP] | * [https://eventos.rnp.br/sites/default/files/activity/activity-presentation/apresentacao_wrnp_2017_eduardo_grizenid_v_1.2.pdf Futura infraestrutura de rede da RNP] | ||

| + | * [https://http2.akamai.com/demo Comparativo HTTP/1.1 vs HTTP/2] | ||

* [https://www.youtube.com/watch?v=IlAJJI-qG2k Animated map shows the undersea cables that power the internet] | * [https://www.youtube.com/watch?v=IlAJJI-qG2k Animated map shows the undersea cables that power the internet] | ||

| − | * [ | + | * [https://submarine-cable-map-2019.telegeography.com/ Submarine Cable Map 2019] |

| + | * [https://www.bbc.com/portuguese/geral-50162526 A pré-história da internet] | ||

| + | * [https://www.youtube.com/watch?v=9hIQjrMHTv4 ''History of the Internet''] | ||

* [https://www.youtube.com/watch?v=A5dD2x2iQx8 ''History of the Internet'' - legendado] | * [https://www.youtube.com/watch?v=A5dD2x2iQx8 ''History of the Internet'' - legendado] | ||

| + | * [https://www.youtube.com/watch?v=PBWhzz_Gn10 ''Warriors of the Net''] | ||

* [https://www.youtube.com/watch?v=O_xG0ay5Vqs ''Warriors of the Net'' - legendado] | * [https://www.youtube.com/watch?v=O_xG0ay5Vqs ''Warriors of the Net'' - legendado] | ||

| + | * [https://www.youtube.com/watch?v=VANORrzKX50 ''Browser Wars''] | ||

* [https://www.youtube.com/watch?v=1G3SUTmioQE ''Browser Wars'' - legendado] | * [https://www.youtube.com/watch?v=1G3SUTmioQE ''Browser Wars'' - legendado] | ||

* [https://www.youtube.com/watch?v=0nz-lcuv3TM ''Browser Wars'' - dublado] | * [https://www.youtube.com/watch?v=0nz-lcuv3TM ''Browser Wars'' - dublado] | ||

* [https://db-ip.com/200.135.37.65 Localização geográfica de IPs] | * [https://db-ip.com/200.135.37.65 Localização geográfica de IPs] | ||

* [http://ipv6.br/ '''IPv6 no Brasil'''] | * [http://ipv6.br/ '''IPv6 no Brasil'''] | ||

| + | * [https://www.youtube.com/watch?v=5OtebbSnwoM Fragmentação no IPv4 e IPv6] | ||

* [http://ipv6.br/lab/ Laboratório de IPv6 - Livro didático contendo vários roteiros para entendimento do IPv6] | * [http://ipv6.br/lab/ Laboratório de IPv6 - Livro didático contendo vários roteiros para entendimento do IPv6] | ||

* [https://www.google.com/intl/pt-BR/ipv6/statistics.html#tab=per-country-ipv6-adoption&tab=per-country-ipv6-adoption Estatísticas Google sobre IPv6] | * [https://www.google.com/intl/pt-BR/ipv6/statistics.html#tab=per-country-ipv6-adoption&tab=per-country-ipv6-adoption Estatísticas Google sobre IPv6] | ||

| + | * [https://http2.github.io/faq/#will-http2-replace-http1x HTTP/2 Frequently Asked Questions] | ||

| + | * [https://www.youtube.com/watch?v=8XxeAw_d-BI Iniciação à máquinas de estados] | ||

| + | |||

| + | <!-- | ||

| + | =Laboratórios= | ||

| − | |||

{{Collapse top |Laboratório 1 - Ferramentas de Rede e Conceitos Básicos}} | {{Collapse top |Laboratório 1 - Ferramentas de Rede e Conceitos Básicos}} | ||

| Linha 64: | Linha 72: | ||

===Objetivos=== | ===Objetivos=== | ||

| − | *Familiarização com a infraestrutura dos laboratórios de redes | + | *Familiarização com a infraestrutura dos laboratórios de redes |

*Familiarização com ferramentas de rede: ifconfig, ping, traceroute; | *Familiarização com ferramentas de rede: ifconfig, ping, traceroute; | ||

*Desenvolver a noção de endereçamentos de rede IP e de endereço de hardware (MAC) | *Desenvolver a noção de endereçamentos de rede IP e de endereço de hardware (MAC) | ||

*Desenvolver a noção de rotas em redes IP | *Desenvolver a noção de rotas em redes IP | ||

| − | * | + | *Testar a conectividade IP com ping |

===Conceitos introdutórios para uso do laboratório=== | ===Conceitos introdutórios para uso do laboratório=== | ||

| Linha 75: | Linha 83: | ||

====Estrutura do Laboratório==== | ====Estrutura do Laboratório==== | ||

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/Ferramentas%20de%20rede%20e%20conceitos%20basicos.pdf Conceitos Básicos] |

| + | |||

| + | [http://tele.sj.ifsc.edu.br/~eraldo/AULAS/2018-2/RCO-INTEGRADO/MACxIP.pdf Endereçamento MAC x Endereçamento IP] | ||

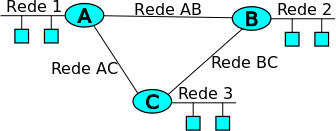

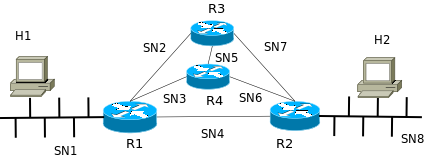

A rede do laboratório em uso segue o modelo apresentado no diagrama da Figura 1 (endereçamento pode ser diferente). | A rede do laboratório em uso segue o modelo apresentado no diagrama da Figura 1 (endereçamento pode ser diferente). | ||

| Linha 81: | Linha 91: | ||

[[Arquivo:Diagrama_rede_IFSC_lab_redes_I.jpeg |thumb | 400px| Figura 1 - Diagrama da rede do laboratório]] | [[Arquivo:Diagrama_rede_IFSC_lab_redes_I.jpeg |thumb | 400px| Figura 1 - Diagrama da rede do laboratório]] | ||

| − | Os Laboratórios de Redes de Computadores estão equipados com N+1 (N = número de computadores para alunos) computadores conectados em rede e com acesso a Internet | + | Os Laboratórios de Redes de Computadores estão equipados com N+1 (N = número de computadores para alunos) computadores conectados em rede e com acesso a Internet. A rede local do laboratório tem endereço IP 192.168.1.0/24. A máscara de rede '''/24''' indica que o último ''byte'' do endereço é utilizado para identificar cada máquina, por exemplo 192.168.1.1, 192.168.1.2, etc. |

===Roteiro de atividades=== | ===Roteiro de atividades=== | ||

====Parte 1: Observando interfaces do sistema com ifconfig==== | ====Parte 1: Observando interfaces do sistema com ifconfig==== | ||

O aplicativo '''ifconfig''' pode ser utilizado para visualizar a configuração ou configurar uma interface de host em redes TCP/IP. Se nenhum argumento for passado na chamada do '''ifconfig''', o comando mostra a configuração atual de cada interface de rede. | O aplicativo '''ifconfig''' pode ser utilizado para visualizar a configuração ou configurar uma interface de host em redes TCP/IP. Se nenhum argumento for passado na chamada do '''ifconfig''', o comando mostra a configuração atual de cada interface de rede. | ||

| + | |||

| + | NOTA: o ifconfig está sendo substituído pelo comando ip. A última versão do Uuntu já não traz mais o ifconfig por default. | ||

Consultar as páginas ''man ifconfig'' do Linux para maiores detalhes sobre o funcionamento deste aplicativo, o qual permite ativar/desativar a interface, configurar o endereço IP, definir o tamanho da MTU, redefinir o endereço de hardware se a interface suporta, redefinir a interrupção utilizada pelo dispositivo, entre outros. | Consultar as páginas ''man ifconfig'' do Linux para maiores detalhes sobre o funcionamento deste aplicativo, o qual permite ativar/desativar a interface, configurar o endereço IP, definir o tamanho da MTU, redefinir o endereço de hardware se a interface suporta, redefinir a interrupção utilizada pelo dispositivo, entre outros. | ||

| − | #Analisando os dados obtidos do seguinte exemplo < | + | #Analisando os dados obtidos do seguinte exemplo <syntaxhighlight lang=bash>ifconfig |

eth0 Link encap:Ethernet Endereço de HW 64:51:06:1a:f3:da | eth0 Link encap:Ethernet Endereço de HW 64:51:06:1a:f3:da | ||

inet end.: 172.18.18.14 Bcast:172.18.63.255 Masc:255.255.192.0 | inet end.: 172.18.18.14 Bcast:172.18.63.255 Masc:255.255.192.0 | ||

| Linha 134: | Linha 146: | ||

Consultar as páginas ''man'' do ping para verificar as possibilidades de uso deste aplicativo. | Consultar as páginas ''man'' do ping para verificar as possibilidades de uso deste aplicativo. | ||

| − | #Exemplo 1: < | + | #Exemplo 1: <syntaxhighlight lang=bash> |

| − | PING | + | ping 191.36.0.94 |

| − | 64 bytes from | + | PING 191.36.0.94 (191.36.0.94) 56(84) bytes of data. |

| − | 64 bytes from | + | 64 bytes from 191.36.0.94: icmp_seq=1 ttl=60 time=2.46 ms |

| − | 64 bytes from | + | 64 bytes from 191.36.0.94: icmp_seq=2 ttl=60 time=0.513 ms |

| − | 64 bytes from | + | 64 bytes from 191.36.0.94: icmp_seq=3 ttl=60 time=0.573 ms |

| + | 64 bytes from 191.36.0.94: icmp_seq=4 ttl=60 time=0.558 ms | ||

^C | ^C | ||

| − | --- | + | --- 191.36.0.94 ping statistics --- |

| − | 4 packets transmitted, 4 received, 0% packet loss, time | + | 4 packets transmitted, 4 received, 0% packet loss, time 3001ms |

| − | rtt min/avg/max/mdev = 0. | + | rtt min/avg/max/mdev = 0.513/1.026/2.463/0.830 ms </syntaxhighlight> |

| + | |||

##No exemplo foram enviados quatro pacotes ICMP, cada um com um número de seqüência (''icmp_seq''), os quais foram recebidos com sucesso com o tempo de viagem assinalado (''time'') | ##No exemplo foram enviados quatro pacotes ICMP, cada um com um número de seqüência (''icmp_seq''), os quais foram recebidos com sucesso com o tempo de viagem assinalado (''time'') | ||

##Cada pacote tem ainda um tempo de vida (''ttl'' – ''time to live''), o qual é decrementado em cada roteador, sendo o pacote descartado quando chegar a zero; isto evita pacotes perdidos na rede | ##Cada pacote tem ainda um tempo de vida (''ttl'' – ''time to live''), o qual é decrementado em cada roteador, sendo o pacote descartado quando chegar a zero; isto evita pacotes perdidos na rede | ||

| Linha 152: | Linha 166: | ||

##máquina de um colega do laboratório; | ##máquina de um colega do laboratório; | ||

##servidor e roteador da rede da escola; | ##servidor e roteador da rede da escola; | ||

| − | ##servidores externos: < | + | ##servidores externos: <syntaxhighlight lang=bash> |

www.ifsc.edu.br | www.ifsc.edu.br | ||

www.uol.com.br | www.uol.com.br | ||

| Linha 161: | Linha 175: | ||

##-s packetsize | ##-s packetsize | ||

##-t ttl (para um site distante inicie com 1 e vá incrementando, observe as mensagens) | ##-t ttl (para um site distante inicie com 1 e vá incrementando, observe as mensagens) | ||

| − | #Observe que também é possível realizar ping em endereços no formato IPv6, por exemplo: < | + | #Observe que também é possível realizar ping em endereços no formato IPv6, por exemplo: <syntaxhighlight lang=bash> ping6 www.sj.ifsc.edu.br </syntaxhighlight> |

#Tente o ping6 para outros sites. | #Tente o ping6 para outros sites. | ||

| Linha 169: | Linha 183: | ||

O '''traceroute''' envia datagramas IP encapsulados em segmentos UDP a um host destino. Todavia escolhe um número de porta destino com um valor desconhecido (maior que 30000), tornando improvável que o host destino esteja usando esta porta. Quando o datagrama chega ao destino uma mensagem ICMP porta inalcançável é gerada e enviada a origem. O programa traceroute precisa saber diferenciar as mensagens ICMP recebidas – tempo excedido e porta inalcançável – para saber quando a rota foi concluída. | O '''traceroute''' envia datagramas IP encapsulados em segmentos UDP a um host destino. Todavia escolhe um número de porta destino com um valor desconhecido (maior que 30000), tornando improvável que o host destino esteja usando esta porta. Quando o datagrama chega ao destino uma mensagem ICMP porta inalcançável é gerada e enviada a origem. O programa traceroute precisa saber diferenciar as mensagens ICMP recebidas – tempo excedido e porta inalcançável – para saber quando a rota foi concluída. | ||

| − | #Exemplo: < | + | #Exemplo: <syntaxhighlight lang=bash> |

| − | sudo traceroute - | + | sudo traceroute -I 200.135.37.65 |

traceroute to 200.135.37.65 (200.135.37.65), 30 hops max, 60 byte packets | traceroute to 200.135.37.65 (200.135.37.65), 30 hops max, 60 byte packets | ||

1 192.168.1.1 (192.168.1.1) 0.225 ms 0.216 ms 0.368 ms | 1 192.168.1.1 (192.168.1.1) 0.225 ms 0.216 ms 0.368 ms | ||

| Linha 183: | Linha 197: | ||

#Explique as linhas com o caracter *. | #Explique as linhas com o caracter *. | ||

#Fazendo uso das ferramentas desse laboratório, refaça o diagrama da rede do campus apontando claramente os novos endereços IPs associados aos roteadores. | #Fazendo uso das ferramentas desse laboratório, refaça o diagrama da rede do campus apontando claramente os novos endereços IPs associados aos roteadores. | ||

| − | #Observe que também é possível realizar traceroute em endereços no formato IPv6, por exemplo: < | + | #Observe que também é possível realizar traceroute em endereços no formato IPv6, por exemplo: <syntaxhighlight lang=bash> sudo traceroute -I6 ipv6.br </syntaxhighlight> |

#Tente o traceroute no IPv6 para outros sites. | #Tente o traceroute no IPv6 para outros sites. | ||

| Linha 202: | Linha 216: | ||

2005 KUROSE, J.F & ROSS, K. W. Todos os direitos reservados | 2005 KUROSE, J.F & ROSS, K. W. Todos os direitos reservados | ||

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/Wireshark%20e%20encapsulamento.pdf Wireshark e encapsulamento] |

*Introdução | *Introdução | ||

O entendimento de protocolos de redes pode ser bastante aprofundado através da “observação de protocolos funcionando” e “da manipulação de protocolos” - observando a sequência de mensagens trocadas entre duas entidades, entrando nos detalhes da operação do protocolo, e fazendo com que os protocolos realizem certas ações e então observando estas ações e as consequências. | O entendimento de protocolos de redes pode ser bastante aprofundado através da “observação de protocolos funcionando” e “da manipulação de protocolos” - observando a sequência de mensagens trocadas entre duas entidades, entrando nos detalhes da operação do protocolo, e fazendo com que os protocolos realizem certas ações e então observando estas ações e as consequências. | ||

| Linha 232: | Linha 246: | ||

#Inicie o navegador web; | #Inicie o navegador web; | ||

#Inicie o Wireshark. Inicialmente as janelas estarão vazias, pois não há captura de pacotes em progresso; | #Inicie o Wireshark. Inicialmente as janelas estarão vazias, pois não há captura de pacotes em progresso; | ||

| − | #Para iniciar uma captura de pacotes, selecione o menu Capture e depois Interfaces. | + | #Para iniciar uma captura de pacotes, selecione o menu Capture e depois Interfaces. Provavelmente sua interface de rede será a '''eth0'''. |

#Isso faz com que a janela de interfaces de rede disponíveis seja apresentada (Figura 4); [[Arquivo:Wireshark_interfaces_rede.png |thumb | 400px| Figura 4 - Interfaces de rede no Wireshark]] | #Isso faz com que a janela de interfaces de rede disponíveis seja apresentada (Figura 4); [[Arquivo:Wireshark_interfaces_rede.png |thumb | 400px| Figura 4 - Interfaces de rede no Wireshark]] | ||

| − | #O botão ''Start'' da interface eth0 deve ser selecionado. Na Figura 4, no Wireshark foi selecionada a interface wlan; | + | #O botão ''Start'' da interface '''eth0''' deve ser selecionado. Na Figura 4, no Wireshark foi selecionada a interface wlan; |

#Como nada está acontecendo na rede, a janela apresenta o conteúdo vazio; | #Como nada está acontecendo na rede, a janela apresenta o conteúdo vazio; | ||

| − | #Execute um comando ping (endereço na saída da nossa rede - ver aula anterior):< | + | #Execute um comando ping (endereço na saída da nossa rede - ver aula anterior):<syntaxhighlight lang=bash> |

ping 200.237.201.153</syntaxhighlight> | ping 200.237.201.153</syntaxhighlight> | ||

#Ao voltar para a janela do Wireshark, houve a captura de todos os pacotes envolvidos no process; | #Ao voltar para a janela do Wireshark, houve a captura de todos os pacotes envolvidos no process; | ||

| Linha 252: | Linha 266: | ||

#Teste outros filtros, por exemplo, mostre somente pacotes originados e/ou destinados a um determinado ''host'' ('''ip.addr == 192.168...''', ip.src, ip.dst). | #Teste outros filtros, por exemplo, mostre somente pacotes originados e/ou destinados a um determinado ''host'' ('''ip.addr == 192.168...''', ip.src, ip.dst). | ||

#Qual é o endereço IP do sítio navegado? Qual é o endereço IP da interface de rede do seu computador? Qual o endereço MAC de sua máquina? | #Qual é o endereço IP do sítio navegado? Qual é o endereço IP da interface de rede do seu computador? Qual o endereço MAC de sua máquina? | ||

| + | |||

| + | |||

| + | =====Etapa 3 - Desafios===== | ||

| + | |||

| + | #Solicite um endereço IP de um colega e faça um experimento para descobrir o endereço MAC do computador dele. | ||

| + | #Tente elaborar um experimento para descobrir o endereço MAC do servidor de www.ifsc.edu.br. É possível? Explique para o professor... | ||

| + | |||

{{Collapse bottom}} | {{Collapse bottom}} | ||

| Linha 263: | Linha 284: | ||

===Introdução=== | ===Introdução=== | ||

| − | [http://docente.ifsc.edu.br/odilson/ | + | [http://docente.ifsc.edu.br/odilson/RDC60803/Conceituando%20protocolos.pdf Conceituando protocolos] |

O entendimento de protocolos de redes pode ser bastante aprofundado através da “observação de protocolos funcionando” e “da manipulação de protocolos” - observando a sequência de mensagens trocadas entre duas entidades, entrando nos detalhes da operação do protocolo, e fazendo com que os protocolos realizem certas ações e então observando estas ações e as consequências. | O entendimento de protocolos de redes pode ser bastante aprofundado através da “observação de protocolos funcionando” e “da manipulação de protocolos” - observando a sequência de mensagens trocadas entre duas entidades, entrando nos detalhes da operação do protocolo, e fazendo com que os protocolos realizem certas ações e então observando estas ações e as consequências. | ||

| Linha 278: | Linha 299: | ||

[[Arquivo:AppRCO.png | 500px | Estrutura Applicação'']] | [[Arquivo:AppRCO.png | 500px | Estrutura Applicação'']] | ||

| + | ===Procedimento do Laboratório=== | ||

| − | A | + | *Definição do protocolo a ser criado |

| + | #Vamos criar uma calculadora em rede através de um protocolo bem simples, utilizando como ferramenta de comunicação o ping. | ||

| + | ##O protocolo tem por objetivo dar suporte a uma calculadora em rede. | ||

| + | ##Um aluno cria uma mensagem e envia, sem aviso prévio, a um colega. Este será o cliente da arquitetura cliente-servidor. | ||

| + | ##O colega, ao receber a mensagem, deverá interpretá-la, elaborar uma resposta à pergunta e retorná-la ao colega. Este será o servidor da arquitetura cliente-servidor. | ||

| + | ##A estrutura básica de um pacote que flui do cliente para o servidor e vice-versa é apresentada na figura abaixo. Essa estrutura deverá ser absolutamente respeitada, caso contrário, o servidor poderá não conseguir interpretá-la e descartará a mensagem. | ||

| + | [[Arquivo:RCOestrutura-pacote.png | 400px | Estrutura do Pacote'']] | ||

| − | |||

Para auxiliar na interpretação das mensagens utilize: | Para auxiliar na interpretação das mensagens utilize: | ||

| Linha 295: | Linha 322: | ||

##Como endereço de destino (DEST) e fonte (FONTE) utilize o último campo do endereço IP de sua máquina e do colega para qual a mensagem se destina. Por exemplo, a máquina do professor possui o IP 192.168.1.1 e, portanto, seu endereço seria 01. | ##Como endereço de destino (DEST) e fonte (FONTE) utilize o último campo do endereço IP de sua máquina e do colega para qual a mensagem se destina. Por exemplo, a máquina do professor possui o IP 192.168.1.1 e, portanto, seu endereço seria 01. | ||

##Um desafio matemático, por exemplo: 2+2. | ##Um desafio matemático, por exemplo: 2+2. | ||

| − | #Envie essa mensagem através do comando '''ping''' com a ''flag'' ''pattern''. Um exemplo de mensagem é: < | + | #Envie essa mensagem através do comando '''ping''' com a ''flag'' ''pattern''. Um exemplo de mensagem é: <syntaxhighlight lang=bash> ping -p FFFF02001001322B322B03FFFF 192.168.1.10 </syntaxhighlight> |

##Verifique com Wireshark se a mensagem é para o seu grupo e decifre a mensagem. | ##Verifique com Wireshark se a mensagem é para o seu grupo e decifre a mensagem. | ||

#Ao receber uma ou mais mensagens de colegas no wireshark, interprete-a verificando quem é o emitente e realizando a operação aritmética solicitada. | #Ao receber uma ou mais mensagens de colegas no wireshark, interprete-a verificando quem é o emitente e realizando a operação aritmética solicitada. | ||

##Monte uma resposta e utilize o comando '''ping''' para responder ao emitente. | ##Monte uma resposta e utilize o comando '''ping''' para responder ao emitente. | ||

##Certifique-se que o colega conseguiu interpretar a mensagem | ##Certifique-se que o colega conseguiu interpretar a mensagem | ||

| + | #Desafio: | ||

| + | #*Em equipes, 2 alunos, proponha um novo padrão de mensagens de um protocolo que dê suporte a um Quiz, perguntas e repostas, sobre o tema geografia. Perguntas do tipo: qual é a capital da Austrália? | ||

| + | #*Implemente o protocolo e teste seus conhecimentos e de seus colegas sobre o tema. | ||

{{Collapse bottom}} | {{Collapse bottom}} | ||

| Linha 310: | Linha 340: | ||

===Fonte base=== | ===Fonte base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/Desvendando%20o%20HTTP%20basico.pdf SLIDES DE APOIO: Desvendando o HTTP - Básico - Baseado na Pearson/Kurose] |

*[http://www.ebah.com.br/content/ABAAABZ6QAD/wireshark-http Wireshark - HTTP] | *[http://www.ebah.com.br/content/ABAAABZ6QAD/wireshark-http Wireshark - HTTP] | ||

*[https://pt.wikipedia.org/wiki/Hypertext_Transfer_Protocol HTTP na Wikipedia] | *[https://pt.wikipedia.org/wiki/Hypertext_Transfer_Protocol HTTP na Wikipedia] | ||

| Linha 379: | Linha 409: | ||

#* No WireShark, compare o resultado das execuções desses comandos com o resultado anteriormente visto no navegador. Qual a diferença em ambos os casos? | #* No WireShark, compare o resultado das execuções desses comandos com o resultado anteriormente visto no navegador. Qual a diferença em ambos os casos? | ||

#* Identifique os componentes do sistema de comunicação de dados nesse acesso direto (quem é cliente, quem é servidor) | #* Identifique os componentes do sistema de comunicação de dados nesse acesso direto (quem é cliente, quem é servidor) | ||

| − | #* Refaça um pedido em que o recurso é inexistente no servidor (ex: página html com nome inexistente, GET /~odilson/RED29004//Nada.html HTTP/1.0). Observe a resposta. Qual o código (número) de resposta recebido? | + | #* Refaça um pedido em que o recurso é inexistente no servidor (ex: página html com nome inexistente, GET /~odilson/RED29004//Nada.html HTTP/1.0). Observe a resposta. Qual o código (número) de resposta recebido? <syntaxhighlight lang=bash> telnet tele.sj.ifsc.edu.br 80 |

| − | #* Refaça um pedido para o recurso ''default'' e veja o código de resposta:<syntaxhighlight lang=bash> | + | GET /~odilson/RED29004//Nada.html HTTP/1.0 </syntaxhighlight> |

| + | #* Refaça um pedido para o recurso ''default'' e veja o código de resposta:<syntaxhighlight lang=bash> telnet tele.sj.ifsc.edu.br 80 | ||

GET / HTTP/1.0</syntaxhighlight> | GET / HTTP/1.0</syntaxhighlight> | ||

#* Refaça o pedido usando o HTTP/1.1 e tente inferir a diferença da versão 1.0. Note que o GET nesta versão deve ser realizado com o campo Host:<syntaxhighlight lang=bash> | #* Refaça o pedido usando o HTTP/1.1 e tente inferir a diferença da versão 1.0. Note que o GET nesta versão deve ser realizado com o campo Host:<syntaxhighlight lang=bash> | ||

| + | telnet tele.sj.ifsc.edu.br 80 | ||

GET /~odilson/RED29004//RED29004.html HTTP/1.1 | GET /~odilson/RED29004//RED29004.html HTTP/1.1 | ||

Host: tele.sj.ifsc.edu.br</syntaxhighlight> | Host: tele.sj.ifsc.edu.br</syntaxhighlight> | ||

| − | #Nesse teste você deve ter observado que a conexão se manteve aberta. Experimente refazer o pedido para um outro recurso na mesma conexão:<syntaxhighlight lang=bash> | + | #'''Nesse teste você deve ter observado que a conexão se manteve aberta'''. Experimente refazer o pedido para um outro recurso na mesma conexão:<syntaxhighlight lang=bash> |

GET /~odilson/RED29004//RED29004_arq2.html HTTP/1.1 | GET /~odilson/RED29004//RED29004_arq2.html HTTP/1.1 | ||

Host: tele.sj.ifsc.edu.br | Host: tele.sj.ifsc.edu.br | ||

| Linha 402: | Linha 434: | ||

===Fonte base=== | ===Fonte base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/Desvendando%20o%20HTTP%20avancado.pdf SLIDES DE APOIO: Desvendando o HTTP - Avançado - Baseado na Pearson/Kurose] |

*[http://www.ebah.com.br/content/ABAAABZ6QAD/wireshark-http Wireshark - HTTP] | *[http://www.ebah.com.br/content/ABAAABZ6QAD/wireshark-http Wireshark - HTTP] | ||

*[https://pt.wikipedia.org/wiki/Hypertext_Transfer_Protocol HTTP na Wikipedia] | *[https://pt.wikipedia.org/wiki/Hypertext_Transfer_Protocol HTTP na Wikipedia] | ||

| Linha 462: | Linha 494: | ||

*Configurando o servidor Apache para disponibilizar páginas HTML. | *Configurando o servidor Apache para disponibilizar páginas HTML. | ||

*Construindo e disponibilizando páginas HTML. | *Construindo e disponibilizando páginas HTML. | ||

| + | *Noções de ''shell script'' para automatizar tarefas. | ||

===Fonte base=== | ===Fonte base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/ServidorApache.pdf SLIDES DE APOIO: Introdução à Programação “para Web”]. Baseado no resumo destes material Introdução à Programação para Web de Carlos Bazilio: [http://www.ic.uff.br/~bazilio/cursos/java/slides/Introducao.pptm] |

*[https://www.apache.org/ Apache] | *[https://www.apache.org/ Apache] | ||

===Máquinas Virtuais UML / Netkit2=== | ===Máquinas Virtuais UML / Netkit2=== | ||

| + | |||

| + | [http://docente.ifsc.edu.br/odilson/RDC60803/SlidesApoioMaquinaVirtual.pdf Conceitos de máquinas virtuais] | ||

Para esta aula de laboratório estaremos usando o [https://wiki.sj.ifsc.edu.br/index.php/Netkit2 netkit2] do Prof. Sobral, uma extensão do [http://wiki.netkit.org/index.php/Main_Page netkit] da '''Universidade Roma Tre'''. | Para esta aula de laboratório estaremos usando o [https://wiki.sj.ifsc.edu.br/index.php/Netkit2 netkit2] do Prof. Sobral, uma extensão do [http://wiki.netkit.org/index.php/Main_Page netkit] da '''Universidade Roma Tre'''. | ||

| Linha 479: | Linha 514: | ||

===PARTE 1 - Colocando o servidor Apache no ar no Netkit=== | ===PARTE 1 - Colocando o servidor Apache no ar no Netkit=== | ||

| − | #Inicialmente vamos colocar um Máquina Virtual (VM) Netkit conectada com uma bridge para que possamos acessá-la de qualquer lugar do laboratório. Utilize o editor de texto Gedit e salve as definições do laboratório abaixo em um arquivo '''lab.conf''' | + | #Inicialmente vamos colocar um Máquina Virtual (VM) Netkit conectada com uma bridge para que possamos acessá-la de qualquer lugar do laboratório. Utilize o editor de texto Gedit e salve as definições do laboratório abaixo em um arquivo '''/home/aluno/lab.conf''':<syntaxhighlight lang=bash> |

pc1[type]=generic | pc1[type]=generic | ||

pc1[eth0]=uplink:bridge=eth0:ip=dhcp | pc1[eth0]=uplink:bridge=eth0:ip=dhcp | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | #Rode o '''netKit''' em seu computador. Em um terminal digite: < | + | #Rode o '''netKit''' em seu computador. Em um terminal digite: <syntaxhighlight lang=bash> mkdir .netkit |

netkit2 & </syntaxhighlight> | netkit2 & </syntaxhighlight> | ||

#Caso surja uma mensagem recomendando atualizar o Netkit, faça-o através do menu: '''<General> <Update>'''. Aguarde a finalização do processo. | #Caso surja uma mensagem recomendando atualizar o Netkit, faça-o através do menu: '''<General> <Update>'''. Aguarde a finalização do processo. | ||

| Linha 490: | Linha 525: | ||

#Ao clicar no menu '''<File> <Graph>''', pode-se ter uma visão da rede a ser simulada e conferir se é equivalente ao diagrama proposto. | #Ao clicar no menu '''<File> <Graph>''', pode-se ter uma visão da rede a ser simulada e conferir se é equivalente ao diagrama proposto. | ||

#Identifique o IP da VM usando o comando '''ifconfig'''. Esse será, doravante, seu '''''endereço_IP'''''. | #Identifique o IP da VM usando o comando '''ifconfig'''. Esse será, doravante, seu '''''endereço_IP'''''. | ||

| − | #Teste a conectividade entre a máquina virtual e a máquina hospedeira com o comando ping. Na VM execute: < | + | #*<span style="color: blue;">Dica: para copiar textos para o Netkit, copie normalmente o texto, por exemplo, da Wiki, com o < Ctrl > + < C > e cole clicando sobre a rodinha (''scroll'') do mouse. |

| + | #Teste a conectividade entre a máquina virtual e a máquina hospedeira com o comando ping. Na VM execute: <syntaxhighlight lang=bash> | ||

ping 192.168.1.1 </syntaxhighlight> | ping 192.168.1.1 </syntaxhighlight> | ||

| − | #Coloque o servidor apache em execução. Este servidor escutará na porta 80 por requisições de páginas (objetos HTTP). Execute no terminal da VM: < | + | #Coloque o servidor apache em execução. Este servidor escutará na porta 80 por requisições de páginas (objetos HTTP). Execute no terminal da VM: <syntaxhighlight lang=bash> /etc/init.d/apache2 start </syntaxhighlight> |

#Inicie o Wireshark em sua máquina. | #Inicie o Wireshark em sua máquina. | ||

| − | #Abra o Firefox na sua máquina (hospedeira) e coloque como endereço: < | + | #Abra o Firefox na sua máquina (hospedeira) e coloque como endereço: <syntaxhighlight lang=bash> http://endereco_IP </syntaxhighlight> |

#Pronto. Você está acessando a página ''default'' do Apache da VM. | #Pronto. Você está acessando a página ''default'' do Apache da VM. | ||

| − | #Você pode verificar o arquivo de definição da página ''default'' na VM com o comando: < | + | #Você pode verificar o arquivo de definição da página ''default'' na VM com o comando: <syntaxhighlight lang=bash> cat /var/www/index.html </syntaxhighlight> |

#Com sua experiência com o Wireshark filtre as mensagens trocadas entre o servidor da VM e seu navegador. | #Com sua experiência com o Wireshark filtre as mensagens trocadas entre o servidor da VM e seu navegador. | ||

##Localize os comandos GET e a resposta do servidor. | ##Localize os comandos GET e a resposta do servidor. | ||

| Linha 508: | Linha 544: | ||

Nesta parte do experimento vamos editar um código HTML e disponibilizá-la em um diretório especial por você criado. Observe que vamos editar a página no hospedeiro e salvá-la em um diretório compartilhado entre a máquina hospedeira e a MV. | Nesta parte do experimento vamos editar um código HTML e disponibilizá-la em um diretório especial por você criado. Observe que vamos editar a página no hospedeiro e salvá-la em um diretório compartilhado entre a máquina hospedeira e a MV. | ||

| − | #Usando o Gedit, salve o código html abaixo como | + | #Usando o Gedit, salve o código html abaixo como no arquivo '''/home/aluno/lab/shared/index.html''' da sua máquina hospedeira.<syntaxhighlight lang=bash> |

<!DOCTYPE html> | <!DOCTYPE html> | ||

<html> | <html> | ||

| Linha 519: | Linha 555: | ||

</body> | </body> | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | # | + | #Crie a adapte para o seu caso um [https://pt.wikipedia.org/wiki/Shell_script Shell Script] com o conteúdo exemplo abaixo. Com o Gedit crie um arquivo e salve como '''/home/aluno/lab/shared/config_apache.sh''' <syntaxhighlight lang=bash> |

| − | + | #!/bin/bash | |

| − | + | mkdir /var/www/ET | |

| − | + | chmod 755 /var/www/ET | |

| − | # | + | cp /hostlab/shared/index.html /var/www/ET |

| − | + | chmod 555 /var/www/ET/index.html | |

| − | # | + | service apache2 restart </syntaxhighlight> |

| − | + | #Em sua máquina hospedeira transforme o script em executável. Num terminal digite: <syntaxhighlight lang=bash> chmod +x /home/aluno/lab/shared/config_apache.sh </syntaxhighlight> | |

| − | #Agora você deve ser capaz de acessar a página recém criada através do seu navegador no hospedeiro usando o endereço: < | + | #O shell script será executado na máquina virtual do apache, portanto, abra o terminal da mesma no Netkit e digite: <syntaxhighlight lang=bash> |

| − | #Personalize a página HTML acrescentando novas frases de sua preferência. Para isso repita os passos: 1, 3 e | + | /hostlab/shared/config_apache.sh |

| + | </syntaxhighlight> | ||

| + | #Agora você deve ser capaz de acessar a página recém criada através do seu navegador no hospedeiro usando o endereço: <syntaxhighlight lang=bash> http://endereco_IP/ET </syntaxhighlight> | ||

| + | #Personalize a página HTML acrescentando novas frases de sua preferência. Para isso repita os passos: 1, 3 e 4. | ||

#Avise o professor para que ele mostre no telão sua página através do Epoptes. | #Avise o professor para que ele mostre no telão sua página através do Epoptes. | ||

#Acesse as páginas HTML personalizadas dos demais colegas. | #Acesse as páginas HTML personalizadas dos demais colegas. | ||

| Linha 547: | Linha 586: | ||

===Fonte Base=== | ===Fonte Base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/Servico%20de%20Nomes%20DNS.pdf Serviço de Nomes - DNS] |

===PARTE 1: Consulta simples ao DNS gerada a partir de um comando ping=== | ===PARTE 1: Consulta simples ao DNS gerada a partir de um comando ping=== | ||

| Linha 553: | Linha 592: | ||

O comando ping pode ser usado tanto com um endereço IP como com um nome de host. Em última instância, ele sempre enviará pacotes para um endereço IP. No caso de ser usado o endereço de host, ele tentará resolver (mapear) este nome em um endereço IP usando um servidor DNS (local). Ele gera uma pergunta para o servidor (ou para os servidores, caso exista mais de um configurado). Esta experiência mostra como verificar os servidores instalados e, através de uma captura de pacote mostra a estrutura dos cabeçalhos DNS. | O comando ping pode ser usado tanto com um endereço IP como com um nome de host. Em última instância, ele sempre enviará pacotes para um endereço IP. No caso de ser usado o endereço de host, ele tentará resolver (mapear) este nome em um endereço IP usando um servidor DNS (local). Ele gera uma pergunta para o servidor (ou para os servidores, caso exista mais de um configurado). Esta experiência mostra como verificar os servidores instalados e, através de uma captura de pacote mostra a estrutura dos cabeçalhos DNS. | ||

| − | #Inicialmente consulte e anote quem são os servidores DNS instados na sua máquina. É para estes servidores que serão conduzidas as perguntas DNS. Use a ferramenta nm-tool ou acesso ao arquivo de configuração do sistema:< | + | #Inicialmente consulte e anote quem são os servidores DNS instados na sua máquina. É para estes servidores que serão conduzidas as perguntas DNS. Use a ferramenta nm-tool ou acesso ao arquivo de configuração do sistema:<syntaxhighlight lang=bash> |

cat /etc/resolv.conf</syntaxhighlight> | cat /etc/resolv.conf</syntaxhighlight> | ||

#Prepare o wireshark para capturar pacotes. | #Prepare o wireshark para capturar pacotes. | ||

| − | #Execute o ping para um endereço de host conhecido < | + | #Execute o ping para um endereço de host conhecido <syntaxhighlight lang=bash> |

ping www.ifsc.edu.br</syntaxhighlight> | ping www.ifsc.edu.br</syntaxhighlight> | ||

| − | #Pare a captura de pacotes no Wireshark e coloque um filtro de display para mostrar apenas mensagens DNS e de ICMP< | + | #Pare a captura de pacotes no Wireshark e coloque um filtro de display para mostrar apenas mensagens DNS e de ICMP<syntaxhighlight lang=bash> |

dns || icmp </syntaxhighlight> | dns || icmp </syntaxhighlight> | ||

#Observe os pacotes capturados. Em particular foque no pacote de pergunta que deve ser similar ao mostrado abaixo e deve estar direcionado a um dos servidores DNS. Nos ''flags'' do header do pacote DNS é possível observar que é um QUERY (pergunta) a ser resolvido de forma recursiva. A pergunta propriamente dita está no campo QUERIES, onde é colocado o nome a ser resolvido e o tipo do registro solicitado (tipo A) que indica resolução de nome. | #Observe os pacotes capturados. Em particular foque no pacote de pergunta que deve ser similar ao mostrado abaixo e deve estar direcionado a um dos servidores DNS. Nos ''flags'' do header do pacote DNS é possível observar que é um QUERY (pergunta) a ser resolvido de forma recursiva. A pergunta propriamente dita está no campo QUERIES, onde é colocado o nome a ser resolvido e o tipo do registro solicitado (tipo A) que indica resolução de nome. | ||

| Linha 601: | Linha 640: | ||

# Outra informação útil guardada por servidores DNS é a tradução de endereço IP para nome de domínio. Isso é chamado de tradução reversa (ou DNS reverso). Usando os programas de diagnóstico já vistos, isso pode ser feito assim: <syntaxhighlight lang=bash> | # Outra informação útil guardada por servidores DNS é a tradução de endereço IP para nome de domínio. Isso é chamado de tradução reversa (ou DNS reverso). Usando os programas de diagnóstico já vistos, isso pode ser feito assim: <syntaxhighlight lang=bash> | ||

dig -x 200.135.37.65 | dig -x 200.135.37.65 | ||

| − | </syntaxhighlight> ... o ''dig'' tem um resultado um pouco mais carregado que os outros utilitários (''host'' e ''nslookup''), porém neste caso é mais prático. Veja o resultado da consulta logo após a linha '';; ANSWER SECTION:''. Experimente fazer a resolução reversa para cada um dos IP obtidos nas consultas realizadas no primeiro exercício desta atividade. Pode-se também usar a variante do ''dig'' para respostas curtas: < | + | </syntaxhighlight> ... o ''dig'' tem um resultado um pouco mais carregado que os outros utilitários (''host'' e ''nslookup''), porém neste caso é mais prático. Veja o resultado da consulta logo após a linha '';; ANSWER SECTION:''. Experimente fazer a resolução reversa para cada um dos IP obtidos nas consultas realizadas no primeiro exercício desta atividade. Pode-se também usar a variante do ''dig'' para respostas curtas: <syntaxhighlight lang=bash> |

dig -x 200.135.37.65 +short | dig -x 200.135.37.65 +short | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| Linha 620: | Linha 659: | ||

host -v -t a www.sj.ifsc.edu.br. j.root-servers.net. | host -v -t a www.sj.ifsc.edu.br. j.root-servers.net. | ||

</syntaxhighlight>... e observe a seção '';; AUTHORITY SECTION:''. Ele contém a listagem de servidores DNS que podem atender sua consulta. | </syntaxhighlight>... e observe a seção '';; AUTHORITY SECTION:''. Ele contém a listagem de servidores DNS que podem atender sua consulta. | ||

| − | ## Continue fazendo as consultas aos servidores DNS listados, até conseguir traduzir o nome requisitado. Por exemplo: < | + | ## Continue fazendo as consultas aos servidores DNS listados, até conseguir traduzir o nome requisitado. Por exemplo: <syntaxhighlight lang=bash> |

host -v -t a www.sj.ifsc.edu.br. b.dns.br </syntaxhighlight> | host -v -t a www.sj.ifsc.edu.br. b.dns.br </syntaxhighlight> | ||

## Quantos servidores DNS foram necessários consultar no total? | ## Quantos servidores DNS foram necessários consultar no total? | ||

| Linha 626: | Linha 665: | ||

===Algumas consultas AAAA=== | ===Algumas consultas AAAA=== | ||

Vamos expandir um pouco nossos horizontes e fazer algumas consultas envolvendo IPv6. | Vamos expandir um pouco nossos horizontes e fazer algumas consultas envolvendo IPv6. | ||

| − | #No terminal de sua máquina faça uma consulta e responda: qual o endereço IPv6 dos hosts? Por exemplo: < | + | #No terminal de sua máquina faça uma consulta e responda: qual o endereço IPv6 dos hosts? Por exemplo: <syntaxhighlight lang=bash> |

dig AAAA google.com | dig AAAA google.com | ||

host -t AAAA google.com </syntaxhighlight> | host -t AAAA google.com </syntaxhighlight> | ||

| Linha 634: | Linha 673: | ||

##ipv6.br | ##ipv6.br | ||

##www.microsoft.com | ##www.microsoft.com | ||

| − | #Agora vamos fazer a consulta reversa. Qual é o nome de host dos seguintes endereços? Por exemplo: < | + | #Agora vamos fazer a consulta reversa. Qual é o nome de host dos seguintes endereços? Por exemplo: <syntaxhighlight lang=bash> |

dig -x 2001:12ff::10 | dig -x 2001:12ff::10 | ||

dig -x 2001:12ff::10 +short | dig -x 2001:12ff::10 +short | ||

| Linha 667: | Linha 706: | ||

===Exemplos de arquivos de um ''Second Level Domain'' fictício=== | ===Exemplos de arquivos de um ''Second Level Domain'' fictício=== | ||

*Exemplo de arquivos de configuração de um servidor [https://www.isc.org/downloads/bind/ BIND] | *Exemplo de arquivos de configuração de um servidor [https://www.isc.org/downloads/bind/ BIND] | ||

| − | /etc/bind/db.redes < | + | /etc/bind/db.redes <syntaxhighlight lang=bash> |

$TTL 86400 | $TTL 86400 | ||

@ IN SOA ns.redes.edu.br. root ( | @ IN SOA ns.redes.edu.br. root ( | ||

| Linha 689: | Linha 728: | ||

mail A 192.168.1.109 </syntaxhighlight> | mail A 192.168.1.109 </syntaxhighlight> | ||

| − | /etc/bind/db.2.168.192 (Zona reversa) < | + | /etc/bind/db.2.168.192 (Zona reversa) <syntaxhighlight lang=bash> |

$TTL 86400 | $TTL 86400 | ||

@ IN SOA ns.redes.edu.br. root ( | @ IN SOA ns.redes.edu.br. root ( | ||

| Linha 714: | Linha 753: | ||

*Entender o conceito de multiplexação | *Entender o conceito de multiplexação | ||

===Fonte Base=== | ===Fonte Base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/UDP%20Basico.pdf Introdução a camada de transporte e UDP básico] |

===Parte 1 - Fluxo único UDP=== | ===Parte 1 - Fluxo único UDP=== | ||

#Combinar equipes com dois computadores para execução do experimento. | #Combinar equipes com dois computadores para execução do experimento. | ||

| − | #*Uma equipe escutará na porta 5000 e a outra equipe transmitirá uma mensagem nessa porta. | + | #*Uma equipe escutará na porta 5000 e a outra equipe transmitirá uma mensagem nessa porta. Os processos de transmissão e recepção podem ocorrer simultaneamente, em terminais distintos. |

#*Cada equipe deve identificar os IPs ('''IP_DEST''') das máquinas de seus pares. | #*Cada equipe deve identificar os IPs ('''IP_DEST''') das máquinas de seus pares. | ||

#Cada equipe deve abrir uma Janela de terminal. | #Cada equipe deve abrir uma Janela de terminal. | ||

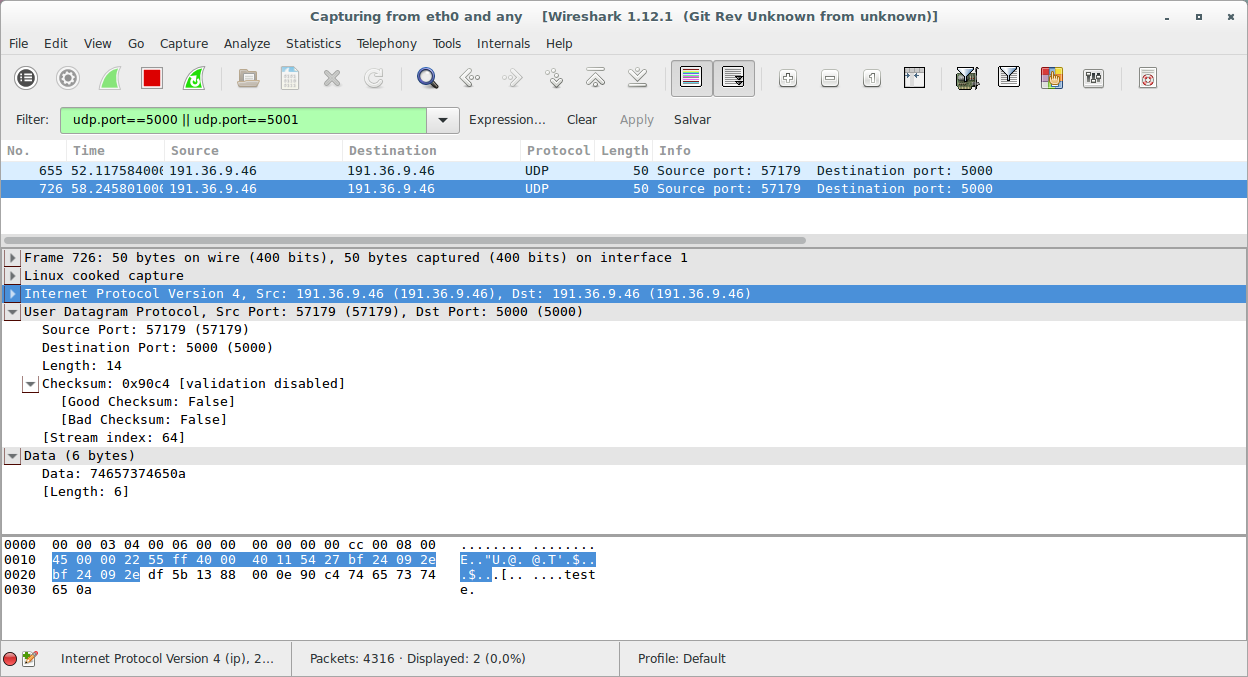

| − | #Cada equipe deve preparar o '''Wireshark''', interfaces '''any''', para escuta das portas no protocolo UDP usando um filtro:< | + | #Cada equipe deve preparar o '''Wireshark''', interfaces '''any''', para escuta das portas no protocolo UDP usando um filtro:<syntaxhighlight lang=bash> |

udp.port==5000</syntaxhighlight> | udp.port==5000</syntaxhighlight> | ||

| − | #A equipe da escuta na porta 5000 executa no terminal: < | + | #A equipe da escuta na porta 5000 executa no terminal: <syntaxhighlight lang=bash> |

| − | + | netcat -u -l -p 5000 </syntaxhighlight> | |

| − | #A equipe que irá transmitir para a porta 5000 executa no terminal: < | + | #A equipe que irá transmitir para a porta 5000 executa no terminal: <syntaxhighlight lang=bash> |

| − | + | netcat -u IP_DEST 5000 </syntaxhighlight> | |

| − | # | + | #*Em seguida escreve no terminal uma mensagem de até 20 caracteres, ao teclar <Enter> a mensagem será enviada. |

#*O wireshark deve ter capturado os pacotes UDP | #*O wireshark deve ter capturado os pacotes UDP | ||

#Identifique e anote os seguintes dados na captura do wireshark: | #Identifique e anote os seguintes dados na captura do wireshark: | ||

| Linha 764: | Linha 803: | ||

**Finalização da Conexão | **Finalização da Conexão | ||

===Fonte Base=== | ===Fonte Base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/TCP%20Basico.pdf Camada de transporte: TCP básico] |

==Configuração do Laboratório== | ==Configuração do Laboratório== | ||

| − | O roteiro será executado sobre máquinas virtuais, através do uso do [[Netkit2 | Netkit2]]. Copie o texto abaixo e | + | O netkit2 deve ser atualizado manualmente com este procedimento: |

| − | < | + | # Abrir um terminal |

| + | # Baixar o programa do ''Netkit2'' com o comando: <syntaxhighlight lang=bash> | ||

| + | wget http://tele.sj.ifsc.edu.br/~msobral/netkit2/bin/netkit2 | ||

| + | </syntaxhighlight> | ||

| + | # Copiá-lo para o diretório do Netkit2 com o comando: <syntaxhighlight lang=bash> | ||

| + | cp netkit2 ${NETKIT2_HOME}/bin/ | ||

| + | </syntaxhighlight> | ||

| + | |||

| + | O roteiro será executado sobre 3 máquinas virtuais, através do uso do [[Netkit2 | Netkit2]]. Copie o texto abaixo no '''Gedit''' e salve com o nome '''/home/aluno/TCP.conf'''. | ||

| + | <syntaxhighlight lang=text> | ||

PC1[type]=generic | PC1[type]=generic | ||

PC2[type]=generic | PC2[type]=generic | ||

| Linha 781: | Linha 829: | ||

===Verificando o estabelecimento, troca de dados e finalização da conexão=== | ===Verificando o estabelecimento, troca de dados e finalização da conexão=== | ||

| − | #Executar a configuração do laboratório no Netkit. Abra o NetKit2 e abra o arquivo de configuração: < | + | #Executar a configuração do laboratório no Netkit. Abra o NetKit2 e abra o arquivo de configuração: <syntaxhighlight lang=bash> |

File > Load and Run </syntaxhighlight> | File > Load and Run </syntaxhighlight> | ||

#*Perceba que abrirá uma janela com três abas inferiores, representando três máquina virtuais criadas pelo Netkit, denominadas: PC1, PC2 e PC3. Cada uma dessas abas é o terminal de configuração da respectiva máquina virtual. | #*Perceba que abrirá uma janela com três abas inferiores, representando três máquina virtuais criadas pelo Netkit, denominadas: PC1, PC2 e PC3. Cada uma dessas abas é o terminal de configuração da respectiva máquina virtual. | ||

| − | #Executar no PC2 um servidor TCP aguardando na porta 5555 na forma: < | + | #Executar no PC2 um servidor TCP aguardando na porta 5555 na forma: <syntaxhighlight lang=bash> netcat -l 5555 </syntaxhighlight> |

#*Obs.: para copiar texto para as máquinas do NetKit, pode-se copiar normalmente o texto e em seguida, no terminal do NetKit apropriado, clique na "rodinha" do mouse. | #*Obs.: para copiar texto para as máquinas do NetKit, pode-se copiar normalmente o texto e em seguida, no terminal do NetKit apropriado, clique na "rodinha" do mouse. | ||

#*Em uma comunicação TCP um processo é servidor (aguarda pedido de conexão) e um processo é o cliente, que gera um pedido de conexão | #*Em uma comunicação TCP um processo é servidor (aguarda pedido de conexão) e um processo é o cliente, que gera um pedido de conexão | ||

| − | #Executar no PC3 o tcpdump com foco na porta tcp 5555 e para salvar pacotes em arquivo: < | + | #Executar no PC3 o tcpdump com foco na porta tcp 5555 e para salvar pacotes em arquivo: <syntaxhighlight lang=bash> tcpdump -i eth0 tcp port 5555 -s 1024 -U -w /hostlab/shared/pc3.cap </syntaxhighlight> |

| − | + | #Executar no PC1 um cliente TCP que solicita uma conexão ao servidor: <syntaxhighlight lang=bash> netcat 10.0.0.2 5555 </syntaxhighlight> | |

| − | #Executar no PC1 um cliente TCP que solicita uma conexão ao servidor: < | + | #Enviar uma pequena mensagem de 5 caracteres, e no final teclar ENTER e depois CTRL+D. |

| − | #Enviar uma pequena mensagem de 5 caracteres, e no final teclar ENTER e depois CTRL | ||

#*O CTRL-D encerra a conexão no netcat | #*O CTRL-D encerra a conexão no netcat | ||

| − | #Vá até o terminal do PC3 e encerre a captura | + | #Vá até o terminal do PC3 e encerre a captura de pacotes do '''tcpdump''' digitando CTRL+C. |

| − | ## | + | #Abrir o arquivo de captura gravado no PC3 com o Wireshark. Temos duas possibilidades para fazer isso, escolha uma das duas: |

| − | # | + | ##Abrir o Wireshark e ir no menu File > Open > Pasta Pessoal > lab > shared > pc3.pcap |

| + | ##Abrir o "navegador de arquivos" e encontrar procurar o arquivo na pasta aluno/lab/shared/pc3.pcap (/home/aluno/lab/shared/pc3.pcap). | ||

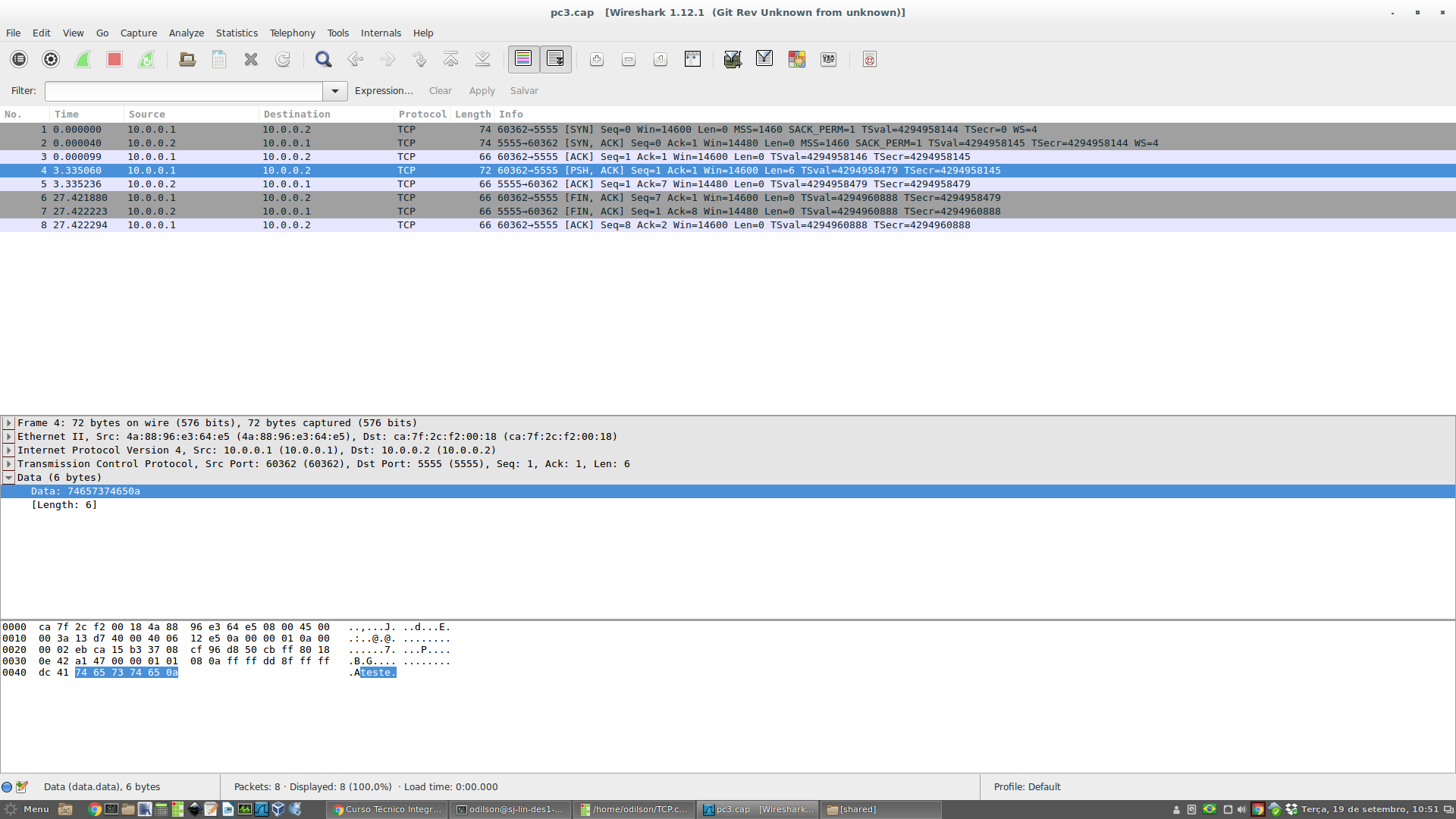

| + | #Todos pacotes TCP, desde o estabelecimento até a desconexão devem estar capturados. Um exemplo dessa captura encontra-se na Figura 1. | ||

[[Arquivo:WiresharkTCP.png |thumb | 600px| Fig.1 -- Protocolo TCP]] | [[Arquivo:WiresharkTCP.png |thumb | 600px| Fig.1 -- Protocolo TCP]] | ||

#O processo de conexão do TCP envolve a troca de 3 pacotes e é sempre iniciado pelo cliente. O cliente envia um pacote SYN, o servidor responde com um SYN-ACK e o cliente finalmente responde com ACK. Observe estes pacotes no wireshark. | #O processo de conexão do TCP envolve a troca de 3 pacotes e é sempre iniciado pelo cliente. O cliente envia um pacote SYN, o servidor responde com um SYN-ACK e o cliente finalmente responde com ACK. Observe estes pacotes no wireshark. | ||

#*Pratique seu inglês e leia um pouco sobre este processo de estabelecimento de conexão em [https://en.wikipedia.org/wiki/Transmission_Control_Protocol#Connection_establishment Connection Establishment] | #*Pratique seu inglês e leia um pouco sobre este processo de estabelecimento de conexão em [https://en.wikipedia.org/wiki/Transmission_Control_Protocol#Connection_establishment Connection Establishment] | ||

| − | # | + | #Baseado na captura de pacotes realizada responda: |

##Quais foram as portas de origem e destino usadas? | ##Quais foram as portas de origem e destino usadas? | ||

##Quais os tamanhos das janelas informadas, tanto pelo cliente quanto pelo servidor? | ##Quais os tamanhos das janelas informadas, tanto pelo cliente quanto pelo servidor? | ||

| − | ##Quais os números de sequência informado pelo | + | ##Quais os números de sequência informado pelo Wireshark e o número que consta no campo Data em bytes. Qual é relação entre esses números? |

##Em qual mensagem (número) aparece a texto que você digitou? | ##Em qual mensagem (número) aparece a texto que você digitou? | ||

##Qual o número identificador de protocolo TCP no pacote IP? | ##Qual o número identificador de protocolo TCP no pacote IP? | ||

| − | #*Um dos objetivos do processo de conexão é sincronizar o número de sequência. Cada lado fica sabendo do número de sequência do outro. O número de sequência não começa com zero. O Wireshark converte a numeração para mostrar a partir do 0 mas o número inicial de sequência é criado randomicamente por cada lado. (ver [https://wiki.wireshark.org/TCP_Relative_Sequence_Numbers]) | + | #*Um dos objetivos do processo de conexão é sincronizar o número de sequência. Cada lado fica sabendo do número de sequência do outro. O número de sequência não começa com zero. |

| − | #Volte ao wireshark e analise o processo de termino da conexão (iniciado pelo cliente neste caso, no momento do CTRL | + | #*O Wireshark converte a numeração para mostrar a partir do 0 mas o número inicial de sequência é criado randomicamente por cada lado. (ver [https://wiki.wireshark.org/TCP_Relative_Sequence_Numbers]) |

| + | #Volte ao wireshark e analise o processo de termino da conexão (iniciado pelo cliente neste caso, no momento do CTRL+D). | ||

#*Note que qualquer uma das partes pode realizar esta finalização. | #*Note que qualquer uma das partes pode realizar esta finalização. | ||

#*Pode ser observado que o cliente envia um pacote TCP com flag FIN. | #*Pode ser observado que o cliente envia um pacote TCP com flag FIN. | ||

#*O servidor responde com um FIN-ACK. | #*O servidor responde com um FIN-ACK. | ||

#*Finalmente o cliente faz um ACK. | #*Finalmente o cliente faz um ACK. | ||

| − | #*Veja se confere com a figura [http://www.tcpipguide.com/free/t_TCPConnectionTermination-2.htm Término de conexão TCP] | + | #*Veja se confere com a figura [http://www.tcpipguide.com/free/t_TCPConnectionTermination-2.htm Término de conexão TCP] ou com os [http://docente.ifsc.edu.br/odilson/RDC60803/TCP%20Basico.pdf slides] apresentados no início da aula. |

#Gere com o wireshark um diagrama da comunicação, ou diagrama de troca de mensagens, fazendo: Statistics > Flow Graph > OK | #Gere com o wireshark um diagrama da comunicação, ou diagrama de troca de mensagens, fazendo: Statistics > Flow Graph > OK | ||

| − | # | + | #Analise esse diagrama, observando qual pacote contém os dados, ou seja, o texto que você digitou. |

{{Collapse bottom}} | {{Collapse bottom}} | ||

| Linha 825: | Linha 875: | ||

===Fonte Base=== | ===Fonte Base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/TCP%20controle%20de%20erros.pdf TCP - Controle de Erros] |

==Configuração do Laboratório== | ==Configuração do Laboratório== | ||

O roteiro será executado sobre máquinas virtuais, através do uso do [[Netkit2 | Netkit2]]. Copie o texto abaixo, abra o editor Gedit, cole o texto e salve o arquivo em /home/aluno/TCP.conf. | O roteiro será executado sobre máquinas virtuais, através do uso do [[Netkit2 | Netkit2]]. Copie o texto abaixo, abra o editor Gedit, cole o texto e salve o arquivo em /home/aluno/TCP.conf. | ||

| − | < | + | <syntaxhighlight lang=bash> |

PC1[type]=generic | PC1[type]=generic | ||

PC2[type]=generic | PC2[type]=generic | ||

| Linha 841: | Linha 891: | ||

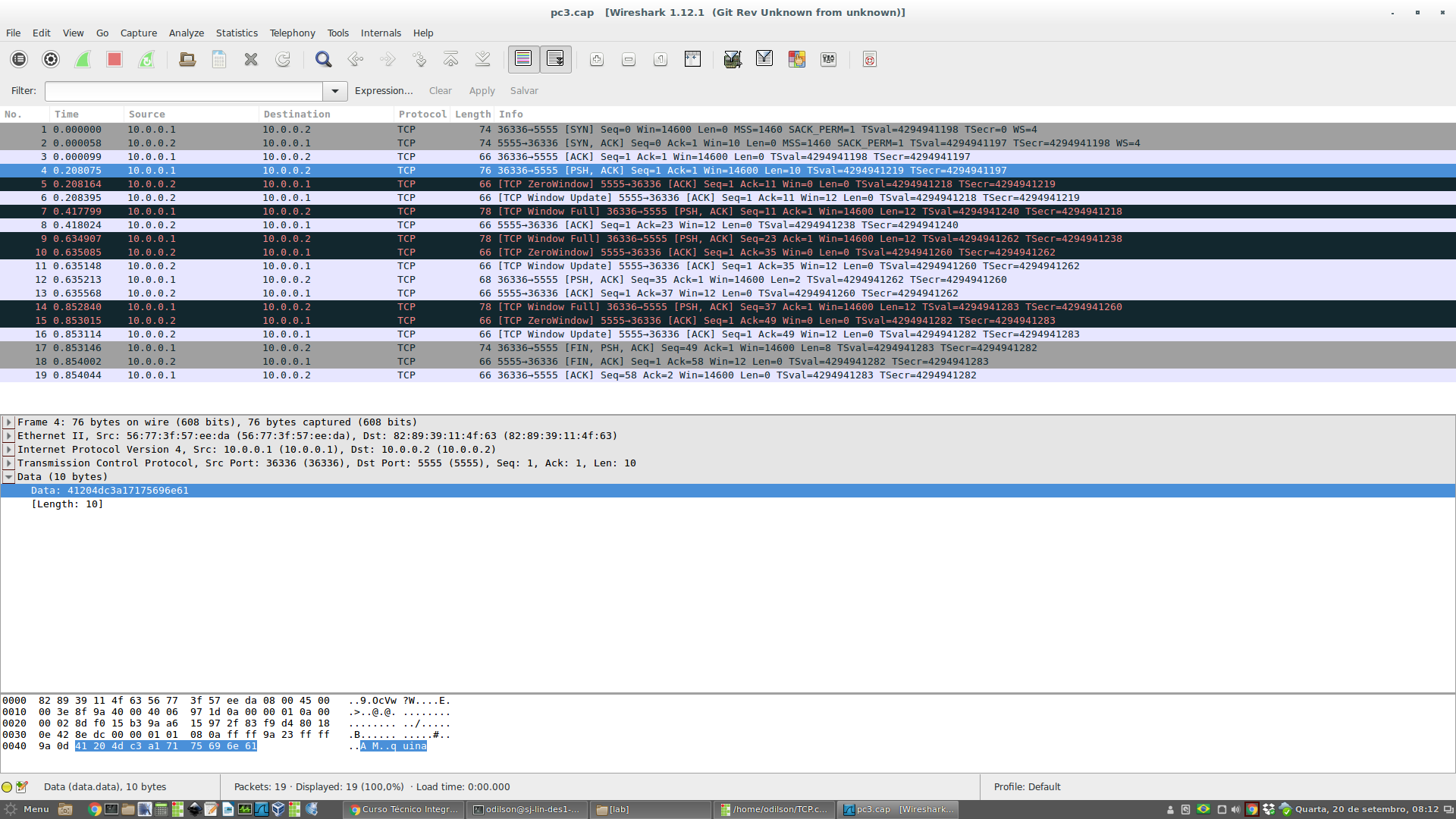

===PARTE 1 - Transmissão sem erros: Verificação de Número de Sequência, Reconhecimentos e Controle de Fluxo=== | ===PARTE 1 - Transmissão sem erros: Verificação de Número de Sequência, Reconhecimentos e Controle de Fluxo=== | ||

| − | #Executar a configuração do laboratório no Netkit. Abra o NetKit2 e abra o arquivo de configuração: < | + | #Executar a configuração do laboratório no Netkit. Abra o NetKit2 e abra o arquivo de configuração: <syntaxhighlight lang=bash> |

File > Load and Run </syntaxhighlight> | File > Load and Run </syntaxhighlight> | ||

#*Perceba que abrirá uma janela com três abas inferiores, representando três máquina virtuais criadas pelo Netkit, denominadas: PC1, PC2 e PC3. Cada uma dessas abas é o terminal de configuração da respectiva máquina virtual. | #*Perceba que abrirá uma janela com três abas inferiores, representando três máquina virtuais criadas pelo Netkit, denominadas: PC1, PC2 e PC3. Cada uma dessas abas é o terminal de configuração da respectiva máquina virtual. | ||

| − | #Utilize o editor de texto '''gedit''' da máquina real, inclua o texto abaixo, e salve como '''/home/aluno/lab/shared/arq.tx''' < | + | #Utilize o editor de texto '''gedit''' da máquina real, inclua o texto abaixo, e salve como '''/home/aluno/lab/shared/arq.tx''' <syntaxhighlight lang=bash> |

ABCDEFGHIJKLMNOPQRSTUVXZW1234 </syntaxhighlight> | ABCDEFGHIJKLMNOPQRSTUVXZW1234 </syntaxhighlight> | ||

| − | #Execute o tcpdump no PC3 < | + | #Execute o tcpdump no PC3 <syntaxhighlight lang=bash> |

| − | tcpdump -i eth0 tcp port 5555 -s 1024 -U -w /hostlab/shared/pc3. | + | tcpdump -i eth0 tcp port 5555 -s 1024 -U -w /hostlab/shared/pc3.pcap </syntaxhighlight> |

| − | #Execute | + | #Execute os comandos abaixo no PC2 (copie e cole). |

| + | ##O primeiro comando limita sua capacidade de recepção em cerca de 20 bytes (tamanho do ''buffer''). Isto permitirá ver a quebra do arquivo de 30 bytes em alguns segmentos TCP. | ||

| + | ##O segundo comando abre a porta 5555, através do netcat, e espera a chegada dos dados.<syntaxhighlight lang=bash> | ||

sysctl -w net.ipv4.tcp_rmem='20 20 20' | sysctl -w net.ipv4.tcp_rmem='20 20 20' | ||

netcat -l 5555 > arq.rx </syntaxhighlight> | netcat -l 5555 > arq.rx </syntaxhighlight> | ||

| − | #Envie o arquivo arq.tx a partir do PC1 < | + | #Envie o arquivo arq.tx a partir do PC1 com o comando:<syntaxhighlight lang=bash> |

netcat 10.0.0.2 5555 < /hostlab/shared/arq.tx </syntaxhighlight> | netcat 10.0.0.2 5555 < /hostlab/shared/arq.tx </syntaxhighlight> | ||

| − | #No PC3 faça CTRL | + | #No PC3 faça CTRL+C, para parar a captura de pacotes. |

| − | #Abra o arquivo | + | #Abra o arquivo de captura gravado no PC3 (/home/aluno/lab/shared/pc3.pcap) com o Wireshark: |

| + | ##Abrir o Wireshark e ir no menu File > Open > Pasta Pessoal > lab > shared > pc3.pcap | ||

| + | #Você terá algo parecido com o apresentado na Figura 1.[[Arquivo:WiresharkTCPPerdaDePacotes.png |thumb | 600px| Fig.1 -- Protocolo TCP]] | ||

#Analise como os dados foram transmitidos e reconhecidos. | #Analise como os dados foram transmitidos e reconhecidos. | ||

| − | Perguntas | + | ====Perguntas==== |

#Qual o número de sequência (normalizado pelo Wireshark) de cada segmento de dados transmitido (de PC1 para PC2) e qual o significado do número de reconhecimento em cada um deles? | #Qual o número de sequência (normalizado pelo Wireshark) de cada segmento de dados transmitido (de PC1 para PC2) e qual o significado do número de reconhecimento em cada um deles? | ||

#Como foi reconhecido cada segmento enviado? | #Como foi reconhecido cada segmento enviado? | ||

| − | #*Relate esta análise por segmento usando os timestamps como referência. | + | #*Relate esta análise por segmento usando os timestamps (coluna Time) como referência. |

====Arquivo CAP deste experimento==== | ====Arquivo CAP deste experimento==== | ||

| Linha 867: | Linha 921: | ||

===PARTE 2 - Transmissão com erros: retransmissões=== | ===PARTE 2 - Transmissão com erros: retransmissões=== | ||

| − | #Repetir todo a parte 1 mas substituir o item 4 por: < | + | #Repetir todo a parte 1 mas substituir o item 4 por: <syntaxhighlight lang=bash> |

sysctl -w net.ipv4.tcp_rmem='20 20 20' | sysctl -w net.ipv4.tcp_rmem='20 20 20' | ||

tc qdisc add dev eth0 root netem loss 50% | tc qdisc add dev eth0 root netem loss 50% | ||

| Linha 883: | Linha 937: | ||

===PARTE 3 - Testando a capacidade do TCP de enviar dados de forma duplex=== | ===PARTE 3 - Testando a capacidade do TCP de enviar dados de forma duplex=== | ||

| − | *Agora vamos deixar de lado o netkit | + | *Agora vamos deixar de lado o netkit para fazer um pequeno teste de transmissão de arquivos entre dois colegas. |

*No experimento, o arquivo de um aluno será transmitido para outro e vice-versa. | *No experimento, o arquivo de um aluno será transmitido para outro e vice-versa. | ||

| − | #Em um terminal, crie um diretório de trabalho e entre no mesmo < | + | #Em um terminal da máquina real, crie um diretório de trabalho e entre no mesmo <syntaxhighlight lang=bash> |

mkdir teste | mkdir teste | ||

cd teste </syntaxhighlight> | cd teste </syntaxhighlight> | ||

#Com o '''gedit''' construa um arquivo de cerca de 2000 bytes. Coloque neste arquivo o seu poema ou letra de canção preferida. Salve o arquivo com nome '''/home/aluno/teste/arq.tx'''. | #Com o '''gedit''' construa um arquivo de cerca de 2000 bytes. Coloque neste arquivo o seu poema ou letra de canção preferida. Salve o arquivo com nome '''/home/aluno/teste/arq.tx'''. | ||

| − | #Escolha um colega para transferir o arquivo. Negocie quem será o servidor. | + | #Escolha um colega para transferir o arquivo. |

| − | #O servidor deve fazer < | + | ##Negocie quem será o servidor e quem será o cliente. |

| + | ##No processo, o arquivo criado por um aluno será enviado ao colega e vice-versa (tx, rx). | ||

| + | #O servidor deve fazer <syntaxhighlight lang=bash> | ||

netcat -l 5555 < arq.tx > arq.rx </syntaxhighlight> | netcat -l 5555 < arq.tx > arq.rx </syntaxhighlight> | ||

| − | #* | + | #*Ao término da transmissão, o arq.rx conterá os dados recebidos. |

| − | #O cliente deve fazer, <span style="color: red;">lembre-se de adequar o IP_SERVIDOR< | + | #O cliente deve fazer, <span style="color: red;">lembre-se de adequar o IP_SERVIDOR<syntaxhighlight lang=bash> |

netcat IP_SERVIDOR 5555 < arq.tx > arq.rx </syntaxhighlight> | netcat IP_SERVIDOR 5555 < arq.tx > arq.rx </syntaxhighlight> | ||

| + | #*<span style="color: black;">Ao término da transmissão, o arq.rx conterá os dados recebidos. | ||

#Abra o arquivo recebido do colega (arq.rx) com o '''gedit''' e confira o conteúdo. | #Abra o arquivo recebido do colega (arq.rx) com o '''gedit''' e confira o conteúdo. | ||

Perguntas: | Perguntas: | ||

| Linha 910: | Linha 967: | ||

===Fonte Base=== | ===Fonte Base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/TCP%20controle%20de%20congestionbamento%20e%20equidade.pdf TCP - Controle de Congestionamento e Equidade] |

*[https://media.pearsoncmg.com/aw/ecs_kurose_compnetwork_7/cw/content/interactiveanimations/tcp-congestion/index.html Animação do controle de congestinamento] | *[https://media.pearsoncmg.com/aw/ecs_kurose_compnetwork_7/cw/content/interactiveanimations/tcp-congestion/index.html Animação do controle de congestinamento] | ||

| Linha 918: | Linha 975: | ||

[[Arquivo:TCP_Rede_Controle_de_Fluxo.png |thumb | 200px| Figura 1 - Rede ara testes]] | [[Arquivo:TCP_Rede_Controle_de_Fluxo.png |thumb | 200px| Figura 1 - Rede ara testes]] | ||

| − | #Copie o texto abaixo e crie um arquivo com o '''Gedit''', salve-o como /home/aluno/TCP.conf.< | + | #Copie o texto abaixo e crie um arquivo com o '''Gedit''', salve-o como /home/aluno/TCP.conf.<syntaxhighlight lang=bash> |

# Definição das máquinas | # Definição das máquinas | ||

R1[type]=router | R1[type]=router | ||

| Linha 939: | Linha 996: | ||

PC3[eth0]=lan1:ip=10.0.1.3/24:rate=10000 </syntaxhighlight> | PC3[eth0]=lan1:ip=10.0.1.3/24:rate=10000 </syntaxhighlight> | ||

#Execute o NetKit2. | #Execute o NetKit2. | ||

| − | #Carregue o arquivo de configuração: < | + | #Carregue o arquivo de configuração: <syntaxhighlight lang=bash> |

File > Load and Run </syntaxhighlight> | File > Load and Run </syntaxhighlight> | ||

#*Perceba que abrirá uma janela com quatro abas inferiores, representando um roteador e três máquina virtuais criadas pelo Netkit, denominadas: R1, PC1, PC2 e PC3. Cada uma dessas abas é o terminal de configuração do respectivo equipamento. | #*Perceba que abrirá uma janela com quatro abas inferiores, representando um roteador e três máquina virtuais criadas pelo Netkit, denominadas: R1, PC1, PC2 e PC3. Cada uma dessas abas é o terminal de configuração do respectivo equipamento. | ||

#*Ao clicar no menu '''File - Graph''', pode-se ter uma visão da rede a ser simulada e conferir se é equivalente ao diagrama proposto. | #*Ao clicar no menu '''File - Graph''', pode-se ter uma visão da rede a ser simulada e conferir se é equivalente ao diagrama proposto. | ||

| − | #Execute no PC3 o tcpdump para salvar a troca de dados entre o PC1 e o PC2 num arquivo: < | + | #Execute no PC3 o tcpdump para salvar a troca de dados entre o PC1 e o PC2 num arquivo: <syntaxhighlight lang=bash> |

tcpdump -i eth0 -w /hostlab/shared/pc3.cap </syntaxhighlight> | tcpdump -i eth0 -w /hostlab/shared/pc3.cap </syntaxhighlight> | ||

#*Para copiar comando para os terminais das máquinas virtuais: copie o texto desejado, no Netkit selecione o terminal da máquina desejada e clique sobre a "rodinha" do mouse que o texto será colado. | #*Para copiar comando para os terminais das máquinas virtuais: copie o texto desejado, no Netkit selecione o terminal da máquina desejada e clique sobre a "rodinha" do mouse que o texto será colado. | ||

| − | #No PC1 (servidor) execute: < | + | #No PC1 (servidor) execute: <syntaxhighlight lang=bash> |

iperf -s -p 2000 & iperf -s -p 2001 & iperf -s -p 2002 & </syntaxhighlight> | iperf -s -p 2000 & iperf -s -p 2001 & iperf -s -p 2002 & </syntaxhighlight> | ||

| − | #No PC2 (cliente) execute (copie a três linhas e cole no terminal adequado e em seguida tecle <Enter>): < | + | #No PC2 (cliente) execute (copie a três linhas e cole no terminal adequado e em seguida tecle <Enter>): <syntaxhighlight lang=bash> |

iperf -c 10.0.0.1 -f m -i 1 -t 90 -p 2000 -l 1300 & \ | iperf -c 10.0.0.1 -f m -i 1 -t 90 -p 2000 -l 1300 & \ | ||

(sleep 20; iperf -c 10.0.0.1 -f m -i 1 -t 70 -p 2001 -l 1300) & \ | (sleep 20; iperf -c 10.0.0.1 -f m -i 1 -t 70 -p 2001 -l 1300) & \ | ||

| Linha 955: | Linha 1 012: | ||

#Pare os processos nos três PCs utilizando CTRL-C. | #Pare os processos nos três PCs utilizando CTRL-C. | ||

#Abra o Wireshark. | #Abra o Wireshark. | ||

| − | #Abra o arquivo < | + | #Abra o arquivo <syntaxhighlight lang=bash> |

File > Open > /home/aluno/lab/shared/pc3.cap </syntaxhighlight> | File > Open > /home/aluno/lab/shared/pc3.cap </syntaxhighlight> | ||

#No wireshark acesse '''Statistics''' >> '''IO Graph''' e, na tela que abrir, ajuste TODOS os parâmetros para obter um gráfico similar ao apresentado na Figura 2. | #No wireshark acesse '''Statistics''' >> '''IO Graph''' e, na tela que abrir, ajuste TODOS os parâmetros para obter um gráfico similar ao apresentado na Figura 2. | ||

| Linha 972: | Linha 1 029: | ||

=====Incluindo UDP===== | =====Incluindo UDP===== | ||

Agora vamos dificultar a vida do TCP incluindo um tráfego UDP. O gráfico gerado deverá apresentar a competição pelo meio de transmissão entre os diversos fluxos de dados. | Agora vamos dificultar a vida do TCP incluindo um tráfego UDP. O gráfico gerado deverá apresentar a competição pelo meio de transmissão entre os diversos fluxos de dados. | ||

| − | #Deslique o NetKit2, para limpar todos os processos e ''buffers'': < | + | #Deslique o NetKit2, para limpar todos os processos e ''buffers'': <syntaxhighlight lang=bash> |

File > Quit </syntaxhighlight> | File > Quit </syntaxhighlight> | ||

| − | #Copie o texto abaixo e crie um arquivo, salve-o como /home/aluno/TCPxUDP.conf: < | + | #Copie o texto abaixo e crie um arquivo, salve-o como /home/aluno/TCPxUDP.conf: <syntaxhighlight lang=bash> |

# Definição das máquinas | # Definição das máquinas | ||

R1[type]=router | R1[type]=router | ||

| Linha 998: | Linha 1 055: | ||

PC4[eth0]=lan1:ip=10.0.1.4/24:rate=10000 </syntaxhighlight> | PC4[eth0]=lan1:ip=10.0.1.4/24:rate=10000 </syntaxhighlight> | ||

#Execute o NetKit2 e carregue o arquivo de configuração. | #Execute o NetKit2 e carregue o arquivo de configuração. | ||

| − | #No PC4 execute: < | + | #No PC4 execute: <syntaxhighlight lang=bash> |

tcpdump -i eth0 -w /hostlab/shared/pc4.cap </syntaxhighlight> | tcpdump -i eth0 -w /hostlab/shared/pc4.cap </syntaxhighlight> | ||

| − | #No PC1 execute: < | + | #No PC1 execute: <syntaxhighlight lang=bash> |

iperf -s -u -p 2000 & iperf -s -p 2001 & </syntaxhighlight> | iperf -s -u -p 2000 & iperf -s -p 2001 & </syntaxhighlight> | ||

#A próxima etapa deve ser executada "simultaneamente" nos PC2 e PC3. | #A próxima etapa deve ser executada "simultaneamente" nos PC2 e PC3. | ||

| − | ##Para isso copie o texto abaixo e cole no terminal do PC2, ainda NÃO tecle <Enter>: < | + | ##Para isso copie o texto abaixo e cole no terminal do PC2, ainda NÃO tecle <Enter>: <syntaxhighlight lang=bash> |

iperf -u -c 10.0.0.1 -f m -i 1 -t 60 -p 2000 -l 1300 -b 10000000 </syntaxhighlight> | iperf -u -c 10.0.0.1 -f m -i 1 -t 60 -p 2000 -l 1300 -b 10000000 </syntaxhighlight> | ||

| − | ##Copie o texto abaixo e cole no terminal do PC3, ainda NÃO tecle <Enter>: < | + | ##Copie o texto abaixo e cole no terminal do PC3, ainda NÃO tecle <Enter>: <syntaxhighlight lang=bash> |

iperf -c 10.0.0.1 -f m -i 1 -t 90 -p 2001 -l 1300 </syntaxhighlight> | iperf -c 10.0.0.1 -f m -i 1 -t 90 -p 2001 -l 1300 </syntaxhighlight> | ||

##Tecle <Enter> no PC3 e PC2, NESSA ORDEM, "simultaneamente". | ##Tecle <Enter> no PC3 e PC2, NESSA ORDEM, "simultaneamente". | ||

#Fique monitorando o PC3 a tela parar de ser atualizada, aproximadamente 90 s. | #Fique monitorando o PC3 a tela parar de ser atualizada, aproximadamente 90 s. | ||

#Pare os processos nos quatro PCs utilizando CTRL-C. | #Pare os processos nos quatro PCs utilizando CTRL-C. | ||

| + | #Rode o Wireshark e abra o arquivo /home/aluno/lab/shared/pc4.cap. | ||

#Baseado na Figura 3, no '''Graph 2''' altere o filtro para '''udp.port==2000''' e no '''Graph 3''' altere o filtro para '''tcp.port==2001'''. Salve o gráfico gerado. | #Baseado na Figura 3, no '''Graph 2''' altere o filtro para '''udp.port==2000''' e no '''Graph 3''' altere o filtro para '''tcp.port==2001'''. Salve o gráfico gerado. | ||

[[Arquivo:TCPxUDP_Wireshark.png |thumb | 400px| Figura 3 - Captura de 2 fluxos de dados TCP e UDP]] | [[Arquivo:TCPxUDP_Wireshark.png |thumb | 400px| Figura 3 - Captura de 2 fluxos de dados TCP e UDP]] | ||

| Linha 1 025: | Linha 1 083: | ||

==== Experimento 1 ==== | ==== Experimento 1 ==== | ||

<span style="color: red;">Antes de qualquer experimento deve-se desabilitar algumas funcionalidades do kernel do LINUX, para que os experimentos reflitam a teoria. Caso sua interface de rede não seja a '''eth0''' adapte o comando, caso reiniciar a máquina repita-o:</span> | <span style="color: red;">Antes de qualquer experimento deve-se desabilitar algumas funcionalidades do kernel do LINUX, para que os experimentos reflitam a teoria. Caso sua interface de rede não seja a '''eth0''' adapte o comando, caso reiniciar a máquina repita-o:</span> | ||

| − | < | + | <syntaxhighlight lang=bash>sudo ethtool --offload eth0 gso off tso off sg off gro off </syntaxhighlight> |

O que aconteceria se um arquivo fosse transferido de um computador a outro com ambos protocolos? | O que aconteceria se um arquivo fosse transferido de um computador a outro com ambos protocolos? | ||

| Linha 1 035: | Linha 1 093: | ||

# Escolha um colega para fazer o experimento em que o arquivo será transferido de um computador para o outro. NÃO pode ser na própria máquina. Um será o '''receptor''' e outro o '''transmissor'''. | # Escolha um colega para fazer o experimento em que o arquivo será transferido de um computador para o outro. NÃO pode ser na própria máquina. Um será o '''receptor''' e outro o '''transmissor'''. | ||

=====A primeira transferência será feita usando o protocolo TCP da seguinte forma===== | =====A primeira transferência será feita usando o protocolo TCP da seguinte forma===== | ||

| − | #Execute o WireShark e deixe-o capturando pacotes '''somente''' durante a transferência do arquivo. Como o o comportamento padrão do wireshark é redefinir o número de sequência para sempre iniciar em um e isso pode atrapalhar nossos experimentos, vamos '''desabilitar/desativar''' essa funcionalidade: < | + | #Execute o WireShark e deixe-o capturando pacotes '''somente''' durante a transferência do arquivo. Como o o comportamento padrão do wireshark é redefinir o número de sequência para sempre iniciar em um e isso pode atrapalhar nossos experimentos, vamos '''desabilitar/desativar''' essa funcionalidade: <syntaxhighlight lang=bash> |

Edit >> Preferences >> Protocols >> TCP >> Relative sequence numbers </syntaxhighlight> | Edit >> Preferences >> Protocols >> TCP >> Relative sequence numbers </syntaxhighlight> | ||

#No computador '''receptor''' execute o '''netcat''' ('''nc''') (utilize '''man nc''' para saber os detalhes das ''flags'' utilizadas) que abrirá uma conexão TCP na porta, por exemplo, 5555 e salvará os dados transferidos em '''arquivo''': <syntaxhighlight lang=bash> | #No computador '''receptor''' execute o '''netcat''' ('''nc''') (utilize '''man nc''' para saber os detalhes das ''flags'' utilizadas) que abrirá uma conexão TCP na porta, por exemplo, 5555 e salvará os dados transferidos em '''arquivo''': <syntaxhighlight lang=bash> | ||

| Linha 1 044: | Linha 1 102: | ||

</syntaxhighlight> | </syntaxhighlight> | ||

#Quando completar a transferência, pare o Wireshark. | #Quando completar a transferência, pare o Wireshark. | ||

| − | #Verifique o tamanho do arquivo recebido. Ele é igual ao arquivo original? E quanto tempo levou para transmiti-lo? No terminal digite: < | + | #Verifique o tamanho do arquivo recebido. Ele é igual ao arquivo original? E quanto tempo levou para transmiti-lo? No terminal digite: <syntaxhighlight lang=bash> |

ls -l </syntaxhighlight> | ls -l </syntaxhighlight> | ||

#Analisando a captura de pacotes do WireShark responda: | #Analisando a captura de pacotes do WireShark responda: | ||

| Linha 1 065: | Linha 1 123: | ||

wget http://tele.sj.ifsc.edu.br/~odilson/RED29004/transmissor | wget http://tele.sj.ifsc.edu.br/~odilson/RED29004/transmissor | ||

chmod +x transmissor </syntaxhighlight> | chmod +x transmissor </syntaxhighlight> | ||

| − | #Inicie a transferência do arquivo ('''adeque o ip_do_receptor para o número IP do colega'''): < | + | #Inicie a transferência do arquivo ('''adeque o ip_do_receptor para o número IP do colega'''): <syntaxhighlight lang=bash> |

./transmissor ip_do_receptor 5555 < jogo.exe | ./transmissor ip_do_receptor 5555 < jogo.exe | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| Linha 1 074: | Linha 1 132: | ||

##Quanto tempo levou para transmiti-lo? | ##Quanto tempo levou para transmiti-lo? | ||

#Analisando a captura de pacotes do WireShark responda: | #Analisando a captura de pacotes do WireShark responda: | ||

| − | ## Qual é o | + | ## Qual é o número de sequência do primeiro e do último pacote? Existe? |

## É possível calcular o tamanho do arquivo pela análise dos pacotes? É mais fácil ou difícil que no caso da transferência via TCP? | ## É possível calcular o tamanho do arquivo pela análise dos pacotes? É mais fácil ou difícil que no caso da transferência via TCP? | ||

## Há segmentos de controle ou somente segmentos de dados? | ## Há segmentos de controle ou somente segmentos de dados? | ||

| Linha 1 094: | Linha 1 152: | ||

===Fonte Base=== | ===Fonte Base=== | ||

| − | *[http://docente.ifsc.edu.br/odilson/ | + | *[http://docente.ifsc.edu.br/odilson/RDC60803/IP%20Basico.pdf Introdução a Camada de Rede] |

| + | *[http://tele.sj.ifsc.edu.br/~eraldo/AULAS/2018-2/RCO-INTEGRADO/MACxIP.pdf Endereçamento MAC x Endereçamento IP] | ||

===Procedimento=== | ===Procedimento=== | ||

| Linha 1 122: | Linha 1 181: | ||

</syntaxhighlight> | </syntaxhighlight> | ||

#Chamar o netkit2 (Aplicativos >> Educativo >> Netkit2) | #Chamar o netkit2 (Aplicativos >> Educativo >> Netkit2) | ||

| − | #Carregar o arquivo lab.conf a partir do Netkit2:<syntaxhighlight lang=bash> | + | #Forçar a atualização do Netkit2: <syntaxhighlight lang=text> General >> Update </syntaxhighlight> |

| + | #Carregar o arquivo '''lab.conf''' a partir do Netkit2:<syntaxhighlight lang=bash> | ||

File >> Load Only | File >> Load Only | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| Linha 1 131: | Linha 1 191: | ||

Network >> Start | Network >> Start | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | #Observar os endereços de hardware (ou MAC) e IP de cada dispositivo na rede. < | + | #Copie o diagrama da rede para o papel e, para todas interfaces de rede apresentadas no diagrama, anote, baseados nos comandos dos itens seguintes: |

| + | ##Endereço IP | ||

| + | ##Endereço MAC | ||

| + | ##Roteador padrão | ||