SEG INFO2025 MOD2: mudanças entre as edições

| Linha 381: | Linha 381: | ||

Clique em expandir e acompanhe os exemplos de uso da técnica de heurística e análise de comportamento. | Clique em expandir e acompanhe os exemplos de uso da técnica de heurística e análise de comportamento. | ||

{{collapse top|bg=#E6E6FA|Detecção de ransomware}} | |||

Suponha que um programa desconhecido esteja criptografando rapidamente todos os arquivos do seu sistema. A análise de comportamento pode detectar essa atividade e reconhecê-la como uma característica típica do ransomware. O sistema pode interromper a ação e notificar o usuário sobre uma possível infecção. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Prevenção de ataques de dia zero}} | |||

Os ataques de dia zero são aqueles que exploram vulnerabilidades, ou seja, brechas em sistemas de computadores que podem ser exploradas por criminosos e que ainda não foram corrigidas. A análise de comportamento pode identificar atividades incomuns ou tentativas de explorar vulnerabilidades, permitindo que medidas preventivas sejam tomadas antes que o ataque seja bem-sucedido. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Identificação de botnets}} | |||

Botnets são redes de computadores comprometidos e controlados remotamente por um invasor. A análise de comportamento pode detectar atividades coordenadas de rede e comunicação suspeita, sinalizando a presença de uma botnet em um sistema. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Detecção de ataques de engenharia social}} | |||

Em resumo, técnicas de heurística e análise de comportamento são ferramentas poderosas na detecção de ameaças cibernéticas, especialmente aquelas que não têm assinaturas conhecidas. Elas se baseiam na observação do comportamento do software e na identificação de atividades suspeitas ou maliciosas. Essas técnicas são uma parte importante da segurança cibernética moderna, complementando as abordagens baseadas em assinaturas para proteger sistemas e dados contra ameaças em constante evolução. | |||

{{collapse bottom}} | |||

A análise de comportamento pode identificar tentativas de engenharia social, como um programa que tenta enganar o usuário para clicar em um link ou baixar um arquivo malicioso. | A análise de comportamento pode identificar tentativas de engenharia social, como um programa que tenta enganar o usuário para clicar em um link ou baixar um arquivo malicioso. | ||

Edição das 09h07min de 21 de abril de 2025

1 O que são Códigos Maliciosos e como se proteger?

- Olá!

Boas-vindas ao módulo 2 deste curso! Vamos começar apresentando os objetivos de aprendizagem, acompanhe.

- objetivos

- Compreender os conceitos básicos de segurança da informação.

- Reconhecer os termos relacionados à segurança da informação.

- Compreender a história dos códigos maliciosos (malwares).

- Analisar a intenção das pessoas que escrevem códigos maliciosos.

- Identificar e categorizar diferentes tipos de malwares.

- Reconhecer as características específicas de cada categoria de malware.

- Desenvolver estratégias para evitar malwares.

- Vamos refletir!

Você já parou para pensar como a sua vida digital pode ser mais exposta do que você imagina? Vou te contar uma história. Imagine que você tem um aplicativo de mensagens super popular em seu celular, e você compartilha fotos e informações pessoais com seus amigos o tempo todo. Um belo dia, você recebe uma mensagem suspeita de uma pessoa desconhecida, pedindo para clicar em um link. Você decide clicar, achando que não há problema. Mas aí, sem perceber, você acaba instalando um malware (vírus) em seu dispositivo, expondo não só suas conversas, mas também fotos, vídeos e dados pessoais para criminosos ou pessoas mal intencionadas.

- Você sabe como evitar ameaças como essa em seu dia a dia digital?

| Resposta |

|---|

|

2 Casos de uma vida on-line

A família Silva vai seguir nos acompanhando neste módulo. Confira a continuação do caso relacionado a vida virtual dessa família e seus desdobramentos. Aproveite a oportunidade para aprender com eles! Casos da família Silva

A tecnologia se tornou uma parte essencial do cotidiano da família Silva, assim como para muitos de nós. Carlos tinha o hábito de verificar seus e-mails pessoais todas as manhãs antes de ir ao trabalho. Em um desses dias, ele notou um e-mail com um anúncio de um produto que ele estava interessado em comprar. O link no e-mail o levou a uma página que solicitava a instalação de um software para realizar a compra. Sem desconfiar, Carlos seguiu as instruções e instalou o software. No entanto, ele percebeu que seu computador estava operando de forma estranha. Alguns dos programas não estavam funcionando corretamente e ele estava tendo dificuldades para executar atividades que antes eram simples. Carlos descobriu que seu computador estava infectado por vírus, comprometendo a segurança de seu dispositivo e de suas informações pessoais.

Curioso para saber o que aconteceu com o computador de Carlos e quais problemas esse tipo de atitude pode trazer para sua vida digital?

Então, assista ao vídeo a seguir, em que o professor Wellington Nouga analisa o caso da família Silva.

[video]

- O código malicioso

A tecnologia tem desempenhado um papel cada vez mais central em nossas vidas, tornando-se essencial em muitos aspectos da nossa rotina. A internet e os dispositivos digitais são partes integrantes da existência moderna, são utilizados para o armazenamento de informações pessoais ou para a realização de transações financeiras.

No entanto, essa crescente dependência também expõe nossas informações pessoais e financeiras a ameaças digitais, muitas das quais são praticadas por indivíduos que escrevem códigos maliciosos.

- Um código malicioso, ou malware, é um termo genérico que abrange uma variedade de programas e scripts desenvolvidos com a intenção de causar danos a sistemas de computador, roubar informações pessoais ou realizar atividades ilegais. Alguns exemplos são os vírus, worms, cavalos de troia, spyware e ransomware. A palavra "malware" é uma junção das palavras em inglês "malicious" (malicioso) e "software" (software).

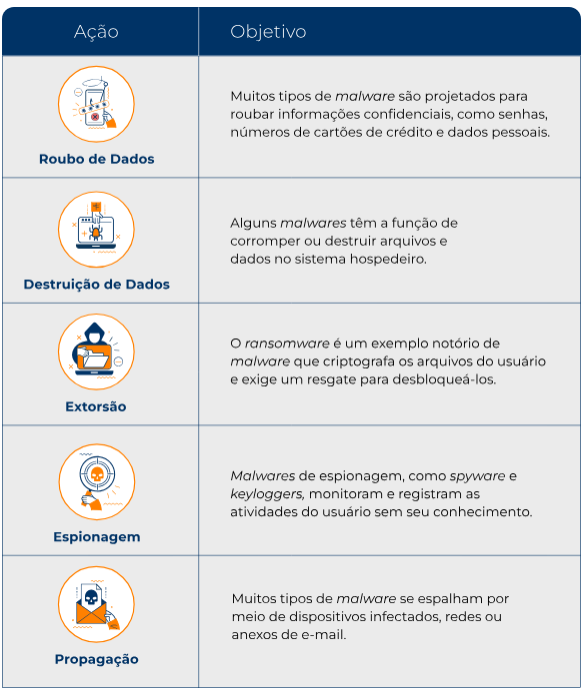

Cada tipo de malware tem seus próprios métodos e objetivos, mas todos compartilham a capacidade de causar danos ou comprometer a segurança do sistema. Acompanhe o infográfico para conhecer as ações típicas realizadas por códigos maliciosos.

Mas por que alguém escreveria algo malicioso, que prejudicasse sistemas e cometesse crimes?

Antes de responder a essa pergunta, vamos explorar um breve histórico sobre o desenvolvimento de código malicioso.

- Um pouco de história

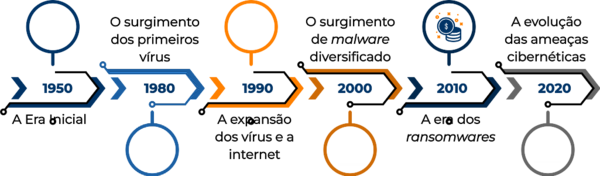

A história da criação do código malicioso se inicia com um simples vírus nos computadores primitivos e evolui para ameaças cibernéticas complexas e perigosas. Analise o infográfico a seguir:

Nos tópicos seguintes, vamos detalhar cada um desses marcos.

- A era inicial

Nos anos 1950 e 1960, quando os computadores estavam apenas começando a ser desenvolvidos, o conceito de código malicioso ainda não existia. Os computadores eram usados principalmente para fins acadêmicos e de pesquisa e, nessa época, as preocupações com segurança eram mínimas.

- O surgimento dos primeiros vírus

Na década de 1980, à medida que os computadores se tornaram mais difundidos, surgiram os primeiros vírus de computador. Esses vírus eram programas de software pequenos que podiam se replicar e se espalhar de um computador para outro, geralmente por meio de disquetes.

Um exemplo notório foi o vírus Brain, que apareceu em 1986, foi criado por dois irmãos paquistaneses como uma espécie de aviso contra a pirataria de software. Esse vírus não tinha intenções destrutivas e continha, em seu código, o nome dos irmãos e número do telefone da loja em que eles trabalhavam.

O vírus Brain foi o primeiro a usar mecanismos para permanecer escondido no sistema.

Já no ano de 1988, Robert Tappan Morris, de 23 anos, estudante de doutorado da Cornell University e filho de um ex-cientista do Centro Nacional de Segurança da Informação nos Estados Unidos, criou o worm morris, conhecido como o primeiro worm distribuído pela internet, que conseguiu se propagar por milhares de computadores.

- A expansão dos vírus e a internet

Na década de 1990, com a popularização da internet, os vírus de computador se espalharam rapidamente.

O vírus "Melissa", em 1999, foi um dos primeiros a se espalhar por e-mail, infectando computadores em todo o mundo.

Outro malware notório, o Iloveyou, surgiu no ano de 2000 e causou danos significativos, estimados em R$ 15 bilhões, para que fosse removido dos sistemas de computadores ao redor do mundo.

- O surgimento de malware diversificado

Na virada do milênio, a tecnologia da informação estava se tornando cada vez mais acessível e onipresente, o que levou a um aumento significativo na criação e disseminação de malwares. Durante essa década, vimos uma variedade de tipos de malware se proliferarem.

Clique expandir para saber quais são eles.

| Worms em redes sociais |

|---|

|

Com o crescimento das redes sociais, os cibercriminosos começaram a usar plataformas como o Orkut e o MySpace para espalhar worms. Esse malware se aproveitava da confiança dos usuários e se disseminava rapidamente por meio de mensagens e perfis comprometidos. |

| Botnets e ataques DDoS |

|---|

|

Botnets, redes de computadores comprometidas, tornaram-se mais sofisticadas. Os cibercriminosos as usavam para realizar ataques distribuídos de negação de serviço (DDoS), prejudicando sites e serviços on-line. |

| Ransoware emergente |

|---|

|

Embora o ransomware já existisse em décadas anteriores, passou a se tornar mais prevalente e sofisticado nos anos 2000. Os criminosos começaram a usar técnicas de criptografia mais avançadas e demandas de resgate em moedas digitais para dificultar a identificação e a rastreabilidade. |

| Ataque de spear phishing |

|---|

|

Os ataques de phishing se tornaram mais direcionados e eram personalizados por criminosos, após criarem e-mails e sites falsos, que pareciam legítimos, para enganar os usuários e roubar informações confidenciais. |

| Ataque a sistemas críticos |

|---|

|

Houve preocupações crescentes sobre a segurança de sistemas críticos, como os usados em usinas nucleares e infraestruturas de energia. Os ataques direcionados a esses sistemas se tornaram mais proeminentes, aumentando as preocupações com a segurança nacional. |

| Evolução do spyware e adware |

|---|

|

Esses malwares também se tornaram mais sofisticados com a capacidade de coletar informações pessoais detalhadas e exibir anúncios cada vez mais intrusivos. |

| Expansão de plataformas alvo |

|---|

|

Os sistemas operacionais que não eram Windows, como MacOS e sistemas baseados em Linux, também passaram a ser alvo de malware, à medida que sua popularidade crescia. |

- A era dos ransomwares

A década de 2010 foi marcada pelo surgimento e a proliferação massiva dos ransomwares, uma categoria de malware que se destacou como uma das ameaças cibernéticas mais prejudiciais e lucrativas.

Como já dissemos, esse malware é um programa que criptografa os arquivos de um computador e exige um resgate para desbloqueá-los. Os exemplos incluem o wannacry (2017) e o notpetya (2027), cujos ataques tiveram impacto global, afetando sistemas de saúde, empresas multinacionais e infraestruturas críticas.

Os ransomwares rapidamente evoluíram para uma ameaça cibernética de destaque e se tornaram uma praga que afetou empresas, organizações governamentais e indivíduos em todo o mundo.

Clique nas setas para conhecer mais sobre esse malware.

- O modelo de extorsão era feito digitalmente. Os criminosos criptografavam os arquivos das vítimas, exigindo um resgate em troca da chave de descriptografia. A maioria das demandas de resgate era solicitada em criptomoedas, como o Bitcoin, para dificultar o rastreamento dos criminosos.

- Além de indivíduos comuns, empresas de todos os tamanhos, além de hospitais, órgãos governamentais e instituições educacionais, tornaram-se alvos valiosos para esses criminosos.

- Os criminosos começaram a oferecer plataformas RaaS, permitindo que outros criminosos alugassem ou comprassem ransomwares prontos para uso. Isso expandiu ainda mais a disseminação dessa ameaça.

Embora não seja recomendado pagar resgates, muitas vítimas optaram por fazê-lo para recuperar seus dados ou evitar a divulgação de informações confidenciais. Isso incentivou ainda mais os criminosos a continuarem seus ataques.

- A evolução das ameaças cibernéticas

À medida que entramos na década de 2020, o cenário das ameaças cibernéticas continuou a evoluir ainda mais rapidamente, apresentando novos desafios e ameaças sofisticadas.

Foi nesse período que surgiram várias tendências significativas no campo da cibersegurança.

Clique expandir para descobrir quais foram as mudanças sobre os ataques e ameaças digitais.

| Ataques de supply chain |

|---|

|

Uma tendência alarmante que se intensificou nessa época foi a exploração da cadeia de suprimentos de software. Os cibercriminosos passaram a ter como alvo as empresas de software e os serviços para inserir malware em atualizações ou distribuições legítimas, comprometendo, assim, os sistemas de muitos clientes. |

| Ataque de ransomware duplo |

|---|

|

Os criminosos aprimoraram suas táticas de ataque, agora adotando abordagens de "dupla extorsão". Isso envolve a criptografia de dados e a ameaça de vazamento desses dados, caso o resgate não fosse pago, aumentando a pressão sobre as vítimas. |

| Ameaças às instituições de saúde |

|---|

|

A pandemia de covid-19 desencadeou um aumento significativo de ataques cibernéticos contra instituições de saúde, hospitais e empresas farmacêuticas. Os criminosos exploraram a necessidade urgente de informações relacionadas à saúde. |

| Ataque de negociação de informações internas |

|---|

|

A obtenção e negociação de informações internas de empresas tornou-se uma prática mais comum, com cibercriminosos buscando dados confidenciais para chantagear ou vender a terceiros. |

| Ataque com Inteligência Artificial (IA) e deepfakes |

|---|

|

A IA também foi utilizada para criar deepfakes, vídeos e áudios falsos que podem enganar as pessoas. Isso pode ser usado para disseminar desinformação ou prejudicar a reputação de indivíduos. |

| Ameaças contra a Internet das Coisas (IoT) |

|---|

|

Com a proliferação de dispositivos IoT, tornou-se mais comum o ataque a dispositivos, como câmeras de segurança, termostatos e roteadores. Os cibercriminosos visam explorar as vulnerabilidades desses dispositivos. |

| Ciberataque patrocinados por Estados |

|---|

|

Os ciberataques patrocinados por Estados continuam sendo uma ameaça significativa. Países e grupos de hackers continuam a se envolver em espionagem cibernética, desinformação e sabotagem digital. |

| Exigência de criptomoedas |

|---|

|

Tornou-se predominante o uso de criptomoedas como meio de pagamento por resgates ou serviços cibernéticos ilícitos. Elas proporcionam anonimato aos criminosos, dificultando rastreá-los. |

2.1 As motivações por trás do código malicioso

Agora que temos uma compreensão sobre o que é código malicioso, podemos explorar as motivações por trás da criação desse tipo de software.

Confira os motivos pelos quais alguém pode escrever um código malicioso.

- Ganho financeiro

- Uma das principais motivações é o lucro. Muitos cibercriminosos visam a obter dinheiro por meio de atividades ilegais, como roubo de dados bancários, extorsão de empresas ou até mesmo vendendo informações roubadas no mercado negro digital.

- Espionagem e sabotagem

- Alguns governos e organizações criminosas desenvolvem malwares para espionar seus alvos, coletar informações confidenciais ou sabotar sistemas de computador, podendo ter implicações políticas, econômicas e de segurança nacional.

- Satisfação pessoal

- Outro motivo para alguém querer criar malwares pode ser simplesmente pela satisfação de desafiar sistemas de segurança ou causar danos a outros. Isso é muitas vezes visto como um ato de vandalismo digital.

- Ativismo e hacktivismo

- Grupos ou indivíduos envolvidos em ativismo político ou social podem usar malwares como uma ferramenta para promover suas agendas. Isso pode incluir ataques contra sites governamentais ou corporativos.

Às vezes, o código malicioso é criado acidentalmente por programadores que não têm intenções maliciosas. Pode ocorrer devido a erros de programação, ou falhas de segurança, que são posteriormente explorados por cibercriminosos.

À medida que a tecnologia continua a avançar, é importante reconhecer que o código malicioso é uma ameaça constante. Compreender as motivações por trás dele pode ajudar na proteção contra essas ameaças. Manter-se atualizado com as melhores práticas de segurança da informação, usar um software de segurança confiável e estar ciente dos sinais de possíveis ataques podem ajudar a diminuir os riscos.

- Atenção

- A segurança da informação é uma responsabilidade compartilhada, e todos nós desempenhamos um papel fundamental na proteção de nossos dados pessoais e na redução das oportunidades para aqueles que escrevem código malicioso.

Em resumo, a história por trás do código malicioso é complexa e multifacetada. Embora algumas pessoas se envolvam nessa atividade por ganho financeiro ou motivos egoístas, outras podem fazê-lo por razões políticas ou pessoais. Independentemente das motivações, a conscientização e a vigilância contínua são essenciais para proteger nossos sistemas e nossas informações pessoais em um mundo digital cada vez mais interconectado.

2.2 Categorizando os códigos maliciosos

Como já dissemos, os códigos maliciosos são programas que executam ações danosas e atividades maliciosas. São muitas vezes chamados genericamente de “vírus”, mas existem diversos tipos com características próprias. Conhecer essas características ajuda a identificar comportamentos estranhos no dispositivo e entender as melhores formas de resolver. Também permite estimar o tipo de dano e mostra como atuar, pois alguns furtam dados, outros cifram seus dispositivos e outros podem ser usados para fraudes.

Os principais tipos de códigos maliciosos são:

- Vírus

- Worm

- Trojan

- Backdoor

- Remote access trojan (RAT)

- Bot

- Botnet

- Spyware

- Keylogger

- Screenlogger

- Stalkerware

- Ransomware

- Scareware

- Adware

- Rootkit

As informações sobre os malwares foram retiradas do fascículo Código Malicioso, disponível na página do Governo Digital neste link.

A seguir, vamos apresentar as características de cada um deles.

- Malwares de infecção e propagação

O vírus se torna parte de programas e arquivos, propagando-se por meio do envio de cópias de si por e-mails e mensagens.

Atualmente, não é muito comum, mas seu nome costuma ser usado como sinônimo para qualquer tipo de código malicioso.

O worm se propaga automaticamente pelas redes, explorando vulnerabilidades nos sistemas e aplicativos instalados e enviando cópias de si de dispositivo para dispositivo. É responsável por consumir muitos recursos, devido à grande quantidade de cópias de si mesmo que costuma propagar e, como consequência, pode afetar o desempenho das redes e a utilização de dispositivos.

- Malwares de acesso e controle

Clique expandir para acessar o conteúdo.

| Trojan |

|---|

|

Além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário. Segundo a mitologia grega, o trojan horse (Cavalo de Troia) foi uma estátua usada pelos gregos para acessar a cidade de Troia. Foi recheada com soldados que, durante a noite, saíram e abriram os portões da cidade, permitindo a entrada dos gregos e a dominação de Troia. |

| Backdoor |

|---|

|

Permite o retorno de um invasor a um dispositivo comprometido, por meio da inclusão de serviços criados ou modificados para esse fim. Pode ser incluído pela ação de outros códigos maliciosos que tenham infectado o dispositivo, ou por atacantes que exploram vulnerabilidades no sistema ou aplicativos para invadi-lo. |

| Remote access trojan |

|---|

|

Trojan de acesso remoto permite a um atacante remoto acessar um dispositivo infectado de forma direta e interativa. Combina as características de trojan e backdoor, pois tenta enganar o usuário, assim como o trojan, e permite que um atacante acesse remotamente o dispositivo e execute ações como se fosse o usuário, assim como o backdoor. |

| Bot |

|---|

|

Conta com mecanismos de comunicação com o invasor que permitem que ele seja remotamente controlado. Zumbi é outro nome dado ao dispositivo infectado por bot. O termo bot, originado de robot (robô), refere-se genericamente a programas que permitem automatizar tarefas. Conforme o contexto, pode ter significados diferentes, como contas falsas de redes sociais usadas para propagação de boatos. |

| Botnet |

|---|

|

Rede formada por inúmeros dispositivos zumbis. Permite potencializar as ações danosas executadas pelos bots. Quanto mais zumbis participarem da botnet, e quanto maiores forem as capacidades de conexão e processamento desses zumbis, mais potente ela será. Algumas ações executadas por meio de botnets são: ataques de negação de serviço (DDoS), propagação de malware (inclusive do próprio bot), coleta de informações pessoais, envio de spam e mineração de criptomoedas. |

- Malwares de coleta de informações

O spyware foi projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

Tipos específicos de spyware:

- Keylogger

- Captura e armazena as teclas digitadas pelo usuário, capturando informações sensíveis, como senhas. É usado para capturar teclas digitadas em teclados virtuais.

- Screenlogger

- Armazena a posição do cursor e a tela apresentada no monitor, ou a região que circunda determinada posição, nos momentos em que o mouse é clicado. É usado para capturar teclas digitadas em teclados virtuais.

- Stalkerware

- Projetado para espionar o dono do dispositivo, que não autorizou e não sabe que tal código está instalado. As informações coletadas são enviadas para quem o instalou ou induziu sua instalação, neste caso, chamado stalker.

Projetado para espionar o dono do dispositivo, que não autorizou e não sabe que tal código está instalado. As informações coletadas são enviadas para quem o instalou ou induziu sua instalação, neste caso, chamado stalker.

A ativação do keylogger e do screenlogger são condicionadas a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou de Internet Banking.

- Malwares de extorsão e engenharia social

O ransomware torna inacessíveis os dados armazenados no dispositivo, geralmente usando criptografia, e exige pagamento de resgate para restabelecer o acesso ao usuário e não vazar os dados.

Após infectar o dispositivo, exibe uma mensagem informando ao usuário o procedimento a ser seguido para restabelecer o acesso, incluindo: valor do resgate (geralmente em criptomoedas), prazo para pagamento, identificação do dispositivo do usuário e forma de contato com o atacante, como um link ou um endereço de e-mail.

O scareware usa técnicas de engenharia social para assustar e enganar o usuário, fazendo-o acreditar que há um problema de segurança em seu dispositivo e oferecendo uma solução para corrigi-lo, mas que, na verdade, poderá comprometê-lo. Exemplos de scareware são janelas de pop-up que informam que o dispositivo está infectado e, para desinfetá-lo, é preciso instalar um (falso) antivírus, que é, na verdade, um código malicioso.

A exibição da mensagem de alerta não significa que o dispositivo está infectado. A ação executada após a mensagem é que pode fazer isso.

- Malware de publicidade

O adware foi projetado para apresentar propagandas. Ele exibe anúncios indesejados ao usuário, coletando frequentemente dados para direcionamento de publicidade. Malware de ocultação e persistência

O rootkit é um conjunto de programas e técnicas que permite esconder e assegurar a presença de um invasor ou de outro código malicioso em um dispositivo comprometido.

O nome vem da junção das palavras “root” — conta de superusuário ou administrador do dispositivo em sistemas Unix, e “kit” — conjunto de programas usados para manter os privilégios de acesso dessa conta.

O rootkit foi projetado para obter acesso privilegiado ao sistema e ocultar a presença de outros malwares ou outras atividades maliciosas.

2.3 Para cada vírus uma vacina diferente

A analogia entre vírus de computador e vacinas pode ser enganadora, pois a proteção contra malwares é muito mais complexa do que o sistema imunológico humano enfrentando diferentes cepas de vírus.

Em contraste, a cibersegurança envolve a prevenção, detecção e remoção de diversos tipos de ameaças digitais, incluindo vírus, worms, ransomware e muito mais.

Veja sobre o uso de "vacinas" para proteção dos dispositivos contra malwares:

- Ao contrário das doenças virais no mundo real, em que uma vacina pode fornecer imunidade contra uma cepa específica, o mundo dos vírus de computador é vasto e diversificado. Existem milhões de diferentes ameaças cibernéticas em circulação, cada uma com suas próprias características e métodos de ataque, portanto, não seria prático desenvolver uma vacina separada para cada uma delas.

- A abordagem tradicional para a proteção contra malware envolve a criação de assinaturas ou padrões de detecção específicos para identificar ameaças conhecidas. Essas assinaturas são atualizadas regularmente pelos fornecedores de antivírus, para proteger contra novas variantes de malware. No entanto, isso ainda não é uma "vacina" única para cada ameaça.

Assinatura de antivírus, em termos de cibersegurança, refere-se a um padrão ou conjunto específico de características de um malware, usado para identificar e reconhecer esse malware. Essas assinaturas são essencialmente como "impressões digitais" de códigos maliciosos, permitindo que programas de antivírus e outras soluções de segurança detectem e bloqueiem ameaças conhecidas.

Acompanhe os exemplos para uma compreensão mais clara:

- Vírus de computador

- Exemplo

- Um pesquisador de segurança descobriu um novo vírus de computador chamado "exemplo1virus". Ao analisar o código do vírus, ele identifica determinados trechos de código ou características exclusivas e consistentes em todas as variantes desse vírus.

- Essas características podem incluir sequências específicas de código, funções que o vírus executa, nomes de arquivos que cria ou modifica, ou, até mesmo, a maneira como ele se comunica com servidores de comando e controle. Todas essas informações são usadas para criar uma assinatura de vírus para o "exemplo1virus".

- Com essa assinatura de vírus em mãos, os fabricantes de software antivírus podem incorporá-la em suas atualizações de definições de vírus.

Quando um programa antivírus verifica arquivos em um sistema em busca de ameaças, ele procura essas “assinaturas conhecidas”. Se ele encontrar uma correspondência entre as características de um arquivo e a assinatura de vírus do "exemplo1virus", esse programa alertará o usuário e tomará medidas para remover ou quarentenar o arquivo, ou seja, ele ficará em uma pasta criptografada gerenciada pelo próprio antivírus, como uma espécie de caixa de proteção, para que ele não se espalhe pelo sistema.

- Atualizações de software

- Exemplo

- Outro exemplo comum envolve atualizações de software, que, muitas vezes, são disponibilizadas por empresas como a Microsoft para o sistema operacional Windows. Quando uma vulnerabilidade de segurança é descoberta em um software, os fabricantes lançam uma atualização que corrige essa vulnerabilidade.

- Por exemplo, suponha que a Microsoft descubra uma falha de segurança em seu sistema operacional Windows que permite que um vírus específico se propague. Eles desenvolvem um patch (correção) que fecha essa brecha de segurança. A assinatura dessa atualização é a própria correção.

Os usuários que instalam essa atualização estão efetivamente "assinando" seu sistema operacional com a correção específica, o que torna muito mais difícil para o vírus explorar a vulnerabilidade. Assim, as atualizações de software também funcionam como uma forma de assinatura para evitar infecções por vírus conhecidos.

Para lidar com novas ameaças que não têm assinaturas conhecidas, os programas de antivírus utilizam técnicas de heurística e análise de comportamento. Estes são métodos avançados usados em segurança cibernética para identificar e combater malwares e outras ameaças cibernéticas. Eles procuram padrões de comportamento suspeitos que podem indicar atividade maliciosa. Embora isso ajude a identificar malwares desconhecidos, ainda não é uma solução única para cada ameaça.

A seguir, vamos explorar esses conceitos por meio de técnicas e ações práticas.

- Técnicas de heurística

Conheça algumas técnicas de heurística:

- Análise de sequência de comandos

- Suponhamos que um programa esteja se comportando de maneira suspeita, como tentar abrir vários arquivos ou se comunicar com servidores desconhecidos. A heurística pode analisar o comportamento dessas sequências de comandos para determinar se há indícios de atividade maliciosa.

- Monitoramento de ações suspeitas

- Um antivírus pode usar heurística para monitorar ações suspeitas, como a modificação de configurações de registro do sistema operacional, a tentativa de desativar o antivírus ou a execução de código em locais incomuns do sistema. Se alguma dessas ações for detectada, o antivírus pode alertar o usuário ou bloquear a atividade suspeita.

- Verificação de comportamento de redes

- A heurística também pode ser aplicada à análise de tráfego de uma rede de computadores. Por exemplo, se um programa começa a enviar grandes volumes de dados para um servidor estrangeiro, sem motivo aparente, isso pode acionar um alerta, indicando uma possível ameaça.

Clique em expandir e acompanhe os exemplos de uso da técnica de heurística e análise de comportamento.

| Detecção de ransomware |

|---|

|

Suponha que um programa desconhecido esteja criptografando rapidamente todos os arquivos do seu sistema. A análise de comportamento pode detectar essa atividade e reconhecê-la como uma característica típica do ransomware. O sistema pode interromper a ação e notificar o usuário sobre uma possível infecção. |

| Prevenção de ataques de dia zero |

|---|

|

Os ataques de dia zero são aqueles que exploram vulnerabilidades, ou seja, brechas em sistemas de computadores que podem ser exploradas por criminosos e que ainda não foram corrigidas. A análise de comportamento pode identificar atividades incomuns ou tentativas de explorar vulnerabilidades, permitindo que medidas preventivas sejam tomadas antes que o ataque seja bem-sucedido. |

| Identificação de botnets |

|---|

|

Botnets são redes de computadores comprometidos e controlados remotamente por um invasor. A análise de comportamento pode detectar atividades coordenadas de rede e comunicação suspeita, sinalizando a presença de uma botnet em um sistema. |

| Detecção de ataques de engenharia social |

|---|

|

Em resumo, técnicas de heurística e análise de comportamento são ferramentas poderosas na detecção de ameaças cibernéticas, especialmente aquelas que não têm assinaturas conhecidas. Elas se baseiam na observação do comportamento do software e na identificação de atividades suspeitas ou maliciosas. Essas técnicas são uma parte importante da segurança cibernética moderna, complementando as abordagens baseadas em assinaturas para proteger sistemas e dados contra ameaças em constante evolução. |

A análise de comportamento pode identificar tentativas de engenharia social, como um programa que tenta enganar o usuário para clicar em um link ou baixar um arquivo malicioso.

Em resumo, técnicas de heurística e análise de comportamento são ferramentas poderosas na detecção de ameaças cibernéticas, especialmente aquelas que não têm assinaturas conhecidas. Elas se baseiam na observação do comportamento do software e na identificação de atividades suspeitas ou maliciosas. Essas técnicas são uma parte importante da segurança cibernética moderna, complementando as abordagens baseadas em assinaturas para proteger sistemas e dados contra ameaças em constante evolução. Como aplicar as "vacinas" de segurança cibernética

Em vez de procurar uma única "vacina" para cada ameaça de malware, é importante adotar uma abordagem holística para a segurança cibernética. Aqui estão algumas medidas que podem ser aplicadas:

Mantenha o software atualizado. Use software de segurança (antivírus). Utilize filtro de e-mail. Realize backup regular de dados. Conscientize os usuários ao seu redor. Use firewalls e segurança de rede. Mantenha senhas fortes e atualizadas.

Manter seu sistema operacional, seus programas e aplicativos atualizados com as últimas correções de segurança é fundamental para fechar vulnerabilidades conhecidas. Exemplo

A Microsoft lança uma atualização de segurança (patch) para corrigir uma vulnerabilidade crítica no sistema operacional Windows. Essa correção é como uma "vacina" para proteger os sistemas contra exploração por um malware que aproveita essa vulnerabilidade.

Os administradores de sistemas e os usuários finais devem aplicar essa atualização de segurança em seus sistemas, assim como uma vacina é administrada para prevenir doenças. Isso fortalece a segurança dos sistemas contra ameaças conhecidas.

Instale software antivírus confiável e mantenha-o atualizado. Esses programas fornecem uma defesa contra ameaças conhecidas. Exemplo

Um antivírus utiliza heurística e análise de comportamento para detectar atividades suspeitas em um sistema. Por exemplo, se um programa começa a criptografar rapidamente arquivos, isso pode ser indicativo de ransomware.

A detecção comportamental e heurística não é uma "vacina" no sentido tradicional, mas funciona como uma camada de proteção contra ameaças desconhecidas. Quando atividades maliciosas são detectadas, o antivírus pode interromper o processo ou alertar o usuário.

Utilize um filtro de e-mail eficaz para bloquear mensagens de phishing e spam que podem conter malware. Exemplo

Um sistema de segurança de e-mail emprega um mecanismo de filtragem que identifica mensagens de phishing conhecidas, com base em assinaturas e características de conteúdo. Essa filtragem atua como uma "vacina" virtual.

Quando um e-mail suspeito chega à caixa de entrada, o sistema o identifica como uma possível ameaça e o move para a pasta de spam ou exibe um aviso para o usuário. Isso ajuda a proteger contra ataques conhecidos.

Faça cópias de segurança regulares dos seus dados importantes para evitar perdas irreparáveis em caso de ataque de ransomware ou de outra forma de malware.

Promova a conscientização em segurança cibernética entre os usuários da instituição e os usuários domésticos. Ensine-os a reconhecer ameaças comuns e a evitar comportamentos de risco.

Use firewalls e soluções de segurança de rede para proteger sua conexão à internet e seus sistemas contra ameaças externas.

Mantenha senhas fortes e atualizadas e ative a autenticação de dois fatores sempre que possível.

Siga essas dicas práticas e melhore a segurança da sua vida virtual! Prevenção é o melhor remédio!

A prevenção é fundamental quando se trata de proteger seus sistemas e dados contra códigos maliciosos. Reforçamos as melhores práticas a serem adotadas para alcançar a segurança digital. Dica

Examine anexos de e-mail e links com cautela, especialmente se eles forem de remetentes desconhecidos ou parecerem suspeitos. Evite sites suspeitos e downloads de fontes suspeitas. Atualize senhas regularmente e mantenha senhas fortes e exclusivas para todas as suas contas on-line. Utilize uma rede segura com senhas fortes para o roteador e a rede Wi-Fi. Certifique-se de que seu firewall esteja ativado e configurado corretamente. Conscientize os usuários ao seu redor sobre os riscos na internet. Permaneça atualizado sobre as ameaças cibernéticas mais recentes. Utilize soluções de segurança em camadas.

A educação em segurança cibernética é urgente para todos nós! Eduque-se e eduque os membros de sua família ou equipe de trabalho sobre as ameaças comuns, como phishing e spam. A conscientização é fundamental para se manter protegido em um ambiente digital em constante mudança. Soluções de segurança em camadas

A abordagem mais eficaz para a proteção contra malware envolve a implementação de uma variedade de medidas de segurança em camadas, que pode incluir uma combinação dos seguintes itens:

atualizações regulares de software; uso de firewalls; educação do usuário; filtragem de e-mail; e uso de antivírus e antimalware.

Exemplo

Considere que uma empresa implementa várias camadas de segurança, incluindo firewall, antivírus, filtragem de e-mail e conscientização dos funcionários. Cada uma dessas camadas age como uma "vacina" diferente, protegendo contra ameaças específicas.

Ao empregar várias medidas de segurança em camadas, a empresa cria uma defesa robusta que reduz as chances de uma infecção por malware bem-sucedida. Cada camada contribui para a proteção global contra ameaças.

Os códigos maliciosos representam uma ameaça séria e constante para a segurança cibernética, mas com as práticas adequadas de prevenção, você pode reduzir significativamente o risco de ser infectado.

Siga para o próximo tópico e acompanhe o desfecho do caso de Carlos. Casos de uma vida on-line

Agora que já caminhou até aqui no conteúdo, convidamos você a assistir ao vídeo em que o professor Wellington Nouga explica o que fazer para evitar passar pelos mesmos problemas que o Carlos, membro da família Silva. % buffered 00:00 00:00

Agora, que tal colocar os seus conhecimentos em prática? Se desejar, você pode utilizar o espaço a seguir para expressar suas ideias. Ao concluir, clique no botão para acessar o modelo de resposta à reflexão apresentada. Lembre-se de que esta atividade é formativa, autoinstrucional e não vale nota. Vamos testar os conhecimentos!

O que são códigos maliciosos e como podemos evitá-los? Revise suas ideias com base neste modelo de resposta!

Um código malicioso, muitas vezes referido como “malware” é um termo genérico que abrange uma variedade de programas e scripts desenvolvidos com a intenção de causar danos a sistemas de computador, roubar informações pessoais ou realizar atividades ilegais. Alguns exemplos de malware incluem vírus, worms, cavalos de Troia, spyware e ransomware.

Exemplos de 3 medidas para evitar códigos maliciosos:

1. Mantenha o software atualizado

Manter seu sistema operacional e todos os programas e aplicativos atualizados é crucial. As atualizações geralmente incluem correções de segurança que fecham vulnerabilidades exploradas por malware.

2. Use software de segurança

Instale e mantenha um software antivírus e antimalware confiável. Certifique-se de atualizá-lo regularmente para

garantir que tenha as informações mais recentes sobre ameaças.

3. Examine anexos de e-mail e links com cautela

Seja cauteloso ao abrir anexos de e-mail ou clicar em links, especialmente se eles forem de remetentes desconhecidos ou parecerem suspeitos. O phishing é uma das principais maneiras pelas quais o malware é distribuído.

3 Encerramento

A segurança cibernética é uma responsabilidade compartilhada, e a educação e a conscientização desempenham um papel fundamental na manutenção de um ambiente digital seguro. Atenção

Lembre-se de que a prevenção é o melhor caminho quando se trata de segurança cibernética. Adotar as medidas mencionadas acima e permanecer vigilante diariamente é essencial para proteger seus sistemas e dados contra as ameaças digitais em evolução.

Chegamos ao fim do Módulo 2 - O que são códigos maliciosos e como se proteger?, retorne ao ambiente virtual de aprendizagem para realizar o questionário e seguir com seus estudos.