SEG INFO2025 MOD4: mudanças entre as edições

| (29 revisões intermediárias pelo mesmo usuário não estão sendo mostradas) | |||

| Linha 66: | Linha 66: | ||

{{collapse top|bg=#E6E6FA|Segurança cibernética}} | {{collapse top|bg=#E6E6FA|Segurança cibernética}} | ||

Ações voltadas para a segurança de operações, visando garantir que os sistemas de informação sejam capazes de resistir a eventos no espaço cibernético, capazes de comprometer a disponibilidade, a integridade, a confidencialidade e a autenticidade dos dados armazenados, processados ou transmitidos e dos serviços que esses sistemas ofereçam ou tornem acessíveis. | Ações voltadas para a segurança de operações, visando garantir que os sistemas de informação sejam capazes de resistir a eventos no espaço cibernético, capazes de comprometer a disponibilidade, a integridade, a confidencialidade e a autenticidade dos dados armazenados, processados ou transmitidos e dos serviços que esses sistemas ofereçam ou tornem acessíveis. | ||

{{collapse bottom}} | {{collapse bottom}} | ||

==Dados vivos== | |||

Você já parou para pensar que, no mundo moderno, todos nós somos um pouco como "dados vivos"? Isso pode parecer estranho, mas é verdade e vou explicar. | Você já parou para pensar que, no mundo moderno, todos nós somos um pouco como "dados vivos"? Isso pode parecer estranho, mas é verdade e vou explicar. | ||

*Quase tudo o que fazemos on-line, e até mesmo off-line, gera informações sobre nós. Quando usamos nossos smartphones, computadores, ou até mesmo assistentes de voz como a Siri ou a Alexa, estamos compartilhando informações sobre nossos gostos, preferências e nossa localização. | |||

*Deixamos um rastro digital a cada vez que postamos uma foto no Instagram, fazemos uma compra on-line ou uma pesquisa no Google. Esses rastros são como pedaços de informação que as empresas coletam para nos conhecer melhor e oferecer produtos, serviços e anúncios mais direcionados. | |||

*E não para por aí! As câmeras de segurança, os sensores de movimento e até mesmo o cartão de crédito estão constantemente coletando dados sobre onde você está, o que está fazendo e como gasta seu dinheiro. | |||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Atenção: Esses dados podem ser usados para fins positivos ou negativos. Eles podem melhorar nossa experiência on-line, como quando as recomendações da Netflix nos ajudam a encontrar um filme com que temos afinidade. Mas também podem ser usados para direcionar anúncios desagradáveis ou até mesmo auxiliar no roubo de identidade. | |||

</blockquote> | |||

Portanto, é importante que todos nós estejamos cientes de como nossos dados são coletados e usados. Devemos tomar medidas para proteger nossa privacidade, por exemplo, usar senhas fortes, editar as configurações de privacidade em nossos dispositivos e ser seletivos sobre quais informações compartilhamos on-line. | Portanto, é importante que todos nós estejamos cientes de como nossos dados são coletados e usados. Devemos tomar medidas para proteger nossa privacidade, por exemplo, usar senhas fortes, editar as configurações de privacidade em nossos dispositivos e ser seletivos sobre quais informações compartilhamos on-line. | ||

Então, sim, em certo sentido, somos dados vivos em um mundo digital. Mas podemos controlar até onde esses dados vão e como eles são usados para garantir que nossa privacidade e segurança sejam protegidas. | Então, sim, em certo sentido, somos dados vivos em um mundo digital. Mas podemos controlar até onde esses dados vão e como eles são usados para garantir que nossa privacidade e segurança sejam protegidas. | ||

[[Imagem:fig21_SEG_INFO2025.svg|border|center|600px]] | |||

Você sabia que os dados corporativos também precisam de atenção quando falamos sobre o tema segurança on-line? Pois é, precisam sim! E a boa notícia é que, quando alguém toma cuidados em relação à sua vida virtual pessoal, isso consequentemente reflete na vida virtual profissional. | Você sabia que os dados corporativos também precisam de atenção quando falamos sobre o tema segurança on-line? Pois é, precisam sim! E a boa notícia é que, quando alguém toma cuidados em relação à sua vida virtual pessoal, isso consequentemente reflete na vida virtual profissional. | ||

Continue seus estudos neste módulo porque temos muitas dicas de como você pode manter seus dados profissionais seguros e contribuir para a segurança da informação do local em que trabalha. | Continue seus estudos neste módulo porque temos muitas dicas de como você pode manter seus dados profissionais seguros e contribuir para a segurança da informação do local em que trabalha. | ||

Duas vidas digitais em uma! | |||

==Duas vidas digitais em uma!== | |||

Vivemos em um mundo onde a tecnologia está em constante evolução e nossos dispositivos digitais são uma parte essencial de nossas vidas. | Vivemos em um mundo onde a tecnologia está em constante evolução e nossos dispositivos digitais são uma parte essencial de nossas vidas. | ||

| Linha 95: | Linha 100: | ||

A seguir, vamos explorar como você pode separar suas duas vidas digitais, mantendo seus dados pessoais e corporativos organizados e seguros. | A seguir, vamos explorar como você pode separar suas duas vidas digitais, mantendo seus dados pessoais e corporativos organizados e seguros. | ||

A realidade da vida digital dupla | |||

;A realidade da vida digital dupla | |||

A vida digital dupla tem suas vantagens. Permite que estejamos sempre conectados, acessando informações importantes a qualquer momento e em qualquer lugar. | A vida digital dupla tem suas vantagens. Permite que estejamos sempre conectados, acessando informações importantes a qualquer momento e em qualquer lugar. | ||

| Linha 103: | Linha 109: | ||

No entanto, essa conveniência vem com algumas armadilhas. | No entanto, essa conveniência vem com algumas armadilhas. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

Misturar dados pessoais e corporativos pode criar situações desconfortáveis, e até mesmo prejudiciais, para a sua carreira. | Misturar dados pessoais e corporativos pode criar situações desconfortáveis, e até mesmo prejudiciais, para a sua carreira. | ||

Exemplo | </blockquote> | ||

;Exemplo: Enviar um e-mail pessoal para um colega de trabalho por engano ou compartilhar uma foto íntima em uma plataforma corporativa pode ser constrangedor e, em alguns casos, até mesmo comprometer sua reputação. | |||

Percebeu a importância desse assunto?! Siga para o próximo tópico. | |||

'''Riscos da mistura de dados: quando a situação fica complicada''' | |||

Riscos da mistura de dados: quando a situação fica complicada | |||

Uma das principais preocupações com a vida digital dupla é a segurança dos dados. Dados corporativos podem conter informações confidenciais ou sigilosas que não devem ser compartilhadas fora do ambiente de trabalho. | Uma das principais preocupações com a vida digital dupla é a segurança dos dados. Dados corporativos podem conter informações confidenciais ou sigilosas que não devem ser compartilhadas fora do ambiente de trabalho. | ||

[[Imagem:fig22_SEG_INFO2025.svg|border|center|341px]] | |||

Quando os dados corporativos são misturados com os dados pessoais, eles podem se tornar vulneráveis a ameaças cibernéticas. | Quando os dados corporativos são misturados com os dados pessoais, eles podem se tornar vulneráveis a ameaças cibernéticas. | ||

Imagine que você recebe um e-mail de phishing* em sua conta de e-mail pessoal e acaba clicando em um link malicioso que contém algum tipo de vírus. Se suas contas de e-mail pessoal e de trabalho estiverem vinculadas ou se você acessa seu e-mail corporativo no mesmo dispositivo, os criminosos podem ganhar acesso aos sistemas da empresa, o que pode resultar em sérias consequências. | ;Exemplo: Imagine que você recebe um e-mail de phishing* em sua conta de e-mail pessoal e acaba clicando em um link malicioso que contém algum tipo de vírus. Se suas contas de e-mail pessoal e de trabalho estiverem vinculadas ou se você acessa seu e-mail corporativo no mesmo dispositivo, os criminosos podem ganhar acesso aos sistemas da empresa, o que pode resultar em sérias consequências. | ||

* Tipo de e-mail utilizado por criminosos para furtar informações ou contaminar um computador com vírus. | :* Tipo de e-mail utilizado por criminosos para furtar informações ou contaminar um computador com vírus. | ||

Então, sabe quando você usa o mesmo smartphone para enviar e-mails de trabalho e tirar selfies no Instagram? É aí que a mistura de dados começa a ficar bagunçada e perigosa. Siga adiante e saiba mais sobre isso. | Então, sabe quando você usa o mesmo smartphone para enviar e-mails de trabalho e tirar selfies no Instagram? É aí que a mistura de dados começa a ficar bagunçada e perigosa. Siga adiante e saiba mais sobre isso. | ||

Hacker à vista! | |||

;Hacker à vista! | |||

Primeiramente, vamos falar sobre os atacantes, os hackers do mal ou criminosos. Eles são como os vilões do mundo digital, sempre à espreita, esperando as pessoas caírem em suas armadilhas. E quando isso acontece, pode ser uma grande dor de cabeça e prejudicar a segurança da instituição na qual a pessoa trabalha. | Primeiramente, vamos falar sobre os atacantes, os hackers do mal ou criminosos. Eles são como os vilões do mundo digital, sempre à espreita, esperando as pessoas caírem em suas armadilhas. E quando isso acontece, pode ser uma grande dor de cabeça e prejudicar a segurança da instituição na qual a pessoa trabalha. | ||

Privacidade! Que privacidade? | |||

==Privacidade! Que privacidade?== | |||

Outro problema é a privacidade. Você provavelmente não quer que seus colegas de trabalho vejam fotos da sua última viagem à praia, certo? Quando os dados pessoais e de trabalho se misturam, você corre o risco de compartilhar coisas que não deveria no ambiente de trabalho. | Outro problema é a privacidade. Você provavelmente não quer que seus colegas de trabalho vejam fotos da sua última viagem à praia, certo? Quando os dados pessoais e de trabalho se misturam, você corre o risco de compartilhar coisas que não deveria no ambiente de trabalho. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

Isso pode ser embaraçoso e até mesmo prejudicar sua carreira. Mas como evitar essa bagunça? | Isso pode ser embaraçoso e até mesmo prejudicar sua carreira. Mas como evitar essa bagunça? | ||

</blockquote> | |||

A boa notícia é que existem maneiras de evitar essa confusão. | A boa notícia é que existem maneiras de evitar essa confusão. | ||

Clique | Clique em Expandir para descobrir como. | ||

{{collapse top|bg=#E6E6FA|Contas separadas}} | |||

A primeira dica é criar contas separadas para suas atividades pessoais e corporativas sempre que possível. Isso inclui contas de e-mail, redes sociais e até mesmo serviços de armazenamento em nuvem. Ter diferentes identidades digitais ajuda a evitar a mistura de informações. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Perfil de usuário}} | |||

A segunda dica é criar perfis de usuários diferentes. Muitos dispositivos, como smartphones e computadores, permitem a criação de perfis de usuário separados. Isso é particularmente útil, pois você pode ter um perfil para o trabalho e outro para as atividades pessoais. Assim, os aplicativos, as configurações e os arquivos ficam isolados. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Aplicativos de gerenciamento de senhas}} | |||

A terceira dica é usar aplicativos de gerenciamento de senhas. Isso é fundamental para mantê-las seguras e organizadas. Eles são aplicativos que podem ser usados no seu celular, computador ou tablet e têm como principal objetivo guardar as senhas que você cadastra nesses dispositivos de forma segura. Funcionam como um cofre virtual: você configura uma única senha para abrir e cadastrar todas as outras e, quando precisar de uma delas, só precisa da senha do cofre para isso. Simples, não é mesmo? Os aplicativos podem ajudar a manter as senhas do trabalho e as pessoais separadas, além de criar senhas fortes para proteger suas contas. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Armazenamento em nuvem}} | |||

A quarta dica é usar os serviços de armazenamento em nuvem, ou seja, os repositórios virtuais na internet. Na nuvem, separe seus documentos e arquivos pessoais e de trabalho. Isso facilita manter tudo organizado e acessível apenas para quem deve ter acesso. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Alerta e notificações}} | |||

A quinta dica é configurar alertas ou notificações diferentes para o trabalho e atividades pessoais em seus dispositivos. Tal ação ajuda a identificar rapidamente a origem das mensagens e chamadas, evitando confusões. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Estabeleça limites}} | |||

A sexta dica é estabelecer limites de tempo para o uso pessoal e profissional do dispositivo. Ter equilíbrio é importante para evitar que uma parte de sua vida digital invada a outra. | A sexta dica é estabelecer limites de tempo para o uso pessoal e profissional do dispositivo. Ter equilíbrio é importante para evitar que uma parte de sua vida digital invada a outra. | ||

{{collapse bottom}} | |||

Siga essas dicas preciosas e tenha mais tranquilidade e segurança ao acessar seus dados pessoais e profissionais. | Siga essas dicas preciosas e tenha mais tranquilidade e segurança ao acessar seus dados pessoais e profissionais. | ||

O elo mais fraco da corrente é o usuário, e “eles” sabem disso! | |||

==O elo mais fraco da corrente é o usuário, e “eles” sabem disso!== | |||

Ei, vamos falar sério aqui! Quando se trata de segurança cibernética, geralmente o usuário é o elo mais fraco. Isso ocorre por falta de informação sobre os perigos que corremos quando estamos conectados ou até mesmo por descuido. Os criminosos cibernéticos sabem disso e estão prontos para explorar nossas fraquezas. | Ei, vamos falar sério aqui! Quando se trata de segurança cibernética, geralmente o usuário é o elo mais fraco. Isso ocorre por falta de informação sobre os perigos que corremos quando estamos conectados ou até mesmo por descuido. Os criminosos cibernéticos sabem disso e estão prontos para explorar nossas fraquezas. | ||

Acompanhe os próximos tópicos para explorar alguns fatos que tornam isso verdade. | Acompanhe os próximos tópicos para explorar alguns fatos que tornam isso verdade. | ||

Senhas preguiçosas | |||

;Senhas preguiçosas | |||

Quantos de nós usamos "123456" como senha?! Isso é como deixar a porta de casa destrancada. Os criminosos cibernéticos adoram senhas fáceis de adivinhar. Quando não investimos tempo para criar senhas fortes, estamos basicamente convidando-os para entrar. | Quantos de nós usamos "123456" como senha?! Isso é como deixar a porta de casa destrancada. Os criminosos cibernéticos adoram senhas fáceis de adivinhar. Quando não investimos tempo para criar senhas fortes, estamos basicamente convidando-os para entrar. | ||

Acompanhe as dicas no infográfico. | Acompanhe as dicas no infográfico. | ||

[[Imagem:fig23_SEG_INFO2025.svg|border|center|600px]] | |||

Essas dicas são valiosas! Coloque-as em prática para ter maior segurança na sua vida digital. | Essas dicas são valiosas! Coloque-as em prática para ter maior segurança na sua vida digital. | ||

Desatenção nas redes sociais | |||

;Desatenção nas redes sociais | |||

Ah, e o que eu posto nas redes sociais influencia na minha segurança?! | Ah, e o que eu posto nas redes sociais influencia na minha segurança?! | ||

Muitas vezes, compartilhamos informações pessoais que podem ser usadas para nos hackear, como nomes de animais de estimação, datas de nascimento e lugares que frequentamos. Os criminosos cibernéticos não têm que cavar muito fundo para encontrar essas informações. | Muitas vezes, compartilhamos informações pessoais que podem ser usadas para nos hackear, como nomes de animais de estimação, datas de nascimento e lugares que frequentamos. Os criminosos cibernéticos não têm que cavar muito fundo para encontrar essas informações. | ||

Nas redes sociais, as informações se propagam rapidamente e, depois que algo é divulgado, dificilmente pode ser apagado ou controlado. Alguém pode já ter copiado e passado adiante. Ou seja, uma vez postado, sempre postado. Portanto, considere que você está em um local público e tudo que você posta pode ser visto por alguém, tanto agora como no futuro. | <blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | ||

;Atenção: Nas redes sociais, as informações se propagam rapidamente e, depois que algo é divulgado, dificilmente pode ser apagado ou controlado. Alguém pode já ter copiado e passado adiante. Ou seja, uma vez postado, sempre postado. Portanto, considere que você está em um local público e tudo que você posta pode ser visto por alguém, tanto agora como no futuro. | |||

</blockquote> | |||

Acompanhe os próximos tópicos com dicas para aumentar sua segurança nas redes sociais. | Acompanhe os próximos tópicos com dicas para aumentar sua segurança nas redes sociais. | ||

Seja seletivo ao aceitar seguidores | |||

;Seja seletivo ao aceitar seguidores | |||

Quanto maior sua rede, maior a exposição de seus dados, postagens e lista de contatos. Isso aumenta o risco de abuso dessas informações. Aceitar qualquer contato facilita a ação de pessoas mal-intencionadas. | Quanto maior sua rede, maior a exposição de seus dados, postagens e lista de contatos. Isso aumenta o risco de abuso dessas informações. Aceitar qualquer contato facilita a ação de pessoas mal-intencionadas. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Dica | |||

:*Configure sua conta como privada. | |||

:*Verifique a identidade da pessoa antes de aceitá-la em sua rede e bloqueie contas falsas. | |||

</blockquote> | |||

Limite o compartilhamento de informações do perfil | ;Limite o compartilhamento de informações do perfil | ||

Algumas redes sociais não permitem contas privadas e dão acesso público às informações do seu perfil. Para controlar como essas informações são compartilhadas, há ajustes que você pode fazer. | Algumas redes sociais não permitem contas privadas e dão acesso público às informações do seu perfil. Para controlar como essas informações são compartilhadas, há ajustes que você pode fazer. | ||

Evite compartilhar publicamente informações pessoais, por exemplo, número de telefone, ou informações sobre a empresa que você trabalha. Ajuste as configurações sobre o compartilhamento das informações. | Evite compartilhar publicamente informações pessoais, por exemplo, número de telefone, ou informações sobre a empresa que você trabalha. Ajuste as configurações sobre o compartilhamento das informações. | ||

Controle quem pode ver suas postagens | |||

;Controle quem pode ver suas postagens | |||

Sua rede pode ser variada, com contatos próximos, com outros, nem tanto. Você pode escolher compartilhar postagens diferentes com pessoas diferentes para minimizar sua exposição. | Sua rede pode ser variada, com contatos próximos, com outros, nem tanto. Você pode escolher compartilhar postagens diferentes com pessoas diferentes para minimizar sua exposição. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Dica | |||

:*Selecione o público-alvo de suas postagens. | |||

:*Crie listas personalizadas de contatos, quando a plataforma permitir. | |||

</blockquote> | |||

Proteja o acesso à sua conta | ;Proteja o acesso à sua conta | ||

Contas de redes sociais são valiosas para atacantes que tentam invadi-las e usá-las para espalhar malware e aplicar golpes na rede de contatos. Eles se aproveitam da confiança entre os usuários e da velocidade com que as informações se propagam. | Contas de redes sociais são valiosas para atacantes que tentam invadi-las e usá-las para espalhar malware e aplicar golpes na rede de contatos. Eles se aproveitam da confiança entre os usuários e da velocidade com que as informações se propagam. | ||

Siga as mesmas dicas da seção de senhas preguiçosas, e se perceber que a sua conta da rede social foi invadida, você precisará trocar a senha e seguir os procedimentos para recuperação de acesso, se necessário. | Siga as mesmas dicas da seção de senhas preguiçosas, e se perceber que a sua conta da rede social foi invadida, você precisará trocar a senha e seguir os procedimentos para recuperação de acesso, se necessário. | ||

Não acredite em tudo | |||

;Não acredite em tudo | |||

Nas redes sociais, circulam informações de qualquer tipo e origem, inclusive falsas e maliciosas. Acreditar cegamente em tudo que você recebe ou acessa facilita a ação de golpistas. | Nas redes sociais, circulam informações de qualquer tipo e origem, inclusive falsas e maliciosas. Acreditar cegamente em tudo que você recebe ou acessa facilita a ação de golpistas. | ||

| Linha 192: | Linha 243: | ||

Não podemos esquecer das mensagens que recebemos via chat, mesmo de pessoas conhecidas: muitos golpes na internet são realizados por meio dessas mensagens pedindo dinheiro ou transferências bancárias. Desconfie! | Não podemos esquecer das mensagens que recebemos via chat, mesmo de pessoas conhecidas: muitos golpes na internet são realizados por meio dessas mensagens pedindo dinheiro ou transferências bancárias. Desconfie! | ||

Proteja seu futuro profissional | |||

;Proteja seu futuro profissional | |||

O conjunto de informações sobre você nas redes sociais pode ser usado por empresas e recrutadores para conhecê-lo melhor, portanto, é importante seguir algumas dicas para não ter problemas com seu emprego atual ou com aquele que você tanto sonha. | O conjunto de informações sobre você nas redes sociais pode ser usado por empresas e recrutadores para conhecê-lo melhor, portanto, é importante seguir algumas dicas para não ter problemas com seu emprego atual ou com aquele que você tanto sonha. | ||

*Avalie se suas postagens podem afetar negativamente sua imagem. | |||

*Separe seus contatos em redes ou listas específicas; poste conforme o público a que se destina. | |||

*Respeite a política de uso de redes sociais da sua empresa ou escola. | |||

[[Imagem:fig24_SEG_INFO2025.svg|border|center|341px]] | |||

Não se esqueça de que suas interações sociais, como curtidas e compartilhamentos, dizem muito sobre você, pois demonstram seu apoio àquele conteúdo. Se o conteúdo for indevido, isso pode gerar consequências, inclusive judiciais. | Não se esqueça de que suas interações sociais, como curtidas e compartilhamentos, dizem muito sobre você, pois demonstram seu apoio àquele conteúdo. Se o conteúdo for indevido, isso pode gerar consequências, inclusive judiciais. | ||

| Linha 204: | Linha 258: | ||

Por isso, não curta nem compartilhe conteúdos que envolvam: | Por isso, não curta nem compartilhe conteúdos que envolvam: | ||

*violência; | |||

*calúnia e difamação; | |||

*discriminação. | |||

Saibam o que postam sobre você | ;Saibam o que postam sobre você | ||

Outros usuários podem marcar ou mencionar você em postagens e expor sua privacidade. Apesar de não ser possível impedir, você pode escolher não incluir tais postagens no seu perfil. Você pode alterar as configurações para analisar postagens em que for marcado. | Outros usuários podem marcar ou mencionar você em postagens e expor sua privacidade. Apesar de não ser possível impedir, você pode escolher não incluir tais postagens no seu perfil. Você pode alterar as configurações para analisar postagens em que for marcado. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

Caso não se sinta confortável, peça para a pessoa excluir a marcação ou a postagem. | Caso não se sinta confortável, peça para a pessoa excluir a marcação ou a postagem. | ||

Respeite a privacidade alheia | </blockquote> | ||

;Respeite a privacidade alheia | |||

Algumas pessoas não gostam de ter a privacidade exposta nas redes sociais. Pense como você se sentiria se fizessem isso com você. Para não cometer esse erro, pratique as atitudes destacadas a seguir. | Algumas pessoas não gostam de ter a privacidade exposta nas redes sociais. Pense como você se sentiria se fizessem isso com você. Para não cometer esse erro, pratique as atitudes destacadas a seguir. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Dica | |||

:*Evite falar sobre as ações, hábitos e rotina de outras pessoas, pense como elas sentiriam se aquilo se tornasse público. | |||

:*Se for o caso, peça autorização antes de postar imagens em que outras pessoas apareçam e compartilhar postagens que não são suas. | |||

</blockquote> | |||

Cuidado com aplicativos de terceiros | ;Cuidado com aplicativos de terceiros | ||

Aplicativos de terceiros, como jogos, testes de personalidade e edição de imagens, podem capturar suas informações pessoais, fotos, histórico de navegação e lista de contatos para usos diversos e abusivos. | Aplicativos de terceiros, como jogos, testes de personalidade e edição de imagens, podem capturar suas informações pessoais, fotos, histórico de navegação e lista de contatos para usos diversos e abusivos. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

Pense bem antes de acessar esses aplicativos e leia os termos de uso e privacidade! | Pense bem antes de acessar esses aplicativos e leia os termos de uso e privacidade! | ||

</blockquote> | |||

Verifique periodicamente quais aplicativos e sites podem acessar suas contas e revogue os acessos que não usa mais ou possam ser maliciosos. Mesmo com esses cuidados, ainda temos mais algumas dicas para você seguir: | Verifique periodicamente quais aplicativos e sites podem acessar suas contas e revogue os acessos que não usa mais ou possam ser maliciosos. Mesmo com esses cuidados, ainda temos mais algumas dicas para você seguir: | ||

*Instale em seus dispositivos somente aplicativos de fontes e lojas oficiais. | |||

*Antes da instalação, verifique as telas e o nome do aplicativo, para garantir que esteja no aplicativo oficial e não instale um programa falso. | |||

*Confira se o desenvolvedor é confiável, o número de pessoas que instalaram o aplicativo e a opinião delas sobre a sua experiência. | |||

*Durante a instalação fique atento às permissões, fornecendo apenas aquelas que considerar necessárias. | |||

*Limite quais aplicativos podem acessar o microfone, a câmera, seus contatos e sua localização. | |||

Manter aplicativos que você não usa mais pode expor o seu dispositivo a riscos indesejados. Por isso, é muito importante fazer uma checagem nele e apagá-los. Além de ser mais seguro, você também terá mais espaço livre para usar como quiser. | Manter aplicativos que você não usa mais pode expor o seu dispositivo a riscos indesejados. Por isso, é muito importante fazer uma checagem nele e apagá-los. Além de ser mais seguro, você também terá mais espaço livre para usar como quiser. | ||

E o que fazer quanto aos meus equipamentos e mídias? | |||

;E o que fazer quanto aos meus equipamentos e mídias? | |||

Equipamentos como computadores, tablets e celulares podem se tornar um atrativo quando falamos de ataques. Além disso, temos os pen drives e outras mídias que armazenem informações pessoais ou da empresa, e é preciso tomar alguns cuidados para não as expor ou perdê-las. | Equipamentos como computadores, tablets e celulares podem se tornar um atrativo quando falamos de ataques. Além disso, temos os pen drives e outras mídias que armazenem informações pessoais ou da empresa, e é preciso tomar alguns cuidados para não as expor ou perdê-las. | ||

Clique | Clique Expandir para acessar as dicas de boas práticas. | ||

{{collapse top|bg=#E6E6FA|Atualize o sistema e os aplicativos}} | |||

Existem vários golpes sendo concretizados em celulares ou computadores devido a aplicativos que estão desatualizados e que, por isso, possuem “brechas de segurança” utilizadas por criminosos. O simples fato de você aceitar aquela atualização que apareceu no seu celular, que você resolveu deixar para depois, pode tornar seu equipamento mais seguro. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Use mecanismos de segurança}} | |||

Use mecanismos de segurança como antivírus e firewall. Eles estão disponíveis na maioria dos sistemas operacionais dos computadores atuais. Não se esqueça de que não apenas computadores precisam de antivírus, mas seu celular também. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Delete dados dos dispositivos descartados}} | |||

Antes de se desfazer de seus equipamentos e mídias, apague os dados armazenados, subscrevendo discos ou restaurando para opções de fábrica. Muito cuidado com aquele celular que você resolveu vender! Lembre-se de que era um equipamento que você utilizava no dia a dia e que contém muitas informações sobre sua vida pessoal. Uma restauração de fábrica nesse aparelho é obrigatória para que seus dados não sejam expostos. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Selecione bem empresa de manutenção técnica}} | |||

Escolha empresas com boa reputação ao enviar seus equipamentos para manutenção. Existem muitos casos de pessoas que tiveram seus dados expostos por escolher estabelecimentos com má reputação e serviço duvidoso. | Escolha empresas com boa reputação ao enviar seus equipamentos para manutenção. Existem muitos casos de pessoas que tiveram seus dados expostos por escolher estabelecimentos com má reputação e serviço duvidoso. | ||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Use equipamentos de terceiros com cuidado}} | |||

uas informações são muito importantes. Por isso, cuidado para não perder pen drives, discos externos ou até mesmo aquele seu DVD antigo contendo fotos. Sempre proteja seus dados! | |||

{{collapse bottom}} | |||

Suas informações são muito importantes. Por isso, cuidado para não perder pen drives, discos externos ou até mesmo aquele seu DVD antigo contendo fotos. Sempre proteja seus dados! | Suas informações são muito importantes. Por isso, cuidado para não perder pen drives, discos externos ou até mesmo aquele seu DVD antigo contendo fotos. Sempre proteja seus dados! | ||

E-mail: um desafio de Segurança da Informação que ainda nos dá dor de cabeça! | |||

;E-mail: um desafio de Segurança da Informação que ainda nos dá dor de cabeça! | |||

Ei, quem aí nunca teve um problema com e-mails? Por mais que tentemos manter nossas mensagens seguras, ainda ocorrem furos e não conseguimos encontrar a peça que falta para montar o quebra-cabeça e compreender o que acontece. | Ei, quem aí nunca teve um problema com e-mails? Por mais que tentemos manter nossas mensagens seguras, ainda ocorrem furos e não conseguimos encontrar a peça que falta para montar o quebra-cabeça e compreender o que acontece. | ||

Descubra que furos seriam esses: | |||

Grandes empresas ou serviços de e-mail são hackeados, e nossas informações pessoais voam por aí. Não importa o quão seguro pensemos que estamos, esses vazamentos podem nos pegar desprevenidos. | ;Phishing: pescaria digital! Grandes empresas ou serviços de e-mail são hackeados, e nossas informações pessoais voam por aí. Não importa o quão seguro pensemos que estamos, esses vazamentos podem nos pegar desprevenidos. | ||

;Senhas: aquela dor de cabeça infinita! Quantas vezes você já esqueceu alguma senha sua? E, convenhamos, muitas vezes usamos a mesma senha em todos os lugares. Isso é um prato cheio para os criminosos. Uma vez que eles descobrem a senha, eles testam em todos os lugares associados a você. | |||

;Vazamentos de dados: Grandes empresas ou serviços de e-mail são hackeados, e nossas informações pessoais voam por aí. Não importa o quão seguro pensemos que estamos, esses vazamentos podem nos pegar desprevenidos. | |||

Mas nem tudo está perdido, será que encontramos a peça que faltava do quebra-cabeça?! Compartilho algumas dicas do que pode ser feito para proteger seus e-mails. | Mas nem tudo está perdido, será que encontramos a peça que faltava do quebra-cabeça?! Compartilho algumas dicas do que pode ser feito para proteger seus e-mails. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Dica | |||

:*Desconfie de links ou pedidos de pagamentos recebidos via mensagens eletrônicas, mesmo vindo de pessoas conhecidas. | |||

:*Seja cuidadoso ao acessar seu webmail: digite a URL diretamente no navegador. | |||

:*Armazene e-mails confidenciais em formato criptografado. | |||

:*Autenticação em duas etapas também é uma boa arma contra os criminosos. | |||

:*Não se esqueça de ter uma senha para cada e-mail. | |||

</blockquote> | |||

Reduza a quantidade de dados sobre você na internet | ;Reduza a quantidade de dados sobre você na internet | ||

Você já refletiu sobre a quantidade de informações da sua vida que estão na internet? Fotos, dados pessoais, lugares que você visitou… tudo está lá. Talvez seja hora de reconsiderar e compartilhar menos dados on-line. | Você já refletiu sobre a quantidade de informações da sua vida que estão na internet? Fotos, dados pessoais, lugares que você visitou… tudo está lá. Talvez seja hora de reconsiderar e compartilhar menos dados on-line. | ||

*Primeiramente, a privacidade. Quanto mais você compartilha, mais as empresas, e até mesmo pessoas aleatórias, podem saber sobre você. Isso pode ser um pouco assustador, não acha?! Reduzir a quantidade de dados que compartilhamos nos dá um pouco mais de controle sobre o que os outros sabem. | |||

*Segundo, a segurança. Quanto mais informações pessoais você disponibiliza na internet, mais fácil é para os criminosos atacarem. Eles podem usar suas informações para atividades ilícitas. Portanto, quanto menos dados você deixar disponíveis, menor será o risco. | |||

Segundo, a segurança. Quanto mais informações pessoais você disponibiliza na internet, mais fácil é para os criminosos atacarem. Eles podem usar suas informações para atividades ilícitas. Portanto, quanto menos dados você deixar disponíveis, menor será o risco. | |||

Por onde começar a deixar de se expor e garantir mais segurança? Comece a refletir sobre os dados que você divulga e, em seguida, sobre os dados coletados por você. | Por onde começar a deixar de se expor e garantir mais segurança? Comece a refletir sobre os dados que você divulga e, em seguida, sobre os dados coletados por você. | ||

| Linha 280: | Linha 362: | ||

Para os dados coletados, a indicação é que você procure usar conexões seguras; que seja seletivo ao baixar aplicativos; observar as configurações de privacidade dos seus aplicativos e navegadores; ao acessar sites, procure limitar a coleta de dados por cookies e, preferencialmente, autorize somente aqueles essenciais ao funcionamento da sessão; por fim, limpe frequentemente o histórico de navegação. | Para os dados coletados, a indicação é que você procure usar conexões seguras; que seja seletivo ao baixar aplicativos; observar as configurações de privacidade dos seus aplicativos e navegadores; ao acessar sites, procure limitar a coleta de dados por cookies e, preferencialmente, autorize somente aqueles essenciais ao funcionamento da sessão; por fim, limpe frequentemente o histórico de navegação. | ||

“Clicadores compulsivos”: você é um deles? | |||

==“Clicadores compulsivos”: você é um deles?== | |||

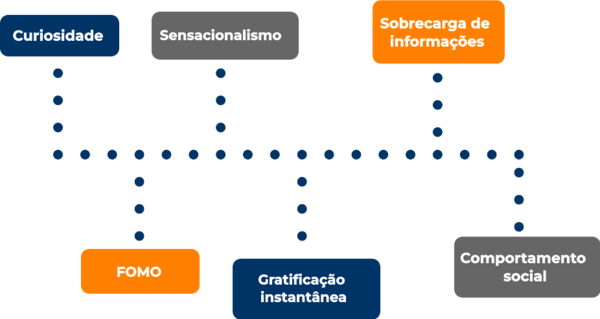

E aí, você é daquelas pessoas que clicam em tudo o que aparece pela frente na internet?! Caso tenha respondido que sim, saiba que você não é o único a fazer isso. Muitas pessoas têm dentro de si ao menos um pouco do perfil "clicador compulsivo". Acompanhe os próximos tópicos para saber por que isso acontece. | E aí, você é daquelas pessoas que clicam em tudo o que aparece pela frente na internet?! Caso tenha respondido que sim, saiba que você não é o único a fazer isso. Muitas pessoas têm dentro de si ao menos um pouco do perfil "clicador compulsivo". Acompanhe os próximos tópicos para saber por que isso acontece. | ||

Por que somos “clicadores compulsivos”? | |||

;Por que somos “clicadores compulsivos”? | |||

Vamos encarar a verdade. A internet é um lugar cheio de coisas interessantes, curiosas e divertidas, não é mesmo?! Há tanto para explorar, desde vídeos engraçados a artigos inovadores! E, por isso, é fácil se perder navegando pela web. | Vamos encarar a verdade. A internet é um lugar cheio de coisas interessantes, curiosas e divertidas, não é mesmo?! Há tanto para explorar, desde vídeos engraçados a artigos inovadores! E, por isso, é fácil se perder navegando pela web. | ||

| Linha 290: | Linha 374: | ||

Acompanhe no infográfico as razões que podem nos levar a clicar em determinados conteúdos. | Acompanhe no infográfico as razões que podem nos levar a clicar em determinados conteúdos. | ||

[[Imagem:fig25_SEG_INFO2025.svg|border|center|600px]] | |||

Agora, vamos detalhar cada um desses itens. | Agora, vamos detalhar cada um desses itens. | ||

Curiosidade inata | |||

;Curiosidade inata | |||

A curiosidade é uma característica intrínseca dos seres humanos. Quando vemos um link ou título provocativo, nosso cérebro fica instantaneamente intrigado. É como abrir um presente para descobrir o que há dentro. | A curiosidade é uma característica intrínseca dos seres humanos. Quando vemos um link ou título provocativo, nosso cérebro fica instantaneamente intrigado. É como abrir um presente para descobrir o que há dentro. | ||

| Linha 299: | Linha 386: | ||

Mas como tudo na vida, a curiosidade on-line tem seu lado bom e seu lado ruim. Às vezes, a manchete ou o link chama nossa atenção, mas o conteúdo não é tão incrível quanto esperávamos. Outras vezes, podemos ser levados para sites enganosos ou clicar em coisas que não deveríamos. | Mas como tudo na vida, a curiosidade on-line tem seu lado bom e seu lado ruim. Às vezes, a manchete ou o link chama nossa atenção, mas o conteúdo não é tão incrível quanto esperávamos. Outras vezes, podemos ser levados para sites enganosos ou clicar em coisas que não deveríamos. | ||

Então, da próxima vez que você sentir aquela coceirinha de curiosidade ao ver um link provocativo, lembre-se de examinar com um olhar crítico. Não se deixe levar apenas pelo suspense, verifique se a fonte é confiável e se o conteúdo corresponde às expectativas. | <blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | ||

;Atenção: Então, da próxima vez que você sentir aquela coceirinha de curiosidade ao ver um link provocativo, lembre-se de examinar com um olhar crítico. Não se deixe levar apenas pelo suspense, verifique se a fonte é confiável e se o conteúdo corresponde às expectativas. | |||

</blockquote> | |||

A curiosidade pode ser uma grande amiga na internet, mas também pode ser uma inimiga se não soubermos usá-la com sabedoria! | A curiosidade pode ser uma grande amiga na internet, mas também pode ser uma inimiga se não soubermos usá-la com sabedoria! | ||

FOMO: medo de perder algo | |||

'''FOMO: medo de perder algo''' | |||

O FOMO (Fear of Missing Out) que pode ser traduzido como “Medo de Perder Algo”, é algo real. As pessoas geralmente não querem ficar para trás e perder informações interessantes ou tendências. Então, elas clicam nos links para garantir que não estão perdendo algo importante. É como se a internet fosse uma festa constante, e ninguém quer ficar de fora. | O FOMO (Fear of Missing Out) que pode ser traduzido como “Medo de Perder Algo”, é algo real. As pessoas geralmente não querem ficar para trás e perder informações interessantes ou tendências. Então, elas clicam nos links para garantir que não estão perdendo algo importante. É como se a internet fosse uma festa constante, e ninguém quer ficar de fora. | ||

Clique | Clique Expandir para conferir quais são os sintomas de quem desenvolveu FOMO. | ||

{{collapse top|bg=#E6E6FA|Ansiedade e estresse}} | |||

O indivíduo fica preocupado e agitado por não estar presente em determinado evento ou situação. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Insônia}} | |||

O medo de perder algo pode interferir no sono e gerar problemas de insônia. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Compulsão por redes sociais}} | |||

O indivíduo fica checando constantemente as redes sociais para saber o que está acontecendo e se sentir incluído. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Baixo autoestima}} | |||

A pessoa pode ter sentimentos de inadequação e baixa autoestima, principalmente quando outras pessoas parecem estar se divertindo mais ou aproveitando melhor a vida. | A pessoa pode ter sentimentos de inadequação e baixa autoestima, principalmente quando outras pessoas parecem estar se divertindo mais ou aproveitando melhor a vida. | ||

Sensacionalismo on-line | {{collapse bottom}} | ||

;Sensacionalismo ''on-line'' | |||

A mídia e os criadores de conteúdo sabem como atrair nossa atenção. Eles usam manchetes sensacionalistas, imagens cativantes e táticas de marketing para nos seduzir. A frase "As 10 coisas mais inacreditáveis que você já viu!" soa irresistível, concorda? | A mídia e os criadores de conteúdo sabem como atrair nossa atenção. Eles usam manchetes sensacionalistas, imagens cativantes e táticas de marketing para nos seduzir. A frase "As 10 coisas mais inacreditáveis que você já viu!" soa irresistível, concorda? | ||

| Linha 318: | Linha 423: | ||

E é aí que mora o perigo. Muitas vezes, a realidade não é tão incrível quanto a manchete. Você acaba lendo sobre algo que nem é tão surpreendente assim. E, ainda pior, às vezes, essas manchetes levam a informações erradas, enganosas ou a links recheados com vírus e golpes. | E é aí que mora o perigo. Muitas vezes, a realidade não é tão incrível quanto a manchete. Você acaba lendo sobre algo que nem é tão surpreendente assim. E, ainda pior, às vezes, essas manchetes levam a informações erradas, enganosas ou a links recheados com vírus e golpes. | ||

Então, da próxima vez que você vir uma manchete que parece boa demais para ser verdade, dê uma pausa. Pergunte a si mesmo se vale a pena clicar. Às vezes, o conteúdo é tão sensacional quanto a manchete, mas, outras vezes, você pode estar caindo em uma armadilha cibernética. | <blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | ||

;Dica: Então, da próxima vez que você vir uma manchete que parece boa demais para ser verdade, dê uma pausa. Pergunte a si mesmo se vale a pena clicar. Às vezes, o conteúdo é tão sensacional quanto a manchete, mas, outras vezes, você pode estar caindo em uma armadilha cibernética. | |||

</blockquote> | |||

No mundo on-line, uma boa regra é: se parece bom demais para ser verdade, pode não ser tudo o que parece. Portanto, mantenha seus olhos abertos, e não deixe que as manchetes sensacionalistas o levem para um beco sem saída na internet. | No mundo on-line, uma boa regra é: se parece bom demais para ser verdade, pode não ser tudo o que parece. Portanto, mantenha seus olhos abertos, e não deixe que as manchetes sensacionalistas o levem para um beco sem saída na internet. | ||

Gratificação instantânea | |||

;Gratificação instantânea | |||

Clicar em links e descobrir algo novo libera uma dose de dopamina em nosso corpo. Isso nos dá uma sensação de gratificação instantânea, tornando a experiência de navegar na web viciante. É como uma recompensa pelo ato de clicar, e isso nos leva a querer mais. | Clicar em links e descobrir algo novo libera uma dose de dopamina em nosso corpo. Isso nos dá uma sensação de gratificação instantânea, tornando a experiência de navegar na web viciante. É como uma recompensa pelo ato de clicar, e isso nos leva a querer mais. | ||

[[Imagem:fig26_SEG_INFO2025.svg|border|center|341px]] | |||

A dopamina é como o chefe do sistema de recompensa do cérebro. Ela diz: "Isso foi incrível! Faça mais disso!". Então, quando você clica em algo e gosta do que encontra, seu cérebro faz uma festa e libera uma dose de dopamina. | A dopamina é como o chefe do sistema de recompensa do cérebro. Ela diz: "Isso foi incrível! Faça mais disso!". Então, quando você clica em algo e gosta do que encontra, seu cérebro faz uma festa e libera uma dose de dopamina. | ||

Percebeu como clicar e explorar a web pode ser tão cativante?! Cada novo link é uma caixinha de surpresas, uma chance de ganhar um pouco mais de dopamina. E quem não quer mais dessa sensação de "Uau!"? | Percebeu como clicar e explorar a web pode ser tão cativante?! Cada novo link é uma caixinha de surpresas, uma chance de ganhar um pouco mais de dopamina. E quem não quer mais dessa sensação de "Uau!"? | ||

Mas cuidado: essa sensação é boa e deve ser moderada. Caso você exagere, pode se perder na busca infinita por recompensas on-line e perder momentos inesquecíveis off-line. | <blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | ||

;Atenção: Mas cuidado: essa sensação é boa e deve ser moderada. Caso você exagere, pode se perder na busca infinita por recompensas on-line e perder momentos inesquecíveis off-line. | |||

</blockquote> | |||

Portanto, aproveite a busca por conhecimento na web, mas não deixe a dopamina te levar para uma viagem sem fim! | Portanto, aproveite a busca por conhecimento na web, mas não deixe a dopamina te levar para uma viagem sem fim! | ||

Sobrecarga de informações | |||

;Sobrecarga de informações | |||

Vivemos em uma era de sobrecarga de informações. A quantidade de conteúdo disponível on-line é esmagadora. | Vivemos em uma era de sobrecarga de informações. A quantidade de conteúdo disponível on-line é esmagadora. | ||

| Linha 344: | Linha 456: | ||

Mas o problema é que essa explosão de informações na web é como uma avalanche sobre nós. Não importa o quanto tentemos consumir, sempre há mais informações caindo sobre nós. | Mas o problema é que essa explosão de informações na web é como uma avalanche sobre nós. Não importa o quanto tentemos consumir, sempre há mais informações caindo sobre nós. | ||

[[Imagem:fig27_SEG_INFO2025.svg|border|center]] | |||

Imagine tentar beber água de uma mangueira de incêndio. Você só pode engolir um pouquinho de cada vez, mas tem água jorrando de todos os lados. Isso é um pouco como a internet, um dilúvio constante de dados e informações. | Imagine tentar beber água de uma mangueira de incêndio. Você só pode engolir um pouquinho de cada vez, mas tem água jorrando de todos os lados. Isso é um pouco como a internet, um dilúvio constante de dados e informações. | ||

| Linha 352: | Linha 466: | ||

Por isso, da próxima vez que você se sentir sobrecarregado por toda essa abundância de informação, lembre-se de que você é apenas um ser humano. Você não precisa saber tudo, nem ler tudo, nem assistir a tudo. | Por isso, da próxima vez que você se sentir sobrecarregado por toda essa abundância de informação, lembre-se de que você é apenas um ser humano. Você não precisa saber tudo, nem ler tudo, nem assistir a tudo. | ||

Escolha com sabedoria, siga suas paixões e aprenda o que é realmente importante para você. Afinal, você não precisa encher a barriga de informação como se fosse um bufê de comida chinesa. | <blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | ||

Comportamento social | ;Dica: Escolha com sabedoria, siga suas paixões e aprenda o que é realmente importante para você. Afinal, você não precisa encher a barriga de informação como se fosse um bufê de comida chinesa. | ||

</blockquote> | |||

;Comportamento social | |||

Finalmente, nosso comportamento é muitas vezes influenciado por nossos círculos sociais. Quando vemos amigos compartilhando links ou se envolvendo em discussões on-line, queremos nos juntar à conversa. | Finalmente, nosso comportamento é muitas vezes influenciado por nossos círculos sociais. Quando vemos amigos compartilhando links ou se envolvendo em discussões on-line, queremos nos juntar à conversa. | ||

É uma questão de pertencimento e interação. | É uma questão de pertencimento e interação. | ||

É como uma festa virtual, e você não quer ficar de fora. | ;Exemplo: Se o João e a Maria estão falando sobre o último episódio daquela série, queremos estar nessa conversa! | ||

:É como uma festa virtual, e você não quer ficar de fora. | |||

E isso faz sentido, não é? Afinal, a maioria de nós gosta de se sentir parte de algo maior. É uma sensação de pertencimento, como estar em uma festa com os amigos. | E isso faz sentido, não é? Afinal, a maioria de nós gosta de se sentir parte de algo maior. É uma sensação de pertencimento, como estar em uma festa com os amigos. | ||

| Linha 372: | Linha 486: | ||

Então, na próxima vez que sentir a influência dos seus amigos on-line, lembre-se de ser você mesmo. Não faça coisas só para agradar os outros. | Então, na próxima vez que sentir a influência dos seus amigos on-line, lembre-se de ser você mesmo. Não faça coisas só para agradar os outros. | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

A internet é como um imenso parque de diversões, mas não é um concurso para ver quem segue as multidões melhor. | A internet é como um imenso parque de diversões, mas não é um concurso para ver quem segue as multidões melhor. | ||

Os riscos dos cliques compulsivos | </blockquote> | ||

;Os riscos dos cliques compulsivos | |||

Quando clicamos sem pensar, também estamos abrindo portas para problemas. | Quando clicamos sem pensar, também estamos abrindo portas para problemas. | ||

[[Imagem:fig28_SEG_INFO2025.png|border|center]] | |||

Links maliciosos, golpes de phishing e malware podem estar à espreita. E, claro, há também o risco de cair em uma "toca de coelho" da web, onde perdemos horas navegando sem um propósito claro. | Links maliciosos, golpes de phishing e malware podem estar à espreita. E, claro, há também o risco de cair em uma "toca de coelho" da web, onde perdemos horas navegando sem um propósito claro. | ||

| Linha 381: | Linha 500: | ||

Por falar em links maliciosos, já se deparou com aquelas URLs curtinhas, como: | Por falar em links maliciosos, já se deparou com aquelas URLs curtinhas, como: | ||

*[[http://bit.ly/algo bit.ly/algo]] | |||

*[[http://t.co/qualquercoisa t.co/qualquercoisa]] | |||

Você clicou nelas sem pensar duas vezes? Bem, é melhor começar a pensar! Clique nos elementos a seguir e descubra o porquê de estar atento a esse tipo de link: | Você clicou nelas sem pensar duas vezes? Bem, é melhor começar a pensar! Clique nos elementos a seguir e descubra o porquê de estar atento a esse tipo de link: | ||

;O mistério do link curto: Essas URLs encurtadas são como uma caixa de surpresas. Você não tem ideia do que está dentro. É como se alguém te entregasse uma caixa sem rótulo e dissesse: "Abra, confie em mim". Às vezes, o que está lá dentro pode ser uma agradável surpresa, mas outras vezes... | |||

;Esconderijo de vírus/golpes: Alguns links encurtados são usados por criminosos para esconder vírus e golpes. Você pode pensar que está indo para um site inofensivo, mas, na verdade, está indo direto para um lugar cheio de malware (termo que engloba uma ampla variedade de software malicioso, como vírus, cavalos de Troia e spyware, projetados para causar danos, roubar informações ou dar controle a hackers sobre seu dispositivo), vírus e problemas. | |||

;Phishing em ação: Golpistas adoram usar URLs encurtadas para enviar e-mails de phishing. Eles enviam mensagens que parecem legítimas e incluem links curtos. Você clica pensando que é seguro e, de repente, eles têm suas informações pessoais. | |||

Até onde isso me leva?: Outro problema é que, quando você clica em um link encurtado, não faz ideia de qual site está prestes a visitar. Pode ser um site confiável, mas também pode ser um daqueles que tentam vender alguma coisa ou coletar seus dados. | |||

:Então, quando você clica em um desses links encurtados, é um pouco como fazer uma aposta. Pode ser uma experiência incrível ou uma grande dor de cabeça. | |||

;Ainda sobre os phishing | |||

Clique em Expandir de cada um dos elementos a seguir para saber sobre os temidos phishing: | |||

{{collapse top|bg=#E6E6FA|Como funciona de fato um phishing}} | |||

Eles mandam e-mails que parecem a coisa mais legítima do mundo. Então, no meio da mensagem, tem um link encurtado, e é aí que a diversão começa. Você, inocente, clica pensando que está tudo certo, mas, surpresa! Eles agora têm acesso às suas informações pessoais. É como abrir a porta de casa para um estranho e deixá-lo fuçar tudo. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|O que eles querem?}} | |||

Senhas, números de cartão de crédito, informações bancárias, qualquer coisa que possam usar para fazer um estrago. É tipo um assalto digital, só que você nem percebe. | Senhas, números de cartão de crédito, informações bancárias, qualquer coisa que possam usar para fazer um estrago. É tipo um assalto digital, só que você nem percebe. | ||

{{collapse bottom}} | |||

Então, da próxima vez que receber um e-mail suspeito com um link encurtado, pense duas vezes antes de clicar. | Então, da próxima vez que receber um e-mail suspeito com um link encurtado, pense duas vezes antes de clicar. | ||

Verifique se o e-mail é realmente legítimo e, quando estiver em dúvida, entre em contato com a empresa ou pessoa diretamente, para confirmar antes de dar a chave do castelo para esses malandros. Combinado? | Verifique se o e-mail é realmente legítimo e, quando estiver em dúvida, entre em contato com a empresa ou pessoa diretamente, para confirmar antes de dar a chave do castelo para esses malandros. Combinado? | ||

Ainda sobre links encurtados | |||

;Ainda sobre links encurtados | |||

Às vezes, a curiosidade nos leva a clicar, e aí torcemos para que seja algo legal. Mas, em um mundo em que há mais golpistas do que você imagina, é melhor ficar de olho e pensar duas vezes antes de se aventurar por esses links encurtados. | Às vezes, a curiosidade nos leva a clicar, e aí torcemos para que seja algo legal. Mas, em um mundo em que há mais golpistas do que você imagina, é melhor ficar de olho e pensar duas vezes antes de se aventurar por esses links encurtados. | ||

Não caia nessa, amigo(a)! | <blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | ||

;Dica: Não caia nessa, amigo(a)! | |||

:Às vezes, é melhor ter um pouquinho mais de trabalho e procurar um link que você conhece e confia. | |||

</blockquote> | |||

Não deixe que a mágica dos links encurtados te leve a lugares sombrios na internet! | Não deixe que a mágica dos links encurtados te leve a lugares sombrios na internet! | ||

Controlando os cliques compulsivos | |||

;Controlando os cliques compulsivos | |||

Para controlar os impulsos de cliques, siga algumas orientações a seguir: | Para controlar os impulsos de cliques, siga algumas orientações a seguir: | ||

| Linha 418: | Linha 549: | ||

Primeiramente, antes de clicar, pergunte a si mesmo: | Primeiramente, antes de clicar, pergunte a si mesmo: | ||

;*Isso é realmente relevante para mim? | |||

;*Eu confio na fonte desse link? | |||

Se a resposta for não, talvez seja melhor pular. Agora, atenção às dicas a seguir: | Se a resposta for não, talvez seja melhor pular. Agora, atenção às dicas a seguir: | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Dica: Use extensões de bloqueio de anúncios e pop-ups. Elas podem ajudar a manter anúncios irritantes e conteúdo enganoso longe. | |||

:Estabeleça limites de tempo para suas atividades on-line. Quando você define um cronômetro para sua sessão na internet, fica menos propenso a cair na armadilha dos cliques compulsivos. | |||

</blockquote> | |||

==O vazamento de dados nas organizações== | |||

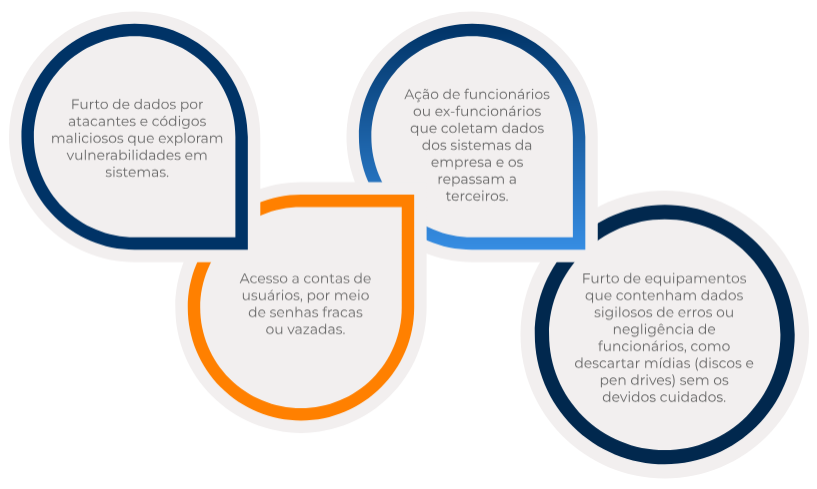

Agora que você já sabe como separar a sua vida digital pessoal da corporativa, chegou a hora de conversarmos sobre um tema muito importante e que tem deixado muitas empresas de cabelos em pé: '''vazamento de dados'''! | |||

[[Imagem:fig29_SEG_INFO2025.svg|border|center]] | |||

Vazamento de dados? | Vazamento de dados? | ||

| Linha 436: | Linha 572: | ||

Para responder a essa e outras perguntas, clique nas setas para acessar as informações. | Para responder a essa e outras perguntas, clique nas setas para acessar as informações. | ||

Vazamento de dados ou data leak é o pesadelo da era digital. Sabe quando você tem segredos guardados a sete chaves, mas alguém acaba descobrindo e espalhando-os por aí? É mais ou menos isso. | *Vazamento de dados ou data leak é o pesadelo da era digital. Sabe quando você tem segredos guardados a sete chaves, mas alguém acaba descobrindo e espalhando-os por aí? É mais ou menos isso. | ||

É quando informações pessoais, como senhas, números de cartão de crédito, fotos e até segredos profundos e sombrios (brincadeira... só as informações comuns) vazam para a internet sem sua permissão. | *É quando informações pessoais, como senhas, números de cartão de crédito, fotos e até segredos profundos e sombrios (brincadeira... só as informações comuns) vazam para a internet sem sua permissão. | ||

Às vezes, é culpa de hackers astutos que encontram uma brecha nos sistemas de segurança. Outras vezes, é um descuido de empresas que não protegem bem os dados de seus clientes. | *Às vezes, é culpa de hackers astutos que encontram uma brecha nos sistemas de segurança. Outras vezes, é um descuido de empresas que não protegem bem os dados de seus clientes. | ||

O resultado disso tudo é que informações sensíveis podem acabar em mãos erradas, como criminosos cibernéticos, que podem usar seus dados para fraudes, roubo de identidade ou chantagem. | *O resultado disso tudo é que informações sensíveis podem acabar em mãos erradas, como criminosos cibernéticos, que podem usar seus dados para fraudes, roubo de identidade ou chantagem. | ||

Então, é importante ficar de olho e tomar medidas para proteger seus dados, como usar senhas fortes, ativar autenticação de dois fatores e tomar cuidado com os sites que compartilham suas informações. | Então, é importante ficar de olho e tomar medidas para proteger seus dados, como usar senhas fortes, ativar autenticação de dois fatores e tomar cuidado com os sites que compartilham suas informações. | ||

Origem do vazamento de dados | |||

;Origem do vazamento de dados | |||

O vazamento de dados pode ocorrer devido a: | O vazamento de dados pode ocorrer devido a: | ||

Após um vazamento, é esperado que haja um aumento nas tentativas de golpes por diferentes meios, como e-mails, mensagens de texto e ligações telefônicas. | [[Imagem:fig30_SEG_INFO2025.png|border|center|600px]] | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Atenção: Após um vazamento, é esperado que haja um aumento nas tentativas de golpes por diferentes meios, como e-mails, mensagens de texto e ligações telefônicas. | |||

:Por isso, é importante ficar atento(a) e, caso ocorra vazamento envolvendo seus dados, aja rapidamente para reduzir os danos. | |||

</blockquote> | |||

Para evitar vazamentos, é importante que todos contribuam, e você pode ajudar, tentando reduzir a quantidade de dados expostos sobre você na internet. | Para evitar vazamentos, é importante que todos contribuam, e você pode ajudar, tentando reduzir a quantidade de dados expostos sobre você na internet. | ||

Quais os principais riscos de um vazamento de dados? | Quais os principais riscos de um vazamento de dados? | ||

Você sabia que os dados pessoais são como os segredos guardados no baú do vovô? | ;Você sabia que os dados pessoais são como os segredos guardados no baú do vovô? | ||

[[Imagem:fig31_SEG_INFO2025.svg|border|center|600px]] | |||

Quando caem nas mãos erradas, a coisa fica feia. Pense nisso como alguém dando uma espiadinha no seu diário mais íntimo. | Quando caem nas mãos erradas, a coisa fica feia. Pense nisso como alguém dando uma espiadinha no seu diário mais íntimo. | ||

| Linha 463: | Linha 605: | ||

Seria muito ruim, não é mesmo? | Seria muito ruim, não é mesmo? | ||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

Os dados vazados podem ser usados de todas as maneiras sinistras. Os golpistas podem abrir contas bancárias falsas em seu nome, contrair dívidas em uma maratona de compras on-line ou até mesmo aplicar golpes como se fossem você. | Os dados vazados podem ser usados de todas as maneiras sinistras. Os golpistas podem abrir contas bancárias falsas em seu nome, contrair dívidas em uma maratona de compras on-line ou até mesmo aplicar golpes como se fossem você. | ||

</blockquote> | |||

Imagine só, alguém por aí se fazendo passar por você, mexendo na sua vida financeira e pessoal, roubando sua identidade digital. | Imagine só, alguém por aí se fazendo passar por você, mexendo na sua vida financeira e pessoal, roubando sua identidade digital. | ||

| Linha 469: | Linha 614: | ||

Isso pode ser um pesadelo para você e sua família. | Isso pode ser um pesadelo para você e sua família. | ||

Veja com mais detalhes alguns desses riscos: | |||

Furto de identidade e invasão de contas on-line | |||

Furto de identidade levando a prejuízos financeiros | ;Furto de identidade e invasão de contas ''on-line'': | ||

Violação de privacidade | :*Abertura de contas em seu nome. | ||

:*Tentativas de adivinhação de senhas ou para responder a perguntas de segurança. | |||

:*Uso de senhas vazadas para invadir outros serviços em que a mesma senha é usada, se eles não tiverem ativado algum mecanismo de segurança adicional, como: | |||

:*verificação em duas etapas; ou | |||

:*autorização prévia de dispositivos. | |||

;Furto de identidade levando a prejuízos financeiros: | |||

:*Criação de cartões de crédito, contas bancárias e empréstimos, levando a dívidas ou transações ilícitas em seu nome. | |||

:*Movimentações financeiras indevidas em suas contas bancárias ou seus cartões de crédito. | |||

:*Transferência de bens móveis ou imóveis. | |||

;Violação de privacidade: | |||

:*Informações privadas, como dados médicos ou conversas particulares, podem ficar expostas na internet. | |||

;Tentativas de golpes: | |||

:*Extorsão, quando o atacante faz chantagem para não expor os seus dados. | |||

;*Quanto mais informações um atacante tiver, mais convincente ele será e mais facilmente irá enganar outras pessoas. | |||

:*Os dados vazados podem ser usados, por exemplo: | |||

:*em tentativas de phishing direcionado e personalizado (spear phishing); | |||

:*para convencê-lo a revelar mais informações; | |||

:*para induzi-lo a efetivar transações; | |||

:*para se passar por você. | |||

Quais as consequências de um vazamento de dados para uma empresa? | ;Quais as consequências de um vazamento de dados para uma empresa? | ||

Imagina você, como uma empresa, guardando uma tonelada de informações sensíveis. Clientes, funcionários, segredos do negócio, tudo numa bela pilha de dados. | Imagina você, como uma empresa, guardando uma tonelada de informações sensíveis. Clientes, funcionários, segredos do negócio, tudo numa bela pilha de dados. | ||

| Linha 491: | Linha 648: | ||

E, amigo(a), isso é um problemão. | E, amigo(a), isso é um problemão. | ||

Primeiro, tem-se a questão da confiança. Se os clientes descobrirem que seus dados vazaram, eles vão perder a fé na empresa. Afinal, quem quer confiar seus segredos para alguém que não pode manter as portas fechadas? | #Primeiro, tem-se a questão da confiança. Se os clientes descobrirem que seus dados vazaram, eles vão perder a fé na empresa. Afinal, quem quer confiar seus segredos para alguém que não pode manter as portas fechadas? | ||

#Segundo, há a questão legal. Dependendo onde a empresa está localizada, existem leis sérias sobre a proteção de dados. E se a empresa não seguir essas leis, pode levar uma multa de dar arrepios. | |||

Segundo, há a questão legal. Dependendo onde a empresa está localizada, existem leis sérias sobre a proteção de dados. E se a empresa não seguir essas leis, pode levar uma multa de dar arrepios. | |||

E tem mais! A reputação da empresa pode desmoronar, e isso significa menos clientes, menos dinheiro, além de funcionários preocupados com seus empregos. | E tem mais! A reputação da empresa pode desmoronar, e isso significa menos clientes, menos dinheiro, além de funcionários preocupados com seus empregos. | ||

| Linha 500: | Linha 656: | ||

Então, as empresas precisam se proteger como se fossem seus tesouros mais preciosos. Firewall, criptografia, políticas de segurança - tudo é necessário para evitar esse pesadelo cibernético. Porque, quando a situação vai por água abaixo, é difícil nadar de volta à superfície. | Então, as empresas precisam se proteger como se fossem seus tesouros mais preciosos. Firewall, criptografia, políticas de segurança - tudo é necessário para evitar esse pesadelo cibernético. Porque, quando a situação vai por água abaixo, é difícil nadar de volta à superfície. | ||

Como as empresas podem se proteger? | |||

;Como as empresas podem se proteger? | |||

Você, como dono(a) de empresa, deve ser como o guarda-costas dos dados da sua organização. É hora de criar um escudo superpoderoso para evitar que informações preciosas fujam. | Você, como dono(a) de empresa, deve ser como o guarda-costas dos dados da sua organização. É hora de criar um escudo superpoderoso para evitar que informações preciosas fujam. | ||

Clique | Clique Expandir e acesse algumas dicas para você colocar o seu chapéu de xerife e manter os dados sob controle. | ||

{{collapse top|bg=#E6E6FA|Consciência é o primeiro passo}} | |||

Ensine seus funcionários sobre a importância da segurança de dados. Eles são como sentinelas que ajudam a proteger o castelo. Mostre aos funcionários os riscos de clicar em links suspeitos ou compartilhar informações confidenciais. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Políticas de segurança fortes}} | |||

Crie regras claras sobre como os dados devem ser tratados. Estabeleça senhas fortes, limite o acesso a informações sensíveis apenas para quem realmente precisa e defina o que é permitido em termos de uso de dispositivos pessoais no trabalho. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Atualizações e patches}} | |||

Mantenha seus sistemas e softwares atualizados. Hackers adoram explorar vulnerabilidades em sistemas desatualizados. Então, seja como um carro velho que precisa de manutenção regular para rodar bem. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Criptografia é a chave}} | |||

Use criptografia para proteger informações importantes. É como guardar suas informações em um cofre virtual e jogar fora a chave. Assim, mesmo se alguém pegá-la, não vai conseguir abrir. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Backups inteligentes}} | |||

Faça backups regulares dos dados críticos. É uma espécie de plano B, no caso de algo dar errado. Se um vírus apagar tudo, você ainda terá uma cópia salva. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Treinamento contínuo}} | |||

Mantenha seus funcionários atualizados sobre as ameaças de segurança. O cibercrime está sempre evoluindo, então, todos precisam estar na mesma página. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Firewalls e antvírus}} | |||

Use ferramentas de segurança confiáveis, como firewalls e programas antivírus. Eles são como guarda-costas virtuais que mantêm longe o que é ruim. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Acesso controlado}} | |||

Limite o acesso a dados sensíveis. Só quem realmente precisa deve ter a chave do cofre. Não dê acesso a todos, como se fosse um bufê de informações. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Avaliação de riscos}} | |||

Identifique e avalie os riscos em sua empresa. Isso ajuda a direcionar seus esforços de segurança nos lugares em que são mais necessários. | |||

{{collapse bottom}} | |||

{{collapse top|bg=#E6E6FA|Plano de resposta a incidentes}} | |||

Tenha um plano de ação em caso de vazamento de dados. Saiba o que fazer se o pior acontecer. Isso pode salvar sua pele. | Tenha um plano de ação em caso de vazamento de dados. Saiba o que fazer se o pior acontecer. Isso pode salvar sua pele. | ||

{{collapse bottom}} | |||

<blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | |||

;Atenção: A segurança de dados é uma batalha constante. Você precisa ser vigilante e adaptável, como um super-herói ou super-heroína das informações. Quando se trata de segurança, é melhor prevenir do que remediar. | |||

</blockquote> | |||

==Casos de uma vida ''on-line'' - Parte 2== | |||

Agora, que tal colocar os seus conhecimentos em prática? Se desejar, você pode utilizar o espaço a seguir para expressar suas ideias. Ao concluir, clique no botão para acessar o modelo de resposta à reflexão apresentada. Lembre-se de que esta atividade é formativa, autoinstrucional e não vale nota. | Agora, que tal colocar os seus conhecimentos em prática? Se desejar, você pode utilizar o espaço a seguir para expressar suas ideias. Ao concluir, clique no botão para acessar o modelo de resposta à reflexão apresentada. Lembre-se de que esta atividade é formativa, autoinstrucional e não vale nota. | ||

| Linha 523: | Linha 713: | ||

O que significa vazamento de dados em segurança da informação? Quais ações podem ser adotadas para evitar esse tipo de problema em uma empresa? | O que significa vazamento de dados em segurança da informação? Quais ações podem ser adotadas para evitar esse tipo de problema em uma empresa? | ||

Revise suas ideias com base neste modelo de resposta! | Revise suas ideias com base neste modelo de resposta! | ||

Vazamento de dados: vazamento de dados ou data leak é tipo o pesadelo da era digital. Sabe quando você tem segredos guardados a sete chaves, mas alguém acaba descobrindo e espalhando por aí? É mais ou menos isso. | <blockquote style="background:#FAF0E6; border: 2px solid #A020F0; margin-left: 200px; margin-right: 200px; padding: 2em;"> | ||

;Vazamento de dados: vazamento de dados ou data leak é tipo o pesadelo da era digital. Sabe quando você tem segredos guardados a sete chaves, mas alguém acaba descobrindo e espalhando por aí? É mais ou menos isso. | |||

Acontece quando informações pessoais, como senhas, números de cartão de crédito, fotos e até segredos profundos e sombrios (brincadeira... só as informações comuns) vazam para a internet sem sua permissão. | Acontece quando informações pessoais, como senhas, números de cartão de crédito, fotos e até segredos profundos e sombrios (brincadeira... só as informações comuns) vazam para a internet sem sua permissão. | ||

| Linha 531: | Linha 723: | ||

Exemplos do que podemos fazer para blindar sistemas operacionais e aplicativos: | Exemplos do que podemos fazer para blindar sistemas operacionais e aplicativos: | ||

# Consciência é o primeiro passo: ensine seus funcionários sobre a importância da segurança de dados. Eles são como sentinelas que ajudam a proteger o castelo. Mostre a eles os riscos de clicar em links suspeitos ou compartilhar informações confidenciais. | |||

# Políticas de segurança fortes: crie regras claras sobre como os dados devem ser tratados. Estabeleça senhas fortes, limite o acesso a informações sensíveis apenas para quem realmente precisa e defina o que é permitido em termos de uso de dispositivos pessoais no trabalho. | |||

# Atualizações e patches: mantenha seus sistemas e softwares atualizados. Hackers adoram explorar vulnerabilidades em sistemas desatualizados. Então, seja como um carro velho que precisa de manutenção regular para rodar bem. | |||

# Criptografia é a chave: use criptografia para proteger informações importantes. É como enfiar suas informações em um cofre virtual e jogar fora a chave. Assim, mesmo se alguém pegar, não vai conseguir abrir. | |||

</blockquote> | |||

=Encerramento= | =Encerramento= | ||

Edição atual tal como às 12h44min de 23 de abril de 2025

1 Como cuidar dos dados pessoais e corporativos

Olá!

Boas-vindas ao módulo 4 deste curso! A seguir, apresentaremos para você os objetivos de aprendizagem.

- Objetivos

- Identificar boas práticas de segurança no manuseio de dados pessoais e corporativos.

- Compreender conceitos sobre segurança da informação para usuário e para empresas, bem como suas diferenças.

- Conhecer as medidas de proteção a vazamento de dados dentro das organizações.

Vamos refletir!

Imagine que você lide com muitos dados pessoais de cidadãos diariamente, além dos dados corporativos importantes, como relatórios de desempenho e informações financeiras do seu trabalho. Certo dia, durante uma reunião, o chefe menciona que alguns cidadãos reclamaram que haviam recebido e-mails de phishing usando informações que só a sua instituição tinha acesso. Isso levanta uma bandeira vermelha: parece que houve um vazamento de dados! Você lembra que, recentemente, um colega de trabalho comentou que usava a mesma senha para várias contas e alguns computadores não tinham antivírus atualizado. A instituição decide investigar e descobre várias falhas de segurança: senhas fracas, dispositivos sem proteção adequada, funcionários que acessam dados sensíveis em redes Wi-Fi públicas e falta de treinamento em boas práticas de segurança da informação. Com essa situação, a instituição percebe que precisa tomar medidas sérias para proteger os dados que estão sob sua responsabilidade. Então, inicia-se a implementação de boas práticas de segurança na instituição.

O que poderia ser feito para evitar o vazamento de dados?

Revise suas ideias com base neste modelo de resposta!

Para evitar esse tipo de problema, o ideal seria implementar boas práticas de segurança no manuseio de dados pessoais e corporativos, incluindo o uso de senhas fortes, atualizações regulares de segurança e treinamento dos servidores.

1.1 Casos de uma vida on-line - Parte 1

A família Silva vai seguir nos acompanhando neste módulo. Confira a continuação do caso relacionado a vida virtual dessa família e seus desdobramentos. Aproveite a oportunidade para aprender com eles! Casos da família Silva

Ana, da família Silva, é uma profissional talentosa que trabalha de forma híbrida em um órgão público, utilizando seu computador pessoal tanto para o trabalho quanto para assuntos particulares. Isso torna sua vida mais prática! No entanto, essa conveniência acabou resultando em um problema embaraçoso. Ana era uma seguidora ativa das redes sociais da instituição da qual faz parte e sempre que o órgão público fazia uma postagem, ela tinha prazer em visualizar, comentar, dar seu like e compartilhar em sua rede pessoal. A servidora considerava essas interações uma forma de demonstrar seu apoio à instituição e de manter-se informada sobre as atividades e iniciativas em que estava envolvida. Certo dia, a colaboradora, acreditando estar atualizando seu perfil pessoal, postou uma foto de suas férias em família, com um comentário bem descontraído, no perfil da rede institucional do seu trabalho. Ana ficou muito envergonhada com a situação em que se colocou e, sentindo-se constrangida e preocupada com as consequências de sua ação, ela removeu a postagem imediatamente.

Quer saber mais sobre os problemas que Ana poderia ter ao misturar seus dados pessoais com dados corporativos?

Então, assista ao vídeo a seguir, em que o professor Wellington Nouga analisa o caso da família Silva.

1.2 Conceitos centrais

Agora, vamos conhecer alguns conceitos centrais para o entendimento do conteúdo deste módulo.

Clique Expandir para acessar o conteúdo.

| Dado |

|---|

|

No contexto da tecnologia, dados são elementos que podem ser combinados uns com os outros como matéria-prima para produção de informação. |

| Dado pessoal |

|---|

|

a lei de privacidade de dados pessoais, Lei Geral de Proteção de Dados Pessoais (LGPD), Lei n° 13.709/2018, diz que: “Dado pessoal: informação relacionada a pessoa natural identificada ou identificável” (Artigo 5, inciso I). |

| Dado corporativo |

|---|

|

Dados corporativos, também conhecidos como dados empresariais ou dados de negócios, são informações relacionadas a uma organização ou empresa. |

| Vazamento de dados |

|---|

|

Quando informações confidenciais ou privadas de uma pessoa, empresa ou organização são acidentalmente, ou intencionalmente, expostas ao público ou a pessoas não autorizadas. |

| Ação cibernética |

|---|

|