IER60808: Segmentação de LANs e VLANs

Quando uma rede de uma organização é grande, contendo muitos computadores (algumas dezenas ou mais), e cobrindo uma área física ampla, costuma-se dividi-la em redes menores. Esse procedimento se chama segmentação da rede, e o objetivo é reduzir a complexidade de administração de uma rede grande. Além disso, redes menores, cada uma com sua própria subrede, são úteis para separar conjuntos de equipamentos, de acordo com seus usos ou finalidades. Por exemplo, em uma empresa pode haver um rede para a diretoria, outra para o pessoal do atendimento ao público, e uma terceira para o pessoal técnico. Essa divisão torna mais fácil definir diferentes políticas de segurança e usos de recursos da rede. Assim, dados esses benefícios, segmentar redes é uma prática comum, e pode ser feita de diferentes formas.

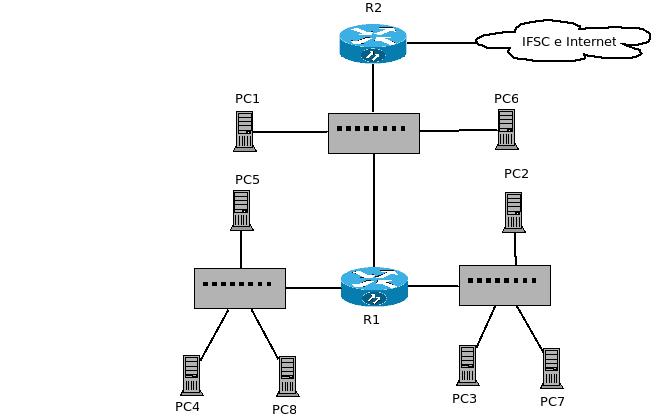

Um exemplo de rede a ser segmentada

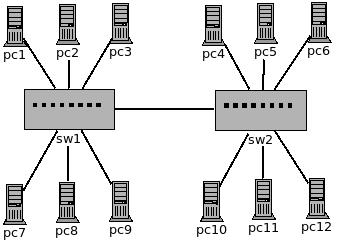

A equipe que administra a rede de uma pequena empresa vem estudando uma reestruturação dessa rede. Atualmente, a rede possui a seguinte estrutura:

Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral da empresa precisaria ser segmentada inicialmente em três novas subredes, denominadas:

| Segmento | Descrição | Subrede IP |

|---|---|---|

| Administrativa | Pontos de setores administrativos | 172.18.100.0/24 |

| Suporte | Computadores do pessoal técnico | 172.18.101.0/24 |

| Servidores | Servidores e impressoras da empresa | 172.18.102.0/24 |

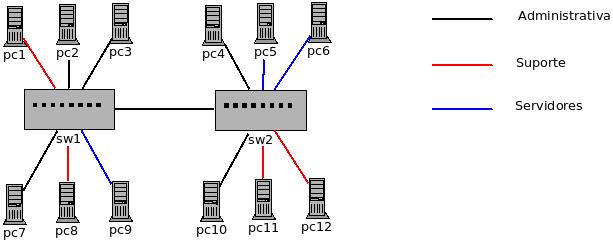

Inicialmente, a segmentação da rede deve ser feita como mostrado nesta figura:

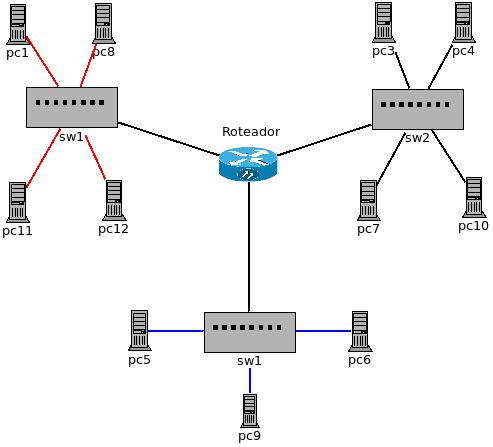

Para realizar a segmentação planejada, pode-se alterar a topologia física da rede. Isso significa adicionar switches e reconectar os cabos dos computadores, de forma a criar três redes locais distintas. Em cada rede local se definiria uma subrede IP, e assim a nova rede poderia funcionar como esperado. O resultado poderia ser este:

Aparentemente a segmentação foi simples, porém imagine isso sendo feito com uma rede maior. Por exemplo, a rede do câmpus São José do IFSC deve ter em torno de 300 computadores, e dezenas de switches distribuídos nas alas do câmpus. A segmentação se tornaria complexa e cara, pois cada segmento incluiria computadores e equipamentos distantes. Isso demandaria muitos novos switches, e muitos (muitos mesmo !) metros de cabos a mais. Para piorar, pensem no trabalhão que seria qualquer mudança nessa rede !

Deve haver um jeito mais simples de segmentar uma rede ...

Segmentação com VLANs

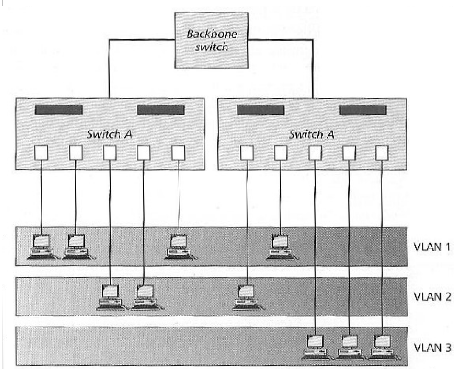

Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura:

No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches.

Redes locais virtuais são técnicas para implantar duas ou mais redes locais

com topologias arbitrárias, usando como base uma infraestrutura de rede local física.

Isso é semelhante a máquinas virtuais, em que se criam computadores virtuais

sobre um computador real.

Este video introduz VLANs:

Este outro video também introduz VLANs, inclusive apresentando o conceito de VLAN trunk (veremos mais adiante):

Padrão IEEE 802.1q

Os primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes.

Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

- D-Link DES-526 (manual)

- Micronet SP 1658B (manual)

- 3Com 3224 (especificações)

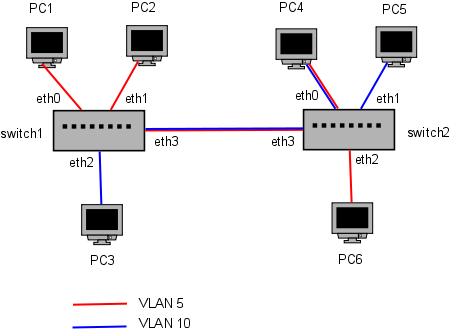

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

- TRUNK (ou tagged): cada quadro transmitido ou recebido por essa porta deve conter o número da VLAN a que pertence. Esse modo é usado normalmente em portas que interligam switches.

- ACCESS (ou untagged): quadros que entram e saem pela porta não possuem informação sobre a VLAN a que pertencem. Usado normalmente para conectar computadores e servidores a switches.

Um video sobre VLAN trunking com o padrão IEEE 802.1q (obs: ao contrário do narrador, IEEE 802.1q não é um protocolo !)

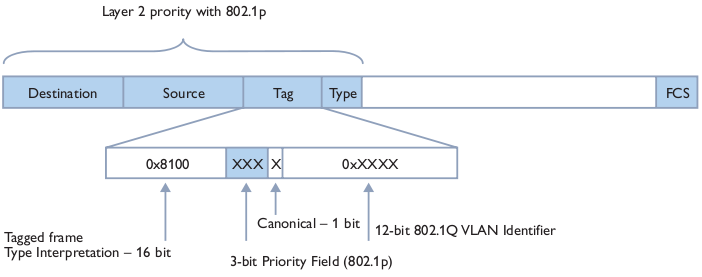

Esses modos TRUNK e ACCESS implicam haver uma forma de um quadro Ethernet informar a que VLAN pertence. Isso é usado para restringir a propagação de quadros, fazendo com que sejam recebidos e transmitidos somente por portas de switches que fazem parte de suas VLANs. O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a VLAN a que pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura abaixo, compõe-se de 4 bytes situados entre os campos de endereço de origem e Type. O identificador de VLAN (VID) ocupa 12 bits, o que possibilita portanto 4096 diferentes VLANs.

Quadro ethernet com a TAG IEEE 802.1q

A tag de VLAN, inserida em quadros Ethernet, está diretamente relacionada com os modos tagged e untagged de portas de switches. Portas em modo tagged transmitem e recebem quadros que possuem tag, e portas em modo untagged recebem e transmitem quadros que não possuem tag. Isso foi pensado para tornar a implantação de VLANs transparente para os usuários finais, pois seus computadores não precisarão saber que existem VLANs (i.e. não precisarão interpretar tags). Por isso equipamentos que não interpretam tags são denominados VLAN-unaware (desconhecem VLAN), e equipamentos que recebem e transmitem quadros com tag são referidos como VLAN-aware (conhecem VLAN).

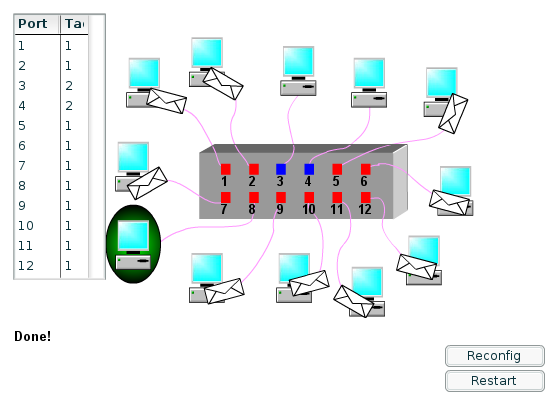

Exemplo: simulador de switch com VLAN:

Esta animação possibilita simular a configuração de VLANs em um switch, e efetuar testes de transmissão. Experimente criar diferentes VLANs e observar o efeito em transmissões unicast e broadcast (clique na figura para acessar o simulador).

Atividade

Parte 1: Segmentação de LANs com VLANs

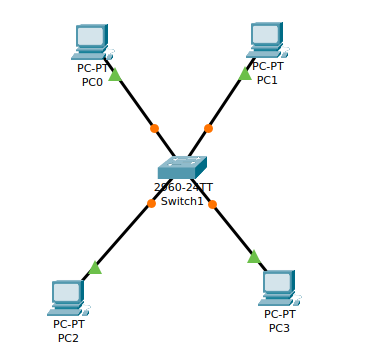

- A rede descrita neste arquivo de configuração do PaxcketTracer é composta por um switch e quatro computadores. essa rede possui duas VLANs (VLAN 10 e VLAN 20), de forma que pc1 e pc4 pertencem a VLAN 10, e os computadores pc2 e pc3 estão na VLAN 20. Execute essa rede e teste a comunicação entre os computadores - quais computadores conseguem se comunicar ?

- A peça-chave na implantação das VLANs foi o switch. No switch, acesse a CLI e execute estes comandos para visualizar a configuração de VLANs nas portas FastEthernet 0/1 a FastEthernet 0/4:

enable write terminal

- Veja a documentação sobre VLANs para este modelo de switch

- A peça-chave na implantação das VLANs foi o switch. No switch, acesse a CLI e execute estes comandos para visualizar a configuração de VLANs nas portas FastEthernet 0/1 a FastEthernet 0/4:

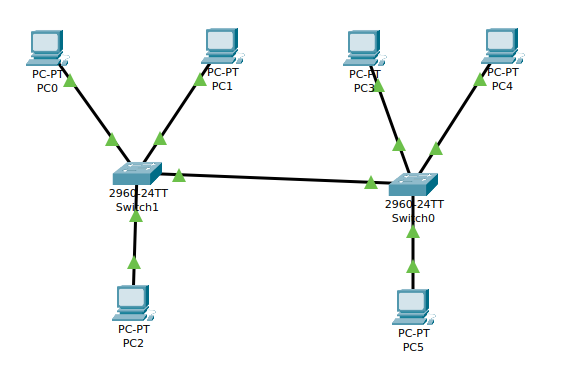

- Seja esta outra rede, composta por dois switches e duas VLANS:

- Execute essa rede a partir deste arquivo de configuração do PackeTracer.

- Teste a comunicação entre os computadores: quais pares conseguem se comunicar ?

- Modifique a rede do exercício 2 para que seja possível comunicação entre as VLANs. Isso pode ser feito por meio de um roteador que as interligue.

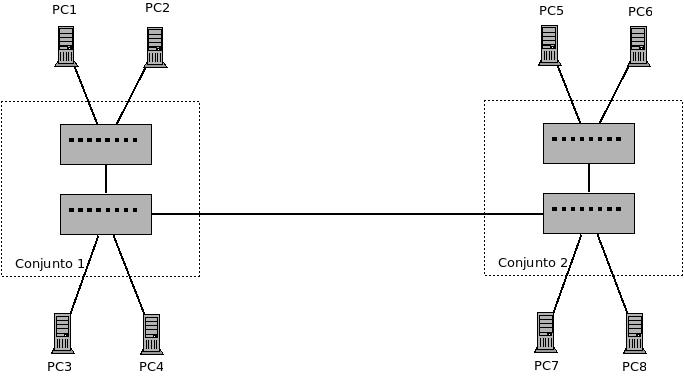

Parte 2: criando uma infraestrutura física e usando VLANs

Em uma rede real, usa-se como diretriz a centralização dos ativos para a implantação de sua infraestrutura física. Isso independende de quais LANs e respectivas subredes existirão (infraestrutura lógica), e VLANs têm um papel central nesse tipo de infraestrutura.

Esta atividade envolve implantar uma infraestrutura física composta por dois conjuntos de switches. Cada conjunto é formado por pelo menos dois switches, os quais atendem pontos de rede em uma área de um prédio. Fisicamente esses switches se dispõem da seguinte forma:

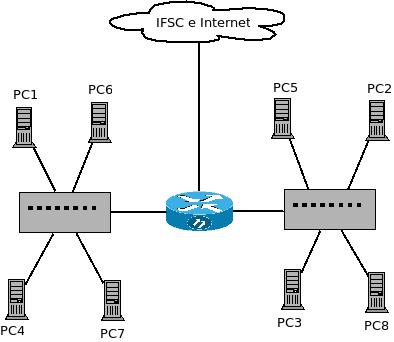

Tomando essa infraestrutura como base, devem-se implantar as seguintes redes. Em cada caso:

- Implante as redes locais usando VLANs

- Escolha subredes apropriadas para cada rede local

- Configure os computadores e roteadores para que eles possam se comunicar (inclusive com a Internet)

Switches com funções de roteador (switches L3)

Alguns modelos de switches possuem também função de camada 3, sendo por isso chamados de switches L3 ou switch-routers. Eles se mostram práticos na implantação de redes, pois eliminam a necessidade de roteadores para interligarem VLANs, como explicado neste outro texto, e também neste video.

| Alguns modelos de switches L3 |

|---|

Dentre o switches Cisco, existem alguns com funções de camada 3, como o switch 3560, disponível no PacketTracer. O interessante é que as configurações relativas às suas funções de roteador são comuns a outros modelos ... e mesmo a roteadores ! Basicamente, nesses switches se criam interfaces de rede associadas às VLANs, e essas interfaces podem ter endereços IP. Uma vez existindo tais interfaces, o switch possibilita o encaminhamento IP entre elas, resultando na interligação das respectivas VLANs.

A configuração das interfaces de VLAN é feita com alguns poucos comandos. Tomando como exemplo a seguinte rede, em que foram definidas as VLANs 10 e 20 no switch, deseja-se interligá-las usando sua função de roteador. Neste exemplo, definiram-se as subredes 192.168.10.0/24 para a VLAN 10 e 192.168.20.0/24 para a VLAN 20.

A rede de exemplo para o switch de camada 3:

VLAN 10: inclui PC0 e PC3, e nela fica a subrede 192.168.10.0/24

VLAN 20: inclui PC1 e PC2, e nela fica a subrede 192.168.20.0/24

- Acesse a CLI do switch, entrando em modo privilegiado e, em seguida, em modo de configuração:

enable configure terminal

- Crie as interfaces de rede associadas às VLANs:

interface vlan 10 ip address 192.168.10.254 255.255.255.0 exit interface vlan 20 ip address 192.168.20.254 255.255.255.0 exit

- Habilite o encaminhamento IP entre as interface de rede:

ip routing

- Se nada mais houver para configurar, saia do modo de configuração:

end

Pronto ! Com isso o switch se tornou também um roteador entre suas duas VLANs. Você pode testar essa rede diretamente no PacketTracer (use este arquivo). Carregue essa rede no simulador, e teste a comunicação entre computadores de diferentes vlans !