Segurança em Redes de Computadores - RED29005

Sobre a Página

Página criada como extensão do Seminário da disciplina de Redes de Computadores II, tendo como tema Segurança em Redes de Computadores.

- Autores: Matuzalém Muller, Guilherme de Albuquerque e Mathias Silva da Rosa

- Professor Orientador: Jorge Henrique B. Casagrande

- Semestre: 2014/2

Segurança

O conceito de segurança no contexto da internet significa privacidade, integridade, controle de acesso, autenticidade e não-repúdio.

- Privacidade: é a garantia de que a mensagem deve ser entendida somente pelo emissor e receptor, para os demais a mensagem deve ser vista como lixo, ou seja, incompreensível. Quando um cliente se comunica com o seu banco, espera que a comunicação seja totalmente confidencial. A privacidade é feita pela criptografia dos dados.

- Integridade: garantir que os dados não serão modificados, acidentalmente ou intencionalmente, no percurso emissor-receptor.

- Controle de acesso: garantir que o conteúdo seja somente acessado por pessoas autorizadas.

- Autenticidade: consiste em verificar se um determinado usuário é realmente quem ele diz ser. Um invasor não deve ser capaz de se passar por outro usuário.

- Não-repúdio: garante que se um usuário enviar uma mensagem, ele não terá como negar o envio desta mensagem posteriormente.

Criptografia

A criptografia é uma técnica que permite que um remetente disfarce os dados de modo que um intruso não consiga obter nenhuma informação dos dados interceptados. O destinatário deve estar habilitado a recuperar os dados originais. Um algoritmo de criptografia utiliza um sistema de chaves, uma chave é uma cadeia de números ou caracteres que serve como entrada para o algoritmo de criptografia. O algoritmo pega a chave e os dados a serem protegidos e produz um texto cifrado como saída. O destinatário possui outra chave para a decriptação que o algoritmo usa para obter os dados originais. Existem dois sistemas de chaves, sistema de chaves simétricas e sistemas de chaves públicas.

Criptografia simétrica

A criptografia de chaves simétricas é uma das formas mais simples de criptografia. A mensagem que será criptografada é enviada a um algoritmo, que a partir da combinação da mensagem original e de uma chave secreta, gera uma nova mensagem, que é a mensagem codificada. Esta mensagem codificada pode então ser enviada ou armazenada, e somente quem possuir a mesma chave secreta utilizada no algoritmo, conseguirá decodificar a mensagem codificada e obter o seu conteúdo.

Uma das técnicas de criptografia simétrica é a cifras de bloco. Existem diversos algoritmos de cifras de bloco conhecidos, incluindo DES (Data Encryption Standard), que utiliza um bloco de 64 bits. A 3DES funciona de forma similar, porém com 3 blocos de 64 bits, de forma que os dados são encriptados com a primeira chave, decriptados com a segunda chave e finalmente encriptados novamente com uma terceira chave. Isto faz o 3DES ser mais lento que o DES original, porém em contrapartida oferece maior segurança. E o AES (Advanced Encryption Standard) utiliza um bloco de 128 bits e substitui o DES, encriptando todos os blocos com as mesmas chaves, porém agora estas chaves têm 128, 192 ou 256 bits.

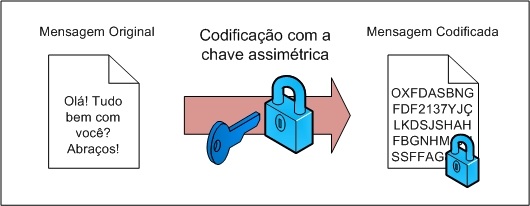

Criptografia assimétrica

Na criptografia de chaves assimétricas cada parte envolvida na comunicação usa duas chaves diferentes, uma privada e outra pública. A chave pública pode ficar disponível para qualquer pessoa que queira se comunicar com outra de modo seguro, mas a chave privada deverá ficar em poder apenas de cada titular. É com a chave privada que o destinatário poderá decodificar uma mensagem que foi criptografada para ele com sua respectiva chave pública. A principal vantagem deste método é a sua segurança, pois não é preciso compartilhar a chave privada. O principal algoritmo de criptografia utilizado para criptografia assimétrica é o RSA, que fundamenta-se na teoria clássica dos números.

ICP - Infraestrutura de Chave Pública

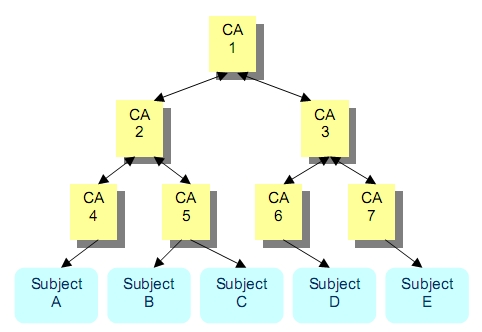

Uma ICP é uma estrutura desenvolvida com o intuito de autenticar e identificar usuários e serviços, garantir que as informações trocadas não sejam reveladas a entidades que não devam ter conhecimento destas, e que se uma determinada entidade realizar uma ação, esta não terá como negar que realizou tal ação. O funcionamento das ICPs está intimamente relacionado com a distribuição e a verificação da autenticidade de chaves públicas. Para cada usuário ou serviço que deseje participar da infraestrutura, é gerada uma chave privada que fica de posse deste usuário ou serviço, e um certificado, que contém informações importantes a respeito deste usuário e de quem delegou este certificado, além é claro, da chave pública do usuário. Uma forma particularmente simples de ICP é uma hierarquia de AC’s (Autoridade Certificadora), como mostrado na figura abaixo.

- Hierarquia Generalizada: Na hierarquia generalizada, cada AC certifica a sua entidade “pai” (Autoridade de maior importância que certifica a entidade em questão), e certifica suas entidades filhas.

- Hierarquia Top-Down: A hierarquia Top-Down é a hierarquia mais utilizada em pequenas ICP's. Nesta hierarquia, existe uma entidade de nível superior, chamado de AC raiz. Além disso, cada AC certifica somente suas ACs filhas.

Redes IEEE 802.11: WEP, WPA, WPA2

Wired Equivalent Privacy (WEP)

WEP foi o protocolo de segurança introduzido no padrão IEEE 802.11 em 1999. Ele provê dois métodos de autenticação, CRC-32 (Cyclic Redundancy Checks) para verificação da integridade dos dados e utiliza o algoritmo de criptografia RC4 (Ron’s Code #4) para prevenir a leitura dos dados do usuário que transitarão na rede. O WEP pode ser utilizado entre AP (Access Point) e clientes da rede (modo infra-estrutura), ou também em comunicação direta de clientes (modo Ad-hoc).

Autenticação

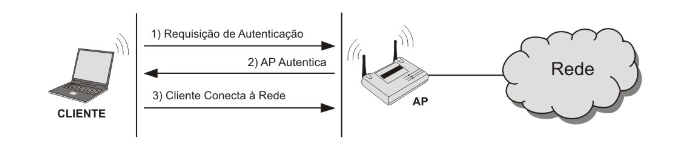

O padrão IEEE 802.11 define dois tipos de autenticação WEP: Sistema Aberto (Open System) e Chave Compartilhada (Shared Key).

- Sistema Aberto: permite que qualquer dispositivo se associe à rede. Para isso é preciso informar o SSID (Service Set Identifier).

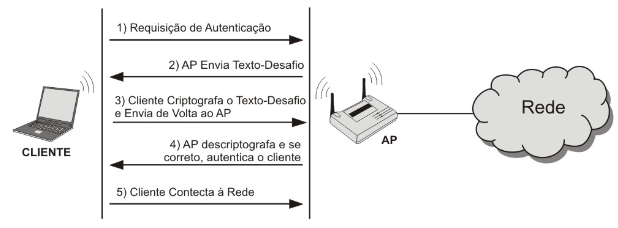

- Chave Compartilhada: requer que o cliente e o AP (Access Point) possuam a mesma chave.

Integridade

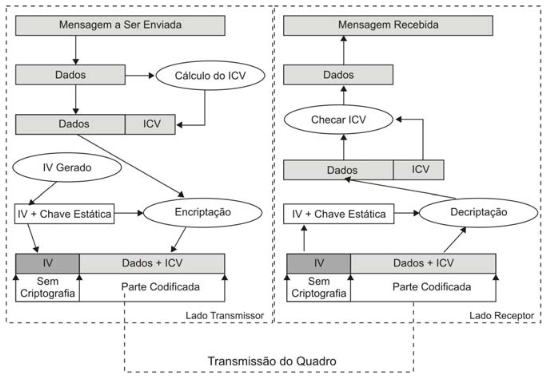

Para verificação da integridade das mensagens recebidas, o WEP adiciona à mensagem enviada um ICV (Integrity Check Value). O ICV nada mais é do que um CRC adicionado à mensagem original antes de ser criptografada.

Confidência

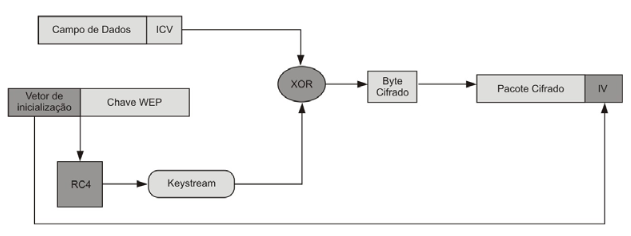

Para tornar as mensagens confidenciais, o WEP utiliza o algoritmo criptográfico RC4. Apenas a mensagem e o ICV são criptografados. Conforme a norma IEEE 820.11, a chave WEP padronizada 64 bits a ser utilizada pelo RC4 é por um vetor de inicialização de 24 bits concatenado à chave estática de 40 bits (aquela compartilhada pelos dispositivos).

Vulnerabilidades

- Tamanho da Chave: originalmente o tamanho da chave do WEP era de 40 bits. Chaves deste tamanho podem ser quebradas por força bruta utilizando máquinas atuais. O problema foi resolvido no desenvolvimento do WEP2, onde foram lançadas duas chaves estáticas, sendo elas de 104 e 232 bits.

- Gerenciamento de Chaves: O WEP não possui um protocolo para gerenciamento das chaves, logo a chave utilizada pelos dispositivos não pode ser trocada dinamicamente. Isso dificulta a manutenção, devido que a troca da chave de cada dispositivo deve ser feita manualmente.

- Protocolo de autenticação ineficiente: no modo de autenticação por Chave Compartilhada o atacante através de uma simples escuta de tráfego pode ter acesso a um pacote em claro (pacote texto-desafio) e sua respectiva cifra (pacote codificado).

Wi-Fi Protected Access (WPA)

O WPA é baseado no RC4 e em um subconjunto de especificações apresentadas em uma versão preliminar do IEEE 802.11i e foi introduzido ao padrão IEEE 802.11 em 2003 pela Wi-Fi Alliance.

Outras características do WPA são:

- Utiliza o conceito de chaves temporais, no qual há hierarquia de chaves.

- Trabalha em dois modos distintos. Um destinado a redes domésticas e a pequenos escritórios, e outro destinado a redes corporativas. A diferença está no modo de autenticação, geralmente em redes corporativas é utilizado um servidor de autenticação centralizado (RADIUS).

- Não há suporte para rede Ad-hoc.

- Foi projeto para ser implementado através de uma atualização de software.

Autenticação

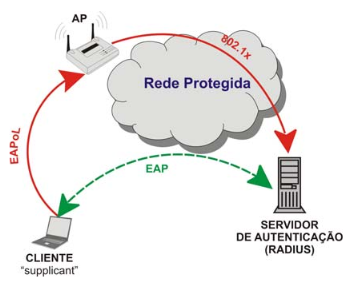

Há dois tipos de autenticação no protocolo WPA. Um direcionado para redes corporativas que utiliza um servidor de autenticação 802.1x/EAP, e outro, mais simples, projetado para redes em pequenos escritórios e redes domésticas.

- WPA corporativo: É utilizado uma infra-estrutura complementar formada por um servidor que utiliza o protocolo de autenticação 802.11x em conjunto com algum tipo de EAP (Extensible Authentication Protocol).

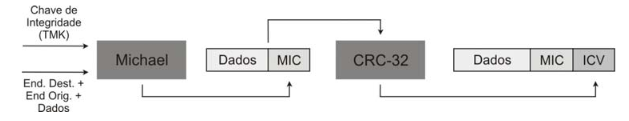

- WPA Pessoal: Neste caso, a autenticação é feita pelo AP (Access Point). Criou-se a passphrase WPA-PSK (WPA-Pre Shared Key), sendo compartilhada entre o AP e o cliente. A PSK é um conjunto de chaves, entre elas é a chave de criptografia de dados (Temporal Encryption Key - TEK ou TK) e a chave de integridade de dados (Temporal MIC Key - TMK).

Integridade

A integridade no WPA é composta pelo ICV, já presente no WEP, e é adicionado ao quadro de mensagem uma verificação de integridade denominada MIC (Message Integrity Check). O algoritmo que implementa o MIC chama-se Michael. O endereço de origem, de destino, os dados e a chave de integridade são inseridos no Michael e produzindo o MIC.

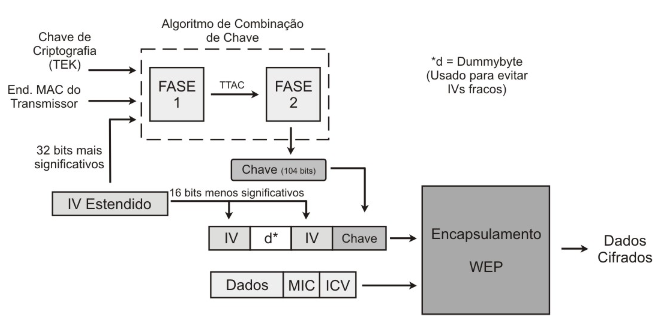

Confidência

O TKIP (Temporal Key Integrity Protocol) é baseado no conceito de chaves temporais, ou seja, a chave é usada durante certo tempo e depois é substituída dinamicamente. Isso soluciona o problema do protocolo WEP, em que as chaves eram estáticas diminuindo a segurança do protocolo. O processo de codificação do WPA é semelhante ao WEP. A principal diferença está na chave que irá alimentar o RC4. Está chave é o resultado de um algoritmo de combinação de chave cuja a entrada é o vetor de inicialização, o endereço MAC do transmissor e a chave de criptografia de dados (TEK ou TK).

Vulnerabilidades

- PSK é susceptível a ataques de dicionário: Este tipo ataque, geralmente é bem sucedido porque as pessoas têm costume de utilizarem palavras fáceis de lembrar e que pertencem ao idioma nativo.

- Fraqueza no algoritmo de combinação de chave: Tendo conhecimento de algumas RC4 (menos de 10), cujo os 32 bits significativos são os mesmos, um atacante (não de futebol) pode achar a chave de criptografia de dados e a chave de integridade de dados.

IEEE 802.11i - Wi-Fi Protected Acess 2 (WPA2)

O padrão 802.11i, homologado em 2004, foi desenvolvido com o objetivo de promover mais segurança. O novo método de criptografia utiliza NIC (Network Interface Card) durante o processo de codificação/decodificação, impossibilitando apenas a atualização do firmware. Os principais avanços do WPA2 em relação ao WPA são os novos algoritmos de criptografia e integridade.

Autenticação

O mecanismo de autenticação é, basicamente, o mesmo que do WPA. O maior avanço na autenticação é uma preocupação com o roaming.

- Atraso na conexão devido à troca de mensagens entre AP e cliente.

- Desenvolvimento do PMK Caching e PMK Preauthentication. No PMK Caching o AP guarda os dados do usuário para futuras autenticações. Já o PMK Preauthentication, quando o cliente está associado o AP principal, ele associa o cliente aos AP’s secundários em que o sinal chegam até ele.

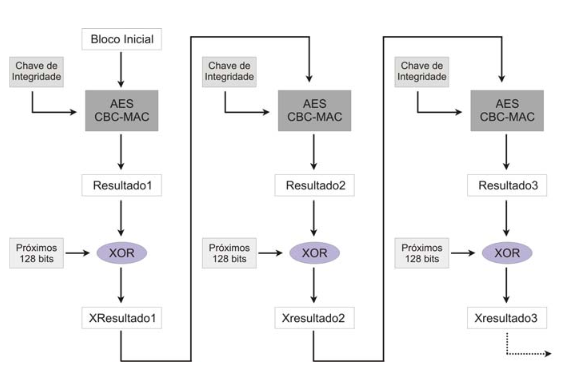

Integridade

O protocolo CCMP (Counter-Mode/Cipher Block Chaining Message Authentication Code Protocol) é o responsável pela integridade e a confidência do WPA2. O CCMP é baseado no AES (Advanced Encryption Standard). O modo de operação do AES implementado pelo WPA2 e o CCM cujas chaves e blocos são de 128 bits.

Confidência

O CCMP também é baseado no conceito de chaves temporais, como TKIP no WPA. Portanto, no WPA2 há hierarquia de chaves, aonde as derivações do PMK geram as chaves temporais de criptografia de dados e integridade de dados. O algoritmo responsável pela criptografia do frame é o AES Counter Mode (CTR).

Vulnerabilidades

- PSK pequeno: Na verdade não é uma vulnerabilidade do protocolo, mas, sim, do usuário. PSK com menos de vinte caracteres é susceptível ao ataque do dicionário.

IEEE 802.11W

É uma emenda aos protocolos WPA e WPA2 (IEEE 802.11i) e tem como objetivo corrigir as vulnerabilidades encontradas nos pacotes de gerenciamento das redes IEEE 802.11. Foi criado visando evitar o DoS (Denial of Service), que são ataques de negação de serviço durante a etapa de autenticação dos clientes.

IEEE 802.11r

Padroniza o hand-off/handover para transições rápidas entre BSS's ao redefinir o protocolo de negociação chave de segurança, permitindo que tanto a negociação e pedidos de recursos sem fio (similar a RSVP mas definido no padrão 'IEEE 802.11e) para ocorrer em paralelo.

IEEE 802.11u

Projetado para melhorar as conexões aos serviços remotos, principalmente celulares, além do Distribution System (DS). Este padrão proporciona melhorias para as edições de compatibilidade entre uma rede de acesso 'IEEE 802.11 e toda a rede externa à qual foi conectada.

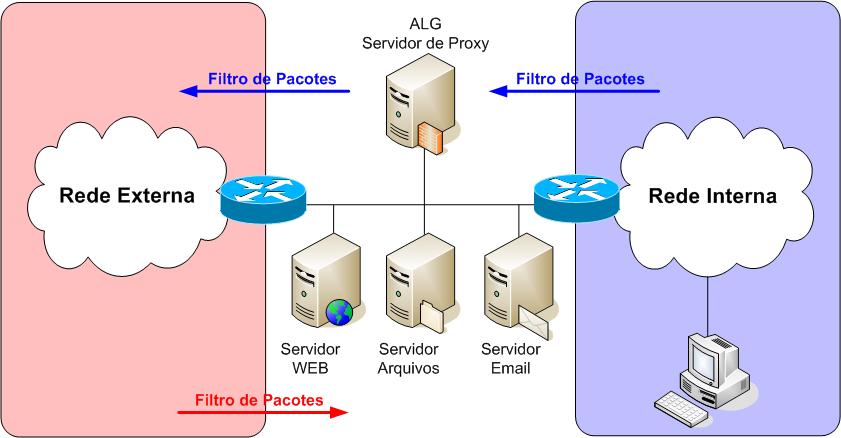

DMZ (DeMilitarized Zone)

As DMZ (do inglês DeMilitarized Zone - RFC 2647) são áreas intermediárias entre uma rede interna e externa onde os servidores que recebem tráfego externo estão hospedados, separados da rede interna de uma empresa, por exemplo.

Sua função é manter os serviços que possuem acesso externo separados da rede local, restringindo ao máximo um potencial dano causado por algum invasor, tanto interno como externo. Essa segmentação é realizada com o uso de equipamentos de Proxy/Firewall, que vão gerenciar o acesso a DMZ, rede externa e interna. Assim, caso um invasor acesse um servidor Web interno a DMZ, ainda terá dificuldades de acessar a rede interna de uma corporação, por exemplo. Se o servidor Web fosse hospedado juntamente a rede interna, uma vez que o servidor é invadido, seria relativamente fácil realizar ataques aos demais componentes da rede. Os equipamentos de uma DMZ podem estar em um switch dedicado, ou compartilhar um switch de rede juntamente com a rede interna, desde que se usem VLANs e gateways para segmentar os domínios de broadcast.

IPSec (IP Security Protocol)

Regido pela RFC 6071 (em seu modo de operação mais comum) o IPSec é um conjunto de protocolos desenvolvido para oferecer segurança para um pacote em nível de camada de rede, que ajuda a criar pacotes confidenciais e autenticados para a camada IP, sendo amplamente utilizado no estabelecimento de VPNs. Entre os principais serviços oferecidos pelo IPSec encontram-se o mecanismo de troca de chaves Diffie-Hellman, criptografia de chave pública e algoritmos para cálculo de hash com utilização de chaves.

- Leia mais sobre criptografia Diffie-Hellman aqui, e confira sua RFC.

- Leia mais sobre algoritmos para cálculo de hash aqui.

Protocolos de Segurança

O IPSec define dois protocolos, o Authentication Header (AH) e o Encapsulating Security Payload (ESP), para oferecer autenticação e/ou criptografia para pacotes no nível IP.

Authentication Header (AH)

- Provê integridade de dados e fornece autenticação de fonte, mas não oferece privacidade.

- Foi desenvolvido para autenticar o host de origem e para garantir a integridade do payload transportado no pacote IP. O protocolo usa uma função hash e uma chave simétrica para criar um resumo de mensagem; o resumo é inserido no cabeçalho de autenticação. O AH é então colocado na posição apropriada com base no modo (transporte ou túnel, explicados a seguir).

- Estrutura do pacote AH:

- Estrutura:

- Próximo Cabeçalho: O campo de 8 bits define o tipo de payload transportado pelo datagrama IP;

- Tamanho do Dado: Comprimento do cabeçalho de autenticação em múltiplos de 4 bytes;

- Índice do Parâmetro de Segurança: Desempenha o papel de identificador de circuitos virtuais e é o mesmo para todos os pacotes da mesma SA;

- Número de Sequência: Informações de ordenação para uma sequência de datagramas;

- Dados de autenticação: O campo de autenticação de dados é o resultado da aplicação de uma função hash a todo o datagrama IP, exceto para os campos que são modificados em trânsito.

Encapsulating Security Payload (ESP)

- Considerado uma evolução em relação ao protocolo AH, o ESP oferece autenticação de fontes, integridade de dados e privacidade, sendo que seu predecessor oferecia apenas os dois primeiros serviços.

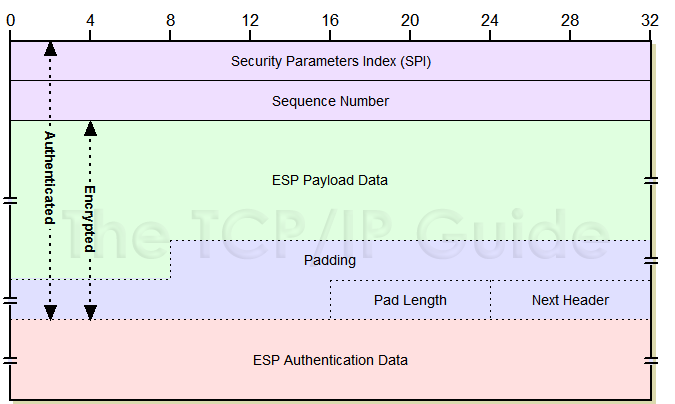

- Estrutura do protocolo ESP:

- Estrutura:

- Security Parameters Index (SPI): O campo de Índice de parâmetros de segurança de 32 bits é similar àquele definido para o protocolo AH (Índice do Parâmetro de Segurança);

- Sequence Number: Similar ao do protocolo AH;

- Padding: Preenchimento;

- Pad Length: Define o número de bytes de preenchimento;

- Next Header: Similar ao do protocolo AH;

- Authentication data: Resultado da aplicação de um esquema de autenticação a partes do datagrama.

Security Association (SA)

Além destes dois cabeçalhos, o IPSec define também o conceito de associação de segurança (security associations) – conjunto de diretivas que permite negociar algoritmos de criptografia a utilizar. Uma associação de segurança representa uma relação entre duas ou mais entidades que comunicam e descrevem quais os mecanismos de segurança a utilizar para estabelecer uma comunicação segura. A associação de segurança permite negociar protocolos, algoritmos de criptografia e chaves a usar e contém informação sobre:

- Algoritmo e modo de autenticação a aplicar ao cabeçalho de autenticação;

- Chaves usadas no algoritmo de autenticação;

- Algoritmo e modo de criptografia utilizados no cabeçalho de encapsulamento de dados de segurança;

- Chaves usadas no algoritmo de criptografia do cabeçalho de encapsulamento de dados;

- Tempo de vida da chave;

- Tempo de vida da associação de segurança;

- Endereço(s) fonte da associação de segurança;

- Nível de sensibilidade dos dados protegidos.

Modos de Operação

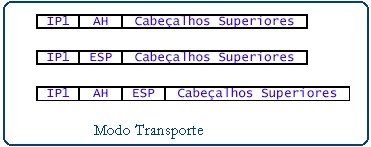

Transporte

- O modo transporte protege o payload da camada de rede, a ser encapsulado na camada de rede, logo, ele não protege o cabeçalho IP, protege apenas as informações provenientes da camada de transporte.

- Normalmente, o modo de transporte é usado quando precisamos de proteção de dados fim a fim (host a host). O host emissor usa o IPSec para autenticar e/ou criptografar o payload entregue pela camada de transporte. O host receptor usa o IPSec para verificar a autenticação e/ou decriptografar o pacote IP e entregá-lo à camada de transporte. A figura a seguir ilustra esse conceito.

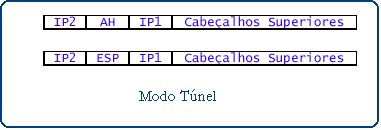

Túnel

- No modo túnel, o IPSec protege o pacote IP por inteiro. Basicamente, ele pega todo o pacote IP original, aplica os métodos de segurança IPSec a todo o pacote (criptografa) e, em seguida, acrescenta um novo cabeçalho IP, com informações distintas do cabeçalho IP original.

Redes VPN(Virtual Private Network)

O conceito de Redes Virtuais Privadas (VPN), regido pela RFC 4026, surgiu da necessidade de utilizar redes que são inseguras e não confiáveis para o tráfego de informações de forma segura. Uma rede VPN é implementada com a utilização de protocolos que fazem o encapsulamento de dados e os transportam através de “túneis de criptografia”. Os principais objetivos de um rede VPN é a economia de custos com enlaces privados e aumentar o conceito de segurança em redes publicas, assim como a Internet. Para que uma rede VPN se torne íntegra ela deve garantir todos os conceitos de segurança em uma rede de computadores: confidencialidade, integridade e autenticidade, anteriormente citados. Além disso, é necessário que uma rede VPN suporte o vários tipos de protocolo da camada de rede que são utilizado em redes públicas (IP e IPSec).

Classificação

As redes VPN podem ser classificadas em relação ao seu propósito principal em rede de computadores:

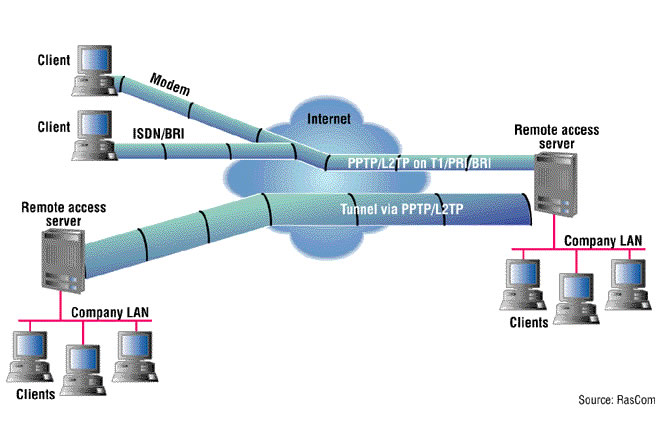

- Acesso Remoto via Internet: O acesso remoto a redes corporativas através da Internet pode ser viabilizado com a VPN. A estação remota disca para o provedor de acesso, conectando-se à Internet e o software de VPN cria uma rede virtual privada entre o usuário remoto e o servidor de VPN corporativo através da Internet.

- Interligação de LAN’s via Internet: Uma solução que substitui as conexões entre LANs através de enlaces privados é a utilização de circuitos dedicados virtuais com VPN.

- Conexão de computadores numa intranet: VPN’s permitem a separação virtual de departamentos em uma LAN corporativa, restringindo a acesso às informações dos demais departamentos

Funcionamento

O primeiro passo para o funcionamento de um rede VPN é a criptografia com chaves públicas dos pacotes advindos do protocolo da camada de rede. O pacote é criptografado com a chave fornecida pelo destinatário e somente o mesmo possui a chave para descriptografar o pacote. Após a criptografia, os pacotes são encapsulados e é adicionados um cabeçalho com informações referentes ao destino desses pacotes. O caminho lógico percorrido pelos pacotes são denominados “túneis” e o processo de encapsulamento e transporte é denominado “tunelamento”.

Quanto ao nível de implementação de tunelamento no modelo de referência OSI, pode ser implementado na camada de enlace ou rede.

- Tunelamento em nível de enlace: O objetivo é transportar protocolos de nível 3, tais como o IP e IPX na Internet. Os protocolos utilizam quadros como unidade de troca, encapsulando os pacotes da camada 3 (como IP/IPX) em quadros PPP (Point-to-Point Protocol). O protocolo mais atual usado para o processo de tunelamento é o L2PT que foi desenvolvido herdando características de outros protocolos como o PPTP(Point-to-Point Tuneling Protocol) e o L2F (Layer 2 Forwarding) (Leia mais sobre o PPTP e o L2F). O L2TP é um protocolo de encapsulamento da Internet padrão da indústria. Ele permite que o tráfego IP, IPX e NetBEUI seja encapsulado e enviado por redes IP, X25, Frame Relay ou ATM. Utiliza majoritariamente o protocolo de transporte UDP, e não possui mecanismos de encriptação, sendo essa deficiência suprida pelo IPSec.

- Tunelamento em nível de rede: Em nível de rede o protocolo padrão responsável pelo tunelamento é o IPSec (IP Security Tunnel Mode) da IETF. Ele permite que pacotes IP sejam criptografados e encapsulados com cabeçalho adicional deste mesmo protocolo para serem transportados numa rede IP pública ou privada. Esse protocolo garante a autenticação da fonte, integridade dos dados e o mais importante, o sigilo. Antes do envio de pacotes do protocolo IPSec é necessário que as entendidades estabeleçam uma conexão simplex para envio dos pacotes entre remetente e destinatário, isso é feito pelo protocolo Associação de Segurança (SA) que trabalha em conjunto com o IPSec. Após o estabelecimento da conexão é feito a criptrografia do pacote e o encapsulamento dentro de um pacote IPSec que possui informações de controle e o endereço de destino. O pacote é enviado através do túnel VPN.

Desvantagem

Apesar de todos o benefícios trazidos pela implementação de um rede VPN, há também algumas desvantagens que fazem com que essa aplicação não seja perfeita:

- Taxa de transmissão: Uma rede VPN não consegue atingir taxas de transmissão semelhantes à aquelas que são facilmente atingidas em um enlace proprietário, pois a mesma é implementada em redes públicas que possuem impedimentos para o aumento da velocidade.

- Processamento: Uma rede VPN exige muito mais complexidade em termos de processamento do equipamentos que estão implementando essa aplicações.

Por isso é necessário analisar quais requisitos são mais priorizados em uma aplicação.

Referências

| Referências Bibliográficas |

|---|

|