Mudanças entre as edições de "RMU-2013-2"

| (110 revisões intermediárias por 2 usuários não estão sendo mostradas) | |||

| Linha 29: | Linha 29: | ||

!1a prova | !1a prova | ||

!2a prova | !2a prova | ||

| + | !Trabalho Servidor de video | ||

!Trabalho VoIP | !Trabalho VoIP | ||

!Trabalho Firewalls | !Trabalho Firewalls | ||

!FINAL | !FINAL | ||

| + | |- | ||

| + | |Aliny ||D+/C ||C ||A ||B<br>ura inacessível || C||C | ||

| + | |- | ||

| + | |Francisco ||C+ ||B+ ||A || B<br>numeração dos contatos<br>pbxa não permite chamar contatos locais|| A|| B | ||

| + | |- | ||

| + | |Leandro ||C+ ||C+ ||A || B<br>numeração dos contatos<br>pbxa não permite chamar contatos locais|| C||C | ||

| + | |- | ||

| + | |Liamari ||D/D ||D/D || ||D<br>alguns telefones não registram<br>pbxa desvia chamadas para ura<br>pbxa não encaminha para outros pbx || D||D | ||

| + | |- | ||

| + | |Maicky ||D+/C ||C ||A ||B<br>numeração dos contatos<br>pbxa não permite chamar contatos locais ||C ||C | ||

| + | |- | ||

| + | |Maycon ||B ||C+ ||A ||A || A||A | ||

| + | |- | ||

| + | |Nicole ||C ||C ||A ||A || A||C | ||

|} | |} | ||

| Linha 334: | Linha 349: | ||

* [http://blog.plumi.org/ Plumi] | * [http://blog.plumi.org/ Plumi] | ||

* [http://www.clip-bucket.com/ Clip-bucket] | * [http://www.clip-bucket.com/ Clip-bucket] | ||

| + | * [http://cumulusclips.org/ Cumulus] | ||

| + | * [http://mediadrop.net/ MediaDrop] | ||

| + | * [http://popcorn-time.se/ Popcorn Time] | ||

| Linha 344: | Linha 362: | ||

|Equipe 1 ||Nicole, Francisco || equipe1.rmu.sj.ifsc.edu.br || http://equipe1.rmu.sj.ifsc.edu.br/ | |Equipe 1 ||Nicole, Francisco || equipe1.rmu.sj.ifsc.edu.br || http://equipe1.rmu.sj.ifsc.edu.br/ | ||

|- | |- | ||

| − | |Equipe 2 || || equipe2.rmu.sj.ifsc.edu.br || http://equipe2.rmu.sj.ifsc.edu.br/ | + | |Equipe 2 ||Leandro,Maicky || equipe2.rmu.sj.ifsc.edu.br || http://equipe2.rmu.sj.ifsc.edu.br/ |

|- | |- | ||

| − | |Equipe 3 || || equipe3.rmu.sj.ifsc.edu.br || http://equipe3.rmu.sj.ifsc.edu.br/ | + | |Equipe 3 || Maycon,Aliny|| equipe3.rmu.sj.ifsc.edu.br || http://equipe3.rmu.sj.ifsc.edu.br/ |

| + | |- | ||

| + | |Equipe 4 ||Liamari || equipe4.rmu.sj.ifsc.edu.br || http://equipe4.rmu.sj.ifsc.edu.br/ | ||

|} | |} | ||

| Linha 460: | Linha 480: | ||

Concluir (ou iniciar) o sistema de distribuição de video do Projeto 1. | Concluir (ou iniciar) o sistema de distribuição de video do Projeto 1. | ||

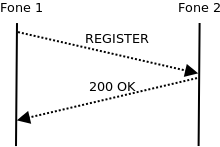

| − | = | + | = 30/08: Introdução a Voz sobre IP (VoIP) = |

* [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-22.pdf Transparências] | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-22.pdf Transparências] | ||

| Linha 967: | Linha 987: | ||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

[general] | [general] | ||

| − | |||

| − | |||

insecure=port,invite ; a segurança está associada ao registro do canal (primeiro | insecure=port,invite ; a segurança está associada ao registro do canal (primeiro | ||

passo), | passo), | ||

| Linha 981: | Linha 999: | ||

[alunos](!) | [alunos](!) | ||

| + | type=friend ; pode efetuar e receber chamadas | ||

| + | host=dynamic ; pode conectar-se a partir de qualquer endereço IP | ||

context=alunos | context=alunos | ||

[professores](!) | [professores](!) | ||

| + | type=friend ; pode efetuar e receber chamadas | ||

| + | host=dynamic ; pode conectar-se a partir de qualquer endereço IP | ||

context=professores | context=professores | ||

[coordenacao](!) | [coordenacao](!) | ||

| + | type=friend ; pode efetuar e receber chamadas | ||

| + | host=dynamic ; pode conectar-se a partir de qualquer endereço IP | ||

context=coordenacao | context=coordenacao | ||

| Linha 1 017: | Linha 1 041: | ||

[alunos]; contexto alunos | [alunos]; contexto alunos | ||

; extensoes dos alunos | ; extensoes dos alunos | ||

| + | exten=>100,1,Dial(SIP/100) | ||

| + | same=>n,Hangup | ||

| + | exten=>101,1,Dial(SIP/101) | ||

| + | same=>n,Hangup | ||

[professores]; contexto professores | [professores]; contexto professores | ||

; extensoes dos professores | ; extensoes dos professores | ||

| + | exten=>200,1,Dial(SIP/200) | ||

| + | same=>n,Hangup | ||

| + | exten=>201,1,Dial(SIP/201) | ||

| + | same=>n,Hangup | ||

[coordenacao]; contexto coordenacao | [coordenacao]; contexto coordenacao | ||

; extensoes da coordenacao | ; extensoes da coordenacao | ||

| − | + | exten=>300,1,Dial(SIP/300) | |

| + | same=>n,Hangup | ||

| + | exten=>301,1,Dial(SIP/301) | ||

| + | same=>n,Hangup | ||

| + | include=>alunos | ||

| + | include=>professores | ||

</syntaxhighlight> | </syntaxhighlight> | ||

{{collapse bottom}} | {{collapse bottom}} | ||

| Linha 1 040: | Linha 1 077: | ||

'''Questões:''' | '''Questões:''' | ||

| − | # Que papel desempenhou o Asterisk para os softphones ? | + | # Que papel desempenhou o Asterisk para os softphones ? UAS, UAC ou algo diferente ? |

# Entre que agentes ocorreram os diálogos identificados ? | # Entre que agentes ocorreram os diálogos identificados ? | ||

# A stream de audio seguiu o mesmo caminho que a sinalização SIP ? | # A stream de audio seguiu o mesmo caminho que a sinalização SIP ? | ||

| Linha 1 114: | Linha 1 151: | ||

O plano de discagem acima possibilita chamar qualquer número entre 100 e 199. | O plano de discagem acima possibilita chamar qualquer número entre 100 e 199. | ||

| − | == | + | == Asterisk e PSTN == |

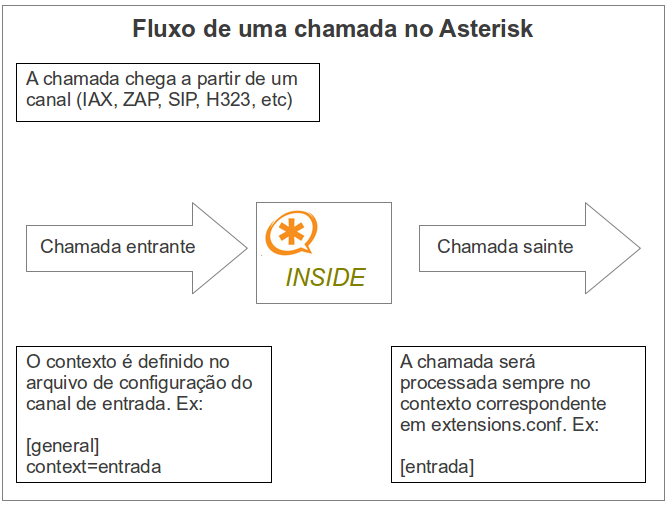

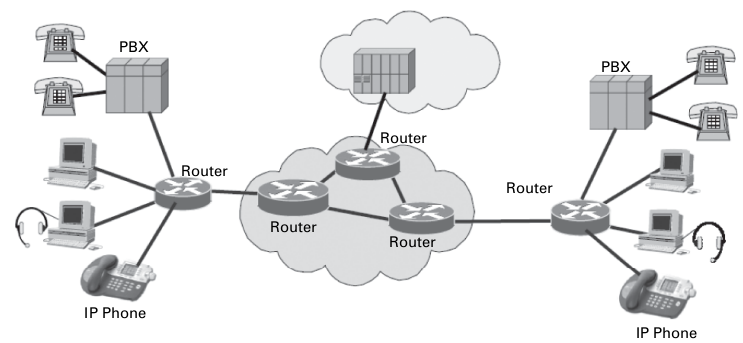

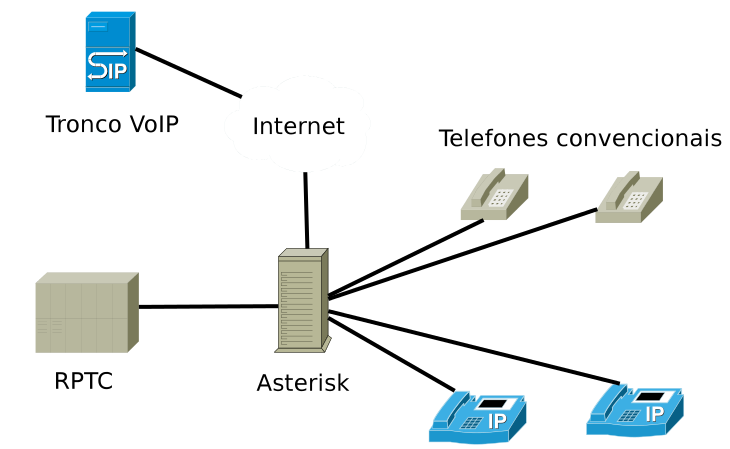

| − | + | Um PBX IP como o Asterisk pode realizar chamadas tanto pela rede telefônica convencional (PSTN) quanto pela rede de dados com VoIP. Para isso, são necessárias interfaces de hardware para os diferentes tipos de canais existentes usados na PSTN. Um exemplo simplificado de uma rede telefônica com telefones IP e convencionais pode ser vista abaixo. | |

| − | |||

| − | |||

| − | |||

| − | |||

| + | [[imagem:Asterisk-khomp1.png]] | ||

| + | <br>''Cenário com telefones IP e convencionais'' | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | A rede acima pode ser dividida em uma parte em que as chamadas são efetuadas de forma convencional, e outra parte em que chamadas são feitas com VoIP usando o modelo SIP. O PBX IP consegue atender ambos os tipos de rede telefônica, e assim consegue integrá-los. Desta forma, uma chamada originada em um telefone convencional pode ser destinada tanto a outro telefone convencional quanto a um telefone IP, e vice-versa. Porém, como já comentado, a integração entre as duas redes depende, além do PBX IP, de hardware específico. | |

| − | * '' | + | |

| − | * '' | + | Existem componentes de hardware para possibilitar que um PBX Asterisk se comunique via tronco analógico, digital ou rede celular, além de atender telefones convencionais. Tais componentes provêem os seguintes tipos de interface: |

| − | * '' | + | * [http://www.3cx.com/PBX/FXS-FXO.html '''FXS''']: usada para conectar telefones convencionais (POTS), atuando como uma porta de ramal. |

| + | * [http://www.3cx.com/PBX/FXS-FXO.html '''FXO''']: usada para comunicação por um tronco analógico (POTS), sendo conectada a uma linha fornecida pela PSTN ou por um PBX analógico (ou pela interface FXS de outro PBX). | ||

| + | * '''E1''': conectada a um tronco E1, que pode ser fornecido pela PSTN ou outro PBX. | ||

| + | * '''GSM''': usada para acesso à rede celular. | ||

| + | No laboratório de Redes 2 existem módulos com esses tipos de interfaces, os quais foram projetados especialmente para serem usados com PBX IP (Asterisk, FreeSwitch e possivelmente outros). Esses módulos se apresentam como ''placas externas'', o que significa que funcionam como se fossem placas de entrada e saída instaladas dentro do computador onde roda o PBX IP. Por causa dessa característica, seu fabricante (Khomp) denominou-os [http://www.khomp.com.br/v2/?opcao=avulsa&id=15 EBS (External Board Series)]. O modelo existente no laboratório é o [http://www.khomp.com.br/v2/?opcao=ver_produto&id_c=8&id_p=68 EBS Modular], que combina diferentes interfaces em um mesmo módulo. Com esses módulos será possível implantar a rede telefônica privativa mostrada acima. | ||

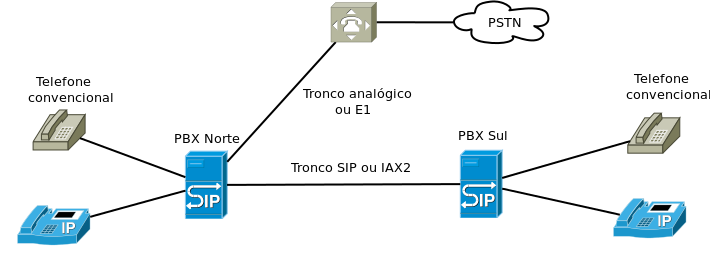

| − | + | = 11/09: Interligando PBX Asterisk por meio de troncos SIP ou IAX2 = | |

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-25.pdf Transparências] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | <!-- == Interligando PBX Asterisk == |

| − | + | Neste novo cenário, os PBX Asterisk serão interligados por meio de troncos analógicos (FXS-FXO) ou digitais (E1). | |

| − | |||

| − | |||

| − | |||

| − | + | [[imagem:Asterisk-khomp2.png]] | |

| − | + | <br>''Dois PBX interligados por um tronco analógico'' | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Apesar de parecer mais complexo, este novo cenário é bastante parecido com o da [[RMU-2013-1#17.2F04:_VoIP_e_Asterisk_.28continua.C3.A7.C3.A3o.29|aula passada]]. A diferença básica entre eles está no plano de discagem, que deve encaminhar e receber chamadas vindas do tronco analógico. | |

=== Atividade === | === Atividade === | ||

| − | + | Implante a rede formada pelos dois PBX interligados por um tronco analógico, e escreva o plano de discagem para que chamadas possam ser feitas entre os telefones vinculados a um ou outro PBX. Assuma que os telefones do PBX superior tenham numeração ''2XXX'', e os do PBX inferior usem numeração ''4XXX''. | |

| − | + | --> | |

| − | + | ||

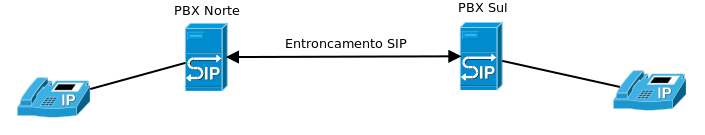

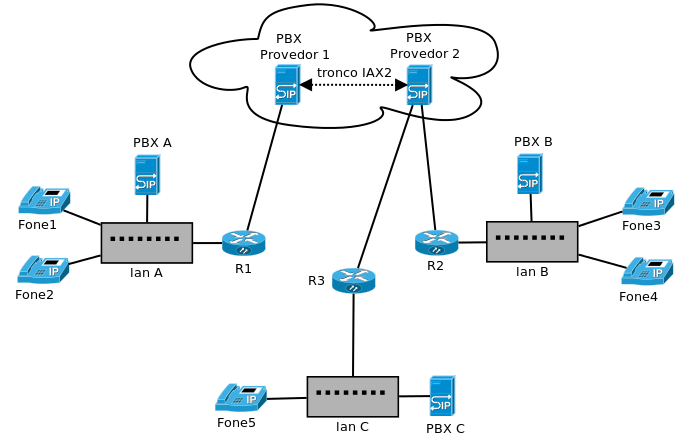

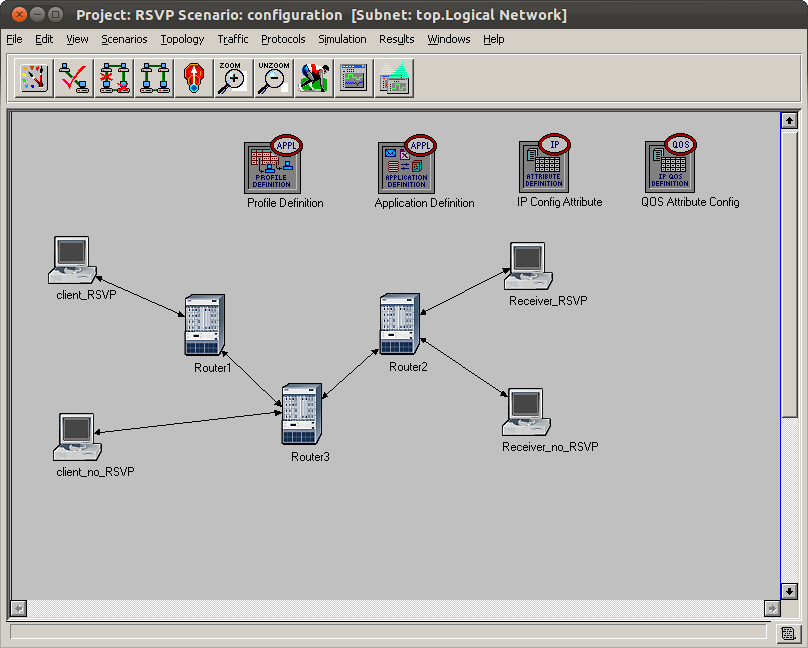

| − | + | A interligação entre PBX Asterisk pode ser feita via rede de dados usando os protocolos SIP ou IAX2. No primeiro caso, o encaminhamento de uma chamada entre dois PBX funciona como uma chamada SIP usual, e isso significa que a sinalização é feita com SIP e a media flui em separado com RTP. No segundo caso, o protocolo [http://en.wikipedia.org/wiki/Inter-Asterisk_eXchange IAX2 (''Inter-Asterisk eXchange'')] encapsula tanto a sinalização quanto os fluxos de media, o que simplifica o estabelecimento do tronco. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[imagem:Modelo-pbx-asterisk.png|520px]] | |

| − | |||

| − | + | Inicialmente criaremos a infraestrutura para chamadas VoIP, a qual aumentaremos gradualmente para podermos reproduzir o modelo aqui descrito. | |

| − | |||

| + | == Tronco SIP == | ||

| − | + | Em um entroncamento SIP (''SIP trunking''), um PBX pode encaminhar chamadas através de um tronco SIP. Essas chamadas podem ser originadas de diferentes formas, tais como telefones IP ou convencionais. Entre os PBX do entroncamento, as chamadas são sinalizadas com SIP e transmitidas com RTP e algum codec. | |

| − | + | [[imagem:Sip-trunk.png]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | A ativação de um entroncamento SIP entre dois PBX Asterisk pode ser feita seguindo o exemplo abaixo: | |

| − | = | + | {| border="1" cellpadding="2" |

| + | !PBX | ||

| + | !sip.conf | ||

| + | !extensions.conf | ||

| + | |- | ||

| + | |'''Norte''' || <syntaxhighlight lang=text>[Sul] | ||

| + | type=user | ||

| + | secret=supersecreta | ||

| + | host=IP_PBX_Norte | ||

| + | disallow=all | ||

| + | allow=ulaw | ||

| + | ;canreinvite=no | ||

| + | directmedia=no | ||

| + | context=troncoSIP | ||

| + | qualify=yes | ||

| − | = | + | [ParaSul] |

| − | + | type=peer | |

| − | + | fromuser=Norte | |

| + | username=Norte | ||

| + | secret=supersecreta | ||

| + | host=IP_PBX_Sul | ||

| + | disallow=all | ||

| + | allow=ulaw | ||

| + | ;canreinvite=no | ||

| + | directmedia=no | ||

| + | qualify=yes</syntaxhighlight>||<syntaxhighlight lang=text> [troncoSIP] | ||

| + | ; Ligando para a outra central e, na sequência, o "ramal" de destino | ||

| + | exten => _4XXX.,1,Dial(SIP/ParaSul/${EXTEN}) | ||

| + | same=>n,Hangup</syntaxhighlight> | ||

| + | |- | ||

| + | |'''Sul'''||<syntaxhighlight lang=text>[Norte] | ||

| + | type=user | ||

| + | secret=supersecreta | ||

| + | host=IP_PBX_Sul | ||

| + | disallow=all | ||

| + | allow=ulaw | ||

| + | ;canreinvite=no | ||

| + | directmedia=no | ||

| + | context=troncoSIP | ||

| + | qualify=yes | ||

| − | + | [ParaNorte] | |

| − | + | type=peer | |

| − | + | fromuser=Sul | |

| − | + | username=Sul | |

| − | + | secret=supersecreta | |

| − | < | + | host=IP_PBX_Norte |

| − | + | disallow=all | |

| − | + | allow=ulaw | |

| + | ;canreinvite=no | ||

| + | directmedia=yes | ||

| + | qualify=yes | ||

| + | </syntaxhighlight>||<syntaxhighlight lang=text> [troncoSIP] | ||

| + | ; | ||

| + | ; Ligando para a outra central e, na sequência, o "ramal" de destino | ||

| + | exten => _2XXX.,1,Dial(SIP/ParaNorte/${EXTEN}) | ||

| + | same=>n,Hangup | ||

| + | </syntaxhighlight> | ||

| + | |} | ||

| − | + | == Atividade: estabelecendo chamadas entre diferentes PBX Asterisk == | |

| + | |||

| + | Nesta atividade, vamos realizar chamadas entre softphones registrados em diferentes PBX Asterisk. Para isso, precisaremos estruturar o laboratório de forma que cada PBX Asterisk possua um tronco SIP com um PBX vizinho. Os usuários SIP serão identificados por MMXX, sendo ''MM'' o número do computador de cada aluno (ex: micro 2 tem usuários entre 200 e 299). Assim, é possível fazer um plano de discagem para encaminhar corretamente as chamadas. | ||

| − | + | === Como fazer esta atividade usando o Netkit === | |

| − | |||

| − | + | O [[Netkit]] pode ser usado para realizar [[Netkit#PBX_IP_.28Asterisk.29|experimentos com Asterisk e chamadas SIP]]. Ele contém o Asterisk, e também dois softwares para teste de chamadas - pjsua e siprtp. Esses recursos podem ser usados para realizar a atividade de hoje, e a configuração do Netkit para começá-la segue abaixo: | |

| − | [[ | + | <syntaxhighlight lang=text> |

| + | norte[type]=pbx | ||

| + | sul[type]=pbx | ||

| + | fone1[type]=generic | ||

| + | fone2[type]=generic | ||

| + | norte[eth0]=tronco:ip=192.168.2.101/24 | ||

| + | sul[eth0]=tronco:ip=192.168.2.102/24 | ||

| + | norte[eth1]=lan1:ip=10.0.0.100/24 | ||

| + | sul[eth1]=lan2:ip=10.0.1.100/24 | ||

| + | fone1[eth0]=lan1:ip=10.0.0.1/24 | ||

| + | fone2[eth0]=lan2:ip=10.0.1.2/24 | ||

| + | </syntaxhighlight> | ||

| − | + | Copie a configuração acima para um arquivo com extensão ''.conf'' (ex: ''tronco.conf''), e carregue-a no Netkit. Execute a rede, e então configure o asterisk, cujos arquivos estão em /etc/asterisk. Para testar as chamadas, [[RMU-2013-1#Como_testar_chamadas_no_Netkit|use o pjsua]] ou [[Netkit#Realizando_chamadas_VoIP|siprtp]] (mais simples, mas não é capaz de registrar no Asterisk). | |

| − | + | * [[RMU-2013-1#Como_testar_chamadas_no_Netkit|Ajuda sobre pjsua]] | |

| + | * [[Netkit#Realizando_chamadas_VoIP|Ajuda sobre siprtp]] | ||

| − | + | = 13/09: Interligando PBX Asterisk = | |

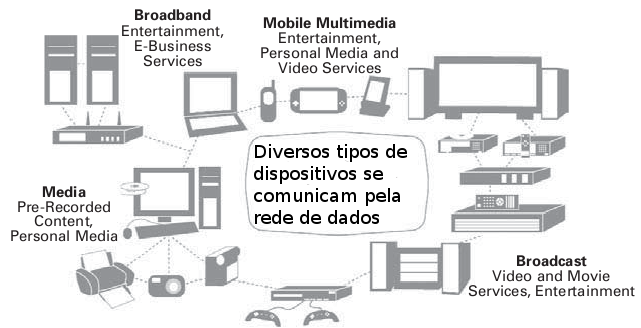

| − | + | Nesta atividade vamos integrar os servidores Asterisk de todos os alunos no laboratório. Usaremos uma estrutura hierárquica como ilustrado abaixo: | |

| − | |||

| − | + | [[imagem:Asterisk-hierarquia-lab3.png]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | [ | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/pbx.netkit Arquivo de projeto do Netkit] |

| − | + | ** Importe-o com ''File->Import from file''. | |

| − | + | ** [[RMU-2013-1#Como_testar_chamadas_no_Netkit|Ajuda sobre pjsua]] | |

| − | + | ** [[Netkit#Realizando_chamadas_VoIP|Ajuda sobre siprtp]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | | | ||

| − | |||

| − | + | Em um primeiro momento, o servidor Asterisk do professor terá o papel de encaminhar chamadas entre os servidores dos alunos. Mas para que isso seja viável e escalável, cada aluno deve usar uma numeração de ramais que possa ser univocamente identificada. Assim, cada servidor Asterisk deve numerar seus ramais da seguinte forma: | |

| − | + | * ''7XXX:'' números do professor | |

| + | * ''1XXX:'' números do aluno 1 | ||

| + | * ''2XXX:'' números do aluno 2 | ||

| + | * ''3XXX:'' números do aluno 3 | ||

| + | * ''4XXX:'' números do aluno 4 | ||

| + | * ''5XXX:'' números do aluno 5 | ||

| − | + | ... e assim por diante. | |

| + | = 18/09: Investigando os protocolos envolvidos nas chamadas = | ||

| − | + | == Sinalização com SIP == | |

| + | As chamadas que realizamos por meio do Asterisk foram iniciadas e terminadas usando [[RMU-2013-2#O_protocolo_SIP|protocolo SIP]]. Elas podem ser enquadradas em dois casos: | ||

| + | # Chamada com intermediação de gateway de midia | ||

| + | # Chamada com intermediação de gateway de midia, porém usando re-INVITE | ||

| − | + | Os diagramas a seguir servem para melhor entender como ocorrem as comunicações em cada caso. | |

| − | + | === Chamada entre dois agentes SIP com intermediação de um gateway de media === | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | A | + | Este caso é parecido com o anterior, que usa um proxy SIP. A diferença está na intermediação do fluxo de media, que é feita pelo gateway de media. Isso possibilita que dois agentes estabeleçam uma chamada mesmo usando codecs diferentes, pois o gateway de media fará a tradução entre codecs. |

| − | == | + | <syntaxhighlight lang=text> |

| − | + | Fone 1 PBX IP Fone 2 | |

| − | + | (directmedia=no) | |

| + | | | | | ||

| + | | INVITE | | | ||

| + | |--------------->| INVITE | | ||

| + | | 100 Trying |--------------->| | ||

| + | |<---------------| 100 Trying | | ||

| + | | |<---------------| | ||

| + | | | 180 Ringing | | ||

| + | | 180 Ringing |<---------------| | ||

| + | |<---------------| | | ||

| + | | | 200 Ok | | ||

| + | | 200 Ok |<---------------| | ||

| + | |<---------------| | | ||

| + | | ACK | | | ||

| + | |--------------->| ACK | | ||

| + | | |--------------->| | ||

| + | | RTP Media | RTP Media | | ||

| + | |<==============>|<==============>| | ||

| + | | BYE | | | ||

| + | |--------------->| BYE | | ||

| + | | |--------------->| | ||

| + | | | 200 Ok | | ||

| + | | 200 Ok |<---------------| | ||

| + | |<---------------| | | ||

| + | | | | | ||

| + | </syntaxhighlight> | ||

| − | = | + | === Chamada entre dois agentes SIP com intermediação de um gateway de media e uso de re-INVITE === |

| − | + | O uso de re-invite possibilita que o fluxo de media seja estabelecido diretamente entre os agentes SIP, caso usem o mesmo codec. Assim, evita-se a carga de processamento envolvida na intermediação pelo gateway de media. Isso é feito com o envio pelo gateway de media (representado abaixo por um PBX IP) de um novo INVITE para cada agente SIP, após a sessão SIP estar estabelecida. Esse novo INVITE contém uma descrição de media (mensagem SDP embutida no corpo da mensagem INVITE) com a localização do outro agente SIP - isso é, seu endereço IP, port UDP para a stream RTP e codec a ser usado. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <syntaxhighlight lang=text> | |

| − | + | Fone 1 PBX IP Fone 2 | |

| − | + | (directmedia=yes) | |

| − | < | + | | | | |

| − | + | | INVITE | | | |

| − | + | |--------------->| INVITE | | |

| − | + | | 100 Trying |--------------->| | |

| − | == | + | |<---------------| 100 Trying | |

| + | | |<---------------| | ||

| + | | | 180 Ringing | | ||

| + | | 180 Ringing |<---------------| | ||

| + | |<---------------| | | ||

| + | | | 200 Ok | | ||

| + | | 200 Ok |<---------------| | ||

| + | |<---------------| | | ||

| + | | ACK | | | ||

| + | |--------------->| ACK | | ||

| + | | INVITE |--------------->| | ||

| + | |<---------------| INVITE | | ||

| + | | 200 OK |--------------->| | ||

| + | |--------------->| 200 OK | | ||

| + | | ACK |<---------------| | ||

| + | |--------------->| ACK | | ||

| + | | |<---------------| | ||

| + | | | | ||

| + | | RTP Media | | ||

| + | |<===============================>| | ||

| + | | BYE | | | ||

| + | |--------------->| BYE | | ||

| + | | |--------------->| | ||

| + | | | 200 Ok | | ||

| + | | 200 Ok |<---------------| | ||

| + | |<---------------| | | ||

| + | | | | | ||

| + | </syntaxhighlight> | ||

| − | + | === Atividade === | |

| − | == | + | # Execute o wireshark no hospedeiro, e deixe-o capturando datagramas UDP (especifique isso em ''Capture->options''). |

| + | # Realize uma chamada entre dois softphones, usando as contas do seu servidor Asterisk. | ||

| + | # Observe as mensagens trocadas entre softphones e Asterisk (use menu ''Telephony->VoIP Calls'' e depois ''Graph''). Em particular, observe quem é o receptor e transmissor de cada mensagem SIP e também dos pacotes de midia (protocolo RTP). | ||

| + | # Edite o arquivo ''sip.conf'' do seu Asterisk, e defina a opção ''directmedia=yes'' (isso deve estar no perfil que você definiu para as contas). Faça o Asterisk reler o ''sip.conf'': <syntaxhighlight lang=bash> | ||

| + | rasterisk | ||

| + | > sip reload | ||

| + | </syntaxhighlight> | ||

| + | # Refaça a chamada entre os softphones, e observe no wireshark as mensagens SIP e pacotes RTP. O que mudou em relação à chamada anterior ? | ||

| + | # Em qual caso, dentre os apresentados no início da aula, cada chamada se enquadra ? O que se pode concluir quanto ao papel do Asterisk em cada caso ? | ||

| − | + | == O transporte de midia com protocolo RTP == | |

| − | |||

| − | |||

| − | |||

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-22.pdf Transparências] | |

| + | * [http://www.cs.columbia.edu/~hgs/rtp/faq.html Uma FAQ sobre RTP (muito boa)] | ||

| + | * [http://tools.ietf.org/html/rfc3550 RFC 3550: RTP: A Transport Protocol for Real-Time Applications] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/voip/rtp.pdf Capítulo 11 do livro ''SIP: Understanding the Session Initiation Protocol, 3rd ed''] | ||

| + | * Cap. 7 do livro ''Redes de Computadores e a Internet, 5a edição'', de James Kurose. | ||

| − | |||

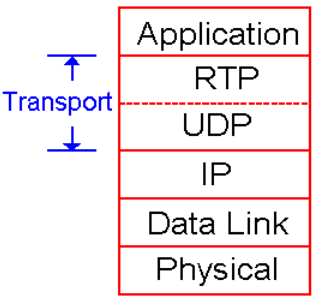

| − | |||

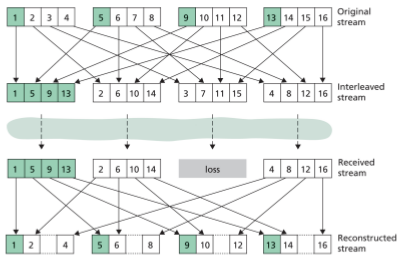

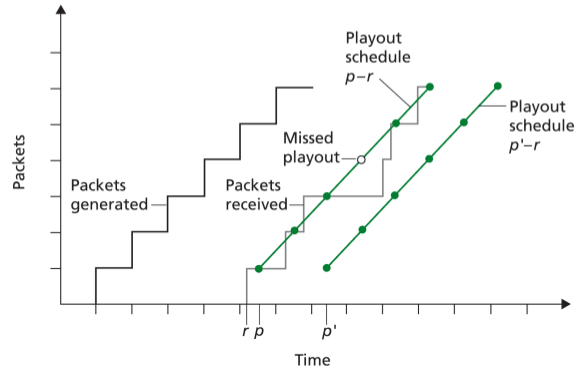

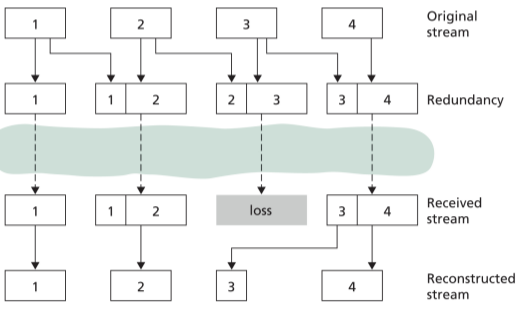

| − | + | O protocolo RTP (''Real-Time Protocol'') foi desenvolvido para possibilitar o transporte de datagramas de tempo-real contendo voz, video, ou outro tipo de dados, sobre IP. Tanto H.323 quanto o modelo SIP usam RTP para o transporte de media, tornando-o o padrão mais comum para comunicações desse tipo na Internet. Apesar desse protocolo não prover qualidade de serviço (i.e. ele não possui mecanismos para atender tais tipos de requisitos), ele torna possível a detecção de alguns dos problemas introduzidos por uma rede IP, tais como: | |

| + | * ''Perda de pacotes '' | ||

| + | * ''Atraso fim-a-fim variável'' | ||

| + | * ''Chegada de pacotes fora de ordem'' | ||

| + | |||

| − | + | Esses problemas não são novidade ... nós já os discutimos nas aulas sobre [[RMU-2013-1#Transmiss.C3.A3o_de_dados_multimidia|transmissão de dados multimidia]]. O que há de novo é um '''protocolo que dá subsídios para as técnicas que buscam atender requisitos de qualidade de serviço'''. Esses subsídios são informações providas pelo RTP para ajudar a identificar os problemas citados acima, as quais são: | |

| + | * ''Identificação do tipo do conteúdo que está sendo carregado (codec)'': isso informa ao receptor como ele deve decodificar o conteúdo transportado (ver esta [http://en.wikipedia.org/wiki/RTP_audio_video_profile tabela de identificadores de codec usados pelo RTP]) | ||

| + | * ''Numeração de sequência'': essa informação possibilita identificar pacotes perdidos ou fora de ordem. | ||

| + | * ''Marcação de tempo (timestamp)'': com isso é possível efetuar o cálculo de variação de atraso e implementar algum mecanismo de sincronização com a fonte (ex: atraso de reprodução). | ||

| − | |||

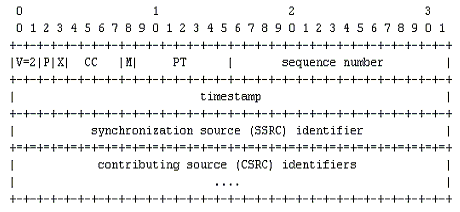

| − | + | Essas informações fazem parte da PDU RTP, como se pode ver a seguir: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | {| border="1" cellpadding="2" |

| + | !Localização do RTP na camada de transporte | ||

| + | !Cabeçalho RTP | ||

| + | |- | ||

| + | |[[imagem:Rtp1.png|200px]] ||[[imagem:Rtp-header.png]] | ||

| + | |} | ||

| − | + | === RTCP === | |

| − | + | Além do RTP, o protocolo auxiliar RTCP (''Real-Time Control Protocol'', também definido na [http://tools.ietf.org/html/rfc3550 RFC 3550]) foi definido para o '''monitoramento da entrega dos pacotes''' (recepção da stream). Com esse protocolo, os participantes de uma sessão de media podem fazer o intercâmbio de relatórios e estatísticas. Cada tipo de relatório é transportado por um tipo de pacote RTCP. O uso de relatórios possibilita o ''feedback'' sobre a qualidade da comunicação, incluindo informações como: | |

| + | * Número de pacotes enviados e recebidos | ||

| + | * Número de pacotes perdidos | ||

| + | * ''Jitter'' (variação de atraso) | ||

| − | + | Os cinco tipos de relatórios são: | |

| − | + | * Relatório do transmissor (''Sender Report - SR'') | |

| − | + | * Relatório do receptor (''Receiver Report - RR'') | |

| − | + | * Descrição da fonte (''Source Description - SDES'') | |

| − | + | * ''Bye'' | |

| + | * Específico da aplicação (''Application Specific - APP'') | ||

| + | |||

| + | Como o tráfego RTCP é puramente overhead, o protocolo foi projetado para que seu consumo da capacidade da rede seja constante, não importa quantos participantes da sessão de media existam. A ideia é que quanto mais participantes houver, menos frequentemente os relatórios RTCP são enviados. Por exemplo, se em uma conferência houver somente dois participantes, os relatórios podem ser enviados a cada 5 segundos. Se houver quatro participantes, os relatórios são enviados a cada 10 segundos. Com isso o consumo de banda para relatórios se mantém constante e previsível. | ||

| + | |||

| + | === Atividade === | ||

| − | + | Essa atividade busca ilustrar os fluxos RTP com um exemplo: | |

| + | # Estabeleça uma chamada VoIP entre dois softphones usando o Asterisk como intermediário. | ||

| + | # Execute o wireshark no computador onde roda o Asterisk, e ative a captura de datagramas UDP. | ||

| + | # Observe os pacotes RTP capturados pelo Wireshark. Selecione alguns deles e investigue as informações contidas em seu cabeçalho. Procure identificar o codec usado e as marcações de tempo. Compare as marcações de tempo do RTP com os instantes de recepção desses pacotes. | ||

| + | # Estime o jitter durante a recepção de ao menos 15 segundos de audio. | ||

| + | # Observe os relatórios RTCP: | ||

| + | #* Que tipos de relatórios são enviados ? | ||

| + | #* Com que frequência esses relatórios são transmitidos ? | ||

| + | #* Que informações esses relatórios contêm ? | ||

| − | + | = 20/09: retomando a interligação entre PBX Asterisk = | |

| − | + | Hoje vamos completar a atividade iniciada em 13/09, além de agregar à rede a possibilidade de fazer e receber chamadas da PSTN (tanto fixa quanto celular). Para isso usaremos os módulos EBS da Khomp. | |

| − | + | = 25/09: URA (Unidade de Resposta Audível) e prática com Asterisk: aplicações e funções típicas de PBX = | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | O que é uma URA (''Unidade de Resposta Audível'') ? Clique na imagem abaixo ... | |

| − | + | [[imagem:Ura-tabajara.png|link=http://www.youtube.com/watch?v=VfDh2GhGnVg]] | |

| + | <br>''URA Tabajara'' | ||

| − | + | Uma URA implementa um menu audível para auto-atendimento. Sua construção é feita toda no plano de discagem, como se pode ver no exemplo abaixo: | |

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | exten=>666,1, | + | [default] |

| − | + | exten => 666,1,Goto(ura,s,1) | |

| − | |||

| − | |||

| − | === | + | [ura] |

| + | exten => s,1,Answer | ||

| + | exten => s,2,NoOp(Ligação entrou na URA) | ||

| + | exten => s,n,Background(/var/lib/asterisk/sounds/benvindo) | ||

| + | exten => s,n,NoOp(Digite a opção/1-suporte/2-comercial/3-financeiro) | ||

| + | exten => s,n,WaitExten(6); caso nada tenha sido digitado durante a mensagem "benvindo", espera mais 6 segundos no máximo | ||

| − | + | exten => 1,1,NoOp(Chamada foi para Suporte) | |

| − | + | same => n,Dial(SIP/2402,60) | |

| − | exten=> | + | same => n, Hangup |

| − | |||

| − | == | + | exten => 2,1,NoOp(Chamada foi para Comercial) |

| + | same => n,Dial(SIP/2801,60) | ||

| + | same => n, Hangup | ||

| − | + | exten => 3,1,NoOp(Chamada foi para Financeiro) | |

| + | same => n,Dial(SIP/2000,60) | ||

| + | same => n, Hangup | ||

| − | + | exten => i,1,NoOp(Extensão inválida) | |

| + | same => n,Play(beep) | ||

| + | same => n,GoTo(s,3); volta para o menu | ||

| − | + | exten => t,1,NoOp(Tempo esgotado) | |

| + | same => n,Dial(SIP/3401,60) | ||

| + | same => n,Hangup | ||

| + | </syntaxhighlight> | ||

| − | + | A URA é composta por mensagens de voz, que instruem o usuário sobre o que ele pode fazer (isto é, apresentam as opções), e músicas, que o entreteem (!?) enquanto aguarda uma operação ser realizada. Assim, para criar uma URA minimamente funcional são necessários esses arquivos de voz. Para gravá-los, pode-se criar uma extensão especial que atenda por ''9005nome_de_um_arquivo''. Ao chamar essa estensão, pode-se pronunciar a mensagem de voz assim que o Asterisk atender. Para encerrar a mensagem, deve-se digitar ''#''. O arquivo de voz resultante estará no diretório ''/var/lib/asterisk/sounds'', ou em qualquer outro diretório especificado na aplicação ''record''. | |

| − | |||

| − | |||

| − | |||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | + | exten=_9005.,1,answer() | |

| + | exten=_9005.,n,record(/var/lib/asterisk/sounds/${EXTEN:4}.wav,5,t) | ||

| + | exten=_9005.,n,playback(/var/lib/asterisk/sounds/${EXTEN:4}) | ||

| + | exten=_9005.,n,hangup() | ||

| + | </syntaxhighlight> | ||

| + | |||

| + | A implantação de uma URA (e de muitas outras funções típicas de PBX) em um PBX Asterisk, é necessário conhecer os recursos que ele oferece. Dentre esses recursos, há aplicações, variáveis, e características (''features''). Hoje serão vistos alguns desses recursos, que usaremos para implantar uma URA. | ||

| + | |||

| + | == Funções usando o plano de discagem == | ||

| − | + | Para implantar funcionalidades conhecidas ou novas no Asterisk usando o plano de discagem, devem-se conhecer alguns recursos avançados. Aqui são apresentados três deles: extensões especiais, aplicações, padrões de extensões e variáveis. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | === | + | === Extensões especiais === |

| − | + | Além das extensões criadas pelo usuário, o Asterisk apresenta algumas extensões especiais, tais como: | |

| + | * '''s ''(start)'':''' tem por objetivo tratar qualquer chamada que entre em um contexto e que não tenha um destino específico. | ||

| + | * '''i ''(invalid)'':''' tem por objetivo tratar entradas inv ́lidas em um menu interativo | ||

| + | * '''t ''(timeout)'':''' Em um menu interativo intercepta a chamada caso o usuário não forneça uma entrada dentro de um período de tempo estipulado. | ||

| − | + | === Aplicações === | |

| − | + | As aplicações são usadas no plano de discagem. Assim, o processamento de uma chamada se faz pela execução sucessiva de aplicações, de forma a se obter o efeito desejado. | |

| − | + | * [http://www.voip-info.org/wiki/view/Asterisk+-+documentation+of+application+commands Lista completa de aplicações do Asterisk] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+ | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+BackGround Background] ==== |

| − | + | Toca um arquivo de som como música de fundo. Esse arquivo deve estar em ''/usr/share/asterisk/sounds'', e ser codificado com codec PCM ou WAV. | |

Exemplo: | Exemplo: | ||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | exten=>666,1, | + | exten=>666,1,Answer |

| − | same=>n, | + | same=>n,Background(hello-world) |

same=>n,Hangup | same=>n,Hangup | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+ | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+Playback Playback] ==== |

| + | |||

| + | Toca um arquivo de som. A diferença em relação a Background é que Playback devolve o controle ao Asterisk (i.e. ao plano de discagem) somente após tocar todo o arquivo. Esse arquivo deve estar em ''/usr/share/asterisk/sounds'', e ser codificado com codec PCM ou WAV. | ||

| + | |||

| + | Exemplo: | ||

| − | |||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | exten=> | + | exten=>666,1,Answer |

| + | same=>n,Playback(hello-world) | ||

| + | same=>n,Hangup | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | === | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+Wait Wait] ==== |

| − | + | ||

| + | Força uma espera durante o processamento da chamada. | ||

| − | + | Exemplo: | |

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | exten=> | + | exten=>666,1,Answer |

| + | same=>n,Playback(hello-world) | ||

| + | same=>n,Wait(1) | ||

| + | same=>n,Playback(beep) | ||

same=>n,Hangup | same=>n,Hangup | ||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+Answer Answer] e [http://www.voip-info.org/wiki/view/Asterisk+cmd+Hangup Hangup] ==== | |

| + | |||

| + | Answer atende uma chamada. Hangup termina uma chamada. | ||

| − | + | Exemplo: | |

| − | + | <syntaxhighlight lang=text> | |

| − | + | exten=>666,1,Answer | |

| − | + | same=>n,Playback(hello-world) | |

| − | + | same=>n,Hangup | |

| − | + | </syntaxhighlight> | |

| − | + | ||

| − | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+GoTo GoTo] ==== | |

| − | + | ||

| − | + | Pula para um contexto (opcional), extensão, prioridade específica. Exemplo: | |

| − | + | <syntaxhighlight lang=text> | |

| − | + | exten=>100,1,GoTo(vendas,s,1) | |

| − | + | </syntaxhighlight> | |

| − | + | ||

| − | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+GoToIf GoToIf] ==== | |

| − | |||

| − | |||

| − | + | * [http://www.voip-info.org/wiki/view/Asterisk+Expressions Expressões no Asterisk] | |

| − | * [http://www.voip-info.org/wiki/view/Asterisk+ | ||

| − | + | Trata-se do comando GoTo condicional. Sua sintaxe é: | |

| − | + | '''GoToIf'''''(condição?[rótulo se verdade]:[rótulo se falso])'' | |

| − | |||

| − | |||

| − | + | Os rótulos podem assumir a forma: | |

| − | |||

| − | |||

| − | |||

| − | + | ''[[contexto],extensão,]prioridade'' | |

| + | Exemplo: | ||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | |||

| − | |||

| − | |||

| − | |||

[alunos] | [alunos] | ||

| − | |||

| − | |||

| − | |||

| − | + | exten=>6111,1,GoToIf($["${CALLERID(num)}" != "6112"]?2:4) | |

| − | exten=> | + | same=> n,Dial(SIP/6111,30) |

| − | + | same=> n,Hangup | |

| − | + | same=> n,Answer | |

| − | + | same=> n,Playback(hello-world) | |

| − | + | same=> n,Hangup | |

</syntaxhighlight> | </syntaxhighlight> | ||

| − | == | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+Set Set] ==== |

| + | |||

| + | Modifica o valor de uma variável. | ||

| − | + | Exemplo: | |

| − | + | <syntaxhighlight lang=text> | |

| + | exten=>666,1,Set(Tentativas=1) | ||

| + | same=>2,Dial(SIP/666,10) | ||

| + | same=>3,Set(Tentativas=${Tentativas}+1) | ||

| + | same=>4,GoToIf($[${Tentativas} < 2]?2:5) | ||

| + | same=>5,Hangup | ||

| + | </syntaxhighlight> | ||

| − | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+Log Log] ==== | |

| − | + | Grava um texto qualquer no log do Asterisk. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Exemplo: | |

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | + | exten=>666,1,Log(DEBUG,"Chamada para 666") | |

| − | + | same=>n,Dial(SIP/666,10) | |

| − | + | same=>n,Hangup | |

| − | |||

| − | |||

| − | |||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | + | ==== [http://www.voip-info.org/wiki/view/Asterisk+cmd+NoOp NoOp] ==== | |

| + | Não faz nada, sendo útil para depurar o plano de discagem. Exemplo: | ||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | exten=> | + | exten=>100,1,NoOp(${CONTEXT}) |

| − | |||

| − | |||

| − | |||

| − | |||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | === [http://www.voip-info.org/wiki/view/Asterisk+ | + | === Padrões de extensões === |

| + | *[http://www.voip-info.org/wiki/view/Asterisk+Dialplan+Patterns Tutorial sobre padrões de extensões no plano de discagem] | ||

| − | + | Extensões podem ser representadas de forma compacta com padrões de extensões. Com esse recurso, muitas extensões podem ser atendidas com um único conjunto de regras, evitando um plano de discagem repetitivo. Por exemplo, se uma empresa possui ramais entre 100 e 199, o plano de discagem pode ser escrito assim: | |

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | + | exten=>_1XX,1,Dial(SIP/${EXTEN}) | |

| − | + | same=>n,Hangup | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | + | A extensão ''_1XX'' contida na primeira linha está escrita como um padrão (''pattern''), pois inicia com o caractere '''_'''. Os caracteres que seguem '''_''' indicam cada dígito que deve aparecer para satisfazer essa extensão. Nesse exemplo, deve aparecer ''1'' seguido de dois dígitos quaisquer entre ''0'' e ''9'' (é esse o significado do caractere ''X''). Desta forma, essa extensão atende qualquer número entre 100 e 199. Por fim, o número de fato chamado é armazenado na variável ''${EXTEN}'', que pode assim ser usada dentro da regra de discagem. | |

| − | + | Alguns caracteres têm significado especial em padrões, como mostrado no exemplo (caractere ''X''). A tabela abaixo lista esses caracteres: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | {| border="1" cellpadding="2" |

| + | !Caractere | ||

| + | !Descrição | ||

| + | |- | ||

| + | |X|| Qualquer dígito entre 0 e 9 | ||

| + | |- | ||

| + | |Z|| Qualquer dígito entre 1 e 9 | ||

| + | |- | ||

| + | |N|| Qualquer dígito entre 2 e 9 | ||

| + | |- | ||

| + | |[13-6]|| Qualquer dígito entre os colchetes (no exemplo, 1,3,4,5,6) | ||

| + | |- | ||

| + | |'''.'''||Qualquer sequência de um ou mais dígitos | ||

| + | |- | ||

| + | |<nowiki>!</nowiki>||Qualquer sequência de zero ou mais dígitos | ||

| + | |} | ||

| − | + | === Variáveis === | |

| − | + | * [http://www.voip-info.org/wiki/view/Asterisk+variables Variáveis do Asterisk] | |

| + | O uso de variáveis no Asterisk possui funcionamento semelhante àquele encontrado nas linguagens de programação, permitindo ao “programador” utilizar variáveis já definidas pelo Asterisk bem como definir suas próprias variáveis. As definições das variáveis devem ser feitas no arquivo ''extensions.conf''. | ||

| + | A sintaxe para trabalhar com variáveis no Asterisk é semelhante a do [http://manpages.ubuntu.com/manpages/hardy/man1/bsd-csh.1.html c-shell], porém as variáveis definidas pelo usuário não são sensíveis a caixa, ou seja, VAR e var referem-se à mesma variável. | ||

| + | * Para definir uma variável: ''VAR=valor'' | ||

| + | * Para obter o valor de uma variável: ''${VAR}'' | ||

| − | + | Existem três tipos de variáveis: | |

| − | + | * '''Variáveis globais:''' Variáveis que estarão disponíveis a todos os canais e contextos em um plano de discagem. Essas devem ser declaradas dentro do contexto ''[globals]'' existente no arquivo ''extensions.conf'' ou utilizando a função ''GLOBAL()'' no plano de discagem. | |

| + | * '''Variáveis do canal:''' Variáveis que estão associadas especificamente com uma unica ligação. São definidas durante a chamada e só estão disponíveis para os participantes desta chamada. O Asterisk já define algumas variáveis específicas ao canal (Ex: ${CALLERID(num)}). | ||

| + | * '''Variáveis de ambiente:''' São as variáveis obtidas do sistema operacional. Estas são referenciadas através do comando ENV. Ex: ''${ENV(path)}.'' | ||

| − | + | Abaixo se pode ver um exemplo de plano de discagem que usa variáveis: | |

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | [ | + | [globals] |

| − | + | ; definicao de uma variavel global | |

| − | + | VENDAS=SIP/6112 | |

| − | |||

| − | |||

| − | + | [alunos] | |

| + | ; definicao de uma variavel global atraves do comando Global e aplicacao Set | ||

| + | exten=> 6666,1,Set(GLOBAL(COMPRAS)=SIP/6113) | ||

| + | exten=> 6666,2,NoOp(${GLOBAL(COMPRAS)}) | ||

| − | + | ; definicao de uma variavel especifica ao canal | |

| − | + | exten=> 7777,1,Set(teste=1) | |

| − | + | exten=> 7777,n,NoOp(${teste}) | |

| − | + | exten=> 7777,n,Set(teste=$[${teste} + 1]) | |

| − | + | exten=> 7777,n,NoOp(${teste}) | |

| − | + | exten=> 7777,n,Hangup | |

| − | + | </syntaxhighlight> | |

| − | [ | ||

| − | |||

| − | |||

| − | |||

| − | + | == Algumas outras funções implementadas no próprio Asterisk == | |

| − | |||

| − | + | === [http://www.voip-info.org/wiki/view/Music+on+Hold Música de espera] === | |

| − | + | O Asterisk permite o uso de MP3 como música de espera, porém MP3 são arquivos complicados de se trabalhar pois requerem o uso de aplicações externas para que possam ser reproduzidos, como por exemplo [http://manpages.ubuntu.com/manpages/lucid/man1/mpg123.bin.1.html mpg123]. Seu funcionamento também pode não agradar muito já que em alguns casos a música pode ser reproduzida em alta rotação além de elevar a carga de processamento da máquina no caso de soluções de grande porte. | |

| − | |||

| − | |||

| − | + | A partir da versão 1.2 do Asterisk se sugere não mais usar o ''mpg123''. O melhor é converter arquivos MP3 para um formato que o Asterisk trate nativamente, como por exemplo, ''wav'' ou ''pcm'' (μLaw). A ferramenta [http://manpages.ubuntu.com/manpages/karmic/en/man1/ffmpeg.1.html ffmpeg] pode ser usada para converter arquivos MP3 para WAV ou PCM. | |

| − | + | <syntaxhighlight lang=bash> | |

| + | # convertendo o arquivo musica.mp3 para musica.wav e musica.pcm | ||

| + | ffmpeg -i musica.mp3 -ar 8000 -ac 1 -ab 64 musica.wav -ar 8000 -ac 1 -ab 64 -f mulaw | ||

| + | musica.pcm -map 0:0 -map 0:0 | ||

| + | </syntaxhighlight> | ||

| − | + | Os arquivos de música devem ficar em um diretório especificado para cada contexto, conforme definido no arquivo [http://www.voip-info.org/wiki/view/Asterisk+config+musiconhold.conf ''musiconhold.conf'']: | |

| − | |||

| − | |||

| − | = | + | <syntaxhighlight lang=text> |

| + | # configuracao no arquivo musiconhold.conf | ||

| + | [alunos] | ||

| + | mode=files | ||

| + | directory=/var/lib/asterisk/moh | ||

| + | sort=random | ||

| + | # deve-se colocar os arquivos wav e/ou pcm no diretorio especificado acima | ||

| + | </syntaxhighlight> | ||

| − | .. | + | Para testar a música em espera no plano de discagem, pode-se usar a aplicação [http://www.voip-info.org/wiki/view/Asterisk+cmd+MusicOnHold MusicOnHold]: |

| − | = | + | <syntaxhighlight lang=text> |

| + | exten=>667,1,Set(CHANNEL(musicclass)=alunos) | ||

| + | same=>n,Answer | ||

| + | same=>n,MusicOnHold() | ||

| + | same=>n,Dial(SIP/667) | ||

| + | same=>n,Hangup | ||

| + | </syntaxhighlight> | ||

| − | == | + | === [http://www.voip-info.org/wiki/view/Asterisk+call+queues Filas de atendimento] === |

| − | + | Amplamente utilizadas nos sistemas de 0800. A configuração é feita no arquivo ''queues.conf'': | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

<syntaxhighlight lang=text> | <syntaxhighlight lang=text> | ||

| − | [default | + | [fila-suporte] |

| − | + | musicclass=default | |

| + | strategy=ringall; roundrobin, rrmemory | ||

| + | timeout=10 | ||

| + | wrapuptime=30 | ||

| + | periodic-announce = em-breve | ||

| + | periodic-announce-frequency=60 | ||

| + | member=>SIP/6111 | ||

| + | member=>SIP/6112 | ||

| + | </syntaxhighlight> | ||

| + | |||

| + | No plano de discagem a fila de atendimento pode ser usada da seguinte forma: | ||

| − | [ | + | <syntaxhighlight lang=text> |

| − | exten => s,1, | + | [suporte] |

| − | + | exten=> s,1,Set(CHANNEL(musicclass)=suporte) | |

| − | exten => s, | + | exten=> s,2,Playback(bem-vindo) |

| − | exten => s, | + | exten=> s,3,Queue(fila-suporte) |

| − | + | </syntaxhighlight> | |

| − | + | == Atividade == | |

| − | |||

| − | |||

| − | + | # Crie a URA Tabajara, conforme o vídeo visto na aula. | |

| − | + | # Modifique a URA da questão 1 para que a mensagem de menu seja apresentada no máximo duas vezes. | |

| − | |||

| − | + | == TAREFA: Leitura da semana == | |

| − | |||

| − | |||

| − | + | Leia o texto abaixo e prepare uma apresentação para próxima 4a feira - 02/10: | |

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/Is_Your_Network_Ready_For_VoIP.pdf Sua rede está pronta para VoIP ?] | |

| − | |||

| − | + | = 27/09 e 28/09: infraestrutura VoIP; integração com DNS = | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | ||

| − | |||

| − | |||

| − | |||

== Implantação de uma infraestrutura VoIP == | == Implantação de uma infraestrutura VoIP == | ||

| Linha 1 813: | Linha 1 904: | ||

=== Atividade === | === Atividade === | ||

| − | Hoje vamos | + | Hoje vamos implantar provedores VoIP que encaminharão chamadas de acordo com os domínios especificados nas URI SIP. Assim, cada conta SIP se vincula a um provedor de acordo com seu domínio. Os domínios são da forma ''provedorX.rmu.sj.ifsc.edu.br'', sendo ''X'' um número. Serão usadas as máquinas virtuais existentes na DMZ do câmpus - as mesmas dos seus servidores de video. |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | == Leitura complementar == | |

| − | |||

| − | |||

| − | + | A integração entre PSTN e VoIP tem o potencial de estender o serviço de telefonia, com a liberdade que o modelo da Internet confere à criaçção de novos serviços e aplicações. Uma peça-chave para que essa integração ocorra é o mapeamento entre usuários VoIP e números de telefone da PSTN. O serviço ENUM foi proposto buscando atender essa necessidade, e fazendo uso do DNS. Leiam os textos abaixo para se informarem mais sobre essa proposta: | |

| + | * [http://en.wikipedia.org/wiki/Telephone_number_mapping ENUM na wikipedia] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/enum.pdf ENUM: The Collision of Telephony and DNS Policy] | ||

| − | + | = 02/10: Revisão = | |

| + | A avaliação 1 será dia '''09/10''' e cobrirá os assuntos estudados até dia 02/10. | ||

| − | + | Os exercícios do capítulo 7 do livro ''"Redes de Computadores e a Internet, 5a edição"'', do Kurose, devem ser resolvidos: | |

| + | # ''Exercicios de fixação:'' 1, 2, 4, 5, 6, 7, 9, 10, 11, 12 | ||

| + | # ''Problemas:'' 1, 3, 4, 5, 7, 8, 9, 10, 12, 13, 14, 16, 17, 18, 19 | ||

| − | + | É possível que haja questões na avaliação sobre o uso do Asterisk, envolvendo definição de canais SIP e plano de discagem. | |

| − | + | Vejam as provas feitas em semestres anteriores: | |

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova2-2011-2.pdf 2011-2] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova2-rec-2011-2.pdf 2011-2 (recuperação)] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova2-2012-1.pdf 2012-1 (recuperação)] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova1-2012-2.pdf 2012-2] | ||

| + | == Trabalho 2 == | ||

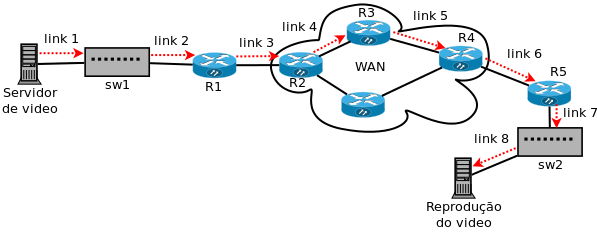

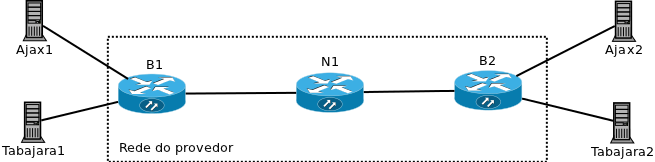

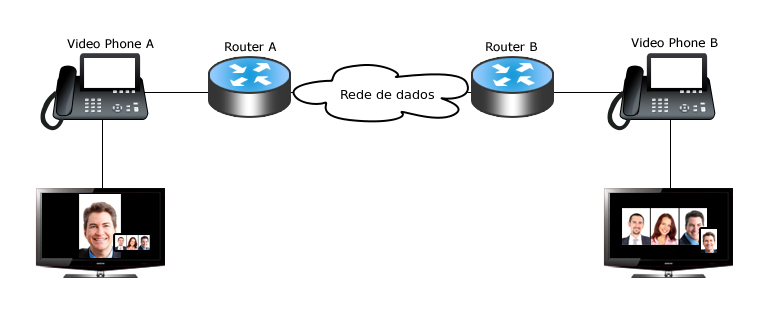

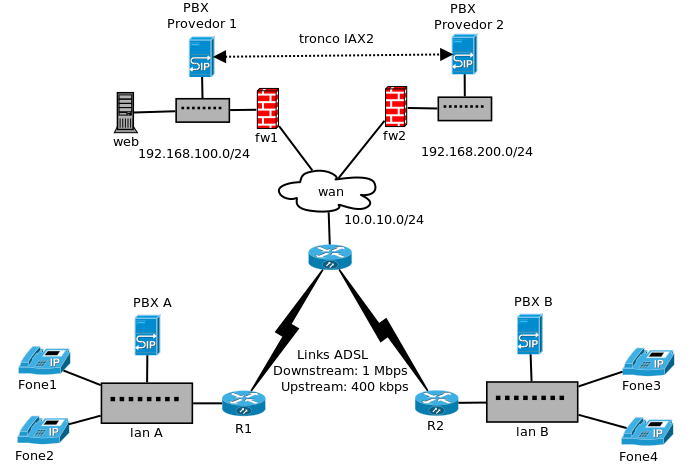

| − | O | + | O 2o trabalho de RMU trata de implantar um serviço VoIP englobando várias redes. O cenário considerado contém um PBX de um provedor, que intermedia chamadas vindas de clientes. A rede do trabalho está mostrada abaixo: |

| − | |||

| − | |||

| − | |||

| − | |||

| + | [[imagem:Rmu-Trab-2013-2.png|600px]] | ||

| + | <br>''A rede com os PBX e telefones IP'' | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | A | + | Os clientes do provedor possuem seus próprios PBX IP, que interagem com os PBX dos provedores por meio de troncos SIP ou IAX2. O PBX cliente A possui também uma URA, que possibilita encaminhar chamadas para setores de suporte ou vendas (as chamadas devem ser gravadas). Esses serviços devem ser implantados usando-se o Netkit, e para isso o arquivo de configuração da rede segue abaixo: |

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/trab2-2013-2.netkit '''trab2-2013-2.netkit''':] Arquivo de configuração do Netkit | |

| − | + | ** Importe-o por meio do menu ''File->Import from file''. | |

| − | + | ** Sempre ao final de de um experimento execute ''File->Export'' após terminar a rede. Isso fará um backup do seu projeto, incluindo a configuração do Asterisk nos PBX e o arquivo ''/root/pjsua.cfg'' em cada uma das máquinas virtuais ''fone''. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | O Provedor 1 tem código de área 48, e o provedor 2 tem código de área 49. Para fazer uma chamada para um número de outro provedor deve-se prefixá-lo com ''0+código de área''. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | As numerações dos clientes são da seguinte forma: | |

| + | * 4 dígitos definidos pelo provedor para representar o cliente, seguidos de 4 dígitos que são definidos pelo cliente. | ||

| + | == Como testar chamadas no Netkit == | ||

| − | ''' | + | O Netkit possui duas ferramentas que simulam chamadas: |

| − | + | * '''siprtp''': esse programa possibilita fazer chamadas com áudio sintetizado, no entanto possui algumas restrições para ser usado com o Asterisk ([[Netkit#Realizando_chamadas_VoIP|maiores detalhes]]). | |

| − | + | * '''pjsua''': esse programa é mais completo, sendo capaz de realizar chamadas muito próximas do real. Ele é até capaz de gerar o audio a partir de arquivos de som. Ao contrário do ''siprtp'', o ''pjsua'' é capaz de se registrar no Asterisk. | |

| − | + | ** [http://www.pjsip.org/pjsua.htm Manual do pjsua] | |

| − | |||

| − | + | Note também que a configuração da rede conecta os switches das LANs dos clientes à rede real (ver switch ''brige''). Com isso é possível efetuar testes com telefones IP ou softphones, realizando de fato chamadas VoIP. | |

| − | + | === Usando o pjsua === | |

| − | [ | + | O pjsua possui muitas funcionalidades que o tornam um agente SIP quase completo (faltaria ao menos suportar re-invite). Para usá-lo existem muitas opções de linha de comando, conforme descrito em [http://www.pjsip.org/pjsua.htm seu manual]. Aqui se demonstra como fazer uma chamada com dois pjsua registrados em um PBX Asterisk. |

| + | # Inicie o Asterisk nos PBX, executando este comando em cada um deles: <syntaxhighlight lang=bash> | ||

| + | asterisk | ||

| + | rasterisk -vvv | ||

| + | </syntaxhighlight>''Obs: "rasterisk -vvv" serve somente para que você possa monitorar o funcionamento do Asterisk'' | ||

| + | # Em cada máquina virtual ''fone'' existe um arquivo ''/root/pjsua.cfg'', que contém configurações usuais para rodar o pjsua. Desta forma, evita-se ter que digitá-las sempre que se iniciar o programa. Deve-se executar o pjsua da seguinte forma para que use esse arquivo de configuração: <syntaxhighlight lang=bash> | ||

| + | pjsua --config-file=/root/pjsua.cfg | ||

| + | </syntaxhighlight> | ||

| + | # O arquivo de configuração tenta registrar automaticamente o pjsua no Asterisk. As contas SIP pre-configuradas para fins de demonstração são: | ||

| + | #* ''sip:100@ifsc.edu.br'': em fone1, fone3 e fone5. | ||

| + | #* ''sip:101@ifsc.edu.br'': em fone2, fone4 e fone6. | ||

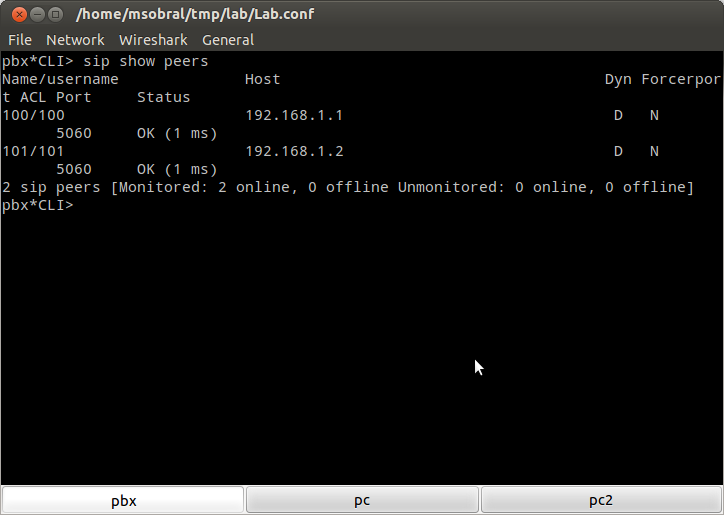

| + | # Ao rodar o pjsua, confira no PBX correspondente se ele foi devidamente registrado. Assim, execute o seguinte no prompt do rasterisk desse PBX: <syntaxhighlight lang=bash> | ||

| + | sip show peers | ||

| + | </syntaxhighlight>O resultado deve ser parecido com este (no meu caso, eu ativei dois pjsua), em que se nota o Status ''OK'' para as contas SIP:<br><br>[[imagem:Rasterisk1.png|600px]]<br><br> | ||

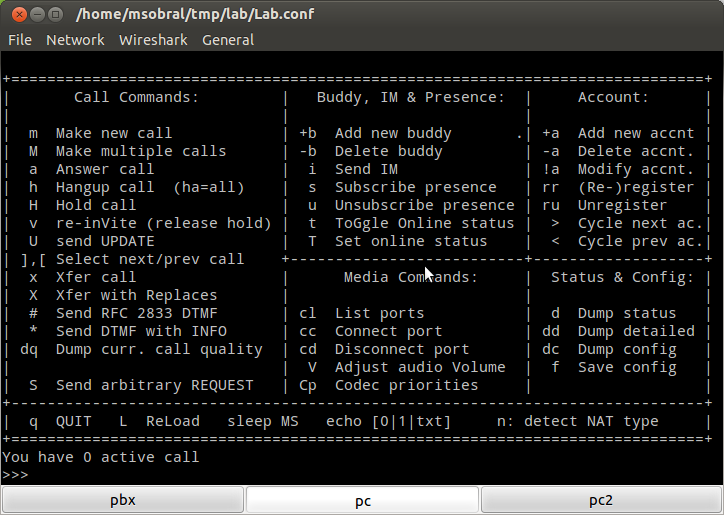

| + | # A tela do pjsua mostra um menu com os comandos que podem ser usados, como mostrado na seguinte figura: <br><br>[[imagem:Pjsua1.png|600px]]<br><br> | ||

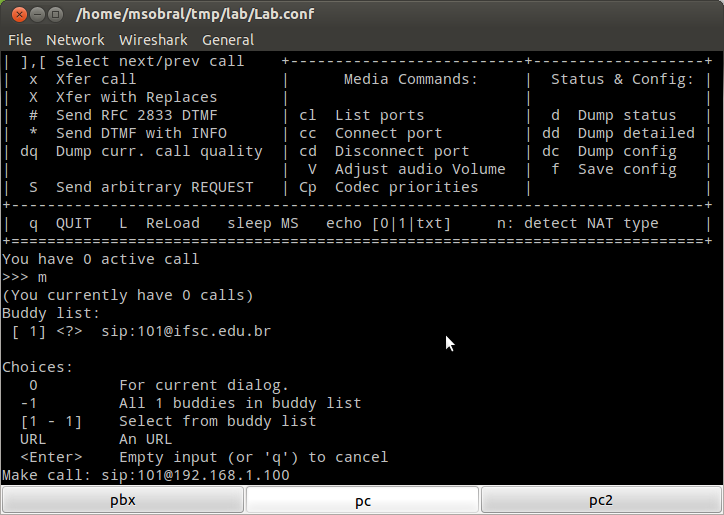

| + | # Para fazer uma chamada, use o comando '''m'''. Ao digitá-lo e teclar ENTER, será pedida a URL do contato a ser chamado: <br><br>[[imagem:Pjsua2.png|600px]]<br><br> | ||

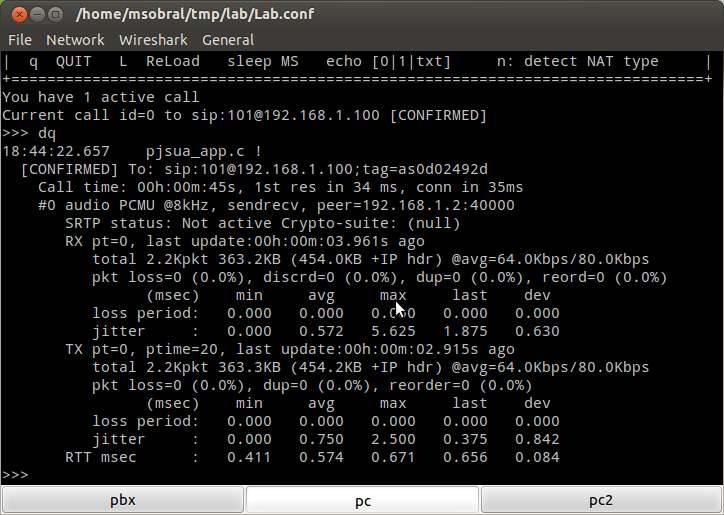

| + | # Uma vez tendo a chamada estabelecida, pode-se usar o comando '''dq''' para monitorar a qualidade da comunicação:<br><br>[[imagem:Pjsua3.png|600px]]<br><br> | ||

| + | # Para encerrar a chamada, use o comando '''ha'''. | ||

| − | + | ==== Ajustes na configuração do pjsua ==== | |

| + | O arquivo de configuração pjsua.cfg que foi fornecido contém configuração de demonstração. Ao fazer as suas modificações nas configurações dos PBX para realizar o trabalho, será necessário também ajustar esse arquivo. Abaixo segue o conteúdo do pjsua.cfg que está em ''fone1'': | ||

| − | + | <syntaxhighlight lang=text n> | |

| + | # | ||

| + | # User agent: | ||

| + | # | ||

| + | --auto-answer 200 | ||

| + | --max-calls 4 | ||

| + | --registrar sip:192.168.1.100 | ||

| + | --proxy sip:192.168.1.100;lr | ||

| + | --realm * | ||

| + | # Abaixo devem ser especificados os dados da conta SIP | ||

| + | --id sip:100@ifsc.edu.br | ||

| + | --username 100 | ||

| + | --password 100 | ||

| + | # | ||

| + | # Logging options: | ||

| + | # | ||

| + | --log-level 3 | ||

| + | --app-log-level 4 | ||

| − | # | + | # |

| − | # | + | # Network settings: |

| − | # | + | # |

| − | + | --local-port 5060 | |

| − | |||

| − | |||

| − | |||

| − | + | # | |

| − | + | # Media settings: | |

| − | # | + | # |

| − | + | --null-audio | |

| − | + | --snd-auto-close 1 | |

| + | --rtp-port 4000 | ||

| − | + | # | |

| + | # SIP extensions: | ||

| + | # | ||

| + | --use-timer 1 | ||

| − | + | # Desativa deteccao de silencio | |

| − | + | --no-vad | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

</syntaxhighlight> | </syntaxhighlight> | ||

| − | + | O que pode ser necessário modificar são os dados da conta SIP a ser usada pelo pjsua. Isso é especificado nas linhas 10, 11 e 12. | |

| − | + | == Entrega do trabalho == | |

| − | |||

| − | |||

| − | + | O trabalho deve ser entregue até dia '''16/10'''. Ele pode ser realizado por equipes de até duas pessoas. A entrega deve ser composta de: | |

| + | * Um relatório explicando como foi implantado todo o serviço VoIP, explicando as regras de discagem e o cadastro dos telefones IP. | ||

| + | * Um arquivo de projeto do Netkit contendo as configurações realizadas. Esse arquivo deve ser gerado pelo menu ''File->Export'', após encerrar a execução da rede no Netkit. | ||

| − | + | ''Obs:'' eu posso fazer questionamentos aos membros das equipes para esclarecer o que foi feito no trabalho. | |

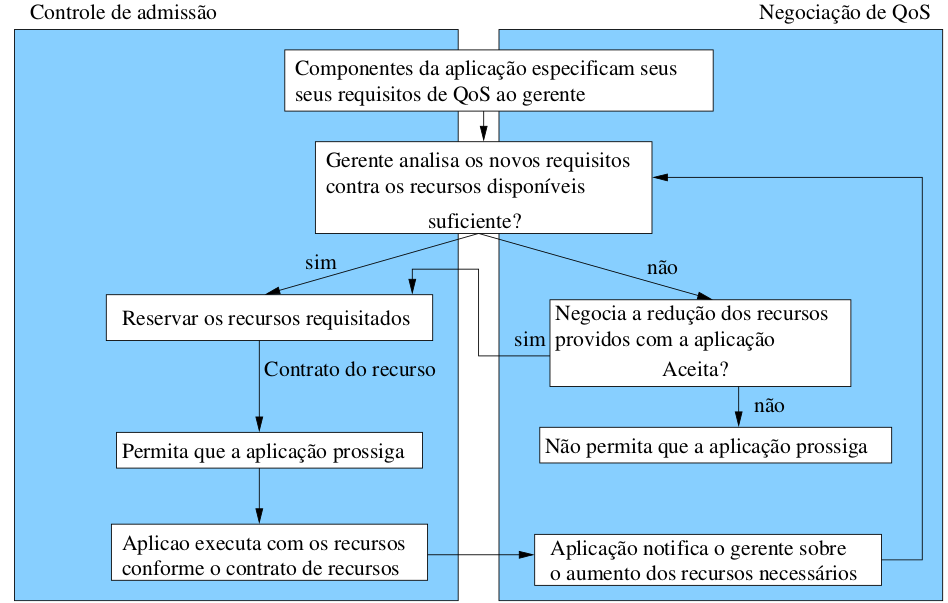

| − | = | + | = 04/10: Introdução à qualidade de serviço (Qos) = |

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-03.pdf Transparências] | |

| + | * [http://www.scribd.com/doc/57127868/Cisco-QoS-Concept-and-Design Cisco QoS Concept and Design] | ||

| + | * [http://www.teleco.com.br/tutoriais/tutorialvoipconv2/pagina_2.asp Tutorial sobre QoS para VoIP] | ||

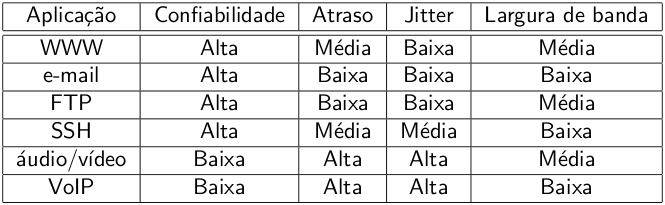

| − | + | Como medir a qualidade de serviço de uma rede ? | |

| − | + | * Disponibilidade ? | |

| + | * Largura de banda | ||

| + | * Latência (atraso fim-a-fim) | ||

| + | * Variação de atraso (jitter) | ||

| + | * Perda de pacotes | ||

| − | + | [[imagem:Rmu-tabela-qos.png]] | |

| + | <br>''Um comparativo de requisitos de QoS de algumas aplicações'' | ||

| − | |||

| − | |||

| − | |||

| − | + | * '''Como prover QoS ?''' | |

| − | * | ||

| − | + | [[imagem:Qos-tarefas.png|600px]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | == Uma pequena experiência == | |

| − | = | + | Nessa experiência, todos vão realizar um download simultâneo de um grande arquivo. Enquanto isso, um dos alunos vai visualizar um video via ''streaming''. |

| + | # Para fazer o download: <syntaxhighlight lang=bash> | ||

| + | wget http://tele.sj.ifsc.edu.br/~msobral/ubuntu.iso | ||

| + | </syntaxhighlight> | ||

| + | # Para ver o video execute: <syntaxhighlight lang=bash> | ||

| + | vlc http://172.18.20.251/~msobral/video.avi | ||

| + | </syntaxhighlight> | ||

| − | + | * Qual a taxa de download que foi obtida ? | |

| + | * Como se desempenhou a reprodução do video ? | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | A reprodução do video poderia ser preservada se a rede priorizasse seu tráfego. Assim, uma forma de priorização será definida no gateway do laboratório. Após essa modificação, repitam os downloads do arquivo e reprodução do video. | |

| − | + | * Qual a nova taxa de download obtida ? | |

| − | + | * Como se desempenhou a reprodução do video desta vez ? | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | == Uma outra experiência == | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | # | + | Desta vez, todos irão usar softphones (ou telefones IP) para escutar uma mensagem gravada em um servidor fora da rede, ao mesmo tempo em que se descarrega um arquivo via HTTP: |

| − | # | + | # Execute o Jitsi ou use um telefone IP, registrando-o em 172.18.20.251 com o ramal 20001 a 2010 (com senha=número_do_ramal). |

| − | # | + | # Faça este download:<syntaxhighlight lang=bash> |

| − | -- | + | wget http://172.18.20.251/~msobral/rmu.bin |

| + | </syntaxhighlight> | ||

| + | # Execute o wireshark, e deixe-o capturando datagramas UDP na interface eth0. | ||

| + | # Chame o ramal 6666, e escute a mensagem gravada. | ||

| + | # Ao final da chamada, veja a qualidade da stream RTP no wireshark, acessando o menu ''Telephony->RTP->Show All Streams''. | ||

| − | + | Novamente, as chamadas poderiam ser preservadas se a rede priorizasse seu tráfego. Para isso, foi reativada a priorização de datagramas UDP no gateway do laboratório. Após essa modificação, repitam os downloads do arquivo e realização das chamadas. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * Qual a nova taxa de download obtida ? | |

| − | + | * Que qualidade se obteve para as streams RTP desta vez ? | |

| − | + | ||

| − | + | = 09/10: Avaliação 1 = | |

| − | + | A avaliação 1 cobrirá os assuntos estudados até dia 02/10. | |

| − | |||

| − | |||

| − | + | Os exercícios do capítulo 7 do livro ''"Redes de Computadores e a Internet, 5a edição"'', do Kurose, devem ser resolvidos: | |

| + | # ''Exercicios de fixação:'' 1, 2, 4, 5, 6, 7, 9, 10, 11, 12 | ||

| + | # ''Problemas:'' 1, 3, 4, 5, 7, 8, 9, 10, 12, 13, 14, 16, 17, 18, 19 | ||

| − | + | É possível que haja questões na avaliação sobre o uso do Asterisk, envolvendo definição de canais SIP e plano de discagem. | |

| − | + | Vejam as provas feitas em semestres anteriores: | |

| − | * | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova2-2011-2.pdf 2011-2] |

| − | * | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova2-rec-2011-2.pdf 2011-2 (recuperação)] |

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova2-2012-1.pdf 2012-1 (recuperação)] | ||

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/provas/prova1-2012-2.pdf 2012-2] | ||

| − | + | = 11/10: Conceitos básicos sobre QoS = | |

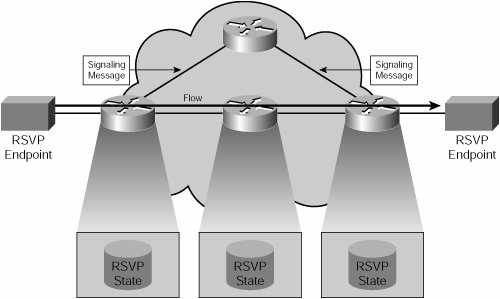

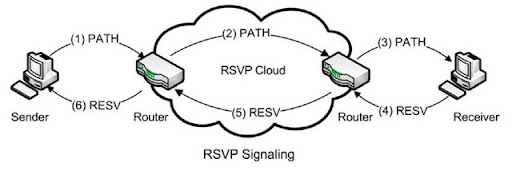

| − | = | + | == Provendo QoS: conceitos básicos == |

* [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-03.pdf Transparências] | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-03.pdf Transparências] | ||

* [http://www.scribd.com/doc/57127868/Cisco-QoS-Concept-and-Design Cisco QoS Concept and Design] | * [http://www.scribd.com/doc/57127868/Cisco-QoS-Concept-and-Design Cisco QoS Concept and Design] | ||

| − | * [http://www. | + | * [http://www.cisco.com/en/US/docs/switches/datacenter/nexus1000/sw/4_2_1_s_v_1_4/qos/configuration/guide/n1000v_qos_queuing.html Estudo de caso: WFQ em roteador Cisco] |

| + | * [http://www.cisco.com/en/US/docs/ios/12_0/qos/configuration/guide/qcconman.html#wp4941 Cisco Congestion Management Overview (descreve implementação do WFQ e outros mecanismos)] | ||

| − | Como | + | Como PROVER qualidade de serviço em uma rede ? |

| − | * | + | * Como classificar os pacotes, para que sejam tratados de acordo com os requisitos de QoS especificados ? |

| − | * | + | * Como garantir banda para um determinada classe de tráfego ? |

| − | * | + | * Como limitar o uso de banda ? |

| − | * | + | * Como limitar o atraso fim-a-fim de pacotes ? |

| − | + | * Como limitar a variação de atraso (''jitter'') de pacotes ? | |

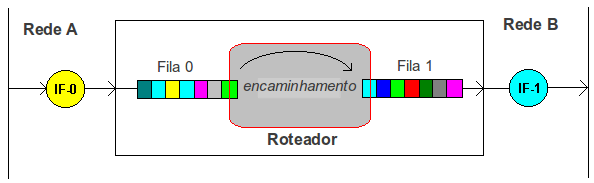

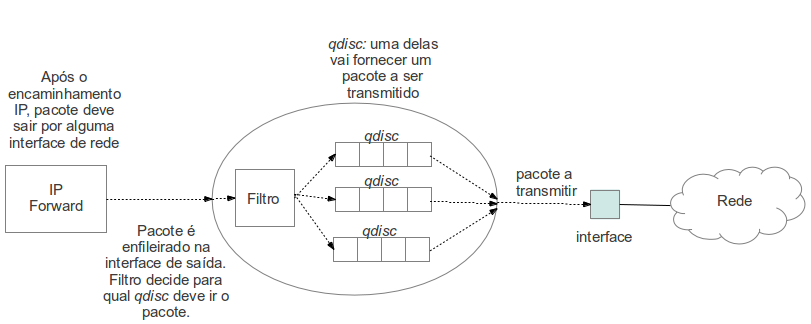

| + | Assume-se que a rede considerada seja formada por uma malha de roteadores. Cada interface de um roteador possui uma fila de saída, onde ficam os pacotes à espera de serem transmitidos, como mostrado na figura a seguir. Essas filas possuem tamanho limitado, sendo implementadas por ''buffers'' de memória. Para prover QoS, uma primeira necessidade é controlar '''quando saem pacotes''' por uma interface (para limitar banda), e '''a ordem em que pacotes saem''' (para priorizar pacotes, garantir banda e limitar atrasos). Isso significa atuar principalmente sobre as filas de saída das interfaces de rede. | ||

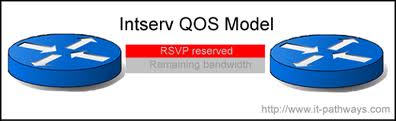

| − | [[imagem: | + | [[imagem:Filas-roteador.png]] |

| − | |||

| − | * ''' | + | Algumas técnicas conhecidas podem ser usadas para atender os requisitos acima: |

| + | * '''Classificador:''' classifica os pacotes em classes de serviço, de acordo com contratos de tráfego predefinidos. Atua na entrada de pacotes no roteador. | ||

| + | * '''Disciplinas de filas:''' trata de definir a ordem de saída de pacotes. Com isso se consegue implementar garantia de banda mínima, priorização de tráfego, redução de atraso fim-a-fim e variação de atraso. | ||

| + | * '''Balde furado (''leaky bucket'')''': trata de definir quando pacotes podem sair. Com isso se pode fazer limitação de banda. Esta é uma técnica fundamental para fazer condicionamento de tráfego (''traffic shaping'');. | ||

| − | |||

| + | A combinação dessas técnicas possibilita atender os requisitos de QoS especificados para diferentes tipos de tráfego. Elas são amplamente usadas em arquiteturas para QoS na Internet, tais como [[RMU-2012-2#06.2F12:_IntServ:_Servi.C3.A7os_Integrados_na_Internet|Intserv]] e [[RMU-2012-2#06.2F12:_DiffServ:_Servi.C3.A7os_Diferenciados_na_Internet|Diffserv]]. | ||

| − | == | + | === Exercícios === |

| − | + | Resolver os exercícios propostos no final das [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-03.pdf transparências]. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | + | ''OBS:'' para o problema de enfileiramentos RR e WFQ: |

| − | * | + | * classe 1 (peso 2 no caso do WFQ) = pacotes 2,3,6,8,9,12 |

| + | * classe 2 (peso 4 no caso do WFQ) = pacotes 4,5,7,10,11 | ||

| + | No caso do enfileiramento com prioridades: pacotes ímpares são mais prioritários. | ||

| − | + | <!-- = 18/10: Simulação com Opnet = | |

| − | * | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-04.pdf Roteiro da aula] |

| − | |||

| − | + | Hoje serão feitos experimentos com o simulador de redes [http://www.opnet.com Opnet]. Esses experimentos mostrarão os descartes de pacotes, além de atrasos de entrega e variação de atraso, para diferentes disciplinas de enfileiramento nos roteadores. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/opnet.tgz Instalador do Opnet (basta descompactar em /home/aluno)] | |

| + | ** [http://tele.sj.ifsc.edu.br/~msobral/rmu/opnet_licenca.tgz Licenca do Opnet (caso você já tenha instalado o simulador ... descompacte-o em /home/aluno)] | ||

| − | + | Obs: deve-se usar o Crossover para rodar o simulador no Ubuntu 10.04. Para facilitar iniciar o simulador, salve o script abaixo na sua área de trabalho. Use-o para excutar o simulador. | |

| − | |||

| − | + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/opnet Script para executar o simulador] | |

| − | |||

| − | + | [[imagem:Rmu-opnet.png|600px]] | |

| − | |||

| − | Os | + | Os modelos de simulação criados ficam localizados em: |

| − | |||

| − | |||

| − | + | .cxoffice/Unsupported/drive_c/windows/temp/op_models | |

| − | + | Assim, pode-se fazer um backup dos modelos caso necessário. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | == TAREFA: leitura de um texto == |

| − | + | Leiam este texto sobre um problema relacionado aos atrasos de transmissão percebidos na Internet: | |

| − | * [http:// | + | * [http://cacm.acm.org/magazines/2012/2/145415-bufferbloat-whats-wrong-with-the-internet/fulltext Bufferbloat: What is wrong with the Internet ?] |

| − | |||

| − | |||

| − | |||

| − | + | Na aula de 4a feira (12/06) sortearei um aluno para explicar o conteúdo desse artigo. | |

| − | + | --> | |

| − | + | <!-- == TAREFA: leitura da semana ... == | |

| − | |||

| − | |||

| − | |||

| − | + | Leiam este textos e preparem-se para apresentá-los em 11/12: | |

| + | *[http://www.informit.com/articles/article.aspx?p=352991&seqNum=8 WRED] | ||

| + | *[http://searchnetworking.techtarget.com/tip/LAN-QoS-Access-switches-get-intelligent-for-high-stakes-applications LAN QoS] --> | ||

| − | + | = 18/10: QoS em um roteador Linux = | |

| + | * [http://tele.sj.ifsc.edu.br/~msobral/rmu/slides/aula-13.pdf Transparências] | ||

| + | * [http://opalsoft.net/qos/DS.htm Um bom tutorial sobre disciplinas de filas no Linux] | ||

| + | * [http://lartc.org/howto/ Linux Advanced Routing and Traffic Control Howto:] quase tudo sobre disciplinas de filas (e mais outras coisas). | ||

| − | + | == Disciplinas de filas (''qdisc'') == | |

| − | |||

| − | |||

| − | |||

| + | Disciplinas de filas são mecanismos para condicionar a saída de pacotes por uma interface de rede. Com elas se podem priorizar pacotes e limitar taxas de bits de fluxos de saída. | ||

| − | + | [[imagem:Rmu-Qdisc-overview.png|800px]] | |

| + | <br>''Visão geral do enfileiramento de pacotes em uma interface de saída'' | ||

| − | + | As filas contidas nas ''qdisc'' podem ser tratadas de diferentes formas. Isso vai determinar a ordem e o ritmo com que os pacotes são desenfileirados para serem transmitidos. Alguns exemplos de ''qdisc'' implementadas no Linux: | |

| + | * '''FIFO:''' pacotes saem por ordem de chegada. | ||

| + | * '''PRIO:''' pacotes saem de acordo com prioridades. | ||

| + | * '''SFQ (Stochastic Fair Queueing):''' pacotes saem de forma que os fluxos a que pertencem recebam aproximadamente a mesma taxa de bits. | ||

| + | * '''TBF (Token Bucket Filter):''' pacotes saem limitados a uma certa taxa de bits. | ||

| + | * ... e outras (ver [http://opalsoft.net/qos/DS.htm Differentiated Service on Linux HOWTO] e [http://lartc.org/howto/ Linux Advanced Routing and Traffic Control Howto]) | ||

| − | + | Os diagramas abaixo ilustram algumas dessas ''qdisc'': | |

| − | '' | + | [[imagem:Rmu-Prio-qdisc.gif|600px]] |

| − | + | <br>''Uma disciplina de filas baseada em prioridades. Fonte: [http://opalsoft.net/qos/DS.htm Differentiated Service on Linux HOWTO]'' | |

| − | |||

| − | |||

| − | + | [[imagem:Rmu-Tbf-qdisc.gif|400px]] | |

| + | <br>''A qdisc TBF (combinada com PRIO), usada para limitar a taxa de saída. Fonte: [http://opalsoft.net/qos/DS.htm Differentiated Service on Linux HOWTO]'' | ||

| − | + | == Atividade == | |

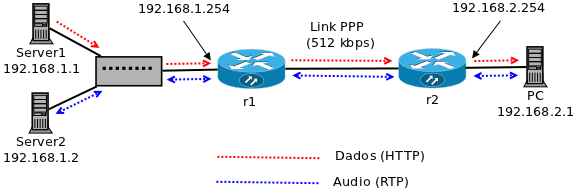

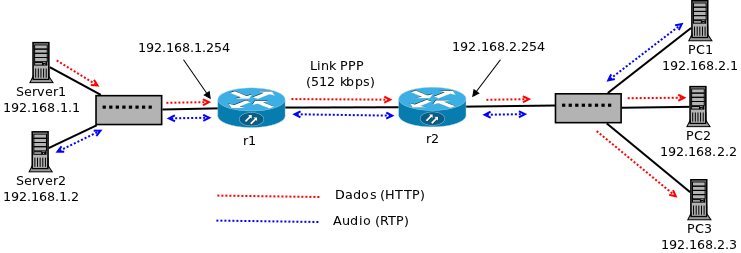

| − | + | Os exercícios sobre disciplinas de filas serão realizados em um cenário em que dois tipos de fluxo são estabelecidos entre duas redes, que estão interligadas por um link ponto-a-ponto. Esse link tem capacidade limitada a 512 kbps. Os fluxos são representados por: | |

| + | * Uma transferência de um arquivo com HTTP | ||

| + | * Uma chamada VoIP com SIP e RTP | ||

| + | [[imagem:Rede-qos-rtp.png]] | ||

| − | |||

| − | |||

| − | + | A rede a ser usada deve ser criada no [[Netkit]], a partir da configuração abaixo: | |

| − | |||

| + | {{collapse top|Arquivo de configuração do Netkit (copie-o para dentro de Lab.conf)}} | ||

| + | <syntaxhighlight lang=text> | ||

| + | # Global attributes: these values are obtained automatically from menu General->Preferences | ||

| + | global[mem]=32 | ||

| + | global[compact]=False | ||

| + | global[vm]=0 | ||

| + | global[clean]=False | ||

| + | # 32 MB por VM | ||

| + | # Não remove o diretório de trabalho ao final da execução | ||

| + | |||

| + | server1[type]=generic | ||

| + | server2[type]=generic | ||

| + | pc[type]=generic | ||

| + | r1[type]=gateway | ||

| + | r2[type]=gateway | ||

| + | |||

| + | # Rede 1: servidores + roteador r1 | ||

| + | server1[eth0]=rede1:ip=192.168.1.1/24 | ||

| + | server2[eth0]=rede1:ip=192.168.1.2/24 | ||

| + | r1[eth0]=rede1:ip=192.168.1.254/24 | ||

| + | |||

| + | # Rede 2: pc + roteador r2 | ||

| + | r2[eth0]=rede2:ip=192.168.2.254/24 | ||

| + | pc[eth0]=rede2:ip=192.168.2.1/24 | ||

| + | |||

| + | # Link PPP entre Rede 1 e Rede 2 (512 kbps) | ||

| + | r1[eth1]=link:ip=10.0.0.1/30 | ||

| + | r2[eth1]=link:ip=10.0.0.2/30 | ||

| + | |||

| + | # Roteadores default dos servidores e pc | ||

| + | server1[default_gateway]=192.168.1.254 | ||

| + | server2[default_gateway]=192.168.1.254 | ||

| + | pc[default_gateway]=192.168.2.254 | ||

| + | |||

| + | # Rotas estáticas nos roteadores | ||

| + | r1[route]=192.168.2.0/24:gateway=10.0.0.2 | ||

| + | r2[route]=192.168.1.0/24:gateway=10.0.0.1 | ||

| + | |||

| + | # Ativando o servidor HTTP em server1 | ||

| + | server1[services]=apache2 | ||

| + | </syntaxhighlight> | ||

| + | {{collapse bottom}} | ||

| − | + | === Roteiro === | |

| − | |||

| − | + | 1) Antes de mais nada, deve-se limitar a banda do enlace ponto-a-ponto (entre r1 e r2) a 256 kbps. Crie o arquivo /root/qdisc.sh em cada um desses roteadores, e grave neles o seguinte: | |

| + | <syntaxhighlight lang=bash> | ||

| + | #!/bin/bash | ||

| + | |||

| + | # Limpa as qdisc que porventura existam | ||

| + | tc qdisc del dev eth1 root | ||

| + | |||

| + | # Cria uma qdisc HTB (Hierarchical Token Bucket) para limitar a saída a uma taxa comparável | ||

| + | # a do link ponto-a-ponto | ||

| + | tc qdisc add dev eth1 root handle 1: htb default 1 | ||

| + | tc class add dev eth1 parent 1: classid 1:1 htb rate 256kbit ceil 256kbit | ||

| + | </syntaxhighlight>''Obs:'' isso implanta uma qdisc do tipo HTB (ser vista com detalhes numa aula posterior) para fazer a limitação de banda. Após criar o arquivo ''/root/qdisc.sh'', execute-o: <syntaxhighlight lang=bash> | ||

| + | bash /root/qdisc.sh | ||

| + | </syntaxhighlight> | ||

| − | + | 2) As chamadas VoIP serão simuladas usando uma ferramenta de teste chamada '''siprtp''', que faz parte do projeto [http://www.pjsip.org/ PJSIP]. Seu uso deve ser da seguinte forma: | |

| − | + | * Em ''server2'' executa-se o ''siprtp'' em modo servidor: <syntaxhighlight lang=bash> | |

| − | + | siprtp --ip-addr=192.168.1.2 | |

| − | + | </syntaxhighlight> | |

| − | = | + | * Em um dos roteadores deve-se executar o ''wireshark'' (ver menu ''Wireshark''), escolhendo-se a interface ''eth0''. |

| − | + | * Em ''pc'' executa-se o ''siprtp'' em modo cliente, de forma a efetuar uma chamada para ''server2'': <syntaxhighlight lang=bash> | |

| − | + | siprtp --ip-addr=192.168.2.1 sip:0@192.168.1.2 | |

| − | + | </syntaxhighlight> | |

| − | + | * Em ''pc'' pode-se monitorar o andamento da chamada teclando-se ''l''. Um sumário como mostrado abaixo deve ser apresentado: <syntaxhighlight lang=text> | |

| − | + | >>> l | |

| − | + | List all calls: | |

| − | + | Call #0: CONFIRMED [duration: 00:00:01.643] | |

| − | < | + | To: sip:0@127.0.1.1;tag=PKcMBzp6yhIZQG-du1TsYkW1MPmX6L5V |

| + | Signaling quality: got 1st response in 0 ms, connected after: 0 ms | ||

| + | Stream #0: audio PCMU@8000Hz, 20ms/frame, 8.00KB/s (9.06KB/s +IP hdr) | ||

| + | RX stat last update: never | ||

| + | total 77 packets 12.03KB received (14.07KB +IP hdr) | ||

| + | pkt loss=0 (0.0%), dup=0 (0.0%), reorder=0 (0.0%) | ||

| + | (msec) min avg max last | ||

| + | loss period: 0.000 0.000 0.000 0.000 | ||

| + | jitter : 0.000 0.000 0.000 0.000 | ||

| + | TX stat last update: never | ||

| + | total 77 packets 12.03KB sent (14.07KB +IP hdr) | ||

| + | pkt loss=0 (0.0%), dup=0 (0.0%), reorder=0 (0.0%) | ||

| + | (msec) min avg max last | ||

| + | loss period: 0.000 0.000 0.000 0.000 | ||

| + | jitter : 0.000 0.000 0.000 0.000 | ||

| + | RTT delay : 0.000 0.000 0.000 0.000 | ||

| + | </syntaxhighlight> | ||

| + | * A cada vez que se teclar ''l'', um novo sumário pode ser visualizado. | ||

| + | * Quando se quiser encerrar a chamada, deve-se teclar ''h'', e em seguida fornecer o número da chamada (''0'' - zero). | ||