| Kauly |

V.23

|

:* Modem de baixa velocidade.

:* Transmite dados de forma síncrona ou assíncrona, half-duplex.

:* Taxas de transferência de 600bps e 1200bps.

:* Frequências de 1500Hz para 600bps e 1700Hz para 1200bps.

:* Modulação AFSK.

:* Possui um canal reverso de 75 bps para o controle de erros, usando freqüência de 390 Hz para representar o bit 1 e 450 Hz para representar o bit 0.

:* Uma das aplicações mais comuns do V-23 é o videotexto onde o canal reverso é utilizado para seleção de tela na casa do usuário.

|-

|

Giovana |

V.92

|

:* Em Junho de 2000, um novo padrão definido pelo ITU, introduziu no mercado,

o V.92, padrão em modens de 56K.

Com isto, o padrão V.90 ganhou três novas funções:

QuickConnect, Moden-on-Hold e PCM Upstream.

Em conjunto com o novo algoritmo de compressão V.44, apresentam um avanço significativo

em conexões analógicas por modem.

- Em adição aos melhoramentos gerais da tecnologia V90,para

utilizar destas novas funções, tanto o modem do usuário como do ISP (provedor),

precisam ser atualizados para a tecnologia V.92.

Modem on Hold

:* Sistema chamado modem em espera (MOH, Modem On Hold). Através desse sistema, o computador avisa quando

alguém está tentando ligar para você enquanto você estiver conectado na Internet,

permitindo que você atenda a ligação. A conexão com o seu provedor de acesso não cai,

ela permanece ativa, porém pausada. Assim que você terminar a sua conversa telefônica,

você poderá continuar navegando normalmente. Para esse serviço funcionar,

é preciso habilitar o serviço de chamada em espera junto à sua companhia telefônica.

Maior velocidade de Upload

:* Nos modems 56 Kbps v.90, a taxa de download (transferências no sentido provedor/usuário) máxima é de 56 Kbps,

porém a velocidade máxima de upload (transferências no sentido usuário/provedor) é de 33.600 bps.

Nos modems v.92, a taxa máxima de upload foi aumentada para 48.000 bps,

agilizando o envio de e-mails, upload de arquivos e videoconferência.

Quick Connect

:* Conexão rápida (quick connect)

Modens v.90 demoram cerca de 20 segundos para fazer a conexão,

modems v.92, "aprende" as condições da linha telefônica onde ele está instalado na primeira vez que conecta ao provedor.

Da segunda vez em diante, ele não executará novamente suas rotinas de verificação da linha,

pois ele já a "conhece". Assim, o tempo de hand-shaking cai pela metade,

demorando apenas cerca de 10 segundos.

- 56 Kbps, são modems assimétricos em velocidades acima de 33,6 Kbps.

Assimétrica significa que a velocidade de upstream (os dados que envia)

é diferente do que a velocidade de downstream (os dados recebidos).

Normas reconhecidas de modulação 56Kbps

:* K56Flex por Conexant - (anteriormente Rockwell)

:* V.90 padronizado pela ITU-T (ex-CCITT)

:* V.92 padronizado pela ITU-T (idem)

:* K56Flex por Conexant <Rockwell> K56Flex é praticamente obsoleto

:* X2 pela 3Com - (anteriormente USR: US Robotics) X2 é praticamente obsoleto.

Referência

Referência

Referência

|-

|

Jessica |

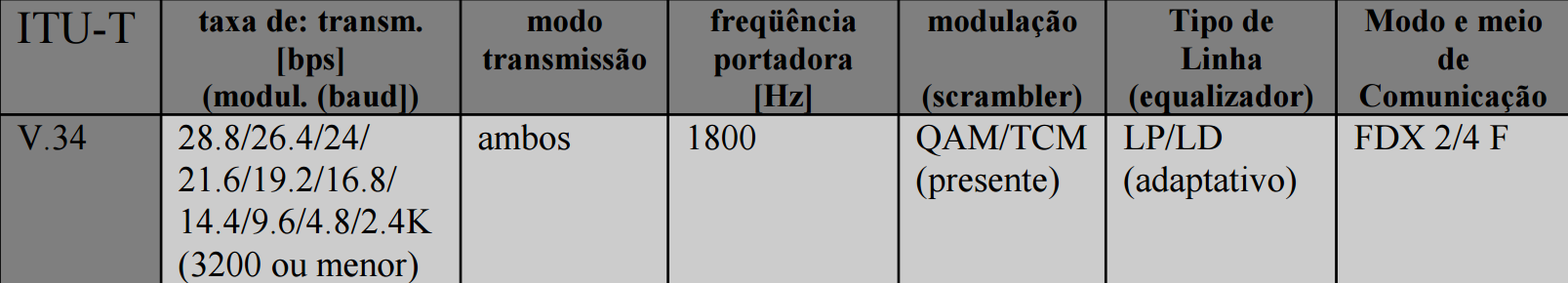

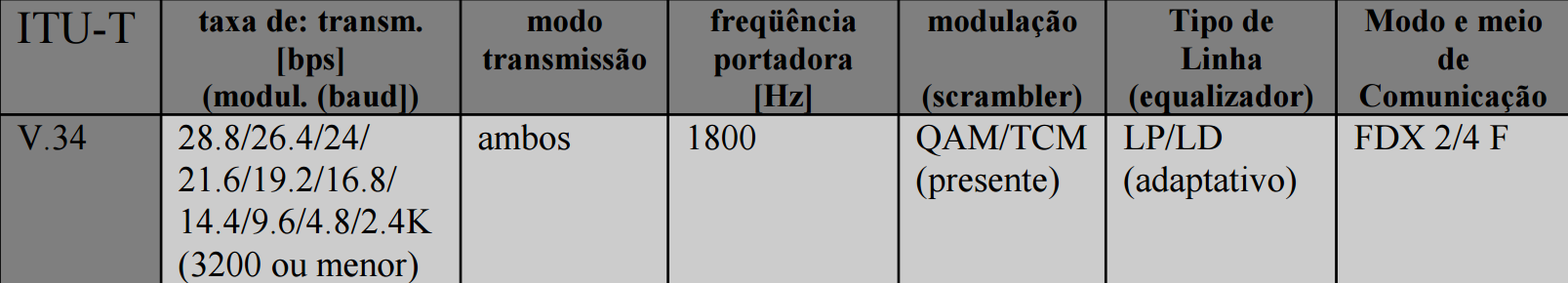

V.34

|

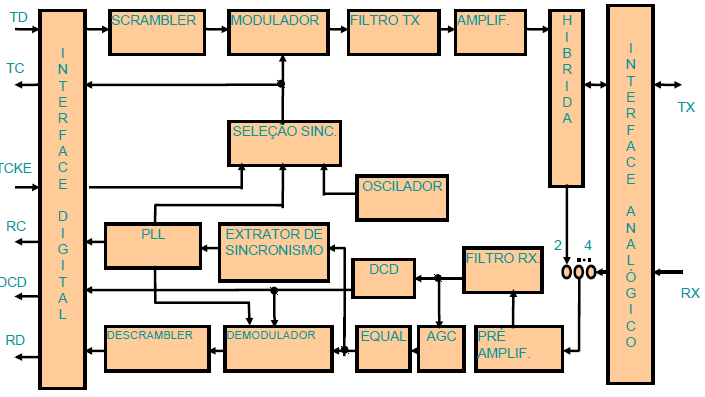

- Este modem é destinado para uso em conexões em geral redes telefónicas comutadas (PSTNs ou POTs) e ponto-a-ponto.

- Sua principais características são:

- Modo de operação duplex e half-duplex na rede geral de telefonia fixa comutada.

- Separação de canais por técnicas de cancelamento de eco.

- Utiliza modulação QAM (Quadrature Amplitude Modulation) para cada canal com transmissão por linha síncrona. A taxa de símbolo pode ser selecionada (variam de 2400 a 3200 símbolos por segundo).

- Taxas de transmissão variam de 2400 bit/s até 33600 bits/s.

- Possui um canal auxiliar opcional com um conjunto de dados síncronos taxa de 200 bit/s de sinalização

- Envia 9 bits por símbolo.

- Requer uma relação sinal-ruído de 32~34 dB para manter a sua taxa de 28800 bps.

- A tabela abaixo mostra outros dados:

Referência

Referência2

|-

|

Pedro Hames |

V.32bis

|

:*Frequência: opera com 3 sinais de 200Hz de largura de banda e frequências centrais em 600Hz, 1800Hz e 3000Hz com tolerância de ±7Hz;

:*Comunicação duplex com um par de fios;

:*Taxas de transmissão de 14400bits/p, 12000bits/p, 9600bits/p, 7200bits/p e 4800bits/p;

:*Taxa de modulação de 2400 símbolos por segundo;

Referência V.32bis

|-

|

Vitor |

V.90

|

:*Desenvolvido entre Março de 1998 e Fevereiro de 1999;

:*Comunicação duplex;

:*Taxas de transmissão de 56k bits/s (Downstream) e 33,6k bits/s (Upstream);

;*Utiliza modulação PCM (Pulse-Code Modulation) para Downstream e modulação V.34 para Upstream;

:*Taxa de modulação de 8000 símbolos por segundo;

;*Um modem V.90 tenta uma conexão V.34 quando o computador remoto não fornece suporte ao protocolo V.90.

Referência Referência

|-

|

Natália |

V.22 BIS |

É uma recomendação ITU-T V.22 que se estende com uma taxa mais rápida usando QAM para transportar dados digitais.

- Ligação ponto-a-ponto com linhas dedicadas e operação em modo duplex em linha telefônica comutada;

:*Separação de canais por divisão de freqüência;

:*Inclusão de equalização adaptativa;

:*Inclusão de facilidades de teste;

:*Compatibilidade com o modem V.22 a 1200 bit/s com detecção automática de taxa de transmissão;

:*Modulação QAM para transmissão síncrona com cada canal a 600 bps;

:*Interface de conexão V.24;

:*Taxas de transmissão: 2400 ou 1200 bit/s

Referência Referência

|-

|

Luísa |

V.32 |

-

|}

|}

| 09/03 - Modens Broad Band

|

|

09/03 - Modens Broad Band

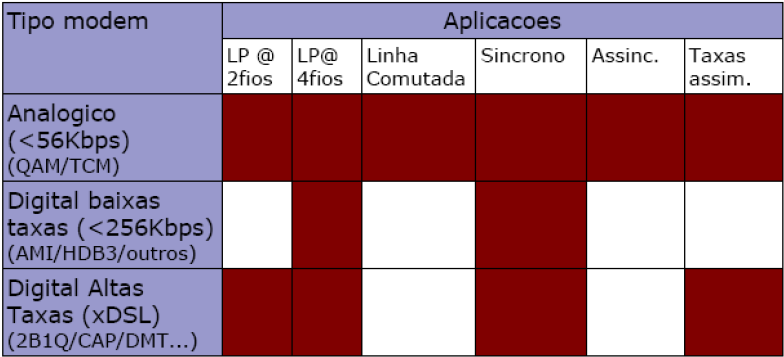

Modens Banda Base (Broad-Band ou Digitais)

- Contribuição da turma de 2016-2

;Tabela Resumo sobre os padrões internacionais de modens digitais (broadband) que foram ou ainda são amplamente utilizados pelas prestadoras de serviços de telecomunicações em linha privativa, ou em redes de acesso (last mile):

| Pedro Hames |

SHDSL(Single-pair high-speed digital subscriber line) |

-

|Alfredo |

VDSL2

|

VDSL2(Very-High-Bit-Rate Digital Subscriber Line 2 - padrão ITU-T G.993.2) é um padrao tecnologico de acesso que explora a rede existente de uma operadora(par de fios de cobre), oferencendo uma taxa de downstream de até 250Mbps(cliente ao lado do DSLAN).

Seu objetivo é oferecer estrutura para serviços triple play(voz, video, dados, televisão de alta definição e jogos interativos).

O padrão ITU-T G.993.2 é uma atualização do G.993.1, que permite a transmissão de taxas de dados na forma assimétrica e simétrica(full-duplex) em até 200 Mbit/s em pares métaĺicos, usando uma BW de até 30Mhz.

Tabela

:*Taxa de dados vs Distancia

:*200Mbit/s - cliente próximo do DSLAM("na fonte")

:*100Mbit/s - 500 metros do DSLAM

:*50Mbit/s - 1000 metros do DSLAM

:*acima de 1600 metros(01 milha)não viável; convém usar o ADSL como acesso a rede por ter um menor custo e oferecer uma distância maior.

" Referencia VDSL2"

|-

|

| Jessica |

VDSL

|

VDSL, do termo Very-high-bit-rate Digital Subscriber Line é um dos diversos tipos de conexão DSL existentes. Pertence a recomendação ITU G.993.1.

Abaixo algumas características que melhor descrevem o VDSL:

- Sua taxa de transmissão é mais alta que a ADSL.

:* Pode transmitir sinais de TV (podendo competir com os sistemas de TV a cabo).

:* Utiliza fibras ópticas no cabeamento externo vindo do provedor de serviços. A GVT é uma empresa que utiliza VDSL.

:* A tecnologia VDSL utiliza nós ópticos para trazer o sinal à casa do usuário, reduzindo a distância do cabo que conecta a fibra com a residência do usuário e assim, resolvendo o problema de velocidade (permitindo taxas mais altas de transmissão e recepção).

:* O alcance de frequência vai de 0 a 12 MHz.

:* A modulação que o VDSL utiliza é a QAM.

:* Velocidades de upload e download são cerca de 15 Mbps e 55 Mbps, respectivamente.

Referência

Referência2

Referência3

Referência4

|

| Vitor |

ADSL2+ (

|

:*Taxa de transmissão de 24mbps;

:*Frequência: de 26k Hz até 2200 kHz;

;*Faixa de frequência de Upstream é a mesma utilizada para o ASDL e ASDL2, o que limita a taxa de transmissão de Upstream em apenas 1 mbps;

;*A taxa de 24 mbps é obtida a até 1,5 km e decai para até 4 megabits em distâncias superiores a 3.6 km;

Referência

|-

|

Natália |

HDSL |

A Tecnologia HDSL (High bit rate Digital Subscriber Line) foi a primeira tecnologia DSL a ser desenvolvida, no final da década de 80, como alternativa às linhas T1 (E1 na Europa). Estas linhas, apesar de oferecerem uma velocidade satisfatória T1 (1,544 Mbit/s) e E1 (2 Mbit/s). As linhas de HDSL são simétricas, o download e o upload possuem a mesma velocidade, e aproveita a infraestrutura utilizada pelos telefones comuns. O canal de conexão HDSL usa dois pares trançados para implementar o modo de transmissão full-duplex (TOLEDO; PEREIRA, 2001).

Referência

Outra vantagem da tecnologia HDSL é que ela permite transmissões full-duplex, ou seja, transmissão nos dois sentidos simultaneamente, enquanto que a tecnologia T1 é half-duplex, ou seja, só permite transmissões em um sentido de cada vez. As linhas HDSL oferecem taxas de transferência de 1,544 Mbps para transmissões half-duplex e 784 kbps em cada sentido para transmissões full-duplex. Esta comparação entre as linhas HDSL e T1 é mostrada na figura abaixo:

Referência

|-

|

Luísa |

SDSL |

-

|

|}

| 11/03 - Implementação de um Modelo básico de Comunicação de Dados com emulador de DTE (test-set)

|

|

11/03 - Implementação de um Modelo básico de Comunicação de Dados com emulador de DTE (test-set) ==

===Implementação de uma rede privada com três nós de rede e protocolo ponto à ponto HDLC.=

- Construção da rede no laboratório.

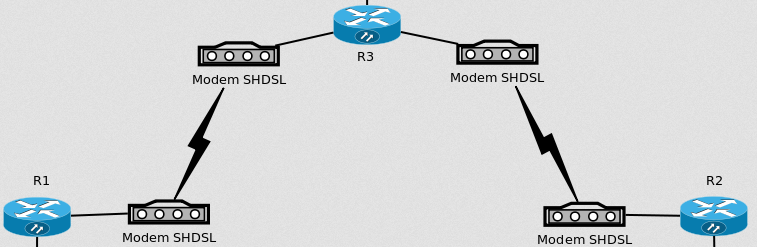

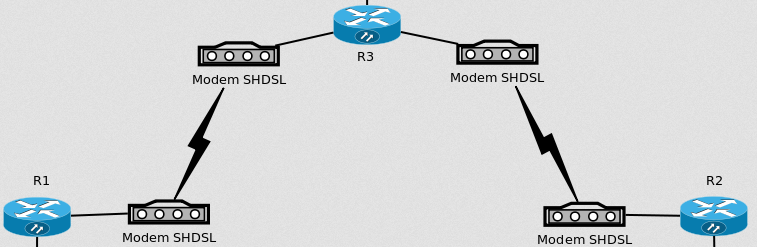

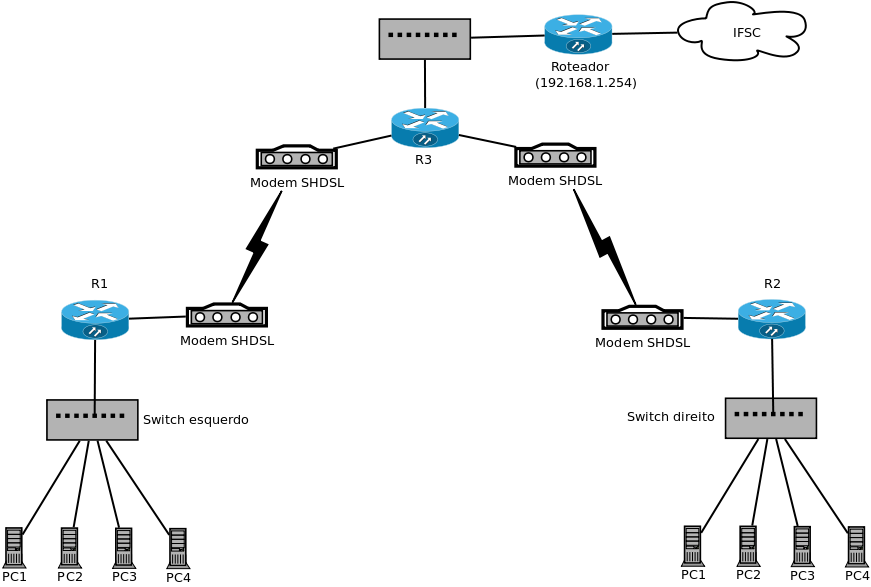

Implemente uma rede rede física composta por três roteadores da Digitel NR2G, que devem ser interconectados como mostrado abaixo:

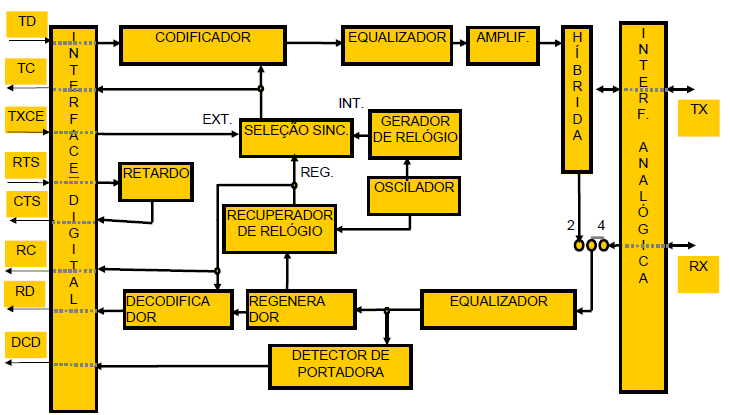

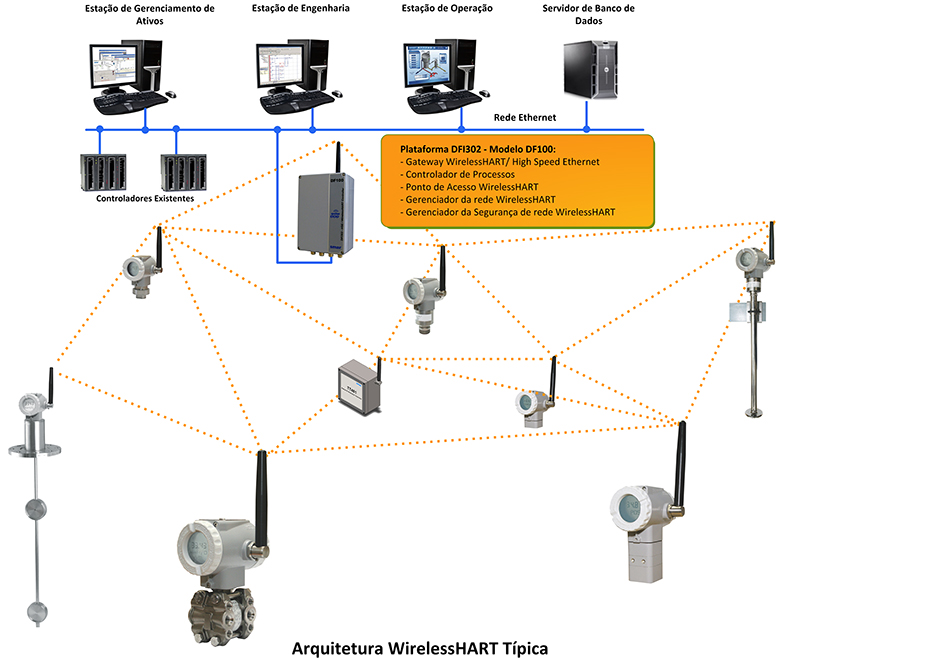

A rede contém dois enlaces dedicados ponto-à-ponto (simulando duas SLDDs - Serviço Local de Linha Digital - formadas por LPCDs - Linha Privativa de Comunicação de Dados - à 2 fios) com modems digitais operando a 2048Kbps. Os Modens da DIGITEL modelo DT2048SHDSL devem ser configurados da seguinte forma: (chaves em ON)

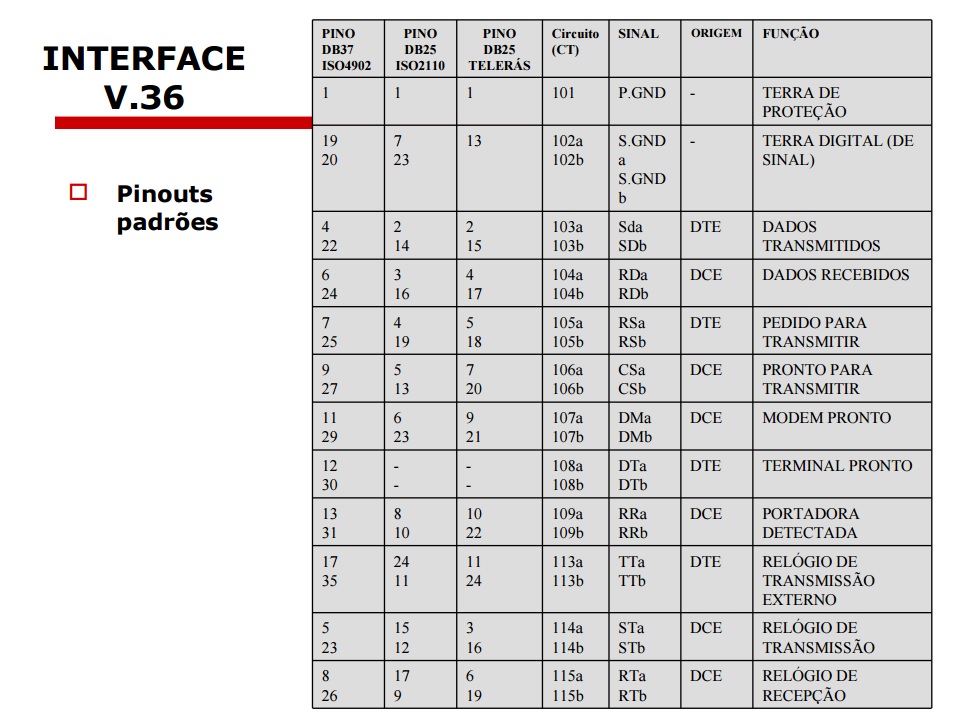

* Modens do RACK PRINCIPAL (placas instaladas nos slots do Sub-bastidor): DIP1: todas em OFF; DIP2: 3 à 8 em ON; DIP3: todas em ON; DIP4: todas em ON; DIP 5-: todas em OFF - Modo LTU (Modem como Unidade de Terminação de Linha), relógio interno, 2048Kbps, e interface V.35 padrão ISO2110;

* Modens dos RACKs de apoio A e B: DIP1: todas em OFF; DIP2: 1,4 à 8 em ON; DIP3: todas em ON; DIP4: todas em ON; DIP 5-: todas em OFF - Modo NTU (Modem como Unidade de Terminação de Rede), relógio regenerado, 2048Kbps, e interface V.35 padrão ISO2110;

Uso do test set para o comissionamento dos circuitos

- Instalação de duas LANs independentes através do cabeamento estruturado dos racks de apoio;

* Ampliando a LAN através do cascateamento de portas de switch;

* Criação de LANs independentes no mesmo Switch via racks de apoio;

* Implementação de uma rede privada com três nós de rede via duas LPCDs e protocolo ponto à ponto HDLC;

* Configuração dos routers;

Instalação de duas LANs independentes através do cabeamento estruturado dos racks de apoio

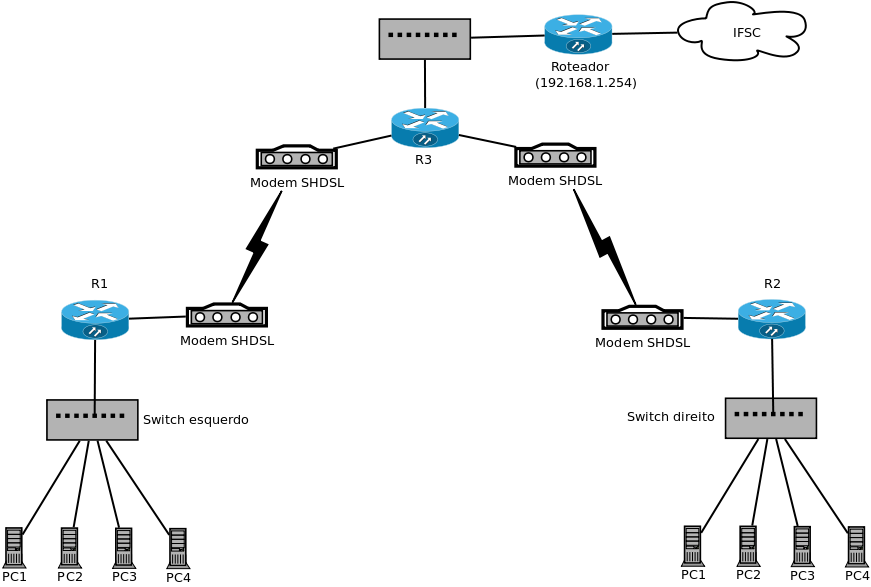

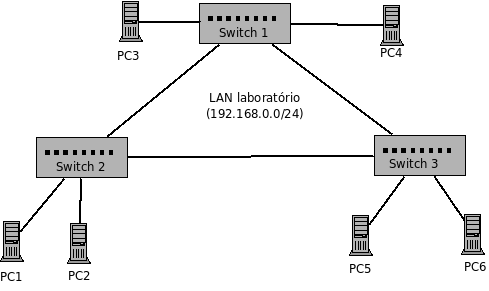

Instale de dois a quatro PCs em cada switch nos racks de apoio (A e B) conforme o esquema mostrado na orientação do professor mantendo as mesmas configurações da rede IP desses PCs. Isso permite que um computador vai se comunicar com qualquer outro da mesma rede. Ao manobrar o cabeamento seguindo as orientações, somente os PCs conectados ao swicth devem trocar pacotes em uma LAN que fica isolada da rede do IFSC e portanto sem acesso à internet também. Use o comando ping para testar e se certificar.

Ampliando a LAN através do cascateamento de portas de switch

Interligue com um cabo de rede entre quaisquer portas de cada switch dos racks de apoio das duas LANs criadas anteriormente. Observe que todos os PCs estão em uma mesma LAN agora. Todos devem se comunicar.

Criação de LANs independentes no mesmo Switch via racks de apoio

Para isso, use os comandos nos PCs como abaixo com o seguinte endereçamento de rede: Para quem estiver no switch do rack de apoio A use o IP 192.168.10.x para dois PCs e 192.168.20.x para outros dois PCs, onde x tem que ser valores de 2 à 254. Para quem estiver no switch do rack de apoio B use o IP 192.168.30.x para dois PCs e 192.168.40.x para outros dois PCs, onde x tem que ser valores de 2 à 254. Para os PCs, aplique os seguintes comandos:

* sudo ifconfg eth0 x.x.x.x netmask m.m.m.m up - para atribuir outro endereço na placa de rede

* sudo route add default gw x.x.x.x - para atribuir um novo gateway para a placa de rede (use o último endereço válido para host da classe da rede - 254)

* route -n - para ver a tabela atual de roteamento.

Após este procedimento somente os PCs de mesma rede devem estar trocando pacotes. Use o comando ping para testar.

Implementação de uma rede privada com três nós de rede via duas LPCDs e protocolo ponto à ponto HDLC

- Construção da rede no laboratório.

Usando as LANs criadas anteriormente e os dois links ponto à ponto SHDSL já comissionados, vamos implementar uma rede rede física composta por três roteadores da Digitel NR2G, que devem ser interconectados como mostrado abaixo:

; Comissionamento das LPCDs (já realiado na aula anterior)

A rede contém dois enlaces dedicados ponto-à-ponto (simulando duas SLDDs - Serviço Local de Linha Digital - formadas por LPCDs - Linha Privativa de Comunicação de Dados - à 2 fios) com modems digitais operando a 2048Kbps. Os Modens da DIGITEL modelo DT2048SHDSL já estão configurados da seguinte forma: (chaves em ON)

* Modens do RACK PRINCIPAL (placas instaladas nos slots do Sub-bastidor): DIP1: todas em OFF; DIP2: 3 à 8 em ON; DIP3: todas em ON; DIP4: todas em ON; DIP 5-: todas em OFF - Modo LTU (Modem como Unidade de Terminação de Linha), relógio interno, 2048Kbps, e interface V.35 padrão ISO2110;

* Modens dos RACKs de apoio A e B: DIP1: todas em OFF; DIP2: 1,4 à 8 em ON; DIP3: todas em ON; DIP4: todas em ON; DIP 5-: todas em OFF - Modo NTU (Modem como Unidade de Terminação de Rede), relógio regenerado, 2048Kbps, e interface V.35 padrão ISO2110;

Confirguração dos routers

Todos os roteadores devem ser configurados com protocolo HDLC aplicados sobre suas interfaces serias WAN e rodando o algoritmo de roteamento RIP em sua forma mais básica, visando evitar a configuração demorada e cansativa de rotas estáticas na interligação das LANs dos Switches dos Racks de apoio A e B.

- Configurando a Rede

- Acesse a interface de gerência (console) do roteador R1 ou R2. O roteador R1 está no rack de apoio A, o roteador R3 está no rack Principal, e R2 está no rack B. Para acessar a console, faça o seguinte:

## Conecte o cabo serial específico na interface serial RS232 do seu computador. Conecte esse cabo também na interface console do roteador, que fica no painel traseiro. Como os roteadores e switches estão distantes das bancadas, será necessário usar as tomadas exclusivas que conectam as bancadas aos racks. Se tiver dúvidas, consulte o professor para entender a disposição do cabeamento estruturado;

## Execute o programa minicom, que abre um terminal de texto via porta serial. Ele deve ser configurado para se comunicar pela porta serial /dev/ttyS0, com 57600 bps, 8 bits de dados e 1 stop-bit (isso aparece descrito assim: 57600 8N1) e sem controles de fluxo. <br />sudo minicom -s<br />

## Se o minicom estiver correto, você deverá ver a interface CLI do roteador (Command Line Interface). Caso contrário, confira se o cabo serial está bem encaixado, e se os parâmetros do minicom estão certos.

# O login e senha para acessar a configuração dos routers é "nr2g" e "digitel" respectivamente. Ao entrar na CLI avalie a configuração geral dos routers com o comando DUMP ALL;

# Estando os links ativos nas WANs, voce pode acessar qualquer router usando a facilidade do protocolo TELNET. Para tanto, dentro da CLI do router aplique o comando EXEC TELNET [IP da WAN ou LAN]. Voce também podem acessa-los por qualquer computador das redes direita ou esquerda, desde que esses estejam na mesma subrede das interfaces LAN dos routers. Uma vez estando na CLI de um dos routers, voce pode acessar os demais com EXEC TELNET;

# Observe se a configuração dos routers está como o previsto na janela abaixo. Talvez voce precise ajustar a configuração em algum roteador.

# Faça a configuração básica dos PCs e Roteadores NR2G com protocolo HDLC. Esta configuração já permite que a rede se conecte a internet através da porta LAN0 do router PRINCIPAL, desde que as configurações de rotas nos PCs de cada subrede e do professor sejam aplicadas conforme na sequência.

; ATENÇÂO: As vezes é possível que o status de algum link fique DOWN mesmo após as configurações corretamente realizadas nos modens e baixadas nos routers. Neste caso certifique-se de retirar o cabo de console do router. Ele pode causar mau funcionamento nas seriais WANs do router (ruídos via GND).

#* R1: <br />A> <br />SET LAN LAN0 IP 192.168.10.254 MASK 255.255.255.0 BROADCAST 192.168.10.255 <br />SET LAN LAN0 UP <br />SET LAN LAN1 IP 192.168.20.254 MASK 255.255.255.0 BROADCAST 192.168.20.255 <br />SET LAN LAN1 UP <br />SET WAN WAN0 PROTO HDLC IP 10.1.1.2 MASK 255.255.255.252 PEER 10.1.1.1 UP <br />SET WAN WAN1 PURGE <br /> <br />SET RIP REDIST-STATIC TRUE REDIST-CONNECTED TRUE REDIST-OSPF FALSE DEFAULTMETRIC 2<br />SET RIP WAN0 ENABLED TRUE TYPE ACTIVE <br />SET RIP WAN0 AUTH TYPE NONE <br />SET RIP UP <br /> <br />SET ROUTES DEFAULT GW1 10.1.1.1 COST1 0 <br />SET ROUTES UP <br />CONFIG SAVE

#* R2: <br />B> <br />SET LAN LAN0 IP 192.168.30.254 MASK 255.255.255.0 BROADCAST 192.168.30.255 <br />SET LAN LAN0 UP <br />SET LAN LAN1 IP 192.168.40.254 MASK 255.255.255.0 BROADCAST 192.168.40.255 <br />SET LAN LAN1 UP <br />SET WAN WAN0 PROTO HDLC IP 10.1.1.6 MASK 255.255.255.252 PEER 10.1.1.5 UP <br />SET WAN WAN1 PURGE <br /> <br />SET RIP REDIST-STATIC TRUE REDIST-CONNECTED TRUE REDIST-OSPF FALSE DEFAULTMETRIC 2<br />SET RIP WAN0 ENABLED TRUE TYPE ACTIVE <br />SET RIP WAN0 AUTH TYPE NONE <br />SET RIP UP <br /> <br />SET ROUTES DEFAULT GW1 10.1.1.5 COST1 0 <br />SET ROUTES UP<br />CONFIG SAVE

#* R3: <br />PRINCIPAL> <br />SET LAN LAN0 PURGE <br />SET LAN LAN1 PURGE <br />SET WAN WAN0 PROTO HDLC IP 10.1.1.1 MASK 255.255.255.252 PEER 10.1.1.2 UP<br />SET WAN WAN1 PROTO HDLC IP 10.1.1.5 MASK 255.255.255.252 PEER 10.1.1.6 UP<br /> <br />SET RIP REDIST-STATIC TRUE REDIST-CONNECTED TRUE REDIST-OSPF FALSE DEFAULTMETRIC 2<br />SET RIP WAN0 ENABLED TRUE TYPE ACTIVE <br />SET RIP WAN0 AUTH TYPE NONE <br />SET RIP WAN1 ENABLED TRUE TYPE ACTIVE <br />SET RIP WAN1 AUTH TYPE NONE <br />SET RIP UP

SET LAN LAN0 IP 192.168.1.231 MASK 255.255.255.0 BROADCAST 192.168.1.255 UP <br />SET ROUTES DEFAULT GW1 192.168.1.1 COST1 0 <br />SET ROUTES UP <br />CONFIG SAVE <br />

# Para conferir as configurações das interfaces, use o comando SHOW seguido da interface. Exemplo: <br /># SHOW WAN WAN0 ALL<br /># Para as rotas construídas dinamicamente pelo protocolo RIP:<br /># SHOW ROUTES ALL<br />

# Assim que os enlaces forem estabelecidos, o que pode ser também constatado com o comando SHOW aplicado às interfaces, conclua a configuração da rede (rotas nos pcs e roteadores). Ela deve ser configurada de forma que um computador possa se comunicar com qualquer outro computador da outra rede, e também acessar a Internet. Para isso, use os comandos nos PCs como:

#* sudo ifconfg eth0 x.x.x.x netmask m.m.m.m up - para atribuir outro endereço na placa de rede

#* sudo route add default gw x.x.x.x - para atribuir um novo gateway para a placa de rede

#* sudo route add -net x.x.x.x netmask m.m.m.m eth0 - para associar uma nova rede a interface eth0

#* route -n - para ver a tabela atual de roteamento

# Observe que optamos pelo uso de um protocolo de roteamento dinâmico (RIP na camada 3). Procure entender melhor como foi feita essa configuração, a partir do que está no manual, começando pela página 82.

# Para os PCs das subredes direita e esquerda caso necessite reconfigurar novamente: <br />$ sudo ifconfig eth0 192.168.x.y netmask 255.255.255.0 up - x={10,20,30,40}; y={1,2,3,4}<br />$ sudo route add default gw 192.168.x.254 - x={10,20,30,40}

# Veja se o status das interfaces e protocolos da WAN e LAN de todos os routers estão em UP. Anote e avalie a configuração de todos os routers e os PCs das duas LANs direita e esquerda. Voce pode usar o comando $telnet <address> a partir de qualquer PC que está ativo na rede e a partir desta seção, dentro de cada router, executar o comando EXEC TELNET <ADDRESS> para acessar qualquer router da rede, bastando endereçar quaisquer interfaces ativas;

# Verificar e anotar todas as configurações e instalações dos componentes de redes, modens, cabos, adaptadores, manobras dos cabos, etc...

# Verificar e anotar todas as configurações lógicas dos modens, routers e PCs.

# Acessar as redes mutuamente qualquer computador de um subrede deve acessar qualquer outro da outra subrede;

# Acessar a internet em todos os PCs;

# Interprete as configurações dos routers e destaque como está configurada a rede.

_________________________________

Embora pouco popular atualmente, a rede que estudamos e implementamos no laboratório é um típico exemplo de uma Rede Privada usando links privativos (ou LPCD - Linha Privativa de comunicação de Dados ou Leased Line). Limitados as dimensões do laboratório, uma LPCD poderia ser efetivada entre quaisquer pontos do planeta. Quem permite ou decide qual infraestrutura usar é a operadora e não é incomum encontrar na última milha dentre as diversas soluções, o uso do par trançado que está sendo o meio de transmissão foco desta parte da disciplina. O par trançado tanto está presente nos cabos lógicos que interligam interfaces digitais dos ativos de rede, quanto no cabeamento estruturado de uma LAN ou como opção de meio de transmissão da última milha de uma WAN ou MAN.

Na implementação desta rede foi possível entender como duas LANs que podem se situar em localidades distantes e com endereçamentos distintos, podem se comunicar livremente através de links de uma rede WAN.

|

16/03 (-> ANP em 25/03, 30/03 e 01/04) -  AE2 - Uso de Ambientes de Simulação com PACKET TRACER - Protocolos Ponto à Ponto e Enquadramento (Framing) AE2 - Uso de Ambientes de Simulação com PACKET TRACER - Protocolos Ponto à Ponto e Enquadramento (Framing)

|

|

==16/03 (-> ANP em 25/03 - 30/03 e 01/04)- Uso de Ambientes de Simulação com PACKET TRACER - Protocolos Ponto à Ponto e Enquadramento (Framing) ==

Resumo da aula:

- Protocolos Ponto à Ponto;

* bit e byte stuffing;

* Explicações e exemplos de enquadramento e delimitação em HDLC e PPP; Identificação de pacote;

* Protocolos orientados à bit e à Byte;

* RFC 1661 eRFC 1662 ) e exemplos de byte stuffing;

* Diagramas de tempo de protocolos HDLC;

* Protocolos PPP e seus protocolos de apoio.

- videoaulas realizadas e anotações de aula (ATENÇÃO! OS VÍDEOS ESTÃO LONGOS PORQUE ESTÃO SEM CORTES! AVANCE PARA OS PONTOS DE INTERESSE!) Use velocidade de até x2 sem perda da inteligibilidade!

* videoaula extra Passos iniciais para uso do Packet Tracer da CISCO

* videoaula de 25/03 do primeiro encontro esclarecimentos sobre a atividade extra AE2 - MUITOS PROBLEMAS TÉCNICOS NESSE DIA!

* videoaula de 30/03 sobre a introdução de protocolos de enlace - enquadramento (framming)

* videoaula de 01/04 sobre a Protocolos HDLC e PPP características básicas

* Anotações realizadas durante a videoaula de 30/03

Bibliografia relacionada:

ATENÇÃO:

* Ler Seção 5.7 do livro "Redes de Computadores" do Kurose 5a ed.

* Parte III e capítulos 10 e 11 do livro "Comunicação de Dados e Redes de Computadores, 4a ed.", de Behrouz Forouzan

* Capítulo 3 do livro "Redes de Computadores" de Andrew Tanenbaum.

* Faça a LISTA2 de exercícios para a avaliação A1 - parte 2

Comissionamento dos Circuitos Ponto à Ponto

Vamos tentar recuperar da memória, as atividades da aula anterior onde montamos e fizemos o comissionamento de dois enlaces entre três roteadores da Digitel (NR2G). Para o comissionamento fizemos uso das facilidades dos enlaces de teste presentes nos modens broadband SHDSL utilizados nos enlaces, juntamente com os Emuladores de DTE - Test-Sets. Explicações sobre o uso dos modens e enlaces de testes foram exploradas pelo professor, sob apoio destes slides. Mesmo que sua memória não ajude a lembrar do que realizamos, é possível usar os slides utilizados até aqui e os manuais de instalação dos equipamentos envolvidos, os quais estão disponíveis em nosso espaço aqui na wiki.

A esta altura vc deve ter observado de que, mesmo em um circuito ponto à ponto, uma simples ligação entre dois nós de rede, muitos componentes e variáveis estão envolvidos. Principalmente no que se refere a camada física. Voce percebeu que na prática, os links ponto à ponto para serem estabelecidos de fato exigem do aluno um prévio conhecimento de todos os ativos e passivos que precisam ser selecionados e dimensionados de acordo com a especificação de cada link. Na vida real, essa especificação nasce da necessidade que o usuário (cliente) contrata com a operadora. São cabos lógicos, adaptadores, modens, interfaces, passivos de cabeamentos estruturado, configurações de modens, routers e PCs, ferramentas, softwares, protocolos, enfim, tudo muito bem alinhado para que se consiga sucesso na troca perfeita de dados na velocidade requerida pelo usuário, quem contrata uma operadora de telecomunicações para prestar esse serviço.

Embora pouco popular atualmente, os circuitos ponto à ponto similar a rede que estudamos e implementamos no laboratório é um típico exemplo de uma Rede Privada usando links privativos (ou LPCD - Linha Privativa de comunicação de Dados ou Leased Line). No entanto implementamos limitados às instalações do laboratório. Uma LPCD poderia ser efetivada entre quaisquer pontos do planeta através da interconexão de longa distância dos dois circuitos ponto à ponto das redes de acesso dos dois PoPs (Point Of Presence) envolvidos. Quem permite ou decide qual infraestrutura usar nessas redes de acesso (última milha) entre o PoP local e o endereço do Cliente, é a operadora. Não é incomum encontrar neste trecho, dentre as diversas soluções, o uso do par trançado, o qual está sendo o meio de transmissão foco desta parte da disciplina. O par trançado tanto está presente nos cabos lógicos que interligam interfaces digitais dos ativos de rede, quanto no cabeamento estruturado de uma LAN ou como opção de meio de transmissão da última milha de uma WAN ou MAN.

AE2 - Questionário sobre a Rede Construída - Entrega INDIVIDUAL, MANUSCRITO até o primeiro dia letivo da disciplina a partir do retorno das atividades do IFSC em função da quarentena do Covid-19 OU último dia letivo do semestre caso este se encerre na modalidade de ANP. AE2 - Questionário sobre a Rede Construída - Entrega INDIVIDUAL, MANUSCRITO até o primeiro dia letivo da disciplina a partir do retorno das atividades do IFSC em função da quarentena do Covid-19 OU último dia letivo do semestre caso este se encerre na modalidade de ANP.

Na implementação destes circuitos é possível entender como duas redes de computadores, podem se comunicar livremente através de links de uma rede WAN. Vislumbrando esse cenário que simulamos no laboratório, visando consolidar a teoria discutida até aqui, responda objetivamente as seguintes questões

- Faça um diagrama bem mais detalhado de todos os componentes da camada física que foram efetivamente utilizados para realizar a instalação dos três routers. Lembre-se de que foram usados outros componentes além dos cabos lógicos WAN proprietários da interfaces digitais (IDs). Faça um destaque ou um breve comentário no seu desenho explicando a obrigatoriedade da presença de cada componente presente nesse detalhamento.

# Consulte os manuais dos modens em nosso material de apoio e responda: a) Poderíamos usar velocidades maiores nos links? justifique! b)Poderíamos usar interfaces digitais diferentes nessas conexões? porque? (Aqui com certeza você vai precisar consultar o link do manual dos equipamentos em nosso material de apoio para concluir sobre sua resposta...)

# Nós utilizamos um equipamento de teste chamado TEST SET para constatar a efetividade e qualidade dos links implementados. Esse equipamento simula a presença de um equipamento terminal de dados (DTE). O uso de um conector de loop aplicado na ID do modem remoto proporcionou verificar através da conexão e execução de teste do TEST-SET no modem local, de que os links estavam perfeitos. Esses testes fazem parte do que algumas operadoras chamam de comissionamento do circuito. No entanto nesta parte do comissionamento é possível que o link esteja com taxas de erros na transmissão ou mesmo não se efetive. Nessas situações é necessário identificar qual ou quais componentes do link estão com problemas para que possam ser substituídos permitindo assim retorno à operação normal do circuito. Reveja os explicações dadas sobre enlaces de teste na parte específica deste assunto e responda: Consider que o modem remoto (aquele que está no lado oposto do link onde você está executando os testes) ESTÁ COM UM PROBLEMA NO CIRCUITO MODULADOR de modo que erros de bit são enviados constantemente ao enlace, na transmissão de dados. Ao conectar um TEST SET no modem local e o conector de loop no modem remoto vc observa tais erros indicados no instrumento. No entanto, por desconhecer onde está o problema, você gostaria de saber em que ponto do enlace esses erros estão sendo gerados para concluir o diagnóstico e providenciar o reparo do circuito com mais sucesso. Atraveś das teclas de apoio de enlaces de teste LDL, LAL e LDR disponíveis nos frontais dos modens das duas pontas do link, relate um procedimento que você realizaria para concluir que o modem remoto é a raiz do problema e que o mesmo precisa ser substituído. Considere que vc só possui um TEST-SET junto com vc na ponta do modem local e eventualmente você poderia contar com alguém na ponta remota sendo orientada por telefone ou aplicativo de mensagens para te auxiliar nos testes.

Uso de Ambientes de Simulação com PACKET TRACER

Após as instruções básicas do professor no uso do simulador PACKET TRACER, efetive neste ambiente o mesmo cenário físico em anel implementado em nosso laboratório. Salve o arquivo .pkt que é gerado pelo aplicativo para futuro uso. Para apoio na conclusão da tarefa, vocês irão encontrar inúmeros exemplos de vídeos e guias de configuração de uso do Packet Tracer na internet. Outro ponto de partida para fazer a configuração dos equipamentos da simulação é obrigatoriamente adotar a própria configuração utilizada nos routers NR2G do Laboratório.

Protocolos Ponto à Ponto e Enquadramento (Framing)

Fundamentos Teóricos

Enlaces lógicos

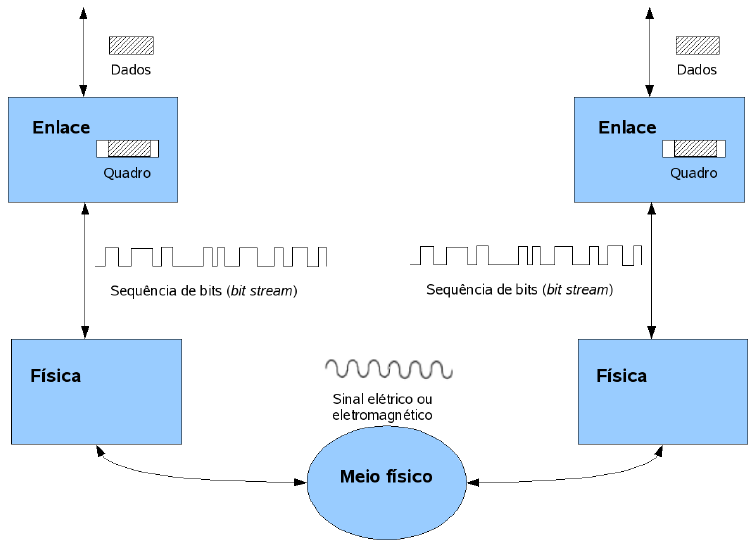

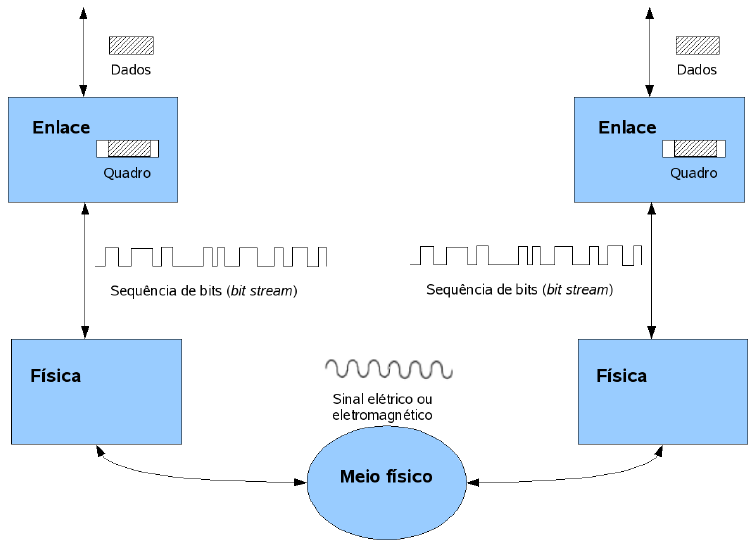

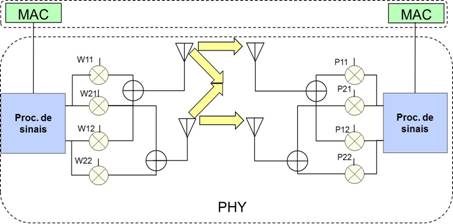

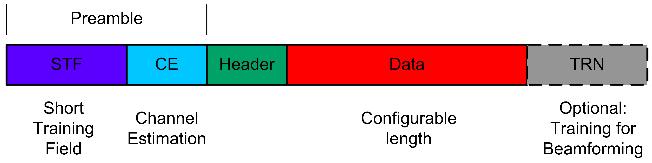

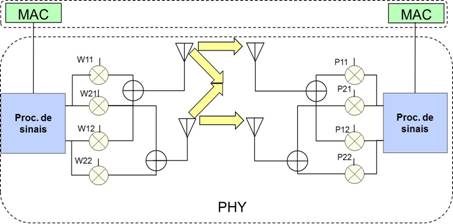

Equipamentos de rede se comunicam por meio de enlaces (links). Um enlace é composto por uma parte física, composta pelo meio de transmissão e o hardware necessário para transmitir e receber um sinal que transporta a informação, e uma parte lógica, responsável por empacotar os dados a serem transmitidos. O diagrama abaixo ilustra um enlace entre dois equipamentos, realçando as formas com que a informação é representada durante a transmissão e recepção. Nesse diagrama, a parte lógica está representada no bloco Enlace, e a parte física está no bloco Física; a informação transmitida, representada por Dados, pode ser, por exemplo, um datagrama IP.

O enlace lógico tem uma dependência total em relação à parte física. Isso quer dizer que o tipo de tecnologia de transmissão existente na parte física traz requisitos para o projeto da parte lógica.

Deste ponto em diante, a parte lógica será chamada simplesmente de Camada de Enlace, e a parte física de Camada Física.

Em nosso estudo vamos investigar enlaces ponto-a-ponto, os quais necessitam de protocolos específicos. Para ficar mais claro o que deve fazer um protocolo de enlace ponto-a-ponto, vamos listar os serviços típicos existentes na camada de enlace.

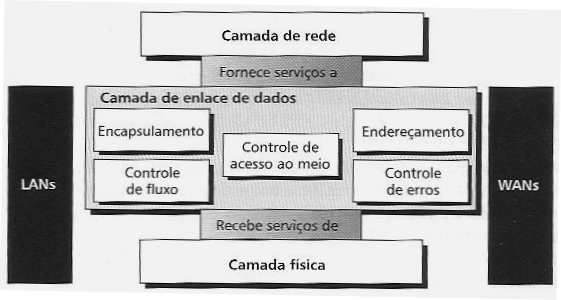

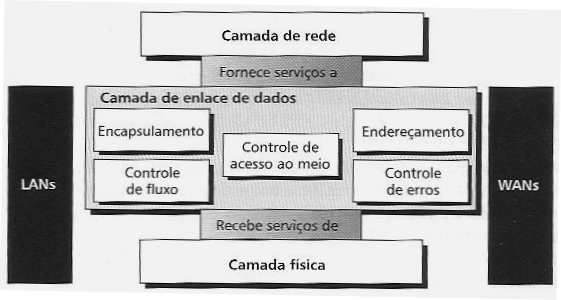

Serviços da camada de enlace

Os serviços identificados na figura acima estão descritos a seguir. A eles foram acrescentados outros dois:

- Encapsulamento (ou enquadramento): identificação das PDUs (quadros) de enlace dentro de sequências de bits enviadas e recebidas da camada física

* Controle de erros: garantir que quadros sejam entregues no destino

** Detecção de erros: verificação da integridade do conteúdo de quadros (se foram recebidos sem erros de bits)

* Controle de fluxo: ajuste da quantidade de quadros transmitidos, de acordo com a capacidade do meio de transmissão (incluindo o atraso de transmissão) e do receptor

* Endereçamento: necessário quando o enlace for do tipo multi-ponto, em que vários equipamentos compartilham o meio de transmissão (ex: redes locais e redes sem-fio)

* Controle de acesso ao meio (MAC): também necessário para meios compartilhados, para disciplinar as transmissões dos diversos equipamentos de forma a evitar ou reduzir a chance de haver colisões (transmissões sobrepostas)

* Gerenciamento de enlace: funções para ativar, desativar e manter enlaces

Protocolos de enlace ponto-a-ponto

Dois protocolos de enlace ponto-a-ponto muito utilizados são:

* PPP (Point-to-Point Protocol): proposto no início dos anos 90 pelo IETF (ver RFC 1661 eRFC 1662 ), e amplamente utilizado desde então. Este protocolo não faz controle de erros nem de fluxo, portanto se quadros sofrerem erros de transmissão serão sumariamente descartados no receptor. Originalmente muito usado em acesso discado, recentemente sua aplicação se concentra em enlaces por linhas dedicadas, enlaces sem-fio 3G, e uma versão modificada para acesso doméstico ADSL (PPPoE). Ver mais detalhes na seção 5.7 do livro do Kurose e na seção 11.7 do livro Comunicação de Dados e Redes de Computadores, de Behrouz Forouzan.

* HDLC (High-level Data Link Control): criado nos anos 70, foi largamente utilizado em enlaces ponto-a-ponto, porém atualmente foi substituído pelo PPP na maioria dos cenários em que era usado. Este protocolo faz controle de erros e de fluxo usando um mecanismo ARQ do tipo Go-Back-N (com janela de tamanho 7 ou 127). Ainda se aplica a enlaces ponto-a-ponto em linhas dedicadas, enlaces por satélite e aplicações específicas onde a presença de ruídos no meio de transmissão é relevante ou se deseja confiabilidade na entrega de pacotes na camada 2. Ver mais detalhes na seção 11.6 do livro Comunicação de Dados e Redes de Computadores, de Behrouz Forouzan.

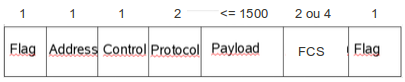

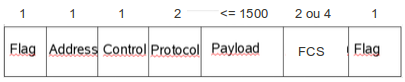

Ambos protocolos possuem o mesmo formato de quadro. Na verdade, o PPP copiou o formato de quadro do HDLC, apesar de não utilizar os campos Address e Control. O campo Flag, que tem o valor predefinido  , serve para delimitar quadros, assim o receptor sabe quando inicia e termina cada quadro. , serve para delimitar quadros, assim o receptor sabe quando inicia e termina cada quadro.

Quadro PPP ou HDLC (tamanho de campos dados em bytes)

Esses protocolos foram criados para uso com comunicação serial síncrona (ver capítulo 4, seção 4.3 do livro Comunicação de Dados e Redes de Computadores, de Behrouz Forouzan). O PPP funciona também com comunicação serial assíncrona.

|}

18/03 (-> ANP em 06/04 - videoaula remota)-  AE3 - Detecção e Correção de Erros AE3 - Detecção e Correção de Erros

|

|

18/03 (-> ANP em 06/04 - videoaula remota) -  AE3 - Detecção e Correção de Erros AE3 - Detecção e Correção de Erros

- Técnicas de Detecção de Erros

- Paridade Simples;

* Paridade Combinada (ou longitudinal);

* Checksum;

* CRC;

* Atividade Extra via SIGAA: AE3 - Questionário sobre o tema Protocolos de Comunicação de Ponto à Ponto.

; Videoaulas realizadas e anotações de aula (ATENÇÃO! OS VÍDEOS ESTÃO LONGOS PORQUE ESTÃO SEM CORTES! AVANCE PARA OS PONTOS DE INTERESSE!). Use velocidade até x2 sem perder a inteligibilidade do conteúdo.

23/03 (-> ANP diluídas em videoaula remotas de 01/04, 06/04 e 08/04 ) -  AE4 - Exercícios de revisão para avaliação A1 AE4 - Exercícios de revisão para avaliação A1

|

|

23/03 (-> ANP diluídas em videoaula remotas de 01/04, 06/04 e 08/04 ) -  AE4 - Exercícios de revisão para avaliação A1 AE4 - Exercícios de revisão para avaliação A1

- Exercícios de revisão para avaliação A1

* Atividade Extra AE4 - SIGAA - TAREFA - Exercício com FCS

|

25/03 (-> ANP em 08/04 - videoaula remota)  AE5 - Interligação de LANs via Circuitos Ponto à Ponto (LPCD) e protocolo HDLC AE5 - Interligação de LANs via Circuitos Ponto à Ponto (LPCD) e protocolo HDLC

|

|

25/03 (-> ANP em 08/04 - videoaula remota)  AE5 - Interligação de LANs via Circuitos Ponto à Ponto (LPCD) e protocolo HDLC AE5 - Interligação de LANs via Circuitos Ponto à Ponto (LPCD) e protocolo HDLC

- Laboratório - Interligação de LANs via Circuitos Ponto à Ponto (LPCD) e protocolo HDLC (pendente para realização prática no retorno das aulas presenciais);

- Via videoaula remota foi demonstrado com exemplos básicos como usar o software Packet Tracer da Cisco para simulação de redes de computadores mais completas e configurações mais elaboradas.

- Para o Linux UBUNTU MATE (Debian 9) a versão 7.2.2 do Packet Tracer é mais recomendada uma vez que os pacotes e dependências necessários estão disponíveis. Sugere-se portanto que para as atividades com essa ferramenta em quaisquer outros sistemas operacionais, sejam instaladas com a mesma versão do IFSC.

; Videoaulas realizadas (ATENÇÃO! OS VÍDEOS ESTÃO LONGOS PORQUE ESTÃO SEM CORTES! AVANCE PARA OS PONTOS DE INTERESSE!)

- ATIVIDADE EXTRA AE5 - TAREFA SIGAA - SIMULAÇÃO COM PACKET TRACER

*  Atividade Extra AE4 TAREFA SIGAA Atividade Extra AE4 TAREFA SIGAA

- Usar o Packet Tracer da Cisco para simular a mesma rede com três routers implementada no laboratório em 11/03. Nessa rede é necessário que as mesmas configurações realizadas através dos comandos dos routers NR2G da Digitel, sejam replicadas na simulação e ainda deve ser acrescentado um terceiro link (formando assim uma rede em anel) entre os routers R1 e R2 (alocados nos racks de apoio) usando o protocolo PPP permitindo assim que o protocolo RIP entre em ação para escolher o melhor caminho dos pacotes entre os três nós dessa rede. No Packet Tracer use os routers modelo Cisco1941 e Switch 2960. Entrega em equipes de até dois alunos até 29/04 do arquivo .pkt da rede simulada. ATENÇÃO: Não precisa simular os modens SHDSL nos links entre os routers. Basta usar um cabo cross-over Serial DCE disponível na lista de conexões do simulador. Entretanto, é OBRIGATÓRIO estar evidente a configuração do protocolo HDLC nos dois links entre os routers R3-R1 e R3-R2, e o protocolo PPP no link entre os routers R1-R2 (no comando #show running config).

|}

| 30/03 (-> ANP em 21/10 - avaliação assíncrona) - Avaliação A1

|

|

30/03 (-> ANP a ser definida) - Avaliação A1

- Avaliação a ser realizada remotamente de forma assíncrona)

|

01/04 (-> ANP em 27/04 - videoaula síncrona) -  AE6 - Correção da Avaliação A1 e Introdução as Redes Locais Cabeadas AE6 - Correção da Avaliação A1 e Introdução as Redes Locais Cabeadas

|

|

01/04 (-> ANP em 27/04 - videoaula síncrona) -  AE6 - Correção da Avaliação A1 e Introdução as Redes Locais Cabeadas AE6 - Correção da Avaliação A1 e Introdução as Redes Locais Cabeadas

- Tipificação de Redes Locais

*: Compartilhamento do meio de transmissão

|}

| 06/04 (-> ANP em 27/04 - videoaula síncrona) - Protocolos de acesso ao meio

|

|

06/04 (-> ANP em 27/04 - videoaula síncrona) - Protocolos de acesso ao meio

|

08/04 (-> ANP em 29/04 - videoaula síncrona) -  AE7 - O padrão ethernet - componentes e desempenho - Arquitetura IEEE802.3 AE7 - O padrão ethernet - componentes e desempenho - Arquitetura IEEE802.3

|

|

08/04 (-> ANP em 29/04 - videoaula síncrona) -  AE7 - O padrão ethernet - componentes e desempenho - Arquiteturas IEEE802.3 AE7 - O padrão ethernet - componentes e desempenho - Arquiteturas IEEE802.3

|

13/04 (-> ANP em 29/04 - videoaula síncrona) -  AE8 - IEEE802.1D - Ethernet Comutada AE8 - IEEE802.1D - Ethernet Comutada

|

|

13/04 (-> ANP em 29/04 - videoaula síncrona) -  AE8 - IEEE802.1D - Ethernet Comutada AE8 - IEEE802.1D - Ethernet Comutada

Ao final deste conteúdo, voce terá condições de responder as seguintes questões:

- Como um switch aprende que endereços MAC estão em cada porta ?

#Como um switch encaminha um quadro cujo destinatário é desconhecido ?

#Como um switch propaga quadros em broadcast ?

Funcionamento básico de um Switch - Ethernet Comutada

- Funcionamento básico de um Switch - Leia somente até a seção chaves combinadas

===  Atividade Extra AE8 - SIGAA - TAREFA - Demonstração das fases do SWITCH com PACKET TRACER === Atividade Extra AE8 - SIGAA - TAREFA - Demonstração das fases do SWITCH com PACKET TRACER ===

Siga as orientações do professor apresentadas na videoaula de 29/04 onde foi construída uma LAN com somente três PCs conectados em um SWITCH e um HUB no Packet Tracer. Neste cenário, através do padrão IEEE802.1D, foi possível responder as questões colocadas no objetivo da aula:

Como um switch aprende que endereços MAC estão em cada porta ?

Como um switch encaminha um quadro cujo destinatário é desconhecido ?

Como um switch propaga quadros em broadcast ?

Relatório da Atividade: Entrega de relatório individual em .pdf via SIGAA. Relatório da Atividade: Entrega de relatório individual em .pdf via SIGAA.

Similarmente a execução do cenário da demonstração acima de LAN com o Packet Tracer colcado na video aula, realize agora uma LAN com pelo menos um switch, um Hub e um router (CISCO1941) conectando pelo menos um PC de outra rede. Relate brevemente, agora neste cenário, como você identificou cada uma das cinco operações básicas de um switch, no cumprimento de sua função em uma LAN. É suficiente usar screenshots com pequenas explicações delas e resultados dos comandos realizados nos PCs e switches nas avaliações no ambiente de simulação de:

- Learning

#Flooding

#Filtering

#Forwarding

#Aging

|}

| 15/04 - (-> Sem Aula presencial ou remota - dia letivo referente ao horário de sexta-feira)

|

|

15/04 - (-> Sem Aula presencial ou remota - dia letivo referente ao horário de sexta-feira)

|

22/04 - (-> ANP em 27/05 e 01/06 - videoaula remota) -  AE9 - Protocolo STP AE9 - Protocolo STP

|

|

22/04 - (-> ANP em 27/05 e 01/06 - videoaula remota) -  AE9 - Protocolo STP AE9 - Protocolo STP

- Material de Apoio utilizado na ANP

Spannig Tree Protocol (STP)

- Protegendo a rede com Spannig Tree Protocol (STP) - IEEE802.3d

O problema dos ciclos (caminhos fechados) em uma rede local ethernet

Bibliografia associada:

* Capítulo 15 do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Behrouz Forouzan.

* Capítulo 5 do livro "Redes de computadores e a Internet, Uma abordagem Top-Down. 5a edição, de James Kurose.

* Capítulo 4 do livro "Redes de Computadores, 4a ed.", de Andrew Tanenbaum.

Outros materiais:

* Introdução a STP (ver slides)

* Uma animação sobre STP.

* Um texto explicativo sobre STP

* STP na Wikipedia

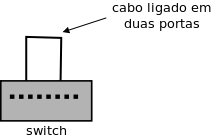

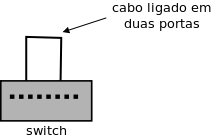

Após implantar uma rede LAN, é muito provável que em um certo dia alguém acidentalmente manobre um cabo ligando duas tomadas de rede em uma mesma sala ou equipamentos. Quer dizer, algo que fosse equivalente a interligar duas portas de um switch da rede assim:

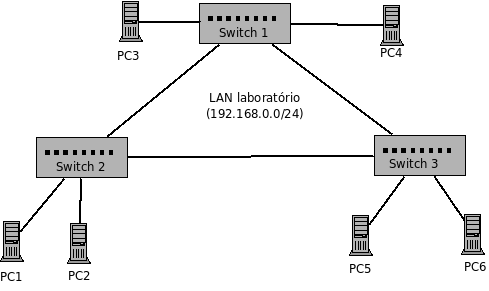

A interligação acidental de duas portas de um switch cria um ciclo na rede local (loop). Mas isso pode ser feito também de forma intencional, pois em LANs grandes pode ser desejável ter enlaces redundantes, para evitar que a interrupção de um enlace isole parte da rede. A existência de interligações alternativas portanto é algo que pode ocorrer em uma rede local, seja por acidente ou com a finalidade de conferir algum grau de tolerância a falhas na infraestrutura da rede. Um caso em que uma rede possui um ciclo intencionalmente colocado pode ser visto na LAN abaixo:

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa ficaria travada devido a um efeito chamado de tempestade de broadcasts (broadcast storm). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol, definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa.

;EXPERIMENTO 1 - Um loop entre portas na prática:

Voltando ao problema do loop acidental (ou proposital...) colocado entre portas de um mesmo switch, vamos avaliar o que ocorreria na prática sem um protocolo STP.

Para ver a consequência dessa ação aparentemente inocente, experimente reproduzi-la em uma rede real do laboratório, desativando o protocolo STP nos Switches. Observe a sinalização dos leds das portas do swicth envolvido com o loop.

Questão:O que ocorre ao tentar pingar de um PC para outro?

Retorne a ativação do STP via comandos no switch e observe que uma das portas "loopadas" vai ficar bloqueada para evitar a tempestade de broadcast em todas as portas do switch.

- EXPERIMENTO 2 - Um loop em anel na simulação com Packet Tracer

Agora vamos observar o STP em ação na rede anterior que possui três switches em anel, todos com o protocolo STP ativo.

Use o packet tracer simulando a rede e observe todos os parâmetros do pacote BPDU trocados entre Switches. Neste momento o algorítimo do STP já executou todas as suas etapas e convergiu bloqueando uma das portas para tornar a rede em uma topologia tipo árvore. Os pacotes BPDU irão aparecer periodicamente nessa rede até que exista uma falha ou mudança na topologia física para que exista uma nova rodada do algorítimo STP.

Um último detalhe sobre o STP diz respeito ao custo e prioridade de cada porta do switch. No STP usado em switches reais, o custo de uma porta é dado pela sua velocidade. Assim, portas mais velozes têm custo menor que portas mais lentas, como por exemplo portas 1 Gbps comparadas a 100 Mbps.

Atividade Extra AE9 - SIGAA - TAREFA Diferenças entre protocolos Spanning Tree: de 08/06/2020 às 00h00 a 23/10/2020 às 23h59 Atividade Extra AE9 - SIGAA - TAREFA Diferenças entre protocolos Spanning Tree: de 08/06/2020 às 00h00 a 23/10/2020 às 23h59

Assistas as videoaulas de 01,03 e 08/06, bem como os conteúdos relacionados disponíveis em nosso diário de aulas na página da Wiki. Faça uma tabela comparativa que destaque resumidamente a diferença das principais características dentre os protocolos STP, RSTP e PVSTP. Coloque em um arquivo .pdf e envie para o professor

|}

| 27/04 - (-> ANP em 03/06 e 08/06) - Exercícios de Revisão da Parte 2 - Redes Locais Cabeadas

|

|

27/04 - (-> ANP em 03/06 e 08/06) -  AE9 - Exercícios de Revisão da Parte 2 - Redes Locais Cabeadas} AE9 - Exercícios de Revisão da Parte 2 - Redes Locais Cabeadas}

- Material de Apoio utilizado na ANP

- Atividade Extra AE9 - SIGAA TAREFA - Diferenças entre protocolos Spanning Tree. De 08/06/2020 às 00h00 a 23/10/2020 às 23h59

Assista as videoaulas de 01,03 e 08/06, bem como os conteúdos relacionados disponíveis em nosso diário de aulas na página da Wiki. Faça uma tabela comparativa que destaque resumidamente a diferença das principais características dentre os protocolos STP, RSTP e PVSTP. Coloque em um arquivo .pdf e envie para o professor!

|}

| 29/04 (-> ANP em 10/06 - videoaula síncrona) - Equipamentos de redes locais cabeadas: switches backbone e de rede

|

|

29/04 (-> ANP em 10/06 - videoaula síncrona) - Equipamentos de redes locais cabeadas: switches backbone e de rede

- Videoaula síncrona de 10/06 - Você pode assistir em velocidades de até 2x sem perder a inteligibilidade do áudio e do conteúdo

- Material de Apoio utilizado na ANP

Tecnologias de LAN switches

Switches store-and-forward X cut-through

Veja a seguir detalhes sobre os dois tipos básicos de tecnologias na arquitetura interna de switches e na sequencia faça uma leitura técnica sobre o que ocorre com o fluxo de pacotes e o tratamento deles entre quaisquer portas de um swtch.

- funcionamento básico de switches store-and-forward e cut-through

Leitura técnica de apoio sobre como os switches funcionam e são construídos:

- Cascateamento versus Empilhamento de Switches

Os switches ainda possuem uma facilidade em nível físico chamada empilhamento (ou stack) que tem a função de ampliar as capacidades de portas sem comprometer significativamente a latência de pacotes em trânsito (fase forwarding). O mais eficiente, porém com mais custo, é o empilhamento por backplane onde um cabo proprietário de comprimento não maior que 1 metro, é conectado entre portas de entrada e saída específicas para este fim, geralmente na traseira do switch, formando um anel dos swicthes empilhados. Os switches empilhados se comportam como um só e a gerência deles é muito mais facilitada através de um único endereço IP. Já o cascateamento usando portas comuns ou portas específicas de altas taxas (fibra) chamadas UPLINK, mesmo usando o agregamento de link exposto na seção anterior, resolve a questão do congestionamento de toda a transferência de dados oriundas/destinadas aos ramos descendentes destas portas mas torna-se onerosa a gerência de cada switch, latência de pacotes aumentada. Além de reduzir o desempenho da rede pode impedir até o funcionamento adequado de algorítimos como o RSTP.

|

| 04/05 (-> ANP em 15/06, 17/06, 22/06 e 24/06 - videoaula síncrona) - Segmentação de rede: redes locais virtuais; Praticando VLANs com SWITCH Catalyst CISCO 2960S

|

|

04/05 (-> ANP em 15/06, 17/06, 22/06 e 24/06 ) - Segmentação de rede: redes locais virtuais; Praticando VLANs com SWITCH Catalyst CISCO 2960S

- Compreender diferenças entre Segmentação de Rede, Segmentação Física e Segmentação Lógica;

* Introdução sobre VLAN e simulação com Packet Tracer.

- Videoaula síncrona de 15/06, 22/06 e 24/06 - Você pode assistir em velocidades de até 2x sem perder a inteligibilidade do áudio e do conteúdo

- (aula do dia 17/06 foi cancelada por conta de ausência de alunos na videochamada)

- Material de Apoio utilizado na ANP

1. Segmentação de Rede

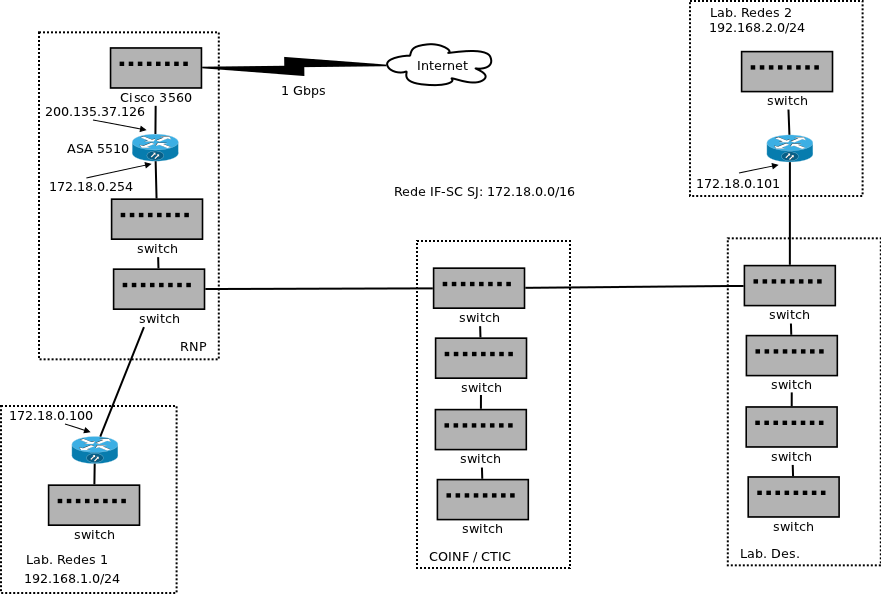

Segmentar a Rede é o primeiro passo para o planejamento de uma rede de computadores. Como exemplo disso vamos avaliar essa fase em um dos primeiros projetos da CTIC (Coordenadoria de Tecnologia da Informação e Comunicação) do IFSC Campus SJ. A equipe que administra a rede do campus São José estudou uma reestruturação dessa rede. Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral do campus precisaria ser segmentada inicialmente em cinco novas subredes, denominadas:

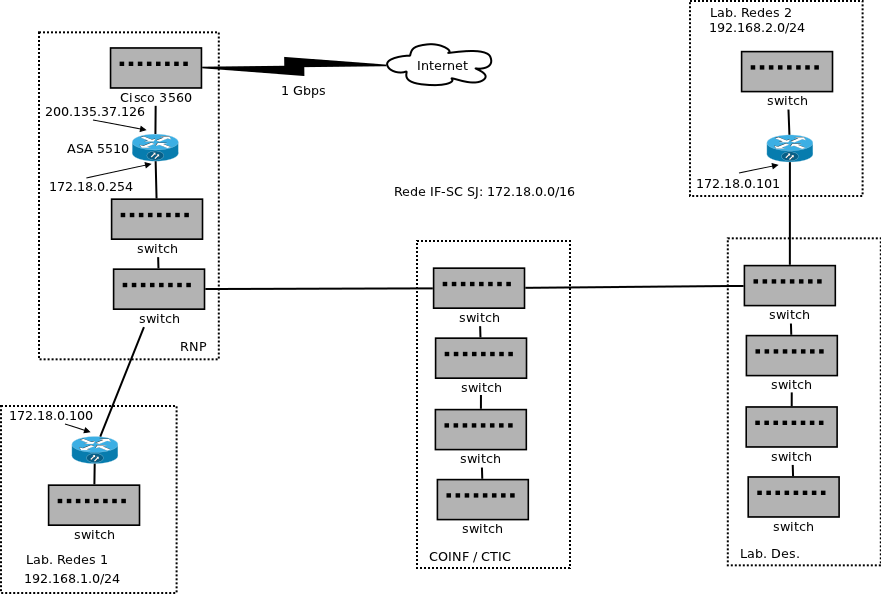

2. Segmentação físicaA etapa da segmentação física só deve ocorrer depois da fase de segmentação da rede. A segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, baseado no projeto de cabeamento estruturado onde serão previstos todos os equipamentos passivos (path panels, racks, cabeamento, etc) segundo a planta baixa e leioute da edificação. Sobre os armários de telecomunicações definidos, serão distribuídos e instalados os equipamentos ativos da rede como os switches e routers. Seguindo o exemplo do campus São José, observe uma versão da estrutura física da rede :

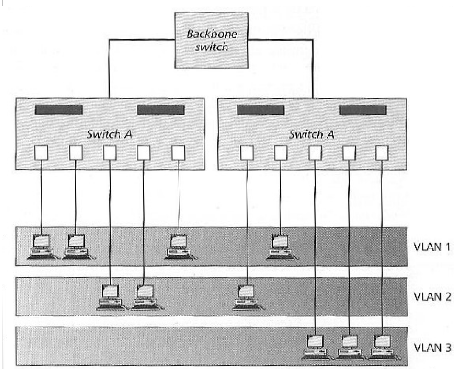

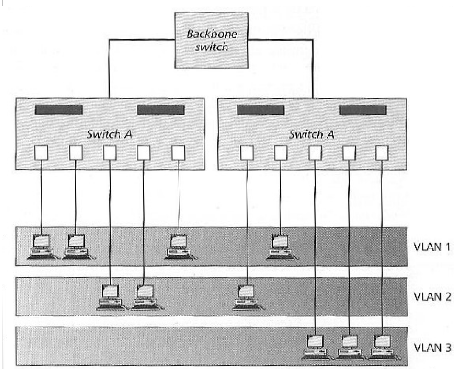

Questão: O que seria necessário fazer para implantar uma segmentação física?

3. Segmentação Lógica (Segmentação com VLANs)Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura:

No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches.

Redes locais virtuais são técnicas para implantar duas ou mais redes locais com topologias arbitrárias, usando como base uma infraestrutura de rede local física. Isso é semelhante a máquinas virtuais, em que se criam computadores virtuais sobre um computador real.

==== Padrão IEEE 802.1q ====

Os primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes.

Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

* D-Link DES-526 (manual)

* Micronet SP 1658B (manual)

* 3Com 3224 (especificações)

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte.

Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

* tagged: cada quadro transmitido ou recebido por essa porta deve conter o número da VLAN a que pertence. Esse modo é usado normalmente em portas que interligam switches.

* untagged: quadros que entram e saem pela porta não possuem informação sobre a VLAN a que pertencem. Usado normalmente para conectar computadores e servidores a switches.

Esses modos tagged e untagged implicam haver uma forma de um quadro Ethernet informar a que VLAN pertence. Isso é usado para restringir a propagação de quadros, fazendo com que sejam recebidos e transmitidos somente por portas de switches que fazem parte de suas VLANs.

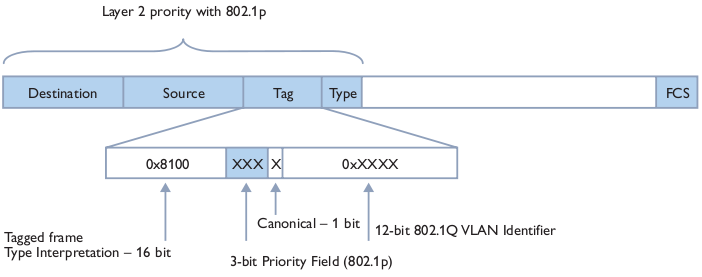

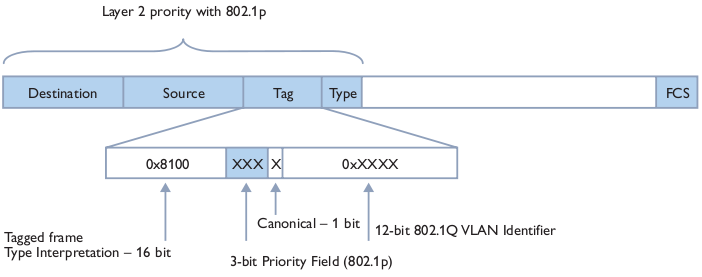

O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a que VLAN este pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura abaixo, compõe-se de 4 bytes situados entre os campos de endereço de origem e Type. O identificador de VLAN (VID) ocupa 12 bits, o que possibilita portanto 4096 diferentes VLANs.

Quadro ethernet com a TAG IEEE 802.1q

A tag de VLAN, inserida em quadros Ethernet, está diretamente relacionada com os modos tagged e untagged de portas de switches. Portas em modo tagged transmitem e recebem quadros que possuem tag, e portas em modo untagged recebem e transmitem quadros que não possuem tag. Isso foi pensado para tornar a implantação de VLANs transparente para os usuários finais, pois seus computadores não precisarão saber que existem VLANs (i.e. não precisarão interpretar tags). Por isso equipamentos que não interpretam tags são denominados VLAN-unaware (desconhecem VLAN), e equipamentos que recebem e transmitem quadros com tag são referidos como VLAN-aware (conhecem VLAN).

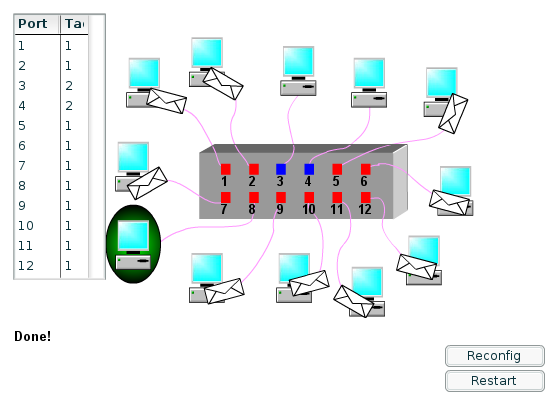

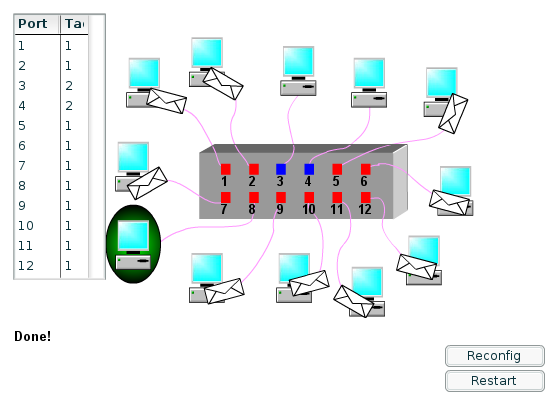

Exemplo: simulador de switch com VLAN:

Esta animação possibilita simular a configuração de VLANs em um switch, e efetuar testes de transmissão. Experimente criar diferentes VLANs e observar o efeito em transmissões unicast e broadcast (clique na figura para acessar o simulador).

== Segmentação de LAN da teoria à prática ==

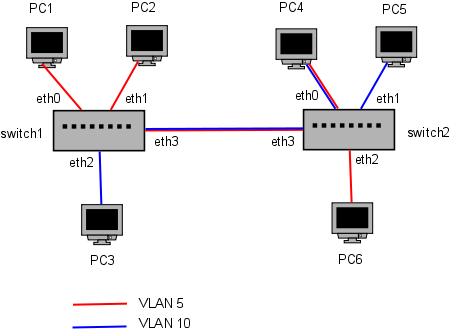

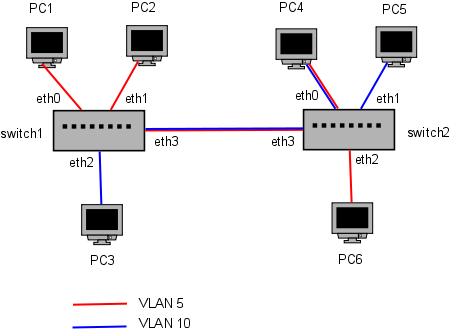

Exemplo 1: Veja a figura a seguir. Em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

Exercício: Redesenhe a topologia LÓGICA para essa rede!

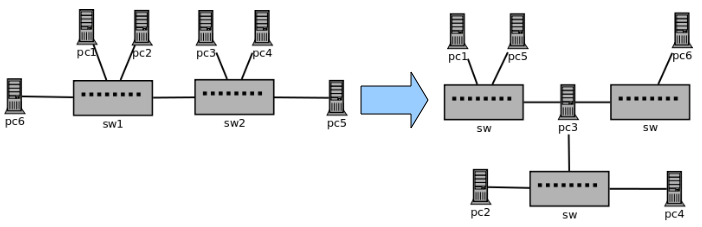

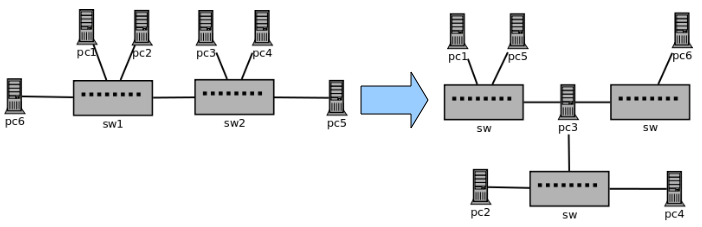

Exemplo 2: Na figura abaixo, a rede da esquerda está fisicamente implantada em uma pequena empresa. No entanto, uma reestruturação tem como objetivo modificá-la de acordo com o diagrama mostrado à direita. Essa alteração da rede deve ser feita sem adicionar switches ou modificar o cabeamento (tampouco devem-se mudar as conexões de pontos de rede às portas de switches).

Exercício: Criar a topologia lógica sobre a rede física escrevendo em cada porta dos switches, a configuração tagged ou untagged de cada VLAN planejada na segmentação lógica.

=== Praticando VLANs com SWITCH Catalyst CISCO 2960S ===

* Ver slides sobre introdução à VLANs.

===Simulação via Packet Tracer dos Switches do Laboratório para a criação de VLANs===

- uso da interface CLI da CISCO e comandos básicos;

* configuração de VLANs distribuídas em 2 switches usando trunk e access;

ATENÇÃO: Toda a informação que está à direita do ponto de exclamação "!", que aparecem nos exemplos de comandos abaixo, referem-se a comentários.

- Exemplo de configuração de VLAN (POR PORTA) no switch. Essas configurações também são possíveis de serem realizadas via interface gráfica.

! Cria a vlan 10

Switch>enable<br />Switch#configure terminal<br />Switch(config)#vlan 10<br />Switch(config-vlan)#name depto-administrativo<br />Switch(config-vlan)#exit

! Atribui vlan a cada porta untagged (na CISCO equivale ao '''mode access'''). Neste exemplo a porta 1 física foi associada a VLAN 10

Switch(config)#<br />Switch(config)#interface fastEthernet 0/1 <br />Switch(config-if)#switchport mode access<br />Switch(config-if)#switchport access vlan 10<br />Switch(config-if)#exit<br />Switch(config)#exit<br />Switch#wr

! mostra a configuração corrente das VLANs

Switch#sh vlan

- Exemplo de configuração trunk no switch (tagged)

Switch>enable<br />Switch#configure terminal

! Atribui vlans a cada porta tagged ! (na CISCO equivale ao '''mode trunk'''). Neste exemplo a porta 5 física foi associada a um trunk com as VLANs 5 e 10. A configuração da porta Trunk, pode ser feita com o objetivo de permitir que nesta porta 5 trafeguem dados das VLANs desejadas. Digite os seguintes comandos no switch:

Switch> enable<br />Switch# configure terminal<br />Switch(config)# interface fastethernet 0/5<br />Switch(config-if)# switchport mode trunk<br />Switch(config-if)# switchport trunk allowed vlan 5<br />Switch(config-if)# switchport trunk allowed vlan add 10<br />Switch(config-if)#exit<br />Switch(config)#exit<br />Switch#wr<br />!Neste comando conseguimos ver a configuração da porta Trunk efetivada na memória RAM do Switch:

Switch# show running-config

!...<br />!interface FastEthernet0/1<br />!switchport trunk allowed vlan 5,10<br />!switchport mode trunk<br />!...

- Exemplo de como apagar todas as vlans de 2 à 1000

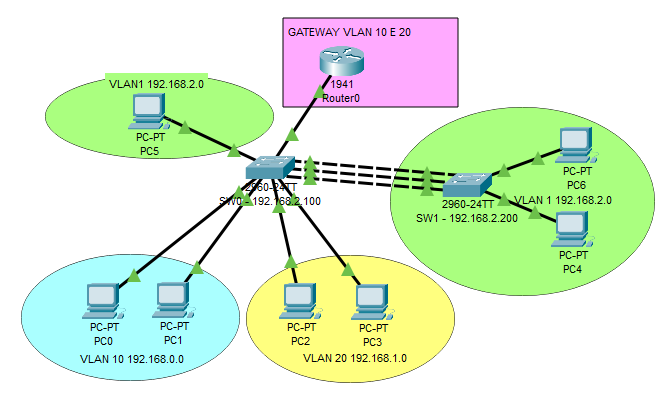

configuração de interfaces virtuais no Cisco 1941 (para colocá-lo como Gateway entre VLANs)- EXEMPLO para CISCO 1941

>en<br />#conf terminal<br />#(config)interface gigabitethernet 0/0.1<br />#(config-subif)encapsulation dot1Q 5<br />#(config-subif)ip address 192.168.1.254 255.255.255.0<br />#(config-subif)exit<br />#(config)<br />#(config)interface gigabitethernet 0/0.2<br />#(config-subif)encapsulation dot1Q 10<br />#(config-subif)ip address 192.168.2.254 255.255.255.0<br />#(config-subif)exit<br />#(config)router rip<br />#(config-router)network 192.168.1.0<br />#(config-router)network 192.168.2.0 !(e quantas redes houverem!)<br />#(config-router)exit<br />#(config)exit<br />#wr

| 06/05 - (-> Sem Aula presencial ou ANP - dia letivo referente ao horário de sexta-feira)

|

|

06/05 - (-> Sem Aula presencial ou ANP - dia letivo referente ao horário de sexta-feira)

|

| 11/05 - (-> ANP em 01/07 - videoaula síncrona) - Testando o desempenho de Switches com LAG e fixação de Velocidades nas portas dos switches Reais

|

|

11/05 - (-> ANP em 01/07 - videoaula síncrona) - Testando o desempenho de Switches com LAG e fixação de Velocidades nas portas dos switches Reais

- Compreender o uso de Agregamento de Enlaces (LAG - Link Aggregation) para aumentar o desempenho de tráfego na rede

- Videoaula síncrona de 01/07 - Você pode assistir em velocidades de até 2x sem perder a inteligibilidade do áudio e do conteúdo

- Abaixo segue a ilustração da rede utilizada para implementar com Packet Tracer, os conceitos de VLAN trabalhados na videoaula de 29/06 e os conceitos de LAG na videoaula de 01/07.

Montando um cenário real com Switches

- (Atividade pendente para o retorno das atividades presenciais)

- Se dividam em equipes para implementar o cenário real proposto pelo professor com swicthes dos Racks de Apoio, seguindo as orientações;

#Um Catalyst 2960 deve ter uma de suas portas cascateada com o switch do laboratório no rack principal (o professor irá providenciar);

#Apaguem toda a configuração atual dos switches (veja dicas);

#Configurem as vlan 1 como nativa para todos os SWs e com números IPs de gerência distintos na mesma rede que os PCs do laboratório (veja as dicas de configuração à seguir);

#Fixem todas as portas dos switches envolvidos em 10Mps full-duplex. Constate que isso se estabeleceu usando o comando ethtool nos PCs manobrados nas portas dos Switches.

#Teste o desempenho com "ping" sem LAG entre seu PC e o PC do Professor (ele irá anotar o IP no quadro). Faça o mesmo com o PC de um mesmo SW e depois com PC de outro SW. Faça três medidas para cada teste e anote o valor médio do relatório do teste dos três testes;

#Teste o desempenho com "iperf" sem LAG entre seu PC e o PC do Professor (ele irá anotar o IP no quadro). Faça o mesmo com o PC de um mesmo SW e depois com PC de outro SW. Faça três medidas para cada teste e anote o valor médio do relatório do teste dos três testes;

#Implemente o LAG com mais uma porta do seu SW com o Catalyst. Repita e registre os testes anteriores;

#Altere a taxa de 10 para 100Mbps dos enlaces agregados. Repita e registre os testes anteriores.

#Compare e discuta os resultados.

===Dicas básicas para configurações===

- Dicas gerais para uso tanto para os equipamentos ativos do laboratório quanto para as simulações com Packet Tracer.

AS CONFIGURAÇÕES Á SEGUIR ESTÃO RELACIONADAS COM O CATALYST 2960. PARA OUTROS SWITCHES GERENCIÁVEIS COMO DA TPLINK TG3210, DISPONÍVEIS NO LABORATÓRIO, ENCONTRE OS COMANDOS EQUIVALENTES USANDO ESTE MANUAL;

- Zerando as configurações atuais

- Talvez seja interessante zerar a configuração (reset de hardware) dos switches Catalyst 2960 (para o TPLINK, pesquise!). Para isso proceda:

Pressione constantemente a tecla mode por aproximadamente 6 segundos. Voce irá perceber que os tres leds inferiores irão começar a piscar e depois parar. Nesse momento solte a tecla e o switch irá reiniciar com a configuração de fábrica. Após entre via console (com RS232C e minicom) na CLI do equipamento e proceda os comandos à seguir:

ATENÇÃO: Toda a informação que está à direita do ponto de exclamação "!", que aparecem nos exemplos de comandos abaixo, referem-se a comentários.

>enable<br />#erase startup-config !Zera as configurações atuais na memória Não Volátil (NVRAM).

#wr !o comado write - wr grava as configurações realizadas que permanecem na memória de execução volátil (RAM - chamada runnig-config) para a memória não volátil (NVRAM - chamada start-config). Assim, ao desligar o equipamento, você tem a garantia de que as configurações permanecem as últimas realizadas.

- Configuração para gerência dos switches a partir da porta de console (RS232C) via PCs ou através de SSH ou TELNET remotamente

- Os comandos abaixo definem número IP de gerenciamento e nomes (hostname) diferentes para cada switch da rede. O IP de gerenciamento para cada ativo de rede facilita o trabalho de configuração e manutenção da rede pois a partir de um único PC conectado nessa rede, consegue-se o acesso remoto a todos os ativos gerenciáveis. É usual usar a VLAN padrão (default) para esse fim. No caso da Cisco, a VLAN 1 é a padrão e na conexão entre switches (trunk), automaticamente elas ficam fazendo parte do mesmo domínio de broadcast. Coincidentemente a VLAN 1 nos equipamentos da Cisco também são as VLANs nativas (Native VLAN), ou seja, caso elas sejam "truncadas" com outras VLANs entre switches, ela atravessam o trunk sem receber o TAG de "VLAN 1". Desse modo, ela é opção mais trivial para se conseguir acesso remoto a todos os switches da rede. Entretanto, por uma estratégia diferente pode-se usar outras VLANs específicas para gerenciamento, declarando essas como VLANs nativas para alcançar todos os ativos de rede. O exemplo pra fazer essa configuração vai destacado na sequência a seguir:

>enable

#configure terminal

(config)#hostname SW_RACKB

SW_RACKB(config)#interface vlan 1 !Pode-se escolher qualquer outra VLAN como referência para o acesso ao gerenciamento ou cada VLAN pode ter seu gerenciamento específico.

SW_RACKB(config/vlan)#ip address 191.36.13.xx 255.255.255.192 !(xx= 58, 59, 60, 61 - verificar qual IP do seu SW no esquema apresentado pelo professor)

SW_RACKB(config/vlan)#exit

SW_RACKB(config)#ip default-gateway 191.36.13.62

! Agora nesse exemplo, a configuração da interface física, porta 1, é configurada como trunk (tagged) entretanto define que a VLAN 1 atravessa o trunk tal que pacotes pertencentes a ela, não recebam TAGs de VLAN. Isso permite que ocorra a conexão lógica com a VLAN 1 default do outro lado.

Switch#configure terminal

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport native vlan 1

Switch(config-if)#exit

Switch(config)#exit

Switch#wr

* Para permitir que os ativos sejam configurados remotamente com proteção de senha, aplique os comandos abaixo. Caso contrário o acesso fica por padrão, somente local e modo privilegiado de comandos totalmente liberado. No caso do uso com Packet Tracer pode-se dispensar o uso da senha, omitindo os comandos com "password".

<syntaxhighlight>

# configure terminal

(config)#line con 0 !permite acesso via porta serial de console (CTY)

(config/line)#password !cisco ("cisco" é o exemplo da senha para entrar em modo privilegiado "#")

(config/line)#login

(config/line)#exit

(config)#line vty 0 4 !Aqui é possível fazer o acesso remoto com SSH ou TELNET através do terminal virtual VTY 0, permitindo até 5 sessões simultâneas (0 à 4)

(config/line)#password cisco<br /> <br />(config/line)#login

(config/line)#exit

(config)#line vty 5 15 !Aqui opcionalmente é possível fazer o acesso remoto com SSH ou TELNET através do terminal virtual VTY 5, permitindo até 16 (máx) sessões simultâneas (0 à 15)

(config/line)#password CISCO

(config/line)#login

(config/line)#exit

(config)#enable secret CISCO ! ou #enable password cisco (secret = criptografia)

(config)#exit

#wr

- Comandos Básicos de switches e routers Cisco

<br />!Configurando um nome<br />Switch#configure terminal

Switch(config)#hostname SW0

SW0(config)#

<br />!Configurando senha enable<br />Switch#configure terminal

Switch(config)#enable password cisco !"cisco" é o exemplo de senha<br />!Configurando senha enable secret (criptografada)<br />Router#configure terminal

Router(config)#enable secret cisco

<br />!Configurando senha da console<br />Router#configure terminal

Router(config)#line console 0

Router(config-line)#password cisco<br />

!Configurando acesso ssh ou telnet para até 5 sessões de usuários simultâneos<br />Switch#configure terminal

Switch(config)#line vty 0 4

Switch(config-line)#login

Switch(config-line)#password cisco

<br />!Configurando o endereço IP de gerenciamento do switch<br />Switch#configure terminal

Switch(config)#interface vlan 1

Switch(config-if)#ip address 1.0.0.1 255.255.255.0

Switch(config-if)#no shutdown

<br />!Configurando o gateway do switch<br />Switch#configure terminal

Switch(config)#ip default-gateway 1.0.0.2

<br />!Configurando vlan no switch<br />Switch#configure terminal

Switch(config)#vlan 10

Switch(config-vlan)#name adm

Switch(config-vlan)#exit

Switch(config)#

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access !equivalente ao modo untagged

Switch(config-if)#switchport access vlan 10 !porta física 1 associada à VLAN 10

Switch(config-if)#exit

Switch(config)#exit

Switch#sh vlan !mostra a relação de VLANs<br />!Configurando trunk no switch (modo tagged)

Switch>enable

Switch#configure terminal

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode trunk <br />Comandos de verificação e diagnóstico-

Switch#show ? !fornece uma lista de opções do comando show disponíveis

Switch#show arp !Exibe a tabela ARP do switch

Switch#show interfaces !mostra detalhes das configurações de todas as interfaces

Switch#show ip interface brief !Verifica as configurações resumidas das interfaces

Switch#show mac-address-table dynamic !mostra a tabela de endereços MAC aprendidas e vigentes até o momento

Switch#show vlan !lista as vlans configuradas

Switch#show running-config !lista todas as configurações ativas na RAM

Switch#show startup-config !Verifica as configurações da NVRAM

Switch#show flash !Verifica os arquivos de sistema operacional da Flash

Switch#copy running-config startup-config !Salva as configurações ativas na RAM para a NVRAM

;Para fixar o padrão e velocidade de operação (exemplo para a porta 15 do switch):

#conf terminal

(config)#interface fastEthernet 0/15

(config-if)#duplex full

(config-if)#speed 10

(config-if)#end

#wr

! ou para um range de portas (exemplo, modo automático velocidade e modo):

(config)#interface range f0/1-24

(config-if-range)#speed auto

(config-if-range)#duplex auto<br /> <br />(config-if-range)#end

#wr

!Use “show interfaces status” para verificar os dados básicos de como estão configuradas e conectadas as interfaces ethernet

- Para fazer o LAG entre portas dos Switches

Como exemplo, visando agregar as portas 21, 22, 23 e 24, para um agrupamento chamado etherchannel 1, use simplesmente os comandos a seguir. É importante destacar que a parte de trunk 802.1Q e permissão de VLANs já estejam devidamente configuradas, mas não é o caso de nosso experimento hoje pois só estamos tratando da VLAN1:

(config)#interface range Fastethernet0/21-24 <br /><br />(config-if-range)#channel-group 1 mode on

! Use "show etherchannel 1 summary" para visualizar as portas vinculadas ao canal de portas 1.

Ferramentas para testes de Desempenho

- Uso do ethtool nos PCs

- (use com sudo nos PCs do Laboratório)

! Detalhes da velocidade da placa de rede e suporte:

# ethtool [interface]

! Mostrar estatísticas de RX e TX para a interface:

# ethtool -S [interface]

! Provoca led piscante no interface (se houver) para identificar porta física usada:

# ethtool -p [interface] [tempo]

! Manipular a velocidade da interface e formas de negociação:

# ethtool -s [interface] speed [velocidade] duplex [half | full]

! ...e muito mais

- Uso do IPERF e PING para testes de desempenho

# Nas medidas com o ping, manter o comando executado por pelo menos 20 segundos e adotar o valor médio deste tempo (average);

# Nas medidas com iperf anotar os dados resumidos resultante dos relatórios: tempo/bytes/bps/jitter/perda.

! comando no PC do lado server (alvo do teste) para o teste do iperf:

#sudo iperf -s -u (para fazer testes com protocolo UDP)

! comando no PC do lado cliente (origem do teste) para o teste do iperf:

#sudo iperf -c 191.36.13.xx -b 2M -d -u (pacote com 2Mbytes para o destino xx)<br />

|}

13/05 - (-> ANP em 24/06, 29/06 e 01/07 - videoaula síncrona)  - Exercícios - Lançamento do Journal RED20-1 - Exercícios - Lançamento do Journal RED20-1

|

|

13/05 - (-> ANP em 24/06, 29/06 e 01/07 - videoaula síncrona)  - Exercícios - Lançamento do Journal RED20-1 - Exercícios - Lançamento do Journal RED20-1

- Mais alguns exercícios com VLAN;

* Lançamento e instruções para o Journal RED20-1

- Videoaula síncrona de 29/06 - Você pode assistir em velocidades de até 2x sem perder a inteligibilidade do áudio e do conteúdo

Acesso às instruções do Journal RED20-1 Acesso às instruções do Journal RED20-1

|

| 18/05 (-> ANP em 14/10 - Aula assíncrona) - Avaliação A2

|

|

18/05 (-> ANP em 14/10 - Aula assíncrona) - Avaliação A2

- Avaliação a ser realizada remotamente de forma assíncrona)

|

| 20/05 (-> ANP em 06/07 e 19/10 - videoaula síncrona) - Correção Avaliação A2 - Introdução as Redes Locais Sem fio: Modos ad hoc e infraestruturado

|

|

==20/05 (-> ANP em 06/07 e 19/10 - videoaula síncrona) - Correção Avaliação A2 - Introdução as Redes Locais Sem fio: Modos ad hoc e infraestruturado ==

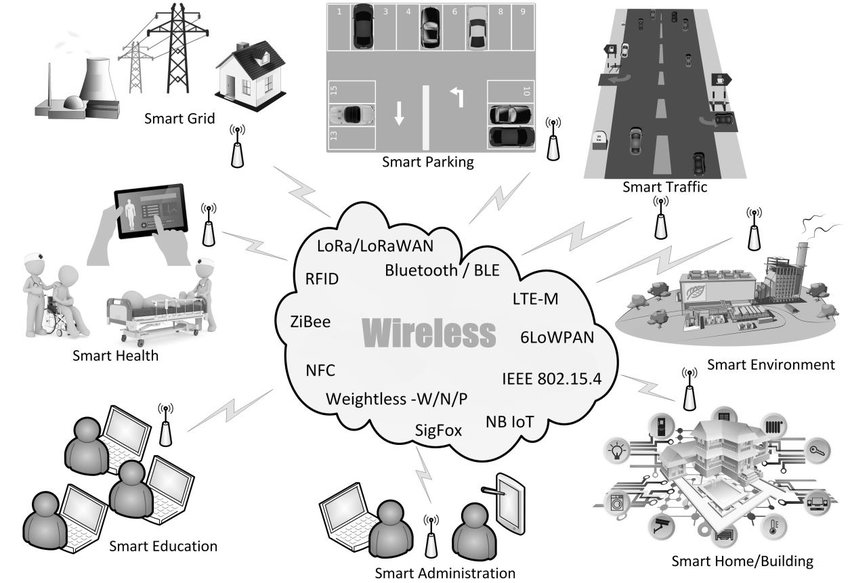

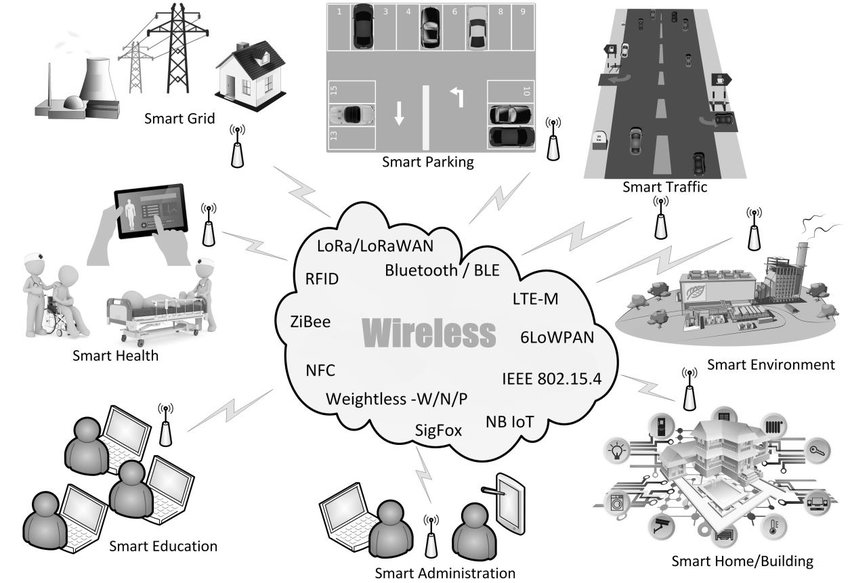

* Introdução as redes sem fio;

* Diferenciação de redes Indoor e Outdoor;

- Videoaulas realizadas e anotações de aula (ATENÇÃO! OS VÍDEOS ESTÃO LONGOS PORQUE ESTÃO SEM CORTES! AVANCE PARA OS PONTOS DE INTERESSE! Como eu falo devagar e muito, assista com velocidade de até 2x sem perder a inteligibilidade do conteúdo)

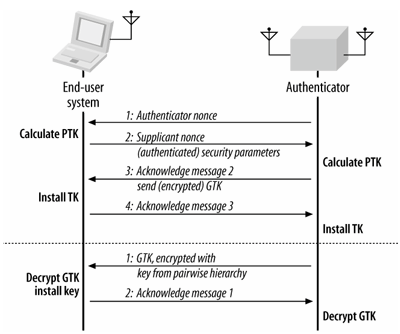

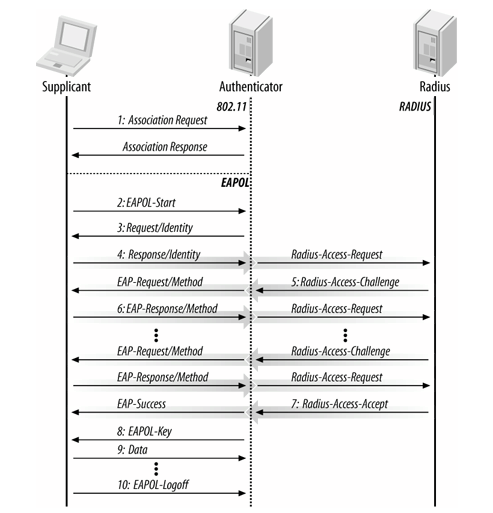

Aspectos de segurança em redes IEEE802.11

Autenticação e associação

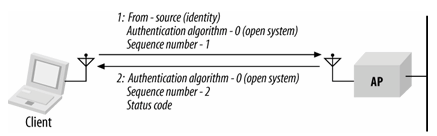

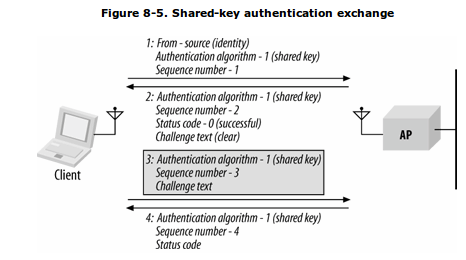

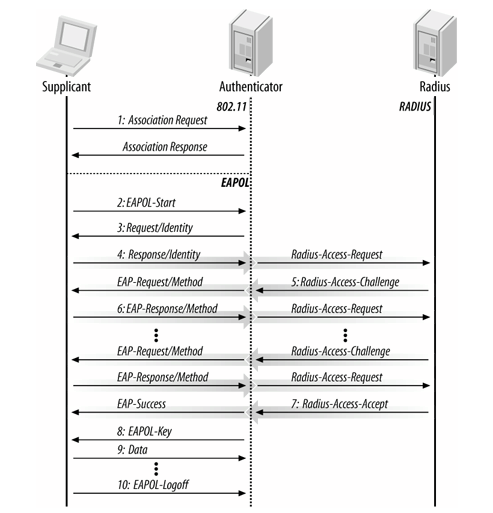

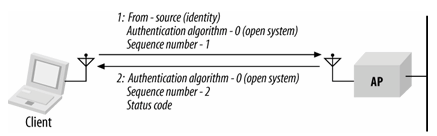

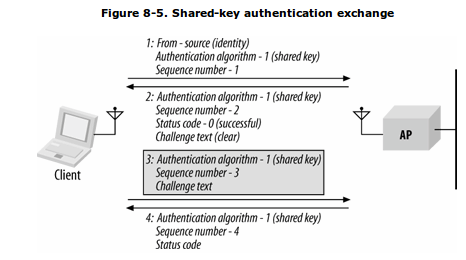

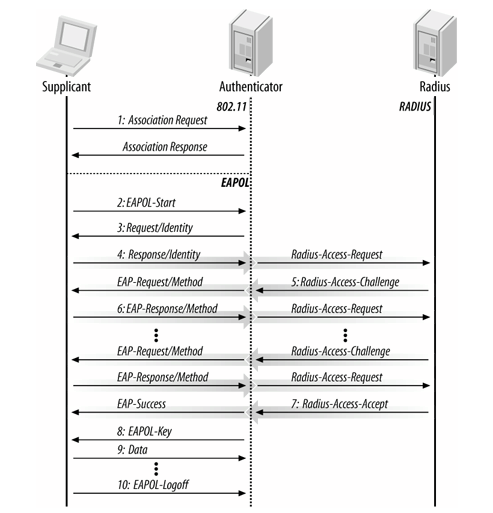

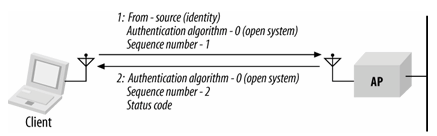

Originalmente foi definido na norma IEEE 802.11 que uma estação precisa se autenticar e associar a um BSS para poder transmitir dados. Em sua forma mais simples, esses procedimentos demandam apenas quatro quadros de controle no total, sendo dois para cada operação. A sequência de autenticação em sua forma mais simples é denominada Autenticação aberta, mostrada abaixo:

Autenticação aberta

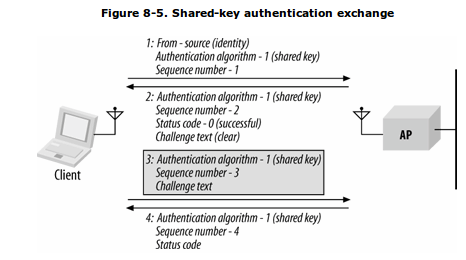

Como se pode ver, chamar essa operação de autenticação é forçar o uso desse termo porque o AP (que controla o BSS) não confere a identidade informada pela estação. Assim, outra forma de autenticação foi criada para conferir a informação passada pela estação, além de negociar chave de encriptação para ter o sigilo das comunicações. Esse novo método se chama Autenticação com chave compartilhada, sendo implementado pelo WEP (é um protocolo inseguro e não deve ser usado em redes reais ;-):

Autenticação com chave compartilhada

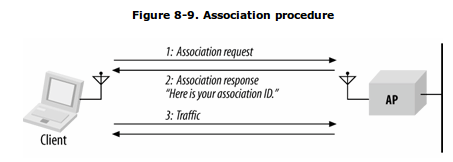

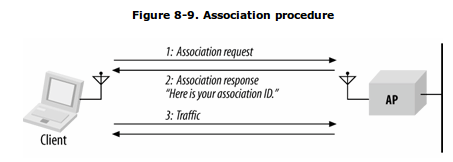

Uma vez estando a estação em estado autenticado, deve ocorrer a associação com o AP. Na associação o AP registra a existência da estação de forma que o sistema de distribuição (DS, que interliga os AP) saiba em que AP se encontra essa estação e possa assim lhe encaminhar quadros. A norma IEEE 802.11 proíbe explicitamente a associação a mais de um AP simultaneamente.

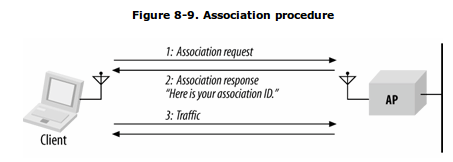

Associação com AP

Transição de BSS

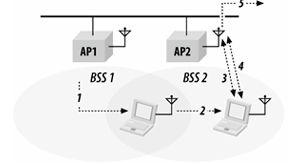

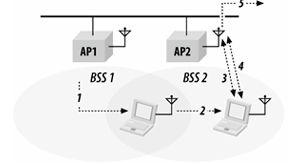

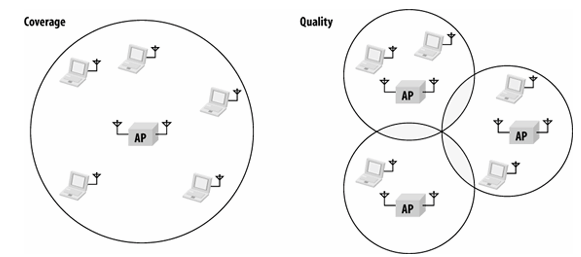

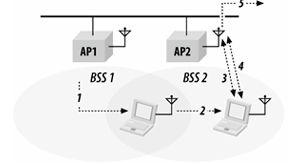

Em redes IEEE 802.11 com mais de um AP, para ampliar a área de cobertura, estações que se movimentam podem precisar migrar de um AP para outro. Essa operação se chama transição de BSS (também conhecida como handover ou roaming).

A transição se desencadeia quando o sinal do enlace com o AP atual tem sua qualidade abaixo de um determinado limiar. Isso faz com que um novo AP seja procurado (varredura, ou scanning). Ao escolher um novo AP, a estação precisa nele se autenticar e associar. A autenticação depende do método usado (aberto, WPA-PSK à esquerda, ou WPA-EAP à direita)

Como se pode deduzir, a transição feita dessa forma não é imediata. Na verdade, ela pode demorar muitos segundos! Esse atraso de transição pode influenciar negativamente nas comunicações em andamento, uma vez que a transição costuma ocorrer quando o sinal está com baixa qualidade (causando perdas de quadros), além da demora para se completar. Esforços vêm sendo feitos atualmente para reduzir o atraso de transição, e dentre eles a norma IEEE 802.11r propõe um mecanismo para acelerar a autenticação. Porém o atraso de varredura ainda está por melhorar ...

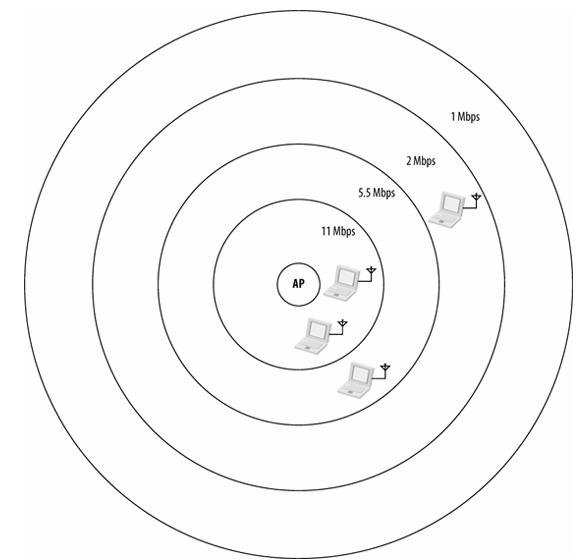

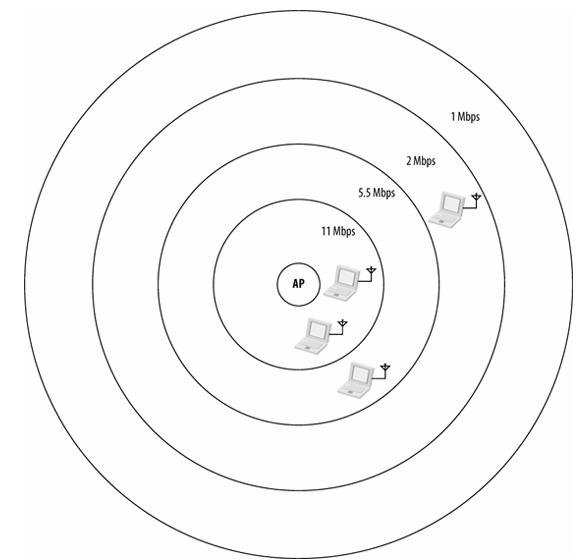

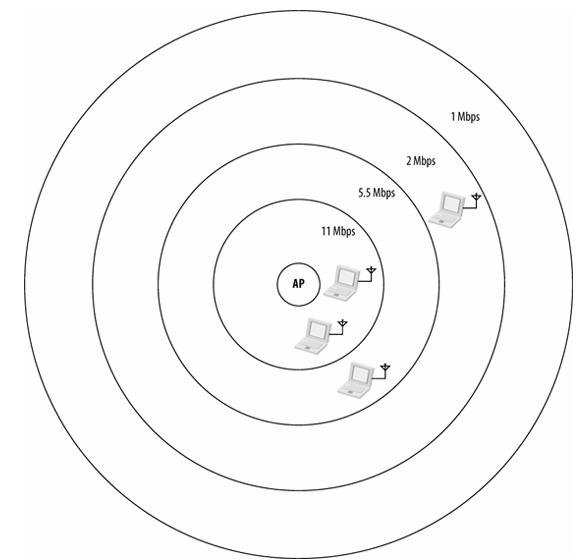

A qualidade do sinal depende da modulação usada (e da taxa de dados), assim o limiar entre um BSS e outro depende de como as estações medem a qualidade de sinal e quais as taxas mínimas aceitáveis. A figura abaixo ilustra possíveis alcances para diferentes taxas de dados.

Taxas em função da distância do AP (exemplo, pois depende das condições do ambiente e dos equipamentos)