RED29005 2017-1

Carga horária, Ementas, Bibliografia

Plano de Ensino

Dados Importantes

Professor: Jorge Henrique B. Casagrande

Email: casagrande@ifsc.edu.br

Atendimento paralelo: 5as e 6as das 11:35h às 12:30h (Sala de Desenvolvimento de TELE II ou COTEL)

Link alternativo para Material de Apoio da disciplina: http://www.sj.ifsc.edu.br/~casagrande/RED

Avaliações

Resultados das Avaliações

| Matrícula | Aluno | A1 | A2 | A3 | P | REC A1 | REC A2 | REC A3 | REC P | MÉDIA | NF |

|---|---|---|---|---|---|---|---|---|---|---|---|

| 142001170-7 | ANDERSON | 60/100/70/75-70 | 100/40/85-50 | 100/50/95-60 | 20 | 40 | 55 | 60 | |||

| 142001232-0 | DANIEL | 60/100/80/85-80 | 90/65/80-65 | 100/90/95-90 | 50 | 40 | 71 | 70 | |||

| 151003621-0 | DOUGLAS | 80/100/70/85-75 | 60/30/65-40 | 100/50/90-60 | 55 | 45 | 57 | 60 | |||

| 132002139-5 | JOSE AUGUSTO | 70/100/80/85-80 | 100/50/95-60 | 100/60/95-70 | 60 | 75 | 50 | 72 | 80 | ||

| 141000659-0 | LUCAS | 80/100/90/95-90 | 80/30/85-40 | 100/60/95-70 | 45 | 25 | 68 | 70 | |||

| 151003624-5 | MARINA | 100/100/80/95-85 | 70/45/80-50 | 100/60/95-70 | 45 | 75 | 40 | 67 | 70 | ||

| 131000866-3 | NELITO | 80/100/90/95-90 | 90/45/90-55 | 100/50/95-65 | 40 | 70 | 75 | 60 | 71 | 70 | |

| 131004478-3 | RICARDO | 80/0/0/35-10 | 0 | ||||||||

| 152000144-4 | SCHAIANA | 100/100/90/90-90 | 70/55/65-60 | 100/80/95-85 | 30 | 75 | 50 | 73 | 70 | ||

| 141000013-3 | THIAGO | 60/0/0/40-10 | 0 | ||||||||

| 152006040-8 | WAGNER | 70/100/90/85-90 | 100/90/100-90 | 100/60/95-70 | 50 | 35 | 74 | 80 | |||

| 111207025-9 | MARKUS | 0/100/0/40-10 |

LEGENDA E DETALHES

- An = Avaliação n

- 70% da Avaliação final (n=1,2 e 3) - Programadas para cada parte do programa - Parte do valor de cada avaliação An será considerado a AIn = Avaliação Individual da avaliação An que é 20% da Avaliação n correspondente - abrange uma nota final atribuída pelo professor (não informada no quadro de notas) a qual reflete os méritos do aluno no desempenho, assiduidade, cumprimento de tarefas, trabalho em equipe e em sala ou de listas de exercícios ou ainda tarefas para casa. Essa nota é somada com o primeiro até o antepenúltimo componentes de An. Assim o penúltimo valor da sequencia desses componentes resulta no valor final de AIn;

- P = PROVÃO final

- Prova escrita, teórica com peso de 30% da Avaliação Final; Contempla todo conteúdo abordado na disciplina;

- REC An e P = Recuperação da Avaliação An e P

- A recuperação de todas An serão em data específica marcada com a turma e o aluno só tem a obrigação de recuperar (An ou PF)<60;

- np = não publicado aqui.

- NF = Nota Final com critério de arredondamento de +/-5 pontos considerando a fórmula abaixo

- NF = 0,175(soma{MaiorNota{An,REC An}}) + 0,3(MaiorNota{P,REC P}})

Se NF < 60 --> Reprovado

Se >=60 --> Aprovado

- Componentes da A1

- Questões sobre modelo básico de comunicação de dados(aula 16/2)/Prática com interfaces digitais(aula 23/02)/Apresentação do SEMINÁRIO(aula 17/03)/AI final com outros méritos - Final A1

- Componentes da A2

- Questões sobre LAN Switches(aula 27/04)/RED17-1 JOURNAL(aula 12/05)/AI final com outros méritos - Final A2

- Componentes da A3

- Projeto de Implementação Rede Wireless(aula 08/06)/Resenha Crítica Tecnologias Wireless(22/06)/AI final com outros méritos - Final A3 - Na Final A3 excepcionalmente foi considerado 30% de AI3 e 70% A3 (resenha)

Toda vez que voce encontrar a marcação ao lado de alguma atividade, significa que essa atividade estará sendo computada na avaliação como AI de An. O prazo estabelecido para entrega estará destacado ao lado da atividade. Portanto, não perca o prazo limite para entrega. Atividades entregues fora do prazo terão seu valor máximo de nota debitado de 10 pontos ao dia.

Recados Importantes

Uso da Wiki: Todo o repositório de material de apoio e referências de nossas aulas passam a usar a Wiki de tele. Para interação fora da sala de aula, acessem nosso grupo no whatsapp.

ATENÇÃO: Uma avaliação poderá ser recuperada somente se existir justificativa reconhecida pela coordenação. Desse modo, deve-se protocolar a justificativa no prazo de 48 horas, contando da data e horário da avaliação, e aguardar o parecer da coordenação. O não cumprimento desse procedimento implica a impossibilidade de fazer a recuperação, e assim a reprovação na disciplina.

Material de Apoio

- Tabela de leitura básica das Bibliografias recomendadas (PARA O PROVÃO FINAL)

| Referência | Tópicos | Observações |

|---|---|---|

| Kurose 5ª edição | 1.1, 1.2, 1.3 | |

| Forouzan 4ª edição | 6.1, 8.3 e 18.1 | |

| Tanenbaum 4ª edição | CAP 4 |

- Atividades extra sala de aula

- Slides utilizados durante algumas aulas

- Manuais e outros

- Guia Rápido de Configuração Modem DT2048SHDSL;

- Manual Modem DT2048SHDSL; da Digitel;

- Manual Modem Router NR2G; da Digitel;

- Tutorial sobre a interface CLI de roteadores Cisco.

Bibliografia Básica

- Redes de Computadores e a Internet, 5a edição, de James Kurose.

- Redes de Computadores, 4a edição, de Andrew Tanenbaum.

- Comunicação de Dados e Redes de Computadores, 4a edição, de Behrouz Forouzan.

- Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande

- Comunicação de dados e Redes de Computadores, de Berhouz Forouzan (alguns capítulos no Google Books)

Para pesquisar o acervo das bibliotecas do IFSC:

Softwares

- Netkit: possibilita criar experimentos com redes compostas por máquinas virtuais Linux

- IPKIT: um simulador de encaminhamento IP em java (roda direto no navegador)

Diário de aulas RED29005 - 2017-1 - Prof. Jorge H. B. Casagrande

| 09/02 - Redes de Acesso |

|---|

09/02 - Redes de Acesso

Dial-up

|

| 10/02 - O modelo básico de Comunicação de Dados |

|---|

10/02 - O modelo básico de Comunicação de Dados

https://commons.wikimedia.org/wiki/File:T%C3%A9cnicas_de_acessos.png |

| 16/02 - Comunicação Assíncrona e Interfaces Digitais |

|---|

16/02 - Comunicação Assíncrona e Interfaces DigitaisATENÇÃO: Para reforço dos assuntos tratados nesta aula e da aula anterior, faça uma leitura dos itens 6.1, 8.3 e 18.1 do Forouzan

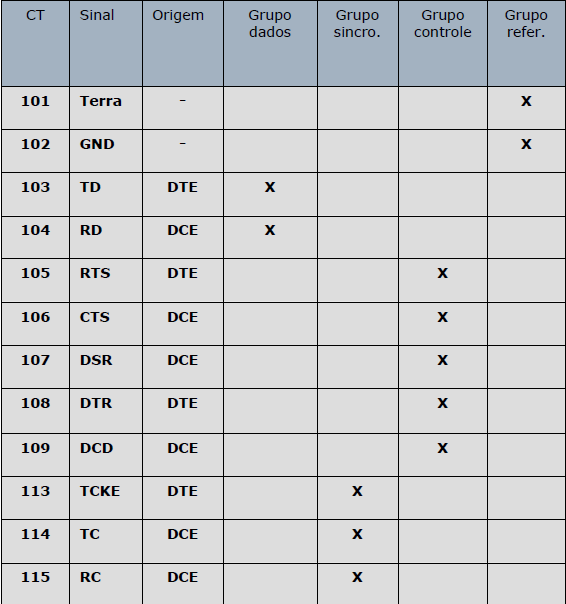

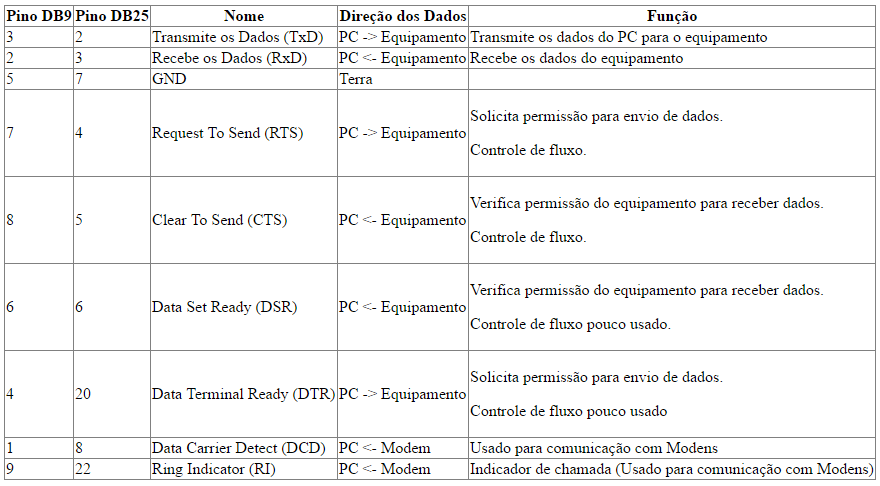

Questões sobre o modelo básico de comunicação serialEquipe de dois alunos devem responder as questões abaixo e enviar por email as repostas para o professor até hoje às 23:59h. As melhores respostas serão publicadas abaixo de cada questão. 1) Em nível de conexão elétrica entre os computadores (comunicação física), mesmo com a “salada” de cabos e adaptadores utilizados, efetivamente somente 3 fios fizeram parte na comunicação serial assíncrona entre os computadores. Use e ilustre um circuito básico de uma UART que tem como padrão de interface digital uma RS232C para explicar como os caracteres digitados entram e saem por este circuito na ID e na UART. 2) Porque o circuito montado nesse experimento pode ser considerado um modelo básico de comunicação de dados? 3) Em nosso experimento verificamos que existem erros na comunicação quando se configura um ou mais parâmetros diferentes entre PCs. Porque não se observou erros quando os PCs estavam configurados com quantidades de stop bits diferentes? Poderiam ocorrer erros em alguma outra situação nesta condição de configuração?

|

| 17/02 - Interfaces Digitais |

|---|

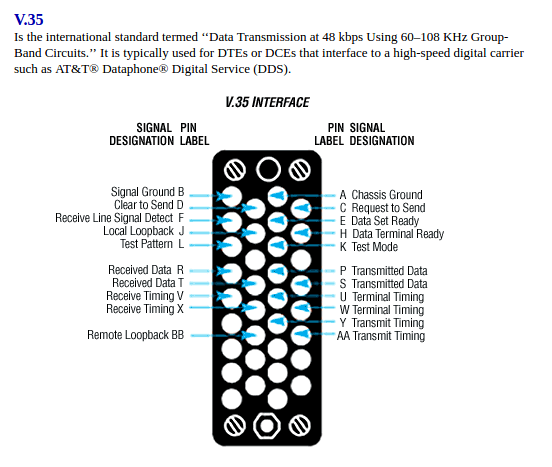

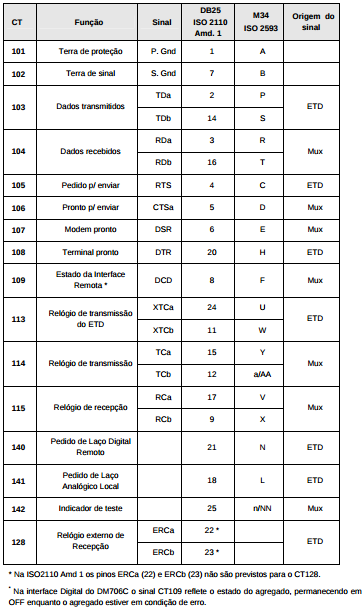

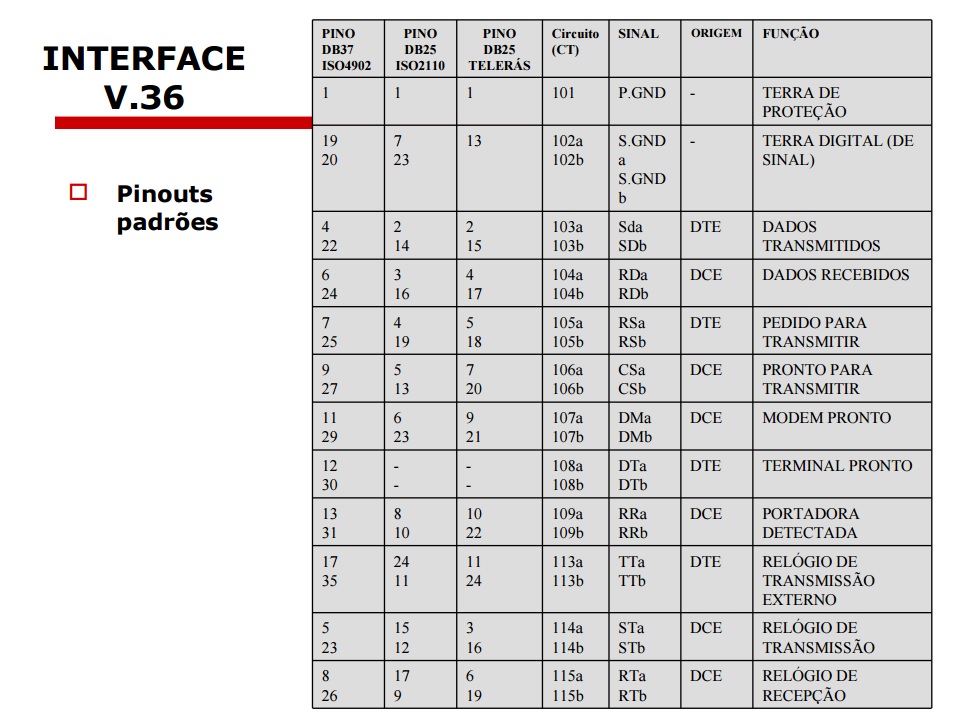

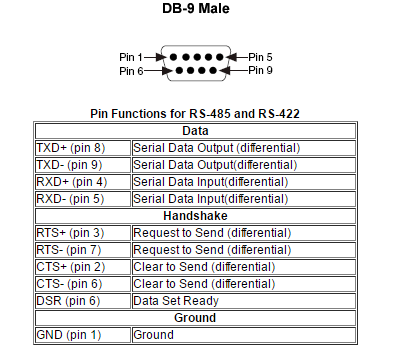

17/02 - Interfaces Digitais

|

| 23/02 - Prática com Interfaces Digitais | |||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

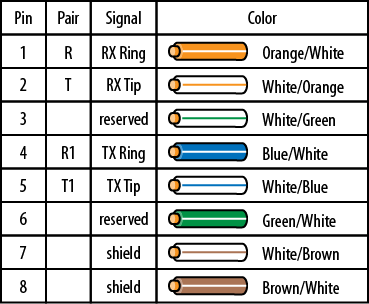

23/02 - Prática com Interfaces Digitais

cabos lógicos da CISCO - Contribuição da turma 2017-1

|

| 02/03 - Modens Analógicos |

|---|

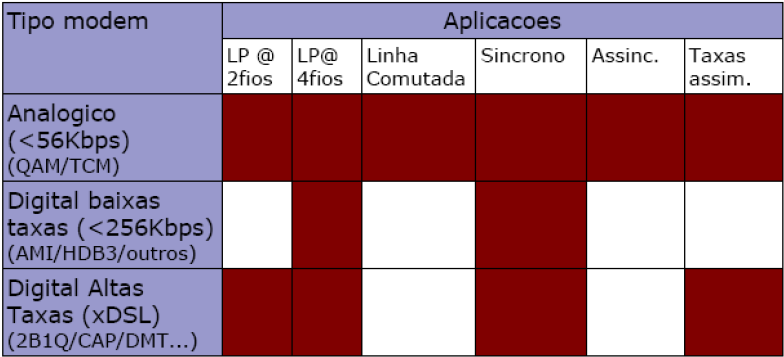

02/03 - Modens Analógicos

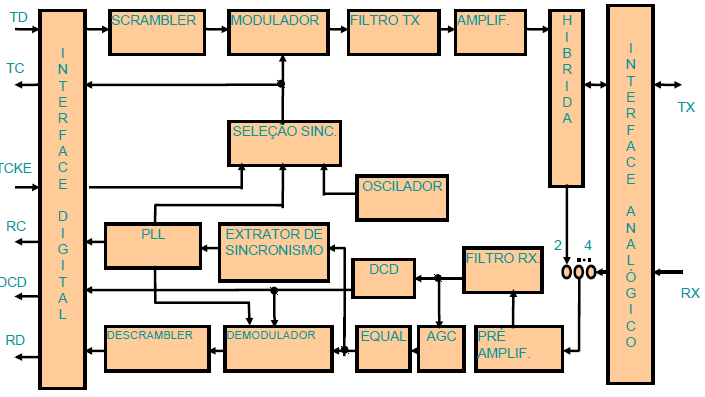

Uma classificação genérica de aplicações entre modens analógicos e modens banda base (digitais): Abaixo uma Arquitetura interna básica de um modem analógico:

|

| 03/03 - Turma liberada para assistir a defesa de TCC dos formandos em Engenharia |

|---|

03/03 - Turma liberada para assistir a defesa de TCC dos formandos em Engenharia |

| 09/03 - Modens Analógicos | |||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

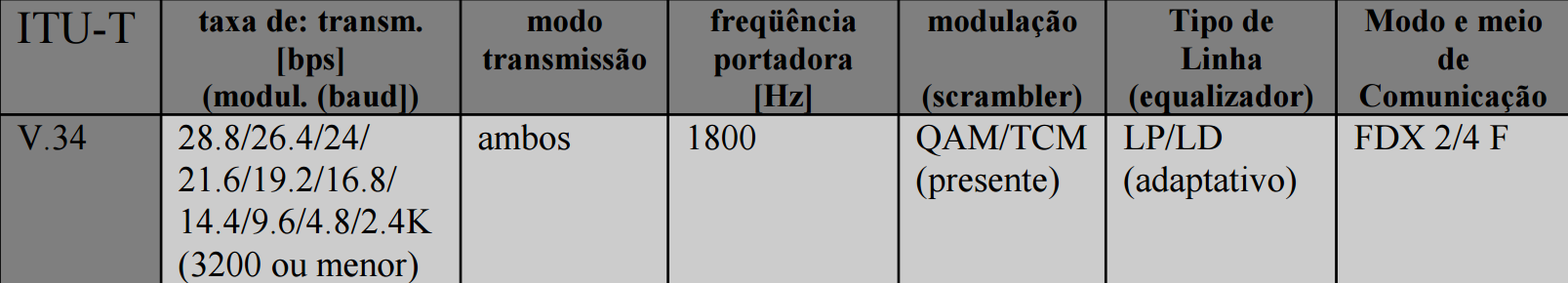

09/03 - Modens Analógicos

|

| 10/03 - Modens Banda Base e Práticas com modens - Enlaces de Teste | |||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

10/03 - Modens Banda Base e Práticas com modens - Enlaces de teste

https://www.pop-rs.rnp.br/~berthold/etcom/teleproc-2000/modemAnalogico/modem_interno.html Abaixo uma arquitetura básica de um modem digital de baixas taxas de transmissão (<256Kbps).

|

| 16/03 - Redes Privadas - Com protocolo HDLC |

|---|

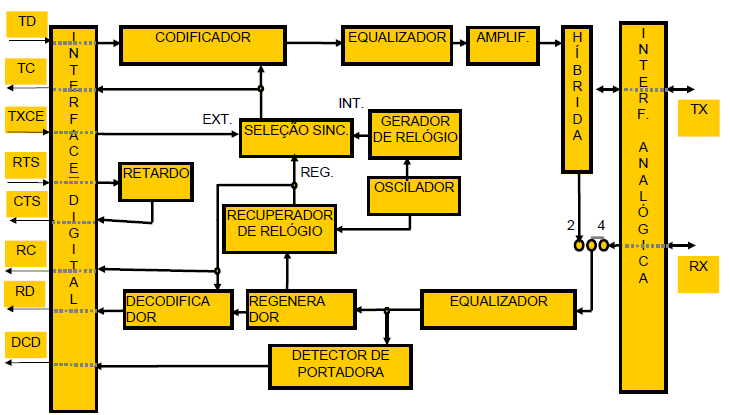

16/03 - Redes Privativas - Com protocolo HDLCImplementação de uma rede privada com três nós de rede e protocolo ponto à ponto HDLC.

Para esta atividade deve ser implementada uma rede rede física composta por três roteadores da Digitel, que devem ser interconectados como mostrado abaixo: A rede contém dois enlaces dedicados ponto-à-ponto (simulando duas SLDDs formadas por LPCDs à 2 fios) com modems digitais operando a 2 Mbps. Os Modens da DIGITEL modelo DT2048SHDSL estão configurados da seguinte forma: (chaves em ON)

Todos os roteadores estão configurados com protocolo HDLC em suas interfaces serias WAN e rodando o algoritmo de roteamento RIP em sua forma mais básica para evitar a configuração de rotas estáticas na interligação das LANs do switches direito e esquerdo.

|

| 17/03 - Redes Privadas - Continuação da implementação da rede com Protocolo HDLC - ORIENTAÇÕES DA AVALIAÇÃO A1 | ||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

17/03 - Redes Privativas - Continuação da implementação da rede com Protocolo HDLC - ORIENTAÇÕES DA AVALIAÇÃO A1

O aluno irá apresentar o tema em um tempo máximo de dez minutos usando os recursos didáticos que lhe convier. As apresentações em ppt ou pdf deverão ser entregues para o professor em dois momentos:

|

| 23/03 - Redes Privadas |

|---|

23/03 - Redes Privativas

|

| 24/03 - Redes WAN - Frame Relay |

|---|

24/03 - Redes WAN - Frame Relay

|

| 30/03 - Das Redes Privadas ao Frame Relay |

|---|

30/03 -Das Redes Privadas ao Frame RelayResumo da aula:

|

| 31/03 - Testes de desempenho de uma rede completa com HDLC, PPP e Frame-Relay | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

31/03 - Testes de desempenho de uma rede completa com HDLC, PPP e Frame-RelayResumo da aula: A atividade da aula de hoje será realizada completamente pelos alunos sem a presença do professor. A meta é interligar em ANEL os tres routers da rede já implementada em estrela nas aulas anteriores com protocolos HDLC e por último com Frame Relay. Neste anel queremos que cada um dos três links possíveis possua protocolos distintos, incluindo agora o PPP (Point to Point Protocol). Após a efetivação dos links, executar as medidas de desempenho da rede com os comandos ping e iperf que irão produzir os resultados que devem ser inseridos na tabela à seguir.

A avaliação desta atividade produzirá uma nota única para todos os alunos presentes na aula e será composta pelo seguintes componentes:

No momento do início da aula o laboratório já terá a rede em estrela (um router CENTRAL conectado com os routers das pontas DIREITA e ESQUERDA) fisicamente conectada e em pleno funcionamento com protocolo Frame Relay nos dois links operando @ 2,048Mbps. A rede foi testada previamente observando a conectividade completa entre todas as LANs da DIREITA(192.168.10.0, 192.168.20.0), da ESQUERDA (192.168.30.0, 192.168.40.0) e a rede do laboratório (192.168.1.0) onde é possível alcançar o PC do Professor 192.168.1.1, que com a devida configuração (com os comandos do item 5 da aula do dia 16/03) na conta ALUNO, permite dar acesso à internet para toda esta rede privada. Para concluir com êxito a implementação da rede e seus respectivos testes, siga o seguinte os seguintes passos sugeridos do plano de execução: (voces podem adotar outra metodologia se quiserem!)

|

| 06/04 - Protocolos Ponto à Ponto e Enquadramento (Framing) |

|---|

06/04 - Protocolos Ponto à Ponto e Enquadramento (Framing)Resumo da aula:

|

| 07/04 - Final Protocolos Ponto a Ponto e Introdução à LANs |

|---|

07/04 - Final Protocolos Ponto a Ponto e Introdução à LANsResumo da aula:

|

| 11/04 - Apresentação dos Seminários Avaliação A1 |

|---|

11/04 - Apresentação dos Seminários Avaliação A1Resumo da aula:

|

| 20/04 - Redes LAN - protocolos MAC |

|---|

20/04 Redes LAN - Laboratório sobre LANsLaboratório sobre LANs |

| 27/04 - Tecnologia de LAN Switches |

|---|

27/04 - Tecnologia de LAN SwitchesTecnologias de LAN switchesSwitches store-and-forward X cut-through Veja a seguir algumas animações sobre os dois tipos básicos de tecnologias na arquitetura interna de switches e na sequencia faça uma leitura técnica sobre o que ocorre com o fluxo de pacotes e o tratamento deles entre quaisquer portas de um swtch.

O que é e qual a utilidade das etapas básicas abaixo que um switch precisa para cumprir sua função em uma LAN

Entrega: Via email para o professor até 26/04 às 18:00hs Para os que não entregaram a atividade hoje, seguem as perguntas para serem entregues dia 04/05/2017: 1) Quais vantagens e aplicações de switches com tecnologia cut-through? Detalhe como a comutação ocorre desde a chegada de cada bit de um pacote ethernet nas portas de ingresso. 2) Mesma questão anterior para a tecnologia store-and-forward. Entrega: Via email para o professor até 04/05 às 07:30hs Interligando redes locais de LANs (norma IEEE802.1D) =

|

| 04/05 - Arquitetura IEEE802 e Tecnologia de LAN Switches |

|---|

04/05 - Arquitetura IEEE802 e Tecnologia de LAN Switches

|

| 05/05 - Protegendo a rede com Spannig Tree Protocol (STP) - IEEE802.3d |

|---|

05/05 - Protegendo a rede com Spannig Tree Protocol (STP) - IEEE802.3dO problema dos ciclos (caminhos fechados) em uma rede local ethernetBibliografia associada:

Outros materiais:

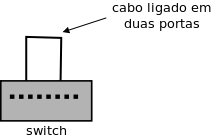

Após implantar a nova rede do IF-SC SJ, a equipe da gerência de rede passou a acompanhar seu uso pela comunidade escolar. E um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede em um laboratório (que está na Subrede Pedagógica). Quer dizer, ele fez algo assim com um dos switches da rede:

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa ficaria travada devido a um efeito chamado de tempestade de broadcasts (broadcast storm). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol, definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa.

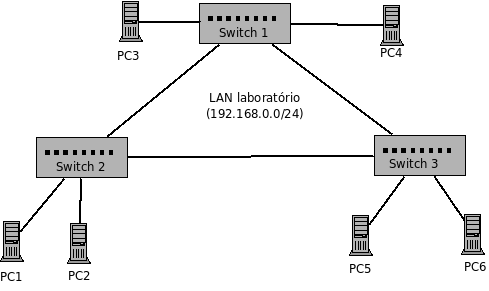

Agora vamos observar o STP em ação na rede abaixo

sw1[type]=switch

sw2[type]=switch

sw3[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

# Ativação do STP nos switches

sw1[stp]=on

sw2[stp]=on

sw3[stp]=on

sw1[eth0]=sw1-sw2

sw1[eth1]=sw1-port1

sw1[eth2]=sw1-sw3

sw2[eth0]=sw1-sw2

sw2[eth1]=sw2-port1

sw2[eth2]=sw2-sw3

sw3[eth0]=sw1-sw3

sw3[eth1]=sw3-port1

sw3[eth2]=sw2-sw3

pc1[eth0]=sw1-port1:ip=192.168.0.1/24

pc2[eth0]=sw2-port1:ip=192.168.0.2/24

pc3[eth0]=sw3-port1:ip=192.168.0.3/24

Abra o wireshark ou tcpdump em qualquer interface da rede e observe todos os parâmetros do pacote BPDU trocados entre Switches. Neste momento o algorítimo do STP já executou todas as suas etapas e convergiu bloqueando portas para tornar a rede em uma topologia tipo árvore. Os pacotes BPDU irão aparecer periodicamente nessa rede até que exista uma falha ou mudança na topologia física para que exista uma nova etapa do algorítimo STP. Atividade 1Vamos realizar um experimento para entender melhor como funciona o STP.

Switches reais usualmente possuem suporte a STP (Spanning Tree Protocol) para possibilitar haver enlaces redundantes em uma rede local. No Netkit podem-se criar redes em que se usa o STP, que deve ser ativado no switches.

sw1[type]=switch

sw2[type]=switch

sw3[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024

sw2[stp]=on:bridge_priority=128

sw3[stp]=on:bridge_priority=500

sw1[eth0]=sw1-sw2

sw1[eth1]=sw1-port1

sw1[eth2]=sw1-sw3

sw2[eth0]=sw1-sw2

sw2[eth1]=sw2-port1

sw2[eth2]=sw2-sw3

sw3[eth0]=sw1-sw3

sw3[eth1]=sw3-port1

sw3[eth2]=sw2-sw3

pc1[eth0]=sw1-port1:ip=192.168.0.1/24

pc2[eth0]=sw2-port1:ip=192.168.0.2/24

pc3[eth0]=sw3-port1:ip=192.168.0.3/24

A configuração do STP se faz pelo atributo especial stp a ser especificado para cada switch. A opção on ativa o STP, e bridge_priority define a prioridade do switch no escopo do STP. Como os switches podem ser configurados com múltiplas vlans, o STP deve ser ativado apropriadamente. Isso significa que cada vlan deve ter o STP rodando de forma independente. A configuração do Netkit para especificar o STP para cada vlan segue abaixo: sw1[type]=switch

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024:vlan=5

sw1[stp]=on:bridge_priority=512:vlan=10

Nesse exemplo, o switch sw1 tem o STP ativado na vlans 5 e 10. Os parâmetros do STP inclusive podem ser diferentes em cada vlan, já que ele opera em cada uma de forma independente (i.e. o STP em uma vlan não interfere com o STP em outra vlan). Vlans em que o stp não foi explicitamente ativado usarão a configuração default do stp, a qual é definida omitindo-se informação sobre vlan: # Configuração default do STP em um switch ... vale para todas as vlans em que

# o stp não foi configurado individualmente.

sw1[stp]=on

# A configuração default pode conter quaisquer opções do stp, menos vlan:

sw2[stp]=on:bridge_priority=2000

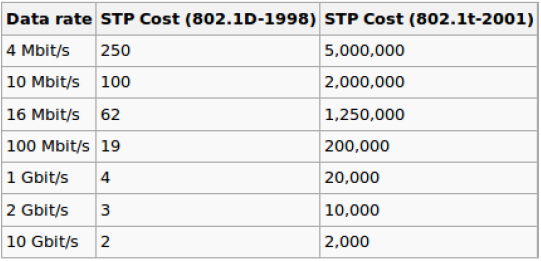

Um último detalhe sobre o STP diz respeito ao custo e prioridade de cada porta do switch. No STP usado em switches reais, o custo de uma porta é dado pela sua velocidade. Assim, portas mais velozes têm custo menor que portas mais lentas, como por exemplo portas 1 Gbps comparadas a 100 Mbps. No Netkit não existe essa diferenciação entre as interfaces ethernet por serem emuladas, mas pode-se especificar manualmente o custo de cada interface a ser usado pelo STP. A configuração necessária deve ser colocada em cada porta da seguinte forma: sw1[type]=switch

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024

sw1[eth0]=port0:stp_cost=10

sw1[eth1]=port1:stp_cost=100

Assim, nesse exemplo a interface eth0 do switch sw1 tem custo STP 10, e a interface eth1 tem custo 100. Os custos de interfaces de acordo com a norma IEEE 802.1d pode ser visto na seguinte tabela:

# STP no switch:

# bridge_priority: prioridade do switch no STP

# hello_time: intervalo entre envios de BPDU

# max_age: tempo máximo que o STP pode ficar sem receber uma atualização de BPDU de outro switch

# forward_delay: atraso para enviar uma BPDU notificando uma mudança de configuração do STP

# on: ativa o STP

# off: inicia com STP desativado

sw1[stp]=on:vlan=10:bridge_priority=100:hello_time=2:max_age=10:forward_delay=1

# Porta do switch: pode ter as opções stp_cost (custo da porta) e stp_prio (prioridade da porta)

sw1[eth0]=port0:stp_cost=10:stp_prio=1

|

| 11/05 - Agregamento de enlaces ou Port Aggregation |

|---|

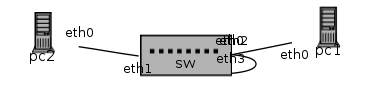

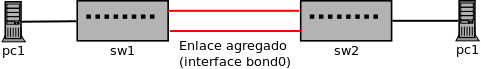

11/05 - Agregamento de enlaces ou Port AggregationPadrão IEEE802.1ax (anterior IEEE802.3ad) Agregamento de enlaces == Agregação de enlace (bonding ou port trunking) O Linux possui suporte a agregação de enlaces, em que se agrupam interfaces ethernet (vinculação de portas) de forma a parecerem uma única interface (chamado de Linux Channel Bonding). A interface agregada tem prefixo bond, e assim deve ser identificada como bond0, bond1 e assim por diante. Para criar um enlace agregado no Netkit basta declarar em um switch uma interface desse tipo. A sintaxe da declaração é praticamente idêntica a de interfaces ethernet, como se pode ver abaixo: pc1[type]=generic

pc2[type]=generic

sw1[type]=switch

sw2[type]=switch

pc1[eth0]=sw1-port0:ip=192.168.0.1/24

pc2[eth0]=sw2-port0:ip=192.168.0.2/24

sw1[eth0]=sw1-port0

sw2[eth0]=sw2-port0

# Define em cada switch uma interface bond0 que agrega dois enlaces.

# O enlace agregado deve ser composto por uma ou mais interfaces ethernet.

# O nome do enlace agregado é sw1-sw2 no exemplo.

sw1[bond0]=sw1-sw2:interfaces=eth1,eth2

sw2[bond0]=sw1-sw2:interfaces=eth1,eth2

Nesse exemplo o enlace agregado foi criado entre os switches sw1 e sw2. Como se pode notar, existe uma opção de configuração adicional interfaces, usada para listar as interfaces ethernet a serem agrupadas. Essas interfaces não devem ser declaradas explicitamente. Além disso, não se podem configurar VLANs na interface agregada (bond0 no exemplo). Por fim, mais de um enlace agregado pode ser criado no mesmo switch, bastando identificá-los por interfaces bond diferentes (bond1, bond2, ...). O exemplo acima cria a seguinte rede: Port Trunking com Switches CISCOConsulte o link [sobre Etherchannel ou PAgP] Use: Use "show etherchannel 1 summary" para visualizar as portas vinculadas ao canal de portas 1 .É importante destacar que a parte de trunk 802.1Q e permissão de VLANs já está OK. Consulte o link [sobre Protocolo LACP] Neste caso está se utilizando o padrão [| IEEE802.1ad (ou IEEE802.1ax - mais recente)]. A diferença fica por conta do uso do modo "active" no lugar de "on". Cascateamento versus EmpilhamentoOs switches ainda possuem uma facilidade em nível físico chamada empilhamento (ou stack) que tem a função de ampliar as capacidades de portas sem comprometer significativamente a latência de pacotes em trânsito (fase forwarding). O mais eficiente, porém com mais custo, é o empilhamento por backplane onde um cabo proprietário de comprimento não maior que 1 metro, é conectado entre portas de entrada e saída específicas para este fim, geralmente na trazeira do switch, formando um anel dos swicthes empilhados. Os switches empilhados se comportam como um só e a gerência deles é muito mais facilitada com um único endereço IP. Já o cascateamento usando portas comuns ou portas específicas de altas taxas (fibra) chamadas UPLINK, mesmo usando o agregamento de link exposto na seção anterior, resolve a questão do congestionamento de toda a transferência de dados oriundas/destinadas aos ramos descendentes destas portas mas torna-se difícil a gerência de cada switch e a latência além de reduzir o desempenho da rede pode impedir até o funcionamento de algorítimos como o STP.

|

| 12/05 - Avaliação A2 e Redes Locais Virtuais | |||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

12/05 - Avaliação A2 e Redes Locais VirtuaisAvaliação A2

Sobre quem já me mandou o tema (e quem não me enviou) solicito que me enviem novamente a proposta de título com um breve resumo do artigo destacando o que ele irá abordar.

Seguindo a necessidade da disciplina de explorar com mais atenção conteúdos envolvidos com a segunda parte da disciplina de Redes 2, Redes Locais (LAN), pretende-se que o evento RED17-1 proporcione aos estudantes e pesquisadores, que atuam em áreas diretamente relacionadas a Redes de Computadores, como conectividade, equipamentos de rede e gestão de redes a fim de apresentar e discutir trabalhos científicos (de cunho teórico e/ou envolvendo aplicações específicas) relacionados principalmente aos seguintes tópicos:

Aplicações inteligentes em equipamentos de redes; Padronização de redes locais; Interoperabilidades de redes; Aplicações de sistemas inteligentes em redes locais de computadores; Sistemas embarcados aplicados a equipamentos de redes locais; Equipamentos de resdes de alta performance.

Os artigos poderão ser submetidos em português ou inglês com até 4 páginas, incluindo as referências, em arquivo formato .pdf conforme o modelo disponível (LateX ou Word). Faça aqui o download dos templates para a submissão dos artigos: LateX ou Word). Estes modelos referência do SBAI 2017 - Simpósio Brasileiro de Automação Inteligente.

Os autores devem submeter eletronicamente seus manuscritos em formato .pdf para o professor (casagrande@ifsc.edu.br).

Os autores de artigos aceitos deverão publicar em arquivo pdf ou odt neste espaço, com hyperlink no nome correspondente abaixo do título de cada artigo.!!!

_____________________________________________________________________________________

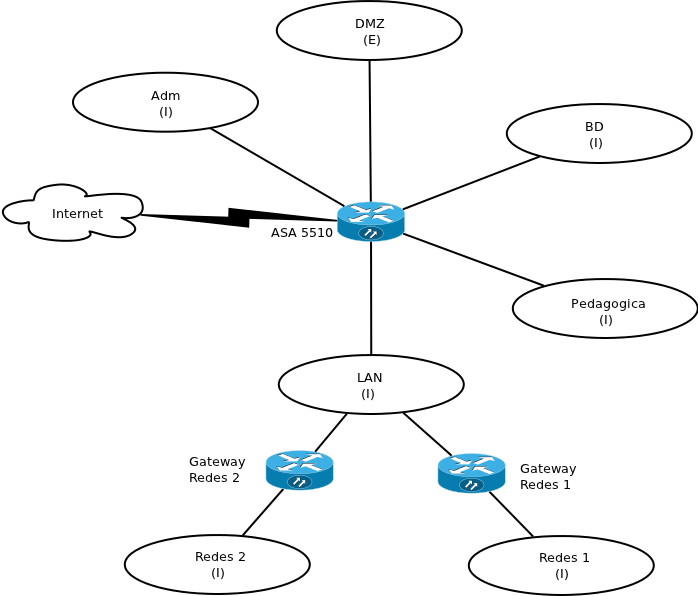

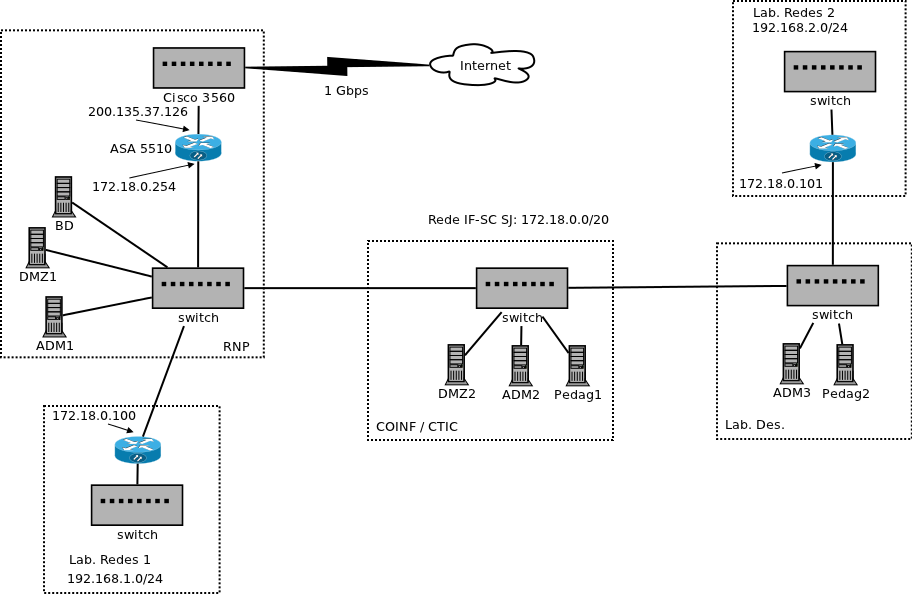

Segmentação de RedeIntrodução: A equipe que administra a rede do campus São José estudou uma reestruturação dessa rede. Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral do campus precisaria ser segmentada inicialmente em cinco novas subredes, denominadas:

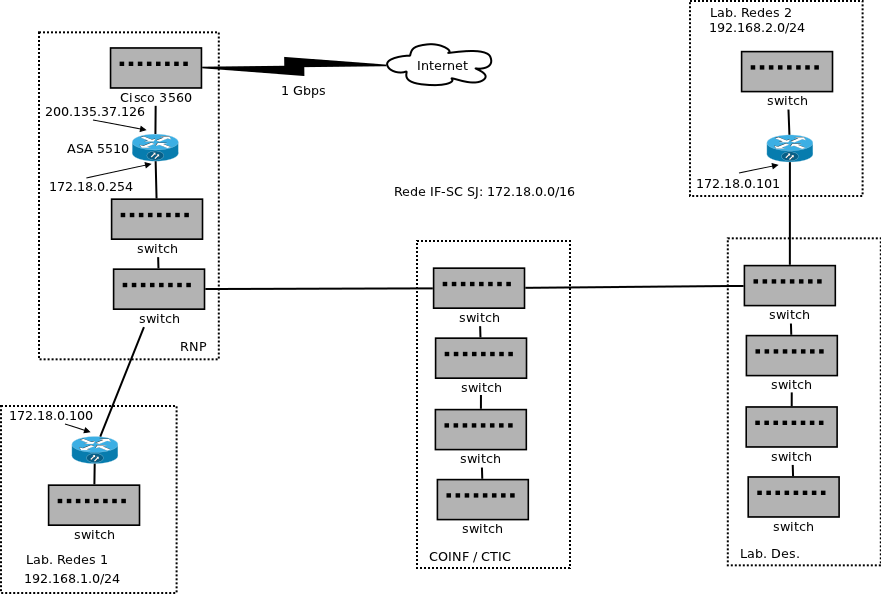

Segmentação físicaA segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, contendo seus switches e cabeamentos. No entanto, para adotar esse tipo de segmentação, algumas modificações precisarão ser feitas na infraestrutura de rede existente. Observe a estrutura física da rede do campus:

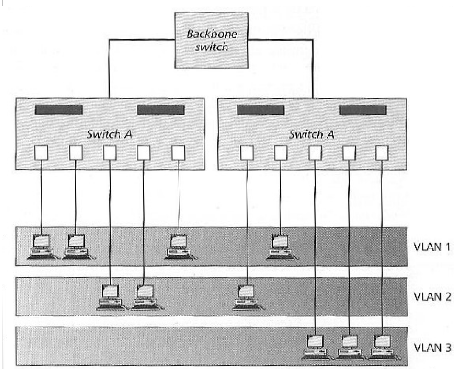

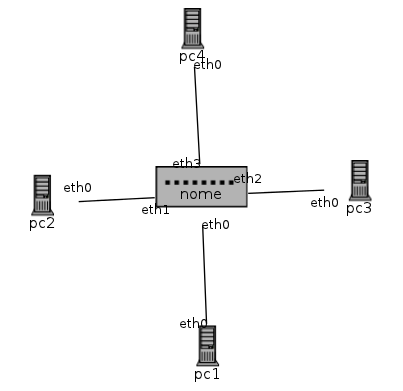

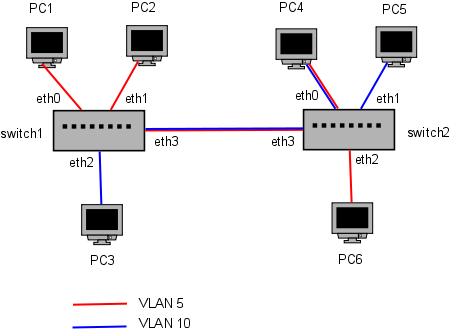

Segemetação Lógica (Segmentação com VLANs)Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura: No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches. Redes locais virtuais são técnicas para implantar duas ou mais redes locais com topologias arbitrárias, usando como base uma infraestrutura de rede local física. Isso é semelhante a máquinas virtuais, em que se criam computadores virtuais sobre um computador real.

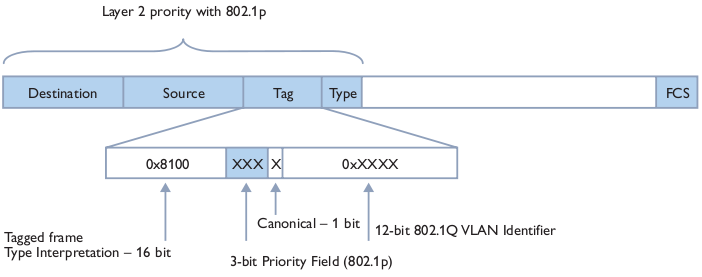

Padrão IEEE 802.1qOs primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes. Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

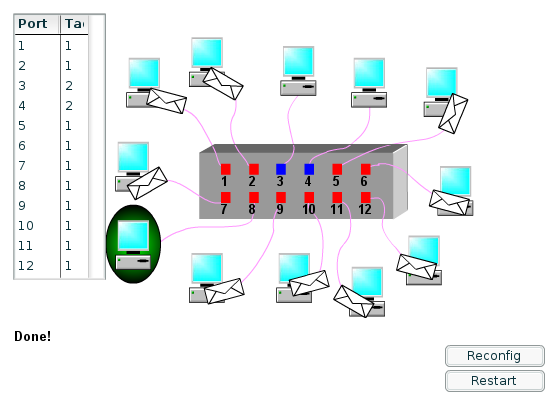

Segmentação de LAN da teoria à práticaExemplo: a configuração do Netkit mostrada abaixo cria uma pequena rede composta por um switch e quatro computadores. Além disso, foram definidas duas VLANs (VLAN 5 e VLAN 10). Com isso, os computadores pc1 e pc4 pertencem a VLAN 5, e os computadores pc2 e pc3 estão na VLAN 10. Execute a rede abaixo e teste a comunicação entre os computadores - quais computadores conseguem se comunicar ?. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

Exercício: Redesenhe a topologia LÓGICA para essa rede!

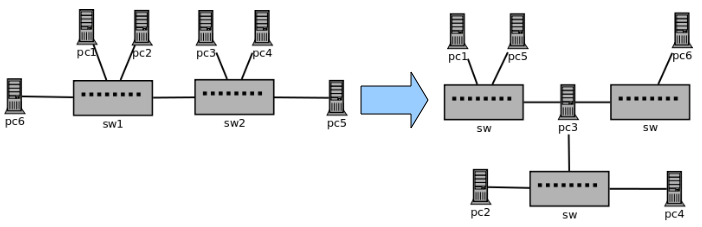

Atividade 1Na figura abaixo, a rede da esquerda está fisicamente implantada em uma pequena empresa. No entanto, uma reestruturação tem como objetivo modificá-la de acordo com o diagrama mostrado à direita. Essa alteração da rede deve ser feita sem adicionar switches ou modificar o cabeamento (tampouco devem-se mudar as conexões de pontos de rede às portas de switches). Faça essa modificação usando o Netkit.

A nova rede do IFSC-SJDesafio: Voltando à segmentação da rede do campus São José, implemente a nova rede usando VLANs!

Primeiro isso será realizado usando o Netkit, e em seguida será implantado no laboratório. Para simplificar a rede, vamos assumir que a topologia física está implantada como mostrado na figura acima, à esquerda.

|

| 18/05 - Redes Locais Virtuais com Switch CISCO | ||||

|---|---|---|---|---|

18/05 - Redes Locais Virtuais com Switch CISCO

Praticando VLANs com SWITCH Catalyst CISCO 2960SSiga as orientações do professor e realize a interligação de switches da estrutura do laboratório para implementar as características de STP e VLANs. A seguir algumas dicas básicas para estabelecer configurações nos switches; Uso dos Switches do Laboratório para a criação de VLANs

Para zerar a configuração:

|

ip default-gateway 192.168.1.1 ip http server ip http secure-server |

line con 0 line vty 0 4 password CISCO login line vty 5 15 password CISCO login enable secret CISCO wr </syntaxhighlight>

|

Cria a vlan 10

Switch>enable Switch#configure terminal Switch(config)#vlan 10 Switch(config-vlan)#name depto-administrativo Switch(config-vlan)#exit |

Atribui vlan a cada porta untagged

Switch(config)# Switch(config)#interface gigabitethernet 0/1 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 10 Switch(config-if)#exit Switch(config)#exit Switch#sh vlan </syntaxhighlight>

|

| 19/05 - Práticas com LANs |

|---|

19/05 - Práticas com LANs

|

| 25/05 - Laboratório e Exercícios sobre LANs |

|---|

25/05 - Laboratório e Exercícios sobre LANs

|

| 26/05 - WLAN |

|---|

26/05 - WLAN

|

| 01/06 - WLAN - Os problemas dos nós ocultos e nós escondidos e WLAN |

|---|

01/06 - WLAN - Os problemas dos nós ocultos e nós escondidos |

| 08/06 - Implantação de Redes Wireless - Atividade avaliativa (parcial da A3) |

|---|

08/06 - Implantação de Redes Wireless - Atividade avaliativa (parcial da A3)

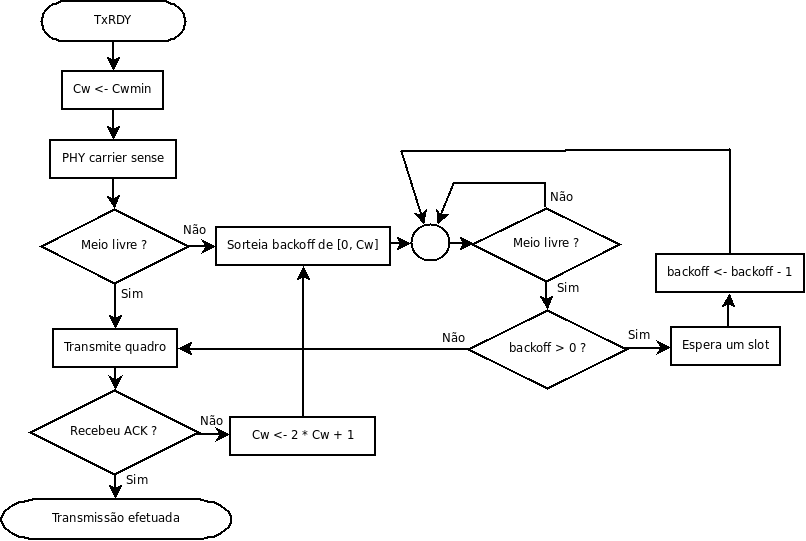

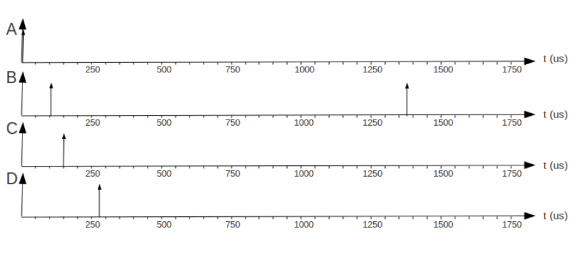

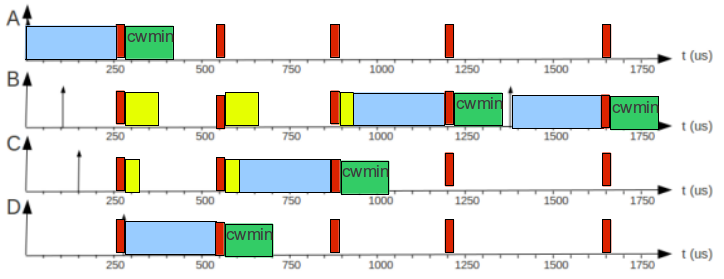

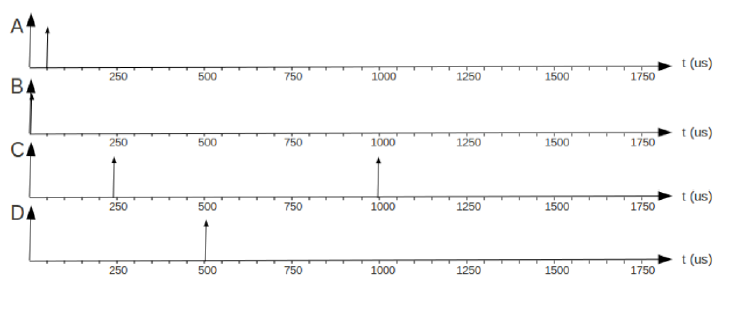

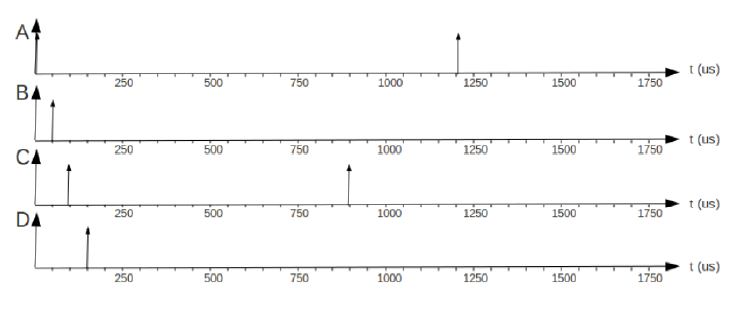

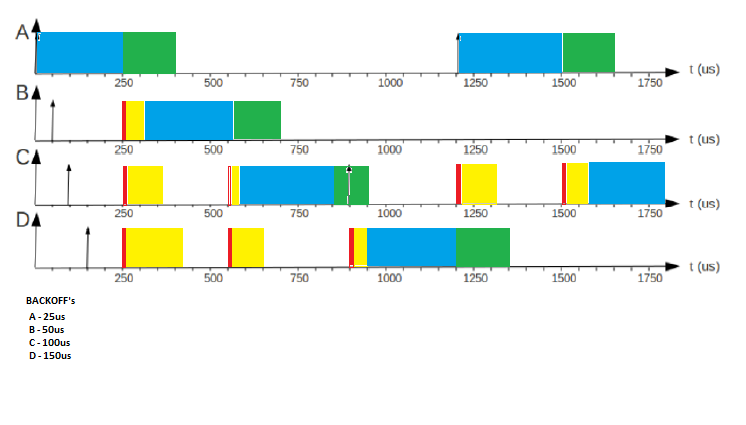

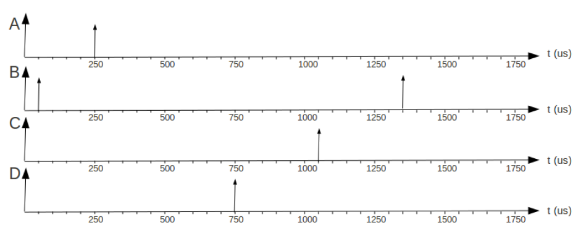

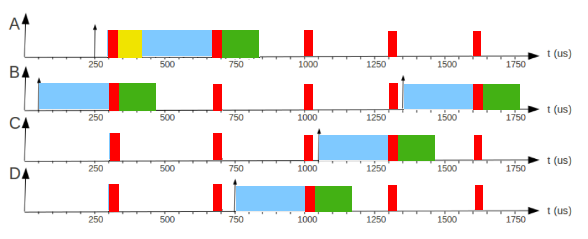

A atividade a seguir visa explorar sobre o fluxograma executado pelo algorítimo CSMA/CA que tem o propósito de tentar resolver algumas situações de conflitos de nós expostos e escondidos. Avalie as simulações da aula do aplicativo em java de 28/11 com atenção e se precisar, reveja os slides sobre o conteúdo básico do padrão IEEE802.11 para resolver a atividade abaixo. Voces irão construir um diagrama de tempo similar ao que ocorre nas simulações citadas para a seguinte situação:

Diagrama situação resolvido pelo professor: Solução: Uma possibilidade de solução do diagrama de tempo considerando o enunciado acima usando valores de backoff diferentes e a interpretação de que a seta representa um quadro que será transmitido imediatamente caso o meio esteja livre: Legenda:

Implantação de Redes Wireless - Parcial - Avaliação A3Assista o vídeo sobre boas práticas no projeto de redes Wireless e junto com uma pesquisa adicional projete o seguinte cenário hipotético: Considere que nossa turma é uma equipe de projetos de um provedor de internet e serviços de dados para atender clientes em torno do IFSC campus São josé que é nossa sede como PoP. Pretendemos atender os seguintes clientes:

Especifique o projeto da Antena (altura, posicionamento de estações base, etc), os rádios (a partir de um básico como o WOM5000) e configurações de uso correspondentes dos mesmos dentro das condições esperadas pelo seus clientes. Para qualquer cliente, sistemas de controle de acesso devem ser previstos bem como critérios de limites de taxa de transmissão estabelecidos no ato da contratação dos serviços. A turma deverá se dividir em equipes para especificar todas as partes envolvidas do projeto e entregar isso até 22/06/2016. na hora da aula Distribuição das atividades

|

| 09/06 - Atividade em sala do Projeto Wireles - SIMULADO DO PROVAO |

|---|

09/06 - Atividade em sala do Projeto Wireles - SIMULADO DO PROVAO

GABARITO - C A A E B A E C C D D E E B C B E E E E

|

| 22/06 - Avaliação A3 - Aspectos de segurança em redes IEEE802 |

|---|

22/06 - Avaliação A3 - Aspectos de segurança em redes IEEE802Avaliação A3 - Resenha Crítica de artigos

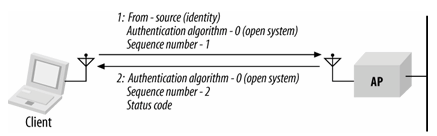

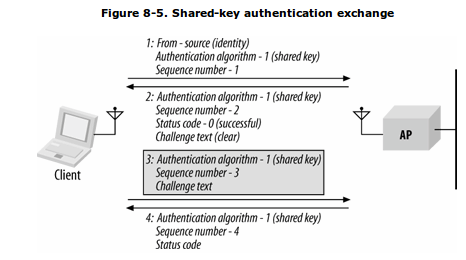

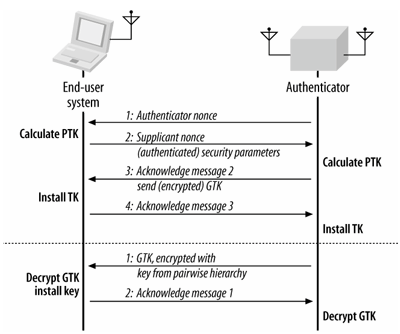

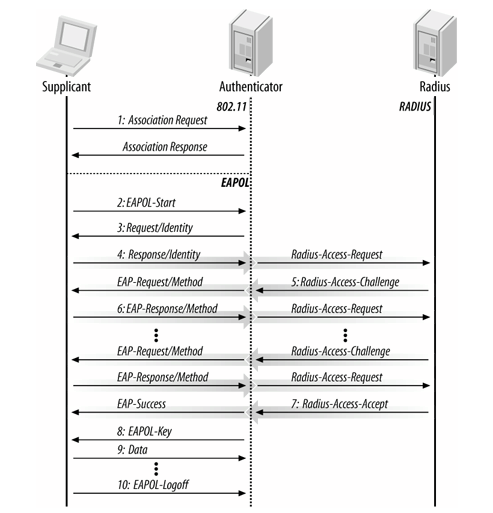

Segundo a professora Vânia Maria do Nascimento Duarte: " uma resenha crítica nos moldes da ABNT, ao contrário de se restringir a somente ao aspectos informativos e descritivos, caracteriza-se por uma modalidade em que se torna evidente a própria postura do emissor, no sentido de deixar clara sua impressão de um dado objeto, levando em consideração suas ideias acerca do assunto em questão, procurando associá-las com as de outros autores, enfim, tornando contextualizado o texto (o objeto) em estudo. Quanto à estrutura, evidenciada logo a seguir, torna-se essencial não compreendê-la como uma espécie de “roteiro” a seguir, mesmo porque tal procedimento pode muitas vezes tolher a capacidade argumentativa, o poder de expressão. Lembre-se sempre de um fato: as ideias são ímpares; mesmo que compartilhadas com outras pessoas, elas serão sempre suas, únicas. Assim como funciona em todo texto relativo a esta natureza (argumentativo), haverá uma introdução, um desenvolvimento e uma conclusão. Obviamente que essa tríade (introdução/desenvolvimento/conclusão) não aparecerá explicitamente demarcada, contudo a forma como se apresentam dispostas as informações torna perfeitamente possível identificar essas partes. Assim, temos: Introdução – Nela se atesta o objeto que está sendo analisado, procurando sempre contextualizar o assunto sobre o qual se fala. Por isso, em se tratando de um livro, dados como: nome do autor, título, editora, local de publicação, número de páginas e preço de cada exemplar devem ser necessariamente ressaltados. Seguidamente a eles deve-se apontar a importância do assunto em questão, com vistas a proporcionar um norte para o leitor. No desenvolvimento propriamente dito, observam-se as ideias do autor em questão e, como se trata de um texto crítico, o resenhista deve associá-las às suas próprias ideias. Nesse quesito devem ser levados em consideração os pontos falhos e os positivos (tendo em vista que bajulações são desnecessárias), sem deixar, portanto, de fazer comparações com as ideias de outros autores, como já dito. Como não poderia deixar de ser, na conclusão o que se verifica é a própria opinião do resenhista acerca da obra analisada, tendo em vista alguns aspectos úteis à compreensão do leitor. Entre eles: qualidade e originalidade da leitura, benefícios proporcionados mediante a leitura, qualidade da linguagem utilizada, se acessível ou não, pontos relevantes, necessários, bem como aspectos desnecessários, irrelevantes." 22/06 - Aspectos de segurança em redes IEEE802.11Autenticação e associaçãoOriginalmente foi definido na norma IEEE 802.11 que uma estação precisa se autenticar e associar a um BSS para poder transmitir dados. Em sua forma mais simples, esses procedimentos demandam apenas quatro quadros de controle no total, sendo dois para cada operação. A sequência de autenticação em sua forma mais simples é denominada Autenticação aberta, mostrada abaixo: Como se pode ver, chamar essa operação de autenticação é forçar o uso desse termo porque o AP (que controla o BSS) não confere a identidade informada pela estação. Assim, outra forma de autenticação foi criada para conferir a informação passada pela estação, além de negociar chave de encriptação para ter o sigilo das comunicações. Esse novo método se chama Autenticação com chave compartilhada, sendo implementado pelo WEP (e lembre que isso é inseguro e não deve ser usado em redes reais ;-):

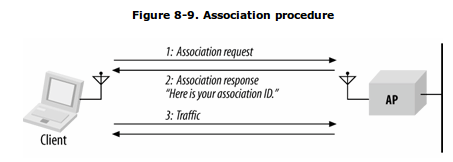

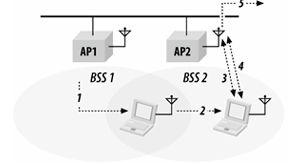

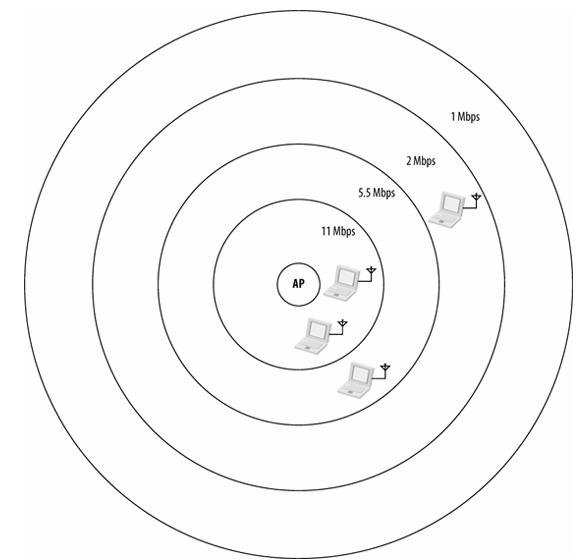

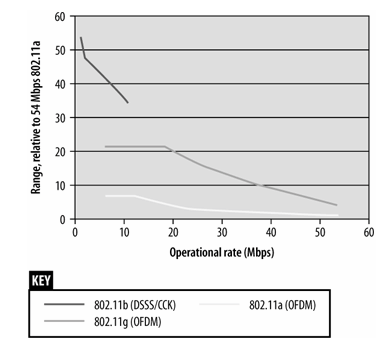

Uma vez estando a estação em estado autenticado, deve ocorrer a associação com o AP. Na associação o AP registra a existência da estação de forma que o sistema de distribuição (DS, que interliga os AP) saiba em que AP se encontra essa estação e possa assim lhe encaminhar quadros. A norma IEEE 802.11 proíbe explicitamente a associação a mais de um AP simultaneamente. Transição de BSSEm redes IEEE 802.11 com mais de um AP, para ampliar a área de cobertura, estações que se movimentam podem precisar migrar de um AP para outro. Essa operação se chama transição de BSS (também conhecida como handover ou roaming). A transição se desencadeia quando o sinal do enlace com o AP atual tem sua qualidade abaixo de um determinado limiar. Isso faz com que um novo AP seja procurado (varredura, ou scanning). Ao escolher um novo AP, a estação precisa nele se autenticar e associar. A autenticação depende do método usado (aberto, WPA-PSK à esquerda, ou WPA-EAP à direita) Como se pode deduzir, a transição feita dessa forma não é imediata. Na verdade, ela pode demorar muitos segundos! Esse atraso de transição pode influenciar negativamente nas comunicações em andamento, uma vez que a transição costuma ocorrer quando o sinal está com baixa qualidade (causando perdas de quadros), além da demora para se completar. Esforços vêm sendo feitos atualmente para reduzir o atraso de transição, e dentre eles a norma IEEE 802.11r propõe um mecanismo para acelerar a autenticação. Porém o atraso de varredura ainda está por melhorar ... A qualidade do sinal depende da modulação usada (e da taxa de dados), assim o limiar entre um BSS e outro depende de como as estações medem a qualidade de sinal e quais as taxas mínimas aceitáveis. A figura abaixo ilustra possíveis alcances para diferentes taxas de dados.

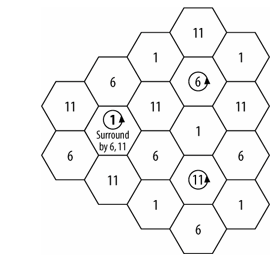

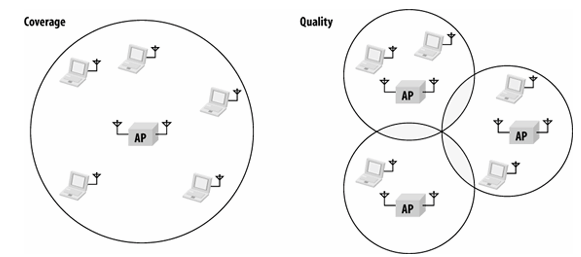

Esta outra figura ilustra as taxas em função da distância para um cenário sem obstáculos, e assumindo alguns parâmetros típicos de equipamentos (ver o capítulo 23 do livro "802.11 Wireless Networks The Definitive Guide"). Assim, a cobertura de uma área envolve um planejamento que leve em conta as taxas mínimas desejáveis e as características dos equipamentos (potências de transmissão e ganhos de antenas) e do ambiente (existência de obstáculos, reflexões, e fontes de ruído). Além disso, deve-se minimizar a interferência entre BSS vizinhos, o que pode ser feito escolhendo-se canais que não se sobreponham. A figura abaixo mostra conceitualmente como se podem escolher os canais dos AP para atingir esse objetivo. Desta forma, podem-se criar BSS para cobrir uma área e aproveitar melhor a capacidade do meio de transmissão. Redes sem-fio oferecem muitos atrativos, como acesso ubíquo, ausência de cabeamento e suporte a usuários móveis. Mas também se sujeitam a uso indevido, uma vez que pessoas não-autorizadas no alcance do sinal do ponto de acesso podem tentar usá-la para se comunicarem. Em geral três questões fundamentais aparecem no que diz respeito à segurança em redes sem-fio:

Adicionalmente, este site lista 10 ameaças à segurança de redes sem-fio. E este outro apresenta 10 dicas para melhorar a segurança de uma rede sem-fio (apesar de ter sido escrito em 2007, isso ainda são válidas). |

| 23/06 - PROVÃO |

|---|

23/06 - PROVÃOGABARITO: CDDCEEEECEDCBBBADEEC |

| 29/06 - Correção e revisão de conteúdos do PROVÃO |

|---|

29/06 - Correção e revisão de conteúdos do PROVÃO |

| 30/06 - Recuperação do PROVÃO |

|---|

30/06 - Recuperação do PROVÃO |