RED29005 2015-1

Carga horária, Ementas, Bibliografia

Plano de Ensino

Dados Importantes

Professor: Jorge Henrique B. Casagrande

Email: casagrande@ifsc.edu.br

Atendimento paralelo: 3as das 11:35 às 12:25h e 5as feira das 17:35h - 18:25 (Sala dos professores de TELE - ao lado da reprografia)

Endereço do grupo: https://www.facebook.com/groups/667983626639907/

Link alternativo para Material de Apoio da disciplina: http://www.sj.ifsc.edu.br/~casagrande/RED

Muitos conteúdos da disciplina estão sendo extraídos do material do professor Marcelo Sobral o qual já registro aqui meus agradecimentos pela autorização e apoio. Alguns deles foram inseridos ou adaptados para se ajustar ao planejamento ou perfil da turma.

Toda vez que voce encontrar a marcação ao lado de alguma atividade, significa que essa atividade estará sendo computada na avaliação como AE ou AI. O prazo estabelecido para entrega estará destacado ao lado da atividade. Portanto, não perca o prazo limite para entrega. Atividades entregues fora do prazo não serão aceitas!

Avaliações

Resultados das Avaliações

| Aluno | AE1 | [AI] | A1 | A2 | A3 | A4 | A5 | REC A1 | REC A2 | REC A3 | REC A4 | REC A5 | MÉDIA | CONCEITO |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ...1053-6 | - | np | 69 | 57 | 60 | 63 | 90 | 64 | C | |||||

| ...0929-5 | 100 | np | 57 | 28 | 18 | 61 | 80 | 55 | 42 | 35 | 66 | C | ||

| ...0232-0 | - | np | 71 | 80 | 53 | 85 | 100 | 95 | 79 | B | ||||

| ...1065-0 | - | np | - | - | 41 | 56 | 80 | 48 | 33 | 25 | 15 | 47 | D | |

| ...1281-4 | 100 | np | 61 | 63 | 46 | 56 | 90 | 60 | 84 | 73 | C | |||

| ...1832-5 | 100 | np | 60 | 69 | 39 | 75 | 100 | 95 | 83 | B | ||||

| ...1038-2 | 100 | np | 64 | 86 | 62 | 76 | 100 | 85 | 78 | 86 | A | |||

| ...0257-6 | 100 | np | 63 | 59 | 67 | 83 | 100 | 18 | 79 | B | ||||

| ...0149-9 | 100 | np | 55 | 63 | 51 | 80 | 100 | 79 | 80 | 83 | B | |||

| ...0228-2 | - | np | 86 | 74 | 68 | 80 | 100 | 74 | B |

LEGENDA E DETALHES

- AE = Atividades Extras

- 10% da Avaliação - abrange uma ou mais tarefas a serem divulgadas ao longo do semestre;

- AI = Avaliação Individual

- 10% da Avaliação final - abrange desempenho, assiduidade, cumprimento de tarefas em sala ou de listas de exercícios;

- An = Avaliação n

- 20% da Avaliação (n=5) - Programadas para cada parte do programa;

- REC An = Recuperação da Avaliação An

- A recuperação de todas An serão em data única e o aluno só tem a obrigação de recuperar An<60;

- np = não publicado aqui.

- NF = Nota Final com critério de arredondamento de +/-5 pontos considerando a fórmula abaixo

- NF = 0,16(soma{MaiorNota{An,REC An}}) + 0,1(médiaAE) + 0,1(AI)

Se NF < 60 = D --> Reprovado

Se 60 =< NF < 75 = C --> Aprovado

Se 75 =< NF < 90 = B --> Aprovado

Se NF >= 90 = A --> Aprovado

Recados Importantes

05/02 Uso da Wiki: A partir dessa data,todo o repositório de material de apoio e referências de nossas aulas passam a usar a Wiki de tele. Para interação fora da sala de aula, acessem nosso grupo do facebook.

05/02 ATENÇÃO: Uma avaliação só pode ser recuperada somente se existir justificativa reconhecida pela coordenação. Desse modo, deve-se protocolar a justificativa no prazo de 48 horas, contando da data e horário da avaliação, e aguardar o parecer da coordenação. O não cumprimento desse procedimento implica a impossibilidade de fazer a recuperação, e assim a reprovação na disciplina.

Material de Apoio

- Atividades extra sala de aula

- Slides utilizados durante algumas aulas

- Manuais e outros

- Guia Rápido de Configuração Modem DT2048SHDSL;

- manual Router NR2G da Digitel;

- guia rápido de configuração Globalink UP3420;

- Manual de configuração Gloalink3420;

- Manual de configuração DT34.

- Manual DSLAM DLINK DAS3324.

- Guia rápido DSLAM DLINK DAS3324.

- Tutorial sobre a interface CLI de roteadores Cisco

- Resolução de problemas com PPP em roteadores Cisco

- Recuperação de senha em roteadores Cisco 1700 e 1800

Bibliografia

- Redes de Computadores e a Internet, 5a edição, de James Kurose.

- Redes de Computadores, 4a edição, de Andrew Tanenbaum.

- Comunicação de Dados e Redes de Computadores, 4a edição, de Behrouz Forouzan.

- Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande

- Comunicação de dados e Redes de Computadores, de Berhouz Forouzan (alguns capítulos no Google Books)

Para pesquisar o acervo das bibliotecas do IFSC:

Softwares

- Netkit: possibilita criar experimentos com redes compostas por máquinas virtuais Linux

- IPKit: um simulador de encaminhamento IP (roda direto dentro do navegador)

Diário de aulas RED29005 - 2015-1 - Prof. Jorge H. B. Casagrande

| 05/02 - Redes de Longa Distância - WAN |

|---|

05/02 - Redes de Longa Distância - WAN

|

| 10/02 - Redes Privativas |

|---|

10/02 - Redes Privadas

|

| 12/02 - Redes de Circuitos Virtuais |

|---|

12/02 - Redes de Circuitos Virtuais

|

| 24/02 - Redes de Circuitos Virtuais - Frame Relay e MPLS | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

24/02 - Redes de Circuitos Virtuais - Frame Relay e MPLS

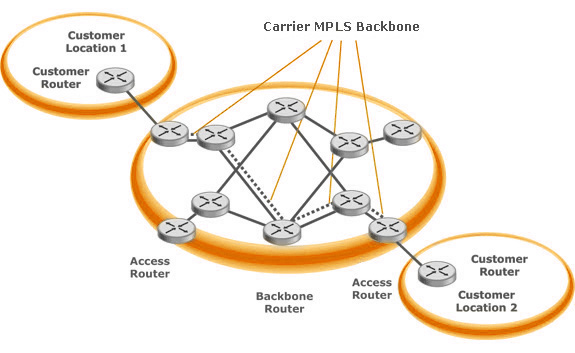

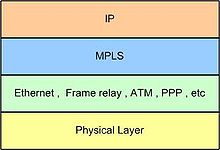

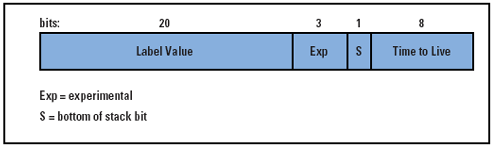

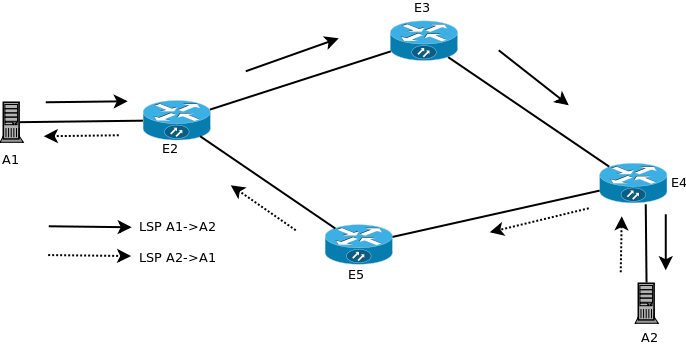

MPLS é um mecanismo para redes de telecomunicações de alto desempenho que encaminha e transporta dados de um nó da rede a outro. Isso se faz por meio de links virtuais entre nós distantes um do outro, semelhante ao conceito de circuitos virtuais. Diversos protocolos podem ser transportados por MPLS, tais como IP e Ethernet (note que o primeiro é um protocolo de rede, mas o segundo é um "protocolo" de enlace). Assim, MPLS se apresenta como uma tecnologia de transporte de dados em redes de longa distância, como ilustrado na figura abaixo. Simplificadamente, um cabeçalho (shim header) é adicionado a cada PDU a ser transportada pela rede MPLS. O rótulo contém um número identificador chamado de rótulo (label, e similar ao VCI visto em circuitos virtuais), junto com alguns bits de controle. Os roteadores dentro da rede MPLS encaminham essas PDUs com base somente no conteúdo desse cabeçalho, comutando-os de acordo com os valores de rótulo (label switching). Note que MPLS não faz roteamento, e sim comutação de circuitos virtuais: os circuitos devem ser previamente estabelecidos para que o encaminhamento de PDUs entre origem e destino possa ser realizada. Desta forma, MPLS parece ser um protocolo que fica entre as camadas de rede e de enlace, como mostrado na figura a seguir.

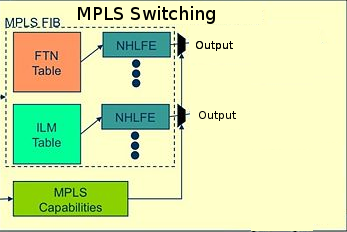

Conceitos básicos sobre comutação de rótulosA comutação de rótulos feita nos LSR é muito parecida com comutação de circuitos virtuais. Ao receber uma PDU MPLS, um LSR decide o que fazer com ela com base no número do rótulo e na interface de rede de onde ela foi recebida. Porém há um detalhe específico do MPLS: uma ou mais interfaces podem ser associadas em um labelspace MPLS, sendo esse labelspace usado para identificar de onde foi recebida uma PDU. Desta forma, um LSR na verdade decide o que fazer com uma PDU com base em seu rótulo e no seu labelspace. Dentro do LSR essa operação se chama ILM (Input Label Mapping). ILM é a função que identifica uma PDU recebida e mapeia seu rótulo para um labelspace Um caso especial trata de PDUs que entram na rede MPLS. Por exemplo, uma PDU IPv4, originada de uma rede externa, deve ser transportada pela rede MPLS. Nesse caso, o LER (roteador de borda) deve associar essa PDU a um rótulo MPLS e encaminhá-lo pela rede MPLS. A identificação de uma PDU externa à rede MPLS, com base nas informações dessa PDU, se chama FEC (Forwarding Equivalence Class). Uma vez identificada uma PDU recebida, o LSR deve encaminhá-la de acordo com instruções predefinidas em sua LFIB. Dentro de sua LFIB essas instruções são chamadas de NHLFE (Next-Hop Label Forwarding Entry), e contêm a operação MPLS a ser realizada e a interface de saída por onde encaminhar a PDU. As operações MPLS possíveis estão descritas na tabela abaixo:

Atividade com MPLS

|

| 26/02 - MPLS - Labelspaces e Tunels |

|---|

26/02 - MPLS - Labelspaces e TunelsAtividadeLaboratório do netkit sobre labelspaces:

|

| 03/03 - Protocolos de Enlace Ponto à Ponto |

|---|

03/03 - Protocolos de Enlace Ponto à PontoResumo da aula:

Bibliografia relacionada:

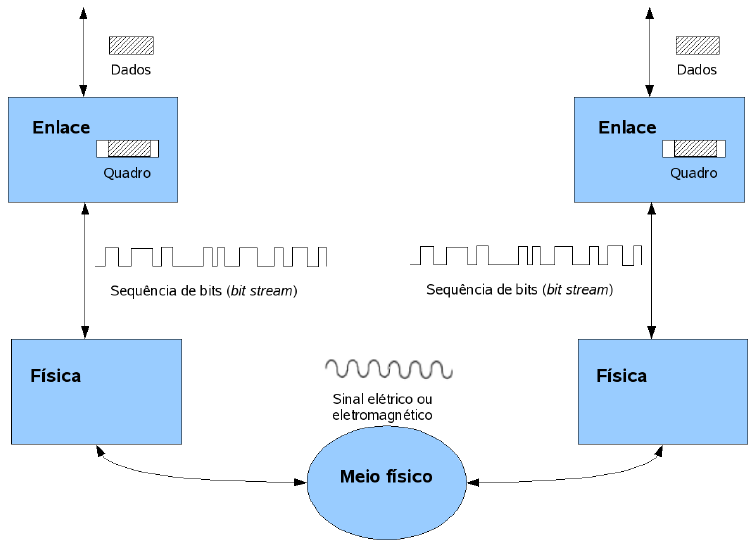

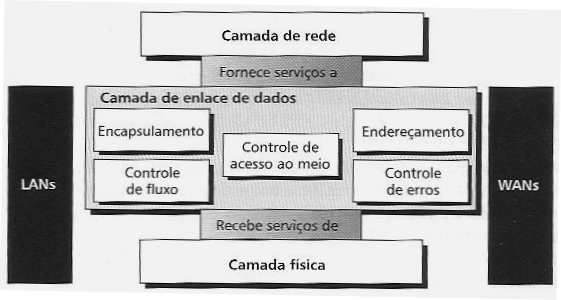

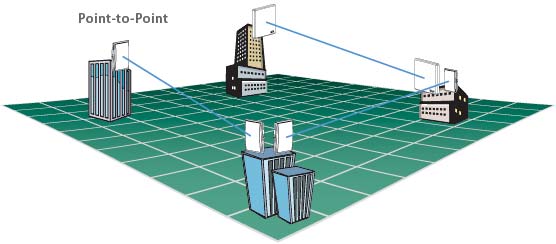

Fundamentos Teóricos Enlaces lógicosEquipamentos de rede se comunicam por meio de enlaces (links). Um enlace é composto por uma parte física, composta pelo meio de transmissão e o hardware necessário para transmitir e receber um sinal que transporta a informação, e uma parte lógica, responsável por empacotar os dados a serem transmitidos. O diagrama abaixo ilustra um enlace entre dois equipamentos, realçando as formas com que a informação é representada durante a transmissão e recepção. Nesse diagrama, a parte lógica está representada no bloco Enlace, e a parte física está no bloco Física; a informação transmitida, representada por Dados, pode ser, por exemplo, um datagrama IP. O enlace lógico tem uma dependência total em relação à parte física. Isso quer dizer que o tipo de tecnologia de transmissão existente na parte física traz requisitos para o projeto da parte lógica. Deste ponto em diante, a parte lógica será chamada simplesmente de Camada de Enlace, e a parte física de Camada Física. Em nosso estudo vamos investigar enlaces ponto-a-ponto, os quais necessitam de protocolos específicos. Para ficar mais claro o que deve fazer um protocolo de enlace ponto-a-ponto, vamos listar os serviços típicos existentes na camada de enlace. Serviços da camada de enlaceOs serviços identificados na figura acima estão descritos a seguir. A eles foram acrescentados outros dois:

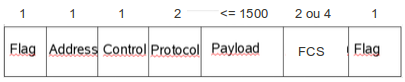

Protocolos de enlace ponto-a-pontoDois protocolos de enlace ponto-a-ponto muito utilizados são:

Esses protocolos foram criados para uso com comunicação serial síncrona (ver capítulo 4, seção 4.3 do livro Comunicação de Dados e Redes de Computadores, de Behrouz Forouzan). O PPP funciona também com comunicação serial assíncrona. |

| 05/03 - Protocolos HDLC e PPP |

|---|

05/03 - Protocolos HDLC e PPPResumo da aula:

|

| 10/03 - Detecção e Correção de Erros |

|---|

10/03 - Detecção e Correção de ErrosResumo da aula:

|

| 12/03 - Técnica CRC |

|---|

12/03 - Técnica CRCAtenção: liberada a LISTA1 de exercícios para a avaliação A1 Resumo da aula:

|

| 17/03 - Desempenho de protocolos PPP e HDLC |

|---|

17/03 - Desempenho de protocolos PPP e HDLCResumo da aula:

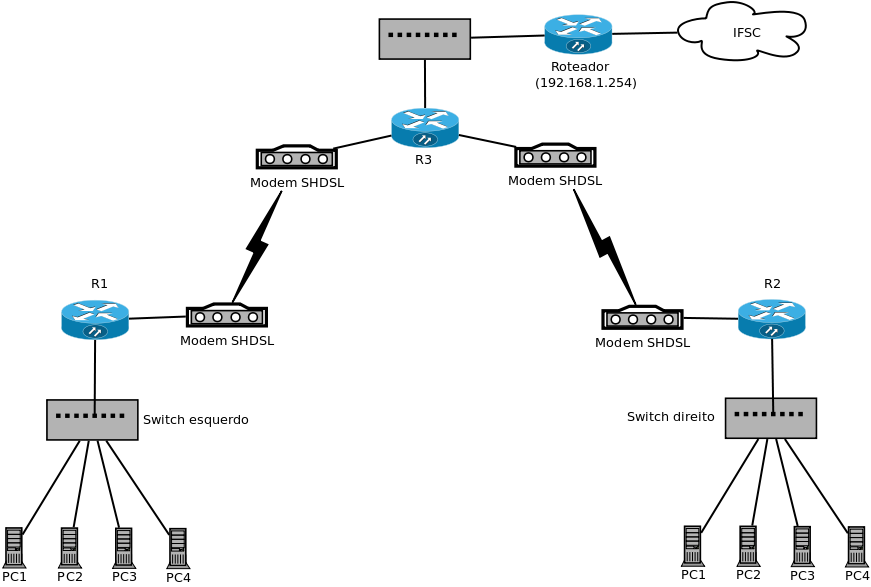

Para esta atividade já está implementada uma rede composta por três roteadores da Digitel, que estarão interligados como mostrado abaixo: A rede contém dois enlaces dedicados ponto-à-ponto (simulando duas SLDDs formadas por LPCDs à 2 fios) com modems digitais operando a 2 Mbps. Os Modens da DIGITEL modelo DT2048SHDSL estão configurados da seguinte forma: (chaves em ON)

Todos os roteadores estão configurados com protocolos HDLC em suas interfaces serias WAN e rodando o algoritmo de roteamento RIP em sua forma mais básica para evitar a configuração de rotas estáticas na interligação das LANs do switch direito e esquerdo.

|

| 24/03 - Comparação de Desempenho entre Protocolos Ponto à Ponto e Frame Relay |

|---|

24/03 - Comparação de Desempenho entre Protocolos Ponto à Ponto e Frame Relay

Relatório/ Equipe: Fernando, João, Lucas, Ronaldo, Stephany e Vinicius |

| 26/03 - Exercícios |

|---|

26/03 - Exercícios

|

| 31/03 - Interfaces Digitais |

|---|

31/03 - Interfaces DigitaisResumo da aula:

|

| 07/04 - Interfaces Digitais e Avaliação A1 |

|---|

07/04 - Interfaces Digitais e Avaliação A1Resumo da aula:

|

| 09/04 - Interfaces Digitais e exercícios |

|---|

09/04 - Interfaces Digitais e exercíciosResumo da aula:

Proponha e desenhe um esquema de ligações MÍNIMO de um cabo lógico que interliga um DTE a um DCE que estão configurados para uma comunicação de dados síncrona, que usa o clock do DTE como base de sincronismo. O controle de fluxo via hardware ́e requerido na comunicação e ela não se inicia se o circuito CT109 não estiver ativo. O DTE e DCE usam interface RS232 com conectores DB25 Fêmea. |

| 14/04 - Reconfiguração Física de Redes |

|---|

14/04 - Reconfiguração Física de RedesResumo da aula:

Com o objetivo de conhecer, identificar, especificar e instalar os componentes de redes associados a parte física de uma rede de telecomunicações, lançou-se a tarefa de realizar a troca dos roteadores central e esquerdo da rede para outros CISCO 2514 e 1750 respectivamente. Visando assimilar o significado e importância de todas as reconexões, não se priorizou refazer configurações em nível de enlace nos roteadores. Duas equipes foram dividas para executar a atividade, registrando com fotos todos os elementos de interesse para o relato que deve respoder as seguintes perguntas: A atividade deve ser realizada até para 23/04 e ATENÇÃO: faz parte da avaliação AI. Deve ser publicada aqui mesmo nesse espaço. A seguir seguem as respostas ilustradas com as fotos capturadas durante o experimento: Equipe A - Procedimentos de troca do Router Central" Adalvir, Giulio, Gustavo V., Walter 1. Que mudanças foram necessárias realizar nos Routers? É necessário habilitar as interfaces, selecionar o tipo de encapsulamento e protocolo e criar a tabela de roteamento, porém estas alterações não foram realizadas, pois os roteadores estavam com defeito.

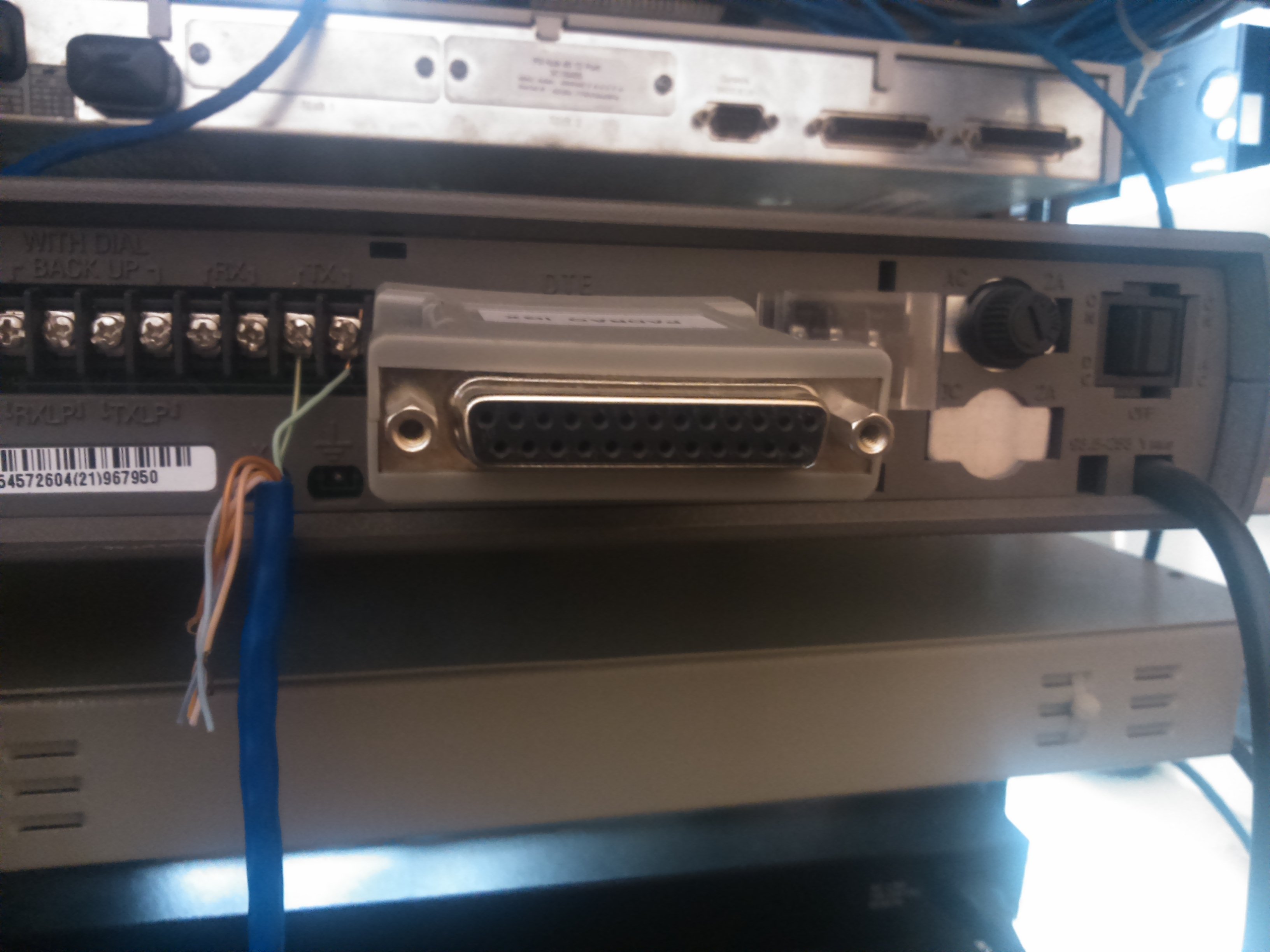

Os roteadores cisco possuem interfaces físicas proprietárias. Foi utilizado um cabo cisco, com conector próprio para ligar no router e na outra ponta um conector do tipo V.35. Como os conectores no bastidor de modens era do tipo DB25 foi necessário utilizar um adaptador para ligarmos os pinouts da interface v.35 com o DB25.

Utilizamos um transceiver para converter a porta AUI do roteador em uma interface ETH para conectarmos a LAN de acesso a Internet.

Ronaldo, Vinicius, Lucas Gomes, João Vitor, Stephany, Fernando 1. Que mudanças foram necessárias realizar nos Routers? O modem Digitel DT34 provê para conexão com o DTE um conector tipo D. padrão ISO2110-1980, fêmea, de 25 pinos, cujo os sinais, atendem o padrão Telebras. O Router Cisco 1750 possui uma interface proprietária, acompanhado de um cabo com interface V.35, cujo sinais da norma ISO2110. Portanto, é necessário o uso de adapatador V.35 para DB25 e um conector IGX devido a diferença entre os padrões de posição dos sinais do padrão Telebrás e ISO2110. Além da configuração do protocolo, IP das interfaces e roteamento. 2. Que mudanças foram necessárias realizar nos links? A linha privativa a dois fios entre o modem esquerdo e central não sofreu modificação nas interface e conexões. 3. Foi necessário uso de novos equipamentos ou componentes de rede? Usamos adaptadores V.35 - DB25 e IGX para o modem. Para conexão com o DTE, o CISCO 1750 provê uma interface padrão Ethernet de 100Mbps. |

| 16/04 - Modens Analógicos |

|---|

16/04 - Modens AnalógicosResumo da aula:

|

| 23/04 - Modens - Principais Circuitos |

|---|

23/04 - Modens - Principais CircuitosResumo da aula:

|

| 28/04 - Modens e enlaces de teste |

|---|

28/04 - Modens e enlaces de testeResumo da aula:

|

| 30/04 - Modens Digitais |

|---|

30/04 - Modens DigitaisResumo da aula:

|

| 05/05 - Modens - Exercícios |

|---|

05/05 - Modens - ExercíciosResumo da aula:

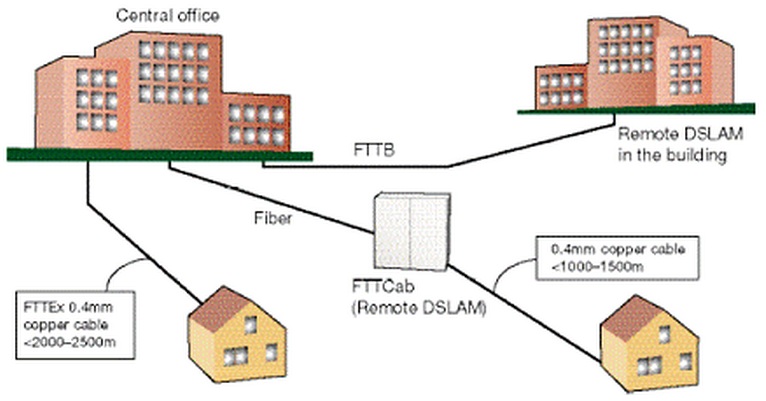

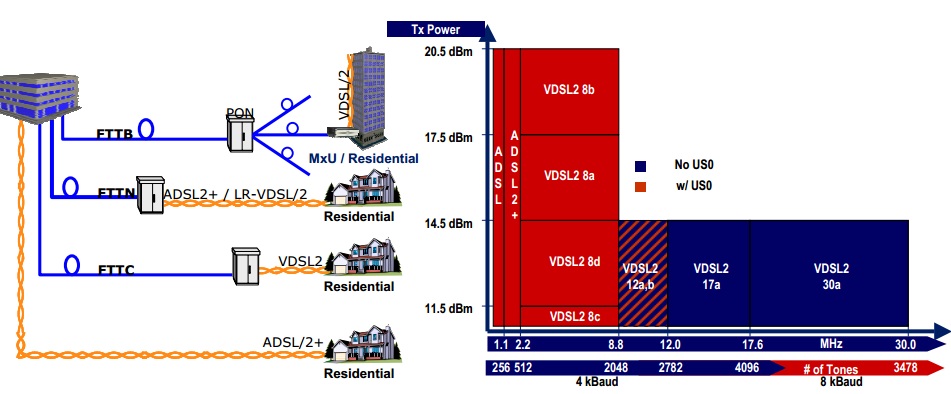

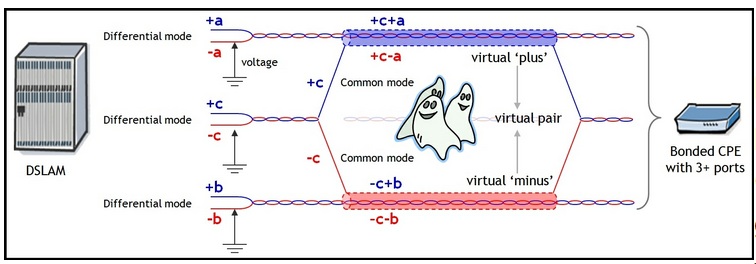

Realize uma pesquisa sobre as tecnologias VDSL e FTTx (Fiber To The: onde x pode ser B (building - na edificação do cliente), Ex (Exchange - no DG da operadora e N (node ou Cab-Cabinet - no armário digital da operadora) e encontre a relação entre elas de tal forma que explique como as operadoras tem provido serviços de internet e/ou telefone e/ou TV (triple play) que conseguem alcançar taxas de até 300Mps para usuários conectados com cabeamento comum telefônico - DSL (Digital Suscriber Line). É obrigatório apresentar as abordagens: bonding, vectoring e phantom na ativação desses enlaces. Duas equipes (as mesmas que fizeram as atividades AI de 14/04) devem registrar o resumo da pesquisa no espaço abaixo, nessa aula: EQUIPE A: Vivendo e aprendendo com VDSLGiulio, Gustavo, Walter, Adalvir, Ronaldo.

Técnicas como Bonding (união), servem para extender o alcançe ou capacidade de uma rede com tecnologias xDSL aumentando o número de canais disponíveis. Outra técnica, Vectoring (“vetorização”), foca em mitigar interferências que podem afetar aplicações de tecnologia xDSL quando estas são utilizadas para transmissões de velocidades superiores à 15Mbps para se obter uma melhor relação sinal ruído, que involve medir todo o ruído da linha e gerar um tipo de anti-fase (um sinal inverso a tal ruído). Já o modo phantom cria um canal virtual extra junto do par metálico, inicialmente proposta em torno de 1880 para se acrescentar uma linha de telefone virtual extra. É possível de se combinar estas três tecnologias para se obter velocidades maiores ainda com tecnologias xDSL. Em um teste realizado pela Alcatel-Lucent’s Bell Labs , foi possível de se obter taxas de transmissão ainda maiores (300 Mbps), com uma distância de 400 metros. EQUIPE B: VDSLO VDSL2 (Very-High-Bit-Rate Digital Subscriber Line 2, ITU-T G.993.2 Standard), é o padrão mais avançado para comunicação em banda larga por fio do tipo DSL e explora a infraestrutura existente dos fios de cobre que foram desenvolvidos originalmente para os serviços de telefonia. Podem ser disponibilizadas através de centrais telefônicas próximas dos clientes ou edifícios. Tipos de implantações de VDSL

BondingA largura de banda trazido para o consumidor como vdsl2 pode ser dado um impulso adicional através do bonding que seria a prática de combinar múltiplos pares de fios para aumentar a capacidade disponível, ou estender o alcance da rede cobre. A ligação para VDSL2 normalmente combina 2 linhas em um único "grande cano" virtual que permite as operadoras o dobro da taxa de bits para assinantes existentes (desde que você está usando 2 linhas). Como alternativa, que lhes permite oferecer os mesmos bitrates em distâncias mais longas (que abrange os assinantes que eram anteriormente fora do alcance, reduzindo assim o número de armários que precisam ser construídos para cobrir uma determinada área. VectoringVectoring no VDSL2 funciona em um único par e é baseado no conceito de "cancelamento de ruído", é calculada a interferência entre todos os pares de uma ligação, com base nos sinais reais, usasse esta informação para gerar um sinal de cancelamento de ruído em cada par, removendo eficazmente toda a diafonia. O ganho líquido é entre 25% e 100%. Com VDSL2 Vectoring , falamos de velocidades de 100 Mbps em loops de até 400 metros de comprimento e 40 Mbps quando a distância à central atinge quilômetros. PhantomEnsaios de laboratório que envolvem uma combinação de diferentes tecnologias (vectoring e Bonding) têm demonstrado que o VDSL2 pode transportar tráfego de até 300 Mbps em distâncias de cerca de 400 metros ou 100 Mbps a 1 km. Este desenvolvimento reforça a necessidade de usar o cobre à frente de fibra para criar o mercado para serviços de alta qualidade multimídia. Os fornecedores já estão olhando para além do vectoring, por exemplo, combinando-a com o Bonding para entregar bitrates ainda mais elevados. A Alcatel-Lucent demonstrou uma combinação de vectoring com Bonding, em um conceito bem conhecido analógico chamado de "Phantom". Esta combinação permite o transporte de três canais com mais de dois pares físicos, proporcionando assim até 300Mbps. Descrição de funcionamentoVocê começa a partir de uma única linha. Em um ambiente livre de ruído, isso faz com que você tenha até 100Mbps. Quando uma segunda linha é adicionada as taxas de dados não aumentam a 2 x 100 Mbps devido a diafonia (crosstalk, interferência). A segunda linha irá adicionar um extra de 80 Mbps, mas a taxa de bits na primeira linha também irá cair para 80Mbps. A Vetorização vai eliminar essa restrição induzida por ruído, os 300 Mbps são alcançados pela adição de um terceiro par virtual, utilizando a vectorização para eliminar o efeito de interferência, e, em seguida, o Bonding. Criando um terceiro circuito virtual "Phantom" normalmente irá aumentar o throughput em cerca de 50 Mbps. O ganho é de novo impactado, devido à diafonia adicional gerada por este terceiro circuito de nome "Phantom" . Mas quando vectoring é aplicada a fim de eliminar crosstalk obtemos 3 x 100 Mbps. |

| 07/05 - Redes Locais |

|---|

07/05 - Redes LocaisResumo da aula:

|

| 12/05 - Avaliação A2 e Protocolos MAC |

|---|

12/05 - Avaliação A2 e Protocolos MACResumo da aula:

|

| 14/05 - Arquitetura IEEE 802 |

|---|

14/05 - Arquitetura IEEE 802Resumo da aula:

|

| 19/05 - Desempenho de Redes Locais e Segmentação de Rede | ||||||

|---|---|---|---|---|---|---|

19/05 - Desempenho de Redes Locais e Segmentação de Rede

Tecnologias de LAN switchesSwitches store-and-forward X cut-through

Algumas animações mostrando o funcionamento de switches store-and-forward e cut-through:

Interligando redes locaisInterligação de LANs (norma IEEE802.1D)

Laboratório sobre LANsDesempenho de Redes LocaisObjetivos

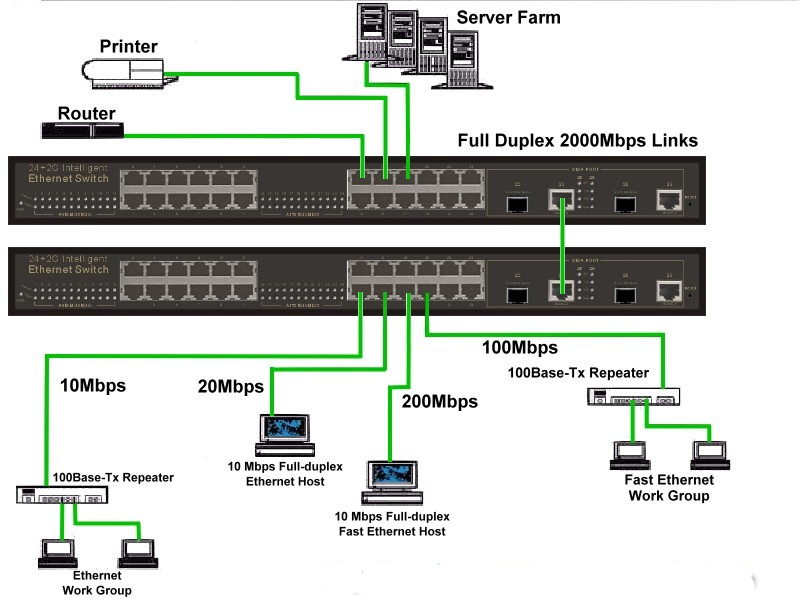

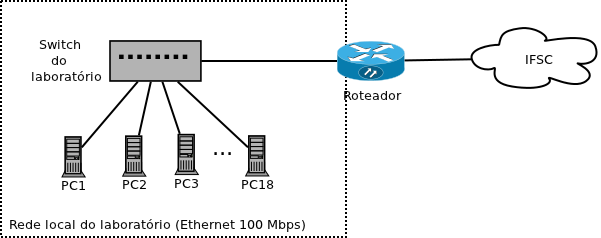

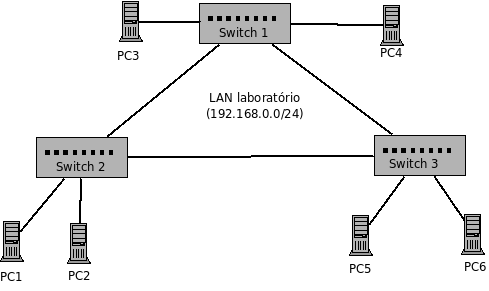

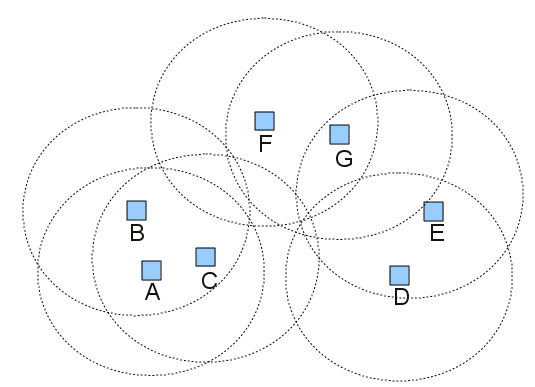

IntroduçãoRedes locais Ethernet (padrão IEEE 802.3 e extensões) são compostas de equipamentos que se comunicam, denominados estações (STA na norma IEEE 802.3), de equipamentos que os interligam (hubs e switches), e do meio de transmissão. A figura abaixo ilustra uma rede local hipotética com seus vários componentes.

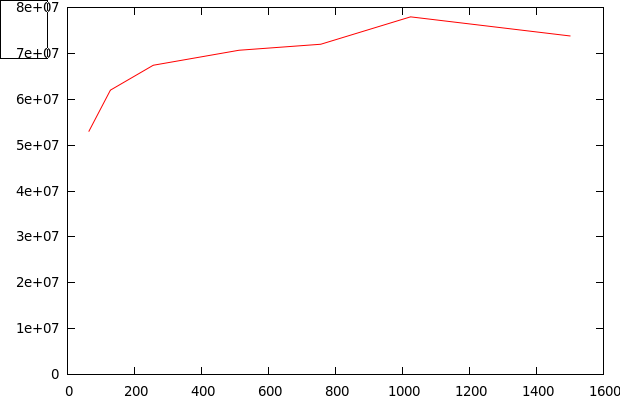

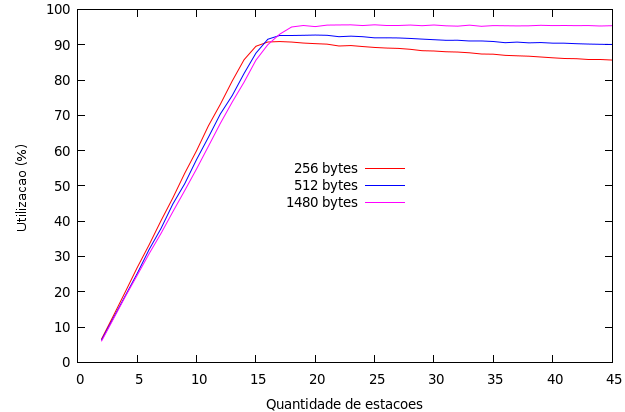

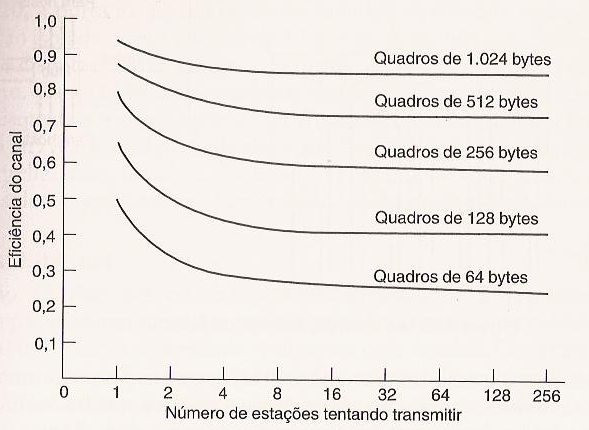

Essas características importantes devem fazer com que uma LAN com switches tenha um desempenho superior a uma LAN com hubs. Por desempenho entenda-se um número menor de colisões sob tráfego intenso (ou mesmo ausência total de colisões), e maior capacidade de canal vista por cada equipamento conectado ao switch. Utilização do meio de transmissão em uma rede local com MAC do tipo CSMA/CDNesta seção mostra-se como estimar o desempenho do CSMA/CD por meio de experimentos para medir a utilização máxima do meio. Esses experimentos podem ser feitos usando uma rede real, com computadores interligados por hubs, ou com um simulador. Em ambos os casos deve-se fazer com que vários computadores gerem tráfego intenso na rede, e calcular ao final a utilização do meio da seguinte forma:

O total de quadros recebidos pode ser obtido em qualquer um dos computadores.

RoteiroA rede de teste para o experimento será composta de computadores ligados a um switch Ethernet a 100 Mbps em modos half ou full-duplex. Serão sintetizados tráfegos intensos, de forma a poder comparar o desempenho das transmissões nos dois casos.

Exercícios sobre a Atividade: da Colisão à ComutaçãoO acesso ao meio ethernet com CSMA/CD é probabilístico: uma estação verifica se o meio está está livre antes de iniciar uma transmissão, mas isso não impede que ocorra uma colisão (apenas reduz sua chance). Se acontecer uma colisão, cada estação envolvida usa esperas de duração aleatória para desempate, chamadas de backoff. A ideia é que as estações sorteiem valores de espera diferentes, e assim a que tiver escolhido um valor menor consiga transmitir seu quadro. As colisões e esperas (backoffs) impedem que esse protocolo de acesso ao meio aproveite totalmente a capacidade do meio de transmissão. No entanto, nas gerações atuais do padrão IEEE 802.3 (Gigabit Ethernet e posteriores) o CSMA/CD não é mais utilizado. Nessas atualizações do padrão, o modo de comunicação é full-duplex (nas versões anteriores, que operavam a 10 e 100 Mbps, há a possibilidade de ser half ou full-duplex). Se as comunicações são full-duplex, então conceitualmente não existem colisões. Isso se deve ao fato de que nessas novas versões cada estação possui uma via exclusiva para transmitir e outra para receber, portanto não existe mais um meio compartilhado.

|

| 21/05 - LANs Virtuais | |||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

21/05 - LANs Virtuais

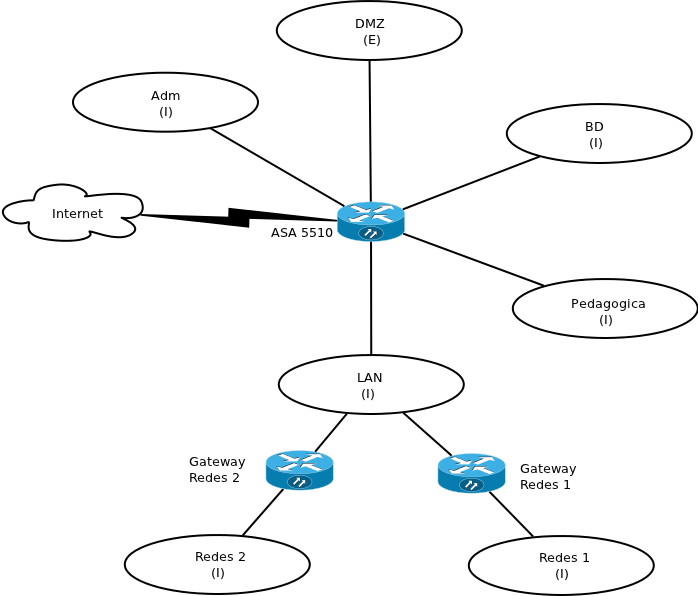

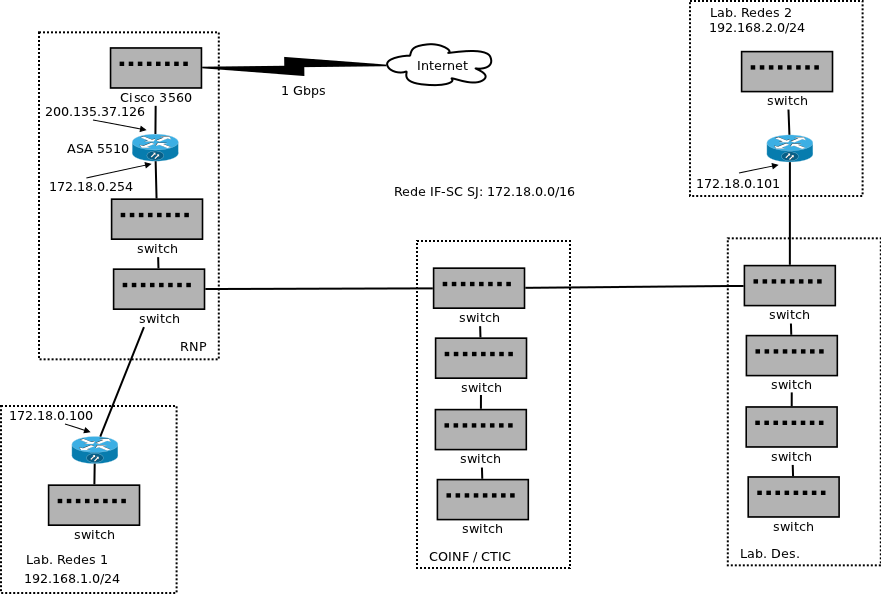

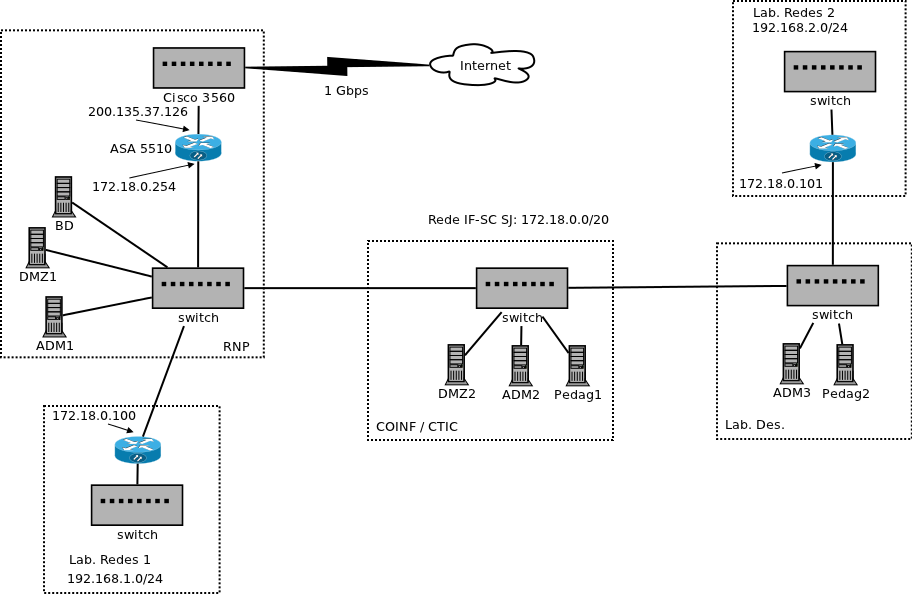

A equipe que administra a rede do campus São José estudou uma reestruturação dessa rede. Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral do campus precisaria ser segmentada inicialmente em cinco novas subredes, denominadas:

Segmentação físicaA segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, contendo seus switches e cabeamentos. No entanto, para adotar esse tipo de segmentação, algumas modificações precisarão ser feitas na infraestrutura de rede existente. Observe a estrutura física da rede do campus:

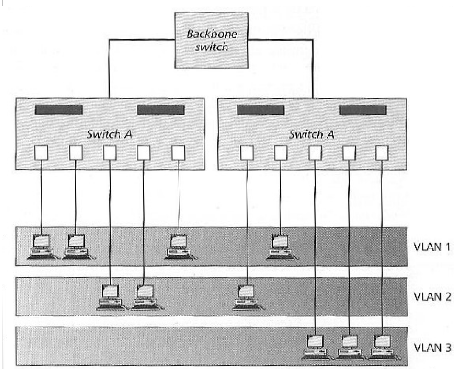

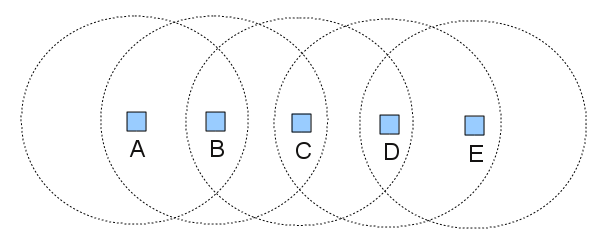

Segmentação com VLANsSe a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura: No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches. Redes locais virtuais são técnicas para implantar duas ou mais redes locais com topologias arbitrárias, usando como base uma infraestrutura de rede local física. Isso é semelhante a máquinas virtuais, em que se criam computadores virtuais sobre um computador real.

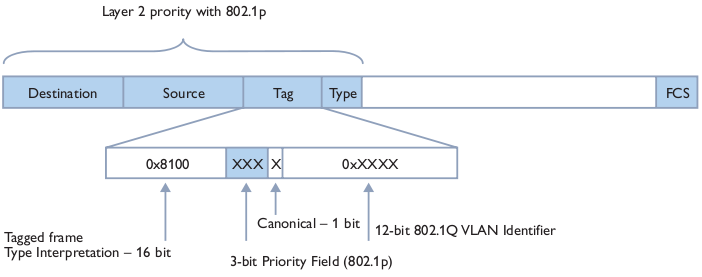

Padrão IEEE 802.1qOs primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes. Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

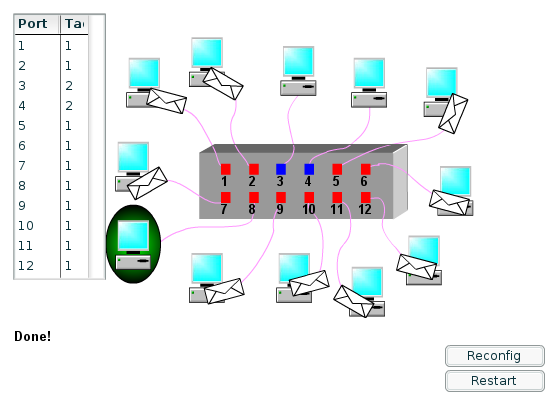

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

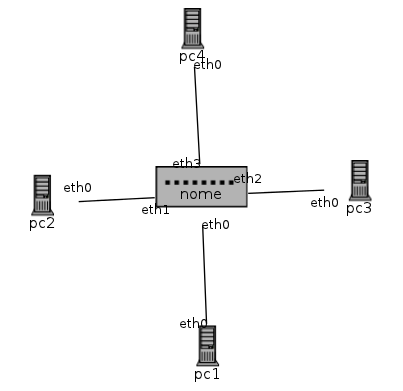

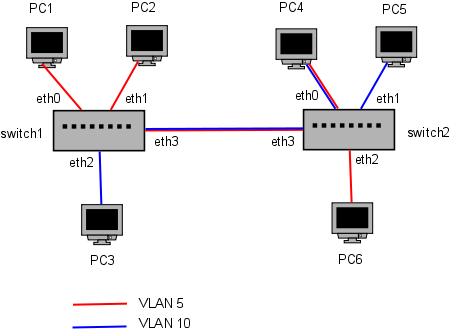

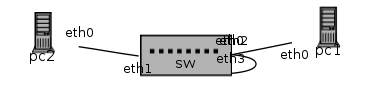

Redes locais e VLANsExemplo: a configuração do Netkit mostrada abaixo cria uma pequena rede composta por um switch e quatro computadores. Além disso, foram definidas duas VLANs (VLAN 5 e VLAN 10). Com isso, os computadores pc1 e pc4 pertencem a VLAN 5, e os computadores pc2 e pc3 estão na VLAN 10. Execute a rede abaixo e teste a comunicação entre os computadores - quais computadores conseguem se comunicar ?. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

Exercício: Redesenhe a topologia LÓGICA para essa rede!

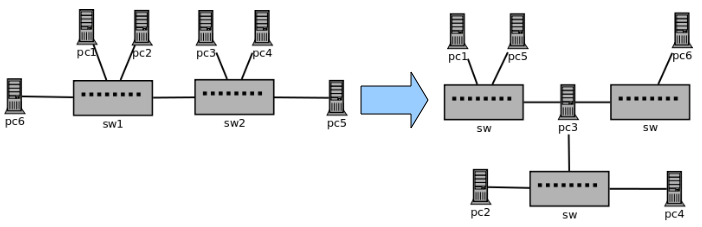

Atividade 1Na figura abaixo, a rede da esquerda está fisicamente implantada em uma pequena empresa. No entanto, uma reestruturação tem como objetivo modificá-la de acordo com o diagrama mostrado à direita. Essa alteração da rede deve ser feita sem adicionar switches ou modificar o cabeamento (tampouco devem-se mudar as conexões de pontos de rede às portas de switches). Faça essa modificação usando o Netkit.

A nova rede do IFSC-SJDesafio: Voltando à segmentação da rede do campus São José, implemente a nova rede usando VLANs!

Primeiro isso será realizado usando o Netkit, e em seguida será implantado no laboratório. Para simplificar a rede, vamos assumir que a topologia física está implantada como mostrado na figura acima, à esquerda.

|

| 26/05 - Praticando VLANs com SWITCH Catalyst CISCO 2960S | |||||

|---|---|---|---|---|---|

26/05 - Praticando VLANs com SWITCH Catalyst CISCO 2960SUso dos Switches do Laboratório para a criação de VLANs

|

ip default-gateway 192.168.1.1 ip http server ip http secure-server |

line con 0 line vty 0 4 password CISCO login line vty 5 15 password CISCO login enable secret CISCO wr </syntaxhighlight> Para zerar a configuração:

|

depois executar os comandos anteriores via console |

</syntaxhighlight> Configurando vlan no switch

|

| 28/05 - Protegendo a rede com Spannig Tree Protocol (STP) - IEEE802.3d |

|---|

28/05 - Protegendo a rede com Spannig Tree Protocol (STP) - IEEE802.3dO problema dos ciclos (caminhos fechados) em uma rede local ethernetBibliografia associada:

Outros materiais:

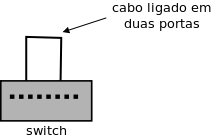

Após implantar a nova rede do IF-SC SJ, a equipe da gerência de rede passou a acompanhar seu uso pela comunidade escolar. E um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede em um laboratório (que está na Subrede Pedagógica). Quer dizer, ele fez algo assim com um dos switches da rede:

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa ficaria travada devido a um efeito chamado de tempestade de broadcasts (broadcast storm). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol, definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa.

Agora vamos observar o STP em ação na rede abaixo

sw1[type]=switch

sw2[type]=switch

sw3[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

# Ativação do STP nos switches

sw1[stp]=on

sw2[stp]=on

sw3[stp]=on

sw1[eth0]=sw1-sw2

sw1[eth1]=sw1-port1

sw1[eth2]=sw1-sw3

sw2[eth0]=sw1-sw2

sw2[eth1]=sw2-port1

sw2[eth2]=sw2-sw3

sw3[eth0]=sw1-sw3

sw3[eth1]=sw3-port1

sw3[eth2]=sw2-sw3

pc1[eth0]=sw1-port1:ip=192.168.0.1/24

pc2[eth0]=sw2-port1:ip=192.168.0.2/24

pc3[eth0]=sw3-port1:ip=192.168.0.3/24

Abra o wireshark ou tcpdump em qualquer interface da rede e observe todos os parâmetros do pacote BPDU trocados entre Switches. Neste momento o algorítimo do STP já executou todas as suas etapas e convergiu bloqueando portas para tornar a rede em uma topologia tipo árvore. Os pacotes BPDU irão aparecer periodicamente nessa rede até que exista uma falha ou mudança na topologia física para que exista uma nova etapa do algorítimo STP. Atividade 1Vamos realizar um experimento para entender melhor como funciona o STP.

Switches reais usualmente possuem suporte a STP (Spanning Tree Protocol) para possibilitar haver enlaces redundantes em uma rede local. No Netkit podem-se criar redes em que se usa o STP, que deve ser ativado no switches.

sw1[type]=switch

sw2[type]=switch

sw3[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024

sw2[stp]=on:bridge_priority=128

sw3[stp]=on:bridge_priority=500

sw1[eth0]=sw1-sw2

sw1[eth1]=sw1-port1

sw1[eth2]=sw1-sw3

sw2[eth0]=sw1-sw2

sw2[eth1]=sw2-port1

sw2[eth2]=sw2-sw3

sw3[eth0]=sw1-sw3

sw3[eth1]=sw3-port1

sw3[eth2]=sw2-sw3

pc1[eth0]=sw1-port1:ip=192.168.0.1/24

pc2[eth0]=sw2-port1:ip=192.168.0.2/24

pc3[eth0]=sw3-port1:ip=192.168.0.3/24

A configuração do STP se faz pelo atributo especial stp a ser especificado para cada switch. A opção on ativa o STP, e bridge_priority define a prioridade do switch no escopo do STP. Como os switches podem ser configurados com múltiplas vlans, o STP deve ser ativado apropriadamente. Isso significa que cada vlan deve ter o STP rodando de forma independente. A configuração do Netkit para especificar o STP para cada vlan segue abaixo: sw1[type]=switch

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024:vlan=5

sw1[stp]=on:bridge_priority=512:vlan=10

Nesse exemplo, o switch sw1 tem o STP ativado na vlans 5 e 10. Os parâmetros do STP inclusive podem ser diferentes em cada vlan, já que ele opera em cada uma de forma independente (i.e. o STP em uma vlan não interfere com o STP em outra vlan). Vlans em que o stp não foi explicitamente ativado usarão a configuração default do stp, a qual é definida omitindo-se informação sobre vlan: # Configuração default do STP em um switch ... vale para todas as vlans em que

# o stp não foi configurado individualmente.

sw1[stp]=on

# A configuração default pode conter quaisquer opções do stp, menos vlan:

sw2[stp]=on:bridge_priority=2000

Um último detalhe sobre o STP diz respeito ao custo e prioridade de cada porta do switch. No STP usado em switches reais, o custo de uma porta é dado pela sua velocidade. Assim, portas mais velozes têm custo menor que portas mais lentas, como por exemplo portas 1 Gbps comparadas a 100 Mbps. No Netkit não existe essa diferenciação entre as interfaces ethernet por serem emuladas, mas pode-se especificar manualmente o custo de cada interface a ser usado pelo STP. A configuração necessária deve ser colocada em cada porta da seguinte forma: sw1[type]=switch

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024

sw1[eth0]=port0:stp_cost=10

sw1[eth1]=port1:stp_cost=100

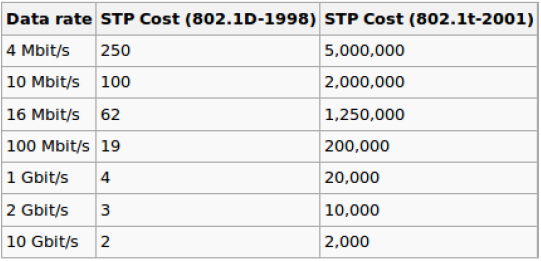

Assim, nesse exemplo a interface eth0 do switch sw1 tem custo STP 10, e a interface eth1 tem custo 100. Os custos de interfaces de acordo com a norma IEEE 802.1d pode ser visto na seguinte tabela:

# STP no switch:

# bridge_priority: prioridade do switch no STP

# hello_time: intervalo entre envios de BPDU

# max_age: tempo máximo que o STP pode ficar sem receber uma atualização de BPDU de outro switch

# forward_delay: atraso para enviar uma BPDU notificando uma mudança de configuração do STP

# on: ativa o STP

# off: inicia com STP desativado

sw1[stp]=on:vlan=10:bridge_priority=100:hello_time=2:max_age=10:forward_delay=1

# Porta do switch: pode ter as opções stp_cost (custo da porta) e stp_prio (prioridade da porta)

sw1[eth0]=port0:stp_cost=10:stp_prio=1

|

| 02/06 - Agregamento de enlaces ou Port Aggregation - Exercícios |

|---|

02/06 - Agregamento de enlaces ou Port Aggregation - Exercícios

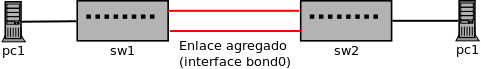

Padrão IEEE802.1ax (anterior IEEE802.1ad) Agregamento de enlacesAgregação de enlace (bonding ou port trunking) O Linux possui suporte a agregação de enlaces, em que se agrupam interfaces ethernet (vinculação de portas) de forma a parecerem uma única interface (chamado de Linux Channel Bonding). A interface agregada tem prefixo bond, e assim deve ser identificada como bond0, bond1 e assim por diante. Para criar um enlace agregado no Netkit basta declarar em um switch uma interface desse tipo. A sintaxe da declaração é praticamente idêntica a de interfaces ethernet, como se pode ver abaixo: pc1[type]=generic

pc2[type]=generic

sw1[type]=switch

sw2[type]=switch

pc1[eth0]=sw1-port0:ip=192.168.0.1/24

pc2[eth0]=sw2-port0:ip=192.168.0.2/24

sw1[eth0]=sw1-port0

sw2[eth0]=sw2-port0

# Define em cada switch uma interface bond0 que agrega dois enlaces.

# O enlace agregado deve ser composto por uma ou mais interfaces ethernet.

# O nome do enlace agregado é sw1-sw2 no exemplo.

sw1[bond0]=sw1-sw2:interfaces=eth1,eth2

sw2[bond0]=sw1-sw2:interfaces=eth1,eth2

Nesse exemplo o enlace agregado foi criado entre os switches sw1 e sw2. Como se pode notar, existe uma opção de configuração adicional interfaces, usada para listar as interfaces ethernet a serem agrupadas. Essas interfaces não devem ser declaradas explicitamente. Além disso, não se podem configurar VLANs na interface agregada (bond0 no exemplo). Por fim, mais de um enlace agregado pode ser criado no mesmo switch, bastando identificá-los por interfaces bond diferentes (bond1, bond2, ...). O exemplo acima cria a seguinte rede: Port Trunking com Switches CISCOConsulte o link [sobre Etherchannel ou PAgP] Use: Use "show etherchannel 1 summary" para visualizar as portas vinculadas ao canal de portas 1 .É importante destacar que a parte de trunk 802.1Q e permissão de VLANs já está OK. Consulte o link [sobre Protocolo LACP] Neste caso está se utilizando o padrão [| IEEE802.1ad (ou IEEE802.1ax - mais recente)]. A diferença fica por conta do uso do modo "active" no lugar de "on". Cascateamento versus EmpilhamentoOs switches ainda possuem uma facilidade em nível físico chamada empilhamento (ou stack) que tem a função de ampliar as capacidades de portas sem comprometer significativamente a latência de pacotes em trânsito (fase forwarding). O mais eficiente, porém com mais custo, é o empilhamento por backplane onde um cabo proprietário de comprimento não maior que 1 metro, é conectado entre portas de entrada e saída específicas para este fim, geralmente na trazeira do switch, formando um anel dos swicthes empilhados. Os switches empilhados se comportam como um só e a gerência deles é muito mais facilitada com um único endereço IP. Já o cascateamento usando portas comuns ou portas específicas de altas taxas (fibra) chamadas UPLINK, mesmo usando o agregamento de link exposto na seção anterior, resolve a questão do congestionamento de toda a transferência de dados oriundas/destinadas aos ramos descendentes destas portas mas torna-se difícil a gerência de cada switch e a latência além de reduzir o desempenho da rede pode impedir até o funcionamento de algorítimos como o STP. |

| 09/06 - Redes sem fio e o Padrão IEEE 802.11 |

|---|

09/06 - Redes sem fio e o Padrão IEEE 802.11

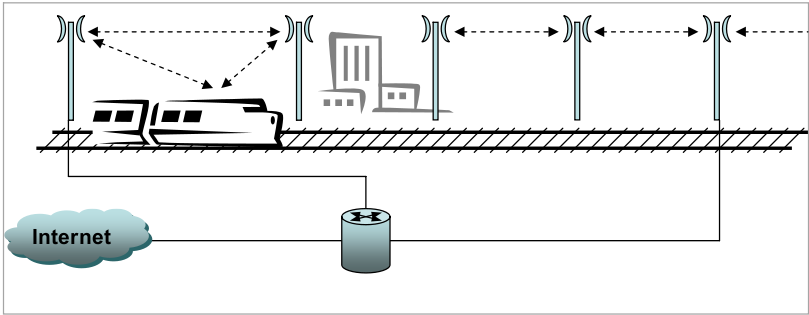

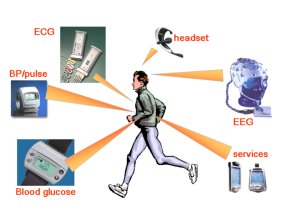

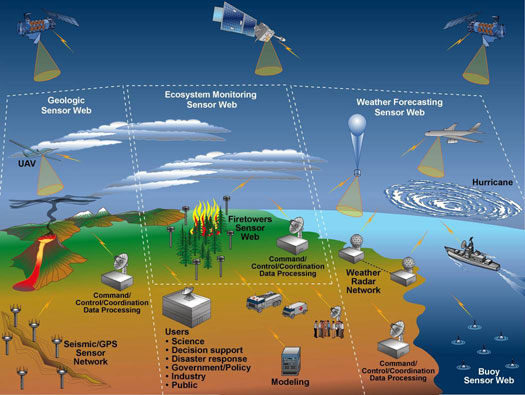

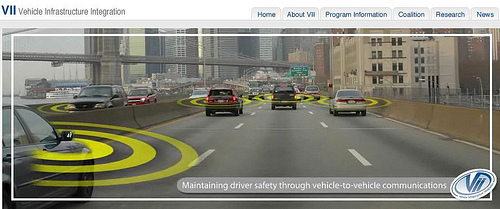

IntroduçãoRedes sem-fio se tornaram uma tecnologia largamente difundida e de uso corriqueiro, principalmente em sua versão para redes locais. Graças a ela, as pessoas não precisam usar cabos para ter acesso à rede, e podem se comunicar em qualquer localização dentro do alcance da rede sem-fio. Mesmo usuários em movimento podem se manter em comunicação pela rede sem-fio. Essas características atraentes da tecnologia fazem com que ela seja naturalmente desejável nas LANs A implantação de uma rede sem-fio deve atender alguns requisitos levantados pelo administrador de uma rede, os quais serão discutidos ao longo desta seção. Antes de pensar nos detalhes a serem observados, devem-se conhecer as características de comunicação de dados por um canal sem-fio e os mecanismos inventados para efetuar esse tipo de comunicação. Alguns usos de redes sem-fio

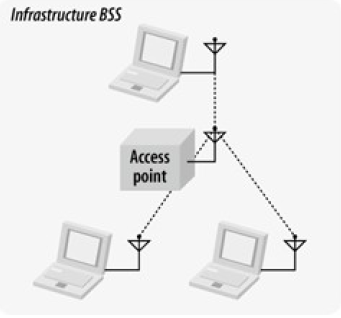

O Padrão IEEE 802.11Dentre as várias tecnologias de comunicação sem-fio existentes, o padrão IEEE 802.11 para redes locais tem ampla utilização. Conhecido popularmente como Wi-Fi (um trocadilho com Hi-Fi, uma qualidade atribuída a aparelhos de som e que significa High-Fidelity), está presente praticamente em todos os lugares hoje em dia - desde escolas, empresas, aeroportos, supermercados, restaurantes, cafés e residências, e até mesmo em espaços abertos de cidades (ver Cidades Digitais). Muitos dos problemas existentes nesse tipo de rede (alguns resolvidos e outros não), e características de funcionamento, são comuns a outras tecnologias menos conhecidas, porém também importantes em suas áreas de aplicação. Por isso nosso estudo se concentrará nesse padrão de redes sem-fio, para conhecê-lo com razoável profundidade. Como consequência, além de entender como funciona uma rede IEEE 802.11, os conhecimentos obtidos habilitarão a compreensão de outras tecnologias de redes sem-fio.

Os problemas dos nós ocultos e nós escondidosSimulações (animações) sobre CSMA/CA

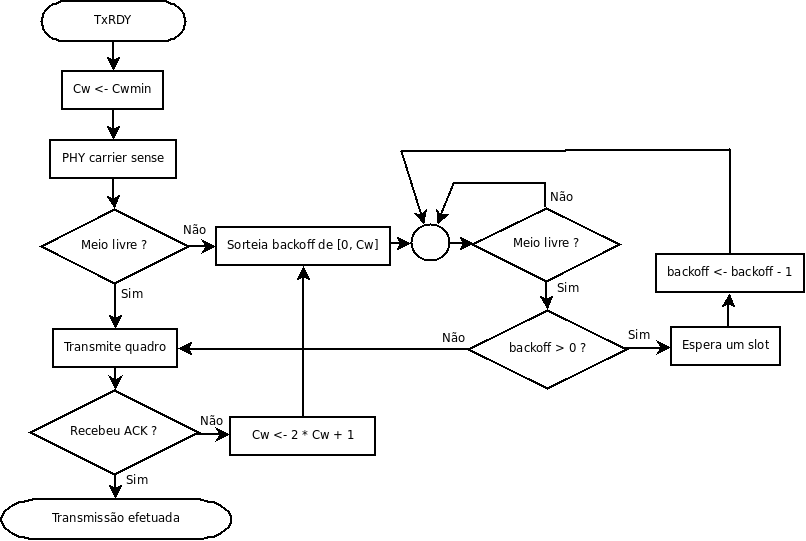

O Protocolo CSMA/CAPode-se descrever em alto-nível o algoritmo do CSMA/CA (simplificando alguns detalhes) com o fluxograma abaixo:

Uso de RTS/CTS para tratar nodos escondidos

|

| 11/06 - Tecnologias IEEE 802.11 - Avaliação A3 |

|---|

11/06 - Tecnologias IEEE 802.11 - Avaliação A3

|

| 16/06 - Correção Avaliação A3 |

|---|

11/06 - Correção Avaliação A3

|

| 18/06 - Tecnologias IEEE 802.11 - MAC |

|---|

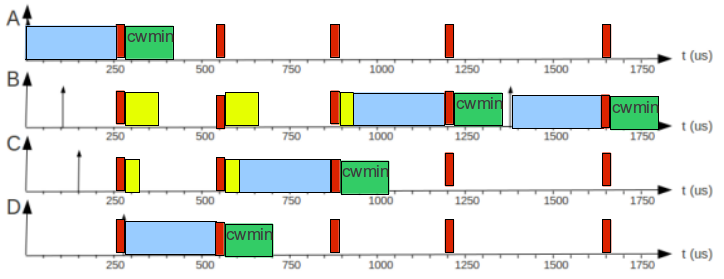

18/06 - Tecnologias IEEE 802.11 - MAC

Legenda:

Façam os demais diagramas adotando a mesma interpretação acima!!! |

| 23/06 - Implantando Redes WiFi | ||||||||

|---|---|---|---|---|---|---|---|---|

23/06 - Implantando Redes WiFi e reta final do semestreOrientações para o final do semestreTarefas pendentes: AE1 - Finalize as atividades das aulas do dia 17 e 24/3- Atividade: Em 2 grupos.

- Orientações: Lembrem-se de considerar que os dados levantados sobre o experimento com FR ficou limitado as conexões ponto à ponto com enlaces de mesma velocidade (2Mbps) e sem CIR. A5 - Seminário Qos e Segurança na camada de enlace e física

- Atividade: Em dupla ou trio

Aulas finais:

Aula de hoje

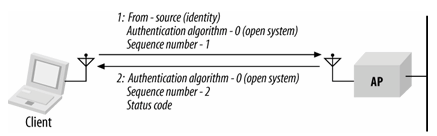

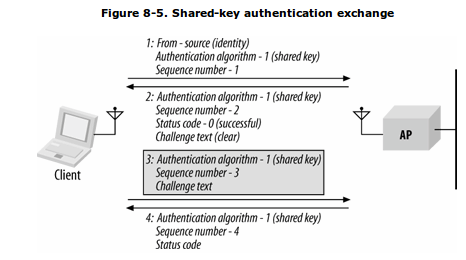

Autenticação e associaçãoOriginalmente foi definido na norma IEEE 802.11 que uma estação precisa se autenticar e associar a um BSS para poder transmitir dados. Em sua forma mais simples, esses procedimentos demandam apenas quatro quadros de controle no total, sendo dois para cada operação. A sequência de autenticação em sua forma mais simples é denominada Autenticação aberta, mostrada abaixo:

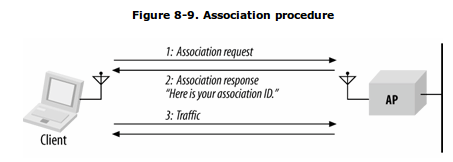

Uma vez estando a estação em estado autenticado, deve ocorrer a associação com o AP. Na associação o AP registra a existência da estação de forma que o sistema de distribuição (DS, que interliga os AP) saiba em que AP se encontra essa estação e possa assim lhe encaminhar quadros. A norma IEEE 802.11 proíbe explicitamente a associação a mais de um AP simultaneamente.

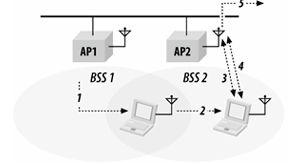

Transição de BSSEm redes IEEE 802.11 com mais de um AP, para ampliar a área de cobertura, estações que se movimentam podem precisar migrar de um AP para outro. Essa operação se chama transição de BSS (também conhecida como handover ou roaming). A transição se desencadeia quando o sinal do enlace com o AP atual tem sua qualidade abaixo de um determinado limiar. Isso faz com que um novo AP seja procurado (varredura, ou scanning). Ao escolher um novo AP, a estação precisa nele se autenticar e associar. A autenticação depende do método usado (aberto, WPA-PSK à esquerda, ou WPA-EAP à direita)

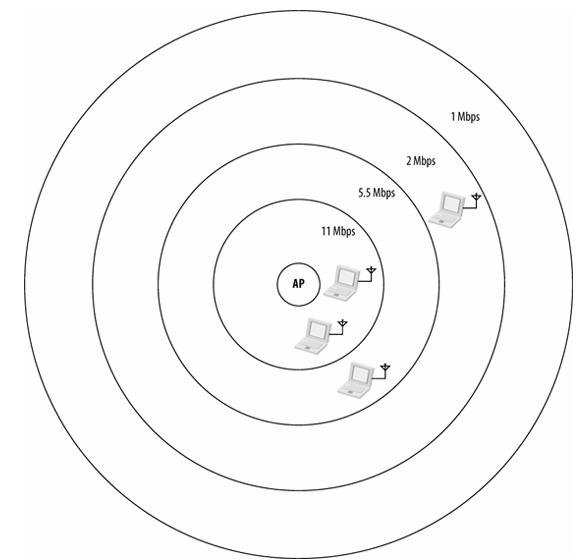

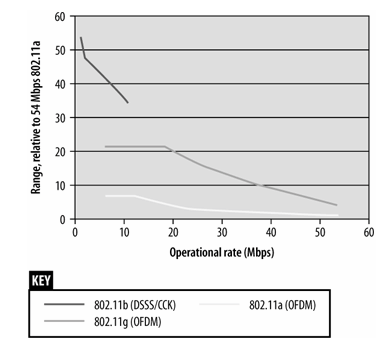

A qualidade do sinal depende da modulação usada (e da taxa de dados), assim o limiar entre um BSS e outro depende de como as estações medem a qualidade de sinal e quais as taxas mínimas aceitáveis. A figura abaixo ilustra possíveis alcances para diferentes taxas de dados.

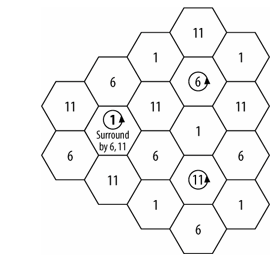

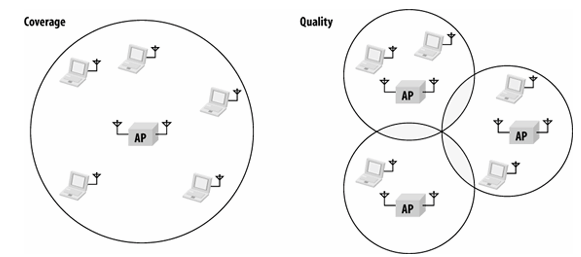

Assim, a cobertura de uma área envolve um planejamento que leve em conta as taxas mínimas desejáveis e as características dos equipamentos (potências de transmissão e ganhos de antenas) e do ambiente (existência de obstáculos, reflexões, e fontes de ruído). Além disso, deve-se minimzar a interferência entre BSS vizinhos, o que pode ser feito escolhendo-se canais que não se sobreponham. A figura abaixo mostra conceitualmente como se podem escolher os canais dos AP para atingir esse objetivo.

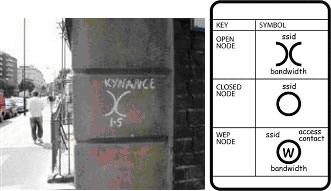

Existem inclusive símbolos (warchalking) usados para indicar em ruas e edifícios a existência de redes sem-fio abertas. Esta rápida explicação sobre warchalking foi obtida em um artigo sobre WarChalking: O warchalking foi criado pelo web designer Matt Jones que, enquanto almoçava com dois amigos, viu alguns estudantes

utilizando conexões wireless para trabalhar a partir de uma praça pública, como se fosse um escritório. Um dos amigos de

Matt lembrou-se de uma “linguagem” de sinais utilizada por mendigos e viajantes com o objetivo de informar onde poderiam

achar comida grátis, uma cama confortável ou até mesmo encrenca, e surgiu a idéia de demarcar a presença de redes wireless

com sinais parecidos.

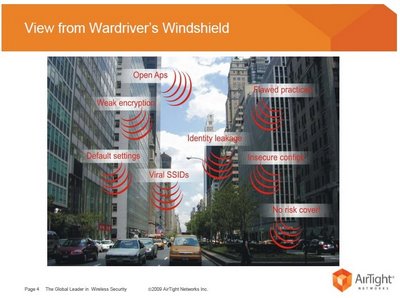

O primeiro mecanismo de segurança para redes IEEE 802.11 foi WEP (Wired Equivalent Privacy), que foi projetado para prover um acesso com mesmo nível de segurança que acesso cabeado. O acesso à rede é concedido a quem conhecer uma senha compartilhada, sendo que as comunicações entre usuários e ponto de acesso são encriptadas (cada usuário obtém uma chave exclusiva, que é gerada durante a negociação inicial com o AP). Na prática, WEP procura prover somente o serviço de sigilo, e nem isso faz bem feito. O seguinte fragmento de texto obtido na Wikipedia explica porque atualmente WEP não deve ser usado em hipótese alguma: WEP is one of the least secure forms of security. A network that is secured with WEP has been cracked in 3 minutes

by the FBI.[1] WEP is an old IEEE 802.11 standard from 1999 which was outdated in 2003 by WPA or

Wi-Fi Protected Access.

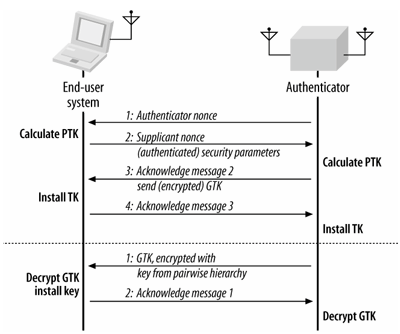

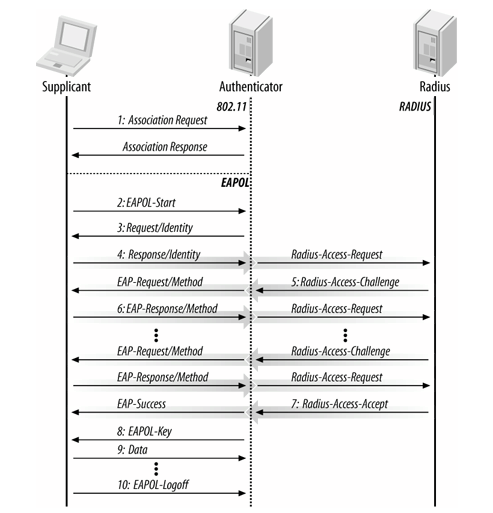

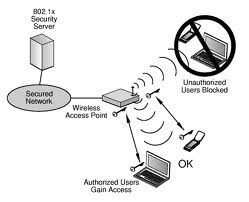

Há outros mecanismos de segurança usados em redes IEEE 802.11 que contemplam todos os requisitos acima (WPA-EAP, WPA Enterprise), ou parcialmente (WPA-PSK ou WPA Personal), e que estão definidos no padrão IEEE 802.11i. WPA-EAP aproveita a infraestrutura IEEE 802.1x, junto com técnicas de encriptação entre estações sem-fio, para atender esses requisitos. Já WPA-PSK usa apenas as técnicas de encriptação, não havendo um controle de acesso baseado em usuário. Na figura abaixo se mostra uma pequena rede sem-fio que usa WPA-EAP. Além dos mecanismos WPA, definidos na norma IEEE 802.11i, outra forma de implantar controle de acesso em redes sem-fio se vale de um portal de captura. Quando um usuário não identificado acessa a rede, o acesso ao ponto de acesso é concedido mas ao tentar navegar na Web seu acesso é desviado para uma página predefinida. Nessa página o usuário deve se identificar (ex: com login e senha), e em caso de sucesso seu acesso à Internet é liberado. Essa técnica se vale de uma combinação de mecanismos (firewall com filtro IP, serviço Web, uso de programas para autenticação) para controlar o acesso dos usuários. No entanto, não provê sigilo das comunicações nem autenticação de pontos de acesso ao usuário. Sua atratividade reside na simplicidade de implantação e uso (não necessita de supplicant), sendo uma escolha comum em hot spots como aeroportos e cyber cafes. No Projeto Integrador 2009.2 as equipes implantaram uma infra-estrutura que usava essa técnica.

|

| 25/06 - Discussão sobre redes WiFi |

|---|

25/06 - Discussão sobre redes WiFi

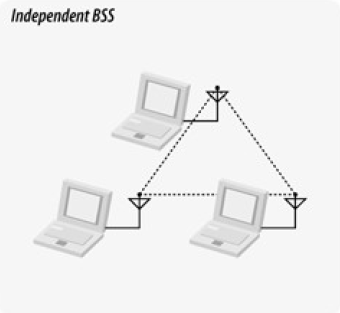

Redes Ad HocAs redes Ad Hoc e Mesh não dependem a rigor de existir uma infraestrutura prestabelecida para que as estações possam se comunicar. Nessas formas de organização de redes sem-fio, as estações podem transmitir quadros diretamente entre si, e mesmo entre estações fora do alcance direto. Nesse caso, a transmissão de quadros ocorre em múltiplos saltos (multihop), e depende de mecanismos para descobrir caminhos dentro da rede sem-fio. A principal diferença entre redes ad hoc e mesh reside justamente em como se faz a descoberta de caminhos.

Redes MeshDe forma geral, redes mesh são compostas por um conjunto de nodos capazes de descobrir caminhos dentro da rede, os quais são usados pelos demais nodos da rede para que possam se comunicar. Assim, os nodos roteadores formam uma malha cujos caminhos idealmente são compostos pelos enlaces de melhor qualidade. Apesar de não existirem estações base (i.e. pontos de acesso), essa rede provê uma certa infraestrutura para que nodos acessem a rede e se comuniquem. Além disso, assume-se que os nodos roteadores sejam estáticos ou possuam baixo grau de mobilidade, de forma que seus enlaces sejam duradouros. Essa forma de organização se apresenta em diferentes redes sem-fio, tais como redes metropolitanas e redes industriais. Recentemente, uma extensão ao padrão IEEE 802.11 vem sendo discutida para possibilitar a formação de redes mesh com esse tipo de rede. O padrão IEEE 802.11s propõe mecanismos para o estabelecimento de redes mesh. No escopo de redes IEEE 802.11, estações capazes de formarem redes mesh (chamadas de mesh points) descobrem automaticamente suas estações vizinhas e as utilizam para estabelecerem caminhos para outras estações que estejam fora de alcance direto. Para isso, dois componentes importantes da tecnologia foram definidos:

O kernel Linux possui uma implementação do IEEE 802.11s feita em software, explorando a capacidade de muitas interfaces de rede de delegarem as funções de gerenciamento do MAC para o device driver (isso é conhecido como SoftMAC). Assim, pode-se estabelecer e experimentar uma rede mesh IEEE 802.11s usando-se algumas ferramentas do Linux.

Problemas sobre nodos escondidos e expostos

|

| 30/06 - Recuperação das avaliações A1 e A2 e avaliação A4. Apresentação dos temas 1 e 2 |

|---|

30/06 - Recuperação das avaliações A1 e A2 e avaliação A4. Apresentação dos temas 1 e 2 |

| 02/07 - Recuperação das avaliações A3 e A4. Apresentação dos temas 3 e 4 |

|---|

02/07 - Recuperação das avaliações A3 e A4. Apresentação dos temas 3 e 4 |