Mudanças entre as edições de "RED2-EngTel (página)"

| Linha 94: | Linha 94: | ||

! style="background: #dcdcdc;" | Situação | ! style="background: #dcdcdc;" | Situação | ||

|- | |- | ||

| − | |'''201810204973'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,5||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #60FF60;" |10||5||5||0||7||style="background: #00FFFF;" |8,3||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #FFFF60;" |0||style="background: #00FFFF;" |7,7||style="background: #60FF60;" |8,2||style="background: #00FFFF;" |''' | + | |'''201810204973'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,5||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #60FF60;" |10||5||5||0||7||style="background: #00FFFF;" |8,3||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #FFFF60;" |0||style="background: #00FFFF;" |7,7||style="background: #60FF60;" |8,2||style="background: #00FFFF;" |'''9'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

| − | |'''201910005113'''||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #FF6060;" |0||style="background: #60FF60;" |8||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #FFFF60;" |0||style="background: #00FFFF;" |6,7||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||5||5||0||7||style="background: #00FFFF;" |7,7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,5||style="background: #60FF60;" |7,5||style="background: #00FFFF;" |''' | + | |'''201910005113'''||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #FF6060;" |0||style="background: #60FF60;" |8||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #FFFF60;" |0||style="background: #00FFFF;" |6,7||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||5||5||0||7||style="background: #00FFFF;" |7,7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,5||style="background: #60FF60;" |7,5||style="background: #00FFFF;" |'''8'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

| − | |'''1420021435'''||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FF6060;" |0||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #FFFF60;" |0||style="background: #00FFFF;" |5,9||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #FF6060;" |0||style="background: #FFFF60;" |4||0||style="background: #FFFF60;" |0||0||0||0||0||style="background: #00FFFF;" |1,1||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FFFF60;" |0||style="background: #00FFFF;" |0,0||style="background: #FFFF60;" |2,7||style="background: #00FFFF;" |''' | + | |'''1420021435'''||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FF6060;" |0||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #FFFF60;" |0||style="background: #00FFFF;" |5,9||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #FF6060;" |0||style="background: #FFFF60;" |4||0||style="background: #FFFF60;" |0||0||0||0||0||style="background: #00FFFF;" |1,1||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #FFFF60;" |0||style="background: #00FFFF;" |0,0||style="background: #FFFF60;" |2,7||style="background: #00FFFF;" |'''3'''||style="background: #FF6060;" |REPROVADO |

|- | |- | ||

| − | |'''1710007621'''||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #FF6060;" |0||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |4||style="background: #FFFF60;" |3||style="background: #00FFFF;" |5,0||style="background: #60FF60;" |8||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #60FF60;" |6||style="background: #60FF60;" |8||5||5||0||7||style="background: #00FFFF;" |6,1||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #60FF60;" |7||style="background: #00FFFF;" |7,7||style="background: #60FF60;" |6,1||style="background: #00FFFF;" |''' | + | |'''1710007621'''||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #FF6060;" |0||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |4||style="background: #FFFF60;" |3||style="background: #00FFFF;" |5,0||style="background: #60FF60;" |8||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #60FF60;" |6||style="background: #60FF60;" |8||5||5||0||7||style="background: #00FFFF;" |6,1||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #60FF60;" |7||style="background: #00FFFF;" |7,7||style="background: #60FF60;" |6,1||style="background: #00FFFF;" |'''6'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

| − | |'''1720035741'''||style="background: #60FF60;" |8||style="background: #60FF60;" |8||style="background: #60FF60;" |8||style="background: #FF6060;" |0||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |7,7||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||2||2||0||6||style="background: #00FFFF;" |5,5||style="background: #60FF60;" |10||style="background: #60FF60;" |6||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #60FF60;" |9||style="background: #00FFFF;" |8,8||style="background: #60FF60;" |7,4||style="background: #00FFFF;" |''' | + | |'''1720035741'''||style="background: #60FF60;" |8||style="background: #60FF60;" |8||style="background: #60FF60;" |8||style="background: #FF6060;" |0||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |7,7||style="background: #FF6060;" |0||style="background: #FF6060;" |0||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||2||2||0||6||style="background: #00FFFF;" |5,5||style="background: #60FF60;" |10||style="background: #60FF60;" |6||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #60FF60;" |9||style="background: #00FFFF;" |8,8||style="background: #60FF60;" |7,4||style="background: #00FFFF;" |'''7'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

| − | |'''1720011281'''||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,7||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #60FF60;" |10||7||7||0||7||style="background: #00FFFF;" |8,8||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |9||style="background: #00FFFF;" |9,1||style="background: #60FF60;" |9,3||style="background: #00FFFF;" |''' | + | |'''1720011281'''||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,7||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #60FF60;" |10||7||7||0||7||style="background: #00FFFF;" |8,8||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |9||style="background: #00FFFF;" |9,1||style="background: #60FF60;" |9,3||style="background: #00FFFF;" |'''10'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

| − | |'''1420012584'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,4||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |8||2||2||0||6||style="background: #00FFFF;" |7,0||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,3||style="background: #60FF60;" |8,3||style="background: #00FFFF;" |''' | + | |'''1420012584'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,4||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |8||2||2||0||6||style="background: #00FFFF;" |7,0||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,3||style="background: #60FF60;" |8,3||style="background: #00FFFF;" |'''9'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

| − | |'''201820002367'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #FFFF60;" |0||style="background: #00FFFF;" |7,6||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||5||5||0||7||style="background: #00FFFF;" |7,8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,2||style="background: #60FF60;" |8,1||style="background: #00FFFF;" |''' | + | |'''201820002367'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #FFFF60;" |5||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |7||style="background: #FFFF60;" |0||style="background: #00FFFF;" |7,6||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||5||5||0||7||style="background: #00FFFF;" |7,8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,2||style="background: #60FF60;" |8,1||style="background: #00FFFF;" |'''9'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

| − | |'''1720011451'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,2||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||5||5||0||6||style="background: #00FFFF;" |7,4||style="background: #FF6060;" |3||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,2||style="background: #60FF60;" |8,4||style="background: #00FFFF;" |''' | + | |'''1720011451'''||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #60FF60;" |8||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |9||style="background: #FFFF60;" |0||style="background: #00FFFF;" |9,2||style="background: #60FF60;" |7||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||5||5||0||6||style="background: #00FFFF;" |7,4||style="background: #FF6060;" |3||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |10||style="background: #60FF60;" |8||style="background: #FFFF60;" |0||style="background: #00FFFF;" |8,2||style="background: #60FF60;" |8,4||style="background: #00FFFF;" |'''9'''||style="background: #60FF60;" |APROVADO |

|- | |- | ||

|} | |} | ||

Edição das 02h24min de 1 de maio de 2021

Professores da Unidade Curricular

- 2020-2 - Jorge Henrique B. Casagrande

| Professores Semestres Anteriores |

|---|

|

Carga horária, Ementas, Bibliografia

Plano de Ensino

Dados Importantes

Professor: Jorge Henrique B. Casagrande

Email: casagrande@ifsc.edu.br

Atendimento paralelo: Em época de Atividades Presenciais: 2as e 4as das 17:35h às 18:30h (Sala de Professores de TELE II ou Laboratório de Redes de Computadores). Em épocas de ANP, em comum acordo com cada aluno via Google Meet.

NOSSA ROTINA SEMANAL:

Inicie sempre pelo SIGAA o acesso às atividades de nossas aulas. Fazendo isso você estará interado com todas as publicações, atualizações e compromissos com o plano de ensino de nossa disciplina. Selecione no "Menu Turma Virtual" a sua esquerda e clique na opção "Principal". O plano de ensino com todas as atividades e informações de cada aula vão estar resumidos pra você. Em cada diário de aula, vc terá a gravação das videoaulas e sempre será direcionado para nosso repositório de conteúdos na página da disciplina na WIKI do IFSC. Evite acumular pendências... Mantenha-se sempre em dia!!!

NOSSAS SALAS VIRTUAIS:

Segundas-feiras: https://meet.google.com/wmc-mshg-ahn

Quartas-feiras: https://meet.google.com/rtc-hndx-sku

Resultados das Avaliações

- Critérios de Avaliação - AJUSTADOS AO PERÍODO PANDÊMICO COM ANP (até 23/12/2020)

- Os estudantes serão avaliados da seguinte forma:

- -Três Avaliações parciais An onde e n={1,2,3} representam ponderadamente em carga horária de cada parte do plano de ensino, o valor da MÉDIA FINAL, assim determinadas:

- As Notas Finais das avaliações parciais NF An' resultam da média ponderada de duas notas: a) Prova An representando 70% do total sendo uma PROVA ESCRITA (60min) E/OU ATIVIDADE ESPECIAL de conteúdos preferencialmente associados as teorias e práticas da disciplina e,

b) Outros 30% resultado da média das notas atribuídas a aptidão e qualidade das atividades práticas e teóricas através de TODAS as Atividades Extras (AEn) e Avaliações Individuais (AIn) correspondentes. - Entende-se por ATIVIDADE ESPECIAL quaisquer atividades que envolvam uma dedicação maior de tempo para conclusão e amplitude dos conhecimentos relacionados com o momento do plano de ensino tais como, artigos técnicos, seminários, pesquisa ou visita de campo, projeto integrador, etc...

- As Notas Finais das avaliações parciais NF An' resultam da média ponderada de duas notas: a) Prova An representando 70% do total sendo uma PROVA ESCRITA (60min) E/OU ATIVIDADE ESPECIAL de conteúdos preferencialmente associados as teorias e práticas da disciplina e,

- - As Avaliações Individuais parciais AIn serão notas atribuídas pelo professor que representam o mérito de assiduidade, participação nas ANP, interações extra sala, cumprimento de atividades extras publicadas via SIGAA, relatórios, listas de exercícios e demais métodos de avaliação pedagógicos.

- - As Provas An e as AEn além de contribuírem no cômputo da NF An" também serão utilizadas para comprovar a participação do estudante em uma ou mais ANP.

- -Três Avaliações parciais An onde e n={1,2,3} representam ponderadamente em carga horária de cada parte do plano de ensino, o valor da MÉDIA FINAL, assim determinadas:

- Todas as notas de avaliações parciais serão valoradas de 0 à 10,0 em passos de 0,1 pontos e convertidas em conceitos conforme abaixo:

- - Se a nota calculada de qualquer avaliação parcial for < 6,0, é OBRIGATÓRIO realizar a recuperação dos conteúdos da respectiva avaliação parcial.

- - Se MEDIA FINAL E todas as avaliações parciais forem >= 6,0 a recuperação de conteúdos é opcional.

- - Se a nota calculada de qualquer avaliação parcial for < 6,0, é OBRIGATÓRIO realizar a recuperação dos conteúdos da respectiva avaliação parcial.

- Para a aprovação na disciplina é necessário atingir no mínimo a nota 6,0 na MÉDIA FINAL ponderada em carga horária de todas as avaliações parciais e 75% de participação em sala de aula;

- - Conforme restrições do sistema de registro de notas do SIGAA, a NOTA FINAL sempre tem arredondamento para o valor inteiro mais baixo da unidade (exemplo: Nota 5,9 é considerado NOTA FINAL 5). Arredondamentos para valores inteiros mais altos da NOTA FINAL só serão permitidos mediante tolerância do professor diante da evolução do(a) estudante ao longo do semestre E SEMPRE DEFINIDAS SOMENTE NO ÚLTIMO DIA LETIVO DO SEMESTRE.

- - Conforme restrições do sistema de registro de notas do SIGAA, a NOTA FINAL sempre tem arredondamento para o valor inteiro mais baixo da unidade (exemplo: Nota 5,9 é considerado NOTA FINAL 5). Arredondamentos para valores inteiros mais altos da NOTA FINAL só serão permitidos mediante tolerância do professor diante da evolução do(a) estudante ao longo do semestre E SEMPRE DEFINIDAS SOMENTE NO ÚLTIMO DIA LETIVO DO SEMESTRE.

- As datas de recuperação das avaliações parciais serão realizadas em data específica do plano de ensino e/ou decididas em comum acordo com a turma.

- Quaisquer mudanças necessárias dos critérios aqui destacados, serão antecipadamente discutidos e consensuados com a turma.

- IMPORTANTE: TODAS AS ATIVIDADES SERÃO LANÇADAS FORMALMENTE PELO SIGAA E TERÃO LIMITES DE TEMPO DE 15 (QUINZE) DIAS PARA A EXECUÇÃO. CASO NÃO EXECUTADAS NO PRAZO PODERÃO INCORRER NO CANCELAMENTO DA MATRÍCULA DO ALUNO NA DISCIPLINA POR MOTIVO DE DESISTÊNCIA.

- QUADRO GERAL DE RESULTADOS DAS AVALIAÇÕES

| ESTUDANTE | AE1 | AE2 | AE3 | AE4 | AE5 | AE6 | AI1 | Prova A1 | REC A1 | NF A1 | AE7 | AE8 | AE9 | AI2 | Prova A2 | REC A2 | R1 | R2 | R3 | Prof | NF A2 | AE10 | AE11 | AE12 | AE13 | AI3 | Prova A3 | REC A3 | NF A3 | MÉDIA FINAL | NOTA FINAL | Situação |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 201810204973 | 10 | 10 | 10 | 8 | 10 | 10 | 10 | 8 | 0 | 8,5 | 7 | 10 | 10 | 10 | 7 | 10 | 5 | 5 | 0 | 7 | 8,3 | 7 | 10 | 10 | 10 | 10 | 7 | 0 | 7,7 | 8,2 | 9 | APROVADO |

| 201910005113 | 8 | 10 | 5 | 0 | 8 | 0 | 10 | 7 | 0 | 6,7 | 9 | 10 | 10 | 10 | 8 | 0 | 5 | 5 | 0 | 7 | 7,7 | 10 | 10 | 9 | 10 | 10 | 8 | 0 | 8,5 | 7,5 | 8 | APROVADO |

| 1420021435 | 9 | 10 | 8 | 10 | 0 | 8 | 10 | 5 | 0 | 5,9 | 0 | 10 | 0 | 4 | 0 | 0 | 0 | 0 | 0 | 0 | 1,1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0,0 | 2,7 | 3 | REPROVADO |

| 1710007621 | 9 | 10 | 5 | 10 | 0 | 8 | 10 | 4 | 3 | 5,0 | 8 | 0 | 0 | 10 | 6 | 8 | 5 | 5 | 0 | 7 | 6,1 | 10 | 10 | 9 | 7 | 10 | 7 | 7 | 7,7 | 6,1 | 6 | APROVADO |

| 1720035741 | 8 | 8 | 8 | 0 | 5 | 10 | 10 | 8 | 0 | 7,7 | 0 | 0 | 10 | 10 | 8 | 0 | 2 | 2 | 0 | 6 | 5,5 | 10 | 6 | 5 | 10 | 10 | 5 | 9 | 8,8 | 7,4 | 7 | APROVADO |

| 1720011281 | 9 | 10 | 10 | 9 | 5 | 10 | 10 | 10 | 0 | 9,7 | 8 | 10 | 10 | 10 | 7 | 10 | 7 | 7 | 0 | 7 | 8,8 | 7 | 10 | 10 | 10 | 10 | 8 | 9 | 9,1 | 9,3 | 10 | APROVADO |

| 1420012584 | 10 | 10 | 8 | 10 | 8 | 10 | 10 | 8 | 0 | 8,4 | 10 | 10 | 10 | 10 | 8 | 8 | 2 | 2 | 0 | 6 | 7,0 | 10 | 10 | 10 | 10 | 10 | 9 | 0 | 9,3 | 8,3 | 9 | APROVADO |

| 201820002367 | 10 | 10 | 8 | 10 | 5 | 10 | 10 | 7 | 0 | 7,6 | 10 | 10 | 10 | 10 | 8 | 0 | 5 | 5 | 0 | 7 | 7,8 | 10 | 10 | 9 | 10 | 10 | 9 | 0 | 9,2 | 8,1 | 9 | APROVADO |

| 1720011451 | 10 | 10 | 10 | 9 | 8 | 10 | 10 | 9 | 0 | 9,2 | 7 | 10 | 10 | 10 | 8 | 0 | 5 | 5 | 0 | 6 | 7,4 | 3 | 10 | 10 | 10 | 10 | 8 | 0 | 8,2 | 8,4 | 9 | APROVADO |

- ATENÇÃO - MÉDIA FINAL = 40% NF A1 + 30% NF A2 + 30% NF A3; NOTA FINAL – SOMENTE NO ÚLTIMO DIA LETIVO DO SEMESTRE

| =0,0 Atividade NÃO executada | <6,0 Prejudicando MÉDIA FINAL | >=6,0 Quanto maior, melhor! | Principais Notas -> SIGAA |

|---|

- LEGENDA - DESCRIÇÃO E CRONOGRAMA DAS AVALIAÇÕES (Conforme nosso DIÁRIO DE AULAS)

- AE1 - ANP 11/11 - Atividade SIGAA: QUESTIONÁRIO - Redes de Acesso e Meios de transmissão

- AE2 - ANP 23/11 - Atividade SIGAA: TAREFA - Pesquisa Interfaces Digitais

- AE3 - ANP 26/11 - Atividade SIGAA: QUESTIONÁRIO - Modens Narrow Band e Broad Band

- AE4 - ANP 02/12 - Atividade SIGAA: TAREFA - Simulação de rede em anel de routers no Packet Tracer com protocolos Ponto à Ponto

- AE5 - ANP 16/12 - Atividade SIGAA: QUESTIONÁRIO - Protocolos de Comunicação e Técnicas de Detecção de Erros

- AE6 - ANP 20/12 - Atividade SIGAA: QUESTIONÁRIO - Fundamentos de Frame Relay e MPLS

- AE7 - ANP 05/03 - Atividade SIGAA: TAREFA - Demonstração das fases do SWITCH com PACKET TRACER

- AE8 - ANP 15/03 - Atividade SIGAA: TAREFA Diferenças entre protocolos Spanning Tree

- AE9 - ANP 22/03 - Atividade SIGAA: TAREFA - Implementação de VLAN com Packet Tracer

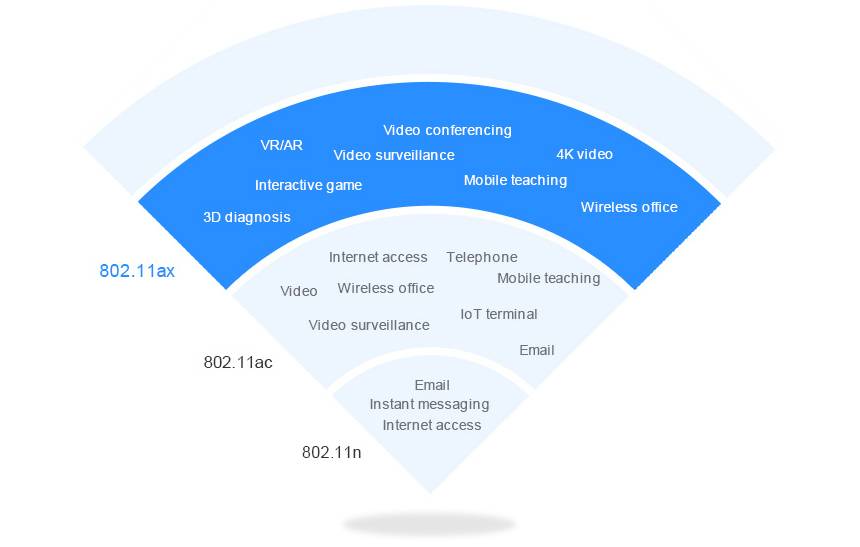

- AE10 - ANP 12/04 - Atividade SIGAA: QUESTIONÁRIO - Redes WLAN - Fundamentos

- AE11 - ANP - Atividade SIGAA: QUESTIONÁRIO - Aspectos de Projetos de redes WLAN INDOOR

- AE12 - ANP 12/04 - Atividade SIGAA: QUESTIONÁRIO - Site Survey Wireless Outdoor

- AE13 - ANP 20/04 - Atividade SIGAA: QUESTIONÁRIO - Fundamentos de Internet das Coisas

- R1,R2,R3 E Prof - Notas dos 3 revisores e do professor na avaliação do artigo JOURNAL RED20-2.

Informações Importantes

Toda vez que você encontrar a marcação ao lado de alguma atividade, significa que essa atividade estará sendo computada na avaliação como uma AEn. O prazo estabelecido para entrega de 15 (quinze) dias estará destacado na publicação via SIGAAA. Portanto, não perca o prazo limite para entrega. Atividades entregues fora do prazo terão podem implicar em cancelamento de matrícula do aluno por desistência conforme prevê nossa RDP;

Uso da Wiki: Todo o repositório de material de apoio e referências de nossas aulas usam essa página da Wiki;

Whatsapp: Para interação fora da sala de aula, acessem nosso grupo no Whatsapp;

SIGAA: Todas as avaliações e prazos serão divulgados nesse sistema acadêmico. Eventualmente alguns materiais, mídias instrucionais, avaliações ou atividades poderão usar o ambiente da turma virtual do SIGAA. O professor fará o devido destaque para isso;

ATENÇÃO: Especialmente para as atividades PRESENCIAIS, uma avaliação poderá ser recuperada somente se existir justificativa reconhecida pela coordenação. Desse modo, deve-se protocolar a justificativa no prazo de 48 horas, contando da data e horário da avaliação, e aguardar o parecer da coordenação. O não cumprimento desse procedimento implica a impossibilidade de fazer a recuperação.

Material de Apoio

- Tabela de leitura básica das Bibliografias recomendadas (PARA AVALIAÇÃO FINAL)

| Referência | Tópicos | Observações |

|---|---|---|

| Kurose 5ª edição | seções dos capítulos 1.1 à 1.4, 5.1, 5.2, 5.7 e 5.8 | |

| Forouzan 4ª edição | capítulos 1 e 3 e as seções 4.1, 4.3, 5.1, 6.1, 7.1, 8.1 à 8.3, 9.2, 9.3, 10.1, 10.4, 10.5, 11.1 à 11.3, 11.6, 11.7 e 18.1 | |

| Tanenbaum 4ª edição | cap 4, 5.4.5 (ou seção 5.6.5 da 5ª ed.) |

- Atividades extra sala de aula

- Slides utilizados durante algumas aulas

- Manuais e outros

- Guia Rápido de Configuração Modem DT2048SHDSL;

- Manual Modem DT2048SHDSL; da Digitel (O nosso do laboratório é o modelo DT2048SHDSL 2W);

- Manual Modem Router NR2G; da Digitel (O nosso do laboratório é o modelo NR2G 4200);

- Tutorial sobre a interface CLI de roteadores Cisco.

Bibliografia Básica

- Redes de Computadores e a Internet, 5a edição, de James Kurose.

- Redes de Computadores, 4a edição, de Andrew Tanenbaum.

- Comunicação de Dados e Redes de Computadores, 4a edição, de Behrouz Forouzan.

- Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande

- LIVRO TEXTO - Comunicação de dados e Redes de Computadores, de Berhouz Forouzan

Para pesquisar o acervo das bibliotecas do IFSC:

Softwares e Links úteis

- Netkit: possibilita criar experimentos com redes compostas por máquinas virtuais Linux

- IPKIT: um simulador de encaminhamento IP em java (roda direto no navegador)

- editor de PDF:

- Padrões diversos de protocolos para IoT

Diário de aulas RED29005 - 2020-2 - Prof. Jorge H. B. Casagrande

- LEGENDA DAS CORES NO PLANO DE CADA AULA (clique em "expandir" para ver os OBJETIVOS de cada aula)

| Aulas previstas para serem realizadas em ANP (Atividades Não presenciais) | |

|---|---|

| Aulas realizadas em ANP para cumprir o plano de ensino original | |

| Aulas previstas para serem realizadas presencialmente | |

| Aulas não realizadas (ANP ou presencialmente) | |

| Aulas realizadas presencialmente |

09/11 - ANP - Os Meios de transmissão e suas limitações

| ANP - Os Meios de transmissão e suas limitações |

|---|

Uma vez que foi esclarecido todos os pontos na apresentação da disciplina, seu plano de ensino e os critérios de avaliação, vamos entrar no universo das redes de computadores de uma forma mais abrangente. Nos próximos capítulos vamos conhecer as redes do ponto de vista de fora (das WANs) para dentro (das LANs) As redes de computadores na visão de "fora para dentro"Vamos avaliar como é um cenário genérico de como as redes totalmente interconectadas pelos provedores de serviços de telecomunicações, conectam nossas necessidades de comunicação com o mundo externo. Leia este capítulo de uma dissertação da PUC-RIO sobre os meios de transmissão dentro das redes. Os principais meios de transmissãoTudo o que se pode conectar, dentro da natureza física do que dominamos, através de sinais elétrico ou eletromagnéticos se consegue somente através de dois grupos de meios de transmissão: Os meios guiados e os meios não guiados. Nessa perspectiva, dentro do domínio da indústria e padronização podemos agrupar:

O modelo Elétrico de um meio de transmissão metálicoO mundo depositou todas as suas apostas na distribuição de serviços de telecomunicações sobre os meios metálicos, especialmente o par de fios. A capilaridade desse meio de transmissão avançou amplamente em função da sua versatilidade em levar sinais de voz (telefonia) e dados (redes de computadores). O relativo baixo custo na industrialização e facilidade de distribuição nos centros urbanos popularizou rapidamente a adoção do par metálico. Entretanto meios metálicos são extremamente limitados quando se deseja alcance. Sinais elétricos que representam a informação, precisam variar proporcionalmente no tempo e as características físicas desses meios restringem essas variações por conta da resistência e reatâncias elétricas. Para entender melhor como esse meio afeta a propagação de de sinais elétricos ao longo de seu comprimento, podemos representá-lo através de um modelo elétrico diante das suas características construtivas. Veja um pouco mais sobre esse assunto neste capítulo sobre meios de transmissão. |

11/11 - ANP - AE1 - Redes de Acesso

| ANP - AE1 - Redes de Acesso |

|---|

Acesse o SIGAA e execute o QUESTIONÁRIO associado as nossas duas últimas aulas incluindo a de hoje. Ele está dentro das atividades da turma. A atividade é simples: leia os capítulos 1 e 3 do nosso livro texto Forouzan e responda as seguintes questões:

|

16/11 - ANP - Modelo Básico de Comunicação de Dados

| ANP - Modelo Básico de Comunicação de Dados |

|---|

|

18/11 - ANP - AE2 - Interfaces Digitais

| ANP - AE2 - Interfaces Digitais | |||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Fabricante CISCO Um universo de padrões

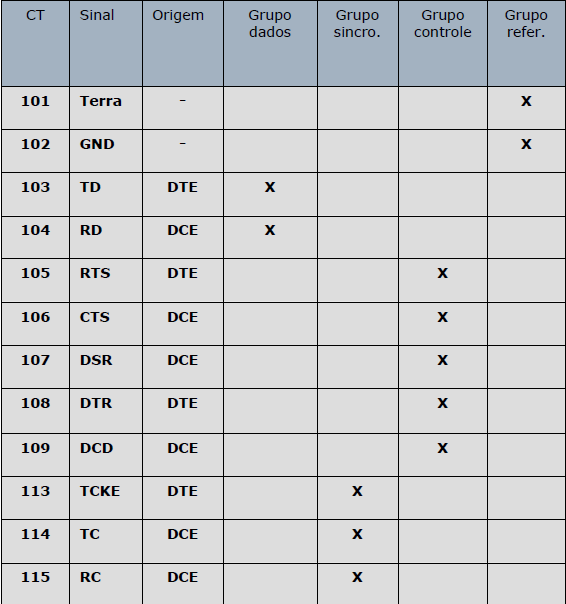

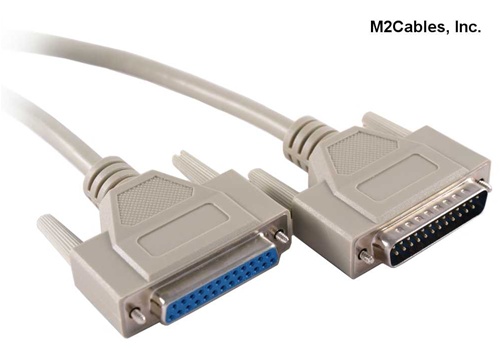

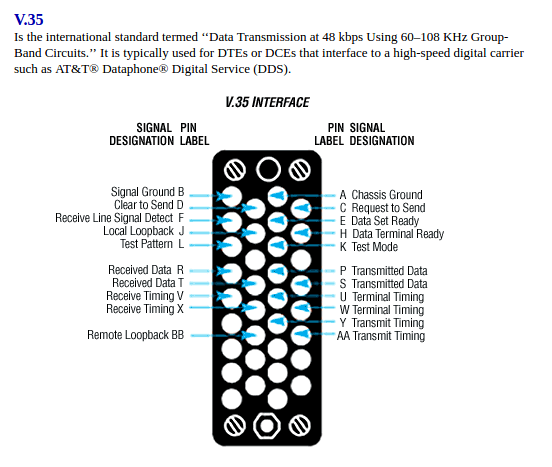

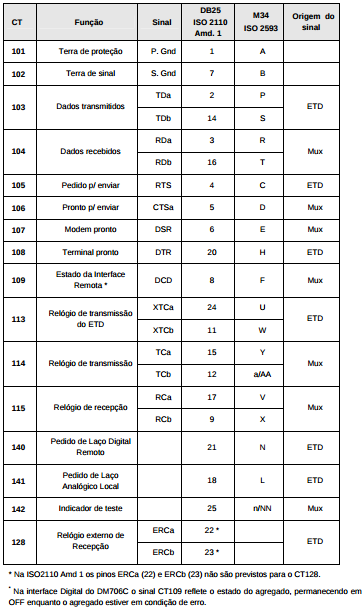

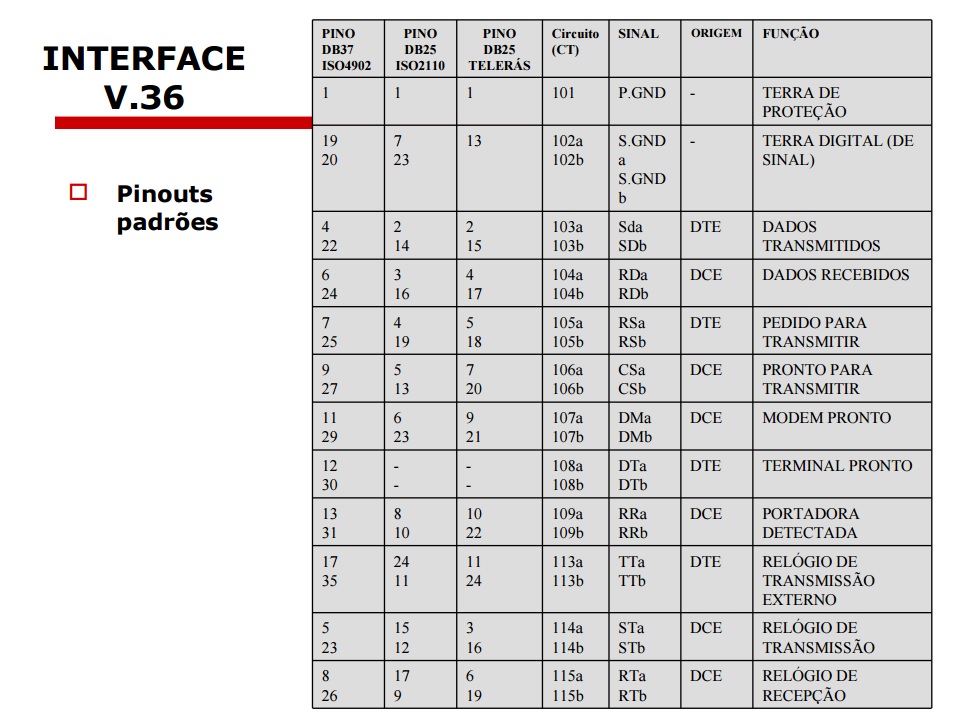

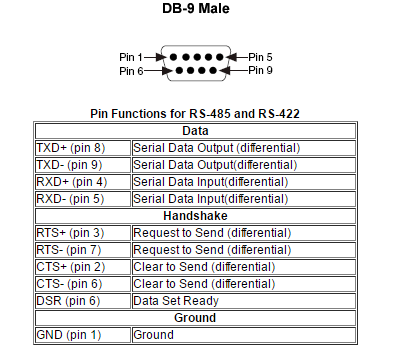

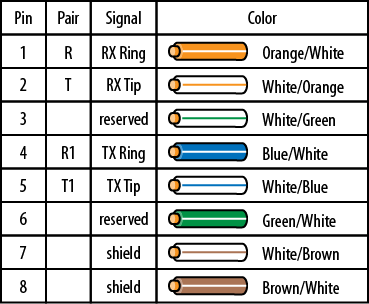

Tabela resumo dos principais sinais envolvidos em interfaces digitaisAbaixo uma tabela resumo sobre os principais circuitos contidos em variados tipos de Interface Digital. Observe que a coluna "origem" indica em que tipo de equipamento de um circuito (ou modelo) básico de comunicação de dados (CBCD) se encontra a fonte do sinal correspondente.

Na tabela abaixo o pinout básico associado as interfaces digitais padrão RS232C (coluna com conector padrão DB9) e RS232 (coluna com conector padrão DB25)

AE2 - Interfaces Digitais - de 23/11/2020 às 00h00 a 08/12/2020 às 23h59

Use como inspiração a Contribuição dos alunos da turma de 2016-2, a TABELA COMPARATIVA de algumas interfaces digitais. Vale lembrar que as características elétricas é que definem de fato o padrão da interface.

Seguem Interfaces a serem pesquisadas de acordo com cada aluno: 201810204973 - USB 201910005113 - SPI 1420021435 - SATA 1710007621 - 1-WIRE 1720035741 - OBD2 1720011281 - HDMI 1420012584 - RS422 201820002367 - FIREWIRE 1720011451 - PROFIBUS

|

23/11 - ANP - Modens Narrow Band

| ANP - Modens Narrow Band |

|---|

|

25/11 - ANP - AE3 - Modens Broad Band

| ANP - AE3 - Mondens Broad Band |

|---|

AE3 - O papel dos modens na rede de acesso - de 25/11/2020 às 00h00 a 10/12/2020 às 23h59 Acesse o SIGAA e responda o Questionário sobre o conteúdo das nossas duas últimas aulas. |

30/11 - ANP - Simulação de um Modelo básico de Comunicação de Dados com analisador de comunicação

| ANP - Simulação de um Modelo básico de Comunicação de Dados com analisador de comunicação |

|---|

|

02/12 - ANP - AE4 - Bases dos Protocolos de Camada 2 - Simulação com Packet Tracer

| ANP - AE4 - Bases dos Protocolos de Camada 2 - Simulação com Packet Tracer |

|---|

Usando uma máquina virtual VirtualboxEm nossos cenários em algumas aulas a partir de hoje será útil ter a disposição uma máquina virtual visando realizar algumas simulações com DTEs e aplicativos "em nuvem". A máquina real (sistema hospedeiro) pode ser tanto Linux quanto Windows, porém no primeiro caso funciona melhor. Como sugestão, as máquinas virtuais podem ser instanciadas via VirtualBox. A seguir tem algumas já prontas pra instalar nessa ferramenta:

Para instalá-la siga estes passos:

AE4 - TAREFA - Simulação de rede em anel de roteadores - de 02/12/2020 às 00h00 a 21/12/2020 às 23h59 Acesse o SIGAA e realiza a tarefa da Atividade Extra AE4: Usar o Packet Tracer da Cisco para simular uma rede em anel com três routers conforme ilustração abaixo. Nessa rede é necessárior respeitar as configurações indicadas. Incluir o protocolo RIP entre em ação para escolher o melhor caminho dos pacotes entre os três nós dessa rede. No Packet Tracer use os routers modelo Cisco1941. ATENÇÃO: Como não é possível simular os modens nos links entre os routers, basta usar um cabo cross-over Serial DCE disponível na lista de conexões do simulador. Entretanto, é OBRIGATÓRIO estar evidente a configuração do protocolo HDLC nos dois links entre os routers R1-R2 e R1-R3, e o protocolo PPP no link entre os routers R2-R3. Para você efetivar a tarefa basta fazer o upload do arquivo .pkg aqui no SIGAA.Todas as configurações (no comando #show running config) bem como a execução da simulação serão feitas pelo professor para comprovar o objetivo alcançado.

|

07/12 - ANP - Protocolos ponto à ponto

| ANP - Protocolos ponto à ponto |

|---|

Protocolos orientados à bit e orientados à byte

ATENÇÃO:

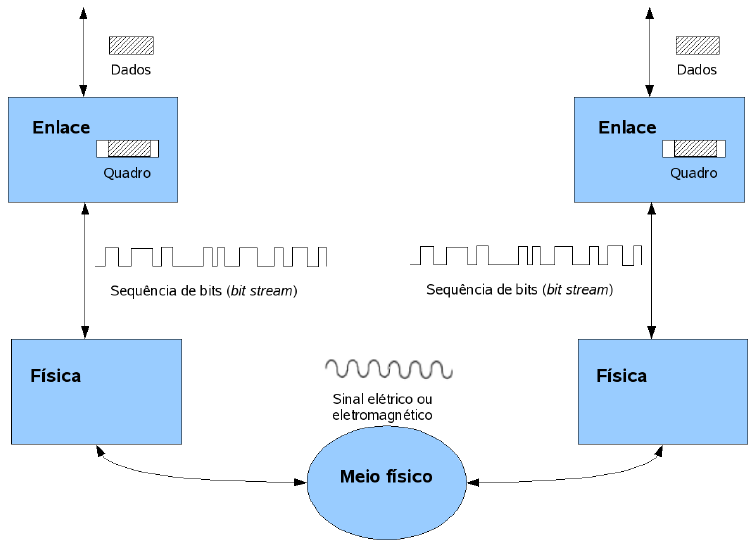

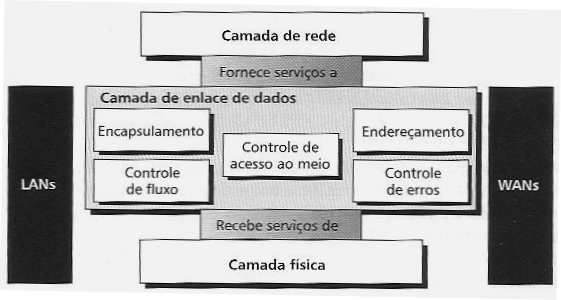

Enlaces lógicosEquipamentos de rede se comunicam por meio de enlaces (links). Um enlace é composto por uma parte física, composta pelo meio de transmissão e o hardware necessário para transmitir e receber um sinal que transporta a informação, e uma parte lógica, responsável por empacotar os dados a serem transmitidos. O diagrama abaixo ilustra um enlace entre dois equipamentos, realçando as formas com que a informação é representada durante a transmissão e recepção. Nesse diagrama, a parte lógica está representada no bloco Enlace, e a parte física está no bloco Física; a informação transmitida, representada por Dados, pode ser, por exemplo, um datagrama IP. O enlace lógico tem uma dependência total em relação à parte física. Isso quer dizer que o tipo de tecnologia de transmissão existente na parte física traz requisitos para o projeto da parte lógica. Deste ponto em diante, a parte lógica será chamada simplesmente de Camada de Enlace, e a parte física de Camada Física. Em nosso estudo vamos investigar enlaces ponto-a-ponto, os quais necessitam de protocolos específicos. Para ficar mais claro o que deve fazer um protocolo de enlace ponto-a-ponto, vamos listar os serviços típicos existentes na camada de enlace. Serviços da camada de enlaceOs serviços identificados na figura acima estão descritos a seguir. A eles foram acrescentados outros dois:

Protocolos de enlace ponto-a-pontoDois protocolos de enlace ponto-a-ponto muito utilizados são:

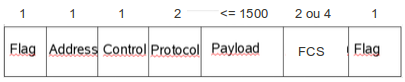

Ambos protocolos possuem o mesmo formato de quadro. Na verdade, o PPP copiou o formato de quadro do HDLC, apesar de não utilizar os campos Address e Control. O campo Flag, que tem o valor predefinido , serve para delimitar quadros, assim o receptor sabe quando inicia e termina cada quadro.

Esses protocolos foram criados para uso com comunicação serial síncrona (ver capítulo 4, seção 4.3 do livro Comunicação de Dados e Redes de Computadores, de Behrouz Forouzan). O PPP funciona também com comunicação serial assíncrona.

|

09/12 - ANP - AE5 - Detecção de erros em protocolos de comunicação

| ANP - AE5 - Detecção de erros em protocolos de comunicação |

|---|

Acesse o SIGAA e realiza a tarefa da Atividade Extra AE5:

|

14/12 - ANP - Redes WAN - Evolução Histórica até o Frame Relay

| ANP - Redes WAN - Evolução Histórica até o Frame Relay |

|---|

|

16/12 - ANP - AE6 - As Redes Dentro das Redes

| ANP - AE6 - As Redes Dentro das Redes | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Fundamentos das Redes WAN ATM(Conteúdo somente sugerido como leitura complementar. Não será Cobrado!)

Fundamentos das Redes WAN SONET/SDH(Conteúdo somente sugerido como leitura complementar. Não será Cobrado!)

Fundamentos das Redes WAN MPLSRedes Virtuais - MPLS

ATENÇÂO: Leitura:

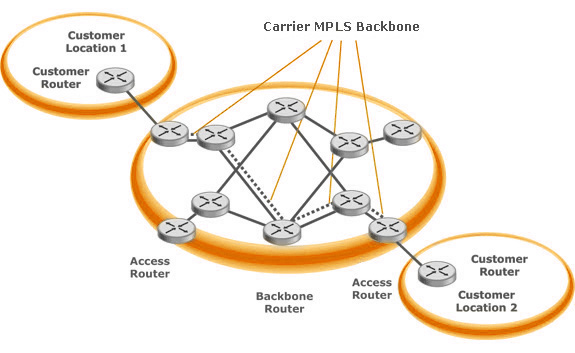

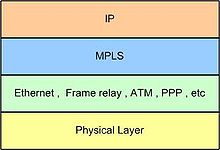

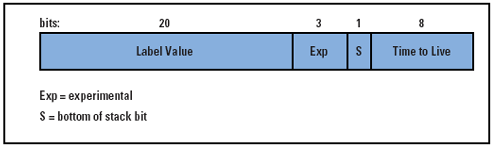

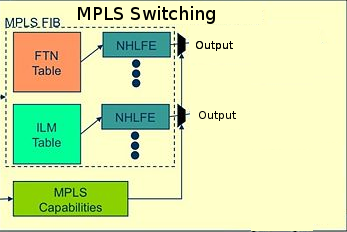

Outras referências sobre MPLS: MPLS é um mecanismo para redes de telecomunicações de alto desempenho que encaminha e transporta dados de um nó da rede a outro. Isso se faz por meio de links virtuais entre nós distantes um do outro, semelhante ao conceito de circuitos virtuais. Diversos protocolos podem ser transportados por MPLS, tais como IP e Ethernet (note que o primeiro é um protocolo de rede, mas o segundo é um "protocolo" de enlace). Assim, MPLS se apresenta como uma tecnologia de transporte de dados em redes de longa distância, como ilustrado na figura abaixo. Simplificadamente, um cabeçalho (shim header) é adicionado a cada PDU a ser transportada pela rede MPLS. O rótulo contém um número identificador chamado de rótulo (label, e similar ao VCI visto em circuitos virtuais), junto com alguns bits de controle. Os roteadores dentro da rede MPLS encaminham essas PDUs com base somente no conteúdo desse cabeçalho, comutando-os de acordo com os valores de rótulo (label switching). Note que MPLS não faz roteamento, e sim comutação de circuitos virtuais: os circuitos devem ser previamente estabelecidos para que o encaminhamento de PDUs entre origem e destino possa ser realizada. Desta forma, MPLS parece ser um protocolo que fica entre as camadas de rede e de enlace, como mostrado na figura a seguir.

Conceitos básicos sobre comutação de rótulosA comutação de rótulos feita nos LSR é muito parecida com comutação de circuitos virtuais. Ao receber uma PDU MPLS, um LSR decide o que fazer com ela com base no número do rótulo e na interface de rede de onde ela foi recebida. Porém há um detalhe específico do MPLS: uma ou mais interfaces podem ser associadas em um labelspace MPLS, sendo esse labelspace usado para identificar de onde foi recebida uma PDU. Desta forma, um LSR na verdade decide o que fazer com uma PDU com base em seu rótulo e no seu labelspace. Dentro do LSR essa operação se chama ILM (Input Label Mapping). ILM é a função que identifica uma PDU recebida e mapeia seu rótulo para um labelspace Um caso especial trata de PDUs que entram na rede MPLS. Por exemplo, uma PDU IPv4, originada de uma rede externa, deve ser transportada pela rede MPLS. Nesse caso, o LER (roteador de borda) deve associar essa PDU a um rótulo MPLS e encaminhá-lo pela rede MPLS. A identificação de uma PDU externa à rede MPLS, com base nas informações dessa PDU, se chama FEC (Forwarding Equivalence Class). Uma vez identificada uma PDU recebida, o LSR deve encaminhá-la de acordo com instruções predefinidas em sua LFIB. Dentro de sua LFIB essas instruções são chamadas de NHLFE (Next-Hop Label Forwarding Entry), e contêm a operação MPLS a ser realizada e a interface de saída por onde encaminhar a PDU. As operações MPLS possíveis estão descritas na tabela abaixo:

Implementação das redes dentro de redesAnotações da videoaula sobre noções básicas de como a infraestrutura das redes WAN de grandes Provedores de serviços de telecomunicações é concebida para atender as diversidades de tecnologias de camadas 1 em 2.

Acesse o SIGAA e realiza a tarefa da Atividade Extra AE5:

|

21/12 - ANP - Exercícios de revisão para Avaliação A1

| ANP - Exercícios de revisão para Avaliação A1 |

|---|

Anotações da videoaula com a resolução de dalguns exercícios da parte 1

1) Não são exemplos de ``last mile: a) Uma linha Privativa de Comunicação e dados (LPCD) com modens VDSL em cada ponta da linha; b) Uma LPCD urbana formada exclusivamente por dois pares de fios; c) Um enlace wireless interurbano entre dois pontos de presença (PoP) de um ISP (Internet Service Provider); d) Um SLDD (Serviço de Linha Dedicada Digital) urbano; e) todas alternativas. 2)Um determinado trecho de uma sequencia de bits recebido pela camada física é mostra abaixo. Considerando que a sequencia possui delimitação de frames e os bit-stuffing, a sequencia de bits da estrutura do frame identificada pela cada de enlace será: 11101111110001010100001111101111101111101101111101010101101111110001010101110 a) 1110111111000101010000111111111111111110111111010101101111110001010101110; b) 0111110001010100001111101111101111101101111101010101101111110; c) 0010101000011111011111011111011011111010101011; d) 001010100001111111111111111101111110101011; e) nenhuma das alternativas. 3) Considerando a estrutura de um protocolo PPP, os bytes referentes ao check de frame (CRC), os quais serão identificados pela camada de ENLACE a partir do conjunto de bytes recebidos pela camada física mostrado na sequência abaixo, será: ...FF FF FF 7E FF 03 80 21 7D 5D 7D 5E 5D 20 4E AA 2B 5C 22 55 48 7D 5E 25 7E FF... a) 5E 25; b) 48 7D 5E 25; c) 55 48 7E 25; d) 7E 25; e) nenhuma das anteriores. 4) O protocolo HDLC: a) não usa a técnica de reconhecimento por carona como faz o protocolo PPP; b) Usa sempre o protocolo LCP para guiar os processos de conexão e desconexão; c) é o tipo ideal para enlaces ruidosos; d) não realiza controle de fluxo; e) nenhuma das anteriores. 5) Sobre as redes de transporte ou redes de telecomunicações: a) Redes Frame Relay ou redes ATM criam redes privadas virtuais; b) Os mecanismos de controle de congestionamento estão presentes nas Redes Frame Relay; c) A rede MPLS também pode tratar pacotes com QoS baseado em três bits do seu cabeçalho; d) Redes MPLS não tratam pacotes com erros; e) todas as alternativas estão corretas. 6) Sobre as redes WAN: a) O tipo de multiplexação usado entre nós de uma rede Frame-Relay ou de redes ATM é do tipo estatística; b) O tipo de multiplexação equivalente usado entre nós de uma rede MPLS é do tipo estatística; c) O tipo de multiplexação equivalente usado entre nós de uma rede SDH ou PDH é do tipo determinística; d) Redes MPLS e redes Frame-Relay criam circuitos virtuais; e) todas as alternativas estão corretas; 7) O CRC (Ciclical Redundance Check) de uma sequência de dados 110001 gerada com polinômio gerador $x^{3}+x+1$: a) terá 4 bits; b) será a sequencia 111; c) não é possível calcular o CRC com uma quantidade tão pequena de bits; d) será a sequencia 0011; e) nenhuma das anteriores está correta. 8) Uma transmissão de dados de 4800 bps necessita ser transmitido através de um modem. Decidiu-se utilizar um modem com modulação por chaveamento de amplitude e fase com uma constelação de 32 símbolos de modulação para executar essa tarefa. Calcule a taxa em bauds no sinal de saída do modem, sendo que a frequência da portadora é 1920 Hz. Considere um canal sem ruído. a) 4800 bauds; b) 2400 bauds; c) 1200 bauds; d) Impossível determinar com essa frequência de portadora; e) nenhuma das anteriores está correta. 9) O fall-back e fall-forward utilizado em modens analógicos dentro das várias versões normatizadas pelo ITU-T: a) é uma tarefa fundamental entre esses modens banda base; b) funciona da mesma forma para os modens digitais; c) exige o controle de fluxo via hardware ou software entre DTE e DCE; d) são técnicas aplicadas somente em linha privativa; e) todas as alternativas anteriores estão corretas. 10) É exemplo de DCE: a) um modem com tecnologia VDSL; b) um conversor de mídia (ou transceiver); c) um modem analógico; d) a parte de interface com o cabeamento de uma placa de rede de uma LAN; e) todas as alternativas anteriores estão corretas. 11) Uma implementação de um circuito básico de comunicação de dados que exige uma Interface Digital(ID) com todos os sinais de controle e sincronismo: a) a ID tipo V.36 não atende essa implementação; b) a ID tipo G703/G704 atente essa implementação; c) se ela prevê o uso de uma ID com V.35 será necessário um cabo lógico entre DTE e DCE pino à pino com pelo menos 13 fios: 2 para os dados, 5 para os de controle e 6 para o sincronismo; d) se ela prevê o uso de uma ID com RS232 será necessário um cabo lógico entre DTE e DCE com pelo menos 11 fios: 1 para referência (GND); 2 para os dados, 5 para os de controle e 3 para o sincronismo; e) todas as alternativas anteriores estão incorretas. 12) O meio de transmissão com pares metálicos transportando sinais modulados ou codificados: a) possui um SNR maior quanto maior seu comprimento; b) não seguem a regra da capacidade de Shannon; c) provoca perdas de sinal principalmente pelo seu valor de capacitância por quilômetro; d) não é determinante para os limites de banda passante; e) nenhuma das alternativas está correta. 13) Um enlace digital local (LDL) aplicado em um modem local: a) precisa de um conector de loop conectado na interface digital do modem remoto para se obter diagnóstico sobre o modem remoto; b) não consegue oferecer diagnóstico sobre o estado da interface digital do modem remoto; c) testa completamente os moduladores de demoduladores dos modens local e remoto de um modem digital; d) oferece diagnóstico sobre a interface analógica local desde que seja um modem digital (ou modem banda base); e) nenhuma das alternativas está correta. 14)item Um nível DC ainda é encontrado em codificações do tipo: a) NRZ-L; b) bifásico Manchester; c) AMI; d) HDB3; e) nenhuma das alternativas está correta. 15) Avalie cada afirmação abaixo e conclua colocando um número de 1 à 3 no espaço indicado, se ela refere-se a uma característica ou atributo genérico de um modem (1) analógico, (2) digital ou (3) tanto analógico quanto digital. a.( ) uso com linha discada; b.( ) uso em LPCD; c.( ) mesmo que modem banda base; d.( ) possui a característica de Fall-back e Fall-Forward; e.( ) realiza controle de fluxo via hardware ou software; f.( ) possui um espectro de frequências maior do que a banda de telefonia; g.( ) pode operar com uma taxa de 256Kbps na interface analógica; h.( ) opera com velocidades da interface digital maiores ou iguais a interface analógica; i.( ) podem operar na última milha em linha de assinante; j.( ) dependendo do tipo de tecnologia ou versão, usa técnicas de modulação como QAM; k.( ) podem ser equipados com a facilidade de enlaces de teste; l.( ) usam codificações como as do tipo bipolares na interface analógica; m.( ) podem operar em aplicações síncronas ou assíncronas; n.( ) podem operar com fonte de sincronismo própria (relógio interno); o.( ) operações full-duplex.

|

23/12 - ANP - - Avaliação A1

| ANP - - Avaliação A1 |

|---|

|

03/02 - ANP - Redes Locais Cabeadas - Introdução

| ANP - Redes Locais Cabeadas - Introdução |

|---|

|

08/02 - Licença Paternidade

| Licença Paternidade |

|---|

|

10/02 - Licença Paternidade

| Licença Paternidade |

|---|

|

17/02 - Licença Paternidade

| Licença Paternidade |

|---|

|

22/02 - Licença Paternidade

| Licença Paternidade |

|---|

|

24/02 - Licença Paternidade

| Licença Paternidade |

|---|

|

01/03 - ANP - Protocolos de Acesso ao Meio/ O padrão ethernet

| ANP - Protocolos de Acesso ao Meio/ O padrão ethernet |

|---|

|

03/03 - ANP - Aula Assíncrona - AE7 - Arquiteturas IEEE802.3 e a Ethernet Comutada IEEE802.1D

| ANP - Aula Assíncrona - AE7 - Arquiteturas IEEE802.3 e a Ethernet Comutada IEEE802.1D |

|---|

|

AE7 - IEEE802.1D - Ethernet Comutada ==

Interligando redes locais de LANs (norma IEEE802.1D)Ao final deste conteúdo, você terá condições de responder as seguintes questões:

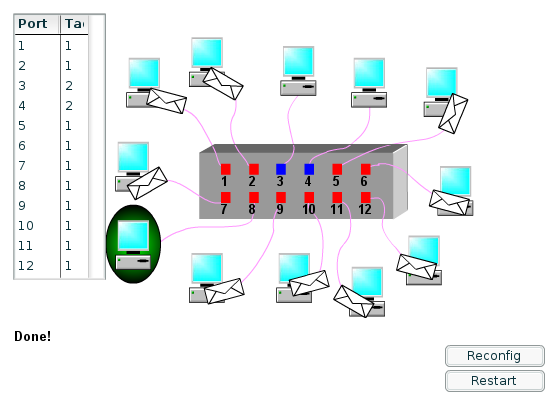

Funcionamento básico de um Switch - Ethernet Comutada

Atividade Extra AE7 - SIGAA - TAREFA - Demonstração das fases do SWITCH com PACKET TRACERSiga as orientações do professor apresentadas na videoaula de 29/04/2020 onde foi construída uma LAN com somente três PCs conectados em um SWITCH e um HUB no Packet Tracer. Neste cenário, através do padrão IEEE802.1D, foi possível responder as questões colocadas no objetivo da aula: Como um switch aprende que endereços MAC estão em cada porta ? Relatório da Atividade: Entrega de relatório individual em .pdf via SIGAA. Similarmente a execução do cenário da demonstração acima de LAN com o Packet Tracer colocado na videoaula, realize agora um novo cenário de LAN com pelo menos um switch, um Hub e um router (CISCO1941) conectando pelo menos um PC de outra LAN (com IP de rede diferente). Relate brevemente, agora neste cenário, como você identificou cada uma das cinco operações básicas de um switch, no cumprimento de sua função em uma LAN. É suficiente usar screenshots dos resultados dos comandos realizados nos PCs e switches, fazendo objetivas explicações sobre elas. Destaque então cinco itens no seu relato:

|

08/03 - ANP - Protocolo STP

| 08/03 - ANP - Protocolo STP |

|---|

|

Spannig Tree Protocol (STP)

O problema dos ciclos (caminhos fechados) em uma rede local ethernetBibliografia associada:

Outros materiais:

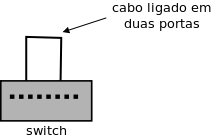

Após implantar uma rede LAN, é muito provável que em um certo dia alguém acidentalmente manobre um cabo ligando duas tomadas de rede em uma mesma sala ou equipamentos. Quer dizer, algo que fosse equivalente a interligar duas portas de um switch da rede assim:

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa ficaria travada devido a um efeito chamado de tempestade de broadcasts (broadcast storm). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol, definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa.

|

10/03 - ANP - AE8 - Protocolo STP na Prática e Lançamento do Journal RED20-2

| 10/03 - ANP - AE8 - Protocolo STP na Prática e Lançamento do Journal RED20-2 |

|---|

Voltando ao problema do loop acidental (ou proposital...) colocado entre portas de um mesmo switch, vamos avaliar o que ocorreria na prática sem um protocolo STP. Para ver a consequência dessa ação aparentemente inocente, experimente reproduzi-la em uma rede real do laboratório, desativando o protocolo STP nos Switches. Observe a sinalização dos leds das portas do swicth envolvido com o loop. Questão:O que ocorre ao tentar pingar de um PC para outro? Retorne a ativação do STP via comandos no switch e observe que uma das portas "loopadas" vai ficar bloqueada para evitar a tempestade de broadcast em todas as portas do switch.

Agora vamos observar o STP em ação na rede anterior que possui três switches em anel, todos com o protocolo STP ativo. Use o packet tracer simulando a rede e observe todos os parâmetros do pacote BPDU trocados entre Switches. Neste momento o algorítimo do STP já executou todas as suas etapas e convergiu bloqueando uma das portas para tornar a rede em uma topologia tipo árvore. Os pacotes BPDU irão aparecer periodicamente nessa rede até que exista uma falha ou mudança na topologia física para que exista uma nova rodada do algorítimo STP.

Atividade Extra AE8 - SIGAA - TAREFA Diferenças entre protocolos Spanning Tree: Assista as videoaulas de de 08 e 10/03, bem como os conteúdos relacionados disponíveis em nosso diário de aulas na página da Wiki e das referências indicadas. Faça uma tabela comparativa que destaque resumidamente a diferença das principais características dentre os protocolos STP, RSTP e PVSTP. Coloque em um arquivo .pdf e faça o upload para a tarefa específica criada no SIGAA. Valorize mais ainda sua tarefa agregando na comparação, outros protocolos como o MSTP, SPB dentre outros.

Lançamento do Journal RED20-2

Call for Papers for RED20-2 journal. Datas Importantes: 1. Abertura das inscrições para submissão: 10/03/2021 2. Escolha do assunto e tópico: 17/03/2021 3. Deadline para Submissões: 07/04/2021 4. Notificação de Aceite:14/04/2021 5. Submissão de Versão Final: 19/04/2021 (Para artigos que não atingirem avaliação 60) EscopoSeguindo a necessidade da disciplina de explorar com mais atenção conteúdos envolvidos com a segunda parte da disciplina de Redes 2, Redes Locais (LAN), pretende-se que o evento RED20-2 proporcione aos estudantes e pesquisadores, que atuam em áreas diretamente relacionadas à Redes de Computadores, como conectividade, equipamentos de rede e gestão de redes a fim de apresentar e discutir trabalhos em nível de tutorial científico (de cunho teórico e/ou envolvendo aplicações específicas) relacionados principalmente aos seguintes tópicos:

Tópicos de Interesse

Aplicações inteligentes em equipamentos de redes locais cabeadas; camadas física e enlace da Internet das Coisas (IoT) e redes de sensores; Padronização e interoperabilidade de redes locais cabeadas; Sistemas embarcados aplicados a equipamentos de redes locais cabeadas; Equipamentos de redes LAN cabeadas de alta performance; Tecnologias store-and-forward e cut-through, Power over Ethernet (PoE), Viabilidade, estudos de caso, aplicação e gestão de redes locais cabeadas; Equipamentos ativos em cabeamento estruturado, Tecnologias de conectividade em call center ou data center, Segurança e políticas de uso de redes locais cabeadas, Qualidade de serviços, priorização, gestão e projetos de redes locais cabeadas.

Instruções para confecção dos artigos

Os artigos poderão ser submetidos em português ou inglês com até 4 páginas, incluindo as referências, em arquivo formato .pdf conforme o modelo disponível (LateX ou Word). Faça aqui o download dos templates para a submissão dos artigos: LateX ou Word). Estes modelos referência do SBAI 2017 - Simpósio Brasileiro de Automação Inteligente.

Submissão de artigosOs autores devem submeter eletronicamente seus manuscritos em formato .pdf via tarefa específica a ser criada e notificada pelo SIGAA. PublicaçãoOs autores de artigos aceitos deverão publicar em arquivo pdf ou odt no espaço da WIKI da Disciplina com hyperlink no nome correspondente abaixo do título de cada artigo. Avaliação 1. Os artigos serão distribuídos para os professores (revisores) da área de telecomunicações sem identificação dos autores (blind review). Os revisores já estarão orientados sobre as características e propósitos do Journal e irão fazer uma breve avaliação sobre o artigo classificando-os em quatro possibilidades de recomendação para publicação com os seguintes pesos em nota de 20 à 100:

(1) artigo não recomendado, peso 20;

(2) artigo fracamente recomendado, peso 50;

(3) artigo recomendado, peso 70;

(4) artigo fortemente recomendado, peso 100.

2. Caso um mesmo artigo tenha a avaliação 1 ou 2 de um revisor nas possibilidades de recomendação e outra em 3 ou 4 por outro revisor, um terceiro revisor será delegado para avaliar o artigo, descartando a menor avaliação dos três;

3. Artigos que tiverem avaliados como recomendação final 3 ou 4 serão selecionados para serem publicados no Journal; 4. Para fechar a nota da avaliação 2 uma terceira nota será atribuída pelo professor de 50 à 100 a qual será somada as outras duas melhores notas finais dos revisores. A média das 3 notas será o valor de A2 (50% dessa avaliação, conforme o plano de ensino). |

15/03 - ANP - Aula Assíncrona - Introdução a VLANs

| 15/03 - ANP - Aula Assíncrona - Introdução a VLANs | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Objetivos desta parte:

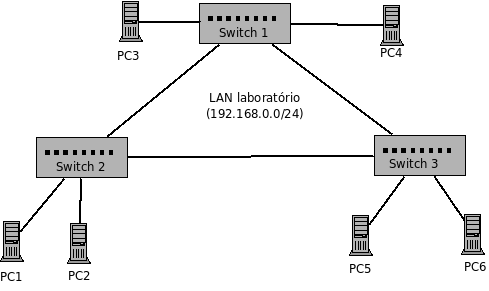

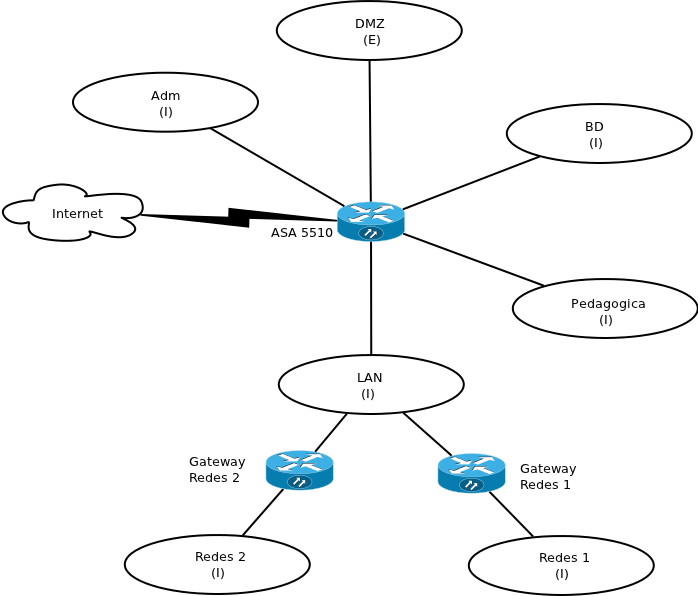

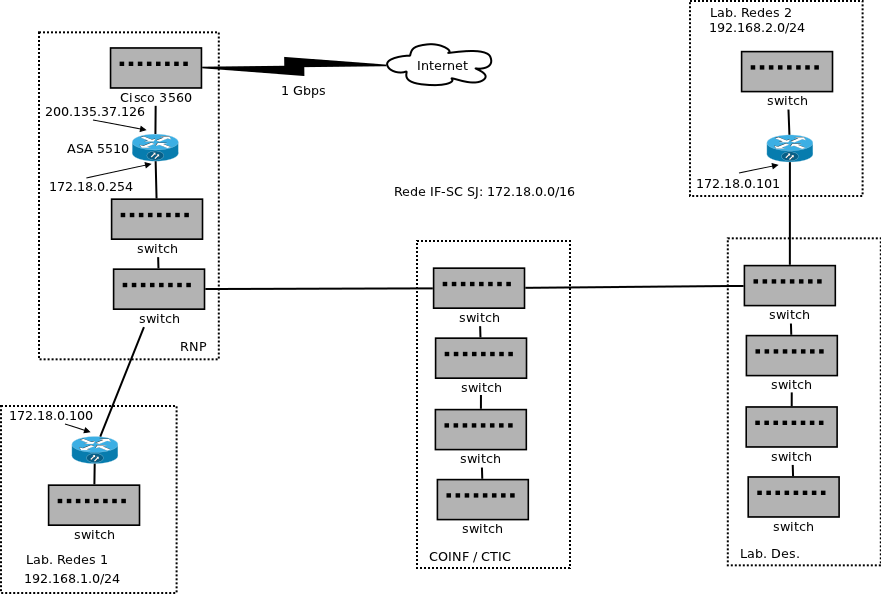

Segmentação de rede: redes locais virtuais1. Segmentação de RedeSegmentar a Rede é o primeiro passo para o planejamento de uma rede de computadores. Como exemplo disso vamos avaliar essa fase em um dos primeiros projetos da CTIC (Coordenadoria de Tecnologia da Informação e Comunicação) do IFSC Campus SJ. A equipe que administra a rede do campus São José estudou uma reestruturação dessa rede. Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral do campus precisaria ser segmentada inicialmente em cinco novas subredes, denominadas:

2. Segmentação físicaA etapa da segmentação física só deve ocorrer depois da fase de segmentação da rede. A segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, baseado no projeto de cabeamento estruturado onde serão previstos todos os equipamentos passivos (path panels, racks, cabeamento, etc) segundo a planta baixa e leioute da edificação. Sobre os armários de telecomunicações definidos, serão distribuídos e instalados os equipamentos ativos da rede como os switches e routers. Seguindo o exemplo do campus São José, observe uma versão da estrutura física da rede :

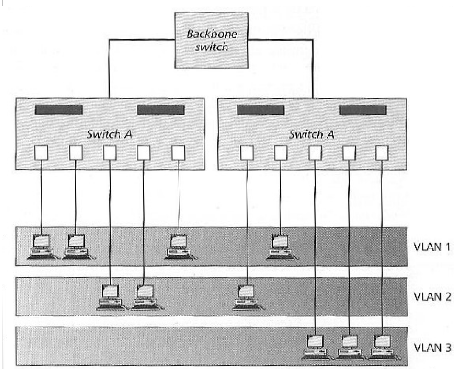

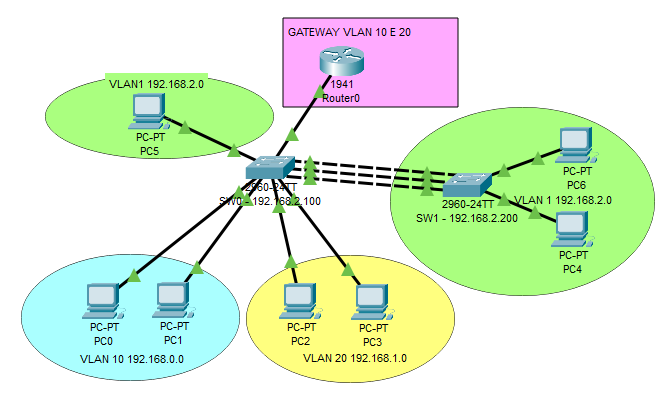

3. Segmentação Lógica (Segmentação com VLANs)Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura: No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches. Redes locais virtuais são técnicas para implantar duas ou mais redes locais com topologias arbitrárias, usando como base uma infraestrutura de rede local física. Isso é semelhante a máquinas virtuais, em que se criam computadores virtuais sobre um computador real.

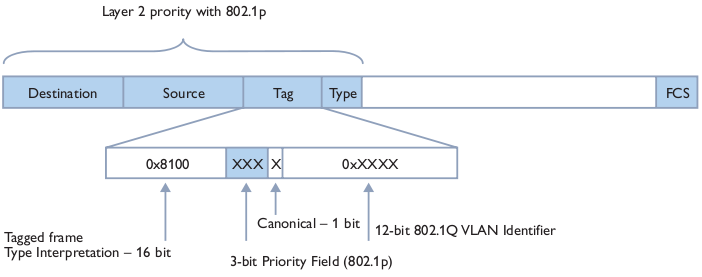

Padrão IEEE 802.1qOs primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes. Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

|

17/03 - ANP - AE9 - Exercícios com VLAN - Ativos de redes locais cabeadas: switches backbone e de rede

| 17/03 - ANP - Exercícios com VLAN - Ativos de redes locais cabeadas: switches backbone e de rede |

|---|

|

Objetivos da Aula:

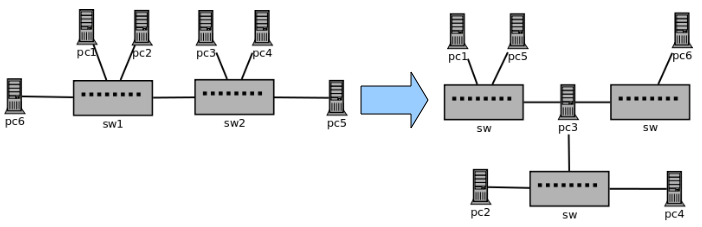

1) Criar a topologia lógica sobre a rede física escrevendo em cada porta dos switches, a configuração tagged ou untagged de cada VLAN planejada na segmentação lógica. 2) Atividade Extra AE9 - Implementação de VLAN com Packet Tracer - de 22/03/2021 às 00h00 a 05/04/2021 às 23h59 Siga os mesmos passos da videoaula de hoje e implemente as VLANs do exercício anterior, no Packet Tracer. Nessa figura, a rede da esquerda está fisicamente implantada (segmentação física) em uma pequena empresa. No entanto, deseja-se realizar uma segmentação lógica dividindo a rede em três VLANs, de acordo com o diagrama mostrado à direita. Essa alteração da rede deve ser feita sem adicionar switches ou modificar o cabeamento (tampouco devem-se mudar as conexões de pontos de rede originais, às portas de switches). Após os testes de conectividade, envie o arquivo .pkt para o professor.

Praticando VLANs com SWITCH Catalyst CISCO 2960S

Simulação via Packet Tracer dos Switches do Laboratório para a criação de VLANs

ATENÇÃO: Toda a informação que está à direita do ponto de exclamação "!", que aparecem nos exemplos de comandos abaixo, referem-se a comentários.

! Cria a vlan 10

Switch>enable

Switch#configure terminal

Switch(config)#vlan 10

Switch(config-vlan)#name depto-administrativo

Switch(config-vlan)#exit

! Atribui vlan a cada porta untagged (na CISCO equivale ao '''mode access'''). Neste exemplo a porta 1 física foi associada a VLAN 10

Switch(config)#

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

Switch(config-if)#exit

Switch(config)#exit

Switch#wr

! mostra a configuração corrente das VLANs

Switch#sh vlan

Switch>enable

Switch#configure terminal

! Atribui vlans a cada porta tagged ! (na CISCO equivale ao '''mode trunk'''). Neste exemplo a porta 5 física foi associada a um trunk com as VLANs 5 e 10. A configuração da porta Trunk, pode ser feita com o objetivo de permitir que nesta porta 5 trafeguem dados das VLANs desejadas. Digite os seguintes comandos no switch:

Switch> enable

Switch# configure terminal

Switch(config)# interface fastethernet 0/5

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk allowed vlan 5

Switch(config-if)# switchport trunk allowed vlan add 10

Switch(config-if)#exit

Switch(config)#exit

Switch#wr

!Neste comando conseguimos ver a configuração da porta Trunk efetivada na memória RAM do Switch:

Switch# show running-config

!...

!interface FastEthernet0/1

!switchport trunk allowed vlan 5,10

!switchport mode trunk

!...

no vlan 2-1000configuração de interfaces virtuais no Cisco 1941 (para colocá-lo como Gateway entre VLANs)

>en

#conf terminal

#(config)interface gigabitethernet 0/0.1

#(config-subif)encapsulation dot1Q 5

#(config-subif)ip address 192.168.1.254 255.255.255.0

#(config-subif)exit

#(config)

#(config)interface gigabitethernet 0/0.2

#(config-subif)encapsulation dot1Q 10

#(config-subif)ip address 192.168.2.254 255.255.255.0

#(config-subif)exit

#(config)router rip

#(config-router)network 192.168.1.0

#(config-router)network 192.168.2.0 !(e quantas redes houverem!)

#(config-router)exit

#(config)exit

#wr

Ativos de rede: Switches

Tecnologias de LAN switchesSwitches store-and-forward X cut-through Veja a seguir detalhes sobre os dois tipos básicos de tecnologias na arquitetura interna de switches e na sequencia faça uma leitura técnica sobre o que ocorre com o fluxo de pacotes e o tratamento deles entre quaisquer portas de um swtch.

Leitura técnica de apoio sobre como os switches funcionam e são construídos:

Os switches ainda possuem uma facilidade em nível físico chamada empilhamento (ou stack) que tem a função de ampliar as capacidades de portas sem comprometer significativamente a latência de pacotes em trânsito (fase forwarding). O mais eficiente, porém com mais custo, é o empilhamento por backplane onde um cabo proprietário de comprimento não maior que 1 metro, é conectado entre portas de entrada e saída específicas para este fim, geralmente na traseira do switch, formando um anel dos swicthes empilhados. Os switches empilhados se comportam como um só e a gerência deles é muito mais facilitada através de um único endereço IP. Já o cascateamento usando portas comuns ou portas específicas de altas taxas (fibra) chamadas UPLINK, mesmo usando o agregamento de link exposto na seção anterior, resolve a questão do congestionamento de toda a transferência de dados oriundas/destinadas aos ramos descendentes destas portas mas torna-se onerosa a gerência de cada switch, latência de pacotes aumentada. Além de reduzir o desempenho da rede pode impedir até o funcionamento adequado de algorítimos como o RSTP. |

22/03 - ANP - Agregamento de Enlaces - AVALIAÇÃO E REC A2

| 22/03 - ANP - Agregamento de Enlaces - AVALIAÇÃO E REC A2 |

|---|

Montando um cenário real com Switches

Dicas básicas para configurações

AS CONFIGURAÇÕES Á SEGUIR ESTÃO RELACIONADAS COM O CATALYST 2960. PARA OUTROS SWITCHES GERENCIÁVEIS COMO DA TPLINK TG3210, DISPONÍVEIS NO LABORATÓRIO, ENCONTRE OS COMANDOS EQUIVALENTES USANDO ESTE MANUAL;

Pressione constantemente a tecla mode por aproximadamente 6 segundos. Voce irá perceber que os tres leds inferiores irão começar a piscar e depois parar. Nesse momento solte a tecla e o switch irá reiniciar com a configuração de fábrica. Após entre via console (com RS232C e minicom) na CLI do equipamento e proceda os comandos à seguir: ATENÇÃO: Toda a informação que está à direita do ponto de exclamação "!", que aparecem nos exemplos de comandos abaixo, referem-se a comentários. >enable

#erase startup-config !Zera as configurações atuais na memória Não Volátil (NVRAM).

#wr !o comado write - wr grava as configurações realizadas que permanecem na memória de execução volátil (RAM - chamada runnig-config) para a memória não volátil (NVRAM - chamada start-config). Assim, ao desligar o equipamento, você tem a garantia de que as configurações permanecem as últimas realizadas.

>enable

#configure terminal

(config)#hostname SW_RACKB

SW_RACKB(config)#interface vlan 1 !Pode-se escolher qualquer outra VLAN como referência para o acesso ao gerenciamento ou cada VLAN pode ter seu gerenciamento específico.

SW_RACKB(config/vlan)#ip address 191.36.13.xx 255.255.255.192 !(xx= 58, 59, 60, 61 - verificar qual IP do seu SW no esquema apresentado pelo professor)

SW_RACKB(config/vlan)#exit

SW_RACKB(config)#ip default-gateway 191.36.13.62

! Agora nesse exemplo, a configuração da interface física, porta 1, é configurada como trunk (tagged) entretanto define que a VLAN 1 atravessa o trunk tal que pacotes pertencentes a ela, não recebam TAGs de VLAN. Isso permite que ocorra a conexão lógica com a VLAN 1 default do outro lado.

Switch#configure terminal

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport native vlan 1

Switch(config-if)#exit

Switch(config)#exit

Switch#wr

* Para permitir que os ativos sejam configurados remotamente com proteção de senha, aplique os comandos abaixo. Caso contrário o acesso fica por padrão, somente local e modo privilegiado de comandos totalmente liberado. No caso do uso com Packet Tracer pode-se dispensar o uso da senha, omitindo os comandos com "password".

<syntaxhighlight>

# configure terminal

(config)#line con 0 !permite acesso via porta serial de console (CTY)

(config/line)#password !cisco ("cisco" é o exemplo da senha para entrar em modo privilegiado "#")

(config/line)#login

(config/line)#exit

(config)#line vty 0 4 !Aqui é possível fazer o acesso remoto com SSH ou TELNET através do terminal virtual VTY 0, permitindo até 5 sessões simultâneas (0 à 4)

(config/line)#password cisco

(config/line)#login

(config/line)#exit

(config)#line vty 5 15 !Aqui opcionalmente é possível fazer o acesso remoto com SSH ou TELNET através do terminal virtual VTY 5, permitindo até 16 (máx) sessões simultâneas (0 à 15)

(config/line)#password CISCO

(config/line)#login

(config/line)#exit

(config)#enable secret CISCO ! ou #enable password cisco (secret = criptografia)

(config)#exit

#wr

!Configurando um nome

Switch#configure terminal

Switch(config)#hostname SW0

SW0(config)#

!Configurando senha enable

Switch#configure terminal

Switch(config)#enable password cisco !"cisco" é o exemplo de senha

!Configurando senha enable secret (criptografada)

Router#configure terminal

Router(config)#enable secret cisco

!Configurando senha da console

Router#configure terminal

Router(config)#line console 0

Router(config-line)#password cisco

!Configurando acesso ssh ou telnet para até 5 sessões de usuários simultâneos

Switch#configure terminal

Switch(config)#line vty 0 4

Switch(config-line)#login

Switch(config-line)#password cisco

!Configurando o endereço IP de gerenciamento do switch

Switch#configure terminal

Switch(config)#interface vlan 1

Switch(config-if)#ip address 1.0.0.1 255.255.255.0

Switch(config-if)#no shutdown

!Configurando o gateway do switch

Switch#configure terminal

Switch(config)#ip default-gateway 1.0.0.2

!Configurando vlan no switch

Switch#configure terminal

Switch(config)#vlan 10

Switch(config-vlan)#name adm

Switch(config-vlan)#exit

Switch(config)#

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access !equivalente ao modo untagged

Switch(config-if)#switchport access vlan 10 !porta física 1 associada à VLAN 10

Switch(config-if)#exit

Switch(config)#exit

Switch#sh vlan !mostra a relação de VLANs

!Configurando trunk no switch (modo tagged)

Switch>enable

Switch#configure terminal

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode trunk

Comandos de verificação e diagnóstico

Switch#show ? !fornece uma lista de opções do comando show disponíveis

Switch#show arp !Exibe a tabela ARP do switch

Switch#show interfaces !mostra detalhes das configurações de todas as interfaces

Switch#show ip interface brief !Verifica as configurações resumidas das interfaces

Switch#show mac-address-table dynamic !mostra a tabela de endereços MAC aprendidas e vigentes até o momento

Switch#show vlan !lista as vlans configuradas

Switch#show running-config !lista todas as configurações ativas na RAM

Switch#show startup-config !Verifica as configurações da NVRAM

Switch#show flash !Verifica os arquivos de sistema operacional da Flash

Switch#copy running-config startup-config !Salva as configurações ativas na RAM para a NVRAM

#conf terminal

(config)#interface fastEthernet 0/15

(config-if)#duplex full

(config-if)#speed 10

(config-if)#end

#wr

! ou para um range de portas (exemplo, modo automático velocidade e modo):

(config)#interface range f0/1-24

(config-if-range)#speed auto

(config-if-range)#duplex auto

(config-if-range)#end

#wr

!Use “show interfaces status” para verificar os dados básicos de como estão configuradas e conectadas as interfaces ethernet

Como exemplo, visando agregar as portas 21, 22, 23 e 24, para um agrupamento chamado etherchannel 1, use simplesmente os comandos a seguir. É importante destacar que a parte de trunk 802.1Q e permissão de VLANs já estejam devidamente configuradas, mas não é o caso de nosso experimento hoje pois só estamos tratando da VLAN1: (config)#interface range Fastethernet0/21-24 <br>

(config-if-range)#channel-group 1 mode on

! Use "show etherchannel 1 summary" para visualizar as portas vinculadas ao canal de portas 1.Ferramentas para testes de Desempenho

! Detalhes da velocidade da placa de rede e suporte:

# ethtool [interface]

! Mostrar estatísticas de RX e TX para a interface:

# ethtool -S [interface]

! Provoca led piscante no interface (se houver) para identificar porta física usada:

# ethtool -p [interface] [tempo]

! Manipular a velocidade da interface e formas de negociação:

# ethtool -s [interface] speed [velocidade] duplex [half | full]

! ...e muito mais

! comando no PC do lado server (alvo do teste) para o teste do iperf:

#sudo iperf -s -u (para fazer testes com protocolo UDP)

! comando no PC do lado cliente (origem do teste) para o teste do iperf:

#sudo iperf -c 191.36.13.xx -b 2M -d -u (pacote com 2Mbytes para o destino xx)

|

24/04 - ANP - AE10 - Redes Locais Sem Fio WLAN - Introdução

| 24/04 - ANP - AE10 - Redes Locais Sem Fio WLAN - Introdução |

|---|

Acesse o SIGAA e responda o Questionário sobre o conteúdo dessa aula.

|

29/04 - ANP - Arquitetura IEEE802.11 e Protocolo CSMA/CA

| 29/04 - ANP - Redes Locais Sem Fio WLAN - Introdução |

|---|

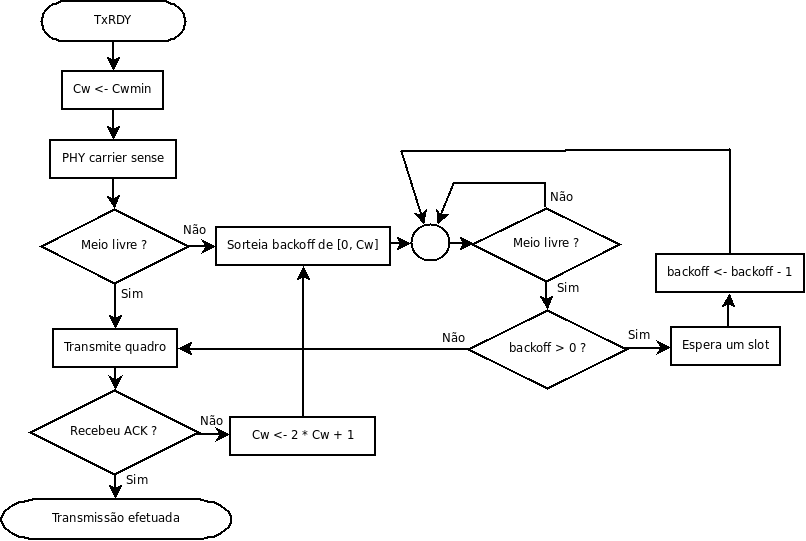

WLAN - O protocolo CSMA-CA e arquitetura IEEE802.11O Protocolo CSMA/CAPode-se descrever em alto-nível o algoritmo do CSMA/CA (simplificando alguns detalhes) com o fluxograma abaixo:

Uso de RTS/CTS para tratar nodos escondidos

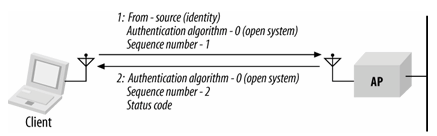

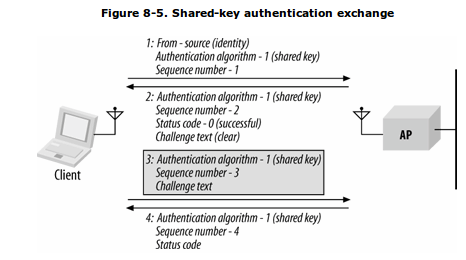

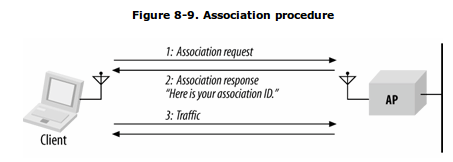

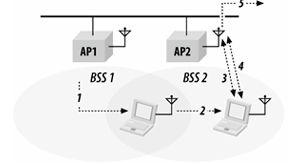

Aspectos de segurança em redes IEEE802.11Autenticação e associaçãoOriginalmente foi definido na norma IEEE 802.11 que uma estação precisa se autenticar e associar a um BSS para poder transmitir dados. Em sua forma mais simples, esses procedimentos demandam apenas quatro quadros de controle no total, sendo dois para cada operação. A sequência de autenticação em sua forma mais simples é denominada Autenticação aberta, mostrada abaixo: Como se pode ver, chamar essa operação de autenticação é forçar o uso desse termo porque o AP (que controla o BSS) não confere a identidade informada pela estação. Assim, outra forma de autenticação foi criada para conferir a informação passada pela estação, além de negociar chave de encriptação para ter o sigilo das comunicações. Esse novo método se chama Autenticação com chave compartilhada, sendo implementado pelo WEP (é um protocolo inseguro e não deve ser usado em redes reais ;-):