|

|

| Linha 366: |

Linha 366: |

| | * Organização | | * Organização |

| | # Definição do temas e equipes: 03/11/2022 | | # Definição do temas e equipes: 03/11/2022 |

| − | # Entrega do relatório escrito: 24/11/2022 | + | # Entrega do relatório escrito: 27/11/2022 |

| | # Apresentação dos seminários: 12, 15 e 17/12/2022 | | # Apresentação dos seminários: 12, 15 e 17/12/2022 |

| | | | |

Edição das 08h23min de 27 de outubro de 2022

MURAL DE AVISOS E OPORTUNIDADES DA ÁREA DE TELECOMUNICAÇÕES

Edições

Material de apoio

Listas de exercícios

| Lista de exercícios 1 - Introdução

|

- Qual é a diferença entre um hospedeiro e um sistema final? Cite os tipos de sistemas finais. Um servidor web é um sistema final?

- O que caracteriza um protocolo? Dê um exemplo de um protocolo.

- Por que os padrões são importantes para os protocolos?

- O que é um programa cliente? O que é um programa servidor? Um programa servidor requisita e recebe serviços de um programa cliente?

- Quais são os dois tipos de serviços de transporte que a Internet provê às suas aplicações? Cite algumas características de cada um desses serviços.

- Quais são as vantagens de uma rede de comutação de circuitos em relação a uma rede de comutação de pacotes?

- Quais são os prós e contras da utilização de Circuitos Virtuais?

- Porque se afirma que a comutação de pacotes emprega multiplexação estatística? Compare a multiplexação estatística com a multiplexação que ocorre em TDM.

- Cite seis tecnologias de acesso. Classifique cada uma delas nas categorias acesso residencial, acesso corporativo ou acesso móvel.

- FTTH, HFC e ADSL são usados para acesso residencial. Para cada uma dessas tecnologias de acesso, cite uma faixa de taxas de transmissão e comente se a largura de banda é compartilhada ou dedicada.

- Cite tecnologias de acesso residencial disponíveis na grande Florianópolis. Para cada tipo de acesso, apresente a taxa de downstream, a taxa de upstream e o preço mensal anunciados.

- Qual é a taxa de transmissão de LANs Ethernet?

- Qual é a vantagem de uma rede de comutação de circuitos em relação a uma de comutação de pacotes? Quais são as vantagens da TDM sobre a FDM em uma rede de comutação de circuitos?

- Considere o envio de um pacote de uma máquina de origem a uma de destino por uma rota fixa. Relacione os componentes do atraso que formam o atraso fim-a-fim. Quais deles são constantes e quais são variáveis?

- Suponha que o hospedeiro A queira enviar um arquivo grande para o hospedeiro B. O percurso de A para B possui três enlaces, de taxas

. .

- Considerando que não haja nenhum outro tráfego na rede, qual é a vazão para a transferência de arquivo?

- Suponha que o arquivo tenha 4 milhões de bytes. Quanto tempo levará a transferência do arquivo para o hospedeiro B?

- Repita os itens 1 e 2, mas agora com

reduzido para 100 kbits/s. reduzido para 100 kbits/s.

- Porque dividimos a arquitetura da Internet em camadas?

- Quais são as cinco camadas da pilha de protocolo da Internet? Quais as principais responsabilidades de cada uma dessas camadas?

- O que é uma mensagem de camada de aplicação? Um segmento da camada de transporte? Um datagrama da camada de rede? Um quadro de camada de enlace? Qual a relação entre eles?

- Que camadas da pilha de protocolo da Internet um roteador implementa? Que camadas um comutador de enlace implementa? Que camadas um sistema final implementa?

- A noção de portas é criada pela camada de transporte na arquitetura TCP/IP. Qual a funcionalidade que as portas permitem implementar?

- Considere uma aplicação que transmita dados a uma taxa constante (por exemplo, a origem gera uma unidade de dados de N bits a cada k unidades de tempo, onde k é pequeno e fixo). Considere também que, quando essa aplicação começa, continuará em funcionamento por um período de tempo relativamente longo. Responda às seguintes perguntas, dando uma breve justificativa para suas repostas.

- O que seria mais apropriado para essa aplicação: uma rede de comutação de circuitos ou uma rede de comutação de pacotes? Por quê?

- Suponha que seja usada uma rede de comutação de pacotes e que o único tráfego venha de aplicações como a descrita anteriormente. Além disso, imagine que a soma das velocidades de dados da aplicação seja menor do que a capacidade de cada enlace. Será necessário algum tipo de controle de congestionamento? Por quê?

- Imagine que você queira enviar, com urgência, 40 terabytes de dados de São José a Manaus. Você tem disponível um enlace dedicado de 100 Mbps para a transferência de dados. Você escolheria transferir os dados pelo enlace ou mandar mídias por Sedex 10? Explique.

- Suponha que dois hospedeiros, A e B, estejam separados por uma distância de 20000 km e conectados por um enlace direto de R = 2 Mbps. Suponha que a velocidade de propagação pelo enlace seja de

. .

- Considere o envio de um arquivo de 800 mil bits do hospedeiro A para o hospedeiro B. Suponha que o arquivo seja enviado continuamente, como se fosse uma única grande mensagem. Qual o número máximo de bits que estará no enlace a qualquer dado instante?

- Qual é o comprimento (em metros) de um bit no enlace? É maior do que o de um campo de futebol?

- Considere o envio de um arquivo de 800 mil bits do hospedeiro A para o hospedeiro B. Suponha que o arquivo seja enviado continuamente, como se fosse uma única grande mensagem. Qual o número máximo de bits que estará no enlace a qualquer dado instante, mas agora com o enlace de R = 1 Gbps?

- Qual é o comprimento (em metros) de um bit no enlace, mas agora com o enlace de R = 1 Gbps?

- Quanto tempo demora para mandar o arquivo, admitindo que ele seja enviado continuamente?

- Suponha agora que o arquivos seja fragmentado em 20 pacotes e que cada um contenha 40 mil bits. Imagine que cada pacote seja verificado pelo receptor e que o tempo de verificação de um pacote seja desprezível. Por fim, admita que o emissor não possa enviar um novo pacote até que o anterior tenha sido reconhecido por um ACK (acknowledged) de 500 bits. Quanto tempo demorará para ser enviado o arquivo?

- Compare os tempos em ambos os casos, fragmentado e não.

|

| Lista de exercícios 2 - Camada de Aplicação

|

- Relacione cinco aplicações da Internet não proprietárias e os protocolos da camada de aplicação que elas usam.

- Qual é a diferença entre arquitetura de rede e arquitetura de aplicação?

- De que modo um mensageiro instantâneo é um híbrido das arquiteturas cliente-servidor e P2P?

- Para uma sessão de comunicação entre um par de processos, qual processo é o cliente e qual é o servidor?

- Que informação é usada por um processo que está rodando em um hospedeiro para identificar um processo que está rodando em outro hospedeiro?

- Porque o HTTP, FTP, SMTP, POP3 e IMAP rodam sobre TCP e não sobre UDP?

- Descreva como o cache Web pode reduzir o atraso na recepção de um objeto desejado. O cachê Web reduzirá o atraso para todos os objetos requisitados por um usuário ou somente para alguns objetos? Por quê?

- Por que se diz que o FTP envia informações de controle “fora da banda”?

- Suponha que Aline envie uma mensagem a Eduardo por meio de uma conta de e-mail da web (como o gmail), e que Eduardo acesse seu e-mail por seu servidor utilizando POP3. Descreva como a mensagem vai do hospedeiro Aline até o hospedeiro de Eduardo. Não se esqueça de relacionar a série de protocolos de camada de aplicação usados para movimentar as mensagens entre os hospedeiros.

- Em uma aplicação de compartilhamento de arquivos P2P, você concorda com a afirmação: ”não existe nenhuma noção de lados cliente e servidor de uma sessão de comunicação”? Por que sim ou por que não?

- A noção de portas é criada pela camada de transporte na arquitetura TCP/IP. Qual a funcionalidade que as portas permitem implementar?

- Descreva todo o processo de download de um arquivo utilizando a ferramenta Bittorrent. Considere que o usuário acabou de instalar a mesma.

- Relacione alguns agentes de usuário de aplicação de rede que você utiliza no dia-a-dia.

- O que significa o protocolo de apresentação (handshaking protocol)?

- Considere um site de comércio eletrônico que quer manter um registro de compras para cada um de seus clientes. Descreva como isso pode ser feito com cookies.

- Descreva uma aplicação que requeira “não perda de dados” e seja também altamente sensível ao atraso.

ADICIONAIS PARTE 2 - HTTP

- Cite pelo menos dois clientes http.

- O que é o servidor Apache?

- O protocolo http deve se executar em todos os roteadores do caminho entre cliente e servidor? Explique.

- Se um hospedeiro colocar um pacote de aplicação HTTP diretamente na rede física ele chegará a seu destino?

- Considere que um cliente acessa uma página HTML de servidor WEB e nesta página existem dois links para dois objetos JPG que residem no mesmo servidor. Quantos comandos GETS no total deveriam ser realizados pelo cliente? Todos eles serão realizados sobre a mesma conexão TCP?

- Em uma página HTML pode existir um link para um objeto que esteja armazenado em outro site? O que o browser deve fazer neste caso?

- No pacote http de resposta de um servidor normalmente existem duas partes. Quais são elas?

- Imagine que uma página html está sendo mostrada para o usuário cliente. Se o usuário pedir para que a página seja atualizada, o browser vai requisitar o objeto novamente? O servidor vai retornar o objeto mesmo que ele não tenha sido alterado?

- O que é um cookie? Considere um site de comércio eletrônico que quer manter um registro de compras para cada um de seus clientes. Descreva como isso pode ser feito com cookies.

- Qual é a diferença entre HTTP persistente com pipelining e HTTP persistente sem pipelining. Qual dos dois é utilizado pelo HTTP/1.1?

- Descreva como o cache Web pode reduzir o atraso na recepção de um objeto desejado. O cachê Web reduzirá o atraso para todos os objetos requisitados por um usuário ou somente para alguns objetos? Por quê?

- Um servidor Web, quando recebe uma requisição necessita saber para qual porta deve responder na máquina requisitante? Se positivo, esta porta seria sempre a mesma?

- Por que um servidor Web espera na porta TCP número 80 em geral?

- O que é um proxy Web server?

- Um browser pode fazer cache local? Qual a diferença entre cache local e cache em um servidor proxy?

ADICIONAIS PARTE 3 - DNS

- Porque o DNS não é centralizado?

- O que são consultas recursivas e interativas em uma consulta DNS?

- Quais os três tipos de servidores DNS?

- Em um hospedeiro normalmente existe pelo menos um servidor DNS configurado. Que servidor deve estar configurado? Onde ele se localiza normalmente?

- Quando um servidor local não consegue resolver um endereço IP olhando em seu cache, para quem ele deve encaminhar a consulta?

- Um servidor sempre sabe resolver um nome solicitado? Explique.

- É possível que um servidor DNS local seja um servidor com autoridade?

- O que é um nome canônico e um apelido no contexto de DNS?

- O que é e qual o formato de uma RR?

- Explique os seguintes tipos de RR: A, NS, CNAME, MX e PTR.

- Em um comando ping www.ifsc.edu.br quantas transações no mínimo serão realizadas até o último ECHO REPLY?

- Por que um ping normalmente realiza uma consulta PTR?

- Faça um esquema mostrando uma consulta de um cliente a um servidor local mostrando uma consulta interativa entre o servidor raiz e recursiva com um servidor de autoridade.

- Cite o nome de servidor DNS bastante utilizado.

- Quantos servidores raízes temos no mundo? Qual comando permite que possamos "ver" estes servidores em um hospedeiro?

- Foi realizado um comando dig www.ifsc.edu.br tendo sido retornado:

- www.ifsc.edu.br. 240 IN A 200.135.190.95

- Em seguida foi realizado um dig ifsc.edu.br MX com resposta:

- ;; ANSWER SECTION:

- ifsc.edu.br. 1327 IN MX 15 zimbra.ifsc.edu.br.

- ;; AUTHORITY SECTION:

- ifsc.edu.br. 2082 IN NS ns1.ifsc.edu.br.

- ifsc.edu.br. 2082 IN NS adns1.pop-sc.rnp.br.

- ifsc.edu.br. 2082 IN NS ns2.ifsc.edu.br.

- ifsc.edu.br. 2082 IN NS adns2.pop-sc.rnp.br.

- ;; ADDITIONAL SECTION:

- zimbra.ifsc.edu.br. 78 IN A 200.135.190.2

- O que se pode concluir sobre a resolução do nome baseando-se nestas respostas?

|

| Lista de exercícios 3 - Camada de Transporte

|

- Considere uma conexão TCP entre o hospedeiro A e o hospedeiro B. Suponha que os segmentos TCP que trafegam do hospedeiro A para o hospedeiro B tenham número de porta fonte x e número de porta destino y. Quais são os números de porta fonte e do destino para os segmentos que trafegam do hospedeiro B para o hospedeiro A?

- Descreva porque um desenvolvedor de aplicação pode escolher rodar uma aplicação sobre UDP em vez de sobre TCP.

- É possível que uma aplicação desfrute de transferência confiável de dados mesmo quando roda sobre UDP? Caso a resposta seja afirmativa, como isso acontece?

- Porque se diz que o TCP oferece comunicação lógica entre os processos de aplicação?

- Cite quais são os serviços oferecidos pelo protocolo TCP?

- O que são os serviços de multiplexação e demultiplexação implementados pela camada de transporte?

- Porque se diz que o UDP é um protocolo não orientado para conexão?

- Qual o papel das informações de porta origem e destino contidas nos segmentos TCP e UDP?

- Porque é dito que o TCP fornece transferência confiável de dados sobre um canal não confiável?

- Cite 3 diferenças entre os serviços oferecidos pelo TCP e UDP.

- O que é um timeout?

- Como é estabelecido o valor de timeout em uma conexão TCP? É um valor fixo?

- O que é um round trip time (RTT)? Escreva e descreva a equação.

- Para que serve um checksum em um segmento TCP ou UDP? Como ele é formado?

- Cite uma vantagem da abordagem Volta-N com relação à retransmissão seletiva.

- Cite uma vantagem da abordagem Retransmissão Seletiva com relação ao Volta-N.

- Qual é a grande desvantagem de uma transmissão do tipo “para e espera” com relação a uma do tipo “janelas deslizantes”?

- O que é um PDU (também chamado de Segmento)?

- O TCP oferece garantias de banda e de tempo real?

- Cite um motivo para um protocolo de transmissão confiável adicionar um número de seqüência em cada pacote transmitido. Justifique o uso dessa informação explicando o problema que ocorreria caso ela não fosse usada.

- Para que serve um timeout em um protocolo de transmissão confiável?

- Cite um problema que pode ocorrer caso o valor do timeout seja muito pequeno.

- Cite um problema que pode ocorrer caso o valor do timeout seja muito grande.

- Por quê os tempos dos timeouts não são estabelecidos de forma estática, e sim de forma dinâmica, calculados conforme os round-trip times medidos?

- O que é uma reconhecimento cumulativo?

- Explique o que faz um receptor caso receba um pacote fora de ordem em um protocolo do tipo:

- Volta-N e

- Retransmissão Seletiva.

- O que é um “Tamanho de Janela” em um protocolo do tipo Janela Deslizante? O que se leva em consideração para calcular seu valor no protocolo TCP?

- Em um protocolo de janela deslizante qual é um problema que pode acontecer quando o maior número de Seqüência é muito próximo do “Tamanho de Janela”?

- Responda verdadeiro e falso as seguintes perguntas e justifique resumidamente sua resposta:

- Com o protocolo GBN, é possível o remetente receber um ACK para um pacote que caia fora de sua janela corrente.

- Com o protocolo SR, é possível o remetente receber um ACK para um pacote que caia fora de sua janela corrente.

- O protocolo bit alternante é o mesmo que o protocolo GBN com janela do remetente e destinatário de tamanho 1.

- O protocolo bit alternante é o mesmo que o protocolo SR com janela do remetente e destinatário de tamanho 1.

- Considere a transferência de um arquivo enorme de L bytes do hospedeiro A para o hospedeiro B. Suponha um MSS de 536 bytes.

- Qual é o máximo valor de L tal que não sejam esgotados os números de sequência TCP? Lembre-se de que o campo de número de sequência TCP tem 4 bytes.

- Para o L que obtiver no item anterior, descubra quanto tempo demora para transmitir o arquivo. Admita que um total de 66 bytes de cabeçalho de transporte, de rede e de enlace de dados seja adicionado a cada segmento antes que o pacote resultante seja enviado por um enlace de 155 Mbits/s. Ignore controle de fluxo e controle de congestionamento de modo que A possa enviar segementos um atrás do outro e continuamente.

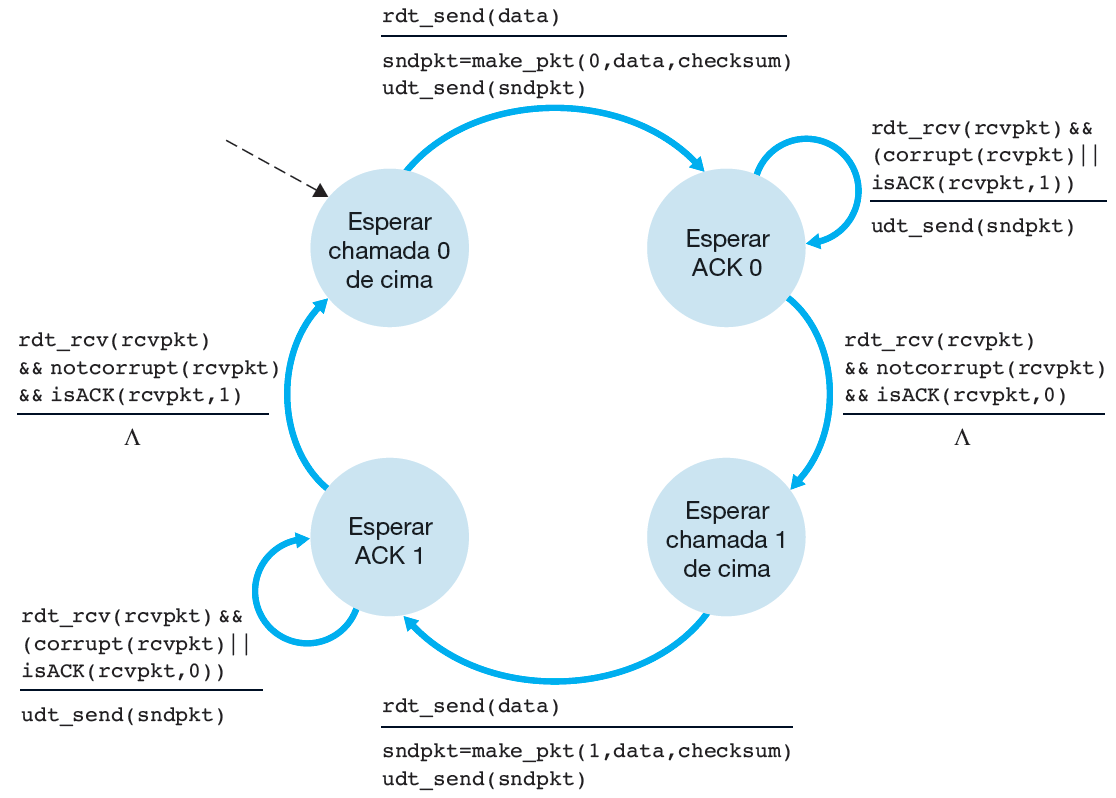

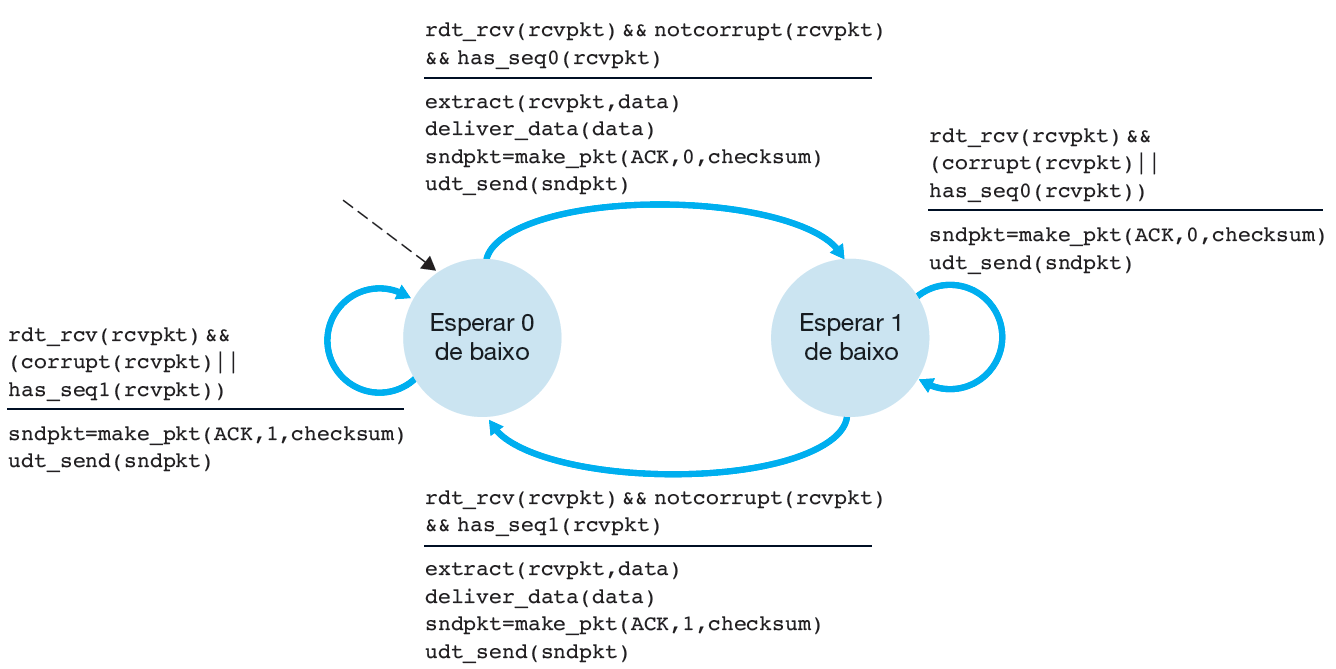

- Dadas as máquinas de estado, figuras abaixo, de um transmissor e um receptor de um protocolo "qualquer". Faça um descrição do funcionamento de ambos. Monte pelo menos dois diagramas de mensagens, destacando e relacionando possíveis sequências temporais com as máquinas de estado dadas.

- O UDP e TCP usam o complemento de 1 para suas somas de verificação. Suponha que você tenha as seguintes três palavras de 8 bits: 01010011, 01100110 e 01110100.

- Qual é o complemento de 1 para a soma dessas palavras? Mostre todo o trabalho.

- Por que o UDP toma o complemento de 1 da soma, isto é, por que não toma apenas a soma?

- Com o esquema de complemento de 1, como o destinatário detecta erros?

- É possível que o erro de 1 bit passe desapercebido?

- E um de 2 bits?

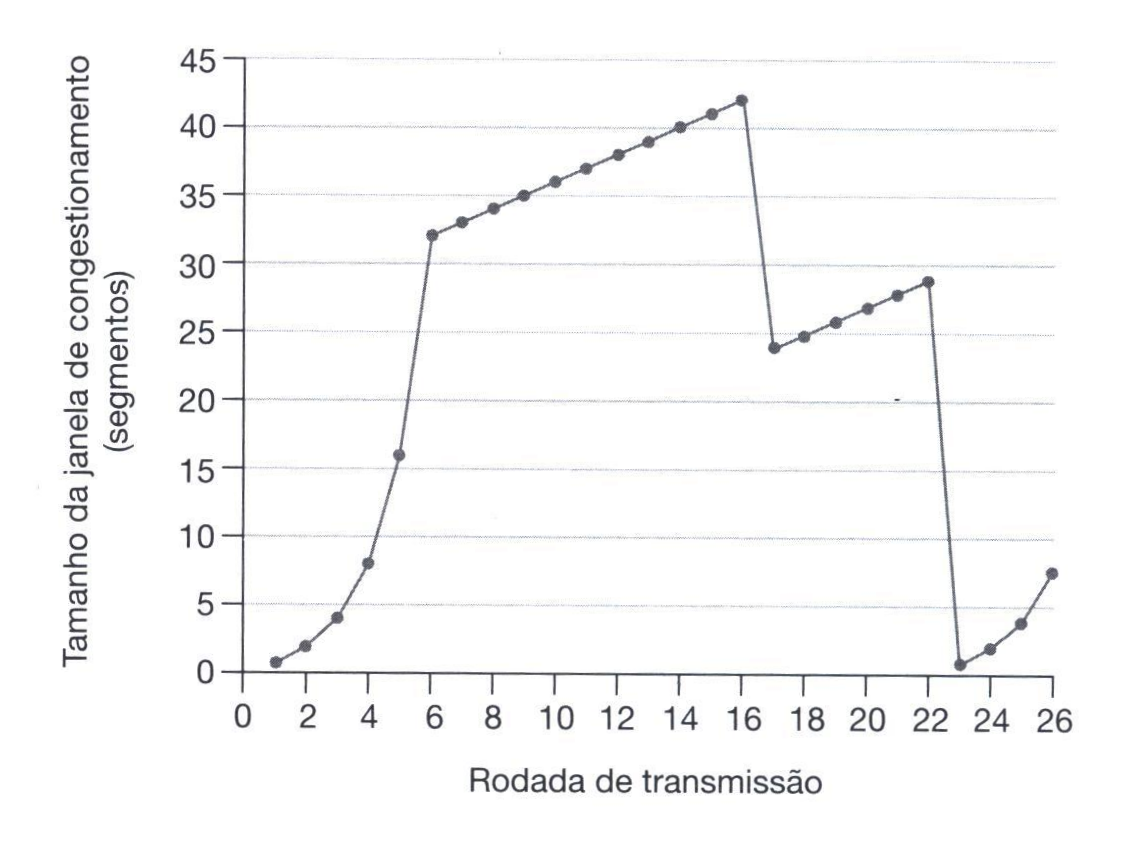

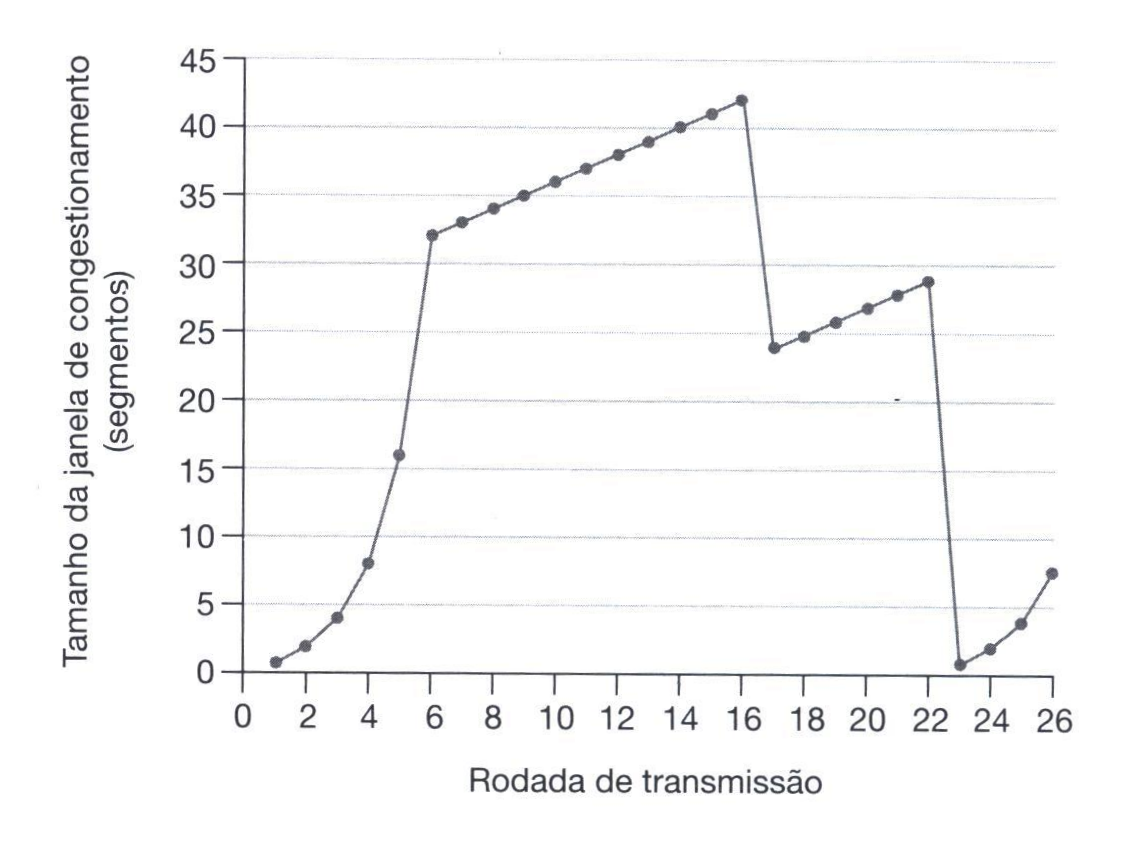

- Considere a figura abaixo (Variação do tamanho da janela). Admitindo-se que o TCP Reno é o protocolo que experimenta o comportamento mostrado no gráfico, responda às seguintes perguntas. Em todos os casos você deverá apresentar uma justificativa resumida para sua resposta.

- Quais os intervalos de tempo em que a partida lenta do TCP está em execução?

- Quais os intervalos de tempo em que a prevenção de congestionamento do TCP está em execução?

- Após a 16a rodada de transmissão, a perda de segmento será detectada por três ACKs duplicados ou por um esgotamento de temporização?

- Após a 22a rodada de transmissão, a perda de segmento será detectada por três ACKs duplicados ou por um esgotamento de temporização?

- Qual é o valor de sstrhresh na primeira rodada de transmissão?

- Qual é o valor de sstrhresh na 18a rodada de transmissão?

- Qual é o valor de sstrhresh na 24a rodada de transmissão?

- Durante qual rodada de transmissão é enviado o 70o segmento?

- Admitindo-se que uma perda de pacote será detectada após 26a rodada pelo recebimento de três ACKs duplicados, quais serão os valores do tamanho da janela de congestionamento e de sstrhresh?

- Suponha que o TCP Tahoe seja usado (em vez do TCP Reno) e que ACKs duplicados triplos sejam recebidos na 16a rodada. Quais são o sstrhresh e o tamanho da janela de congestionamento na 19a rodada?

- Suponha novamente que o TCP Tahoe seja usado, e que exista um evento de esgotamento de temporização na 22a sessão. Quantos pacotes foram enviados da 17a sessão até a 22a, inclusive?

Variação do tamanho da janela |

| Lista de exercícios 4 - Camada de Rede

|

- Quais são as principais características de uma rede de circuito virtual?

- Quais são as principais características de uma rede de datagramas?

- Porque se diz que a Internet implementa um serviço de melhor esforço? Que tipo de garantias são oferecidas neste modelo de serviço?

- Quais são as funções mais importantes da camada de rede em uma rede de datagramas? Quais são as três funções mais importantes de rede em uma rede de circuitos virtuais?

- O que é um protocolo de roteamento?

- Como podem ser classificados os algoritmos de roteamento?

- Roteadores possuem endereços IP? Quantos endereços IP um roteador possui?

- Qual é a diferença básica entre protocolos de roteamento “Estado de Enlaces” e “Vetor de Distância”?

- Explique o funcionamento de um algoritmo de roteamento do tipo “Vetor de Distâncias”.

- A Internet usa o conceito de “roteamento hierárquico”. O que significa isso?

- Um roteador em uma rede de pacotes (como é o caso da Internet) pode eventualmente necessitar descartar um datagrama. Por que isso ocorre?

- Um roteador em uma rede de pacotes (como é o caso da Internet) pode eventualmente necessitar fragmentar um datagrama. Por que isso ocorre?

- O que é um Sistema Autônomo (AS)?

- Para que serve o protocolo ICMP?

- Para que serve o campo “Time to Live” (sobrevida) em um datagrama IP?

- Por que são usados protocolos inter-AS e intra-AS diferentes na Internet?

- Por que considerações políticas/econômicas não são tão importantes para protocolos intra-AS, como OSPF e RIP, quanto para um protocolo de roteamento inter-AS, como BGP?

- Quantos hosts podem ser endereçados com um bloco IP 200.23.16.0/20? Como podemos montar 8 sub-redes a partir deste bloco de endereços IP?

- Um provedor de serviços ISP possui cerca de 2000 clientes cadastrados atualmente. Porém um levantamento realizado recentemente pelo administrador da rede constatou que nunca mais do que 450 clientes estão on-line ao mesmo tempo. Qual o bloco de endereços IP na forma CIDR (a.b.c.d/x) deve ser contratado pelo ISP, considerando o estudo realizado pelo administrador da rede?

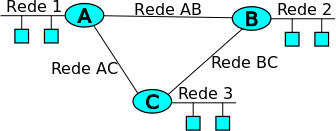

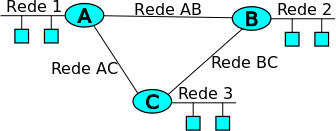

- Um administrador precisa montar uma rede experimental conforme mostrada na figura. Na sub-rede 1 ele precisará instalar cerca 25 hosts, e nas sub-redes 2 e 3 ele precisará instalar cerca de 12 hosts. O administrador dispõe do bloco de endereços IP 192.168.10.0/24 para ser utilizado no endereçamento da rede experimental. Faça uma proposta para alocação de endereços IP para cada sub-rede (rede 1, 2 e 3), incluindo também as sub-redes relativas aos enlaces ponto-a-ponto (rede AB, AC e BC). Responda ainda:

- Qual o endereço identificador de rede de cada sub-rede (1, 2 e 3)?

- Qual o a máscara de rede de cada sub-rede (1, 2 e 3)?

- Quais os endereços IP que serão atribuídos a cada interface de rede nos enlaces ponto-a-ponto dos roteadores (enlaces relativos as redes AB, AC e BC)

- Suponha que um administrador de rede tenha recebido o bloco de endereços 200.40.8.0/21 e que deseja dividir este bloco em 8 blocos de endereços iguais, de menor tamanho, para ser alocado a 8 sub-redes administradas por ele.

- Determine o tamanho total do bloco de endereços.

- Determine o tamanho de cada sub-bloco.

- Determine o endereço/máscara de rede de cada sub-rede.

- Um provedor de acesso a Internet possui o seguinte bloco de endereços IP: 12.17.192.0/18. Os endereços IP de 12.17.192.1 até 12.17.207.255 já estão alocados para clientes deste provedor. Este provedor precisa atender a quatro novos clientes, um deles necessita de rede com pelo menos 1000 endereços de IP válidos e os outros três necessitam de rede com pelo menos 30 IP válidos. Faça uma proposta para alocação de endereços IP para estes clientes. Os endereços reservados para estes novos clientes devem ser alocados a partir da numeração mais baixa disponível. Procure também responder as questões abaixo:

- Qual o total de endereços que dispõe o provedor em questão?

- Quantos endereços IP já estão utilizados?

- Quantos endereços IP este provedor possui livres para alocar aos novos clientes?

- Qual o endereço identificador de cada sub-rede dos novos clientes?

- Qual o a máscara de rede de cada sub-rede dos novos clientes?

- Qual o endereço de broadcast de cada sub-rede dos novos clientes?

- Quantos endereços IP ainda sobrarão ao provedor após atender a estes clientes?

- Quantas estações uma rede 223.1.10.0/24 suporta?

- Uma rede com bloco de IPs 200.23.16.0/20 deseja montar 8 subredes. Mostre como isso é possível e como ficaria os endereços de cada uma dessas subredes.

- Um datagrama de 4000 bytes precisa ser fragmentado para passar por um roteador cujo enlace tem MTU de 1500 bytes. Mostre esquematicamente como ficam os datagramas que são gerados a partir dessa fragmentação.

- Considere enviar um datagrama de 2400 bytes por um enlace que tenha uma MTU de 700 bytes. Suponha que o datagrama original esteja marcado com o número de identificação 422. Quantos fragmentos são gerados? Quais são os valores em vários campos dos datagramas IPs gerados em relação à fragmentação?

- Um datagrama enviado para uma estação da mesma rede precisa passar por um roteador? Explique.

- Suponha que entre o hospedeiro de origem A e o hospedeiro de destino B os datagramas estejam limitados a 1500 bytes (incluindo cabeçalho). Admitindo um cabeçalho IP de 20 bytes, quantos datagramas seriam necessários para enviar um arquivo MP3 de 5 milhões de bytes? Explique como você obteve a resposta.

- Descreva e detalhe o processo de obtenção de um endereço IP através do protocolo DHCP.

- Descreva e detalhe o processo de tradução de endereços de rede - NAT. Com o NAT é possível somente a conversão (troca) do número de portas? Explique.

- Compare os campos de cabeçalho do IPv4 e do IPv6e aponte suas diferenças. Eles tem algum campo em comum?

- Afirma-se que, quando o IPv6 implementa túneis via roteamento IPv4, o IPv6 trata os túneis IPv4 como protocolo de camada de enlace. Você concorda com essa afirmação? Explique sua resposta.

- Considere uma rede de datagramas que utiliza endereços de hospedeiros de 8 bits. Suponha que um roteador utilize a correspondência do prefixo mais longo e tenha a seguinte tabela de repasse:

| Prefixo a comparar | Interface |

|---|

| 1 | 0 |

|---|

| 10 | 1 |

|---|

| 111 | 2 |

|---|

| senão | 3 |

|---|

Para cada uma das quatro interfaces, forneça a faixa associada de endereços de hospedeiro de destino e o número de endereços na faixa.

|

| Lista de exercícios 5 - Camada de Enlace e Redes Multimídia

|

- Quais são os serviços providos pela camada de enlace?

- Dentre os serviços de camada de enlace, quais obrigatoriamente precisam ser implementados por todos os protocolos de enlace?

- Porque é necessário sincronizar quadros (serviço de enquadramento)?

- Por que se faz necessário um protocolo de acesso ao meio (MAC), em redes com meio de transmissão compartilhado?

- Do ponto de vista do protocolo MAC CSMA/CD, qual a principal diferença entre hubs e switches?

- Se as redes Ethernet atualmente podem operar com switches (Ethernet comutada), e em modo fullduplex, porque ainda existe o protocolo MAC CSMA/CD?

- Switches Ethernet Gerenciáveis são equipamentos de comutação de pacotes que podem ser configurados e observados pelos administradores de redes. Entre as informações que um administrador de rede tem acesso em um switch destes está a relação de endereços MAC conectados em cada porta do equipamento. Um administrador de rede detectou que existe um computador inundando a rede com tráfego intenso (o que pode ser causado por um virus). No entanto, ao capturar alguns dos datagramas IP desse fluxo intenso, o administrador não conseguiu reconhecer o endereço IP do computador, uma vez que ele varia entre diferentes datagramas (uma técnica para camuflar sua origem). Porém ele notou que o endereço MAC de origem, contido nos respectivos quadros Ethernet, é sempre o mesmo, o que identifica o computador que emite este tráfego. Sabendo que a rede é composta de vários switches Ethernet gerenciáveis, como o administrador poderia, sem sair de sua sala, localizar rapidamente esse computador?

- Explique o que é colisão e como estas impactam o tráfego de uma rede Ethernet. Explique como a mesma é evitada em redes comutadas, explicando como o uso de switches limitam as colisões quando comparados com hubs ou barramentos.

- Por que uma pesquisa ARP é enviada dentro de um quadro broadcast? Por que uma resposta ARP é enviada dentro de um quadro com endereço MAC específico? Qual é a diferença entre esses dois quadros?

- Compare as estruturas de quadros das redes Ethernet 10BaseT, 100BaseT e Gigabit Ethernet. Quais diferenças entre elas?

- Dois adaptadores, um com taxa nominal de 10001 bps e outro com taxa nominal de 9999 bps, estão conectados via par trançado, como eles conseguem trocar dados normalmente?

- Você comprou um notebook novo. Vai utilizar pela primeira vez no Câmpus São José do IFSC. Com um cabo de rede conectou seu computador à rede do IFSC e digitou no navegador de seu computador: www.polito.it. Cite todos os protocolos utilizados e todas a etapas cumpridas por seu computador, para que essa operação tenha exito.

- Suponha que João esteja assistindo um vídeo de 3 Mbits/s, Maria esteja vendo uma nova imagem de 100 Kbytes a cada 30 segundos e José esteja ouvindo um fluxo de áudio a 200 kbits/s. Sabendo que o tempo de sessão para todos os usuários seja de 1000 segundos. Monte uma tabela comparativa contento a taxa de bits e o total de bytes transferidos para esses três usuários. Qual fluxo consome mais banda?

- Aplicações de multimídia podem ser classificados em três categorias. Relacione e descreva cada uma dessas categorias.

- CDNs geralmente adotam uma de duas filosofias de posicionamento de servidor diferentes. Relacione e descreva resumidamente essas duas filosofias.

- Qual a diferença de atraso fim a fim e variação de atraso de pacote? Quais os fatores causadores de um e outro?

- Por que um pacote recebido após seu tempo de reprodução programado é considerado perdido?

- Qual é o papel de um registro SIP?

|

Transparências utilizadas durante as aulas

Slides do Kurose referentes ao capítulo 1

Slides do Kurose referentes ao capítulo 2

Slides do Prof. Emerson - DNS, FTP, Web, Email...

Slides do Kurose referentes ao capítulo 7

Slides do Kurose referentes ao capítulo 3 e versão antiga

Slides do Kurose referentes ao capítulo 4

Slides do IPv6

Slides do Kurose referentes ao capítulo 5

Softwares

Curiosidades

Seminários

- Objetivos:

- Aprofundamento teórico em algum tema atual e relevante.

- Confecção de um relatório de trabalho no estilo científico.

- Apresentação de um trabalho científico.

- Avaliação:

- Conceito: 0,5 x Nota atribuída ao relatório + 0,5 x Nota atribuída a apresentação do seminário

- Critérios de avaliação

- Instruções sobre o Seminário de Redes I:

- 2 alunos por equipe.

- Os temas devem ser propostos pelas equipes em comum acordo com o professor ou então na data limite o professor apresenta alguns temas e as equipes escolhem.

- O relatório pode ser redigido como uma página da wiki ou em PDF gerado por editores/diagramadores de texto do tipo LaTeX (Online LaTeX Editor Overleaf) ou outro editor qualquer.

- Duração da apresentação: 20 minutos (limitantes: 15 a 25 minutos) + 5 minutos de perguntas, modelo de apresentação

- As apresentações devem obrigatoriamente ser preparadas em formato de slides ou equivalente e podem conter demonstrações, filmes, acesso a sites etc.

Semestre 2022/2

- Definição do temas e equipes: 03/11/2022

- Entrega do relatório escrito: 27/11/2022

- Apresentação dos seminários: 12, 15 e 17/12/2022

| Semestre 2022/1

|

|

Semestre 2022/1

- Definição do temas e equipes: 24/06/2022

- Alisson e Gustavo: LoRaWAN

- Jailson e Lucas: Protocolos IoT

- Entrega do relatório escrito: 10/07/2022

- Apresentação dos seminários: 20/07/2022

|

| Semestre 2021/1

|

|

Semestre 2021/2

- Definição do temas e equipes: 16/02/2022

- Wagner e Lucas: IPTV

- Gabriela e Yago: 5G

- Athos e Lucas May: Blockchain

- Ramon e José Roberto: Internet via satélite

- Natália e Pedro Henrique: NFC

- Entrega do relatório escrito: 02/03/2022

- Apresentação dos seminários: 11/03/2022

|

| Semestre 2021/1

|

- Definição do temas e equipes: 30/07/2021

- Mike - LiFi

- João Vitor - BLE (Bluetooth Low Energy)

- Entrega do relatório escrito: 19/08/2021

- Apresentação dos seminários: 02/09/2021

|

| Semestre 2020/2

|

|

Semestre 2020/2

- Definição do temas e equipes: 04/03/2021

- Alana e Vinícius: Segurança em Wi-Fi.

- Filipi: Internet via satélite.

- Entrega do relatório escrito: 25/03/2021

- Apresentação dos seminários: 15/04/2021

|

| Semestre 2020/1

|

- Definição do temas: 18/06/2020

- Arthur Anastopulos dos Santos: Segurança em Cloud Computing / Nuvens Computacionais.

- Deivid Fortunato Frederico: GPON.

- Isadora Schmidt de Souza: Segurança em Rede.

- Matheus Medeiros: Segurança em Redes Wireless IEEE 802.11.

- Jéssica Carrico e Pedro Pretto: 5G.

- Entrega do relatório escrito: 21/08/2020

- Apresentação dos seminários: ??/08/2020

|

| Semestre 2019/2

|

- Entrega do documento escrito: dia 27/11/2019.

- Realização dos Seminários: dias 04/12 e 06/12/2019.

- (04/12)-Jean e Jefferson Botitano: Padrão IEEE 802.15.4 / ZigBee.

- (04/12)-Pedro e Vinícius: Blockchain.

- (06/12)-Christian e Matheus: Padrão IEEE 802.11ac/ad.

- (04/12)-Alisson: BLE.

- (04/12)-Isadora: Segurança em Redes.

- (04/12)-Anderson: LoRaWAN.

- (06/12)-Leonardo e Jeferson Jair: Computação em Nuvem.

- (06/12)-Deivid: Indústria 4.0.

- (06/12)-Irla e Jhonatan Li-Fi.

- (04/12)-Amanda 5G.

|

| Semestre 2019/1

|

Entrega do documento escrito: dia 23/06/2019.Realização dos Seminários: dias 27/06 e 01/07/2019.Bruno e Gustavo: Segurança na Rede.Maria Gabriela: 5G.

- Luan e Gabriel: Blockchaim.

- Guilherme: Computação em Nuvem.

|

| Semestre 2018/2

|

- Definição do temas: 15/10/2018

- Luiza Alves da Silva: Criptografia na Rede. Dia 10/12

- Sarom e Marcelo: Evolução da tecnologia DOCSIS. Dia 13/12

- André e Thiago: GPON. Dia 06/12

- Eduarda e Guilherme: Deep Web. Dia 10/12

- Stefanie e Camilla: Computação em nuvem. Dia 13/12

- Elisa e Osvaldo: LoRaWAN. Dia 10/12

- Daniel: Segurança em redes sem fio

- Gabriel Santos: VoIP. Dia 13/12

- Matheus: Industria 4.0. Dia 06/12

- Alexandre: BlockChain. Dia 13/12

- Gabriel Turnes: 5G. Dia 06/12

- Entrega do relatório escrito: 22/11/2018

- Apresentação dos seminários: 06-13/12/2018

|

| Semestre 2018/1

|

- Data de definição dos temas: 15/05/2018.

- Data de entrega do relatório: 11/06/2018.

- Data das apresentações: 25/06/2018 e 26/06/2018.

- Tecnologia LoRaWAN: Augusto da Silveira Willemann, Andre Luiz Faraco Mazucheli e Victor Cesconetto De Pieri

- Proxy reverso: Jennifer e João

- 6LowPAN: Felipe Cardoso

- Li-Fi: Gabriel Santos de Souza

- Internet via satélite: Guilherme, Alisson e Alexandre

- 5G: Luiza Alves da Silva

|