RCO60802-2017-1-Eraldo

Professor

- Eraldo Silveira e Silva

- email: eraldo@ifsc.edu.br

- Horário de Atendimento Paralelo: Quarta: 8h25 às 9h20 e 14h25 às 15h20

Listas de exercícios

- Lista de exercícios 1

- Lista de exercícios 2

- Lista de exercícios 3

- Lista de exercícios 4

- Lista de exercícios 5

- Lista de exercícios 6

- Lista de exercícios 7

- Lista de exercícios 8

- Lista de exercícios 9

AULA 5 - Dia 6/3/2017

- Palestra Semana da Mulher: História do Feminismo

AULA 6 - Dia 7/3/2017

Objetivos

- Revisão da Visão Geral da Internet

Material=

http://wiki.sj.ifsc.edu.br/images/b/b3/Slides-kurose-cap1.pdf

Desenvolvimento da Aula

- Apresentação Inicial (5 min)

- Dinâmica de adivinhação de palavras (20 min):

- Turma dividida em grupos de 3 - um aluno fica posicionado em posição contrária ao quadro

- O professor escreve uma palavra no quadro

- os demais alunos do grupo tentam explicar a palavra para que o outro adivinhe

- quem responder primeiro pontua mas deve saber explicar o significado da palavra;

- Revisão: comutação de circuitos x pacotes; arquitetura da Internet. (25 min)

- Dinâmica com código ASCII - Elaboração de uma mensagem de 10 palavras. Codificar em binário. (20 min)

- os alunos recebem o código ASCII

- cada equipe elabora em binário uma mensagem de 10 caracteres.

- a mensagem é repassada para a equipe do lado que deve decodificá-la.

- quem decodificar primeiro pontua.

- Camada Física: conceitos de codificação/modulação. Multiplexação Meios de Transmissão. Redes sem fio. Propagação do sinal eletromagnético. (25 min)

AULA 7 - Dia 13/3/2017

Objetivos

- Introdução a camada de enlace

- Tecnologia Ethernet

Desenvolvimento da Aula

- Introdução a camada de enlace: funcionalidades, frames, endereçamento de enlace (25 min)

- Dinâmica com Código ASCII incorporando endereço de destino e de fonte (8 bits). (20 min)

- Incorporar broadcast

- Incorporar switch

- Introdução a Tecnologia Ethernet. (25 min)

- Endereço ethernet: unicast, multicast e broadcast

- Tamanho de Payload

- O switch Ethernet

- Laboratório

- 1.Descobrir o endereço MAC da ethernet do computador usando ifconfif

- 2.Gerar tráfego unicast para um computador de outra máquina usando o comando ping

- 3.Capturar tráfego com wireshark: Identificar os endereçamentos e o payload.

Material

AULA 8 - Dia 14/3/2017

- Perguntas de adivinhação

- Continuação do experimento anterior.

- O funcionamento do CSMA/CD

- Um questionário para finalizar

Continuação do experimento anterior

- Descoberta do endereço de hardware da placa do PC do Professor e dos alunos.

- Transmissão de uma palavra código para uma equipe.

Questionário

- 1.Cite 4 tecnologias usadas nas camadas enlace/física.

- 2.Enumere e explique 4 funcionalidades da camada de enlace.

- 3.Switches ethernet aprendem que estações (representadas por seus endereços MAC) estão em cada uma de suas portas. Como um switch Ethernet sabe que estações estão em cada porta, para poder fazer o correto encaminhamento de quadros?

- 4.Do ponto de vista do protocolo MAC CSMA/CD, qual a principal diferença entre hubs e switches?

- 5.Quais os tamanhos mínimo e máximo de um quadro Ethernet ?

- 6.Considerando-se o tamanho mínimo do quadro Ethernet, quantos bytes correspondem aos dados transportados (payload) ?

- 7.Por que se faz necessário um protocolo de acesso ao meio (MAC), em redes com meio de transmissão compartilhado ?

- 8.Em termos de camada física pesquise quais os meios de transmisão previstos na Ethernet e as possíveis velocidades.

Material de Referência

- Animação de Colisão [5]

AULA 9 - Dia 20/3/2017

AULA 10 - Dia 21/3/2017

Objetivos

- Apresentar de forma geral as técnicas de acesso ao meio compartilhado: foco nas técnicas de acesso aleatório

Material de Referência

- Livro do Forouzan: Comunicação de Dados e Redes de Computadores.

Questionário de Referência para Estudo

OBS: Não se apavore se tiver questões que não foram diretamente abordadas em sala. Vamos retornar ao assunto e discutir o questionário em sala!!

- Como é dividida (subcamadas) a camada de enlace? Quais as responsabilidades de cada uma delas? (pg.307,311,363. R.AS duas subcamadas da camada de enlace são: (i) controle de enlace de dados (LLC) e (ii) controle de acesso ao meio (múltiplo) (MAC). A LLC é responsável pelo controle de fluxo e de erros no enlace. Ela também realiza o empacotamento de bits provindos da camada superior (dados a serem transmitidos) na forma de quadros (frames) e desempacota os dados de um quadro recebido. O processo de construção do frame implica no acréscimo de campos (bits adicionais) contendo endereço de destino, endereço fonte, bits de controle entre outros. Se for necessário, a LLC pode realizar um controle de fluxo. Trata-se de um cadenciamento dos quadros de forma que o receptor possa recebê-los de forma (na velocidade) apropriada. A LLC pode também realizar um controle de erros, ou seja , detecção e correção de erros. Um receptor pode por exemplo detectar que um quadro está errado e solicitar retransmissão. Outros mecanismos de retransmissão podem ser usados. Em síntese, são funções da LLC:

- Empacotamento de informação (e inverso) na forma de quadros;

- controle de fluxo;

- controle de erros;

- Como podemos classificar as técnicas de acesso múltiplo ao meio? (pg.364) R.As técnicas de acesso múltiplo podem ser classificadas em:

- Protocolos de acesso randômico: nenhuma estação é superior a outra ninguém exerce controle sobre outro. Ex: ALOHA, Slotted ALOHA, CSMA/CD, CSMA/CA;

- Protocolos de acesso controlado: normalmente existe uma estação (normalmente o mestre) que controla a conversa na rede. Existem variações: pode ser usado uma ficha de controle (token) que é repassada para uma estação, dando direito a mesma conversar.

- Protocolos de canalização: a largura de banda de um enlace é compartilhada no tempo, na frequência ou por um uso de código (TDMA, FDMA e CDMA).

- Qual o significado de contenção no contexto do acesso randômico? (pg.364) O termo contenção é no sentido de disputa. Em redes, no contexto de acesso randômico, significa que duas ou mais estações disputam por um meio físico de transmissão sem que exista uma regra específica (e com controle central) dizendo quem deve transmitir primeiro.

- Qual o significado de colisão no contexto de acesso randômico? (pg.364) No acesso randômico, dado a falta de um controle central, podem existir situações que em que duas ou mais estações transmitam no meio ao mesmo tempo. Esta situação configura uma colisão. Uma estação receptora não conseguirá receber um quadro em que esteja ocorrendo uma situação de colisão no meio físico.

- Descreva sucintamente o funcionamento da técnica ALOHA puro. Citar as palavras: confirmação, time-out e tempo randômico. (pg.365 e 366) O ALOHA puro foi o primeiro protocolo de acesso randômico e prevê que uma estação que tenha um quadro para enviar, pode enviá-lo imediatamente. Nesta situação, pode existir colisão mas não existe nenhum mecanismo para detectá-lo. Ocorrendo a colisão, os quadros são corrompidos. A estação transmissora, antes de enviar um quadro, liga um mecanismo de time-out e espera uma confirmação. Caso a confirmação não venha, o timeout aciona o protocolo que por sua vez envia o quadro novamente. Deve ser obseravado que a retransmissão não ocorre de imediato. Existe a espera de um tempo randômico para evitar novas colisões.

- Descreva sucintamente o funcionamento da técnica slotted ALOHA. Citar as palavras slot e sincronização. (pg.369). Para evitar o problema de colisões a qualquer momento no ALOHA puro, criou-se o método Slotted ALOHA. O Slotted Aloha segue os princípios do ALOHA puro mas divide o tempo o tempo em pedaços (slots) de tamanho fixo. As estações devem estar sincronizadas (processo de sincronização) de forma que tendo um quadro a ser transmitido, este quadro deve ser transmitido somente no início de um slot. Desta forma, a colisão se restringe ao momento de início de um slot.

- Faça um desenho e explique a diferença entre o tempo de propagação e o tempo de transmissão de um frame na rede. (pg.90,91,371,372). O tempo de propagação é o tempo que um sinal (no caso de rede, um bit) leva para trafegar no meio desde a origem até o destino. Ou seja, a relação entre a distância a ser percorrida pela velocidade do sinal propagado. Em telecom este valor pode ser significativo. Lembrar que um retardo de mais de 200ms impacta diretamente a transmissão de voz Já o tempo de transmissão é o tempo necessário para colocar uma mensagem ou quadro na rede e segue a veloccidade que a interface de transmissão coloca os bits no meio:

- Explique o conceito de Troughput (vazão) e Latência (pg.90).

- Vazão: é a taxa de trasnferência de dados que efetivamente chegam corretos de um ponto a outro na rede e pode ser observada por camada. Observar que a vazão normalmente é menor que a Largura de Banda em Bits(taxa de transmissão da interface).

- Latência (Retardo): tempo que uma mensagem leva para chegar por inteira de um lado a outro da rede. É a composição do tempo de propagação com tempo de transmissão com tempo de espera em filas e tempode processamento.

- Considere duas estações estão ligadas por um meio físico e posicionadas a uma distância de 10km uma da outra. Considere que o sinal usado se propaga a uma velocidade de m/s. Quanto tempo demora para que o início de um bit transmitido por uma estação chegue no outro lado da estação? (pg.367).

- Ainda sobre o exercício anterior, caso o transmissor transmita a uma taxa (rate) de Mbps, qual seria o tempo de transmissão de um quadro (frame) de 1500 bytes?

- Descreva sucintamente o funcionamento da técnica CSMA. Discuta as possíveis técnicas de persistência (pg.370 a 373). A técnica do CSMA (Carrier Sense Multiple Access) é uma evolução do ALOHA e se baseia no fato do transmissor, antes de transmitir qualquer quadro, escutar o meio para verificar se já não existe transmissão em andamento. Caso o meio esteja ocupado ela deve aguardar. As probabilidades de colisão são reduzidas mas ainda existem pois, dado o atraso de propagação ainda é possível um transmissor detectar o meio livre mas neste mesmo um tempo um sinal de outra estação esteja se propagando no meio. O que fazer se o meio etiver ocupado? Existem técnicas de persistência: (i) I-persistente: Escuta continuamente e transmite assim que o meios estiver livre (ii) Não pesistente: Escuta o meio se estiver ocupado espera um tempo aleatório até vir a escutar novamente. Caso o meio estiver livre na primeira vez, já transmite.(iii) p-Persistente: escuta continuamente e assim que o meio ficar livre faz o seguinte: (a) com probabilidade p transmite o quadro (b) Com probabilidade 1-p aguarda o próximo slot, verificando o meio novamente. Se ociosa volta para (a). Se ocupada aplica um procedimento de backoff (escolha de um número aleatório a ser usado no tempo de espera que depende do número de vezes que ocorreu a "colisão").

- Descreva sucintamente o funcionamento da técnica CSMA/CD. Esta técnica é facilmente aplicável em redes sem fio? (pg.373 a 376). È um melhoramento da técnica CSMA. A estação além de monitorar se o meio está livre para transmitir, ela, no caso de iniciar uma transmissão, acompanha a transmissão para tentar detectar possível colisão. Para garantir a detecção de uma colisão face ao tempo de propagação, o quadro deve ter um tamanho mínimo. Se detectar uma colisão realiza um procedimento de backoff: espera um tempo aleatório e volta a escutar o meio após este tempo (de forma simplificada).

- Descreva sucintamente o funcionamento da técnica CSMA/CA. (pg.377 a 379) Em meios sem fio é difícil detectar colisões. Seja porque o hardware seria caro seja pelos níveis de energia que são pequenos na recepção. Neste caso, estendeu-se o CSMA no sentido de se tentar evitar colisões: (i) a estação escuta o meio e se ele estiver livre espera um tempo IFS (uma estação poderia ter começado a transmissão). (ii) após este IFS, se o meior estiver ocioso a estação transmite segundo um tempo de contenção (um número aleatório de de slots de espera).(iii) Aguarda ACK e tenta novamente se não conseguir (Fig.12.17 ).

- Explique o que é o problema do terminal escondido no contexto de redes sem fio. (pg.429)

- A técnica de token passing é classifica como acesso aleatório? Explique.

- O que é multiplexação?

- Fazendo uma analogia com a transmissão de rádios FMs, explique sucintamente a técnica FDMA. (pg.383, 384). Qual a diferença entre FDM e FDMA?

- 18.Explique sucintamente a técnica TDMA. (pg.383, 384). Qual a diferença entre TDM e TDMA?

- Quando se faz uma modulação de uma onda portadora para transmitir um determinado sinal, quais características é possível variar?

- Explique sucintamente a técnica CDMA. (pg.385)

Sugestão Aula futura

- Lab.com Hub

1.Construir um arquivo texto lab.conf salvando em um diretório apropriado.

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc4[type]=generic

pc1[eth0]=lan0:ip=192.168.1.1/24

pc2[eth0]=lan0:ip=192.168.1.2/24

pc3[eth0]=lan0:ip=192.168.1.3/24

pc4[eth0]=lan0:ip=192.168.1.4/24

- Lab.com Switch

2.Construir um arquivo texto lab.conf salvando em um diretório apropriado.

switch1[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc4[type]=generic

switch1[eth0]=port0

switch1[eth1]=port1

switch1[eth2]=port2

switch1[eth3]=port3

pc1[eth0]=port0:ip=192.168.0.1/24

pc2[eth0]=port1:ip=192.168.0.2/24

pc3[eth0]=port2:ip=192.168.0.3/24

pc4[eth0]=port3:ip=192.168.0.4/24

AULA 11 - Dia 27/3/2017

Objetivos

- Apresentar a função da camada de Rede

- Proporcionar uma visão geral da camada IP

- Apresentar o endereçamento IPv4

Material de Referência

- Forouzan Cap. 191. (Não ler ainda sobre NAT).

- Forouzan Cap.20.1, Cap.20.2

AULA 11 - Dia 28/3/2017

Objetivos

- Resgatar a visão geral do funcionamento do protocolo IP

- Laboratório sobre IP

Laboratório de Investigação: Lan simples com HUB

- Lab.com Hub

1.Construir um arquivo texto lab.conf salvando em um diretório apropriado.

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc4[type]=generic

pc1[eth0]=lan0:ip=192.168.1.1/24

pc2[eth0]=lan0:ip=192.168.1.2/24

pc3[eth0]=lan0:ip=192.168.1.3/24

pc4[eth0]=lan0:ip=192.168.1.4/24

Laboratório de Investigação: Lan simples com SWITCH

1.Construir um arquivo texto lab.conf salvando em um diretório apropriado.

switch1[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc4[type]=generic

switch1[eth0]=port0

switch1[eth1]=port1

switch1[eth2]=port2

switch1[eth3]=port3

pc1[eth0]=port0:ip=192.168.0.1/24

pc2[eth0]=port1:ip=192.168.0.2/24

pc3[eth0]=port2:ip=192.168.0.3/24

pc4[eth0]=port3:ip=192.168.0.4/24

Laboratório de investigação: Interligação de duas redes via um roteador

- Construir uma rede do Netkit com dois PCs e um roteador

1.Construir um arquivo texto lab.conf salvando em um diretório apropriado.

r1[type]=router

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc4[type]=generic

r1[eth0]=lan0:ip=192.168.1.254/24

r1[eth1]=lan1:ip=192.168.100.254/24

pc1[eth0]=lan0:ip=192.168.1.1/24

pc1[default_gateway]=192.168.1.254

pc2[eth0]=lan0:ip=192.168.1.2/24

pc2[default_gateway]=192.168.1.254

pc3[eth0]=lan1:ip=192.168.100.1/24

pc3[default_gateway]=192.168.100.254

pc4[eth0]=lan1:ip=192.168.100.2/24

pc4[default_gateway]=192.168.100.254

2.Chamar o netkit2 (Aplicativos/Educativo/Netkit2

3.Carregar o arquivo lab.conf a partir do Netkit2:

File/Load

4.Visualizar a rede a ser implementada:

File/Graph

5.Executar a rede

Network/Start

6.Fazer tcpdump na interfaces de rede dos PCs e identificar o tráfego.

Usar tcpdump da forma:

tcpdump -i eth0 -e -s 1024 -x

Ver: manpage do tcpdump

7.Observar os endereços de hardware (ou MAC) e IP de cada dispositivo na rede.

8.Provar que pacotes indo de PC1 para PC4 na lan0 são enviados para o roteador.

9.Provar que pacotes indo de PC1 para PC2 na lan0 são enviados diretamente para PC2.

10.Provar que na lan0 e lan1 está sendo usado um hub.

AULA 12 - Dia 3/4/2017

- Resolução de Questionário

AULA 13 - Dia 4/4/2017

- Visita a Aldeia Guarani

AULA 14 - Dia 10/4/2017

- Continuação do Assunto Camada IP

- Rever Lab passado identificando as tabelas de roteamento

Exercício

- Refazer a rede da aula anterior usando o netkit

- No PC1 fazer o ping para 192.168.100.1

- Escutar o tráfego no PC2 e confirmar o endereço do frame para o gateway

- Parar o ping no PC1

- No PC1 remover o gateway default

- No PC1 colocar como gateway default o PC2

- No PC1 fazer o ping para 192.168.100.1

- Escutar o tráfego no PC2 e confirmar o endereço do frame para o gateway. De quem é o endereço de hardware do frame???

Comandos Úteis

Adicionar rede

route add -net 200.1.1.0 netmask 255.255.255.0 gw 100.0.0.10 dev eth1

Adicionar gateway default

route add default gw 195.11.14.1

Remover gateway default

route del default gw 195.11.14.1

Observar a tabela ARP

arp -a

Configurar/VEr configurações da interface

ifconfig

Referências

http://www.cubrid.org/blog/dev-platform/understanding-tcp-ip-network-stack

AULA 15 - Dia 17/4/2017

Perguntas adicionais sobre camada de rede (IP)

1.Considere um bloco de endereços 192.100.2.0/23 atribuído a uma rede. Pergunta-se:

- a) Quantos endereços de hosts são possíveis?

- b) O administrador deve atribuir todos endereços de forma estática aos hosts? Qual seria a alternativa de protocolo a ser usado?

- c) Qual endereço é reservado para a rede?

- d) Qual endereço reservado para broadcasting?

2.Um roteador precisa de endereço IP?

3;Qual o significado de gateway default configurado em um host?

4.Diferencie entrega direta e indireta de um pacote IP em uma rede.

5.Qual o papel de protocolos de roteamento tais como o OSPF e o RIP?

6.Qual o papel do protocolo ICMP?

7.Explique a funcionalidade de encaminhamento de pacote do protocolo IP.

AULA 18 - Dia 25/4/2017

Objetivo

- Proporcionar ao aluno uma visão prática de roteamento IP

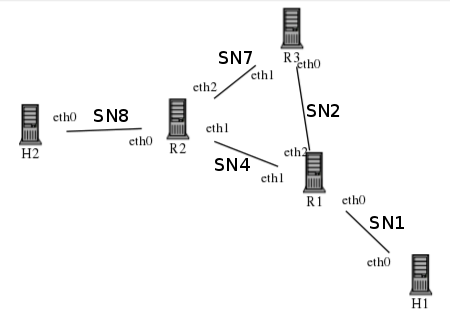

PARTE 1 - Rede com 3 roteadores

- Laboratório a ser montado no netkit juntamente com o professor

Configurar a rede abaixo com os seguintes prefixos:

- SN1 : 200.10.1.0/24

- SN2 : 200.10.2.0/24

- SN3 : 200.10.3.0/24

- SN4 : 200.10.4.0/24

- SN5 : 200.10.5.0/24

- SN6 : 200.10.6.0/24

- SN7 : 200.10.7.0/24

- SN8 : 200.10.8.0/24

Instalar rota para que pacotes vindos de H1 para H2 passem por R1, R3 e R2. O retorno deve ser via R2 e R1. Teste a rota com o comando ping.

- Global attributes: these values are obtained automatically from menu General->Preferences

H1[type]=generic

H2[type]=generic

R1[type]=generic

R2[type]=generic

R3[type]=generic

H1[eth0]=SN1:ip=200.10.1.1/24

H2[eth0]=SN8:ip=200.10.8.1/24

R1[eth0]=SN1:ip=200.10.1.254/24

R1[eth1]=SN4:ip=200.10.4.1/24

R1[eth2]=SN2:ip=200.10.2.1/24

R2[eth0]=SN8:ip=200.10.8.254/24

R2[eth1]=SN4:ip=200.10.4.2/24

R2[eth2]=SN7:ip=200.10.7.1/24

R3[eth0]=SN2:ip=200.10.2.2/24

R3[eth1]=SN7:ip=200.10.7.2/24

- COMANDOS DE ESTABELECIMENTO DE TOTAS

- H1

- route add default gw 200.10.1.254

- H2

- route add default gw 200.10.8.254

- R1

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add -net 200.10.8.0 netmask 255.255.255.0 gw 200.10.2.2 dev eth2

- R2

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add -net 200.10.1.0 netmask 255.255.255.0 gw 200.10.4.1 dev eth1

- R3

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add -net 200.10.8.0 netmask 255.255.255.0 gw 200.10.7.1 dev eth1

</syntaxhighlight>

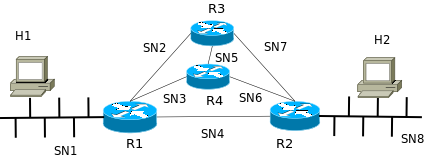

PARTE 2 - Desafio: Rede com 4 roteadores

Configure a rede abaixo de forma que pacotes vindos de H1 para H2 passem por R1,R3,R4 e R2. O retorno deve ser por R2,R4 e R1.

- SN1 : 200.10.1.0/24

- SN2 : 200.10.2.0/24

- SN3 : 200.10.3.0/24

- SN4 : 200.10.4.0/24

- SN5 : 200.10.5.0/24

- SN6 : 200.10.6.0/24

- SN7 : 200.10.7.0/24

- SN8 : 200.10.8.0/24

PARTE 3 - Criando loop para verificar o campo TTL

Crie um conjunto de rotas que façam que um pacote vindo de H1 para H2 entre em um loop entre R1,R3,R2-R1. Envie um pacote único com o ping de H1 para H2.

Rastreie com o tcpdump o pacote em loop e verifique o momento em que o pacote sai de circulação.

Links de Referência

AULA 19 - Dia 2/5/2017

- Continuação aula passada

AULA 20 - Dia 8/5/2017

Objetivos

- Revisão dos conceitos do Laboratório Anterior

- Introdução a camada de transṕorte

Material de Referência

- Slides da camada de transporte: Camada de Transporte

- Apostila do Prof.Evandro

AULA 21 - Dia 9/5/2017

Objetivos

- Retomar o exercício sobre o roteamento IP

ROTEIRO MAIS DETALHADO PARTE 2

1.Construir o laboratório físico carregando o seguinte lab.conf:

H1[type]=generic

H2[type]=generic

R1[type]=generic

R2[type]=generic

R3[type]=generic

R4[type]=generic

H1[eth0]=SN1:ip=200.10.1.1/24

H2[eth0]=SN8:ip=200.10.8.1/24

R1[eth0]=SN1:ip=200.10.1.254/24

R1[eth1]=SN4:ip=200.10.4.1/24

R1[eth2]=SN2:ip=200.10.2.1/24

R1[eth3]=SN3:ip=200.10.3.1/24

R2[eth0]=SN8:ip=200.10.8.254/24

R2[eth1]=SN4:ip=200.10.4.2/24

R2[eth2]=SN7:ip=200.10.7.1/24

R2[eth3]=SN6:ip=200.10.6.1/24

R3[eth0]=SN2:ip=200.10.2.2/24

R3[eth1]=SN7:ip=200.10.7.2/24

R3[eth2]=SN5:ip=200.10.5.1/24

R4[eth0]=SN3:ip=200.10.3.2/24

R4[eth1]=SN5:ip=200.10.5.2/24

R4[eth2]=SN6:ip=200.10.6.2/24

- COMANDOS INICIAIS - A COMPLETAR

- H1

- route add default gw 200.10.1.254

- H2

- route add default gw 200.10.8.254

- R1

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth3/rp_filter

- R2

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth3/rp_filter

- R3

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- R4

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

</syntaxhighlight>

2.Preparando os roteadores

Coloque em todos os roteadores os comandos:

echo 1 > /proc/sys/net/ipv4/ip_forward

echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

echo 0 > /proc/sys/net/ipv4/conf/eth3/rp_filter

Estes comandos são necessários ṕara habilitar o encaminhamento de pacotes e para evitar filtragem

de pacotes suspeitos...

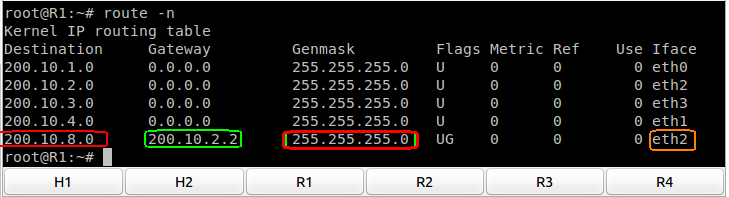

3.Configure a rota para o pacote icmp (ECHO) do ping:

- Colocar rota para rede SN8 em R1

- Conferir a rota em R1 fazendo

route -n

Por exemplo, em R1 deve aparecer algo do tipo:

Em vermelho está destacado a rede de destino e máscara aplicável para esta rede. Em verde o gateway de encaminhamento e em laranja a interface do roteador R1 que está ligada na rede onde está o gateway.

- Colocar rota para rede SN8 em R3

- Conferir a rota em R3 fazendo

route -n

- Colocar rota para rede SN8 em R4

- Conferir a rota em R4 fazendo

route -n

Note que NÃO é necessário colocar em R2 pois este roteador já está ligado diretamente em SN8.

4.Faça um ping de H1 para H2 e confira se o pacote ECHO está chegando nas interfaces de cada um dos roteadores.

Note que o ping ainda não está funcionando pois está faltando uma rota de retorno

5.Coloque a rota reversa (para SN1) em R2 e R4. Em R1 não é necessário pois ele está conectado diretamente em SN1.

Siga os procedimentos anteriores

6.O ping deve agora funcionar...

AULA 22 - Dia 15/05/2017

Objetivos

- Estudar o comportamento dos protocolos de transporte TCP e UDP

Slides

Referências

Laboratório Comparativo UDP e TCP

http://wiki.foz.ifpr.edu.br/wiki/index.php/Laborat%C3%B3rio:_Comparativo_TCP_e_UDP Laboratório Compararativo UDPxTCP - Página do Prof.Evandro Cantú]

AULA 22 - Dia 15/05/2017

Objetivos

- Reconhecer o papel da multiplexação e demultiplexação nos protocolos UDP e TCP

- usar filtro na captura do wireshark

Parte 1 - Experimento com UDP

- 1.Combinar pares de dupla para execução do experimento. Um equipe escutará na porta 5000 e a outra equipe transmitirá uma mensagem. Cada equipe deve identificar os IPs das máquinas de seus pares.

- 2.Cada equipe deve abrir uma Janela de terminal.

- 3.Cada equipe deve preparar o Wireshark para escuta das portas no protocolo UDP usando um filtro na captura:

udp port 5000

- 4.A equipe da escuta na porta 5000 faz:

netcat -u -l 5000

- 5.A equipe que irá transmitir para a a porta 5000 faz

netcat -u IP_DEST 5000

- 6.A equipe transmissora de mensagem escreve e transmite uma mensagem de até 20 caracteres.

- 7.O wireshark deve ter capturado os pacotes UDP

Identifique no wireshark:

- Endereço de Hardware FONTE e DESTINO

- IP FONTE e DESTINO

- PORTA FONTE E DESTINO

- Campo de protocolo no pacote IP

- Campo de tamanho (anote o tamanho) e checksum no pacote (datagrama) UDP

- PORTAS DE DESTINO E FONTE

- o campo de dados no pacote UDP

Anote estes dados e chame o professor.

- 8.A equipe de escuta pode agora também transmitir a sua mensagem.

- 9.Cada equipe pode transmitir mensagens diversas, devendo identificar múltiplos datagramas UDP.

PERGUNTAS baseadas na captura:

- Qual o tamanho de cada campo do cabeçalho do pacote UDP?

- Qual o tamanho máximo do número de porta?

- Qual o tamanho máximo da área de dados (payload) do pacote?

- Qual o número identificador de protocolo UDP no pacote IP?

- Em algum momento foi identificado algum procedimento para estabelecimento de conexão?

- Em algum campo do UDP existe numeração de mensagens?

DESAFIO PARA CASA: capture e anote byte a byte o conteúdo de um pequeno pacote UDP (e dados IP) e calcule o CHECKSUM do mesmo (pesquise no google como fazer).

Parte 2 - Experimento com UDP - MUX e DEMUX

Conceber um adendo ao experimento anterior para demonstrar a multiplexação e demultiplexação de informação.

SUGESTÃO: Criar uma janela adicional onde a equipe que escuta passa a ser a que transmite e vice-versa.

Usar uma outra porta para espera de mensagem (6000).

Parte 3 - O professor espera transmissão na porta 4000

O professor vai aguardar uma transmissão de dados na porta UDP 4000. Cada equipe deve transmitir uma mensagem que

será uma resposta a uma pergunta que o professor fará. Cada equipe deve capturar o pacote UDP transmitido por ela e deve mostrar ao professor.

AULA 23 - Dia 22/05/2017

Objetivos

- Estudo do Protocolo TCP;

- Conceito de Janela Deslizante;

- Controle de Erro no TCP.

AULA 24 - Dia 23/05/2017

Objetivos

- Verificar propriedades do Protocolo TCP

Configuração do Laboratório

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc1[eth0]=lan0:ip=192.168.1.1/24

pc2[eth0]=lan0:ip=192.168.1.2/24

pc3[eth0]=lan0:ip=192.168.1.3/24

</syntaxhighlight>

Verificando o estabelecimento,troca de dados e finalização da conexão

1.Executar a configuração do laboratório no Netkit

2.Executar no PC2 um servidor TCP aguardando na porta 5555 na forma:

netcat -l 5555

Em uma comunicação TCP um processo é servidor (aguarda pedido de conexão) e um processo é o cliente, que gera

um pedido de conexão

3.Executar no PC3 o tcpdump com foco na porta tcp 5555 e para salvar pacotes em arquivo:

tcpdump -i eth0 tcp port 5555 -s 1024 -U -w /hostlab/shared/pc3.cap

4.Executar no PC1 um cliente TCP que solicita uma conexão ao servidor:

netcat 192.168.1.2 5555

5.Enviar uma pequena mensagem de 5 caracteres, e no final teclar ENTER e depois CTRL-D

O CTRL-D encerra a conexão no netcat

6.Vá até o terminal do PC3 e encerre a captura fazendo CTRL-C

Os pacotes capturados devem estar gravados no arquivo /home/aluno/lab/shared/pcap3

7.Abrir o arquivo com o wireshark. Todos pacotes TCP, desde o estabelecimento até a desconexão devem estar capturados.

8.O processo de conexão do TCP envolve a troca de 3 pacotes e é sempre iniciado pelo cliente. O cliente envia um pacote SYN, o servidor responde com um SYN-ACK e o cliente finalmente responde com ACK. Observe estes pacotes no wireshark. Pratique se inglês e leia um pouco sobre este processo de estabelecimento de conexão em Connection Establishment

9.Capture a tela do wireshark (somente da janela superior) e cole em documento no libreoffice. Coloque um título relativo a etapa do laboratório

e para cada um dos pacotes informe (use o timestamp para se referir sobre o pacote):

- as portas usadas de destino e fonte;

- os tamanhos das janelas que foram informadas;

- o número de sequência informado pelo wieshark e o número que consta nos bytes do pacote.

- o fator WS (Windows Scale) que indica uma multiplicação desta janela por

Um dos objetivos do processo de conexão é sincronizar o número de sequência. Cada lado fica sabendo do número de sequência do outro. O número de sequência não começa com zero. O Wireshark converte a numeração para mostrar a partir do 0 mas o número inicial de sequência é criado randomicamente por cada lado.

10.Volte ao wireshark e analise o processo de terminação da conexão (iniciado pelo cliente neste caso, no momento do CTRL-D). Note que qualquer uma das partes pode realizar esta finalização. Pode ser observado que o cliente envia um pacote TCP com flag FIN. O servidor responde com um FIN-ACK. Finalmente o cliente faz um ACK.

Veja se confere com a figura http://www.tcpipguide.com/free/t_TCPConnectionTermination-2.htm

11.Gere com o wireshark um diagrama da comunicação fazendo:

Statistics->FlowGraph

12.Copie e cole este diagrama no relatório. Indique quais pacotes devem fazer parte somente da troca de dados (informe pelo timestamp).

Controle de erros - Observando as retranmissões

AULA 25 - Dia 29/05/2017

Objetivos

- Verificar propriedades do Protocolo TCP

- Comportamento Full-Duplex

- Controle de Erros: Número de Sequência e de reconhecimento

Configuração do Laboratório

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc1[eth0]=lan0:ip=192.168.1.1/24

pc2[eth0]=lan0:ip=192.168.1.2/24

pc3[eth0]=lan0:ip=192.168.1.3/24

</syntaxhighlight>

Testando a capacidade do TCP de enviar dados de forma duplex

Agora vamos deixar de lado o netkit (mas não encerre) para fazer um pequeno teste de transmissão de arquivos

1.Crie um diretório de trabalho e entre no mesmo

mkdir teste

cd teste

2.Com o gedit construa um arquivo de cerca de 2000 bytes. Coloque neste arquivo o seu poema ou letra de canção preferida. Salve o arquivo com nome arq.tx

3.Escolha um grupo para transferir o arquivo. Negocie que será o servidor.

4.O servidor deve fazer

netcat -l 5555 < arq.tx > arq.rx

O arq.rx conterá os dados recebidos.

5.O cliente deve fazer

netcat IP_SERVIDOR 5555 < arq.txt > arq.rx

6.Abra o arquivo recebido com o gedit e confira os resultados.

Controle de erros - Número de Sequência e Reconhecimentos

1.Voltando ao NETKIT, no terminal PC1 crie um arquivo de cerca de 2000bytes (copie os dados do arquivo criado no Desktop). Ise o editor pico:

pico arq.tx

2.Execute o tcpdump no PC3

tcpdump -i eth0 tcp port 5555 -s 1024 -U -w /hostlab/shared/pc3.cap

3.Execute o servidor no PC2

necat -l 5555 > arq.rx

4.Envie o arquivo a a partir do PC1

necat IP_PC2 5555 < arq.tx

5.No PC3 faça CTRL-C e abra o arquivo pc3.cap com o wireshark.

6.Copie a tela do wireshark no relatório

7.Analise como os dados foram transmitidos e reconhecidos.

- Qual o número de sequência (normalizado pelo Wireshark) de cada segmento de dados transmitido (de PC1 para PC2) e qual o significado do número de reconhecimento em cada um deles?

- Como foi reconhecido cada segmento enviado?

Relate esta análise por segmento usando os timestamps como referência.

AULA 26 - Dia 30/05/2017

Objetivos

- Revisão da Camada de Transporte

- Questionário

Adendos

LAB APOIO

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc1[eth0]=lan0:ip=192.168.1.1/24

pc2[eth0]=lan0:ip=192.168.1.2/24

pc3[eth0]=lan0:ip=192.168.1.3/24

pc3[eth1]=uplink:bridge=eth1:ip=192.168.1.15/24

</syntaxhighlight>

AULA 27 - Dia 5/06/2017

https://blog.apnic.net/2014/12/15/ip-mtu-and-tcp-mss-missmatch-an-evil-for-network-performance/

AULA 28 - Dia 6/06/2017

- Prova Olimpíadas Matemática

AULA 29 - Dia 12/06/2017

- Introdução a Camada de Aplicação

- Trabalho de Final de Disciplina

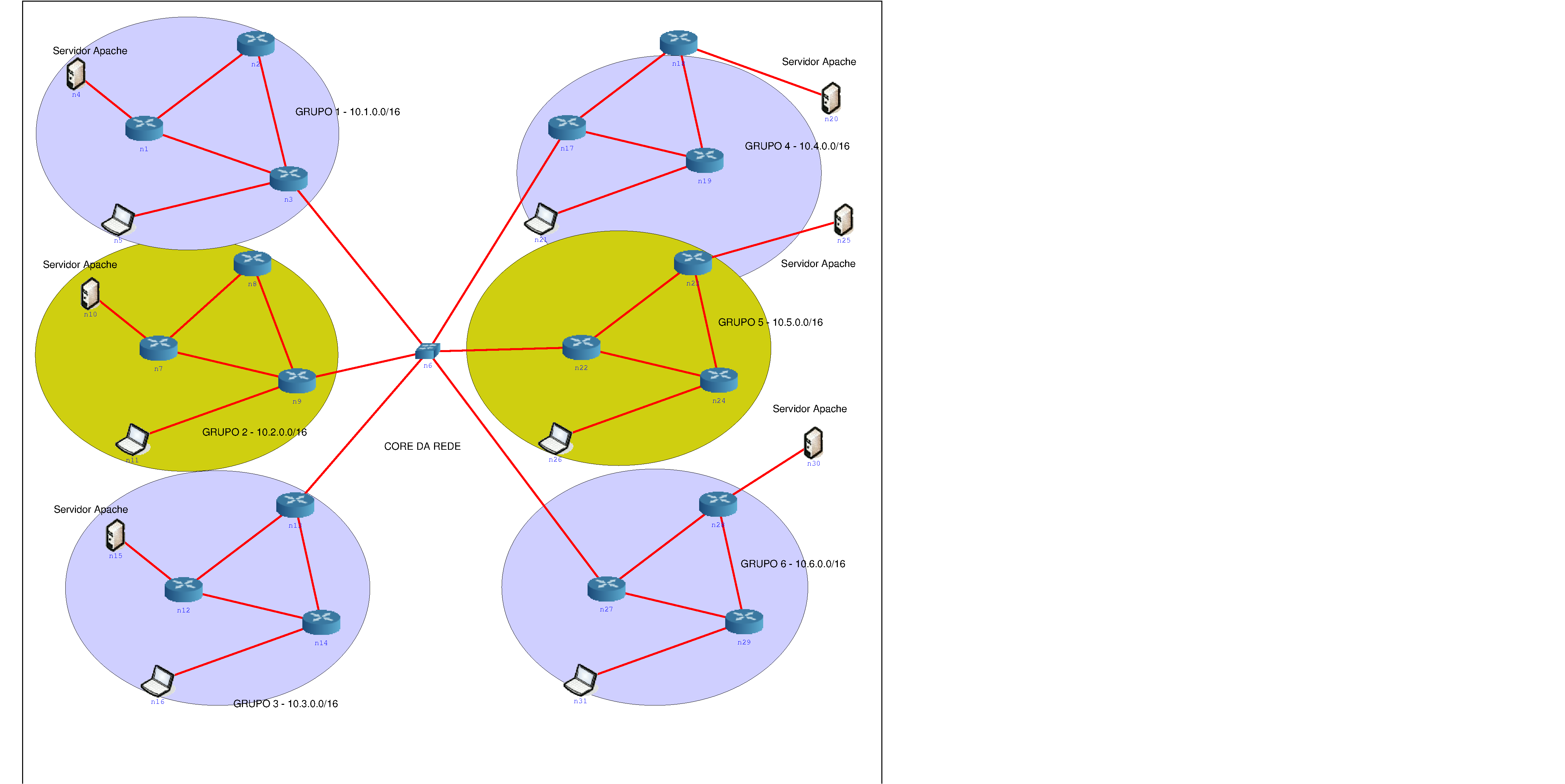

Trabalho Final

- Divisão em Grupos: 6 grupos de 3 alunos

- ETAPA 1: Cada grupo implementa a sua rede no NETKIT e coloca roteamento para as redes dos outros grupos. ODHCP deve ser usado na rede do notebook;

- ETAPA 2: Cada Grupo coloca um servidor APACHE no ar

- ETAPA 3: Cada Grupo disponibiliza uma página HTML com informações de sua rede (roteamento, aplicações disponíveis);

- ETAPA 4: Cada Grupo disponibiliza uma página HTM com conteúdo de sua preferência

- ETAPA 5: Cada Grupo coloca o DNS em operação;

ETAPA 1

r1[type]=gateway

r1[eth0]=uplink:bridge=eth0:ip=dhcp

</syntaxhighlight>

Equipes

GRUPO 1

- Matheus Schneider

- Patricia

Grupo2

- Thomaz

- Matheus Lindolfo

- Vitor;

Grupo 3

- Emilly

- Maria Luiza

- Maria Eduarda

Grupo 4

- Joana

- Beatriz

- Manoela

Grupo 5

- Natalia

- Renan

- Vinicius Werlich

Grupo 6

- Marcelo

- Deyseane

- Leonardo

AULA 30 - Dia 13/06/2017

- Avaliação 2

AULA 31 - Dia 19/06/2017

Objetivos

- Introdução aos Protocolos de Aplicação

- Colocando o servidor Apache no AR no Netkit

- Implementando páginas HTML

Colocando o servidor Apache no AR no Netkit

1.Inicialmente vamos colocar um Máquina Virtual (VM) Netkit conectada com uma bridge para que possamos acessá-la de qualquer lugar do laboratório. Salve o laboratório abaixo em um arquivo lab.conf:

pc1[type]=generic

pc1[eth0]=uplink:bridge=eth0:ip=dhcp

</syntaxhighlight>

2.Coloque o servidor apache em execução. Este servidor escutará na porta 80 por pedidos de páginas. Uma página default é disponibilizada em /var/www/index.html. Execute no terminal da VM:

/etc/init.d/apache2 start

3.Identifique o IP da VM usando o comando ifconfig

4.Abra o Firefox na sua máquina (hospedeira) e coloque como endereço:

http://endereco_IP

Pronto. Você está acessando a página default do Apache.

5.Execute o tcpdump e analise o tráfego com o Wireshark:

tcpdump -i eth0 -s 1024 host 191.36.9.97 and port 80 -U -w /hostlab/shared/pc1.cap

Identifique a mensagem do cliente e do servidor WEB

Colocando no ar a sua página HTML

Nesta parte do experimento vamos editar um código HTML e disponibilizá-la em um diretório de um usuário criado por você. Observe que vamos editar a página no hospedeiro e salvá-la em um diretório compartilhado entre a máquina hospedeira e a MV.

1.Siga as instruções do professor e, usando o gedit, salve o código html abaixo como um arquivo chamado index.html no diretório lab/shared da sua máquina hospedeira.

<!DOCTYPE html>

<html>

<body>

Alo Mundo

Estamos sendo visitados por extraterrestres...

</body>

</syntaxhighlight>

2.Entre no terminal da VM e crie um usuário:

adduser alien

3.Ainda na VM vá até o diretório deste usuário:

cd /home/alien

4.Neste diretório, crie um subdiretório para conter a página html:

mkdir public_html

5.Entre no diretório e copie a página criada:

cd public_html

cp /hostlab/index.html .

6.Informe ao apache que os diretórios publi_html dos usuários podem ser acessados:

a2enmod userdir

7.Reinicie o Apache

/etc/init.d/apache2 restart

Você deve ser capaz agora de acessar esta pagina do seu browser no hospedeiro usando o endereço:

http://end_IP/~alien

AULA 32 - Dia 20/06/2017

Objetivos

- Apresentação do Projeto Integrador da Fase 7

AULA 33 - Dia 26/06/2017

Objetivos

- Desenvolvimento do Projeto Integrador: Topologia Física e Conectividade IP

ETAPA 1 - Construção do arquivo lab.conf com a topologia física

Nesta etapa vocês devem preparar um arquivo lab.conf com a estrutura física da rede do GRUPO. O roteador de borda deve ser ligado em bridge (aula 31) e com IP estático. Use as aulas 18, 29 e 31 como referência.

Os IPs estáticos do roteador de borda para o CORE da rede são:

- GRUPO 1: 192.168.1.100/24

- GRUPO 2: 192.168.1.110/24

- GRUPO 3: 192.168.1.120/24

- GRUPO 4: 192.168.1.130/24

- GRUPO 5: 192.168.1.140/24

- GRUPO 6: 192.168.1.150/24

- GRUPO 7: 192.168.1.160/24

- GRUPO 8: 192.168.1.170/24

- GRUPO 9: 192.168.1.180/24

ETAPA 2 - Conectividade IP Interna

Nesta etapa as redes internas devem ter seus blocos IP definidos e configurados. Sugestão: Escolha um bloco IP com máscara de 24 bits para cada rede. As redes de interconexão entre roteadores podem também ter um bloco cada uma (embora seja desperdício de IPs). Exemplo: GRUPO 1

- Rede associada ao servidor Apache: 10.1.1.0/24

- Rede associada ao notebook: 10.1.2.0/24

- Rede associada ao link 1: 10.1.3.0/24

- Rede associada ao link 2: 10.1.4.0/24

- Rede associada ao link 3: 10.1.5.0/24

Colocar nos roteadores da rede do operador, rotas para as redes do notebook e do servidor apache.

Colocar nos roteadores que não são borda de rede, rotas default para o roteador de borda.

ETAPA 3 - Conectividade IP EXTERNA

Colocar nos roteadores de borda, rotas para as redes dos demais grupos. Os hospedeiros devem pingar entre si...

AULA 34 - Dia 27/06/2017

Objetivos

- Desenvolvimento do Trabalho

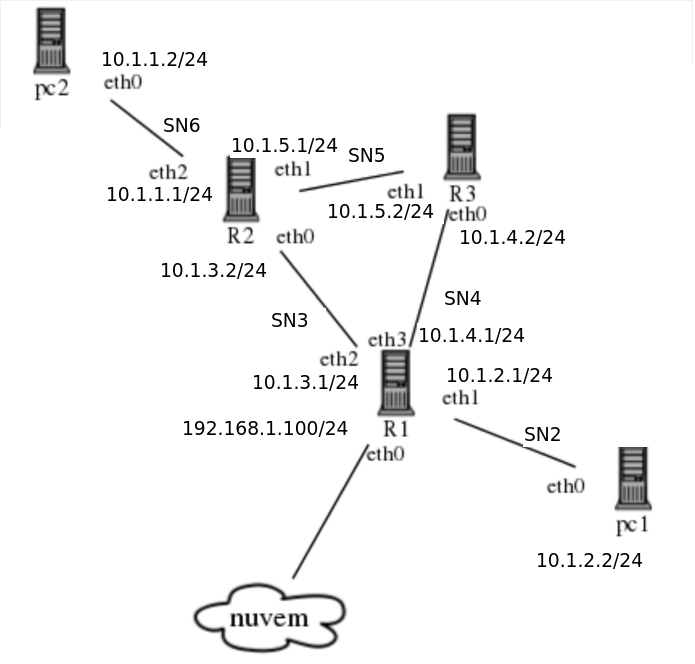

Grupo 1

- Matheus Schneider

- Patricia

Grafo da Rede

Configuração do Lab

pc1[type]=generic

pc2[type]=generic

R1[type]=generic

R2[type]=generic

R3[type]=generic

R1[eth0]=uplink:bridge=eth0:ip=192.168.1.100/24

R1[eth1]=SN2:ip=10.1.2.1/24

R1[eth2]=SN3:ip=10.1.3.1/24

R1[eth3]=SN4:ip=10.1.4.1/24

R2[eth0]=SN3:ip=10.1.3.2/24

R2[eth1]=SN5:ip=10.1.5.1/24

R2[eth2]=SN6:ip=10.1.1.1/24

R3[eth0]=SN4:ip=10.1.4.2/24

R3[eth1]=SN5:ip=10.1.5.2/24

pc1[eth0]=SN2:ip=10.1.2.2/24

pc2[eth0]=SN6:ip=10.1.1.2/24

- COMANDOS INICIAIS - A COMPLETAR

- PC1

- route add default gw 10.1.2.1

- PC2

- route add default gw 10.1.1.1

- R1

</syntaxhighlight>

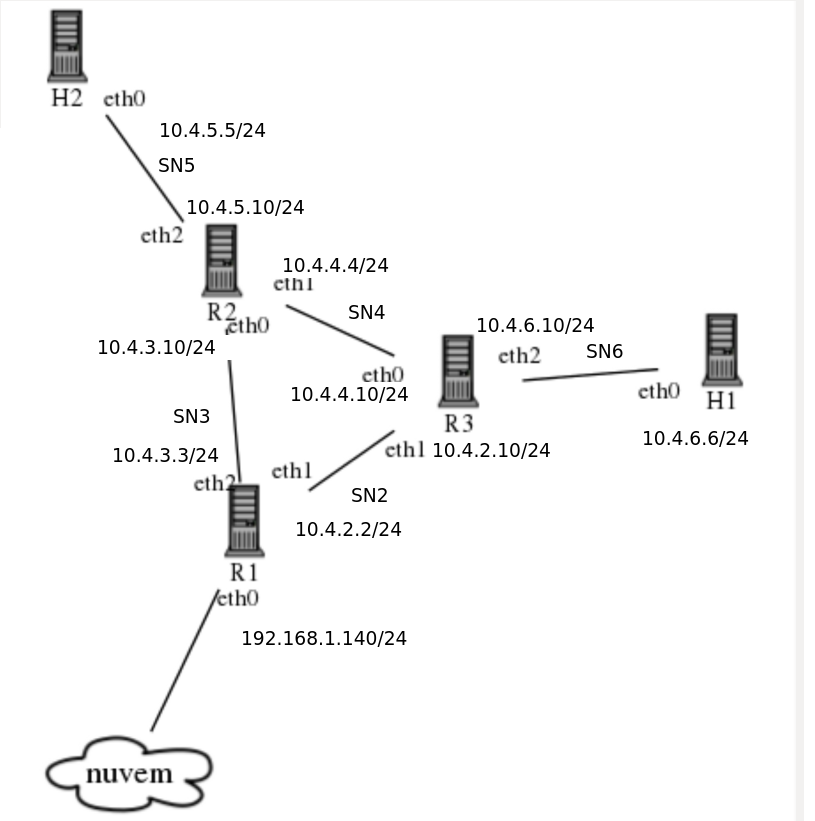

Grupo 4

Grupo 4

- Joana

- Beatriz

- Manoela

Grafo da Rede

Configuração do Lab

H1[type]=generic

H2[type]=generic

R1[type]=generic

R2[type]=generic

R3[type]=generic

H1[eth0]=SN6:ip=10.4.6.6/24

H2[eth0]=SN5:ip=10.4.5.5/24

R1[eth0]=uplink:bridge=eth0:ip=192.168.1.140/24

R1[eth1]=SN2:ip=10.4.2.2/24

R1[eth2]=SN3:ip=10.4.3.3/24

R2[eth0]=SN3:ip=10.4.3.10/24

R2[eth1]=SN4:ip=10.4.4.4/24

R2[eth2]=SN5:ip=10.4.5.10/24

R3[eth0]=SN4:ip=10.4.4.10/24

R3[eth1]=SN2:ip=10.4.2.10/24

R3[eth2]=SN6:ip=10.4.6.10/24

</syntaxhighlight>

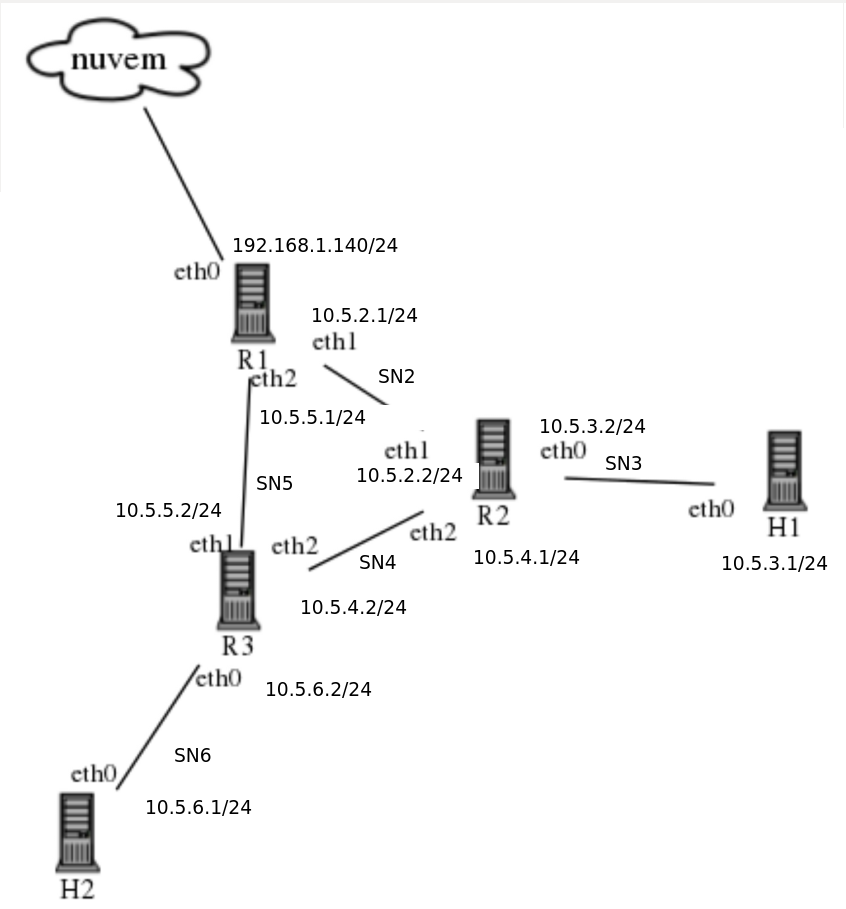

Grupo 5

- Natalia

- Renan

- Vinicius Werlich

Grafo da Rede

Configuração do Lab

H1[type]=generic

H2[type]=generic

R1[type]=generic

R2[type]=generic

R3[type]=generic

H1[eth0]=SN3:ip=10.5.3.1/24

H2[eth0]=SN6:ip=10.5.6.1/24

R1[eth0]=uplink:bridge=eth0:ip=192.168.1.140/24

R1[eth1]=SN2:ip=10.5.2.1/24

R1[eth2]=SN5:ip=10.5.5.1/24

R2[eth0]=SN3:ip=10.5.3.2/24

R2[eth1]=SN2:ip=10.5.2.2/24

R2[eth2]=SN4:ip=10.5.4.1/24

R3[eth0]=SN6:ip=10.5.6.2/24

R3[eth1]=SN5:ip=10.5.5.2/24

R3[eth2]=SN4:ip=10.5.4.2/24

</syntaxhighlight>

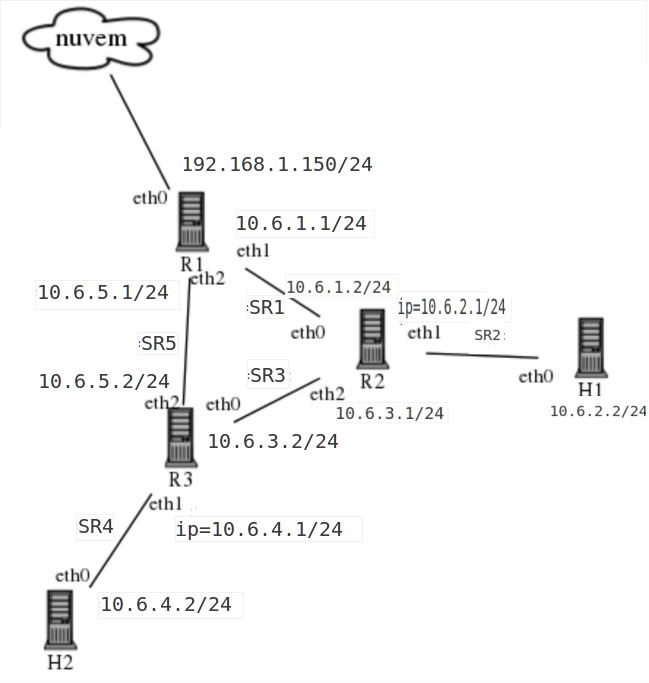

Grupo 6

- Marcelo

- Deyseane

- Leonardo

Grafo da Rede

Configuração do Lab

H1[type]=generic

H2[type]=generic

R1[type]=generic

R2[type]=generic

R3[type]=generic

H1[eth0]=SR2:ip=10.6.2.2/24

H2[eth0]=SR4:ip=10.6.4.2/24

R1[eth0]=uplink:bridge=eth0:ip=192.168.1.150/24

R1[eth1]=SR1:ip=10.6.1.1/24

R1[eth2]=SR5:ip=10.6.5.1/24

R2[eth0]=SR1:ip=10.6.1.2/24

R2[eth1]=SR2:ip=10.6.2.1/24

R2[eth2]=SR3:ip=10.6.3.1/24

R3[eth0]=SR3:ip=10.6.3.2/24

R3[eth1]=SR4:ip=10.6.4.1/24

R3[eth2]=SR5:ip=10.6.5.2/24

- Comandos a serem executados

- H1

- route add default gw 10.6.2.1

- H2

- route add default gw 10.6.4.1

- R1

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add -net 10.6.2.0 netmask 255.255.255.0 gw 10.6.1.2 dev eth1

- route add -net 10.6.4.0 netmask 255.255.255.0 gw 10.6.5.2 dev eth1

- R2

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add default gw 10.6.1.1

- R3

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add default gw 10.6.5.1

</syntaxhighlight>

Grupo 9

Configuração do Lab - Opção 1

H1[type]=generic

H2[type]=generic

R1[type]=generic

R2[type]=generic

R3[type]=generic

H1[eth0]=SR2:ip=10.9.2.2/24

H2[eth0]=SR4:ip=10.9.4.2/24

R1[eth0]=uplink:bridge=eth0:ip=192.168.1.190/24

R1[eth1]=SR1:ip=10.9.1.1/24

R1[eth2]=SR5:ip=10.9.5.1/24

R2[eth0]=SR1:ip=10.9.1.2/24

R2[eth1]=SR2:ip=10.9.2.1/24

R2[eth2]=SR3:ip=10.9.3.1/24

R3[eth0]=SR3:ip=10.9.3.2/24

R3[eth1]=SR4:ip=10.9.4.1/24

R3[eth2]=SR5:ip=10.9.5.2/24

- Comandos a serem executados

- H1

- route add default gw 10.9.2.1

- H2

- route add default gw 10.9.4.1

- R1

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add -net 10.9.2.0 netmask 255.255.255.0 gw 10.9.1.2 dev eth1

- route add -net 10.9.4.0 netmask 255.255.255.0 gw 10.9.5.2 dev eth1

- R2

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add default gw 10.9.1.1

- R3

- echo 1 > /proc/sys/net/ipv4/ip_forward

- echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth1/rp_filter

- echo 0 > /proc/sys/net/ipv4/conf/eth2/rp_filter

- route add default gw 10.9.5.1

</syntaxhighlight>

Configuração do Lab - Opção 2

H1[type]=generic

H2[type]=generic

R1[type]=gateway

R2[type]=gateway

R3[type]=gateway

H1[eth0]=SR2:ip=10.9.2.2/24

H1[default_gateway]=10.9.2.1

H2[eth0]=SR4:ip=10.9.4.2/24

H2[default_gateway]=10.9.4.1

R1[eth0]=uplink:bridge=eth0:ip=192.168.1.190/24

R1[eth1]=SR1:ip=10.9.1.1/24

R1[eth2]=SR5:ip=10.9.5.1/24

R1[route]=10.9.2.0/24:gateway=10.9.1.2

R1[route]=10.9.4.0/24:gateway=10.9.5.2

R2[eth0]=SR1:ip=10.9.1.2/24

R2[eth1]=SR2:ip=10.9.2.1/24

R2[eth2]=SR3:ip=10.9.3.1/24

R2[default_gateway]=10.9.1.1

R3[eth0]=SR3:ip=10.9.3.2/24

R3[eth1]=SR4:ip=10.9.4.1/24

R3[eth2]=SR5:ip=10.9.5.2/24

R3[default_gateway]=10.9.5.1

</syntaxhighlight>