Mudanças entre as edições de "RCO11102-2014-2"

| Linha 1 169: | Linha 1 169: | ||

Capturas exemplo: | Capturas exemplo: | ||

* [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=http_with_jpegs.cap.gz HTTP] | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=http_with_jpegs.cap.gz HTTP] | ||

| + | * [http://wiki.xplico.org/lib/exe/fetch.php?media=pcap:xplico.org_sample_capture_ftp.pcap FTP] | ||

* [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=smtp.pcap SMTP] | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=smtp.pcap SMTP] | ||

| + | * [http://wiki.xplico.org/lib/exe/fetch.php?media=pcap:xplico.org_sample_capture_pop3_must_use_xplico_nc.cfg.pcap POP3] | ||

* [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=imap.cap.gz IMAP] | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=imap.cap.gz IMAP] | ||

* [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=dns.cap DNS] | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=dns.cap DNS] | ||

* [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=SIP_CALL_RTP_G711 SIP+RTP] | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=SIP_CALL_RTP_G711 SIP+RTP] | ||

* [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=BITTORRENT.pcap BitTorrent] | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=BITTORRENT.pcap BitTorrent] | ||

| + | |||

| + | |||

| + | == 20/10: Revisão de análise de protocolos e Avaliação 2 == | ||

| + | |||

| + | === Revisão === | ||

| + | |||

| + | Analisaremos as seguintes capturas em sala: | ||

| + | |||

| + | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=http_with_jpegs.cap.gz HTTP] | ||

| + | * [http://wiki.xplico.org/lib/exe/fetch.php?media=pcap:xplico.org_sample_capture_ftp.pcap FTP] | ||

| + | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=smtp.pcap SMTP] | ||

| + | * [http://wiki.xplico.org/lib/exe/fetch.php?media=pcap:xplico.org_sample_capture_pop3_must_use_xplico_nc.cfg.pcap POP3] | ||

| + | * [http://wiki.wireshark.org/SampleCaptures?action=AttachFile&do=get&target=dns.cap DNS] | ||

| + | |||

| + | |||

| + | === Avaliação 2 === | ||

| + | |||

| + | Utilize o arquivo abaixo para executar a prova distribuída pelo professor: | ||

| + | |||

| + | * [http://... Arquivo de captura para prova] | ||

Edição das 17h53min de 20 de outubro de 2014

TecTel: Redes de Computadores - 2014-2 - Prof. Arliones Hoeller

- Professor: Arliones Hoeller

- Turma: 1110231

- Encontros: segundas das 18:30 às 22:30

- Atendimento paralelo: quintas das 9:40 às 10:35 e das 14:25 às 15:20

- Grupo de discussão

- Web: a definir.

- Email: a definir.

Plano de Ensino

Notas

| Matrícula | A1 | A2 | A3 | A4 | Final |

|---|---|---|---|---|---|

| 141000719-7 | |||||

| 141000804-5 | B | ||||

| 141000583-6 | A | ||||

| 141000270-5 | D | ||||

| 141001276-0 | C | ||||

| 141001095-3 | C | ||||

| 141000292-6 | |||||

| 141001063-5 | |||||

| 141001259-0 | A | ||||

| 141001023-6 | A | ||||

| 141002147-5 |

Curiosidades

- Telex

- O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento

- Uma história das Redes de Computadores

- Breve História da Internet

Materiais de aula

Slides

Listas de exercícios

Apostilas

Aulas

04/08/14: Apresentação da disciplina

- Apresentação da disciplina, plano de aula, laboratórios e métodos de avaliação.

- Revisão de conceitos do Projeto Integrador I

- Introdução a Redes de Computadores [slides]

11/08/14: Comutação por Circuitos, Comutação de Pacotes, Lab01: Ferramentas básicas de redes

- Introdução a Redes de Computadores [slides]

Nesta atividade serão vistos algumas ferramentas utilizadas para obter informações relacionadas às configurações de uma rede de computadores.

- Roteiro 1 (ping, ifconfig, traceroute)

- Roteiro Rápido do SS - Socket Statistics

18/08/14: Modelos de serviço, Redes de acesso, Lab 3: Captura de pacotes na rede (Wireshark)

- Introdução a Redes de Computadores [slides]

Lab 3: Captura de pacotes na rede (Wireshark)

25/08/14: Arquiteturas em Camadas, Comunicação entre processos

01/09/14: Protocolos da camada de aplicação / Lab 4: Uso de aplicações da Internet (HTTP)

- Revisão - Camadas de Protocolos (ver slides da primeira parte da disciplina)

- A camada de aplicação (ver estes [slides])

Ver Capítulo 27 do livro Comunicação de Dados e Redes de Computadores, 4a ed., de Behrouz Forouzan.

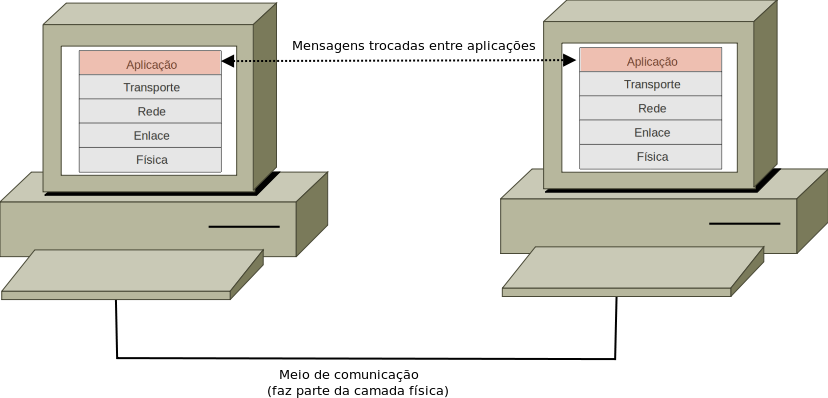

Na arquitetura de redes da Internet, são as aplicações que se comunicam, gerando dados no transmissor e consumindo-os no receptor.

Aplicações residem em equipamentos de rede, e se comunicam através da rede usando os serviços das camadas inferiores

Aplicações são processos que se comunicam através da rede (lembre que processos são programas em execução). Exemplos de aplicações são navegadores web (Firefox, Chrome) e bate-papo (Skype, GTalk). A comunicação pode ser feita de diferentes formas, de acordo com o modelo de comunicação adotado pela aplicação em questão. O modelo de comunicação define o papel de cada participante da comunicação, e por consequência acaba determinando como a comunicação acontece (quem a inicia, quando se transmitem e recebem mensagens). Três modelos conhecidos são:

- Cliente-Servidor: um participante é o cliente, e o outro o servidor. O cliente inicia a comunicação, ao enviar uma mensagem ao servidor pedindo algum serviço. Cabe ao servidor responder aos pedidos dos clientes. Este é o modelo mais comum de se encontrar em aplicações, tais como correio eletrônico, WWW, bancos de dados, compartilhamento de arquivos e outros.

- Peer-to-Peer (P2P): cada participante pode ser tanto cliente quanto servidor, assim qualquer um pode iniciar uma comunicação. Tornou-se popular com aplicações como compartilhamento de arquivos (ex: BitTorrent, eDonkey) e sistemas de chamadas VoIP.

- Publisher/Subscriber: neste modelo existem os publicadores de conteúdo (publishers) e os assinantes ou interessados (subscribers). Os assinantes registram seus interesses por demais tipos de dados (isso é, assinam canais de dados). Os publicadores eventualmente divulgam dados, que são distribuídos aos assinantes. Não é comum de ser encontrado em aplicações, porém é o modelo usado para detecção de presença em aplicações de conversa on-line (Skype, Gtalk).

Cada aplicação usa diretamente os serviços da camada de transporte, e indiretamente os de camadas inferiores. Assim, para uma aplicação é a camada de transporte que envia e recebe suas mensagens. Como visto na aula passada, um serviço importante da camada de transporte é classificar e separar os pacotes recebidos de acordo com a aplicação que deve recebê-los, e para isso se um número chamado de port. O número de port pode ser entendido como um endereçador de aplicações dentro de um mesmo host. Vimos também que a camada de transporte na Internet apresenta dois protocolos, e ambos usam números de port para separar os pacotes de acordo com a comunicação que os contém:

- TCP: usado por aplicações quando há necessidade de ter certeza de que os dados foram recebidos. Esse protocolo faz retransmissões automáticas no caso de perdas de mensagens. Para estabelecer a comunicação, ele usa o conceito de conexão (em que os dois participantes entram em acordo sobre a comunicação, e lembram disso a cada mensagem enviada e recebida) e realiza confirmações das mensagens recebidas. Este é o protocolo de transporte mais usado.

- UDP: usado quando não é imprescindível ter certeza de que cada mensagem chegou ao destino, ou o custo de fazer isso com TCP não compensar. Não há conexões, tampouco confirmações. Exemplos de uso são chamadas VoIP e consultas DNS.

O estudo das aplicações da Internet inicia com WWW, que foi responsável por popularizar a Internet nos anos 90 e ainda é a aplicação mais difundida e acessada.

WWW e protocolo HTTP

WWW (World Wide Web) é um sistema de documentos em hipermidia que são ligados e acessados na Internet (FONTE: Wikipedia). Tendo início em 1990 como uma aplicação experimental desenvolvida por Tim Berners-Lee, que então trabalhava no CERN, na Suíça, em pouco tempo caiu no gosto de demais usuários e se difundiu. WWW se tornou tão popular que para muitos passou a ser sinônimo de Internet (equivocadamente). Por trás da sua rápida aceitação há um protocolo de aplicação simples e funcional, além claro do modelo de informação em hipermidia que agradou as pessoas.

Se o WWW é um sistema de documentoshipermidia online mantido de forma distribuída na Internet, o protocolo HTTP (Hypertext Transfer Protocol) é o protocolo usado para acessá-los. Esse protocolo segue o modelo cliente-servidor, e as comunicações são feitas com mensagens de pedido e resposta. Um cliente (navegador web) envia uma mensagem HTTP de pedido a um servidor web, que a responde com uma mensagem de resposta contendo o conteúdo solicitado. O protocolo HTTP usa o protocolo TCP para transmitir suas mensagens.

Mensagens de pedido HTTP

Mensagens HTTP de pedido possuem a seguinte estrutura:

Método URI HTTP/versão_do_protocolo

Cabeçalho1: valor do cabeçalho1

Cabeçalho2: valor do cabeçalho2

Cabeçalho3: valor do cabeçalho3

CabeçalhoN: valor do cabeçalhoN

corpo da mensagem

A primeira linha usa o campo método para indicar o tipo de pedido a ser realizado. O método HTTP pode ser entendido como um comando a ser realizado pelo servidor. Os métodos mais comuns são:

- GET: obtém um documento.

- POST: envia algum conteúdo e obtém como resposta um documento.

- HEAD: obtém informações sobre um documento.

O campo URI (Uniform Resource Indicator) identifica o documento que o servidor deve acessar. Ele se aparenta com um caminho de arquivo (pathname), porém possui algumas extensões para poder enviar informação adicional.

Os cabeçalhos servem para complementar o pedido, informando ao servidor mais detalhes sobre o que está sendo requisitado. Por fim, o corpo da mensagem é opcional, podendo conter dados a serem enviados ao servidor quando necessário.

Tendo entendido os componentes de um pedido HTTP, segue abaixo um exemplo de uma requisição real (note que ela não possui corpo de mensagem):

GET /wiki/ HTTP/1.1

Host: wiki.sj.ifsc.edu.br

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:20.0) Gecko/20100101 Firefox/20.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: pt-BR,pt;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: wiki2010UserID=614; wiki2010UserName=Msobral; wiki2010Token=4ed97239498a2fc74596b0f0a62331b5; wiki2010_session=f4e6b1hl4ctlkbpe5gc5gkosi4

Connection: keep-alive

If-Modified-Since: Mon, 20 May 2013 00:38:20 GMT

Mensagens de resposta HTTP

Mensagens HTTP de resposta possuem a seguinte estrutura:

HTTP/versão_do_protocolo status info

Cabeçalho1: valor do cabeçalho1

Cabeçalho2: valor do cabeçalho2

Cabeçalho3: valor do cabeçalho3

CabeçalhoN: valor do cabeçalhoN

corpo da mensagem

A linha inicial informa o resultado do atendimento do pedido (se teve sucesso ou não), contendo um código numérico de status seguido de uma breve descrição. Os códigos numéricos e info mais comuns são:

- 200 OK: pedido atendido com sucesso.

- 302 Moved Temporarily: o pedido pode ser atendido em outra URL.

- 401 Authorization Required: acesso negado, pois exige-se autenticação.

- 403 Forbidden: acesso negado em definitivo.

- 404 Not Found: documento não encontrado.

Após a linha inicial há os cabeçalhos, usados da mesma forma que em pedidos HTTP. Por fim, pode haver o corpo da mensagem (opcional). Um exemplo de mensagem de resposta segue abaixo:

HTTP/1.1 200 OK

Date: Thu, 23 May 2013 20:43:31 GMT

Server: Apache

Last-Modified: Fri, 10 May 2013 14:09:58 GMT

ETag: "757236-40-4dc5db8df272a"

Accept-Ranges: bytes

Content-Length: 64

Vary: Accept-Encoding

Connection: close

Content-Type: text/plain; charset=UTF-8

Este é um pequeno arquivo de teste, sem informação útil ...

Atividade Prática

1. Instale o servidor WWW Apache 2.

- Documentação [1]

sudo apt-get install apache2

2. Verifique a configuração do apache

- Nos arquivo "/etc/apache2/apache2.conf" e "/etc/apache2/sites-enabled/000-default", interprete os valores das seguintes variáveis:

- DocumentRoot - local onde ficam as páginas web

- ErrorLog - registro de erros (ex.: página não encontrada)

- CustomLog - registro padrão (ex.: acessos)

3. Crie uma página WEB no servidor instalado e acesse ela.

- Crie a página web em DocumentRoot/minha_pagina.html, com o seguinte conteúdo:

<html>

<head>

<title>Página de teste...</title>

</head>

<body>

<p>Página Teste!</p>

</body>

</html>

- Acesse a página criada apontando um cliente WWW para http://localhost/minha_pagina.html

4. Acesse as páginas instaladas nos computadores de seus colegas utilizando seus IPs

- Exemplo: aponte um cliente WWW para http://192.168.1.12/minha_pagina.html

5. Instale o wireshark e capture os pacotes de comunicação HTTP, identificando as mensagens GET e suas respostas, como exposto acima.

sudo apt-get install wireshark

Experimento 1: Comunicação de dados

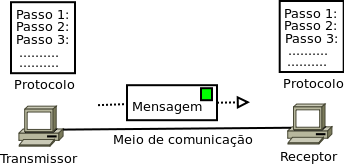

A comunicação dados pode ser entendida como troca de informação entre dois dispositivos através de algum meio de comunicação. A comunicação ocorre no âmbito de um sistema de telecomunicações, composto por equipamentos (hardware) e programas (softwares). Um sistema básico de comunicação de dados se constitui de cinco componentes:

- A mensagem: a informação a ser transmitida. O conteúdo da mensagem, seja um texto, música, video, ou qualquer outro tipo de informação, é representada por conjuntos de bits (dígitos binários).

- Transmissor: dispositivo que transmite a mensagem.

- Receptor: dispositivo que recebe a mensagem.

- Meio de comunicação: caminho físico por onde viaja a mensagem do transmissor até o receptor.

- Protocolo: conjunto de regras que governa a comunicação de dados.

Neste experimento, vamos interagir com um servidor web e identificar esses cinco componentes.

- Usando um navegador, acesse os seguintes links:

- http://tele.sj.ifsc.edu.br/~tisemp/RES/arquivo.txt

- http://tele.sj.ifsc.edu.br/~tisemp/RES/teste.html

Quais são os componentes do sistema de comunicação de dados ?

- Vamos repetir o acesso aos links acima, porém sem usar o navegador. A ideia é que nós façamos o papel de navegador. Isso deve ser feito com os seguintes passos:

- Abra um terminal de texto no Linux (menu Aplicativos->Acessórios->Terminal).

- Execute este comando:

telnet tele.sj.ifsc.edu.br 80 - Após aparecer esta linha: digite o seguinte:

Trying 200.135.37.75... Connected to integrado.sj.ifsc.edu.br. Escape character is '^]'.

e em seguida tecle ENTER duas vezes.GET /~tisemp/RES/arquivo.txt HTTP/1.0

- Agora execute o seguinte para acessar o outro link:

telnet tele.sj.ifsc.edu.br 80 - Após aparecer esta linha: digite o seguinte:

Trying 200.135.37.75... Connected to integrado.sj.ifsc.edu.br. Escape character is '^]'.

e em seguida tecle ENTER duas vezes.GET /~tisemp/RES/teste.html HTTP/1.0

- Compare o resultado das execuções desses comandos com o que se viu no navegador. Qual a diferença em cada caso ?

- Identifique os componentes do sistema de comunicação de dados nesse acesso direto.

Experimento 2: transmissão de mensagens de aplicação

Neste experimento, serão observadas as mensagens transmitidas entre um navegador e um servidor web, e com base nelas devem ser identificados:

- os protocolos envolvidos e suas respectivas camadas dentro do modelo da Internet.

- os encapsulamentos realizados por esses protocolos.

- as informações que possibilitam identificar univocamente o navegador e o servidor web durante sua comunicação.

- Execute o wireshark em seu computador: abra um terminal em Aplicativos->Terminal e execute

sudo wireshark

- Na tela do wireshark, ative a captura na interface de rede eth0 (ela está listada no lado esquerdo).

- Usando um navegador, acesse o link http://tele.sj.ifsc.edu.br/~tisemp/RES/arquivo.txt.

- Interrompa a captura no wireshark, clicando no menu Capture->Stop.

- Na tela do wireshark, escreva http na caixa de edição Filter, e em seguida clique em Apply.

- Selecione o primeiro pacote da lista. Em seguida, clique no menu Analyze->Follow TCP Stream. Uma tela se abrirá, e nela você poderá observar os dados transmitidos pelo navegador (em vermelho) e pelo servidor web (em azul). Esses são os dados da conversação ... todo o resto são informações de outros protocolos usadas para realizar a comunicação.

- Voltando à lista de pacotes mostrada pelo wireshark, observe a sequência de pacotes. Com base nela identifique:

- os protocolos envolvidos

- em que camada cada um deles atua

- que informações mantidas nesses protocolos possibilitam identificar o navegador e o servidor web.

- Cada protocolo transmite e recebe pacotes com um determinado formato, composto por cabeçalho e dados carregados (payload). Identifique nos pacotes recebidos que partes correspondem a cabeçalho e dados carregados.

- DESAFIO: imagine que foram capturados pacotes em uma rede, em que se monitoram as comunicações de uma determinada pessoa sob investigação. O investigador deve analisar esses pacotes em busca de arquivos que tenham sido transmitidos. Os pacotes capturados foram salvos em um arquivo de captura do wireshark, o qual se encontra aqui:

captura.log

Para visualizar os pacotes, use o menu File->Open do wireshark. Verifique se existem arquivos transmitidos dentro desses pacotes, e, caso afirmativo, extraia-os e visualize seus conteúdos. Para cada arquivo encontrado, informe:- qual o protocolo de aplicação usado para transmiti-lo

- que computador foi usado para acessá-los, e qual servidor foi acessado.

Experimento 3: pacotes que passeiam pela rede

Neste experimento, deve-se evidenciar a transmissão de pacotes desde o transmissor até o receptor, que pode estar em outra rede. Como já foi discutido, para que isso seja possível deve haver uma forma de transmitir esses pacotes para dispositivos intermediários na rede, que os encaminham para seus destinos. Quer dizer, os pacotes devem ser roteados até seu receptor.

- Execute o wireshark em seu computador, e ative a captura de pacotes.

- Usando um navegador, acesse esta página.

- Observe os pacotes transmitidos entre seu computador e o computador que atendeu seu pedido e respondeu com o conteúdo da página (isso é, o servidor web).

- que informações identificam essa comunicação ?

- quais os protocolos envolvidos ?

- O servidor web está fora da rede do laboratório. Assim, os pacotes precisaram ser encaminhados pelo computador do professor para a rede da escola (lembre que o computador do professor fica entre a rede do laboratório e a do Câmpus). Portanto, nesse computador deve ser possível visualizar seus pacotes sendo transmitidos em direção ao servidor, assim como a resposta do servidor. Observe esses pacotes no wireshark executado pelo professor.

- as informações que identificam suas comunicações são as mesmas que as identificadas em seu próprio computador ?

- Acesse a página da UFSC. Enquanto isso, observe na tela do projetor do laboratório o wireshark no computador do professor capturando seus pacotes.

- que informações identificam suas comunicações ?

- O servidor web da UFSC está em outra rede. Com certeza vários equipamentos intermediários precisarão ajudar para que os pacotes cheguem lá, e as respostas voltem para os seus computadores. Para saber por onde seus pacotes passam, use este comando:

traceroute -n www.ufsc.br

- que informação está sendo usada para encaminhar os pacotes até o servidor web da UFSC ?

- que protocolo mantém e usa essa informação ?

Experimento 4: Aplicação Web e o protocolo HTTP

Nas atividades abaixo sempre use o wireshark para observar as comunicações realizadas. Preste atenção aos encapsulamentos realizados e os protocolos envolvidos, assim como as informações mantidas por esses protocolos. Em particular, observe o endereço IP (mantido pelo protocolo IP na camada de rede) e números de porta (mantidos por protocolos TCP e UDP na camada de transporte).

- Para criar um servidor web muito simples, siga estes passos:

- Baixe este arquivo.

- Execute este comando:

nc -l 8080 < resposta > pedido - Em seu navegador, acesse a URL http://127.0.0.1:8080/.

- Observe o resultado na tela do seu navegador, e veja o conteúdo do arquivo pedido.

- Para rodar um servidor web pequeno, mas funcional, faça o seguinte:

- Baixe este arquivo.

- Execute estes comandos:

tar xzf monkey-1.1.1.tar.gz cd monkey-1.1.1 ./configure --prefix=/home/aluno/monkey make make install

- Edite o arquivo /home/aluno/monkey/conf/sites/default e modifique a seguinte linha:

DocumentRoot /home/aluno/

- Edite o arquivo /home/aluno/monkey/conf/plugins.load e verifique se ele contém o seguinte:

# Directory Listing Plugin # ======================== # When a directory is requested, this plugin will show # an HTML list of the available content to the client. # Load /home/sobral/tmp/monkey/plugins/monkey-dirlisting.so - Execute o servidor web:

/home/aluno/monkey/bin/monkey

- Com seu navegador, acesse http://127.0.0.1:2001/

- Experimente navegar pelos links mostrados.

- Acesse as seguintes páginas, identificando o método HTTP, a URI, a versão do protocolo e os cabeçalhos enviados e recebidos. Verifique também se há corpo da mensagem no pedido ou na resposta:

- Acesse a página abaixo, e use o wireshark para acompanhar a comunicação. O que se pode ver de diferente em relação à atividade anterior ?

- Acesse a página abaixo, e observe quantas requisições HTTP são geradas a partir desse acesso. Como você explica essa quantidade de requisições ?

Para pensar

- Para que o protocolo HTTP é usado atualmente além de acesso a documentos na web? Faça uma pesquisa sobre isso.

- Pesquise o significado dos cabeçalhos HTTP vistos nos acessos feitos na aula de hoje.

Considerações finais

Os experimentos realizados buscaram introduzir alguns mecanismos envolvidos na comunicação através de uma rede de computadores. Tais mecanismos são implementados por alguns protocolos, lembrando que um protocolo especifica o formato dos pacotes transmitidos e as regras de comunicação para intercâmbio desses pacotes. Durante os experimentos, teve-se contato com alguns protocolos importantes envolvidos em comunicações na Internet, assim como algumas das principais informações definidas e usadas por esses protocolos. A visualização da hierarquia em que operam esses protocolos buscou mostrar o modelo de camadas da Internet, que define como deve funcionar um sistema que se comunica nesse tipo de rede.

Para pensar:

- Para cada experimento, desenhe um diagrama de rede que mostre os equipamentos envolvidos. Para cada equipamento, desenhe também o modelo de camadas da Internet. Por fim, mostre o fluxo dos pacotes através dessas camadas (desde o transmissor até o receptor), indicando:

- que protocolo foi usado em cada camada.

- que serviço cada protocolo realizou.

- que informações foram usadas por cada protocolo.

08/09/14: Lista de exercícios / Revisão / Prova 1

15/09/14: Lab 5: Uso de aplicações da Internet (DNS)

DNS: Domain Name System

Uma breve descrição sobre DNS

O texto abaixo foi obtido de Como funcionam os servidores de domínio (DNS).

Se você gasta algum tempo na internet mandando e-mails ou navegando pela web, está utilizando servidores de domínios sem mesmo perceber. O sistema DNS (Domain Name System) forma uma das maiores, mais ativas e mais distribuídas bases de dados do planeta. Sem o DNS, a internet acabaria rapidamente.

Quando você navega na internet ou manda uma mensagem de e-mail, você estará utilizando um nome de domínio. Por exemplo, a URL "http://www.hsw.com.br" contém o nome de domínio howstuffworks.com. Assim como o endereço de e-mail "iknow@howstuffworks.com."

Nomes como “howstuffworks.com” são facilmente lembrados pelas pessoas, mas não ajudam em nada as máquinas. Todas elas usam endereços de IP para se referirem umas às outras. A máquina a que as pessoas se referem como "www.hsw.com.br", por exemplo, possui o endereço IP 216.183.103.150. Toda vez que se usa um nome de domínio, os servidores de domínios da internet (DNS) estarão traduzindo os nomes de domínio legíveis em endereços de IP reconhecidos pelas máquinas. Durante um dia de navegação e envio de e-mails, os servidores de domínios podem ser acessados inúmeras vezes.

Os servidores de domínios traduzem nomes de domínios em endereços de IP. Isto parece uma tarefa simples, e seria, exceto por cinco razões:

- Atualmente existem bilhões de endereços de IP em uso e a grande maioria das máquinas possui um nome legível associado.

- Alguns bilhões de requisições são feitas ao DNS todos os dias. Uma única pessoa pode fazer várias requisições em apenas um dia e existem muitas pessoas e máquinas usando a Internet diariamente.

- Nomes de domínio e endereços de IP podem mudar frequentemente (até mesmo diariamente).

- Novos nomes de domínio são criados todos os dias.

- Milhões de pessoas trabalham na mudança e no acréscimo de nomes de domínio e endereços de IP constantemente.

O sistema DNS é uma base de dados, e nenhuma outra em todo o globo recebe tantas requisições. É a única, também, modificada por milhões de pessoas todos os dias. Isso é o que faz o sistema DNS tão singular.

Endereços IP

Para manter todas as máquinas da Internet em perfeito funcionamento, cada uma delas é associada a um único endereço chamado endereço de IP. IP significa protocolo da Internet, e é um número de 32 bits normalmente apresentado como quatro “octetos” em um “número decimal pontuado.” Um endereço de IP comum se parece com esse:

216.183.103.150

Os quatro números em um endereço de IP são chamados de octetos por possuírem valores entre 0 e 255 (256 possibilidades por octeto).

Toda máquina na Internet possui seu próprio endereço de IP (na verdade, tem ao menos UM endereço). Um servidor tem um endereço IP estático, que raramente muda. Uma máquina doméstica, que se conecta através de um modem, muitas vezes possui um endereço de IP designado pelo provedor no momento da conexão. Este endereço IP é único a cada sessão e pode mudar na próxima vez que houver uma conexão. Considerando isto, um provedor precisa apenas de um endereço IP para cada modem que dá suporte, ao invés de um para cada cliente (isso vale para ADSL ou conexões 3G também).

Se você estiver usando um computador com sistema operacional Linux, você pode ver seu endereço IP por meio do seguinte comando:

aluno@M2:~$ ifconfig

eth0 Link encap:Ethernet Endereço de HW 84:2b:2b:7c:54:f5

inet end.: 172.18.80.251 Bcast:172.18.127.255 Masc:255.255.128.0

endereço inet6: fe80::862b:2bff:fe7c:54f5/64 Escopo:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Métrica:1

pacotes RX:3634552 erros:0 descartados:145885 excesso:0 quadro:0

Pacotes TX:608253 erros:0 descartados:0 excesso:0 portadora:0

colisões:0 txqueuelen:1000

RX bytes:888269786 (888.2 MB) TX bytes:195176030 (195.1 MB)

IRQ:21 Memória:f7fe0000-f8000000

No exemplo acima, a interface de rede eth0 (que é o dispositivo de hardware ou software que liga o computador fisicamente a Internet) possui o endereço IP 172.18.80.251. As demais informações descrevem outros parâmetros e características da interface de rede, e serão estudados em momento oportuno (mas não agora ;-).

Para que as máquinas acessem a Internet, é necessário apenas um endereço de IP para se conectar a um servidor. Você poderia digitar em seu navegador, por exemplo, a URL http://200.135.190.28 e alcançaria a máquina que contém o servidor web do IFSC. Porém essa forma de endereçar servidores na Internet é pouco prática. Nomes de domínio são estritamente usados para a nossa conveniência.

Nomes de domínios

Se precisássemos lembrar de todos os endereços de IP das páginas da Web que visitamos diariamente, ficaríamos malucos. Seres humanos não são bons em lembrar séries de números. No entanto, somos bons na lembrança de palavras, por isso usamos os nomes de domínios. Você possui, provavelmente, vários nomes de domínios guardados em sua cabeça. Como por exemplo:

- www.hsw.com.br - um nome típico

- www.google.com - o nome mais conhecido no mundo

- www.mit.edu - um nome EDU (educacionais) bastante popular

- encarta.msn.com - um servidor da Web que não começa com www

- www.bbc.co.uk - um nome que utiliza quatro partes em vez de três

- ftp.microsoft.com - um servidor FTP (em inglês) ao invés de um servidor da Web

As partes COM, EDU e UK destes servidores são chamadas de domínios principais ou domínios de primeiro nível. Existem vários domínios principais, incluindo COM, EDU, GOV, MIL, NET, ORG e INT, assim como as singulares combinações de duas letras para cada país (em inglês).

Em cada domínio principal existe uma enorme lista de domínios secundários. No domínio principal COM, por exemplo, tem-se:

- howstuffworks

- msn

- microsoft

- ... e milhões de outros.

Cada nome no domínio principal COM precisa ser único, mas podem existir réplicas entre os domínios. Por exemplo, howstuffworks.com e howstuffworks.org são duas máquinas completamente diferentes.

No caso de bbc.co.uk, este é um domínio terciário. São possíveis até 127 níveis, no entanto, mais do que quatro são raros.

A palavra mais à esquerda, como www ou encarta, é nome de hospedagem, que determina o nome de uma máquina específica (com um endereço de IP próprio) em um domínio. Um domínio concedido pode conter milhões de nomes de hospedagem desde que sejam únicos.

Por causa desta determinação de todos os nomes em um domínio serem únicos, é necessário que uma entidade controle a lista destes servidores e garanta que nenhuma duplicação aconteça. O domínio COM, por exemplo, não pode conter dois nomes iguais e uma empresa chamada Network Solutions (em inglês) é a responsável por manter esta lista. Ao registrar um nome de domínio, o processo passa por um dos inúmeros registradores que trabalham na Network Solutions para adicionar nomes à lista. Ao mesmo tempo, é mantida uma base de dados chamada whois (em inglês) que contém informações sobre o proprietário e o servidor de cada domínio. Se você acessar o formulário whois (em inglês), encontrará informações acerca de qualquer domínio existente.

Apesar de ser importante possuir uma autoridade central cuidando da base de dados referente aos nomes no domínio principal COM (e nos outros), você pode não querer centralizar a base de dados de todas as informações do domínio. A Microsoft, por exemplo, tem inúmeros endereços de IP e de nomes de hospedagens. Esta empresa quer manter seu próprio servidor de domínio pelo microsoft.com. Similarmente, a Grã-Bretanha quer administrar os domínios principais uk e a Austrália os domínios au, assim como nós brasileiros queremos administrar os domínios br. Por esta razão, o sistema DNS é um sistema partilhado. A Microsoft é completamente responsável pela manutenção do servidor microsoft.com: ela mantém as máquinas que implementam sua parte do sistema DNS, podendo mudar a base de dados de seu domínio sempre que necessitar, pois possui seus próprios servidores de domínio.

Todo domínio possui um servidor em algum lugar, responsável por lidar com as requisições, onde há uma pessoa mantendo os registros deste DNS. Esta é uma das partes mais extraordinárias deste sistema: ele está completamente espalhado por todo o planeta em milhões de máquinas, administradas por milhões de pessoas e, ainda assim, se comporta como uma base de dados única e integrada.

Servidores DNS

Servidores DNS fazem duas coisas o tempo todo:

- Aceitam solicitações de programas para converter nomes de domínios em endereços de IP.

- Aceitam solicitações de outros servidores para converter nomes de domínios em endereços de IP.

Quando uma solicitação chega, o servidor pode exercer uma das quatro opções:

- Pode responder diretamente com um endereço de IP, por já conhecer previamente este endereço do domínio.

- Pode contatar outros servidores e tentar encontrar o endereço de IP para que foi solicitado, um processo que pode ser repetido várias vezes.

- Pode dizer: “eu não sei o endereço de IP para o domínio solicitado, mas aqui está o endereço de IP de um servidor que sabe mais do que eu.”

- Pode retornar uma mensagem de erro, pois o domínio solicitado é inválido ou inexistente.

Ao digitar uma URL em seu navegador, o primeiro passo que este faz é converter o nome do domínio e da hospedagem em um endereço IP, para que o navegador solicite uma página da web à máquina que possui esse endereço de IP. Para fazer esta conversão, o navegador se comunica com um servidor DNS.

Ao configurar seu computador para se conectar a Internet, você (ou o software instalado para se conectar ao seu provedor) precisa informar ao computador qual o servidor DNS que deve ser usado para a conversão de nomes de domínios em endereços de IP. Para ver qual o servidor DNS configurado em seu computador (assumindo que ele esteja com Linux), use o comando nslookup:

aluno@M2:~$ nslookup www.ifsc.edu.br

Server: 200.135.37.65

Address: 200.135.37.65#53

Non-authoritative answer:

Name: www.ifsc.edu.br

Address: 200.18.10.13

A estrutura das informações mantidas no DNS

Como deve ter ficado claro na seção anterior, DNS (Domain Name System) é uma base de dados distribuída e hierárquica. Nela se armazenam informações para mapear nomes de máquinas da Internet para endereços IP e vice-versa, informação para roteamento de email, e outros dados utilizados por aplicações da Internet.

A informação armazenada no DNS é identificada por nomes de domínio que são organizados em uma árvore, de acordo com as divisões administrativas ou organizacionais. Cada nodo dessa árvore, chamado de domínio, possui um rótulo (na seção anterior isso foi denominado hospedagem). O nome de domínio de um nodo é a concatenação de todos os rótulos no caminho do nodo até a raiz. Isto é representado como uma string de rótulos listados da direita pra esquerda e separados por pontos (ex: ifsc.edu.br, sj.ifsc.edu.br). Um rótulo precisa ser único somente dentro do domínio pai a que pertence.

Por exemplo, um nome de domínio de uma máquina no IFSC pode ser mail.ifsc.edu.br, em que br é o domínio do topo da hierarquia ao qual mail.sj.ifsc.edu.br pertence. Já edu é um subdomíno de br, ifsc um subdomínio de edu, e mail o nome da máquina em questão.

Por razões administrativas, o espaço de nomes é dividido em áreas chamadas de zonas, cada uma iniciando em um nodo e se estendendo para baixo para os nodos folhas ou nodos onde outras zonas iniciam. Os dados de cada zona são guardados em um servidor de nomes, que responde a consultas sobre uma zona usando o protocolo DNS.

Clientes buscam informação no DNS usando uma biblioteca de resolução (resolver library), que envia as consultas para um ou mais servidores de nomes e interpreta as respostas.

(tirado do manual do BIND9)

Ver também o livro sobre DNS e BIND da O'Reilly.

Você pode consultar a IANA para conhecer as delegações dos top-level domains como o .br, por exemplo. A IANA é responsável por coordenar estas delegações em confirmidade com suas políticas. Consulte: top-level domains

Registros DNS

Cada rótulo na hierarquia DNS possui um conjunto de informações associadas a si. Essas informações são guardas em registros de diferentes tipos, dependendo de seu significado e propósito. Cada consulta ao DNS retorna assim as informações do registro pedido associado ao rótulo. Por exemplo, para ver o registro de endereço IP associado a www.ifsc.edu.br pode-se executar o comando dig (o resultado teve alguns comentários removidos):

tisemp@M1:~$ dig sj.ifsc.edu.br mx

;; QUESTION SECTION:

;sj.ifsc.edu.br. IN MX

;; ANSWER SECTION:

sj.ifsc.edu.br. 3600 IN MX 10 hendrix.sj.ifsc.edu.br.

;; AUTHORITY SECTION:

sj.ifsc.edu.br. 3600 IN NS ns.pop-udesc.rct-sc.br.

sj.ifsc.edu.br. 3600 IN NS ns.pop-ufsc.rct-sc.br.

sj.ifsc.edu.br. 3600 IN NS hendrix.sj.ifsc.edu.br.

;; ADDITIONAL SECTION:

hendrix.sj.ifsc.edu.br. 3600 IN A 200.135.37.65

ns.pop-ufsc.rct-sc.br. 11513 IN A 200.135.15.3

ns.pop-udesc.rct-sc.br. 37206 IN A 200.135.14.1

Cada uma das informações acima mostra um determinado registro e seu conteúdo, como descrito na tabela abaixo:

| Nome | TTL | Classe | Registro | Conteúdo do registro |

|---|---|---|---|---|

| hendrix.sj.ifsc.edu.br. | 3600 | IN | A | 200.135.37.65 |

| sj.ifsc.edu.br. | 3600 | IN | NS | hendrix.sj.ifsc.edu.br. |

| sj.ifsc.edu.br. | 3600 | IN | MX | 10 hendrix.sj.ifsc.edu.br. |

Obs: TTL é o tempo de validade (em segundos) da informação retornada do servidor de nomes, e classe é o tipo de endereço (no caso IN equivale a endereços Internet).

Os tipos de registros mais comuns são:

| Registro | Descrição | Exemplo |

|---|---|---|

| A | Endereço (Address) | www.sj.ifsc.edu.br IN A 200.135.37.66 |

| NS | Servidor de nomes (Name Server) | sj.ifsc.edu.br IN NS hendrix.sj.ifsc.edu.br. |

| CNAME | Apelido (Canonical Name) | mail.sj.ifsc.edu.br IN CNAME hendrix.sj.ifsc.edu.br. |

| MX | Roteador de email (Mail Exchanger) | sj.ifsc.edu.br IN MX mail.sj.ifsc.edu.br. |

| SOA | dados sobre o domínio (Start of Authority) | sj.ifsc.edu.br IN SOA hendrix.sj.ifsc.edu.br. root.sj.ifsc.edu.br. 2009120102 1200 120 604800 3600 |

| PTR | Ponteiro para nome (Pointer) | 65.37.135.200.in-addr.arpa IN PTR hendrix.sj.ifsc.edu.br. |

| TXT | Texto genérico (Text) | sj.ifsc.edu.br IN TXT "v=spf1 a mx ~all" |

Uma zona assim é composta de um conjunto de registros com todas as informações dos domínios nela contidos. O conteúdo de uma zona, contendo o domínio example.com, pode ser visualizado abaixo:

example.com 86400 IN SOA ns1.example.com. hostmaster.example.com. (

2002022401 ; serial

10800 ; refresh

15 ; retry

604800 ; expire

10800 ; minimum

)

IN NS ns1.example.com.

IN NS ns2.smokeyjoe.com.

IN MX 10 mail.another.com.

IN TXT "v=spf1 mx -all"

ns1 IN A 192.168.0.1

www IN A 192.168.0.2

ftp IN CNAME www.example.com.

bill IN A 192.168.0.3

fred IN A 192.168.0.4

Atividade

- Usando o programa host ou dig, descubra os endereços IP associados aos seguintes nomes de domínios:

- mail.ifsc.edu.br

- www.sj.ifsc.edu.br

- www.google.com

- www.gmail.com

- www.amazon.co.uk

- www.gov.za

- www.sls.com.au

- Agora descubra quem é o servidor DNS responsável por cada um dos domínios dos nomes acima. Para isso consulte o valor do registro NS associado a esses domínios. Por exemplo, com o programa host isso pode ser feito assim:

host -t ns ifsc.edu.br

- Descubra qual o servidor DNS usado pelo seu computador. Para isso é mais fácil usar o programa nslookup:

# Use o nslookup para consultar o endereço IP de um nome qualquer ... nslookup www.ifsc.edu.br - Agora que já está ficando claro como funcionam as consultas DNS, deve-se investigar como se dá a comunicação entre seu computador e seu servidor DNS. Portanto, execute o wireshark: ... e em seguida faça uma consulta DNS qualquer. Com base nisso identifique o seguinte:

sudo wireshark

- Quantas mensagens são trocadas entre cliente e servidor DNS para cada consulta ?

- Que protocolo de transporte é usado ? E que port ?

- Qual o formato das mensagens DNS ? Elas são textuais como as mensagens HTTP ou SMTP ?

- Qual o tipo de registro DNS acessado em cada consulta ?

- Que informações estão contidas nas respostas DNS ? Há algo além do que foi pedido ?

- Qual o tamanho das mensagens DNS ?

- O serviço DNS fornece outras informações além do endereço IP associado a cada nome de domínio. Por exemplo, como ele se pode descobrir que host recebe emails em um determinado domínio. Isso é utilizado pelos MTA mundo afora para entregarem emails para seus destinatários (lembre que isso se faz com o protocolo SMTP). Para descobrir essa informação, deve-se consultar o registro MX de um domínio. Por exemplo: Descubra quem é o servidor que recebe emails nos seguintes domínios:

host -t mx ifsc.edu.br

- gmail.com

- hotmail.com

- uol.com.br

- ufsc.br

- Outra informação útil guardada por servidores DNS é a tradução de endereço IP para nome de domínio. Isso é chamado de tradução reversa (ou DNS reverso). Usando os programas de diagnóstico já vistos, isso pode ser feito assim: ... o dig tem um resultado um pouco mais carregado que os outros utilitários (host e nslookup), porém neste caso é mais prático. Veja o resultado da consulta logo após a linha ;; ANSWER SECTION:. Experimente fazer a resolução reversa para cada um dos IP obtidos nas consultas realizadas no primeiro exercício desta atividade.

dig -x 200.180.10.13 - Como explicado durante a aula, DNS é um banco de dados distribuído. Isso quer dizer que suas informações estão espalhadas em milhares (ou milhões ?) de servidores DNS mundo afora. Cada servidor DNS mantém os dados dos domínios por que é responsável. Será que é possível rastrear todos os servidores DNS que devem ser consultados até chegar ao servidor do domínio procurado ?

- Descubra quem são os servidores raiz (topo de hierarquia DNS):

host -t ns .

- Escolha um dos servidores listados, e use-o para fazer as consultas. Por exemplo: ... e observe a seção ;; AUTHORITY SECTION:. Ele contém a listagem de servidores DNS que podem atender sua consulta.

host -v -t a www.sj.ifsc.edu.br. j.root-servers.net.

- Continue fazendo as consultas aos servidores DNS listados, até conseguir traduzir o nome requisitado. Quantos servidores DNS foi necessário consultar no total ?

- Repita esse exercício para os seguintes nomes de domínio:

- www.bbc.co.uk

- www.amazon.com

- www.thepiratebay.org

- www.reeec.illinois.edu

- www.inm.ras.ru

- Descubra quem são os servidores raiz (topo de hierarquia DNS):

22/09/14: FTP e Email (SMTP, POP3, IMAP)

- A camada de aplicação (Arquivo:Slides-kurose-cap2.pdf)

File Transfer Protocol - FTP

- Material de apoio FTP: (Arquivo:Aula FTP.pdf)

Experimento FTP

- 1. Configure o seu micro para permitir conexões do tipo FTP, instalando um servidor, e verifique a configuração:

sudo apt-get install proftpd-basic

- 2. Acesse o seu servidor FTP, o do seu vizinho, crie, modifique, apague arquivos e diretórios, etc.

- 3. Capture os pacotes de comunicação utilizando o wireshark e analise o que foi capturado. Quais as mensagens de aplicação utilizadas? Quais os nomes dos arquivos copiados? Foi possível visualizar os arquivos transmitidos?

Correio eletrônico

O correio eletrônico (email) é um dos principais serviços na Internet. De fato foi o primeiro serviço a ser usado em larga escala. Trata-se de um método para intercâmbio de mensagens digitais. Os sistemas de correio eletrônico se baseiam em um modelo armazena-e-encaminha (store-and-forward) em que os servidores de email aceitam, encaminham, entregam e armazenam mensagens de usuários.

Uma mensagem de correio eletrônico se divide em duas partes:

- Cabeçalhos: contém informações de controle e atributos da mensagem

- Corpo: o conteúdo da mensagem

From: Roberto de Matos <roberto@eel.ufsc.br>

Content-Type: text/plain;

charset=iso-8859-1

Content-Transfer-Encoding: quoted-printable

X-Smtp-Server: smtp.ufsc.br:roberto.matos@posgrad.ufsc.br

Subject: =?iso-8859-1?Q?Teste_Ger=EAncia?=

Message-Id: <0595A764-EEAE-41E7-99F0-80DC11FB5327@eel.ufsc.br>

X-Universally-Unique-Identifier: 684c3833-bbbe-420b-8b66-d92d9a419bc0

Date: Wed, 20 Nov 2013 11:36:35 -0200

To: Roberto de Matos <roberto.matos@ifsc.edu.br>

Mime-Version: 1.0 (Mac OS X Mail 6.6 \(1510\))

Ol=E1 Pessoal,

Hoje vamos aprender o funcionamento do Email!!

Abra=E7o,

Roberto=

Na mensagem acima, os cabeçalhos são as linhas iniciais. Os cabeçalhos terminam quando aparece uma linha em branco, a partir de que começa o corpo da mensagem.

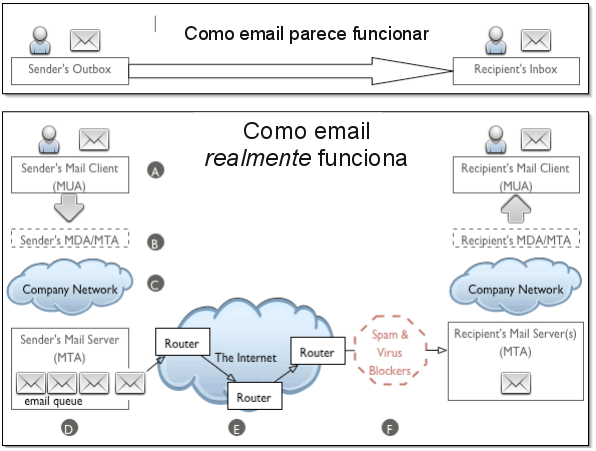

Funcionamento do email

Um usuário que queira enviar uma mensagem para outro utilizará um aplicativo cliente de e-mail, também conhecido como MUA (Mail User Agent), ou Agente de Mensagens do Usuário. Ao terminar de redigir a sua mensagem, o MUA enviará a mensagem a um MTA (Mail Transport Agent) (Agente Transportador de Mensagens) que se encarregará então de entregar a mensagem ao MTA do destinatário, caso ele se encontre em outra máquina ou simplesmente colocar a mensagem na caixa postal do destinatário, caso ele se encontre no mesmo servidor. A transferência da mensagem entre o MUA e o MTA se efetua utilizando um protocolo chamado SMTP (Simple Mail Transfer Protocol) ou Protocolo Simples de Transferência de Mensagens. O protocolo SMTP será utilizado também entre o MTA do remetente e o MTA do destinatário.

O servidor de e-mail do destinatário, ao receber uma mensagem para um dos seus usuários, simplesmente a coloca na caixa postal deste usuário. Se o usuário possui uma conta shell neste servidor, ele poderá ler os seus e-mails direto no servidor, caso contrário o usuário deverá transferir suas mensagens para sua máquina a fim de lê-las com o seu cliente de e-mail. A transferência de mensagens recebidas entre o servidor e o cliente de e-mail requer a utilização de outros programas e protocolos. Usualmente é utilizado para este fim o protocolo POP (Post Office Protocol), Protocolo de "Agência" de Correio, que recebe este nome por agir como uma agência de correios mesmo, que guarda as mensagens dos usuários em caixas postais e aguarda que estes venham buscar suas mensagens. Outro protocolo que pode ser utilizado para este mesmo fim é o IMAP (Internet Message Access Protocol), Protocolo para Acesso de Mensagens via Internet, que implementa, além das funcionalidades fornecidas pelo POP, muitos outros recursos. Os protocolos POP e IMAP são protocolos para recebimentos de mensagens, ao contrário do protocolo SMTP, que serve para enviar mensagens, logo, possuem funcionalidades diferenciadas, como por exemplo, autenticação do usuário.

Para a utilização dos protocolos POP e IMAP é necessária a instalação do servidor apropriado, que vai ser o responsável por atender as solicitações do cliente de e-mail por novas mensagens. O recebimento de mensagens pelo cliente se dá através da solicitação do MUA do usuário ao seu servidor de e-mail, que após a autenticação do usuário vai informar se existem mensagens em sua caixa postal e quantas são. A seguir o MUA solicita a transferência das mensagens para a máquina local, finalizando assim o processo de troca de mensagens entre dois usuários.

Os componentes da infraestrutura de email são:

- MUA (Mail User Agent): o aplicativo que o usuário usa para envio e acesso a mensagens. Atualmente é bastante comum MUA do tipo webmail, mas existem outros como Mozilla Thunderbird, KMail e Microsoft Outlook.

- MDA (Mail Delivery Agent): o servidor responsável por receber dos usuários mensagens a serem enviadas. Assim, quando um usuário quer enviar uma mensagem, usa um MUA que contata o MDA para fazer o envio. Exemplos de software são Postfix, Sendmail, Qmail e Microsoft Exchange.

- MTA (Mail Transport Agent): o servidor responsável por transmitir mensagens até seu destino, e receber mensagens da rede para seus usuários. Comumente faz também o papel de MDA. Exemplos de softwares são Postfix, Sendmail, Qmail e Microsoft Exchange.

A figura abaixo ilustra uma infraestrutura de email típica.

Os protocolos envolvidos são:

- SMTP (Simple Mail Transfer Protocol):

- usado para envios de mensagens entre MTAs, e entre MUA e MDA/MTA.

- IMAP (Internet Mail Access Protocol):

- usado por MUAs para acesso a mensagens armazenadas em caixas de email em servidores.

- Usa a porta 143/TCP ou 993/TCP (versão segura IMAPS)

- Pode manter diversas pastas no servidor, além da INBOX.

- Por default mantém as mensagens no servidor.

- Pode movimentar mensagens em ambas as direções (entre pastas no cliente e no servidor).

- POP (Post Office Protocol):

- Mesma finalidade que IMAP, porém com funcionalidade mais limitada. Se destina a situações em que o normal é copiar as mensagens parao computador do usuário, e então removê-las do servidor.

- Usa a porta 110/TCP ou 995/TCP (versão segura POP3S).

- Considera apenas uma pasta no servidor (INBOX).

- Por default descarrega as mensagens do servidor no cliente.

- LMTP (Local Mail Transfer Protocol):

- usado para entrega de mensagens entre MTA e MDA/MTA, sendo que o servidor de destino não mantém uma fila de mensagens (quer dizer, ele entrega diretamente na caixa de entrada de um usuário ou a encaminha imediatamente).

Endereçamento

Endereços de email estão intimamente ligados ao DNS. Cada usuário de email possui um endereço único mundial, definido por um identificador de usuário e um domínio de email, escritos usando-se o símbolo especial @ (lê-se at, do original em inglês) para conectá-los:

tele@ifsc.edu.br

Nesse exemplo, o identificador de usuário é tele, e o domínio é ifsc.edu.br.

Os domínios de email tem correspondência direta com domínios DNS. De fato, para criar um domínio de email deve-se primeiro criá-lo no DNS. Além disto, o domínio DNS deve ter associado a si um ou mais registros MX (Mail exchanger) para apontar os MTAs responsáveis por receber emails para o domínio. Por exemplo, o domínio DNS ifsc.edu.br possui esse registro MX:

> dig ifsc.edu.br mx

;; QUESTION SECTION:

;ifsc.edu.br. IN MX

;; ANSWER SECTION:

ifsc.edu.br. 3581 IN MX 5 hermes.ifsc.edu.br.

... e o domínio gmail.com:

> dig gmail.com mx

;; QUESTION SECTION:

;gmail.com. IN MX

;; ANSWER SECTION:

gmail.com. 3600 IN MX 20 alt2.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 30 alt3.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 40 alt4.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 5 gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 10 alt1.gmail-smtp-in.l.google.com.

Captura de pacotes SMTP e POP

Experimento 1: Captura de pacotes SMTP e POP3 usando cliente de e-mail

Para que seja possível capturar pacotes dos protocolos SMTP e POP3, é necessário utilizar um programa MUA para que estes protocolos sejam utilizados.

- Inicie o programa Wireshark e filtre pacotes dos protocolos SMTP e POP;

- Inicie o programa Thunderbird e configure uma conta de e-mail utilizando:

- SMTP para envio de e-mails

- POP3 para buscar e-mails no servidor

- Envie mensagens para as contas configuradas dos colegas e verifique os pacotes capturados, analisando a estrutura dos protocolos.

Experimento 2: Envio de e-mail manual utilizando o programa telnet

- Conectar-se a um servidor de email, e enviar manualmente uma mensagem. Fazer primeiro com um programa (Thunderbird) e depois manualmente (com telnet).

- Segundo acesso: usando telnet para enviar uma mensagem

- Conecte-se ao servidor de email do laboratório (note que ele é acessado via port TCP 25):

telnet 200.135.233.48 25

- Converse com o servidor de email usando o protocolo SMTP, que é textual: Obs: as linhas que iniciam com números correspondem a respostas do servidor SMTP.

helo mail 250 m1 mail from: aluno@alunosrco.sj.ifsc.edu.br 250 2.1.0 OK rcpt to: aluno1@alunosrco.sj.ifsc.edu.br 250 2.1.5 OK data 354 End data with <CR><LF>.<CR><LF> From: Aluno <aluno@alunosrco.sj.ifsc.edu.br> To: Aluno 1 <aluno1@alunosrco.sj.ifsc.edu.br> Subject: Teste de envio manual ... Testando o envio de uma mensagem na unha ... . 250 2.0.0 Ok: queued as 57C486819C quit 221 2.0.0 Bye

- Verifique se a mensagem foi de fato enviada.

- Conecte-se ao servidor de email do laboratório (note que ele é acessado via port TCP 25):

- Segundo acesso: usando telnet para enviar uma mensagem

06/10: Aplicações: VoIP - fazendo chamadas de voz pela rede de comunicação de dados

- Transparências

- Introdução a VoIP e SIP

- Tecnologias VoIP para smartphones

- Mensagens, Transações, Diálogos e Chamadas SIP

VoIP: transmissão de voz usando protocolos da arquitetura TCP/IP, com o objetivo de estabelecer chamadas semelhantes a chamadas telefônicas. Alguns exemplos de aplicações ou padrões VoIP são:

Uma chamada VoIP entre dois telefones IP é feita através da rede de dados.

A realização de chamadas VoIP implica a necessidade de alguns mecanismos:

- Sinalização: deve haver alguma forma de um usuário iniciar uma chamada para outro usuário, de forma parecida com uma chamada telefônica convencional. A sinalização é responsável por possibilitar que um usuário convide outro para o estabelecimento de uma chamada, e para notificar sobre sua aceitação ou não. Além disso, a sinalização deve participar da definição sobre as características da chamada, tais como o codec de áudio.

- Transmissão de midia: a voz precisa ser digitalizada com algum codec então transmitida entre os participantes da chamada. O transporte da voz digitalizada implica o uso protocolos capazes de encapsulá-la e de atender ou dar subsídios ao atendimento de seus requisitos de qualidade de serviço (atrasos fim-a-fim e variação de atraso, taxa de perdas).

Em Redes de Computadores será introduzido o modelo SIP para VoIP, o qual se compõe de um conjunto de padrões abertos para tratar dos vários aspectos envolvidos na realização de chamadas. Esse modelo, como diz seu nome, tem como principal elemento o protocolo de sinalização SIP (Session Initiation Protocol).

O protocolo SIP

O protocolo SIP segue um modelo P2P (peer-to-peer), em que dois ou mais participantes, chamados de agentes, trocam mensagens com a finalidade de estabelecerem algum tipo de sessão (de voz no nosso caso, mas pode ser de video, mensagem instantânea, ou algum outro tipo de serviço). Assim, cada agente em uma sessão SIP se comporta tanto como cliente (quando envia requisições SIP) quanto servidor (quando responde a requisições SIP). A parte que inicia requisições se chama UAC (User Agent Client), e a que responde requisições é denominada UAS (User Agent Server), estando ambas implementadas nos telefones IP e similares.

Uma sessão SIP envolve a interação entre duas entidades lógicas, que no caso de chamadas VoIP são por vezes chamadas simplesmente de usuários. A diferença entre entidade lógica e agente é que a primeira é o usuário (recurso) que inicia ou recebe chamadas, e o segundo é a aplicação que contém os mecanismos para efetuar e receber chamadas - pense que a entidade seria uma pessoa, e o agente o aparelho telefônico em uma chamada telefônica convencional. Cada entidade é identificada por uma URI (Uniform Resource Indicator) SIP, similar a um número de telefone. Além de identificar uma entidade lógica, a informação em uma URI SIP indica a forma com que essa entidade deve ser contatada via SIP. Exemplos de URI SIP seguem abaixo:

# Uma URI simples, tipicamente usada em mensagens INVITE (que iniciam sessões SIP)

sip:1234@biloxi.example.com

# Uma URI mais elaborada, tipicamente usada em alguns cabeçalhos SIP (ex: Contact ou Refer-to)

sip:joseph.fourier@transform.org:5060;transport=udp;user=ip;method=INVITE;ttl=1;

maddr=240.101.102.103?Subject=FFT

As comunicações SIP seguem uma hierarquia, cujos níveis são:

- Mensagens: mensagens de texto individuais trocadas entre agentes.

- Transação: sequência de mensagens entre dois agentes iniciando com uma requisição e terminando com uma resposta final.

- Diálogo: uma relação entre dois agentes que persiste por algum tempo, e identificada por um Call-ID.

- Chamada: composta por todos os diálogos originados por um agente.

'Mensagens, transações, diálogos e chamadas

Mensagens SIP

O protocolo SIP tem uma estrutura simplificada com mensagens de pedido e resposta, assemelhando-se ao protocolo HTTP. Essas mensagens possuem a seguinte estrutura:

Linha inicial

Cabeçalho1: valor do cabeçalho 1

Cabeçalho2: valor do cabeçalho 2

...

CabeçalhoN: valor do cabeçalho N

<linha em branco>

corpo da mensagem (opcional)

A diferença básica entre pedidos e respostas SIP está na linha inicial: pedidos contêm um método SIP e seus parâmetros, e respostas possuem um código de status junto com um curto texto informativo. Abaixo são mostradas duas mensagens SIP: um pedido e sua respectiva resposta. Nesse exemplo, ambas mensagens não possuem um corpo de mensagem (lembre que isso é opcional):

Pedido:

REGISTER sips:ss2.biloxi.example.com SIP/2.0

Via: SIP/2.0/TLS client.biloxi.example.com:5061;branch=z9hG4bKnashds7

Max-Forwards: 70

From: Bob <sips:bob@biloxi.example.com>;tag=a73kszlfl

To: Bob <sips:bob@biloxi.example.com>

Call-ID: 1j9FpLxk3uxtm8tn@biloxi.example.com

CSeq: 1 REGISTER

Contact: <sips:bob@client.biloxi.example.com>

Content-Length: 0

Resposta:

SIP/2.0 200 OK

Via: SIP/2.0/TLS client.biloxi.example.com:5061;branch=z9hG4bKnashd92

;received=192.0.2.201

From: Bob <sips:bob@biloxi.example.com>;tag=ja743ks76zlflH

To: Bob <sips:bob@biloxi.example.com>;tag=37GkEhwl6

Call-ID: 1j9FpLxk3uxtm8tn@biloxi.example.com

CSeq: 2 REGISTER

Contact: <sips:bob@client.biloxi.example.com>;expires=3600

Content-Length: 0

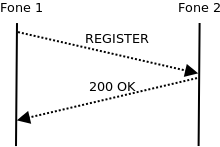

O pedido exemplificado foi uma mensagem do tipo REGISTER, que é um tipo de método SIP. Um método pode ser entendido como um comando enviado de um participante a outro. A resposta contém o status 200 OK, que significa que o pedido foi atendido com sucesso. Por fim, ambas mensagens contiveram um conjunto de cabeçalhos necessários para caracterizá-las, dentre eles Via, From, To, Call-Id, CSeq, Contact e Content-Length. As tabelas a seguir descrevem resumidamente os principais métodos e cabeçalhos SIP.

| Método SIP | Descrição |

|---|---|

| REGISTER | Usado por um agente para notificar a rede SIP (outros agentes) sobre sua URI de contato |

| INVITE | Usado para estabelecer sessões entre dois agentes |

| ACK | Confirma respostas finais a requisições INVITE |

| BYE | Termina uma sessão previamente estabelecida |

| CANCEL | Encerra tentativas de chamadas |

| OPTIONS | Consulta um agente sobre suas capacidades |

Tabela de métodos SIP (não exaustiva ... apenas os principais métodos)

| Cabeçalho SIP | Descrição | Obrigatoriedade | Uso |

|---|---|---|---|

| Via | Registra a rota seguida por uma requisição, sendo usado para que respostas sigam o caminho inverso | Requisição e resposta | Requisição e resposta |

| To | Identifica o destinatário de uma requisição | Requisição e resposta | Requisição e resposta |

| From | Identifica o originador da requisição | Requisição e resposta | Requisição e resposta |

| Call-Id | Identifica univocamente uma chamada entre um UAC e um UAS. | Requisição e resposta | Requisição e resposta |

| CSeq | Numera as requisições de uma mesma chamada de um mesmo UAC | Requisição | Requisição e resposta |

| Contact | Identifica o originador da requisição ou o recurso requisitado | Requisição e resposta | |

| Max-Forwards | Máximo número de saltos que a requisição pode atravessar | Requisição | Requisição |

| Content-Length | Informa a quantidade de bytes do corpo da mensagem | Requisição e resposta | |

| Date | Informa a data e horário de uma requisição ou resposta | Requisição e resposta | |

| Supported | Lista uma ou mais opções suportadas por um UAC ou UAS | Requisição e resposta | |

| User-Agent | Informa sobre o agente (o programa) originador de uma requisição | ||

| Allow | Informa os métodos SIP aceitos pelo UAS | Resposta | |

| Content-type | Informa o tipo de conteúdo contido no corpo da mensagem | ||

| WWW-Authenticate | Informa que o UAC deve se autenticar para o UAS (e como isso deve ser feito) | Resposta | |

| Authorization | Contém as credenciais para autenticar o UAC para o UAS | Requisição |

Tabela de cabeçalhos SIP (não exaustiva ... apenas os principais cabeçalhos)

Diagramas de chamadas

Alguns tipos de chamadas VoIP com SIP são recorrentes, estando representadas nas subseções a seguir.

Chamada direta entre dois agentes SIP

Uma chamada direta entre dois agentes envolve uma transação INVITE, em que um agente convida o outro a estabelecer uma sessão SIP com um determinado tipo de media (ex: audio). A chamada é finalizada quando um dos agentes inicia uma transação BYE.

Fone 1 Fone 2

| |

| INVITE |

|----------------------->|

| 180 Ringing |

|<-----------------------|

| |

| 200 OK |

|<-----------------------|

| ACK |

|----------------------->|

| RTP Media |

|<======================>|

| |

| BYE |

|<-----------------------|

| 200 OK |

|----------------------->|

| |

Chamada entre dois agentes SIP com intermediação de um gateway de media

Este caso é parecido com o anterior, que usa um proxy SIP. A diferença está na intermediação do fluxo de media, que é feita pelo gateway de media. Isso possibilita que dois agentes estabeleçam uma chamada mesmo usando codecs diferentes, pois o gateway de media fará a tradução entre codecs.

Fone 1 PBX IP Fone 2

(directmedia=no)

| | |

| INVITE | |

|--------------->| INVITE |

| 100 Trying |--------------->|

|<---------------| 100 Trying |

| |<---------------|

| | 180 Ringing |

| 180 Ringing |<---------------|

|<---------------| |

| | 200 Ok |

| 200 Ok |<---------------|

|<---------------| |

| ACK | |

|--------------->| ACK |

| |--------------->|

| RTP Media | RTP Media |

|<==============>|<==============>|

| BYE | |

|--------------->| BYE |

| |--------------->|

| | 200 Ok |

| 200 Ok |<---------------|

|<---------------| |

| | |

Protocolo RTP

- Transparências

- Uma FAQ sobre RTP (muito boa)

- RFC 3550: RTP: A Transport Protocol for Real-Time Applications

- Capítulo 11 do livro SIP: Understanding the Session Initiation Protocol, 3rd ed

- Cap. 7 do livro Redes de Computadores e a Internet, 5a edição, de James Kurose.

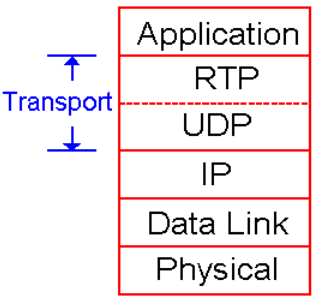

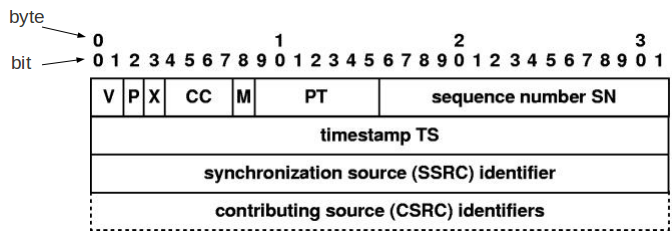

O protocolo RTP (Real-Time Protocol) foi desenvolvido para possibilitar o transporte de datagramas de tempo-real contendo voz, video, ou outro tipo de dados, sobre IP. Tanto H.323 quanto o modelo SIP usam RTP para o transporte de media, tornando-o o padrão mais comum para comunicações desse tipo na Internet. Apesar desse protocolo não prover qualidade de serviço (i.e. ele não possui mecanismos para atender tais tipos de requisitos), ele torna possível a detecção de alguns dos problemas introduzidos por uma rede IP, tais como:

- Perda de pacotes

- Atraso fim-a-fim variável

- Chegada de pacotes fora de ordem

O RTP se apresenta assim como um protocolo que dá subsídios para as técnicas que buscam atender requisitos de qualidade de serviço. Esses subsídios são informações providas pelo RTP para ajudar a identificar os problemas citados acima, as quais são:

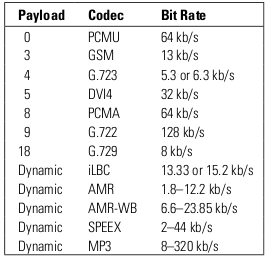

- Identificação do tipo do conteúdo que está sendo carregado (codec): isso informa ao receptor como ele deve decodificar o conteúdo transportado (ver esta tabela de identificadores de codec usados pelo RTP)

- Numeração de sequência: essa informação possibilita identificar pacotes perdidos ou fora de ordem.

- Marcação de tempo (timestamp): com isso é possível efetuar o cálculo de variação de atraso e implementar algum mecanismo de sincronização com a fonte (ex: atraso de reprodução).

Essas informações fazem parte da PDU RTP, como se pode ver a seguir:

| Localização do RTP na camada de transporte | Cabeçalho RTP |

|---|---|

|

|

Perfil RTP/AVP, com codecs e seus códigos numéricos

RTCP

Além do RTP, o protocolo auxiliar RTCP (Real-Time Control Protocol, também definido na RFC 3550) foi definido para o monitoramento da entrega dos pacotes (recepção da stream). Com esse protocolo, os participantes de uma sessão de media podem fazer o intercâmbio de relatórios e estatísticas. Cada tipo de relatório é transportado por um tipo de pacote RTCP. O uso de relatórios possibilita o feedback sobre a qualidade da comunicação, incluindo informações como:

- Número de pacotes enviados e recebidos

- Número de pacotes perdidos

- Jitter (variação de atraso)

Os cinco tipos de relatórios são:

- Relatório do transmissor (Sender Report - SR)

- Relatório do receptor (Receiver Report - RR)

- Descrição da fonte (Source Description - SDES)

- Bye

- Específico da aplicação (Application Specific - APP)

Como o tráfego RTCP é puramente overhead, o protocolo foi projetado para que seu consumo da capacidade da rede seja constante, não importa quantos participantes da sessão de media existam. A ideia é que quanto mais participantes houver, menos frequentemente os relatórios RTCP são enviados. Por exemplo, se em uma conferência houver somente dois participantes, os relatórios podem ser enviados a cada 5 segundos. Se houver quatro participantes, os relatórios são enviados a cada 10 segundos. Com isso o consumo de banda para relatórios se mantém constante e previsível.

Atividade 1: Ligação SIP ponto a ponto

O primeiro experimento com uma chamada VoIP envolve estabelecer uma chamada diretamente entre dois softphones. Cada par de alunos deve fazer o seguinte:

- Executar o Jitsi (ver em Aplicativos->Internet). Se não estiver instalado, baixe a seguinte versão para Ubuntu 12.04 i386.

- Definir uma conta SIP contendo somente um identificador de usuário (sem a localização).

- Um dos alunos deve iniciar uma chamada para o outro aluno, que deve atendê-la. Deve-se identificar o aluno chamado por: ... sendo X o número do computador em que está o colega chamado.

identificador@foneX.redes2.sj.ifsc.edu.br

- Experimente falar ao microfone e escutar o som no fone de ouvido.

- Encerre a chamada.

A sequência de passos acima estabelece uma chamada VoIP do tipo mais simples possível. Para ver os detalhes da comunicação entre os softphones faça o seguinte:

- Execute o wireshark e inicie a captura de datagramas UDP pela interface eth0.

- Repita a chamada.

- Após encerrar a chamada, analise mensagens SIP no wireshark (menu Telephony -> Voip Calls -> Graph)

- Disseque a sinalização SIP entre os softphones.

- Identifique como foi transportada a voz digitalizada.

Questões:

- Quem foram o UAC e UAS nesse experimento ?

- Quantas requisições SIP foram realizadas para uma chamada completa ?

- Quantas mensagens, transações, diálogos e chamadas foram realizadas ?

- Que protocolo de transporte é usado pelo SIP ?

- Como a voz digitalizada foi transportada ? Foi usado algum protocolo em especial ?

Atividade 2: chamada intermediada por um soft PBX

Obs: para esta atividade cada aluno tem duas contas SIP: 1XX@192.168.3.1 e 2XX@192.168.3.1 (XX é o número do seu computador, e deve estar entre 01 e 14).

1. Execute o softphone jitsi, configurando-o para registrar no soft PBX. Isso é feito especificando a conta SIP da seguinte forma (exemplo com o identificador SIP 102):

102@192.168.3.1

2. A partir do softphone faça uma chamada para uma conta de um colega. Verifique se o softphone IP acusou o recebimento de chamada. Caso isso não tenha ocorrido, verifique sua configuração.

4. Execute o wireshark, e ponha-o em modo de captura na interface eth0.

5. Repita a chamada de um softphone a outro. No destinatário, atenda a chamada e alguns segundos depois encerre-a.

6. No wireshark interrompa a captura, e em seguida acesse o menu Telephony->VoIP Calls. Selecione uma chamada, e visualize o diagrama de mensagens SIP. Siga cada mensagem SIP (clique no diagrama), e observe a mensagem selecionada no painel de captura do wireshark. Identifique as transações (observe os códigos de resposta) e os diálogos. Você pode usar estes diagramas para se guiar.

Questões:

- Que papel desempenhou o Asterisk para os softphones? UAC, UAC ou algo diferente?

- Como o Asterisk conseguiu identificar o telefone chamado (i.e. localizar onde ele estava na rede)?

Obs.: Quem quiser realizar este teste em casa, veja este tutorial simples sobre como configurar um PBX IP Asterisk no Ubuntu.

13/10: Revisão de protocolos de aplicação

Realizamos testes com captura e análise de pacotes.

Capturas exemplo:

20/10: Revisão de análise de protocolos e Avaliação 2

Revisão

Analisaremos as seguintes capturas em sala:

Avaliação 2

Utilize o arquivo abaixo para executar a prova distribuída pelo professor: