Mudanças entre as edições de "RCO-Subsequente-2021-2"

| Linha 197: | Linha 197: | ||

===ETAPA 7=== | ===ETAPA 7=== | ||

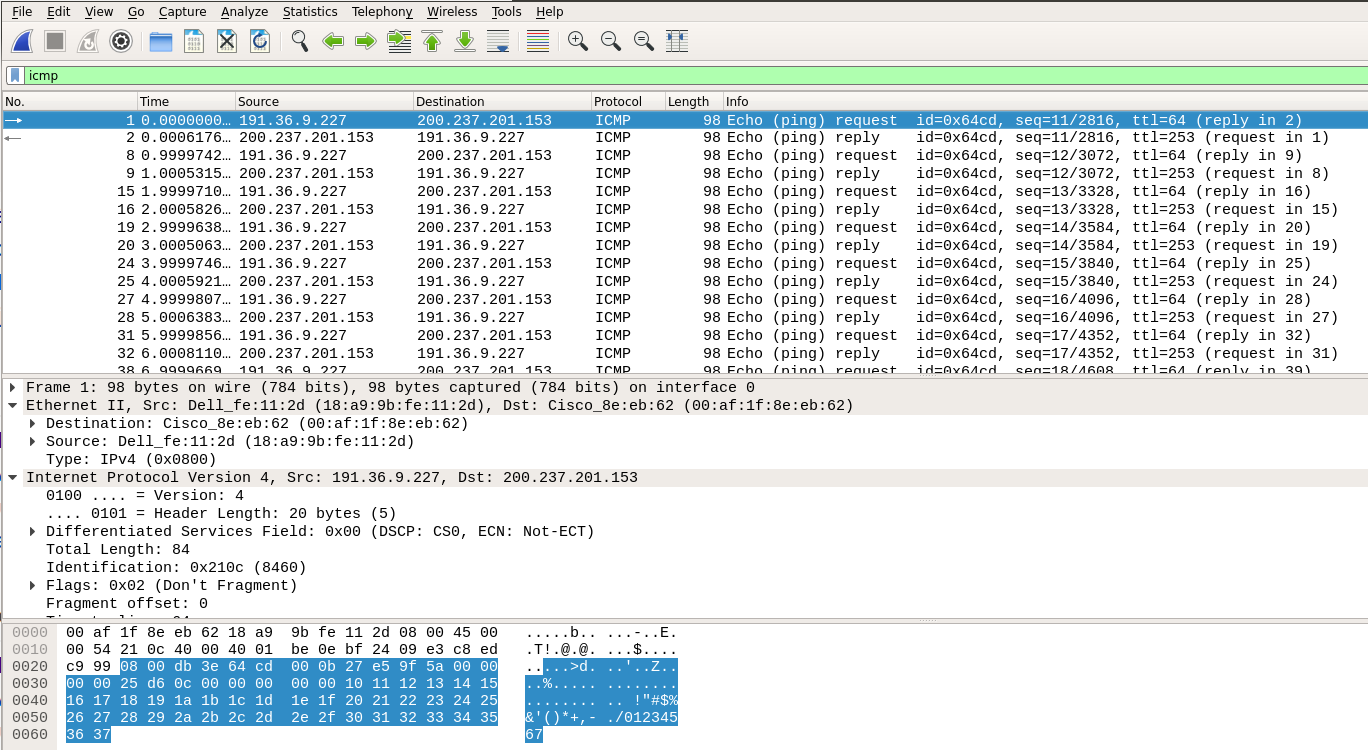

| − | #Executar o ping de um | + | #Executar o ping de um host da LAN1 para um host da LAN2. |

#Escutar o wireshark em uma interface de um roteador onde os pacotes do ping passam e observar o ping REQUEST e o ping REPLY. Recorte a rtela, identifique os pacotes e os endereços de destino e fonte IPv4. Colar aqui. | #Escutar o wireshark em uma interface de um roteador onde os pacotes do ping passam e observar o ping REQUEST e o ping REPLY. Recorte a rtela, identifique os pacotes e os endereços de destino e fonte IPv4. Colar aqui. | ||

Edição das 20h51min de 4 de novembro de 2021

AULA 01 - AULA DIA 6/10/2021

Ver SIGAA

AULA 02 - AULA DIA 13/10/2021

Ver SIGAA

AULA 03 - AULA DIA 21/10/2021

Observar que esta foi a primeira aula presencial e os objetivos da aula acabaram sendo alterados.

Objetivos

PARTE 1

- Esta aula teve por objetivo rever a execução do laboratório passado em pdf no sigaa.

Após esta aula o aluno deve ser capaz de:

- capturar telas no Ubuntu (e Windows);

- editar as telas telas capturas (KolourPaint)

- Criar doc no gogledocs e colar as telas capturadas

- Editar o doc e salvar como pdf;

- Baixar o pdf no seu computador e fazer um upload do mesmo no sigaa.

PARTE 2

Após este laboratório o aluno deverá ser capaz de:

AULA 04 - AULA DIA 28/10/2021

Esta aula se utilizará de um laboratório para desenvolver os conceitos abaixo. ATENÇÃO: existe uma tarefa registrada deste laboratório.

O professor se utilizará do simulador imunes somente para uma explanação inicial.

Objetivos

Após este laboratório o aluno deverá ser capaz de:

- Compreender o que é uma rede de comutação de pacotes e diferenciá-la de uma rede de comutação de circuitos;

- Utilizar a ferramenta wireshark para capturar de pacotes da rede;

- formar uma ideia inicial da estrutura de um pacote;

- funções básicas de filtragem na captura e no display;

- consolidar o conceito de protocolo e de camadas de protocolos através da análise de troca de pacotes com ping e traceroute usando:

- as janelas com detalhes dos pacotes e encapsulamentos;

- a opção de flow graph para visualizar as trocas de mensagens.

Laboratório 2

| Laboratório 2 - Wireshark e encapsulamento |

|---|

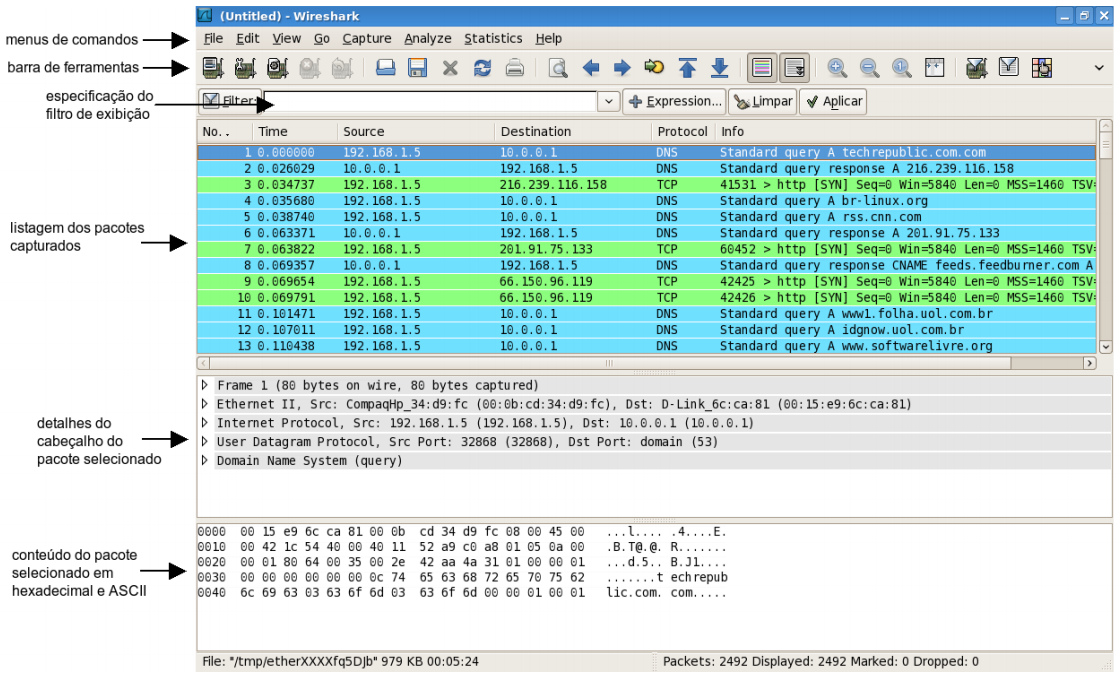

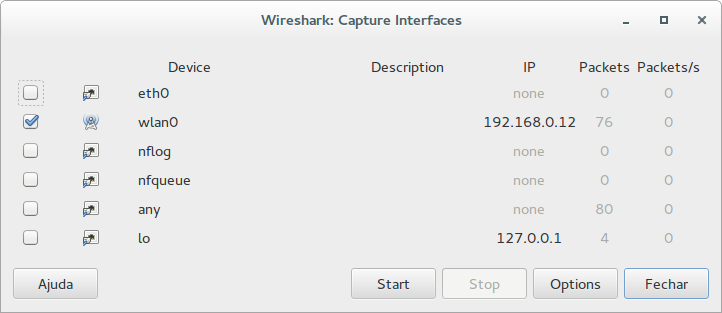

FUNDAMENTAÇÃO TEÓRICA: Sobre o analisador WiresharkO analisador de pacotes exibe os conteúdos de todos os campos dentro de uma mensagem de protocolo. Para que isso seja feito, o analisador de pacotes deve “entender” a estrutura de todas as mensagens trocadas pelos protocolos. Suponha que estamos interessados em mostrar os vários campos nas mensagens trocadas pelo ping. O analisador de pacotes entende o formato dos quadros Ethernet, e desta forma pode identificar o datagrama IP dentro de um quadro. Ele também entende o formato do datagrama IP, para que ele possa extrair o pacote ICMP usado pelo ping. Nós utilizaremos o sniffer Wireshark (http://www.wireshark.org) para estes laboratórios, o que nos permite exibir os conteúdos das mensagens sendo enviadas/recebidas de/por protocolos em diferentes camadas da pilha de protocolos. Tecnicamente falando, Wireshark é um analisador de pacotes que pode ser executado em computadores com Windows, Linux/UNIX e MAC. É um analisador de pacotes ideal para nossos laboratórios, pois é estável, tem uma grande base de usuários e é bem documentado incluindo um guia de usuário (http://www.wireshark.org/docs/wsug_html/), páginas de manual (http://www.wireshark.org/docs/man-pages/), e uma seção de FAQ detalhada (http://www.wireshark.org/faq.html), funcionalidade rica que inclui a capacidade de analisar mais que 500 protocolos, e uma interface com o usuário bem projetada. OBS: Se o wireshark estiver instalado em sua máquina, para chamá-lo a partir de um terminal deve fazer: sudo wireshark ETAPA 1: Identificando os campos da interface do WiresharkQuando você executar o programa Wireshark, a interface com o usuário exibida na Figura abaixo aparecerá. Inicialmente, nenhum dado será apresentado nas janelas. A interface do Wireshark tem seis componentes principais:

ETAPA 2 - Verificando pacotes do ping (ICMP REQUEST/REPLY))

Etapa 3ATENÇÃO: ESTA ESTA DEVERÁ SER ENTREGUE NA FORMA DE TAREFA. VER SIGAA.

|

AULA 05 - AULA DIA 4/11/2021

Esta aula se utilizará de um laboratório para desenvolver os conceitos abaixo. ATENÇÃO: existe uma tarefa registrada deste laboratório.

O professor se utilizará do simulador imunes somente para uma explanação inicial.

Objetivos

Após esta aula o aluno deverá:

- diferenciar LAN de WAN;

- identificar equipamentos em uma rede: hosts, switches e roteadores;

- assimilar o conceito de internetwork (conexão entre redes);

- identificar a necessidade de uso de endereços e rotas em uma rede de pacotes;

LABORATÓRIO 3

Este laboratório é formado uma mescla de teoria e prática e deverá ser elaborado juntamente com o professor na sala.

ETAPA 1

- Criar um documento no google docs Coloque como título LAB3-LANs-WANs

ETAPA 2

Consulte o livro da minha biblioteca Fourozan e responda:

- O que é uma LAN?

- O que é um Switch em uma LAN?

- Monte no IMUNES uma LAN com 3 hosts (PCs) e um switch. Identifique cada um deles. Copie e recorte aqui.

- Monte ao lado da primeira LAN, uma outra LAN com a mesma estrutura. Recorte e coloque as duas LANS isoladas aqui.

ETAPA 3

Consulte o livro da minha biblioteca Fourozan e responda:

- O que é uma WAN?

- O que é uma WAN ponto-a-ponto?

- Interconecte as duas LANS da ETAPA 2 através de uma WAN ponto-ponto. Recorte e coloque aqui.

- O que é uma WAN comutada?

- Qual o papel do roteador na WAN comutada?

- Interconecte as duas LANs da ETAPA 2 através de uma WAN comutada usando 4 roteadores. Identifique e coloque aqui.

ETAPA 4

- Executar a simulação (siga as instruções do professor).

- Abra um terminal em um host da LAN1 e um host da LAN2. Faça ifconfig e mostre os endereços IPv4 e hardware (edite como mostrado em aula anterior. Cole as telas aqui.

ETAPA 5

- Faça um ping de um host da LAN1 em um outro host da LAN1. Cole uma tela mostrando a execução.

- Os pacotes do ping passam pelo switch?

- Os pacotes do ping passam pelos roteadores?

ETAPA 6

- Faça um ping de um host da LAN1 em um host da LAN2. Cole a tela mostrando a execução.

- Os pacotes do ping passam pelo switch?

- Os pacotes do ping passam pelo roteadores? Quais?

- Use a ferramenta traceroute para identificar a rota seguida por pacotes que saem de um host da LAN1 para um host da LAN2, Capture a tela do traceroute e interprete a saída do comando.

ETAPA 7

- Executar o ping de um host da LAN1 para um host da LAN2.

- Escutar o wireshark em uma interface de um roteador onde os pacotes do ping passam e observar o ping REQUEST e o ping REPLY. Recorte a rtela, identifique os pacotes e os endereços de destino e fonte IPv4. Colar aqui.