Mudanças entre as edições de "Projeto Integrador - 2014.1"

| Linha 186: | Linha 186: | ||

== Cabeamento Estruturado == | == Cabeamento Estruturado == | ||

| + | |||

| + | : Conforme indicado na tabela de distribuição de atividades o cabeamento do anel foi dividido em 4 partes e cada equipe será responsável pela execução de uma das partes. | ||

| + | : Todo o cabeamento deverá seguir a norma de cabeamento de telecomunicações para edifícios comerciais NBR14565. | ||

| + | : Nos distribuidores os equipamentos, blocos de conexão e cabos devem ficar organizados e todo a instalação deve ser identificada. | ||

=== Produto a entregar === | === Produto a entregar === | ||

| + | : A instalação organizada, identificada, documentada e em condições de operação | ||

=== Bibliografia === | === Bibliografia === | ||

Edição das 17h37min de 10 de junho de 2014

Endereço encurtado: http://bit.ly/pi20141

Sobre o Projeto

ATENÇÃO: Mantenham a leitura periódica desta página pois dados ou conteúdos podem ser alterados com prévio aviso durante a execução do projeto!

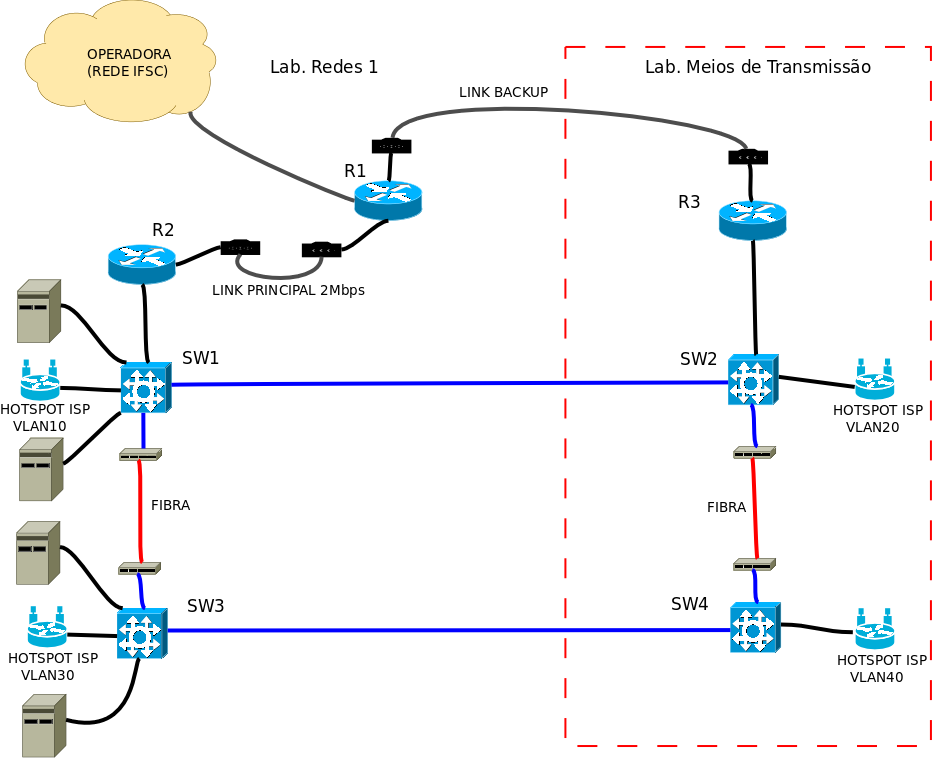

O projeto integrador deste semestre visa reproduzir uma versão simplificada de um provimento de internet baseado em um anel urbano formado por quatro switches em conexões de 1Gbps, conforme a figura a seguir. Este anel possui dois pontos de saída para a infra estrutura de internet de uma operadora que será a prestadora deste serviço para quatro ISPs (Internet Service Provider) atribuindo uma VLAN para cada um. Estes ISPs irão prover o acesso para seus clientes dentro da área de cobertura de hotspots (ou pontos de acesso wifi) após um cadastramento realizado no site do ISP. Uma vez autorizados, os clientes podem acessar de modo exclusivo (IEEE802.1x) a rede do ISP somente com os computadores cadastrados (MAC address).

Quatro ISPs distintos, ou seja quatro equipes, irão criar sua infra estrutura e seus próprios sites para interação com o cliente interessado em seu serviço, que deverão fornecer o acesso automático após cadastro. A gerência e administração da rede do ISP será feita local ou remotamente através dos números IP válidos designados pela operadora.

Obs.: O ideal seria utilizar as portas 10Gbps para a formação do anel, mas devido a falta de conversores GBIC (Giga Bit Interface Converter) e fibra ótica suficiente para a implementação, nos limitaremos a usar as interfaces comuns de 1Gbit dos switches.

Datas Importantes

- Início do projeto: 09/06/2014.

- Entrega Física, Enlace e Rede: 23/06/2014.

- Apresentação final e entrega da camada de Aplicação: 11/07/2014.

Avaliação

- ATENÇÃO! A avaliação do projeto será feita sob a ótica de cada professor da disciplina:

- IER e PRC: A nota é individual dividida em dois itens: 50% da avaliação geral da equipe (metas mínimas alcançadas) e 50% de avaliação individual (contribuição nas metas da equipe). - CAB: - GER:

Equipes

| Equipe | NAT | Remanescentes | C-Corp | Teleplus |

| Subdomínio | nat.sj.ifsc.edu.br | Remanescentes.sj.ifsc.edu.br | ccorp.sj.ifsc.edu.br | Teleplus.sj.ifsc.edu.br |

| IPs válidos | 200.135.37.95/26 (principal) 200.135.37.99/26(secundário) 200.135.37.126 (gateway) |

200.135.37.96/26 (principal) 200.135.37.100/26(secundário) 200.135.37.126 (gateway) |

200.135.37.97/26 (principal) 200.135.37.101/26(secundário) 200.135.37.126 (gateway) |

200.135.37.103/26 (principal) 200.135.37.102/26(secundário) 200.135.37.126 (gateway) |

| Servidor DNS | ns1.nat.sj.ifsc.edu.br (200.135.37.95) | ns1.remanescentes.sj.ifsc.edu.br (200.135.37.96) | ns1.ccorp.sj.ifsc.edu.br (200.135.37.97) | ns1.teleplus.sj.ifsc.edu.br (200.135.37.103) |

| VLAN | 10 | 20 | 30 | 40 |

| Atividades específicas na rede |

*link principal e certificação com TestSet *Link metálico Lab Meios |

*link Backup e certificação com TestSet 1ºLink fibra Lab Redes1-Meios |

*Configuração R2 e R3 *2ºLink fibra Lab Redes1-Meios |

*Configuração R1 *Link metálico Lab Redes1 |

| Alunos | Jeferson | Mathias | Samuel | Guilherme |

| Gerson | Francin | Lucas | Ronaldo | |

| Vinicius | Sidnei | Angelo | Nicholas | |

| Hyowata | Rafael | Erik | Marina |

Orientação e Material de Apoio

As equipes devem publicar relatórios de suas atividades em suas respectivas páginas da wiki e que já podem servir para a apresentação prevista no final do projeto.

O relatório deve conter:

- as atividades realizadas a cada dia, como um "diário de bordo"

- um relatório de todo o projeto, que será apresentado aos professores ao final do projeto. Esse relatório deve conter todas as informações necessárias para que uma outra equipe técnica possa reproduzir o projeto.

Há nesta wiki um histórico com todos os PIs desde 2008.

Instalação de Equipamentos de Rede

A Rede de Acesso

- Para cada um dos switches do anel, duas portas por equipe devem ser previstas e programadas com o número da VLAN correspondente (ver tabela das equipes acima);

- As redes entre ISPs não pode se "enxergar";

- Todos os servidores das equipes devem ficar situados no laboratório de REDES 1;

- Os links de acesso à operadora (rede do IFSC) devem ser programados para 2Mbps;

- O link que vai até ao switch do laboratório de meios de transmissão (R1 --> R3) deverá ser considerado um backup e deve manter a operação da rede no caso de queda do link principal (R1 --> R2);

- Obrigatório o uso do IEEE802.1D (STP - Spanning Tree Protocol) no anel de switches sendo que a prioridade SW1>SW2>SW3>SW4 deve ser prevista;

O Hotspot

A rede sem-fios deve usar um canal livre ou com pouca utilização, podendo ser na banda de 2.4 GHz ou 5 GHz. Preferencialmente, a rede deve operar no modo IEEE 802.11n.

A rede local sem-fio deve ser implantada com um AP que autentique os usuários usando WPA-EAP (WPA Enterprise) com EAP TTLS ou PEAP. Para isso é preciso implantar uma infraestrutura de autenticação com Radius. Para ativá-la deve-se fazer o seguinte:

- Instalar um AP e configurá-lo com Segurança do tipo WPA-EAP. Deve-se informar o endereço IP, port UDP (usualmente 1812 para autenticação e 1813 para contabilização) e segredo (secret, uma senha compartilhada) do servidor Radius a ser instalado.

- O servidor Radius deve ser configurado para aceitar pedidos de autenticação vindos do AP (ver /etc/freeradius/clients.conf ... e lembrar de reiniciar o Radius após modificar esse arquivo).

- O servidor Radius deve ser configurado para fazer autenticação eap do tipo ttls. Ler o arquivo /etc/freeradius/eap.conf para entender como se faz isso. Deve-se também ativar o acesso ao banco sql em /etc/freeradius/sites-enabled/inner-tunnel. Há também no site do Freeradius uma boa documentação.

- Para testar o funcionamento do WPA-EAP pode-se usar um laptop com um supplicant. O wpa_supplicant usado no Linux dá conta do recado. Smartphones provavelmente também conseguem se autenticar nesse tipo de rede.

Equipamentos a serem utilizados

Cada equipe receberá os seguintes equipamentos:

- 01 Access Point TP-Link WDR-4300

- 01 switch gerenciável CISCO catalyst 2960-S com suporte a IEEE 802.1q - vlan tagging.

- 01 interface de rede sem-fio IEEE 802.11gn dual-band

- 01 Servidor Pentium para instalação de todos os serviços do ISP.

Equipamentos adicionais para toda a turma:

- 02 Roteadores Cisco1750

- 01 Roteador Cisco2500

- 04 Modens Digitel DT2048SHDSL

Produto a entregar

Relatório contendo:

- Diagrama da rede implantada (use o software dia ou o Visio) destacando a parte física implementada;

- Descrição de como foi atendido cada requisito mínimo e especial do projeto;

- Descrição das configurações feitas em cada equipamento, de forma a poderem ser reproduzidas por qualquer pessoa com formação técnica.

Bibliografia

- Manual CISCO

- Redes locais e VLANs (material de aula)

- Segurança em redes sem-fio: WPA_EAP e padrão IEEE 802.1x

- Manual switch Catalyst 2960-S

- Site oficial wpa_supplicant

- Tutorial da interface CLI de roteadores Cisco

- Manual do modem SHDSL DT-2048

- Manual do Access Point Edimax EW-7209 APg

Programação para Redes de Computadores

Requisitos

- Para a área de cobertura do hotspot deverá ser criado uma interface (páginas simples HTML locais) para cadastro, autenticação e acesso a rede do ISP.Esta interface será desenvolvida com PHP utilizando o banco de dados mySql. Para o cadastro é necessário fornecer o nome do usuário, um user, uma senha e o número de matrícula (simulando algum tipo de pagamento pelo serviço, por exemplo...). Esse cadastro fica disponível para o administrador até que ele valide o mesmo para entrar o user e senha na base de dados do RADIUS.

- A base de dados do Radius só deve ser atualizada através da confirmação do administrador da rede (fazer isso preferencialmente usando um script em bash).

- Portanto o site do ISP (via internet) deverá ter páginas HTML para dar acesso a uma área de administrador visando validar clientes cadastrados via hotspot e outros serviços opcionais até onde a equipe conseguir implementar. O acesso de administradores é só por esse caminho. Serão administradores: os alunos da equipe e os professores, os quais deverão receber senhas para acesso.

Sugere-se criar um banco de dados temporário a fim de testar e validar a ferramenta sem o uso do autenticador RADIUS. Em um segundo momento o sistema deverá ser integrado ao banco do sistema RADIUS.

Produto a entregar

- Dados mínimos para apresentar nas páginas HTML de administrador:

- uma lista de clientes autorizados para uso do hotspot do ISP com todos os dados do cadastro incluindo o número(s) MAC; - quantidade de bytes utilizados na navegação por usuário (up e download).

- Dados mínimos para apresentar nas páginas HTML do hotspot antes da autenticação:

- área para "compra" do acesso (cadastro básico do usuário); - área para "propaganda" da empresa e dos serviços que diferenciam sua empresa das outras; - impossível navegação na internet.

- Dados opcionais para apresentar na área de administrador ou nas páginas do hotspot:

- Este será o diferencial a ser planejado e implementado pelas equipes, dentro do que o tempo permitir até a apresentação do projeto.

Bibliografia

- Manual do PHP

- Manual do MySQL

- PRESCHER, Cesar Henrique Estudo e projeto para o provimento seguro de uma infra-estrutura de rede sem fio 802.11 Arquivo:Cesar-2009-2.pdf

Gerência de Redes

As equipes devem prover alguns serviços básicos para os seus clientes, a fim de que os mesmos possam aproveitar não apenas a conexão com a internet, mas também que seus arquivos possam ser armazenados localmente nos servidores de cada ISP.

Os serviços que devem ser implementados por cada equipe são:

- Servidor DNS, com a configuração básica a ser aplicada a cada cliente que se conecta no sistema;

- Servidor DHCP, provendo uma faixa de endereços para a rede cabeada e outra faixa para a rede sem-fio;

- Servidor e-mail, configurando-o para responder pelo respectivo domínio;

- Servidor VPN;

- Servidor Samba, para que o usuário possa acessar seus arquivos armazenados no servidor a partir do seu próprio equipamento;

- Servidor Squid;

- Servidor LDAP, para concentrar as informações de contato e credenciais (acesso, Samba) de cada usuário;

- Implementar um controle de acesso utilizando iptables, para o proteger contra ataques externos e realizar o serviço de NAT.

Produto a entregar

Relatório contendo:

- Diagrama do esquema NAT contendo

- Um cliente e suas configurações

- A máquina utilizada como NAT e suas configurações

- Um pacote com suas configurações antes de passar pela máquina de NAT

- Um pacote com suas configurações depois de passar pela máquina de NAT

- Diagrama da árvore LDAP configurada no domínio;

- Descrição das configurações de cada um dos servidores, assim como as informações utilizadas;

Bibliografia

Apostila de Gerência de Redes do Prof. Odilson Tadeu Valle

Cabeamento Estruturado

- Conforme indicado na tabela de distribuição de atividades o cabeamento do anel foi dividido em 4 partes e cada equipe será responsável pela execução de uma das partes.

- Todo o cabeamento deverá seguir a norma de cabeamento de telecomunicações para edifícios comerciais NBR14565.

- Nos distribuidores os equipamentos, blocos de conexão e cabos devem ficar organizados e todo a instalação deve ser identificada.

Produto a entregar

- A instalação organizada, identificada, documentada e em condições de operação

Bibliografia

[Cabeamento estruturado | http://www.sj.ifsc.edu.br/~saul/cabeamento%20estruturado/cabeamento%202011.pdf]