Projeto Integrador - 2013.2 - RRLA Telecom

18/11

RRLA TELECOM

Por não ter o computador em mãos para dar inicio a instalação e configuração, planejamos e organizamos o que será necessário para dar inicio ao projeto:

-Gerência & Programação

- SSH

- DHCP: Faixa de IP - ?

- DNS

- NTP

- ROTEAMENTO E NAT

- APACHE

- PHP

- MYSQL

- SNMP

- TC

- CERTIFICADO

- IDENTIFICAÇÃO

- AUTENTICAÇÃO

- ROTAS

- RADIUS

-Cabeamento

- Rack's: Quantidade - ?

- Pacth Panel: Quantidade - ?

- Conectores: Quantidade - ?

- Cabos: Quantos metros - ?

- Adaptadores e Tomadas: Quantidade - ?

-Instalação de Equipamentos

- Modens: Quantidade - ?

- Swicths: QUantidade - ?

- Dslan: Ligações - ?

- Conexões

- Vlans

- Wirelles

- Conversores de Mídia

19/11

Recebemos o computador, feito a montagem do computador e instalação do sistema operacional (UBUNTU).

20/11

INSTALANDO E CONFIGURANDO DHCP E VLANS

- aptitude install isc-dhcp-server

- vi /etc/dhcp/dhcpd.conf

authoritative;

- Integração com o Syslog

log-facility local7

- Integração com o DNS

ddns-update-style none;

option domain=name "rrlatelecom.sj.ifsc.edu.br;

option domain=name-servers 127.0.0.1;

- Tempos de "aluguel"

default-lease-time 3600;

max-lease-time 14400;

- abaixo seguira as sub redes

- Rede sem fio

subnet 192.168.4.0 netmask 255.255.255.0 {

range 192.168.4.100 192.168.1.199;

option routers 192.168.4.254

domain-name "rrla.sj.ifsc.edu.br";

domain-name-servers 192.168.4.254;

}

- Apartamento 1

subnet 192.168.5.0 netmask 255.255.255.0 {

range 192.168.5.100 192.168.5.199;

option routers 192.168.5.254

domain-name "rrla.sj.ifsc.edu.br";

domain-name-servers 192.168.5.254;

}

- Apartamento 2

subnet 192.168.6.0 netmask 255.255.255.0 {

range 192.168.6.100 192.168.6.199;

option routers 192.168.6.254

domain-name "rrla.sj.ifsc.edu.br";

domain-name-servers 192.168.6.254;

}

- Apartamento 3

subnet 192.168.7.0 netmask 255.255.255.0 {

range 192.168.7.100 192.168.7.199;

option routers 192.168.7.254

domain-name "rrla.sj.ifsc.edu.br";

domain-name-servers 192.168.7.254;

}

- Apartamento 4

subnet 192.168.8.0 netmask 255.255.255.0 {

range 192.168.8.100 192.168.8.199;

option routers 192.168.8.254

domain-name "rrla.sj.ifsc.edu.br";

domain-name-servers 192.168.8.254;

}

</syntaxhighlight>

Uma rede local virtual, normalmente denominada de VLAN, é uma rede logicamente independente. Várias VLAN's podem co-existir em um mesmo comutador (switch), de forma a dividir uma rede local (física) em mais de uma rede (virtual), criando domínios de broadcast separados. Uma VLAN também torna possível colocar em um mesmo domínio de broadcast, hosts com localizações físicas distintas e ligados a switches diferentes. Um outro propósito de uma rede virtual é restringir acesso a recursos de rede sem considerar a topologia da rede, porém este método é questionável.

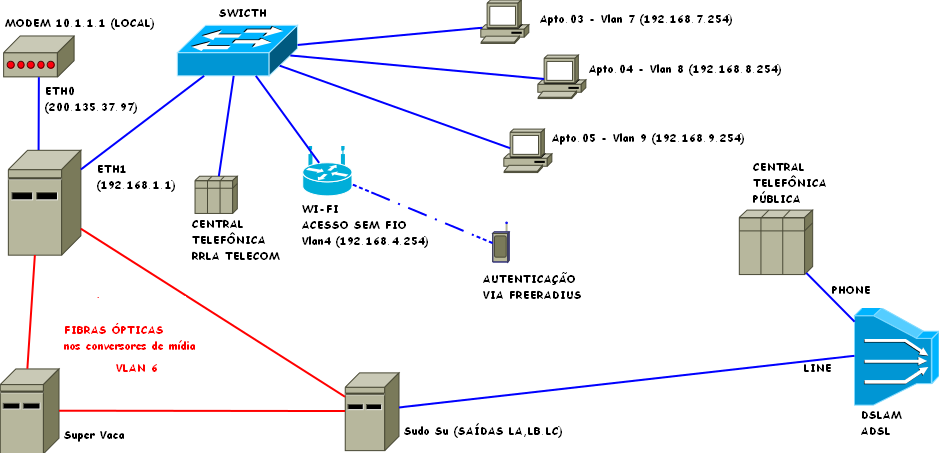

Criamos uma VLAN para cada apartamento, as redes cabeadas, sem-fio e o uplink entre blocos, para facilitar o controle de uso dos recursos da rede e evitar tráfego indesejado entre esses setores.

Segue abaixo uma imagem de como funciona um switch com VLANS:

21/11

Não foi feito nada, pois tinha prova de Gerência de redes.

22/11

ROTEAMENTO, NAT e VLANS

- vi /etc/network/interfaces

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet manual

auto ppp0

iface ppp0 inet manual

pre-up pppd call rrla

post-down killall -9 pppd

- Rede Interna

auto eth1

iface eth1 inet manual

- Rede sem fio

auto vlan4

iface vlan4 inet static

address 192.168.4.254

netmask 255.255.255.0

vlan-raw-device eth1

- Vlan para Moradores

- Apartamento 1

auto vlan5

iface vlan5 inet static

address 192.168.5.254

netmask 255.255.255.0

vlan-raw-device eth1

- Apartamento 2

auto vlan6

iface vlan6 inet static

address 192.168.6.254

netmask 255.255.255.0

vlan-raw-device eth1

- Apartamento 3

auto vlan7

iface vlan7 inet static

address 192.168.7.254

netmask 255.255.255.0

vlan-raw-device eth1

- Apartamento 4

auto vlan8

iface vlan8 inet static

address 192.168.8.254

netmask 255.255.255.0

vlan-raw-device eth1

</syntaxhighlight>

- vi /usr/local/sbin/eth1.up

- !/bin/bash

sysctl -w net.ipv4.ip_forward=1

iptables -t nat -F

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

</syntaxhighlight>

- vi /usr/local/sbin/eth1.down

- !/bin/bash

sysctl -w net.ipv4.ip_forward=0

iptables -t nat -F

</syntaxhighlight>

25/11

NTP

- aptitude install ntpdate

- vi /etc/ntp.conf

server a.ntp.br

server b.ntp.br

server c.ntp.br

server d.ntp.br

</syntaxhighlight>

- service isc-dhcp-server

DNS

- aptitude install bind9

- vi /etc/bind/named.conf.options

options {

listen-on { any; };

allow-query { any; };

allow-query-cache { any; };

allow-recursion {

127.0.0.0/8;

192.168.1.0/24;

200.135.37.0/24;

};

};

</syntaxhighlight>

- vi /etc/bind/named.conf.local

zone "rrlatelecom.sj.ifsc.edu.br" {

type master;

file "/etc/bind/rrlatelecom.sj.ifsc.edu.br";

};

zone "1.168.192 in-addr.arpa" {

type master;

file "/etc/bind/37.135.200 in-addr.arpa";

};

</syntaxhighlight>

- vi /etc/bind/rrlatelecom.sj.ifsc.edu.br

$TTL 86400

@ IN SOA ns1.rrlatelecom.sj.ifsc.edu.br. dns-domain.rrlatelecom.sj.ifsc.edu.br. (

2013112800 ;serial

1d ;refresh

1h ;retry

1w ;expire

1d ;negative cache TTL

)

@ IN NS ns1.rrlatelecom.sj.ifsc.edu.br.

ns1 IN A 200.137.35.97

www IN CNAME ns1.rrlatelecom.sj.ifsc.edu.br.

blog IN CNAME ns1.rrlatelecom.sj.ifsc.edu.br.

site IN CNAME ns1.rrlatelecom.sj.ifsc.edu.br.

ntp IN CNAME ns1.rrlatelecom.sj.ifsc.edu.br.

arquivos IN CNAME ns1.rrlatelecom.sj.ifsc.edu.br.

</syntaxhighlight>

- chmod 0755 /usr/local/sbin/eth1

- ifdown eth0

- ifdown eth1

- ifup eth1

- ifup eth0

- service ntp restart

- service bind9 restart

INSTALANDO E CONFIGURANDO BANCO DE DADOS

- aptitude install apache2

- aptitude install mysql-server

- mysql -u root -p

senha:*************

- show databases;

- create database clientes;

- GRANT ALL PRIVILEGES ON clientes.* TO ‘webmaster ‘@’localhost’IDENTIFIED BY ‘senha’;

- FLUSH PRIVILEGES;

</syntaxhighlight>

Para servidor WEB, utilizamos o APACHE que é considerado um dos servidores web livre mais bem sucedido no mundo.

O APACHE é responsável por mais de uma dezena de projetos envolvendo tecnologias de transmissão via web, processamento de dados e execução de aplicativos distribuídos.

O servidor é compatível com o protocolo HTTP.

Para fazer o gerenciamento do banco de dados, utilizamos o MySQL.

O MySQL é um sistema de gerenciamento de banco de dados (SGBD), que utiliza a linguagem SQL (Linguagem de Consulta Estruturada, do inglês Structured Query Language) como interface.

O sucesso do MySQL deve-se em grande medida à fácil integração com o PHP incluído, quase que obrigatoriamente, nos pacotes de hospedagem de sites da Internet oferecidos atualmente.

Com a instalação do MySQL, instalamos também o PHP5, para fazer a integração com o banco de dados.

O PHP é uma linguagem interpretada livre, usada originalmente apenas para o desenvolvimento de aplicações presentes e atuantes no lado do servidor, capazes de gerar conteúdo dinâmico.

Sendo assim, efetuamos a instalação do phpMyAdmin que é um Aplicativo Web desenvolvido em PHP para administração do MySQL pela Internet. A partir deste sistema é possível criar e remover bases de dados, criar, remover e alterar tabelas, inserir, remover e editar campos, executar códigos SQL e manipular campos chaves.

26/11

Tentamos configurar o banco de dados, mas nosso servidor estava com problema de DNS, então não conseguimos instalar os aplicativos necessários para configurar graficamente.

27/11

Resolvemos o problema do DNS, desinstalando e instalando o bind9.

Instalamos os seguintes aplicativos:

xorg

blackbox

firefox

cadaver

</syntaxhighlight>

- aptitude install xorg blackbox firefox cadaver

Sendo assim, conseguimos acessar as configurações do roteador ADSL para testar o link.

No terminal:

- ifconfig eth0 10.1.1.2

Para ficar na mesma faixa do roteador ADSL.

- startx

Graficamente...com o botão direito do mouse escolha a opção xterm;

Inicie o Firefox;

- firefox

No navegador firefox coloque o o endereço de ip do roteador ADSL (10.1.1.1)

VLAN ADSL: 192.168.1.254

Acessamos a interface gráfica do roteador e configuramos para acesso via pppoe da seguinte forma:

Wan foi ajustado como:

PORT:0

VPI: 8

VCI: 35

Usuário e senha de acordo com o provedor habilitado;

O Servidor fará autenticação PPPoE e o roteador fará bridge.

O PPPoE é um protocolo de rede para conexão de usuários em uma rede Ethernet para alcançar a Internet. Seu uso é típico nas conexões de um ou múltiplos usuários em uma rede LAN à Internet através de uma linha DSL, de um dispositivo wireless (sem fio) ou de um modem. O protocolo PPPoE deriva do protocolo PPP. O PPPoE estabelece a sessão e realiza a autenticação com o provedor de acesso a Internet.

Após testarmos o link, começamos a configurar o PPPoE:

- aptitude install pppoe

Configuramos o roteador ADSL em modo bridge. Isto tornou necessário executar um cliente PPPoE:

Criamos o arquivo:

- vi /etc/ppp/peers/rrla com o seguinte conteúdo:

pty "/usr/sbin/pppoe -I eth0 -T 80 -m 1452 -C IER"

200.135.37.97:

noipdefault

usepeerdns

defaultroute

hide-password

lcp-echo-interval 20

lcp-echo-failure 3

connect /bin/true

noauth

persist

mtu 1492

noaccomp

user rrla

default-asyncmap

</syntaxhighlight>

Depois criamos o arquivo:

- vi /etc/ppp/chap-secrets com o seguinte conteúdo:

rrla * ---------

ou seja,

usuario1 * senha1

</syntaxhighlight>

Depois ativamos o enlace PPPoE, executando:

- sudo pppd call rrla

Observamos que foi criada a interface ppp0.

Quando o computador é o cliente PPPoE, é possível monitorar as trocas de mensagens ocorridas durante o estabelecimento do enlace. Isso pode ser feito da seguinte forma:

Desativar o enlace PPPoE com este comando:

- killall pppd

Execute o wireshark:

- sudo wireshark

... e inicie a captura na interface eth0.

Reative o enlace PPPoE:

- sudo pppd call rrla

Visualizar no wireshark as mensagens trocadas entre seu computador e o AC.

28/11

Feito alguns teste com o modem, mas o AC (Access Point) estava com problemas.

Configuramos a AP com a segurança tipo WPA-EAP;

Banda 2.4 GHz;

IP 192.168.4.254 e senha: ******** que é compartilhada com o FreeRadius.

O cliente pode ter acesso à internet sem fio, se autenticando na AP com seu usuário e senha cadastrado.

29/11

Orgzanizamos os cabos nos Rack's.

02/12

RADIUS é uma tecnologia de autenticação, autorização e contabilidade, usada para validar credenciais, autorizar certas credenciais em um recurso de rede e manter registros de tempo, detalhes da conexão e duração do acesso, respectivamente.

Instalamos o FreeRadius.

- aptitude install freeradius

- aptitude install freeradius freeradius-mysql freeradius-mysqlserver

03/12

Foi criada uma interface desenvolvida em PHP utilizando o banco do sistema RADIUS;

O sistema tem uma área de administrador com uma página para cadastros e configurações de planos.

Criamos tabelas no banco de dados através do PHPMYADMIN, para efetuar testes com nossa página criada no NETBEANS.

Criando tabelas através do PHPMyAdmin:

- aptitude install phpmyadmin

- cp -r /usr/share/phpmyadmin/ /var/www/phpmyadmin

Reinicie o computador para deixar todos os pacotes 100% configurados.

Após reiniciar o computador abra o navegador do UBUNTU e entre no endereço http://localhost/phpmyadmin

Aparecerá a página de login do PHPMyAdmin.

Segue abaixo um exemplo de criação de tabelas:

http://wiki.sj.ifsc.edu.br/index.php/Arquivo:Captura_de_tela_2013-11-26_%C3%A0s_20.22.27.png

Exemplo de criação de página:

http://wiki.sj.ifsc.edu.br/images/f/ff/ExemploPHP2.zip

04/12

Configuramos as portas do swicth de acordo com o manual:

http://tele.sj.ifsc.edu.br/~msobral/IER/roteiros/manual-des3526.pdf

Configuramos as portas 11, 12 e 13 (Vlans 192.168.xx.254) para os apartamentos, porta 1 (Vlan 192.168.1.254) para ETH1, porta 19 SUDO SU e 21 SUPER VACA (Vlans 192.168.xx.254) para os outros servidores e porta 4 para Wi-Fi (Vlan 192.168.4.254).

05/12

Fizemos a fusão de 2 de Fibras Óptica (AZUL e VERDE), com destino ao bloco A (Sudo Su).

Realizamos fusões de duas fibras (Azul e Verde), para interligar com o bloco A (Sudo Su) e outras duas fibras (Azul e verde), para interligar com o bloco B (Super Vaca). Os cabos ópticos são conectados nos conversores de mídia de cada bloco, de acordo com seu TX e RX.

Crimpamos 4 cabos UTP no PATCH PANEL:

Um cabo para a central PABX;

Três cabos para portas P01, P02 e P03.

Todos os cabos foram identificados em cada ponta, para que facilitasse o controle dos cordões de manobras e na existência de algum problema, facilitaria também para achar o erro e fazer a manutenção o mais rápido possível.

06/12

- Identificamos os cabos;

- Instalação da PABX DIGISTAR (Central Pública);

A Central DIGISTAR fornece 3 pontos de ramais para os três servidores, usando como tronco a saída PHONE do DSLAM.

Dos ramais 20,21 e 22 os cabos de manobra são interligados com as entradas EA EB e EC.

09/12

- Foram feitos testes com FreeRadius;

- Criamos usuários pelo PhpMyadmin para autenticar no FreeRadius;

10/12

- Continuamos com a criação da nossa página;

11/12

- Configuramos o Access Point TP-Link WDR-4300;

12/12

- Finalizamos as VLANS;

- Efetuamos testes na WI-FI vi autenticação FreeRadius;

13/12

- Organizamos o Rack;

- Identificamos os cabos;

- Testamos nossa central e ramais;

E finalizamos o diagrama de rede:

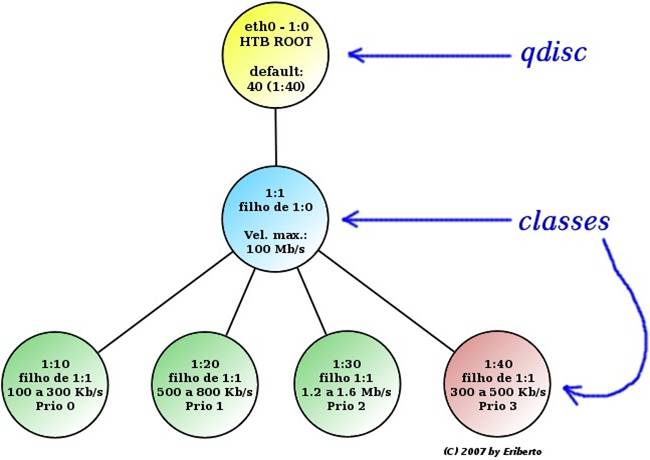

Realizamos o controle de banda, através do comando “tc”.

Aonde trabalhamos com classes e prioridades, mas que é necessário fazer com muita atenção suas ligações com os pais.

A classe 1:10 é filha da classe 1:1. Ela permitirá um tráfego de 100 Kb/s. Caso as outras classes estejam livres, sem tráfego, esta classe poderá emprestar um pouco do link que sobra nas outras, podendo chegar a 300 Kb/s.

Esta classe tem prioridade 0, ou seja, todas as outras irão parar para o seu tráfego passar (caso isso seja necessário).

Este é um exemplo de como controlamos banda.

Abaixo segue uma imagem que resume esse controle: