Mudanças entre as edições de "Projeto Integrador - 2012.2"

| (15 revisões intermediárias por 4 usuários não estão sendo mostradas) | |||

| Linha 5: | Linha 5: | ||

[[imagem:Pi-2012-2.png|800px]] | [[imagem:Pi-2012-2.png|800px]] | ||

| − | As características dessas redes estão | + | No caso da rede da matriz, sua estrutura se compõe de alguns segmentos para facilitar a organização e a gerência da rede. A figura abaixo apresenta os segmentos da rede da matriz, havendo um para servidores e outro para computadores de usuários. Note que a rede mostrada do lado esquerdo da figura seria o ideal a ser implantada, porém o roteador Cisco não possui suporte a interfaces virtuais para VLAN 802.1q. Assim, a rede de fato a ser criada está mostrada no lado direito da figura. De qualquer maneira, deve-se observar que a '''topologia física da rede da matriz''' foi implantada como mostrado na figura anterior (isso é, usando um único switch). |

| + | |||

| + | |||

| + | [[imagem:Pi-2012_2-matriz.png|600px]] | ||

| + | <br>''Segmentação da rede da matriz'' | ||

| + | |||

| + | |||

| + | Dentro da rede da empresa existem aplicações de uso exclusivamente interno, tais como seu [http://pt.wikipedia.org/wiki/Sistema_integrado_de_gest%C3%A3o_empresarial ERP], backup remoto e monitoramento de equipamentos e serviços feito pela gerência de redes. Os dados dessas aplicações precisam fluir entre matriz e filial, porém não existe um enlace dedicado entre essas unidades da empresa. No entanto, como existem enlaces para acesso a Internet, esses dados podem trafegar pela rede pública. Para evitar que sejam indevidamente copiados ou modificados durante sua passagem pela rede pública, optou-se por implantar uma [http://pt.wikipedia.org/wiki/Virtual_Private_Network VPN] entre matriz e filial, como exemplificado abaixo: | ||

| + | |||

| + | [[imagem:Pi-2012-1-vpn.png|800px]] | ||

| + | <br>''VPN entre matriz e filial'' | ||

| + | |||

| + | |||

| + | As características dessas redes estão resumidas a seguir: | ||

# Matriz e filial possuem seus próprios links, sendo o da matriz um link simétrico e o da filial é do tipo adsl comum (com IP dinâmico). | # Matriz e filial possuem seus próprios links, sendo o da matriz um link simétrico e o da filial é do tipo adsl comum (com IP dinâmico). | ||

# A filial precisa acessar o ERP da empresa (ou qualquer outro sistema corporativo), valendo-se para isso de VPN. | # A filial precisa acessar o ERP da empresa (ou qualquer outro sistema corporativo), valendo-se para isso de VPN. | ||

| Linha 22: | Linha 35: | ||

{| border=1 | {| border=1 | ||

|- | |- | ||

| − | | Equipe || [[Projeto Integrador - 2012.2 - Equipe 1|Equipe 1]] || [[Projeto Integrador - 2012.2 - Equipe 2|Equipe 2]] || [[Projeto Integrador - 2012.2 - Equipe 3| | + | | Equipe || [[Projeto Integrador - 2012.2 - Equipe 1|Equipe 1 (Global Telecom)]] || [[Projeto Integrador - 2012.2 - Equipe 2|Equipe 2]] || [[Projeto Integrador - 2012.2 - Equipe 3|Pandora Telecom]] |

|- | |- | ||

| Subdomínio || [https://registro.br/cgi-bin/whois/?qr=equipe1.sj.ifsc.edu.br&c&#lesp equipe1.sj.ifsc.edu.br] || [https://registro.br/cgi-bin/whois/?qr=equipe2.sj.ifsc.edu.br&c&#lesp equipe2.sj.ifsc.edu.br] || [https://registro.br/cgi-bin/whois/?qr=equipe3.sj.ifsc.edu.br&c&#lesp equipe3.sj.ifsc.edu.br] | | Subdomínio || [https://registro.br/cgi-bin/whois/?qr=equipe1.sj.ifsc.edu.br&c&#lesp equipe1.sj.ifsc.edu.br] || [https://registro.br/cgi-bin/whois/?qr=equipe2.sj.ifsc.edu.br&c&#lesp equipe2.sj.ifsc.edu.br] || [https://registro.br/cgi-bin/whois/?qr=equipe3.sj.ifsc.edu.br&c&#lesp equipe3.sj.ifsc.edu.br] | ||

|- | |- | ||

| − | | IP válido || [http://www.equipe1.sj.ifsc.edu.br/ 200.135.37.95] || [http://www.equipe2.sj.ifsc.edu.br/ 200.135.37.97] || [http://www.equipe3.sj.ifsc.edu.br/ 200.135.37.101] | + | | IP válido || [http://www.equipe1.sj.ifsc.edu.br/ 200.135.37.95] e 200.135.37.96|| [http://www.equipe2.sj.ifsc.edu.br/ 200.135.37.97] e 200.135.37.98 || [http://www.equipe3.sj.ifsc.edu.br/ 200.135.37.101] e 200.135.37.102 |

|- | |- | ||

|Servidor DNS || ns1.equipe1.sj.ifsc.edu.br (200.135.37.95) || ns1.equipe2.sj.ifsc.edu.br (200.135.37.97) || ns1.equipe3.sj.ifsc.edu.br (200.135.37.101) | |Servidor DNS || ns1.equipe1.sj.ifsc.edu.br (200.135.37.95) || ns1.equipe2.sj.ifsc.edu.br (200.135.37.97) || ns1.equipe3.sj.ifsc.edu.br (200.135.37.101) | ||

|- | |- | ||

| − | | rowspan=7 | Alunos || || | + | | rowspan=7 | Alunos || Renan Fagundes || Renan Rodolfo || Andrey |

|- | |- | ||

| − | | | + | | Rodrigo || Vinicius Pleticos || Luciana |

|- | |- | ||

| − | | | + | | Filipe || Jeferson || Daniel |

|- | |- | ||

| − | | || || | + | | Gustavo || Leandro || Carla |

|- | |- | ||

| − | | || | + | | Andrei || || Hyowatha |

|} | |} | ||

</center> | </center> | ||

| Linha 70: | Linha 83: | ||

== Instalação de Equipamentos de Rede == | == Instalação de Equipamentos de Rede == | ||

| + | === A estrutura do provedor === | ||

| + | O provedor foi implantado pelo professor, e está em funcionamento. Sua estrutura foi criada para prover os links ADSL e SHDSL para as filiais e matrizes das empresas das equipes, além dos links redundantes sem-fio. As equipes não precisarã configurar os equipamentos do provedor, tampouco alterar sua estrutura. A figura abaixo mostra a rede do provedor, para que se tenha uma ideia de como foi implantado. | ||

| + | |||

| + | |||

| + | [[imagem:Provedor-pi20122.png]] | ||

| + | <br>''A estrutura do provedor'' | ||

| + | |||

| + | === Os links ADSL === | ||

| + | |||

| + | Cada link ADSL deve ter seu IP manualmente configurado, o qual deve ser um IP válido fornecido à empresa pelo provedor. | ||

| + | |||

| + | Os seguintes parâmetros dos roteadores ADSL devem ter estes valores: | ||

| + | * '''Port:''' ''0'' | ||

| + | * '''VPI:''' ''8'' | ||

| + | * '''VCI:''' ''35'' | ||

| + | |||

| + | Os endereços IP devem ser configurados diretamente nos roteadores (lembre que a máscara de rede desses links é 255.255.255.192). | ||

| + | |||

| + | * [[IER-2012-2#28.2F02:_Enlaces_WAN:_ADSL|Uma introdução a links ADSL e PPPoE]] | ||

| + | |||

| + | === Os links SHDSL === | ||

| + | |||

| + | Existem somente dois links SHDSL, portanto na próxima aula (03/06) será feito um sorteio para escolher quem os usará. | ||

| + | |||

| + | Os links SHDSL devem OBRIGATORIAMENTE ser feitos entre laboratórios de Redes 1 e Meios, usando um par metálico cada e operando a 2 Mbps. Sobram então dois outros pares para os demais links, que devem ser do tipo ADSL. | ||

| + | |||

| + | Cada link será feito usando um roteador Cisco 1700 ou 2500. Ambos roteadores estão sobre o armário, do lado direito do rack central no laboratório de Redes 1, acompanhados de seus cabos V.35 e fonte (no caso do Cisco 1700). Ao lado dos roteadores estão os modems SHDSL em seus gabinetes. Esses equipamentos deverão ser instalados no laboratório de Meios, de forma a implantarem o acesso a Internet para as filiais das empresas das equipes sorteadas. | ||

| + | |||

| + | '''Equipes sorteadas:''' 2 e 3 | ||

| + | |||

| + | |||

| + | O roteador e modems do provedor estão no laboratório de Redes 1, dentro do rack da direita. O roteador já está na rede da escola, e suas interfaces seriais estão conectadas aos gabinetes dos modems. O roteador está pronto para estabelecer links PPP pelas suas portas seriais. Os modems estão configurados como NTU, com relógio interno, LP1 (1 par de fios) e 2 Mbps. No entanto, falta conectar os pares metálicos em seus gabinetes - cada equipe sorteada deve assim aparafusar seu par metálico no gabinete do seu modem. | ||

| + | |||

| + | '''IMPORTANTE:''' configuração do modem SHDSL na ponta do lado da empresa: | ||

| + | * 1 par de fios (LP1) | ||

| + | * 2 Mbps | ||

| + | * LTU | ||

| + | * Relógio regenerado | ||

| + | |||

| + | |||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab4-2010-2.pdf Lembrando a aula sobre modems SHDSL e roteadores] | ||

| + | * [http://www.cisco.com/en/US/tech/tk648/tk361/technologies_tech_note09186a0080094e77.shtml?referring_site=bodynav#topic3 Tutorial Cisco sobre NAT] | ||

| + | |||

| + | ''Como configurar o NAT no roteador Cisco (exemplo adaptado do [http://www.cisco.com/en/US/tech/tk648/tk361/technologies_tech_note09186a0080094e77.shtml?referring_site=bodynav#topic3 site da Cisco])'' | ||

| + | <syntaxhighlight lang=text> | ||

| + | interface Serial0 | ||

| + | ip address 200.135.37.101 255.255.255.192 | ||

| + | ip nat outside | ||

| + | encapsulation ppp | ||

| + | ! | ||

| + | interface FastEthernet0 | ||

| + | ip address 10.0.0.2 255.255.0.0 | ||

| + | ip nat inside | ||

| + | speed auto | ||

| + | ! | ||

| + | ip nat inside source list 7 interface Serial0 overload | ||

| + | ip nat outside source static tcp 200.135.37.101 1194 10.0.0.4 1194 extendable | ||

| + | ip nat outside source static udp 200.135.37.101 1194 10.0.0.4 1194 extendable | ||

| + | ip nat outside source static tcp 200.135.37.101 80 10.0.0.4 80 extendable | ||

| + | ip route 0.0.0.0 0.0.0.0 Serial0 | ||

| + | ! | ||

| + | access-list 7 permit 10.0.0.0 0.0.0.255 | ||

| + | </syntaxhighlight> | ||

=== A rede sem-fios === | === A rede sem-fios === | ||

| + | |||

| + | * [[IER-2012-2#Seguran.C3.A7a_em_redes_sem-fio_IEEE_802.11|Lembrando a aula sobre rede sem-fios]] | ||

| + | |||

| + | A rede sem-fios deve usar um canal livre ou com pouca utilização, podendo ser na banda de 2.4 GHz ou 5 GHz. Preferencialmente a rede deve operar no modo IEEE 802.11n. | ||

| + | |||

| + | A rede local sem-fio na matriz deve ser implantada com um AP que autentique os usuários usando WPA-EAP (''WPA Enterprise'') com EAP TTLS, ou use um [http://en.wikipedia.org/wiki/Captive_portal portal de captura], tal como [http://nocat.net/ NoCat] ou [http://www.zeroshell.net/eng/ ZeroShell]. Essa escolha fica a critério de cada equipe. | ||

| + | |||

| + | No caso de se adotar WPA-EAP, é preciso implantar uma infraestrutura de autenticação com Radius. Para ativá-la deve-se fazer o seguinte: | ||

| + | # Instalar um AP e configurá-lo com Segurança do tipo WPA-EAP. Deve-se informar o endereço IP, port UDP (usualmente 1812 para autenticação e 1813 para contabilização) e segredo (''secret'', uma senha compartilhada) do servidor Radius a ser instalado. | ||

| + | # O servidor Radius deve ser configurado para aceitar pedidos de autenticação vindos do AP (ver ''/etc/freeradius/clients.conf'' ... e lembrar de reiniciar o Radius após modificar esse arquivo). | ||

| + | # O servidor Radius deve ser configurado para fazer autenticação ''eap'' do tipo ''ttls''. Ler o arquivo ''/etc/freeradius/eap.conf'' para entender como se faz isso. Há também no [http://www.freeradius.org site do Freeradius] uma boa documentação. | ||

| + | # Para testar o funcionamento do WPA-EAP pode-se usar um laptop com um supplicant. O wpa_supplicant usado no Linux dá conta do recado. | ||

| + | Se for escolhido o portal de captura, é necesssário fazer o seguinte: | ||

| + | # Instale um computador (ou aproveite um dos servidores da matriz) para servir de portal de captura, que deve ser disposto entre o segmento da rede sem-fio e a LAN da matriz. Nesse computador deve ser instalado o NoCat ou o ZeroShell. | ||

| + | # Configure o portal de captura: | ||

| + | {| border="1" cellpadding="2" | ||

| + | |- | ||

| + | |NoCat || O NoCat é um software a ser instalado em um sistema Linux, como por exemplo Ubuntu Server. | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/pi/NoCatAuth-nightly.tar.gz Download do NoCat (código fonte corrigido para Linux 2.6)] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/pi/nocat Documentação completa do NoCat (leitura fortemente recomendada !)] | ||

| + | ** [[media:Guia_rapido_nocat.txt|Guia rápido de instalação do NoCat (em português)]] | ||

| + | ** '''Observação importante:''' o NoCat tem um bug que o impede de detectar a última interface de rede (aquela que aparece por último quando se faz um ''ifconfig -a''). Para contornar isto, faça com que a interface que dá acesso à rede sem-fio não apareça por último. Nem que se crie uma interface virtual ''fake'' (que não é usada) para aparecer por último. | ||

| + | * '''Módulo Perl Net::Netmask:''' módulo necessário para o NoCat, o qual pode ser instalado com '''''sudo apt-get''' install libnet-netmask-perl''. Pode-se instalá-lo também compilando diretamente seu [http://search.cpan.org/CPAN/authors/id/M/MU/MUIR/modules/Net-Netmask-1.9015.tar.gz código fonte] de acordo com as instruções abaixo: <syntaxhighlight lang=bash> | ||

| + | tar xzf Net-Netmask-1.9015.tar.gz | ||

| + | cd Net-Netmask-1.9015 | ||

| + | perl Makefile-PL | ||

| + | make install | ||

| + | </syntaxhighlight> | ||

| + | |- | ||

| + | | ZeroShell || O ZeroShell é uma distribuição Linux especial, a qual deve ser instalada em um computador. | ||

| + | * [http://www.zeroshell.net/eng/download/ Download do ZeroShell]. Note que se trata de uma imagem ISO, e para instalá-la deve-se queimar um CD ou copiá-la para um pendrive USB (nesse caso, use [http://manpages.ubuntu.com/manpages/lucid/man8/usb-creator-gtk.8.html usb-creator-gtk] no Ubuntu). | ||

| + | * Após instalar o ZeroShell, siga sua [http://www.zeroshell.net/eng/documentation/ documentação] para a ativação de um hotspot. | ||

| + | |} | ||

| + | |||

| + | |||

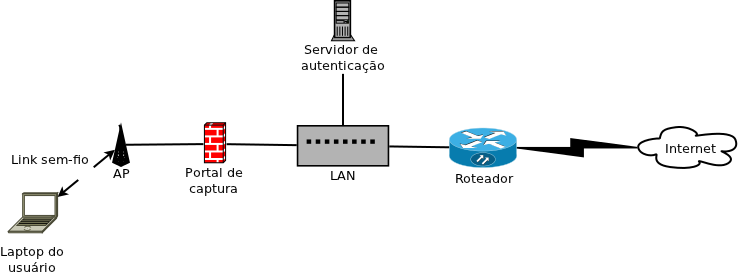

| + | A figura abaixo exemplifica uma rede em que se usa portal de captura para controle de acesso. O servidor de autenticação é meramente ilustrativo, pois ele pode estar embutido no próprio ''portal de captura'', ou mesmo em um servidor fora da rede. | ||

| + | |||

| + | |||

| + | [[imagem:Pi-2012-1-portal.png|600px]] | ||

=== Equipamentos a serem utilizados === | === Equipamentos a serem utilizados === | ||

| + | Cada equipe receberá os seguintes equipamentos: | ||

| + | * 01 Access Point TP-Link WDR-4300 | ||

| + | * 01 Roteador Cisco 1700 ou 2500 + 01 Modem SHDSL Digitel DT-2048 (se link da matriz for SHDSL), OU 01 roteador ADSL D-Link 500 B, caso o link da matriz seja do tipo ADSL. | ||

| + | * 01 roteador ADSL D-Link 500-B para o link da filial. | ||

| + | * 02 computadores para serem usados como servidores | ||

| + | * 01 interface de rede sem-fio IEEE 802.11gn dual-band | ||

| + | * 01 switch gerenciável ??? para a rede da matriz. | ||

| + | |||

| + | Além disso, 01 switch D-Link DES-3526 será compartilhado entre as equipes para as redes das filiais. | ||

| + | |||

| + | Os pontos de rede das filiais devem ser instalados no Laboratório de Meios. A rede da matriz deve ficar no laboratório de Redes 1. | ||

=== Produto a entregar === | === Produto a entregar === | ||

| Linha 116: | Linha 242: | ||

== Gerência de Redes == | == Gerência de Redes == | ||

| + | * Instalar e configurar dois servidores ubuntu linux ([http://www.ubuntu.com/download/server/download Ubuntu]) um na matriz e outro na filial. | ||

| + | * Instalar o servidor DNS ([http://www.bind9.net/manuals Bind9]) na matriz. Configurar para responder pelos seguintes domínios (cada grupo o seu): | ||

| + | ** ''equipeX.sj.ifsc.edu.br'' | ||

| + | * Instalar e configurar um servidor DHCP para as subredes (sem fio, servidores e PCs). | ||

| + | * Instalar e configurar um servidor de backup (secundário) na filial. Verificar na parte de programação como será feito o procedimento de backup. | ||

| + | * Instalar e configurar um servidor Radius ([http://freeradius.org/ FreeRadius]) na rede da matriz para fazer a autenticação dos usuários da rede sem fio. | ||

| + | * Instalar e configurar um servidor (na matriz) e cliente (na filial) VPN ([http://openvpn.net OpenVPN]). | ||

=== Bibliografia === | === Bibliografia === | ||

| Linha 122: | Linha 255: | ||

* [http://www.vivaolinux.com.br/artigo/Como-configurar-o-servidor-de-correio-eletronico-Postfix Postfix] | * [http://www.vivaolinux.com.br/artigo/Como-configurar-o-servidor-de-correio-eletronico-Postfix Postfix] | ||

* [https://help.ubuntu.com/community/Postfix Postfix] | * [https://help.ubuntu.com/community/Postfix Postfix] | ||

| − | |||

| − | |||

| − | |||

| − | |||

* [https://help.ubuntu.com/community/dhcp3-server DHCP] | * [https://help.ubuntu.com/community/dhcp3-server DHCP] | ||

| + | * [http://wiki.sj.ifsc.edu.br/index.php/Configura%C3%A7%C3%A3o_VLANs_x_DHCPD DHCP com VLAN] | ||

| + | * [http://forum.clubedohardware.com.br/servidor-dhcp-nao/794147 DHCP com VLAN] | ||

* [http://alphabraga.wordpress.com/2010/04/14/instalando-e-configurando-freeradius-no-ubuntu-9-10 Radius] | * [http://alphabraga.wordpress.com/2010/04/14/instalando-e-configurando-freeradius-no-ubuntu-9-10 Radius] | ||

| + | * [http://openvpn.net/index.php/open-source/documentation/howto.html OpenVPN] | ||

Edição atual tal como às 20h03min de 22 de março de 2013

Sobre o Projeto

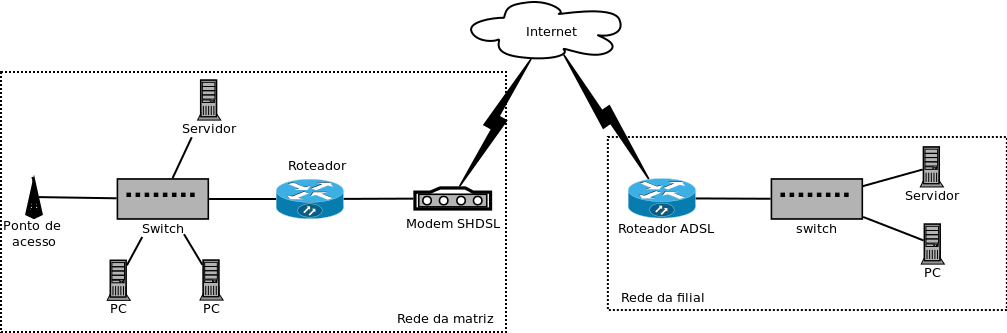

O Projeto integrador deste semestre tem como tema uma rede de uma empresa composta por uma matriz e uma filial. Essas redes possuem ambas um link para Internet, como mostrado na figura abaixo:

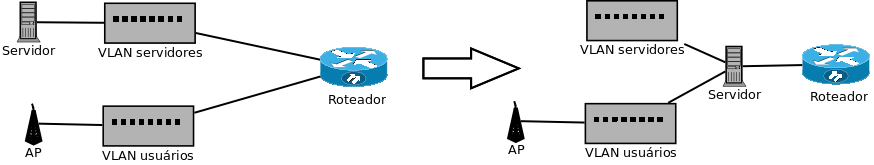

No caso da rede da matriz, sua estrutura se compõe de alguns segmentos para facilitar a organização e a gerência da rede. A figura abaixo apresenta os segmentos da rede da matriz, havendo um para servidores e outro para computadores de usuários. Note que a rede mostrada do lado esquerdo da figura seria o ideal a ser implantada, porém o roteador Cisco não possui suporte a interfaces virtuais para VLAN 802.1q. Assim, a rede de fato a ser criada está mostrada no lado direito da figura. De qualquer maneira, deve-se observar que a topologia física da rede da matriz foi implantada como mostrado na figura anterior (isso é, usando um único switch).

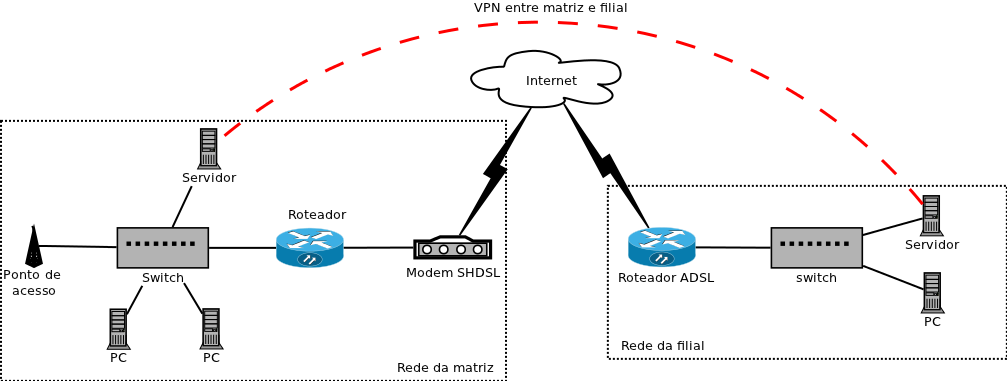

Dentro da rede da empresa existem aplicações de uso exclusivamente interno, tais como seu ERP, backup remoto e monitoramento de equipamentos e serviços feito pela gerência de redes. Os dados dessas aplicações precisam fluir entre matriz e filial, porém não existe um enlace dedicado entre essas unidades da empresa. No entanto, como existem enlaces para acesso a Internet, esses dados podem trafegar pela rede pública. Para evitar que sejam indevidamente copiados ou modificados durante sua passagem pela rede pública, optou-se por implantar uma VPN entre matriz e filial, como exemplificado abaixo:

As características dessas redes estão resumidas a seguir:

- Matriz e filial possuem seus próprios links, sendo o da matriz um link simétrico e o da filial é do tipo adsl comum (com IP dinâmico).

- A filial precisa acessar o ERP da empresa (ou qualquer outro sistema corporativo), valendo-se para isso de VPN.

- Na matriz, a rede é do tipo usual: computadores de funcionários, servidores corporativos (virtualizados ?), rede sem-fio. Além disso, na matriz os servidores ficam em uma rede local diferente dos funcionários (essa segregação se faz com VLAN).

- A conexão à rede sem-fio deve ser mediante autenticação individual, com a conta de rede do funcionário.

Datas Importantes

- Início do projeto: 04/03/2013.

- Entrega Física, Enlace e Rede: ??/03/2013.

- Apresentação final e entrega da camada de Aplicação: ??/03/2013.

Equipes

| Equipe | Equipe 1 (Global Telecom) | Equipe 2 | Pandora Telecom |

| Subdomínio | equipe1.sj.ifsc.edu.br | equipe2.sj.ifsc.edu.br | equipe3.sj.ifsc.edu.br |

| IP válido | 200.135.37.95 e 200.135.37.96 | 200.135.37.97 e 200.135.37.98 | 200.135.37.101 e 200.135.37.102 |

| Servidor DNS | ns1.equipe1.sj.ifsc.edu.br (200.135.37.95) | ns1.equipe2.sj.ifsc.edu.br (200.135.37.97) | ns1.equipe3.sj.ifsc.edu.br (200.135.37.101) |

| Alunos | Renan Fagundes | Renan Rodolfo | Andrey |

| Rodrigo | Vinicius Pleticos | Luciana | |

| Filipe | Jeferson | Daniel | |

| Gustavo | Leandro | Carla | |

| Andrei | Hyowatha |

Orientação e Material de Apoio

As equipes devem publicar relatórios de suas atividades em suas respectivas páginas da wiki.

O relatório deve conter:

- as atividades realizadas a cada dia, como um "diário de bordo"

- um relatório de todo o projeto, que será apresentado aos professores ao final do projeto. Esse relatório deve conter todas as informações necessárias para que uma outra equipe técnica possa reproduzir o projeto.

Cabeamento Estruturado

Produto a entregar

Ao final do projeto cada equipe deverá entregar:

Bibliografia

- CAETANO, Saul S. [1]. São José: CEFET. 2007.

- COELHO, Paulo Eustáquio. Projetos de Redes Locais com Cabeamento Estruturado . 1a ed.. Belo Horizonte: Instituto OnLine, 2003. ISBN 85-903489-1-1 BC IF-SC/SJ

- PRESCHER, Cesar Henrique Estudo e projeto para o provimento seguro de uma infra-estrutura de rede sem fio 802.11 Arquivo:Cesar-2009-2.pdf

Instalação de Equipamentos de Rede

A estrutura do provedor

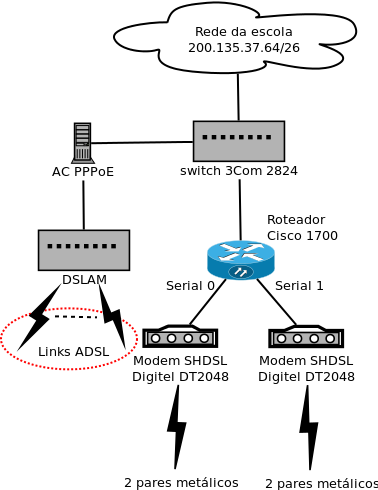

O provedor foi implantado pelo professor, e está em funcionamento. Sua estrutura foi criada para prover os links ADSL e SHDSL para as filiais e matrizes das empresas das equipes, além dos links redundantes sem-fio. As equipes não precisarã configurar os equipamentos do provedor, tampouco alterar sua estrutura. A figura abaixo mostra a rede do provedor, para que se tenha uma ideia de como foi implantado.

Os links ADSL

Cada link ADSL deve ter seu IP manualmente configurado, o qual deve ser um IP válido fornecido à empresa pelo provedor.

Os seguintes parâmetros dos roteadores ADSL devem ter estes valores:

- Port: 0

- VPI: 8

- VCI: 35

Os endereços IP devem ser configurados diretamente nos roteadores (lembre que a máscara de rede desses links é 255.255.255.192).

Os links SHDSL

Existem somente dois links SHDSL, portanto na próxima aula (03/06) será feito um sorteio para escolher quem os usará.

Os links SHDSL devem OBRIGATORIAMENTE ser feitos entre laboratórios de Redes 1 e Meios, usando um par metálico cada e operando a 2 Mbps. Sobram então dois outros pares para os demais links, que devem ser do tipo ADSL.

Cada link será feito usando um roteador Cisco 1700 ou 2500. Ambos roteadores estão sobre o armário, do lado direito do rack central no laboratório de Redes 1, acompanhados de seus cabos V.35 e fonte (no caso do Cisco 1700). Ao lado dos roteadores estão os modems SHDSL em seus gabinetes. Esses equipamentos deverão ser instalados no laboratório de Meios, de forma a implantarem o acesso a Internet para as filiais das empresas das equipes sorteadas.

Equipes sorteadas: 2 e 3

O roteador e modems do provedor estão no laboratório de Redes 1, dentro do rack da direita. O roteador já está na rede da escola, e suas interfaces seriais estão conectadas aos gabinetes dos modems. O roteador está pronto para estabelecer links PPP pelas suas portas seriais. Os modems estão configurados como NTU, com relógio interno, LP1 (1 par de fios) e 2 Mbps. No entanto, falta conectar os pares metálicos em seus gabinetes - cada equipe sorteada deve assim aparafusar seu par metálico no gabinete do seu modem.

IMPORTANTE: configuração do modem SHDSL na ponta do lado da empresa:

- 1 par de fios (LP1)

- 2 Mbps

- LTU

- Relógio regenerado

Como configurar o NAT no roteador Cisco (exemplo adaptado do site da Cisco)

interface Serial0

ip address 200.135.37.101 255.255.255.192

ip nat outside

encapsulation ppp

!

interface FastEthernet0

ip address 10.0.0.2 255.255.0.0

ip nat inside

speed auto

!

ip nat inside source list 7 interface Serial0 overload

ip nat outside source static tcp 200.135.37.101 1194 10.0.0.4 1194 extendable

ip nat outside source static udp 200.135.37.101 1194 10.0.0.4 1194 extendable

ip nat outside source static tcp 200.135.37.101 80 10.0.0.4 80 extendable

ip route 0.0.0.0 0.0.0.0 Serial0

!

access-list 7 permit 10.0.0.0 0.0.0.255

A rede sem-fios

A rede sem-fios deve usar um canal livre ou com pouca utilização, podendo ser na banda de 2.4 GHz ou 5 GHz. Preferencialmente a rede deve operar no modo IEEE 802.11n.

A rede local sem-fio na matriz deve ser implantada com um AP que autentique os usuários usando WPA-EAP (WPA Enterprise) com EAP TTLS, ou use um portal de captura, tal como NoCat ou ZeroShell. Essa escolha fica a critério de cada equipe.

No caso de se adotar WPA-EAP, é preciso implantar uma infraestrutura de autenticação com Radius. Para ativá-la deve-se fazer o seguinte:

- Instalar um AP e configurá-lo com Segurança do tipo WPA-EAP. Deve-se informar o endereço IP, port UDP (usualmente 1812 para autenticação e 1813 para contabilização) e segredo (secret, uma senha compartilhada) do servidor Radius a ser instalado.

- O servidor Radius deve ser configurado para aceitar pedidos de autenticação vindos do AP (ver /etc/freeradius/clients.conf ... e lembrar de reiniciar o Radius após modificar esse arquivo).

- O servidor Radius deve ser configurado para fazer autenticação eap do tipo ttls. Ler o arquivo /etc/freeradius/eap.conf para entender como se faz isso. Há também no site do Freeradius uma boa documentação.

- Para testar o funcionamento do WPA-EAP pode-se usar um laptop com um supplicant. O wpa_supplicant usado no Linux dá conta do recado.

Se for escolhido o portal de captura, é necesssário fazer o seguinte:

- Instale um computador (ou aproveite um dos servidores da matriz) para servir de portal de captura, que deve ser disposto entre o segmento da rede sem-fio e a LAN da matriz. Nesse computador deve ser instalado o NoCat ou o ZeroShell.

- Configure o portal de captura:

| NoCat | O NoCat é um software a ser instalado em um sistema Linux, como por exemplo Ubuntu Server.

|

| ZeroShell | O ZeroShell é uma distribuição Linux especial, a qual deve ser instalada em um computador.

|

A figura abaixo exemplifica uma rede em que se usa portal de captura para controle de acesso. O servidor de autenticação é meramente ilustrativo, pois ele pode estar embutido no próprio portal de captura, ou mesmo em um servidor fora da rede.

Equipamentos a serem utilizados

Cada equipe receberá os seguintes equipamentos:

- 01 Access Point TP-Link WDR-4300

- 01 Roteador Cisco 1700 ou 2500 + 01 Modem SHDSL Digitel DT-2048 (se link da matriz for SHDSL), OU 01 roteador ADSL D-Link 500 B, caso o link da matriz seja do tipo ADSL.

- 01 roteador ADSL D-Link 500-B para o link da filial.

- 02 computadores para serem usados como servidores

- 01 interface de rede sem-fio IEEE 802.11gn dual-band

- 01 switch gerenciável ??? para a rede da matriz.

Além disso, 01 switch D-Link DES-3526 será compartilhado entre as equipes para as redes das filiais.

Os pontos de rede das filiais devem ser instalados no Laboratório de Meios. A rede da matriz deve ficar no laboratório de Redes 1.

Produto a entregar

Relatório contendo:

- Diagrama da rede implantada (use o software dia ou o Visio).

- Descrição de como foi atendido cada requisito do projeto

- Descrição das configurações feitas em cada equipamento, de forma a poderem ser reproduzidas por qualquer pessoa com formação técnica.

Bibliografia

- Manual switch DES-3526

- Site oficial wpa_supplicant

- Site oficial do Freeradius

- Tutorial da interface CLI de roteadores Cisco

- Manual do modem SHDSL DT-2048

- Manual do Access Point Edimax EW-7209 APg

Programação para Redes de Computadores

Manutenção do serviços básicos de rede.

Produtos a Entregar

- Serviço VPN:

- Restabelecimento do serviço em até 1 minuto (SLA), quando a falha se dá exclusivamente com o mesmo.

- Serviço RADIUS:

- Restabelecimento do serviço em até 1 minuto (SLA), quando a falha se dá exclusivamente com o mesmo.

- Relatórios:

- Quantitativo: quantos usuários conectados no sistema?

- Qualitativo: quais usuários conectados no sistema?

- Quantitativo: quantos usuários conectaram hoje, nesta semana ou neste mês?

- Comando para desconectar um usuário X.

- Serviço Backup:

- Backup cruzado, entre matriz e filial, com cópia integral e diária das configurações de sistema, com no mínimo 5 e máximo 7 versões de conteúdo. Interessante incluir configurações dos equipamentos de rede, tais como switches e APs.

Bibliografia

- JARGAS, M. A. Shell Script. 2013.

- NEVES, J. Papo de Botequim. 2013.

Gerência de Redes

- Instalar e configurar dois servidores ubuntu linux (Ubuntu) um na matriz e outro na filial.

- Instalar o servidor DNS (Bind9) na matriz. Configurar para responder pelos seguintes domínios (cada grupo o seu):

- equipeX.sj.ifsc.edu.br

- Instalar e configurar um servidor DHCP para as subredes (sem fio, servidores e PCs).

- Instalar e configurar um servidor de backup (secundário) na filial. Verificar na parte de programação como será feito o procedimento de backup.

- Instalar e configurar um servidor Radius (FreeRadius) na rede da matriz para fazer a autenticação dos usuários da rede sem fio.

- Instalar e configurar um servidor (na matriz) e cliente (na filial) VPN (OpenVPN).