Mudanças entre as edições de "Projeto Integrador - 2010.2"

| (67 revisões intermediárias por 4 usuários não estão sendo mostradas) | |||

| Linha 21: | Linha 21: | ||

=Datas Importantes= | =Datas Importantes= | ||

* Início do projeto: '''22/11/2010'''. | * Início do projeto: '''22/11/2010'''. | ||

| − | * Entrega Física, Enlace e Rede: ''' | + | * Entrega Física, Enlace e Rede: '''15/12/2010'''. |

| − | * Apresentação final e entrega da camada de Aplicação: ''' | + | * Apresentação final e entrega da camada de Aplicação: '''16/12/2010'''. |

=Equipes= | =Equipes= | ||

| Linha 29: | Linha 29: | ||

{| border=1 | {| border=1 | ||

|- | |- | ||

| − | | Equipe || | + | | Equipe || [[Projeto Integrador - 2010.2 - Equipe Ritz|Ritz]] || [[Projeto Integrador - 2010.2 - Equipe TechSpot|TechSpot]] || [[Projeto Integrador - 2010.2 - Equipe Celtics|Celtics]] |

|- | |- | ||

| − | | Subdomínio || [https://registro.br/cgi-bin/whois/?qr= | + | | Subdomínio || [https://registro.br/cgi-bin/whois/?qr=ritz.sj.ifsc.edu.br&c&#lesp ritz.sj.ifsc.edu.br] || [https://registro.br/cgi-bin/whois/?qr=techspot.sj.ifsc.edu.br&c&#lesp techspot.sj.ifsc.edu.br] || [https://registro.br/cgi-bin/whois/?qr=celtics.sj.ifsc.edu.br&c&#lesp celtics.sj.ifsc.edu.br] |

|- | |- | ||

| − | | IP válido || [http://www. | + | | IP válido || [http://www.ritz.sj.ifsc.edu.br/ 200.135.37.100] || [http://www.techspot.sj.ifsc.edu.br/ 200.135.37.101] || [http://www.celtics.sj.ifsc.edu.br/ 200.135.37.102] |

|- | |- | ||

| − | | rowspan=4 | Alunos || | + | | rowspan=4 | Alunos || Andreia || Diony || Cleidiane |

|- | |- | ||

| − | | | + | | Everton || Karine || Lucas |

|- | |- | ||

| − | | | + | | Luis || Leonardo || Gabriel |

|- | |- | ||

| − | | | + | | Rafael || Ronaldo || Tadeu |

|- | |- | ||

|} | |} | ||

| Linha 48: | Linha 48: | ||

=Orientação e Material de Apoio= | =Orientação e Material de Apoio= | ||

==Cabeamento Estruturado== | ==Cabeamento Estruturado== | ||

| + | |||

| + | * Para a disciplina de cabeamento estruturado cada equipe receberá uma rack para montagem da infraestrutura de cabeamento para uma rede de escritório. | ||

| + | |||

===Produto a entregar=== | ===Produto a entregar=== | ||

| + | |||

| + | Além da ligação do armário principal que receberá o sinal sem fio (rede ad hoc), cada uma das equipes deverá apresentar uma armário de telecomunicações configurado da seguite forma: | ||

| + | |||

| + | * Dois pontos (um no chão e outro na parede) de rede em um patch panel utilizando conexão cruzada para as manobras com o cabeamento horizontal (voz e/ou dados). | ||

| + | |||

| + | * Além da ligação entre o equipamento DSLAN e o armário de telecomunicações proposto, uma rede sem fio deve ser oferecida para a rede de escritório. | ||

| + | |||

===Bibliografia=== | ===Bibliografia=== | ||

| + | |||

| + | *Caetano, S. C. - Apostila Cabeamento Estruturado – IFSC | ||

| + | *José M. S. Pinheiro. Guia Completo de Cabeamento Estruturado. Editora Campus, 2003. | ||

| + | |||

==Instalação de Equipamentos de Rede== | ==Instalação de Equipamentos de Rede== | ||

| + | |||

| + | Deve-se implantar a infraestrutura indicada na [[Projeto_Integrador_-_2010.2#Sobre_o_Projeto|apresentação do Projeto Integrador]]: | ||

| + | |||

| + | Podem ser identificadas três tarefas: | ||

| + | # Criar o link sem-fio em modo ''ad hoc'' | ||

| + | # Configurar as VLANs correspondentes às LANs das câmeras, servidores e aDSL. | ||

| + | # Ativar os links aDSL. | ||

| + | |||

| + | === Acesso aDSL para escritórios === | ||

| + | |||

| + | O DSLAM foi configurado no momento com IP 192.168.1.245. | ||

| + | |||

| + | * Cada link aDSL deve ter taxa de downstream de 4 Mbps e upstream de 400 kbps. | ||

| + | * Cada equipe deve usar uma VLAN para isolar suas portas de outras equipes. Assim, suas portas DSL devem ser configuradas para pertencerem a uma VLAN específica, de forma a que seu tráfego possa ser separado do de outras equipes ao ingressar no switch do lab. de Meios (ver [[Projeto_Integrador_-_2010.2#Sobre_o_Projeto|diagrama da rede]]). | ||

| + | * (A CONFERIR): devem-se estabelecer links PPPoE, sendo que os usuários precisarão ser autenticados em um servidor Radius. | ||

| + | ** ... esse requisito depende de ativar um AC PPPoE para atender os links dos usuários DSL. O AC precisará ser instalado em um computador a parte (talvez no servidor ?). | ||

| + | |||

| + | [[imagem:Dslam-1.png]]<br> | ||

| + | ''Exemplo de uso do DSLAM (retirado do [http://www.sj.ifsc.edu.br/~msobral/IER/pi/DAS-3324_QSG_20060710_V1.0.pdf Guia Rápido de Instalação])'' | ||

| + | |||

| + | |||

| + | A configuração do DSLAM pode ser feita de duas formas: | ||

| + | # Usando a aplicação de gerência EMS: | ||

| + | #* No computador do professor (lab. de Redes) logue na conta ''aluno'' e execute a máquina virtual Windows. | ||

| + | #* Em outro computador, de onde você irá gerenciar o DSLAM, [http://www.sj.ifsc.edu.br/~msobral/IER/pi/setup.exe baixar o EMS] e instalá-lo em uma máquina virtual Windows. | ||

| + | #* Certifique-se de que a interface do Windows esteja configurado. Se não estiver, desligue a máquina virtual, ponha a interface da máquina virtual em modo bridge, boote o Windows e configure sua interface de rede local com IP 192.168.100+número_do_micro, com gateway 192.168.1.1 e DNS 200.135.37.65. | ||

| + | #* Execute o EMSClient (''Menu Iniciar -> Todos os Programas -> EMS Client''), e forneça o IP 192.168.1.101, com usuário ''root'' e senha ''admin123''. | ||

| + | #* Você verá o DSLAM, e poderá assim configurá-lo por essa interface. | ||

| + | #* Leia o [http://www.sj.ifsc.edu.br/~msobral/IER/pi/ems-manual.pdf manual do EMS]. | ||

| + | # Usando a interface CLI (''Command Line Interface''): | ||

| + | #* Via console serial, ou ... | ||

| + | #* Via telnet: ''telnet 192.168.1.245'', com usuário ''ier'' e senha ''admin''. | ||

| + | * ... mas note que essa interface é pobremente documentada ! | ||

| + | |||

| + | ==== Atualização: configuração do DSLAM e modems aDSL ==== | ||

| + | |||

| + | Para funcionarem os links aDSL, alguns cuidados devem ser tomados: | ||

| + | |||

| + | # As portas do DSLAM estão ativadas para operar com ADSL2+, com parâmetros ''Port 0'', ''VPI 8'' e ''VCI 35'' (configuração do ATM). | ||

| + | # O modem adsl deve ser configurado com encapsulamento ''SNAP/LLC'' e modo ''PPPoE'', com ''NAT'' ativado (ver interface WAN) | ||

| + | # Para o link ser estabelecido e o computador onde está o modem poder acessar a Internet, deve-se instalar um AC PPPoE. Esse AC pode ficar no computador ''semfio1'' (gateway do link sem-fio que fica no lab. de Meios). | ||

| + | |||

| + | A [[IER-2010-2#PPPoE_.28PPP_over_Ethernet.29|configuração do AC]] já foi vista no início do semestre: | ||

| + | |||

| + | Para facilitar, foi instalado no computador ''semfio1'' o software do servidor PPPoE (''apt-get install pppoe''). Falta cada equipe configurar o seu. | ||

| + | |||

| + | Cada equipe deve configurar uma VLAN para isolar seus links aDSL das demais equipes. Devem-se por as portas DSL de cada equipe na respectiva VLAN em modo ''untagged'', e a porta uplink do DSLAM (ethernet) em modo ''tagged''. No AC PPPoE serão necessárias [[IER-2010-2#16.2F09:_Redes_locais:_implanta.C3.A7.C3.A3o_com_VLANs|interfaces ethernet virtuais (VLAN)]] para a VLAN de cada equipe. Ainda no AC, cada | ||

| + | equipe deverá ativar um servidor PPPoE escutando em sua interface virtual. Assim, será possível que as equipes criem os links adsl independentemente. | ||

| + | |||

| + | Notem que o PPPoE deverá autenticar o acesso no servidor Radius, o que se pode fazer com o plugin [http://linux.die.net/man/8/pppd-radius pppd-radius]. | ||

| + | |||

| + | [[imagem:Pi-2010-2-pppoe.png|800px]]<br> | ||

| + | ''Diagrama lógico da rede de cada equipe quando concluída.'' | ||

| + | |||

| + | |||

| + | |||

| + | '''''Atenção:''''' | ||

| + | * Para configurar o DSLAM, deve-se fazer com que a máquina virtual Windows no computador do professor tenha uma rota para a rede 192.168.0.0/24. O DSLAM tem IP 192.168.0.245 nessa subrede, que será mantida para fins de gerência. Um dos links sem-fio pode ser usado para alcançar essa subrede. | ||

| + | * Planejem bem as subredes para os links aDSL ... | ||

| + | |||

| + | ==== Atualização: autenticação com Radius ==== | ||

| + | |||

| + | Para que os acessos aDSL sejam autenticados, deve-se usar o serviço [http://pt.wikipedia.org/wiki/RADIUS Radius]. Essa é uma prática usual na criação de infraestrutura de acesso de dados para assinantes desde a época do acesso discado (''dialup''), sendo Radius o serviço adotado. Para ativá-lo são necessários dois componentes: | ||

| + | # Um servidor Radius, que atenderá pedidos de autenticação e responderá com uma mensagem de aceitação ou recusa. Esse serviço é implementado pelo software [http://www.freeradius.org FreeRadius], e deve residir no servidor de cada equipe. | ||

| + | #* '''''Teste antes se seu servidor Radius está autenticando usuários !''''' Você pode fazer isso rodando o seguinte comando no AC PPPoE (que fica em ''semfio1''): <syntaxhighlight lang=bash> | ||

| + | radtest seu_usuario sua_senha IP_do_seu_servidor_Radius 1 segredo_do_seu_servidor_Radius | ||

| + | </syntaxhighlight><br>Por exemplo, para testar meu servidor Radius, que fica em 192.168.1.1, eu fiz assim: <syntaxhighlight lang=bash> | ||

| + | radtest prof blabla 192.168.1.1 1 ier-teste | ||

| + | </syntaxhighlight><br>''Obs: o segredo do servidor Radius fica guardado em /etc/freeradius/clients.conf, lá no servidor Radius.'' | ||

| + | # Um ou mais clientes Radius, que consultarão o servidor Radius para autenticar usuários. O cliente Radius roda em equipamentos que provêem os enlaces de dados dos usuários. No caso do Projeto Integrador, ele ficará no computador ''semfio1'' e trabalhará de forma integrada com o servidor PPPoE. O software necessário se chama [http://pt.wikipedia.org/wiki/RADIUS plugin Radius para pppd], e já está instalado pois no Ubuntu ele faz parte do software ''pppd''. Quanto às informacoes contidas no [[IER-2010-2#12.2F08:_HDLC.2C_PPP_e_PPPoE|roteiro da aula de 12/08]] ha alguns acrescimos: | ||

| + | ## Instale os softwares ''radiusclient1'' e ''libradius1'': <syntaxhighlight lang=bash> | ||

| + | apt-get install libradius1 radiusclient1 | ||

| + | </syntaxhighlight> | ||

| + | ## A configuracao do servidor PPPoE precisa ser esta: <syntaxhighlight lang=text> | ||

| + | require-chap | ||

| + | auth | ||

| + | lcp-echo-interval 10 | ||

| + | lcp-echo-failure 2 | ||

| + | ms-dns IP_do_seu_servidor_DNS | ||

| + | netmask 255.255.255.0 | ||

| + | noipdefault | ||

| + | debug | ||

| + | kdebug 4 | ||

| + | plugin radius.so | ||

| + | plugin radattr.so | ||

| + | radius-config-file /etc/radiusclient/sua-equipe.conf | ||

| + | mru 1492 | ||

| + | mtu 1492 | ||

| + | </syntaxhighlight> | ||

| + | ## O arquivo ''/etc/ppp/chap-secrets'' pode ficar vazio. | ||

| + | ## A configuracao do cliente Radius (no exemplo seria o arquivo ''/etc/radiusclient/sua-equipe.conf'') deve ter um conteudo parecido com a seguir: <syntaxhighlight lang=text> | ||

| + | auth_order radius | ||

| + | login_tries 4 | ||

| + | login_timeout 60 | ||

| + | nologin /etc/nologin | ||

| + | issue /etc/radiusclient/issue | ||

| + | authserver IP_do_servidor_Radius | ||

| + | acctserver IP_do_servidor_Radius | ||

| + | servers /etc/radiusclient/servers | ||

| + | dictionary /etc/radiusclient/dictionary | ||

| + | login_radius /usr/sbin/login.radius | ||

| + | seqfile /var/run/radius.seq | ||

| + | mapfile /etc/radiusclient/port-id-map | ||

| + | default_realm | ||

| + | radius_timeout 10 | ||

| + | radius_retries 3 | ||

| + | login_local /bin/login | ||

| + | </syntaxhighlight> | ||

| + | ## O arquivo ''/etc/radiusclient/servers'' deve ter um conteudo como este: <syntaxhighlight lang=text> | ||

| + | IP_do_servidor_Radius segredo_do_seu_servidor_Radius | ||

| + | </syntaxhighlight><br>''Exemplo:''<syntaxhighlight lang=text> | ||

| + | 192.168.1.1 ier-teste | ||

| + | </syntaxhighlight> | ||

| + | |||

| + | ==== Atualização: roteando o tráfego aDSL das equipes ==== | ||

| + | |||

| + | Os datagramas dos links aDSL de cada equipe precisam ser roteados no ''semfio1'' para a interface de rede sem-fio correspondente. Como o roteamento IP usual encaminha datagramas de acordo com o endereço de destino, torna-se necessário outro mecanismo mais avançado. Tal mecanismo deve ser capaz de encaminhar datagramas também de acordo com o endereço de origem dos datagramas. Com isso pode-se fazer com que datagramas vindos de links de uma equipe sigam por uma determinada interface sem-fio, já que cada equipe usará subredes distintas para seus links aDSL. O Linux oferece funções avançadas de roteamento, e dentro delas existe a possibilidade de rotear de acordo com o endereço IP de origem. Essas funções são configuráveis com o utilitário [http://manpages.ubuntu.com/manpages/lucid/man8/ip.8.html ip]. | ||

| + | |||

| + | O Linux possibilita que se criem diferentes tabelas de rotas, que são identificadas por números entre 0 e 255, sendo 0 a tabela de rotas usual (aquela que se vê ao executar ''route -n''). O roteamento usual usa essa tabela 0, mas é possível criar regras para escolher outras tabelas de rotas. Explorando isso, pode-se criar uma tabela de rotas para cada equipe, e nela colocar as rotas pelo seu link sem-fio. Adicionalmente devem-se criar regras para escolher a tabela de rotas de uma equipe quando um datagrama de um de seus links aDSL precisar ser roteado. | ||

| + | |||

| + | Uma rota pode ser adicionada a uma tabela de rotas em particular com o seguinte comando: | ||

| + | |||

| + | <syntaxhighlight lang=bash> | ||

| + | # Adiciona para a tabela de rotas 5 uma rota default pelo gateway 10.0.0.254 (o próximo roteador), | ||

| + | # saindo pela interface wlan2. | ||

| + | ip route add to default via 10.0.0.254 dev wlan2 table 5 | ||

| + | </syntaxhighlight> | ||

| + | |||

| + | Essa rota pode ser selecionada criando-se a seguinte regra de roteamento: | ||

| + | |||

| + | <syntaxhighlight lang=bash> | ||

| + | # Cria uma regra de roteamento, de forma que datagramas com IP de origem 192.168.100.0/24 sejam roteados | ||

| + | # de acordo com a tabela de rotas 5 | ||

| + | ip rule add from 192.168.100.0/26 table 5 | ||

| + | </syntaxhighlight> | ||

| + | |||

| + | '''IMPORTANTE:''' após atualizar as regras de roteamento deve-se executar este comando (ver o [http://manpages.ubuntu.com/manpages/lucid/man8/ip.8.html manual do ip]): | ||

| + | |||

| + | <syntaxhighlight lang=bash> | ||

| + | ip route flush cache | ||

| + | </syntaxhighlight> | ||

| + | |||

| + | === Link ponto-a-ponto sem-fio entre laboratórios de Redes e Meios === | ||

| + | |||

| + | * Link IEEE 802.11 em modo ad hoc | ||

| + | * Link deve ser encriptado (VPN ou WEP). | ||

| + | ** ''Obs:'' Como visto em aula, [[IER-2010-2#04.2F11:_Seguran.C3.A7a_em_redes_sem-fio_IEEE_802.11|WEP possui sérios problemas de segurança]]. O ideal seria usar WPA-PSK, porém isso não funciona ainda no ''wpa_supplicant'' em modo ad-hoc. Assim, pode-se demonstrar conceitualmente o link encriptado com WEP, mas estando consciente que em uma situação real não se deve usá-lo. A outra opção e que não teria esses problemas seria criar uma VPN (''Virtual Private Network''), que simplificadamente pode ser entendido como um link ponto-a-ponto encriptado. Algumas opções de VPN são baseadas em SSL (software [http://www.openvpn.net/ Openvpn]), IPSec ([http://www.ipsec-howto.org/ suporte nativo no kernel Linux], mas com configuração complexa). | ||

| + | * O link ponto-a-ponto pode operar tanto como um link IP quanto como um link em modo ''bridge'': | ||

| + | ** ''Modo IP:'' as interfaces sem-fio devem ter um IP de uma subrede usada exclusivamente para esse link (não precisa ser visível no resto da rede). Por exemplo, a subrede poderia ser 10.0.0.0/30, e as interfaces usariam os IPs 10.0.0.1 e 10.0.0.2. Essa é a opção mais simples e rápida de ativar. | ||

| + | ** ''Modo bridge:'' em cada computador, seria criada uma interface do tipo ''bridge''. Nessa interface seriam acrescentadas as interfaces sem-fio e ethernet. Nesse modo não se faz necessário usar IPs nas interfaces sem-fio, pois elas irão operar puramente na camada de enlace. A configuração da ''bridge'' depende do utilitário [http://manpages.ubuntu.com/manpages/lucid/man8/brctl.8.html brctl], parte do pacote [https://launchpad.net/ubuntu/lucid/+package/bridge-utils bridge-utils]. | ||

| + | |||

| + | [[Imagem:Wireless point to point.jpg]] | ||

| + | |||

| + | Os links deverão ser feitos usando um par de computadores. Foram disponibilizados dois computadores, cada um com três interfaces de rede sem-fio. O computador ''semfio1'' tem IP 192.168.1.210 e que ficará no lab. de Meios. O computador ''semfio2'' tem IP 192.168.1.211 e ficará no laboratório de Redes. Para logar no computador, use o usuário ''ier'', com senha ''ier'' (esse usuário pode fazer '''sudo'''). Cada equipe deve usar uma das interfaces para criar o seu link, segundo a tabela abaixo: | ||

| + | |||

| + | {| border="1" cellpadding="2" | ||

| + | !Equipe | ||

| + | !Interface de rede | ||

| + | !Canal/Frequência(MHz) | ||

| + | |- | ||

| + | |Celtics || wlan0 || 1/2412 | ||

| + | |- | ||

| + | |Ritz || wlan1 || 11/2462 | ||

| + | |- | ||

| + | |TechSpot || wlan2 || 6/2437 | ||

| + | |- | ||

| + | |} | ||

| + | |||

| + | === Criação de VLANs para a LAN das câmeras e dos servidores === | ||

| + | |||

| + | * As subredes da VLANs devem ser:<br> | ||

| + | {| border="1" cellpadding="2" | ||

| + | !Equipe | ||

| + | !VLAN câmeras | ||

| + | !VLAN servidores | ||

| + | !VLAN aDSL | ||

| + | |- | ||

| + | |Celtics || 192.168.10.0/24 || 192.168.11.0/24 || 192.168.12.0/24 | ||

| + | |- | ||

| + | |Ritz || 192.168.20.0/24 || 192.168.21.0/24 || 192.168.22.0/24 | ||

| + | |- | ||

| + | |TechSpot || 192.168.30.0/24 || 192.168.31.0/24 || 192.168.32.0/24 | ||

| + | |- | ||

| + | |} | ||

| + | |||

===Produto a entregar=== | ===Produto a entregar=== | ||

| + | |||

| + | Relatório contendo: | ||

| + | # Diagrama da rede implantada (use o software [http://projects.gnome.org/dia/ dia] ou o [http://en.wikipedia.org/wiki/Microsoft_Visio Visio]). | ||

| + | # Descrição de como foi atendido cada requisito do projeto | ||

| + | # Descrição das configurações feitas em cada equipamento, de forma a poderem ser reproduzidas por qualquer pessoa com formação técnica. | ||

| + | |||

===Bibliografia=== | ===Bibliografia=== | ||

| + | |||

| + | * [http://wiki.sj.cefetsc.edu.br/wiki/index.php/IER-2010-2#PPPoE_.28PPP_over_Ethernet.29 Aula de 12/8 sobre PPPoE] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/pi/DAS-3324%20User%20Installation%20Guide_2005_1118_V1.0.pdf Guia de instalação do DSLAM DAS-3324] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/pi/DAS-3324_QSG_20060710_V1.0.pdf Guia rápido de instalação do DSLAM DAS-3324] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/manual-des3526.pdf Manual switch DES-3526] | ||

| + | * [http://hostap.epitest.fi/wpa_supplicant/ Site oficial wpa_supplicant] | ||

| + | * [http://freeradius.org/ Site oficial do Freeradius] | ||

| + | |||

==Gerência de Rede== | ==Gerência de Rede== | ||

===Produto a entregar=== | ===Produto a entregar=== | ||

* Ambiente Web de gerências de monitoramento e de contabilização. | * Ambiente Web de gerências de monitoramento e de contabilização. | ||

| + | * Esquema de salvaguarda (''backup'') dos dados críticos e/ou sensíveis. | ||

===Bibliografia=== | ===Bibliografia=== | ||

* [[Gerência de Redes de Computadores (técnico)#Referências Bibliográficas|Livros de Rubem Ferreira e Craig Hunt]]. | * [[Gerência de Redes de Computadores (técnico)#Referências Bibliográficas|Livros de Rubem Ferreira e Craig Hunt]]. | ||

| − | * [http://www.guiafoca.org/ Foca Linux] | + | * [http://www.guiafoca.org/ Guia Foca Linux] |

* Documentação gerada pelas equipes do semestre anterior: | * Documentação gerada pelas equipes do semestre anterior: | ||

** [[Projeto Integrador - 2010.1 - Equipe Café On-Line|Café On-Line]] | ** [[Projeto Integrador - 2010.1 - Equipe Café On-Line|Café On-Line]] | ||

| Linha 67: | Linha 281: | ||

==Programação para Redes de Computadores== | ==Programação para Redes de Computadores== | ||

| − | === | + | |

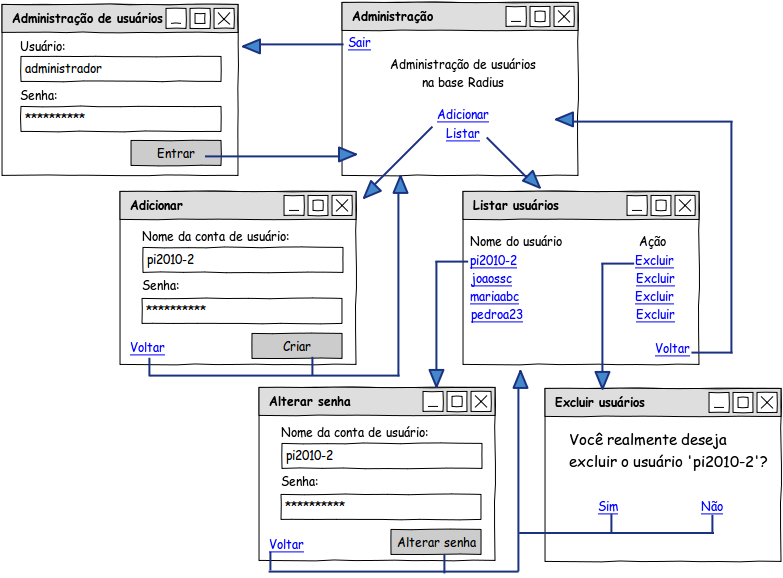

| + | * Desenvolver um sistema PHP para administrar os usuários, em uma base MySQL do RADIUS, que poderão fazer autenticação ADSL. | ||

| + | ** O sistema deverá ser protegido com uma senha para administração (deverá conter sessões em PHP) | ||

| + | ** O sistema permitirá o cadastrado, listagem, remoção de usuários e alteração da senha de usuários | ||

| + | |||

| + | |||

| + | |||

| + | <center>[[Imagem:Prc-pi2010-2.png|700px]]</center> | ||

| + | |||

| + | ===Requisitos de software=== | ||

| + | |||

| + | * Servidor ''web'' [http://httpd.apache.org/docs/2.2/ Apache] | ||

| + | * Sistema de Gerenciamento de Banco de Dados ([http://dev.mysql.com/doc/refman/4.1/pt/index.html MySQL]) | ||

| + | * Módulo [http://www.php.net/manual/pt_BR/ PHP] para Apache e MySQL | ||

| + | * [http://www.phpmyadmin.net phpMyAdmin] para administrar a base de dados MySQL através de uma interface web amigável | ||

| + | |||

===Bibliografia=== | ===Bibliografia=== | ||

| + | |||

| + | *[http://php.net/manual Manual do PHP] | ||

| + | *[http://dev.mysql.com/doc/refman/4.1/pt/index.html Manual do MySQL] | ||

Edição atual tal como às 23h20min de 15 de dezembro de 2010

Ao final do terceiro semestre do curso Técnico com ênfase em Redes de Computadores, mais especificamente no último mês de aula, acontece o Projeto Integrador. A equipe de professores elabora um único problema para toda a turma, que estará dividida em grupos menores.

Sobre o Projeto

Link encurtado: http://bit.ly/pi20102

Neste semestre, será proposto aos alunos implementar um edifício comercial de duas torres. Caberá a cada equipe implementar a conectividade entre as torres e salas comerciais. Na figura abaixo abaixo, a transposição do problema para o nosso cenário de estudos:

Edifício comercial de duas torres:

- Torre principal: administração do edifício e salas comerciais.

- Torre secundária: salas comerciais.

Tecnologias:

- DSL

- Ethernet

- 802.11

- 802.1q

Datas Importantes

- Início do projeto: 22/11/2010.

- Entrega Física, Enlace e Rede: 15/12/2010.

- Apresentação final e entrega da camada de Aplicação: 16/12/2010.

Equipes

| Equipe | Ritz | TechSpot | Celtics |

| Subdomínio | ritz.sj.ifsc.edu.br | techspot.sj.ifsc.edu.br | celtics.sj.ifsc.edu.br |

| IP válido | 200.135.37.100 | 200.135.37.101 | 200.135.37.102 |

| Alunos | Andreia | Diony | Cleidiane |

| Everton | Karine | Lucas | |

| Luis | Leonardo | Gabriel | |

| Rafael | Ronaldo | Tadeu |

Orientação e Material de Apoio

Cabeamento Estruturado

- Para a disciplina de cabeamento estruturado cada equipe receberá uma rack para montagem da infraestrutura de cabeamento para uma rede de escritório.

Produto a entregar

Além da ligação do armário principal que receberá o sinal sem fio (rede ad hoc), cada uma das equipes deverá apresentar uma armário de telecomunicações configurado da seguite forma:

- Dois pontos (um no chão e outro na parede) de rede em um patch panel utilizando conexão cruzada para as manobras com o cabeamento horizontal (voz e/ou dados).

- Além da ligação entre o equipamento DSLAN e o armário de telecomunicações proposto, uma rede sem fio deve ser oferecida para a rede de escritório.

Bibliografia

- Caetano, S. C. - Apostila Cabeamento Estruturado – IFSC

- José M. S. Pinheiro. Guia Completo de Cabeamento Estruturado. Editora Campus, 2003.

Instalação de Equipamentos de Rede

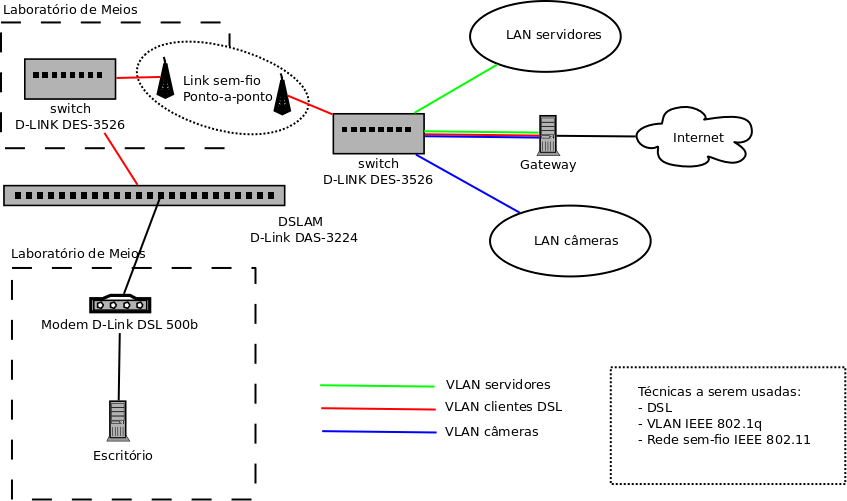

Deve-se implantar a infraestrutura indicada na apresentação do Projeto Integrador:

Podem ser identificadas três tarefas:

- Criar o link sem-fio em modo ad hoc

- Configurar as VLANs correspondentes às LANs das câmeras, servidores e aDSL.

- Ativar os links aDSL.

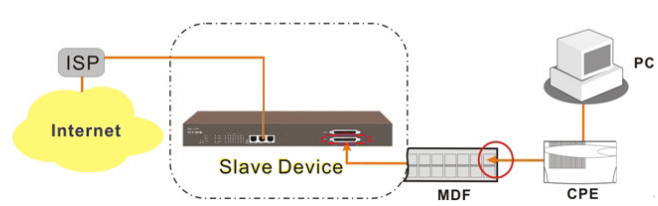

Acesso aDSL para escritórios

O DSLAM foi configurado no momento com IP 192.168.1.245.

- Cada link aDSL deve ter taxa de downstream de 4 Mbps e upstream de 400 kbps.

- Cada equipe deve usar uma VLAN para isolar suas portas de outras equipes. Assim, suas portas DSL devem ser configuradas para pertencerem a uma VLAN específica, de forma a que seu tráfego possa ser separado do de outras equipes ao ingressar no switch do lab. de Meios (ver diagrama da rede).

- (A CONFERIR): devem-se estabelecer links PPPoE, sendo que os usuários precisarão ser autenticados em um servidor Radius.

- ... esse requisito depende de ativar um AC PPPoE para atender os links dos usuários DSL. O AC precisará ser instalado em um computador a parte (talvez no servidor ?).

Exemplo de uso do DSLAM (retirado do Guia Rápido de Instalação)

A configuração do DSLAM pode ser feita de duas formas:

- Usando a aplicação de gerência EMS:

- No computador do professor (lab. de Redes) logue na conta aluno e execute a máquina virtual Windows.

- Em outro computador, de onde você irá gerenciar o DSLAM, baixar o EMS e instalá-lo em uma máquina virtual Windows.

- Certifique-se de que a interface do Windows esteja configurado. Se não estiver, desligue a máquina virtual, ponha a interface da máquina virtual em modo bridge, boote o Windows e configure sua interface de rede local com IP 192.168.100+número_do_micro, com gateway 192.168.1.1 e DNS 200.135.37.65.

- Execute o EMSClient (Menu Iniciar -> Todos os Programas -> EMS Client), e forneça o IP 192.168.1.101, com usuário root e senha admin123.

- Você verá o DSLAM, e poderá assim configurá-lo por essa interface.

- Leia o manual do EMS.

- Usando a interface CLI (Command Line Interface):

- Via console serial, ou ...

- Via telnet: telnet 192.168.1.245, com usuário ier e senha admin.

- ... mas note que essa interface é pobremente documentada !

Atualização: configuração do DSLAM e modems aDSL

Para funcionarem os links aDSL, alguns cuidados devem ser tomados:

- As portas do DSLAM estão ativadas para operar com ADSL2+, com parâmetros Port 0, VPI 8 e VCI 35 (configuração do ATM).

- O modem adsl deve ser configurado com encapsulamento SNAP/LLC e modo PPPoE, com NAT ativado (ver interface WAN)

- Para o link ser estabelecido e o computador onde está o modem poder acessar a Internet, deve-se instalar um AC PPPoE. Esse AC pode ficar no computador semfio1 (gateway do link sem-fio que fica no lab. de Meios).

A configuração do AC já foi vista no início do semestre:

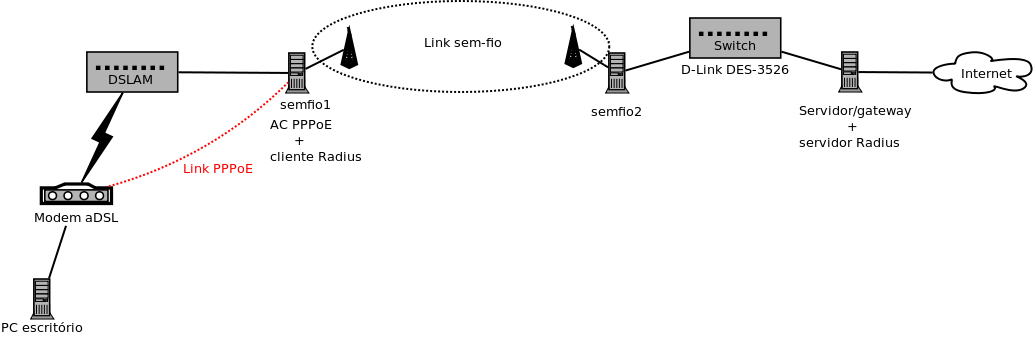

Para facilitar, foi instalado no computador semfio1 o software do servidor PPPoE (apt-get install pppoe). Falta cada equipe configurar o seu.

Cada equipe deve configurar uma VLAN para isolar seus links aDSL das demais equipes. Devem-se por as portas DSL de cada equipe na respectiva VLAN em modo untagged, e a porta uplink do DSLAM (ethernet) em modo tagged. No AC PPPoE serão necessárias interfaces ethernet virtuais (VLAN) para a VLAN de cada equipe. Ainda no AC, cada equipe deverá ativar um servidor PPPoE escutando em sua interface virtual. Assim, será possível que as equipes criem os links adsl independentemente.

Notem que o PPPoE deverá autenticar o acesso no servidor Radius, o que se pode fazer com o plugin pppd-radius.

Diagrama lógico da rede de cada equipe quando concluída.

Atenção:

- Para configurar o DSLAM, deve-se fazer com que a máquina virtual Windows no computador do professor tenha uma rota para a rede 192.168.0.0/24. O DSLAM tem IP 192.168.0.245 nessa subrede, que será mantida para fins de gerência. Um dos links sem-fio pode ser usado para alcançar essa subrede.

- Planejem bem as subredes para os links aDSL ...

Atualização: autenticação com Radius

Para que os acessos aDSL sejam autenticados, deve-se usar o serviço Radius. Essa é uma prática usual na criação de infraestrutura de acesso de dados para assinantes desde a época do acesso discado (dialup), sendo Radius o serviço adotado. Para ativá-lo são necessários dois componentes:

- Um servidor Radius, que atenderá pedidos de autenticação e responderá com uma mensagem de aceitação ou recusa. Esse serviço é implementado pelo software FreeRadius, e deve residir no servidor de cada equipe.

- Teste antes se seu servidor Radius está autenticando usuários ! Você pode fazer isso rodando o seguinte comando no AC PPPoE (que fica em semfio1):

radtest seu_usuario sua_senha IP_do_seu_servidor_Radius 1 segredo_do_seu_servidor_Radius

Por exemplo, para testar meu servidor Radius, que fica em 192.168.1.1, eu fiz assim:radtest prof blabla 192.168.1.1 1 ier-teste

Obs: o segredo do servidor Radius fica guardado em /etc/freeradius/clients.conf, lá no servidor Radius.

- Teste antes se seu servidor Radius está autenticando usuários ! Você pode fazer isso rodando o seguinte comando no AC PPPoE (que fica em semfio1):

- Um ou mais clientes Radius, que consultarão o servidor Radius para autenticar usuários. O cliente Radius roda em equipamentos que provêem os enlaces de dados dos usuários. No caso do Projeto Integrador, ele ficará no computador semfio1 e trabalhará de forma integrada com o servidor PPPoE. O software necessário se chama plugin Radius para pppd, e já está instalado pois no Ubuntu ele faz parte do software pppd. Quanto às informacoes contidas no roteiro da aula de 12/08 ha alguns acrescimos:

- Instale os softwares radiusclient1 e libradius1:

apt-get install libradius1 radiusclient1

- A configuracao do servidor PPPoE precisa ser esta:

require-chap auth lcp-echo-interval 10 lcp-echo-failure 2 ms-dns IP_do_seu_servidor_DNS netmask 255.255.255.0 noipdefault debug kdebug 4 plugin radius.so plugin radattr.so radius-config-file /etc/radiusclient/sua-equipe.conf mru 1492 mtu 1492

- O arquivo /etc/ppp/chap-secrets pode ficar vazio.

- A configuracao do cliente Radius (no exemplo seria o arquivo /etc/radiusclient/sua-equipe.conf) deve ter um conteudo parecido com a seguir:

auth_order radius login_tries 4 login_timeout 60 nologin /etc/nologin issue /etc/radiusclient/issue authserver IP_do_servidor_Radius acctserver IP_do_servidor_Radius servers /etc/radiusclient/servers dictionary /etc/radiusclient/dictionary login_radius /usr/sbin/login.radius seqfile /var/run/radius.seq mapfile /etc/radiusclient/port-id-map default_realm radius_timeout 10 radius_retries 3 login_local /bin/login

- O arquivo /etc/radiusclient/servers deve ter um conteudo como este:

IP_do_servidor_Radius segredo_do_seu_servidor_Radius

Exemplo:192.168.1.1 ier-teste

- Instale os softwares radiusclient1 e libradius1:

Atualização: roteando o tráfego aDSL das equipes

Os datagramas dos links aDSL de cada equipe precisam ser roteados no semfio1 para a interface de rede sem-fio correspondente. Como o roteamento IP usual encaminha datagramas de acordo com o endereço de destino, torna-se necessário outro mecanismo mais avançado. Tal mecanismo deve ser capaz de encaminhar datagramas também de acordo com o endereço de origem dos datagramas. Com isso pode-se fazer com que datagramas vindos de links de uma equipe sigam por uma determinada interface sem-fio, já que cada equipe usará subredes distintas para seus links aDSL. O Linux oferece funções avançadas de roteamento, e dentro delas existe a possibilidade de rotear de acordo com o endereço IP de origem. Essas funções são configuráveis com o utilitário ip.

O Linux possibilita que se criem diferentes tabelas de rotas, que são identificadas por números entre 0 e 255, sendo 0 a tabela de rotas usual (aquela que se vê ao executar route -n). O roteamento usual usa essa tabela 0, mas é possível criar regras para escolher outras tabelas de rotas. Explorando isso, pode-se criar uma tabela de rotas para cada equipe, e nela colocar as rotas pelo seu link sem-fio. Adicionalmente devem-se criar regras para escolher a tabela de rotas de uma equipe quando um datagrama de um de seus links aDSL precisar ser roteado.

Uma rota pode ser adicionada a uma tabela de rotas em particular com o seguinte comando:

# Adiciona para a tabela de rotas 5 uma rota default pelo gateway 10.0.0.254 (o próximo roteador),

# saindo pela interface wlan2.

ip route add to default via 10.0.0.254 dev wlan2 table 5

Essa rota pode ser selecionada criando-se a seguinte regra de roteamento:

# Cria uma regra de roteamento, de forma que datagramas com IP de origem 192.168.100.0/24 sejam roteados

# de acordo com a tabela de rotas 5

ip rule add from 192.168.100.0/26 table 5

IMPORTANTE: após atualizar as regras de roteamento deve-se executar este comando (ver o manual do ip):

ip route flush cache

Link ponto-a-ponto sem-fio entre laboratórios de Redes e Meios

- Link IEEE 802.11 em modo ad hoc

- Link deve ser encriptado (VPN ou WEP).

- Obs: Como visto em aula, WEP possui sérios problemas de segurança. O ideal seria usar WPA-PSK, porém isso não funciona ainda no wpa_supplicant em modo ad-hoc. Assim, pode-se demonstrar conceitualmente o link encriptado com WEP, mas estando consciente que em uma situação real não se deve usá-lo. A outra opção e que não teria esses problemas seria criar uma VPN (Virtual Private Network), que simplificadamente pode ser entendido como um link ponto-a-ponto encriptado. Algumas opções de VPN são baseadas em SSL (software Openvpn), IPSec (suporte nativo no kernel Linux, mas com configuração complexa).

- O link ponto-a-ponto pode operar tanto como um link IP quanto como um link em modo bridge:

- Modo IP: as interfaces sem-fio devem ter um IP de uma subrede usada exclusivamente para esse link (não precisa ser visível no resto da rede). Por exemplo, a subrede poderia ser 10.0.0.0/30, e as interfaces usariam os IPs 10.0.0.1 e 10.0.0.2. Essa é a opção mais simples e rápida de ativar.

- Modo bridge: em cada computador, seria criada uma interface do tipo bridge. Nessa interface seriam acrescentadas as interfaces sem-fio e ethernet. Nesse modo não se faz necessário usar IPs nas interfaces sem-fio, pois elas irão operar puramente na camada de enlace. A configuração da bridge depende do utilitário brctl, parte do pacote bridge-utils.

Os links deverão ser feitos usando um par de computadores. Foram disponibilizados dois computadores, cada um com três interfaces de rede sem-fio. O computador semfio1 tem IP 192.168.1.210 e que ficará no lab. de Meios. O computador semfio2 tem IP 192.168.1.211 e ficará no laboratório de Redes. Para logar no computador, use o usuário ier, com senha ier (esse usuário pode fazer sudo). Cada equipe deve usar uma das interfaces para criar o seu link, segundo a tabela abaixo:

| Equipe | Interface de rede | Canal/Frequência(MHz) |

|---|---|---|

| Celtics | wlan0 | 1/2412 |

| Ritz | wlan1 | 11/2462 |

| TechSpot | wlan2 | 6/2437 |

Criação de VLANs para a LAN das câmeras e dos servidores

- As subredes da VLANs devem ser:

| Equipe | VLAN câmeras | VLAN servidores | VLAN aDSL |

|---|---|---|---|

| Celtics | 192.168.10.0/24 | 192.168.11.0/24 | 192.168.12.0/24 |

| Ritz | 192.168.20.0/24 | 192.168.21.0/24 | 192.168.22.0/24 |

| TechSpot | 192.168.30.0/24 | 192.168.31.0/24 | 192.168.32.0/24 |

Produto a entregar

Relatório contendo:

- Diagrama da rede implantada (use o software dia ou o Visio).

- Descrição de como foi atendido cada requisito do projeto

- Descrição das configurações feitas em cada equipamento, de forma a poderem ser reproduzidas por qualquer pessoa com formação técnica.

Bibliografia

- Aula de 12/8 sobre PPPoE

- Guia de instalação do DSLAM DAS-3324

- Guia rápido de instalação do DSLAM DAS-3324

- Manual switch DES-3526

- Site oficial wpa_supplicant

- Site oficial do Freeradius

Gerência de Rede

Produto a entregar

- Ambiente Web de gerências de monitoramento e de contabilização.

- Esquema de salvaguarda (backup) dos dados críticos e/ou sensíveis.

Bibliografia

- Livros de Rubem Ferreira e Craig Hunt.

- Guia Foca Linux

- Documentação gerada pelas equipes do semestre anterior:

Programação para Redes de Computadores

- Desenvolver um sistema PHP para administrar os usuários, em uma base MySQL do RADIUS, que poderão fazer autenticação ADSL.

- O sistema deverá ser protegido com uma senha para administração (deverá conter sessões em PHP)

- O sistema permitirá o cadastrado, listagem, remoção de usuários e alteração da senha de usuários

Requisitos de software

- Servidor web Apache

- Sistema de Gerenciamento de Banco de Dados (MySQL)

- Módulo PHP para Apache e MySQL

- phpMyAdmin para administrar a base de dados MySQL através de uma interface web amigável