Mudanças entre as edições de "Predefinição:RCO 1110232 2020-2"

| Linha 564: | Linha 564: | ||

</li> | </li> | ||

<li> | <li> | ||

| − | DESAFIO: Pesquise e coloque um link que ao ser clicado leva ao site: http://sj.ifsc.edu.br | + | DESAFIO: Pesquise e coloque na página acima um link que ao ser clicado leva ao site: http://sj.ifsc.edu.br |

| + | </li> | ||

| + | </ol> | ||

| + | |||

| + | =====Parte 2 - Funcionamento Básico do Comando GET no HTTP ===== | ||

| + | |||

| + | Nesta etapa será realizado um acesso básico a uma página que está no IFSC SJ. | ||

| + | |||

| + | <ol> | ||

| + | <li> | ||

| + | Usando o browser (preferencialmente o firefox), acesse a URL: http://tele.sj.ifsc.edu.br/~odilson/RED29004/RED29004.html | ||

| + | <li> | ||

| + | Acesse a direita no Firefox os 3 pontos e abra Mais Ferramentas -> Ferramentas do Desenvolvedor | ||

| + | </li> | ||

| + | <li> | ||

</li> | </li> | ||

</ol> | </ol> | ||

Edição das 15h04min de 10 de fevereiro de 2021

Professor

Professor: Eraldo Silveira e Silva

Email: eraldo@ifsc.edu.br

Atendimento paralelo: a definir

IMPORTANTE: o direito de recuperar uma avaliação em que se faltou somente existe mediante justificativa reconhecida pela coordenação. Assim, deve-se protocolar a justificativa no prazo de 48 horas, contando da data e horário da avaliação, e aguardar o parecer da coordenação. O não cumprimento desse procedimento implica a impossibilidade de fazer a recuperação, e assim a reprovação na disciplina.

Plano de Ensino

Atenção: ver forma de avaliação no SIGAA

Objetivos e Conhecimentos conforme PPC

Objetivos (1) Caracterizar e classificar as redes de computadores. (2) Utilizar e configurar aplicações cliente e aplicativos de rede da Internet, identificando as funcionalidades dos protocolos utilizados. (3) Identificar as funcionalidades e a abrangência dos protocolos da arquitetura Internet (TCP/IP). (4) Planejar e configurar redes e sub-redes IP;

Conhecimentos (1) Componentes de uma rede de computadores: aplicações, hosts, roteadores, enlaces; (2) Comutação de pacotes; (3) Aplicações de rede: Web, DNS, FTP, SSH; (4) Protocolos de transporte e portas utilizadas pelas aplicações. (5) Endereçamento de redes IP e sub-redes; (6) Roteamento estático de redes IP;

Apostilas

ATENÇÂO: Estamos em fase de atualização desta apostila.

Proposta de Cronograma de Semanas/Aulas

9/11/20: Aula Inicial

Objetivos

- Recepção: Apresentação da disciplina, plano de aula, laboratórios e métodos de avaliação.

- Parte Teórica: Introdução a Redes de Computadores [slides]

- Um exemplo de Rede ou de rede de Redes: a Internet

- Parte Prática: Laboratório 0 (preparação da Máquina Virtual com o Simulador de Rede Imunes)

Laboratório 0

| Laboratório 0: Instalação de VirtualBox e do Imunes' |

|---|

|

16/11/20: Aula Inicial

Objetivos

25/11/20: Conceitos Básicos de Redes

Objetivos

Objetivos

Geral:Caracterizar e classificar as redes de computadores.

- Conceito de rede de computadores (revisão)

- A Internet como exemplo: visão geral (revisão)

- Comutação de Circuitos X Pacotes

- Componentes de uma rede de pacotes: computadores, roteadores, switches.

- Redes LAN, WAN e MAN

- Enlaces e topologias

- Redes de Comutação de Pacotes: quadros,pacote, endereçamento MACxIP

- Taxa de Transmissão, Vazão, Bandwidth e Retardo

Ver tarefa e apostila no SIGAA

AULA 2/11/20

Objetivos

Após este laboratório o aluno deverá ser capaz de:

- Verificar a configuração de interfaces de rede de um hospedeiro usando a ferramenta ifconfig, identificando:

- O endereço de hardware da interface (endereço MAC);

- O endereço IPv4 e IPv6 da Interface com as suas máscaras de rede;

- Testar a conectividade entre dois hospedeiros usando a ferramenta ping e ganhar insight em relação aos atrasos na rede;

- Observar a rota de pacotes IP entre dois hospedeiros usando a ferramenta traceroute;

- Capturar pacotes de uma interface usando a ferramenta wireshark.

Ferramentas de Apoio

- ifconfig

- Ping

- traceroute

- wireshark (se der tempo)

Link Laboratório 1

https://wiki.sj.ifsc.edu.br/index.php/Professores:RoteirosLabsANP

Outros

https://www.rapidtables.com/convert/number/ascii-to-binary.html

AULA 16/12/20

Objetivos

Objetivos

Após este laboratório o aluno deverá ser capaz de:

- utilizar a ferramenta wireshark para captura de pacote:

- funções básicas de filtragem na captura e no display;

- verificação de estruturas de pacotes;

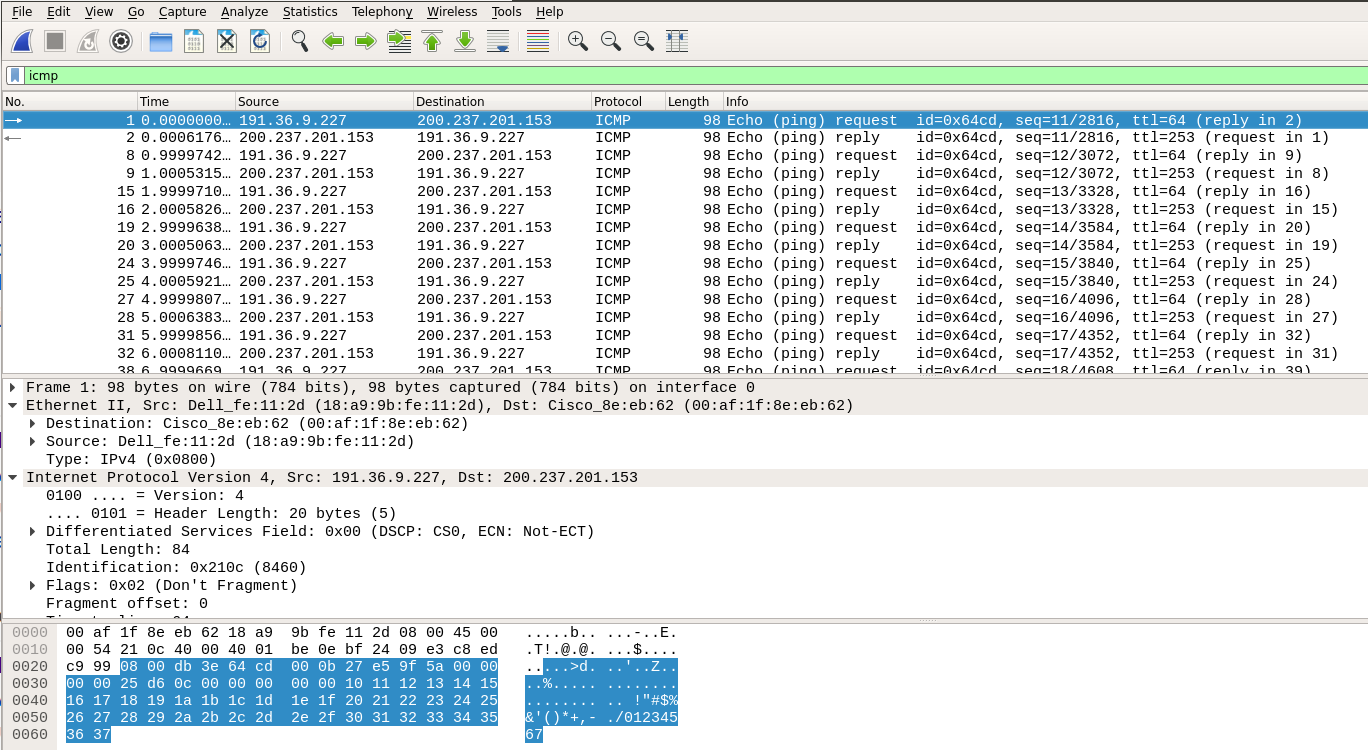

- consolidar o conceito de protocolo e de camadas de protocolos através da análise de troca de pacotes com ping e traceroute usando:

- as janelas com detalhes dos pacotes e encapsulamentos;

- a opção de flow graph para visualizar as trocas de mensagens.

| Laboratório 2 - Wireshark e encapsulamento |

|---|

Laboratório 2ObjetivosApós este laboratório o aluno deverá ser capaz de:

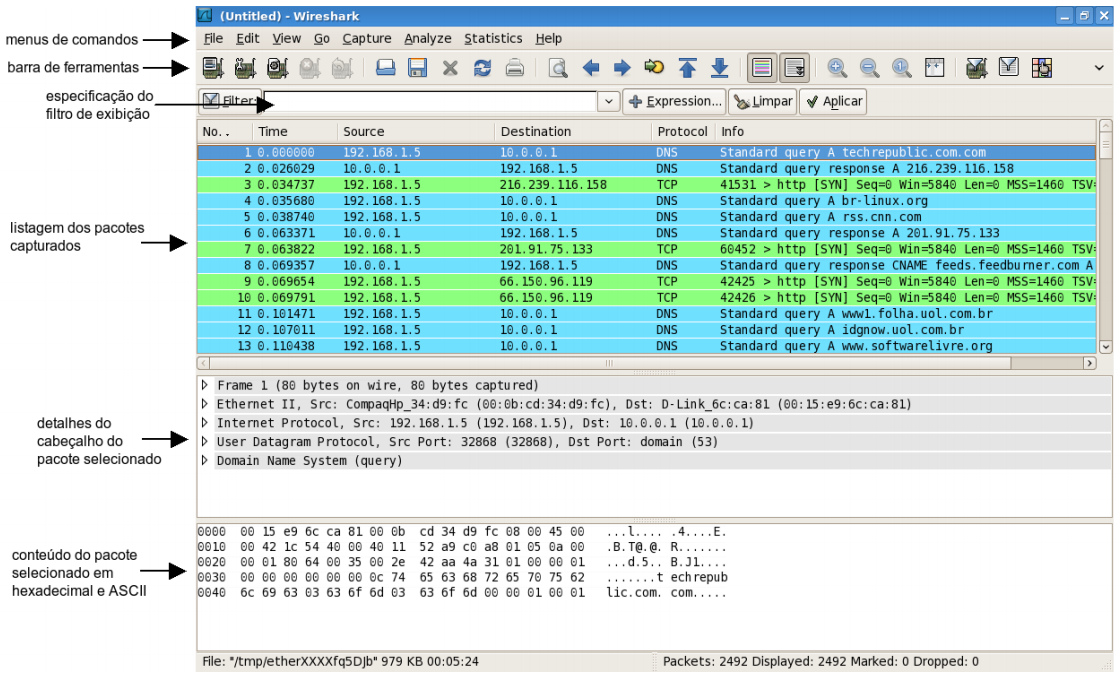

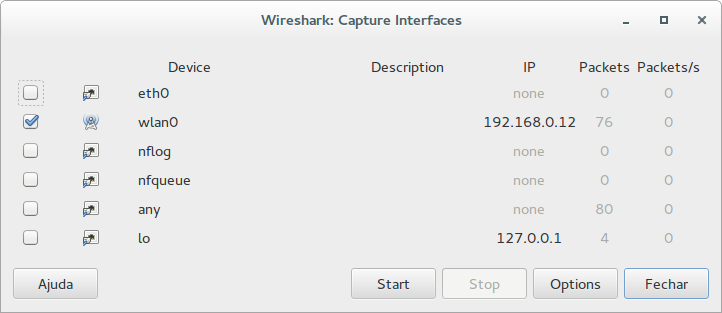

Sobre o analisador WiresharkO analisador de pacotes exibe os conteúdos de todos os campos dentro de uma mensagem de protocolo. Para que isso seja feito, o analisador de pacotes deve “entender” a estrutura de todas as mensagens trocadas pelos protocolos. Suponha que estamos interessados em mostrar os vários campos nas mensagens trocadas pelo protocolo HTTP na Figura 5. O analisador de pacotes entende o formato dos quadros Ethernet, e desta forma pode identificar o datagrama IP dentro de um quadro. Ele também entende o formato do datagrama IP, para que ele possa extrair o segmento TCP dentro do datagrama IP. Ele entende a estrutura do segmento TCP, para que possa extrair a mensagem HTTP contida no segmento. Finalmente, ele entende o protocolo HTTP e então, por exemplo, sabe que os primeiros bytes de uma mensagem HTTP contém a cadeia “GET”, “POST” ou “HEAD”. Nós utilizaremos o sniffer Wireshark (http://www.wireshark.org) para estes laboratórios, o que nos permite exibir os conteúdos das mensagens sendo enviadas/recebidas de/por protocolos em diferentes camadas da pilha de protocolos. Tecnicamente falando, Wireshark é um analisador de pacotes que pode ser executado em computadores com Windows, Linux/UNIX e MAC. É um analisador de pacotes ideal para nossos laboratórios, pois é estável, tem uma grande base de usuários e é bem documentado incluindo um guia de usuário (http://www.wireshark.org/docs/wsug_html/), páginas de manual (http://www.wireshark.org/docs/man-pages/), e uma seção de FAQ detalhada (http://www.wireshark.org/faq.html), funcionalidade rica que inclui a capacidade de analisar mais que 500 protocolos, e uma interface com o usuário bem projetada. Ele funciona em computadores ligados a uma Ethernet para conectar-se à Internet, bem como protocolos ponto a ponto, tal como PPP. OBS: Se o wireshark estiver instalado em sua máquina, para chamá-lo a partir de um terminal deve fazer: sudo wireshark ETAPA 1: Identificando os campos da interface do WiresharkQuando você executar o programa Wireshark, a interface com o usuário exibida na Figura abaixo aparecerá. Inicialmente, nenhum dado será apresentado nas janelas. A interface do Wireshark tem seis componentes principais:

ETAPA 2 - Verificando pacotes do ping (ICMP REQUEST/REPLY))

Etapa 3ATENÇÃO: ESTA ESTA DEVERÁ SER ENTREGUE NA FORMA DE TAREFA. VER SIGAA.

|

AULA 23/12/20

Objetivos

- Finalização do Laboratório de Wireshark

- Avaliação (?)

AULA 3/2/2021

LINK PARA AULA SÍNCRONA

https://conferenciaweb.rnp.br/webconf/redes-de-computadores-tecnico-subsequente-em-telecomunicacoes

LINK PARA SLIDES

OBJETIVOS

ESTUDO DA CAMADA DE APLICAÇÂO

- Conceito de Protocolo de Aplicação

- Modelo Cliente Servidor

- Introdução ao Protocolo HTTP

- Formato e Comandos

- Conexões Persistentes e Não persistentes

DESENVOLVIMENTO DA AULA

- Apresentação de Slides (40 minutos) - Link SIGA A

- Exemplos Wiki (15 minutos)

- Proposição de Questionário

- Discussão das Respostas do Questionário

Exemplos

Exemplo 1

Acessando e vendo uma página html no browser

- Acessar com o browser a URL http://tele.sj.ifsc.edu.br/~odilson/RED29004/RED29004.html Ver código fonte.

- Capturar pacotes e verificar captura.

- Acessar com telnet: telnet -4 tele.sj.ifsc.edu.br 80 GET /~odilson/RED29004//RED29004.html HTTP/1.0

- Acessar com telnet: telnet -4 tele.sj.ifsc.edu.br 80 GET /~odilson/RED29004//RED29004.html HTTP/1.1

Exemplo 2

Repetir os passos do exemplo http://tele.sj.ifsc.edu.br/~odilson/RED29004/RED29004_arq3.html

AULA 10/2/2021

LINK PARA AULA SÍNCRONA

https://conferenciaweb.rnp.br/webconf/redes-de-computadores-tecnico-subsequente-em-telecomunicacoes

LINK PARA SLIDES

Laboratório de HTPP Básico

ATENÇÃO: A execução deste laboratório deve ser reportada em um documento a ser postado no SIGAA. Para cada item faça um recorte da tela e comente o que foi feito.

Parte 1 - Observando o significado de um código/página HTML

- Edite em um editor de texto comum um código html (siga o exemplo a seguir mas faça diferente) e salve o arquivo como teste.html:

<html><body><h1>REDES DE COMPUTADORES</h1> <p>Alo IFSC!</p> </body></html>

- Abra o arquivo usando o browser. Clicando sobre ele provavelmente já será mostrado.

- DESAFIO: Pesquise e coloque na página acima um link que ao ser clicado leva ao site: http://sj.ifsc.edu.br

Parte 2 - Funcionamento Básico do Comando GET no HTTP

Nesta etapa será realizado um acesso básico a uma página que está no IFSC SJ.

- Usando o browser (preferencialmente o firefox), acesse a URL: http://tele.sj.ifsc.edu.br/~odilson/RED29004/RED29004.html

- Acesse a direita no Firefox os 3 pontos e abra Mais Ferramentas -> Ferramentas do Desenvolvedor