Mudanças entre as edições de "PJI11103-2016-2"

| Linha 407: | Linha 407: | ||

{{Collapse bottom | Aula 7}} | {{Collapse bottom | Aula 7}} | ||

| − | ==01/09/16: | + | ==01/09/16: DHCP == |

{{Collapse top | Aula 8}} | {{Collapse top | Aula 8}} | ||

| + | <!-- | ||

=== Padrão IEEE 802.11 === | === Padrão IEEE 802.11 === | ||

| Linha 503: | Linha 504: | ||

Além dos mecanismos WPA, definidos na norma [http://en.wikipedia.org/wiki/IEEE_802.11i-2004 IEEE 802.11i], outra forma de implantar controle de acesso em redes sem-fio se vale de um ''portal de captura''. Quando um usuário não identificado acessa a rede, o acesso ao ponto de acesso é concedido mas ao tentar navegar na Web seu acesso é desviado para uma página predefinida. Nessa página o usuário deve se identificar (ex: com ''login'' e senha), e em caso de sucesso seu acesso à Internet é liberado. Essa técnica se vale de uma combinação de mecanismos (firewall com filtro IP, serviço Web, uso de programas para autenticação) para controlar o acesso dos usuários. No entanto, não provê sigilo das comunicações nem autenticação de pontos de acesso ao usuário. Sua atratividade reside na simplicidade de implantação e uso (não necessita de ''supplicant''), sendo uma escolha comum em ''hot spots'' como aeroportos e ''cyber cafes''. No [[Projeto_Integrador_-_2009.2| Projeto Integrador 2009.2]] as equipes implantaram uma infra-estrutura que usava essa técnica. | Além dos mecanismos WPA, definidos na norma [http://en.wikipedia.org/wiki/IEEE_802.11i-2004 IEEE 802.11i], outra forma de implantar controle de acesso em redes sem-fio se vale de um ''portal de captura''. Quando um usuário não identificado acessa a rede, o acesso ao ponto de acesso é concedido mas ao tentar navegar na Web seu acesso é desviado para uma página predefinida. Nessa página o usuário deve se identificar (ex: com ''login'' e senha), e em caso de sucesso seu acesso à Internet é liberado. Essa técnica se vale de uma combinação de mecanismos (firewall com filtro IP, serviço Web, uso de programas para autenticação) para controlar o acesso dos usuários. No entanto, não provê sigilo das comunicações nem autenticação de pontos de acesso ao usuário. Sua atratividade reside na simplicidade de implantação e uso (não necessita de ''supplicant''), sendo uma escolha comum em ''hot spots'' como aeroportos e ''cyber cafes''. No [[Projeto_Integrador_-_2009.2| Projeto Integrador 2009.2]] as equipes implantaram uma infra-estrutura que usava essa técnica. | ||

| + | --> | ||

| + | |||

| + | ===DHCP=== | ||

| + | |||

| + | Ver capítulo 31 da [[Media:Gerencia_de_redes.pdf|apostila]]. | ||

| + | |||

| + | Toda máquina que for participar de uma rede, deve primeiro, ter um endereço IP. Em uma rede pequena (até 20 máquinas), a tarefa de configurar IPs é relativamente simples. Mas em uma rede grande com centenas de máquinas, esta tarefa de endereçamento torna-se trabalhosa. Para facilitar as coisas, foi criado um mecanismo de endereçamento automático | ||

| + | de IP para máquinas em uma rede TCP/IP: o DHCP (Dynamic Host Configuration Protocol – Protocolo de configuração de máquinas dinâmico). Um servidor DHCP pode facilitar muito a vida do administrador da rede. | ||

| + | |||

| + | Dentre as configurações de serviços que podem ser passadas ao ''host'' cliente por dhcp são: | ||

| + | |||

| + | #Endereçamento IP, máscara de subrede, Gateway, Servidor(es) DNS, | ||

| + | #nome de host e/ou de domínio; | ||

| + | #Servidores e domínio NIS (autenticação); | ||

| + | #Servidores WINS (para redes Microsoft®); | ||

| + | #Servidores NTP (Hora); | ||

| + | #Imagens de boot para Terminais burros; | ||

| + | |||

| + | Como podemos observar, tudo o que é necessário para que uma máquina esteja em condições de ingressar em uma rede e usufruir de tudo o que ela possa oferecer, o DHCP se faz útil para sua configuração automática. | ||

| + | |||

| + | ===Atividade=== | ||

| + | |||

| + | Em nosso experimento será usado o [http://www.isc.org/software/dhcp servidor DHCP desenvolvido pelo ISC]. Para usá-lo devem-se seguir os passos descritos abaixo. | ||

| + | |||

| + | # Instalar o serviço: <syntaxhighlight lang=bash> | ||

| + | apt-get install -y dhcp3-server | ||

| + | </syntaxhighlight> | ||

| + | # Configurar em ''/etc/dhcp/dhcpd.conf'', definindo as configurações globais e as redes onde o servidor DHCP irá ofertar endereços. Apague todo o conteúdo do arquivo original. '''X''' = 4, 5, 6 ou 7 a sua escolha, porém deve ser acordado entre os alunos quem usará cada faixa para não haver duplicação. <syntaxhighlight lang=text> | ||

| + | default-lease-time 600; | ||

| + | max-lease-time 7200; | ||

| + | option subnet-mask 255.255.255.0; | ||

| + | option broadcast-address 192.168.1.255; | ||

| + | option routers 192.168.1.1; | ||

| + | option domain-name-servers 200.135.37.65; | ||

| + | |||

| + | subnet 192.168.1.0 netmask 255.255.255.0 { | ||

| + | range 192.168.1.X1 192.168.1.X5; | ||

| + | } | ||

| + | </syntaxhighlight> | ||

| + | # Editar a interface que vai atender ao DHCP, no exemplo abaixo eth0, se a sua máquina utilizar uma interface diferente de eth0 faça a devida correção, por exemplo, eth1, eth2...: <syntaxhighlight lang=text> | ||

| + | vi /etc/default/isc-dhcp-server | ||

| + | INTERFACES="eth0" </syntaxhighlight> | ||

| + | # Iniciar o servidor DHCP: <syntaxhighlight lang=text> | ||

| + | service isc-dhcp-server restart | ||

| + | </syntaxhighlight> | ||

| + | # Verifique o log no servidor e observe a troca de mensagens entre o cliente e o servidor: <syntaxhighlight lang=text> | ||

| + | tail -f /var/log/syslog </syntaxhighlight> | ||

| + | # Intale e use o utilitário o '''dhclient''' de sua máquina virtual com ambiente gráfico como cliente para testes <syntaxhighlight lang=bash> | ||

| + | apt-get install isc-dhcp-client | ||

| + | dhclient -v eth0 </syntaxhighlight> | ||

| + | # Verifique o log no servidor e observe a troca de mensagens entre o cliente e o servidor. <syntaxhighlight lang=text> | ||

| + | tail -f /var/log/syslog </syntaxhighlight> | ||

| + | # Verifique os aluguéis no seu servidor com: <syntaxhighlight lang=text> | ||

| + | cat /var/lib/dhcp/dhcpd.leases </syntaxhighlight> | ||

| + | # Desafio: fixe um IP para algum cliente seu (por exemplo seu vizinho). | ||

| + | |||

| + | Maiores detalhes sobre esse servidor DHCP: | ||

| + | * [http://manpages.ubuntu.com/manpages/karmic/en/man8/dhcpd.8.html dhcpd - o servidor DHCP] | ||

| + | * [http://manpages.ubuntu.com/manpages/dapper/en/man5/dhcpd.conf.5.html dhcpd.conf - o arquivo de configuração do DHCP] | ||

| + | * [http://manpages.ubuntu.com/manpages/karmic/en/man5/dhcp-options.5.html Opções do protocolo DHCP] | ||

| + | * [http://manpages.ubuntu.com/manpages/dapper/en/man8/dhclient.8.html dhclient - o cliente DHCP] | ||

{{Collapse bottom | Aula 8}} | {{Collapse bottom | Aula 8}} | ||

Edição das 19h36min de 1 de setembro de 2016

Endereço encurtado: http://bit.ly/pji320162

Link cronograma: https://drive.google.com/open?id=1NL4CXMEtKw81K5qVLZCydJ_UR832UxqT38THHOQ4TG4

Diário de aula de PJI - 2016-2 - Prof. Simara Sonaglio

Dados Importantes

Professora: Simara Sonaglio

Email: simara.sonaglio@ifsc.edu.br

Professor: Ederson Torresini

Email: etorresini@ifsc.edu.br

Encontros: quartas e quintas das 18:50 às 22:10 horas.

Diário de aulas

10/08/16: Apresentação da disciplina e discussão do projeto a ser desenvolvido

| Aula 1 |

|---|

|

|

11/08/16: Discussão sobre os itens levantados pelo alunos

| Aula 2 | ||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

17/08/16: Discussão sobre os itens levantados pelo alunos

| Aula 3 |

|---|

|

Memória da aula será acrescentada posteriormente |

18/08/16: ADSL

| Aula 4 |

|---|

|

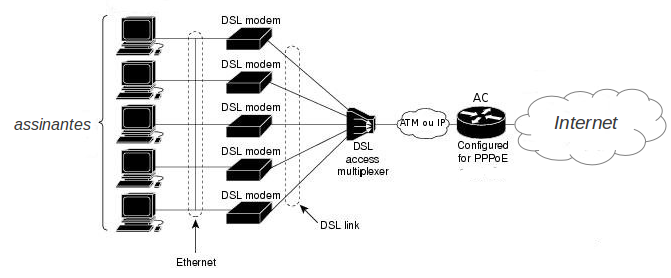

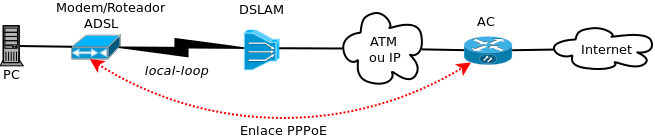

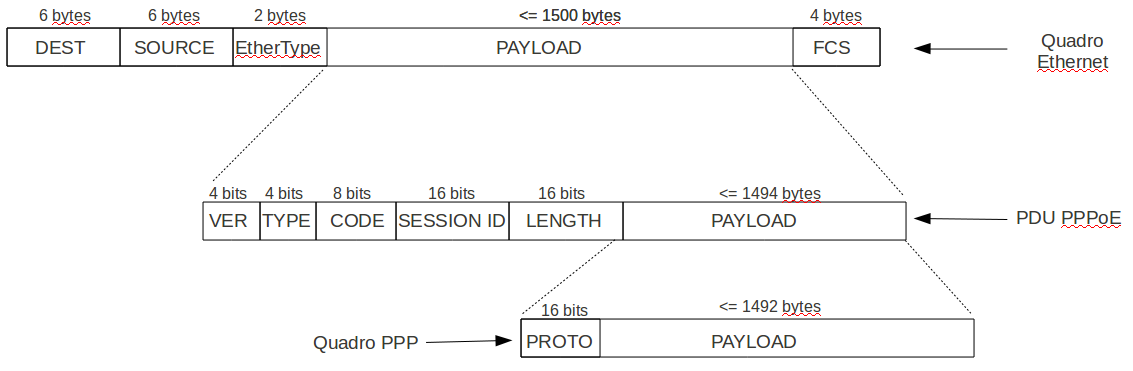

DSL. O Modem pode operar basicamente de duas formas: como roteador ou como bridge. Quando funciona como roteador, o modem possui recursos internos para estabelecer a conexão lógica com o AC. Quando funciona como bridge, os recursos necessários para o estabelecimento de uma conexão lógica devem estar instalados no computador, como o protocolo PPPoE.

A parte da infraestrutura ADSL dentro da rede de dados da operadora inclui equipamentos DSLAM (muitos deles), um ou mais AC e as redes de comunicação para interligá-los. Note-se que quem dá acesso de fato à Internet é o AC. A figura abaixo ilustra esses componentes. O enlace de dados entre o equipamento do assinante e a rede da operadora pode ser feita de diferentes formas. Esse enlace é visto pelo assinante como seu enlace para a Internet - i.e. ele obtém seu endereço IP fornecido pela operadora. Os tipos de enlace de dados ADSL mais usados são:

ATIVIDADE 1

Configurações ADSLCada link ADSL deve ter seu IP dinamicamente configurado, o qual deve ser um IP válido fornecido à equipe pelo provedor (professores). Os seguintes parâmetros dos modems ADSL devem ter estes valores:

ATIVIDADE 2

PPPoE (PPP over Ethernet)

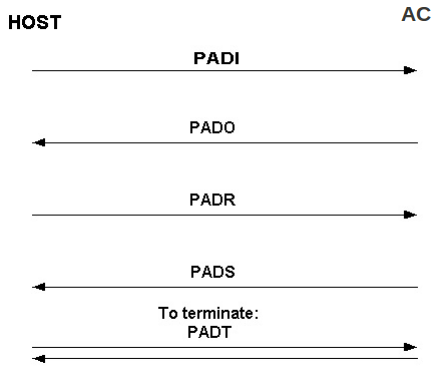

Em um enlace PPPoE um dos nodos é o host (cliente), e o outro o concentrador de acesso (AC, que tem papel de servidor). O estabelecimento do enlace é iniciado pelo host, que procura um AC e em seguida solicita o início do enlace. Esse procedimento é composto por por dois estágios:

ATIVIDADE 3

|

24/08/16: ADSL

| Aula 5 |

|---|

|

Continuação da Aula 4. |

25/08/16: LAN

| Aula 6 |

|---|

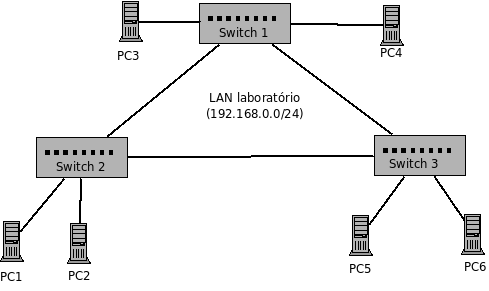

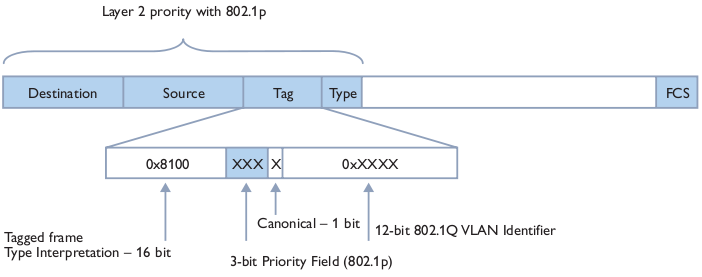

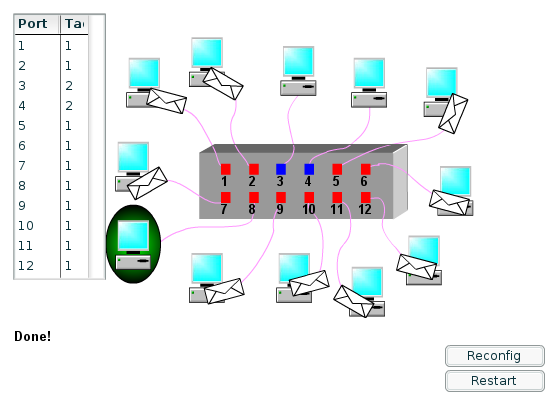

O problema dos ciclos (caminhos fechados) em uma rede local ethernetA interligação acidental de duas portas de um switch cria um ciclo na rede local (loop). Mas isso pode ser feito também de forma intencional, pois em LANs grandes pode ser desejável ter enlaces redundantes, para evitar que a interrupção de um enlace isole parte da rede. A existência de interligações alternativas portanto é algo que pode ocorrer em uma rede local, seja por acidente ou com a finalidade de conferir algum grau de tolerância a falhas na infraestrutura da rede. Um caso em que uma rede possui um ciclo intencionalmente colocado pode ser visto na LAN abaixo: Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa trancaria devido a um efeito chamado de tempestade de broadcasts (broadcast storm). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol, definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa. VLANOs primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adoataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes. Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

|

31/08/16: LAN

| Aula 7 |

|---|

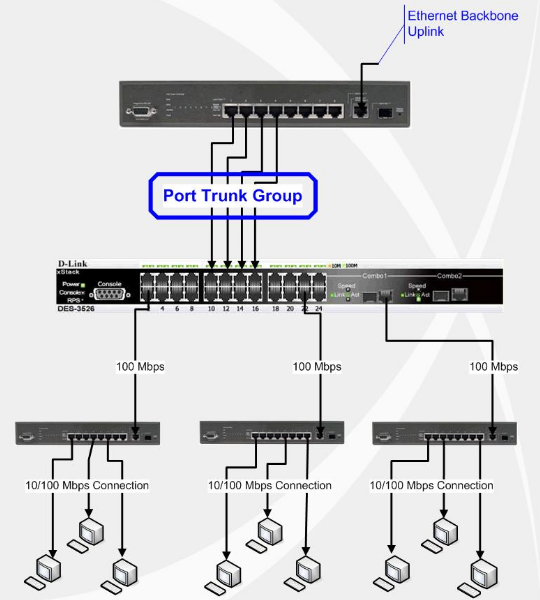

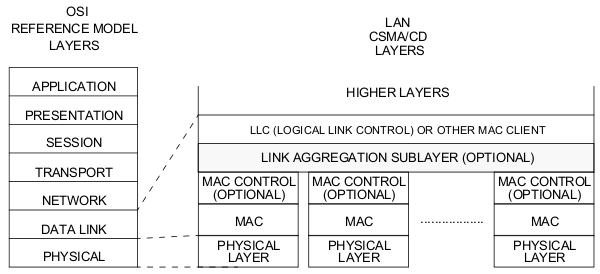

Agregação de enlaceApós implantada é natural que uma rede cresça ou tenha sua topologia alterada. Assim, seu dimensionamento, pensado (espera-se) cuidadosamente durante seu projeto, pode não ser mais o ideal ou mesmo tornar-se inadequado. Isso é particularmente observado nos equipamentos que interligam a rede, tais como switches de núcleo (core switches). Num projeto de uma rede de médio ou grande porte, um ou mais switches de núcleo interligam os demais segmentos da rede. Desta forma, por esses switches potencialmente trafega uma grande quantidade de informação. Se os segmentos de rede forem ampliados, a quantidade de tráfego por esses switches possivelmente aumentará. Dependendo do caso, os enlaces entre esses switches e os segmentos de rede poderiam ficar saturados - isto é, não dariam mais conta da intensidade de tráfego que devem transportar. Nesse caso, uma saída poderia ser aumentar as capacidades desses enlaces. As capacidades de enlaces Ethernet de um switch são determinadas pelas tecnologias por ele suportadas. Isso quer dizer que uma porta de switch tem sua capacidade predefinida, e não há como modificá-la. No entanto, uma forma barata de aumentar a capacidade de enlaces Ethernet é agregar duas ou mais portas de switches para que operem como se fossem uma única porta. Essa técnica tem tanta utilidade que o IEEE (órgão que padroniza diversas tecnologias de camada física e enlace de redes), criou para ele uma norma específica chamada IEEE 802.1AX.

|

01/09/16: DHCP

| Aula 8 |

|---|

|

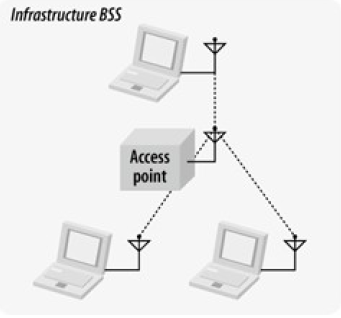

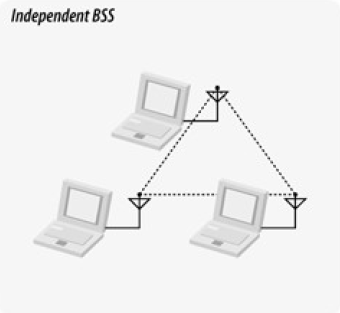

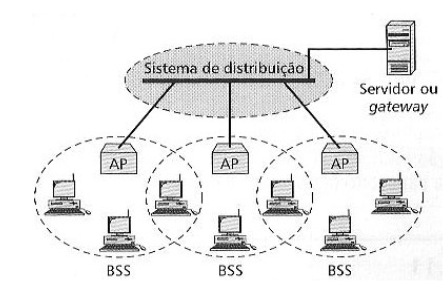

Um conjunto de estações que se comunica via rede sem-fio é chamado de BSS (Basic Station Set) na terminologia IEEE 802.11. Um conjunto de dois ou mais BSS e chama ESS (Extended Station Set), como pode ser visto na figura abaixo:

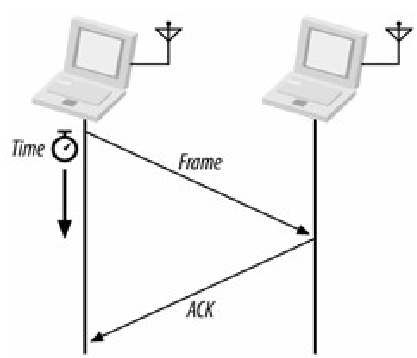

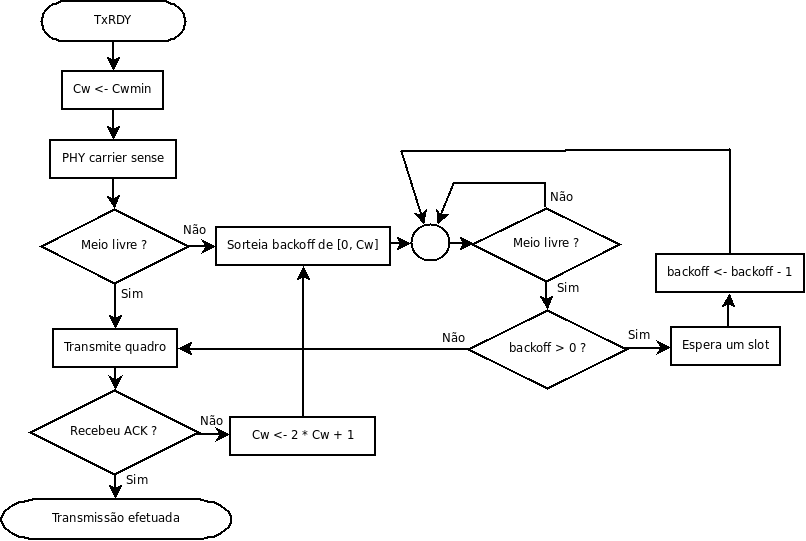

MAC CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance)O CSMA/CA definido na norma IEEE 802.11 implementa um acesso ao meio visando reduzir a chance de colisões. Numa rede sem-fio como essa, não é possível detectar colisões, portanto uma vez iniciada uma transmissão não pode ser interrompida. A detecção de colisões, e de outros erros que impeçam um quadro de ser recebido pelo destinatário, se faz indiretamente com quadros de reconhecimento (ACK). Cada quadro transmitido deve ser reconhecido pelo destinatário, como mostrado abaixo, para que a transmissão seja considerada com sucesso.

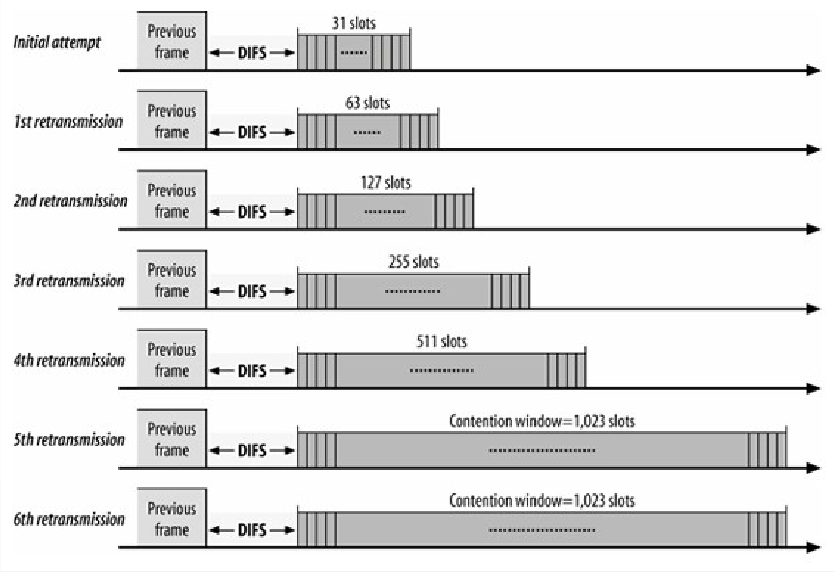

O não recebimento de um ACK desencadeia uma retransmissão, de forma parecida com o procedimento de retransmissão do CSMA/CD ao detectar colisão. Antes de efetuar uma retransmissão, o MAC espera um tempo aleatório denominado backoff (recuo). Esse tempo é sorteado dentre um conjunto de possíveis valores que compõem a Janela de Contenção (Cw - Contention Window), representados no intervalo [0, Cw]. O valor de Cw varia de (15 para IEEE 802.11g e 31 para 802.11b) a (1023), e praticamente dobra a cada retransmissão de um mesmo quadro. A figura abaixo ilustra as janelas de contenção para retransmissões sucessivas.

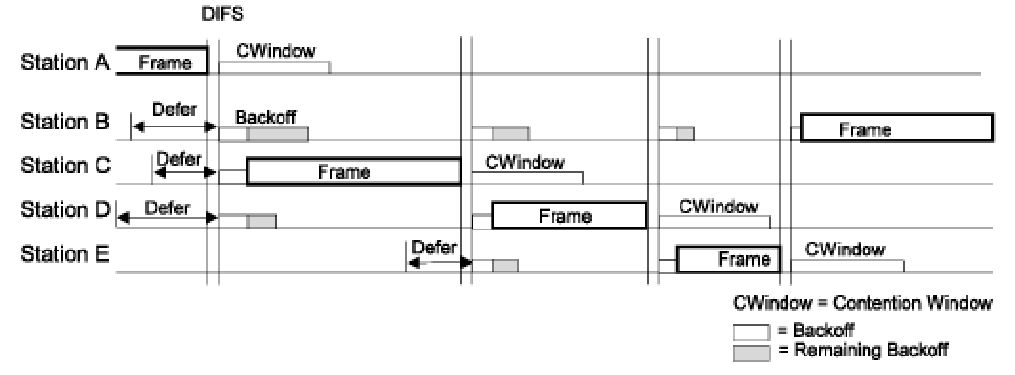

Uma diferença importante com relação ao CSMA/CD se refere ao caso em que uma estação tem um quadro para transmitir, mas encontra o meio ocupado. No CSMA/CD essa estação iria aguardar até que o meio se tornasse ocioso, e então transmitiria imediatamente o quadro. No CSMA/CA, porém, a estação faz obrigatoriamente um backoff assim que o meio se torna livre (usando como valor de Cw). Além disso, se durante a espera do backoff o meio voltar a ficar ocupado, o decremento do backoff é pausado até que o meio fique ocioso novamente. Esses procedimentos têm por objetivo reduzir a chance de colisão nessa situação. Se uma estação estiver aguardando o meio ficar ocioso, há uma boa chance de outra estação estar fazendo a mesma coisa. Se essas estações transmitissem assim que o meio se tornasse ocioso, fatalmente ocorreria uma colisão. Assim, com o CSMA/CA o acesso ao meio por um conjunto de estações ocorreria como mostrado na figura abaixo.

DHCPVer capítulo 31 da apostila. Toda máquina que for participar de uma rede, deve primeiro, ter um endereço IP. Em uma rede pequena (até 20 máquinas), a tarefa de configurar IPs é relativamente simples. Mas em uma rede grande com centenas de máquinas, esta tarefa de endereçamento torna-se trabalhosa. Para facilitar as coisas, foi criado um mecanismo de endereçamento automático de IP para máquinas em uma rede TCP/IP: o DHCP (Dynamic Host Configuration Protocol – Protocolo de configuração de máquinas dinâmico). Um servidor DHCP pode facilitar muito a vida do administrador da rede. Dentre as configurações de serviços que podem ser passadas ao host cliente por dhcp são:

Como podemos observar, tudo o que é necessário para que uma máquina esteja em condições de ingressar em uma rede e usufruir de tudo o que ela possa oferecer, o DHCP se faz útil para sua configuração automática. AtividadeEm nosso experimento será usado o servidor DHCP desenvolvido pelo ISC. Para usá-lo devem-se seguir os passos descritos abaixo.

Maiores detalhes sobre esse servidor DHCP: |