Mudanças entre as edições de "PJI11103-2015-2"

| Linha 2 603: | Linha 2 603: | ||

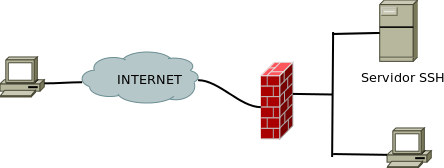

Permite obter acesso remoto a portas de máquinas da rede local através de um acesso SSH que esteja liberado em algum servidor. Através deste servidor é possível alcançar as portas das demais máquinas da rede local. | Permite obter acesso remoto a portas de máquinas da rede local através de um acesso SSH que esteja liberado em algum servidor. Através deste servidor é possível alcançar as portas das demais máquinas da rede local. | ||

| − | <code>ssh usuario@IP-do-servidor-SSH -L porta:IP-de-rede-interna:porta | + | <code>ssh usuario@IP-do-servidor-SSH -L porta:IP-de-rede-interna:porta</syntaxhighlight> |

| − | |||

{{collapse bottom | Util}} | {{collapse bottom | Util}} | ||

Edição das 16h11min de 10 de março de 2016

PJI11103-2015-2

Diário de aula de PJI - 2015-2 - Prof. Simara Sonaglio

Dados Importantes

Professor: Simara Sonaglio

Email: simara.sonaglio@ifsc.edu.br

Atendimento paralelo: terças e quintas das 18 às 19 horas. Local: Lab. Redes II.

- Avaliação

- Avaliações individuais em cada etapa do projeto com conceito numérico: A, B, C e D. Conceito mínimo necessário em cada avaliação: C.

- Avaliação baseada no projeto. Avaliação individual com acesso ao servidor da equipe e com questões relativas aos serviços e configurações do mesmo.

- Um ou mais conceitos D implica na realização da reavaliação: uma única avaliação a ser realizada no último dia de aula.

IMPORTANTE: o direito de recuperar uma avaliação em que se faltou somente existe mediante justificativa reconhecida pela coordenação. Assim, deve-se protocolar a justificativa no prazo de 48 horas, contando da data e horário da avaliação e aguardar o parecer da coordenação.

AVALIAÇÕES

| Avaliação 1 | 142002047-1 | 142002006-4 | 142003381-6 | 142001234-7 | 141000804-5 | 142003354-9 | 142001326-2 | 142006774-5 |

|---|---|---|---|---|---|---|---|---|

| Prova 1 | 9,75 | 5,5 | 10 | 7,75 | 9 | 10 | 8,25 | 9,75 |

| Lista | 10 | 10 | 10 | 9 | 10 | 10 | 10 | 10 |

| Média Av 1 | 9,8 | 6,4 | 10 | 8 | 9,2 | 10 | 8,6 | 9,8 |

| Conceito Av1 | A | C | A | B | A | A | B | A |

| Avaliação 2 | 142002047-1 | 142002006-4 | 142003381-6 | 142001234-7 | 141000804-5 | 142003354-9 | 142001326-2 | 142006774-5 |

|---|---|---|---|---|---|---|---|---|

| DNS e Apache | 9 | 9 | 8 | 10 | 9 | 9 | 8 | 7 |

| FTP e Correio | 10 | 6 | 9 | 8 | 9 | 8 | 8,5 | 8 |

| Prática | 10 | 10 | 10 | 9 | 9 | 9 | 9 | 9 |

| Média Av 2 | 9,67 | 8,33 | 9 | 9 | 9 | 8,67 | 8,5 | 8 |

| Conceito Av2 | A | B | A | A | A | B | B | B |

| Relatório | 142002047-1 | 142002006-4 | 142003381-6 | 142001234-7 | 141000804-5 | 142003354-9 | 142001326-2 | 142006774-5 |

|---|---|---|---|---|---|---|---|---|

| Conceito | B | B | B | B | B | B | B | B |

Plano de Ensino

Diário de aulas

IPs e sub-domínios DNSs destinados às respectivas equipes:

- 200.135.37.121 - prji1.sj.ifsc.edu.br

- 200.135.37.122 - prji2.sj.ifsc.edu.br

- 200.135.37.123 - prji3.sj.ifsc.edu.br

Aula 1 - 06/10/15: Apresentação da disciplina

| Apresentação |

|---|

|

| Revisão dos comandos básicos |

|---|

Objetivo: Revisão dos comandos básicos, familiarização e fixação do conteúdo. Material Auxiliar (Comandos básicos 01) (Comandos básicos 02 ) ( Slides Aula Introdução ao Linux Tulio.)

Editor VI Objetivo: Familiarização com o editor e ser capaz de executar comandos simples, porém úteis para manipulação de arquivos.

|

Aula 2 - 08/10/15: Formatação, instalação e início da configuração do servidor principal

| Formatação, instalação e início da configuração do servidor principal |

|---|

|

O objetivo inicial é instalar e configurar basicamente o sistema operacional na máquina que atuará como principal servidor da rede. Instalando o sistema operacionalAs etapas básicas consistem em:

|

Aula 3 - 13/10/15: Criação de usuários e grupos e permissionamento de arquivos

| Criação de usuários e grupos e permissionamento de arquivos |

|---|

|

Criação de contas de usuários e de grupos, e seu uso para conferir permissões de acesso a arquivos, diretórios e recursos do sistema operacional. Apostila, páginas 61 a 65. Slides Aula Tulio: Slides Aula Usuários, Grupos e Permissões Usuários e gruposUm usuário Linux é uma entidade que possui uma identificação no sistema onde os principais parâmetros são: login, senha, e número de identificação. Estas informações permitem ao Linux controlar como o acesso é garantido aos usuários e o que eles podem fazer depois de obter a permissão de acesso. Um grupo é um conjunto de usuários. Cada grupo também possui identificação única no sistema, um nome e um número. O administradores de sistemas normalmente fazem controle de acesso por meio dos grupos. Um usuário no Linux (e no Unix em geral) é definido pelo seguinte conjunto de informações:

As contas de usuários, que contêm as informações acima, podem ficar armazenadas em diferentes bases de dados (chamadas de bases de dados de usuários). Dentre elas, a mais simples é composta pelo arquivo /etc/passwd: root:x:0:0:root:/root:/bin/bash sshd:x:71:65:SSH daemon:/var/lib/sshd:/bin/false suse-ncc:x:105:107:Novell Customer Center User:/var/lib/YaST2/suse-ncc-fakehome:/bin/bash wwwrun:x:30:8:WWW daemon apache:/var/lib/wwwrun:/bin/false man:x:13:62:Manual pages viewer:/var/cache/man:/bin/bash news:x:9:13:News system:/etc/news:/bin/bash uucp:x:10:14:Unix-to-Unix CoPy system:/etc/uucp:/bin/bash roberto:x:1001:100:Roberto de Matos:/data1/roberto:/bin/bash Acima um exemplo de arquivo /etc/passwd Cada linha desse arquivo define uma conta de usuário no seguinte formato: nome de usuário:senha:UID:GID:Nome completo:Diretório inicial:Shell O campo senha em /etc/passwd pode assumir os valores:

O arquivo /etc/shadow armazena exclusivamente as informações relativas a senha e validade da conta. Nele cada conta possui as seguintes informações:

Um exemplo do arquivo /etc/shadow segue abaixo: root:$2a$05$8IZNUuFTMoA3xv5grggWa.oBUBfvrE4MfgRDTlUI1zWDXGOHi9dzG:13922:::::: suse-ncc:!:13922:0:99999:7::: uucp:*:13922:::::: wwwrun:*:13922:::::: roberto:$1$meoaWjv3$NUhmMHVdnxjmyyRNlli5M1:14222:0:99999:7::: Exercício: quando a senha do usuário roberto irá expirar ? Um grupo é um conjunto de usuários definido da seguinte forma:

Assim como as contas de usuários, os grupos ficam armazenados em bases de dados de usuários, sendo o arquivo /etc/group a mais simples delas: root:x:0: trusted:x:42: tty:x:5: utmp:x:22: uucp:x:14: video:x:33:roberto www:x:8:roberto users:x:100: radiusd:!:108: vboxusers:!:1000: Os membros de um grupo são os usuários que o têm como grupo primário (especificado na conta do usuário em /etc/passwd), ou que aparecem listados em /etc/group. Gerenciamento de usuários e gruposPara gerenciar usuários e grupos podem-se editar diretamente os arquivos /etc/passwd, /etc/shadow e /etc/group, porém existem utilitários que facilitam essa tarefa:

Esses utilitários usam os arquivos /etc/login.defs e /etc/default/useradd para obter seus parâmetros padrão. O /etc/adduser.conf tem o mesmo intuito mas é seta exclusivamente os parâmetros do comando adduser. O arquivo /etc/login.defs contém uma série de diretivas e padrões que serão utilizados na criação das próximas contas de usuários. Seu principal conteúdo é: MAIL_DIR dir # Diretório de e-mail PASS_MAX_DAYS 99999 #Número de dias até que a senha expire PASS_MIN_DAYS 0 #Número mínimo de dias entre duas trocas senha PASS_MIN_LEN 5 #Número mínimo de caracteres para composição da senha PASS_WARN_AGE 7 #Número de dias para notificação da expiração da senha UID_MIN 500 #Número mínimo para UID UID_MAX 60000 #Número máximo para UID GID_MIN 500 #Número mínimo para GID GID_MAX 60000 #Número máximo para GID CREATE_HOME yes #Criar ou não o diretório home Como o login.defs o arquivo /etc/default/useradd contém padrões para criação de contas. Seu principal conteúdo é: GROUP=100 #GID primário para os usuários criados HOME=/home #Diretório a partir do qual serão criados os “homes” INACTIVE=-1 #Quantos dias após a expiração da senha a conta é desativada EXPIRE=AAAA/MM/DD #Dia da expiração da conta SHEL=/bin/bash #Shell atribuído ao usuário. SKEL=/etc/skel #Arquivos e diretórios padrão para os novos usuários. GROUPS=video,dialout CREATE_MAIL_SPOOL=no O /etc/adduser.conf também possui uma série de padrões que funcionam especificamente para o comando adduser: DSHELL=/bin/bash #Shell atribuído ao usuário. DHOME=/home #Diretório a partir do qual serão criados os “homes” SKEL=/etc/skel #Arquivos e diretórios padrão para os novos usuários. FIRST_UID=1000 #Número mínimo para UID LAST_UID=29999 #Número máximo para UID FIRST_GID=1000 #Número mínimo para GID LAST_GID=29999 #Número máximo para GID QUOTAUSER="" #Se o sistema de cotas estiver funcional, pode atribuir quota ao usuário criado. AtividadeEsta parte da atividade cada aluno executa individualmente em sua máquina, fazendo uso da devida máquina virtual (PRJ3).

PermissionamentoHá uma maneira de restringir o acesso aos arquivos e diretórios para que somente determinados usuários possam acessá-los. A cada arquivo e diretório é associado um conjunto de permissões. Essas permissões determinam quais usuários podem ler, e escrever (alterar) um arquivo e, no caso de ser um arquivo executável, quais usuários podem executá-lo. Se um usuário tem permissão de execução para um diretório, significa que ele pode realizar buscas dentro daquele diretório, e não executá-lo como se fosse um programa. Quando um usuário cria um arquivo ou um diretório, o LINUX determina que ele é o proprietário (owner) daquele arquivo ou diretório. O esquema de permissões do LINUX permite que o proprietário determine quem tem acesso e em que modalidade eles poderão acessar os arquivos e diretórios que ele criou. O super-usuário (root), entretanto, tem acesso a qualquer arquivo ou diretório do sistema de arquivos. O conjunto de permissões é dividido em três classes: proprietário, grupo e usuários. Um grupo pode conter pessoas do mesmo departamento ou quem está trabalhando junto em um projeto. Os usuários que pertencem ao mesmo grupo recebem o mesmo número do grupo (também chamado de Group Id ou GID). Este número é armazenado no arquivo /etc/passwd junto com outras informações de identificação sobre cada usuário. O arquivo /etc/group contém informações de controle sobre todos os grupos do sistema. Assim, pode -se dar permissões de acesso diferentes para cada uma destas três classes. Quando se executa ls -l em um diretório qualquer, os arquivos são exibidos de maneira semelhante a seguinte: > ls -l total 403196 drwxr-xr-x 4 odilson admin 4096 Abr 2 14:48 BrOffice_2.1_Intalacao_Windows/ -rw-r--r-- 1 luizp admin 113811828 Out 31 21:28 broffice.org.2.0.4.rpm.tar.bz2 -rw-r--r-- 1 root root 117324614 Dez 27 14:47 broffice.org.2.1.0.rpm.tar.bz2 -rw-r--r-- 1 luizp admin 90390186 Out 31 22:04 BrOo_2.0.4_Win32Intel_install_pt-BR.exe -rw-r--r-- 1 root root 91327615 Jan 5 21:27 BrOo_2.1.0_070105_Win32Intel_install_pt-BR.exe > As colunas que aparecem na listagem são:

O esquema de permissões está dividido em 10 colunas, que indicam se o arquivo é um diretório ou não (coluna 1), e o modo de acesso permitido para o proprietário (colunas 2, 3 e 4), para o grupo (colunas 5, 6 e 7) e para os demais usuários (colunas 8, 9 e 10). Existem três modos distintos de permissão de acesso: leitura (read), escrita (write) e execução (execute). A cada classe de usuários você pode atribuir um conjunto diferente de permissões de acesso. Por exemplo, atribuir permissão de acesso irrestrito (de leitura, escrita e execução) para você mesmo, apenas de leitura para seus colegas, que estão no mesmo grupo que você, e nenhum acesso aos demais usuários. A permissão de execução somente se aplica a arquivos que podem ser executados, obviamente, como programas já compilados ou script shell. Os valores válidos para cada uma das colunas são os seguintes:

A permissão de acesso a um diretório tem outras considerações. As permissões de um diretório podem afetar a disposição final das permissões de um arquivo. Por exemplo, se o diretório dá permissão de gravação a todos os usuários, os arquivos dentro do diretório podem ser removidos, mesmo que esses arquivos não tenham permissão de leitura, gravação ou execução para o usuário. Quando a permissão de execução é definida para um diretório, ela permite que se pesquise ou liste o conteúdo do diretório. A modificação das permissões de acesso a arquivos e diretórios pode ser feita usando-se os utilitários:

Há também o utilitário umask, que define as permissões default para os novos arquivos e diretórios que um usuário criar. Esse utilitário define uma máscara (em octal) usada para indicar que permissões devem ser removidas. Exemplos:

|

Aula 4 - 15/10/15: Permissionamento de arquivos

| Permissionamento de arquivos |

|---|

Atividade

|

Aula 5 - 20/10/15: SSH

| SSH |

|---|

|

Ver capítulo 33 da apostila. Gabarito do roteiro Gabarito. Habilitando acesso remoto com SSHEm informática, o Secure Shell ou SSH é, simultaneamente, um programa de computador e um protocolo de rede que permite a conexão com outro computador na rede, de forma a executar comandos de uma máquina remota. Possui as mesmas funcionalidades do TELNET, com a vantagem da conexão entre o cliente e o servidor ser criptografada, ou seja, mais segura. O SSH faz parte da suíte de protocolos TCP/IP que torna segura a administração remota de um servidor Linux/Unix. O scp (Secure Copy) é uma maneira segura de fazer cópias de arquivos e diretórios usando o protocolo SSH. AtividadeAtividade individual, cada aluno em sua máquina virtual (PRJ)

vi /etc/hosts.allow sshd: 192.168.X.X vi /etc/hosts.deny sshd: ALL |

Aula 6 - 22/10/15: Configurações no servidor

| Configurações no servidor |

|---|

Configuração básica da interface de rede do servidorVer capítulo 22 da apostila.

|

Aula 7 - 27/10/15: Interfaces de rede e rotas estáticas

| Interfaces de rede e rotas estáticas |

|---|

|

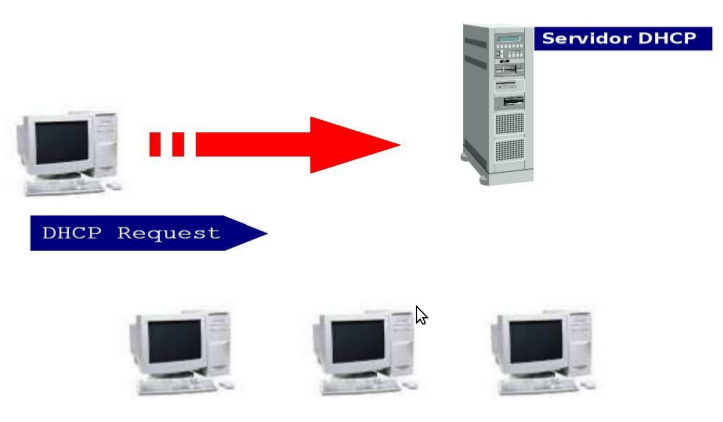

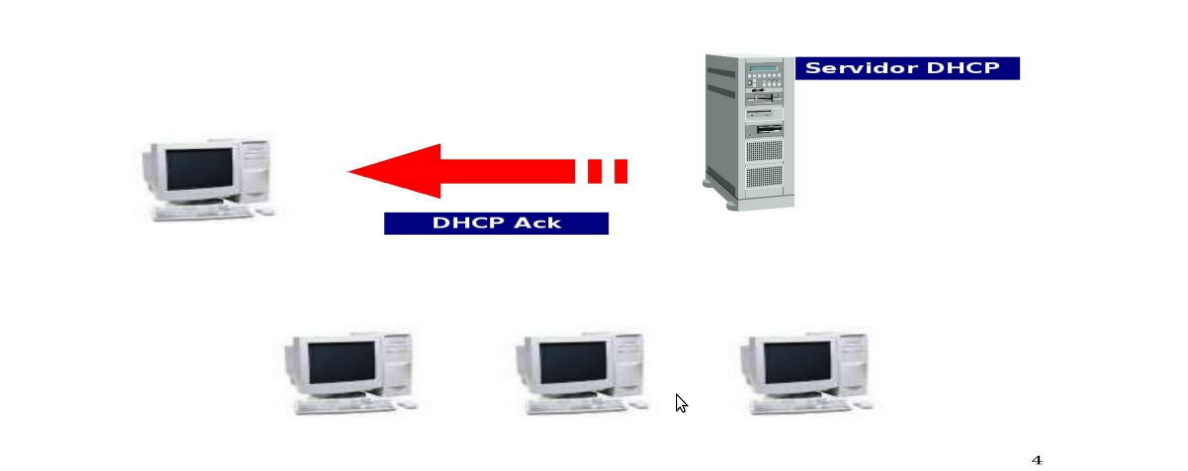

Apostila, capítulo 22. Para adicionarmos uma máquina à rede é obrigatória a configuração de no mínimo os seguintes parâmetros: endereço ip, máscara de rede. Com estes dois parâmetros a máquina já se comunica com outras máquinas da rede local. Para uma configuração completa é necessário configurarmos ainda o nome de máquina, o servidor de nomes (DNS) e o roteador padrão (default gateway). Todos estes parâmetros de rede podem ser configurados estaticamente ou por meio de um servidor DHCP (dinamicamente). No caso de servidores de rede é praticamente obrigatório, para alguns serviços é obrigatório, que a configuração seja estática. Para a maioria dos clientes a configuração clássica é como cliente DHCP. Nesta aula iremos nos concentrar na configuração estática de rede. Interface de rede é qualquer dispositivo (físico ou lógico) capaz de transmitir e receber datagramas IP. Interfaces de rede ethernet são o exemplo mais comum, mas há também interfaces PPP (seriais), interfaces tipo túnel e interfaces loopback. De forma geral, essas interfaces podem ser configuradas com um endereço IP e uma máscara de rede, e serem ativadas ou desabilitadas. Em sistemas operacionais Unix a configuração de interfaces de rede se faz com o programa ifconfig: Para mostrar todas as interfaces: root@gerencia:~> ifconfig -a

dsl0 Link encap:Point-to-Point Protocol

inet addr:189.30.70.200 P-t-P:200.138.242.254 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1492 Metric:1

RX packets:34260226 errors:0 dropped:0 overruns:0 frame:0

TX packets:37195398 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:3

RX bytes:19484812547 (18582.1 Mb) TX bytes:10848608575 (10346.0 Mb)

eth1 Link encap:Ethernet HWaddr 00:19:D1:7D:C9:A9

inet addr:192.168.1.100 Bcast:192.168.1.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:37283974 errors:0 dropped:0 overruns:0 frame:0

TX packets:42055625 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:20939614658 (19969.5 Mb) TX bytes:18284980569 (17437.9 Mb)

Interrupt:16 Base address:0xc000

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:273050 errors:0 dropped:0 overruns:0 frame:0

TX packets:273050 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:21564572 (20.5 Mb) TX bytes:21564572 (20.5 Mb)

root@gerencia:~>

Para configurar uma interface de rede (que fica automaticamente ativada): root@gerencia:~> ifconfig eth1 192.168.1.100 netmask 255.255.255.0

Os scripts ifup e ifdown servem para ativar ou parar interfaces específicas, fazendo todas as operações necessárias para isto: # Desativam e ativam todas as interfaces de rede

ifdown -a && ifup -a

Ao se configurar uma interface de rede, cria-se uma rota automática para a subrede diretamente acessível via aquela interface. Isto se chama roteamento mínimo. root@gerencia:~> ifconfig eth1 192.168.10.0 netmask 255.255.0.0

root@gerencia:~> netstat -rn (ou: route -n)

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

192.168.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth1

127.0.0.0 0.0.0.0 255.0.0.0 U 0 0 0 lo

root@gerencia:~>

Pode-se associar mais de um endereço a uma mesma interface de rede. Isto se chama IP alias: root@gerencia:~> ifconfig eth1:0 192.168.1.110 netmask 255.255.255.0

root@gerencia:~> ifconfig eth1:1 192.168.2.100 netmask 255.255.255.0

root@gerencia:~> ifconfig -a

eth1 Link encap:Ethernet HWaddr 00:19:D1:7D:C9:A9

inet addr:192.168.1.100 Bcast:192.168.1.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:37295731 errors:0 dropped:0 overruns:0 frame:0

TX packets:42068558 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:20942258027 (19972.0 Mb) TX bytes:18294794452 (17447.2 Mb)

Interrupt:16 Base address:0xc000

eth1:0 Link encap:Ethernet HWaddr 00:19:D1:7D:C9:A9

inet addr:192.168.1.110 Bcast:192.168.1.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

Interrupt:16 Base address:0xc000

eth1:1 Link encap:Ethernet HWaddr 00:19:D1:7D:C9:A9

inet addr:192.168.2.100 Bcast:192.168.2.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

Interrupt:16 Base address:0xc000

root@gerencia:~>

Configuração no bootTodo sistema operacional possui alguma forma de configurar suas interfaces de rede, para que sejam automaticamente ativadas no boot com seus endereços IP. Por exemplo, em sistemas Linux Ubuntu (descrito em maiores detalhes em seu manual online). A configuração de rede se concentra no arquivo /etc/network/interfaces: # This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo eth1

iface lo inet loopback

address 127.0.0.1

netmask 255.0.0.0

# a interface ethernet eth1

iface eth1 inet static

address 192.168.1.100

netmask 255.255.255.0

gateway 192.168.1.254

dns-nameservers 200.135.37.65

# apelido para eth1

iface eth1:0 inet static

address 192.168.5.100

netmask 255.255.255.0

Para ativar, desativar ou recarregar as configurações de todas as interfaces de rede: # Desativam e ativam todas as interfaces de rede

ifdown -a && ifup -a

Roteadores e Rotas estáticasVer capítulo 23 da apostila. Um roteador, por definição, é um equipamento com no mínimo duas interfaces de rede que encaminha os pacotes oriundos de uma das interfaces à outra, de acordo com regras pré-definidas. No mercado existem roteadores com uma interface ethernet e uma, duas ou três interfaces WAN (Wide Area Network), normalmente utilizados para conexão da rede local com a internet. Existem também ou chamados modem/router que, além de roteadores, são modens e são comumente usados para conexão ADSL. O roteamento é o processo de encaminhar pacotes entre redes conectadas. Para redes baseadas em TCP/IP, o roteamento faz parte do protocolo IP e é usado em combinação com outros serviços de protocolo de rede para fornecer recursos de encaminhamento entre hosts localizados em segmentos de rede diferentes em uma rede maior baseada em TCP/IP. Ele é sem dúvida um dos principais serviços (protocolos) da rede TCP/IP, já que é por meio dele que é possível um pacote originado na Brasil chegar rapidamente ao Japão, por exemplo. Uma máquina Linux, com duas ou mais interfaces de rede, também pode funcionar como um roteador. Esta pode ser uma opção interessante se desejarmos criar sub-redes na instituição e obrigatória na implementação de um firewall transparente. O roteamento estático trabalha com uma tabela que é lida linha-a-linha de tal modo que quando for encontrada uma regra que atenda a "demanda", o sistema pára imediatamente e encaminha a informação por esta regra. Rotas estáticas podem ser adicionadas a uma tabela de roteamento. Nos sistemas operacionais Unix, usa-se o programa route: # adiciona uma rota para a rede 10.0.0.0/24 via o gateway 192.168.1.254

route add -net 10.0.0.0 netmask 255.255.255.0 gw 192.168.1.254

# adiciona uma rota para a rede 172.18.0.0/16 via a interface PPP pp0

route add -net 172.18.0.0 netmask 255.255.0.0 dev ppp0

# adiciona a rota default via o gateway 192.168.1.254

route add -net default gw 192.168.1.254

# adiciona uma rota para o host 192.168.1.101 via o gateway 192.168.1.253

route add -host 192.168.1.101 gw 192.168.1.253

Para configurar a máquina para repassar pacotes entre as interfaces (rotear) deve-se setar o bit do ip_forward, com o comando: echo 1 > /proc/sys/net/ipv4/ip_forward A tabela de rotas pode ser consultada com o programa netstat: root@gerencia:~> netstat -rn

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

10.0.0.0 192.168.1.254 255.255.255.0 U 0 0 0 eth1

192.168.1.101 192.168.1.253 255.255.255.0 UH 0 0 0 eth1

172.18.0.0 0.0.0.0 255.255.0.0 U 0 0 0 ppp0

192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

127.0.0.0 0.0.0.0 255.0.0.0 U 0 0 0 lo

0.0.0.0 192.168.1.254 0.0.0.0 U 0 0 0 eth1

Rotas podem ser removidas também com route: # remove a rota para 10.0.0.0/24

route delete -net 10.0.0.0 netmask 255.255.255.0

# remove a rota para o host 192.168.1.101

route delete -host 192.168.1.101

Coleta e análise de tráfegoUma ferramenta básica de análise de tráfego de rede faz a coleta das PDUs por interfaces de rede, revelando as informações nelas contidas. Dois programas bastante populares para essa finalidade são:

Outros programas úteis (ou ao menos interessantes):

AtividadeA) Configurar interface de rede

B) Coleta de tráfego

C) Tabelas estáticas de roteamento

|

Aula 8 - 29/10/15: Interfaces de rede e rotas estáticas

| Interfaces de rede e rotas estáticas |

|---|

AtividadeA) Configurar interface de rede

B) Coleta de tráfego

C) Tabelas estáticas de roteamento

|

Aula 9 - 03/11/15: NAT e DHCP

| NAT e DHCP |

|---|

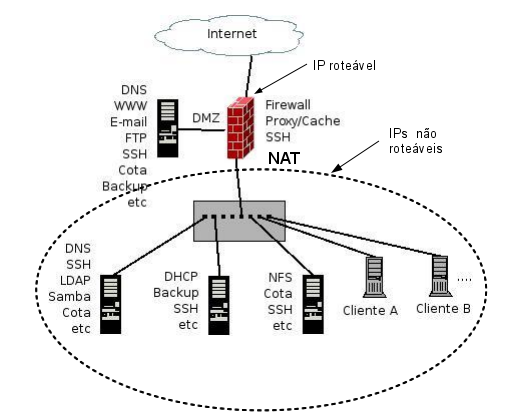

NATA tradução de endereço de rede (NAT - Network Address Translation), proposta pela RFC 1631 em 1994, é uma função de rede criada para contornar o problema da escassez de endereços IP. Com a explosão no crescimento da Internet, e o mau aproveitamento dos endereços IP (agravado pelo endereçamento hierárquico), percebeu-se que o esgotamento de endereços poderia ser logo alcançado a não ser que algumas medidas fossem tomadas. Esse problema somente seria eliminado com a reformulação do protocolo IP, de forma a aumentar o espaço de endereços, que resultou na proposta do IPv6 em 1998. Porém no início dos anos 1990 a preocupação era mais imediata, e pensou-se em uma solução provisória para possibilitar a expansão da rede porém reduzindo-se a pressão por endereços IP. O NAT surgiu assim como uma técnica com intenção de ser usada temporariamente, enquanto soluções definitivas não se consolidassem. Ainda hoje NAT é usado em larga escala, e somente deve ser deixado de lado quando IPv6 for adotado mundialmente (o que deve demorar). NAT parte de um princípio simples: endereços IP podem ser compartilhados por nodos em uma rede. Para isto, usam-se endereços IP ditos não roteáveis (também chamados de inválidos) em uma rede, sendo que um ou mais endereços IP roteáveis (válidos) são usados na interface externa roteador que a liga a Internet. Endereços não roteáveis pertencem às subredes 10.0.0.0/8, 192.168.0.0/16 e 172.16.0.0/12, e correspondem a faixas de endereços que não foram alocados a nenhuma organização e, portanto, não constam das tabelas de roteamento dos roteadores na Internet. A figura abaixo mostra uma visão geral de uma rede em que usa NAT: Para ser possível compartilhar um endereço IP, NAT faz mapeamentos (IP origem, port origem, protocolo transporte) -> (IP do NAT, port do NAT, , protocolo transporte), sendo protocolo de transporte TCP ou UDP. Assim, para cada par (IP origem, port origem TCP ou UDP) o NAT deve associar um par (IP do NAT, port do NAT TCP ou UDP) (que evidentemente deve ser único). Assim, por exemplo, se o roteador ou firewall onde ocorre o NAT possui apenas um endeerço IP roteável, ele é capaz em tese de fazer até 65535 mapeamentos para o TCP (essa é a quantidade de ports que ele pode possui), e o mesmo para o UDP. Na prática é um pouco menos, pois se limitam os ports que podem ser usados para o NAT. Note que o NAT definido dessa forma viola a independência entre camadas, uma vez que o roteamento passa a depender de informação da camada de transporte. NAT no LinuxVer capítulo 35, seção 4, da apostila. O NAT no Linux se configura com iptables. As regras devem ser postas na tabela nat, e aplicadas a chain POSTROUTING, como no seguinte exemplo: iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j MASQUERADE ;Habilita o NAT

iptables -t nat -L ;Lista as atuais regras da tabela NAT

A regra acima faz com que todo o tráfego originado em 192.168.1.0/24, e que sai pela interface eth0 deve ser mascarado com o endereço IP dessa interface. Esta regra diz o seguinte: todos os pacotes que passarem (POSTROUTING) por esta máquina com origem de 192.168.1.0/24 e sairem pela interface eth0 serão mascarados, ou seja sairão desta máquina com o endereço de origem como sendo da eth0. O alvo MASQUERADE foi criado para ser usado com links dinâmicos (tipicamente discados ou ADSL), pois os mapeamentos se perdem se o link sair do ar. AtividadeD) NAT

|

Aula 10 - 05/11/15: Lista de exercícios

| Lista de exercícios |

|---|

|

Entregar em: 10/11/2015 |

Aula 11 - 10/11/15: DNS

| DNS | ||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

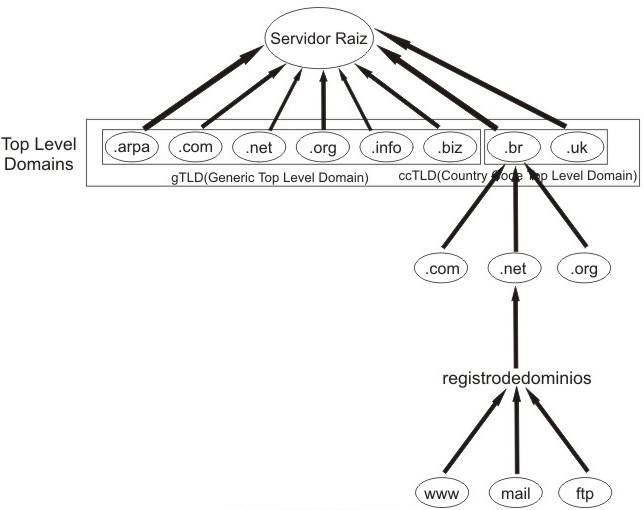

Ver capítulo 25 da apostila. DNS (Domain Name System) é uma base de dados distribuída e hierárquica. Nela se armazenam informações para mapear nomes de máquinas da Internet para endereços IP e vice-versa, informação para roteamento de email, e outros dados utilizados por aplicações da Internet. A informação armazenada no DNS é identificada por nomes de domínio que são organizados em uma árvore, de acordo com as divisões administrativas ou organizacionais. Cada nodo dessa árvore, chamado de domínio, possui um rótulo. O nome de domínio de um nodo é a concatenação de todos os rótulos no caminho do nodo até a raiz. Isto é representado como uma string de rótulos listados da direita pra esquerda e separados por pontos (ex: ifsc.edu.br, sj.ifsc.edu.br). Um rótulo precisa ser único somente dentro do domínio pai a que pertence. Por exemplo, um nome de domínio de uma máquina no IFSC pode ser mail.ifsc.edu.br., em que o "." (último) significa o root level domain .br é o domínio do topo da hierarquia (no Brasil feito em [1])ao qual mail.sj.ifsc.edu.br pertence. .ifsc.edu é um subdomínio de .br., e mail o nome da máquina em questão. Por razões administrativas, o espaço de nomes é dividido em áreas chamadas de zonas, cada uma iniciando em um nodo e se estendendo para baixo para os nodos folhas ou nodos onde outras zonas iniciam. Os dados de cada zona são guardados em um servidor de nomes, que responde a consultas sobre uma zona usando o protocolo DNS. Clientes buscam informação no DNS usando uma biblioteca de resolução (resolver library), que envia as consultas para um ou mais servidores de nomes e interpreta as respostas. (tirado do manual do BIND9) Ver também o livro sobre DNS e BIND da O'Reilly. Registros DNSCada rótulo na hierarquia DNS possui um conjunto de informações associadas a si. Essas informações são guardas em registros de diferentes tipos, dependendo de seu significado e propósito. Cada consulta ao DNS retorna assim as informações do registro pedido associado ao rótulo. Por exemplo, para ver o registro de endereço IP associado a www.ifsc.edu.br pode-se executar esse comando (o resultado teve alguns comentários removidos): root@freeman:~$ dig sj.ifsc.edu.br mx

;; QUESTION SECTION:

;sj.ifsc.edu.br. IN MX

;; ANSWER SECTION:

sj.ifsc.edu.br. 3600 IN MX 10 hendrix.sj.ifsc.edu.br.

;; AUTHORITY SECTION:

sj.ifsc.edu.br. 3600 IN NS ns.pop-udesc.rct-sc.br.

sj.ifsc.edu.br. 3600 IN NS ns.pop-ufsc.rct-sc.br.

sj.ifsc.edu.br. 3600 IN NS hendrix.sj.ifsc.edu.br.

;; ADDITIONAL SECTION:

hendrix.sj.ifsc.edu.br. 3600 IN A 200.135.37.65

ns.pop-ufsc.rct-sc.br. 11513 IN A 200.135.15.3

ns.pop-udesc.rct-sc.br. 37206 IN A 200.135.14.1

Cada uma das informações acima mostra um determinado registro e seu conteúdo, como descrito na tabela abaixo:

Obs: TTL (Time To Live) é o tempo de validade (em segundos) da informação retornada do servidor de nomes, e classe é o tipo de endereço (no caso IN equivale a endereços Internet). Os tipos de registros mais comuns são:

Uma zona assim é composta de um conjunto de registros com todas as informações dos domínios nela contidos. O conteúdo de uma zona, contendo o domínio example.com, pode ser visualizado abaixo: $TTL 86400

@ IN SOA ns1.example.com. hostmaster.example.com. (

2002022401 ; serial

10800 ; refresh

15 ; retry

604800 ; expire

10800 ; minimum

)

IN NS ns1.example.com.

IN NS ns2.smokeyjoe.com.

IN MX 10 mail.another.com.

IN TXT "v=spf1 mx -all"

ns1 IN A 192.168.0.1

www IN A 192.168.0.2

ftp IN CNAME www.example.com.

bill IN A 192.168.0.3

fred IN A 192.168.0.4

A primeira linha ($TTL) Indica o tempo que os registros permanecem no cache do DNS sem atualização e é obrigatória, normalmente é dada em segundos, mas pode ser dada em horas, dias, semanas. SOA – é o preâmbulo, o início da configuração da zona de domínio, contém inicialmente o nome da zona (representado por um sinal de @ o que equivale ao nome da zona de domínio ou seja debian.com.br) a diferença de usar o arroba é que ele será repetido automaticamente nas demais linhas caso não seja informado outro nome de zona, depois a sigla IN indicando que se refere a Internet, a sigla SOA indicando que se trata do início do documento, o nome do servidor primário DNS e o e-mail do administrador. Em resumo um registro de recurso é uma tupla (linha) contendo 5 campos, sendo que alguns podem ser omitidos, seguem a seguinte ordem: Domain Name Informa o domínio ao qual o registro se aplica, existem muitos registros para cada domínio, e cada cópia do banco de dados armazena informações sobre vários domínios, esse campo é a chave de pesquisa primária utilizada para atender às consultas Time_to_live indica a estabilidade do registro, é dado em segundos Class caso esteja relacionado a internet seu valor será sempre IN Type informa o tipo de registro, dentre os mais importantes podemos os que aparecem na segunda tabela. Depois há uma série de números, que obrigatoriamente devem ser informados, esses números indicam respectivamente: O número de série da zona de domínio, normalmente iniciando com o ano, seguido do mês, dia e um número sequencial qualquer. Período de refresh para servidores slave. Período de espera até uma nova tentativa de refresh em caso de erro. Período de expiração para servidores slave e TTL default para os RR que não possuem valor especificado. em seguida informamos os nameservers que o servidor de DNS primário irá armazenar, informamos no arquivo em questão o ns1.debian.com.br. e o ns2.debian.com.br. Informamos também um registro do tipo MX (Mail Exchanger) com prioridade 10 (quanto menor o número da prioridade maior será a prioridade dada ao servidor de e-mail no recebimento de e-mails). E por último foram feitas as associações entre nameserver e seus respectivos IP’s. Comando útilComando para recarregar os arquivos de configuração e zonas: rndc reload

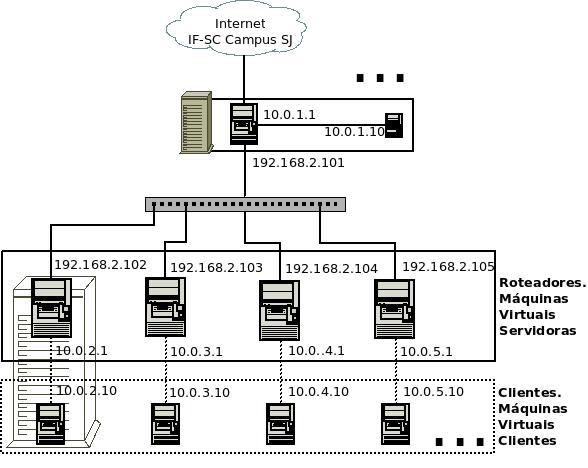

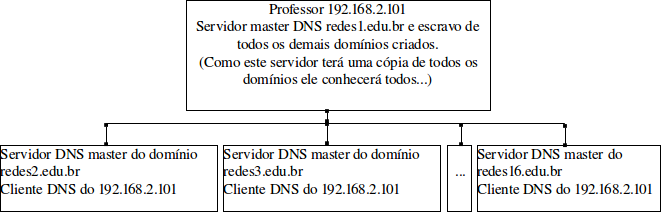

AtividadeO objetivo é montar a seguinte estrutura: Vamos configurar e testar um servidor DNS. Para tanto montaremos a estrutura indicada no diagrama, onde cada máquina será um servidor DNS, com um domínio próprio e, ao mesmo tempo, será cliente do servidor DNS da máquina 192.168.2.101. Esta, por sua vez, será servidor: um servidor master do domínio redes.edu.br e servidor escravo, recebendo automaticamente uma cópia das zonas dos servidores masters, de todos os demais domínios criados. Esta, será também a única máquina com servidor DNS com zona reversa. Sendo assim todos os domínios, diretos e reversos, serão visíveis por meio deste servidor.

|

Aula 12 - 12/11/15: Revisão e Lista de exercícios

| Revisão e Lista de exercícios |

|---|

|

Entregar em: 17/11/2015 |

Aula 13 - 17/11/15: Avaliação e Apache

| Avaliação e Apache |

|---|

|

ApacheVer capítulo 26 da apostila. O servidor Apache (Apache server) é o mais bem sucedido servidor web livre. Foi criado em 1995 por Rob McCool, então funcionário do NCSA (National Center for Supercomputing Applications), Universidade de Illinois. Ele descende diretamente do NCSA httpd, um servidor web criado e mantido por essa organização. Seu nome vem justamente do reaproveitamento do NCSA httpd (e do fator de tê-lo tornado modular) fazendo um trocadilho com a expressão "a patchy httpd (um httpd remendável). Para ter ideia de sua popularidade, em maio de 2010, o Apache serviu aproximadamente 54,68% de todos os sites e mais de 66% dos milhões de sites mais movimentados. O servidor é compatível com o protocolo HTTP versão 1.1. Suas funcionalidades são mantidas através de uma estrutura de módulos, podendo inclusive o usuário escrever seus próprios módulos — utilizando a API do software. É disponibilizado em versões para os sistemas Windows, Novell Netware, OS/2 e diversos outros do padrão POSIX (Unix, GNU/Linux, FreeBSD, etc). Um servidor web é capaz de atender requisições para transferência de documentos. Essas requisições são feitas com o protocolo HTTP (HyperText Transfer Protocol), e se referem a documentos que podem ser de diferentes tipos. Uma requisição HTTP simples é mostrada abaixo: GET / HTTP/1.1 Host: www.ifsc.edu.br

Para o servidor Web, os principais componentes de uma requisição HTTP são o método HTTP a executar e o localizador do documento a ser retornado (chamado de URI - Uniform Resource Indicator). No exemplo acima, a requisição pede o método GET aplicado à URI /. O resultado é composto do status do atendimento, cabeçalhos informativos e o conteúdo da resposta. No exemplo, o status é a primeira linha (HTTP/1.1 200 OK), com os cabeçalhos logo a seguir. Os cabeçalhos terminam ao aparecer uma linha em branco, e em seguida vem o conteúdo (ou corpo) da resposta. Todo documento possui um especificador de tipo de conteúdo, chamado de Internet media Type. O cabeçalho de resposta Content-type indica o media type, para que o cliente HTTP (usualmente um navegador web) saiba como processá-lo. No exemplo acima, o documento retornado é do tipo text/html, o que indica ser um texto HTML. Outros possíveis media types são: text/plain (texto simples), application/pdf (um texto PDF), application/x-gzip (um conteúdo compactado com gzip). Um documento no contexto do servidor web é qualquer conteúdo que pode ser retornado como resposta a uma requisição HTTP. No caso mais simples, um documento corresponde a um arquivo em disco, mas também podem ser gerados dinamicamente. Existem diversas tecnologias para gerar documentos, tais como PHP, JSP, ASP, CGI, Python, Perl, Ruby, e possivelmente outras. Todas se caracterizam por uma linguagem de programação integrada intimamente ao servidor web, obtendo dele informação sobre como gerar o conteúdo da resposta. Atualmente, boa parte dos documentos que compõem um site web são gerados dinamicamente, sendo PHP, JSP e ASP as tecnologias mais usadas. Informações gerais sobre Apache no Ubuntu

Uma configuração básicaO servidor Apache precisa de algumas informações básicas para poder ativar um site:

No exemplo abaixo, define-se um servidor WWW chamado www.prj.edu.br, que atende requisições no ports 8080.

|

Aula 14 - 19/11/15: Apache

| Apache |

|---|

|

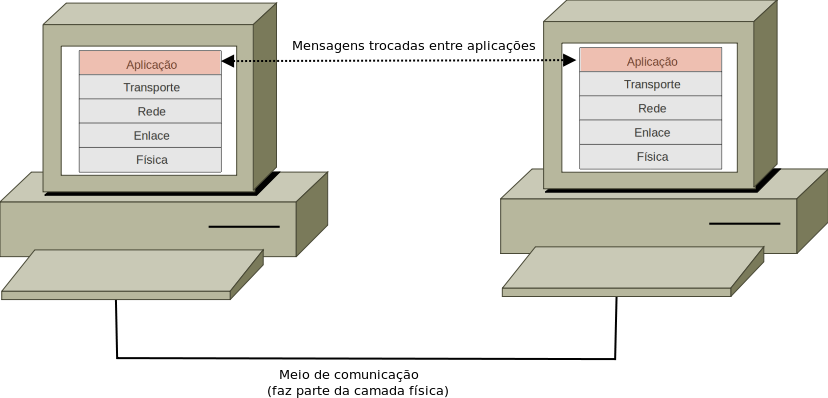

Na arquitetura de redes da Internet, são as aplicações que se comunicam, gerando dados no transmissor e consumindo-os no receptor.

Aplicações são processos que se comunicam através da rede (lembre lá de ICO que processos são programas em execução). Exemplos de aplicações são navegadores web (Firefox, Chrome) e bate-papo (Skype, GTalk). A comunicação pode ser feita de diferentes formas, de acordo com o modelo de comunicação adotado pela aplicação em questão. O modelo de comunicação define o papel de cada participante da comunicação, e por consequência acaba determinando como a comunicação acontece (quem a inicia, quando se transmitem e recebem mensagens). Três modelos conhecidos são:

Cada aplicação usa diretamente os serviços da camada de transporte, e indiretamente os de camadas inferiores. Assim, para uma aplicação é a camada de transporte que envia e recebe suas mensagens. Como visto na aula passada, um serviço importante da camada de transporte é classificar e separar os pacotes recebidos de acordo com a aplicação que deve recebê-los, e para isso se um número chamado de port. O número de port pode ser entendido como um endereçador de aplicações dentro de um mesmo host. Vimos também que a camada de transporte na Internet apresenta dois protocolos, e ambos usam números de port para separar os pacotes de acordo com a comunicação que os contém:

O estudo das aplicações da Internet inicia com WWW, que foi responsável por popularizar a Internet nos anos 90 e ainda é a aplicação mais difundida e acessada. WWW e protocolo HTTPWWW (World Wide Web) é um sistema de documentos em hipermidia que são ligados e acessados na Internet (FONTE: Wikipedia). Tendo início em 1990 como uma aplicação experimental desenvolvida por Tim Berners-Lee, que então trabalhava no CERN, na Suíça, em pouco tempo caiu no gosto de demais usuários e se difundiu. WWW se tornou tão popular que para muitos passou a ser sinônimo de Internet (equivocadamente). Por trás da sua rápida aceitação há um protocolo de aplicação simples e funcional, além claro do modelo de informação em hipermidia que agradou as pessoas. Se o WWW é um sistema de documentoshipermidia online mantido de forma distribuída na Internet, o protocolo HTTP (Hypertext Transfer Protocol) é o protocolo usado para acessá-los. Esse protocolo segue o modelo cliente-servidor, e as comunicações são feitas com mensagens de pedido e resposta. Um cliente (navegador web) envia uma mensagem HTTP de pedido a um servidor web, que a responde com uma mensagem de resposta contendo o conteúdo solicitado. O protocolo HTTP usa o protocolo TCP para transmitir suas mensagens. Mensagens de pedido HTTPMensagens HTTP de pedido possuem a seguinte estrutura: Método URI HTTP/versão_do_protocolo

Cabeçalho1: valor do cabeçalho1

Cabeçalho2: valor do cabeçalho2

Cabeçalho3: valor do cabeçalho3

CabeçalhoN: valor do cabeçalhoN

corpo da mensagem

A primeira linha usa o campo método para indicar o tipo de pedido a ser realizado. O método HTTP pode ser entendido como um comando a ser realizado pelo servidor. Os métodos mais comuns são:

O campo URI (Uniform Resource Indicator) identifica o documento que o servidor deve acessar. Ele se aparenta com um caminho de arquivo (pathname), porém possui algumas extensões para poder enviar informação adicional. Os cabeçalhos servem para complementar o pedido, informando ao servidor mais detalhes sobre o que está sendo requisitado. Por fim, o corpo da mensagem é opcional, podendo conter dados a serem enviados ao servidor quando necessário. Tendo entendido os componentes de um pedido HTTP, segue abaixo um exemplo de uma requisição real (note que ela não possui corpo de mensagem): GET /wiki/ HTTP/1.1

Host: wiki.sj.ifsc.edu.br

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:20.0) Gecko/20100101 Firefox/20.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: pt-BR,pt;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: wiki2010UserID=614; wiki2010UserName=Msobral; wiki2010Token=4ed97239498a2fc74596b0f0a62331b5; wiki2010_session=f4e6b1hl4ctlkbpe5gc5gkosi4

Connection: keep-alive

If-Modified-Since: Mon, 20 May 2013 00:38:20 GMT

Mensagens de resposta HTTPMensagens HTTP de resposta possuem a seguinte estrutura: HTTP/versão_do_protocolo status info

Cabeçalho1: valor do cabeçalho1

Cabeçalho2: valor do cabeçalho2

Cabeçalho3: valor do cabeçalho3

CabeçalhoN: valor do cabeçalhoN

corpo da mensagem

A linha inicial informa o resultado do atendimento do pedido (se teve sucesso ou não), contendo um código numérico de status seguido de uma breve descrição. Os códigos numéricos e info mais comuns são:

Após a linha inicial há os cabeçalhos, usados da mesma forma que em pedidos HTTP. Por fim, pode haver o corpo da mensagem (opcional). Um exemplo de mensagem de resposta segue abaixo: HTTP/1.1 200 OK

Date: Thu, 23 May 2013 20:43:31 GMT

Server: Apache

Last-Modified: Fri, 10 May 2013 14:09:58 GMT

ETag: "757236-40-4dc5db8df272a"

Accept-Ranges: bytes

Content-Length: 64

Vary: Accept-Encoding

Connection: close

Content-Type: text/plain; charset=UTF-8

Este é um pequeno arquivo de teste, sem informação útil ...

Captura de página somente HTML Captura de página HTML com uma figura Captura de página HTML com duas figuras Atividade ApachePara criar páginas HTML um pouco mais completas você pode ler o tutorial disponível aqui Teste fazer alterações em sua página, como alteração de layout, inserção de tabelas e figuras, etc. Use os exemplos disponibilizados no link acima. Teste com DNSReconfigurar o experimento com DNS feito na Aula 11 e testar o acesso às páginas dos colegas. |

Aula 15 - 24/11/15: Continuação Apache e FTP

| Continuação Apache e FTP |

|---|

Atividade Apache

FTP

Atividade FTP

|

Aula 16 - 26/11/15: Continuação FTP

| Continuação FTP |

|---|

Atividade FTPNa máquina virtual executar os seguintes passos:

|

Aula 17 - 01/12/15: Postfix

| Postfix |

|---|

|

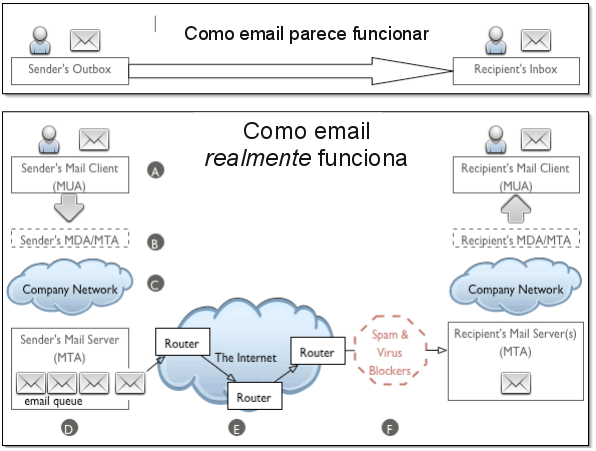

O correio eletrônico (email) é um dos principais serviços na Internet. De fato foi o primeiro serviço a ser usado em larga escala. Trata-se de um método para intercâmbio de mensagens digitais. Os sistemas de correio eletrônico se baseiam em um modelo armazena-e-encaminha (store-and-forward) em que os servidores de email aceitam, encaminham, entregam e armazenam mensagens de usuários. Uma mensagem de correio eletrônico se divide em duas partes:

From: Roberto de Matos <roberto@eel.ufsc.br>

Content-Type: text/plain;

charset=iso-8859-1

Content-Transfer-Encoding: quoted-printable

X-Smtp-Server: smtp.ufsc.br:roberto.matos@posgrad.ufsc.br

Subject: =?iso-8859-1?Q?Teste_Ger=EAncia?=

Message-Id: <0595A764-EEAE-41E7-99F0-80DC11FB5327@eel.ufsc.br>

X-Universally-Unique-Identifier: 684c3833-bbbe-420b-8b66-d92d9a419bc0

Date: Wed, 20 Nov 2013 11:36:35 -0200

To: Roberto de Matos <roberto.matos@ifsc.edu.br>

Mime-Version: 1.0 (Mac OS X Mail 6.6 \(1510\))

Ol=E1 Pessoal,

Hoje vamos aprender o funcionamento do Email!!

Abra=E7o,

Roberto=

Na mensagem acima, os cabeçalhos são as linhas iniciais. Os cabeçalhos terminam quando aparece uma linha em branco, a partir de que começa o corpo da mensagem. Funcionamento do emailOs componentes da infraestrutura de email são:

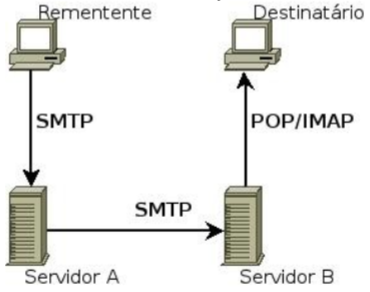

A figura abaixo ilustra uma infraestrutura de email típica. Os protocolos envolvidos são:

EndereçamentoEndereços de email estão intimamente ligados ao DNS. Cada usuário de email possui um endereço único mundial, definido por um identificador de usuário e um domínio de email, escritos usando-se o símbolo especial @ (lê-se at, do original em inglês) para conectá-los: tele@ifsc.edu.br Nesse exemplo, o identificador de usuário é tele, e o domínio é ifsc.edu.br. Os domínios de email tem correspondência direta com domínios DNS. De fato, para criar um domínio de email deve-se primeiro criá-lo no DNS. Além disto, o domínio DNS deve ter associado a si um ou mais registros MX (Mail exchanger) para apontar os MTAs responsáveis por receber emails para o domínio. Por exemplo, o domínio DNS ifsc.edu.br possui esse registro MX: > dig ifsc.edu.br mx

;; QUESTION SECTION:

;ifsc.edu.br. IN MX

;; ANSWER SECTION:

ifsc.edu.br. 3581 IN MX 5 hermes.ifsc.edu.br.

... e o domínio gmail.com: > dig gmail.com mx

;; QUESTION SECTION:

;gmail.com. IN MX

;; ANSWER SECTION:

gmail.com. 3600 IN MX 20 alt2.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 30 alt3.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 40 alt4.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 5 gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 10 alt1.gmail-smtp-in.l.google.com.

MTA PostfixO primeiro software MTA usado em larga escala na Internet foi o sendmail. Esse MTA possui muitas funcionalidades, e enfatiza a flexibilidade em sua configuração. No entanto, configurá-lo e ajustá-lo não é tarefa fácil. Além disto, houve vários problemas de segurança no passado envolvendo esse software. Assim outras propostas surgiram, como qmail e postfix. Tanto qmail quanto postfix nasceram como projetos preocupados com a segurança nas operações de um MTA, e também se apresentaram como MTAs mais simples de configurar e operar. Em nossas aulas será usado o postfix, mas recomenda-se experimentar usar as outras duas opcões citadas. O postfix é um MTA modularizado, que divide as tarefas de processamento das mensagens em diversos componentes que rodam como processos separados. Isto difere bastante do sendmail, que se apresenta como um software monolítico. No postfix, um conjunto de subsistemas cuida de processar cada etapa da recepção ou envio de uma mensagem, como mostrado na figura abaixo: ConfiguraçãoA configuração do postfix é armazenada em arquivos, que normalmente residem no diretório /etc/postfix. Os dois principais são:

No Ubuntu deve-se iniciar o uso do Postfix com esses comandos: apt-get install -y postfix

# O comando abaixo deve ser usado se o postfix já foi instalado, mas deseja-se recriar sua configuração

dpkg-reconfigure postfix

As configurações iniciais informadas na instalação são suficientes para que o postfix possa ser iniciado. No entanto muitos detalhes provavelmente precisarão ser ajustados para que ele opere como desejado. Para um rápido teste do postfix pode-se fazer a sequência abaixo: > sudo service postfix restart

> telnet localhost 25

220 ger ESMTP postfix (Ubuntu)

helo mail

250 ger

mail from: aluno@ifsc.edu.br

250 2.1.0 OK

rcpt to: postmaster@ger.edu.br

250 2.1.5 OK

data

354 End data with <CR><LF>.<CR><LF>

subject: Teste

blabla

.

250 2.0.0 OK: queued as 71259CCA3

quit

221 2.0.0 Bye

Connection closed by foreign host

>

O resultado do teste (a mensagem entreguepara o usuário postmaster) pode ser visto no arquivo de log do postfix. No Ubuntu esse arquivo é /var/log/mail.log : > tail /var/log/mail.log

May 2 17:29:42 ger postfix/smtpd[1965]: 71259CCA3: client=localhost[127.0.0.1]

May 2 17:30:48 ger postfix/cleanup[1970]: 71259CCA3: message-id=<20100502202942.71259CCA3@ger>

May 2 17:30:48 ger postfix/qmgr[1894]: 71259CCA3: from=<aluno@ifsc.edu.br>, size=323, nrcpt=1 (queue active)

May 2 17:30:48 ger postfix/local[1972]: 71259CCA3: to=<root@ger.edu.br>, orig_to=<postmaster@ger.edu.br>, relay=local, delay=102, delays=102/0.05/0/0.03, dsn=2.0.0, status=sent (delivered to mailbox)

May 2 17:30:48 ger postfix/qmgr[1894]: 71259CCA3: removed

May 2 17:31:25 ger postfix/smtpd[1965]: disconnect from localhost[127.0.0.1]

>

A mensagem de teste foi entregue em /var/mail/root: > sudo cat /var/mail/root

From aluno@ifsc.edu.br Sun May 2 17:30:48 2010

Return-Path: <aluno@ifsc.edu.br>

X-Original-To: postmaster@ger.edu.br

Delivered-To: postmaster@ger.edu.br

Received: from mail (localhost [127.0.0.1])

by ger (Postfix) with SMTP id 71259CCA3

for <postmaster@ger.edu.br>; Sun, 2 May 2010 17:29:06 -0300 (BRT)

Subject: teste

Message-Id: <20100502202942.71259CCA3@ger>

Date: Sun, 2 May 2010 17:29:06 -0300 (BRT)

From: aluno@ifsc.edu.br

To: undisclosed-recipients:;

blabla

Outra maneira para testar e um pouco mais amigável é utilizar a ferramenta mail. Instale o pacote: apt-get install mailutils Para enviar uma mensagem proceda do seguinte modo:

|

Aula 18 - 03/12/15: Crontab e Shell Script

| Crontab e Shell Script |

|---|

|

Crontab Capítulo 19 da Apostila [[2]] Shell Script Exemplo: #!/bin/bash

dia=`date | cut -d' ' -f4`

mes=`date | cut -d' ' -f2`

nome=/home/aluno/scripts/info-sistema-"$dia"-"$mes"

touch $nome

echo "=========================================================" >> $nome

echo "Data e Horário:" >> $nome

date >> $nome

echo >> $nome

echo "Uso do disco:" >> $nome

df >> $nome

echo >> $nome

echo "Usuários conectados:" >> $nome

who >> $nome

|

Aula 19 - 08/12/15: Correio eletrônico

| Correio eletrônico |

|---|

|

Na Aula 17 instalamos e testamos o Servidor de e-mail Postfix. Com ele pudemos testar o envio de e-mails utilizando o protocolo SMTP. Agora queremos, também, instalar e testar o acesso dos usuários às suas caixas de e-mail. Para isso, é necessário os protocolos POP3 e IMAP. Com estes dois protocolos poderemos acessar as contas de e-mails dos usuários tanto com clientes instalados na máquina (Mozilla Thunderbird, Outlook Express, etc) como através de Webmails. Nesta aula iremos instalar e testar o Webmail Squirrelmail. Instalação POP/IMAP e testesExecutar os passos seguintes nas máquinas virtuais. Utilizaremos a máquina virtual server para instalar os serviços e a cliente para configurar os clientes de e-mail e demais testes.

Instalação WebmailEste procedimento deverá ser executado na máquina onde está instalado o servidor Postfix e Apache.

|

Aula 20 - 10/12/15: Continuação Correio Eletrônico

Continuação das atividades da Aula 19 e instalação dos serviços na máquina servidora.

Aula 21 - 15/12/15: Continuação Correio Eletrônico

| Continuação Correio Eletrônico |

|---|

|

Continuação das atividades da Aula 19 e instalação dos serviços na máquina servidora. Relatório individualGerar um documento sobre os serviços (FTP e Correio Eletrônico) que já estão rodando na máquina Servidor de cada Equipe. O trabalho deve ser individual e deve ser entregue em 21/12. O trabalho deve contemplar os seguintes pontos:

Avaliação do servidorNa terça-feira (21/12) será realizada avaliação dos serviços instalados na máquina servidora (APACHE, DNS, FTP e Correio Eletrônico). Será feito acesso aos servidores e testado as funcionalidades instaladas. A apresentação será feita pela equipe. Poderá ser feito perguntas sobre as configurações feitas para qualquer um dos membro da equipe. |

Aula 22 - 17/12/15: Aula utilizada pela Prof. Ana

Aula 23 - 22/12/15: Avaliação prática

Aula 24 - 02/02/16: Firewall

| Firewall |

|---|

|

FirewallVer capítulo 35 da apostila. Configuração para ser feita individualmente nas máquinas virtuais.

|

Aula 25 - 04/02/16: Firewall - continuação

| Firewall - continuação |

|---|

|

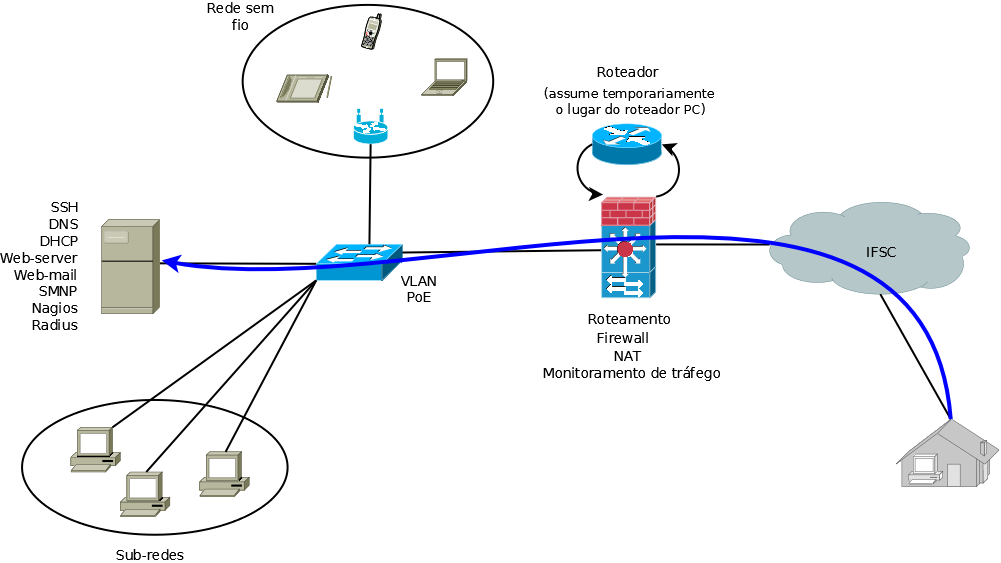

Continuação da aula 24, porém não mais utilizando máquinas virtuais para montagem do cenário. Na nova estrutura, foi utilizado o servidor de cada equipe como firewall e as máquinas dos alunos como "clientes" deste. Também foram usados como clientes dispositivos móveis conectados a AP's que inseridos na rede. |

Aula 26 - 11/02/16: Firewall - continuação

Aula 27 - 16/02/16: Firewall - continuação

| Firewall - continuação |

|---|

AtividadeValendo nota!!! Cada grupo deve estudar quais regras de firewall querem implementar em seu servidor. Após isso, devem ser implementadas e testadas tais regras. Cada grupo deverá gerar um relatório especificando tudo que foi implementado em relação ao firewall em seu servidor. Além disso, devem ser detalhadas todas as demais configurações que foram necessárias para que o cenário com firewall fosse desenvolvido (como roteamento, NAT, configuração de rede local). Deverá ser entregue um relatório em formato PDF contendo o máximo possível de informações a respeito do cenário montado, explicação e justificativa das regras criadas, logs e prints que sejam necessários para a demonstração da configuração e funcionamento. Data de entrega: 23/02/2016 |

Aula 28 - 23/02/16: Webmin e NTPdate

| Webmin e NTPdate |

|---|

|

Em uma rede real costumam-se usar ferramentas de auxílio à administração dos equipamentos e serviços de rede. Dependendo da sofisticação da ferramenta, é possível tornar rara a necessidade de editar arquivos de configuração dos softwares e do próprio sistema operacional. Assim, pode-se concentrar em administrar de fato os serviços num nível mais elevado. Dentre diversas ferramentas existentes, webmin se destaca pela longevidade, contínuo aperfeiçoamento, simplicidade e grande quantidade de tarefas administrativas suportadas. Praticamente todo sistema operacional variante do Unix possui uma versão do webmin sob medida (ex: Linux, FreeBSD, Solaris, AIX, OpenBSD). Essa ferramenta iniciou como um projeto de código aberto e gratuito, mantendo até hoje esse status porém com versões especializadas pagas.

Outras ferramentas similares para administração de sistema e rede: Instalando o webmin no Ubuntu

Atividades

NTPdate

|

Aula 29 - 25/02/16: Squid e Servidor de arquivos

Ver capítulo 34 da apostila.

| Squid |

|---|

Squid

|

Ver capítulo 30 da apostila.

| Servidor de arquivos |

|---|

|

Um servidor de arquivos compartilha volumes (sistemas de arquivos) via rede. Para os computadores que acessam o servidor de arquivos, os volumes compartilhados parecem ser locais e se integram transparentemente às suas árvores de diretórios. Um serviço de compartilhamento de sistema de arquivos possui algumas implicações:

Existem muitos tipos de sistemas de arquivos de rede, como NFS, Coda, Andrew FS, SMB/CIFS, porém nos concentraremos nos dois mais usados:

NFSNFS é um sistema de arquivos de rede criado pela Sun Microsystems em 1989, e descrito na RFC 1094. Seu uso predomina em sistemas operacionais Unix, porém há implementações para outras famílias de sistemas operacionais. No NFS, um servidor compartilha um ou mais diretórios. Cada diretório compartilhado está sujeito a várias opções e restrições de acesso, como:

apt-get install -y nfs-kernel-server

Um computador pode ser tanto servidor como cliente. Para o papel de servidor, uma tabela lista os diretórios a serem compartilhados e suas opções de compartilhamento. De forma geral, nos sistemas Unix essa tabela fica no arquivo /etc/exports, como neste exemplo: # Compartilha /home para os computadores da rede 192.168.3.0/24, em modo leitura-escrita, com acessos

# como superusuário. Modificações em modo assíncrono.

/home 192.168.3.0/24(rw,root_squash,async)

# Compartilha /data para os computadores da rede 192.168.3.0/24, em modo leitura-escrita, porém sem acessos

# como superusuário. Modificações em modo assíncrono. Porém para 192.168.3.101 se permitem acessos

# como superusuário.

/data 192.168.3.101(rw,no_root_squash) 192.168.2.0/24(rw,root_squash,async)

exportfs -r

showmount -e

Para o lado cliente, primeiramente deve-se instalar um pacote para acesso remoto: apt-get install nfs-common Os sistemas de arquivos de rede a serem acessados são montados de forma semelhante a sistemas de arquivos locais (portanto, usando o comando mount e podendo ser incluídos em /etc/fstab): # Monta o sistema de arquivos NFS IP_do_servidor:/home no ponto de montagem /home. Quer dizer,

# esse sistema de arquivos vai aparecer em /home. Usa blocos de 4kB para leitura e escrita.

$ mount IP_do_servidor:/home /dir_de_montagem

$ mount IP_do_servidor:/data /dir_de_montagem2

Para que esse sistema de arquivos possa ser sempre montado quando o computador reiniciar, ele deve ser incluído em /etc/fstab: IP_do_servidor:/home /home nfs rsize=4096,wsize=4096,async 0 0

Atividade

|

Aula 30 - 01/03/16: Squid e Servidor de arquivos

Ver capítulo 34 da apostila.

| Squid |

|---|

Squid

|

Ver capítulo 30 da apostila.

| Servidor de arquivos |

|---|

|

Um servidor de arquivos compartilha volumes (sistemas de arquivos) via rede. Para os computadores que acessam o servidor de arquivos, os volumes compartilhados parecem ser locais e se integram transparentemente às suas árvores de diretórios. Um serviço de compartilhamento de sistema de arquivos possui algumas implicações:

Existem muitos tipos de sistemas de arquivos de rede, como NFS, Coda, Andrew FS, SMB/CIFS, porém nos concentraremos nos dois mais usados:

NFSNFS é um sistema de arquivos de rede criado pela Sun Microsystems em 1989, e descrito na RFC 1094. Seu uso predomina em sistemas operacionais Unix, porém há implementações para outras famílias de sistemas operacionais. No NFS, um servidor compartilha um ou mais diretórios. Cada diretório compartilhado está sujeito a várias opções e restrições de acesso, como:

apt-get install -y nfs-kernel-server

Um computador pode ser tanto servidor como cliente. Para o papel de servidor, uma tabela lista os diretórios a serem compartilhados e suas opções de compartilhamento. De forma geral, nos sistemas Unix essa tabela fica no arquivo /etc/exports, como neste exemplo: # Compartilha /home para os computadores da rede 192.168.3.0/24, em modo leitura-escrita, com acessos

# como superusuário. Modificações em modo assíncrono.

/home 192.168.3.0/24(rw,root_squash,async)

# Compartilha /data para os computadores da rede 192.168.3.0/24, em modo leitura-escrita, porém sem acessos

# como superusuário. Modificações em modo assíncrono. Porém para 192.168.3.101 se permitem acessos

# como superusuário.

/data 192.168.3.101(rw,no_root_squash) 192.168.2.0/24(rw,root_squash,async)

exportfs -r

showmount -e

Para o lado cliente, primeiramente deve-se instalar um pacote para acesso remoto: apt-get install nfs-common Os sistemas de arquivos de rede a serem acessados são montados de forma semelhante a sistemas de arquivos locais (portanto, usando o comando mount e podendo ser incluídos em /etc/fstab): # Monta o sistema de arquivos NFS IP_do_servidor:/home no ponto de montagem /home. Quer dizer,

# esse sistema de arquivos vai aparecer em /home. Usa blocos de 4kB para leitura e escrita.

$ mount IP_do_servidor:/home /dir_de_montagem

$ mount IP_do_servidor:/data /dir_de_montagem2

Para que esse sistema de arquivos possa ser sempre montado quando o computador reiniciar, ele deve ser incluído em /etc/fstab: IP_do_servidor:/home /home nfs rsize=4096,wsize=4096,async 0 0

Atividade

|

Aula 31 - 03/03/16: Aula utilizada pelo professor Rubem

Aula 32 - 08/03/16: Radius

| Radius |

|---|

RadiusRemote Authentication Dial In User Service (RADIUS) é um protocolo de rede que provê de forma centralizada autenticação, autorização e contabilização(Accounting em inglês) no processo de gerenciar computadores que estarão se conectando e usando um determinado serviço de rede. O protocolo RADIUS foi desenvolvido pela Livingston Enterprises, Inc., em 1991 para acesso a servidores de autenticação e protocolos de contabilização, sendo mais tarde introduzido como padrão do Internet Engineering Task Force (IETF).1 Por causa do amplo apoio e da forte presença do protocolo RADIUS, ele é muito usado por ISP's nas empresas no gerenciamento de acesso a internet ou intranet, e também é integrado a serviços de e-mail. Algumas dessas redes podem incorporar o protocolo em suas implementações. Como por exemplo modens, DSL, ponto de acesso wireless, VPN's, servidores WEB e etc. 2 RADIUS é um protocolo do tipo cliente/servidor que roda como um protocolo da camada de aplicação, usa como apoio o protocolo de transferência UDP. Tanto Servidores de Acesso Remoto(RAS), como servidores de Redes Virtuais Privadas(VPNs) e Servidores de Acesso a Rede(NAS), e todos os gateways que controlam o acesso a rede possuem um componente cliente do protocolo RADIUS que se comunica com o servidor RADIUS. Este servidor normalmente é um processo de background rodando no UNIX ou Microsoft Windows server.3

1. autenticação de usuários ou dispositivos antes da concessão de acesso a rede. 2. autorização de outros usuários ou dispositivos a usar determinados serviços providos pela rede. 3. para informar sobre o uso de outros serviços.

A variável não possui um nome e sim um número. A relação entre este número e seu nome é obtida através de dicionários. Exemplo de dicionário padrão: ATTRIBUTE User-Name 1 string

ATTRIBUTE Password 2 string

ATTRIBUTE CHAP-Password 3 string

ATTRIBUTE NAS-IP-Address 4 ipaddr

ATTRIBUTE NAS-Port-Id 5 intege

ATTRIBUTE Service-Type 6 integer

ATTRIBUTE Framed-Protocol 7 integer

ATTRIBUTE Framed-IP-Address 8 ipaddr

ATTRIBUTE Framed-IP-Netmask 9 ipaddr

O RADIUS tem uma porta para autenticação (UDP 1645 ou UDP 1812) e outra para contabilidade (UDP 1646 ou UDP 1813).

Cliente: é o host que deseja usufruir de um recurso da rede, como por exemplo, uma estação que deseja se associar a um Access Point.

AtividadeO Radius pode ser utilizado com um banco de dados LDAP, para que o mesmo busque usuário e senha ou pode-se usar o arquivo de texto users da mesma forma determinando usuário e senha. Utilizaremos o arquivo de texto users devido a facilidade de implementar. Procedimento no AP (Access Point) Edimax:

|

Aula 32 - 08/03/16: SNMP e Cacti

| SNMP |

|---|

SNMPVer capítulo 39 da apostila. Mais detalhes podem obtidos em SNMP.

|

| Cacti |

|---|

|

Ver capítulo 41 da apostila. No Ubuntu a instalação se mostra muito simplificada, pois o sistema de pacotes já configura todos os detalhes do Cacti após a instalação.

|

| Util |

|---|

|

Tunelamento via Servidor SSH

|