Mudanças entre as edições de "IER60808: Redes locais sem-fio"

| Linha 3: | Linha 3: | ||

O padrão IEEE 802.11 define uma tecnologia de redes locais sem-fio (WLAN), mais conhecida como WiFi. Esse tipo de rede tem como algumas características o baixo custo dos dispositivos, facilidade de utilização e boas taxas de transmissão em curtas distâncias (algumas dezenas de metros). Apesar de ter sido projetada para redes locais, essa tecnologia também tem sido usada para redes de média distância (alguns km). No entanto, para distâncias mais longas o padrão precisa ser adaptado para que funcione de forma eficiente. Para entender como criar enlaces de acesso sem-fio de alguns quilômetros usando esse tipo de tecnologia, é necessário entender seus princípios de funcionamento. | O padrão IEEE 802.11 define uma tecnologia de redes locais sem-fio (WLAN), mais conhecida como WiFi. Esse tipo de rede tem como algumas características o baixo custo dos dispositivos, facilidade de utilização e boas taxas de transmissão em curtas distâncias (algumas dezenas de metros). Apesar de ter sido projetada para redes locais, essa tecnologia também tem sido usada para redes de média distância (alguns km). No entanto, para distâncias mais longas o padrão precisa ser adaptado para que funcione de forma eficiente. Para entender como criar enlaces de acesso sem-fio de alguns quilômetros usando esse tipo de tecnologia, é necessário entender seus princípios de funcionamento. | ||

| + | |||

| + | <youtube>hePLDVbULZc</youtube> | ||

| + | <br>''Uma visão geral do WiFi com animações !'' | ||

= Estrutura de uma rede IEEE 802.11 = | = Estrutura de uma rede IEEE 802.11 = | ||

| Linha 17: | Linha 20: | ||

[[imagem:Wlan2.png|800px]] | [[imagem:Wlan2.png|800px]] | ||

| + | |||

| + | == Canais e frequências == | ||

| + | |||

| + | <youtube>https://www.youtube.com/watch?v=J_bf_KE5llQ</youtube> | ||

| + | <br>''2.4 GHz vs 5 GHz'' | ||

Edição das 19h44min de 6 de agosto de 2020

O padrão IEEE 802.11 define uma tecnologia de redes locais sem-fio (WLAN), mais conhecida como WiFi. Esse tipo de rede tem como algumas características o baixo custo dos dispositivos, facilidade de utilização e boas taxas de transmissão em curtas distâncias (algumas dezenas de metros). Apesar de ter sido projetada para redes locais, essa tecnologia também tem sido usada para redes de média distância (alguns km). No entanto, para distâncias mais longas o padrão precisa ser adaptado para que funcione de forma eficiente. Para entender como criar enlaces de acesso sem-fio de alguns quilômetros usando esse tipo de tecnologia, é necessário entender seus princípios de funcionamento.

Uma visão geral do WiFi com animações !

Estrutura de uma rede IEEE 802.11

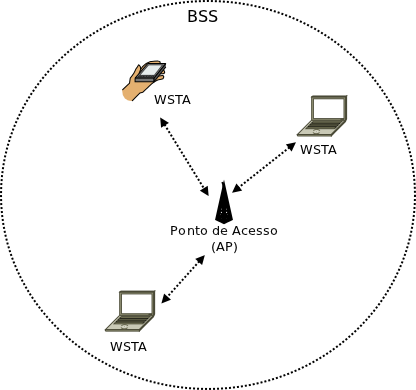

Uma rede local sem-fio (WLAN) IEEE 802.11 é implantada por um equipamento especial chamado de ponto de acesso (AP - Access Point). Esse equipamento estabelece uma WLAN, de forma que computadores, smartphones, PDAs, laptops, tablets (e outros dispositivos possíveis) possam se comunicar pelo canal sem-fio. Esses dispositivos são denominados estações sem-fio (WSTA - Wireless Station), e se comunicam usando o AP como intermediário. Isso significa que todas as transmissões na WLAN são intermediadas pelo AP: ou estão indo para o AP, ou vindo dele. Além disso, uma WSTA somente pode se comunicar na WLAN se primeiro se associar ao AP - isto é, se registrar no AP, sujeitando-se a um procedimento de autenticação.

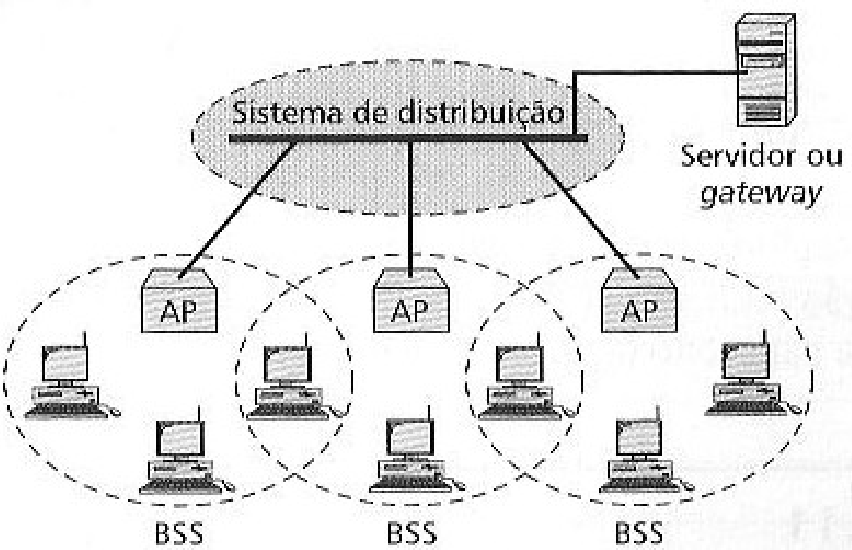

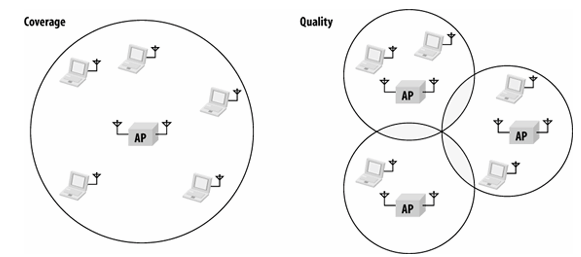

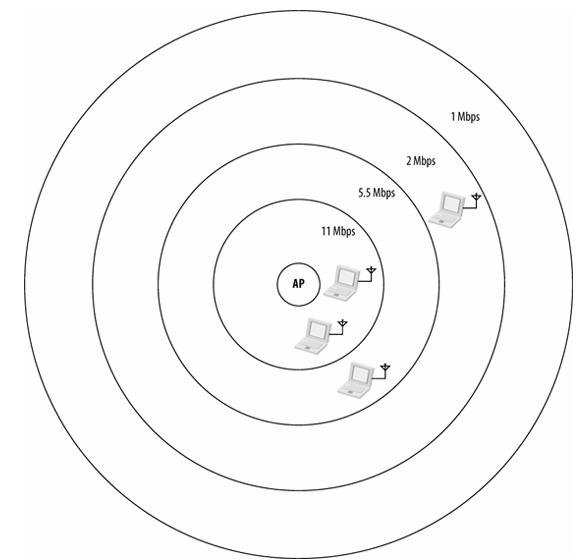

Do ponto de vista da organização da WLAN, a menor estrutura possível é o BSS (Basic Service Set), mostrado na figura abaixo. Um BSS é formado por um AP e as WSTA a ele associadas. O BSS possui um nome, identificado pela sigla SSID (Service Set Identifier), que deve ser definido pelo gerente de rede. O BSS opera em um único canal, porém as transmissões podem ocorrer com diferentes taxas de bits (cada quadro pode ser transmitido com uma taxa, dependendo da qualidade do canal sem-fio conforme medida pela WSTA que faz a transmissão). Por fim, apenas uma transmissão pode ocorrer a cada vez, o que implica o uso de um protocolo de acesso ao meio (MAC) pelas WSTA e AP.

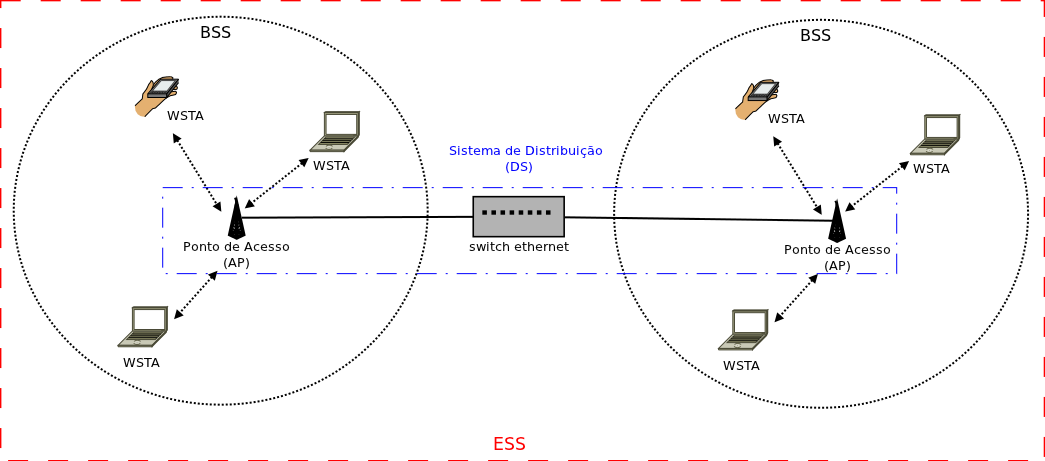

O AP opera em nível de enlace, de forma parecida com um switch ethernet (porém sua tarefa é um pouco mais complexa ...). Isso quer dizer que o AP não usa o protocolo IP para decidir como encaminhar os quadros das WSTA, e assim não faz roteamento. Uma consequência desse modo de operação do AP é que a junção de dois ou mais AP por meio de um switch ethernet, com seus respectivos BSS, faz com que WSTAs em diferentes BSS possa se comunicar como se fizessem parte da mesma rede local. A união de dois ou mais BSS, mostrada na figura a seguir, se chama ESS (Extended Service Set). Em um ESS, todos os BSS possuem o mesmo SSID. No entanto, ao se criar um ESS deve-se cuidar para evitar que BSS vizinhos usem o mesmo canal.

Canais e frequências

2.4 GHz vs 5 GHz

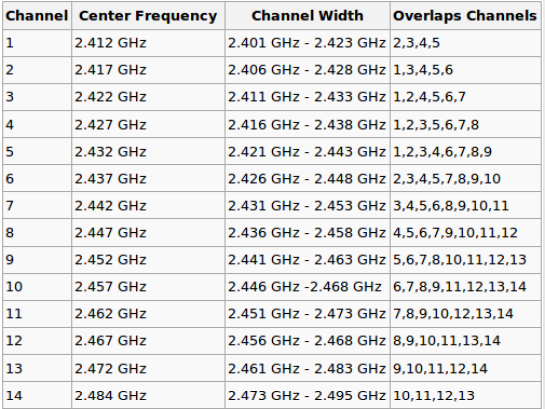

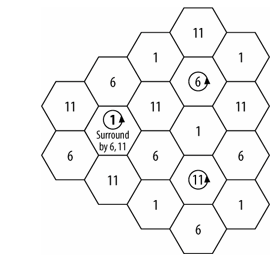

As redes IEEE 802.11b e IEEE 802.11g usam a frequência 2.4 GHz para seus canais, que são espaçados a cada 5 MHz. As redes IEEE 802.11n usam frequências de 2.4 ou 5 GHz. O pádrão mais recente, IEEE 802.11ac, usa exclusivamente 5 GHz. No caso de IEEE 802.11n, ainda a mais comum de ser usada, quando na banda de 2.4 GHz os canais são numerados de 1 a 11. Quando usa modo de modulação com largura de 20 MHz, apenas três dentre onze canais (no máximo) não apresentam sobreposição. Isso ocorre porque cada canal tem largura de 5 MHz. A tabela abaixo mostra os canais usados em IEEE 802.11n, indicando a lista de canais interferentes de cada canal.

Quando se usa modulação com largura de 40 MHz, apenas um canal pode ser usado (o canal 6), pois toda a banda disponível é usada.

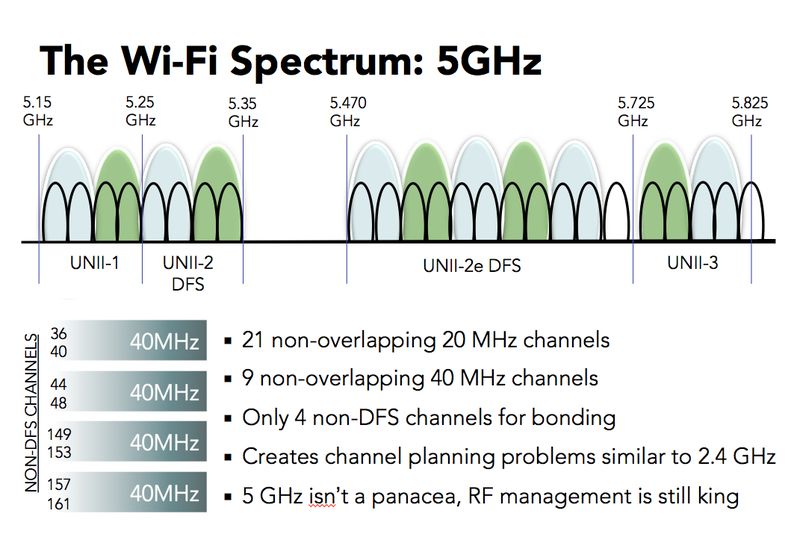

No caso da banda de 5 GHz há muito mais canais, e as combinações de canais não-sobrepostos se torna mais complexa:

Sistemas de Distribuição

Uma típica WLAN com estrutura distribuída pode ser criada explorando-se o conceito de Sistema de Distribuição (DS - Distribution System).

Em uma rede IEEE 802.11, vários BSS podem se combinar para formarem um ESS (Extended Station Set). A interligação entre os AP deve ser feita em nível de enlace, seja por uma rede cabeada ou por links sem-fio. Essa interligação é denominada Sistema de Distribuição, estando exemplificada na figura abaixo:

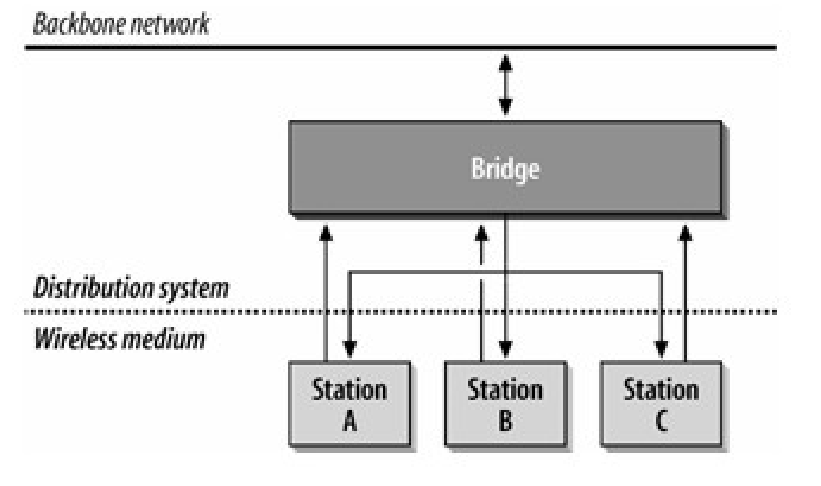

O sistema de distribuição funciona como uma ponte entre as WSTA, como mostrado na figura abaixo. Assim, se dois AP forem interligados, as WSTA que pertencem a seus BSS poderão se comunicar como se estivessem na mesma rede local.

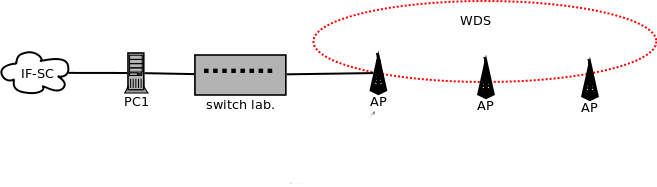

Sistemas de distribuição podem ser implantados usando o próprio canal sem-fio, sendo assim denominados WDS (Wireless Distribution System).

A cobertura de uma área envolve um planejamento que leve em conta as taxas mínimas desejáveis e as características dos equipamentos (potências de transmissão e ganhos de antenas) e do ambiente (existência de obstáculos, reflexões, e fontes de ruído). Além disso, deve-se minimzar a interferência entre BSS vizinhos, o que pode ser feito escolhendo-se canais que não se sobreponham. A figura abaixo mostra conceitualmente como se podem escolher os canais dos AP para atingir esse objetivo (no caso, para banda de 2.4 GHz e canais de 20 MHz).

Desta forma, podem-se criar BSS para cobrir uma área e aproveitar melhor a capacidade do meio de transmissão.

Deve-se levar em conta que a qualidade do sinal tem relação com a modulação usada (e da taxa de dados), assim o limiar entre um BSS e outro depende de como as estações medem a qualidade de sinal e quais as taxas mínimas aceitáveis. A figura abaixo ilustra possíveis alcances para diferentes taxas de dados.

Taxas em função da distância do AP (exemplo, pois depende das condições do ambiente e dos equipamentos)

Considerações sobre implantação de redes locais sem-fio

Vimos que, para ampliar a cobertura de uma rede sem-fio IEEE 802.11, usam-se vários AP interligados em um Sistema de Distribuição (DS). Uma das maiores dificuldades ao se implantar uma rede sem-fio é determinar:

- quantos AP são necessários

- onde devem ser instalados

- qual o canal e potência de transmissão a serem usados em cada AP.

Existem algumas técnicas para estimar a cobertura de cada AP, dados sua potência de transmissão e as características do ambiente em que se encontra (paredes, portas, outros obstáculos). Um bom resumo pode ser encontrado no TCC "Estudo e projeto para o provimento seguro de uma infra-estrutura de rede sem fio 802.11" de Cesar Henrique Prescher, defendido em 2009. Mas mesmo que se apliquem as recomendações ali descritas, ao final será necessário fazer uma verificação em campo da rede implantada. Para isso deve-se medir a qualidade de sinal sistematicamente na área de cobertura, para identificar regiões de sombra (sem cobertura ou com cobertura deficiente) e de sobreposição de sinais de APs. Tal tarefa implica o uso de ferramentas apropriadas e da aplicação de medições metódicas.

- Kismet: uma ferramenta para análise de redes sem-fio com foco em segurança

- Wireless Monitor (muita informação adicional)

- WiSpy: um dispositivo para medição de sinal

- inSSIDer: outro Wifi Scanner

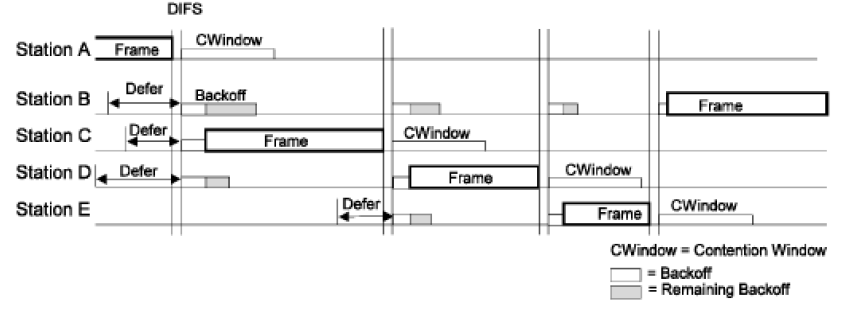

O MAC CSMA/CA

O protocolo MAC usado em redes IEEE 802.11 se chama CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance). Ele foi desenhado para prover um acesso justo e equitativo entre as WSTA, de forma que em média todas tenhas as mesmas oportunidades de acesso ao meio (entenda isso por "oportunidades de transmitirem seus quadros"). Além disso, em seu projeto foram incluídos cuidados para quue colisões sejam difíceis de ocorrer, mas isso não impede que elas aconteçam. Os procedimentos e cuidados do MAC para evitar e tratar colisões apresentam um certo custo (overhead), que impedem que as WSTA aproveitem plenamente a capacidade do canal sem-fio. Consequentemente, a vazão pela rede sem-fio que pode de fato ser obtida é menor que a taxa de bits nominal (por exemplo, com IEEE 802.11g e taxa de 54 Mbps, efetivamente pode se obter no máximo em torno de 29 MBps).

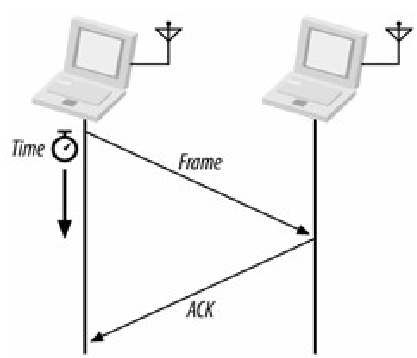

O protocolo CSMA/CA implementa um acesso ao meio visando reduzir a chance de colisões. Numa rede sem-fio como essa, não é possível detectar colisões, portanto uma vez iniciada uma transmissão não pode ser interrompida. A detecção de colisões, e de outros erros que impeçam um quadro de ser recebido pelo destinatário, se faz indiretamente com quadros de reconhecimento (ACK). Cada quadro transmitido deve ser reconhecido pelo destinatário, como mostrado abaixo, para que a transmissão seja considerada com sucesso.

Envio de um quadro de dados, com subsequente reconhecimento (ACK)

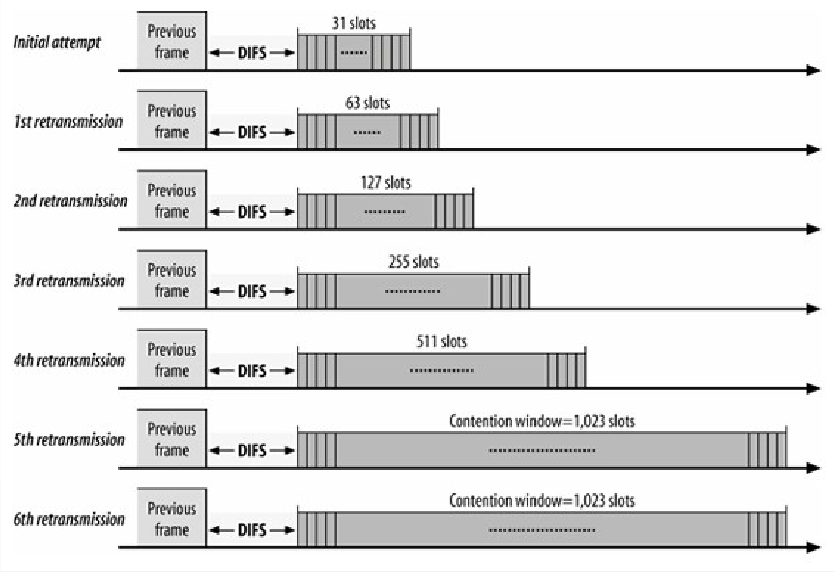

O não recebimento de um ACK desencadeia uma retransmissão, de forma parecida com o procedimento de retransmissão do CSMA/CD ao detectar colisão. Antes de efetuar uma retransmissão, o MAC espera um tempo aleatório denominado backoff (recuo). Esse tempo é sorteado dentre um conjunto de possíveis valores que compõem a Janela de Contenção (Cw - Contention Window), representados no intervalo [0, Cw]. O valor de Cw varia de (15 para IEEE 802.11a/g/n e 31 para 802.11b) a (1023), e praticamente dobra a cada retransmissão de um mesmo quadro. A figura abaixo ilustra as janelas de contenção para retransmissões sucessivas.

Backoff para retransmissões sucessivas

Resumidamente, o protocolo MAC usa basicamente dois mecanismos principais para fazer o acesso ao meio:

- Antes de uma transmissão, verifica-se se o canal está livre. Caso não esteja, deve-se primeiro aguardar que fique livre.

- Cada quadro transmitido deve ser confirmado pelo receptor. Isso quer dizer que o receptor deve enviar um quadro de confirmação para o transmissor (ACK). Se esse quadro ACK não for recebido, o transmissor assume que houve um erro. Nesse caso, o transmissor faz uma retransmissão.

- Antes de uma retransmissão o transmissor se impõem um tempo de espera aleatório chamado de backoff. A duração máxima do backoff depende de quantas retransmissões do mesmo quadro já foram feitas.

A figura abaixo ilustra um cenário em que cinco WSTA disputam o acesso ao meio. Repare os backoff feitos pelas WSTA antes de iniciarem suas transmissões. Esse backoff sempre precede uma transmissão quando a WSTA for verificar o canal sem-fio e o encontra ocupado (pense em por que o MAC deve fazer isso ...).

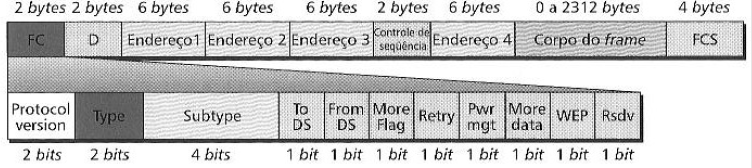

Por fim, o MAC CSMA/CA usado nas redes IEEE 802.11 define uma formato de quadros, mostrado na figura abaixo. Note que ele é diferente do quadro ethernet, e portanto o AP precisa traduzir os cabeçalhos de quadros que viajam da rede cabeada para a WLAN, e vice-versa. Note também que os endereços MAC do CSMA/CA são os mesmos que em redes ethernet.

Segurança em redes sem-fio IEEE 802.11

Redes sem-fio oferecem muitos atrativos, como acesso ubíquo, ausência de cabeamento e suporte a usuários móveis. Mas também se sujeitam a uso indevido, uma vez que pessoas não-autorizadas no alcance do sinal do ponto de acesso podem tentar usá-la para se comunicarem. Em geral três questões fundamentais aparecem no que diz respeito à segurança em redes sem-fio:

- Acesso indevido: uso indevido da infraestrutura por pessoas não-autorizadas.

- Monitoramento do tráfego da rede: os quadros na rede sem-fio podem ser coletados e interpretados, com possível roubo ou revelação de informação sensível.

- Infiltração de equipamentos na rede: um ou mais pontos de acesso podem ser infiltrados na rede sem-fio, fazendo com que pessoas os utilizem para se comunicarem. Assim, o tráfego dessas pessoas pode passar por outra rede, sendo passível de monitoramento.

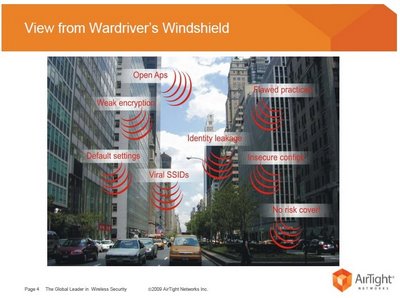

Por exemplo, redes em locais densamente ocupados (como edifícios) podem ser investigadas por alguém em busca de uma rede aberta ou fácil de ser invadida. Essa pessoa pode simplesmente querer usar o acesso à Internet disponível em alguma rede sem-fio, ou mesmo invadir os equipamentos existentes em tal rede. A figura abaixo mostra uma situação hipotética em que uma pessoa investiga a existência de redes sem-fio a partir de um carro que trafega pelas ruas.

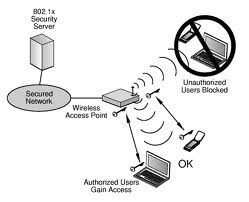

Assim, uma rede sem-fio minimamente bem configurado deve usar mecanismos de segurança que impeçam ou dificultem seu uso indevido. Em um cenário usual, tal rede sem-fio poderia se apresentar como mostrado abaixo:

Para tratar essas questões, deve haver mecanismos de segurança que contemplem os seguintes requisitos:

- Autenticação de usuários: usuários da rede sem-fio devem se identificar (ou autenticar) na infra-estrutura dessa rede, de forma a se autorizarem ou não seus acessos.

- Sigilo das comunicações: o tráfego na rede sem-fio deve ser encriptado, para que não seja inteligível caso sejam capturados por usuários mal-intencionados que estejam monitorando a rede sem-fio.

- Autenticação dos pontos de acesso: pontos de acesso devem se identificar para os usuários, para evitar a infiltração de pontos de acesso indevidos na rede.

Há mecanismos de segurança usados em redes IEEE 802.11 que contemplam todos os requisitos acima (WPA-EAP, WPA Enterprise), ou parcialmente (WPA-PSK ou WPA Personal). WPA-EAP aproveita a infraestrutura IEEE 802.1x, junto com técnicas de encriptação entre estações sem-fio, para atender esses requisitos. Já WPA-PSK usa apenas as técnicas de encriptação, não havendo um controle de acesso baseado em usuário. Na figura abaixo se mostra uma pequena rede sem-fio que usa WPA-EAP.

Além dos mecanismos WPA, definidos na norma IEEE 802.11i, outra forma de implantar controle de acesso em redes sem-fio se vale de um portal de captura. Quando um usuário não identificado acessa a rede, o acesso ao ponto de acesso é concedido mas ao tentar navegar na Web seu acesso é desviado para uma página predefinida. Nessa página o usuário deve se identificar (ex: com login e senha), e em caso de sucesso seu acesso à Internet é liberado. Essa técnica se vale de uma combinação de mecanismos (firewall com filtro IP, serviço Web, uso de programas para autenticação) para controlar o acesso dos usuários. No entanto, não provê sigilo das comunicações nem autenticação de pontos de acesso ao usuário. Sua atratividade reside na simplicidade de implantação e uso (não necessita de supplicant), sendo uma escolha comum em hot spots como aeroportos e cyber cafes.

Redes Ad Hoc

As redes Ad Hoc não dependem a rigor de existir uma infraestrutura prestabelecida para que as estações possam se comunicar. Nessas formas de organização de redes sem-fio, as estações podem transmitir quadros diretamente entre si, e mesmo entre estações fora do alcance direto. Nesse caso, a transmissão de quadros ocorre em múltiplos saltos (multihop), e depende de mecanismos para descobrir caminhos dentro da rede sem-fio.

Características:

- Ausência de uma estação base (ou Access Point).

- Cada estação pode se comunicar diretamente com qualquer outra estação em seu alcance.

- Problemas dos nodos escondidos e expostos se manifestam intensamente.

- Demandam roteamento especializado para a descoberta de caminhos, quando necessário fazer encaminhamento em múltiplos saltos.

- Descoberta de caminhos: no caso de redes IEEE 802.11, depende de uso de tecnologia adicional e fora do escopo da rede sem-fio. Por exemplo, se as estações se comunicarem com IPv4 ou IPv6, podem-se usar protocolos de roteamento IP (ex: AODV, OLSR). Isso demanda a configuração adicional desses protocolos, e não garante uma integração plena com a rede sem-fio - quer dizer, esses protocolos de roteamento podem não conseguir escolher os melhores caminhos, pois podem não ter acesso a todas as informações sobre as qualidades de links entre as estações.

Podem possibilitar a criação de uma rede local temporária em um ambiente previamente sem infraestrutura (AP)

Podem formar redes temporárias entre equipamentos móveis

Podem ser usadas como base para aplicações inovadoras, como redes veiculares

Redes Mesh

Assim como as redes Ad Hoc, redes mesh não dependem a rigor de existir uma infraestrutura prestabelecida para que as estações possam se comunicar. A principal diferença entre redes ad hoc e mesh reside justamente em como se faz a descoberta de caminhos. Na verdade, redes mesh podem ser considerados um caso especial de redes ad hoc.

De forma geral, redes mesh são compostas por um conjunto de nodos capazes de descobrir caminhos dentro da rede, os quais são usados pelos demais nodos da rede para que possam se comunicar. Assim, os nodos roteadores formam uma malha cujos caminhos idealmente são compostos pelos enlaces de melhor qualidade. Apesar de não existirem estações base (i.e. pontos de acesso), essa rede provê uma certa infraestrutura para que nodos acessem a rede e se comuniquem. Além disso, assume-se que os nodos roteadores sejam estáticos ou possuam baixo grau de mobilidade, de forma que seus enlaces sejam duradouros. Essa forma de organização se apresenta em diferentes redes sem-fio, tais como redes metropolitanas e redes industriais. Existe uma extensão ao padrão IEEE 802.11 proposta para possibilitar a formação de redes mesh com esse tipo de rede sem-fio.

O padrão IEEE 802.11s (atualmente incorporado ao padrão IEEE 802.11) propõe mecanismos para o estabelecimento de redes mesh. No escopo de redes IEEE 802.11, estações capazes de formarem redes mesh (chamadas de mesh points) descobrem automaticamente suas estações vizinhas e as utilizam para estabelecerem caminhos para outras estações que estejam fora de alcance direto. Para isso, dois componentes importantes da tecnologia foram definidos:

- Um estimador de qualidade de enlace para avaliar os enlaces entre estações, e assim poder estabelecer e usar os melhores caminhos dentro da rede.

- Um ou mais protocolos de descoberta de caminhos (evita-se o termo roteamento, por estar associado uma função da camada de rede), sendo mandatório o HWMP (Hybrid Wireless Mesh Protocol). Há também o OLSR (Optimized Link State Routing Protocol), que é opcional.

O kernel Linux possui uma implementação do IEEE 802.11s feita em software, explorando a capacidade de muitas interfaces de rede de delegarem as funções de gerenciamento do MAC para o device driver (isso é conhecido como SoftMAC). Assim, pode-se estabelecer e experimentar uma rede mesh IEEE 802.11s usando-se algumas ferramentas do Linux.

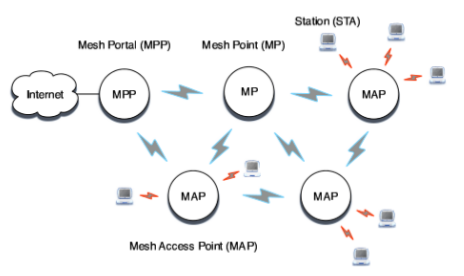

Componentes de uma rede mesh IEEE 802.11

Uma rede mesh IEEE 802.11 funciona como um único domínio de broadcast. Assim, do ponto de vista das estações é como se todas fizessem parte da mesma LAN. O conjunto de estações de uma rede mesh é denominado MBSS (Mesh BSS), sendo identificado por um nome - da mesma forma que uma rede infraestruturada possui seu SSID.

Redes mesh IEEE 802.11 são compostas por três tipos de estações:

- MP (Mesh Point): estação capaz de se comunicar pela rede mesh e agir como intermediária para encaminhar quadros, pois participa da descoberta de caminhos com o protocolo HWMP.

- MAP (Mesh AP): estação mesh que tem também papel de AP. Usada para possibilitar que estações convencionais (que não são MP) se comuniqquem pela rede mesh.

- MPP (Mesh Portal): estação que interliga a rede mesh com a rede cabeada.

A figura abaixo ilustra os três tipos de estações em uma rede mesh:

| Atividade |

|---|

|

Para estes experimentos serão usados três pontos de acesso TP-Link TL-WDR4300 ou TP-Link Archer AC1750 Parte 1: Um ESS com sistema de distribuição cabeado

Parte 2: análise das comunicaçõesAs comunicações numa rede IEEE 802.11 podem ser analisadas usando ferramentas especiais. A interface de rede deve operar em modo monitor, em que cópias de todos os quadros recebidos e enviados são entregues a um programa analisador. Com isso, podem-se visualizar todos os quadros transmitidos nesse tipo de rede.

Parte 3: Um ESS com sistema de distribuição sem-fio (WDS)

Parte 4: mobilidade na rede sem-fio

Parte 5: A rede Wifi mais veloz ...Nesta atividade, algumas redes sem-fio serão implantadas no laboratório, e testes de desempenho serão realizados para cada uma delas. O objetivo é conseguir a rede wifi mais veloz possível. Dois critérios serão usados:

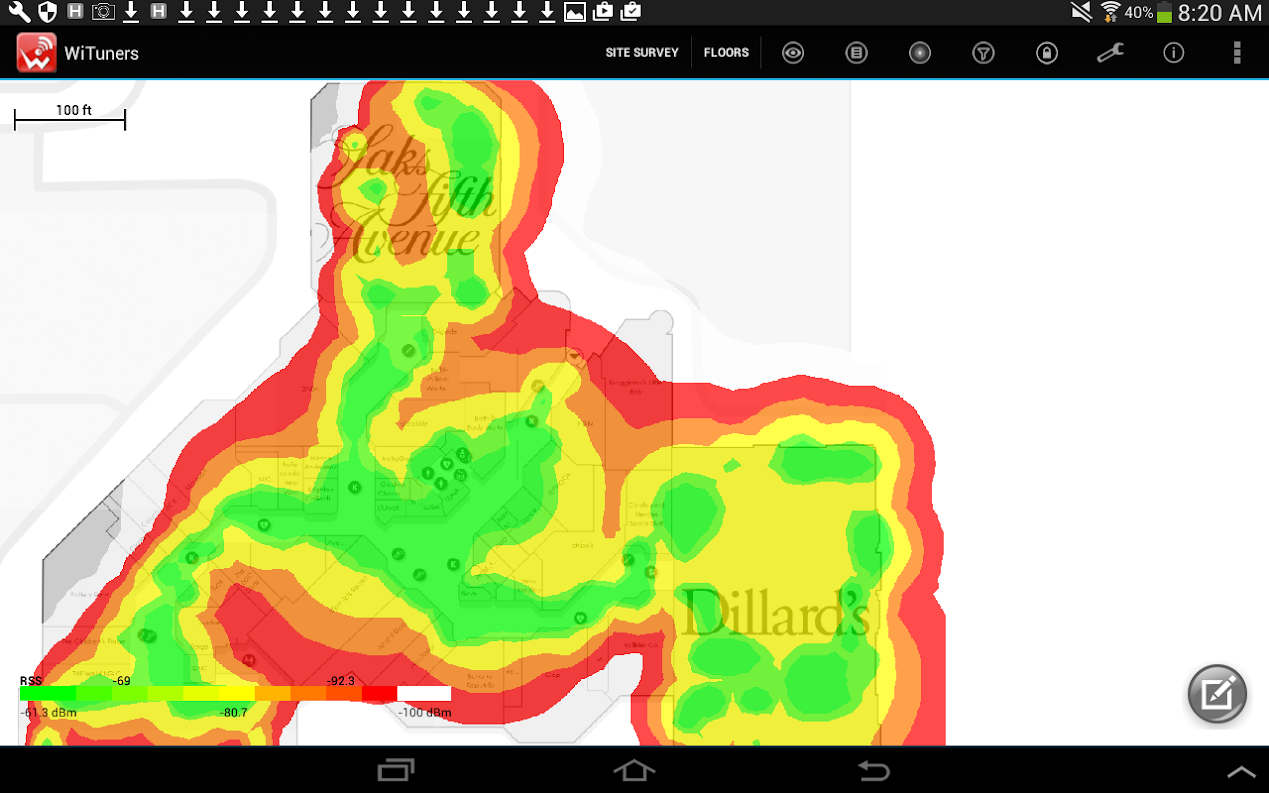

Parte 6: Análise de cobertura de uma rede wifiA análise de cobertura de uma rede wifi, chamada de site survey, visa mapear a qualidade de sinal em uma determinada área. Com isso identificam-se os locais ou setores em que não há cobertura de sinal wifi, ou verificam-se os locais em que a qualidade do sinal é deficiente. Esse tipo de análise é realizada para dar subsídios a projetos de melhoria na implantação de redes sem-fio. Com base em seus resultados, podem-se propor melhores localizações para implantação de pontos de acesso, e também sugerir a implantação de pontos de acesso adicionais. Para efetuar uma análise de cobertura, são necessários:

Parte 7: Uma rede wifi ad hocEstações podem se comunicar sem a intermediação de um AP. Neste caso, tem-se uma rede sem-fio ad hoc. Isto pode ser útil para criar enlaces temporários entre computadores em ambientes desprovidos de AP. Outra utilidade é a criação de enlaces sem-fio ponto-a-ponto com antenas direcionais. Para criar uma rede ad hoc deve-se fazer o seguinte

Parte 8: Uma rede wifi mesh

Parte 9: Segurança em redes WifiOs AP evem ser instalados com endereços IP 192.168.1.250 e 192.168.1.251 (usados para acesso a suas interfaces de gerenciamento). Eles são capazes de trabalharem com WEP, WPA-PSK e WPA-EAP. A interface web de cada AP mostra as opções de configuração de segurança, como será mostrado pelo professor. Experimento 1: rede com modo de segurança desativado

Experimento 2: rede com modo de segurança WEP

Experimento 3: Quebrando a chave WEB de uma rede wifiEste experimento demanda o uso de uma máquina virtual, pois é necessário executar comandos como superusuário.

Experimento 4: Rede com segurança WPA-PSKSendo o WEP inseguro, em ambiente corporativo ou doméstico recomenda-se o uso de WPA. WPA possui basicamente dois modos de autenticação e encriptação: um baseado em chave compartilhada, chamado de WPA-PSK (semelhante ao WEP), e outro baseado em IEEE 802.1x/EAP. No primeiro caso, o uso da chave foi modificado para que cada quadro use uma chave distinta, e de uma forma que seja muito difícil deduzir a próxima chave. No segundo caso, usa-se o framework IEEE 802.1x, porém limitando os métodos EAP possíveis (ex: EAP-TTLS). Assim, para um primeiro experimento deve-se usar WPA-PSK, por ser mais simples.

Experimento 5: rede com segurança do tipo WPA-EAP

|