IER60808: Interligação de LANs

- Capítulo 15 do livro "Comunicação de Dados e Redes de Computadores, 4a ed.", de Behrouz Forouzan.

- Capítulo 5 (seção 5.4) do livro "Redes de Computadores e a Internet, 5a ed.", de James Kurose.

- Capítulo 4 do livro "Redes de Computadores, 4a ed.", de Andrew Tanenbaum.

Nas aulas sobre introdução a redes locais (LAN), foi visto que um elemento essencial para criar uma LAN é o switch. Esse equipamento serve para interligar os demais dispostivos que usam a rede, tais como computadores, servidores e roteadores. Toda a organização de uma LAN, que diz respeito ao desenho da rede (sua topologia) e controles sobre as comunicações dos dispositivos no escopo da LAN, são feitos nos switches por meio de algumas tecnologias para interligação de redes locais.

| Acesso à interface de gerenciamento de equipamentos de rede | ||

|---|---|---|

|

Equipamentos de rede gerenciáveis podem ser configurados tipicamente com estes métodos:

Os manuais costumam apresentar a configuração da porta console com esta notação: taxa tamanhoPalavra paridade stopbit Ex: 9600 8N1 ... que significa:

Atividade

Curiosidade: acesso programático à interface CLIImagine que seja necessário acessar uma interface CLI pela porta console, e executar comandos de forma automatizada. Isso poderia ser necessário para, por exemplo, executar uma série de comandos de manutenção rotineiros. Isso poderia ser facilmente realizado com um programa Python ... O acesso a portas seriais em programas Python pode ser feito usando o módulo serial, que faz parte do pacote pyserial. Com esse módulo, pode-se acessar uma porta serial, e por ela enviar e receber dados. O pacote pyserial pode ser instalado com este comando: pip3 install pyserial

from serial import Serial

# O prompt apresentado pelo equipamento

Prompt = b'>'

# O comando para mostrar a ajuda do menu

Help = b'?\n'

# acessa a porta serial /dev/ttyS0, com taxa de 9600 bps

porta = Serial('/dev/ttyS0', 9600)

# envia o comando, e aguarda o resultado

porta.write(Help)

menu = porta.read_until(Prompt)

# Mostra o resultado da execução do comando

print(menu.decode('ascii'))

Algo útil ???Mas para que serviria algo assim, além de uma curiosidade mostrada em aula ? Uma possível aplicação realmente útil seria criar um concentrador de acesso aos consoles de equipamentos de uma rede, que disponibilizaria o acesso via uma interface web. O concentrador poderia contatar os consoles por portas seriais, telnet ou ssh. Essa aplicação ajudaria um técnico a acessar os consoles dos equipamentos remotamente, bastando para isso ter acesso à rede e um computador com navegador (ou mesmo celular). Se você acha isso interessante, e gostaria de saber como poderia ser feito, fale com o professor :-) |

| Interligação de LANs (padrão IEEE802.1D) |

|---|

|

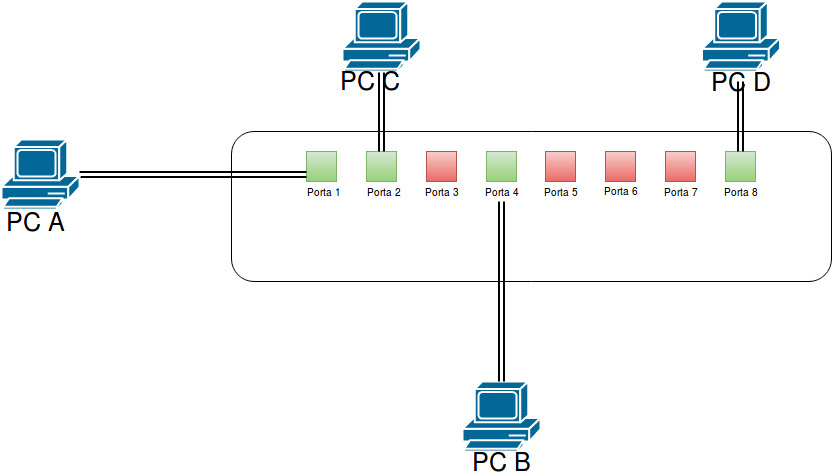

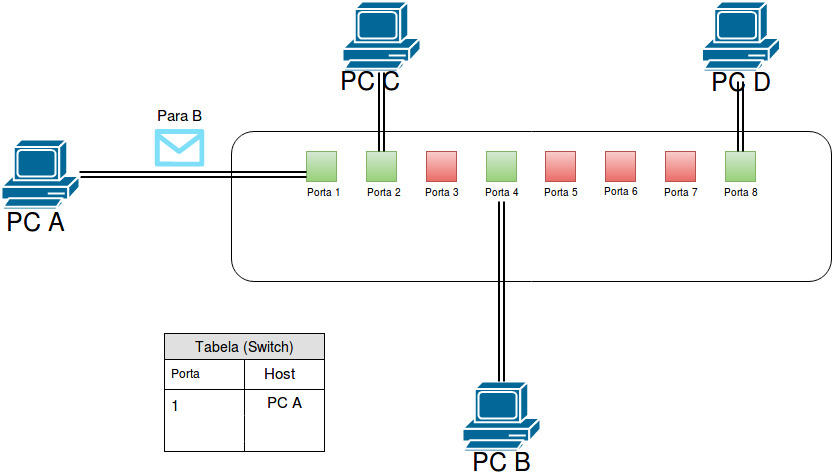

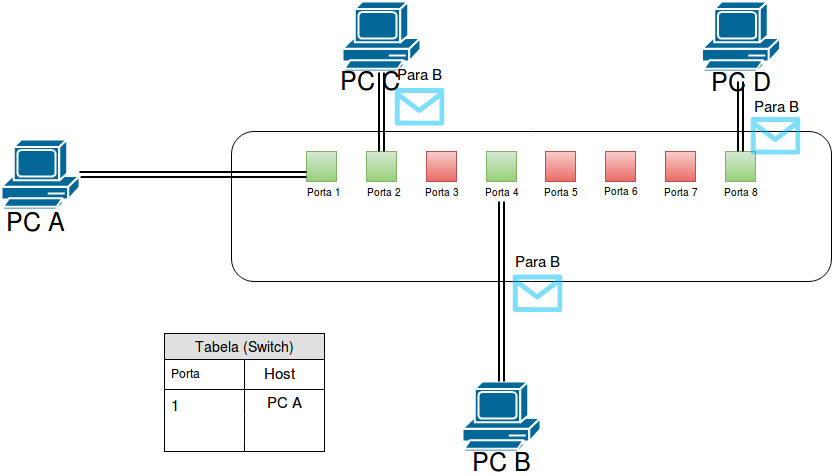

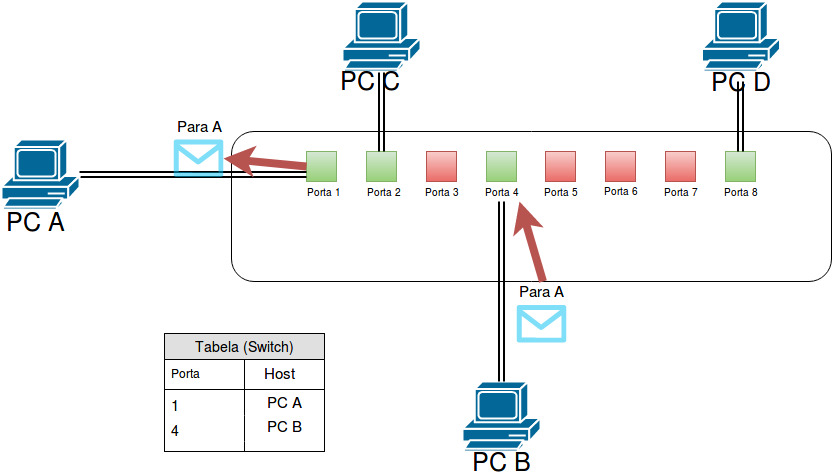

Um switch aprende dinamicamente os endereços MAC acessíveis em cada porta usando a técnica bridge learning. Para saber quais os endereços MAC conectados a cada porta, um switch registra em uma tabela o endereço MAC de origem de um quadro recebido por uma porta. Essa tabela de endereços MAC associa cada endereço aprendido à porta por onde o respectivo quadro foi recebido. Por exemplo, imagine 2 computadores, A e B, conectados a um mesmo switch porém em portas distintas como mostrado na Figura a seguir: Se o computador A deseja se comunicar com B, A envia um pacote para B. Entretanto, o switch não saberá em um primeiro momento a qual porta o PC B esta conectado. Sendo assim, o switch registra em sua tabela que o computador A está conectado na porta 1 ...

Atividade

Parte 1: Como switches aprendem

|

| Segmentação de LANs |

|---|

|

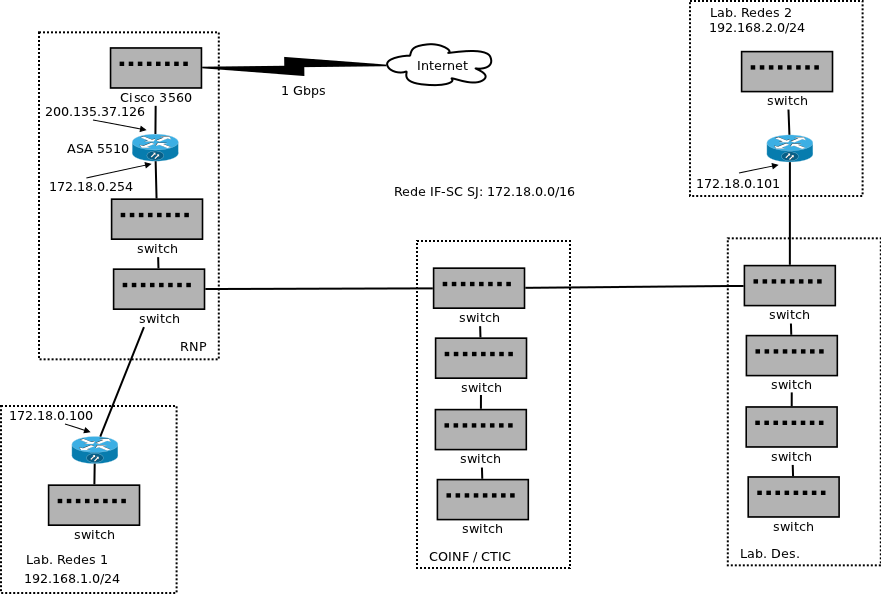

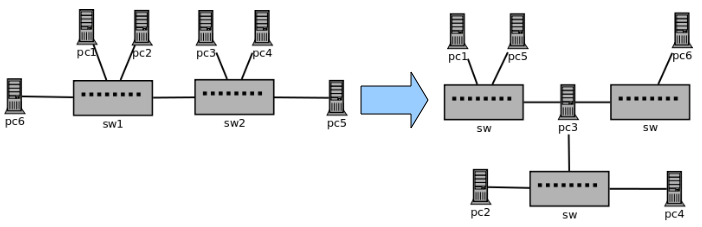

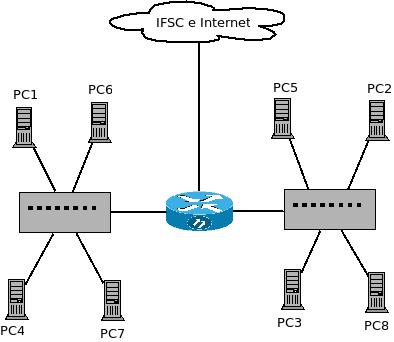

A segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, contendo seus switches e cabeamentos. No entanto, para adotar esse tipo de segmentação, algumas modificações precisarão ser feitas na infraestrutura de rede existente. Observe a estrutura física da rede do campus:

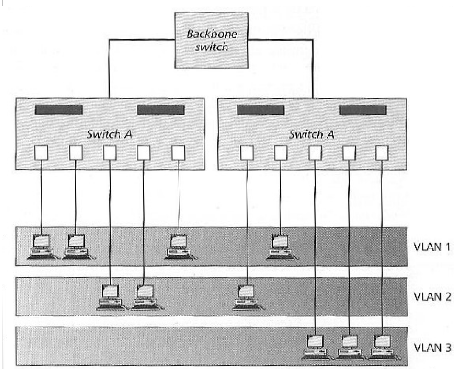

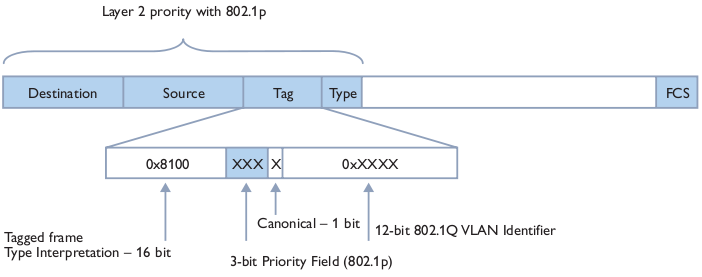

Segmentação com VLANsSe a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura: No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches. Redes locais virtuais são técnicas para implantar duas ou mais redes locais Padrão IEEE 802.1qOs primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes. Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

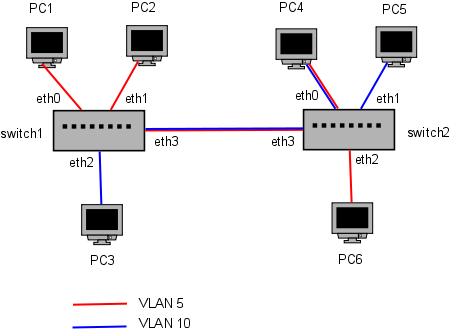

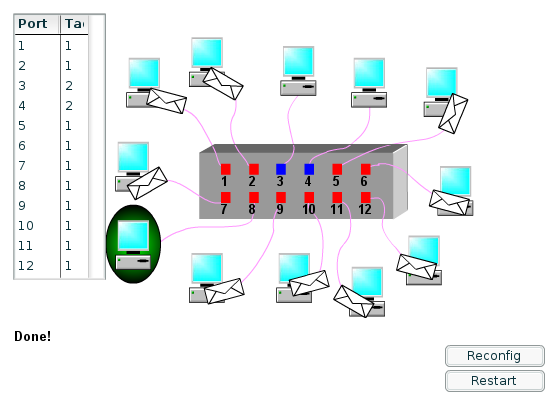

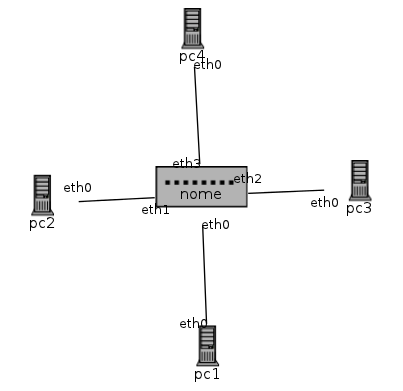

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma: Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

AtividadeParte 1: Segmentação de LANs com VLANs

Acesso à interface de gerenciamento do switch (web):

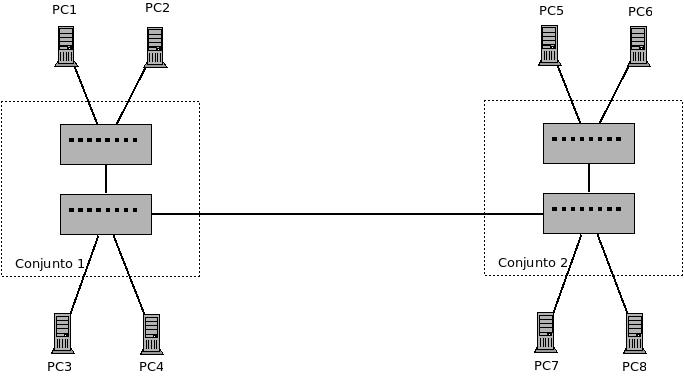

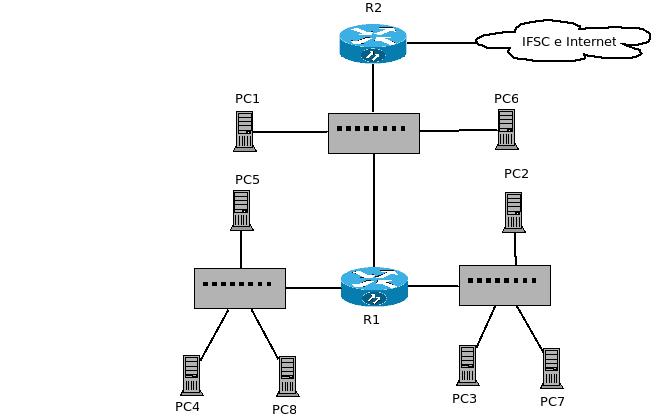

Parte 2: criando uma infraestrutura física e usando VLANs

Esta atividade envolve implantar uma infraestrutura física composta por dois conjuntos de switches. Cada conjunto é formado por pelo menos dois switches, os quais atendem pontos de rede em uma área de um prédio. Fisicamente esses switches se dispõem da seguinte forma:

Interfaces para VLAN no LinuxO Linux possibilita criar interfaces virtuais associadas a VLANs. Com isso, a interface de rede física se comporta como uma porta em modo trunk.

|

| Caminhos fechados (loops) e Spanning Tree Protocol (STP) |

|---|

O problema dos ciclos (caminhos fechados) em uma rede local ethernet

A configuração STP em switches deve observar o seguinte:

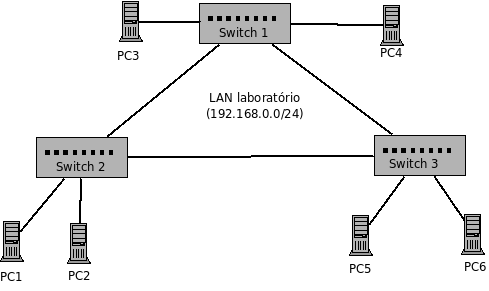

AtividadeO estudo sobre STP usará como conceito uma rede local em que três switches formam um anel. Essa rede possui uma estrutura típica para uma pequena empresa, como se pode ver na figura abaixo. Parte 1: O efeito de caminhos fechados

Parte 2: O protocolo STP como possível soluçãoCom base na rede da parte 1 deste roteiro, faça o seguinte:

Parte 3: Usando o STP em switches reais

|