Mudanças entre as edições de "IER-2014-1"

| Linha 1 555: | Linha 1 555: | ||

'''Questões para pensar:''' | '''Questões para pensar:''' | ||

| − | * Quais os equipamentos envolvidos na rede sem-fio experimentada ? | + | * Quais os equipamentos envolvidos na rede sem-fio experimentada? faça um esboço da rede! Mostre as configurações da LAN, Wireless e WAN dos dois APs (entre na página HTML de configuração dele via browser). |

| − | * Como um dispositivo terminal entra na rede sem-fio ? Existe um procedimento para que isso ocorra ? | + | * Como um dispositivo terminal entra na rede sem-fio? Existe um procedimento para que isso ocorra? |

| − | * Como ocorrem as transmissões nas redes sem-fio ? Compare a transmissão de quadros nesse tipo de rede com transmissões em rede ethernet. | + | * Como ocorrem as transmissões nas redes sem-fio? Compare a transmissão de quadros nesse tipo de rede com transmissões em rede ethernet. |

* Qual a taxa de transmissão por quadro ? Existe mais de um taxa possível ? Como isso funciona em uma rede com muitos dispositivos ? | * Qual a taxa de transmissão por quadro ? Existe mais de um taxa possível ? Como isso funciona em uma rede com muitos dispositivos ? | ||

{{Collapse bottom}} | {{Collapse bottom}} | ||

Edição das 21h42min de 4 de junho de 2014

Instalação de Equipamentos de Redes: Diário de Aula 2014-1

Professor: Jorge Casagrande (casagrande@ifsc.edu.br)

Atendimento paralelo: 4a feira 11:35h - 12:30h e 4a feira 16:35h - 17:30h

Plano de Ensino

ANEXOS

Dados Importantes

Professor: Jorge Henrique B. Casagrande

Email: casagrande@ifsc.edu.br

Atendimento paralelo: 4a feira 11:35h - 12:30h e 4a feira 16:35h - 17:300h (Sala dos professores de TELE - ao lado da reprografia)

Endereço do grupo: https://www.facebook.com/groups/IFSCTeleSubsequente2013.1/

Link alternativo para Material de Apoio da disciplina: http://www.sj.ifsc.edu.br/~casagrande/RED

Toda vez que voce encontrar a marcação ao lado de alguma atividade extra, significa que essa atividade será computada na avaliação individual. O prazo estabelecido para entrega estará destacado ao lado da atividade. Portanto, não perca o prazo limite para entrega. Atividades entregues fora do prazo não serão aceitas!

Recados Importantes

20/02 ATENÇÃO: Uma avaliação só pode ser recuperada somente se existir justificativa reconhecida pela coordenação. Desse modo, deve-se protocolar a justificativa no prazo de 48 horas, contando da data e horário da avaliação, e aguardar o parecer da coordenação. O não cumprimento desse procedimento implica a impossibilidade de fazer a recuperação, e assim a reprovação na disciplina.

21/02 Uso da Wiki: A partir dessa data,todo o repositório de material de apoio e referências de nossas aulas passam a usar a Wiki de tele. Para interação fora da sala de aula, acessem nosso grupo do facebook. Os planos de uso do Moodle que eu comentei para voces serão adiados em função do projeto ampliado que o IFSC está construindo para usar esse ambiente.

Resultados das Avaliações

| Aluno | Lista 1 | Lista 2 | AE0 | A1 | RecA1 | PI |

|---|---|---|---|---|---|---|

| Angelo | ||||||

| Erik | 60 | |||||

| Francin | 65 | V | ||||

| Gerson | 60 | V | ||||

| Guilherme | 80 | V | ||||

| Hyowatha | ||||||

| Jeferson | 60 | V | ||||

| Lucas | 80 | V | ||||

| Marina | 90 | V | ||||

| Mathias | 65 | V | ||||

| Nicholas | ||||||

| Rafael | 30 | |||||

| Ronaldo | 30 | V | ||||

| Samuel | 30 | |||||

| Sidnei | 55 | V | ||||

| Vinicius | 60 | V |

- Atividades Extras

- Lista 1 prazo: 07/05/14 às 18:30Hs. Execução: em dupla. Como: Manuscrita, impressa ou via email

- AE0 - Aplicando VLAN prazo: 21/05/14 às 18:30Hs. Execução: em dupla. Como: Manuscrita, impressa ou via email

Material de Apoio

- Slides utilizados durante algumas aulas

- Manuais e outros

Bibliografia

- Comunicação de Dados e Redes de Computadores, 4a edição, de Behrouz Forouzan.

- Redes de Computadores e a Internet, 5a edição, de James Kurose.

- Redes de Computadores: uma abordagem de sistemas", de Larry Peterson e Bruce Davie.

- Redes de Computadores, 4a edição, de Andrew Tanenbaum.

- Antiga página da disciplina (2009-1 e 2009-2)

- Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande

- Comunicação de dados e Redes de Computadores, de Berhouz Forouzan (alguns capítulos no Google Books)

Para pesquisar o acervo das bibliotecas do IFSC:

Curiosidades

- Telex: um serviço já extinto (?!)

- História da Internet-BR (dissertação de Mestrado)

- O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento

- Uma história das Redes de Computadores

- Uso do HDLC em missões espaciais (artigo da Nasa)

- Tutorial sobre a interface CLI de roteadores Cisco

- Resolução de problemas com PPP em roteadores Cisco

- Recuperação de senha em roteadores Cisco 1700 e 1800

- Alguns procedimentos para o switch D-Link DES-3526 em português

Softwares

- Netkit: possibilita criar experimentos com redes compostas por máquinas virtuais Linux

- IPKit: um simulador de encaminhamento IP (roda direto dentro do navegador)

Diário de Aulas

| Aula 1 - 26/03 - Modelo Básico de Comunicação de Dados |

|---|

Aula 1 - 26/03 - Modelo Básico de Comunicação de Dados

|

| Aula 2 - 02/04 - Componentes de Redes e Comunicação Serial e Laboratório de comunicação básica entre DTEs |

|---|

Aula 2 - 02/04 - Componentes de Redes e Comunicação Serial e Laboratório de comunicação básica entre DTEs

Protocolos orientados à Byte

|

| Aula 3 - 09/04 - Modens Analógicos e Digitais e Laboratório de Circuito Básico de Comunicação de Dados |

|---|

Aula 3 - 09/04 - Modens Analógicos e Digitais e Laboratório de Circuito Básico de Comunicação de Dados

|

| Aula 4 - 16/04 - Laboratório de Interligação entre LANs com uso de roteadores em modo físico - Configuração dos Roteadores e Introdução A camada de Enlace |

|---|

Aula 4 - 16/04 - Laboratório de Interligação entre LANs com uso de roteadores em modo físico - Configuração dos Roteadores e Introdução A camada de EnlaceResumo da aula:

Bibliografia relacionada:

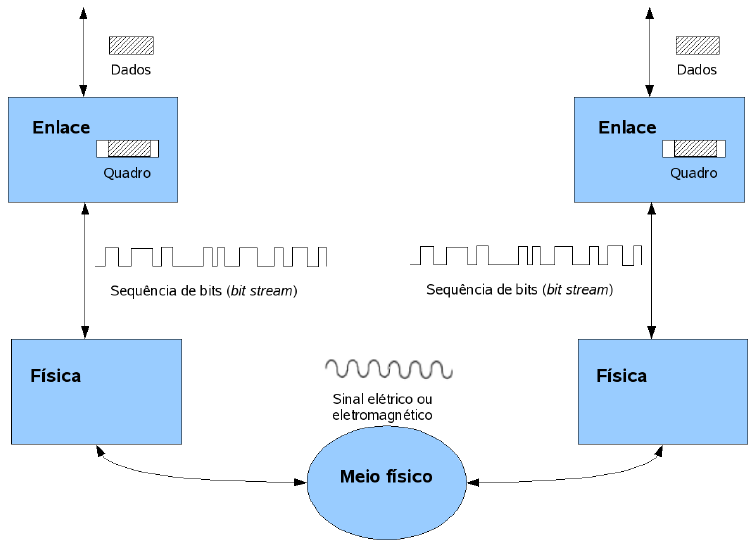

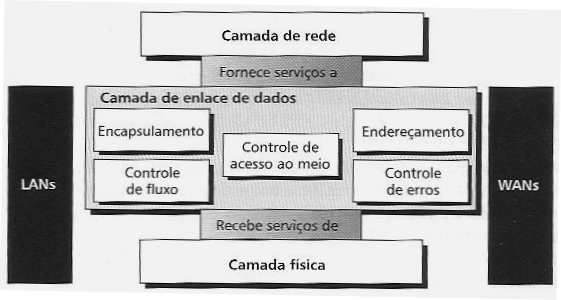

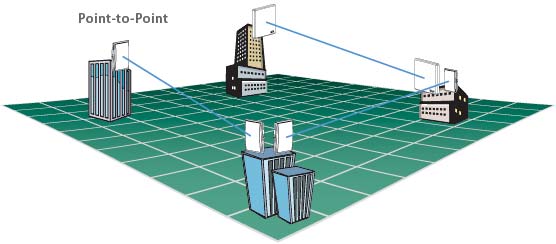

Fundamentos Teóricos Enlaces lógicosEquipamentos de rede se comunicam por meio de enlaces (links). Um enlace é composto por uma parte física, composta pelo meio de transmissão e o hardware necessário para transmitir e receber um sinal que transporta a informação, e uma parte lógica, responsável por empacotar os dados a serem transmitidos. O diagrama abaixo ilustra um enlace entre dois equipamentos, realçando as formas com que a informação é representada durante a transmissão e recepção. Nesse diagrama, a parte lógica está representada no bloco Enlace, e a parte física está no bloco Física; a informação transmitida, representada por Dados, pode ser, por exemplo, um datagrama IP. O enlace lógico tem uma dependência total em relação à parte física. Isso quer dizer que o tipo de tecnologia de transmissão existente na parte física traz requisitos para o projeto da parte lógica. Deste ponto em diante, a parte lógica será chamada simplesmente de Camada de Enlace, e a parte física de Camada Física. Em nosso estudo vamos investigar enlaces ponto-a-ponto, os quais necessitam de protocolos específicos. Para ficar mais claro o que deve fazer um protocolo de enlace ponto-a-ponto, vamos listar os serviços típicos existentes na camada de enlace. Serviços da camada de enlaceOs serviços identificados na figura acima estão descritos a seguir. A eles foram acrescentados outros dois:

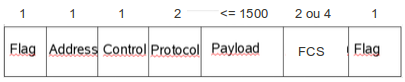

Protocolos de enlace ponto-a-pontoDois protocolos de enlace ponto-a-ponto muito utilizados são:

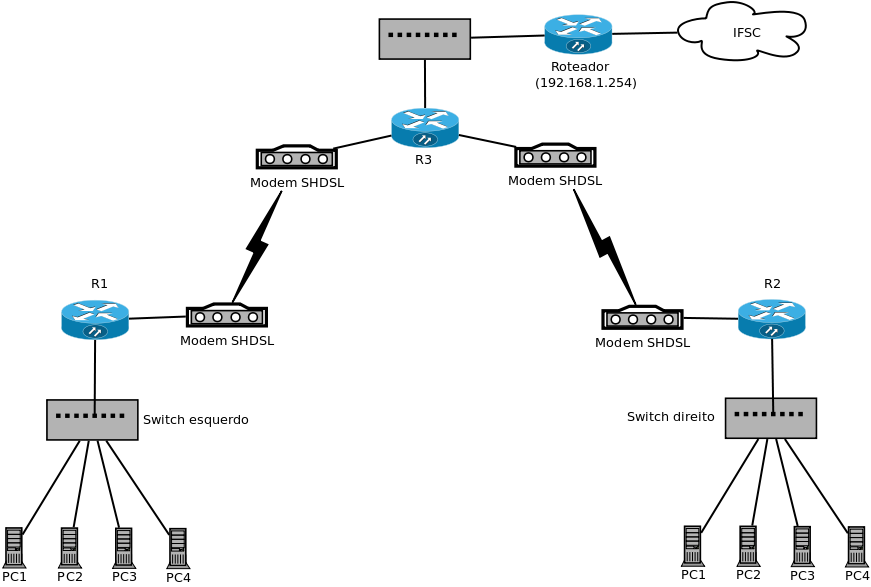

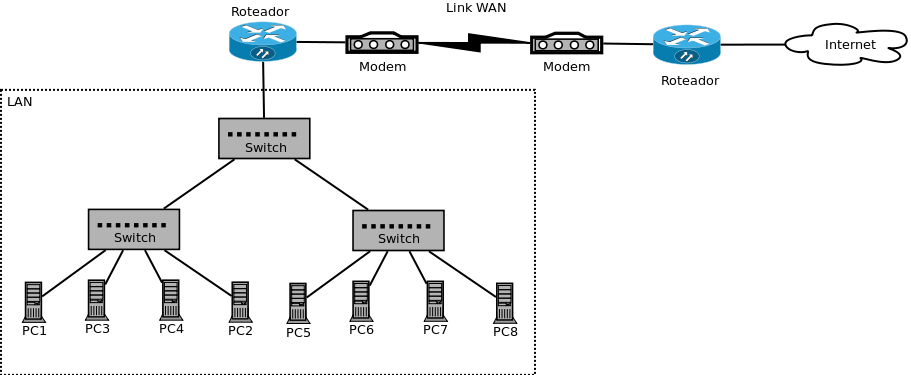

Agora, usando os conceitos básicos sobre enlaces PPP e HDLC, realize o laboratório a seguir com os seguintes passos: Para esta atividade será criada uma rede composta por três roteadores Cisco, que estarão interligados como mostrado abaixo:

# show interface serial 0

|

| Aula 5 - 23/04 - Laboratório de Interligação entre LANs com uso de roteadores em modo físico - Configuração final da Rede - Uso do NETKIT |

|---|

Aula 5 - 23/04 - Laboratório de Interligação entre LANs com uso de roteadores em modo físico - Configuração final da Rede - Uso do NETKITConfiguração final da redePara finalizar o laboratório da aula anterior, vamos analisar a conectividade de todas as sub redes, incluindo o acesso à internet.

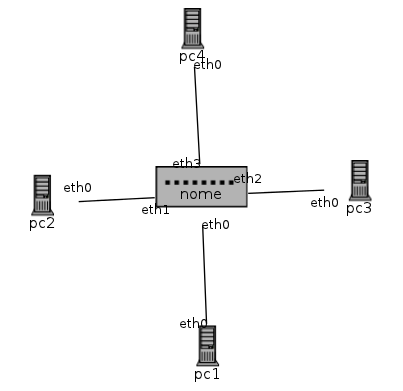

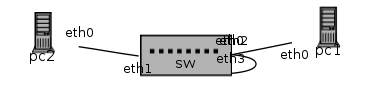

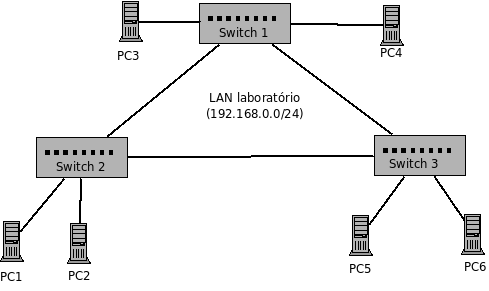

O uso do NETKITA partir de hoje iremos usar o Netkit para simular vários experimentos sem a necessidade de recorrer a complicadas instalações físicas que envolvem muitos componentes de rede e consequentemente muitos pontos de prováveis problemas de funcionamento. Vá até o link Netkit e faça uma leitura até o item 4.1.5 para entender como se utiliza esta poderosa ferramenta. Após isso faça os experimentos seguintes. LAN simplesUma LAN com quatro computadores (pc1, pc2, pc3, pc4). Os computadores virtuais têm IPs 192.168.0.X, sendo X o número computador (ex: pc1 tem IP 192.168.0.1). Use ping para fazer testes de comunicação. Veja o arquivo Lab.conf (configuração da rede). A rede criada nesse experimento está mostrada abaixo: Ao executar esse experimento quatro abas dos computadores virtuais surgirão (um para cada pc virtual). Realize um ping entre os pcs para constatar a operação da LAN. LAN com switchUma LAN com quatro computadores (pc1, pc2, pc3, pc4) interligados por um switch. O switch é implementado por um computador com Linux com 4 portas ethernet. Analise o arquivo Lab.conf. A rede do experimento está mostrada abaixo: LAN com 2 switchesUma LAN com 6 computadores (pc1 a pc6) interligados por dois switches (switch1 e switch2). Ambos switches são implementados por computadores com Linux com 4 portas ethernet. Observe os valores de tempo de teste dos pings entre pcs de um mesmo switch e entre os dois switches. Compare com a LAN simples (com hub). A rede do experimento está mostrada abaixo: Uplink para a rede realO Netkit possibilita que se criem links para a rede real, e com isto as máquinas virtuais podem acessar a rede externa e mesmo a Internet. O link para a rede real funciona como um enlace ponto-a-ponto ethernet entre uma máquina virtual e a máquina real (o sistema hospedeiro), como pode ser visto neste exemplo: A criação do link para rede externa deve ser feita com o link especial uplink. Ele deve ter um endereço IP que será usado somente para criar o link entre a máquina virtual e o sistema hospedeiro. O IP no sistema hospedeiro é sempre o último endereço possível dentro da subrede especificada (no exemplo, seria o IP 10.0.0.2). pc2[eth1]=uplink:ip=10.0.0.1/30

Se outras máquinas virtuais precisarem acessar a rede externa, devem ter rotas configuradas para usarem o gateway onde foi feito o uplink. Além disso, será necessário ativar o NAT nesse gateway. O NAT pode ser ativado em máquinas virtuais do tipo gateway. Em sua configuração deve-se informar qual a interface de saída onde será feito o NAT: pc2[type]=gateway

pc2[nat]=eth1

Assim, todos datagramas que sairem pela interface eth1 do gateway pc2 terão seus endereços IP de origem substituídos pelo endereço IP dessa interface. Por fim, a criaçao do uplink implica executar alguns comandos como root no sistema hospedeiro. Assim, ao ativar a rede o Netkit irá usar o sudo para executar esses comandos. Por isso é possível que a sua senha seja solicitada durante a inicialização da rede virtual. Uplink em modo bridgeÀs vezes uma interface de uma máquina virtual precisa ser exposta na rede real, como se ela pertencesse ao sistema hospedeiro. Neste caso, deve-se criar uma bridge entre a interface da máquina virtual e uma interface real do sistema hospedeiro (de forma semelhante ao que faz o Virtualbox e outros tipos de máquinas virtuais). Uma bridge é um mecanismo existente no Linux para interligar interfaces ethernet em nível de enlace, como se elas formassem um switch. O procedimento para criar uma bridge integrada a uma interface do tipo uplink do Netkit é um tanto trabalhoso, e por isso esse processo foi automatizado. A criação de um uplink em modo bridge deve ser feita usando o parâmetro bridge ao se declarar uma interface de rede, como mostrado abaixo: pc[eth0]=uplink:bridge=eth0:ip=192.168.1.100/24

Neste exemplo, será criada uma bridge entre a interface eth0 da máquina virtual pc e a interface eth0 do sistema hospedeiro. Como com isso a interface da máquina virtual estará exposta na rede real, seu endereço IP pode pertencer à subrede da rede real. Se esse endereço IP for de alguma outra subrede, a máquina virtual não conseguirá se comunicar com as máquinas reais, tampouco acessar a Internet. Mas isso pode ser desejável se a intenção for interligar redes virtuais que estejam sendo executadas em diferentes computadores. Final das atividades da aula de hoje Atividade para casa: prazo: 30/04/14 às 18:30Hs. Execução: em dupla. Como: Manuscrita, impressa ou via email

|

| Aula 6 - 30/04 - Comutação de Circuitos Virtuais | ||||||

|---|---|---|---|---|---|---|

Aula 6 - 30/04 - Comutação de Circuitos VirtuaisConteúdos Relacionados com:

Distinção entre WAN, MAN e LAN

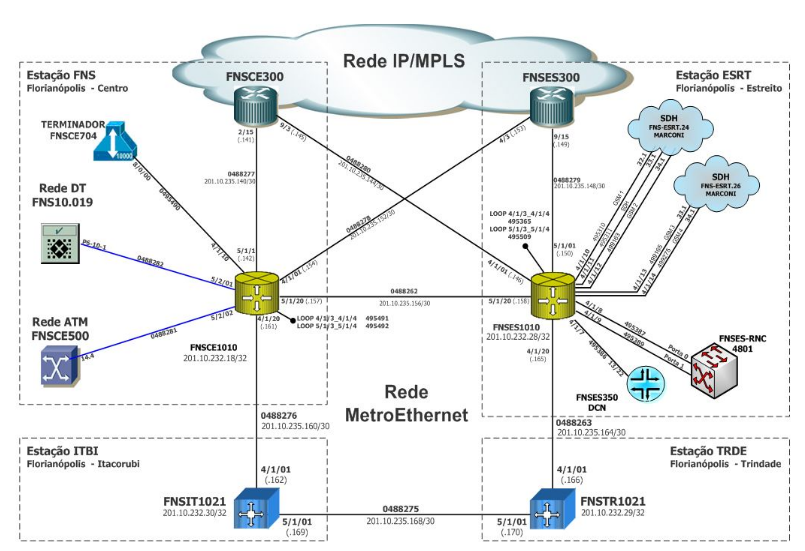

Uma rede MAN MetroEthernet em Florianópolis.

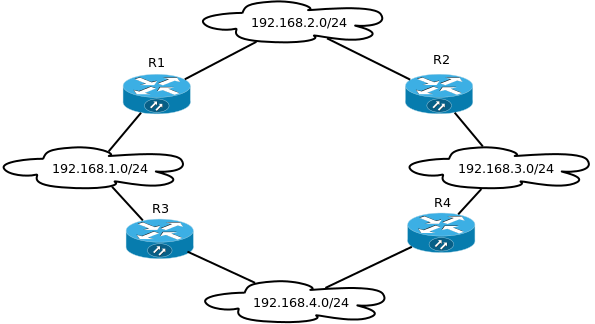

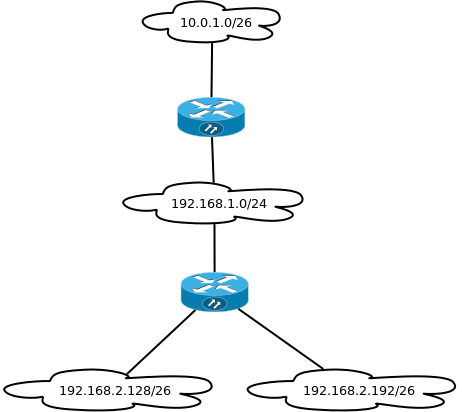

Ferramenta de apoio para configuração de redes: O IPKITComo vimos na aula anterior, o Netkit é uma ótima opção para complementar o estudo. Ele funciona como um laboratório de redes, onde se pode criar redes como aquelas que exemplificamos em sala de aula ou mesmo inventar novas redes. Seu uso se destina a fixar conceitos, para que o eventual uso e configuração dos equipamentos reais seja facilitado. Além do Netkit, o seguinte simulador de roteamento IP, que roda dentro do próprio navegador, pode ajudar a exercitar a divisão de sub redes e a criação de rotas estáticas. Exercícios1. Usando o Netkit crie as seguintes redes. Não esqueça de definir as rotas estáticas.

2. Teste a comunicação entre os computadores e roteadores usando o comando ping. Use também o tcpdump ou wireshark para monitorar as interfaces de rede.

|

| Aula 7 - 07/05 - Redes Locais e Arquitetura IEEE802 | ||||||

|---|---|---|---|---|---|---|

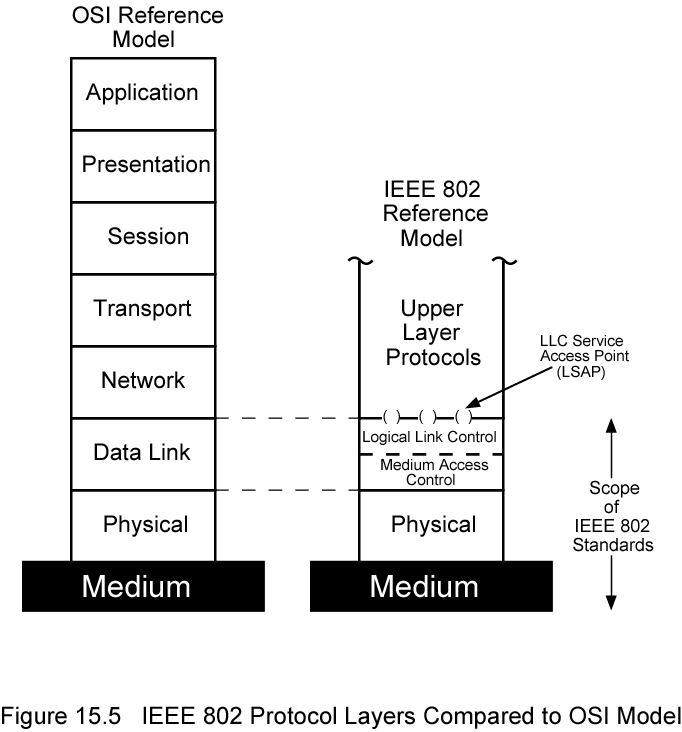

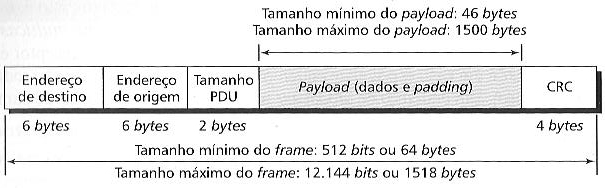

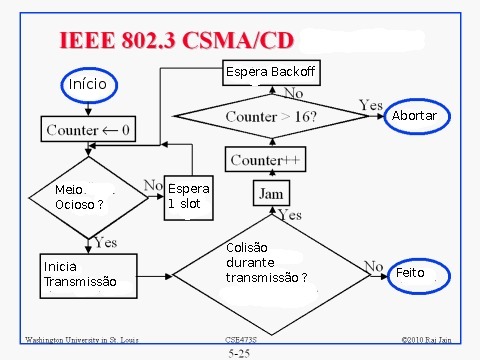

Aula 7 - 07/05 - Redes Locais e Arquitetura IEEE 802

Redes Locais e o Acesso ao Meio

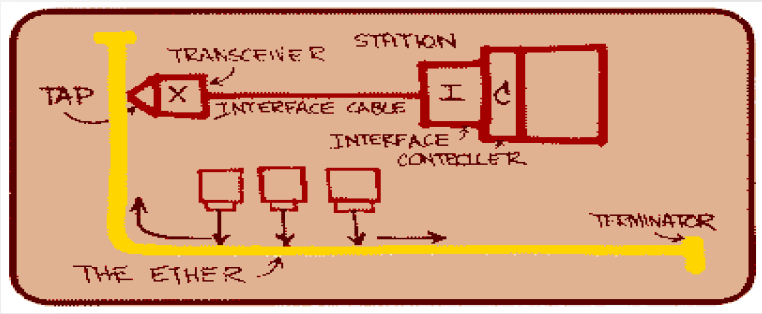

Veja abaixo o desenho usado por Bob Metcalfe, um dos criadores da Ethernet, para apresentação em uma conferência em 1976. Até hoje esses conceitos se mantiveram. Atualmente temos os seguintes elementos em uma rede Ethernet:

... mas no início redes Ethernet não eram assim ! Leia o material de referência para ver como eram essas redes num passado não muito distante. Protocolo de acesso ao meio (MAC)Parte da camada de enlace na arquitetura IEEE 802, tem papel fundamental na comunicação entre estações. O MAC é responsável por:

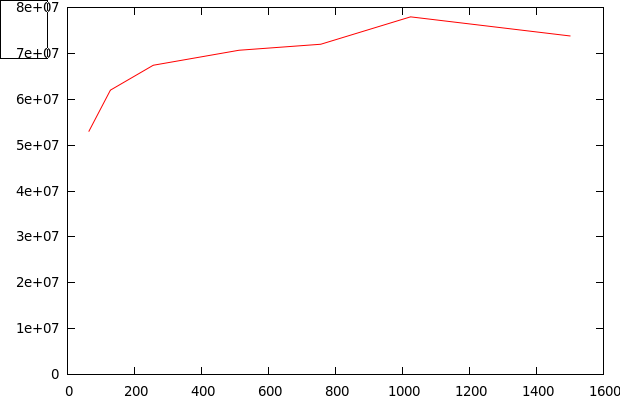

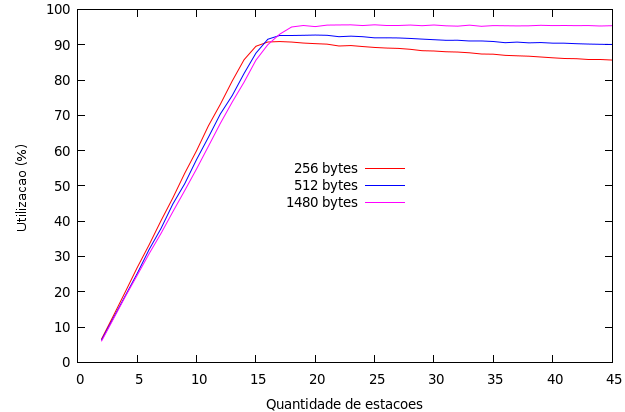

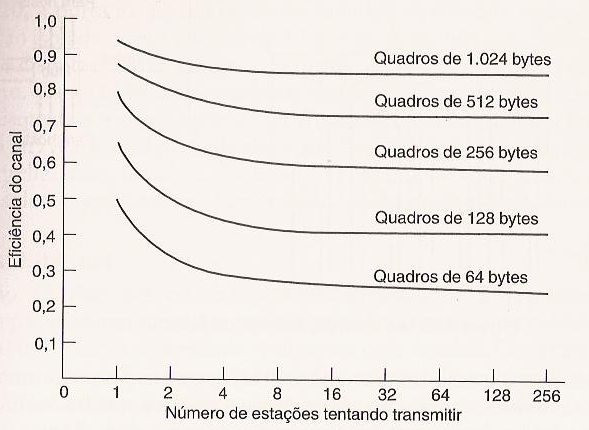

No entanto, nas gerações atuais do padrão IEEE 802.3 (Gigabit Ethernet e posteriores) o CSMA/CD não é mais utilizado. Nessas atualizações do padrão, o modo de comunicação é full-duplex (nas versões anteriores, que operavam a 10 e 100 Mbps, há a possibilidade de ser half ou full-duplex). Se as comunicações são full-duplex, então conceitualmente não existem colisões. Isso se deve ao fato de que nessas novas versões cada estação possui uma via exclusiva para transmitir e outra para receber, portanto não existe mais um meio compartilhado. Utilização do meio de transmissão em uma rede local com MAC do tipo CSMA/CDNesta seção mostra-se como estimar o desempenho do CSMA/CD por meio de experimentos para medir a utilização máxima do meio. Esses experimentos podem ser feitos usando uma rede real, com computadores interligados por hubs, ou com um simulador. Em ambos os casos deve-se fazer com que vários computadores gerem tráfego intenso na rede, e calcular ao final a utilização do meio da seguinte forma:

O total de quadros recebidos pode ser obtido em qualquer um dos computadores.

A arquitetura IEEE802

Tecnologias de LAN switchesSwitches store-and-forward X cut-through

Algumas animações mostrando o funcionamento de switches store-and-forward e cut-through:

Laboratório sobre LANs

|

| Aula 8 - 14/05 - Segmentação de Redes e VLANs | |||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

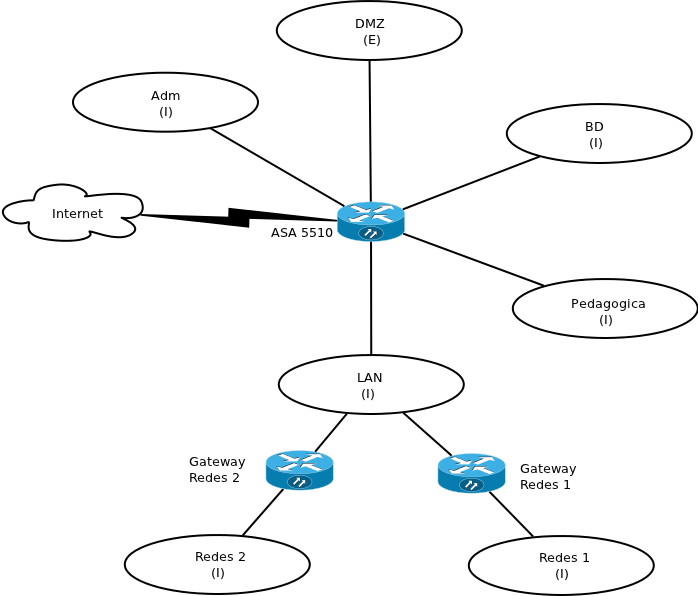

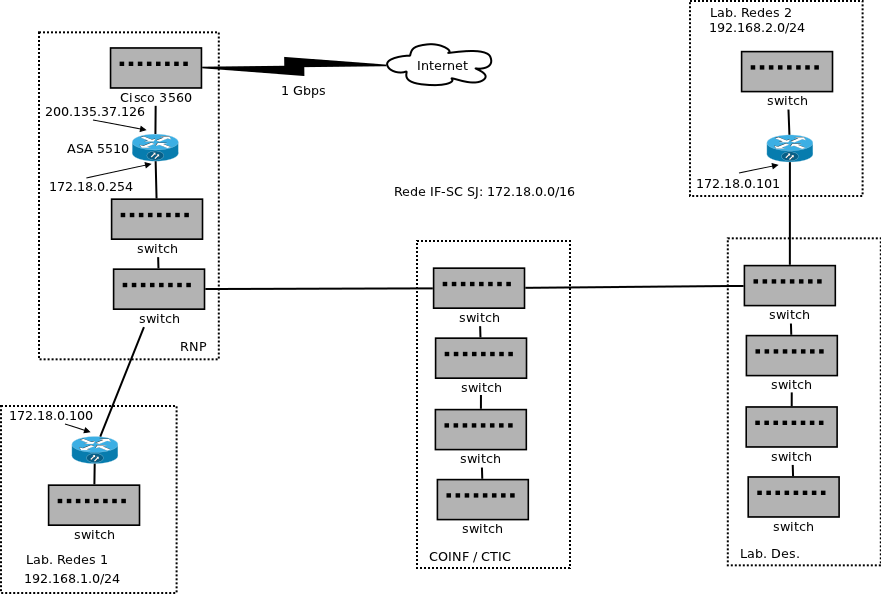

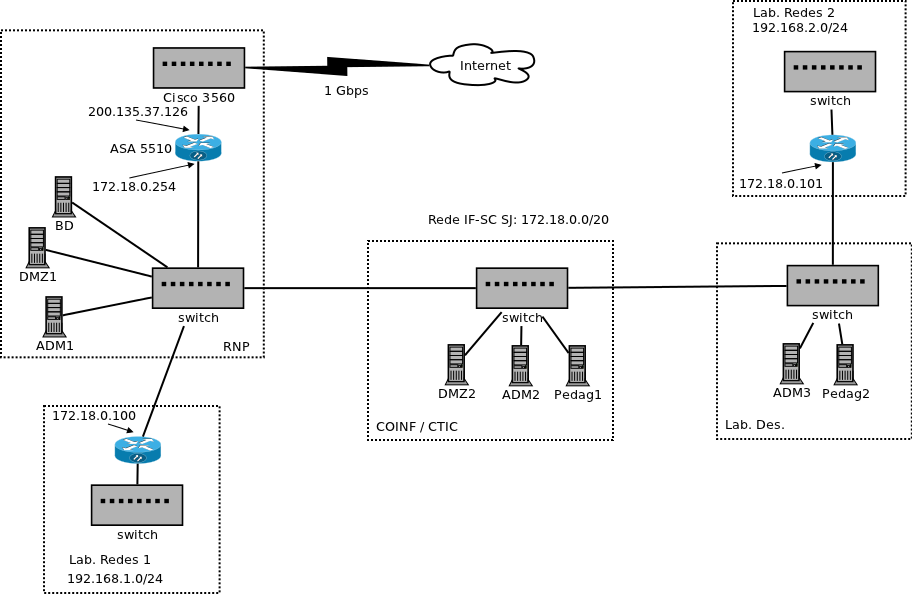

Aula 8 - 14/05 - Segmentação de Redes e VLANsSegmentando redesA equipe que administra a rede do campus São José estudou uma reestruturação da sua rede. Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitou facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral do campus precisou ser segmentada inicialmente em cinco novas subredes, denominadas:

Segmentação físicaA segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma estrutura exclusiva, contendo seus switches e cabeamentos. No entanto, para adotar esse tipo de segmentação, algumas modificações precisarão ser feitas na infraestrutura de rede existente. Observe a estrutura física da rede do campus:

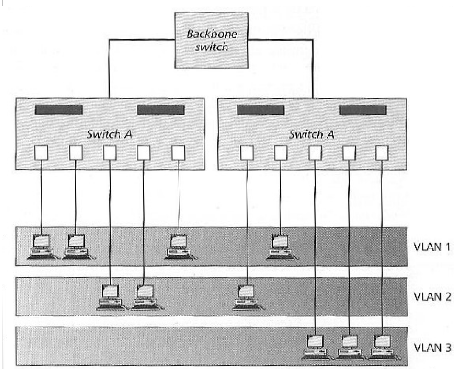

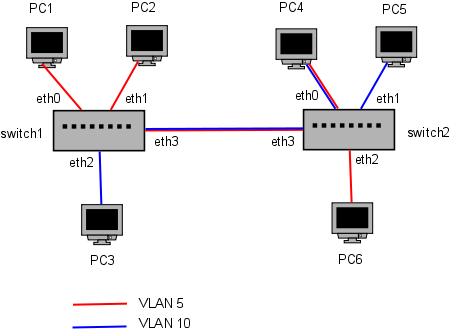

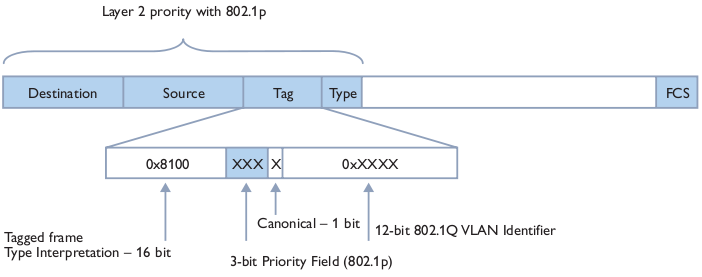

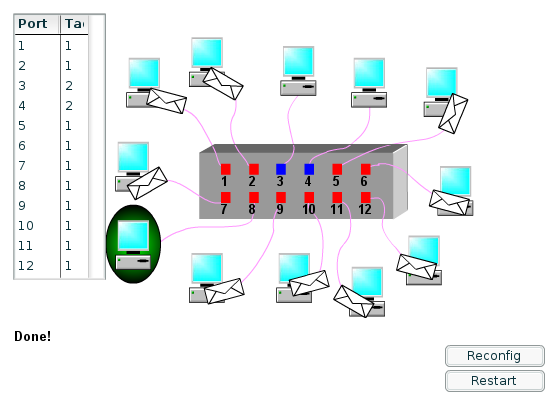

Segmentação com VLANsSe a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura: No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches. Redes locais virtuais são técnicas para implantar duas ou mais redes locais Exemplo: a configuração do Netkit mostrada abaixo cria uma pequena rede composta por um switch e quatro computadores. Além disso, foram definidas duas VLANs (VLAN 5 e VLAN 10). Com isso, os computadores pc1 e pc4 pertencem a VLAN 5, e os computadores pc2 e pc3 estão na VLAN 10. Execute a rede abaixo e teste a comunicação entre os computadores - quais computadores conseguem se comunicar ?. Padrão IEEE 802.1qOs primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes. Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

AE0 - Aplicando VLANAtividade extra: prazo: 21/05/14 às 18:30Hs. Execução: em dupla. Como: Manuscrita, impressa ou via email A nova rede do IFSC-SJVoltando à segmentação da rede do campus São José, vamos implantar a nova rede usando VLANs.

Primeiro isso será realizado usando o Netkit, e em seguida será implantado no laboratório. Para simplificar a rede, vamos assumir que a topologia física está implantada como mostrado na figura acima, à esquerda.

|

| Aula 9 - 21/05 - Protegendo a rede com Spannig Tree Protocol (STP) - IEEE802.3d | ||

|---|---|---|

Aula 9 - 21/05 - Protegendo a rede com Spannig Tree Protocol (STP) - IEEE802.3d

Solução: sw1[type]=switch

sw2[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

pc4[type]=generic

pc5[type]=generic

pc6[type]=generic

sw1[eth0]=sw1-port0:vlan_untagged=1

sw1[eth1]=sw1-port1:vlan_untagged=3

sw1[eth2]=sw1-port2:vlan_untagged=2

sw1[eth3]=link-sw1-sw2:vlan_tagged=1,2,3

sw2[eth0]=sw2-port0:vlan_tagged=1,2,3

sw2[eth1]=sw2-port1:vlan_untagged=3

sw2[eth2]=sw2-port2:vlan_untagged=1

sw2[eth3]=link-sw1-sw2:vlan_tagged=1,2,3

pc1[eth0]=sw1-port0:ip=192.168.1.1/24

pc2[eth0]=sw1-port1:ip=192.168.3.2/24

pc6[eth0]=sw1-port2:ip=192.168.2.6/24

pc3[eth0]=sw2-port0:vlan_tagged=(1,ip=192.168.1.3/24),(2,ip=192.168.2.3/24),(3,ip=192.168.3.3/24)

pc4[eth0]=sw2-port1:ip=192.168.3.4/24

pc5[eth0]=sw2-port2:ip=192.168.1.5/24

Tecnologias de LAN switchesSwitches store-and-forward X cut-through

Algumas animações mostrando o funcionamento de switches store-and-forward e cut-through:

O problema dos ciclos (caminhos fechados) em uma rede local ethernetBibliografia associada:

Outros materiais:

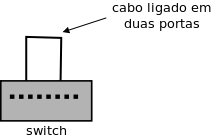

Após implantar a nova rede do IF-SC SJ, a equipe da gerência de rede passou a acompanhar seu uso pela comunidade escolar. E um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede em um laboratório (que está na Subrede Pedagógica). Quer dizer, ele fez algo assim com um dos switches da rede:

A interligação acidental de duas portas de um switch cria um ciclo na rede local (loop). Mas isso pode ser feito também de forma intencional, pois em LANs grandes pode ser desejável ter enlaces redundantes, para evitar que a interrupção de um enlace isole parte da rede. A existência de interligações alternativas portanto é algo que pode ocorrer em uma rede local, seja por acidente ou com a finalidade de conferir algum grau de tolerância a falhas na infraestrutura da rede. Um caso em que uma rede possui um ciclo intencionalmente colocado pode ser visto na LAN abaixo:

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa ficaria travada devido a um efeito chamado de tempestade de broadcasts (broadcast storm). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol, definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa.

Switches reais usualmente possuem suporte a STP (Spanning Tree Protocol) para possibilitar haver enlaces redundantes em uma rede local. No Netkit podem-se criar redes em que se usa o STP, que deve ser ativado no switches.

sw1[type]=switch

sw2[type]=switch

sw3[type]=switch

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024

sw2[stp]=on:bridge_priority=128

sw3[stp]=on:bridge_priority=500

sw1[eth0]=sw1-sw2

sw1[eth1]=sw1-port1

sw1[eth2]=sw1-sw3

sw2[eth0]=sw1-sw2

sw2[eth1]=sw2-port1

sw2[eth2]=sw2-sw3

sw3[eth0]=sw1-sw3

sw3[eth1]=sw3-port1

sw3[eth2]=sw2-sw3

pc1[eth0]=sw1-port1:ip=192.168.0.1/24

pc2[eth0]=sw2-port1:ip=192.168.0.2/24

pc3[eth0]=sw3-port1:ip=192.168.0.3/24

A configuração do STP se faz pelo atributo especial stp a ser especificado para cada switch. A opção on ativa o STP, e bridge_priority define a prioridade do switch no escopo do STP. Como os switches podem ser configurados com múltiplas vlans, o STP deve ser ativado apropriadamente. Isso significa que cada vlan deve ter o STP rodando de forma independente. A configuração do Netkit para especificar o STP para cada vlan segue abaixo: sw1[type]=switch

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024:vlan=5

sw1[stp]=on:bridge_priority=512:vlan=10

Nesse exemplo, o switch sw1 tem o STP ativado na vlans 5 e 10. Os parâmetros do STP inclusive podem ser diferentes em cada vlan, já que ele opera em cada uma de forma independente (i.e. o STP em uma vlan não interfere com o STP em outra vlan). Vlans em que o stp não foi explicitamente ativado usarão a configuração default do stp, a qual é definida omitindo-se informação sobre vlan: # Configuração default do STP em um switch ... vale para todas as vlans em que

# o stp não foi configurado individualmente.

sw1[stp]=on

# A configuração default pode conter quaisquer opções do stp, menos vlan:

sw2[stp]=on:bridge_priority=2000

Um último detalhe sobre o STP diz respeito ao custo e prioridade de cada porta do switch. No STP usado em switches reais, o custo de uma porta é dado pela sua velocidade. Assim, portas mais velozes têm custo menor que portas mais lentas, como por exemplo portas 1 Gbps comparadas a 100 Mbps. No Netkit não existe essa diferenciação entre as interfaces ethernet por serem emuladas, mas pode-se especificar manualmente o custo de cada interface a ser usado pelo STP. A configuração necessária deve ser colocada em cada porta da seguinte forma: sw1[type]=switch

# Ativação do STP nos switches

sw1[stp]=on:bridge_priority=1024

sw1[eth0]=port0:stp_cost=10

sw1[eth1]=port1:stp_cost=100

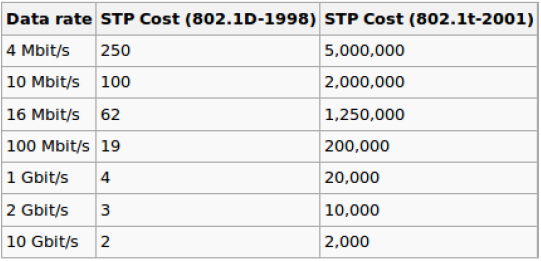

Assim, nesse exemplo a interface eth0 do switch sw1 tem custo STP 10, e a interface eth1 tem custo 100. Os custos de interfaces de acordo com a norma IEEE 802.1d pode ser visto na seguinte tabela:

# STP no switch:

# bridge_priority: prioridade do switch no STP

# hello_time: intervalo entre envios de BPDU

# max_age: tempo máximo que o STP pode ficar sem receber uma atualização de BPDU de outro switch

# forward_delay: atraso para enviar uma BPDU notificando uma mudança de configuração do STP

# on: ativa o STP

# off: inicia com STP desativado

sw1[stp]=on:vlan=10:bridge_priority=100:hello_time=2:max_age=10:forward_delay=1

# Porta do switch: pode ter as opções stp_cost (custo da porta) e stp_prio (prioridade da porta)

sw1[eth0]=port0:stp_cost=10:stp_prio=1

|

| Aula 10 - 28/05 - Controle de Acesso com IEEE 802.1x e trunking IEEE802.1ax e Introdução a Redes sem Fio |

|---|

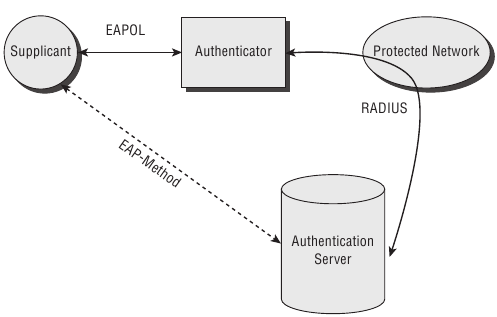

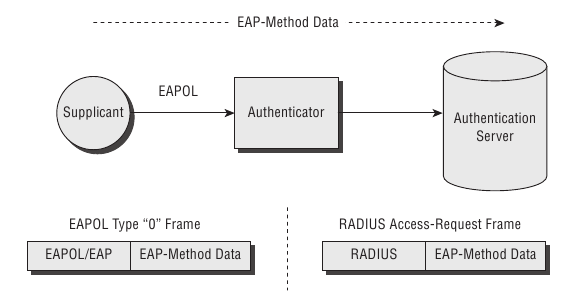

Aula 10 - 28/05 - Controle de Acesso com IEEE 802.1xFazendo controle de acesso em redes locaisVamos usar como exemplo o cenário da rede do IFSC-SJ: A gerência de rede concluiu que deve-se controlar os acessos aos pontos da rede da escola. Com isso, somente usuários devidamente autenticados e autorizados poderão se comunicar usando os pontos de rede. A forma com que isso deve ser feito deve impedir inclusive que uma pessoa conecte um laptop a uma tomada de rede, e consiga acessar a rede. Além disso, o acesso pode ser negado ou concedido dependendo do tipo de usuário (aluno, funcionário, professor, visitante) e da localização do ponto de rede. O mecanismo de segurança capaz de fazer isso deve agir portanto diretamente nas portas de switches, habilitando-as ou bloqueando-as dependendo do usuário que tentar usar o equipamento nela conectado. Padrão IEEE 802.1x

A autenticação se faz com protocolos específicos definidos na norma IEEE 802.1x:

Existem vários métodos EAP, que correspondem a diferentes mecanismos de autenticação. Assim, o método de autenticação pode ser escolhido de acordo com as necessidades de uma rede.

Controle de acesso IEEE 802.1xO controle de acesso IEEE 802.1x possibilita liberar ou bloquear portas de switches mediante a identificação de usuários válidos. Para usá-lo no Netkit deve-se fazer o seguinte:

Juntando os dois exemplos acima, pode-se definir uma pequena rede para fins de demonstração do controle de acesso: sw[type]=switch

pc1[type]=generic

pc2[type]=generic

# Podem-se definir quantos usuários e senhas forem desejados.

sw[8021x]=1:users=usuario1/senha1,usuario2/senha2

# Necessário um endereço IP para fins de gerenciamento do switch

sw[management_ip]=10.0.0.10/24:vlan=1

# A interface eth0 do switch é uma porta autenticadora, mas a interface eth1 não.

sw[eth0]=port0:8021x_authenticator=1

sw[eth1]=port1

pc1[eth0]=port0:8021x_user=usuario1/senha1:ip=10.0.0.1/24

pc2[eth0]=port1:ip=10.0.0.2/24

Ao executar a rede acima, deve-se conseguir fazer um ping entre pc1 e pc2. Se quiser testar com maiores detalhes o controle de acesso e vê-lo em ação, experimente fazer o seguinte:

Definindo um IP de gerenciamentoUm switch pode possuir um endereço IP para fins de gerenciamento. No momento, isso é usado somente para que um switch consiga rodar um servidor Radius e atender pedidos de acesso vindos de outros switches. O IP de gerenciamento precisa estar vinculado a uma das VLANs do switch: sw[management_ip]=192.168.0.10/24:vlan=5

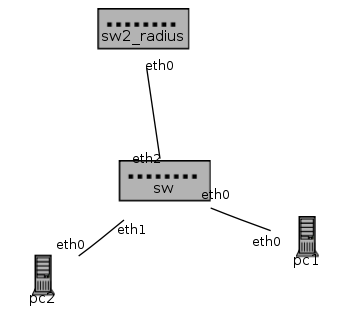

No exemplo acima, o switch sw possui o IP de gerenciamento 192.168.0.10, que está vinculado a VLAN 5. Apenas um IP por switch hpode ser definido. Como o tipo switch especializa o tipo generic, é possível definir rotas em um switch que possui um IP de gerenciamento. Isso pode ser feito da mesma forma que em máquinas virtuais genéricas (i.e. usando os atributos default_gateway ou route). Usando um servidor RadiusEm uma infraestrutura de controle de acesso IEEE 8021.X, usualmente o servidor de autenticação reside em um equipamento em separado. Desta forma, os autenticadores (switches e access points) podem efetuar a autenticação usando uma base de usuários comum. Apesar do padrão IEEE 8021.X não definir como deve ser implementado o servidor de autenticação, os fabricantes de equipamentos adotaram o serviço Radius para assumir esse papel. Com isso, para implantar o servidor de autenticação deve-se instalar um servidor Radius em algum equipamento, e fazer com que os autenticadores o utilizem para para autenticar os acessos. No Netkit a implantação de um servidor Radius foi simplificada e integrada à configuração do controle de acesso descrita no início desta seção. Por questão de simplicidade, o servidor Radius deve ser implantado em um switch. assim, a configuração de um switch que deve operar como servidor Radius é: sw2[8021x]=1:users=u1/p1,u2/p2:radius_clients=10.0.0.10,10.0.0.254

O parâmetro users lista os usuários e senhas autenticados pelo Radius, e radius_clients lista os endereços IP dos clientes Radius (que são os demais switches). Em ambos os casos, as informações devem ser escritas como listas separadas por vírgulas. Os clientes Radius precisam definir que servidor Radius irão utilizar. A configuração de um switch que é cliente Radius poderia ser esta: sw[8021x]=1:radius_server=10.0.0.5

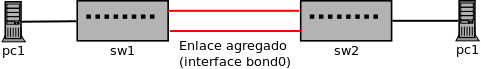

Note que os clientes Radius devem ser capazes de alcançarem o servidor Radius. Quer dizer, se clientes e servidor Radius estiverem em subredes IP diferentes, devem existir rotas para que eles possam se comunicar. Um exemplo de uma rede com dois switches, sendo um deles um servidor Radius, está mostrada a seguir: Padrão IEEE802.1ax (anterior IEEE802.1ad) Agregamento de enlacesAgregação de enlace (bonding ou trunking)O Linux possui suporte a agregação de enlaces, em que se agrupam interfaces ethernet de forma a parecerem uma única interface (chamado de Linux Channel Bonding). A interface agregada tem prefixo bond, e assim deve ser identificada como bond0, bond1 e assim por diante. Para criar um enlace agregado no Netkit basta declarar em um switch uma interface desse tipo. A sintaxe da declaração é praticamente idêntica a de interfaces ethernet, como se pode ver abaixo: pc1[type]=generic

pc2[type]=generic

sw1[type]=switch

sw2[type]=switch

pc1[eth0]=sw1-port0:ip=192.168.0.1/24

pc2[eth0]=sw2-port0:ip=192.168.0.2/24

sw1[eth0]=sw1-port0

sw2[eth0]=sw2-port0

# Define em cada switch uma interface bond0 que agrega dois enlaces.

# O enlace agregado deve ser composto por uma ou mais interfaces ethernet.

# O nome do enlace agregado é sw1-sw2 no exemplo.

sw1[bond0]=sw1-sw2:interfaces=eth1,eth2

sw2[bond0]=sw1-sw2:interfaces=eth1,eth2

Nesse exemplo o enlace agregado foi criado entre os switches sw1 e sw2. Como se pode notar, existe uma opção de configuração adicional interfaces, usada para listar as interfaces ethernet a serem agrupadas. Essas interfaces não devem ser declaradas explicitamente. Além disso, não se podem configurar VLANs na interface agregada (bond0 no exemplo). Por fim, mais de um enlace agregado pode ser criado no mesmo switch, bastando identificá-los por interfaces bond diferentes (bond1, bond2, ...). O exemplo acima cria a seguinte rede: Cascateamento versus EmpilhamentoOs switches ainda possuem uma facilidade em nível físico chamada empilhamento (ou stack) que tem a função de ampliar as capacidades de portas sem comprometer significativamente a latência de pacotes em trânsito (fase forwarding). O mais eficiente, porém com mais custo, é o empilhamento por backplane onde um cabo proprietário de comprimento não maior que 1 metro, é conectado entre portas de entrada e saída específicas para este fim, geralmente na trazeira do switch, formando um anel dos swicthes empilhados. Os switches empilhados se comportam como um só e a gerência deles é muito mais facilitada com um único endereço IP. Já o cascateamento usando portas comuns ou portas específicas de altas taxas (fibra) chamadas UPLINK, mesmo usando o agregamento de link exposto na seção anterior, resolve a questão do congestionamento de toda a transferência de dados oriundas/destinadas aos ramos descendentes destas portas mas torna-se difícil a gerência de cada switch e a latência além de reduzir o desempenho da rede pode impedir até o funcionamento de algorítimos como o STP.

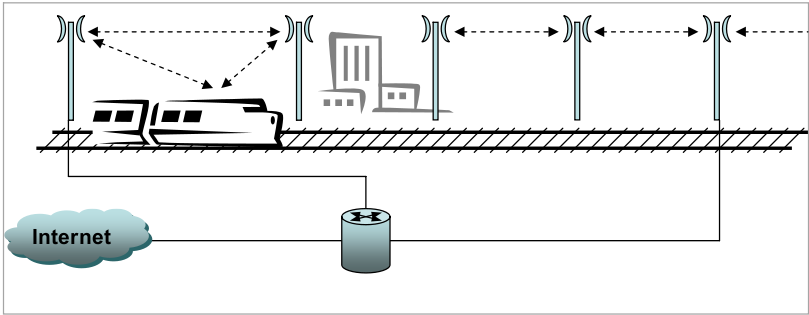

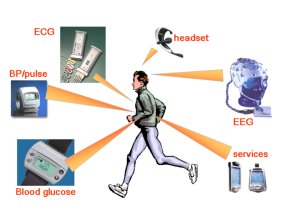

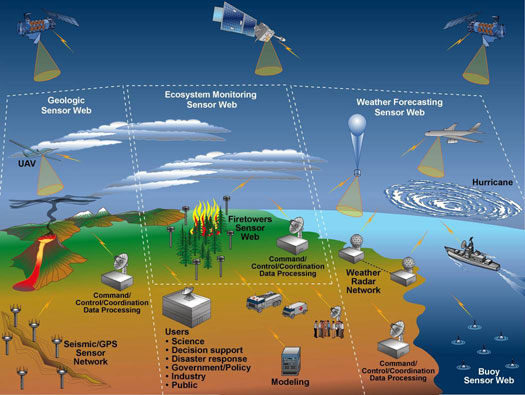

Redes sem Fio

IntroduçãoRedes sem-fio se tornaram uma tecnologia largamente difundida e de uso corriqueiro, principalmente em sua versão para redes locais. Graças a ela, as pessoas não precisam usar cabos para ter acesso à rede, e podem se comunicar em qualquer localização dentro do alcance da rede sem-fio. Mesmo usuários em movimento podem se manter em comunicação pela rede sem-fio. Essas características atraentes da tecnologia fazem com que ela seja naturalmente desejável nas LANs A implantação de uma rede sem-fio deve atender alguns requisitos levantados pelo administrador de uma rede, os quais serão discutidos ao longo desta seção. Antes de pensar nos detalhes a serem observados, devem-se conhecer as características de comunicação de dados por um canal sem-fio e os mecanismos inventados para efetuar esse tipo de comunicação. Alguns usos de redes sem-fio

|

| Aula 11 - 04/06 - O Padrão IEEE 802.11 |

|---|

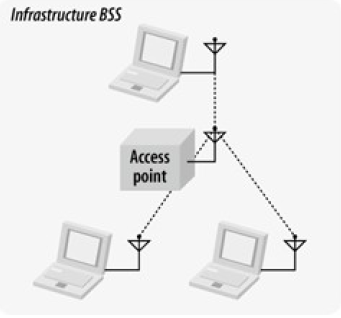

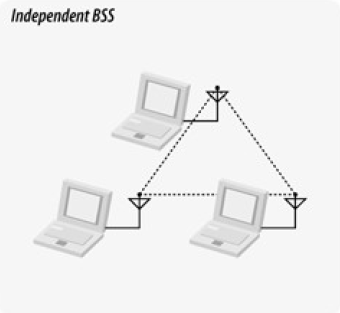

Aula 11 - 04/06 - O Padrão IEEE 802.11 =Dentre as várias tecnologias de comunicação sem-fio existentes, o padrão IEEE 802.11 para redes locais tem ampla utilização. Conhecido popularmente como Wi-Fi (um trocadilho com Hi-Fi, uma qualidade atribuída a aparelhos de som e que significa High-Fidelity), está presente praticamente em todos os lugares hoje em dia - desde escolas, empresas, aeroportos, supermercados, restaurantes, cafés e residências, e até mesmo em espaços abertos de cidades (ver Cidades Digitais). Muitos dos problemas existentes nesse tipo de rede (alguns resolvidos e outros não), e características de funcionamento, são comuns a outras tecnologias menos conhecidas, porém também importantes em suas áreas de aplicação. Por isso nosso estudo se concentrará nesse padrão de redes sem-fio, para conhecê-lo com razoável profundidade. Como consequência, além de entender como funciona uma rede IEEE 802.11, os conhecimentos obtidos habilitarão a compreensão de outras tecnologias de redes sem-fio.

Teste de desempenho de uma rede IEEE 802.11Será feito um experimento para configurar, usar e verificar a vazão de uma rede local sem-fio IEEE 802.11. Também será investigado o tráfego nessa rede, usando o analisador de protocolo wireshark. Questões para pensar:

|