IER-2010-2

Instalação de Equipamentos de Redes: Diário de Aula 2010-2

Professor: Marcelo Maia Sobral (msobral@gmail.com)

Lista de email (forum): ier-ifsc@googlegroups.com

Atendimento paralelo: 2a e 3a de 10h às 11 h, 3a e 5a de 16h às 17h.

Bibliografia

- Antiga página da disciplina (2009-1 e 2009-2)

- Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande

Curiosidades

- Telex: um serviço já extinto (?!)

- História da Internet-BR (dissertação de Mestrado)

- O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento

- Uma história das Redes de Computadores

Listas de exercícios

Avaliações

29/07: Introdução e camada de enlace

Apresentação da disciplina: conteúdo, bibliografia e avaliação, laboratório.

Apresentou-se uma visão geral dos conceitos sobre comunicação de dados, amparada em transparências. Nesta aula se planta a base para iniciar o estudo com maior profundidade da camada de enlace e da camada física.

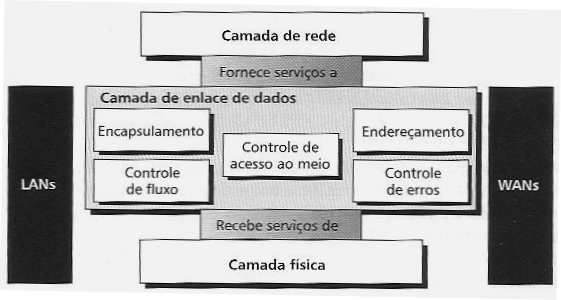

Os serviços identificados na figura acima estão descritos abaixo. A eles foram acrescentados outros dois:

- Encapsulamento (ou enquadramento): identificação das PDUs (quadros) de enlace dentro de sequências de bits enviadas e recebidas da camada física

- Controle de erros: garantir que quadros sejam entregues no destino

- Detecção de erros: verificação da integridade do conteúdo de quadros (se foram recebidos sem erros de bits)

- Controle de fluxo: ajuste da quantidade de quadros transmitidos, de acordo com a capacidade do meio de transmissão (incluindo o atraso de transmissão) e do receptor

- Endereçamento: necessário quando o enlace for do tipo multi-ponto, em que vários equipamentos compartilham o meio de transmissão (ex: redes locais e redes sem-fio)

- Controle de acesso ao meio (MAC): também necessário para meios compartilhados, para disciplinar as transmissões dos diversos equipamentos de forma a evitar ou reduzir a chance de haver colisões (transmissões sobrepostas)

- Gerenciamento de enlace: funções para ativar, desativar e manter enlaces

03/08: Enquadramento

Nesta aula se criarão enlaces ponto-a-ponto entre computadores, usando o protocolo PPP. A partir de alguns experimentos se discutem os serviços da camada de enlace, em particular o enquadramento e detecção de erros.

Roteiro do primeiro laboratório

Foi apresentado como funciona o enquadramento (ou sincronização de quadro) do tipo sentinela (usado pelo PPP e HDLC). Nesse caso, usa-se uma flag delimitadora para informar o início e fim de quadro. Há uma segunda flag, chamada de escape (ESC), para evitar que um byte com o valor de flag delimitadora, o qual apareça em algum campo do quadro (ex: dados ou campos de controle) seja erroneamente interpretado como fim de quadro.

05/08: Detecção de erros

Probabilidade de erros de transmissão (BER - Bit Error Rate), códigos de detecção de erro e CRC.

Há um resumo nas transparências.

O experimento com o gerador de CRC-16 do PPP pode ser repetido em casa. Ele é capaz de verificar um quadro PPP, que pode ser conseguido usando-se a opção record do pppd. Essa opção grava em um arquivo de log os conteúdos dos quadros PPP enviados e recebidos, que podem depois serem visualizados (ou terem seu bytes extraídos) com o utilitário pppdump. Porém o gerador de CRC-16 fornecido inclui dois arquivos contendo quadros PPP previamente coletados: quadro_correto.raw e quadro_errado.raw. Eles podem ser verificados com o programa fcs (o verificador de CRC-16):

# descompacta o arquivo do gerador de CRC-16

tar czf fcs-rfc.tgz

cd fcs

# Testa o quadro correto

./fcs quadro_correto.raw

# Testa o quadro_errado

./fcs quadro_errado.raw

Há um testador que modifica aleatoriamente uma certa quantidade de bits do quadro_correto.raw, até que encontre um caso em que o erro não seja detectado. Para usá-lo deve-se executar o programa testa.py:

# executa testa.py com 4 erros de bit por quadro gerados aleatoriamente

./testa.py 4

O código fonte do gerador de CRC-16 está no arquivo fcs-rfc.c, o qual foi obtido diretamente da RFC 1662.

10/08: Enlaces ponto-a-ponto entre roteadores

Nesta aula serão configurados enlaces entre dois roteadores Cisco usando os protocolos PPP e HDLC. O objetivo é ter um contato com esse tipo de equipamento, e ver os protocolos em ação. Além disto, será feita uma medição de vazão (throughput) com cada um dos protocolos.

- Roteiro da experiência

- Tutorial da interface de linha de comando Cisco (CLI)

- Resolução de problemas com PPP em roteadores Cisco

12/08: Controle de erros e de fluxo: stop-and-wait

Ver capítulo 11 do livro "Comunicação de Dados e Redes de Computadores", de Behrouz Forouzan (há uma cópia no xerox).

Resolver a 1a lista de exercícios.

Controle de erros implica garantir a entrega de quadros no destino. Assim, quadros recebidos com erros (i.e., quadros identificados pela detecção de erros como corrompidos) ou quadros extraviados (não recebidos) devem ser retransmitidos. Serviço implementado com protocolos do tipo ARQ (Automatic Repeat Request), tais como:

- Stop-and-Wait: só transmite o próximo quadro quando receber uma confirmação (ACK) do último quadro enviado. Retransmite o último quadro enviado se um tempo máximo de espera pelo ACK (ou timeout) for excedido.

- Go-Back-N: transmite até N quadros sem receber confirmação, quando então espera os ACK antes de enviar mais quadros. Caso exceda o timeout de um dos quadros enviados, retransmite todos os quadros a partir desse quadro.

- Selective Repeat: transmite até N quadros sem receber confirmação, quando então espera os ACK antes de enviar mais quadros. Caso exceda o timeout de um dos quadros enviados, retransmite somente esse quadro.

A rigor Stop-and-Wait ARQ já provê controle de erros, porém tem o potencial de causar uma baixa utilização do meio de transmissão. Os outros mecanismos, Go-Back-N e Selective Repeat, buscam melhorar o aproveitamento do meio, e assim estão também relacionados com o controle de fluxo. Esse serviço tem duas motivações principais:

- Evitar que um transmissor mais rápido sobrecarregue um receptor

- Melhorar o aproveitamento do meio de transmissão, quando há necessidade de confirmação de quadros e o meio apresentar um atraso de propagação significativo.

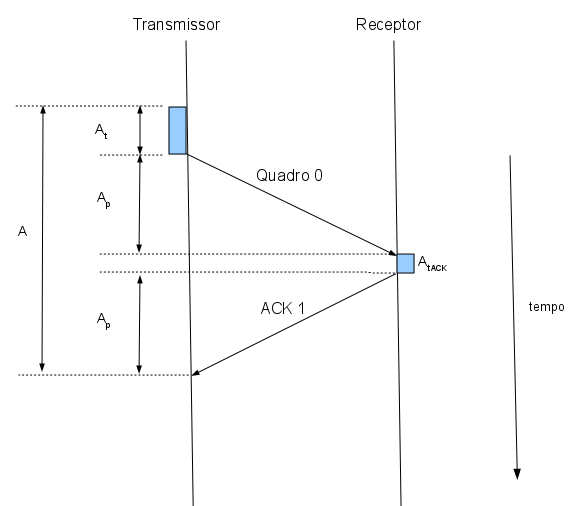

Desempenho do Stop-and-wait

O mecanismo Stop-and-wait apresenta desempenho que depende de seus parâmetros e de características físicas do enlace. Para avaliar seu desmepenho, deve-se determinar qual a taxa efetiva de transmissão que pode ser obtida. A taxa efetiva é definida com a razão entre quantidade de bits transmitidos (contidos em um ou mais quadros) e o tempo que foi necessário para que sejam entregues no destino. Quadros são considerados entregues somente quando o transmissor obtém uma confirmação do receptor. Isto não é a mesma coisa que a taxa de bits nominal do enlace, pois essa taxa informa o tempo que o transmissor leva para transmitir cada bit pelo meio de transmissão (ou melhor, o inverso de quanto tempo dura cada bit no meio). A taxa efetiva pode ser calculada descobrindo-se qual é a utilização do meio de transmissão. A utilização é um valor entre 0 e 1 que informa quanto tempo o meio foi de fato utilizado (i.e. quanto tempo o transmissor de fato precisou para transmitir um ou mais quadros), comparado com o tempo total necessário para fazer a entrega desses quadros. Por exemplo, se o transmissor levou 1 segundo para transmitir um quadro, e depois ficou 1 segundo esperando até receber a confirmação do receptor, a utilização será de 0.5 (o transmissor usou o meio durante 1 segundo, mas o tempo total para entregar o quadro foi de 2 segundos). Assim, as informações necessárias para calcular o desempenho do Stop-and-wait são:

- Taxa nominal de transmissão, ou taxa de bits (): razão entre quantidade de bits que saem do transmissor e o tempo que leva para que saiam.

- Tempo de transmissão (): tempo gasto pelo transmissor para transmitir um quadro. É o tempo gasto desde quando o primeiro bit do quadro começa a sair do transmissor, até quando o último bit termina de sair. Esse tempo depende da quantidade de bits transmitidos (F) e da taxa de bits nominal do meio (B):

- Atraso de propagação (): tempo gasto pelo sinal para se propagar desde o transmissor até o receptor. Independe da quantidade de bits transmitidos, pois é uma característica física do meio.

- Outros atrasos (): outros atrasos envolvidos durante a entrega do quadro

- Tempo de envio (): tempo necessário para que um quadro seja totalmente transmitido do transmissor até o receptor:

- Tempo de entrega (A): tempo necessário para que um quadro seja entregue no receptor, i.e. desde o instante em que o quadro começa a ser transmitido até quando o reconhecimento chega ao transmissor:

- Utilização do meio (U): razão entre o tempo em que o meio foi de fato usado pelo transmissor para transmitir o quadro, e o tempo total necessário para que o quadro seja considerado entregue:

- Taxa efetiva de transmissão (E): a taxa de bits percebida pelo transmissor para fazer a entrega de quadros:

- Timeout (): tempo máximo de espera por um reconhecimento.

Simulações com Omnet++

Na aula foi mostrada uma simulação de protocolo de enlace que usa Stop-and-Wait. Essas simulações foram criadas usando-se o simulador de redes Omnet++. Abaixo segue um tutorial para instalar esse simulador em seu computador (assume-se que nele haja o Ubuntu Linux 9.04 ou superior):

17/08: Controle de erros e de fluxo: Go-back-N e Selective Repeat

Ver capítulo 11 do livro "Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan.

- Análise dos mecanismos ARQ Go-Back-N e Selective Repeat.

- Demonstração da melhoria da utilização do meio usando esse mecanismo, comparado ao Stop-and-Wait.

- Uso do simulador Omnet++ 4.01 para avaliar esses os mecanismos ARQ.

Na aula anterior foi visto que o mecanismo ARQ Stop-and-wait é eficaz no controle de erros. Isto significa que ele garante que um quadro seja entregue no destino. Além disto, o Stop-and-wait não se atrapalha se ocorrerem os seguintes erros de transmissão:

- Perda de quadro de dados (inclui quadro de dados recebido com erros e assim descartado).

- Perda de quadro ACK

- Quadro ACK atrasado, fazendo com que ocorra um timeout de espera por confirmação e consequente retransmissão

Ser eficaz no controle de erros não significa ser eficiente. Foi visto que se o atraso de propagação for da ordem de grandeza do atraso de transmissão, a utilização do meio se reduz significativamente. Por exemplo, se o atraso de propagação for metade do de transmissão:

Já se esses dois atrasos forem iguais:

E assim, quanto maior for o atraso de propagação, pior será a utilização do meio de transmissão. A raiz do problema está no tempo em que o meio deixa de ser usado por causa do atraso de propagação. Isto também quer dizer que uma certa quantidade de quadros poderia ser transmitida enquanto não chega a confirmação do primeiro quadro. Essa melhoria no ARQ se chama controle de fluxo, pois visa regular a quantidade de quadros que podem ser enviados de acordo com a capacidade do meio de transmissão e do sistema destino. O ARQ mais simples que implementa uma forma de controle de fluxo se chama Go-back-N.

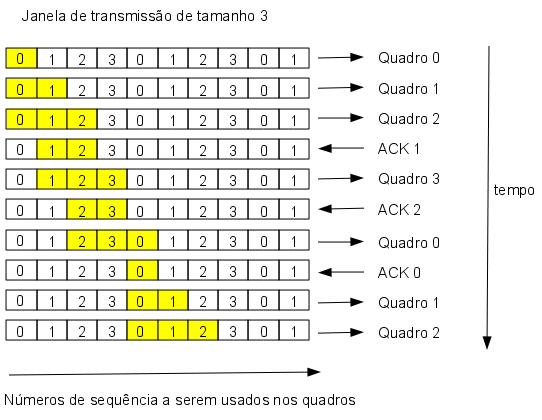

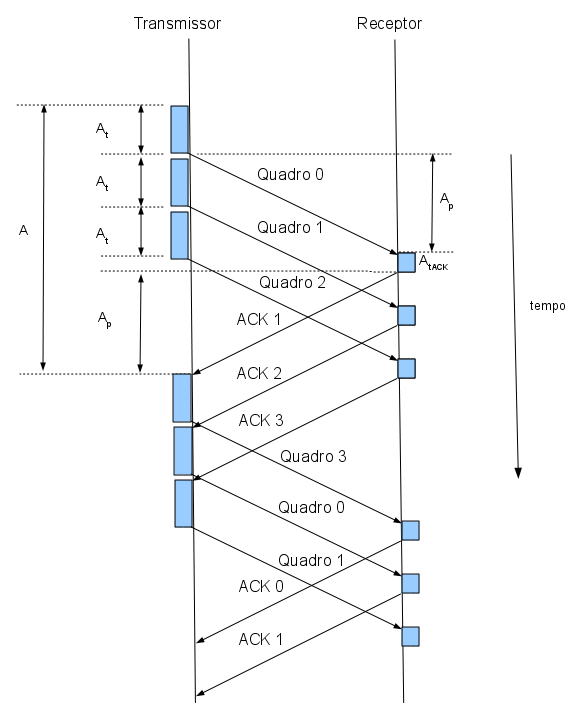

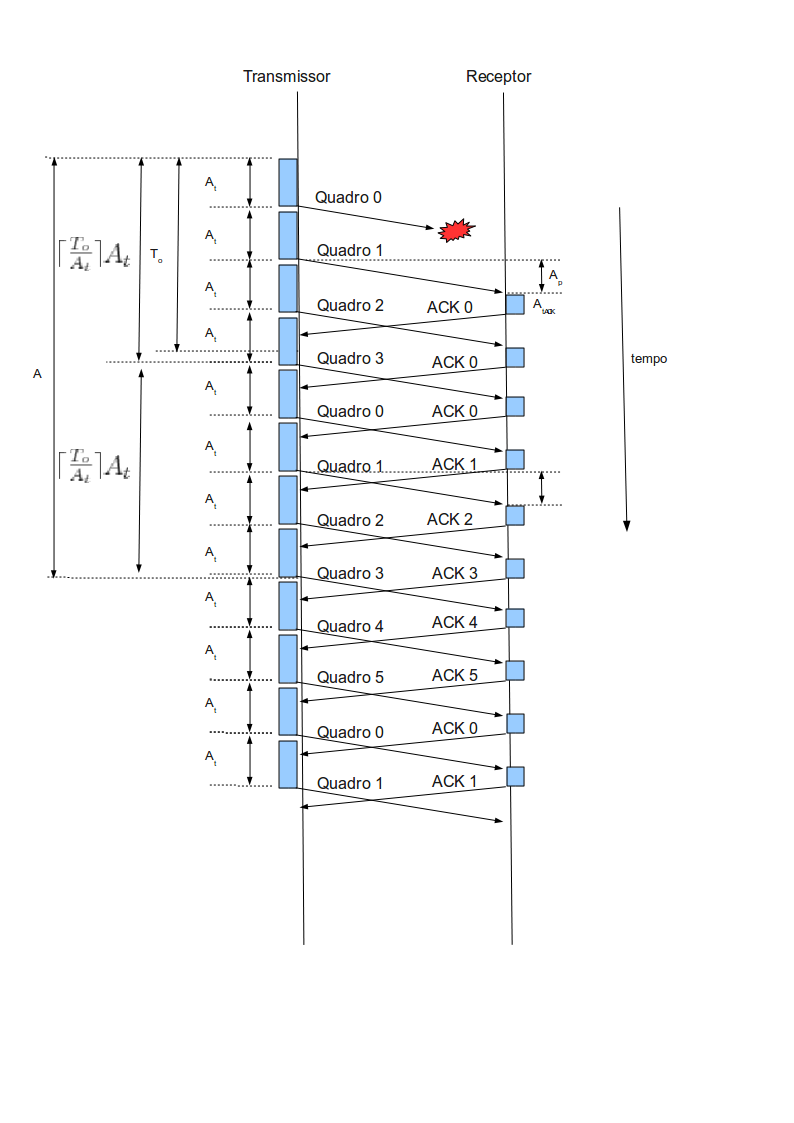

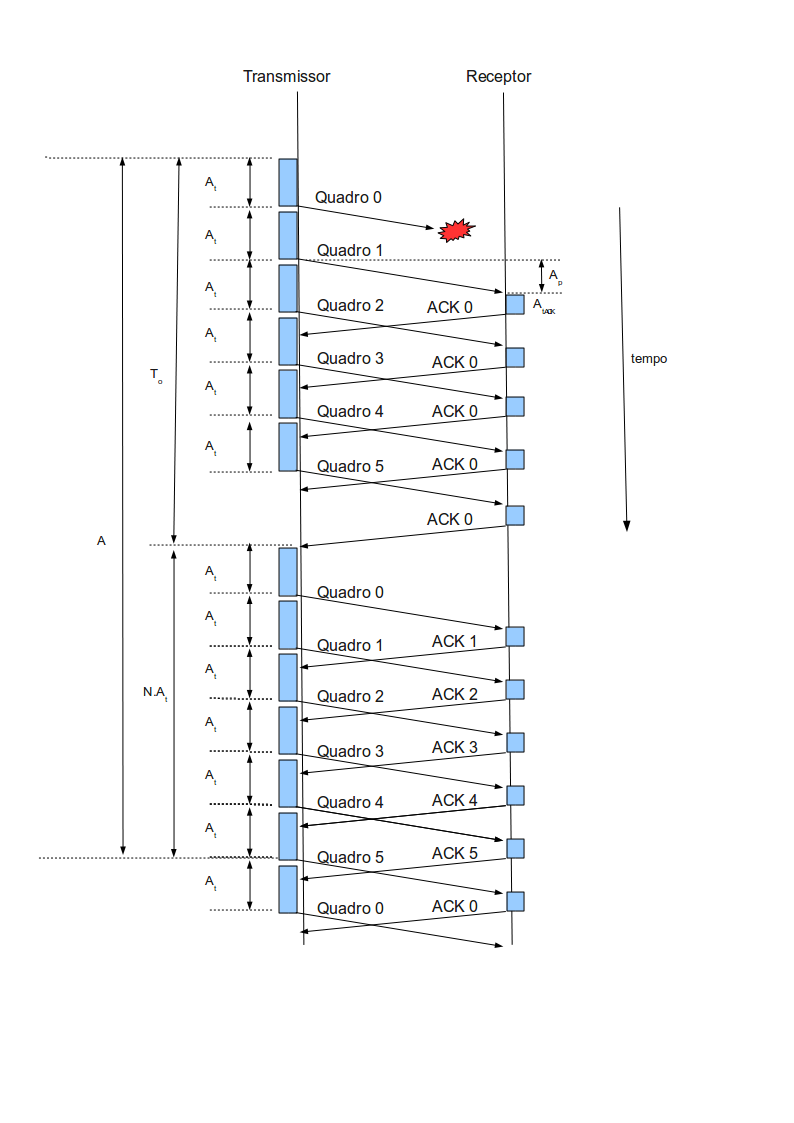

Go-back-N transmite até uma certa quantidade de quadros, sem ainda ter recebido uma confirmação do primeiro quadro enviado. À medida que as confirmações forem recebidas, novos quadros podem ser enviados. Esse mecanismo está ilustrado na figura abaixo:

Figura 1: uma possível sequência de transmissão com Go-back-N

Para controlar a quantidade de quadros enviados usa-se a técnica de janela deslizante. A janela é o conjunto de quadros transmitidos e ainda não confirmados, e que precisam ser lembrados para caso seja necessário retransmiti-los. Assim, sempre que um novo quadro é transmitido aumenta-se o tamanho da janela em uma unidade, e quando um quadro é confirmado diminui-se o tamanho da janela em ao menos uma unidade. Há um tamanho máximo para a janela, que corresponde à quantidade máxima de quadros que podem ser transmitidos sem ter ainda uma confirmação de entrega. Esse tamanho máximo de janela é de grande importância para a eficiência do Go-back-N, pois tem influência direta na utilização máxima que pode ser obtida do meio de transmissão.

Um controle com janela deslizante precisa que se numerem os quadros sequencialmente, de forma a representar a ordem em que foram enviados. Assim, quadros fora de ordem não são aceitos no destino (ao menos no caso do Go-back-N). Por razões de praticidade, a quantidade de números de sequência necessária para o Go-back-N é igual ao tamanho máximo da janela + 1. Por exemplo, se o tamanho máximo da janela for 3, são necessários no mínimo 4 números de sequência (ex: 0 a 3). Se a quantidade de números de sequência for igual ao tamanho da janela, pode ocorrer um erro no controle de erros do mecanismo (tente descobrir que erro seria esse ...). A figura abaixo ilustra um exemplo em que se fazem transmissões de quadros com janela de tamanho máximo 3 (a janela a cada instante é destacada em amarelo, e os números correspondem aos números de sequência dos quadros):

Note que, assim como no Stop-and-wait, os quadros de reconhecimentos indicam qual o próximo quadro a ser aceito pelo destino. Além disso, o Go-back-N aceita reconhecimentos cumulativos. Quer dizer, se houver três quadros na janela de transmissão, e for recebido um reconhecimento relativo ao segundo quadro, o transmissor considera que tanto o primeiro quanto o segundo quadro foram recebidos com sucesso. Isto é possível pois nesse ARQ o receptor aceita apenas quadros em ordem.

Desempenho do Go-back-N

Mas qual deve ser a utilização do meio de transmissão com o Go-back-N ? Para responder a essa questão devem-se considerar duas situações:

- O atraso para receber o primeiro ACK é maior ou igual ao tempo de transmissão para enviar todos os quadros permitidos pelo tamanho máximo de janela: essa situação está mostrada na figura 1, que mostra uma sequência de transmissão. A utilização nesse caso será:

- O atraso para receber o primeiro ACK é menor que o tempo de transmissão de uma janela de tamanho máximo: nesse caso, a utilização é máxima (= 1), pois todo o atraso de propagação é aproveitado para enviar quadros.

Falta ainda ver o que acontece em situações de erro ...

Análise do mecanismo ARQ Selective Repeat. Análise de seu desempenho, comparado ao Stop-and-wait e Go-Back-N. Análise do desempenho dos mecanismos ARQ na ocorrência de erros. Experiências com um simulador de um enlace ponto-a-ponto.

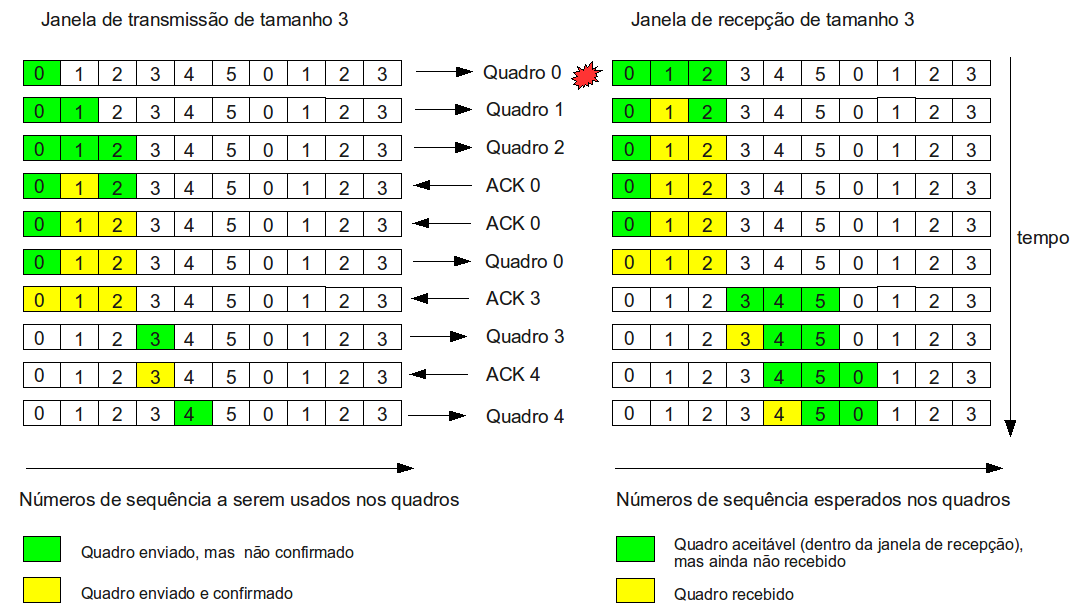

Selective Repeat

O ARQ Selective Repeat aceita receber quadros fora de ordem, pois o receptor mantém uma janela de recepção com o mesmo tamanho que a janela de transmissão. Assim, o receptor aceita um quadro se seu número de sequência estiver contido na janela de recepção atual. O limite inferior da janela de recepção avança quando chega um quadro com o primeiro número de sequência da janela. Quando o limite inferior da janela avança, os quadros correspondentes são passados para a camada superior.

O desempenho do Selective Repeat, na ausência de erros, é o mesmo do Go-Back-N.

Utilização do meio com Go-Back-N sujeito a erros

Quando ocorrem erros, o Go-Back-N rpecisa reenviar todos os quadros da janela de transmissão. Interessa aqui analisar o desempenho resultante no pior caso, quando a janela de transmissão está cheia. Note que o timeout sempre vai se referir ao quadro mais antigo da janela. Assim, pode-se fazer a análise dividindo o problema em duas partes:

- A utilização na ausência de erros: é a utilização já calculada anteriormente, que será chamada de

- A utilização no caso da ocorrência de um erro: é a utilização resultante de uma sequência de transmissão (uma janela completa) em que ocorre um erro, e será chamada de .

A utilização total depende da probabilidade de acontecerem ambas as situações acima. Denominando-se a probabilidade da situação 1 acontecer, e a probabilidade de ocorrer a situação 2, a utilização total pode ser calculada assim:

O cálculo exato dessas probabilidades pode ser complicado. Desta forma, será adotada a seguinte simplificação: assume-se que ocorra apenas um erro por janela. Isto é razoável se a taxa de erro de bit (BER) for baixa. Por exemplo, se , a probabilidade de 1 ou nenhum erro para uma janela de tamanho 7 é aproximadamente 0.9971, como se pode ver pela tabela abaixo:

| Erros | Probabilidades |

|---|---|

| 0 | 0.919431217477 |

| 1 | 0.0776975138337 |

| 2 | 0.00281396190905 |

| 3 | |

| 4 | |

| 5 | |

| 6 | |

| 7 |

Já se , a probabilidade de 1 ou nenhum erro é aproximadamente 0.99999999997, como se pode ver nesta tabela:

| Erros | Probabilidades |

|---|---|

| 0 | 0.999991600035 |

| 1 | |

| 2 | |

| 3 | |

| 4 | |

| 5 | |

| 6 | |

| 7 |

Isto mostra que, para BER suficientemente baixo, podem-se desprezar as ocorrências de dois ou mais erros por janela.

As probabilidades envolvidas na análise de utilização são:

- : taxa de erro de bit (Bit Error Rate), ou probabilidade de que um bit sofra erro

- : probabilidade de um quadro de dados ser enviado sem erros

- : quantidade de bits em um quadro de dados

- : probabilidade de um quadro de reconhecimento ser enviado sem erros

- : quantidade de bits em um quadro de reconhecimento

- : probabilidade de uma janela de N quadros ser transmitida sem erros

Nos cálculos de utilização a seguir, está implícito que .

Quando a utilização na ausência de erros for < 1

Isto acontece quando .

timeout de espera por ACK

Lembrar que a fórmula acima somente pode ser usada quando a utilização sem erros for < 1 !

Quando a utilização na ausência de erros for 1

Isto acontece quando , e a análise muda um pouco. Essa situação ocorre quando o tempo para receber o primeiro ACK é menor ou igual ao tempo para transmitir todos os quadros de uma janela. O cálculo da utilização com erros deve ainda considerar dois casos:

- Timeout menor que o tempo para envio de uma janela completa ():

Obs: o operador teto (ceiling), representado por , resulta no menor número inteiro que é maior ou igual que seu argumento. Quer dizer, ele arredonda o número para cima. - Timeout maior que o tempo de envio de uma janela completa:

Utilização do meio com Selective Repeat sujeito a erros

Na presença de erros, o ARQ Selective Repeat proporciona uma utilização melhor que Go-Back-N. Abaixo segue a utilização obtida com Selective Repeat para os possíveis cenários de erros:

Quando a utilização na ausência de erros for < 1

Quer dizer, . Nesse caso a utilização é a mesma do Go-Back-N:

Quando a utilização na ausência de erros for = 1

Quer dizer,

Há dois casos a analisar:

- Timeout maior que o tempo para enviar uma janela completa:

- Timeout menor que o tempo para enviar uma janela completa:

19/08: Protocolos PPP e HDLC

Detalhes sobre esses protocolos. Ver as transparências:

Resolver a 2a lista de exercícios.

24/08: Introdução à camada física

Ver capítulos 3, 4 e 5 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox).

Ver transparências.

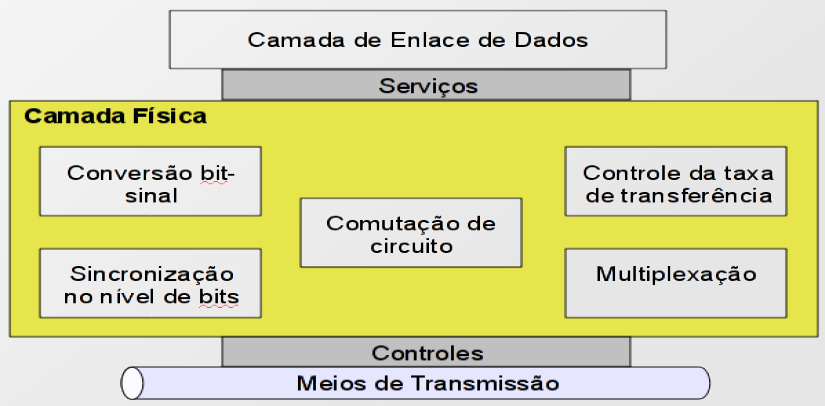

Serviços da camada física:

(Adaptado do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Berhouz Forouzan)

Transmissão digital:

- Transmissão serial x paralela

- Transmissão serial síncrona x assíncrona

26/08: 1a avaliação

Engloba as listas de exercícios 1 e 2.

31/08: Modems

Ver transparências sobre modems.

Resolver a 3a lista.

Hoje foi realizada a experiência com modems síncronos, em que se configuram modems SDSL.

02/09: Códigos de linha

Ver capítulos 3 e 4 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox).

Ver transparências sobre códigos de linha.

Curiosidade: resumo de Redes CAN comentado em aula.

09/09: Enlaces de teste em modems

Publicados os conceitos da 1a avaliação.

Resolver a 4a lista de exercícios.

Ver transparências.

14/09: Modems analógicos e Interfaces digitais

Ver capítulo 5 e 6 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox).

Ver transparências sobre modems analógicos.

Ver transparências sobre interfaces digitais.

No início da aula será feita a experiência sobre enlaces de teste em modems, que ficou incompleta na aula anterior.

Trabalho coletivo

Após ver um conjunto de tecnologias de enlace e de camada física, devem existir questões como "afinal, quais tecnologias são usadas de fato atualmente, e quais as apostas para o futuro próximo ?". Para responder a essa pergunta propõe-se um trabalho coletivo, em que a turma deve pesquisar (via sites de empresas ou consultas a pessoas a elas ligadas) essas tecnologias junto com algumas outras informações:

- Que protocolos de enlace estão envolvidos ?

- Qual a codificação ou modulação usada ?

- Em que tipo de circuito é usada (incluindo o tipo de meio de transmissão) ?

- Que equipamentos são necessários (incluindo os modelos) ?

- Quais as taxas de bits nominais e BER que proporcionam ?

- Qual o custo do enlace ?

- Empresa de onde obteve a informação ?

Os resultados da pesquisa devem ser colocados aqui mesmo na Wiki, em subseções abaixo; crie uma subseção com seu nome.

Prazo para conclusão: 25/04

Mariazinha

16/09: Redes locais

Revisão sobre camada fisica. E vejam a avaliação de 2009-2.

Introdução a redes locais

- Transparências:

- Capítulo 13 do livro "Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan (tem no xerox)

- Capítulo 4 do livro "Redes de Computadores", de Andrew Tanenbaum (tem na biblioteca)

Distinção entre WAN, MAN e LAN

- Aplicações de cada um desses tipos de rede

- Tecnologias envolvidas

- "Backbones" da Internet Brasileira:

Brasil em 1996

RNP 1991,1992,1996,1998,2000,2001,2005,2006, 2007.

Embratel Mapa 1,Mapa 2

Eletronet Mapa Eletronet

LANs

- Características

- Topologias

- O problema do acesso ao meio

21/09: Redes locais: experimento sobre desempenho do CSMA/CD

Realização de um experimento pra medir a utilização do meio de transmissão em uma rede local, com MAC do tipo CSMA/CD.

- Roteiro da experiência

- Programa emissor: faça o download e compile com o comando:

gcc -o emissor emissor.c

- Programa emissor: faça o download e compile com o comando:

- A experiência pode ser feita também com o simulador Omnet++:

- Intale o Omnet++ 4

- Instale o modelo INET:

# Faz o download do INET Framework (aprox. 23 MB) wget http://github.com/downloads/inet-framework/inet/inet-20100323-src.tgz # Descompacta o arquivo tar xzf inet-20100323-src.tgz # Compila o INET cd inet make makefiles make

- Copie esses arquivos para dentro de inet/examples/ethernet/lans:

mu.ini

mu2.ini

Networks.ned - Para executar uma simulação interativa, com animação, faça assim: ... e escolha um dos modelos para executar.

cd inet/examples/ethernet/lans ./run mu.ini - Para executar uma simulação não-interativa, com uma bateria de experimentos que variam a quantidade de estações (2 a 16) e tamanhos de quadros (256, 512 e 1480 bytes), faça assim:

cd inet/examples/ethernet/lans ./run -u Cmdenv -c Hub1 mu2.ini - Os resultados das simulações estarão em arquivos dentro do subdiretório inet/examples/ethernet/lans/results. Por exemplo, o arquivo Hub1-0.sca contém o resultado da primeira simulação, e parte de seu conteúdo é mostrada abaixo (cada linha contém algum resultado ou estatística da simulação, e o título é auto-explicativo):

version 2 run Hub1-1-20100423-09:38:33-7627 attr bytes 256 attr configname Hub1 attr datetime 20100423-09:38:33 attr experiment Hub1 attr inifile mu2.ini attr iterationvars "$bytes=256, $stations=3" attr iterationvars2 "$bytes=256, $stations=3, $repetition=0" attr measurement "$bytes=256, $stations=3" attr network HubLAN2 attr processid 7627 attr repetition 0 attr replication #0 attr resultdir results attr runnumber 1 attr seedset 1 attr stations 3 scalar . bytes 256 scalar . stations 3 scalar HubLAN2.sta[0].cli "packets sent" 0 scalar HubLAN2.sta[0].cli "packets rcvd" 0 scalar HubLAN2.sta[0].cli "end-to-end delay mean" 0 scalar HubLAN2.sta[0].cli "end-to-end delay stddev" nan scalar HubLAN2.sta[0].cli "end-to-end delay min" 0 scalar HubLAN2.sta[0].cli "end-to-end delay max" 0 scalar HubLAN2.sta[0].srv "packets sent" 0 scalar HubLAN2.sta[0].srv "packets rcvd" 247453 scalar HubLAN2.sta[0].srv "end-to-end delay mean" 1.6121223100944 scalar HubLAN2.sta[0].srv "end-to-end delay stddev" 1.0596723502417 scalar HubLAN2.sta[0].srv "end-to-end delay min" 0.0002378 scalar HubLAN2.sta[0].srv "end-to-end delay max" 5.18103003756 scalar HubLAN2.sta[0].llc "dsaps registered" 1 scalar HubLAN2.sta[0].llc "packets from higher layer" 0 scalar HubLAN2.sta[0].llc "frames from MAC" 247453 scalar HubLAN2.sta[0].llc "packets passed up" 247453 scalar HubLAN2.sta[0].llc "packets dropped - unknown DSAP" 0 scalar HubLAN2.sta[0].mac "simulated time" 60.0001141233 scalar HubLAN2.sta[0].mac "txrate (Mb)" 10 scalar HubLAN2.sta[0].mac "full duplex" 0 scalar HubLAN2.sta[0].mac "frames sent" 0 scalar HubLAN2.sta[0].mac "frames rcvd" 247453 scalar HubLAN2.sta[0].mac "bytes sent" 0 scalar HubLAN2.sta[0].mac "bytes rcvd" 68544481 scalar HubLAN2.sta[0].mac "frames from higher layer" 0 scalar HubLAN2.sta[0].mac "frames from higher layer dropped (iface down)" 0 scalar HubLAN2.sta[0].mac "frames dropped (bit error)" 0 scalar HubLAN2.sta[0].mac "frames dropped (not for us)" 0 scalar HubLAN2.sta[0].mac "frames passed up to HL" 247453 scalar HubLAN2.sta[0].mac "PAUSE frames sent" 0 scalar HubLAN2.sta[0].mac "PAUSE frames rcvd" 0 scalar HubLAN2.sta[0].mac "frames/sec sent" 0 scalar HubLAN2.sta[0].mac "frames/sec rcvd" 4124.2088221947 scalar HubLAN2.sta[0].mac "bits/sec sent" 0 scalar HubLAN2.sta[0].mac "bits/sec rcvd" 9139246.7499834 scalar HubLAN2.sta[0].mac "rx channel idle (%)" 5.937858457565 scalar HubLAN2.sta[0].mac "rx channel utilization (%)" 94.031961146038 scalar HubLAN2.sta[0].mac "rx channel collision (%)" 0.030180396396893 scalar HubLAN2.sta[0].mac collisions 4825 scalar HubLAN2.sta[0].mac backoffs 0

- A experiência pode ser feita também com o simulador Omnet++:

23/09: 2a avaliação

Envolve o conteúdo sobre Camada Física, e se baseará nas listas de exercícios 3 e 4.

28/09: Redes locais

- Para fins de comparação, conectar os computadores da bancada no switch (tomadas verdes), e repetir parte das medições (apenas aquelas que envolvem todos os computadores da bancada).

- Arquitetura IEEE 802 e Redes locais IEEE 802.3 (Ethernet)

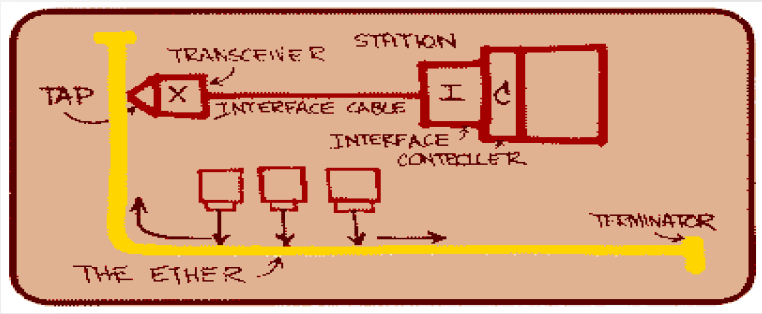

Desenho usado por Bob Metcalfe, um dos criadores da Ethernet, para apresentação em uma conferência em 1976.

Desempenho de um MAC CSMA/CD

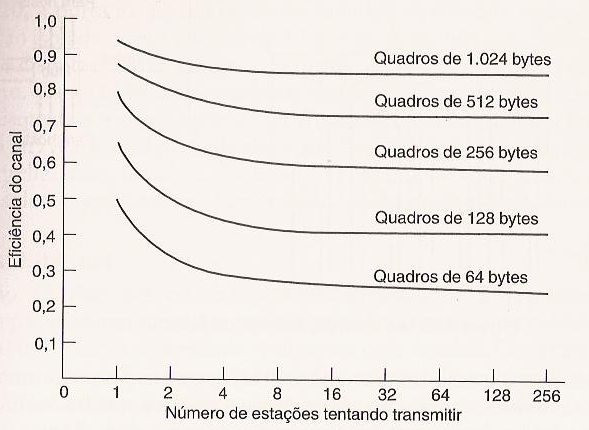

Uma análise feita no capítulo 4 do livro "Redes de Computadores, 4a ed." de Andrew Tanenbaum fornece a seguinte previsão de desempenho para o CSMA/CD em uma rede Ethernet a 10 Mbps.

- Utilização do meio:

- B: taxa de bits nominal

- L: comprimento do meio de transmissão

- c: velocidade de propagação do sinal

- F: comprimento do quadro

Essa figura mostra curvas para a utilização do meio em função da quantidade de estações prontas para transmitir, e para diferentes tamanhos de quadro. A conclusão é que quadros menores proporcionam desempenho inferior, assim como uma quantidade maior de estações resulta em uma provável menor utilização do meio. No entanto essa análise considera a rede numa situação de carga muito alta, o que não acontece normalmente. Há também algumas simplificações no desenvolvimento da análise, tal como considerar que a probabilidade de retransmissão constante em cada slot, ao invés de analisar o algoritmo de recuo exponencial binário (backoff). Finalmente, esse resultado tem sentido para um meio de transmissão compartilhado, mas a atualmente as redes locais ethernet trabalham com meios de transmissão exclusivos (ethernet comutada e full-duplex, em que não há risco de colisão).

30/09: Redes locais: arquitetura IEEE 802

Ver transparências.

Capítulo 4 do livro "Redes de Computadores", de Andrew Tanenbaum.

Capítulo 14 do livro "Comunicação de Dados e Redes de Computadores", de Behrouz Forouzan.

- Detalhamento da norma IEEE 802.3 (Ethernet)

- Visualização de quadros ethernet

- Teste de desempenho com switches, para comparar com os resultados obtidos com hubs

Ver também:

05/10: Redes locais: interligação de LANs e VLANs IEEE 802.1q

- Ver transparências.

- Capítulo 16 do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Behrouz Forouzan.

- Capítulo 4 do livro "Redes de Computadores, 4a ed.", de Andrew Tanenbaum.

- Interligação de LANs (norma IEEE802.1D):

- Operação de pontes e switches

- Visualizar o aprendizado de endereços em um switch ou ponte (usando o switch D-Link).

- Visualizar como um switch ou ponte propaga quadros em broadcast.

- Operação de pontes e switches

- VLANs

- Norma IEEE 802.1q

- Roteiro da experiência

- Definição de VLANs

- Criação de VLANs no switch D-Link

- Visualização do tráfego de VLANs

07/10: Redes locais: VLANs IEEE 802.1q; interligação de LANs e protocolo Spanning Tree (STP)

Fazer a 6a lista de exercícios.

- Continuação da aula de 07/05 sobre VLANs

- Introdução a STP (ver transparências)

Atividades

- Um computador com Linux pode ser transformado em uma ponte ou switch, usando bridge-utils. O utilitário brctl possibilita configurar interfaces do tipo bridge:

- Para criar uma bridge:

# Cria uma interface de rede do tipo bridge, chamada br0. O nome da interface # pode ser qualquer coisa (ex: br0, ponte1, ...) brctl addbr br0

- Para adicionar interfaces de rede à bridge br0:

brctl addif br0 eth0 brctl addif br0 eth1

- Para ver as bridges existentes:

brctl show

- Para ver os endereços MAC reconhecidos atualmente na bridge br0:

brctl showmacs br0

- Para criar uma bridge:

- No Linux é possível usar VLANs, configuradas com o utilitário vconfig (contido no pacote vlan, que pode ser instalado com sudo apt-get install vlan). Cada VLAN configurada irá criar uma interface virtual correspondente. Ex: para configurar as VLANs 5 e 10 na interface eth0: Com isto serão criadas as interfaces eth0.5 (interface virtual associada à VLAN 5) e eth0.10 (interface virtual da VLAN 10). Essas interfaces podem ser configuradas com o utilitário ifconfig, como qualquer outra interface de rede.

vconfig add eth0 5 vconfig add eth0 10

- Essas funcionalidades podem ser exploradas no Netkit.

Netkit

Um sistema para fazer experimentos com redes interligadas por pontes ou switches.

- Guia rápido de instalação

- Download

- Para os experimentos abaixo:

- Fazer experimentos para visualizar como os quadros se propagam entre os segmentos através da ponte.

- Visualizar como a ponte aprende os endereços das estações de cada segmento.

- Testar o envio de quadros em broadcast, e observar como a ponte os propaga.

- Para os experimentos com VLAN, observar os quadros com tag, nas interfaces que operam em modo tagged. Teste também o isolamento entre VLANs.

- Exemplos de experimentos: faça o download e descompacte-os; em seguida entre no diretório do experimento, e execute lstart. Para terminar o experimento execute lhalt -q.

- LAN simples: uma LAN com quatro computadores (pc1, pc2, pc3, pc4). Os computadores virtuais têm IPs 192.168.1.X, sendo X o número computador (ex: pc1 tem IP 192.168.1.1). Use ping para fazer testes de comunicação.

- LAN com switch: uma LAN com quatro computadores (pc1, pc2, pc3, pc4) interligados por um switch. O switch é implementado por um computador com Linux com 4 portas ethernet.

- Switch e duas LANs: duas LANs com quatro computadores cada (LAN1 tem IPs 192.168.1.0/24 e contém pc1, pc2, pc3, pc4; LAN2 tem IPs 192.168.2.0/24 e contém pc5, pc6, pc7, pc8). Um switch implementado por um computador com Linux com 9 portas ethernet interliga todos os computadores. No entanto, esse switch separa as duas LANs, como se fossem duas VLANs. O computador pc4 opera como gateway entre as LANs.

- Switch e duas VLANs: duas VLANs com quatro computadores cada. VLAN 5 tem IPs 192.168.1.0/24 e contém pc1, pc2, pc3, pc4; VLAN 10 tem IPs 192.168.2.0/24 e contém pc4, pc5, pc6, pc7. O switch Linux foi configurado para que a interface eth3 esteja nas VLANs 5 e 10 (i.e. em modo tagged), as interfaces eth0, eth1, eth2 estejam na VLAN 5 em modo untagged, e as interfaces eth4, eth5 e eth6 estejam na VLAN 10 em modo untagged. O computador pc4 opera como gateway entre as VLANs, usando duas interfaces virtuais (i.e. a interface eth0 foi posta nas VLANs 5 e 10 em modo tagged).

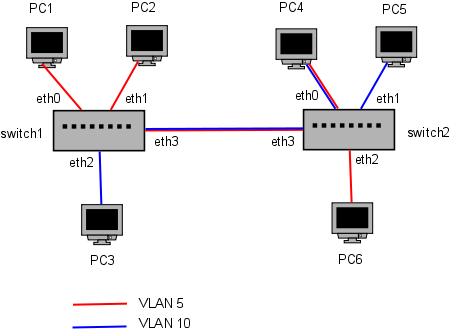

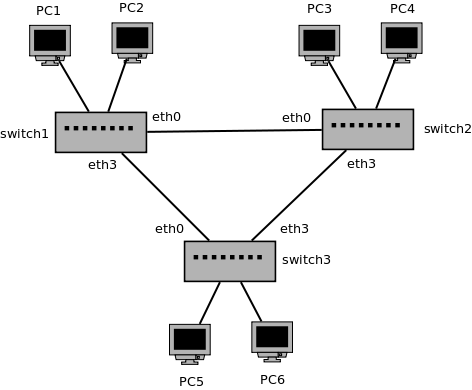

- Dois switches e duas VLANs: duas VLANs com quatro computadores cada. VLAN 5 tem IPs 192.168.1.0/24 e contém pc1, pc2, pc3, pc4; VLAN 10 tem IPs 192.168.2.0/24 e contém pc5, pc6, pc7, pc8. O switch Linux foi configurado para que a interface eth3 esteja nas VLANs 5 e 10 (i.e. em modo tagged), as interfaces eth0, eth1, eth2 estejam na VLAN 5 em modo untagged, e as interfaces eth4, eth5 e eth6 estejam na VLAN 10 em modo untagged. O computador pc4 opera como gateway entre as VLANs, usando duas interfaces virtuais (i.e. a interface eth0 foi posta nas VLANs 5 e 10 em modo tagged). O diagrama abaixo ilustra essa rede:

Leia os arquivos de inicialização switch1.startup, switch2.startup e pc4.startup para entender como foram configuradas as VLANs.

14/10: Redes locais: interligação de LANs e protocolo Spanning Tree (STP)

Atividades

- Experimento com Spanning Tree:

- Usando os switches do laboratório

- Usando o Netkit.

Esse segundo experimento implementa esta rede:

- Iniciar o laboratório do Netkit, com comando lstart

- Rodar o tcpdump nas interfaces dos switches:

tcpdump -i any -ln

- Em qualquer um dos PC faça um ping para qualquer outro PC. Observe as respostas do ping, e o tráfego mostrado pelo tcpdump.

- Em cada um dos switches ative o protocolo STP:

brctl stp br0 on

- Observe as respostas do ping, e o tráfego revelado pelo tcpdump.

- Veja como ficou a topologia lógica após a ativação do STP. Quer dizer, veja os estados das portas dos switches:

brctl showstp br0

- Modifique a prioridade STP dos switches (um número entre 0 e 65535), e veja o resultado na topologia lógica criada pelo STP:

brctl setbridgeprio br0 PRIORIDADE

- Pare o ping e tcpdump. Em seguida desative o STP nos switches:

brctl stp br0 off

- Execute novamente o tcpdump em todos os switches:

# N é o número do switch tcpdump -i any -ln -w switchN.cap - Reative o STP nos switches:

brctl stp br0 on

- Pare o tcpdump, e copie cada arquivo switchN.cap para o diretório /lab de cada switch. Esse diretório corresponde ao diretório do laboratório no sistema Linux real.

- Execute o wireshark, e use-o para interpretar os arquivos switchN.cap. Veja as PDUs STP trocadas entre os switches.

19/10: Redes locais: controle de acesso com IEEE 802.1x e VLANs dinâmicas

Norma IEEE 802.1x

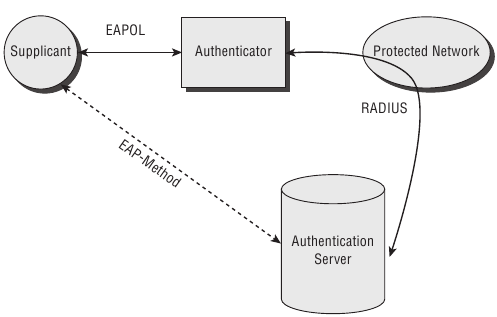

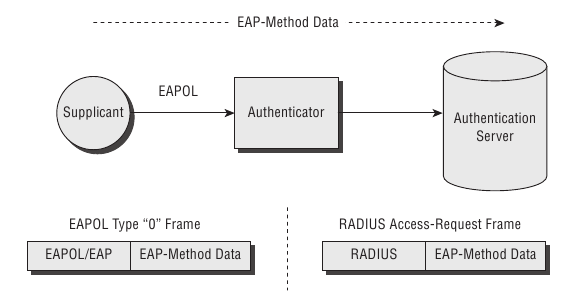

A norma IEEE 802.1x define um framework para controle de acesso a redes locais IEEE 802, sendo usado tanto em redes cabeadas quanto sem-fio. O propósito dessa norma é criar mecanismos para identificar e autorizar ou não o acesso de um usuário à infraestrutura da rede. Esses mecanismos são implementados em três componentes que forma a estrutura de controle de acesso IEEE 802.1x, mostrada na figura abaixo:

- Supplicant: o cliente que deseja se autenticar. Implementado com um software (ex: wpa_supplicant, xsupplicant).

- Autenticador: o equipamento que dá acesso à rede para o cliente, e onde é feito o bloqueio ou liberação do uso da rede. Implementado em switches e Access Points (no caso de redes sem-fio).

- Servidor de Autenticação: o equipamento que verifica as credenciais fornecidas pelo supplicant, e informa ao autenticador se ele pode ou não acessar a rede. Implementado comumente em um servidor Radius.

A autenticação se faz com protocolos específicos definidos na norma IEEE 802.1x:

- EAP (Extensible Authentication Protocol): protocolo para intercâmbio de informações de autenticação entre supplicant e servidor de autenticação.

- EAPOL (EAP over LAN): protocolo para transportar as PDUs EAP entre supplicant e autenticador.

Existem vários métodos EAP, que correspondem a diferentes mecanismos de autenticação. Assim, o método de autenticação pode ser escolhido de acordo com as necessidades de uma rede.

- EAP-MD5: baseado em login e senha, usa um desafio MD5 para autenticar o usuário.

- EAP-TLS: baseado em certificados digitais X.509, usados para autenticar a rede para o supplicant, e o supplicant para a rede.

- EAP-TTLS: também baseado em certificados digitais, mas somente para autenticar a rede pro supplicant. O supplicant se autentica com algum outro método EAP mais simples, como EAP-MD5.

- ... e muitos outros !

21/10: IEEE 802.1x e VLANs dinâmicas

A 3a avaliação foi adiada para 28/05.

- Finalização do experimento sobre IEEE 802.1x:

26/10: WAN: Introdução; Frame-Relay

Aula até 11:30 h (usaremos o horário do Pedro Armando).

- Introdução a WAN: conceitos básicos (ver transparências)

Ver também:

- Capítulo 18 do livro Comunicação de Dados e Redes de Computadores, 3a ed., de Behrouz Forouzan.

- Capítulos 12 a 15 do livro Comunicação entre Computadores e Tecnologias de Rede, de Michael Gallo e William Hancock.

28/10: 3a avaliação

Na sala de aula ...

Conceitos

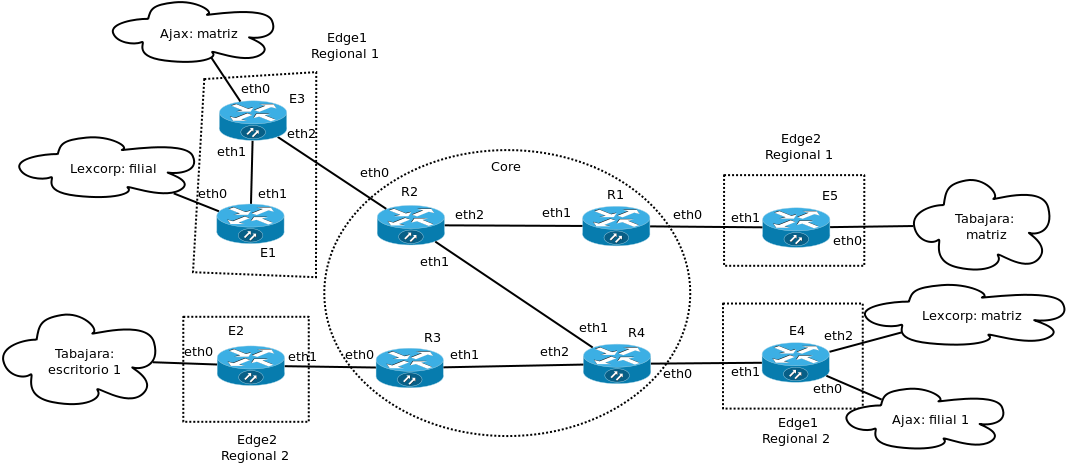

04/11: WAN: Frame-Relay e MPLS

- Referências sobre MPLS:

- Capítulo 5 (seção 5.4.5) do livro Redes de Computadores, 4a ed., de Andrew Tanenbaum.

- MPLS Related Notes

- MPLS Tutorial

- MPLS na Wikipedia

- RFC 3031: MPLS Architecture

- MPLS Label Stack Encoding

- Documentação sobre os experimentos com MPLS (tirados do projeto MPLS-Linux)

09/11: WAN: MPLS

Para casa:

- Ler texto sobre MPLS

- Ler este outro texto sobre MPLS, da Alcatel-Lucent.

Exemplos de serviços baseados em MPLS em operadoras:

Atividade de hoje: Labelspaces e túneis

11/11: WAN: MPLS

Atenção: 4a avaliação

Atividade de hoje: túneis

Questão: para que serviria um túnel MPLS ?

Operações MPLS no Linux

CUIDADO: Não use rótulos entre 0 e 15, pois são reservados (ver detalhes).

As operações MPLS no Linux são definidas por sequências de comandos não muito claros à primeira vista. Assim segue abaixo um rápido guia sobre como realizá-las:

- PUSH: da rede IP para a rede MPLS

# Cria primeiro um NHLFE que adiciona o rótulo 100, e encaminha a PDU MPLS pela interface eth3. O endereço IP 10.0.1.5 corresponde # ao próximo roteador. var=`mpls nhlfe add key 0 instructions push gen 100 nexthop eth3 ipv4 10.0.1.5 |grep key | cut -c 17-26` # Mapeia FEC (Forward Equivalence Class) e NHLFE. FEC é a classificação do tráfego que está entrando na rede MPLS (note # que nesse exemplo trata-se somente de um conceito). ip route add 172.16.30.0/24 via 10.0.1.5 mpls $var

- POP: da rede MPLS para a rede IP

# Adiciona a interface eth3 ao labelspace 0 mpls labelspace set dev eth3 labelspace 0 # Cria um mapeamento de rótulo de entrada (ILM), para receber PDUs com determinado rótulo vindas do labelspace 0 # Esse comando sozinho faz o POP do rótulo mpls ilm add label gen 300 labelspace 0

- SWAP: comutando rótulos dentro da rede MPLS

# Adiciona a interface eth0 ao labelspace 0 mpls labelspace set dev eth0 labelspace 0 # Cria um mapeamento de rótulo de entrada (ILM), para receber PDUs com determinado rótulo vindas do labelspace 0 # Esse comando sozinho faz o POP do rótulo mpls ilm add label gen 2000 labelspace 0 # Cria NHLFE que adiciona o rótulo 3000, e encaminha a PDU MPLS pela interface eth1. O endereço IP 10.0.6.3 corresponde # ao próximo roteador. var1=`mpls nhlfe add key 0 instructions push gen 3000 nexthop eth1 ipv4 10.0.6.3 |grep key | cut -c 17-26` # Faz a comutação de fato: a PDU MPLS identificada pela ILM com rótulo 2000 e vinda pelo labelspace 0 deve ser encaminhada # de acordo com o que estiver determinado na NHLFE acima mpls xc add ilm_label gen 2000 ilm_labelspace 0 nhlfe_key $var1

- Caso especial: entrada em túnel, que se faz com SWAP e em seguida PUSH:

# Adiciona a interface eth1 ao labelspace 0 mpls labelspace set dev eth1 labelspace 0 # Cria um mapeamento de rótulo de entrada (ILM), para receber PDUs com determinado rótulo vindas do labelspace 0 # Esse comando sozinho faz o POP do rótulo mpls ilm add label gen 100 labelspace 0 # Cria NHLFE que adiciona o rótulo 2000, e encaminha a PDU MPLS pela interface eth0. var1=`mpls nhlfe add key 0 instructions push gen 2000 nexthop eth0 ipv4 10.0.4.4 |grep key | cut -c 17-26` # Cria NHLFE que adiciona o rótulo 200, e encaminha a PDU MPLS de acordo com as instruções da NHLFE acima # Isto terá o efeito de empilhar o rótulo 2000 sobre o rótulo 200. var2=`mpls nhlfe add key 0 instructions push gen 200 forward $var1 |grep key| cut -c 17-26` # Faz a comutação de fato: a PDU MPLS identificada pela ILM com rótulo 100 e vinda pelo labelspace 0 deve ser encaminhada # de acordo com o que estiver determinado na NHLFE acima mpls xc add ilm_label gen 100 ilm_labelspace 0 nhlfe_key $var2

- Caso especial: saída do túnel MPLS, quando deve ser feito um POP e em seguida SWAP (obs: se aplica somente ao caso em que a mensagem que sai do túnel deve ir a outro LSR. Se ao sair do túnel também for sair do LSP interno, então deve ser feito outro POP ao invés de SWAP).

# Adiciona a interface eth1 ao labelspace 0 mpls labelspace set dev eth1 labelspace 0 # Cria um mapeamento de rótulo de entrada (ILM), para receber PDUs com determinado rótulo vindas do labelspace 0 # Esse comando sozinho faz o POP do rótulo 3000 mpls ilm add label gen 3000 labelspace 0 # Cria um mapeamento de rótulo de entrada (ILM), para receber PDUs com determinado rótulo vindas do labelspace 0 # Esse comando sozinho faz o POP do rótulo 200 mpls ilm add label gen 200 labelspace 0 # Cria NHLFE que adiciona o rótulo 300, e encaminha a PDU MPLS pela interface eth2 key=`mpls nhlfe add key 0 instructions push gen 300 nexthop eth2 ipv4 10.0.5.1 |grep key |cut -c 17-26` # Faz a comutação de fato: a PDU MPLS identificada pela ILM com rótulo 200 e vinda pelo labelspace 0 deve ser encaminhada # de acordo com o que estiver determinado na NHLFE acima. # Repare que o comando abaixo irá atuar somente depois que a PDU tiver saído do túnel (i.e. depois que tiver feito o POP 3000) mpls xc add ilm_label gen 200 ilm_labelspace 0 nhlfe_key $key

Obs: cada interface precisa ser adicionada a um labelspace apenas uma vez

16/11: WAN: MPLS

- Label merging: roteiro do experimento

Obs: não foi realizado esse experimento, pois aproveitou-se a aula para esclarecer o projeto sobre WAN.

18/11: Redes sem-fio: introdução

- Ver transparências

- Ver capítulo 15 do livro Comunicação de Dados e Redes de Computadores, 3a ed., de Behrouz Forouzan.

- Ver este livro on-line sobre redes IEEE 802.11.

23/11: Redes sem-fio: padrão IEEE 802.11

- Resolver a 9a lista de exercícios

Será feito um experimento para configurar, usar e verificar a vazão de uma rede local sem-fio. Também será investigado o tráfego nessa rede, usando o analisador de protocolo wireshark.

Após a realização do experimento, obtiveram-se vazões da ordem de 20 Mbps (com um caso que chegou a 29 Mbps). Vale lembrar que o protocolo MAC da rede IEEE 802.11 faz controle de erros do tipo Stop-and-Wait, e comparar os resultados com a análise de desempenho para um protocolo Stop-and-Wait na ausência de erros, feita no início do semestre. Há inclusive a questão 19 da 1a lista de exercícios, que pede que se calcule a taxa efetiva de transmissão (em outras palavra, a vazão máxima possível) numa rede sem-fios IEEE 802.11. Essa questão foi resolvida em aula, e obteve-se uma taxa efetiva de aproximadamente 34 Mbps. Esse resultado é otimista, pois assume um tráfego unidirecional e com apenas uma estação transmitindo. Apesar disso, os valores obtidos no experimento são da mesma ordem de grandeza, não estando muito distantes do previsto.

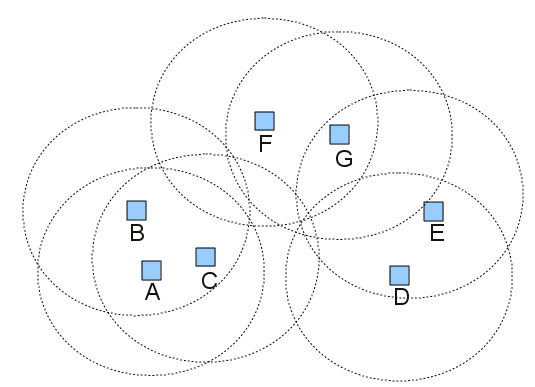

25/11: Redes sem-fio: redes ad hoc

Redes Ad Hoc

- Ausência de uma estação base (ou Access Point)

- Cada estação pode se comunicar diretamente com qualquer outra estação em seu alcance

- Problemas dos nodos escondidos e expostos se manifestam intensamente

- Demandam roteamento especializado (ex: AODV, OLSR)

Podem possibilitar a criação de uma rede local temporária em um ambiente previamente sem infraestrutura (AP)

Podem formar redes temporárias entre equipamentos móveis

Podem ser usadas como base para aplicações inovadoras, como redes veiculares

Problemas sobre nodos escondidos e expostos

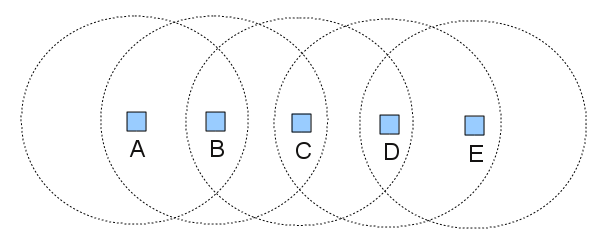

- De acordo com a rede sem-fio em modo ad hoc mostrada na figura abaixo, identifique (assuma que o MAC seja o CSMA/CA):

- Faça a mesma análise para a rede mostrada abaixo:

30/11: Redes sem-fio: transição entre BSS em rede infra-estruturada (handover)

02/12: Redes sem-fio: Segurança em redes IEEE 802.11

- Transparências

- Capítulo de um livro sobre IEEE 802.1x

- Uma análise sobre a segurança WEP

- Ver capítulos 5, 6 e 7 do livro sobre IEEE 802.11

- Ver capítulo 8 (seção 8.6.4) do livro Redes de Computadores, 4a ed. de Anndrew Tanenbaum.

- Roteiro do experimento

- Arquivos para o wpa_supplicant

- Aircrack-ng (software para quebrar chaves WEP e WPA-PSK)

07/12: Redes sem-fio: Segurança em redes IEEE 802.11

- Transparências

- Capítulo de um livro sobre IEEE 802.1x

- Uma análise sobre a segurança WEP

- Ver capítulos 5, 6 e 7 do livro sobre IEEE 802.11

- Ver capítulo 8 (seção 8.6.4) do livro Redes de Computadores, 4a ed. de Anndrew Tanenbaum.

- Roteiro do experimento

- Arquivos para o wpa_supplicant

- Aircrack-ng (software para quebrar chaves WEP e WPA-PSK)

09/12: Outras tecnologias sem-fio

- Bluetooth (IEEE 802.15.3)

- Zigbee (IEEE 802.15.4)