Mudanças entre as edições de "IER-2010-2"

(→02/12:) |

|||

| (105 revisões intermediárias pelo mesmo usuário não estão sendo mostradas) | |||

| Linha 11: | Linha 11: | ||

* [http://www.sj.ifsc.edu.br/~msobral/IER/ Antiga página da disciplina (2009-1 e 2009-2)] | * [http://www.sj.ifsc.edu.br/~msobral/IER/ Antiga página da disciplina (2009-1 e 2009-2)] | ||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs.html Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande] | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs.html Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande] | ||

| + | * [http://books.google.com/books?id=C9ZN-jYKHpMC&printsec=frontcover&dq=forouzan&hl=pt-BR&ei=fvt2TP3eCMH58Aa77cS1Bw&sa=X&oi=book_result&ct=result&resnum=3&ved=0CDMQ6AEwAg#v=onepage&q&f=false Comunicação de dados e Redes de Computadores, de Berhouz Forouzan (alguns capítulos no Google Books)] | ||

== Curiosidades == | == Curiosidades == | ||

| Linha 18: | Linha 19: | ||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/ciberespaco.pdf O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento] | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/ciberespaco.pdf O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento] | ||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/comp-net-history.pdf Uma história das Redes de Computadores] | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/comp-net-history.pdf Uma história das Redes de Computadores] | ||

| + | * [http://www.aiaa.org/spaceops2002archive/papers/SpaceOps02-P-T5-21.pdf Uso do HDLC em missões espaciais (artigo da Nasa)] | ||

== Listas de exercícios == | == Listas de exercícios == | ||

| + | |||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista1-2010-2.pdf 1a lista de exercícios] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/listas/lista3-2010-1.pdf 2a lista de exercícios] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista5.pdf 3a lista de exercícios] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista7.pdf 4a lista de exercícios] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista7.pdf 5a lista de exercícios] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista7.pdf 6a lista de exercícios] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista8.pdf 7a lista de exercícios] | ||

== Avaliações == | == Avaliações == | ||

| Linha 61: | Linha 71: | ||

== 05/08: Enquadramento e Detecção de erros== | == 05/08: Enquadramento e Detecção de erros== | ||

| − | Nesta aula | + | * Ver capítulo 11 do livro "Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan. |

| + | * Ver capítulo 3 do livro "Redes de Computadores", de Andrew Tanenbaum. | ||

| + | * ver capítulo 2 do livro "Redes de Computadores: uma abordagem de sistemas", de Larry Peterson e Bruce Davie. | ||

| + | |||

| + | |||

| + | * Resolver a [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista1-2010-2.pdf 1a lista de exercícios] | ||

| + | |||

| + | |||

| + | Nesta aula será configurado um enlace ponto-a-ponto entre duas redes locais com protocolo [http://www.faqs.org/rfcs/rfc1661.html PPP], porém usando computadores como roteadores. O objetivo é observar os detalhes do protocolo de enlace quanto aos serviços da camada de enlace: | ||

| + | |||

| + | * [http://en.wikipedia.org/wiki/Frame_(telecommunications) Enquadramento (''framing'')] | ||

| + | * [http://en.wikipedia.org/wiki/Error_detection_and_correction Detecção e controle de erros] | ||

| + | * Controle de fluxo | ||

| + | * Gerenciamento de enlace | ||

| + | |||

| + | [[imagem:Rede1-lab2.png]] | ||

| − | * [http://www.sj.ifsc.edu.br/~msobral/ | + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab2-2010-2.pdf Roteiro da experiência] |

| − | * [http://www. | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula2.pdf Apresentação sobre camada de enlace] |

| − | * [http://www. | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula3-ppp.pdf Apresentação sobre PPP] |

| − | + | === Enquadramento === | |

| − | + | Funcionamento do enquadramento (ou sincronização de quadro) do tipo sentinela (usado pelo PPP e HDLC): usa-se uma ''flag'' delimitadora para informar o início e fim de quadro. Há uma segunda ''flag'', chamada de escape (ESC), para evitar que um byte com o valor de ''flag'' delimitadora, o qual apareça em algum campo do quadro (ex: dados ou campos de controle) seja erroneamente interpretado como fim de quadro. No caso do PPP e HDLC: | |

| + | * ''7E:'' flag delimitadora | ||

| + | * ''7D:'' flag de escape | ||

| − | + | === Detecção de erros === | |

Probabilidade de erros de transmissão (BER - Bit Error Rate), códigos de detecção de erro e CRC. | Probabilidade de erros de transmissão (BER - Bit Error Rate), códigos de detecção de erro e CRC. | ||

| Linha 100: | Linha 127: | ||

O código fonte do gerador de CRC-16 está no arquivo ''fcs-rfc.c'', o qual foi obtido diretamente da [http://tools.ietf.org/html/rfc1662 RFC 1662]. | O código fonte do gerador de CRC-16 está no arquivo ''fcs-rfc.c'', o qual foi obtido diretamente da [http://tools.ietf.org/html/rfc1662 RFC 1662]. | ||

| − | == 12/08: == | + | === Atividade extra-aula === |

| + | |||

| + | Faça uma pesquisa sobre protocolos de enlace ponto-a-ponto usados em redes sem-fio. Tais enlaces podem ser feitos dentro de ou entre cidades (ex: entre o Morro da Cruz em Florianópolis e São José ou Palhoça), via satélite, ou mesmo entre pontos não tão distantes mas onde não existe infraestrutura cabeada prévia. Descreva as características dos protocolos encontrados (onde são melhor aplicados, e que serviços de enlace são contemplados), e forneça exemplos de onde estão sendo usados. Se conhecer empresas que os utilizem, e para que finalidade, informe em sua pesquisa. | ||

| + | |||

| + | '''''Prazo de entrega: 12/08 (próxima aula).''''' | ||

| + | |||

| + | == 12/08: HDLC, PPP e PPPoE == | ||

Detalhes sobre esses protocolos. Ver as transparências: | Detalhes sobre esses protocolos. Ver as transparências: | ||

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula3-ppp.pdf PPP] | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula3-ppp.pdf PPP]: o protocolo de enlace ponto-a-ponto amplamente usado atualmente; faz detecção de erros mas não controle de erros nem de fluxo. |

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula3-hdlc.pdf HDLC] | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula3-hdlc.pdf HDLC]: de certa forma, o antecessor do PPP. Implementa controle de erros e de fluxo com janela deslizante. Atualmente caindo em desuso. Usado ainda em links de satélite. |

| + | ** Curiosidade: [http://www.aiaa.org/spaceops2002archive/papers/SpaceOps02-P-T5-21.pdf Uso do HDLC em missões espaciais (artigo da Nasa)] | ||

| + | |||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab3-2010-2.pdf Roteiro] | ||

| + | |||

| + | === PPPoE (PPP over Ethernet) === | ||

| + | |||

| + | * [http://updates.checkpoint.com/fileserver/SOURCE/direct/ID/9326/FILE/Introduction_to_PPPoE.pdf Introdução] | ||

| + | |||

| + | PPPoE define um método para encapsular quadros PPP dentro de quadros Ethernet, e foi definido na [http://www.faqs.org/rfcs/rfc2516.html RFC 2516]. Ele foi criado para facilitar a integração de usuários discados e banda-larga em provedores de acesso (ISP - ''Internet Service Providers''). Além disso, torna mais fácil o controle de acesso, de uso da rede, e contabilização para usuários que a acessam via rede Ethernet. Assim, é possível implantar uma rede em que os usuários, para conseguirem acesso, precisam se autenticar como em um serviço discado. Uma vez obtido o acesso, pode-se também impor limitações de uso de banda de acordo com o usuário. Exemplos de infraestruturas que podem se beneficiar com essa técnica são redes de condomínios e de prédios comerciais. Finalmente, PPPoE é usado como protocolo de enlace em acessos aDSL, ilustrado na figura abaixo. | ||

| + | |||

| + | [[imagem:Pppoe_architecture.gif]] | ||

| + | |||

| + | |||

| + | No PPPoE suas PDUs são encapsuladas em quadros Ethernet, usando o ''ethertype'' 8863H (estágio de descoberta) ou 8864H (estágio de sessão). Devido ao cabeçalho PPPoE (6 bytes) combinado ao identificador de protocolo do quadro PPP (2 bytes), a MTU em enlaces PPPoE não pode ser maior que 1492 bytes. O quadro PPP é simplificado, não possuindo as flags delimitadoras e os campos ''Address'', ''Control'' e ''FCS''. A PDU PPPoE é mostrada a seguir: | ||

| + | |||

| + | |||

| + | [[imagem:Pppoe-pdu.png|800px]] | ||

| + | |||

| + | |||

| + | |||

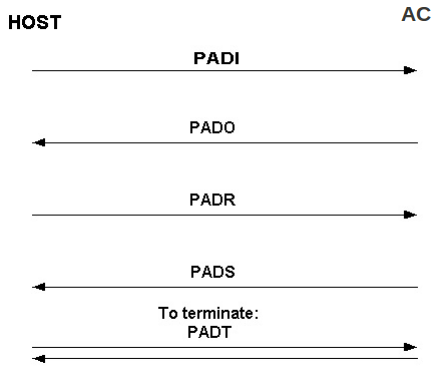

| + | Em um enlace PPPoE um dos nodos é o ''host'' (cliente), e o outro o concentrador de acesso (AC, que tem papel de servidor). O estabelecimento do enlace é iniciado pelo ''host'', que procura um AC e em seguida solicita o início do enlace. Esse procedimento é composto por por dois estágios: | ||

| + | * '''Descoberta (''Discovery''):''' o cliente descobre um concentrador de acesso (AC) para se conectar. Ocorre uma troca de 4 PDUs de controle: | ||

| + | ** ''PADI (PPPoE Active Discovery Indication):'' enviado em broadcast pelo cliente para descobrir os AC. | ||

| + | ** ''PADO (PPPoE Active Discovery Offer):'' resposta enviada por um ou mais AC, contendo seus identificadores e nomes de serviços disponíveis (no âmbito do PPPoE). | ||

| + | ** ''PADR (PPPoE Active Discovery Request):'' enviado pelo cliente para o AC escolhido, requisitando o início de uma sessão. | ||

| + | ** ''PADS (PPPoE Active Discovery Session-Confirmation):'' resposta do AC escolhido.<br><br>[[imagem:Pppoe-discovery.png|300px]]<br><br> | ||

| + | * '''Sessão (''Session''):''' nessa etapa são trocados quadros PPP como no estabelecimento de um enlace PPP usual. A sessão pode ser encerrada com a terminação PPP (i.e., via protocolo LCP), ou com a PDU PPPoE PADT (''PPPoE Active Discovery Terminate''). | ||

| + | |||

| + | === Dicas vistas no laboratório === | ||

| + | |||

| + | # Sempre que se usar um computador como gateway deve-se ativar essa função, com um desses comandos (no caso do Linux): | ||

| + | #* echo 1 > /proc/sys/net/ipv4/ip_forward | ||

| + | #* sysctl -w net.ipv4.ip_forward=1 | ||

| + | # Se for necessário usar NAT, uma forma rápida de fazê-lo é (mas existem outras ...): | ||

| + | #* iptables -t nat -A POSTROUTING -o nome_interface_saída -j MASQUERADE | ||

| + | # Sempre observe as rotas existentes em suas redes ! Se necessário, rastreie os datagramas quando desconfiar que algo está errado: | ||

| + | #* traceroute -n IP_destino | ||

| + | #* Usando '''wireshark''' ou '''tcpdump''' para analisar tráfego | ||

| + | |||

| + | === Atividade extra === | ||

| + | |||

| + | No roteiro foi proposto um desafio: fazer controle de banda diferenciado por usuários que se conectam com PPPoE. Discutimos que para fazer isso é necessário: | ||

| + | # Classificar os usuários nas categorias ''ouro'' e ''prata'' | ||

| + | # Poder executar um programa (ou ''script'') no momento em que o enlace PPP for estabelecido, de forma a configurar o controle de banda de acordo com a categoria de usuário. Deve-se passar a esse programa o IP que o usuário obteve em seu enlace PPPoE, ou o nome da interface PPP que foi criada no AC para esse enlace. | ||

| + | # Usar um mecanismo que limite a banda de um enlace PPPoE. Uma sugestão foi usar [http://blog.edseek.com/~jasonb/articles/traffic_shaping/ ''traffic shaping'']. | ||

| + | |||

| + | Ficou como tarefa para a turma detalhar como resolver esse problema, e trazer uma solução. Quer dizer, que programas usar e que opções desses programas devem ser configuradas. Imaginem que a solução deve vir pronta para ser implantada. | ||

| + | |||

| + | Quem resolver esse desafio ficará em alta consideração (que se refletirá em seu conceito ;-). | ||

| − | == 19/08: == | + | == 19/08: A parte física do enlace ponto-a-ponto == |

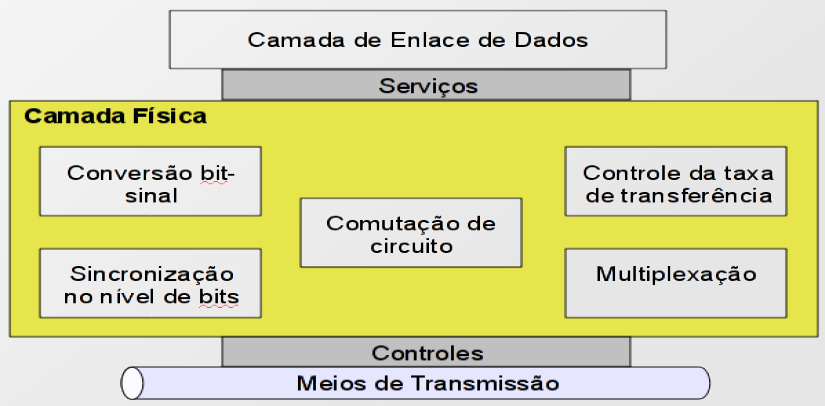

Ver capítulos 3, 4 e 5 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox). | Ver capítulos 3, 4 e 5 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox). | ||

| − | + | Introdução: ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula3-fisica.pdf transparências]. | |

| Linha 118: | Linha 200: | ||

<br>''(Adaptado do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Berhouz Forouzan)'' | <br>''(Adaptado do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Berhouz Forouzan)'' | ||

| + | === Laboratório === | ||

| + | |||

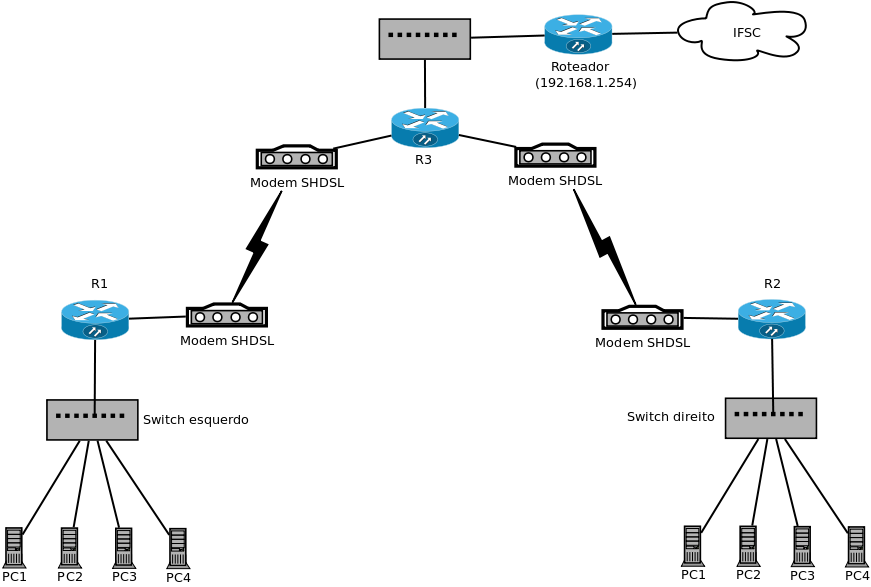

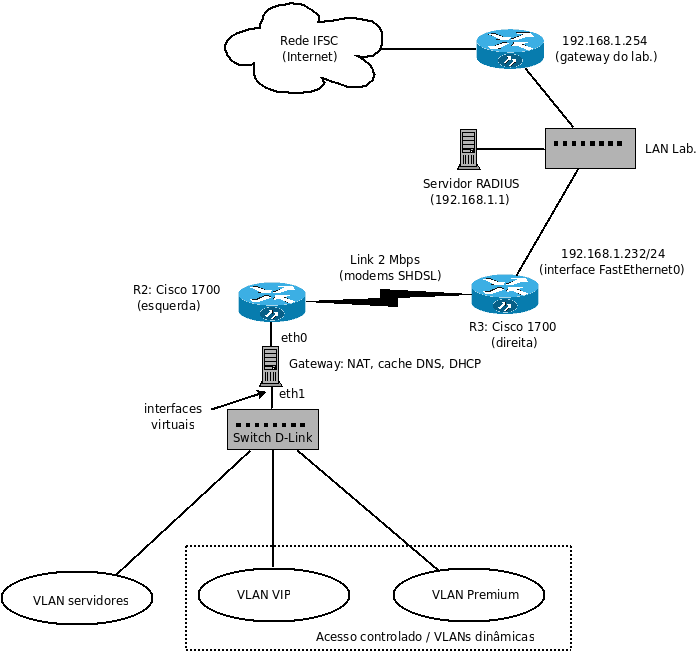

| + | Uma rede com enlaces WAN feitos com modems digitais SHDSL. | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab4-2010-2.pdf Roteiro da experiência] | ||

| + | |||

| + | [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula5-modems.pdf Uma introdução a modems] | ||

| + | |||

| + | [[imagem:Rede-modems.png|600px]] | ||

| + | |||

| + | === Leitura adicional === | ||

'''Transmissão digital:''' | '''Transmissão digital:''' | ||

| Linha 124: | Linha 216: | ||

** [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab3-2009-2.pdf Experiência para comparar esses dois tipos de transmissão serial] | ** [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab3-2009-2.pdf Experiência para comparar esses dois tipos de transmissão serial] | ||

| − | == 26/08: == | + | == 26/08: Modems e interfaces digitais == |

| − | + | Resolver a [http://www.sj.ifsc.edu.br/~msobral/RCO2/listas/lista3-2010-1.pdf 2a lista]. | |

| − | + | Material de referência: | |

| + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula5-modems.pdf transparências] sobre modems. | ||

| + | * Capítulos 3 e 4 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox). | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula4-codigos.pdf transparências] sobre códigos de linha. | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/SHDSL_wp.pdf Tutorial sobre SHDSL] | ||

| − | Hoje foi realizada a [http://www.sj.ifsc.edu.br/~msobral/ | + | Hoje foi realizada a [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab5-2010-2.pdf experiência com modems síncronos], em que se configuram modems SHDSL e se fazem enlaces de testes para localizar problemas em circuitos. |

| − | + | Experimento adicional: visualização de códigos de linha e modulação. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=== Modems analógicos e Interfaces digitais === | === Modems analógicos e Interfaces digitais === | ||

| − | + | Material de referência: | |

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula6-modems-analogicos.pdf transparências]. | |

| − | + | * Capítulos 5 e 6 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox). | |

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula5-modems.pdf transparências sobre interfaces digitais]. | |

| − | + | * [http://www.jbmelectronics.com/product/signal.htm um tutorial sobre RS-232 e V.35] | |

| − | |||

| − | |||

| − | == | + | == 02/09: Redes locais == |

''Introdução a redes locais'' | ''Introdução a redes locais'' | ||

| Linha 156: | Linha 244: | ||

** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula7.pdf Introdução] | ** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula7.pdf Introdução] | ||

** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula8.pdf LANs e acesso ao meio] | ** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula8.pdf LANs e acesso ao meio] | ||

| + | ** [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula9-ieee.pdf Arquitetura IEEE 802] | ||

* Capítulo 13 do livro "''Comunicação de Dados e Redes de Computadores''", de Berhouz Forouzan (tem no xerox) | * Capítulo 13 do livro "''Comunicação de Dados e Redes de Computadores''", de Berhouz Forouzan (tem no xerox) | ||

* Capítulo 4 do livro "''Redes de Computadores''", de Andrew Tanenbaum (tem na biblioteca) | * Capítulo 4 do livro "''Redes de Computadores''", de Andrew Tanenbaum (tem na biblioteca) | ||

| + | [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/lab6-2010-2.pdf Roteiro do experimento] | ||

| + | |||

| + | ---- | ||

''Distinção entre WAN, MAN e LAN'' | ''Distinção entre WAN, MAN e LAN'' | ||

| Linha 179: | Linha 271: | ||

* O problema do acesso ao meio | * O problema do acesso ao meio | ||

| − | == | + | == 09/09: Redes locais: implantação com switches / 1a avaliação == |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | === Conceitos da 1a avaliação === |

| − | == | + | {| border="1" cellpadding="2" |

| + | !Aluno | ||

| + | !Conceito | ||

| + | |- | ||

| + | |Andreia || C | ||

| + | |- | ||

| + | |Cleidiane || C | ||

| + | |- | ||

| + | |Diony || C | ||

| + | |- | ||

| + | |Everton || C | ||

| + | |- | ||

| + | |José Tadeu || C | ||

| + | |- | ||

| + | |Karine || B | ||

| + | |- | ||

| + | |Leonardo || C | ||

| + | |- | ||

| + | |Lucas || A | ||

| + | |- | ||

| + | |Luis Francisco || B | ||

| + | |- | ||

| + | |Rafael || B | ||

| + | |- | ||

| + | |} | ||

| − | == | + | == 16/09: Redes locais: implantação com VLANs == |

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula10.pdf Transparências sobre VLANs] | |

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista5.pdf 3a lista de exercícios] | ||

| + | * [http://fengnet.com/book/Layer%202%20VPN%20Architectures/ch04lev1sec6.html Livro sobre VLANs] | ||

| + | * Ver capítulo 16 do livro ''Comunicação de Dados e Redes de Computadores", de Berhouz Forouzam (no xerox) | ||

| + | * Ver capítulo 5 do livro ''Redes de Computadores e a Internet'', de James Kurose (na biblioteca) | ||

| + | * Ver capítulo 4 do livro ''Redes de Computadores'', de Andrew Tanenbaum (na biblioteca). | ||

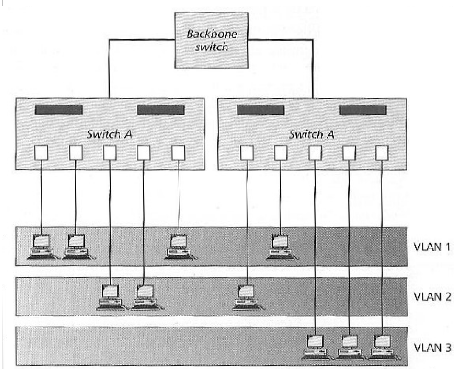

| − | + | LANs virtuais (VLANs – Virtual LANs) são formadas por estações que, apesar de estarem em uma mesma LAN física, formam diferentes LANs lógicas isoladas umas das outras. A figura abaixo ilustra um exemplo com três VLANs implantadas em um único switch. Necessariamente a implantação de VLANs depende de switches (ou pontes) com suporte ao padrão IEEE 802.1q (existem outras tecnologias, como [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a0080094665.shtml ISL] e [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a0080094c52.shtml VTP] da Cisco, porém não padronizadas). | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[imagem:Vlans.png]] | |

| − | |||

| − | |||

| − | |||

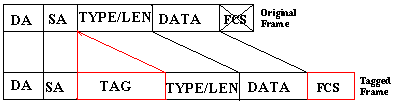

| − | + | O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a que VLAN este pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura 4, é composta por 4 bytes, e situa-se entre os campos de endereço de destino e ethertype. O identificador de VLAN (VID) ocupa 12 bits, o que possibilita portanto 4096 diferentes VLANs. | |

| − | + | [[imagem:8021q.png]] | |

| − | + | Na aula de hoje será criada uma rede composta por subredes implantadas com VLANs. | |

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab7-2010-2.pdf Roteiro do experimento] | ||

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/manual-des3526.pdf Manual do switch D-Link DES-3526] | ||

| − | == | + | == 23/09: Redes locais: implantação com VLANs e STP == |

| − | + | '''Tema extra: ''tecnologias de LAN switches''''' | |

| + | * [http://www.cisco.com/en/US/tech/tk389/tk689/technologies_tech_note09186a00800a7af3.shtml#switchtechs Bom texto sobre switches] | ||

| + | ** [http://www.cisco.com/image/gif/paws/10607/lan-switch-transparent.swf Animação sobre o funcionamento de switches] | ||

| + | * [http://www.cisco.com/en/US/prod/collateral/switches/ps9441/ps9670/white_paper_c11-465436.html Texto sobre tecnologias de switches (store-and-forward e cut-through)] | ||

| + | * Quais são as características dos switches do laboratório ? | ||

| + | ** D-Link DES-526 [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/manual-des3526.pdf (manual)] | ||

| + | ** Micronet SP 1658B [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/SP1658B_Manual.pdf (manual)] | ||

| + | ** 3Com 3224 [http://www.3com.com/prod/pt_la_amer/detail.jsp?tab=prodspec&sku=3C16479 (especificações)] | ||

| − | |||

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/ | + | '''''Interligação de LANs e Spanning Tree Protocol ''''' |

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula11.pdf Ver transparências] | |

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab8-2010-2.pdf Roteiro do experimento] | |

| − | + | * [http://www.cisco.com/warp/public/473/spanning_tree1.swf Uma animação sobre STP] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

* Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | * Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | ||

* Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | * Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | ||

| − | + | ... ver: | |

| − | + | * timers do STP (hello e max-age), que influenciam o tempo de convergência do protocolo | |

| − | + | * ver MSTP e PVST | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | == 30/09: Redes locais: implantação com VLANs e controle de acesso == |

* Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula12.pdf transparências] | * Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula12.pdf transparências] | ||

| − | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/roteiros/ | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/802.1x_book_c2.pdf Capítulo de um livro sobre IEEE 802.1x] |

| + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab9-2010-2.pdf Roteiro da experiência] | ||

| + | ** [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/ier.conf Arquivo de configuração do wpa_supplicant (ier.conf)] | ||

=== Norma IEEE 802.1x === | === Norma IEEE 802.1x === | ||

| Linha 508: | Linha 377: | ||

* ... [http://freeradius.org/features/eap.html e muitos outros !] | * ... [http://freeradius.org/features/eap.html e muitos outros !] | ||

| − | == | + | == 07/10: LANS: juntando (quase) tudo ... == |

| − | + | * Resolver a [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista7.pdf 4a lista de exercícios] | |

| − | * [http://www.sj.ifsc.edu.br/~msobral/ | ||

| − | + | '''''Obs: veja que há uma tarefa para casa ao final desta seção !''''' | |

| − | |||

| − | + | Foi realizada uma revisão do conteúdo sobre LANs. | |

| − | |||

| − | + | === Tarefa === | |

| − | + | Redes Ethernet se tornaram o padrão de fato para redes locais, e estão sendo estendendo a outros domínios. Um caso é o uso dessa tecnologia para redes metropolitanas, conhecido como MetroEthernet. Faça uma pesquisa sobre MetroEthernet, de forma a contemplar o seguinte: | |

| + | # Para que cenários ela foi criada ? | ||

| + | # Que normas a definem ? | ||

| + | # Que diferenças possui comparada com Ethernet para LANs ? | ||

| + | # Quais as aplicações de QinQ nessas redes ? | ||

| + | # Que equipamentos são utilizados (pesquise tipos de equipamentos, com exemplos de fabricantes e modelos) ? | ||

| − | + | Não esqueça de incluir as fontes bibliográficas em sua pesquisa ! E não se limite a copiar os textos dessas fontes ... interprete as informações sempre que possível e explique com suas palavras. | |

| − | |||

| − | |||

| − | + | '''Prazo de entrega: 14/10/2010''' | |

| − | + | == XX/10: LANs: juntando (quase) tudo == | |

| − | + | Aproveitando que a audiência na [[IER-2010-2#30.2F09:_Redes_locais:_implanta.C3.A7.C3.A3o_com_VLANs_e_controle_de_acesso|aula de 30/09]] estava reduzida, hoje será feita uma revisão sobre LANs para sintetizar o uso das técnicas estudadas: | |

| + | * ''LANS interligadas por switches'' | ||

| + | * ''VLANs'' | ||

| + | * ''Controle de acesso com IEEE 802.1x'' | ||

| − | + | Durante a aula será implantada a seguinte rede: | |

| − | + | [[imagem:Lab10-rede1.png]] | |

| − | + | Esse cenário corresponde à rede de um ''hot spot'', que se trata de um estabelecimento que proporciona pontos de acesso à Internet. Esse ''hot spot'' atende pessoas que assinam um serviço para poderem acessar a Internet em uma federação de ''hot spots''. A rede desse ''hot spot'' em particular é dividida em três LANS: servidores, VIP e Premium. A LAN VIP dá acesso a usuários assinantes de acesso com 2 Mbps, e a LAN Premium atende usuários assinantes de acesso a 1 Mbps. A autenticação dos assinantes ocorre na própria infraestrutura da rede, de forma que cada ponto de acesso (porta de ''switch'') é colocada automaticamente em uma dessas LANs, de acordo com o resultado da autenticação. A LAN dos servidores contém um servidor Web, de uso interno pela empresa. | |

| − | |||

| − | + | A infraestrutura para implantar tal rede irá explorar switches com suporte a VLANs e controle de acesso IEEE 802.1x. Assim, a rede de fato ficará parecida com o diagrama abaixo: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [[imagem:Lab10-rede2.png]] | |

| − | |||

| − | == | + | === Atividade === |

| − | '''' | + | A turma deve se dividir em quatro equipes. Cada equipe implantará a rede do ''hot spot'' usando os switches D-Link DES-3526. Para evitar confusão, duas equipes usarão o switch da esquerda, e as outras usarão o da direita. Cada equipe usará metade das portas do switch (1 a 12, e 13 a 24). As subredes das VLANs devem ser dividas de forma que a dos servidores comporte ao menos 10 IPs, e VIP e Premium comportem pelo menos 100 IPs cada. Assumam que exista uma subrede com 256 endereços a ser dividida entre essas VLANs. |

| − | |||

| − | |||

| + | Não esqueçam de preparar o gateway (notem que ele possui duas interfaces ethernet), configurando NAT, DHCP e DNS. | ||

| − | + | == 14/10: Visão geral sobre WAN == | |

| − | |||

| − | |||

| + | * Introdução a WAN: conceitos básicos (ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula13.pdf transparências]) | ||

| − | + | *[http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab10-2010-2.pdf Experimento com Frame-Relay] | |

| − | * [http://www.sj.ifsc.edu.br/~msobral/ | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | == 21/10: Rede sem-fio IEEE 802.11 == | |

| + | * Ver capítulo 15 do livro ''Comunicação de Dados e Redes de Computadores, 3a ed.'', de Behrouz Forouzan. | ||

| + | * Ver capítulo 4 (seção 4.4) do livro ''Redes de Computadores, 4a ed.'', de Andrew Tanenbaum. | ||

| + | * Ver este [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro on-line] sobre redes IEEE 802.11. | ||

| + | * Ver [http://www.sj.ifsc.edu.br/~msobral/RCO2/slides/aula15.pdf transparências] | ||

| + | |||

| + | * Resolver a [http://www.sj.ifsc.edu.br/~msobral/IER/listas/lista8.pdf 7a lista de exercícios] | ||

| + | |||

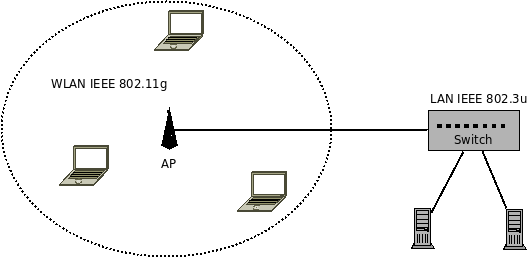

| + | Será feito um experimento para configurar, usar e verificar a vazão de uma rede local sem-fio, e como funciona a comunicação entre a rede sem-fio e a rede cabeada. Também será investigado o tráfego nessa rede, usando o analisador de protocolo '''wireshark'''. A rede do experimento será parecida com a da figura abaixo: | ||

| + | |||

| + | [[imagem:Lab11a.png]] | ||

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab11-2010-2.pdf Roteiro do experimento] | |

| − | * [http://www.sj.ifsc.edu.br/~msobral/ | ||

| − | |||

| − | + | == 28/10: Revisão e 2a avaliação == | |

| − | === | + | === Conceitos da 2a avaliação === |

| − | + | {| border="1" cellpadding="2" | |

| + | !Aluno | ||

| + | !Conceito | ||

| + | |- | ||

| + | |Andreia || B | ||

| + | |- | ||

| + | |Cleidiane || D | ||

| + | |- | ||

| + | |Diony || B | ||

| + | |- | ||

| + | |Everton || D | ||

| + | |- | ||

| + | |Gabriel || B | ||

| + | |- | ||

| + | |José Tadeu || B | ||

| + | |- | ||

| + | |Karine || B | ||

| + | |- | ||

| + | |Leonardo || C | ||

| + | |- | ||

| + | |Lucas || D | ||

| + | |- | ||

| + | |Luis Francisco || C | ||

| + | |- | ||

| + | |Rafael || C | ||

| + | |- | ||

| + | |Ronaldo || C | ||

| + | |- | ||

| + | |} | ||

| − | + | == 04/11: Segurança em redes sem-fio IEEE 802.11 == | |

| − | * | + | * Ver [http://www.sj.ifsc.edu.br/~msobral/IER/slides/aula15.pdf transparências] |

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab11.pdf Roteiro do experimento] | |

| − | + | ** [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/wpa Arquivos do wpa_supplicant] | |

| − | |||

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/802.1x_book_c2.pdf Capítulo de um livro sobre IEEE 802.1x] | |

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/WEP2SecurityAnalysis.ppt Uma análise sobre a segurança WEP] | |

| − | + | * Ver capítulos 5, 6 e 7 do [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/livros/livro-802_11.chm livro sobre IEEE 802.11] | |

| − | + | * Ver capítulo 8 (seção 8.6.4) do livro ''Redes de Computadores, 4a ed.'' de Anndrew Tanenbaum. | |

| − | * ''' | + | [[imagem:Wifi_security.jpg]] |

| − | |||

| − | |||

| − | + | Redes sem-fio oferecem muitos atrativos, como acesso ubíquo, ausência de cabeamento e suporte a usuários móveis. Mas também se sujeitaM a uso indevido, uma vez que pessoas não-autorizadas no alcance do sinal do ponto de acesso podem tentar usá-la para se comunicarem. Em geral três questões fundamentais aparecem no que diz respeito à segurança em redes sem-fio: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | # | + | # ''Acesso indevido:'' uso indevido da infraestrutura por pessoas não-autorizadas. |

| − | + | # ''Monitoramento do tráfego da rede:'' os quadros na rede sem-fio podem ser coletados e interpretados, com possível roubo ou revelação de informação sensível. | |

| − | + | # ''Infiltração de equipamentos na rede:'' um ou mais pontos de acesso podem ser infiltrados na rede sem-fio, fazendo com que pessoas os utilizem para se comunicarem. Assim, o tráfego dessas pessoas pode passar por outra rede, sendo passível de monitoramento. | |

| − | + | Por exemplo, redes em locais densamente ocupados (como edifícios) podem ser investigadas por alguém em busca de uma rede aberta ou fácil de ser invadida. Essa pessoa pode simplesmente querer usar o acesso à Internet disponível em alguma rede sem-fio, ou mesmo invadir os equipamentos existentes em tal rede. A figura abaixo mostra uma situação hipotética em que uma pessoa investiga a existência de redes sem-fio a partir de um carro que trafega pelas ruas. | |

| − | |||

| − | |||

| − | + | [[imagem:View_from_Wardriver_Windshield.jpg]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Assim, uma rede sem-fio minimamente bem configurado deve usar mecanismos de segurança que impeçam ou dificultem seu uso indevido. Em um cenário usual, tal rede sem-fio poderia se apresentar como mostrado abaixo: | |

| − | |||

| − | |||

| − | + | [[imagem:Wifi-security1.png]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Para tratar essas questões, deve haver mecanismos de segurança que contemplem os seguintes requisitos: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | # | + | # ''Autenticação de usuários:'' usuários da rede sem-fio devem se identificar (ou ''autenticar'') na infra-estrutura dessa rede, de forma a se autorizarem ou não seus acessos. |

| − | # | + | # ''Sigilo das comunicações:'' o tráfego na rede sem-fio deve ser encriptado, para que não seja inteligível caso sejam capturados por usuários mal-intencionados que estejam monitorando a rede sem-fio. |

| − | + | # ''Autenticação dos pontos de acesso:'' pontos de acesso devem se identificar para os usuários, para evitar a infiltração de pontos de acesso indevidos na rede. | |

| − | + | Há mecanismos de segurança usados em redes IEEE 802.11 que contemplam todos os requisitos acima (WPA-EAP, WPA Enterprise), ou parcialmente (WPA-PSK ou WPA Personal). WPA-EAP aproveita a infraestrutura IEEE 802.1x, junto com técnicas de encriptação entre estações sem-fio, para atender esses requisitos. Já WPA-PSK usa apenas as técnicas de encriptação, não havendo um controle de acesso baseado em usuário. Na figura abaixo se mostra uma pequena rede sem-fio que usa WPA-EAP. | |

| − | |||

| − | |||

| − | + | [[imagem:Wifi-auth.jpeg]] | |

| − | |||

| − | + | Além dos mecanismos WPA, definidos na norma [http://en.wikipedia.org/wiki/IEEE_802.11i-2004 IEEE 802.11i], outra forma de implantar controle de acesso em redes sem-fio se vale de um ''portal de captura''. Quando um usuário não identificado acessa a rede, o acesso ao ponto de acesso é concedido mas ao tentar navegar na Web seu acesso é desviado para uma página predefinida. Nessa página o usuário deve se identificar (ex: com ''login'' e senha), e em caso de sucesso seu acesso à Internet é liberado. Essa técnica se vale de uma combinação de mecanismos (firewall com filtro IP, serviço Web, uso de programas para autenticação) para controlar o acesso dos usuários. No entanto, não provê sigilo das comunicações nem autenticação de pontos de acesso ao usuário. Sua atratividade reside na simplicidade de implantação e uso (não necessita de ''supplicant''), sendo uma escolha comum em ''hot spots'' como aeroportos e ''cyber cafes''. No [[Projeto_Integrador_-_2009.2| Projeto Integrador 2009.2]] as equipes implantaram uma infra-estrutura que usava essa técnica. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | '' | + | == 11/11: Infraestrutura de rede sem-fio IEEE 802.11 e ''handover'' == |

| − | + | * Conclusão da [[IER-2010-2#04.2F11:_Seguran.C3.A7a_em_redes_sem-fio_IEEE_802.11|aula anterior]]. | |

| − | + | === Transição de BSS (''Handover'') === | |

| − | + | Em redes IEEE 802.11 com mais de um AP, para ampliar a área de cobertura, estações que se movimentam podem precisar migrar de um AP para outro. Essa operação se chama ''transição de BSS'' (também conhecida como ''handover'' ou ''roaming''). | |

| − | + | [[imagem:Handover2.png]] | |

| − | + | A transição se desencadeia quando o sinal do enlace com o AP atual tem sua qualidade abaixo de um determinado limiar. Isso faz com que um novo AP seja procurado (varredura, ou ''scanning''). Ao escolher um novo AP, a estação precisa nele se autenticar e associar. A autenticação depende do método usado (WPA-PSK à esquerda, ou WPA-EAP à direita) | |

| − | |||

| − | |||

| − | + | [[imagem:Auth-rsn1.png]] [[imagem:Auth-eap.png|400px]] | |

| − | + | A associação em si leva apenas dois quadros de controle, como se pode ver abaixo: | |

| − | + | [[imagem:Associacao.png]] | |

| − | + | Como se pode deduzir, a transição feita dessa forma não é imediata. Na verdade, ela pode demorar muitos segundos ! Esse atraso de transição pode influenciar negativamente nas comunicações em andamento, uma vez que a transição costuma ocorrer quando o sinal está com baixa qualidade (causando perdas de quadros), além da demora para se completar. Esforços vêm sendo feitos atualmente para reduzir o atraso de transição, e dentre eles a norma [http://en.wikipedia.org/wiki/IEEE_802.11r-2008 IEEE 802.11r] propõe um mecanismo para acelerar a autenticação. Porém o atraso de varredura ainda está por melhorar ... | |

| − | |||

| − | + | * [http://www.sj.ifsc.edu.br/~msobral/IER/roteiros/lab12-wlan.pdf Roteiro do experimento] | |

| − | + | == 18/11: Revisão e 3a avaliação == | |

| − | + | == 25/11: Projeto Integrador == | |

| − | |||

| − | |||

| − | |||

| − | |||

| + | [[Projeto_Integrador_-_2010.2#Instala.C3.A7.C3.A3o_de_Equipamentos_de_Rede|Projeto Integrador 2010-2]] | ||

| − | + | === Conceitos da 3a avaliação === | |

| − | |||

| + | {| border="1" cellpadding="2" | ||

| + | !Aluno | ||

| + | !Conceito | ||

| + | |- | ||

| + | |Andreia || C | ||

| + | |- | ||

| + | |Cleidiane || C | ||

| + | |- | ||

| + | |Diony || B | ||

| + | |- | ||

| + | |Everton || B | ||

| + | |- | ||

| + | |Gabriel || B | ||

| + | |- | ||

| + | |José Tadeu || B | ||

| + | |- | ||

| + | |Karine || D | ||

| + | |- | ||

| + | |Leonardo || B | ||

| + | |- | ||

| + | |Lucas || B | ||

| + | |- | ||

| + | |Rafael || C | ||

| + | |- | ||

| + | |Ronaldo || A | ||

| + | |- | ||

| + | |} | ||

| + | == 02/12: Projeto Integrador == | ||

| − | [[ | + | [[Projeto_Integrador_-_2010.2#Instala.C3.A7.C3.A3o_de_Equipamentos_de_Rede|Projeto Integrador 2010-2]] |

| − | |||

| + | == 09/12: Projeto Integrador == | ||

| + | [[Projeto_Integrador_-_2010.2#Instala.C3.A7.C3.A3o_de_Equipamentos_de_Rede|Projeto Integrador 2010-2]] | ||

| − | + | === Conceitos parciais (incluindo recuperações) === | |

| − | |||

| − | == | + | {| border="1" cellpadding="2" |

| + | !Aluno | ||

| + | !1a avaliação | ||

| + | !2a avaliação | ||

| + | !3a avaliação | ||

| + | !Proj. Int. | ||

| + | !Parcial | ||

| + | |- | ||

| + | |Andreia || C || B || C || || C | ||

| + | |- | ||

| + | |Cleidiane || C || D (D) || C || || D | ||

| + | |- | ||

| + | |Diony || C || B || B || || B | ||

| + | |- | ||

| + | |Everton || C || D (D) || B || || D | ||

| + | |- | ||

| + | |Gabriel || (C) || B || B || || B | ||

| + | |- | ||

| + | |José Tadeu || C || B|| B || || B | ||

| + | |- | ||

| + | |Karine || B || B || D (B) || || B | ||

| + | |- | ||

| + | |Leonardo || C || C || B || || C | ||

| + | |- | ||

| + | |Lucas || A || D (C) || B || || B | ||

| + | |- | ||

| + | |Rafael || B || C || C || || C | ||

| + | |- | ||

| + | |Ronaldo || (B) || C || A || || B | ||

| + | |- | ||

| + | |} | ||

| − | + | ''Obs: entre parênteses é o conceito de recuperação'' | |

| − | |||

| − | |||

| − | |||

| − | == | + | == 16/12: Apresentação do projeto == |

| − | + | [[Projeto_Integrador_-_2010.2#Instala.C3.A7.C3.A3o_de_Equipamentos_de_Rede|Projeto Integrador 2010-2]] | |

Edição atual tal como às 15h02min de 15 de dezembro de 2010

Instalação de Equipamentos de Redes: Diário de Aula 2010-2

Professor: Marcelo Maia Sobral (msobral@gmail.com)

Lista de email (forum): ier-ifsc@googlegroups.com

Atendimento paralelo: 2a e 3a de 10h às 11 h, 3a e 5a de 16h às 17h.

Bibliografia

- Antiga página da disciplina (2009-1 e 2009-2)

- Links para outros materiais, normas, artigos, e apostilas do prof. Jorge Casagrande

- Comunicação de dados e Redes de Computadores, de Berhouz Forouzan (alguns capítulos no Google Books)

Curiosidades

- Telex: um serviço já extinto (?!)

- História da Internet-BR (dissertação de Mestrado)

- O Ciberespaço e as Redes de Computadores na Construção de Novo Conhecimento

- Uma história das Redes de Computadores

- Uso do HDLC em missões espaciais (artigo da Nasa)

Listas de exercícios

- 1a lista de exercícios

- 2a lista de exercícios

- 3a lista de exercícios

- 4a lista de exercícios

- 5a lista de exercícios

- 6a lista de exercícios

- 7a lista de exercícios

Avaliações

29/07: Introdução e camada de enlace

- Capítulos 1, 11 e 12 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (há uma cópia no xerox).

Apresentação da disciplina: conteúdo, bibliografia e avaliação, laboratório.

Apresentou-se uma visão geral dos conceitos sobre comunicação de dados, amparada em transparências. Nesta aula se planta a base para iniciar o estudo com maior profundidade da camada de enlace e da camada física.

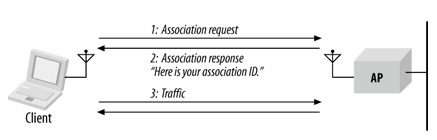

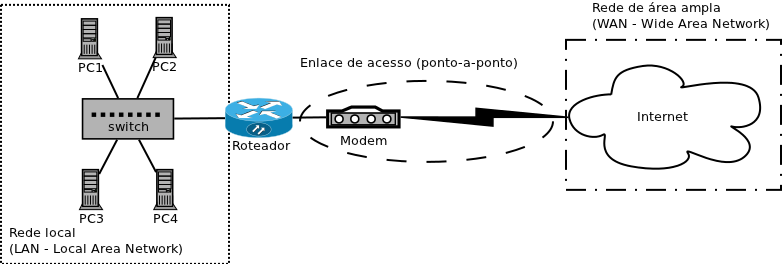

Nosso ponto de partida serão pequenas redes compostas por uma ou mais redes locais (LANs) que se interligam, incluindo conexão para a Internet. Em cada rede investigaremos seu funcionamento, incluindo as configurações da subrede IP e os equipamentos usados.

Figura 1: uma pequena rede local (LAN) com conexão para Internet

Figura 2: duas redes locais (LAN) interligadas por um enlace de longa distância (WAN)

Será feito um experimento com base nas redes acima.

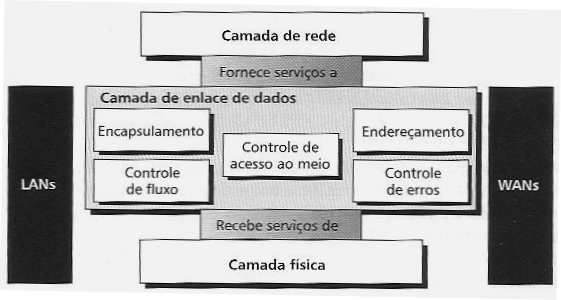

Enlaces de dados (Data Link)

Os serviços identificados na figura acima estão descritos abaixo. A eles foram acrescentados outros dois:

- Encapsulamento (ou enquadramento): identificação das PDUs (quadros) de enlace dentro de sequências de bits enviadas e recebidas da camada física

- Controle de erros: garantir que quadros sejam entregues no destino

- Detecção de erros: verificação da integridade do conteúdo de quadros (se foram recebidos sem erros de bits)

- Controle de fluxo: ajuste da quantidade de quadros transmitidos, de acordo com a capacidade do meio de transmissão (incluindo o atraso de transmissão) e do receptor

- Endereçamento: necessário quando o enlace for do tipo multi-ponto, em que vários equipamentos compartilham o meio de transmissão (ex: redes locais e redes sem-fio)

- Controle de acesso ao meio (MAC): também necessário para meios compartilhados, para disciplinar as transmissões dos diversos equipamentos de forma a evitar ou reduzir a chance de haver colisões (transmissões sobrepostas)

- Gerenciamento de enlace: funções para ativar, desativar e manter enlaces

05/08: Enquadramento e Detecção de erros

- Ver capítulo 11 do livro "Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan.

- Ver capítulo 3 do livro "Redes de Computadores", de Andrew Tanenbaum.

- ver capítulo 2 do livro "Redes de Computadores: uma abordagem de sistemas", de Larry Peterson e Bruce Davie.

- Resolver a 1a lista de exercícios

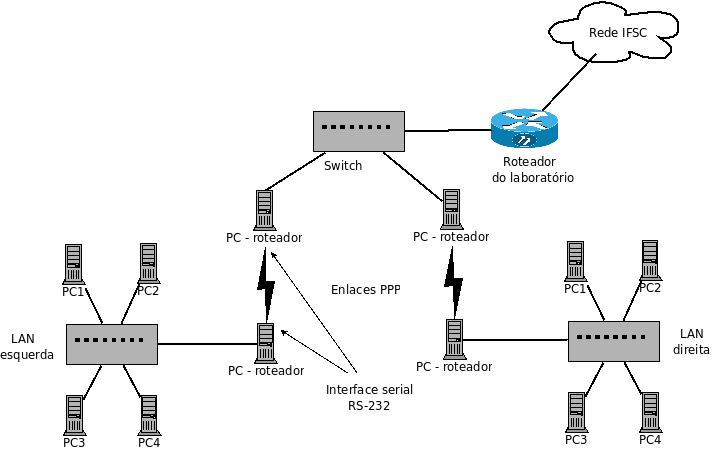

Nesta aula será configurado um enlace ponto-a-ponto entre duas redes locais com protocolo PPP, porém usando computadores como roteadores. O objetivo é observar os detalhes do protocolo de enlace quanto aos serviços da camada de enlace:

- Enquadramento (framing)

- Detecção e controle de erros

- Controle de fluxo

- Gerenciamento de enlace

Enquadramento

Funcionamento do enquadramento (ou sincronização de quadro) do tipo sentinela (usado pelo PPP e HDLC): usa-se uma flag delimitadora para informar o início e fim de quadro. Há uma segunda flag, chamada de escape (ESC), para evitar que um byte com o valor de flag delimitadora, o qual apareça em algum campo do quadro (ex: dados ou campos de controle) seja erroneamente interpretado como fim de quadro. No caso do PPP e HDLC:

- 7E: flag delimitadora

- 7D: flag de escape

Detecção de erros

Probabilidade de erros de transmissão (BER - Bit Error Rate), códigos de detecção de erro e CRC.

Há um resumo nas transparências.

O experimento com o gerador de CRC-16 do PPP pode ser repetido em casa. Ele é capaz de verificar um quadro PPP, que pode ser conseguido usando-se a opção record do pppd. Essa opção grava em um arquivo de log os conteúdos dos quadros PPP enviados e recebidos, que podem depois serem visualizados (ou terem seu bytes extraídos) com o utilitário pppdump. Porém o gerador de CRC-16 fornecido inclui dois arquivos contendo quadros PPP previamente coletados: quadro_correto.raw e quadro_errado.raw. Eles podem ser verificados com o programa fcs (o verificador de CRC-16):

# descompacta o arquivo do gerador de CRC-16

tar czf fcs-rfc.tgz

cd fcs

# Testa o quadro correto

./fcs quadro_correto.raw

# Testa o quadro_errado

./fcs quadro_errado.raw

Há um testador que modifica aleatoriamente uma certa quantidade de bits do quadro_correto.raw, até que encontre um caso em que o erro não seja detectado. Para usá-lo deve-se executar o programa testa.py:

# executa testa.py com 4 erros de bit por quadro gerados aleatoriamente

./testa.py 4

O código fonte do gerador de CRC-16 está no arquivo fcs-rfc.c, o qual foi obtido diretamente da RFC 1662.

Atividade extra-aula

Faça uma pesquisa sobre protocolos de enlace ponto-a-ponto usados em redes sem-fio. Tais enlaces podem ser feitos dentro de ou entre cidades (ex: entre o Morro da Cruz em Florianópolis e São José ou Palhoça), via satélite, ou mesmo entre pontos não tão distantes mas onde não existe infraestrutura cabeada prévia. Descreva as características dos protocolos encontrados (onde são melhor aplicados, e que serviços de enlace são contemplados), e forneça exemplos de onde estão sendo usados. Se conhecer empresas que os utilizem, e para que finalidade, informe em sua pesquisa.

Prazo de entrega: 12/08 (próxima aula).

12/08: HDLC, PPP e PPPoE

Detalhes sobre esses protocolos. Ver as transparências:

- PPP: o protocolo de enlace ponto-a-ponto amplamente usado atualmente; faz detecção de erros mas não controle de erros nem de fluxo.

- HDLC: de certa forma, o antecessor do PPP. Implementa controle de erros e de fluxo com janela deslizante. Atualmente caindo em desuso. Usado ainda em links de satélite.

- Curiosidade: Uso do HDLC em missões espaciais (artigo da Nasa)

PPPoE (PPP over Ethernet)

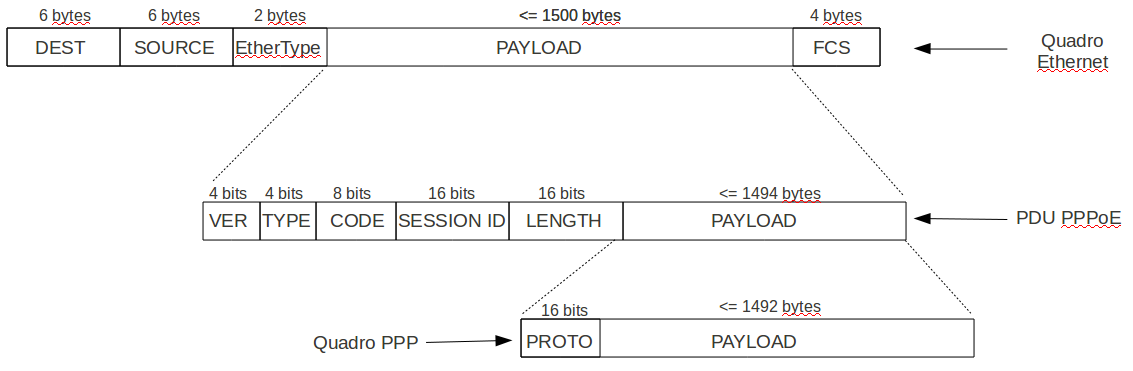

PPPoE define um método para encapsular quadros PPP dentro de quadros Ethernet, e foi definido na RFC 2516. Ele foi criado para facilitar a integração de usuários discados e banda-larga em provedores de acesso (ISP - Internet Service Providers). Além disso, torna mais fácil o controle de acesso, de uso da rede, e contabilização para usuários que a acessam via rede Ethernet. Assim, é possível implantar uma rede em que os usuários, para conseguirem acesso, precisam se autenticar como em um serviço discado. Uma vez obtido o acesso, pode-se também impor limitações de uso de banda de acordo com o usuário. Exemplos de infraestruturas que podem se beneficiar com essa técnica são redes de condomínios e de prédios comerciais. Finalmente, PPPoE é usado como protocolo de enlace em acessos aDSL, ilustrado na figura abaixo.

No PPPoE suas PDUs são encapsuladas em quadros Ethernet, usando o ethertype 8863H (estágio de descoberta) ou 8864H (estágio de sessão). Devido ao cabeçalho PPPoE (6 bytes) combinado ao identificador de protocolo do quadro PPP (2 bytes), a MTU em enlaces PPPoE não pode ser maior que 1492 bytes. O quadro PPP é simplificado, não possuindo as flags delimitadoras e os campos Address, Control e FCS. A PDU PPPoE é mostrada a seguir:

Em um enlace PPPoE um dos nodos é o host (cliente), e o outro o concentrador de acesso (AC, que tem papel de servidor). O estabelecimento do enlace é iniciado pelo host, que procura um AC e em seguida solicita o início do enlace. Esse procedimento é composto por por dois estágios:

- Descoberta (Discovery): o cliente descobre um concentrador de acesso (AC) para se conectar. Ocorre uma troca de 4 PDUs de controle:

- PADI (PPPoE Active Discovery Indication): enviado em broadcast pelo cliente para descobrir os AC.

- PADO (PPPoE Active Discovery Offer): resposta enviada por um ou mais AC, contendo seus identificadores e nomes de serviços disponíveis (no âmbito do PPPoE).

- PADR (PPPoE Active Discovery Request): enviado pelo cliente para o AC escolhido, requisitando o início de uma sessão.

- PADS (PPPoE Active Discovery Session-Confirmation): resposta do AC escolhido.

- Sessão (Session): nessa etapa são trocados quadros PPP como no estabelecimento de um enlace PPP usual. A sessão pode ser encerrada com a terminação PPP (i.e., via protocolo LCP), ou com a PDU PPPoE PADT (PPPoE Active Discovery Terminate).

Dicas vistas no laboratório

- Sempre que se usar um computador como gateway deve-se ativar essa função, com um desses comandos (no caso do Linux):

- echo 1 > /proc/sys/net/ipv4/ip_forward

- sysctl -w net.ipv4.ip_forward=1

- Se for necessário usar NAT, uma forma rápida de fazê-lo é (mas existem outras ...):

- iptables -t nat -A POSTROUTING -o nome_interface_saída -j MASQUERADE

- Sempre observe as rotas existentes em suas redes ! Se necessário, rastreie os datagramas quando desconfiar que algo está errado:

- traceroute -n IP_destino

- Usando wireshark ou tcpdump para analisar tráfego

Atividade extra

No roteiro foi proposto um desafio: fazer controle de banda diferenciado por usuários que se conectam com PPPoE. Discutimos que para fazer isso é necessário:

- Classificar os usuários nas categorias ouro e prata

- Poder executar um programa (ou script) no momento em que o enlace PPP for estabelecido, de forma a configurar o controle de banda de acordo com a categoria de usuário. Deve-se passar a esse programa o IP que o usuário obteve em seu enlace PPPoE, ou o nome da interface PPP que foi criada no AC para esse enlace.

- Usar um mecanismo que limite a banda de um enlace PPPoE. Uma sugestão foi usar traffic shaping.

Ficou como tarefa para a turma detalhar como resolver esse problema, e trazer uma solução. Quer dizer, que programas usar e que opções desses programas devem ser configuradas. Imaginem que a solução deve vir pronta para ser implantada.

Quem resolver esse desafio ficará em alta consideração (que se refletirá em seu conceito ;-).

19/08: A parte física do enlace ponto-a-ponto

Ver capítulos 3, 4 e 5 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox).

Introdução: ver transparências.

Serviços da camada física:

(Adaptado do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Berhouz Forouzan)

Laboratório

Uma rede com enlaces WAN feitos com modems digitais SHDSL.

Leitura adicional

Transmissão digital:

- Transmissão serial x paralela

- Transmissão serial síncrona x assíncrona

26/08: Modems e interfaces digitais

Resolver a 2a lista.

Material de referência:

- transparências sobre modems.

- Capítulos 3 e 4 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox).

- transparências sobre códigos de linha.

- Tutorial sobre SHDSL

Hoje foi realizada a experiência com modems síncronos, em que se configuram modems SHDSL e se fazem enlaces de testes para localizar problemas em circuitos.

Experimento adicional: visualização de códigos de linha e modulação.

Modems analógicos e Interfaces digitais

Material de referência:

- transparências.

- Capítulos 5 e 6 do livro "Comunicação de dados e Redes de Computadores", de Berhouz Forouzan (cópia no xerox).

- transparências sobre interfaces digitais.

- um tutorial sobre RS-232 e V.35

02/09: Redes locais

Introdução a redes locais

- Transparências:

- Capítulo 13 do livro "Comunicação de Dados e Redes de Computadores", de Berhouz Forouzan (tem no xerox)

- Capítulo 4 do livro "Redes de Computadores", de Andrew Tanenbaum (tem na biblioteca)

Distinção entre WAN, MAN e LAN

- Aplicações de cada um desses tipos de rede

- Tecnologias envolvidas

- "Backbones" da Internet Brasileira:

Brasil em 1996

RNP 1991,1992,1996,1998,2000,2001,2005,2006, 2007.

Embratel Mapa 1,Mapa 2

Eletronet Mapa Eletronet

LANs

- Características

- Topologias

- O problema do acesso ao meio

09/09: Redes locais: implantação com switches / 1a avaliação

Conceitos da 1a avaliação

| Aluno | Conceito |

|---|---|

| Andreia | C |

| Cleidiane | C |

| Diony | C |

| Everton | C |

| José Tadeu | C |

| Karine | B |

| Leonardo | C |

| Lucas | A |

| Luis Francisco | B |

| Rafael | B |

16/09: Redes locais: implantação com VLANs

- Transparências sobre VLANs

- 3a lista de exercícios

- Livro sobre VLANs

- Ver capítulo 16 do livro Comunicação de Dados e Redes de Computadores", de Berhouz Forouzam (no xerox)

- Ver capítulo 5 do livro Redes de Computadores e a Internet, de James Kurose (na biblioteca)

- Ver capítulo 4 do livro Redes de Computadores, de Andrew Tanenbaum (na biblioteca).

LANs virtuais (VLANs – Virtual LANs) são formadas por estações que, apesar de estarem em uma mesma LAN física, formam diferentes LANs lógicas isoladas umas das outras. A figura abaixo ilustra um exemplo com três VLANs implantadas em um único switch. Necessariamente a implantação de VLANs depende de switches (ou pontes) com suporte ao padrão IEEE 802.1q (existem outras tecnologias, como ISL e VTP da Cisco, porém não padronizadas).

O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a que VLAN este pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura 4, é composta por 4 bytes, e situa-se entre os campos de endereço de destino e ethertype. O identificador de VLAN (VID) ocupa 12 bits, o que possibilita portanto 4096 diferentes VLANs.

Na aula de hoje será criada uma rede composta por subredes implantadas com VLANs.

23/09: Redes locais: implantação com VLANs e STP

Tema extra: tecnologias de LAN switches

- Bom texto sobre switches

- Texto sobre tecnologias de switches (store-and-forward e cut-through)

- Quais são as características dos switches do laboratório ?

- D-Link DES-526 (manual)

- Micronet SP 1658B (manual)

- 3Com 3224 (especificações)

Interligação de LANs e Spanning Tree Protocol

- Capítulo 16 do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Behrouz Forouzan.

- Capítulo 4 do livro "Redes de Computadores, 4a ed.", de Andrew Tanenbaum.

... ver:

- timers do STP (hello e max-age), que influenciam o tempo de convergência do protocolo

- ver MSTP e PVST

30/09: Redes locais: implantação com VLANs e controle de acesso

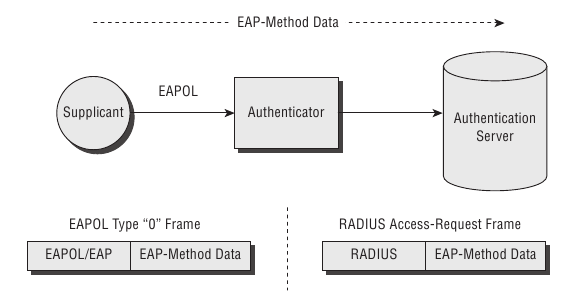

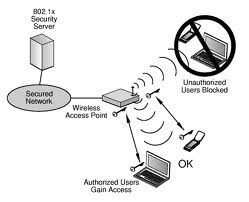

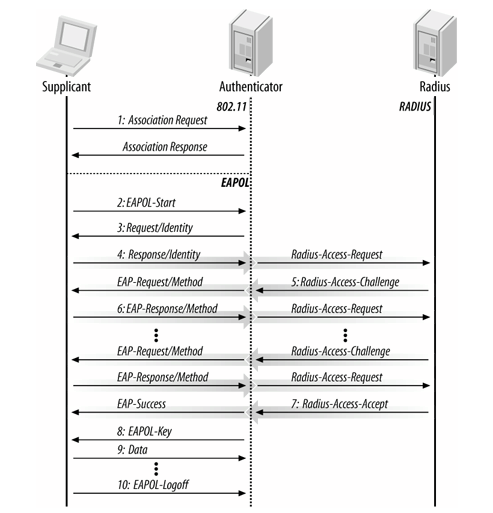

Norma IEEE 802.1x

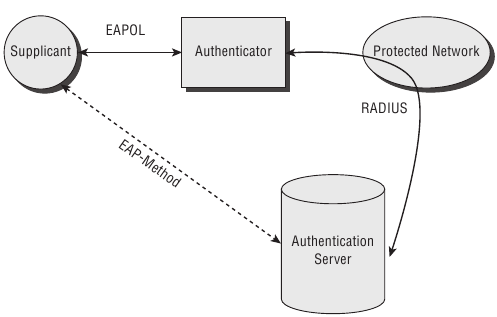

A norma IEEE 802.1x define um framework para controle de acesso a redes locais IEEE 802, sendo usado tanto em redes cabeadas quanto sem-fio. O propósito dessa norma é criar mecanismos para identificar e autorizar ou não o acesso de um usuário à infraestrutura da rede. Esses mecanismos são implementados em três componentes que forma a estrutura de controle de acesso IEEE 802.1x, mostrada na figura abaixo:

- Supplicant: o cliente que deseja se autenticar. Implementado com um software (ex: wpa_supplicant, xsupplicant).

- Autenticador: o equipamento que dá acesso à rede para o cliente, e onde é feito o bloqueio ou liberação do uso da rede. Implementado em switches e Access Points (no caso de redes sem-fio).

- Servidor de Autenticação: o equipamento que verifica as credenciais fornecidas pelo supplicant, e informa ao autenticador se ele pode ou não acessar a rede. Implementado comumente em um servidor Radius.

A autenticação se faz com protocolos específicos definidos na norma IEEE 802.1x:

- EAP (Extensible Authentication Protocol): protocolo para intercâmbio de informações de autenticação entre supplicant e servidor de autenticação.

- EAPOL (EAP over LAN): protocolo para transportar as PDUs EAP entre supplicant e autenticador.

Existem vários métodos EAP, que correspondem a diferentes mecanismos de autenticação. Assim, o método de autenticação pode ser escolhido de acordo com as necessidades de uma rede.

- EAP-MD5: baseado em login e senha, usa um desafio MD5 para autenticar o usuário.

- EAP-TLS: baseado em certificados digitais X.509, usados para autenticar a rede para o supplicant, e o supplicant para a rede.

- EAP-TTLS: também baseado em certificados digitais, mas somente para autenticar a rede pro supplicant. O supplicant se autentica com algum outro método EAP mais simples, como EAP-MD5.

- ... e muitos outros !

07/10: LANS: juntando (quase) tudo ...

- Resolver a 4a lista de exercícios

Obs: veja que há uma tarefa para casa ao final desta seção !

Foi realizada uma revisão do conteúdo sobre LANs.

Tarefa

Redes Ethernet se tornaram o padrão de fato para redes locais, e estão sendo estendendo a outros domínios. Um caso é o uso dessa tecnologia para redes metropolitanas, conhecido como MetroEthernet. Faça uma pesquisa sobre MetroEthernet, de forma a contemplar o seguinte:

- Para que cenários ela foi criada ?

- Que normas a definem ?

- Que diferenças possui comparada com Ethernet para LANs ?

- Quais as aplicações de QinQ nessas redes ?

- Que equipamentos são utilizados (pesquise tipos de equipamentos, com exemplos de fabricantes e modelos) ?

Não esqueça de incluir as fontes bibliográficas em sua pesquisa ! E não se limite a copiar os textos dessas fontes ... interprete as informações sempre que possível e explique com suas palavras.

Prazo de entrega: 14/10/2010

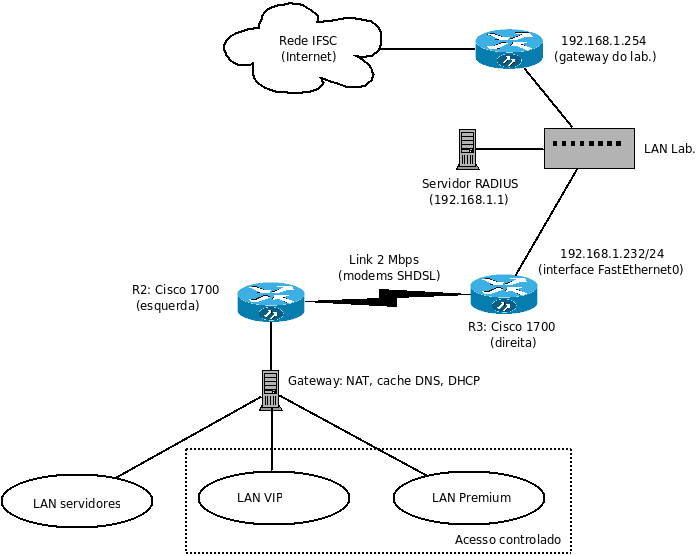

XX/10: LANs: juntando (quase) tudo

Aproveitando que a audiência na aula de 30/09 estava reduzida, hoje será feita uma revisão sobre LANs para sintetizar o uso das técnicas estudadas:

- LANS interligadas por switches

- VLANs

- Controle de acesso com IEEE 802.1x

Durante a aula será implantada a seguinte rede:

Esse cenário corresponde à rede de um hot spot, que se trata de um estabelecimento que proporciona pontos de acesso à Internet. Esse hot spot atende pessoas que assinam um serviço para poderem acessar a Internet em uma federação de hot spots. A rede desse hot spot em particular é dividida em três LANS: servidores, VIP e Premium. A LAN VIP dá acesso a usuários assinantes de acesso com 2 Mbps, e a LAN Premium atende usuários assinantes de acesso a 1 Mbps. A autenticação dos assinantes ocorre na própria infraestrutura da rede, de forma que cada ponto de acesso (porta de switch) é colocada automaticamente em uma dessas LANs, de acordo com o resultado da autenticação. A LAN dos servidores contém um servidor Web, de uso interno pela empresa.

A infraestrutura para implantar tal rede irá explorar switches com suporte a VLANs e controle de acesso IEEE 802.1x. Assim, a rede de fato ficará parecida com o diagrama abaixo:

Atividade

A turma deve se dividir em quatro equipes. Cada equipe implantará a rede do hot spot usando os switches D-Link DES-3526. Para evitar confusão, duas equipes usarão o switch da esquerda, e as outras usarão o da direita. Cada equipe usará metade das portas do switch (1 a 12, e 13 a 24). As subredes das VLANs devem ser dividas de forma que a dos servidores comporte ao menos 10 IPs, e VIP e Premium comportem pelo menos 100 IPs cada. Assumam que exista uma subrede com 256 endereços a ser dividida entre essas VLANs.

Não esqueçam de preparar o gateway (notem que ele possui duas interfaces ethernet), configurando NAT, DHCP e DNS.

14/10: Visão geral sobre WAN

- Introdução a WAN: conceitos básicos (ver transparências)

21/10: Rede sem-fio IEEE 802.11

- Ver capítulo 15 do livro Comunicação de Dados e Redes de Computadores, 3a ed., de Behrouz Forouzan.

- Ver capítulo 4 (seção 4.4) do livro Redes de Computadores, 4a ed., de Andrew Tanenbaum.

- Ver este livro on-line sobre redes IEEE 802.11.

- Ver transparências

- Resolver a 7a lista de exercícios

Será feito um experimento para configurar, usar e verificar a vazão de uma rede local sem-fio, e como funciona a comunicação entre a rede sem-fio e a rede cabeada. Também será investigado o tráfego nessa rede, usando o analisador de protocolo wireshark. A rede do experimento será parecida com a da figura abaixo:

28/10: Revisão e 2a avaliação

Conceitos da 2a avaliação

| Aluno | Conceito |

|---|---|

| Andreia | B |

| Cleidiane | D |

| Diony | B |

| Everton | D |

| Gabriel | B |

| José Tadeu | B |

| Karine | B |

| Leonardo | C |

| Lucas | D |

| Luis Francisco | C |

| Rafael | C |

| Ronaldo | C |

04/11: Segurança em redes sem-fio IEEE 802.11

- Capítulo de um livro sobre IEEE 802.1x

- Uma análise sobre a segurança WEP

- Ver capítulos 5, 6 e 7 do livro sobre IEEE 802.11

- Ver capítulo 8 (seção 8.6.4) do livro Redes de Computadores, 4a ed. de Anndrew Tanenbaum.

Redes sem-fio oferecem muitos atrativos, como acesso ubíquo, ausência de cabeamento e suporte a usuários móveis. Mas também se sujeitaM a uso indevido, uma vez que pessoas não-autorizadas no alcance do sinal do ponto de acesso podem tentar usá-la para se comunicarem. Em geral três questões fundamentais aparecem no que diz respeito à segurança em redes sem-fio:

- Acesso indevido: uso indevido da infraestrutura por pessoas não-autorizadas.

- Monitoramento do tráfego da rede: os quadros na rede sem-fio podem ser coletados e interpretados, com possível roubo ou revelação de informação sensível.

- Infiltração de equipamentos na rede: um ou mais pontos de acesso podem ser infiltrados na rede sem-fio, fazendo com que pessoas os utilizem para se comunicarem. Assim, o tráfego dessas pessoas pode passar por outra rede, sendo passível de monitoramento.

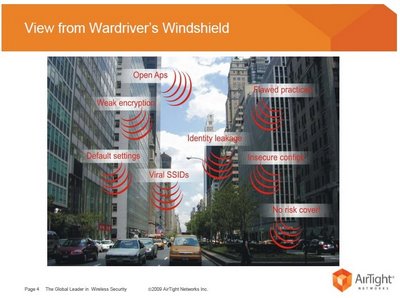

Por exemplo, redes em locais densamente ocupados (como edifícios) podem ser investigadas por alguém em busca de uma rede aberta ou fácil de ser invadida. Essa pessoa pode simplesmente querer usar o acesso à Internet disponível em alguma rede sem-fio, ou mesmo invadir os equipamentos existentes em tal rede. A figura abaixo mostra uma situação hipotética em que uma pessoa investiga a existência de redes sem-fio a partir de um carro que trafega pelas ruas.

Assim, uma rede sem-fio minimamente bem configurado deve usar mecanismos de segurança que impeçam ou dificultem seu uso indevido. Em um cenário usual, tal rede sem-fio poderia se apresentar como mostrado abaixo:

Para tratar essas questões, deve haver mecanismos de segurança que contemplem os seguintes requisitos:

- Autenticação de usuários: usuários da rede sem-fio devem se identificar (ou autenticar) na infra-estrutura dessa rede, de forma a se autorizarem ou não seus acessos.

- Sigilo das comunicações: o tráfego na rede sem-fio deve ser encriptado, para que não seja inteligível caso sejam capturados por usuários mal-intencionados que estejam monitorando a rede sem-fio.

- Autenticação dos pontos de acesso: pontos de acesso devem se identificar para os usuários, para evitar a infiltração de pontos de acesso indevidos na rede.

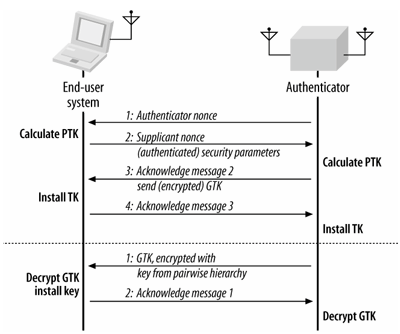

Há mecanismos de segurança usados em redes IEEE 802.11 que contemplam todos os requisitos acima (WPA-EAP, WPA Enterprise), ou parcialmente (WPA-PSK ou WPA Personal). WPA-EAP aproveita a infraestrutura IEEE 802.1x, junto com técnicas de encriptação entre estações sem-fio, para atender esses requisitos. Já WPA-PSK usa apenas as técnicas de encriptação, não havendo um controle de acesso baseado em usuário. Na figura abaixo se mostra uma pequena rede sem-fio que usa WPA-EAP.

Além dos mecanismos WPA, definidos na norma IEEE 802.11i, outra forma de implantar controle de acesso em redes sem-fio se vale de um portal de captura. Quando um usuário não identificado acessa a rede, o acesso ao ponto de acesso é concedido mas ao tentar navegar na Web seu acesso é desviado para uma página predefinida. Nessa página o usuário deve se identificar (ex: com login e senha), e em caso de sucesso seu acesso à Internet é liberado. Essa técnica se vale de uma combinação de mecanismos (firewall com filtro IP, serviço Web, uso de programas para autenticação) para controlar o acesso dos usuários. No entanto, não provê sigilo das comunicações nem autenticação de pontos de acesso ao usuário. Sua atratividade reside na simplicidade de implantação e uso (não necessita de supplicant), sendo uma escolha comum em hot spots como aeroportos e cyber cafes. No Projeto Integrador 2009.2 as equipes implantaram uma infra-estrutura que usava essa técnica.

11/11: Infraestrutura de rede sem-fio IEEE 802.11 e handover

- Conclusão da aula anterior.

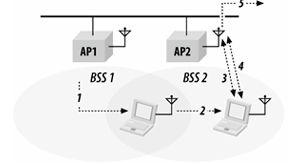

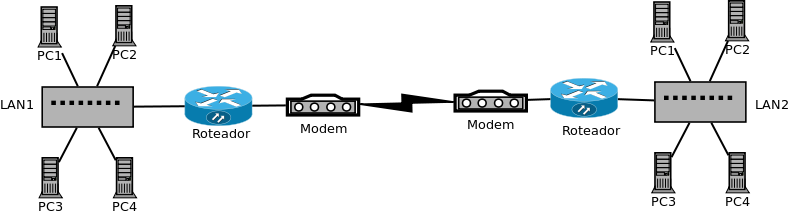

Transição de BSS (Handover)

Em redes IEEE 802.11 com mais de um AP, para ampliar a área de cobertura, estações que se movimentam podem precisar migrar de um AP para outro. Essa operação se chama transição de BSS (também conhecida como handover ou roaming).

A transição se desencadeia quando o sinal do enlace com o AP atual tem sua qualidade abaixo de um determinado limiar. Isso faz com que um novo AP seja procurado (varredura, ou scanning). Ao escolher um novo AP, a estação precisa nele se autenticar e associar. A autenticação depende do método usado (WPA-PSK à esquerda, ou WPA-EAP à direita)

A associação em si leva apenas dois quadros de controle, como se pode ver abaixo:

Como se pode deduzir, a transição feita dessa forma não é imediata. Na verdade, ela pode demorar muitos segundos ! Esse atraso de transição pode influenciar negativamente nas comunicações em andamento, uma vez que a transição costuma ocorrer quando o sinal está com baixa qualidade (causando perdas de quadros), além da demora para se completar. Esforços vêm sendo feitos atualmente para reduzir o atraso de transição, e dentre eles a norma IEEE 802.11r propõe um mecanismo para acelerar a autenticação. Porém o atraso de varredura ainda está por melhorar ...

18/11: Revisão e 3a avaliação

25/11: Projeto Integrador

Conceitos da 3a avaliação

| Aluno | Conceito |

|---|---|

| Andreia | C |

| Cleidiane | C |

| Diony | B |

| Everton | B |

| Gabriel | B |

| José Tadeu | B |

| Karine | D |

| Leonardo | B |

| Lucas | B |

| Rafael | C |

| Ronaldo | A |

02/12: Projeto Integrador

09/12: Projeto Integrador

Conceitos parciais (incluindo recuperações)

| Aluno | 1a avaliação | 2a avaliação | 3a avaliação | Proj. Int. | Parcial |

|---|---|---|---|---|---|

| Andreia | C | B | C | C | |

| Cleidiane | C | D (D) | C | D | |

| Diony | C | B | B | B | |

| Everton | C | D (D) | B | D | |

| Gabriel | (C) | B | B | B | |

| José Tadeu | C | B | B | B | |

| Karine | B | B | D (B) | B | |

| Leonardo | C | C | B | C | |

| Lucas | A | D (C) | B | B | |

| Rafael | B | C | C | C | |

| Ronaldo | (B) | C | A | B |

Obs: entre parênteses é o conceito de recuperação