Mudanças entre as edições de "Curso Técnico Integrado de Telecomunicações - Redes de Computadores (RCO)"

| Linha 1 759: | Linha 1 759: | ||

**Construir páginas WEB de acordo com os requisitos; | **Construir páginas WEB de acordo com os requisitos; | ||

**Estabelecer um serviço de configuração automática de hospedeiros (DHCP); | **Estabelecer um serviço de configuração automática de hospedeiros (DHCP); | ||

| − | **Estabelecer um serviço de conexão sem fio sobre cada domínio. | + | <!--**Estabelecer um serviço de conexão sem fio sobre cada domínio.--> |

**Trabalhar o conceito de ''shell script'' para automatizar tarefas. | **Trabalhar o conceito de ''shell script'' para automatizar tarefas. | ||

Edição das 08h49min de 26 de novembro de 2018

MURAL DE AVISOS E OPORTUNIDADES DA ÁREA DE TELECOMUNICAÇÕES

Informações Gerais

Edições

- RCO60803 2018-2 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva

- RCO60803 2018-1 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva

- RCO60803 2017-2 - Prof. Odilson Tadeu Valle / Prof. Eraldo Silveira e Silva

- RCO60803 2017-1 - Prof. Juliano de Souza / Prof. Eraldo Silveira e Silva

- RCO60803 2016-2 - Prof. Juliano de Souza / Prof. Luciano Barreto

- RCO60803 2016-1 - Prof. Fernando Rodrigues Santos / Prof. Juliano de Souza

- RCO60803 2015-2 - Prof. Simara Sonaglio

- RCO60803 2015-1 - Prof. Arliones Hoeller / Prof. Túlio Ribeiro

- RCO60803 2014-2 - Prof. Arliones Hoeller / Prof. Tomás Grimm / Prof. José Clair

Material de apoio

Applets do Kurose

Vários aplicativos com representação dinâmica de características das redes de computadores.

Transparências utilizadas durante as aulas

Capítulo 2 - Camada de Aplicação

Capítulo 2 - Camada de Aplicação - FTP + EMAIL + P2P

Capítulo 3 - Camada de Transporte

Slides de Outras Universidades

- TCP Error Control- EECS - LASSONDE

- TCP- Flow and Error Control - LASSONDE

- Congestion Control - LASSONDE

- Slides/Aula Faculty of Engineering, Kasetsart University

Curiosidades

- Monitoramento do tráfego RNP - PoP-SC

- Monitoramento do tráfego RNP - Nacional

- Rede Clara Internacional

- Futura infraestrutura de rede da RNP

- Animated map shows the undersea cables that power the internet

- Submarine Cable Map 2018

- History of the Internet - legendado

- Warriors of the Net - legendado

- Browser Wars - legendado

- Browser Wars - dublado

- Localização geográfica de IPs

- IPv6 no Brasil

- Laboratório de IPv6 - Livro didático contendo vários roteiros para entendimento do IPv6

- Estatísticas Google sobre IPv6

Laboratórios

| Laboratório 1 - Ferramentas de Rede e Conceitos Básicos |

|---|

Objetivos

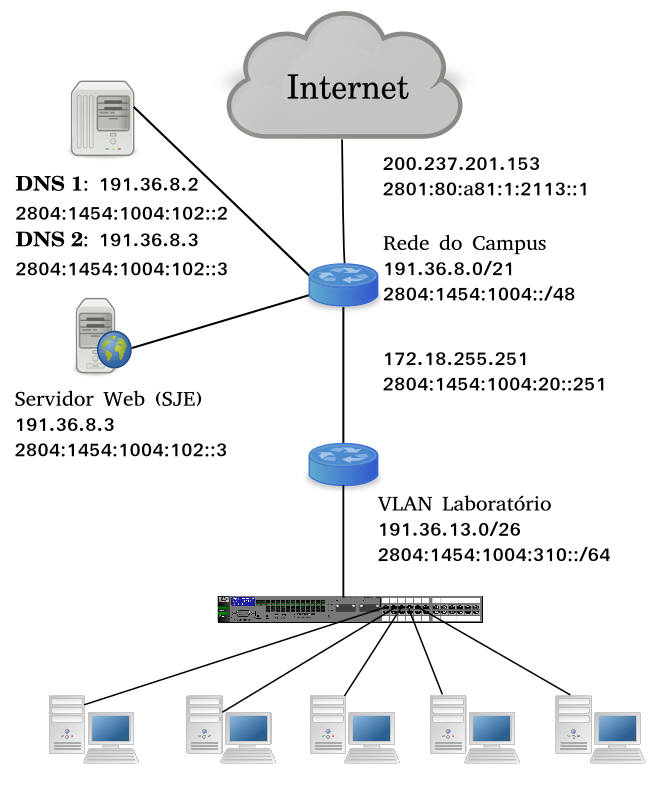

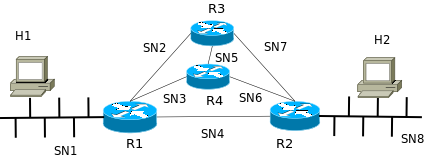

Conceitos introdutórios para uso do laboratórioEstrutura do LaboratórioEndereçamento MAC x Endereçamento IP A rede do laboratório em uso segue o modelo apresentado no diagrama da Figura 1 (endereçamento pode ser diferente). Os Laboratórios de Redes de Computadores estão equipados com N+1 (N = número de computadores para alunos) computadores conectados em rede e com acesso a Internet. A rede local do laboratório tem endereço IP 192.168.1.0/24. A máscara de rede /24 indica que o último byte do endereço é utilizado para identificar cada máquina, por exemplo 192.168.1.1, 192.168.1.2, etc. Roteiro de atividadesParte 1: Observando interfaces do sistema com ifconfigO aplicativo ifconfig pode ser utilizado para visualizar a configuração ou configurar uma interface de host em redes TCP/IP. Se nenhum argumento for passado na chamada do ifconfig, o comando mostra a configuração atual de cada interface de rede. Consultar as páginas man ifconfig do Linux para maiores detalhes sobre o funcionamento deste aplicativo, o qual permite ativar/desativar a interface, configurar o endereço IP, definir o tamanho da MTU, redefinir o endereço de hardware se a interface suporta, redefinir a interrupção utilizada pelo dispositivo, entre outros.

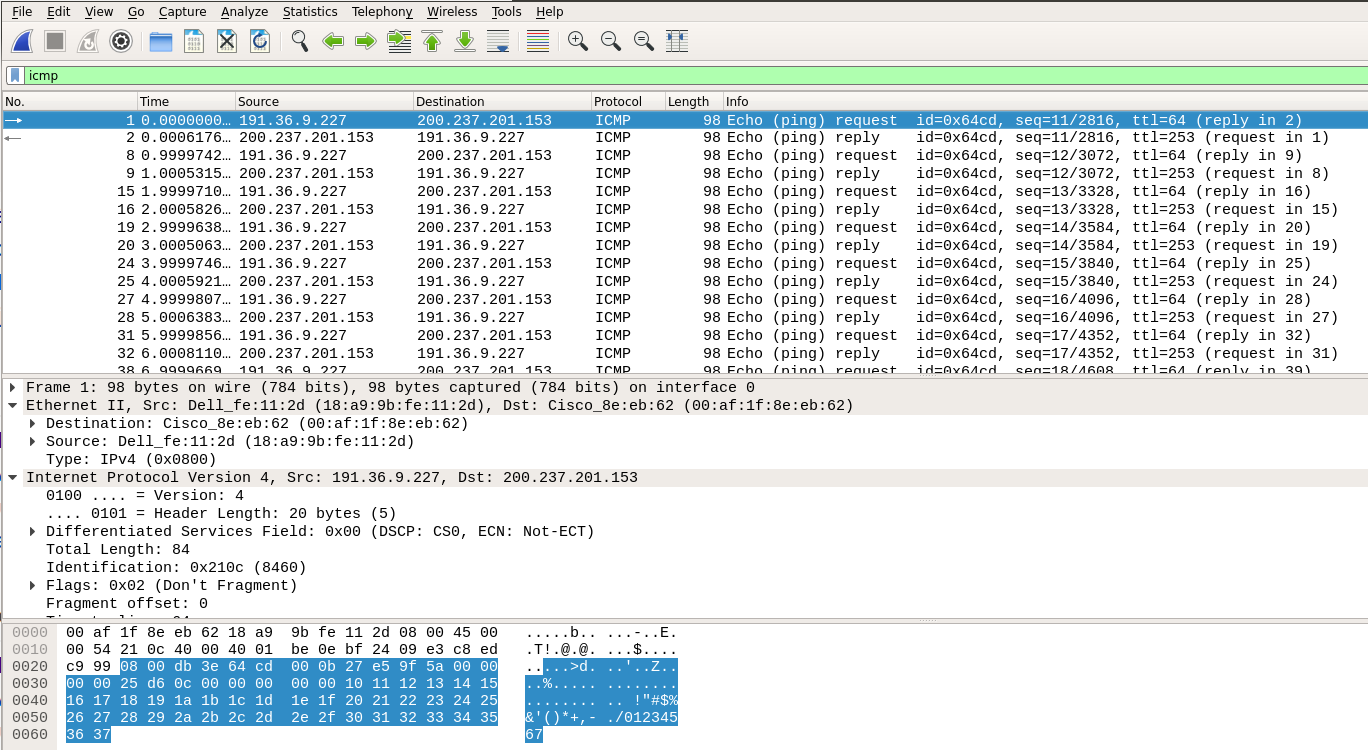

Parte 2: Testando a conectividade com o pingAplicativo ping permite a um usuário verificar se um host remoto está ativo. É bastante utilizado para detectar problemas de comunicação na rede. O ping está baseado no envio de mensagens de solicitação de eco (echo request) e de resposta de eco (echo reply). Estas mensagens fazem parte do rol de mensagens do protocolo ICMP, que é um protocolo de reportagem de erros, a ser estudado mais tarde, componente do protocolo IP. O ping é um dos principais comandos a disposição do administrador de rede no sentido de verificar a conectividade em rede. Por exemplo, se houver resposta de um ping a partir de um servidor remoto, significa que a máquina local está rodando corretamente o TCP/IP, o enlace local está funcionando corretamente, o roteamento entre a origem e o destino está operando, e por fim, a máquina remota também está rodando corretamente o TCP/IP. Consultar as páginas man do ping para verificar as possibilidades de uso deste aplicativo.

Parte 3: Verificando rotas com o tracerouteO traceroute é capaz de traçar uma rota aproximada entre dois hosts. Este comando usa mensagens ICMP. Para determinar o nome e o endereço dos roteadores entre a fonte e o destino, o traceroute na fonte envia uma série de datagramas IP ordinários ao destino. O primeiro datagrama tem o TTL (time to live – tempo de vida) igual a 1, o segundo 2, o terceiro 3, e assim por diante, e inicia temporizadores para cada datagrama. Quando o enésimo datagrama chega ao enésimo roteador, este verifica que o tempo de sobrevida do datagrama acaba de terminar. Pelas regras do IP, o datagrama é então descartado e uma mensagem ICMP de advertência tempo de vida excedido é enviada a fonte com o nome do roteador e seu endereço IP. Quando a resposta chega de volta a fonte, a mesma calcula o tempo de viagem em função dos temporizadores. O traceroute envia datagramas IP encapsulados em segmentos UDP a um host destino. Todavia escolhe um número de porta destino com um valor desconhecido (maior que 30000), tornando improvável que o host destino esteja usando esta porta. Quando o datagrama chega ao destino uma mensagem ICMP porta inalcançável é gerada e enviada a origem. O programa traceroute precisa saber diferenciar as mensagens ICMP recebidas – tempo excedido e porta inalcançável – para saber quando a rota foi concluída.

O exemplo mostra a rota dos pacotes entre um computador do Lab. Redes (192.168.1.1) e o servidor hendrix (200.135.37.65). Observe que para cada roteador são realizados três amostras de tempo de ida e volta. Veja pelo mapa da rede do Campus São José que entre estes dois computadores, sistemas finais, existem dois roteadores intermediários, máquina do professor e Switch camada 3 (VLANs).

Referências adcionais

|

| Laboratório 2 - Wireshark e encapsulamento |

|---|

Objetivos

WireShark2005 KUROSE, J.F & ROSS, K. W. Todos os direitos reservados

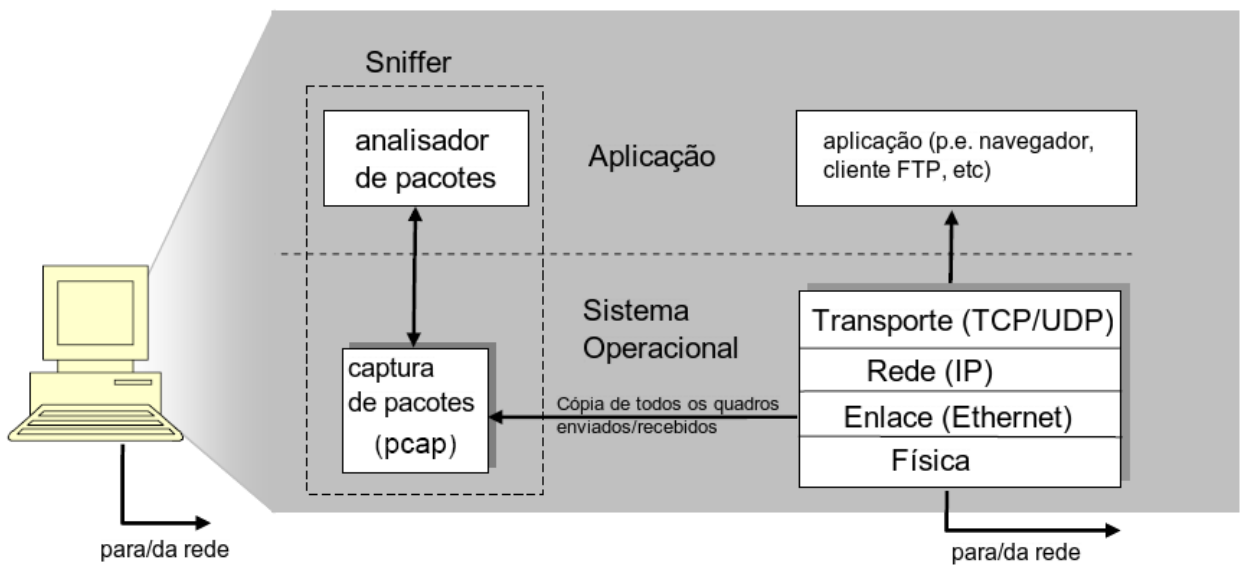

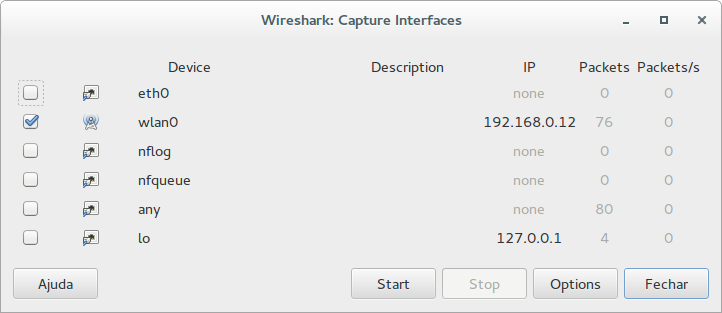

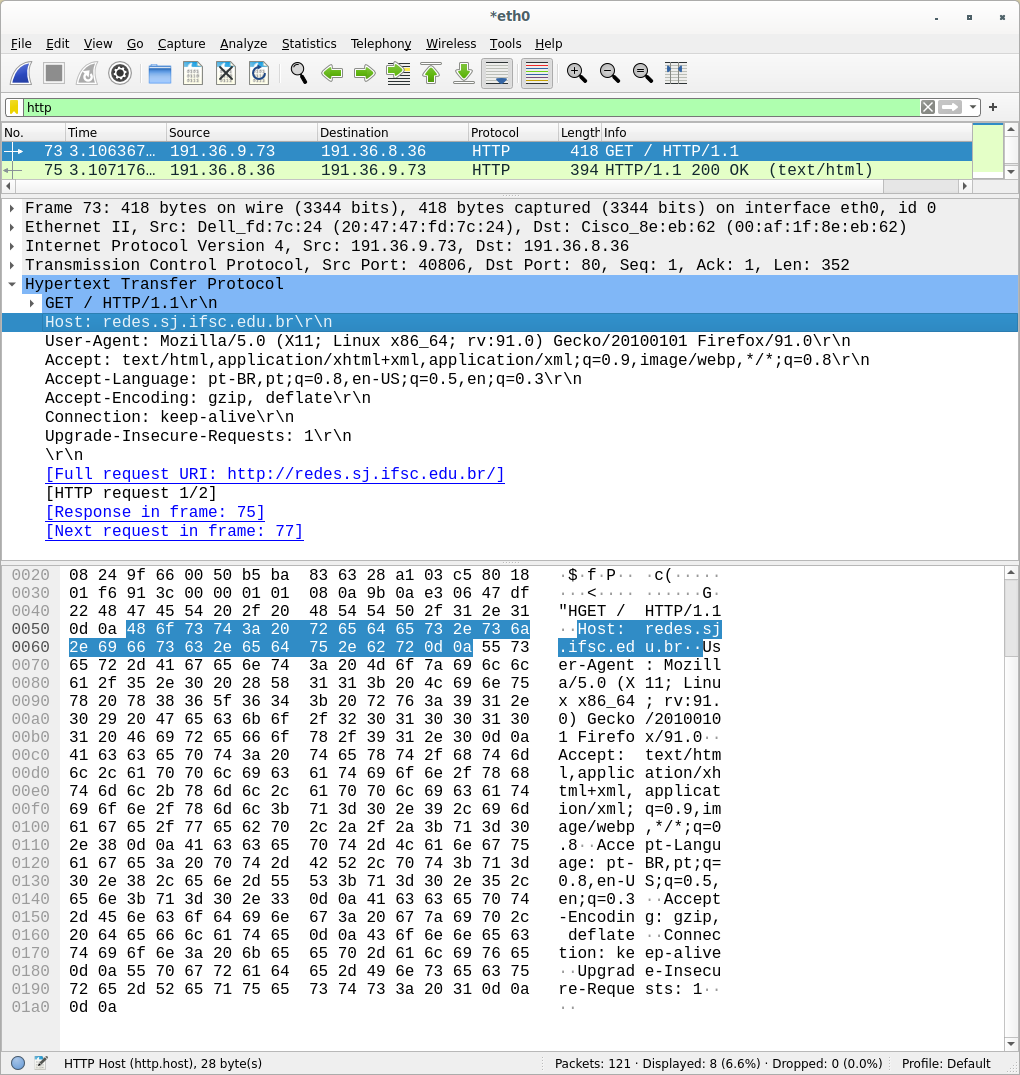

O entendimento de protocolos de redes pode ser bastante aprofundado através da “observação de protocolos funcionando” e “da manipulação de protocolos” - observando a sequência de mensagens trocadas entre duas entidades, entrando nos detalhes da operação do protocolo, e fazendo com que os protocolos realizem certas ações e então observando estas ações e as consequências. A ferramenta básica para observar as mensagens trocadas entre as entidades em execução é chamada de sniffer. Como o nome sugere, um sniffer captura mensagens sendo enviadas/recebidas pelo seu computador; ele também tipicamente armazena e/ou apresenta os conteúdos dos vários campos dos protocolos nestas mensagens capturadas. Um sniffer isoladamente é um elemento passivo. Ele observa as mensagens sendo enviadas e recebidas pelas aplicações e protocolos executando no seu computador, mas jamais envia pacotes. Similarmente, os pacotes recebidos nunca são explicitamente endereçados ao sniffer. Ao invés disso, um sniffer recebe uma cópia de pacotes que são enviados/recebidos para/de aplicações e protocolos executando no seu computador. A Figura 2 mostra a estrutura de um sniffer. À direita da Figura 2 estão os protocolos (neste caso, protocolos da Internet) e aplicações (tais como navegador web ou cliente FTP) que normalmente executam no seu computador. O sniffer, exibido dentro do retângulo tracejado na Figura 2 é uma adição aos softwares usuais no seu computador, e consiste de duas partes: a biblioteca de captura de pacotes e o analisador de pacotes. A biblioteca de captura de pacotes recebe uma cópia de cada quadro da camada de enlace que é enviado do ou recebido pelo seu computador. Lembre que mensagens trocadas por protocolos das camadas mais altas tais como HTTP, FTP, TCP, UDP, DNS ou IP, são todos eventualmente encapsulados em quadros que são transmitidos para o meio físico como um cabo Ethernet. Na Figura 2, assume-se que o meio físico é uma Ethernet, e desta forma, os protocolos das camadas superiores são eventualmente encapsulados em um quadro Ethernet. Capturar todos os quadros fornece todas as mensagens enviadas/recebidas de/por todos os protocolos e aplicações executando em seu computador. O analisador de pacotes exibe os conteúdos de todos os campos dentro de uma mensagem de protocolo. Para que isso seja feito, o analisador de pacotes deve “entender” a estrutura de todas as mensagens trocadas pelos protocolos. Por exemplo, suponha que estamos interessados em mostrar os vários campos nas mensagens trocadas pelo protocolo HTTP na Figura 5. O analisador de pacotes entende o formato dos quadros Ethernet, e desta forma pode identificar o datagrama IP dentro de um quadro. Ele também entende o formato do datagrama IP, para que ele possa extrair o segmento TCP dentro do datagrama IP. Ele entende a estrutura do segmento TCP, para que possa extrair a mensagem HTTP contida no segmento. Finalmente, ele entende o protocolo HTTP e então, por exemplo, sabe que os primeiros bytes de uma mensagem HTTP contém a cadeia “GET”, “POST” ou “HEAD”. Nós utilizaremos o sniffer Wireshark (http://www.wireshark.org) para estes laboratórios, o que nos permite exibir os conteúdos das mensagens sendo enviadas/recebidas de/por protocolos em diferentes camadas da pilha de protocolos. Tecnicamente falando, Wireshark é um analisador de pacotes que pode ser executado em computadores com Windows, Linux/UNIX e MAC. É um analisador de pacotes ideal para nossos laboratórios, pois é estável, tem uma grande base de usuários e é bem documentado incluindo um guia de usuário (http://www.wireshark.org/docs/wsug_html/), páginas de manual (http://www.wireshark.org/docs/man-pages/), e uma seção de FAQ detalhada (http://www.wireshark.org/faq.html), funcionalidade rica que inclui a capacidade de analisar mais que 500 protocolos, e uma interface com o usuário bem projetada. Ele funciona em computadores ligados a uma Ethernet para conectar-se à Internet, bem como protocolos ponto a ponto, tal como PPP.

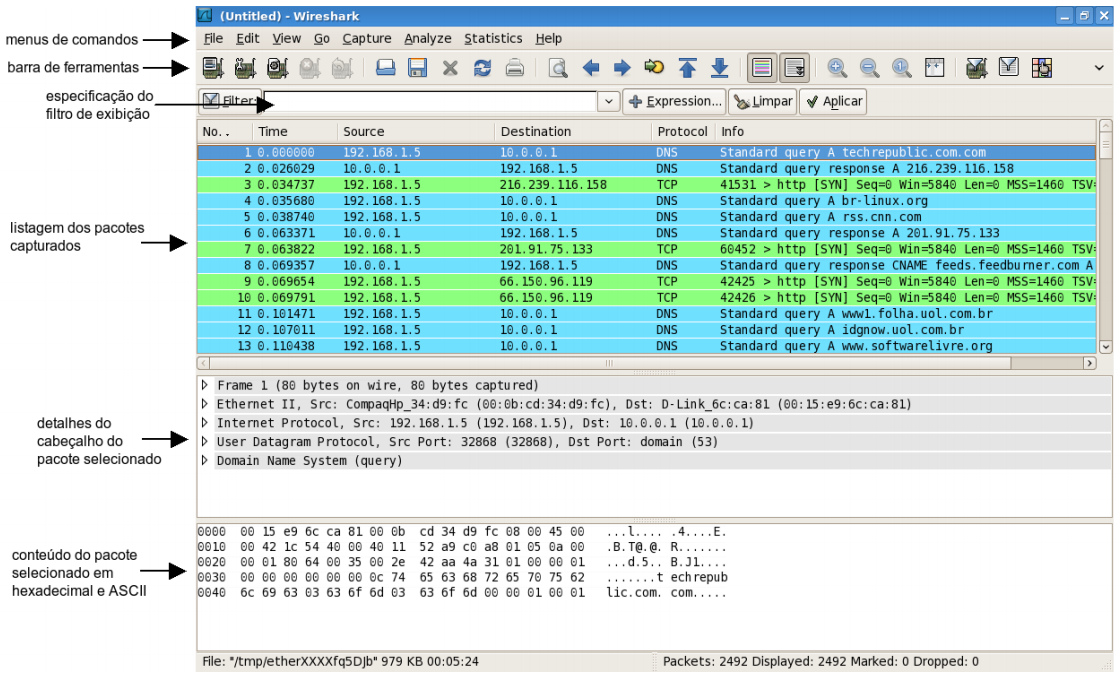

Quando você executar o programa Wireshark, a interface com o usuário exibida na Figura 3 aparecerá. Inicialmente, nenhum dado será apresentado nas janelas. A interface do Wireshark tem seis componentes principais:

Roteiro de atividadesEtapa 1

Etapa 2

Etapa 3 - Desafios

|

| Laboratório 3 - Conceituando protocolos |

|---|

Objetivos

IntroduçãoO entendimento de protocolos de redes pode ser bastante aprofundado através da “observação de protocolos funcionando” e “da manipulação de protocolos” - observando a sequência de mensagens trocadas entre duas entidades, entrando nos detalhes da operação do protocolo, e fazendo com que os protocolos realizem certas ações e então observando estas ações e as consequências. Um protocolo de camada de aplicação define:

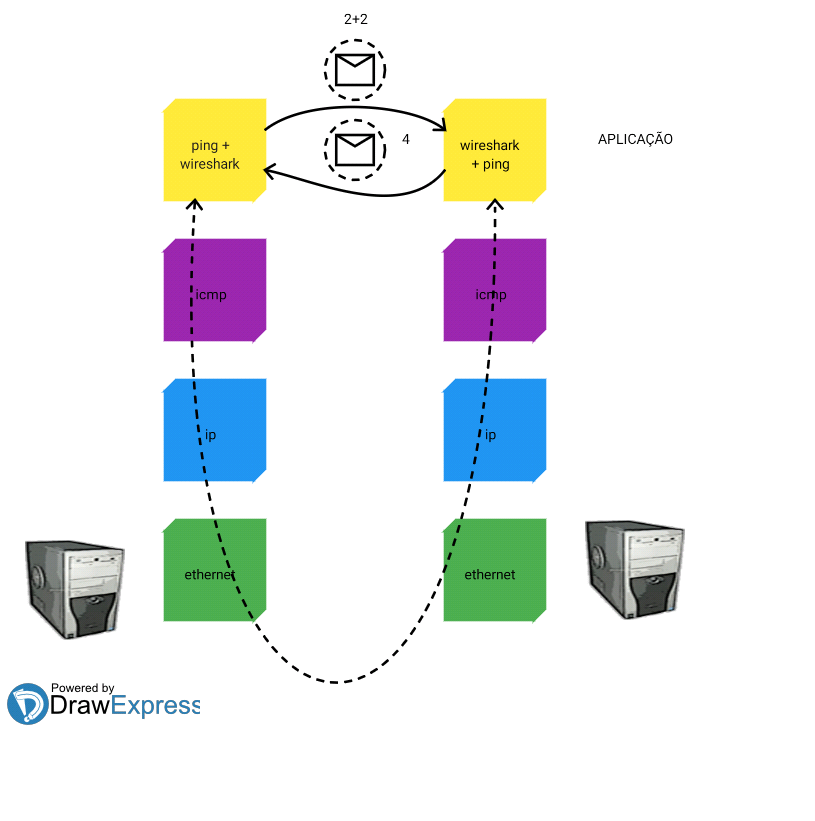

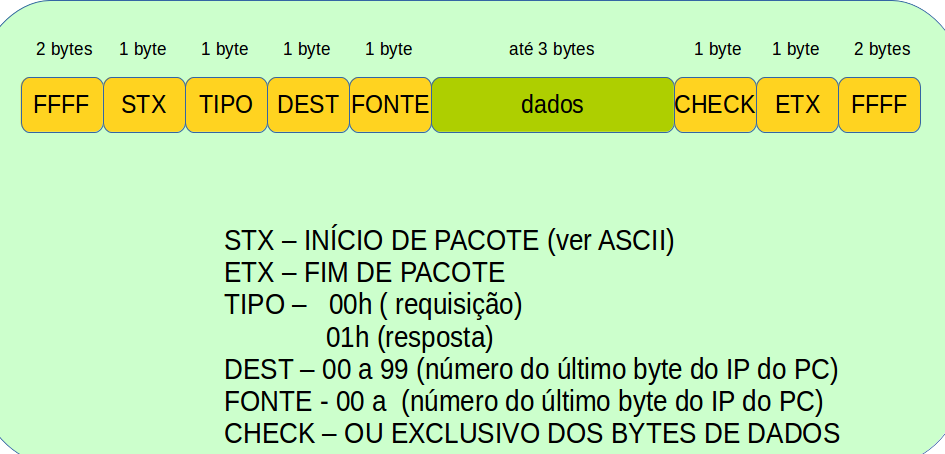

Neste experimento será proposto a construção de um protocolo de aplicação para prestar serviços na área de operações matemáticas. Na implementação deste serviço todos grupos serão clientes, solicitando respostas a desafios matemáticos, e servidores, enviando respostas as solicitações, de serviço. Deve ser observado que para não se tornar complexo será usado o transporte de informação através do ICMP (usando o ping). O ping possui uma facilidade para transportar bytes de dados (flag -p). A observação destes dados será feita usando o wireshark (captura de pacotes). Pode-se dizer que o programa ping juntamente com o wireshark e a própria interpretação de pacotes pelo grupo constituem a camada de aplicação. A camada de transporte foi de certa forma subsituída pelo ICMP que na prática é posicionado na camada de rede (por ser um protocolo auxiliar no funcionamento da camada IP).

|

| Laboratório 4 - Desvendando o HTTP com Wireshark - BÁSICO |

|---|

Sobre este Laboratório

Fonte base

Objetivos

PARTE 1 - Interação Básica GET/Resposta do HTTPVamos iniciar a nossa exploração do HTTP baixando um arquivo em HTML simples - bastante pequeno, que não contém objetos incluídos. Faça o seguinte:

O exemplo da figura 1 mostra na janela de listagem de pacotes duas mensagens HTTP capturadas:

Responda às seguintes perguntas e imprima as mensagens GET e a resposta e indique em que parte da mensagem você encontrou a informação que responde às questões.

PARTE 2 - Interação Básica GET/Resposta do HTTP usando TELNET e REQUISIÇÃO MANUALPara esta etapa temos que recordar que o browser é responsável por:

Mas será que podemos "emular" o comportamento do browser usando uma outra ferramenta? Por exemplo, o telnet permite abrir uma conexão na porta 80. O que for teclado após a conexão será enviado para o servidor pela conexão estabelecida. Aproveitando o comportamento acima, vamos montar na MÃO o pacote de aplicação (que o browser gera) e receber a página do servidor como resposta. Claro que agora não teremos a facilidade do browser em mostrar a página para nós. O que veremos é um código HTML, que é um formato de documentos WEB.

Esta característica é a "persistência" do http versão 1.1, que permite reutilizar a mesma conexão para adquirir múltiplos recursos. |

| Laboratório 5 - Desvendando o HTTP com Wireshark - AVANÇADO |

|---|

Objetivos

Fonte base

PARTE 1 - A Interação HTTP GET Condicional/RespostaA maioria dos navegadores web tem um cache (seção 2.2.6 do livro) e, desta forma, realizam GET condicional quando baixam um objeto HTTP. Execute os seguintes passos:

Responda às seguintes questões:

PARTE 2 -Documentos HTML com Objetos IncluídosAgora que vimos como o Wireshark mostra o tráfego capturado para arquivos em HTML grandes, nós podemos observar o que acontece quando o seu browser baixa um arquivo com objetos incluídos, no nosso exemplo, imagens que estão armazenadas em outros servidores. Faça o seguinte:

Responda às seguintes questões:

PARTE 3 -Segurança com HTTPSPara finalizar, vamos capturar sequências de mensagens HTTPS, somente a título de comparação. Execute os seguintes procedimentos:

Responda:

|

| Laboratório 6 - Servidor Apache e Construção de Página HTML |

|---|

Objetivos

Fonte base

Máquinas Virtuais UML / Netkit2Conceitos de máquinas virtuais Para esta aula de laboratório estaremos usando o netkit2 do Prof. Sobral, uma extensão do netkit da Universidade Roma Tre. Trata-se de uma ferramenta que que permite criar máquinas virtuais leves sobre o linux. Estas máquinas podem ser ligadas em rede. Neste laboratório conectaremos uma máquina virtual na REDE do Laboratório através de uma bridge. O Servidor ApacheNeste laboratório vamos criar uma página html e hospedá-la em um máquina virtual com o Web Server Apache. Para maiores informações consulte Visão Geral do Apache . PARTE 1 - Colocando o servidor Apache no ar no Netkit

PARTE 2 - Colocando no ar a sua página HTMLNesta parte do experimento vamos editar um código HTML e disponibilizá-la em um diretório especial por você criado. Observe que vamos editar a página no hospedeiro e salvá-la em um diretório compartilhado entre a máquina hospedeira e a MV.

|

| Laboratório 7 - Serviço de Nomes (DNS) |

|---|

ObjetivosO Domain Name System (DNS) traduz nomes de hosts em endereços Internet Protocol (IP), preenchendo uma lacuna crítica na infraestrutura da Internet. Neste laboratório, observaremos mais de perto:

Lembre-se de que o papel do cliente no DNS é relativamente simples - um cliente envia uma consulta ao seu DNS, e obtém uma resposta. Muito pode acontecer “por baixo dos panos”, de forma invisível aos clientes DNS, enquanto os servidores DNS, organizados hierarquicamente, comunicam-se entre si para, ou recursivamente ou iterativamente, resolver uma consulta DNS de um cliente. Do ponto de vista do cliente DNS, contudo, o protocolo é bastante simples - uma consulta é feita ao seu servidor DNS e uma resposta é recebida deste servidor. Fonte BasePARTE 1: Consulta simples ao DNS gerada a partir de um comando pingO comando ping pode ser usado tanto com um endereço IP como com um nome de host. Em última instância, ele sempre enviará pacotes para um endereço IP. No caso de ser usado o endereço de host, ele tentará resolver (mapear) este nome em um endereço IP usando um servidor DNS (local). Ele gera uma pergunta para o servidor (ou para os servidores, caso exista mais de um configurado). Esta experiência mostra como verificar os servidores instalados e, através de uma captura de pacote mostra a estrutura dos cabeçalhos DNS.

PARTE 2 - Consultas DNS por meio de ferramentas especializadas

Algumas consultas AAAAVamos expandir um pouco nossos horizontes e fazer algumas consultas envolvendo IPv6.

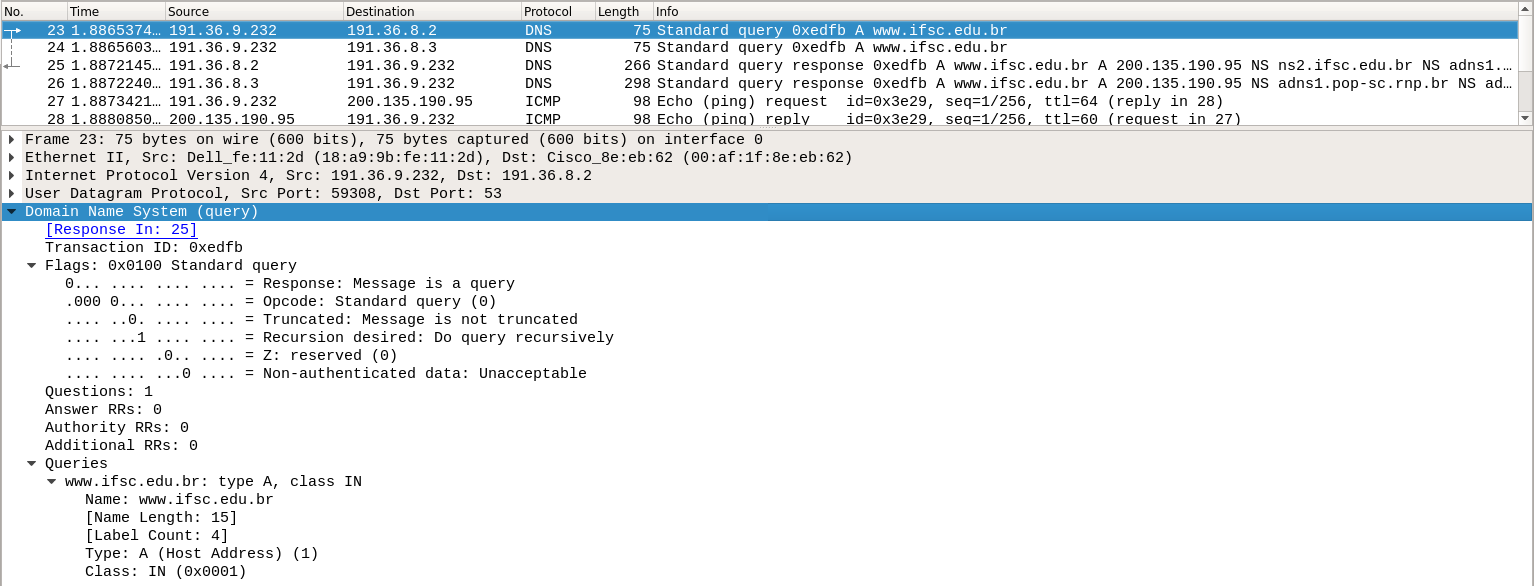

Analisando o protocolo via WiresharkAgora que já está ficando claro como funcionam as consultas DNS, deve-se investigar como se dá a comunicação entre seu computador e seu servidor DNS.

Com base nisso identifique o seguinte:

Exemplos de arquivos de um Second Level Domain fictício

$TTL 86400

@ IN SOA ns.redes.edu.br. root (

2016090900 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

86400 ) ; Negative Cache TTL

;

@ IN NS ns.redes.edu.br.

@ IN MX 10 mail.redes.edu.br.

$ORIGIN redes.edu.br.

ns A 192.168.1.101

www A 192.168.1.102

www A 192.168.1.103

www A 192.168.1.104

www A 192.168.1.105

www A 192.168.1.106

www A 192.168.1.107

ftp A 192.168.1.108

mail A 192.168.1.109

$TTL 86400

@ IN SOA ns.redes.edu.br. root (

2016090900 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

86400 ) ; Negative Cache TTL

;

IN NS ns.redes.edu.br.

101 IN PTR ns.redes.edu.br.

102 IN PTR www.redes.edu.br.

108 IN PTR ftp.redes.edu.br.

109 IN PTR mail.redes.edu.br.

|

| Laboratório 8 - Desvendando o UDP - Básico |

|---|

Objetivos

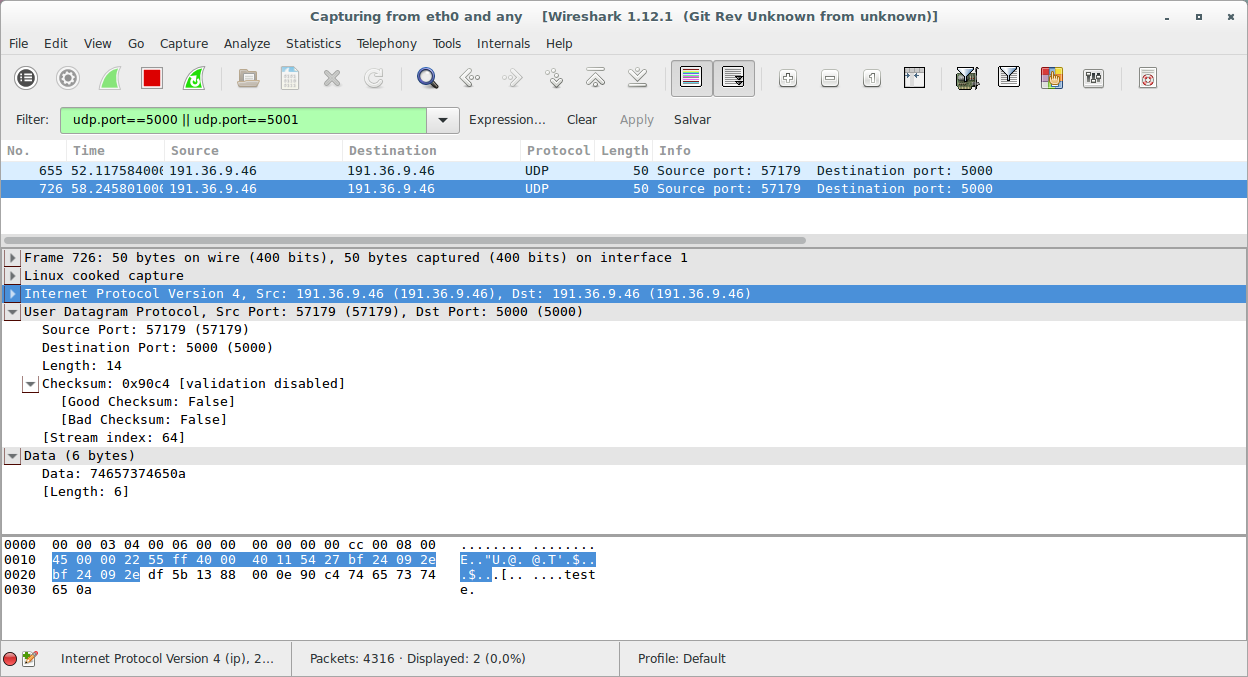

Fonte BaseParte 1 - Fluxo único UDP

Parte 2 - Experimento com UDP - MUX e DEMUX

DESAFIO (para casa?): capture e anote byte a byte o conteúdo de um pequeno pacote UDP (e dados IP) e calcule o CHECKSUM do mesmo (pesquise no google como fazer). |

| Laboratório 9 - Desvendando o TCP - Básico |

|---|

Objetivos

Fonte BaseConfiguração do LaboratórioO netkit2 deve ser atualizado manualmente com este procedimento:

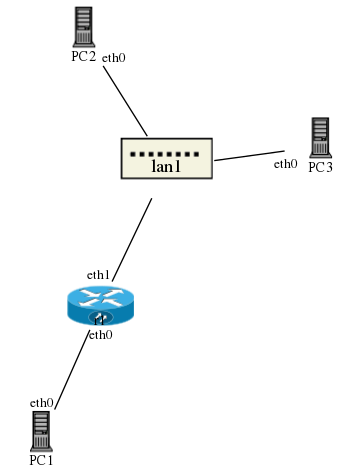

O roteiro será executado sobre 3 máquinas virtuais, através do uso do Netkit2. Copie o texto abaixo no Gedit e salve com o nome /home/aluno/TCP.conf. PC1[type]=generic

PC2[type]=generic

PC3[type]=generic

PC1[eth0]=lan0:ip=10.0.0.1/24

PC2[eth0]=lan0:ip=10.0.0.2/24

PC3[eth0]=lan0:ip=10.0.0.3/24

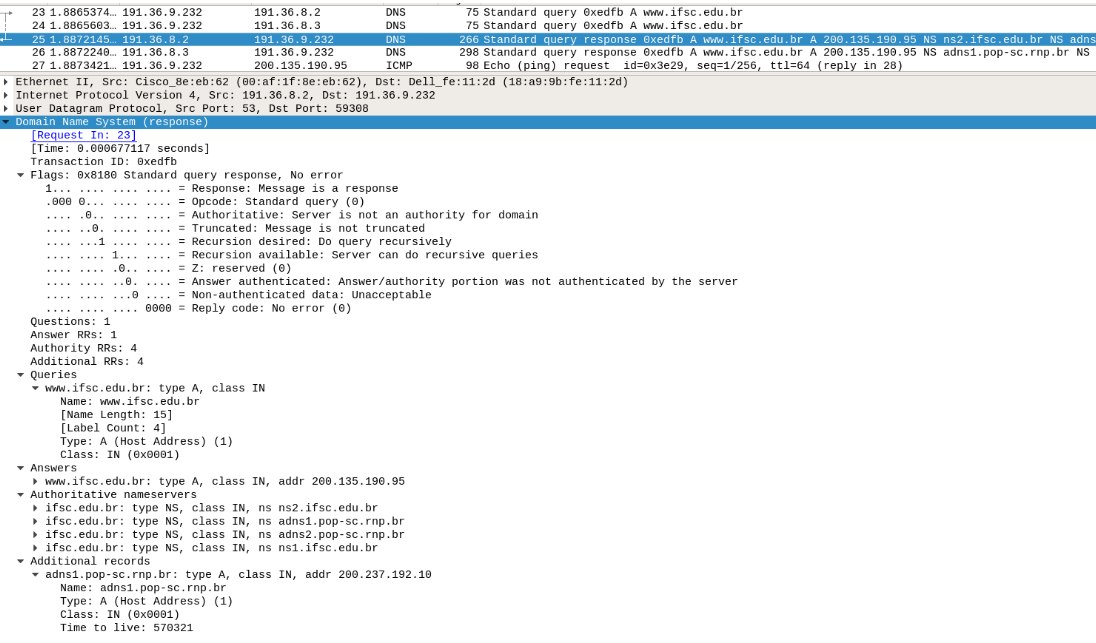

Verificando o estabelecimento, troca de dados e finalização da conexão

|

| Laboratório 10 - Desvendando o TCP - Número de Sequência, Controle de Erros e Funcionamento Full-Duplex |

|---|

Objetivos

Fonte BaseConfiguração do LaboratórioO roteiro será executado sobre máquinas virtuais, através do uso do Netkit2. Copie o texto abaixo, abra o editor Gedit, cole o texto e salve o arquivo em /home/aluno/TCP.conf. PC1[type]=generic

PC2[type]=generic

PC3[type]=generic

PC1[eth0]=lan0:ip=10.0.0.1/24

PC2[eth0]=lan0:ip=10.0.0.2/24

PC3[eth0]=lan0:ip=10.0.0.3/24

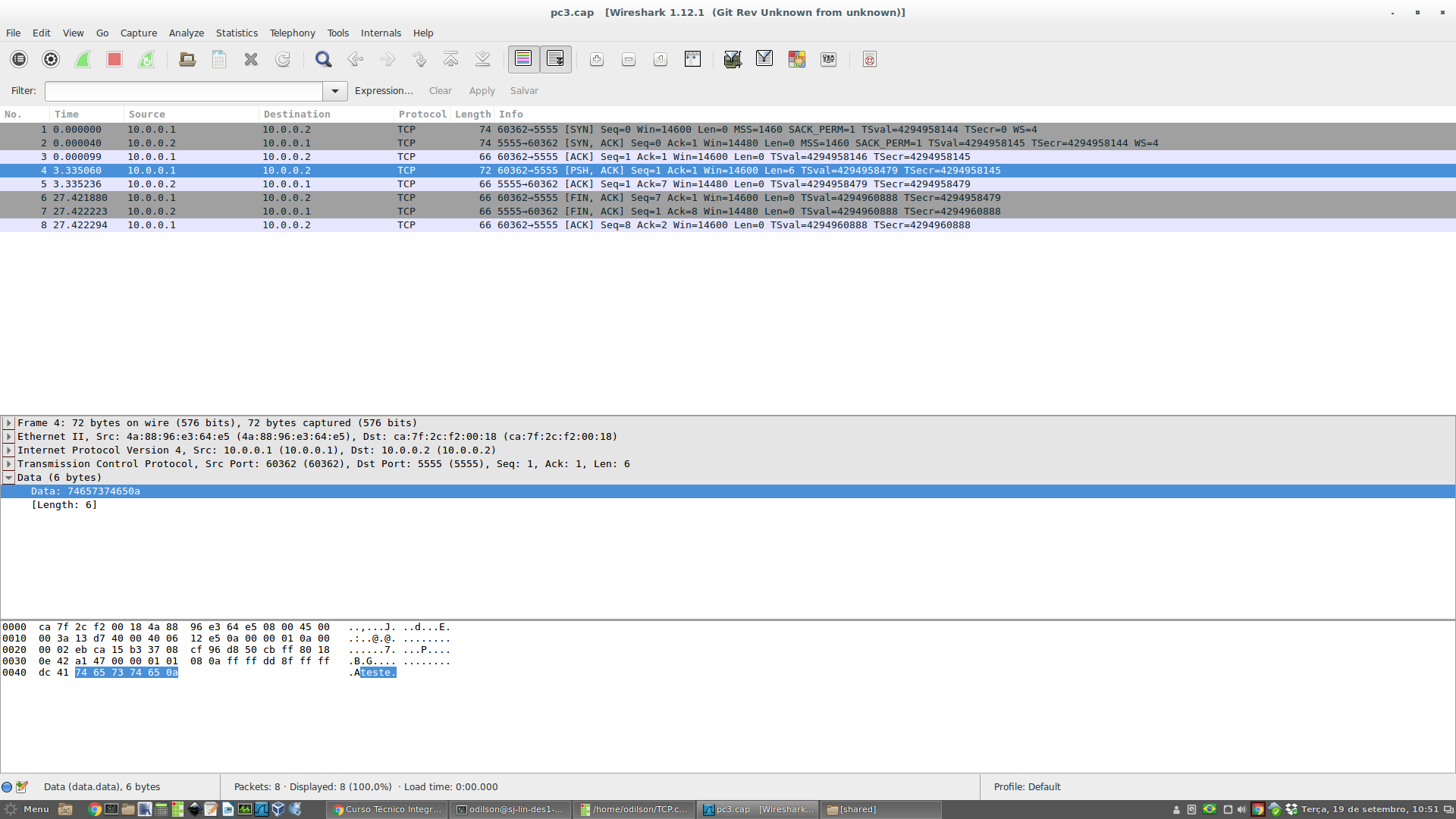

PARTE 1 - Transmissão sem erros: Verificação de Número de Sequência, Reconhecimentos e Controle de Fluxo

Perguntas

Arquivo CAP deste experimentoPARTE 2 - Transmissão com erros: retransmissões

Perguntas:

arquivo cap deste experimentoPARTE 3 - Testando a capacidade do TCP de enviar dados de forma duplex

Perguntas:

|

| Laboratório 11 - Controle de congestionamento e equidade do TCP |

|---|

Objetivos

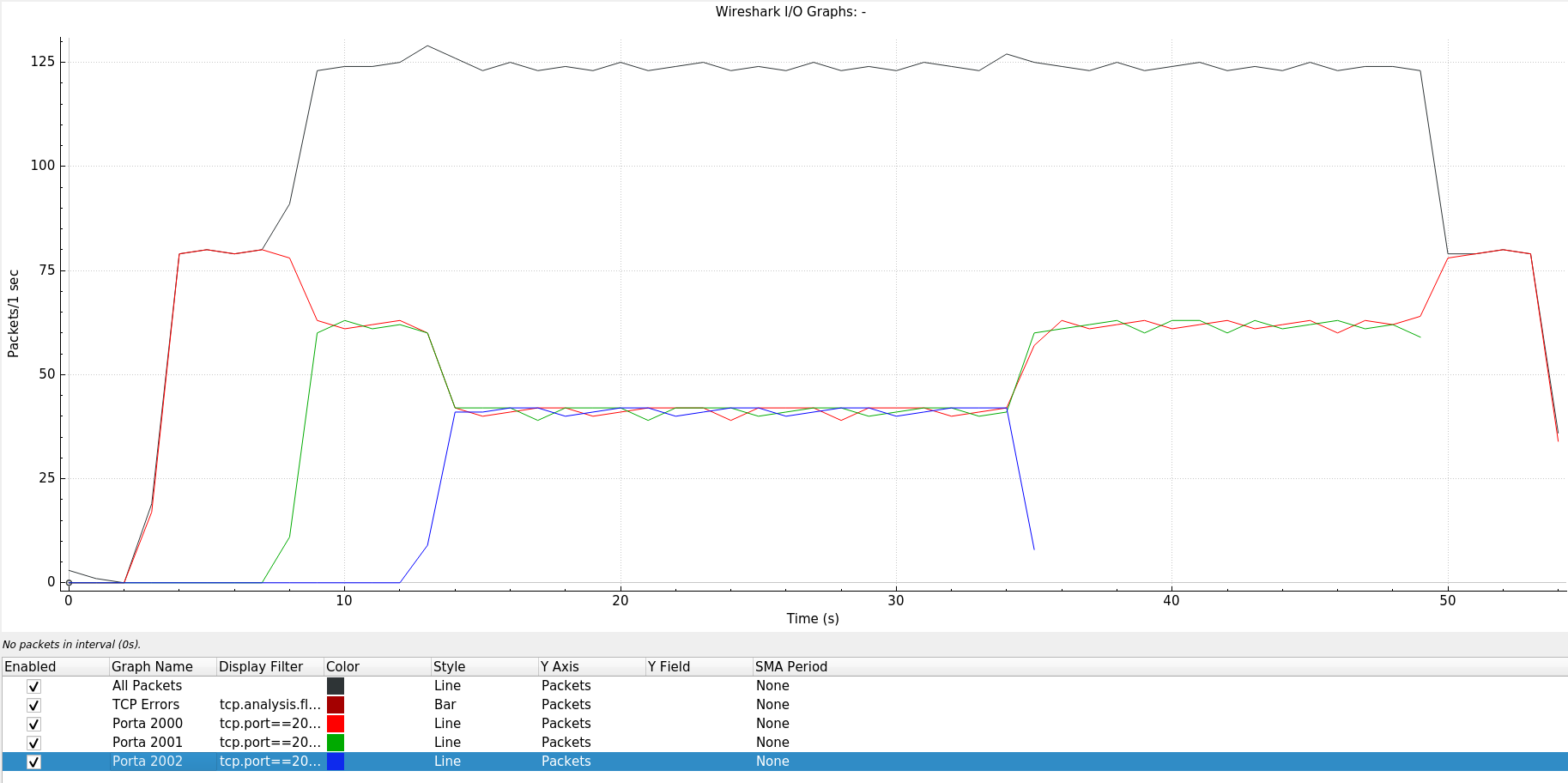

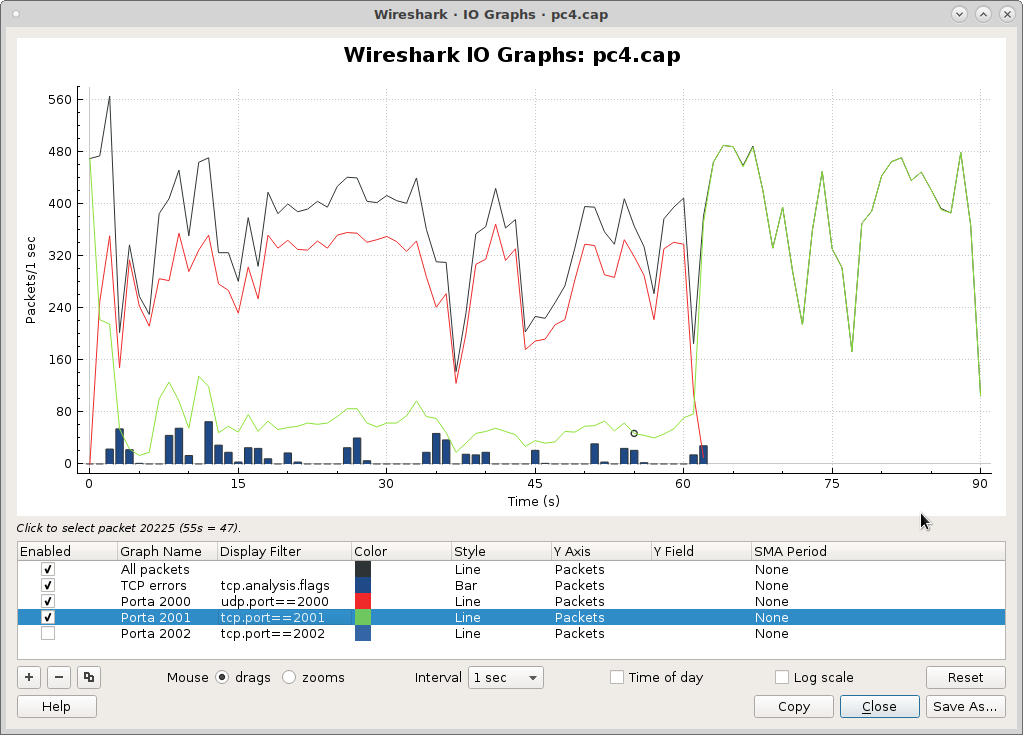

Fonte BaseRoteiro

Incluindo UDPAgora vamos dificultar a vida do TCP incluindo um tráfego UDP. O gráfico gerado deverá apresentar a competição pelo meio de transmissão entre os diversos fluxos de dados.

|

| Laboratório 12 - TCP x UDP |

|---|

Objetivos

Experimento 1Antes de qualquer experimento deve-se desabilitar algumas funcionalidades do kernel do LINUX, para que os experimentos reflitam a teoria. Caso sua interface de rede não seja a eth0 adapte o comando, caso reiniciar a máquina repita-o: sudo ethtool --offload eth0 gso off tso off sg off gro off

O que aconteceria se um arquivo fosse transferido de um computador a outro com ambos protocolos?

A primeira transferência será feita usando o protocolo TCP da seguinte forma

A segunda transferência será feita usando o protocolo UDP

|

| Laboratório 13 - Interligação de duas redes locais via um roteador |

|---|

Objetivos

Fonte BaseProcedimento

Configuração básica de interface de rede

Referências adicionais

|

| Laboratório 14 - Roteamento Estático em Redes |

|---|

Objetivo

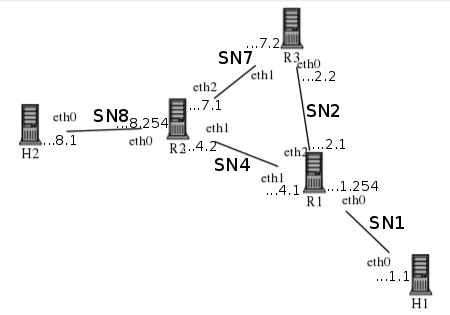

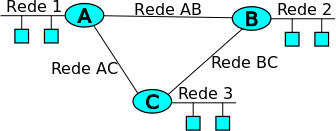

Fonte BasePARTE 1 - Rede com 3 roteadores

PARTE 2 - Desafio: Rede com 4 roteadores

PARTE 3 - Criando loop para verificar o campo TTL

Links de Referência |

| Laboratório 15 - Sub-redes |

|---|

Objetivos

Fonte BaseExercícios

|

| Laboratório 16 - Sub-redes e Roteamento Estático em Redes |

|---|

Objetivos

Fonte BásicaRoteiro

# Hosts definitions

pc1[type]=generic

pc2[type]=generic

pc3[type]=generic

# Hosts' interfaces to local routers

pc1[eth0]=link0:ip=192.168.0.1/24

pc2[eth0]=link1:ip=192.168.1.1/24

pc3[eth0]=link2:ip=192.168.2.1/24

# Default gateways definitions

pc1[default_gateway]=192.168.0.254

pc2[default_gateway]=192.168.1.254

pc3[default_gateway]=192.168.2.254

# Routers definitions

r1[type]=gateway

r2[type]=gateway

r3[type]=gateway

# Routers' interfaces to local networks

r1[eth0]=link0:ip=192.168.0.254/24

r2[eth0]=link1:ip=192.168.1.254/24

r3[eth0]=link2:ip=192.168.2.254/24

# Network "backbone" links

r1[eth1]=backbone0:ip=10.0.0.1/30

r1[eth2]=backbone1:ip=10.0.1.1/30

r2[eth1]=backbone0:ip=10.0.0.2/30

r2[eth2]=backbone2:ip=10.0.2.1/30

r3[eth1]=backbone1:ip=10.0.1.2/30

r3[eth2]=backbone2:ip=10.0.2.2/30

# Routes definition

r1[route]=192.168.2.0/24:gateway=10.0.1.2

r1[route]=192.168.1.0/24:gateway=10.0.0.2

r1[route]=10.0.2.0/30:gateway=10.0.0.2

r2[route]=192.168.0.0/24:gateway=10.0.0.1

r2[route]=192.168.2.0/24:gateway=10.0.2.2

r2[route]=10.0.1.0/30:gateway=10.0.2.2

r3[route]=192.168.0.0/24:gateway=10.0.1.1

r3[route]=192.168.1.0/24:gateway=10.0.2.1

r3[route]=10.0.0.0/30:gateway=10.0.2.1

Referencia |

| Laboratório 17 - Tecnologia de Enlace Ethernet |

|---|

Objetivos

Fonte BaseAnimação Pearson/KurosePARTE 1Neste experimento vamos conectar quatro computadores através de um Hub Ethernet. Este dispositivo faz com que todos os computadores se conectem tal como um cabo. Quando um PC envia uma mensagem para outro PC, TODOS os computadores podem ver esta mensagem. Para haver comunicação basta que um computador envie um frame ETHERNET direcionado para o endereço de hardware do computador destino. NÃO é necessário que as interfaces dos computadores estejam configuradas com endereços IP.

PARTE 2 - Explorando o SWITCH e o endereço de Broadcast Ethernet

PARTE 3 - Explorando o ARPO protocolo ARP serve como apoio para descoberta do endereço MAC dado que se sabe o endereço IP de uma máquina. Quando um PC deseja enviar um pacote IP para uma máquina na rede local, ele necessita descobrir o endereço MAC desta máquina. O protocolo ARP usa o broadcast ETHERNET para perguntar para todas as máquinas na rede QUEM tem o endereço IP em questão. A máquina que possui o endereço responderá informando o seu MAC.

|

| Laboratório 18 - IPv6: Endereços e Neighbor Discovery |

|---|

Fonte BaseFontes Extras

Objetivos do laboratório:

Introdução teóricaObs.: texto copiado literalmente de: Laboratório de IPv6. A descoberta de vizinhança por meio do protocolo Neighbor Discovery no IPv6 é um procedimento realizado pelos nós de uma rede para descobrir endereços físicos dos dispositivos vizinhos presentes no mesmo enlace. A função deste protocolo se assemelha à função do ARP e do RARP no IPv4.

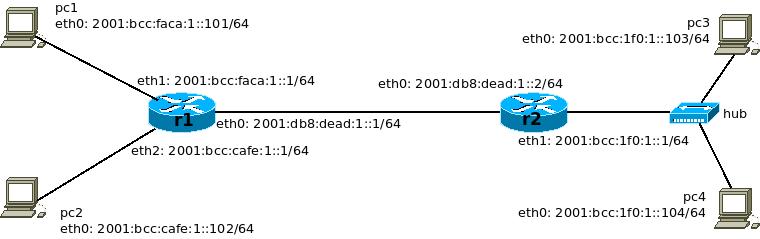

Roteiro de atividades: ETAPA 1A figura abaixo apresenta o diagrama esquemático da rede a ser montada/analisada. Observe que todos os IPv6 Global Unicast já estão definidos na mesma, são esses IPs que utilizaremos em nosso experimento.

Roteiro de atividades: ETAPA 2 - DESAFIOAcrescentar um terceiro roteador ligado a R1 e R2 (backbone0). Acrescentar uma rede ethernet ligada a este roteador. Configure a rede com endereços IPv6 colocando pelo menos um PC adicional. Acrescente os roteamentos necessários para que este PC seja pingável a partir de PC1. |

| Laboratório 19 - Configurando uma Rede Doméstica |

|---|

Objetivos

Fonte BaseAnalisando o roteador

Montando uma rede básica

|

Projeto Final

| Descrição do Projeto |

|---|

Objetivos

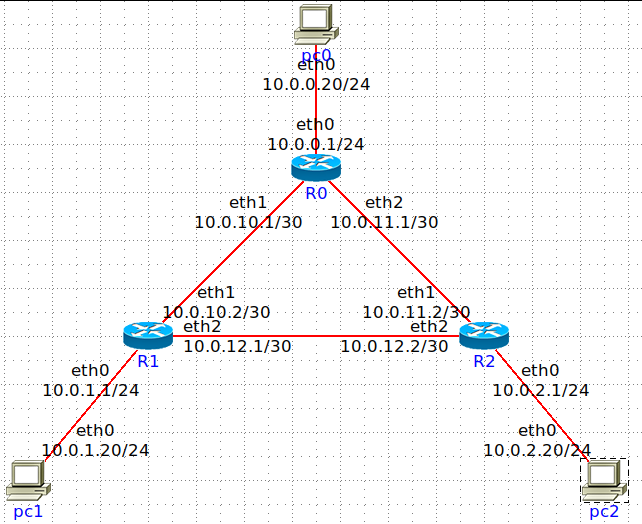

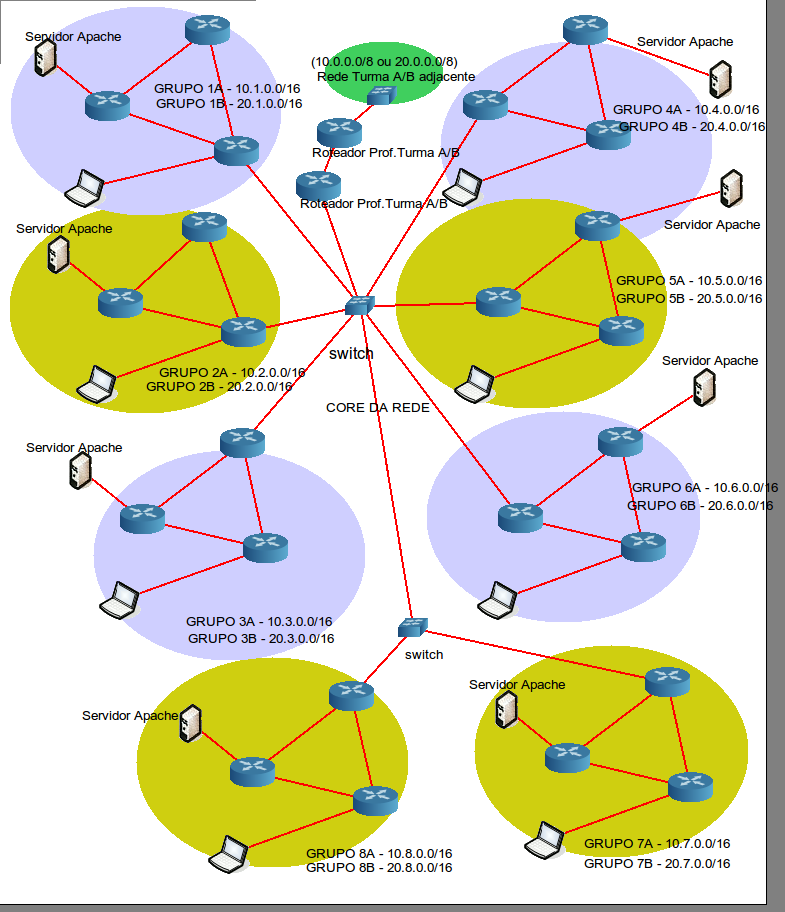

A arquitetura da rede é mostrada na Figura abaixo. Especificações do Projeto

H1[type]=generic

H2[type]=generic

R1[type]=gateway

R2[type]=gateway

R3[type]=gateway

H1[eth0]=SR2:ip=10.9.2.2/24

H1[default_gateway]=10.9.2.1

H2[eth0]=SR4:ip=10.9.4.2/24

H2[default_gateway]=10.9.4.1

R1[eth0]=uplink:bridge=eth0:ip=192.168.1.190/24

R1[eth1]=SR1:ip=10.9.1.1/24

R1[eth2]=SR5:ip=10.9.5.1/24

R1[route]=10.9.2.0/24:gateway=10.9.1.2

R1[route]=10.9.4.0/24:gateway=10.9.5.2

R2[eth0]=SR1:ip=10.9.1.2/24

R2[eth1]=SR2:ip=10.9.2.1/24

R2[eth2]=SR3:ip=10.9.3.1/24

R2[default_gateway]=10.9.1.1

R3[eth0]=SR3:ip=10.9.3.2/24

R3[eth1]=SR4:ip=10.9.4.1/24

R3[eth2]=SR5:ip=10.9.5.2/24

R3[default_gateway]=10.9.5.1

#!/bin/bash

#comentario: copiar um arquivo

cp /home/aluno/teste.txt /var/www

#renomeando o arquivo copiado teste.txt para index.html

mv /var/www/teste.txt /var/www/index.html

#iniciando um serviço

/etc/init.d/ssh start

Copiar o script para o /home/aluno/lab/shared e apartir do Apache fazer: Dar direito de execução do script: chmod 777 /hostlab/shared/config_apache.sh

/hostlab/shared/config_apache.sh

Note que como todas as máquinas virtuais do netkit são em modo de comando (não tem interface gráfica) então o uso de browsers para teste do acesso a páginas html fica limitado. Entretanto, para teste rápido é possível usar o comando lynx: lynx IP_SERVIDOR_APACHE Note que o servidor deve ter conectividade IP (faça ping antes para testar);

Um problema que nos deparamos ao usar o netkit para acesso de páginas hospedadas em suas Máquinas Virtuais é o fato de não termos a interface gráfica. Uma interface gráfica é necessária para um browser do tipo Firefox. Uma alternativa é o uso de browser em modo texo do tipo "lynx". Para testes rápidos pode ser interessante mas para visualizarmos em plenitude a página não é a melhor solução. Para contornar este problema vamos usar uma máquina VirtualBox que estará conectada na rede do laboratório. Faremos o default gateway desta máquina apontar para o roteador de borda do domínio da equipe garantindo que a mesma conduza todo o tráfego indireto para este roteador. Para garantir que exista rota reversa vamos colocar em cada roteador do domínio uma rota default gateway para o roteador de borda. Vamos elaborar passo a passo estes procedimentos:

|

Listas de Exercícios

| Lista de exercícios 1 - Introdução |

|---|

|

| Lista de exercícios 2 - Camada de Aplicação |

|---|

ADICIONAIS PARTE 2- HTTP

ADICIONAIS PARTE 3- DNS

|

| Lista de exercícios 3 - Camada de Transporte |

|---|

|