Mudanças entre as edições de "PJI11103: LANs e Caminhos Fechados"

| (10 revisões intermediárias por 3 usuários não estão sendo mostradas) | |||

| Linha 1: | Linha 1: | ||

| + | [[PJI11103:_LANs_e_agregação_de_enlaces|Próxima aula]] | ||

| + | |||

| + | |||

| + | __toc__ | ||

| + | |||

* Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | * Capítulo 16 do livro "''Comunicação de Dados e Redes de Computadores, 3a ed.''", de Behrouz Forouzan. | ||

* Capítulo 5 do livro "''Redes de computadores e a Internet, Uma abordagem Top-Down. 5a edição'', de James Kurose. | * Capítulo 5 do livro "''Redes de computadores e a Internet, Uma abordagem Top-Down. 5a edição'', de James Kurose. | ||

* Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | * Capítulo 4 do livro "''Redes de Computadores, 4a ed.''", de Andrew Tanenbaum. | ||

| + | * [https://www.gta.ufrj.br/ensino/eel879/trabalhos_vf_2013_2/stp/ Um bom texto sobre STP] | ||

| − | + | No laboratório de Redes de Computadors, um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede. Quer dizer, ele fez algo assim com um dos switches da rede: | |

| − | No laboratório de Redes | ||

| Linha 15: | Linha 20: | ||

= Atividade = | = Atividade = | ||

| − | Realize [[PJI11103:_Lab_7|este experimento]] sobre caminho fechado na LAN. | + | Realize [[PJI11103:_Lab_7#Parte_1:_O_efeito_de_caminhos_fechados|este experimento]] sobre caminho fechado na LAN. |

= O problema dos ciclos (caminhos fechados) em uma rede local ethernet = | = O problema dos ciclos (caminhos fechados) em uma rede local ethernet = | ||

| Linha 24: | Linha 29: | ||

| − | Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa trancaria devido a um efeito chamado de ''tempestade de broadcasts'' (''broadcast storm''). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo [http://en.wikipedia.org/wiki/Spanning_Tree_Protocol STP] (''Spanning Tree Protocol'', definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa. | + | Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa trancaria devido a um efeito chamado de [https://www.youtube.com/watch?v=l03o_Ns4rKo ''tempestade de broadcasts'' (''broadcast storm'')]. Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo [http://en.wikipedia.org/wiki/Spanning_Tree_Protocol STP] (''Spanning Tree Protocol'', definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa. |

* [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/spanning_tree1.swf Uma animação sobre STP] | * [http://tele.sj.ifsc.edu.br/~msobral/RCO2/docs/spanning_tree1.swf Uma animação sobre STP] | ||

| Linha 30: | Linha 35: | ||

* [http://en.wikipedia.org/wiki/Spanning_tree_protocol STP na Wikipedia] | * [http://en.wikipedia.org/wiki/Spanning_tree_protocol STP na Wikipedia] | ||

* [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/stp.pdf Um texto explicativo sobre STP] | * [http://www.sj.ifsc.edu.br/~msobral/RCO2/docs/stp.pdf Um texto explicativo sobre STP] | ||

| + | |||

| + | A configuração STP em switches deve observar o seguinte: | ||

| + | # '''Cada switch deve ter um número que informa sua prioridade para o STP:''' quanto menor o valor, maior a prioridade. O switch raiz é aquele com a menor prioridade dentre todos os switches. Em caso de empate, o switch com menor valor de endereço MAC é escolhido. | ||

| + | #* ... o switch ''raiz'' é o switch usado como referência dentro da rede para escolher quais links entre switches serão mantidos ativados, e quais serão desativados. Quando um switch possui links alternativos para chegar até o switch raiz, o link que proporciona um caminho mais curto (ou custo menor) é mantido e os demais são desativados. | ||

| + | # '''Quando o STP está em ação, ele muda o estado de operação das portas do switch:''' | ||

| + | #* ... em cada switch, a porta que o liga em direção ao switch ''raiz'' se chama '''porta raiz'''. | ||

| + | #* ... as portas de um switch que permancem ativadas são chamadas de '''portas designadas'''. | ||

| + | #* ... as portas de um switch que são desativadas são denominadas '''portas bloqueadas''' | ||

| + | #* Essas informações podem ser vistas no status do STP | ||

| + | # '''STP deve ser ativado nas portas dos switches:''' alguns modelos de switch exigem que se informe em quais portas o STP deve ser ativado. | ||

| + | # '''RSTP é melhor que STP:''' o protocolo RSTP é uma versão melhorada do STP, a qual resolve o problema de caminhos fechados mais rapidamente. | ||

| + | # '''STP roda de forma independente para cada VLAN:''' ao coinfigurar os switches, deve-se observar que o STP roda de forma independente para cada VLAN. | ||

= Atividade = | = Atividade = | ||

| − | + | Realize as [[PJI11103:_Lab_7#Parte_2:_O_protocolo_STP_como_poss.C3.ADvel_solu.C3.A7.C3.A3o|partes 2 e 3]] dos experimentos de hoje. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | # | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Edição atual tal como às 09h05min de 27 de setembro de 2019

- Capítulo 16 do livro "Comunicação de Dados e Redes de Computadores, 3a ed.", de Behrouz Forouzan.

- Capítulo 5 do livro "Redes de computadores e a Internet, Uma abordagem Top-Down. 5a edição, de James Kurose.

- Capítulo 4 do livro "Redes de Computadores, 4a ed.", de Andrew Tanenbaum.

- Um bom texto sobre STP

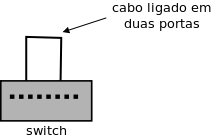

No laboratório de Redes de Computadors, um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede. Quer dizer, ele fez algo assim com um dos switches da rede:

Para ver a consequência dessa ação aparentemente inocente, experimente reproduzi-la no laboratório, e analise o que aocnteceu.

Atividade

Realize este experimento sobre caminho fechado na LAN.

O problema dos ciclos (caminhos fechados) em uma rede local ethernet

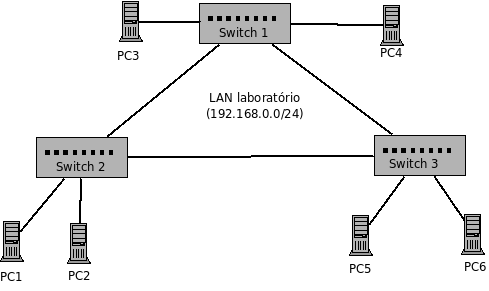

A interligação acidental de duas portas de um switch cria um ciclo na rede local (loop). Mas isso pode ser feito também de forma intencional, pois em LANs grandes pode ser desejável ter enlaces redundantes, para evitar que a interrupção de um enlace isole parte da rede. A existência de interligações alternativas portanto é algo que pode ocorrer em uma rede local, seja por acidente ou com a finalidade de conferir algum grau de tolerância a falhas na infraestrutura da rede. Um caso em que uma rede possui um ciclo intencionalmente colocado pode ser visto na LAN abaixo:

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa trancaria devido a um efeito chamado de tempestade de broadcasts (broadcast storm). Isso acontece porque, ao receber um quadro em broadcast, um switch sempre o retransmite por todas as demais portas. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol, definido na norma IEEE 802.1d) para realizar automaticamente essa tarefa.

- Uma animação sobre STP

- ... e várias animações sobre STP

- STP na Wikipedia

- Um texto explicativo sobre STP

A configuração STP em switches deve observar o seguinte:

- Cada switch deve ter um número que informa sua prioridade para o STP: quanto menor o valor, maior a prioridade. O switch raiz é aquele com a menor prioridade dentre todos os switches. Em caso de empate, o switch com menor valor de endereço MAC é escolhido.

- ... o switch raiz é o switch usado como referência dentro da rede para escolher quais links entre switches serão mantidos ativados, e quais serão desativados. Quando um switch possui links alternativos para chegar até o switch raiz, o link que proporciona um caminho mais curto (ou custo menor) é mantido e os demais são desativados.

- Quando o STP está em ação, ele muda o estado de operação das portas do switch:

- ... em cada switch, a porta que o liga em direção ao switch raiz se chama porta raiz.

- ... as portas de um switch que permancem ativadas são chamadas de portas designadas.

- ... as portas de um switch que são desativadas são denominadas portas bloqueadas

- Essas informações podem ser vistas no status do STP

- STP deve ser ativado nas portas dos switches: alguns modelos de switch exigem que se informe em quais portas o STP deve ser ativado.

- RSTP é melhor que STP: o protocolo RSTP é uma versão melhorada do STP, a qual resolve o problema de caminhos fechados mais rapidamente.

- STP roda de forma independente para cada VLAN: ao coinfigurar os switches, deve-se observar que o STP roda de forma independente para cada VLAN.

Atividade

Realize as partes 2 e 3 dos experimentos de hoje.