IEEE802.1q

Segmentação de Rede

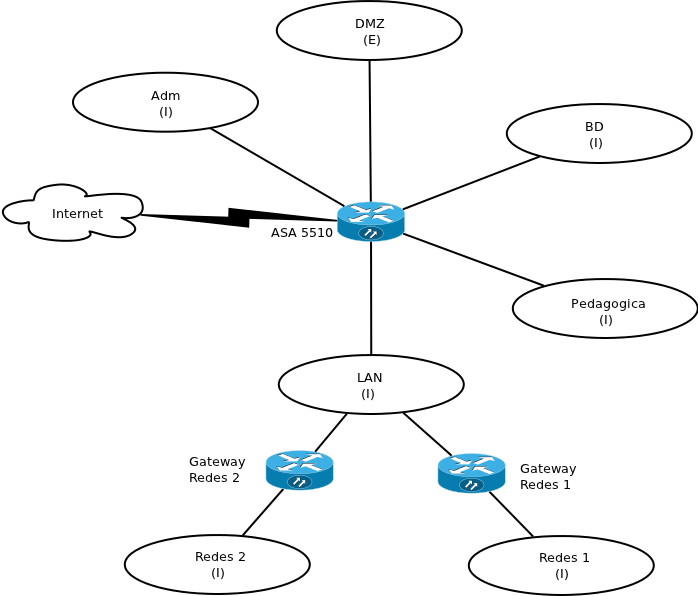

Segmentar a Rede é o primeiro passo para o planejamento de uma rede de computadores. Como exemplo disso vamos avaliar essa fase em um dos primeiros projetos da CTIC (Coordenadoria de Tecnologia da Informação e Comunicação) do IFSC Campus SJ nos idos anos de 2010. A equipe que administra a rede do campus São José estudou uma reestruturação dessa rede. Ficou evidente a identificação de diferentes setores e usuários que utilizam a rede, e para diferentes propósitos, concluiu-se então, que seria apropriado segmentá-la em algumas subredes distintas. Isso possibilitaria facilitar o controle de quem usa a rede, além da gerência e policiamento do tráfego. Para tanto, a subrede geral do campus precisaria ser segmentada inicialmente em cinco novas subredes, denominadas:

| Segmento | Descrição | Subrede IP |

|---|---|---|

| Pedagogica | Pontos das salas de aula e laboratórios de informática | 172.18.32.0/20 |

| Administrativa | Pontos de setores administrativos | 172.18.16.0/20 |

| DMZ | Servidores acessíveis de fora da escola (ex: Wiki, WWW) | 200.135.37.64/26 |

| BD | Servidores que hospedam bancos de dados (ex: LDAP, MySQL) | 172.18.240.0/24 |

| LAN | Demais pontos de rede | 172.18.0.0/20 |

A figura abaixo mostra a estrutura proposta para a rede do campus São José, composta pelas cinco novas subredes e as subredes dos laboratórios de Redes 1 e Redes 2. Como se pode observar, o roteador/firewall Cisco ASA 5510 se torna um nó central da rede, pois interliga todas suas subredes (com exceção dos laboratórios de Redes 1 e Redes 2).

A segmentação de rede é portanto, o primeiro passo a ser dado para melhorar não só a gestão da rede como (e principalmente) a melhoria do desempenho dela diante da escalabilidade prevista. As futuras ampliações da rede precisam estar alinhadas com o plano de negócios (ou institucional) atual e futuros, visando também, a melhor gestão sobre os recursos financeiros destinados para o setor de Tecnologia da Informação. Setor esse fundamental para manter a eficiência das atividades e sinergia entre todos os demais setores. A partir desta segmentação, é possível agora prever e desenhar a segmentação física da mesma.

2. Segmentação física

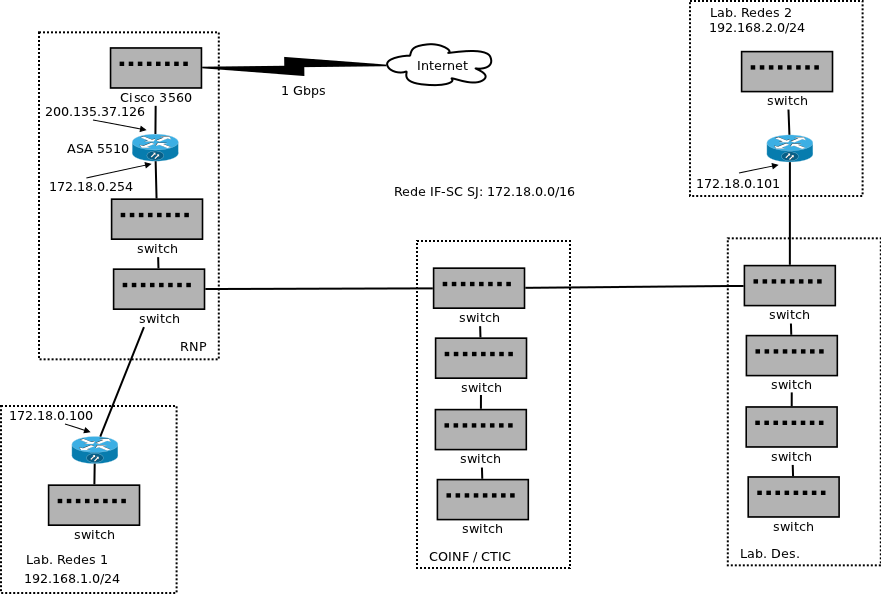

A etapa da segmentação física só deve ocorrer depois da fase de segmentação da rede. A segmentação física é uma solução aparentemente simples e direta. Cada subrede deve ser composta de uma infraestrutura exclusiva, baseado no projeto de cabeamento estruturado onde serão previstos todos os equipamentos passivos de rede(path panels, racks, cabeamento, etc) segundo a planta baixa e leioute da edificação. Sobre os armários de telecomunicações bem definidos, serão então distribuídos e instalados os equipamentos ativos da rede como os switches e routers necessários para a demanda atual, contudo prevendo os devidos espaços para os futuros ativos decorrentes dos planos de ampliação da rede. Seguindo o exemplo do campus São José, observe uma versão da estrutura física da rede :

3. Segmentação Lógica (Segmentação com VLANs)

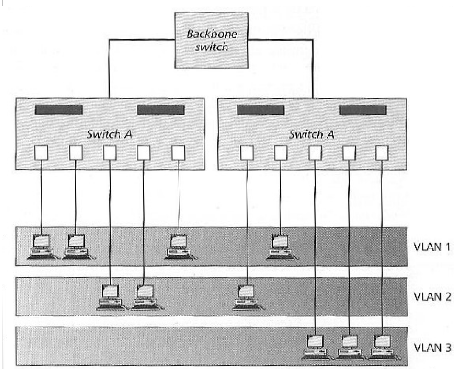

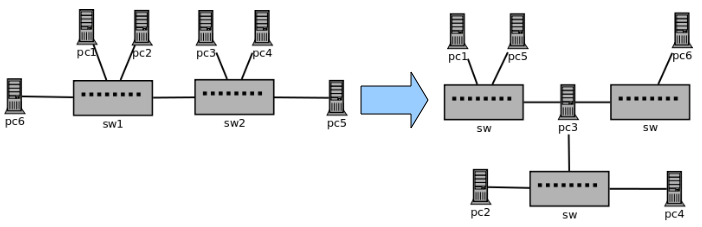

Se a reestruturação pudesse ser efetuada com mínimas modificações na estrutura física (incluindo cabeamento), a implantação da nova rede seria mais rápida e menos custosa. Para isso ser possível, seria necessário que a infraestrutura de rede existente tivesse a capacidade de agrupar portas de switches, separando-as em segmentos lógicos. Quer dizer, deveria ser possível criar redes locais virtuais, como mostrado na seguinte figura:

No exemplo acima, três redes locais virtuais (VLAN) foram implantadas nos switches. Cada rede local virtual é composta por um certo número de computadores, que podem estar conectados a diferentes switches. Assim, uma rede local pode ter uma estrutura lógica diferente da estrutura física (a forma como seus computadores estão fisicamente interligados). Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches.

Redes locais virtuais são técnicas para implantar duas ou mais redes locais com topologias arbitrárias, usando como base uma infraestrutura de rede local física. Isso é semelhante a máquinas virtuais, em que se criam computadores virtuais sobre um computador real.

Padrão IEEE 802.1q

Os primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes.

Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Essa característica precisa estar presente no conjunto de protocolos implementados pelo fabricante, destacados no manual do produto. Veja a seguir alguns exemplos de manuais ou folhas de especificação (datasheet). Abra cada um deles e verifique quais possuem suporte a VLAN:

- D-Link DES-526 (manual)

- Micronet SP 1658B (manual)

- 3Com 3224 (especificações)

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte.

Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

- tagged (ou modo Trunk): cada quadro transmitido ou recebido por essa porta deve conter o número da VLAN a que pertence. Esse modo é usado normalmente em portas que interligam switches.

- untagged (ou modo Access): quadros que entram e saem pela porta não possuem informação sobre a VLAN a que pertencem. Usado normalmente para conectar computadores e servidores a switches.

- híbrido (ou modo General): permite que uma porta seja configurada para transmitir e receber pacotes pertencentes a VLANs específicas, bem como permitir também que dispositivos externos se conectem a essa porta sem pertencer a nenhuma VLAN específica.

Esses modos tagged e untagged implicam haver uma forma de um quadro Ethernet informar a que VLAN pertence. Isso é usado para restringir a propagação de quadros, fazendo com que sejam recebidos e transmitidos somente por portas de switches que fazem parte de suas VLANs.

A configuração em modo híbrido permite que a porta suporte a comunicação de dispositivos específicos que não pertencem a qualquer VLAN, permitindo assim, a conexão desses dispositivos sem comprometer o isolamento de rede.

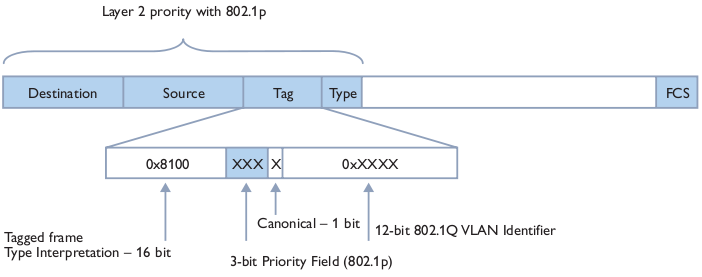

O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a que VLAN este pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura abaixo, compõe-se de 4 bytes situados entre os campos de endereço de origem e Type. O identificador de VLAN (VID) ocupa 12 dos 32 bits, o que possibilita portanto 4096 diferentes VLANs.

Quadro ethernet com a TAG IEEE 802.1q

A tag de VLAN, inserida em quadros Ethernet, está diretamente relacionada com os modos tagged e untagged de portas de switches. Portas em modo tagged transmitem e recebem quadros que possuem tag, e portas em modo untagged recebem e transmitem quadros que não possuem tag. Isso foi pensado para tornar a implantação de VLANs transparente para os usuários finais, pois seus computadores não precisarão saber que existem VLANs (i.e. não precisarão interpretar tags). Por isso equipamentos que não interpretam tags são denominados VLAN-unaware (desconhecem VLAN), e equipamentos que recebem e transmitem quadros com tag são referidos como VLAN-aware (conhecem VLAN).

Neste quadro há um bit denominado bit canonical, o qual serve para marcar o tipo de endereço físico (MAC) que está sendo carregado no frame. O bit canonical (também conhecido como "bit de controle de prioridade") no campo de tag de VLAN do padrão IEEE 802.1Q é usado para indicar se o endereço MAC contido no quadro é um endereço canônico ou não.

Os endereços MAC canônicos são aqueles que seguem o formato padrão de seis bytes definido pelo IEEE802, enquanto os endereços não canônicos podem ser usados para fins especiais e não seguem esse formato padrão, tais como alguns tipos de redes como FCoE (Fibre Channel over Ethernet). Essas redes utilizam um endereço MAC de 24 bytes que é composto por uma série de campos de identificação. Outras redes wireless também usam tamanhos diferentes de endereçamento tais como Zigbee, Thread (Apple - 6LoPAN), LoraWan (MAC de 64 bits).

Ao definir o bit canonical como 1, o quadro é marcado como contendo um endereço MAC canônico, enquanto definir o bit canonical como 0 indica que o endereço MAC não é canônico. Isso é útil para diferenciar entre diferentes tipos de quadros e permite que os switches VLAN classifiquem e priorizem o tráfego com base em seu tipo.

- Emuladores de Ativos - Switch com VLAN

Muitos fabricantes disponibilizam emuladores de interfaces gráficas ou mesmo de Interface de Linhas de Comandos (CLI) para que o usuário ou estudantes em capacitação, realizem um test drive virtual de vários equipamentos da linha de produtos. O super completo Packet Tracer da CISCO é um dos melhores exemplos porque permite criar cenários de testes, reproduzindo na área de trabalho uma experiência incrivelmente próxima da situação real, usando os mesmos ativos em nível físico. Contudo há outros emuladores como este da TPLINK. Você consegue ter reproduzir online, mesmas telas de navegação caso estivesse conectado via browser no IP de gerência do produto. Experimente navegar em interfaces gráficas de outros produtos do mesmo fabricante e observe a diferença de capacidades entre eles.

Segmentação de LAN da teoria à prática

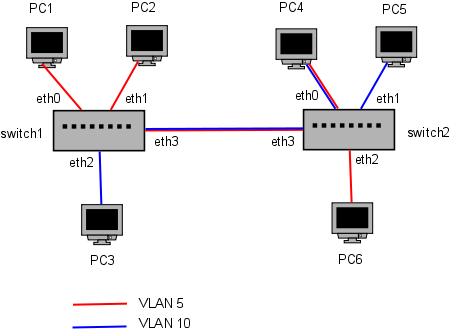

Exemplo 1: Veja a figura a seguir. Em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

Exercício: Redesenhe a topologia LÓGICA para essa rede!

Exemplo 2: Na figura abaixo, a rede da esquerda está fisicamente implantada em uma pequena empresa. No entanto, uma reestruturação tem como objetivo modificá-la de acordo com o diagrama mostrado à direita. Essa alteração da rede deve ser feita sem adicionar switches ou modificar o cabeamento (tampouco devem-se mudar as conexões de pontos de rede às portas de switches).

Exercício: Criar a topologia lógica sobre a rede física escrevendo em cada porta dos switches, a configuração tagged ou untagged de cada VLAN planejada na segmentação lógica.

Praticando VLANs com SWITCH Catalyst CISCO 2960S

Praticando VLAN nos Switches do Laboratório para a criação de VLANs

- uso da interface CLI da CISCO e comandos básicos;

- configuração de VLANs distribuídas em 2 switches usando trunk e access;

ATENÇÃO: Toda a informação que está à direita do ponto de exclamação "!", que aparecem nos exemplos de comandos abaixo, referem-se a comentários.

- Exemplo de configuração de VLAN (POR PORTA) no switch. Essas configurações também são possíveis de serem realizadas via interface gráfica.

! Cria a vlan 10

Switch>enable

Switch#configure terminal

Switch(config)#vlan 10

Switch(config-vlan)#name depto-administrativo

Switch(config-vlan)#exit

! Atribui vlan a cada porta untagged (na CISCO equivale ao '''mode access'''). Neste exemplo a porta 1 física foi associada a VLAN 10

Switch(config)#

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

Switch(config-if)#exit

Switch(config)#exit

Switch#wr

! mostra a configuração corrente das VLANs

Switch#sh vlan- Exemplo de configuração trunk no switch (tagged)

Switch>enable

Switch#configure terminal

! Atribui vlans a cada porta tagged ! (na CISCO equivale ao '''mode trunk'''). Neste exemplo a porta 5 física foi associada a um trunk com as VLANs 5 e 10. A configuração da porta Trunk, pode ser feita com o objetivo de permitir que nesta porta 5 trafeguem dados das VLANs desejadas. Digite os seguintes comandos no switch:

Switch> enable

Switch# configure terminal

Switch(config)# interface fastethernet 0/5

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk allowed vlan 5

Switch(config-if)# switchport trunk allowed vlan add 10

Switch(config-if)#exit

Switch(config)#exit

Switch#wr

!Neste comando conseguimos ver a configuração da porta Trunk efetivada na memória RAM do Switch:

Switch# show running-config

!...

!interface FastEthernet0/1

!switchport trunk allowed vlan 5,10

!switchport mode trunk

!...- Exemplo de como apagar todas as vlans de 2 à 1000

no vlan 2-1000configuração de interfaces virtuais no Cisco 1941 (para colocá-lo como Gateway entre VLANs)

- EXEMPLO para CISCO 1941

- IMPORTANTE!

Lembre-se que para efetivar a conectividade entre os PCs e seus respectivos Gateways de VLAN, é necessário informar na configuração de cada PC da rede o número IP definido na interface do Roteador.

>en

#conf terminal

#(config)interface gigabitethernet 0/0.1

#(config-subif)encapsulation dot1Q 5

#(config-subif)ip address 192.168.1.254 255.255.255.0

#(config-subif)exit

#(config)

#(config)interface gigabitethernet 0/0.2

#(config-subif)encapsulation dot1Q 10

#(config-subif)ip address 192.168.2.254 255.255.255.0

#(config-subif)exit

#(config)router rip

#(config-router)network 192.168.1.0

#(config-router)network 192.168.2.0 !(e quantas redes houverem!)

#(config-router)exit

#(config)exit

#wr